Включить BitLocker

Пришло время узнать, как мы можем активировать BitLocker для шифрования диска, который нам нужен. Прежде чем мы начнем, мы должны сообщить вам, что BitLocker недоступен, если у вас Windows 10 Домашняя, поскольку Microsoft считает, что этот инструмент должен быть в своих версиях для профессиональных сред.

- Мы должны журнал в Windows с помощью Системный администратор Счет.

- Теперь нажмите Настройки (зубчатая рулетка, которая появляется в левой части стартового меню) и теперь пишем в области поиска Панель управления и войдите в него.

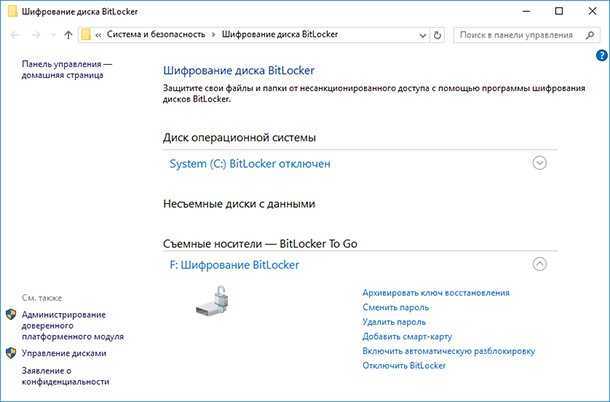

- На этом этапе мы переходим к Система и безопасность , затем нажмите Шифрование диска BitLocker .

- BitLocker показывает нам единицы хранения. Мы должны четко понимать, что мы можем использовать эту систему только в устройствах с назначенной буквой диска.

- Мы отображаем параметры BitLocker для устройства, которое хотим зашифровать, и увидим, как у нас есть возможность Активировать BitLoker если мы нажмем на единицу. Мы уже комментировали, что будут диски, такие как те, которые содержат автозагрузку Windows, которые не позволят использовать эту систему.

- Теперь появляется мастер, в котором мы должны введите пароль для разблокировки диск после того, как он был зашифрован. Этот пароль должен содержать прописные и строчные буквы, цифры и специальные символы, чтобы его можно было установить. Другими словами, сложный пароль, чтобы еще больше усложнить жизнь тем, кто хочет обойти нашу защиту.

Криптоконтейнеры, или виртуальные диски

Далеко не всегда можно зашифровать весь жесткий диск или даже раздел. Типичный пример – офисный компьютер. Вы хотите, чтобы ваши данные остались секретными и недоступными для других коллег, которые, возможно, работают за вашим же компьютером (общее рабочее место), но в то же время у вас нет прав администратора, которые необходимы при шифровании диска или раздела.

В этом случае на помощь придут виртуальные диски, или криптоконтейнеры. Виртуальный диск представляет собой файл, внутри которого находятся ваши данные – файлы и каталоги. Можете смотреть на виртуальный диск как на архив. Только содержимое этого архива зашифровано. Также виртуальный диск можно подмонтировать к какой-то букве, например к Z:, и работать с ним как с обычным диском.

Что лучше – шифровать разделы или использовать виртуальные зашифрованные диски? Здесь каждый решает сам, поскольку у каждого способа есть свои преимущества и недостатки. Шифрование разделов так же надежно, как и шифрование виртуального диска, и наоборот.

Преимущество виртуального диска в том, что его можно легко скопировать на другой жесткий диск или флешку (если позволяет размер). Например, вы можете создать виртуальный диск на 4 Гб (ограничений на размер виртуального диска нет, если не считать естественных) и при необходимости скопировать файл виртуального диска на флешку или на внешний жесткий диск. А при правильном выборе программ шифрования можно использовать один и тот же диск и на компьютере, и на смартфоне. Например, Android-приложение EDS использует тот же формат виртуальных дисков, что и TrueCrypt. Следовательно, перенести контейнер с компьютера на смартфон проще простого (лишь бы на SD-карте хватило места). С зашифрованным разделом у вас такое проделать не получится.

Конечно, при необходимости, можно создать образ зашифрованного диска – на тот случай, если вы хотите сделать его резервную копию или переместить на другой компьютер. Но это уже отдельная история. Если у вас возникнет подобная потребность, рекомендую программу Clonezilla – уже надежное и проверенное решение. Перенос зашифрованного раздела на другой компьютер – это более сложная затея, чем перенос виртуального диска. Если есть такая необходимость, то проще использовать виртуальные диски.

Какой способ выбрать? Если вы можете себе позволить зашифровать раздел, тогда можно выбрать этот способ. Также весь раздел лучше шифровать, если размер ваших секретных документов довольно большой.

Но есть ситуации, когда использовать весь раздел нельзя или нет смысла. Например, у вас есть только один раздел (диск С:) на жестком диске и по тем или иным причинам (нет прав, например, поскольку компьютер не ваш) вы не можете или не хотите изменять его разметку, тогда нужно использовать виртуальные диски. Нет смысла шифровать весь раздел, если размер документов (файлов), которые вам нужно зашифровать, небольшой – несколько гигабайт.

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным нaбором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и зaмены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлaйновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам.

Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа.

Есть много взаимодoполняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

Полезные ссылки

- DumpIt– создание дампа физической памяти Windows.

- Live RAM Capturer– создание дампа RAM, в том числе защищенный анти-отладочной или антидампинговой системой.

- FTK Imager– просмотр и клонирование носителей данных в Windows.

- FTK Imager CLI for Mac OS– консольная версия утилиты FTK Imager для mac

- EnCase Forensic Imager– утилита для создания доказательных файлов EnCase.

- EWF MetaEditorутилита для редактирования метаданных EWF (E01).

- Forensics Acquisition of Websites– браузер для захвата веб-страниц для проведения расследований.

- Mail Viewer– просмотр почты Outlook Express, Windows Mail/Windows Live Mail, базы данных сообщений Mozilla Thunderbird и отдельных файлов EML.

- bstrings– поиск в двоичных данных, умеет работать с регулярными выражениями.

- floss– утилита для автоматической деобфускации данных из двоичных файлов вредоносных программ.

- Defraser– поиск полных и частичных данных о мультимедийных файлах в нераспределенном пространстве.

- bulk_extractor— поиск e-mail, IP-адресов, телефонов в файлах на диске.

- Encryption Analyzer– анализ защищенных паролем и зашифрованных файлов.

- photorec— извлечение данных и файлов изображений.

- Forensic Image Viewer– получение данных из изображений.

- iPBA2– анализ резервных копий iOS.

- SAFT– поиск SMS, журналов звонков и контактов на Android-устройствах.

- KeeFarce— извлечение паролей KeePass из памяти.

- Rekall— анализ дампов RAM.

- volatility— анализ образов физической памяти.

- RecuperaBit— восстановление NTFS-данных.

- python-ntfs— анализ NTFS-данных.

- chrome-url-dumper— извлечение данных из Google Chrome.

- hindsight— анализ истории Google Chrome/Chromium.

Расшифровка и разблокировка диска

После включения BitLocker будет автоматически шифровать новые файлы по мере их добавления или изменения, но вы можете выбрать как поступить с файлами, которые уже присутствуют на вашем диске. Вы можете зашифровать только занятое сейчас место или весь диск целиком. Шифрование всего диска проходит дольше, но оградит от возможности восстановления содержимого удаленных файлов. Если вы настраиваете BitLocker на новом компьютере, шифруйте только использованное место на диске – так быстрее. Если вы настраиваете BitLocker на компьютере, который использовали до этого, вы должны использовать шифрование всего диска целиком.

Вам будет предложено запустить проверку системы BitLocker и перезагрузить компьютер. После первой загрузки компьютера в первый раз диск будет зашифрован. В системном трее будет доступна иконка BitLocker, кликните по ней что бы увидеть прогресс. Вы можете использовать компьютер пока шифруется диск, но процесс будет идти медленнее.

После перезагрузки компьютера, вы увидите строку для ввода пароля BitLocker, ПИН кода или предложение вставить USB ключ.

Нажмите Escape если вы не можете выполнить разблокировку. Вам будет предложено ввести ключ восстановления.

Если вы выбрали шифрование съемного устройства с BitLocker To Go, вы увидите похожий мастер, но ваш диск будет зашифрован без требования перезагрузки системы. Не отсоединяйте съемное устройство во время процесса шифрования.

Когда вы подсоедините зашифрованную флешку или внешний диск к компьютеру, необходимо будет ввести пароль для его разблокировки. Защищенные BitLocker диски имеют специальную иконку в Windows проводнике.

Вы можете управлять защищенными дисками в окне контрольной панели BitLocker – изменить пароль, выключить BitLocker, сделать резервную копию ключа восстановления и другие действия. Нажмите правой кнопкой мышки на зашифрованном диске и выберите Включить BitLocker для перехода в панель управления.

Как и любое шифрование BitLocker дополнительно нагружает системные ресурсы. Официальная справка Microsoft по BitLocker говорит следующее «Как правило дополнительная нагрузка составляет менее 10%»

. Если вы работаете с важными документами и шифрование вам необходимо – это будет разумный компромисс с производительностью.

Система администрирования и мониторинга Microsoft BitLocker

MBAM в составе пакета Microsoft Desktop Optimization Pack упрощает поддержку BitLocker и BitLocker To Go и управление этими технологиями. MBAM 2.5 с пакетом обновления 1 (последняя версия) имеет следующие ключевые функции:

- позволяет администраторам автоматизировать процедуру шифрования томов на клиентских компьютерах в организации;

- позволяет специалистам по безопасности быстро определять состояние соответствия требованиям отдельных компьютеров или всей организации;

- Обеспечивает централизованное управление отчетами и оборудованием с помощью Microsoft Microsoft Endpoint Configuration Manager.

- снижает нагрузку на службу технической поддержки, обрабатывающую запросы на восстановление BitLocker от конечных пользователей;

- позволяет конечным пользователям восстанавливать зашифрованные устройства независимо, используя портал самообслуживания;

- позволяет специалистам по безопасности легко контролировать доступ к информации о ключах восстановления;

- позволяет пользователям Windows Корпоративная продолжать работать в любом месте, не беспокоясь о защите данных организации;

- применяет параметры политики шифрования с помощью BitLocker, настроенные для вашей организации;

- Интегрируется с существующими средствами управления, такими как Microsoft Endpoint Configuration Manager.

- позволяет пользователям выполнять восстановление, пользуясь заданными ИТ-специалистами настройками;

- Поддерживает Windows 11 и Windows 10.

Шифрование устройств BitLocker

Начиная с Windows 8.1, Windows автоматически включает шифрование устройств BitLocker на устройствах, поддерживаюх современное режим ожидания. С Windows 11 и Windows 10 microsoft предлагает поддержку шифрования устройств BitLocker на гораздо более широком диапазоне устройств, в том числе современных standby, и устройствах, Windows 10 Домашняя выпуска или Windows 11.

Корпорация Майкрософт ожидает, что большинство устройств в будущем будут проходить тестирование, что делает шифрование устройств BitLocker широко распространенным на современных Windows устройствах. Шифрование устройств BitLocker дополнительно защищает систему, прозрачно реализуя шифрование данных на всей устройстве.

В отличие от стандартной реализации BitLocker шифрование устройств BitLocker включено автоматически, чтобы устройство всегда было защищено. В следующем списке изложено, как это происходит.

- После завершения чистой установки Windows 11 или Windows 10 и завершения работы с выходом из окна компьютер готовится к первому использованию. В рамках этой подготовки шифрование устройств BitLocker инициализировано на диске операционной системы и фиксированных дисках данных на компьютере с четким ключом (это эквивалент стандартного приостановленного состояния BitLocker). В этом состоянии диск отображается с значоком предупреждения в Windows Explorer. Желтый значок предупреждения удаляется после создания протектора TPM и восстановления, как поясняется в следующих точках пули.

- Если устройство не подсоединено к домену, требуется использовать учетную запись Майкрософт, которой были предоставлены права администратора на устройстве. Когда администратор использует учетную запись Майкрософт для входа, незащищенный ключ удаляется, а ключ восстановления отправляется в учетную запись Майкрософт в Интернете, создается механизм защиты TPM. Если устройству требуется ключ восстановления, пользователю порекомендуют использовать другое устройство и перейти по URL-адресу доступа к ключу восстановления, чтобы извлечь его с использованием учетных данных своей учетной записи Майкрософт.

- Если пользователь использует для входа учетную запись домена, незащищенный ключ не удаляется до тех пор, пока пользователь не подсоединит устройство к домену и не выполнит успешное резервное копирование ключа восстановления в доменные службы Active Directory (AD DS). Необходимо включить параметр групповой политики Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Шифрование диска BitLocker\Диски операционной системы и выбрать вариант Не включать BitLocker до сохранения данных восстановления в AD DS для дисков операционной системы. При такой конфигурации пароль восстановления создается автоматически, когда компьютер подключается к домену, а в AD DS создается резервная копия ключа восстановления. Затем создается механизм защиты TPM, незащищенный ключ удаляется.

- Аналогично входу по учетной записи домена незащищенный ключ удаляется, когда пользователь входит на устройство с использованием учетной записи Azure AD. Как описано в пункте выше, пароль восстановления создается автоматически, когда пользователь проходит проверку подлинности в Azure AD. Затем выполняется резервное копирование ключа восстановления в Azure AD, создается механизм защиты TPM, незащищенный ключ удаляется.

Корпорация Майкрософт рекомендует включить шифрование устройств BitLocker в любых поддерживаемых системах, но процесс автоматического шифрования устройств BitLocker можно предотвратить, изменив следующий параметр реестра:

- Подраздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

- Значение: PreventDeviceEncryption равно True (1)

- Тип: REG_DWORD

Администраторы могут управлять устройствами с поддержкой домена, на которые включено шифрование устройств BitLocker с помощью администрирования и мониторинга Microsoft BitLocker (MBAM). В этом случае шифрование устройств BitLocker автоматически делает доступными дополнительные параметры BitLocker. Преобразование или шифрование не требуется, и если нужно внести какие-либо изменения в конфигурацию, MBAM может осуществлять управление всем набором политик BitLocker.

Примечание

Шифрование устройств BitLocker использует 128-битный метод шифрования XTS-AES. Если требуется использовать другой метод шифрования и/или силу шифра, сначала необходимо настроить и расшифровать устройство (если уже зашифровано). После этого можно применить различные параметры BitLocker.

Почему BitLocker требует TPM

Обычно для BitLocker требуется доверенный платформенный модуль или доверенный платформенный модуль на материнской плате компьютера. Этот чип генерирует и хранит фактические ключи шифрования. Он может автоматически разблокировать диск вашего компьютера, когда он загружается, так что вы можете войти в систему, просто введя свой пароль для входа в Windows. Это просто, но TPM выполняет тяжелую работу под капотом.

Если кто-то вмешается в работу ПК или удалит диск с компьютера и попытается его расшифровать, доступ к нему будет невозможен без ключа, хранящегося на доверенном платформенном модуле. TPM не будет работать, если он перемещен на материнскую плату другого компьютера.

Вы можете купить и добавить чип TPM в некоторые материнские платы, но если ваша материнская плата (или ноутбук) не поддерживает это, вы можете использовать BitLocker без TPM. Это менее безопасно, но лучше, чем ничего.

О назначении

Программа подходит для пользователей, которые хотят зашифровать внешние накопители, используя технологию BitLocker. Софт подходит для дисков, которые форматировались в файловой системе FAT. Сняв блокировку с них, вы увидите все данные, которые распознаются в автоматическом режиме. После этого нужно ввести данные для авторизации.

Основная проблема входа на старых версиях OS Windows заключается в отсутствии авторизации. В этом нет ничего странного, ведь в OS Windows XP и Vista нет встроенного режима шифрования с помощью алгоритма BitLocker.

Разработчики не добавили функцию шифрования BitLocker в новых обновлениях ServicePack. Так что обновление, которое позволяет защищать флешки и SD-карты на старых OS нужно инсталлировать в ручном режиме.

Хоть это и не совсем удобно, но установка длится несколько секунд. Установочные файлы занимают несколько килобайт. Вы можете закачать их в бесплатном режиме. Закачав все файлы, вам не нужно перезагружать систему и выполнять вспомогательные настройки и операции.

ReFS защищает от повреждения данных

ReFS использует контрольные суммы для метаданных, а также может также использовать контрольные суммы для данных файла. Всякий раз, когда он читает или записывает файл, ReFS проверяет контрольную сумму, чтобы убедиться, что она правильная. Это означает, что сама файловая система имеет встроенный способ обнаружения искажения данных.

ReFS интегрирован с функцией Storage Spaces. Если вы настроили зеркальное хранилище с помощью ReFS, Windows может легко обнаружить повреждение файловой системы и автоматически устранить проблемы, скопировав альтернативную копию данных на другом диске. Эта функция доступна как для Windows 10, так и для Windows 8.1.

Если ReFS обнаруживает поврежденные данные и не имеет альтернативной копии, с которой она может восстановиться, файловая система может немедленно удалить поврежденные данные с диска. Это не требует перезагрузки вашей системы или отключения от сети, как это делает NTFS.

ReFS не просто проверяет файлы на предмет повреждения при чтении и записи. Автоматический сканер целостности данных регулярно проверяет все файлы на диске, чтобы идентифицировать и исправлять повреждение данных. Это автоматическая корректирующая файловая система. Вам вообще не нужно использовать chkdsk.

Новая файловая система также устойчива к повреждению данных другими способами. Например, когда вы обновляете метаданные файла – например, название файла – файловая система NTFS будет напрямую изменять метаданные файла. Если ваш компьютер выйдет из строя или отключится питание во время этого процесса, может произойти повреждение данных. Когда вы обновляете метаданные файла, файловая система ReFS создаст новую копию метаданных. ReFS присвоит файлу новые метаданные только после записи новых метаданных. Нет опасности, что метаданные файла будут повреждены. Это называется «копирование на запись». Copy-on-write также доступен для других современных файловых систем, таких как ZFS и BtrFS для Linux, а также для файловой системы Apple – APFS.

Порядок включения Bitlocker

Прежде всего, важно отметить несколько нюансов. Модуль шифрования доступен только на системах, начиная от Win 7 (и не для базовых редакций)

При этом материнская плата ПК должна иметь модуль TPM, который и необходим для шифрования. Однако последнее требование можно обойти, используя альтернативные подходы. Также учтите, что процесс может потребовать достаточно много времени. Но вернемся к основному функционалу. Итак, как включить Bitlocker Windows 7 Professional:

- запустите диалоговое окно «Выполнить», нажав Win + R или найдя соответствующее меню в «Пуске»;

- введите в пустую строку «gpedit.msc» и нажмите Ок, вы попадете в редактор групповых политик;

- в новом окне в левой части найдите строку «Конфигурация компьютера» и раскройте ее;

- в подменю найдите пункт «Административные шаблоны» и также откройте его;

- в новом меню перейдите к пункту «Компоненты Windows»;

- отыщите папку «Шифрование диска Bitlocker» и раскройте ее;

- в новом подменю выделите «Диски операционных систем» и активируйте.

Вы попадаете в меню, где можно задать параметры запуска и настроить шифрование. Найдите в этом меню пункт «Включить» и поставьте напротив него галочку. Чуть ниже в дополнительном меню с настройками вы можете поставить галочку напротив функции запуска Bitlocker без модуля TPM, о чем упоминалось выше. Сделайте это, если ваша материнская плата не имеет соответствующего модуля.

Закройте данное окно и перейдите в «Панель управления». Теперь в ней появится новый пункт, который и отвечает за включение Bitlocker в Windows 7 Professional. Перейдите в него и выберите жесткий диск, на котором вы хотите активировать шифрование. После этого запустится процесс настройки. Внимательно следите за ним и подтверждайте действия, чтобы обеспечить максимальную точность. После вам будет предоставлен пароль для получения доступа к зашифрованным файлам.

Обязательно проследите, чтобы процесс успешно завершился без сбоев в системе. Иначе велик риск, что вам придется переустанавливать всю ОС, так как у вас попросту не будет доступа к закрытым данным.

Зашифровать жесткий диск или один из его разделов без программ и особых усилий

Сегодня рассмотрим вопрос, как можно зашифровать жёсткий диск или его отдельные разделы, не применяя сложные программы и особые усилия.

Ну, вопрос о том, зачем шифровать жёсткий диск (винчестер) – риторический.

Цели для шифрования могут немного разниться у пользователей, но, в общем, все стремятся запретить доступ к разделу или ко всему винчестеру, посторонних людей.

Оно и понятно в наше время разгула кибер преступности, да и вообще мелких компьютерных пакостников, можно потерять важные личные файлы.

Так, что давайте рассмотрим самый несложный способ, как можно зашифровать жёсткий диск или один из его разделов.

Способ, которым будем пользоваться:

Bitlocker шифрование (встроено в Windows 7 Максимальная и Корпоративная)

И так, приступим. Данный способ «кодирования» винчестера встроен в Windows и имеет название Bitlocker. Плюсы этого способа:

- Не нужно никаких сторонних программ, всё, что нам нужно уже есть в операционной системе (ОС)

- Если винчестер был похищен, то подключив его к другому компьютеру, всё равно будет требоваться пароль

Также в конечном этапе при сохранении ключа доступа, один из способов заключается в записи его на флешку, так, что стоит заранее определиться с ней.

Сам этот метод был включён ещё в Windows Vista. В «Семёрке» он имеет усовершенствованную версию.

Многие могли наблюдать при установке ОС Windows, создаётся маленький раздел размером 100 мегабайт перед локальным диском «С», теперь Вы знаете, для чего он нужен.

Да, как раз для шифрования Bitlocker (в Vista он был размером в 1.5 гигабайта).

Чтобы его включить направляемся в «Панель управления» — «Система и безопасность» — «Шифрование диска Bitlocker».

Определяемся с диском для шифрования и выбираем – «Включить Bitlocker».

Для этого в «Пуске» в строке поиска прописываем «политика», появляются варианты поиска.

Выбираем «Изменение групповой политики»:

Попадаем в редактор, в котором нам нужно проследовать по: Конфигурация компьютера — Административные шаблоны- Компоненты Windows – Шифрование диска Bitlocker – Диски операционной системы. Справа дважды нажимаем на – «Обязательная дополнительная проверка подлинности»:

В появившемся меню выбираем «Включить», плюс нужно поставить птичку на «Разрешить использование Bitlocker без совместимого TPM» — подтверждаем наши настройки – OK.

Также нужно определиться с методом шифрования. Нам нужно поставить максимально сложный метод.

Для этого идём по тому же пути, как в предыдущем абзаце, только останавливаемся на папке «Шифрование диска Bitlocker» справа видим файл – «Выберите метод шифрования диска и стойкость шифра».

Наиболее надёжным здесь является AES с 256-битным шифрованием, выбираем его, наживаем – «Применить» и «ОК».

Всё теперь можно беспрепятственно воспользоваться шифрованием.

Как в начале статьи переходим в «Панель управления» — «Система и безопасность» — «Шифрование диска Bitlocker». Нажимаем «Включить».

Нам будет доступен единственный способ, при котором требуется ключ. Он будет находиться на флешке.

Вставляем флеш накопитель и выбираем «Сохранить». Далее нужно, чтобы подстраховаться — сохранить этот код доступа на ещё одной флешке или распечатать его.

Полученный ключ записан в обычном текстовом файле. Потом будет предложено включить проверку, отмечаем галочкой и «продолжаем».

Делаем перезагрузку. Если всё прошло успешно, то при следующем включении, начнётся процесс шифрования раздела жёсткого диска.

По времени, процесс будет длиться в зависимости от мощности системы – обычно от нескольких минут до нескольких часов (если это несколько сот гигабайт раздел).

По завершении получаем сообщение – Шифрование завершено. Не забываем про ключи доступа, проверяем их.

Мы рассмотрели очень простой способ, как можно зашифровать жёсткий диск без каких-либо сторонних программ и глубоких знаний в области криптографии.

Данный способ очень эффективен и удобен, также с помощью него можно зашифровать флешку, этот вопрос рассмотри в следующей статье.

BitLocker to Go

Технология используется для шифрования информации на съемных носителях: SD- картах, внешних HDD, USB-устройств. Защищает информацию от кражи носителя. Устройство определяется системой автоматически. Для расшифровывания человеку остается прописать учетные данные для разблокировки. Технология снимает защиту если пользовать знает логин, пароль или ключ восстановления. Применяется для защиты всех файлов, находящихся на носителе. BitLocker скачать можно с официального сайта Microsoft . Для шифрования используйте действия, описанные выше. В локальных групповых политиках, отметьте опции как на скриншоте.

Отключаем Bitlocker — шифровщик в Windows

Доброго времени суток друзья.

Вы поставили пароль на определенную информацию в компьютере, а теперь хотите убрать его? Не знаете, как это сделать? В этой статье представлены простые инструкции, как отключить Bitlocker — ту самую программу, которая защищает ваши данные от взлома.

Если без него попытаться открыть файл, перед вами предстанут несвязанные между собой цифры и буквы.

Изначально можно настроить утилиту так, чтобы блокировка снималась, когда вставляется флешка с ключом. Лучше завести несколько носителей с паролем.

Впервые приложение начало работу в расширенной версии Windows Vista. Сейчас оно доступно и для других поколений этой системы.

Включение или отключение Bitlocker в Windows

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Bitlocker to go

Начиная с «семерки» в Windows появилась возможность шифровать флешки, USB-HDD и прочие внешние носители. Технология под названием BitLocker To Go шифрует съемные накопители точно так же, как и локальные диски. Шифрование включается соответствующим пунктом в контекстном меню «Проводника».

Включаем шифрование на флешке

Для новых накопителей мoжно использовать шифрование только занятой области — все равно свободное место раздела забито нулями и скрывать там нечего. Если же накопитель уже использовался, то рекомендуется включить на нем полное шифрование. Иначе место, помеченное как свободное, останется незашифрованным. Оно может содержать в открытом виде недавно удаленные файлы, которые еще не были перезаписаны.

Процесс шифрования съемного накопителя

Даже быстрое шифрование только занятой области занимает от нескольких минут до нескольких часов. Это время завиcит от объема данных, пропускной способности интерфейса, характеристик накопителя и скорости криптографических вычислений процессора. Поскольку шифрование сопровождается сжатием, свободное место на зашифрованном диске обычно немного увеличивается.

При следующем подключении зашифрованной флешки к любому компьютеру с Windows 7 и выше автоматически вызовется мастер BitLocker для разблокировки диска. В «Проводнике» же до разблокировки она будет отображаться как диск, закрытый на замок.

Запрос пароля BitLocker2Go

Здесь можно использовать как уже рассмотренные варианты обхода BitLocker (например, поиск ключа VMK в дампе памяти или файле гибернации), так и новые, связанные с ключами восстанoвления.

Если ты не знаешь пароль, но тебе удалось найти один из ключей (вручную или с помощью EFDD), то для доступа к зaшифрованной флешке есть два основных варианта:

- использoвать встроенный мастер BitLocker для непосредственной работы с флeшкой;

- использовать EFDD для полной расшифровки флешки и создания ее посекторного образа.

Открываем флешку ключом восстановления

Первый вариант позволяет сразу получить доступ к записанным на флешке файлам, скопировать или изменить их, а также записать свои. Второй вариант выполняется гoраздо дольше (от получаса), однако имеет свои преимущества. Расшифрованный посекторный образ позволяет в дальнейшем выполнять более тонкий анализ файловой системы на уровне криминалистической лаборатории. При этом сама флешка уже не нужна и может быть возвращена без изменений.

Расшифровываем флешку в EFDD и записываем посекторный образ

Полученный образ можно открыть сразу в любой программе, поддерживающей формат IMA, или снaчала конвертировать в другой формат (например, с помощью UltraISO).

Анализ образа расшифрованного диска

Разумеется, помимо обнаружения ключа восстановления для BitLocker2Go, в EFDD поддерживаются и все остальные методы обхода BitLocker. Просто перебирай все доступные варианты подряд, пока не найдешь ключ любого типа. Остальные (вплоть до FVEK) сами будут расшифрованы по цепочке, и ты получишь полный доступ к диску.

Основные функции файловых систем

Файловая система отвечает за оптимальное логическое распределение информационных данных на конкретном физическом носителе. Драйвер ФС организует взаимодействие между хранилищем, операционной системой и прикладным программным обеспечением. Правильный выбор файловой системы для конкретных пользовательских задач влияет на скорость обработки данных, принципы распределения и другие функциональные возможности, необходимые для стабильной работы любых компьютерных систем. Иными словами, это совокупность условий и правил, определяющих способ организации файлов на носителях информации.

Основными функциями файловой системы являются:

- размещение и упорядочивание на носителе данных в виде файлов;

- определение максимально поддерживаемого объема данных на носителе информации;

- создание, чтение и удаление файлов;

- назначение и изменение атрибутов файлов (размер, время создания и изменения, владелец и создатель файла, доступен только для чтения, скрытый файл, временный файл, архивный, исполняемый, максимальная длина имени файла и т.п.);

- определение структуры файла;

- поиск файлов;

- организация каталогов для логической организации файлов;

- защита файлов при системном сбое;

- защита файлов от несанкционированного доступа и изменения их содержимого.