Указание типа и адреса сервера удаленных рабочих столов

После установки и последующей перезагрузки, потребуется установить тип и адрес сервера лицензирования. Для этого:

- Открываем «Диспетчер сервера», и в левой панели переходим на вкладку «Роли» — «Службы удаленных рабочих столов» — «Конфигурация узла сеансов удаленных рабочих столов».

- Там ищем в конфигурации пункт «Лицензирование», где есть настройка «Серверы лицензирования удаленных рабочих столов». Чтобы открыть её, просто нажимаем на ней два раза левой кнопкой мыши.

- При первом заходе в данную настройку появится предупреждение об отсутствии настроенного сервера лицензирования.

Затем можно будет как указать тип лицензирования (устройство или пользователь), а так же указать сервера лицензирования. Разберем приведенные типы лицензирования:- На устройство — при таком виде лицензирования, количество пользователей ограничено только количеством клиентских устройств, на которые есть лицензии. То есть, если у вас есть 20 лицензий «на устройство», то самые разные пользователи с данных 20 компьютеров смогут без проблем заходить на компьютер, но зайти с 21 компьютера не получится. Данный тип лицензирования удобен в том случае, если пользователей больше, чем клиентских устройств (например, несколько человек работают за одним устройством посменно).

- На пользователя — в данном случае, количество пользователей ограничено количеством лицензий — они могут без проблем заходить с любого количества клиентских устройств, но именно в том количестве, которое соответствует количеству имеющихся лицензий. Данный тип лицензирования удобен, когда устройств больше, чем пользователей (например, у пользователей может быть несколько устройств, за которыми они поочередно работают — компьютеры, ноутбуки, планшетные компьютеры и т. д.).

Для добавления серверов лицензирования, следует воспользоваться кнопкой «Добавить».

- Откроется окно, где в левой части будут указаны автоматически обнаруженные и доступные сервера лицензирования, а в правой — используемые на данном сервере. Так же можно самостоятельно добавить сервер по его доменному имени или IP адресу, воспользовавшись соответствующим полем в самом низу окна. Завершив выбор или ввод серверов лицензирования, данное и предыдущее окно следует закрыть нажатиями кнопок «ОК».

Основные компьютеры для перемещаемых профилей пользователей и перенаправления папок

Теперь вы можете для каждого пользователя домена назначить набор компьютеров, которые называются основными, что позволяет контролировать использование технологий перемещаемого профиля и (или) перенаправления папок. Назначение основных компьютеров — простой и эффективный способ сопоставления данных и настроек пользователя с конкретными компьютерами или устройствами. Это упрощает контроль со стороны администратора, повышает безопасность данных и позволяет защитить профили пользователей от повреждения.

Какую пользу приносят основные компьютеры?

Назначение основных компьютеров для пользователей дает четыре ключевых преимущества.

- Администратор указывает, на каких компьютерах пользователи могут получить доступ к своим перенаправленным данным и настройкам. Так, он может разрешить перемещение данных и настроек пользователя между настольным компьютером и ноутбуком, а также запретить их перемещение на любой другой компьютер, например расположенный в конференц-зале.

- Назначение основных компьютеров снижает риск нарушения безопасности и конфиденциальности, когда на компьютере, за которым работал пользователь, остаются личные или корпоративные данные. Это полезно, например, когда генеральный директор временно использует компьютер какого-либо сотрудника, чтобы после его работы на компьютере не осталось конфиденциальных или корпоративных данных.

- Назначение основных компьютеров позволяет администратору снизить риск неверной настройки или повреждения профиля, что может быть следствием перемещения данных между системами разной конфигурации, например 32- и 64-разрядной.

- При первом входе на неосновной компьютер, например сервер, потребуется меньше времени, так как перемещаемый профиль пользователя и (или) перенаправленные папки не скачиваются. Время выхода из системы тоже сокращается, поскольку отсутствует необходимость в передаче изменений профиля пользователя на файловый ресурс общего доступа.

Как изменяют ситуацию основные компьютеры?

Чтобы ограничить загрузку личных данных пользователей на основные компьютеры, с помощью технологий перемещаемых профилей и перенаправления папок производятся следующие проверки логики при входе:

- Операционная система Windows проверяет новые параметры групповой политики (Загружать перемещаемые профили только на основные компьютеры и Перенаправлять папки только на основных компьютерах), чтобы определить, будет ли атрибут msDS-Primary-Computer в доменных службах Active Directory (AD DS) влиять на принятие решения о перемещении профиля пользователя или перенаправлении папок.

- Если этот параметр политики обеспечивает поддержку основных компьютеров, Windows проверяет наличие в схеме доменных служб Active Directory поддержки атрибута msDS-Primary-Computer . Если она есть, Windows проверяет, назначен ли компьютер, на который заходит пользователь, для него основным:

- если компьютер является одним из основных для этого пользователя, в Windows к нему применятся параметры перемещаемых профилей пользователей и перенаправления папок;

- в противном случае Windows загрузит кэшированный локальный профиль пользователя (при наличии) или создаст новый. Кроме того, Windows удалит все существующие перенаправленные папки в порядке, который указан в ранее примененном параметре групповой политики, сохраненном в локальной конфигурации перенаправления папок.

Дополнительные сведения см. в разделе Deploy Primary Computers for Folder Redirection and Roaming User Profiles

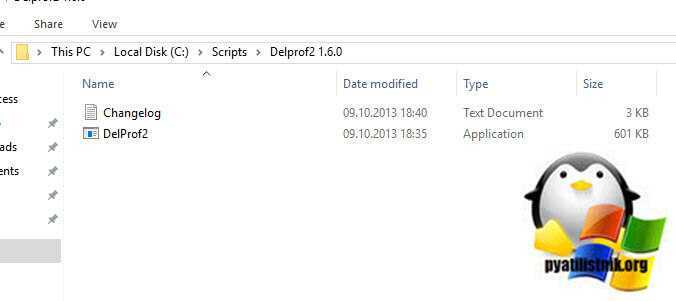

Скачать Delprof2: User Profile Deletion Tool

Загрузить последнюю версию утилиты вы можете либо у меня с mail облака или же с официального сайта:

Скачать с официального сайта — https://helgeklein.com/free-tools/delprof2-user-profile-deletion-tool/

Далее вам необходимо разархивировать zip архив. На выходе у вас появится папка с двумя файлами:

- Changelog — файл с описанием, что изменилось

- DelProf2 — сам файл утилиты

напоминаю, что если вы запустите DelProf2.exe, то без ввода параметров она удалит все профили, кроме вашего, так что пока не запускайте, а изучите доступные ключи

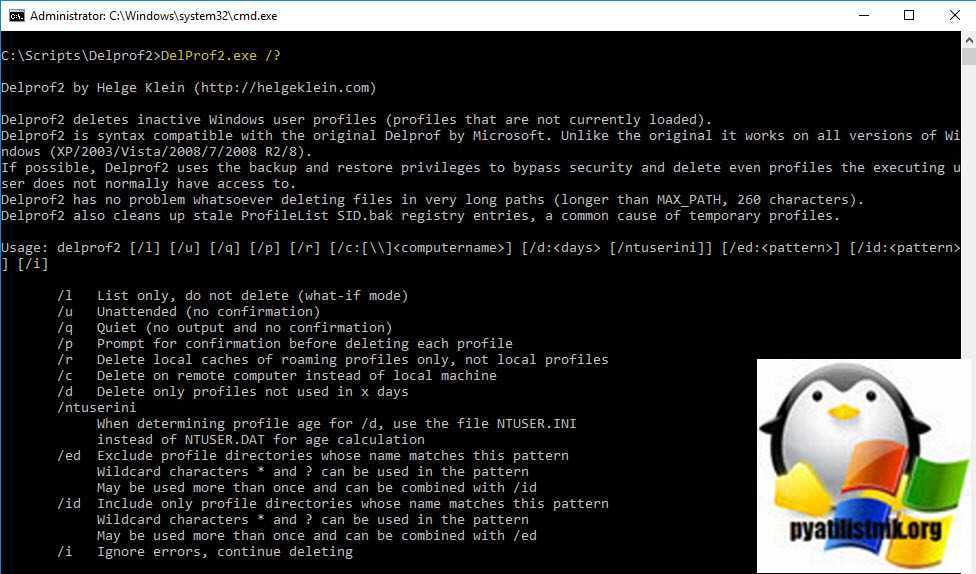

Откройте командную строку и перейдите в ней в папку с утилитой DelProf2.exe, далее выполните команду:

DelProf2 /?

В результате этих не хитрых действий у вас появится справка по утилите, со всеми доступными ключами.

/l — Перечисление профилей доступных для удаления, но удалено ничего не будет, это такой режим, что было бы (what-if mode)

- /u — Данный ключ не будет требовать подтверждения при удалении и без просмотра

- /q — Тихое удаление без вывода и подтверждения

- /p — Запрашивать подтверждение перед удалением каждого профиля

- /r — Удалить локальные кэши только перемещаемых профилей, но не локальных профилей

- /c — Удалить на удаленном компьютере

- /d — Удалить только профили, которые не использовались в течение x дней

- /ntuserini — При определении возраста профиля для /d используйте файл NTUSER.INI вместо NTUSER.DAT для расчета возраста

- /ed — Исключить каталоги профилей, имя которых соответствует определенному шаблону с помощью подстановочных знаков * и ?. Может использоваться более одного раза и может сочетаться с /id

- /id — Включить только каталоги профилей, имя которых соответствует некому шаблону, можно использовать подстановочные знаки * и ?. Может использоваться более одного раза и может сочетаться с /ed

- /i — Игнорировать ошибки, продолжить удаление

Анализ логов при временном профиле

Симптомы ошибки:

- Создается дополнительная папка профиля пользователя. К имени этой папки добавляется имя домена NetBIOS или трехзначный суффикс. Например, имя папки — Username.ROOT или Username.000.

- Если у пользователя есть перемещаемый профиль, некоторые приложения, использующие пути «Папки оболочки» в реестре, перестают отвечать. Кроме того, когда пользователь выходит из компьютера, изменения в данных приложения, которые хранятся в профиле пользователя, не перемещаются в базу данных домена.

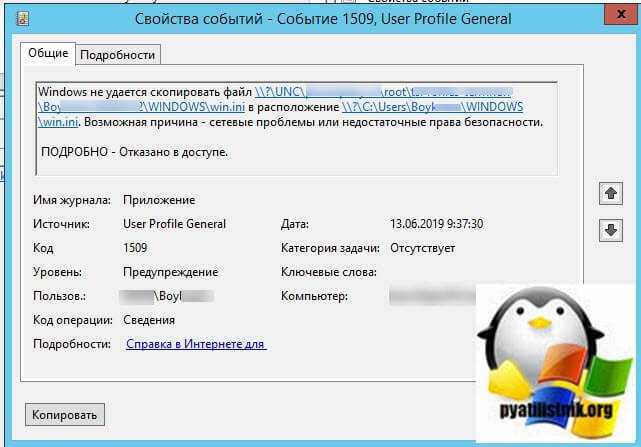

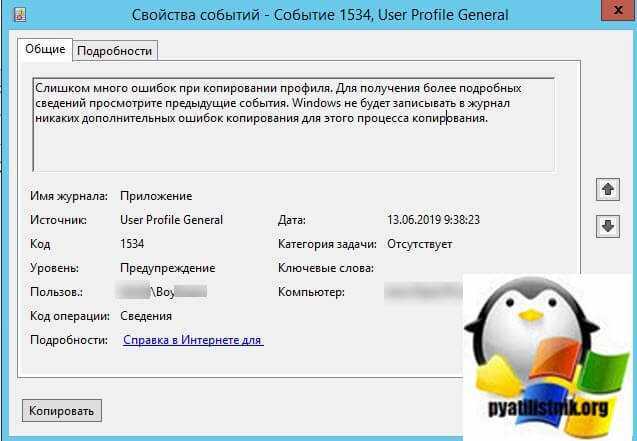

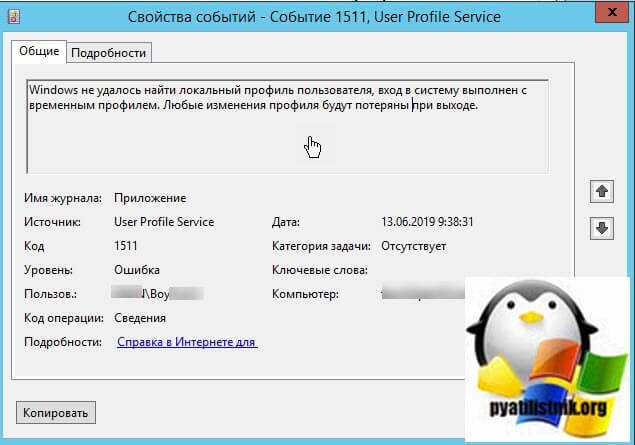

Когда вы откроете журналы событий, то вы можете обнаружить вот такие события в журнале «Приложение»:

Предупреждение с кодом ID 1509: Windows не удается скопировать файл \\?\UNC\root.pyatilistnik.org\root\Boy\WINDOWS\win.ini в расположение \\?\C:\Users\Boy\WINDOWS\win.ini. Возможная причина — сетевые проблемы или недостаточные права безопасности. ПОДРОБНО — Отказано в доступе.

Предупреждение с кодом ID 1534: Слишком много ошибок при копировании профиля. Для получения более подробных сведений просмотрите предыдущие события. Windows не будет записывать в журнал никаких дополнительных ошибок копирования для этого процесса копирования.

Ошибка ID 1533, источник User Profile Service: Не удается удалить папку профилей C:\Users\Boy. Возможная причина — файлы этой папки используются другой программой. ПОДРОБНО — Папка не пуста.

Ошибка с кодом ID 1511, источник User Profile Service: Windows не удалось найти локальный профиль пользователя, вход в систему выполнен с временным профилем. Любые изменения профиля будут потеряны при выходе.

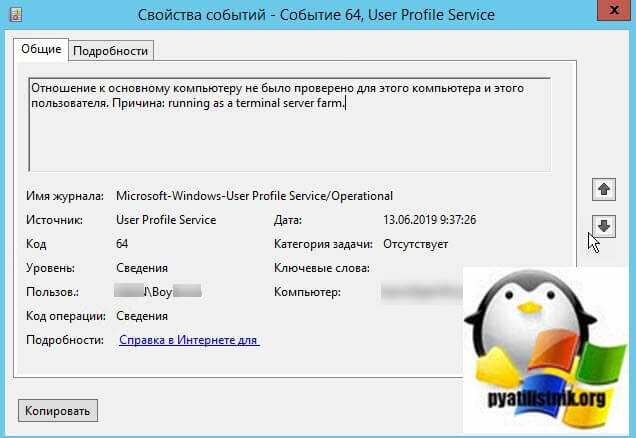

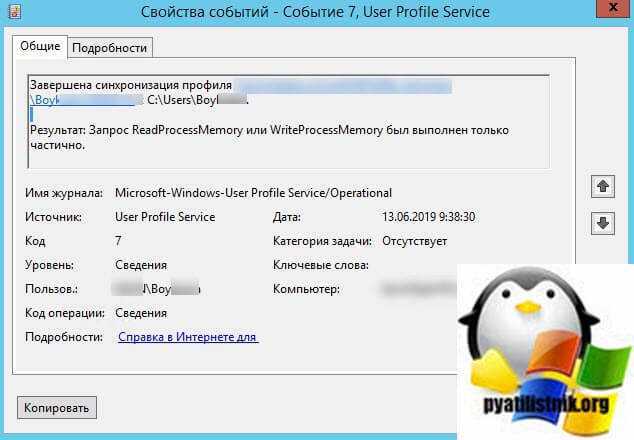

Более детально, что происходит на терминальном сервере в момент входа пользователя, можно проследить в журнале Microsoft-Windows-User Profile Service/Operational. При входе на терминальный стол формируется событие с кодом ID 1: Получено уведомление о входе пользователя для сеанса 151. Тут сразу можно увидеть нужный ID пользователя, чтобы потом найти его процессы и PID.

Далее идет событие с кодом ID 64: Отношение к основному компьютеру не было проверено для этого компьютера и этого пользователя. Причина: running as a terminal server farm.

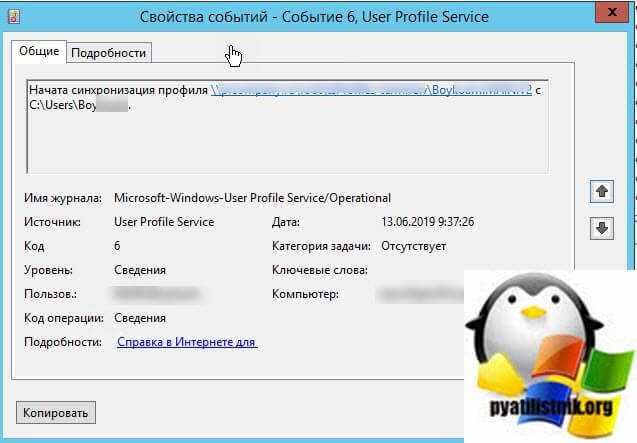

Далее начинается попытка синхронизации перемещаемого профиля в событии ID 6.

Далее начинается попытка синхронизации перемещаемого профиля в событии ID 6.

Видим. что синхронизация завершена не полностью: Событие с кодом ID 7: Завершена синхронизация профиля \\root.pyatilistnik.org\root\Boy с C:\Users\Boy Результат: Запрос ReadProcessMemory или WriteProcessMemory был выполнен только частично.

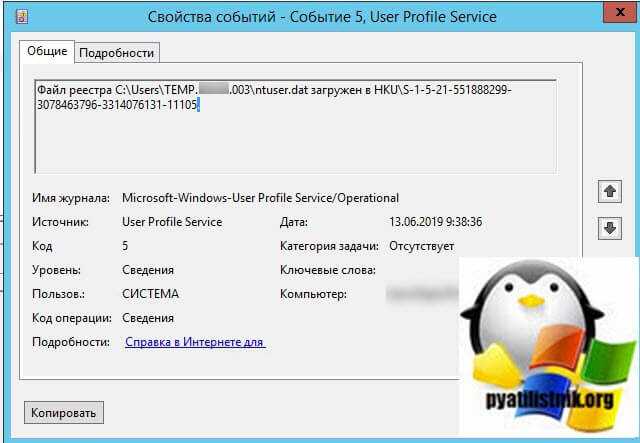

Видим, что ему создался временный TEMP профиль, а так же видно его SID:

Событие с кодом ID 5: Файл реестра C:\Users\TEMP.003\ntuser.dat загружен в HKU\S-1-5-21-551888299-3078463796-3314076131-11105.

ну и событие ID 67 нам говорит, что мы вошли с временным профилем: Тип входа: RDS Расположение локального профиля: C:\Users\TEMP.003 Тип профиля: Temporary

Симптомы

При работе с файлами по сети вы можете испытывать один или несколько следующих симптомов:

-

Сервер Windows на основе файлов, настроенный как файл и сервер печати, временно перестает отвечать, а функции файлового и печатного серверов временно перестают отвечать.

-

При открываемом, сохранения, закрытия, удаления или печати файлов, расположенных на общем ресурсе, вы испытываете неожиданно длинную задержку.

-

При использовании программы по сети вы испытываете временное снижение производительности. Производительность обычно замедляется примерно на 40-45 секунд. Однако некоторые задержки могут длиться до 5 минут.

-

При выполнении операций копирования файлов или резервного копирования вы испытываете задержку.

-

Windows Обозреватель перестает отвечать при подключении к общему ресурсу или при наключении красного X на подключенной сетевой диск Windows Explorer.

-

При входе на файл-сервер после введите свое имя и пароль в диалоговом окне Log On Windows, появляется пустой экран. Рабочий стол не появляется.

-

Программа, использующая удаленный вызов процедуры (RPC) или использующая именные трубы для подключения к файловом серверу, перестает отвечать.

-

Сервер временно перестает отвечать, и одно или несколько сообщений, аналогичных следующим сообщениям, отображаются в журнале System на файловом сервере.

-

При попытке подключения к общему ресурсу вы получаете сообщение об ошибке, аналогичное одному из следующих сообщений:

-

Сообщение об ошибке 1

-

Сообщение об ошибке 2

-

-

Вы периодически отключались от сетевых ресурсов и не можете подключиться к сетевым ресурсам на файловом сервере. Однако для подключения к серверу можно подключиться к серверу с помощью сеанса служб терминала.

-

Если несколько пользователей пытаются получить доступ Microsoft Office на сервере, файл блокируется для редактирования диалоговое окно не всегда появляется, когда второй пользователь открывает файл.

-

Трассировка сети указывает на задержку от 30 до 40 секунд между командой клиента SMB Service и ответом с файлового сервера.

-

При попытке открыть файл базы данных Access 2.0 (MDB-файл) в Microsoft Access 97, Access 2000 или Access 2002 вы можете получить сообщение об ошибке, аналогичное следующему:

-

При попытке открыть файл Microsoft Word вы можете получить следующее сообщение об ошибке:

Создание перемещаемых профилей

Перемещаемые пользовательские профили создаются очень просто. Для их создания вам даже не нужно разбираться с Active Directory или групповыми политиками, но знание этих технологий значительно упростить вам жизнь при управлении такими профилями. Если говорить о создании перемещаемых профилей в двух словах, то вам нужно настроить сетевое размещение, где будут располагаться данные профили, а затем отконфигурировать каждую учетную запись пользователя для сопоставления с созданным ранее сетевым размещением. Все эти действия описаны далее:

- На файловом или специально выделенном профильном сервере создайте папку, которая будет использоваться для хранения перемещаемых пользовательских профилей. Данная папка будет считаться папкой верхнего уровня для всех индивидуальных профилей пользователей;

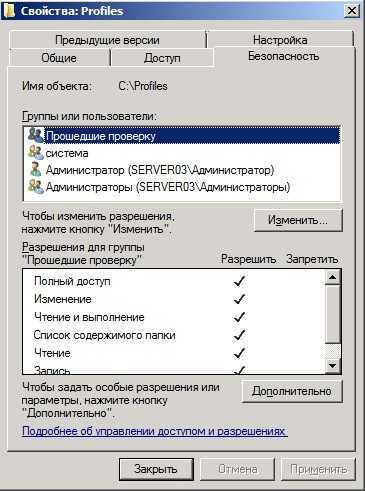

- Перейдите в свойства в свойства текущей папки. В отобразившемся диалоговом окне «Свойства: %имя_папки%» перейдите на вкладку «Доступ» и предоставьте для группы «Прошедшие проверку» полный доступ. Это действие следует выполнить для того, чтобы пользователи, прошедшие проверку могли получать доступ к текущему ресурсу, а также создавать свои профили. Помимо этого, назначьте дополнительные разрешение NTFS для группы «Пользователи». Папка, которая используется для хранения настраиваемого профиля, должна называться DefaultUser.v2, для которой назначьте полный доступ группе «Все»;

Рис. 1. Предоставление разрешений для папки Profiles

Откройте оснастку «Active Directory – пользователи и компьютеры», выберите пользователя, для которого нужно настроить перемещаемый профиль, нажмите на нем правой кнопкой мыши и выберите команду «Свойства»;

Рис. 2. Открытие диалогового окна свойств пользователя

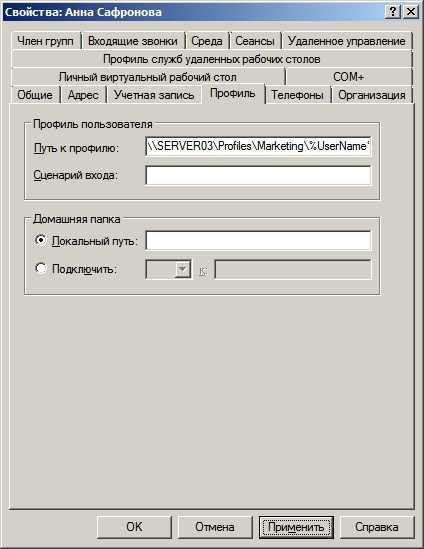

В отобразившемся диалоговом окне перейдите на вкладку «Профиль» и в соответствующем текстовом поле введите путь к общей папке, где содержится профиль текущего пользователя. Вы можете использовать переменную среды %UserName% в качестве заполнителя имени входа в систему, которое используется в пути профиля. После того как пользователь в первый раз войдет в домен, на сервере автоматически будет создана папка профиля в формате имени пользователя или, если пользователь выполнил вход из операционной системы Windows Vista или более поздней версии операционной системы, то будет создана папка имя_пользователя.v2 с соответствующими разрешениями.

Рис. 3. Настройка пути перемещаемого профиля пользователя

Обязательный пользовательский профиль создается по аналогии, только после настройки рабочего стола (достаточно чтобы пользователь, скажем, начальник отдела или вы выполнили все настройки для текущего профиля), файл данного профиля следует переименовать с NTUSER.DAT в NTUSER.MAN. Также каждый обязательный пользовательский профиль следует хранить в специально выделенной папке верхнего уровня. То есть, вам нужно создать следующую иерархию папок: корневая папка верхнего уровня, скажем, Profiles, в которой будет расположена папка mandatory_user_profiles, внутри которой уже будут расположены папки с обязательными профилями пользователей. Для этой папки вам нужно предоставить разрешения только на уровне «Чтения», что не позволит вносить пользователям изменения в свой обязательный пользовательский профиль, который расположен на сервере. После этого, на вкладке «Профиль» пользователя, в соответствующем текстовом поле, задайте имя с суффиксом .man (.man.v2 для пользователей, которые выполняют вход под операционными системами Windows Vista и выше) в конце для папки пользователя, которая станет обязательным пользовательским профилем.

Устранение проблемы с висящим выходом с терминала

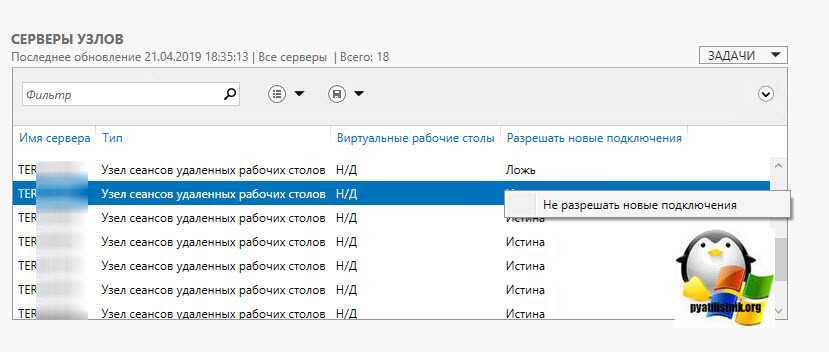

Данная ситуация для меня не нова, я ее еще наблюдал с Windows Server 2008 R2, где все решалось определенным обновлением, но в случае с Windows Server 2012 R2, это пол дела, от нас потребуется по мимо обновлений, внести правки в реестр. Так что начинаем. Первым делом, чтобы количество людей попавших в данную ситуацию не увеличилось, вам необходимо запретить новые подключения к данному хосту. Сделать, это можно из оснастки управления RDS фермой. В данном случае вы переводите хост в режим стока (drain mode).

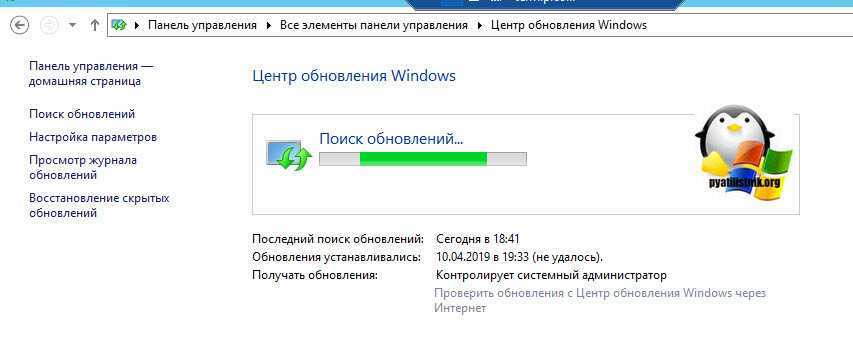

Далее вы пробуете сами попасть на данный хост, где будите ждать когда остальные пользователи закончат свою работу и вы сможете начать исправления глюка с выходом из системы терминальной сессии людей. Далее первым этапом, вы должны установить все доступные исправления безопасности Windows. Напоминаю, что делается это в панели управления или в параметрах Windows, все зависит от версии системы. так, это выглядит в системах до Windows Server 2016

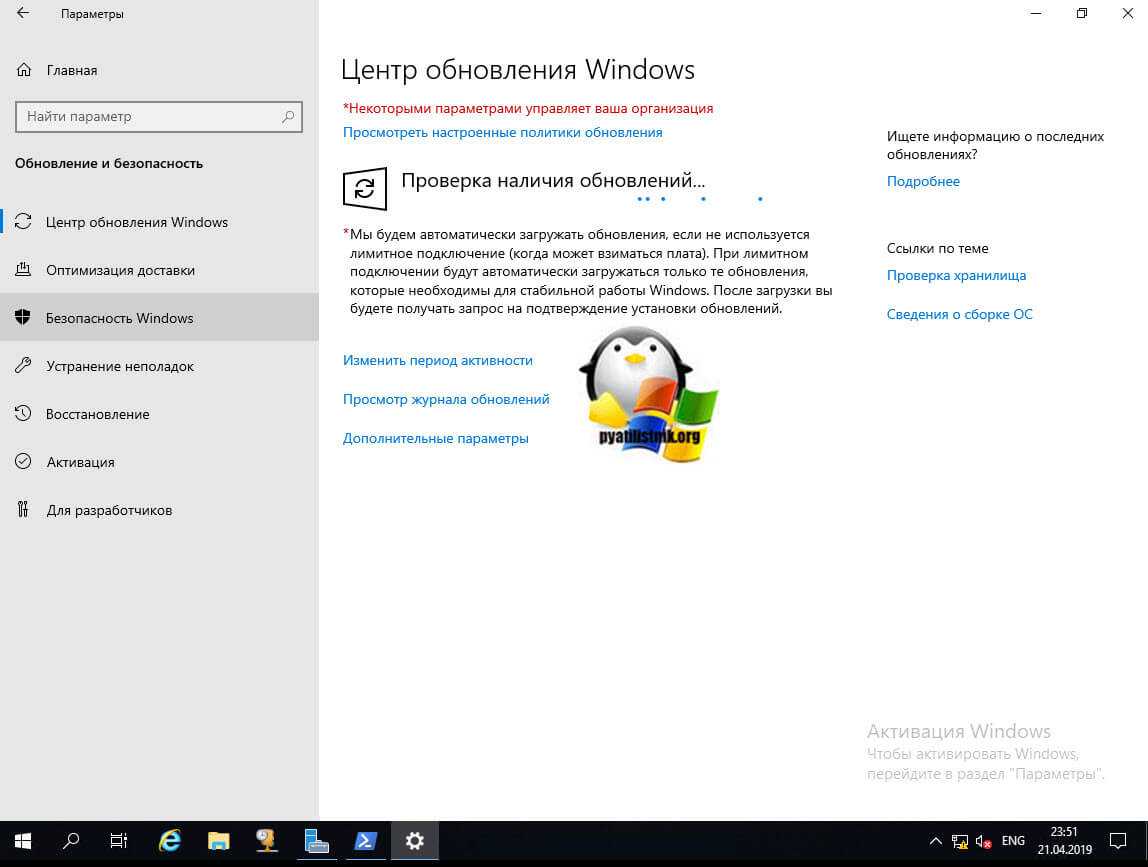

И вот так уже в системах после Windows Server 2016

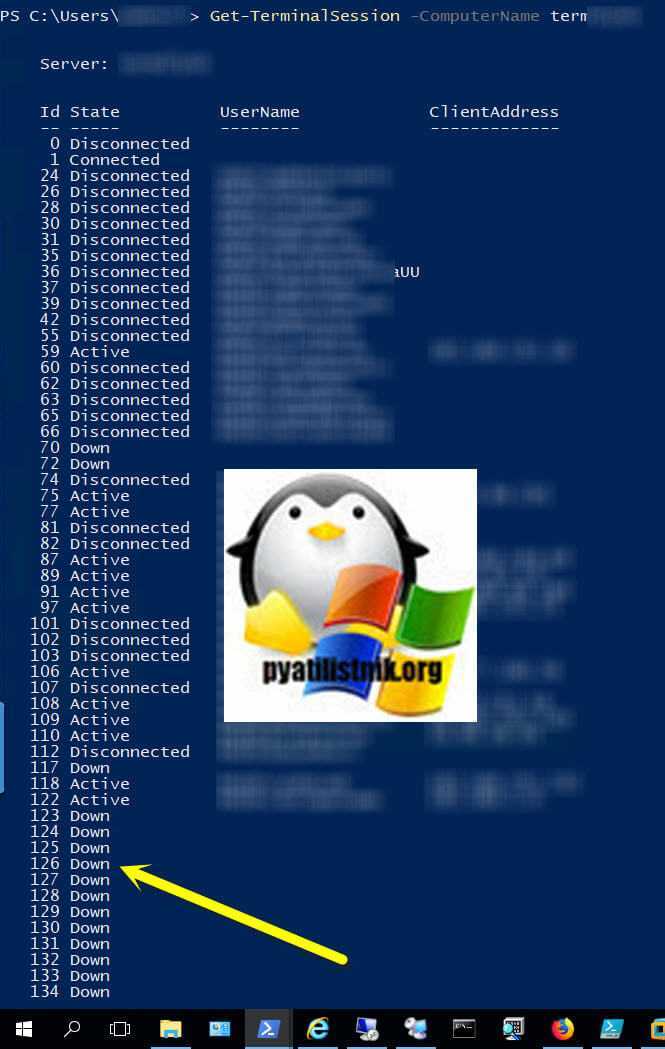

После того, как вы произвели установку всех обновлений перезагрузите ваш сервер. Кстати, когда я через PowerShell решил посмотреть ID и статусы сессий на терминальном столе, то увидел необычный для себя статус «Down», это как раз и были люди, у кого висел выход из системы.

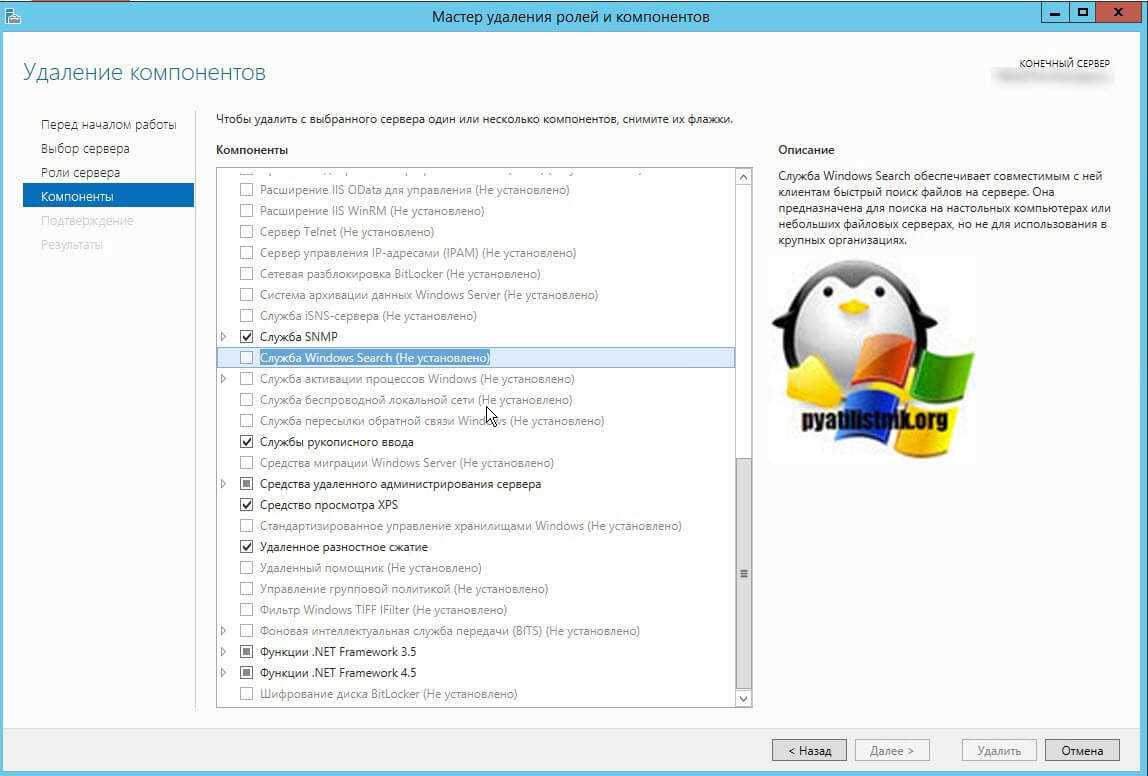

Еще одной из рекомендаций в данной ситуации, это отключение службы поиска Windows. Напоминаю, что в Windows Server 2012 R2 и выше, данная служба устанавливается, как компонент, если она вам не нужна, то удалите его.

Еще бывает вот такая ситуация, что некая программа породила новый процесс. Как часть логики завершения сеанса удаленного рабочего стола, если указанная программа порождает новый процесс, этот новый процесс считается частью программы, и сеанс не завершится, пока этот процесс также не завершится.

Еще бывает вот такая ситуация, что некая программа породила новый процесс. Как часть логики завершения сеанса удаленного рабочего стола, если указанная программа порождает новый процесс, этот новый процесс считается частью программы, и сеанс не завершится, пока этот процесс также не завершится.

Одним из сценариев, который соответствует этому критерию, является печать из 32-разрядного приложения на 64-разрядном узле сеансов удаленных рабочих столов. Это действие печати вызовет splwow64.exe, 32 и 64-разрядный процесс thunking для спулера. Splwow64.exe имеет 3-минутный тайм-аут для предотвращения повторного запуска процесса во время интенсивной печати, поэтому он не завершается сразу после завершения печати. Это может привести к тому, что удаленный сеанс будет казаться «зависшим».

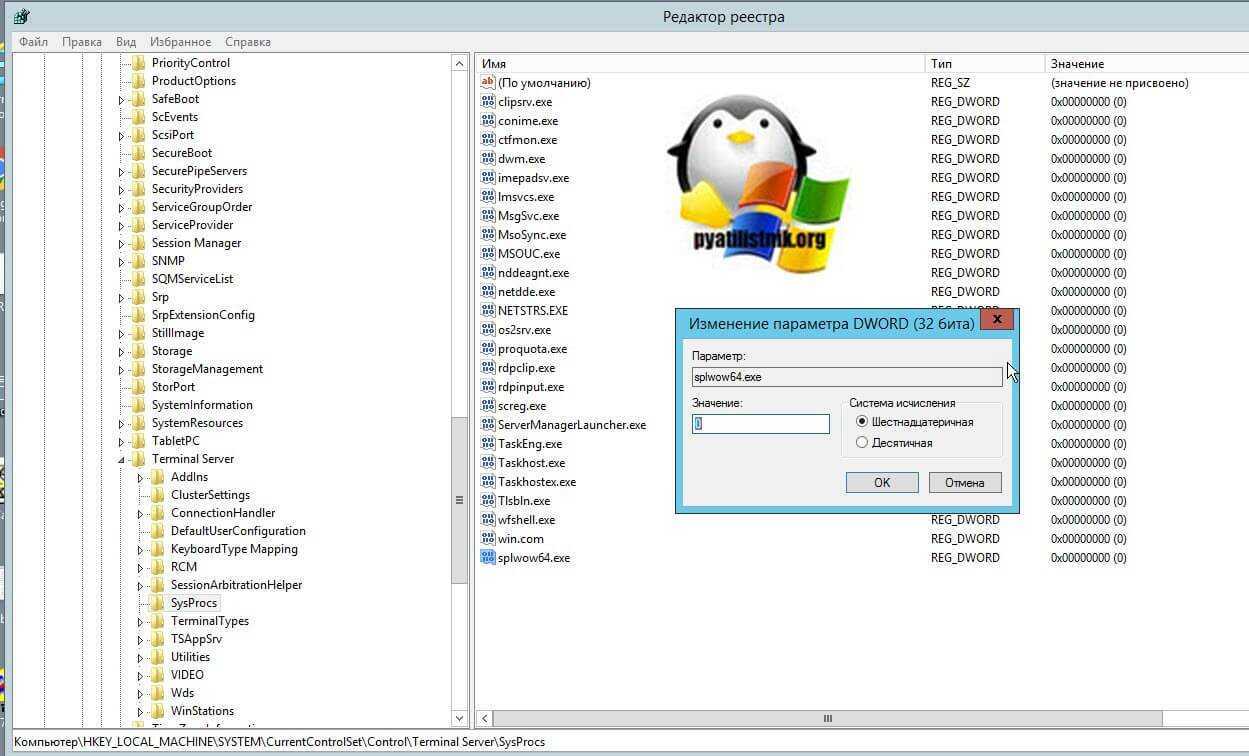

Чтобы это исправить я вам советую создать ключ реестра. Для этого открываем ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\Terminal Server\Sysprocs

Создаем новую запись REG_DWORD с именем splwow64.exe и значением .

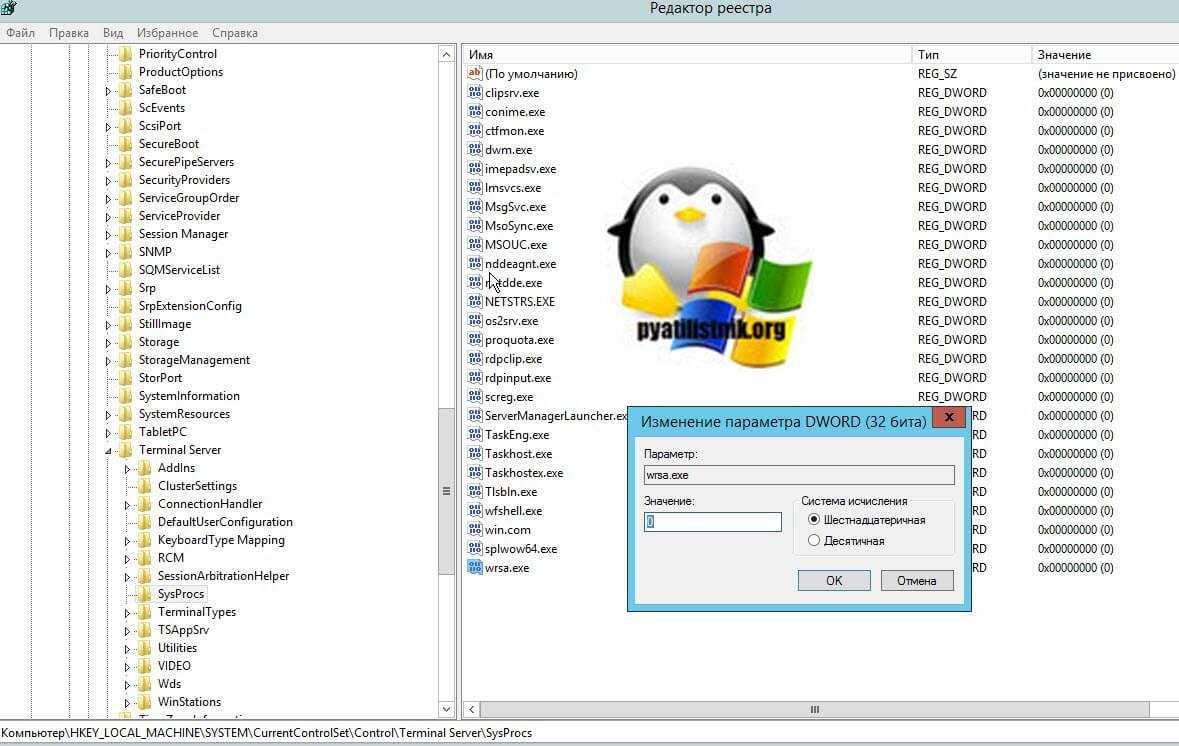

Таким же образом я вам советую добавить сюда же ключ REG_DWORD с именем wrsa.exe и значением 0 (https://en.wikipedia.org/wiki/Winsock)

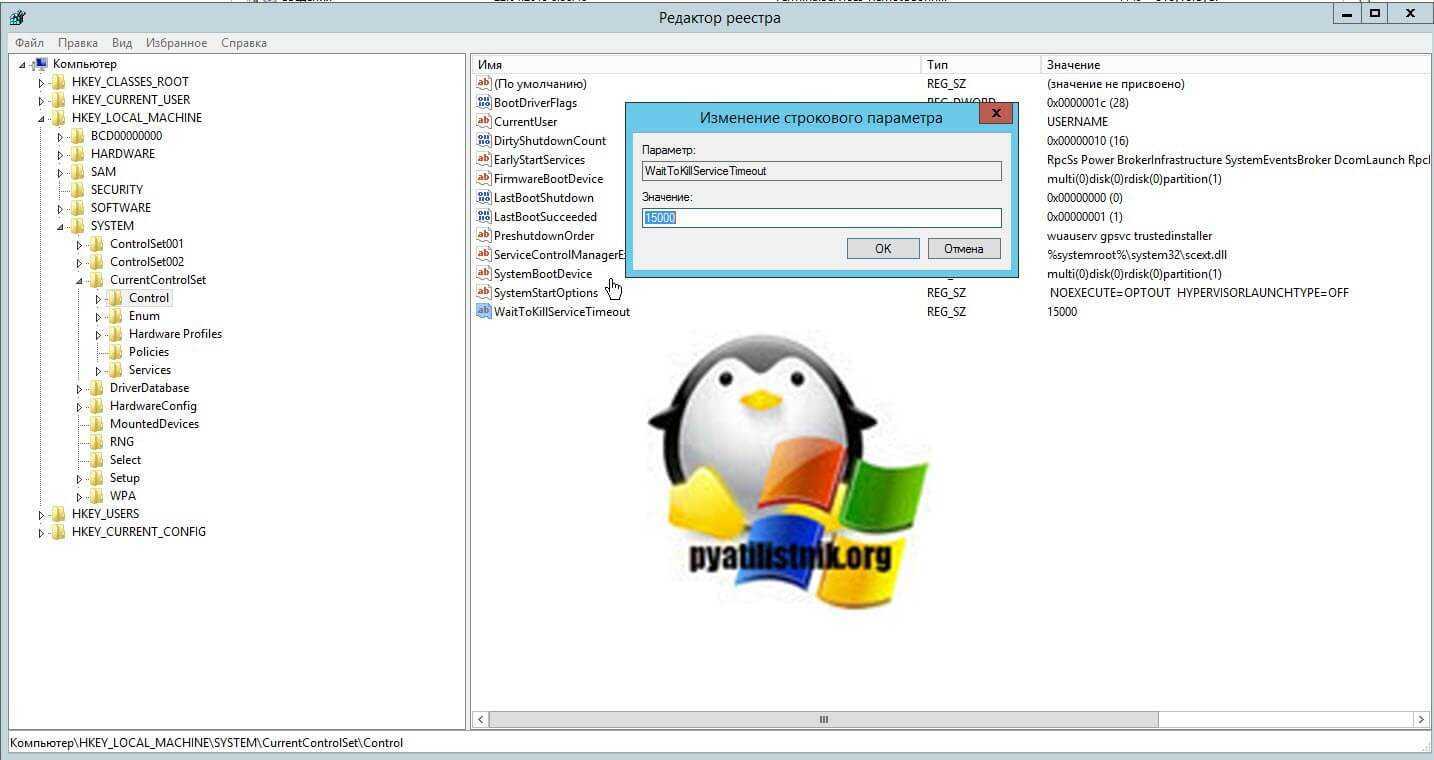

Еще я вам советую слегка увеличить значение одного параметра в реестре WaitToKillServiceTimeout. WaitToKillServiceTimeout — это параметр отвечающий за, то чтобы система закрыла все фоновые приложения. Windows обычно ждет 5 секунд, чтобы фоновые службы очистились и закрылись, когда вы делаете выход из системы или выключаете компьютер. Некоторые приложения могут изменить это значение при установке, предоставляя своим фоновым службам дополнительное время для очистки. Windows принудительно закрывает фоновые службы после этого периода времени. Это значение определяет, сколько секунд Windows ожидает, прежде чем сделать это. Windows автоматически выключится, если все службы будут успешно закрыты до истечения таймера. Я не советую ставить данное значение ниже 2-х секунд, это 2000. В нашей ситуации, когда у вас бесконечно долго висит надпись выход из системы, я советую выставлять WaitToKillServiceTimeout на 15-20 секунд, это значения 15000 или 20000.

Сделать это можно по пути:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control

И выставите у ключа WaitToKillServiceTimeout нужное значение. Далее желательно перезагрузить терминал и проверить есть ли проблемы с выходом из системы.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

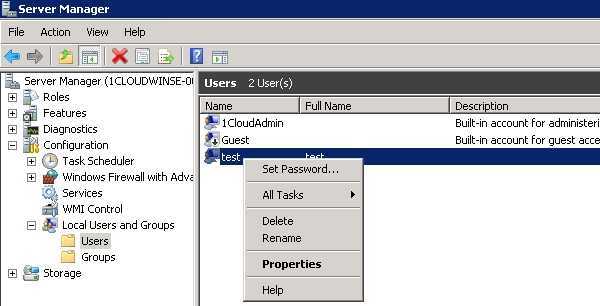

Создание нового пользователя

Создать нового пользователя можно с помощью следующей процедуры:

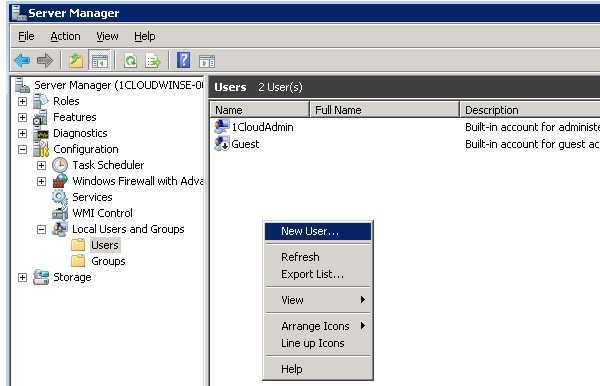

Start («Пуск») -> Administrative Tools(«Администрирование») -> Server Manager («Диспетчер сервера»)

В появившемся окне необходимо раскрыть вкладку Configuration («Конфигурация») и перейти в пункт Local users and groups («Локальные пользователи и группы»). Здесь выбирается оснастка Users («Пользователи»). Имена существующих пользователей перечислены в таблице справа. Вызывается контекстное меню (правый клик мыши) и выбирается пункт New user («Новый пользователь»).

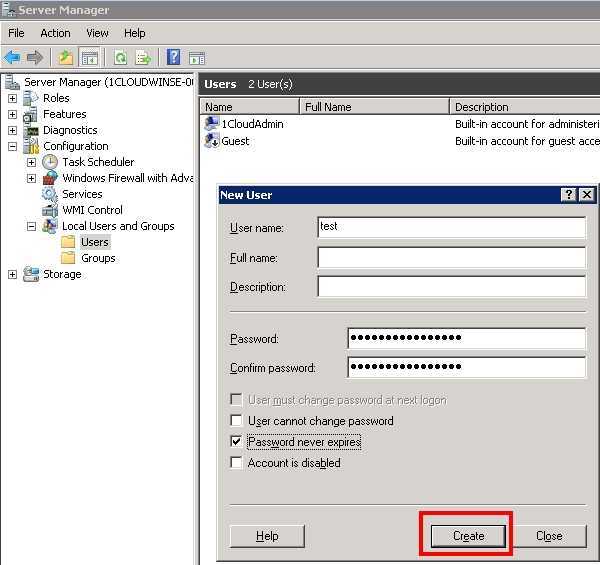

На следующем этапе открывается окно ввода пользовательских данных. В поле User Name («Пользователь») необходимо ввести имя, под которым будет входить пользователь на сервер. Поля Description («Описание») и Full Name («Полное имя») могут содержать любую информацию.

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

Далее два раза вводится пароль. Он должен быть не менее 6 символов и содержать как цифры, так и буквы в разных регистрах. Если установить метку User must change password at next logon («Требовать смены пароля при следующем входе в систему»), то при первом входе система потребует у пользователя ввода нового пароля. В этом окне также можно запретить его изменение. Если не установить галочку Password never expired («Срок действия пароля не ограничен») то через определенное количество дней система потребует ввести новый пароль. После определения настроек (их изменение возможно в любое время) следует нажать кнопку Create («Создать»).

В появившемся списке имеется имя только что созданного пользователя. Нажатием правой кнопки мыши вызывается контекстное меню изменения пользовательского пароля, удаления, переименования имени, а также редактирование свойств.