Изменение параметров приложения RemoteApp

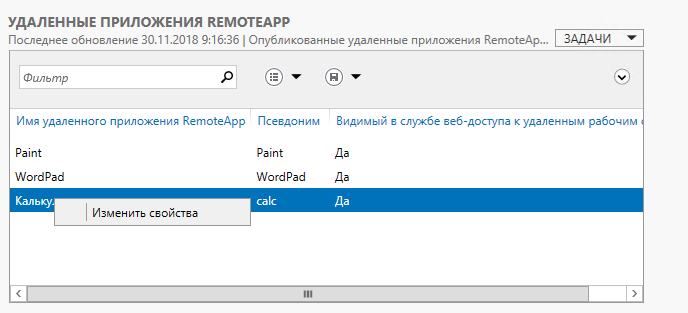

Каждое приложение RemoteApp имеет ряд ключевых опций, которые можно изменить в соответствии с требованиями. Для того, чтобы зайти в меню настроек приложения достаточно в окне коллекции сеансов (в данном случае в окне Коллекция сеансов RDS) на панели Удалённые приложения RemoteApp вызвать контекстное меню приложения, параметры которого необходимо изменить, и там выбрать единственный пункт Изменить свойства.

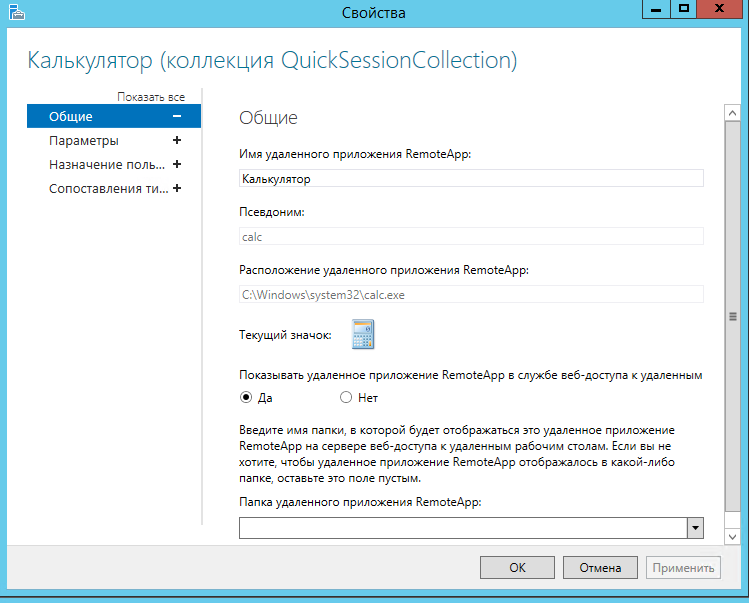

На вкладке Общие окна свойств приложения доступны следующие настройки:

- Имя удалённого приложения RemoteApp. Позволяет задать произвольное имя для опубликованного приложения.

- Показывать удалённое приложение в службе веб-доступа к удалённым рабочим столам. Если выбрать пункт Нет, то приложение не будет отображаться списке приложений на странице веб-доступа и не будет доступно пользователям, хотя будет установлено на серверах узлов сеансов и будет иметь статус опубликованного.

- Папка удалённого приложения RemoteApp. Этот параметр позволяет упорядочивать приложения RemoteApp, раскладывая их по папкам.

Кроме настроек, в данном окне отображается информация о пути размещения приложения, его псевдониме и иконке.

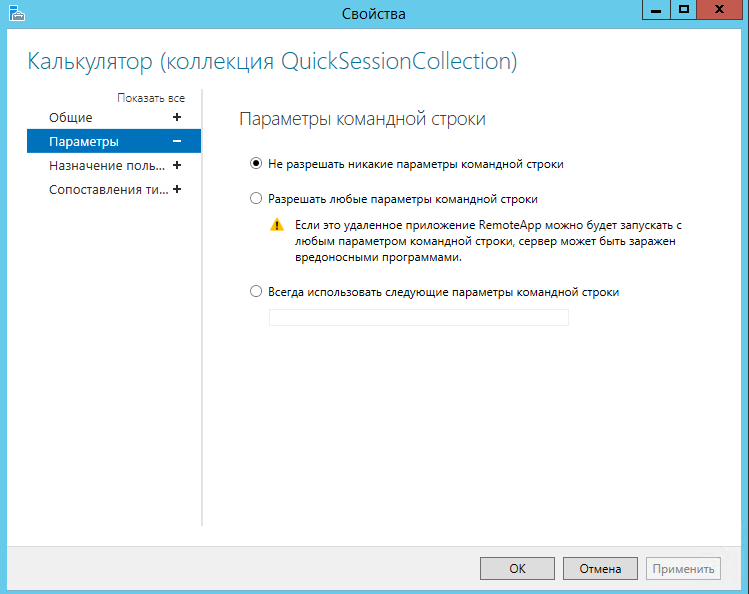

Папку удалённого приложения RemoteApp можно либо задать вручную, написав в соответствующем поле желаемое имя папки, либо выбрав из существующего списка, если папки были созданы ранее.На вкладке Параметры можно задать параметры командной строки для приложения. Именно здесь можно разрешить использовать любые параметры командной строки или вообще запретить их использование. Помимо этого можно задать принудительное использование заранее заданных параметров.

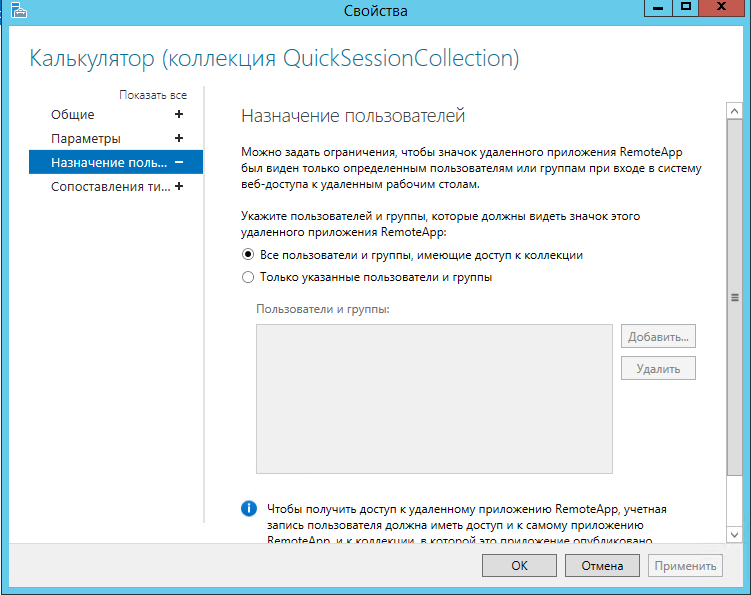

Свойства вкладки Назначение пользователей позволяют настроить видимость приложения в системе веб-доступа для заданных пользователей или групп пользователей. Поскольку по умолчанию все пользователи коллекции сеансов имеют доступ ко всем опубликованным в ней приложениям, данная вкладка позволяет гибко настроить доступ пользователей к приложениям RemoteApp внутри самой коллекции.

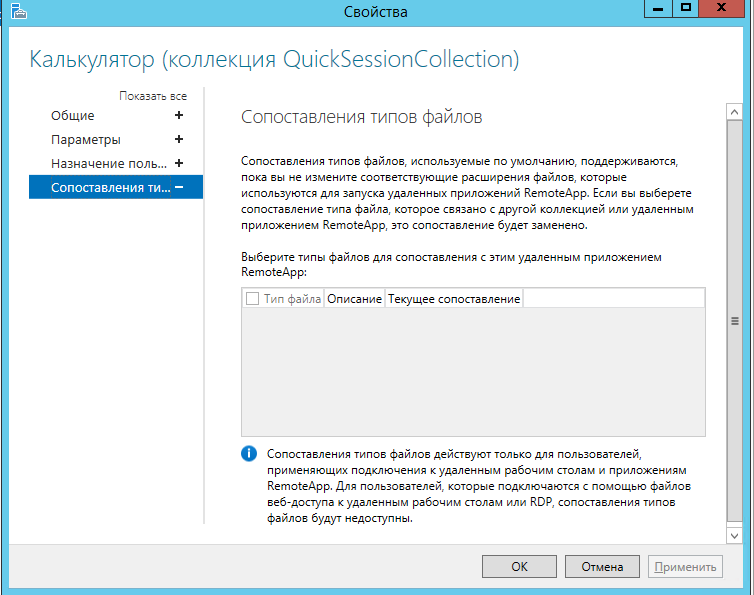

На вкладке Сопоставление типов файлов можно задать типы файлов, которые автоматически будут открываться с помощью выбранного приложения RemoteApp.

Следует помнить об одном очень важном ограничении — данная опция не работает в случае веб-доступа к приложениям

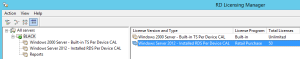

Install Remote Desktop Licenses

Now let us install some Remote Desktop CALs. (A MSDN subscription is a good way to get RD CALs.)

- Start the Remote Desktop Licensing Manager. Connect to the machine the Remote Desktop Licensing service is running on, i.e. to the local machine in our scenario.

- Open the Properties in the server node’s context menu. Connection method should be Automatic connection. Also type in the Required Information (your name, your company, and your country).

- Now choose to Install Licenses in the server node’s context menu. The Install Licenses Wizard opens up.

- Choose the appropriate License program. In our example, we choose License Pack (Retail Purchase) which is what you typically get from a MSDN subscription.

- Provide the required license information (depends on the chosen license program).

- Let the wizard finalize its job to install the licenses.

- The Remote Desktop Licensing Manager indicates that the task succeeded.

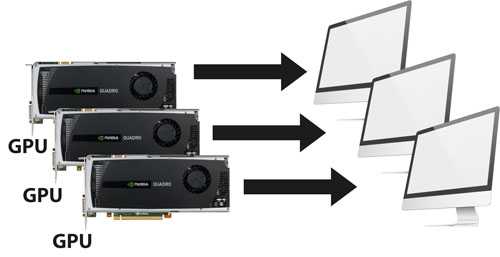

What Is RemoteFX

RemoteFX is a feature that allows Hyper-V virtual machines to share a physical GPU (graphics processing unit). The resources of a video card are shared among multiple VMs. This is the optimal scenario for high-burst workloads when the dedicated resources of a video card are not required at all times. Hyper-V RemoteFX can be used to deploy a VDI (virtual desktop infrastructure). A RemoteFX GPU is a virtual device attached to a virtual machine that shares the resources of a physical video card installed on a Hyper-V host (shares the GPU and video memory).

RemoteFX was introduced in Windows 7 and has been available in Windows 8, Windows 10, Windows Server 2008 R2 SP1, Windows Server 2012, and Windows Server 2016. This feature is not present in Hyper-V Manager in the latest version of Windows Server 2019 – you cannot enable Hyper-V RemoteFX in the graphical user interface (GUI). Using RemoteFX decreases CPU (central processing unit) load and increases scalability in a virtual environment. You don’t need to attach a dedicated GPU for each VM when using Hyper-V RemoteFX because virtual machines can dynamically share the GPU for the workload.

Video rendering, processing heavy images, working with CAD applications, and 3D modeling are some of the cases when you may need 3D acceleration and a RemoteFX GPU in a VM. A modern GPU is better adapted for parallel processing than the CPU, handles more threats simultaneously, and has more processing cores. The number of monitors and used resolutions depends on the video memory and the GPU performance of a video card. Use Remote Desktop, not VMConnect (Virtual Machine Connection), to connect to VMs using RemoteFX.

The advantage of RemoteFX is that it can be used on desktop and server Windows versions. While buying a supported video card that is compatible with server hardware may not be easy, most desktop computers that usually run client Windows operating systems have PCI Express graphics adapters installed.

Сводка

Обновления Windows серверов 2008 R2 remote Desktop Services см. в веб-версии KB2601888.

Для Windows Server 2012 обновлений служб удаленного рабочего стола см. в руб. KB2821526.

Многие из перечисленных ниже обновлений уже включены в обычные Windows обновления. Выберите параметр Рекомендуемые обновления из Windows update, чтобы получить их проще.

Примечание

Если вы считаете, что у вас возникли проблемы, перечисленные ниже, установите только hotfix для этой конкретной проблемы или используйте параметр ежемесячных откатов, как упоминалось выше.

Хотфиксы и обновления расположены по компонентным областям в средах Remote Desktop Services 2012 R2 и могут также применяться к Windows 7 и Windows 8.1 удаленных клиентов настольных компьютеров.

Окончательный вердикт

Оценка приложений с очень похожими функциями и возможностями никогда не была легкой задачей. Вместо того, чтобы выбрать абсолютного победителя, мы попытались пробиться к вершине путем исключения. TightVNC является первым, кто исключает себя, поскольку клиент на базе Java чувствует себя неуместно на рабочем столе Linux — тем более, что соответствующий ему сервер доступен только для Windows.

Далее следуют Remmina и Vinagre, которые очень похожи в том, что они оба предлагают поддержку нескольких протоколов, кроме VNC, и не требуют специального серверного программного обеспечения. Vinagre просто выполняет свою работу без особых сложностей и работает на удивление хорошо. Тем не менее, клиент не предлагает такой же гибкости, как другие во время активного сеанса, что является позором.

Аналогичным образом, Remmina имеет хорошие оценки в отделе производительности и дает вам возможность изменять параметры качества соединения на лету. Клиент поддерживает самый широкий спектр протоколов и будет подключаться ко всем видам серверов удаленных рабочих столов. Remmina не имеет собственного серверного программного обеспечения, но вы можете использовать его для всех видов удаленных подключений ко всем видам серверов. К сожалению, Remmina не хватает некоторых дополнительных функций, которые вы получаете с другими клиентами, таких как возможность передачи файлов.

Если передача файлов необходима для удаленного доступа, то нет лучшего варианта, чем RealVNC. Клиент работает достойно с другими серверами, но лучше всего работает в паре с собственным. Мы рекомендуем его для удаленного доступа ко всем видам графической работы на Pi, особенно если вы используете Raspbian, поскольку серверное программное обеспечение теперь поставляется с предустановленной версией.

Это оставляет нас с TigerVNC. Клиент работает хорошо, независимо от того, какой тип VNC-сервера находится на другом конце. Единственным недостатком является отсутствие мобильных клиентов и тот факт, что он не позволяет копировать файлы. Тем не менее, пересылка файлов и мгновенных сообщений не являются основными функциями VNC. Учетные данные TigerVNC с открытым исходным кодом, интуитивно понятный интерфейс и образцовая производительность во время активного подключения делают его очень способным клиентом VNC для всех видов задач удаленного рабочего стола.

1-е место: TigerVNC — его учетные данные и производительность с открытым исходным кодом являются его отличительной чертой.

Общий балл: 5/5

Веб: www.tigervnc.org

2-е место: RealVNC — готовое решение для удаленного доступа к рабочему столу на Raspberry Pi.

Общий балл: 4/5

Веб: www.realvnc.com

3-е место: Remmina — многопротокольный клиент удаленного рабочего стола, который хорошо работает.

Общий балл: 3/5

Веб: www.remmina.org/wp

4-е место: Vinagre — клиент с несколькими протоколами, которому не хватает контроля, предлагаемого его коллегами.

Общий балл: 3/5

Веб: http://bit.ly/ProjectVinagre

Пятое место: TightVNC — самое большое его ограничение — это фокус на этих платформах Windows.

Общий балл: 2/5

Веб: http://tightvnc.net

Есть несколько других клиентов и решений для удаленных рабочих столов, которые вы можете использовать помимо тех, которые мы обсуждали. Хотя мы рассмотрели только самые популярные и активно развивающиеся клиенты VNC, существуют другие альтернативы, такие как KDE Krdc, TurboVNC и x11vnc. Также, как отмечалось ранее, VNC не единственный протокол удаленного рабочего стола в городе. Еще одним популярным является фирменный протокол NoMachine NX.

Если вы не противостоять проприетарным решениям, есть также клиент TeamViewer и инструмент Google Chrome Remote Desktop.

Veyon («виртуальный взгляд на сети») также представляет собой решение с открытым исходным кодом для удаленного доступа, контроля и управления классными компьютерами с использованием протокола RFB VNC.

Если вы заботитесь больше о безопасности, чем о явном недовольстве, вы можете просто включить пересылку X11 через SSH. Это будет отображать только одно приложение одновременно.

Single sign-on

Windows Server 2016 and Windows Server 2019 RDS supports two main SSO experiences:

- In-app (Remote Desktop application on Windows, iOS, Android, and Mac)

- Web SSO

Using the Remote Desktop application, you can store credentials either as part of the connection info (Mac) or as part of managed accounts (, , Windows) securely through the mechanisms unique to each OS.

To connect to desktops and RemoteApps with SSO through the inbox Remote Desktop Connection client on Windows, you must connect to the RD Web page through Internet Explorer. The following configuration options are required on the server side. No other configurations are supported for Web SSO:

- RD Web set to Forms-Based Authentication (Default)

- RD Gateway set to Password Authentication (Default)

- RDS Deployment set to «Use RD Gateway credentials for remote computers» (Default) in the RD Gateway properties

Note

Due to the required configuration options, Web SSO is not supported with smartcards. Users who login via smartcards might face multiple prompts to login.

For more information about creating VDI deployment of Remote Desktop Services, check out Supported Windows 10 security configurations for Remote Desktop Services VDI.

Разрешение для симптома 3

Чтобы устранить проблему, настройте проверку подлинности и шифрование.

Чтобы настроить проверку подлинности и шифрование для подключения, выполните следующие действия:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров, а затем нажмите кнопку Удаленное конфигурация хозяйской сессии рабочего стола.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

В диалоговом окне Свойства для подключения на вкладке General в уровне Безопасности выберите метод безопасности.

-

На уровне шифрования щелкните нужный уровень. Вы можете выбрать low, Client Compatible, High или FIPS Compliant. См. шаг 4 выше для Windows Server 2003 для параметров уровня безопасности и шифрования.

Примечание

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». По соображениям безопасности рекомендуется использовать команду «Запуск от имени».

- Чтобы открыть конфигурацию служб удаленного рабочего стола, нажмите кнопку Начните, щелкните Панель управления, дважды щелкните административные средства, а затем дважды щелкните конфигурацию служб удаленного рабочего стола.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют конфигурацию, заданную с помощью средства конфигурации служб удаленного рабочего стола. Кроме того, если включить системную криптографию: используйте алгоритмы, совместимые с FIPS, для шифрования, хаширования и подписания параметра групповой политики, этот параметр переопределит параметр Групповой политики шифрования клиентского подключения.

- При изменении уровня шифрования новый уровень шифрования вступает в силу при следующем входе пользователя. Если требуется несколько уровней шифрования на одном сервере, установите несколько сетевых адаптеров и настройте каждый адаптер отдельно.

- Чтобы убедиться, что сертификат имеет соответствующий закрытый ключ, в конфигурации служб удаленного рабочего стола щелкните правой кнопкой мыши подключение, для которого необходимо просмотреть сертификат, щелкните вкладку Общие, нажмите кнопку Изменить, щелкните сертификат, который необходимо просмотреть, а затем нажмите кнопку Просмотреть сертификат . В нижней части вкладки «Общие» должен отображаться закрытый ключ, соответствующий этому сертификату. Эти сведения также можно просмотреть с помощью оснастки Сертификаты.

- Параметр FIPS, совместимый с FIPS (система криптографии: использование алгоритмов, совместимых с FIPS, для шифрования, хаширования и подписи в групповой политике или параметре fiPS Compliant в конфигурации серверов удаленного рабочего стола) шифрует и расшифровывает данные, отправленные от клиента на сервер и с сервера к клиенту, с помощью алгоритмов шифрования 140-1 Федерального стандарта обработки информации (FIPS) 140-1, с помощью криптографических модулей Майкрософт. Дополнительные сведения см. в технической справке Windows Server 2003.

- Высокий параметр шифрует данные, отосланные от клиента на сервер и с сервера к клиенту с помощью сильного 128-битного шифрования.

- Параметр Client Compatible шифрует данные, отосланные между клиентом и сервером, с максимальной силой ключа, поддерживаемой клиентом.

- Параметр Low шифрует данные, отосланные от клиента на сервер с помощью 56-битного шифрования.

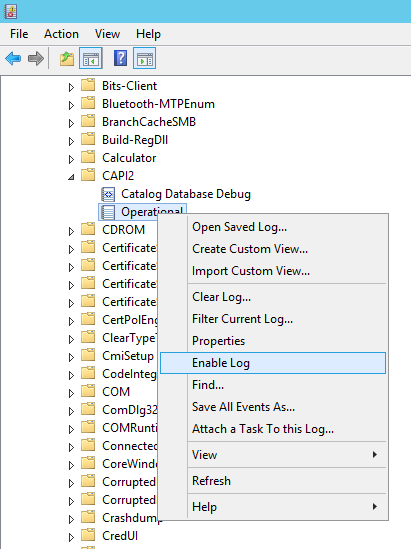

Дополнительный шаг по устранению неполадок: включить журналы событий CAPI2

Чтобы устранить эту проблему, вйдите в журналы событий CAPI2 на клиентских и серверных компьютерах. Эта команда показана на следующем скриншоте.

Либо кино, либо мороженое

Каковы необходимые компоненты и свойства системы для эффективной поддержки удаленных АРМ с 3D-графикой? Во-первых, разделяемый видеоадаптер. Если видеоадаптер на стороне сервера может разделяться между рабочими местами, это прежде всего дает существенные возможности по повышению плотности АРМ на сервер, а также, по аналогии с разделением его ресурсов, позволяет более полно задействовать ресурсы GPU.

Во-вторых, должна быть поддержка полнофункциональных родных видеодрайверов со стороны гостевых ОС. Как известно, приложения 3D вообще и САПР (системы автоматизированного проектирования) в частности рассчитаны на работу с графическими подсистемами с использованием специализированных API (Application Programming Interface) стандартов OpenGL, DirectX, а также расширенных функций тех или иных серий видеоадаптеров. Поэтому для эффективной работы САПР крайне желательно иметь хорошую поддержку этих стандартов в драйверах, а в идеале добиться возможности использования родных видеодрайверов производителя GPU, таких же, что используются при локальной установке видеоадаптера, и прозрачности доступа к аппаратным ресурсам адаптера со стороны гостевой ОС.

Но эти два требования по сути своей противоречивы, и их невозможно выполнить одновременно. Поэтому существовавшие технологии удовлетворяли либо одному из них, либо другому. Ниже подробнее рассмотрим некоторые из них.

Симптомы

Рассмотрим следующий сценарий.

- Вы готовите Windows 8.1 Профессиональная x64 в качестве клиента удаленного рабочего стола (RDP) и Windows Server 2012 Windows Server 2012 или сервера на основе R2 datacenter на основе R2 в качестве сервера RDP.

- К компьютеру на Windows 8.1 подключается USB-сканер.

- Вы устанавливаете драйвер для сканера на сервере.

- На компьютере Windows 8.1 позволяется перенаправление RDP других поддерживаемых RemoteFX USB-устройств с этого компьютера в конфигурации компьютера\административные шаблоны\Windows компоненты\Remote Desktop Services\Remote Desktop Connection Client\RemoteFX настройка групповой политики перенаправления USB-устройств.

- На сервере Windows Server 2012 R2 вы включаете функции удаленного рабочего стола и функции «Рабочий стол».

- Вы входите в сеанс RDP, RemoteFX перенаправление USB с Windows 8.1 на сервер RDP на Windows Server 2012 R2.

- В этом сеансе откроется окно Устройства и принтеры.

- Щелкните правой кнопкой мыши значок для USB-сканера и нажмите кнопку Начните сканирование.

В этом сценарии проверка не начинается, и сообщение об ошибке не отображается.

Эта проблема возникает, когда драйвер вызывает функцию CreateFile без FILE_FLAG_SESSION_AWARE флага. Когда возникает проблема, функция CreateFile сбой с ошибкой E_ACCESSDENIED (0x80070005).

Альтернативы: облако и рабочие столы как услуга

Мобильные пользователи ультратонких ноутбуков или планшетов хотят использовать все возможности эти устройств настолько, что они готовы принести свои собственные устройства на работу. VDI может стать проблемой, т.к. придётся принудить этих пользователей получать удалённо доступ к виртуальному рабочему столу Windows.

Для этих конкретных пользователей, ваша организация может рассмотреть вопрос о переводе приложения в облако, подписавшись на программное обеспечение как услуга (SaaS) или виртуализацию приложений, которые можно затем запустить на любом устройстве или платформе. VMware Horizon Workspace, часть VMware Horizon Suite, является одним из вариантов, чтобы обеспечить мобильных сотрудников VDI.

Другая возможность состоит в удалённом решении VDI, также известном как Desktop-as-a-Service. С DaaS, вы размещаете виртуальные рабочие столы в облаке, либо локально в частном облаке, либо через некого стороннего провайдера. Выгода от использования третьей стороной происходит от снятия с IT части ответственности за поддержание фоновых технологии, таких как балансировка нагрузки, предоставление ресурсов и решения сетевых проблем. Вместо этого, он может сосредоточиться на обслуживании клиентов, виртуальных рабочих столов и приложений.

Support for graphics processing unit (GPU) acceleration

Remote Desktop Services support systems equipped with GPUs. Applications that require a GPU can be used over the remote connection. Additionally, GPU-accelerated rendering and encoding can be enabled for improved app performance and scalability.

Remote Desktop Services Session Hosts and single-session client operating systems can take advantage of the physical or virtual GPUs presented to the operating system in many ways, including the Azure GPU optimized virtual machine sizes, GPUs available to the physical RDSH server, and GPUs presented to the VMs by supported hypervisors.

See Which graphics virtualization technology is right for you? for help figuring out what you need. For specific information about DDA, check out Plan for deploying Discrete Device Assignment.

GPU vendors may have a separate licensing scheme for RDSH scenarios or restrict GPU use on the server OS, verify the requirements with your favorite vendor.

GPUs presented by a non-Microsoft hypervisor or Cloud Platform must have drivers digitally-signed by WHQL and supplied by the GPU vendor.

Remote Desktop Session Host support for GPUs

The following table shows the scenarios supported by different versions of RDSH hosts.

| Feature | Windows Server 2008 R2 | Windows Server 2012 R2 | Windows Server 2016 | Windows Server 2019 |

|---|---|---|---|---|

| Use of hardware GPU for all RDP sessions | No | Yes | Yes | Yes |

| H.264/AVC hardware encoding (if supported by the GPU) | No | No | Yes | Yes |

| Load balancing between multiple GPUs presented to the OS | No | No | No | Yes |

| H.264/AVC encoding optimizations for minimizing bandwidth usage | No | No | No | Yes |

| H.264/AVC support for 4K resolution | No | No | No | Yes |

VDI support for GPUs

The following table shows support for GPU scenarios in the client OS.

| Feature | Windows 7 SP1 | Windows 8.1 | Windows 10 |

|---|---|---|---|

| Use of hardware GPU for all RDP sessions | No | Yes | Yes |

| H.264/AVC hardware encoding (if supported by the GPU) | No | No | Windows 10 1703 and later |

| Load balancing between multiple GPUs presented to the OS | No | No | Windows 10 1803 and later |

| H.264/AVC encoding optimizations for minimizing bandwidth usage | No | No | Windows 10 1803 and later |

| H.264/AVC support for 4K resolution | No | No | Windows 10 1803 and later |

RemoteFX 3D Video Adapter (vGPU) support

Note

Because of security concerns, RemoteFX vGPU is disabled by default on all versions of Windows starting with the July 14, 2020 Security Update and removed starting with the April 13, 2021 Security Update. To learn more, see KB 4570006.

Remote Desktop Services supports RemoteFX vGPUs when VM is running as a Hyper-V guest on Windows Server 2012 R2 or Windows Server 2016. The following guest operating systems have RemoteFX vGPU support:

- Windows 7 SP1

- Windows 8.1

- Windows 10 1703 or later

- Windows Server 2016 in a single-session deployment only

Discrete Device Assignment support

Remote Desktop Services supports Physical GPUs presented with Discrete Device Assignment from Windows Server 2016 or Windows Server 2019 Hyper-V hosts. See Plan for deploying Discrete Device Assignment for more details.

Procedure

Note: This required Windows 7 SP1 or Windows 2008 R2 SP1. But some settings can be tweaked for earlier versions, so it is still worth following the instructions as far as possible.

- Start: gpedit.msc

- Go to: Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Remote Session Environment

-

Configure RemoteFX: Enabled

This will enable GPU processing if your hardware supports it. GPU processing will speed up modern browsers, most apps, WPF apps, video, etc. -

Optimize visual experience when using RemoteFX: Enable and set both settings to “Medium” (or whatever suits you best). Feel free to experiment.

As opposed to earlier (default) settings where RDP tries to send every frame this allows RDP to skip frames to keep up and not freeze. - Set compression algorithm for RDP data: Enabled and set algorithm to “Optimized to use less network bandwith”

- Optimize visual experience for Remote Desktop Services sessions: Enabled and set Visual experience to “Rich Multimedia.”

- Reboot and feel tha powah!

Small note: When I was first researching RemoteFX in SP1 beta I read that you had to enable RemoteFX on the client as well. I am uncertain if this is true as I do it anyway (since it also it RDP host sometimes), but I highly doubt it. Enabling it on the RDP host should be enough. However setting it on both only takes a few seconds, so …

IT-инфраструктура предприятия без VDI

ИТ-инфраструктура предприятия – это информационные ресурсы и технологии, которые помогают компании эффективно функционировать. Сюда относятся компьютеры, установленные на них программы, базы данных, сети, системы связей и серверы.

Классическая организация рабочих мест для сотрудников выглядит примерно так: у каждого работника предприятия есть персональный компьютер, который состоит из монитора, клавиатуры с мышкой и системного блока. Как правило, этот компьютер достаточно мощный, чтобы сотрудник без проблем оперировал данными в рамках своей профессии.

Часто предприятия с такой организацией рабочих мест сталкиваются с проблемами, о которых мы поговорим далее.

Проблема 1: рабочее место для каждого

Почти всем сотрудникам надо предоставить компьютер, каждому по потребностям. Всю технику необходимо обслуживать: настраивать операционную систему, устанавливать ПО, поддерживать железо в рабочем состоянии. Довольно скоро техника начнет устаревать или ломаться. Системному администратору, который за это отвечает, придется заниматься каждым компьютером по отдельности.

Чем крупнее предприятие, тем сложнее поддерживать ИТ-инфраструктуру на пике производительности.

Проблема 2: потеря данных

Основной объем данных, с которыми работает сотрудник предприятия, находятся у него на компьютере, на жестком диске. Здесь возможны два печальных сценария: потеря или кража данных.

Жесткие диски со временем или из-за плохого обращения начинают ломаться и «сыпаться». Из-за этого можно потерять важные данные. Даже если их получится восстановить – это дополнительная нагрузка на системного администратора, которому придется эти данные восстанавливать, а после менять жесткий диск и заново настраивать рабочее место для пользователя.

Украсть данные еще проще. Их можно скопировать на флешку, отправить по почте или вынести вместе с жестким диском. Не стоит забывать и про случайно или специально загруженные вирусы. Даже если сотрудник не планирует воровать данные, их сохранность зависит от уровня безопасности каждого отдельного компьютера.

Чем больше компьютеров, тем больше точек, откуда данные предприятия могут утечь.

Проблема 3: нет удаленного доступа

Сейчас эта проблема особенно актуальна.

Все данные хранятся внутри компьютера сотрудника, поэтому работать с ними получится только с физического рабочего места на предприятии. В современных реалиях это сильно снижает гибкость и производительность компании.

Если предприятие решит переходить «на удаленку», то ему придется столкнуться с двумя предыдущими проблемами. Придется настраивать удаленный доступ каждому и при этом постараться, чтобы данные не утекли в сеть.

Мало настроить удаленный доступ, необходимо обеспечить его безопасность.

Решить эти проблемы и вывести ИТ-инфраструктуру предприятия на новый уровень поможет технология VDI.