Причина

Эта проблема возникает из-за того, что файл LocationProviderADM.admx был переименован в Microsoft-Windows-Geolocation-WLPAdm.admx в Windows 10 RTM.

-

Сценарий 1

После копирования файлов .admx с Windows 10 в центральный магазин, содержащий файл LocationProviderADM.ADMX, который находится в более ранней версии Windows, существует два файла .admx, которые содержат те же параметры, но имеют разные имена. Это вызывает ошибку «пространство имен уже определено».

-

Сценарий 2

При обновлении с Windows 10 RTM до Windows 10 версии 1511 новый файл LocationProviderAdm.admx копируется в папку, сохраняя при этом старый файл Microsoft-Windows-Geolocation-WLPAdm.admx. Таким образом, существует два файла ADMX, которые адресуют одно и то же пространство имен политик.

Основные проблемы

- Остановите Службу репликации файлов (FRS) на всех контроллерах домена.

- Скопируйте все файлы и папки из каталога SYSVOL во временную папку на эталонном контроллере домена. Временная папка должна быть на том же разделе, что и каталог SYSVOL.

- Сверьте точки соединения NTFS на каждом контроллере домена.

- Перезапустите FRS на эталонном контроллере домена с параметром D4 в реестре.

- Перезапустите FRS на всех остальных контроллерах домена с параметром D2 в реестре.

- На эталонном контроллере домена переместите все папки и файлы в корневую папку реплекации. По умолчанию это папка C:\Windows\Sysvol\Domain.

- Проверьте согласованность файлов и папок на всех контроллерах домена.

Проверка точкек соединения NTFS

На всех контроллерах домена проверьте состав дерева в SYSVOL:

Verify that the following folders exist in the SYSVOL tree :

\SYSVOL

\SYSVOL\domain

\SYSVOL\staging\domain

\SYSVOL\staging areas

\SYSVOL\domain\Policies

\SYSVOL\domain\scripts

\SYSVOL\SYSVOL

Проверьте, существуют ли точки соединения NTFS:

\SYSVOL\SYSVOL\<dns_domain_name> > \SYSVOL\domain \SYSVOL\staging areas\<dns_domain_name> > \SYSVOL\staging\domain

командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>"

Задать перенаправление можно той же командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" "%systemroot%\SYSVOL\domain" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>" "%systemroot%\SYSVOL\staging\domain"

Утилита linkd.exe находится в пакете Windows Server 2003 Resource Kit Tools.

Эталонный контроллер домена

ВНИМАНИЕ!Перед этим шагом выполните архивацию объектов групповой политики без относительно того, что мы с вами об этом думаем.

На эталонном контроллере домена должен быть собран актуальный набор объектов групповой политики. Для этого откройте Active Directory — Пользователи и компьютеры. Включите Дополнительные параметры в меню Вид. В домене найдите контейнер System, а в нем Policies.

С правой стороны представлены объекты групповой политики, которые должны один в один соответсвовать обьектам в дереве SYSVOL.

Для этого:

- Если в дереве SYSVOL встречается папка с именем GUID, который не встречается в Active Directory, вы можете безопасно ее удалить из папки.

- Если в Active Directory встречается обьект групповой политики с GUID не отраженный в SYSVOL\domain\policies, то вы можете безопасно удалить ее из Active Directory.

На эталонном контроллере домена удалите любые файлы и папки из корня SYSVOL. По умолчанию нужно очистить следующие папки:

C:\WINDOWS\SYSVOL\domain C:\WINDOWS\SYSVOL\staging\domain

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D4 (HexaDecimal).

Остальные контроллеры домена

Удалите все файлы и папки из дерева SYSVOL, очистив его таким образом от мусора.

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D2 (HexaDecimal).

Проверка

Для получения списка общих ресурсов на каждом контроллере выполните команду:

net share

На основном контроллере домена и через некоторое время на резервном появится следующая строчка выводла этой команды

SYSVOL C:\Windows\SYSVOL\sysvol Общий сервер входа

В логе событий системы будет получено сообщение о восстановлении репликации. На всех контроллерах домена, кроме эталонного, это займет некоторое время.

Не подключается сетевой диск

Если групповая политика сопоставления диска применяется, но на клиентском ПК диск не подключается, проблема может быть в следующем.

Вероятнее всего, на компьютере под управлением Windows XP отключена служба автоматического обновления. Включите службу и обновите ОС до актуального состояния. Критическое обновление, отвечающее за подключение сетевых дисков KB943729.

Что делать, если программам пользователей надо писать данные в Programm Files, но пользоватлям нельзя давать права Администратора?

Трюк 1. Обходим загрузку политик

Давай разберемся, как вообще каждая машина в локальной сети получает групповые политики из домена? Процесс создания групповых политик можно разбить на следующие условные этапы:

- Админ создает объект групповой политики.

- Привязывает его к каким-то элементам домена.

- При входе в домен комп отправляет запрос на получение политик и получает их в ответ от домена.

- При входе пользователя выполняется аналогичный запрос, но уже по пользовательским политикам.

Итак, что мы здесь видим: политики подгружаются на стадии входа в систему. Здесь есть небольшая фича. По умолчанию обновление политик выполняется каждые 5 минут. Но если политики не были получены во время входа в систему, то обновляться они не будут! Вырисовывается элементарный способ, как эту особенность можно использовать:

- Вынимаем патч-корд из компа.

- Включаем комп и логинимся под своей учеткой.

- Подключаем патч-корд обратно.

Даже при отсутствии доступа в сеть мы сможем войти в домен, так как винда ранее закешировала наш логин и пароль (это произошло во время предыдущего входа в систему). Но уже без применения групповых политик. При этом мы спокойно сможем использовать ресурсы сети, так как патч-корд к этому моменту будет на месте, а со всякими авторизациями на удаленных ресурсах справится сама винда. Стоит добавить, что в безопасном режиме винды групповые политики вообще не действуют. Комментарии, я думаю, излишни.

Добавить редактор групповой политики в Windows 10 Home

Поскольку это была расширенная функция, Microsoft не включила ее в выпуски Windows Home и Starter. Но могут быть сценарии, в которых вы захотите изменить параметры политики в консоли управления Microsoft (MMC) из Домашней версии Windows. В любых таких случаях вам нужно будет использовать сторонний инструмент для этого. В этом посте мы поговорим об инструменте под названием ‘Политика Плюс‘, что позволяет вносить изменения в параметры групповой политики даже в домашних выпусках Windows 10/8/7.

Политика Плюс Обзор

Policy Plus — это бесплатный инструмент с открытым исходным кодом, который позволяет редактировать объект локальной групповой политики в домашней версии Windows. Но вы можете задаться вопросом, если эта функция не была доступна в домашней версии, законно ли использовать этот инструмент? Да, инструмент полностью соответствует условиям лицензирования, и вы можете использовать его без нарушения каких-либо условий.

Редактировать объекты локальной групповой политики в Windows 10 Home Edition

Если вы уже использовали редактор групповой политики, возможно, вам известны административные шаблоны. Эти шаблоны фактически являются основой инструмента. Хотя некоторые административные шаблоны доступны в Home Edition, вам необходимо загрузить остальные из Интернета. Policy Plus имеет встроенную функцию для загрузки последнего пакета этих файлов от Microsoft. Все, что вам нужно сделать, это запустить инструмент, а затем перейти к ‘Помощь‘и выберите’Получить файлы AMDX‘. Будет загружен полный набор определений политик от Microsoft.

Говоря о пользовательском интерфейсе, он специально разработан с учетом исходного редактора групповой политики. Интерфейс во многом похож на исходный инструмент, и вы можете не столкнуться с какими-либо проблемами, если знакомы с редактором групповой политики. Все доступные политики отображаются в левом столбце. Вы можете перемещаться по дереву и найти подходящую запись, которую хотите отредактировать.

Этот инструмент может легко просматривать и редактировать политики на основе реестра в локальных объектах групповой политики, объектах групповой политики для отдельных пользователей, отдельных файлах POL, пользовательских кустах автономного реестра и в реальном реестре.

Вы также можете использовать функцию поиска, чтобы найти определенную политику. Вы можете искать по идентификатору, ключам реестра или просто по тексту. Редактировать политику так же просто, вам нужно щелкнуть, чтобы открыть политику, и внести желаемое изменение. Как и собственный редактор групповой политики, Policy Plus также отображает описание политики и позволяет добавлять комментарии.

После внесения изменений в объект групповой политики необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

Кратко об особенностях:

- Работает и работает на всех выпусках Windows, а не только на Pro и Enterprise.

- Полностью соответствует требованиям лицензирования (т.е. не переносит никаких компонентов между установками Windows)

- Просмотр и редактирование политик на основе реестра в локальных объектах групповой политики, объектах групповой политики для отдельных пользователей, отдельных файлах POL, пользовательских кустах автономного реестра и в реальном реестре.

- Переход к политикам по идентификатору, тексту или затронутым записям реестра

- Показать дополнительную техническую информацию об объектах (политиках, категориях, товарах)

- Предоставьте удобные способы обмена и импорта параметров политики.

В RefreshPolicyEx Функция не работает в домашней версии, поэтому перезагрузите компьютер, чтобы увидеть изменения. Кроме того, вы можете создавать и редактировать индивидуальные объекты групповой политики, но их настройки игнорируются Windows. Итак, вам нужно отредактировать реестр самостоятельно, чтобы эти изменения вступили в силу.

В целом, Policy Plus — отличный инструмент. Он почти приносит полный редактор локальной групповой политики в Windows 10/8/7 Home Editions. Вы можете свободно использовать этот инструмент и даже скомпилировать исходный код с нуля. С инструментом могут быть некоторые проблемы, потому что он все еще находится на стадии разработки, но вы можете сообщить о проблемах его разработчикам.

Посещение Github скачать Policy Plus для Windows.

КОНЧИК: Вот как установить Hyper-V в Windows 10 Home.

Связанные чтения:

- Как получить доступ к управлению локальными пользователями и группами в Windows 10 Home

- Как включить Windows Sandbox в Windows 10 Home.

Анализ событий групповой политики в системных журналах Windows

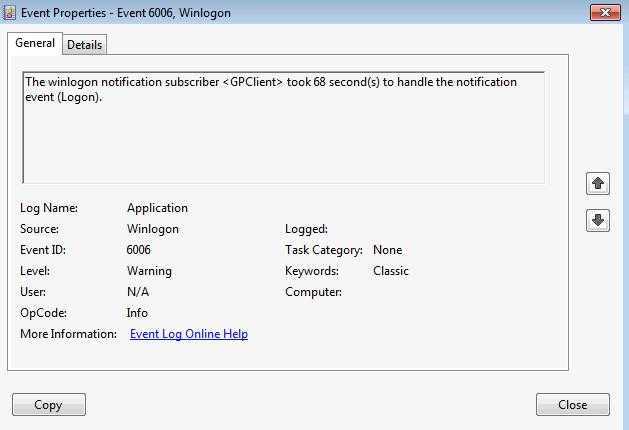

В журнале приложения идентификатор события 6006 из Winlogon со следующим сообщением может свидетельствовать о медленном применении политики:

The winlogon notification subscriber <GPClient> took 3104 seconds to handle the notification event (CreateSession).

Перевод: Подписчику уведомления winlogon <GPClient> потребовалось 3104 секунды для обработки события уведомления (CreateSession).

Согласно этому событию, пользователю приходилось ждать применения групповых политик при загрузке почти час…

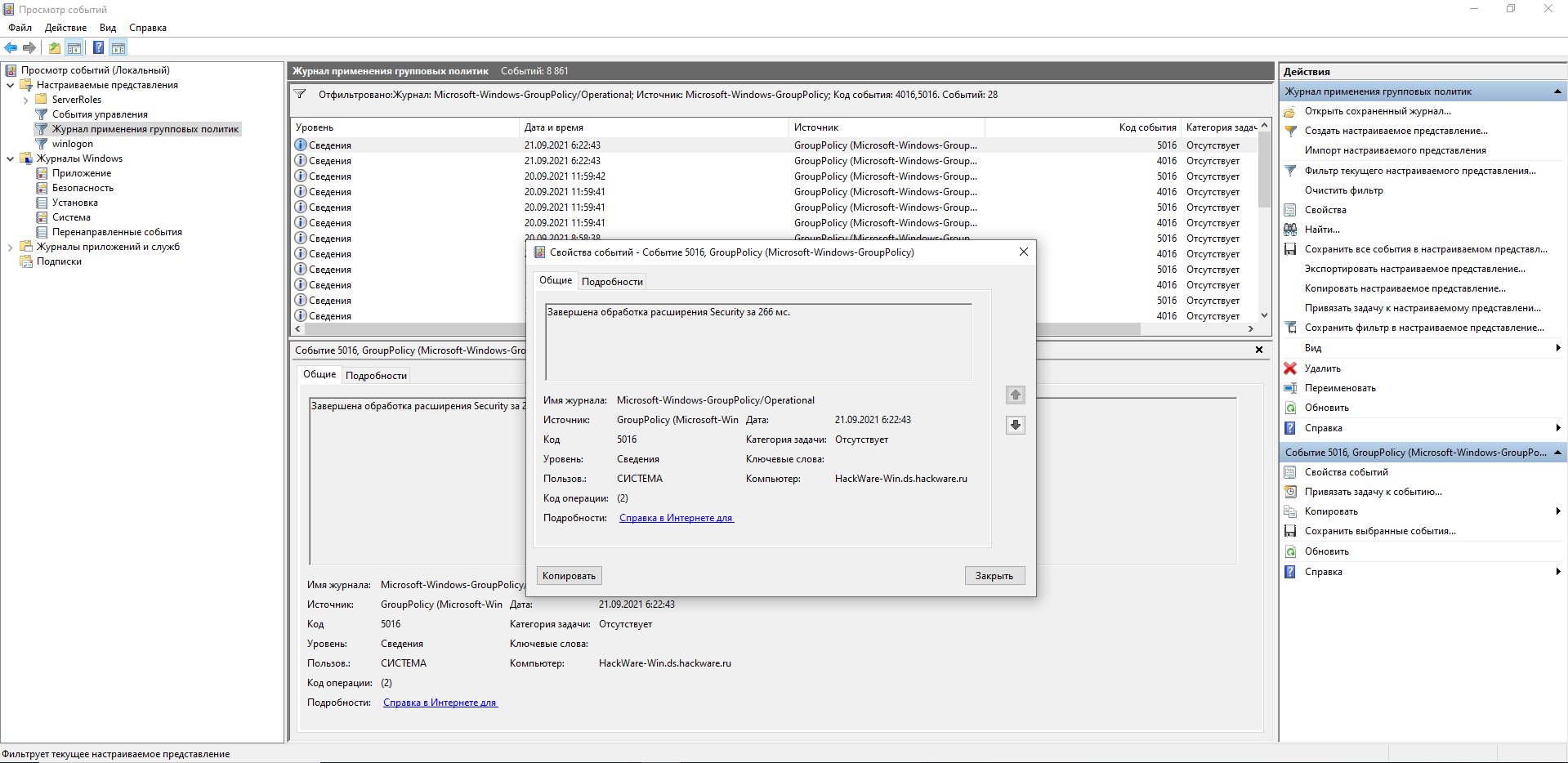

В Windows 7 / Windows 2008 R2 или выше все события, связанные с обработкой групповой политики на клиенте, доступны в Event Viewer («Просмотр событий»), его можно открыть в командной строке:

eventvwr.msc

В окне Event Viewer («Просмотр событий») перейдите по пути Applications and Services Logs → Microsoft → Windows → Applications and Services Logs → Group Policy → Operational (в русскоязычной версии это Журналы приложений и служб → Microsoft → Windows → Group Policy → Operational).

В Event Viewer («Просмотр событий») вы также можете фильтровать события по источнику для этого нажмите «Создать настраиваемое представление» и в качестве источника выберите GroupPolicy (Microsoft-Windows-GroupPolicy).

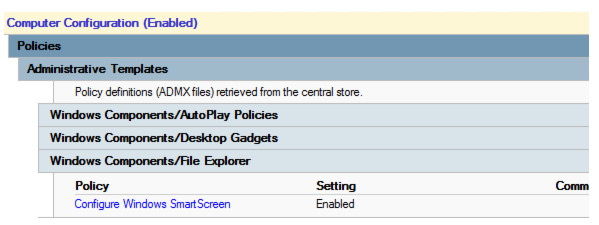

Вы увидите журнал событий, связанных с применением групповых политик:

Примечание. В системном журнале остаются только события, связанные с работой самого Клиента групповой политики (gpsvc).

Для анализа времени применения политики будут полезны следующие EventID (Коды событий):

События с идентификаторами 4016 и 5016 показывают время начала и окончания обработки расширений приложения GPO. Последний также указывает общее время обработки расширения. Например, на скриншоте ниже была включена фильтрация Group Policy → Operational по EventID 4016 и 5016. В сообщении EventID 5016 вы можете увидеть время обработки этого компонента GPO.

Завершена обработка расширения Security за 266 мс.

- EventID 5312 содержит список применённых политик, а EventID 5317 показывает список отфильтрованных GPO.

- EventID 8000 и 8001 содержат время обработки политик компьютера и пользователя во время загрузки соответственно. А в EventID 8006 и 8007 есть данные о времени применения политики при регулярных обновлениях.

Завершена обработка политики загрузки компьютера для DS\HACKWARE-WIN$ за 28 с. Завершена обработка политики входа пользователя для DS\Administrator за 5 с.

Анализируя журнал, обратите внимание на время между двумя соседними событиями. Это может помочь найти проблемный компонент.

Настройка параметра с помощью консоли Local Security Policy

-

Чтобы открыть локализованную политику безопасности на экране Начните, введите secpol.mscи нажмите кнопку ENTER.

-

В Параметры панели безопасности консоли сделайте одно из следующих:

- Щелкните Политики учетной записи, чтобы изменить политику паролей или политику блокировки учетных записей.

- Щелкните локальные политики, чтобы изменить политику аудита, назначение прав пользователей или параметры безопасности.

-

При нажатии параметра политики в области сведений дважды щелкните политику безопасности, которую необходимо изменить.

-

Измените параметр политики безопасности и нажмите кнопку ОК.

Примечание

- Некоторые параметры политики безопасности требуют перезапустить устройство до того, как параметр вступает в силу.

- Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

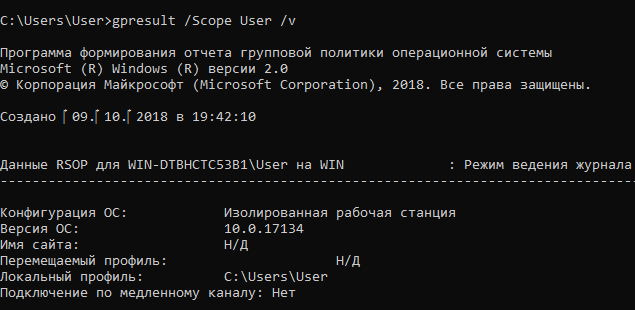

Просмотр политик из командной строкой

Если вам удобно использовать командную строку, это даёт несколько преимуществ перед использованием инструмента «Результирующая политика». Во-первых, он может отображать каждую последнюю политику, примененную на вашем ПК. Во-вторых, он покажет некоторые дополнительные сведения о безопасности – например, в какие группы безопасности входит пользователь или какие привилегии у них есть.

Для этого мы будем использовать команду gpresult. Вы должны указать область для результатов, а допустимые области включают «пользователь» и «компьютер». Это означает, что для просмотра всех политик, действующих для пользователя и компьютера, Вам придется дважды запускать команду.

Чтобы просмотреть все политики, применяемые к учетной записи пользователя, с помощью которой вы в настоящее время вошли в систему, вы должны использовать следующую команду:

Параметр /v в этой команде указывает на подробные результаты, так что вы увидите всё. Прокрутите вниз, и вы увидите раздел с названием «Результирующий набор политик для пользователя», который содержит информацию, которая вам нужна.

Если вы ищете политики, применяемые к вашему компьютеру, всё, что вам нужно сделать, это изменить область действия:

Если вы прокрутите вниз, вы увидите, что теперь есть раздел «Результирующий набор политик для компьютера».

Доступны и другие вещи, которые вы можете сделать с помощью команды gpresult. Например, если вы хотите сохранить отчет, а не просматривать его в командной строке, вы можете отключить параметр /v в любой из этих команд и вместо этого использовать /x (для формата XML) или /h (для формата HTML).

Как на практике применить групповые политики в Windows 10

Здравствуйте, уважаемые читатели моего блога. В некоторых статьях я неоднократно использовал возможности системной утилиты gpedit, которая позволяет управлять запуском и установкой приложений, контролировать поведение пользователей, ограничивать некоторые возможности ОС

Сегодня я хотел бы подробно рассказать о такой важной вещи, как настройка групповых политик в Windows 10. Будет рассмотрено несколько полезных примеров, которые могут Вам пригодиться

Сразу же подчеркну, что подобный функционал доступен только в «Профессиональной» и «Корпоративной» версиях операционной системы Microsoft. Но есть способ установить утилиту и для «Домашней» (Home) версии. Если этого не делать, то вносить изменения в некоторые аспекты ОС придется через редактирование реестра, что менее безопасно и не так удобно, чем с помощью графического интерфейса.

Добавление утилиты для версий «Домашняя» и «Стартер»

Нам понадобится скачать вот этот архив с патчем:

Групповые политики для Windows Home Скачано: 1642, размер: 855 Кб, дата: 08.Авг.2016

Распаковываем в любую папку и запускаем установщик setup.exe с правами администратора.

Когда появится последнее окно с кнопкой «Закончить установку» (Finish), не спешите её нажимать. Если используете систему 64 bit, то следует зайти в каталог, где расположены системные файлы (Windows) и скопировать из временной папки Temp/gpedit следующие dll-файлы:

- gpedit

- appmgr

- fde

- gptext

- fdeploy

- gpedit.msc

- Вставляем их в директорию %WinDir%\System32

- Теперь заходим в каталог SysWOW64 и с него копируем папки:

- GroupPolicy

- GroupPolicyUsers

- GPBAK

- И один файл gpedit.msc

- Вставляем их System32 и перезапускаем ПК.

- После запуска пробуем войти в консоль «Выполнить» (Win + R) и вбиваем в поле ввода следующую команду:

В случае возникновения ошибки (если не удается войти) следует пройти по пути: Windows\ Temp\ gpedit и там в ручном режиме запустить файл, соответствующий разрядности Вашей ОС – xbat или x86.bat.

Вот и всё. Теперь Ваша «Домашняя» версия поддерживает возможность настройки групповых политик.

Примеры работы групповых политик на практике

О том, как запустить утилиту было сказано выше. Не буду повторяться. Когда откроется окно редактора локальной групповой политики, слева отобразится перечень элементов для конфигурации ПК и пользователя, а справа – более конкретные параметры, а также подробная информация о выбранном пункте.

Уверен, Вы хотите поскорее перейти от сухой теории к рассмотрению живых примеров.

Установка запрета на запуск приложений

- Переходим по следующему пути: «Конфигурация пользователя», затем «Административные шаблоны», выбираем подпапку «Система».

- Справа отобразится перечень возможностей.

- Допустим, мы не хотим запускать определенные приложения из соображений безопасности. Для этого открываем настройки пункта «Не запускать указанные приложения Windows».

- В открывшемся окне выделяем отметку «Включить», а после этого кликаем по кнопке «Показать» (которая откроет перечень запрещенных программ).

- Теперь осталось только прописать имена .exe файлов в данном списке, и сохранить изменения, нажав на «ОК».

- После попытки запуска указанного софта будет появляться следующая ошибка:

Чтобы отключить запрет, нужно просто удалить нужный файл из «черного списка».

Внесение изменений в UAC

Если Вам надоело всплывающее окно, которое появляется каждый раз, когда Вы пытаетесь запустить стороннее приложение, значит необходимо изменить некоторые параметры управления учетными записями. Для этого:

- Переходим к папке «Конфигурация ПК», затем – «Конфигурирование Windows». После этого открываем директорию «Параметры безопасности», переходим в «Локальные политики».

- Справа отобразится перечень настроек. Нас интересует следующая опция: «Запрос согласия для исполняемых файлов не из Windows».

- Чтобы полностью отказаться от появления уведомлений, выбираем из списка вариант «Повышение без запроса».

Это лишь парочка простейших примеров, которые могут помочь в решении некоторых проблем. Я рекомендую более подробно изучить работу данного системного клиента, чтобы научиться управлять большинством возможностей Windows 10.

C уважением, Виктор

Методика диагностики причин долгого применения GPO в Windows

Медленная загрузка компьютера, вызванная долгим применением групповых политик, является одной из частых проблем в домене, на которые жалуются пользователи. С точки зрения пользователя компьютер загружается очень долго, и как будто зависает на несколько минут на этапе «Применение параметров компьютера / пользователя». В этой статье я попробую собрать полезные диагностические инструменты и приемы, позволяющие администратору выявить причины медленного применения GPO на компьютерах домена.

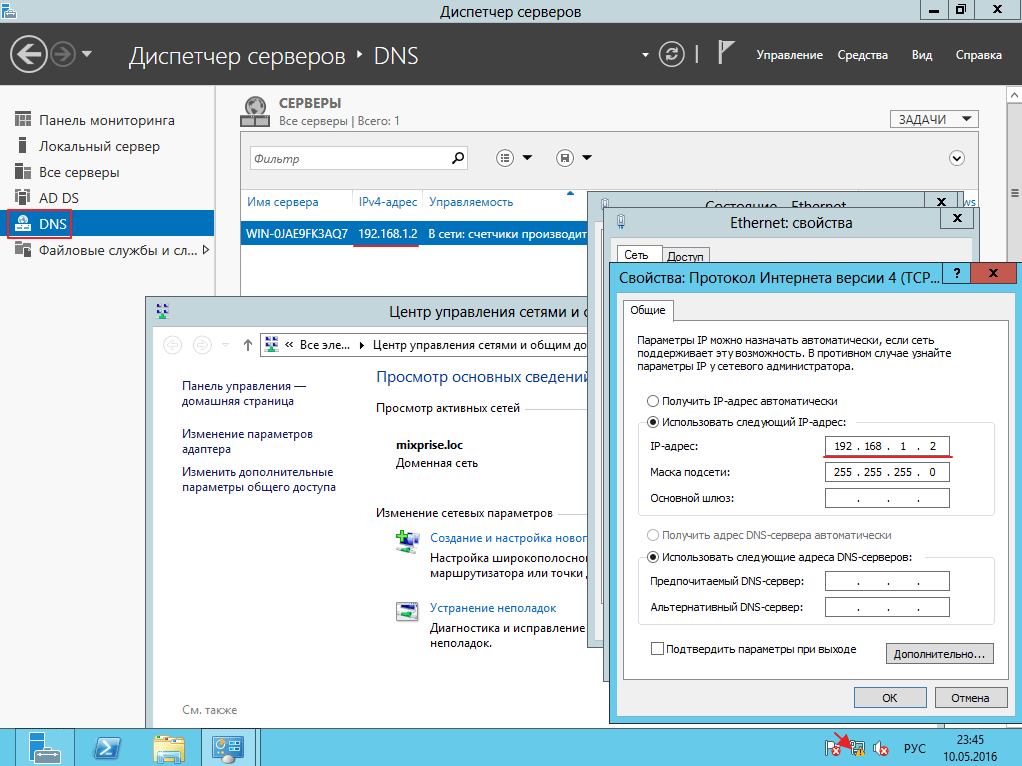

На самом деле причин, из-за которых на компьютере долго применяются групповые политики может быть множество: это и проблемы с DNS, доступностью и скоростью подключения к DC, неправильной настройкой сайтов AD или проблемы с репликацией, неверно настроенные групповых политики и кривые скрипты и т.п. Проблематично описать универсальный алгоритм по диагностике всех этих проблем. При решении таких проблем, как правило, большую роль имеет опыт и навыки специалиста, производящего диагностику. В этой статье мы остановимся только на диагностики проблем, связанных с самими механизмами работы GPO и клиента GPClient.

Решение

Важно!

Перед выполнением перечисленных ниже действий убедитесь, что у вас есть хорошая резервная копия критически важных файлов данных.

Чтобы устранить это поведение, используйте одну из следующих процедур:

-

Попробуйте изменить активный раздел, загрузив на дискетный диск, а затем с помощью утилиты диска вручную изменить активный раздел:

- Загрузка в командную команду с помощью дискетного диска Microsoft Windows 95, Microsoft Windows 98 или Microsoft Windows Millennium Edition (Me).

- В командной подсказке введите fdisk и нажмите кнопку ENTER.

- Когда вам будет предложено включить поддержку большого диска, нажмите кнопку Да.

- Щелкните Установите активный раздел, нажмите номер раздела, который необходимо сделать активным, а затем нажмите КНОПКУ ENTER.

- Нажмите кнопку ESC.

- Удалите дискетовый диск загрузки и перезапустите компьютер.

-

Загрузка компьютера с помощью Windows XP. Дополнительные сведения см. в дополнительных сведениях о создании диска для восстановления системы.

-

Если раздел, неправильно помеченный как активный, отформатирован в файловой системе FAT, файловой системе FAT32 или файловой системе NTFS, вы можете использовать консоль восстановления Windows для исправления поведения.

Дополнительные сведения см. в дополнительных сведениях о параметрах восстановления системы в Windows?.

Примечание

Раздел системы относится к объему диска, содержащем файлы, необходимые для запуска Windows (например, Ntldr, Boot.ini и Ntdetect.com). На компьютерах на базе Intel x86 раздел системы должен быть основным разделом, который помечен как активный. На компьютерах Intel x86 это всегда диск 0— диск, который система BIOS ищет при старте операционной системы.

С помощью консоли восстановления скопируйте файл Ntldr из Windows XP CD-ROM в корневой каталог текущего активного раздела. Выполните приведенные ниже действия.

-

Запустите компьютер с помощью дискетных дисков Windows xp Setup или с помощью Windows XP CD-ROM.

-

На экране Welcome to Setup нажмите кнопку F10 или нажмите кнопку R для восстановления.

-

Нажмите кнопку C, чтобы запустить консоль восстановления.

-

Скопируйте файл Ntldr из Windows XP CD-ROM в корневую часть раздела системы, используя следующие команды, нажимая ВВОД после каждой команды:

-

Введите, чтобы перейти к корневому диску C.

Существует пространство между d и двумя периодами (..).

-

Введите букву диска CD-ROM.

-

Тип .

-

Тип .

-

Тип .

-

Тип .

-

Тип .

Если раздел не был отформатирован с помощью Windows, может потребоваться также запустить команду fixboot консоли восстановления, чтобы сделать активную часть загружаемой.

После загрузки в Windows рекомендуется использовать средство оснастки Windows Disk Management для сброса исходного раздела системы в качестве активного раздела, а затем перезапустить компьютер.

Использование привязки к локальной политике безопасности

Привязка к локальной политике безопасности (Secpol.msc) ограничивает представление объектов локальной политики следующими политиками и функциями:

- Политики учетных записей

- Локальные политики

- Брандмауэр Windows в режиме повышенной безопасности

- Политики диспетчера списков сети

- Политики общедоступных ключей

- Политики ограниченного использования программ

- Политики управления приложениями

- Политики безопасности IP на локальном компьютере

- Расширенные настройки политики аудита

Локальные политики могут быть перезаписаны, если компьютер присоединяется к домену.

Привязка к локальной политике безопасности является частью набора средств Диспетчер конфигурации безопасности. Сведения о других средствах в этом наборе инструментов см. в разделе конфигурации безопасности в этом разделе.

Разрешение 1. Отключить параметр политики с помощью редактора объектов групповой политики

Убедитесь, что параметр политики включен с помощью групповой политики, а затем отключить параметр политики с помощью редактора объектов групповой политики. Для этого выполните следующие действия:

Убедитесь, что параметры подкатегории политики аудита силы (Windows Vista или более поздней) для переопределения параметров категорий политики аудита» были включены с помощью групповой политики

Для этого выполните следующие действия:

На компьютере нажмите кнопку Начните, указать на все программы, нажмите аксессуары, нажмите кнопку Запустить, введите rsop.msc в поле Открыть, а затем нажмите кнопку ОК.

Расширение конфигурации компьютера, расширение Windows Параметры, расширение Параметры безопасности, расширение локальных политик, а затем нажмите кнопку Параметры безопасности.

Дважды щелкните аудит: параметры подкатегории политики аудита принудительного аудита (Windows Vista или более поздней) для переопределения параметров категорий политики аудита.

Убедитесь, что для параметра политики установлен параметр Включен, а затем обратите внимание на объект групповой политики (GPO).

Отключить параметры подкатегории политики аудита принудительного аудита (Windows Vista или более поздней) для переопределения параметров категорий политик аудита» в GPO. Для этого выполните следующие действия:

В редакторе объектов групповой политики откройте GPO.

Расширение конфигурации компьютера, расширение Windows Параметры, расширение Параметры безопасности, расширение локальных политик, а затем нажмите кнопку Параметры безопасности.

Дважды щелкните аудит: параметры подкатегории политики аудита принудительного аудита (Windows Vista или более поздней) для переопределения параметров категорий политики аудита.

Щелкните Отключено, а затем нажмите кнопку ОК.

Перезапустите компьютер или компьютер.

Разрешение 2. Отключить параметр политики с помощью редактора реестра

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

Чтобы вручную отключить параметр политики с помощью редактора реестра, выполните следующие действия:

- Войдите в Windows Vista или Windows Server 2008 в качестве пользователя, который является членом группы администраторов.

- Нажмите кнопку Начните, указать все программы, щелкните Вспомогательное оборудование, нажмите кнопку Выполнить, введите regedit в поле Открыть, а затем нажмите кнопку ОК. Если диалоговое окно управления учетной записью пользователя отображается на экране и подсказок для повышения маркера администратора, нажмите кнопку Продолжить.

- Найдите и щелкните подки реестра: .

- Щелкните правой кнопкой мыши SCENoApplyLegacyAuditPolicy и нажмите кнопку Изменить.

- Введите в поле данных Значение, а затем нажмите кнопку ОК.

- Закройте редактор реестра.

- Перезагрузите компьютер.

Примечание

Если политика является политикой на основе домена и не является локальной, может потребоваться дождаться завершения репликации Active Directory и репликации SYSVOL до того, как параметры политики вступает в силу на компьютерах.

Дополнительная информация

Windows Vista и более поздние версии Windows позволяют более точно управлять политиками аудита с помощью подкатегорий политики аудита. При настройке политик аудита на уровне категорий переопределяются подкатегории политики аудита.

Если вы хотите управлять политиками аудита с помощью подкатегорий политики аудита и не хотите использовать групповую политику, можно настроить запись реестра SCENoApplyLegacyAuditPolicy. При настройке записи реестра SCENoApplyLegacyAuditPolicy вы предотвращаете применение политик аудита на уровне категорий, настроенных с помощью групповой политики или средства местной политики безопасности.

Однако следует помнить, что параметр политики может не применяться, если другая политика настроена для переопределения политики аудита на уровне категорий.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:Политика домена по умолчанию

устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию

устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:Изменение последовательности GPO

. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования

. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO

. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO

. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Ректальное администрирование: Основы для практикующих системных АДминистраторов

Одной из самых популярных и зарекомендовавших себя методологий системного администрирования является так называемое ректальное. Редкий случай сопровождения и обслуживания информационных систем, инфраструктуры организации обходится без его использования. Зачастую без знания данной методологии сисадминам даже бывает сложно найти работу в сфере ИТ, потому что работодатели, особенно всякие аутсорсинговые ИТ фирмы, в основном отдают предпочтение классическим, зарекомендовавшим себя методикам, а не новомодным заграничным веяниям: практикам ITIL, нормальным ITSM и прочей ерунде.