Настройка Брандмауэра в ОС Windows

Основная функция брандмауэра – проверка данных поступающих из интернета и блокировка тех, которые вызывают опасения. Существует два режима «белый» и «черный» список. Белый – блокировать всё, кроме того, что разрешено, черный разрешать все кроме запрещенного. Даже после полной настройки брандмауэра остаётся необходимость устанавливать разрешения для новых приложений.

Чтобы найти брандмауэр:

- зайдите в Панель управления и воспользуйтесь поиском;

- в открывшемся окне можно изменить параметры защиты для частных и публичных сетей;

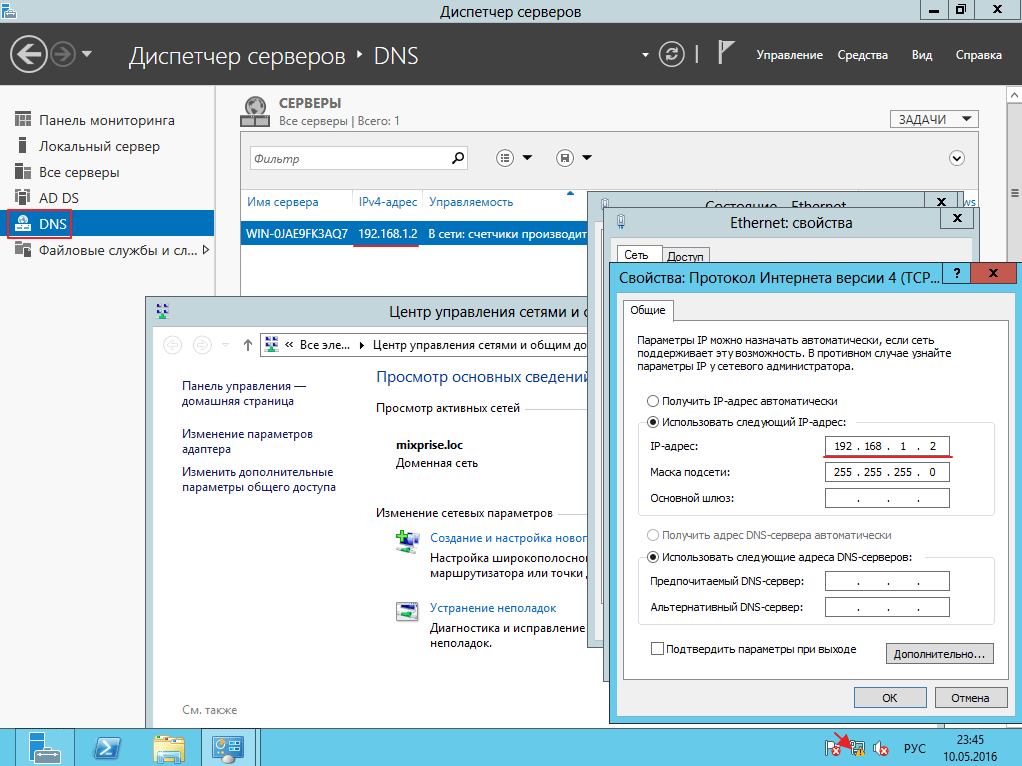

Если у вас уже установлен антивирус, отключите брандмауэр как показано на этой картинке.

Блокирование исходящих соединений

Брандмауэр и иногда антивирус могут полностью блокировать все исходящие соединения.

Чтобы перекрыть файерволом исходящие подключения в режиме белого фильтра нужно:

- зайти в «дополнительные параметры» брандмауэра;

- открыть окошко «Свойства»;

- поставить «исходящие подключения» в режим «блокировать» в частном и общем профиле.

Правила для приложений

Есть специальный список программ, которым разрешен обмен данными с интернетом и если нужная вам блокируется, нужно просто настроить разрешения для нее в этом списке. Кроме того, можно настроить уведомления так, чтобы если блокируется новое приложение, вы имели выбор – оставить все как есть и разрешить доступ этой программе.

Например, можно закрыть доступ к интернету для скайпа или гугл хром, или наоборот, оставить доступ только для пары конкретных рабочих программ.

Правила для служб

Чтобы настроить доступ для служб:

- заходим в углубленные настройки брандмауэра;

- слева выбираем входящие или исходящие правила;

- справа выбираем пункт «Создать правило»;

- в списке выбираем «Настраиваемое»;

- вводим имя службы или выбираем его из предложенного списка.

В новых версиях Windows, начиная с Vista, предусмотрена возможность выбирать службу из списка, не вводя имя службы вручную. Если нет доступа к компьютеру в сети windows xp или windows server, вам нужно настроить службу политики доступа, то подробное описание можно найти в справках системы.

Активируем зарезервированное правило

Чтобы активировать зарезервированное правило, нужно повторить пункты 1-3 из предыдущего раздела, затем:

- выбрать пункт «Предопределенные»;

- отметить желаемое разрешение, например для «Удаленного помощника»;

- выбрать нужное правило из списка;

- указать действие для указанных условий – разрешить подключение, разрешить безопасное подключение или блокировать.

Разрешаем VPN-подключение

Для установки особого разрешения VPN подключения, нужно снова повторить пункты 1-3, далее:

- выбрать пункт «Для порта»;

- указать протокол TCP или UDP;

- выбрать применение правила ко всем или определенным портам;

- отметить нужный пункт: разрешить подключение, разрешить безопасное подключение, блокировать подключение;

- выбрать профили, для которых должно применяться это правило – доменный, частный или публичный;

- дать название готовому правилу.

Сводка

В этой статье описывается использование групповой политики для установки безопасности системных служб для организационного подразделения Windows Server 2003.

При внедрении безопасности в системных службах можно управлять, кто может управлять службами на рабочей станции, сервере участника или контроллере домена. В настоящее время единственным способом изменить системную службу является настройка компьютера групповой политики.

Если вы реализуете групповую политику в качестве политики домена по умолчанию, политика применяется к всем компьютерам в домене. При реализации групповой политики в качестве политики контроллеров доменов по умолчанию политика применяется только к серверам в организационном подразделении контроллера домена. Можно создать организационные подразделения, содержащие компьютеры рабочих станций, к которым можно применять политики. В этой статье описываются действия по реализации групповой политики в организационном подразделении для изменения разрешений на системные службы.

Назначение разрешений системной службы

-

Нажмите кнопку Начните, указать на административные средства и нажмите кнопку Active Directory Users and Computers.

-

Щелкните правой кнопкой мыши домен, в который необходимо добавить организационное подразделение, указать на Новый, а затем нажмите кнопку Организационный блок.

-

Введите имя организационного подразделения в поле Имя и нажмите кнопку ОК.

Новое организационное подразделение перечислены в дереве консоли.

-

Щелкните правой кнопкой мыши новое созданное организационное подразделение и нажмите кнопку Свойства.

-

Щелкните вкладку Групповой политики и нажмите кнопку New. Введите имя нового объекта групповой политики (например, используйте имя организационного подразделения, для которого оно реализовано), а затем нажмите кнопку ENTER.

-

Щелкните новый объект групповой политики в списке ссылок на объекты групповой политики (если он еще не выбран), а затем нажмите кнопку Изменить.

-

Расширь конфигурацию компьютера, Windows Параметры, Параметры безопасности и нажмите кнопку System Services.

-

В правой области дважды щелкните службу, к которой необходимо применить разрешения.

Отображается параметр политики безопасности для этой конкретной службы.

-

Щелкните, чтобы выбрать контрольный окне Определение этого параметра политики.

-

Нажмите кнопку Изменить безопасность.

-

Предоставление соответствующих разрешений учетным записям и группам пользователей, которые вам нужны, а затем нажмите кнопку ОК.

-

В режиме Выбор запуска службы щелкните параметр режим запуска, который вы хотите, а затем нажмите кнопку ОК.

-

Закрой объектный редактор групповой политики, нажмите кнопку ОК и закрой средство Active Directory Users and Computers.

Примечание

Необходимо переместить учетные записи компьютера, которые необходимо управлять, в подразделение организации. После того как учетные записи компьютера будут содержаться в организационном подразделении, авторизованный пользователь или группы смогут управлять службой.

Создание правила брандмауэра Windows

Для начала необходимо запустить расширенный интерфейс межсетевого экрана. Для этого перейдите в панель управления, выберите режим отображения крупные значки и кликните «Брандмауэр Windows». Панель управления можно вызвать, кликнув правой кнопкой мышки по кнопке Пуск и выбрав нужный пункт меню, или нажать Пуск и затем ввести Панель управления. В окне брандмауэра нужно кликнуть на Дополнительные параметры.

Расширенный интерфейс брандмауэра содержит множество настроек. Вносите все изменения максимально внимательно, в точности следуя этой инструкции. Не правильная настройка приведет к множеству проблем в работе компьютера.

В левой навигационной панели выберите «Правила для исходящего подключения». Система отобразит все созданные ранее правила, не удивляйтесь, что список заполнен десятками различных записей, созданных Windows.

В правой панели кликните на «Создать правило».

По умолчанию предлагается создать правило для программы, подтвердите выбор нажав кнопку Далее.

На следующем шаге необходимо указать путь к исполняемому файлу программы для блокировки. На примере браузера Opera мы проверим блокировку подключения к интернету. Вы можете как внести полный путь к exe файлу вручную, так и воспользоваться кнопкой Обзор.

В последнем случае система автоматически заменит часть пути файла на переменную окружения. В нашем случае файл находится по адресу C:Program FilesOpera45.0.0.255225846opera.exe, но брандмауэр автоматически заменяет путь на %ProgramFiles%Opera45.0.0.255225846opera.exe.

Важно: По ряду причин переменные окружения могут неправильно определяться системой. Если вы столкнулись с тем, что созданное правило блокировки не работает – отредактируйте правило, вставив полный путь к файлу в поле ввод вручную

Тоже важно: В большинстве случаев достаточно заблокировать исполняемый файл программы, для ограничения доступа к интернету. Но этот подход может не сработать для онлайн игр

К примеру, если вы хотите заблокировать возможность подключения к игровым серверам Minecraft, блокировать нужно приложение Java (исполняемый файл Javaw.exe). Так как игра подключается к сети Интернет через Java.

Подтвердите выбор файла нажав кнопку Далее.

На следующем шаге подтвердите выбор «Блокировать подключение» нажав кнопку Далее.

На следующей шаге необходимо выбрать, когда применяется правило (по умолчанию все элементы отмечены). Эти элементы определяют, применяется ли правило в зависимости от того, подключен ли компьютер к сети, которую вы определили, как общедоступную или частную сеть.

Важно: Если вы выберите параметр Частный и снимете выбор с Публичный, это не будет означать, что программа будет иметь доступ к ресурсам локальной сети, но не будет иметь доступ в интернет. Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную)

Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию

Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную). Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию.

Если вы сомневаетесь в выборе, оставьте все варианты блокировки включенными по умолчанию. Подтвердите выбор нажав кнопку «Далее».

На последнем шаге необходимо назвать правило. Дайте этому правилу осознанное имя, что бы вы могли легко найти его в дальнейшем. Здесь же вы можете указать описание вашему правилу, что бы вы могли вспомнить причину его создания через продолжительное время. ОС Windows создает множество правил для брандмауэра автоматически, все они имеют довольно экзотические имена.

Для того, чтобы выделить наше правило, назовем его «Блокировка браузера Opera». Завершите мастер, нажав кнопку Готово.

Теперь в списке блокировки исходящих правил появился новый пункт. Вы можете дважды кликнуть по нему для редактирования. На пример вы можете указать пользователей, для которых будет действовать (или не будет действовать) это правило, или блокировать только определенный протокол – TCP и т.д.

Создание и редактирование объектов групповой политики

Используя оснастку «Управление групповой политикой» вы можете создавать и редактировать объекты групповой политики, а также комментарии к ним для упрощения их мониторинга, удалять объекты групповых политик и проводить поиск среди существующих объектов. Рассмотрим подробно каждое из вышеперечисленных действий:

Создание объекта групповой политики с комментарием

Один или несколько параметров групповой политики, который применяется к одному или нескольким пользователям или компьютерам, обеспечивая конкретную конфигурацию, называется объектом групповой политики. Для того чтобы создать новый объект групповой политики, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел лес, домен, название вашего домена и выберите контейнер «Объекты групповой политики». Именно в этом контейнере будут храниться все объекты групповой политики, которые вы будете создавать;

- Щелкните правой кнопкой мыши на данном контейнере и из контекстного меню выберите команду «Создать», как изображено ниже:

Рис. 5. Создание объекта групповой политики

- В диалоговом окне «Новый объект групповой политики» введите название объекта в поле «Имя», например, «Корпоративные требования» и нажмите на кнопку «ОК».

Рис. 6. Диалоговое окно «Новый объект групповой политики»

Редактирование объекта групповой политики

После того как объект групповой политики будет создан, для того чтобы настроить определенную конфигурацию данного объекта, вам нужно указать параметры групповой политики при помощи оснастки «Редактор управления групповыми политиками». Допустим, нужно отключить Windows Media Center, средство звукозаписи, а также ссылку «Игры» в меню «Пуск». Для этого выполните следующие действия:

- Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- Разверните узел Конфигурация пользователя/Политики/Административные шаблоны/Компоненты Windows/Windows Media Center;

- Откройте свойства параметра политики «Не запускать Windows Media Center» и установите переключатель на опцию «Включить». В поле комментарий введите свой комментарий, например, «В связи с корпоративными требованиями не разрешается данным пользователям использовать текущее приложение» и нажмите на кнопку «ОК».

Рис. 7. Изменение групповых политик для созданного объекта

- Повторите аналогичные действия для параметров политик «Запретить выполнение программы «Звукозапись»» и «Удалить ссылку «Игры» из меню «Пуск»» из узла Конфигурация пользователя/Политики/Административные шаблоны/Меню «Пуск» и панель задач.

- Закройте редактор управления групповыми политиками.

Также, если вы создаете много объектов групповых политик, для вас окажется удобной возможность добавления комментариев к самим объектам групповых политик. Для добавления комментария к GPO, выполните следующие действия:

- Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- В дереве консоли оснастки «Редактор управления групповыми политиками» нажмите правой кнопкой мыши на корневом узле и из контекстного меню выберите команду «Свойства»;

- В диалоговом окне «Свойства: имя объекта групповой политики» перейдите на вкладку «Комментарий» и введите примечание для вашего GPO, например, «Этот объект групповой политики запрещает указанным пользователям использовать мультимедийные приложения, а также игры в организации»;

Рис. 8. Добавление комментария для объекта групповой политики

- Нажмите на кнопку «ОК», а затем закройте оснастку «Редактор управления групповыми политиками».

Брандмауэр Windows — вводная

Прежде чем приступить, собственно, обязательно стоит понять следующее:

- Описанная ниже методология требует вдумчивой настройки (и отталкивается от идеи о том, что разумный пользователь хочет самостоятельно контролировать все входящие+исходящие соединения с интернетом и сетью) и некоторого количества времени, т.е,

если Вы ленивы, у Вас установлено очень много программ (да и вообще Вы их ставите без разбору), каждой из которых нужен доступ в интернет, то, вероятно, эта статья Вам не подходит (как и тема защиты с помощью брандмауэра вообще); - Тем не менее, статья рекомендуется для прочтения каждому, чтобы понимать как работает этот самый брандмауэр Windows (а он включен по умолчанию и работает практически у каждого) и как его, в случае чего, настроить, приструнить, им управлять и просто диагностировать возможные проблемы с доступом в интернет какой-либо программой.

Давайте, что называется, приступимс.

TCP vs self-made UDP. Final fighting

- Send/recv buffer: для своего протокола можно делать mutable buffer, с TCP будут проблемы с buffer bloat.

- Congestion control вы можете использовать существующие. У UDP они любые.

- Новый Congestion control трудно добавить в TCP, потому что нужно модифицировать acknowledgement, вы не можете это сделать на клиенте.

- Мультиплексирование — критичная проблема. Случается head-of-line blocking, при потере пакета вы не можете мультиплексировать в TCP. Поэтому HTTP2.0 по TCP не должен давать серьезного прироста.

- Случаи, когда вы можете получить установку соединения за 0-RTT в TCP крайне редки, порядка 5 %, и порядка 97 % для self-made UDP.

- IP Migration — не такая важная фича, но в случае сложных подписок и хранения состояния на сервере она однозначно нужна, но в TCP никак не реализована.

- Nat unbinding не в пользу UDP. В этом случае в UDP надо часто делать ping-pong пакеты.

- Packet pacing в UDP простой, пока нет оптимизации, в TCP эта опция не работает.

- MTU и исправление ошибок и там, и там примерно сравнимы.

- По скорости TCP, конечно, быстрее, чем UDP сейчас, если вы раздаете тонну трафика. Но зато какие-то оптимизации очень долго доставляются.

Выбираем UDP!

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

- Кликаем на «Система и безопасность» и нажимаем на «Брандмауэр».

Открываем Брандмауэр Windows

- В меню брандмауэра находим Дополнительные параметры.

Выбираем Дополнительные параметры

- Выбираем Правило для входящего подключения и добавляем необходимые порты.

Создаем новое правило для входящего подключения

- Нажимаем «Далее» и вписываем в строку «Тип» SQL Server.

Выбираем тип правила

- Указываем порт TCP и нужные нам порты.

Указываем необходимую информацию. В нашем случае это будет порт 433

- Выбираем нужное действие. У нас это будет «Разрешить подключение».

Выбираем «Разрешить подключение»

- В строке «Имя» вводим номер нашего порта.

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

Как добавить в исключения брандмауэра

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

- Нажимаем «Разрешить другое приложение» в правом нижнем углу.

- В открывшемся окне находим нужное нам приложение и нажимаем на «Добавить». Таким образом активируем исключение.

Видео: настройка и отключене брандмауэра в Windows 10

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

- Далее выбираем тип правила «Для программы».

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

- Далее система предлагает выбрать путь программы. Нажимаем кнопку «Обзор» и находим нужный файл программы.

Чаще всего для блокировки программы необходим файл в расширении «exe»

- Затем нажимаем «Далее», оставляем на месте пункт «Блокировать подключение»

Блокируем программе доступ к интернету

- Так же, как и в настройке доступа портов, оставляем все галочки на типах профилей.

Оставляем все галочки на месте

- И в конце обозначаем удобным нам образом имя заблокированной программы и нажимаем «Готово». С этот момента доступ в интернет для приложения будет заблокирован.

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

- Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

- Выбираем «Центр обновления Windows».

- Далее кликаем на выбранном пункте правой кнопкой мыши и в контекстном меню выбираем «Остановить». Теперь файрвол не будет обновляться самостоятельно.

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Очень полезная вещь. Один раз вычислил майнера, который пытался лезть в Интернет, о чём и сообщил мне данный FW в уведомлении, а так бы и не знал. Увидел заразу, придушил, вычистил хвосты и сплю спокойно

Некоторые программы — нужные или необходимые — имеют цену, непосильную для конкретного пользователя ($100…1000…10000…). для отсечения ненужной регистрации и её нарушения (при невозможности по каким-либо причинам установить исключение в хостс-файл) — весьма удобное расширение встроенного брандмауера.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Назначение фильтрации для созданного правила

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы

Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой», что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел «Фильтры WMI», выберите его, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

- В диалоговом окне «Новый фильтр WMI», в текстовом поле «Имя» укажите имя фильтра, например «64-bitArch», в поле «Описание» укажите подробное описания для данного фильтра, например, «Определение 64-разрядных операционных систем». Для добавления запроса нажмите на кнопку «Добавить»;

- Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. В данном примере, необходимые классы расположены в корневом классе root\CIMv2. Для определения 64-разрядных операционных систем нужно воспользоваться следующим запросом: Select * FROM Win32_OperatingSystem WHERE OSArchitecture=”64-bit”, как показано на следующей иллюстрации:

Рис. 15. Создание WMI-запроса

- В диалоговом окне «Запрос WMI» нажмите на кнопку «ОК», а затем в диалоговом окне «Новый фильтр WMI» нажмите на кнопку «Сохранить»;

- Опять перейдите в «Объекты групповой политики» и выберите созданный вами объект GPO. На вкладке «Область», в разделе «Фильтр WMI» из соответствующего раскрывающегося списка выберите созданный вами фильтр;

- В отобразившемся диалоговом окне примите изменения и закройте оснастку «Управление групповой политикой».

Рис. 16. Применение фильтра WMI

Дополнительная информация

Эти параметры из объектов групповой политики не применяются в организационном подразделении Контроллеры домена, так как контроллер домена может быть перемещен из организационного подразделения контроллеров домена и в другое организационное подразделение. Использование контейнера Domain позволяет применять эти параметры независимо от того, в какой организационной единице находится контейнер домена.

Процесс применения этих параметров на контроллере домена включает в себя:

- Контроллер домена собирает список объектов групповой политики путем поиска родительских контейнеров объекта Computer контроллера домена.

- Контроллер домена применяет параметры, перечисленные ранее, только если объект групповой политики связан с контейнером Домена.

- Если имеется несколько объектов групповой политики, связанных с контейнером Домен, применение объектов групповой политики начинается с объекта групповой политики в нижней части списка и заканчивается объектом групповой политики в верхней части. Это приводит к том, что объект групповой политики в верхней части имеет приоритет над другими.

Как добавить программу в исключения Брандмауэра Windows разрешить или запретить доступ к интернету

В окне «Разрешенные программы» мы видим список настроенных программ и приложений. Разберем настройки блокировки и разрешения использования интернет трафика.

- Чтобы была возможность ставить галочки нужно первым делом включить Изменить параметры.

- Снимите галочку с той программы, которую вы хотите заблокировать подключение к интернету.

- Если вы хотите, чтобы программа блокировалось в Частной или Публичной сети > снимите галочки как вам нужно, для блокировки трафика.

- Если вы хотите разрешить использовать новое приложение, то нажмите Разрешить другое приложение и добавьте путь к программе или игре.

Хочу заметить, если вы используете стандартный антивирус windows defender, то ни в коем случае не отключайте Брандмауэр виндовс. Ведь он идет как Firewal Windows, фильтрует трафик программ и игр.

Смотрите еще: