Тестовый стенд

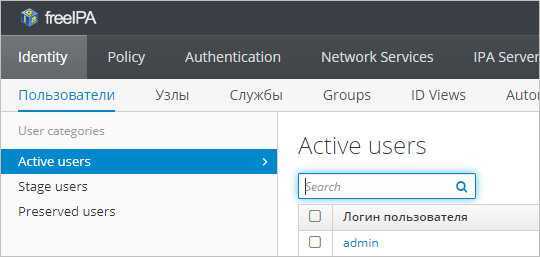

У меня развёрнута виртуальная машина Windows Server 2019 Standard на Hyper-V, которая является контроллером домена леса corp.mikrotiklab.ru.

Так же есть настроенный Mikrotik hAP AC с белым (публичным IP адресом). Его конфиг раздаёт адреса, выпускает в интернет и разрешает входящий трафик на роутер только для трафика управления (Winbox, SSH, WebFig порты). Есть ещё Simple Queue, но это не играет никакой роли.

Локальная сеть 192.168.10.0/24, адрес микрота первый в сети, адрес DC-01 192.168.10.10

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Защита сервера

Я буду настраивать , и по вот этому очень хорошему гайду. (еще раз, моя цель не скопипастить все что я нашел, а собрать все в одно место, чтобы не забыть) Я делаю все для Ubuntu Server, но в том гайде есть для CentOS и Red Hat.

Во-первых сделаем еще одного пользователя помимо root (1), зададим ему пароль (2) и разрешим использовать root привелегии через sudo (3):

SSH

Настраивайте по инструкции в статье упомянутой выше. Там мне совсем нечего добавить, кроме подроностей о public и private ключах:

-

генерирует 2 ключа открытый (тот что имеет .) и приватный который (не имеет такого расширения)

-

Открытый ключ отправляется на сервер в файл в папке в домашней директории пользователя ()

Для этого можно использовать команду:

Закрытый ключ используется для аутентификации, скопируйте его куда-нибудь чтобы не потерять

Использовать ключ для входа можно командой:

Важно отключить аутентификацию по паролю иначе мы все это делали зря

Firewall

Используя проброс портов мы разрешаем доступ к нашему серверу лишь посредством подключений к определенным портам, но DMZ зона допускает почти все типы запросов. Используя DMZ зону нам строит поднять FireWall на сервере, который как раз и ограничит количество портов которые могут принимать внешние запросы.

Разрешим использование SSH (1) и порта 5000 (2) в ufw (Firewall), и запустим Firewall (3):

Подняв FireWall важно не забыть разрешить доступ к порту SSH (22) и порту Flask (5000) (ну или другого ПО, которое мы собираемся использовать). Я забыл и долго не понимал, почему мой сервер не отвечает

На сайте хорошо разобраны команды для управления Firewall-ом.

Fail2ban

Fail2ban ограничивает количество попыток подключения, это сильно усложнит подбор аутентификационных данных SSH.

Для начала установим его (1) и запустим (2, 3):

Теперь можем настроить его, используя эти конфигурационные файлы: и . Во втором находятся ограничения на количество подключений за определенный промежуток времени и время бана.

1.6. Настройка DNS-сервера

Необходимо вручную настроить запись DNS для веб-сайта сервера сетевых расположений внутренней сети в вашем развертывании.

Создание сервера сетевых расположений

-

На DNS-сервере внутренней сети: на начальном экране введитеднсмгмт. mscи нажмите клавишу ВВОД.

-

В левой области консоли Диспетчер DNS разверните зону прямого просмотра для вашего домена. Щелкните домен правой кнопкой и выберите Новый узел (A или AAAA).

-

В диалоговом окне Новый узел в поле IP-адрес:

-

В поле Имя (если оставить пустым, будет использован родительский домен) введите DNS-имя для веб-сайта сервера сетевых расположений (это имя клиенты DirectAccess могут использовать для подключения к серверу сетевых расположений).

-

Введите IPv4- или IPv6-адрес сервера сетевых расположений, нажмите кнопку Добавить узел и нажмите ОК.

-

-

В диалоговом окне Новый узел:

-

В поле Имя (если оставить пустым, будет использован родительский домен) введите DNS-имя для веб-пробы (имя веб-пробы по умолчанию — directaccess-webprobehost).

-

В поле IP-адрес введите IPv4- или IPv6-адрес веб-пробы и нажмите кнопку Добавить узел.

-

Повторите этот процесс для directaccess-corpconnectivityhost и вручную созданных средств проверки.

-

-

В диалоговом окне DNS нажмите кнопку ОК, а затем — Готово.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Также следует настроить записи DNS для следующих компонентов:

-

Сервер IP-HTTPS

У клиентов DirectAccess должна быть возможность разрешения DNS-имени сервера DirectAccess из Интернета.

-

Проверка отзыва CRL

DirectAccess использует проверку отзыва сертификатов для подключения IP-HTTPS между клиентами DirectAccess и сервером DirectAccess, а также для HTTPS-подключений между клиентом DirectAccess и сервером сетевых расположений. В обоих случаях у клиентов DirectAccess должна быть возможность разрешения расположения точки распространения CRL и доступа к ней.

-

ISATAP

Протокол ISATAP использует туннелирование, чтобы позволить клиентам DirectAccess подключаться к серверу DirectAccess по IPv4-интернету, инкапсулируя пакеты IPv6 в заголовке IPv4. Служба удаленного доступа использует ISATAP для установки IPv6-подключений к узлам ISATAP в интрасети. В сетевой среде без встроенной поддержки IPv6 сервер DirectAccess автоматически настраивается как маршрутизатор ISATAP. Требуется поддержка разрешения имени ISATAP.

Распространенные причины блокировки в Active Directory

TechNet

- программы, в кэше которых сохранены старые учетные данные;

- изменение паролей в учетных записях служб;

- установка слишком низкого порога неверного ввода пароля;

- вход пользователей на нескольких компьютерах;

- сохраненные имена пользователей и пароли содержат устаревшие учетные данные;

- запланированные задания с устаревшими учетными данными;

- назначение дисков с устаревшими учетными данными;

- неправильная репликация Active Directory;

- прерванные сеансы сервера терминалов;

- устаревшие данные для входа в учетные записи служб.

руководства по лучшим учебным материалам по Active Directoryразницу между пользователями и компьютерами в Active Directoryспособ работы служб Active Directoryразницу между AD и LDAP

Отношения доверия для леса

Отношения доверия в лесу помогают управлять сегментированными инфраструктурами AD DS и поддерживают доступ к ресурсам и другим объектам в нескольких лесах. Доверие леса полезно для поставщиков услуг, организаций в процессе слияния или поглощения, совместных деловых экстрасетей и компаний, которым необходимо решение для автономного управления.

С помощью отношений доверия лесов можно связать два леса, чтобы сформировать одностороннее или двустороннее транзитивное отношение доверия. Доверие лесов позволяет администраторам подключать два леса AD DS с одним отношением доверия для обеспечения эффективной проверки подлинности и авторизации в этих лесах.

Доверие лесов можно создать только между корневым доменом леса в одном лесу и корневым доменом леса в другом лесу. Отношения доверия лесов могут быть созданы только между двумя лесами и не могут быть неявно расширены на третий лес. Такими образом, если между лесом 1 и лесом 2 создано одно отношение доверия лесов, а между лесом 2 и лесом 3 — другое, лес 1 не имеет неявного отношения доверия с лесом 3.

На следующей схеме показаны два отдельных отношения доверия лесов между тремя лесами AD DS в одной организации.

В этом примере конфигурации предоставляется следующий доступ:

- пользователи в лесу 2 могут получать доступ к ресурсам в любом домене леса 1 и леса 3;

- пользователи в лесу 3 могут получать доступ к ресурсам в любом домене леса 2;

- пользователи в лесу 1 могут получать доступ к ресурсам в любом домене леса 2.

Эта конфигурация не позволяет пользователям леса 1 получить доступ к ресурсам в лесу 3 и наоборот. Чтобы разрешить пользователям в лесу 1 и лесу 3 общий доступ к ресурсам, необходимо создать двустороннее транзитивное отношение доверия между этими двумя лесами.

Если между двумя лесами создается одностороннее доверие лесов, члены доверенного леса могут использовать ресурсы, расположенные в доверяющем лесу. Однако доверие действует только в одном направлении.

Например, при создании одностороннего отношения доверия между лесом 1 (доверенный лес) и лесом 2 (доверяющий лес) справедливо следующее:

- члены леса 1 могут получить доступ к ресурсам, расположенным в лесу 2;

- члены леса 2 не могут получить доступ к ресурсам, расположенным в лесу 1, используя то же отношение доверия.

Важно!

Лес ресурсов доменных служб Azure AD поддерживает односторонние отношения доверия лесов с локальной службой Active Directory.

Требования к доверию лесов

Чтобы можно было создать доверие лесов, необходимо убедиться в наличии правильной инфраструктуры службы доменных имен (DNS). Отношения доверия лесов можно создавать только при наличии одной из следующих конфигураций DNS:

Единственный корневой DNS-сервер — это корневой DNS-сервер для обоих пространств имен DNS леса

Корневая зона содержит делегирования для каждого пространства имен DNS, а корневые указания всех DNS-серверов включают корневой DNS-сервер.

Если общий корневой DNS-сервер и корневые DNS-серверы для каждого из пространств имен DNS леса отсутствуют, используйте серверы условной пересылки для каждого из пространств имен DNS, чтобы маршрутизировать запросы имен к другому пространству имен.

Важно!

Именно эта конфигурация DNS должна использоваться для леса ресурсов доменных служб Azure AD. Размещение пространства имен DNS, отличного от пространства имен DNS леса ресурсов, не является компонентом доменных служб Azure AD

Серверы условной пересылки — это правильная конфигурация.

Если общий корневой DNS-сервер и корневые DNS-серверы для каждого из пространств имен DNS леса отсутствуют, используют дополнительные зоны DNS, настроенные в каждом из пространств имен DNS, для маршрутизации запросов имен к другому пространству имен.

Чтобы создать отношение доверия лесов, необходимо быть членом группы «Администраторы домена» (в корневом домене леса) или группы «Администраторы предприятия» в Active Directory. Каждому отношению доверия назначается пароль, который должен быть известен администраторам в обоих лесах. Участники группы «Администраторы предприятия» в обоих лесах могут создавать отношения доверия в обоих лесах одновременно. В этом случае для обоих лесов автоматически создается и записывается криптографически случайный пароль.

Лес ресурсов управляемого домена поддерживает до 5 односторонних исходящих отношений доверия с локальными лесами. Исходящее отношение доверия лесов для доменных служб Azure AD создается на портале Azure. Вы не создаете вручную отношение доверия с самим управляемым доменом. Входящее отношение доверия лесов должно быть настроено пользователем с привилегиями, которые ранее были указаны в локальной службе Active Directory.

Настройка сетевых параметров сервера

В зависимости от того, требуется ли поместить сервер удаленного доступа на границе или за пределами устройства преобразования сетевых адресов (NAT), для развертывания одиночного сервера в среде с IPv4 и IPv6 необходимы следующие параметры адреса сетевого интерфейса. Для настройки всех IP-адресов используется пункт Изменение параметров адаптера в разделе Центр управления сетями и общим доступом Windows.

Топология пограничных устройств:

Требуется следующее.

-

Два последовательных общедоступных статических адреса IPv4 или IPv6 с выходом в Интернет.

Примечание

Для Teredo необходимы два последовательных общедоступных IPv4-адреса. Если вы не используете Teredo, вы можете настроить один общедоступный статичный IPv4-адрес.

-

Один внутренний статический IPv4- или IPv6-адрес.

За устройством NAT (два сетевых адаптера):

Требуется один внутренний адрес IPv4 или IPv6, подключенный к сети.

За устройством NAT (один сетевой адаптер):

Требуется один статический адрес IPv4 или IPv6.

Если сервер удаленного доступа имеет два сетевых адаптера (один для профиля домена, другой для общего или частного профиля), но используется одна топология сетевого адаптера, рекомендуется использовать следующие рекомендации.

-

Убедитесь, что второй сетевой адаптер также классифицирован в профиле домена.

-

если второй сетевой адаптер не может быть настроен для профиля домена по какой либо причине, политика IPsec directaccess должна быть задана вручную для всех профилей с помощью следующей команды Windows PowerShell:

В этой команде используются имена политик IPsec DirectAccess-дасервертоинфра и DirectAccess-дасервертокорп.

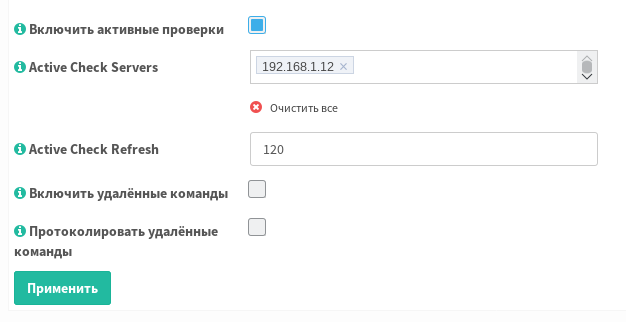

Настройка подключения к RADIUS на точке доступа

Чтобы выполнить настройку, необходимо узнать адрес устройства. Для сетевого оборудования Zyxel это можно легко сделать при помощи сетевой утилиты ZON (Zyxel One Networking Utility). О ней можно подробнее узнать и бесплатно скачать на сайте Zyxel.

Рисунок 3. Утилита ZON (Zyxel One Networking Utility).

После того, как мы узнали IP, подключаемся через Интернет браузер.

Появляется первое окно с предложением сразу перейти к управлению через облачную среду Zyxel Nebula. Как уже было сказано выше, использовать «облако» проще, в отличие от автономной работы, в Nebula уже реализован аналог сервера аутентификации (и много чего другого, мониторинг, например). Но в данном случае используется автономная схема, поэтому выбираем режим — Standalone Mode.

Рисунок 4. Окно с предложением сразу перейти в облачную среду Nebula.

Далее идёт окно ввода имени пользователя и пароля. Пользователь по умолчанию — admin, пароль по умолчанию — 1234.

Рисунок 5. Окно ввода пользователя и пароля на NWA210AX.

Далее переходим в раздел Configuration —> AP Management. Нам необходимо настроить SSID профили.

В данном случае у нас два профиля: Wiz_SSID_1 и Wiz_SSID_2.

Для их настройки на соединение с RADIUS нужно задействовать элементы вызова окна редактирования (отмечено красным контуром на рисунке 6).

Рисунок 6. Раздел Configuration —> AP Management. Вызов окна редактирования SSID профиля.

Появится окно Edit SSID Profile Wiz_SSID_1.

В нём нас интересует переход к настройкам Security Profile (отмечено красным контуром на рисунке 7).

Рисунок 7. Окно Edit SSID Profile Wiz_SSID_1.

В появившемся окне Edit Security Profile Wiz_SEC_Profile_1 включаем опцию Primary Radius Server Activate и заполняем поля в соответствии с записями в файле /etc/raddb/clients нашего FreeRADIUS (отмечено красным контуром):

- Radius Server IP Address,

- Radius Server Port,

- Radius Server Secret.

Если есть резервный сервер RADIUS, то необходимо включить Secondary Radius Server Activate и заполнить для него значения (отмечено синим подчёркиванием). У нас тестовая среда, но в production наличие резервного сервера аутентификации обязательно.

Рисунок 8. Окно Edit Security Profile Wiz_SEC_Profile_1.

Среди прочего присутствует вкладка Advance, в которой можно задать дополнительные значения. В данном случае у нас довольно простой пример, поэтому лучше оставить всё по умолчанию.

Рисунок 9. Окно Edit Security Profile Wiz_SEC_Profile_11 с раскрытой вкладкой Advance.

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

Безопасность мобильных приложений 1С, взгляд по диагонали

Что приходит первое в голову при словах «1С Предприятие»?

Даже тем, кто далек от ИТ, представляется большущий компьютер (а тем, кто недалек, стойка двух-юнитных серверов), рядом слушает музыку сервера (как вариант просто музыку) сисадмин, за стеной в опен-спейсе менеджеры принимают заказы и бухгалтерия, сдающая отчетность. «Зарплата, зарплата!»: слышны их радостные крики. «И кадры»: уточняет HR. Да, все верно. Это 1С.

Кто в теме, напомнит про крики не совсем приятные: «Все тормозит! Сделайте что-нибудь, #тыжпрограммист». И борющихся за живучесть ИТ-шников. В обычном офисном потоке дел, редко кто задумывается о безопасности. А тех, кто задумывается, прошу под кат…

Регистрация и проверка сертификата пользователя

так как вы используете групповая политика для автоматической регистрации сертификатов пользователей, необходимо только обновить политику, и Windows 10 будет автоматически регистрировать учетную запись пользователя для правильного сертификата. Затем сертификат можно проверить в консоли сертификатов.

PROCEDURE

-

Войдите на клиентский компьютер, присоединенный к домену, как член группы » пользователи VPN «.

-

нажмите Windows ключ + R, введите gpupdate/force и нажмите клавишу ввод.

-

на меню введите certmgr. msc и нажмите клавишу ввод.

-

В оснастке Сертификаты в разделе Личные выберите Сертификаты. Сертификаты отобразятся в области сведений.

-

Щелкните правой кнопкой мыши сертификат с именем пользователя текущего домена и выберите Открыть.

-

На вкладке Общие убедитесь, что дата в списке действительна с сегодняшней даты. Если это не так, возможно, вы выбрали неправильный сертификат.

-

Нажмите кнопку ОК и закройте оснастку Сертификаты.

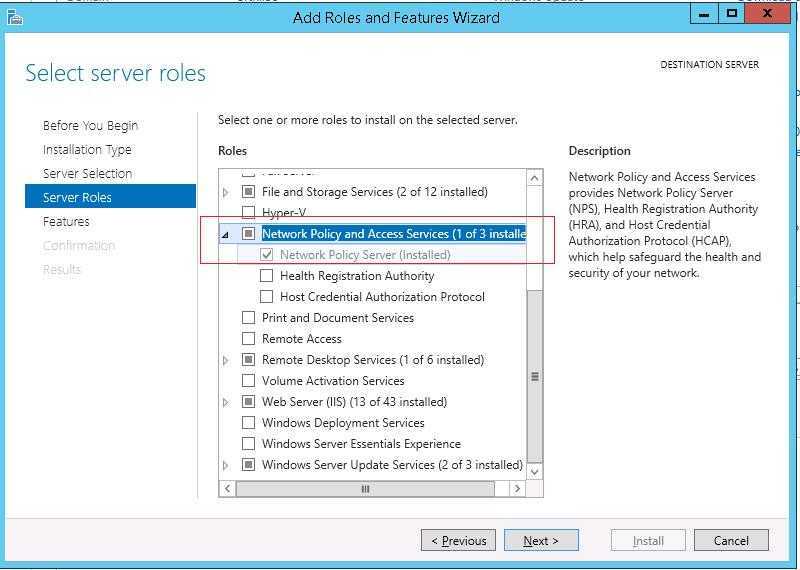

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

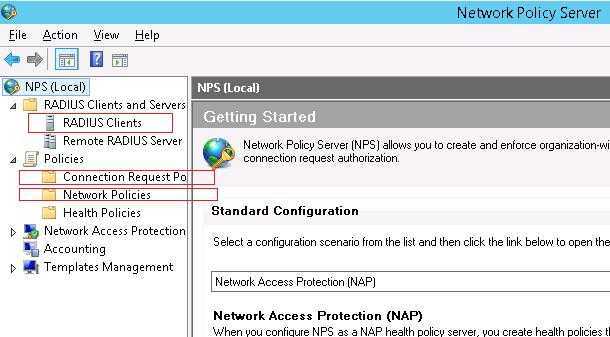

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

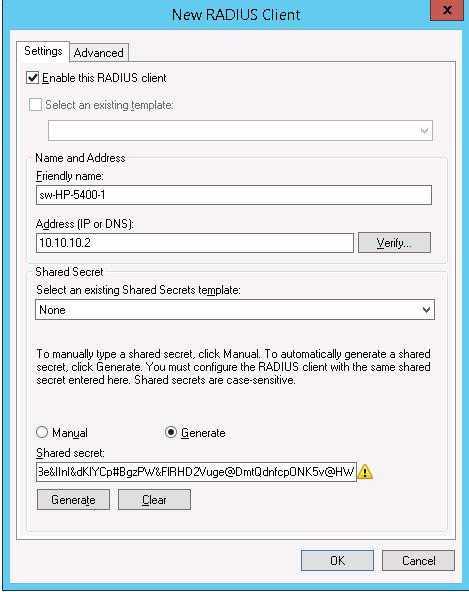

RADIUS ClientsNew

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

Use Windows authentication for all usersDisable

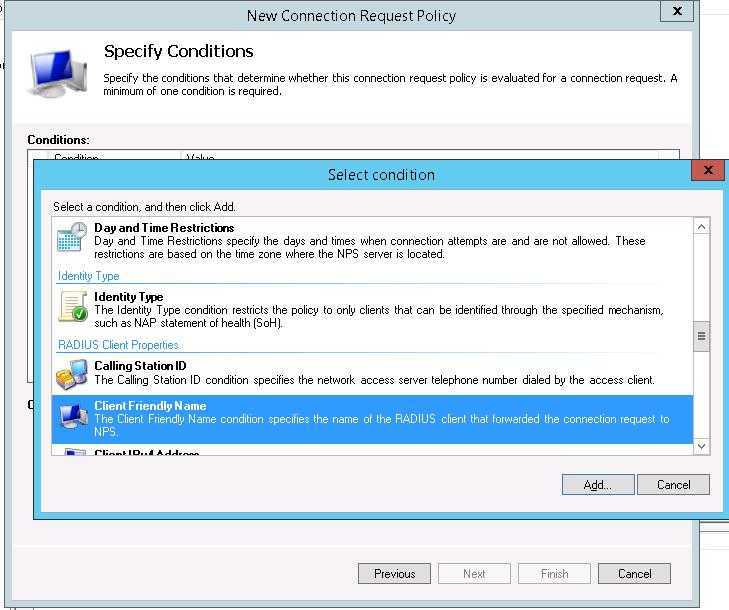

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

sw-?

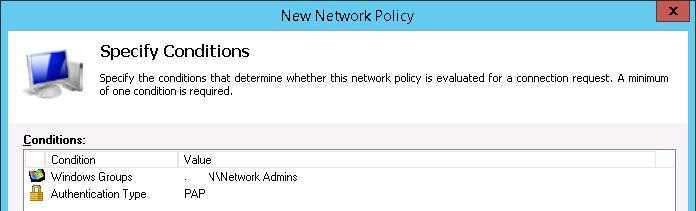

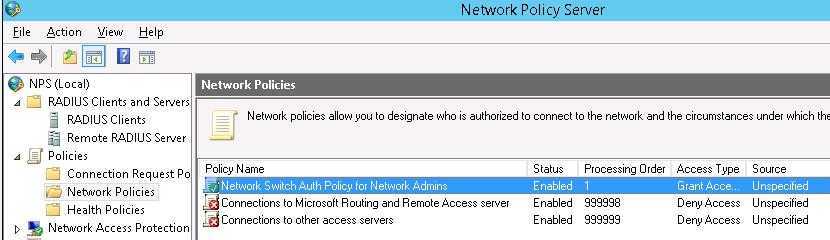

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

Unencrypted authentication (PAP. SPAP)

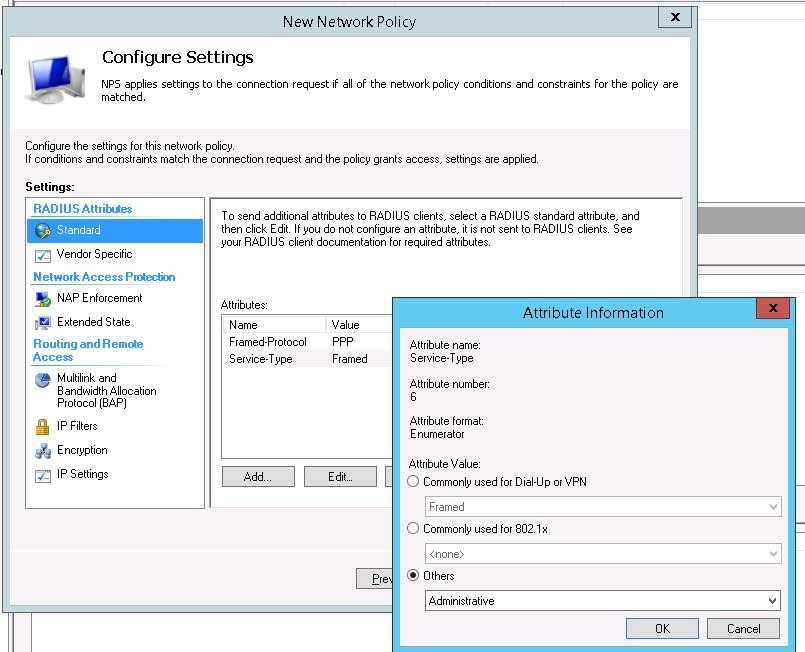

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

И, напоследок, переместим новую политику на первое место в списке политик.

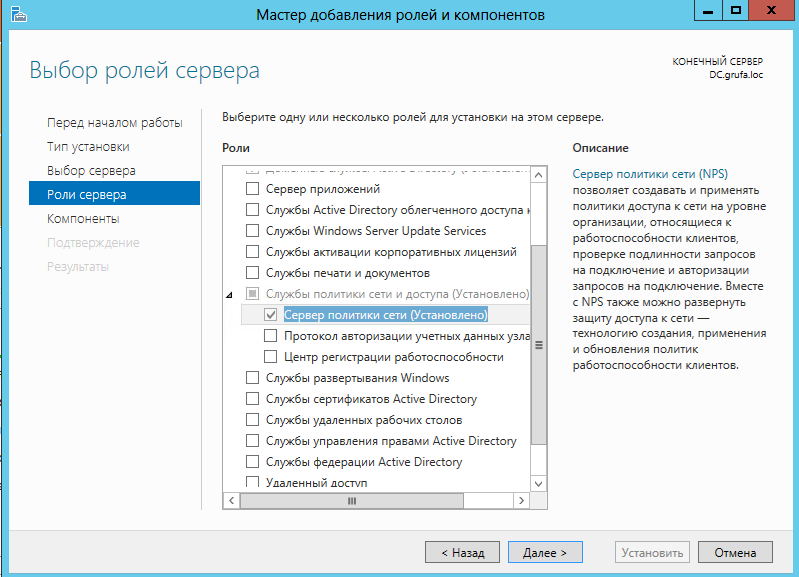

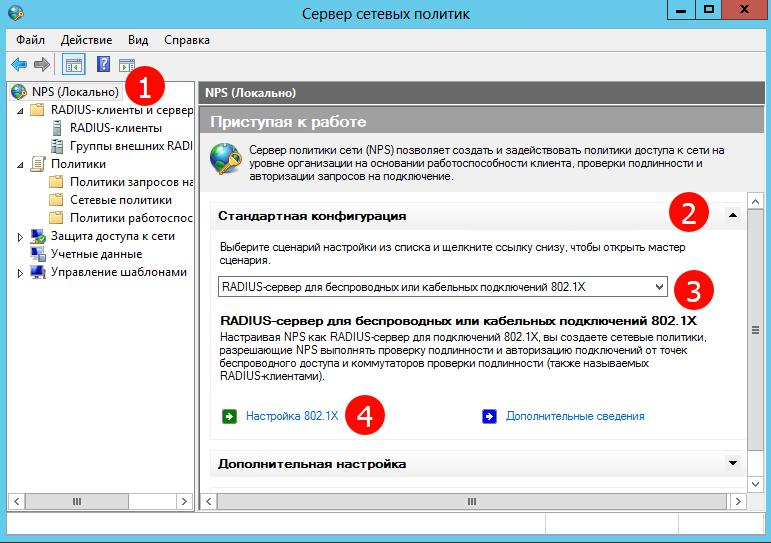

Настройка сервера политики сети NPS в Windows 2012.

Открываем «Диспетчер сервера» и приступаем к установке роли «Сервер политики сети» через «Мастер добавления ролей и компонентов». Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

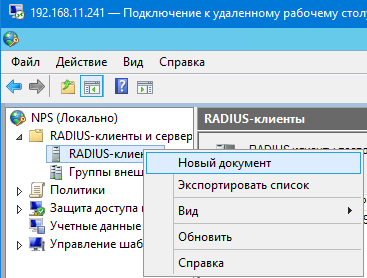

Настраиваем подключение RADIUS-клиента.

В Диспетчере серверов открываем /Средства/Сервер политики сети.

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт «Новый документ»

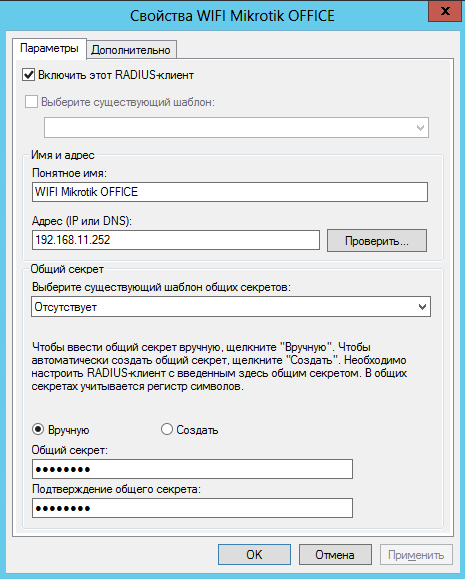

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

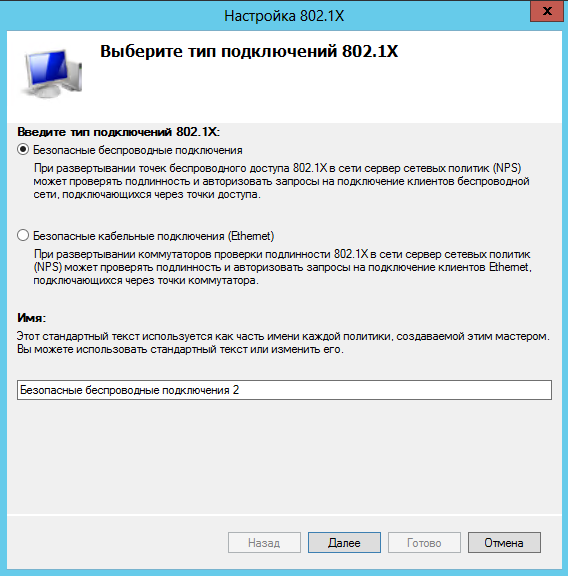

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту «NPS(Локально)», затем в правом окне разворачиваем пункт «Стандартная конфигурация».

Выбираем пункт «Безопасные беспроводные подключения»

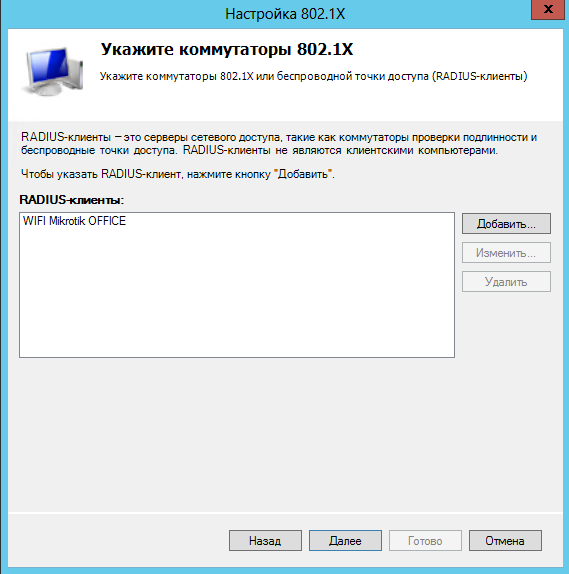

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

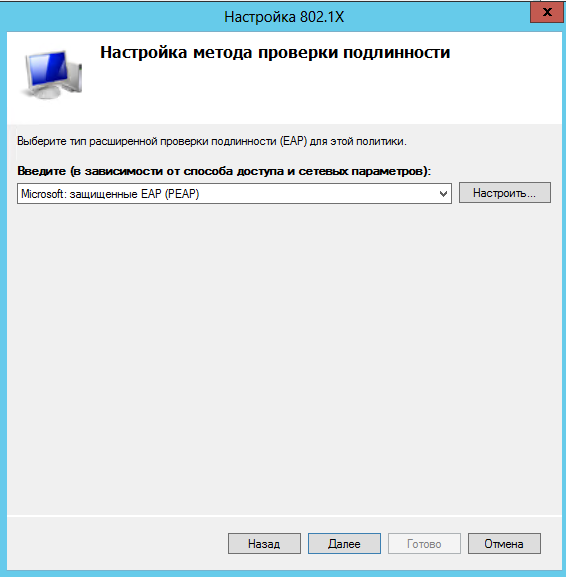

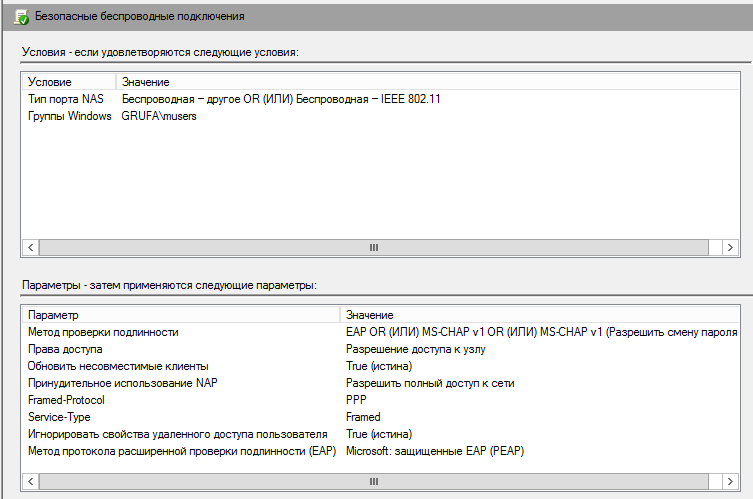

В качестве метода проверки подлинности выбираем «Microsoft: защищенные EAP (PEAP)».

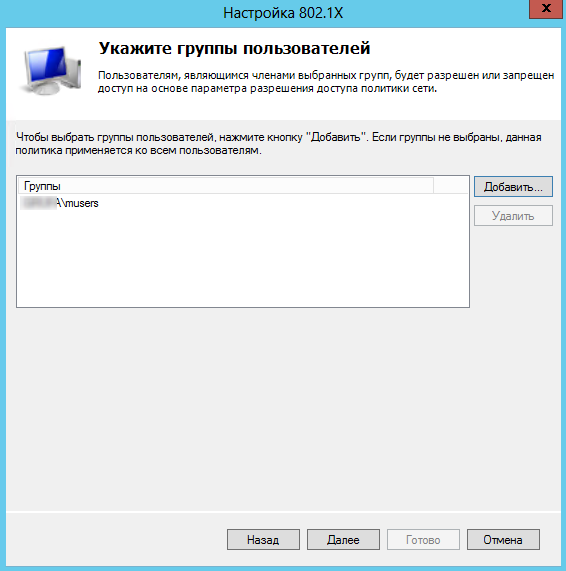

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

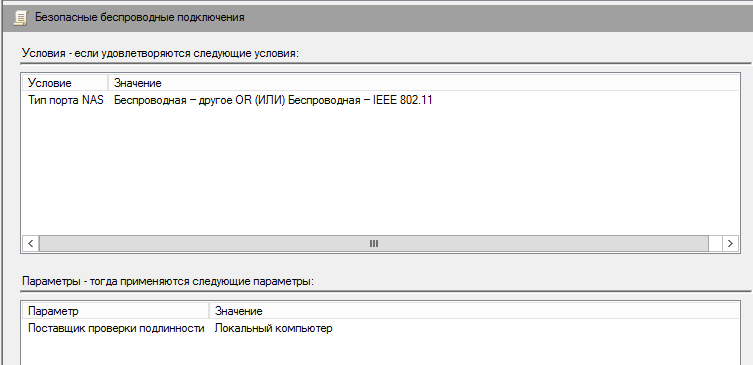

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Примеры конфигурации RADIUS-сервера и прокси-серверов RADIUS

В следующих примерах конфигурации показано, как можно настроить сервер политики сети в качестве сервера RADIUS и прокси-сервера RADIUS.

Сервер политики сети в качестве сервера RADIUS. В этом примере сервер политики сети настроен в качестве сервера RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, а все запросы на подключение обрабатываются локальным сервером политики сети. NPS может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене сервера политики сети и в доверенных доменах.

NPS как прокси-сервер RADIUS. В этом примере NPS настраивается в качестве прокси-сервера RADIUS, который перенаправляет запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для перенаправления запросов к каждому из двух недоверенных доменов. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере.

В качестве сервера RADIUS и RADIUS-прокси. В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение к NPS или другому серверу RADIUS в домене, не являющемся доверенным. Вторая политика называется прокси-политикой. В этом примере политика прокси-сервера отображается первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

Сервер политики сети в качестве сервера RADIUS с удаленными серверами учета. В этом примере локальный сервер политики сети не настроен для выполнения учета, и изменена политика запросов на подключение по умолчанию, поэтому сообщения учета RADIUS перенаправляются на сервер политики сети или другой RADIUS в группе удаленных серверов RADIUS. Несмотря на то, что сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, а локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов.

сервер политики сети с удаленным RADIUS для Windows сопоставления пользователей. в этом примере сервер политики сети выступает в качестве сервера radius и прокси-сервера radius для каждого отдельного запроса на подключение, пересылая запрос проверки подлинности на удаленный сервер RADIUS при использовании локальной учетной записи пользователя Windows для авторизации. эта конфигурация реализуется путем настройки атрибута сопоставления пользователя для удаленного RADIUS-Windows в качестве условия политики запросов на подключение. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS, имя которого совпадает с именем удаленной учетной записи пользователя, для которой выполняется проверка подлинности на удаленном RADIUS-сервере.)

Заключение

По факту каких-то проблем из-за данной настройки я не получал. Отличий в настройке фаервола в зависимости от типа сети у меня нет, так что видимых проблем не было. На текущий момент там, где последний раз словил эту ошибку, настроил отложенный запуск службы сведений о подключенных сетях (Network Location Awareness Service). Ошибка больше не воспроизводится. Буду наблюдать дальше.

Если вы сталкивались с подобными ошибками, либо есть советы, что еще попробовать, буду рад комментариям по этой теме.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте .

Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.