Введение

RSAT позволяет ИТ-администраторам удаленно управлять ролями и компонентами Windows Server с компьютера под управлением Windows 10 и Windows 7 с пакетом обновления 1 (SP1).

Вы не можете установить RSAT на компьютеры, на которых запущены домашние и стандартные выпуски Windows. RSAT можно устанавливать только в профессиональных или корпоративных выпусках клиентской операционной системы Windows. Если страница загрузки специально не указывает, что RSAT применяется к бета-версии, предварительной версии или другой предварительной версии Windows, то для установки и использования RSAT необходимо запустить полную версию операционной системы Windows (RTM). Несмотря на то, что некоторые пользователи обнаружили способы вручную взломать или взломать MSU-MSU для установки RSAT в неподдерживаемые выпуски или выпуски Windows, это нарушает лицензионное соглашение с конечным пользователем Windows.

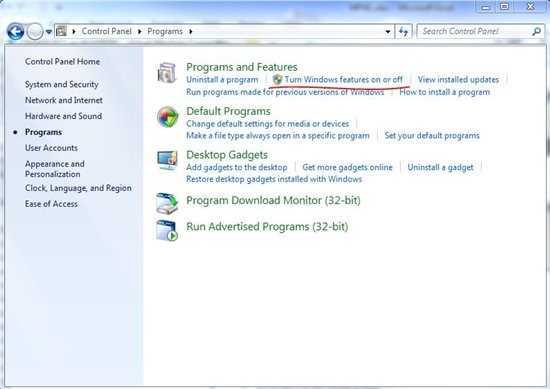

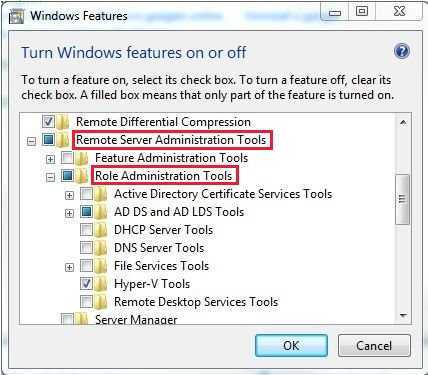

Установка RSAT аналогична установке Adminpak.msi на клиентских компьютерах под управлением Windows 2000 или Windows XP. Тем не менее, существует одно существенное различие: в Windows 7 средства автоматически становятся недоступными после загрузки и установки RSAT. Необходимо включить инструменты, которые вы хотите использовать, с помощью панели управления. Для этого нажмите кнопку Пуск, выберите пункт Панель управления, затем пункты программы и компоненты, а затем — Включение и отключение компонентов Windows.

В выпусках для Windows 10 средства RSAT все еще включены по умолчанию. Вы можете открыть компонент “Включение или отключение компонентов Windows “, чтобы отключить средства, которые не нужно использовать для Windows 7.

Для RSAT в Windows 7 необходимо включить средства для ролей и компонентов, которыми вы хотите управлять после запуска загруженного пакета установки.

В Windows 8 и более поздних версиях невозможно выполнить следующие изменения для RSAT.

Если необходимо установить средства управления в Windows Server 2012 R2 для определенных ролей или компонентов, выполняемых на удаленных серверах, устанавливать дополнительное программное обеспечение не нужно. Запустите мастер добавления ролей и компонентов в Windows Server 2012 R2 и более поздних версий. Затем на странице выбора компонентов разверните узел средства удаленного администрирования сервера, а затем выберите инструменты, которые нужно установить. Завершите работу мастера, чтобы установить средства управления.

Создание сетевых ресурсов

Сначала зарегистрируйте поставщика ресурсов доменных служб Azure AD с помощью командлета Register-AzResourceProvider:

Затем создайте группу ресурсов с помощью командлета New-AzResourceGroup. В следующем примере создается группа ресурсов с именем myResourceGroup в регионе westus. Используйте желаемое имя и регион:

Создайте виртуальную сеть и подсети для доменных служб Azure AD. Создаются две подсети — для доменных служб (DomainServices) и для рабочих нагрузок (Workloads). Службы Azure AD DS развертываются в выделенной подсети DomainServices. Не развертывайте другие приложения или рабочие нагрузки в этой подсети. Используйте отдельные подсети Workloads или другие подсети для остальных виртуальных машин.

Создайте подсети с помощью командлета New-AzVirtualNetworkSubnetConfig, а затем создайте виртуальную сеть с помощью командлета New-AzVirtualNetwork.

Создание группы безопасности сети

Azure AD DS требуется группа безопасности сети, чтобы защитить порты, необходимые для управляемого домена, и блокировать весь остальной входящий трафик. Группа безопасности сети содержит перечень правил, которые разрешают или запрещают передачу трафика в виртуальную сеть Azure. В Azure AD DS группа безопасности сети выступает в качестве дополнительного уровня защиты для блокировки доступа к управляемому домену. Дополнительные сведения см. в разделе .

Указанные ниже командлеты PowerShell используют New-AzNetworkSecurityRuleConfig для создания правил, а затем New-AzNetworkSecurityGroup для создания группы безопасности сети. Затем группа безопасности сети и правила связываются с подсетью виртуальной сети с помощью командлета Set-AzVirtualNetworkSubnetConfig.

Управление топологией репликации

На предыдущем шаге, после выполнения команды, в составе корпоративного сайта был указан . В процедурах ниже описано создание нового сайта филиала BRANCH1, создание новой связи сайтов, задание стоимости связи сайтов и частоты репликации и перемещение DC2 в BRANCH1.

Для завершения шагов в следующих процедурах вам необходимо быть членом группы «Администраторы домена» или иметь аналогичные разрешения.

Создание нового сайта

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

New-ADReplicationSite BRANCH1

С помощью этой команды создается новый сайт филиала branch1.

Создание новой связи сайтов

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

New-ADReplicationSiteLink ‘CORPORATE-BRANCH1’ -SitesIncluded CORPORATE,BRANCH1 -OtherAttributes @{‘options’=1}

С помощью этой команды создается связь сайтов с BRANCH1 и включается процесс уведомления об изменении.

Совет

Чтобы не вводить вручную имена параметров, например -SitesIncluded и -OtherAttributes, можно использовать автозаполнение с помощью клавиши табуляции.

Задание стоимости связи сайтов и частоты репликации

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

Set-ADReplicationSiteLink CORPORATE-BRANCH1 -Cost 100 -ReplicationFrequencyInMinutes 15

С помощью этой команды задается стоимость связи сайтов с BRANCH1, равная 100, и частота репликации с сайтом 15 минут.

Перемещение контроллера домена на другой сайт

Введите следующую команду в командной строке модуля Active Directory для Windows PowerShell:

Get-ADDomainController DC2 | Move-ADDirectoryServer -Site BRANCH1

С помощью этой команды контроллер домена DC2 перемещается на сайт BRANCH1.

Щелкните Server Manager, выберите пункт Средства, затем Active Directory – сайты и службы и проверьте следующее.

Убедитесь, что сайт BRANCH1 содержит все правильные значения из команд Windows PowerShell.

Убедитесь, что создана связь сайтов CORPORATE-BRANCH1, соединяющая сайты BRANCH1 и CORPORATE.

Убедитесь, что DC2 сейчас находится на сайте BRANCH1. кроме того, можно открыть модуль Active Directory для Windows PowerShell и ввести следующую команду, чтобы убедиться, что DC2 теперь находится на сайте BRANCH1 : .

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

На панели навигации выберите представление в виде дерева, щелкните свой домен, Система, Контейнер параметров паролей, а затем на панели «Задачи» щелкните Создать и Параметры пароля.

Управление детальной политикой паролей

При создании новой или редактировании уже существующей детальной политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (отмеченные звездочкой) и желаемые дополнительные поля и щелкните Добавить, чтобы указать, к каким пользователям или группам необходимо применить эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На представленном выше рисунке максимально ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлет Active Directory в Windows PowerShell, предназначенный для настройки детальной политики паролей, выглядит следующим образом:

Командлет для настройки детальной политики паролей в Windows Server 2008 R2 и Windows Server 2012 работает одинаково. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

Центр администрирования Active Directory позволяет также найти результирующую детальную политику паролей, примененную к конкретному пользователю. щелкните правой кнопкой мыши любого пользователя и выберите пункт просмотреть результирующие параметры пароля… , чтобы открыть страницу Параметры пароля , которая применяется к пользователю с помощью явного или неявного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля — параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение ФГПП здесь не отображается; для этого необходимо использовать параметр просмотреть результирующие параметры пароля… .

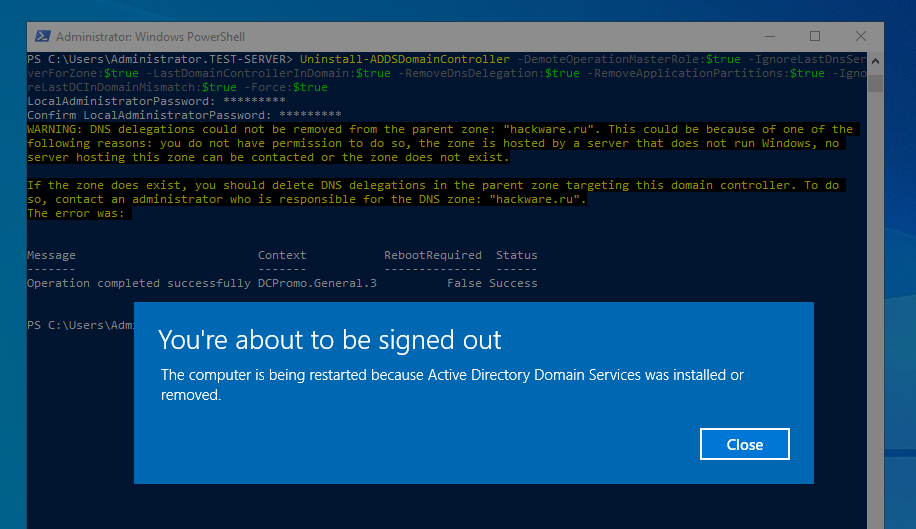

Понижение и удаление роли Active Directory domain controller с помощью PowerShell

Выключение роли Контроллер доменов выполняется с помощью командлета Uninstall-ADDSDomainController. А удалить Active Directory и DNS сервер можно с помощью командлета Uninstall-WindowsFeature (Remove-WindowsFeature). Рассмотрим их опции:

| Командлеты ADDSDeployment и ServerManager | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Аргументы, выделенные курсивом, можно указать с помощью Windows PowerShell или мастера настройки AD DS.) |

|---|---|

| Uninstall-ADDSDomainController |

-SkipPreChecks -LocalAdministratorPassword -Confirm -Credential -DemoteOperationMasterRole -DNSDelegationRemovalCredential -Force -ForceRemoval -IgnoreLastDCInDomainMismatch -IgnoreLastDNSServerForZone -LastDomainControllerInDomain -Norebootoncompletion -RemoveApplicationPartitions -RemoveDNSDelegation -RetainDCMetadata |

| Uninstall-WindowsFeature/Remove-WindowsFeature |

-Name -IncludeManagementTools -Restart -Remove -Force -ComputerName -Credential -LogPath -Vhd |

Примечание: аргумент -credential требуется только в том случае, если вы ещё не вошли в систему в качестве члена группы Enterprise Admins (DC которого вы понижаете) или группы Domain Admins (администраторов домена) (DC которого вы понижаете). Аргумент -includemanagementtools требуется только в том случае, если вы хотите удалить все утилиты управления AD DS.

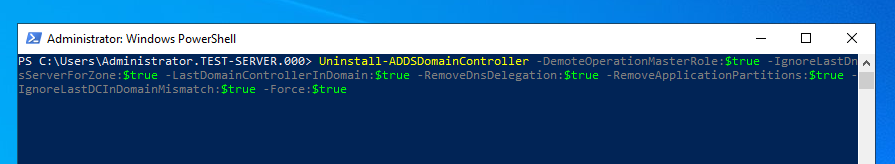

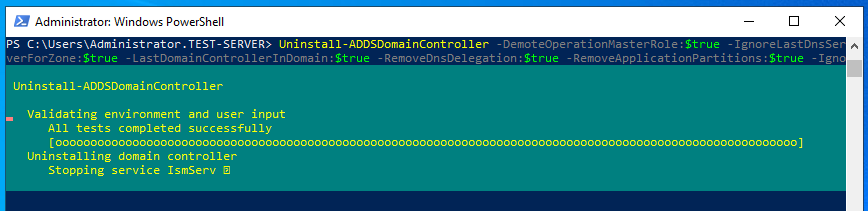

Следующая команда понизит сервер с контроллера домена до обычного сервера:

Uninstall-ADDSDomainController -DemoteOperationMasterRole:$true -IgnoreLastDnsServerForZone:$true -LastDomainControllerInDomain:$true -RemoveDnsDelegation:$true -RemoveApplicationPartitions:$true -IgnoreLastDCInDomainMismatch:$true -Force:$true

Во время выполнения вам будет предложено ввести пароль для локального администратора, который после удаления Контроллера домена станет основной учётной записью и заменит администратора домена.

Вы можете указать пароль прямо в команде, используя следующую опцию:

-localadministratorpassword (convertto-securestring «Password1» -asplaintext -force)

После выполнения команды компьютер автоматически перезагрузиться.

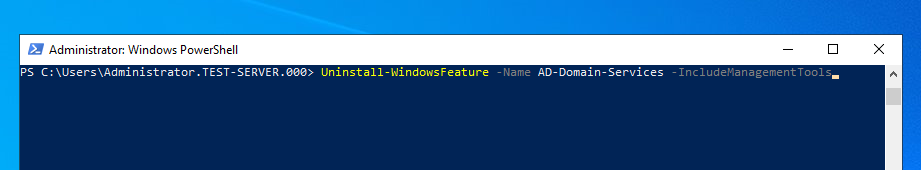

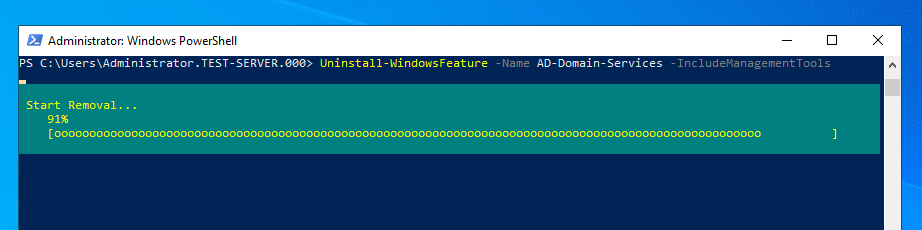

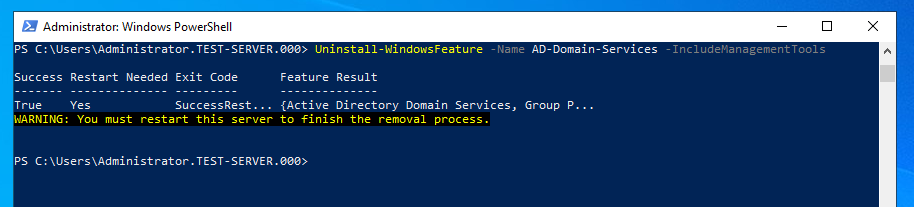

Для удаления Active Directory и DNS сервера используйте следующие команды:

Uninstall-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools Uninstall-WindowsFeature -Name DNS -IncludeManagementTools

Компоненты (роли) успешно удалены, но для вступления изменений в силу требуется перезагрузки сервера:

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True Yes SuccessRest... {Active Directory Domain Services, Group P...

WARNING: You must restart this server to finish the removal process.

Теперь рассмотрим удаление ролей и компонентов через Диспетчер серверов.

Создание пользователя в Powershell с параметрами New-ADUser

У командлета есть много параметров (больше 60) и мы рассмотрим основные из них. Для того что бы увидеть все параметры выполните следующее:

Или если хотите найти конкретный параметр (в моем случае все где есть Name):

Обычно нам нужно создать учетку AD с паролем, именем и фамилией и она должна быть активна. Для создания пользователя AD с паролем используется другой командлет Powershell. Я объявлю пароль в переменной, но можно сразу и при создании пользователя:

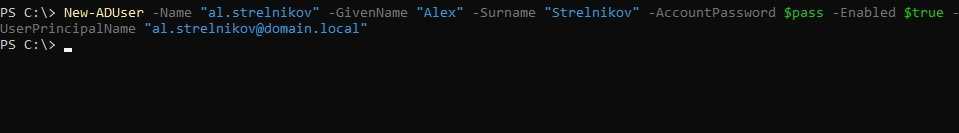

Затем создадим пользователя:

Где:

- Name — логин

- GivenName — имя

- SurName — фамилия

- AccountPassword — пароль, который мы объявили в переменной

- Enbaled — делает пользователя активным

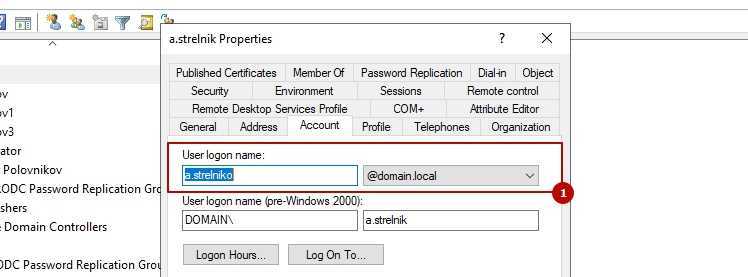

- UserPrincipleName — соответствует полю выделенному на рисунке ниже

Для кого предназначена эта возможность

Контроллер домена только для чтения предназначен преимущественно для развертывания в удаленных средах и в филиалах. Для филиалов обычно характерны следующие особенности:

- сравнительно небольшое количество пользователей;

- низкий уровень физической безопасности;

- сравнительно низкая пропускная способность соединения с узловым сайтом;

- плохое знание информационных технологий сотрудниками.

Представим, что у вас есть два сайта AD и два офиса, главный и филиал, и в филиале планируется установка RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-00

Видим, что у нас есть контроллер домена rodc.msk.pyatilistnik.org

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-01

Запускаем мастер установки доменных служб Active Directory, в пуске пишем dcpromo.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-002

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-003

В открывшемся окне мастера, жмем далее, но если нужно использовать загрузочный носитель IFM, то выбираем расширенный режим.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-004

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-005

Выбираем существующий лес, Добавить контроллер домена в существующий лес.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-006

Выбираем имя домена и учетные данные у которых есть права на установку.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-007

Я указываю данные администратора домена.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-008

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-009

Выбираем домен для добавления DC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-010

Указываем сайт AD, у меня один но в идеале у вас у каждого филиала должен быть свой сайт.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-011

Снимаем галку Глобальный каталог и ставим RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-012

Теперь нам нужно указать пользователя или группу кто будет иметь права локального администратора на RODC,

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-013

Я для этого в ADUC создаю группу безопасности под именем Rodc_admin

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-14

Задаем эту группу

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-15

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-16

Задаем место хранения каталогов и БД

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-17

Задаем пароль администратора восстановления каталогов

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-18

Смотрим сводные данные и жмем далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-19

Начнется установка поставьте галку перезагрузка, для автоматической перезагрузки.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-20

После перезагрузки заходим на пишущий контроллер и открываем Active Directory Пользователи и компьютеры открываем контейнер Domain Controllers и видим наш RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-21

Вот так вот просто установить контроллер домена для чтения RODC Windows Server 2008 R2. Далее читайте базовая настройка контроллера домена для чтения RODC Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Редактирование

Редактирование информации выполняется с помощью командлета Set-ADUser и передачи в качестве параметра имя атрибута с новым значением. Рассмотрим несколько примеров изменения информации с помощью данной команды.

Редактирование домашней страницы пользователя

> Set-ADUser dmosk -HomePage «dmosk.ru»

* в данном примере редактируется домашняя страница для пользователя с логином dmosk.

Редактирование телефона

> Get-ADUser -Filter dmosk -Properties OfficePhone | % { Set-ADUser $_ -OfficePhone «+7(812)999-99-99» }

* редактируем атрибут OfficePhone. Последний не выводится командой по умолчанию, поэтому мы указываем его в параметре -Properties.

Редактирование мобильного телефона по ФИО пользователя

> Get-ADUser -Filter {name -eq ‘Иванов Иван Иванович’} -Properties mobile | % { Set-ADUser $_ -mobile «+7(999)999-99-99» }

* сначала находим пользователя по ФИО, затем редактируем атрибут mobile.

Редактирование комнаты сотрудника

> Set-ADUser dmosk -Office «Санкт-Петербург, Невский проспект»

* в данном примере редактируется местонахождение сотрудника с именем входа dmosk.

Добавление пользователя в группу

> Add-ADGroupMember -Identity «Группа в AD» -Member master

* с помощью данной команды мы добавим пользователя master в группу Группа в AD.

Задать подразделение, в котором работает пользователь

Редактируем атрибут department:

> Set-ADUser dmosk -department «Отдел сопровождения железнодорожных молекул»

* в данном примере мы указали, что пользователь dmosk работает в «Отделе сопровождения железнодорожных молекул».

Windows Server 2008 Adprep.

Сегодня мы поговорим о добавлении в существующий лес Windows 2000 или Windows 2003 контроллеров домена под управлением последней ОС – Windows Server 2008.

Для того, чтобы контроллер Windows Server 2008 смог работать в существующей инфраструктуре, необходимо произвести ее подготовку, которая осуществляется выполнением консольной программы adprep.exe с ключами /forestprep и /domainprep. Собственно, о применении этой утилиты и пойдет речь.

Если вы когда-нибудь проводили добавление контроллера домена Windows Server 2003 или Windows Server 2003 R2 в существующую инфраструктуру предыдущего поколения, значит вы уже знакомы с этой программой. Утилита для Windows Server 2008 работает аналогично и производит похожие изменения в лесу и доменах AD.

Данную программу можно найти на установочном DVD Windows Server 2008 в папке \sources\adprep.

Важные уточнения:

— на 32-битных контроллерах домена 2000/2003 можно использовать adprep.exe только с установочного диска 32-битной Windows Server 2008;

— на всех контроллерах Windows Server 2000 должен быть установлен SP4;

— домен не должен быть Windows 2000 mixed, только Windows 2000 native или Windows Server 2003;

— в домене не должно быть контроллеров Windows NT 4.0 BDC, так как Windows Server 2008 не умеет с ними взаимодействовать.

Adprep /forestprep. Эта операция расширяет существующую схему, добавляя в нее несколько новых классов и атрибутов, которые необходимы для корректного функционирования всех нововведений Windows Server 2008. Все изменения, которые произойдут в результате выполнения программы, можно увидеть в файлах .ldf, которые, по сути, являются набором команд LDIF, производящих расширение существующих и добавление новых классов и атрибутов. Эта программа запускается пользователем членом групп Администраторы схемы и Администраторы предприятия, на контроллере домена, являющемся Хозяином схемы леса

После того, как произойдет репликация изменений на все контроллеры леса, можно приступать к выполнению программы adprep /domainprep, создающей новые контейнеры и объекты, изменяющей ACL некоторых объектов и вносящей изменения в группу Everyone.

Adprep, выполняясь, создает подробный отчет о своей работе, которых сохраняется в папке %Systemroot%\system32\debug\adprep\logs, при этом в имя файла добавляется время и дата.

Перед тем, как вы добавите контроллер домена Windows Server 2008 в существующий домен Windows Server 2000 на каждом Хозяине инфраструктуры каждого домена необходимо выполнить adprep /domainprep /gpprep.

Перед тем, как добавлять Read Only Domain Controller Windows Server 2008 (RODC) в существующий домен Windows Server 2003 необходимо выполнить команду adprep /rodcprep, которая подключается ко всем хозяевам инфраструктуры леса и обновляет права доступа, необходимые для корректной работы контроллера RODC. Программа с этим параметром может быть запущена пользователем членом группы Администраторы предприятия на любом компьютере леса.

Всем удачи!

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

Архитектура центра администрирования Active Directory

Центр администрирования Active Directory исполняемых файлов, DLL

Модуль и базовая архитектура Центра администрирования Active Directory с появлением новой корзины Active Directory, детальной политики паролей и средства просмотра журнала не изменились,

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

Базовый Windows PowerShell и слой операций для новой корзины представлены ниже:

Предварительные требования

Для работы с этой статьей требуются следующие ресурсы:

Установите и настройте Azure PowerShell.

При необходимости выполните инструкции по установке модуля Azure PowerShell и его подключению к подписке Azure.

Войдите в подписку Azure с помощью командлета Connect-AzAccount.

Установите и настройте Azure AD PowerShell.

При необходимости выполните инструкции по установке модуля Azure AD PowerShell и подключению к Azure AD.

Войдите в клиент Azure AD с помощью командлета Connect-AzureAD.

Привилегии глобального администратора для клиента Azure AD, чтобы включить доменные службы Azure AD.

Для создания нужных ресурсов Azure AD DS требуются привилегии участника в подписке Azure.

Важно!

Так как модуль PowerShell Az.ADDomainServices предоставляется в предварительной версии, его нужно установить отдельно с помощью командлета .