Основные причины

при истечении преднамеренных отключений, сбоев оборудования и устаревших контроллеров домена Windows 2000, в оставшейся части проблем репликации почти всегда есть одна из следующих причин:

- Подключение к сети. возможно, сетевое подключение недоступно или параметры сети настроены неправильно.

- Разрешение имен. Неправильные настройки DNS являются распространенной причиной сбоев репликации.

- Проверка подлинности и авторизация. проблемы проверки подлинности и авторизации приводят к ошибкам «отказано в доступе», когда контроллер домена пытается подключиться к участнику репликации.

- База данных каталогов (хранилище). возможно, база данных каталогов не может быстро обрабатывать транзакции, чтобы поддерживать время ожидания репликации.

- Механизм репликации. Если расписания межсайтовой репликации имеют слишком короткие промежутки времени, очереди репликации могут быть слишком большими для обработки в течение времени, необходимого для соблюдения расписания исходящих данных репликации. В этом случае репликация некоторых изменений может быть остановлена неограниченное время, достаточно долго для превышения времени существования захоронения.

- Топология репликации. контроллеры домена должны иметь межсайтовые ссылки в AD DS, которые сопоставляются с сетями глобальной сети (WAN) или виртуальными частными сетями (VPN). При создании объектов в AD DS для топологии репликации, которые не поддерживаются топологией фактического сайта вашей сети, репликация с неправильно настроенной топологией завершается сбоем.

Подготовка

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

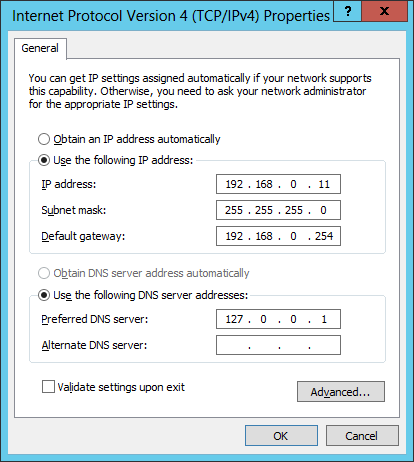

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

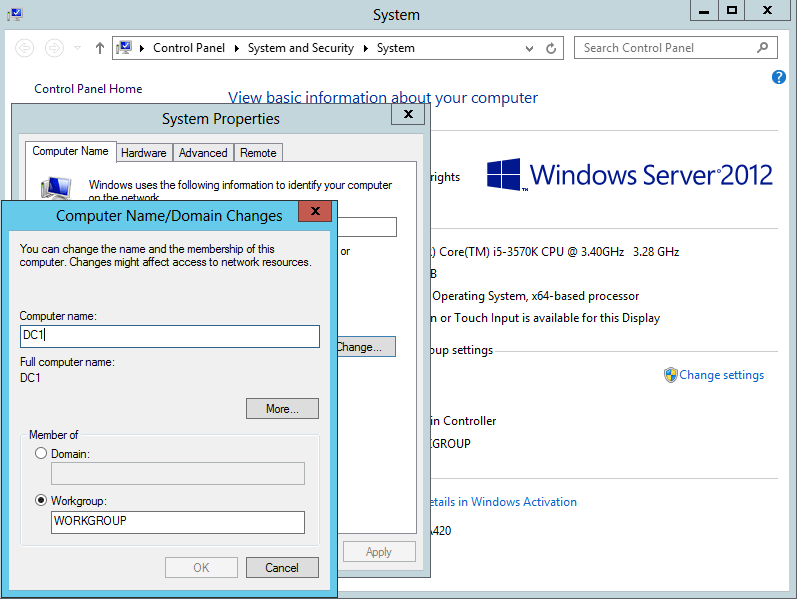

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.

Необходимое условие для учетной записи службы регистрации устройств

Учетная запись службы, используемая для сервера регистрации устройств, зависит от контроллеров домена в среде.

Примечание

Выполните процедуры, описанные ниже, на контроллерах домена, развернутых в вашей среде. Если контроллер домена не указан ниже, это означает, что он не поддерживается для Windows Hello для бизнеса.

Контроллеры домена Windows Server2012 или позднее

Контроллеры домена Windows Server 2012 или позднее поддерживают групповые управляемые учетные записи служб — предпочтительный способ развертывания служебных учетных записей для служб, которые их поддерживают. Групповые управляемые учетные записи служб, или GMSA, дают преимущества в безопасности по сравнению с обычными учетными записями пользователей, так как Windows обрабатывает управление паролями. Это означает, что пароль длинный, сложный и периодически меняется. Лучшая особенность GMSA — все происходит автоматически. AD FS поддерживает GMSA и должна быть настроена с их использованием для дополнительной, углубленной защиты.

GSMA использует службу распространения ключей (Майкрософт), расположенную на контроллере домена Windows Server 2012 или более поздней версии. Windows использует службу распространения ключей (Майкрософт) для защиты секретов, хранимых и используемых GSMA. Перед созданием GSMA необходимо сначала создать корневой ключ для службы. Это можно пропустить, если в среде уже используется GSMA.

Создание корневого ключа служб распространения ключей (KDS)

Выполните вход на контроллер домена с помощью учетной записи, эквивалентной администратору предприятия.

- Запустите консоль Windows PowerShell с повышенными правами.

- Тип

Контроллеры домена Windows Server 2008 или 2008 R2

Контроллеры домена Windows Server 2008 и 2008 R2 не размещают службу распространения ключей (Майкрософт) и не поддерживают групповые управляемые учетные записи служб. Таким образом, необходимо создать обычную учетную запись пользователя в качестве учетной записи службы, где вы несете ответственность за регулярное изменение пароля.

Создание учетной записи службы AD FS

Войдите в контроллер домена или на рабочую станцию управления, используя учетные данные, эквивалентные администратору домена.

- Откройте Пользователи и компьютеры Active Directory.

- Щелкните правой кнопкой мыши контейнер Пользователи и нажмите Далее. Выберите Пользователь.

- В окне Новый объект — пользователь введите adfssvc в текстовое поле Полное имя. В поле Имя входа пользователя введите adfssvc Нажмите кнопку Далее.

- Введите и подтвердите пароль для пользователя adfssvc. Очистка пользователя должна изменить пароль в следующем поле проверки логона.

- Нажмите кнопку Далее, а затем — кнопку Готово.

Конфигурация DNS для регистрации устройств

Вход контроллера домена или административной рабочей станции с эквивалентными учетными данными администратора домена. Вам потребуется имя службы федерации для выполнения этой задачи. Имя службы федерации можно просмотреть, щелкнув Изменить свойства службы федерации в области Действие консоли управления AD FS или с помощью команды (PowerShell) на сервере AD FS.

- Откройте консоль Управление DNS.

- В области навигации разверните узел с именем контроллера домена и Зоны прямого просмотра.

- В области навигации выберите узел, имя которого соответствует внутреннему имени вашего домена Active Directory.

- В области навигации щелкните правой кнопкой мыши узел с именем домена и выберите Создать узел (A или AAAA).

- В текстовом поле Имя введите имя службы федерации. В поле IP-адрес укажите IP-адрес сервера федерации. Нажмите кнопку Добавить узел.

- Щелкните правой кнопкой мыши узел и выберите New Alias (CNAME).

- В диалоговом окне New Resource Record введите «корпоративную регистрацию» в поле имя Alias.

- В полностью квалифицированном доменном имени (FQDN) целевого хост-окна введите и нажмите кнопку ОК.

- Выйдите из консоли Управление DNS.

Примечание

Если в лесу имеется несколько суффиксов upN, убедитесь, что он присутствует для каждого суффикса.

Общий подход к устранению проблем

Используйте следующий общий подход к устранению проблем репликации:

-

Отслеживайте работоспособность репликации ежедневно или используйте Repadmin.exe для получения состояния репликации ежедневно.

-

Попытайтесь своевременно устранить все ошибки, используя методы, описанные в сообщениях о событиях и данном руководством. Если программное обеспечение может вызвать проблему, удалите его, прежде чем продолжить работу с другими решениями.

-

Если проблема, вызывающая сбой репликации, не может быть устранена какими-либо известными методами, удалите AD DS с сервера, а затем переустановите AD DS. Дополнительные сведения о переустановке AD DS см. в статье о списании контроллера домена.

-

Если AD DS не удается удалить в обычном режиме, когда сервер подключен к сети, используйте один из следующих методов для устранения проблемы.

- Удалите AD DS в режиме восстановления служб каталогов (DSRM), выполните очистку метаданных сервера, а затем переустановите AD DS.

- Переустановите операционную систему и перестройте контроллер домена.

Дополнительные сведения о принудительном удалении AD DS см. в разделе Принудительное удаление контроллера домена.

Общие сведения и ресурсы для устранения неполадок Active Directory репликации

Сбой входящей или исходящей репликации приводит к тому, что Active Directory объекты, представляющие топологию репликации, расписание репликации, контроллеры домена, пользователей, компьютеры, пароли, группы безопасности, членство в группах и групповая политика, будут несогласованными между контроллерами домена. Несогласованность каталогов и репликация приводят к сбоям или несогласованным результатам, в зависимости от контроллера домена, к которому обращается операция, и может помешать приложению групповая политика и разрешения на управление доступом. Домен Active Directory службы (AD DS) зависят от сетевого подключения, разрешения имен, проверки подлинности и авторизации, базы данных каталога, топологии репликации и механизма репликации. Если основная причина проблемы репликации не очевидна, определение причины из множества возможных причин требует систематического исключения вероятных причин.

для средства на основе пользовательского интерфейса, помогающего отслеживать репликацию и диагностировать ошибки, скачайте и запустите средство Microsoft помощник по поддержке и восстановлениюили используйте средство Состояние репликации Active Directory , если требуется только анализировать состояние репликации.

Полный документ, в котором описывается, как можно использовать средство Repadmin для устранения неполадок Active Directory репликации. см. раздел мониторинг и устранение неполадок Active Directory репликации с помощью repadmin.

Сведения о том, как работает репликация Active Directory, см. в следующих технических справочниках:

- Технический справочник по модели репликации Active Directory

- Технический справочник по топологии репликации Active Directory

Дополнительная информация по статье

Прощай dcpromo, привет Powershell

Из анонсов все уже знают, что утилита dcpromo устарела. Если запустить в командной строке dcpromo, то появится окно с предупреждением, предлагающее вам воспользоваться Диспетчером сервера.

The Active Directory Services installation Wizard is relocated in Server Manager.

Тем не менее, данной командой можно воспользоваться c указанием параметра автоматической настройки — dcpromo /unattend. При работе сервера в режиме Core, предупреждения не будет, а в командной строке появится информация по использованию утилиты dcpromo.

Все эти изменения связаны с тем, что в Windows Server 2012 сделали акцент на администрирование с помощью Powershell.

Службы федерации Active Directory (AD FS)

- Больше не поддерживаются приложения, использующие веб-агенты «в режиме маркеров NT». Эти приложения должны переноситься на платформу Windows Identity Foundation и использовать службу Claims to Windows Token для преобразования имени участника-пользователя из маркера SAML в маркер Windows для использования в приложении.

- Больше не поддерживаются «Группы ресурсов» (описание групп ресурсов см. по адресу http://technet.microsoft.com/library/cc753670(WS.10).aspx)

- Больше не поддерживается возможность использования служб Active Directory облегченного доступа к каталогам (AD LDS) в качестве хранилища результатов проверки подлинности.

- Необходим переход к версии AD FS в Windows Server 2012. Не поддерживается обновление «на месте» с AD FS 1.0 или со «стандартной» версии AD FS 2.0.

Поставщики WMI

Устарел поставщик WMI для Active Directory. Для управления Active Directory рекомендуется использовать командлеты PowerShell.

Регистрация сертификата проверки подлинности сервера TLS

Локальным развертываниям Windows Hello для бизнеса с доверием на основе ключей требуется сервер федерации для регистрации устройств и ключей. Как правило, служба федерации — это пограничная роль. Тем не менее службы федерации и экземпляр, используемый для локального развертывания Windows Hello для бизнеса, не требуют подключения к Интернету.

Роли AD FS необходим сертификат проверки подлинности сервера для служб федерации, однако можно использовать сертификат, выпущенный центром сертификации предприятия (внутренний). Сертификат проверки подлинности сервера должен иметь в сертификате следующие имена, если вы запрашиваете отдельный сертификат для каждого узла в ферме федерации:

- Имя субъекта: внутреннее FQDN сервера федерации (имя компьютера, на котором работает AD FS)

- Альтернативное имя субъекта: имя службы федерации, например fs.corp.contoso.com (или соответствующая запись с подстановочными знаками, например *. corp.contoso.com)

Имя службы федерации настраивается при определении роли AD FS. Вы можете выбрать любое имя, но это имя должно отличаться от имени сервера или узла. Например, можно назвать сервер узла adfs, а службу федерации fs. Полное доменное имя узла — adfs.corp.contoso.com, а fs.corp.contoso.com — полное доменное имя службы федерации.

Вы можете, тем не менее, выдавать один сертификат для всех узлов в ферме. Если вы выбрали этот параметр, не указывайте имя субъекта, и включите все имена в альтернативное имя субъекта при создании запроса на сертификат. Все имена должно содержать полное доменное имя каждого узла в ферме и имя службы федерации.

При создании сертификата с подстановочными знаками рекомендуется пометить закрытый ключ как экспортируемый, чтобы тот же сертификат мог быть развернут для каждого сервера федерации и веб-приложения прокси в ферме AD FS

Обратите внимание, что сертификат должен быть доверенным (цепочка к доверенному корневому ЦС). После успешного запроса и регистрации сертификата проверки подлинности сервера на одном узле можно экспортировать сертификат и закрытый ключ в PFX-файл с помощью консоли диспетчера сертификатов

Затем можно импортировать сертификат на остальные узлы на ферме AD FS.

Обязательно зарегистрируйте или импортируйте сертификат в хранилище сертификатов компьютера на сервере AD FS. Кроме того, все узлы в ферме обязательно должны иметь действующий сертификат проверки подлинности сервера TLS.

Регистрация внутреннего сертификата проверки подлинности сервера

Вход на сервер федерации с эквивалентными учетными данными администратора домена.

- Запустите Диспетчер сертификатов локального компьютера (certlm.msc).

- Разверните узел Личные в области навигации.

- Щелкните правой кнопкой мыши Личные. Выберите Все задачи, а затем Запросить новый сертификат.

- На странице Перед началом работы нажмите кнопку Далее.

- На странице Выбор политики регистрации сертификатов нажмите кнопку Далее.

- На странице Запрос сертификатов установите флажок Внутренний веб-сервер.

- Щелкните ссылку Требуется больше данных для подачи заявки на этот сертификат. Щелкните здесь для настройки параметров

- В разделе Имя субъекта выберите Общее имя из списка Тип. Введите полное доменное имя компьютера, на котором размещается роль служб федерации Active Directory (AD FS), а затем нажмите кнопку Добавить. В разделе Альтернативное имя выберите DNS из списка Тип. Введите полное доменное имя, которое будет использоваться для вашей службы федерации (fs.corp.contoso.com). Имя, которое используется здесь, ДОЛЖНО соответствовать имени, которое используется при настройке роли сервера служб федерации Active Directory (AD FS). Щелкните Добавить. По завершении нажмите кнопку ОК.

- Нажмите кнопку Регистрация.

Сертификат проверки подлинности сервера должен находиться в личном хранилище сертификатов на компьютере.

Для кого предназначена эта возможность

Контроллер домена только для чтения предназначен преимущественно для развертывания в удаленных средах и в филиалах. Для филиалов обычно характерны следующие особенности:

- сравнительно небольшое количество пользователей;

- низкий уровень физической безопасности;

- сравнительно низкая пропускная способность соединения с узловым сайтом;

- плохое знание информационных технологий сотрудниками.

Представим, что у вас есть два сайта AD и два офиса, главный и филиал, и в филиале планируется установка RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-00

Видим, что у нас есть контроллер домена rodc.msk.pyatilistnik.org

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-01

Запускаем мастер установки доменных служб Active Directory, в пуске пишем dcpromo.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-002

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-003

В открывшемся окне мастера, жмем далее, но если нужно использовать загрузочный носитель IFM, то выбираем расширенный режим.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-004

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-005

Выбираем существующий лес, Добавить контроллер домена в существующий лес.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-006

Выбираем имя домена и учетные данные у которых есть права на установку.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-007

Я указываю данные администратора домена.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-008

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-009

Выбираем домен для добавления DC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-010

Указываем сайт AD, у меня один но в идеале у вас у каждого филиала должен быть свой сайт.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-011

Снимаем галку Глобальный каталог и ставим RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-012

Теперь нам нужно указать пользователя или группу кто будет иметь права локального администратора на RODC,

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-013

Я для этого в ADUC создаю группу безопасности под именем Rodc_admin

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-14

Задаем эту группу

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-15

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-16

Задаем место хранения каталогов и БД

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-17

Задаем пароль администратора восстановления каталогов

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-18

Смотрим сводные данные и жмем далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-19

Начнется установка поставьте галку перезагрузка, для автоматической перезагрузки.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-20

После перезагрузки заходим на пишущий контроллер и открываем Active Directory Пользователи и компьютеры открываем контейнер Domain Controllers и видим наш RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-21

Вот так вот просто установить контроллер домена для чтения RODC Windows Server 2008 R2. Далее читайте базовая настройка контроллера домена для чтения RODC Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Руководство по ADMT

В следующем руководстве содержится руководство по миграции доменов с помощью средства миграции Active Directory:

Примечание

- ADMT не обновляется для переноса Windows 8.1 и 10 рабочих станций.

- Windows Server 2012, Windows Server 2012 R2 и более поздней версии Windows Server не были протестированы для современных приложений и миграций профилей. Ваш опыт может отличаться в зависимости от многих факторов, включая Windows версию, которую вы мигрируете. Используйте набор инструментов на свой собственный риск.

- Альтернатива набору инструментов ADMT также доступна в Microsoft Services:Active Directory Migration Services (ADMS). Этот инструмент работает в облаке Azure. Сведения о начальном уровне см. в таблице Taste of Premier: Directory Consolidation with Windows Azure Active Directory migration Services.

Службы ролей не в Server Core

Обратите внимание, что некоторые службы роли удаленный рабочий стол включены в Server Core (посредник подключений, лицензирование, узел виртуализации), а другие — нет (шлюз, узел сеансов удаленных рабочих столов, Веб-доступ)

- Службы печати и документов \ сервер распределенного сканирования (Printing-Scan-Server)

- Службы печати и документов \ печать в Интернете (Печать — Интернет)

- Шлюз службы удаленных рабочих столов \ удаленный рабочий стол (RDS-Gateway)

- Узел сеансов службы удаленных рабочих столов \ удаленный рабочий стол (RDS-RD-Server)

- Службы удаленных рабочих столов \ удаленный рабочий стол Веб-доступ (RDS-Web-Access)

- Веб-сервер службы ролей (IIS) \ средства управления \ консоль управления IIS (Web Management-Console)

- Веб-сервер службы ролей (IIS) \ средства управления \ совместимость управления IIS 6 \ консоль управления IIS 6 (Web-лгци-Management-Console)

- Windows Службы развертывания \ сервер развертывания (WDS-развертывание)

- Windows службы развертывания \ транспортный сервер (WDS-transport) (до Windows сервера версии 1803)

Определения ролей доступа к шлюзу

Существует две роли для доступа к службе шлюза Windows Admin Center.

Пользователи шлюза могут подключаться к службе шлюза Windows Admin Center, чтобы через него управлять серверами, но не могут изменять разрешения доступа и механизм проверки подлинности, используемый для аутентификации шлюза.

Администраторы шлюза могут настраивать доступ, а также способ выполнения проверки подлинности для пользователей на шлюзе. Просматривать и настраивать параметры доступа в Windows Admin Center могут только администраторы шлюза. Локальные администраторы на компьютере шлюза всегда являются администраторами службы шлюза Windows Admin Center.

Примечание

Доступ к шлюзу не подразумевает доступ к управляемым серверам, отображаемым шлюзом. Для управления целевым сервером подключающийся пользователь должен использовать учетные данные (через переданные учетные данные Windows или учетные данные, предоставленные в сеансе Windows Admin Center с помощью действия Управлять как) с административным доступом к этому целевому серверу.

Настройка зоны интрасети для включения службы федерации

Подготовка Windows Hello предоставляет веб-страницы из службы федерации. Настройка зоны интрасети для включения службы федерации позволяет пользователю проходить проверку подлинности в службе федерации, используя встроенную проверку подлинности. Без этой настройки подключение к службе федерации во время подготовки Windows Hello предлагает пользователю пройти проверку подлинности.

Создание политики группы зоны интрасети

Войдите на контроллер домена или на административную рабочую станцию, используя учетные данные, эквивалентные администратору домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- В поле для имени введите Параметры зоны интрасети и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Параметры зоны интрасети и выберите Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Административные шаблоны > Компоненты Windows > Internet Explorer > Панель управления и выберите Страница безопасности.

- В области содержимого дважды щелкните Список назначений зоны для веб-сайтов. Щелкните Включить.

- Щелкните Показать. В столбец Имя значения введите URL-адрес службы федерации, начиная с https. В столбец Значение введите номер 1. Нажмите кнопку ОК и закройте редактор управления групповыми политиками.

Развертывание объекта политики группы зоны интрасети

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Параметры зоны интрасети или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Обновление Windows Server 2016

Выполните вход на сервер федерации с помощью учетной записи, эквивалентной локальному администратору.

- Убедитесь, что Windows Server 2016 обновлен, запустив Центр обновления Windows из Параметров. Продолжайте этот процесс, пока не перестанут требоваться обновления. Если вы не используете Центр обновления Windows для обновления, прочитайте страницу журнала Центра обновления Windows Server 2016, чтобы убедиться, что у вас установлены последние обновления.

- Последние обновления сервера для сервера федерации включают KB4088889 (14393.2155).

Важно!

Вышеописанные обновления обязательны для полностью локального развертывания Windows Hello для бизнеса и гибридных развертываний доверия сертификата для компьютеров, присоединенных к домену.

Windows Server 2008 Adprep.

Сегодня мы поговорим о добавлении в существующий лес Windows 2000 или Windows 2003 контроллеров домена под управлением последней ОС – Windows Server 2008.

Для того, чтобы контроллер Windows Server 2008 смог работать в существующей инфраструктуре, необходимо произвести ее подготовку, которая осуществляется выполнением консольной программы adprep.exe с ключами /forestprep и /domainprep. Собственно, о применении этой утилиты и пойдет речь.

Если вы когда-нибудь проводили добавление контроллера домена Windows Server 2003 или Windows Server 2003 R2 в существующую инфраструктуру предыдущего поколения, значит вы уже знакомы с этой программой. Утилита для Windows Server 2008 работает аналогично и производит похожие изменения в лесу и доменах AD.

Данную программу можно найти на установочном DVD Windows Server 2008 в папке \sources\adprep.

Важные уточнения:

— на 32-битных контроллерах домена 2000/2003 можно использовать adprep.exe только с установочного диска 32-битной Windows Server 2008;

— на всех контроллерах Windows Server 2000 должен быть установлен SP4;

— домен не должен быть Windows 2000 mixed, только Windows 2000 native или Windows Server 2003;

— в домене не должно быть контроллеров Windows NT 4.0 BDC, так как Windows Server 2008 не умеет с ними взаимодействовать.

Adprep /forestprep. Эта операция расширяет существующую схему, добавляя в нее несколько новых классов и атрибутов, которые необходимы для корректного функционирования всех нововведений Windows Server 2008. Все изменения, которые произойдут в результате выполнения программы, можно увидеть в файлах .ldf, которые, по сути, являются набором команд LDIF, производящих расширение существующих и добавление новых классов и атрибутов. Эта программа запускается пользователем членом групп Администраторы схемы и Администраторы предприятия, на контроллере домена, являющемся Хозяином схемы леса

После того, как произойдет репликация изменений на все контроллеры леса, можно приступать к выполнению программы adprep /domainprep, создающей новые контейнеры и объекты, изменяющей ACL некоторых объектов и вносящей изменения в группу Everyone.

Adprep, выполняясь, создает подробный отчет о своей работе, которых сохраняется в папке %Systemroot%\system32\debug\adprep\logs, при этом в имя файла добавляется время и дата.

Перед тем, как вы добавите контроллер домена Windows Server 2008 в существующий домен Windows Server 2000 на каждом Хозяине инфраструктуры каждого домена необходимо выполнить adprep /domainprep /gpprep.

Перед тем, как добавлять Read Only Domain Controller Windows Server 2008 (RODC) в существующий домен Windows Server 2003 необходимо выполнить команду adprep /rodcprep, которая подключается ко всем хозяевам инфраструктуры леса и обновляет права доступа, необходимые для корректной работы контроллера RODC. Программа с этим параметром может быть запущена пользователем членом группы Администраторы предприятия на любом компьютере леса.

Всем удачи!