Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2008

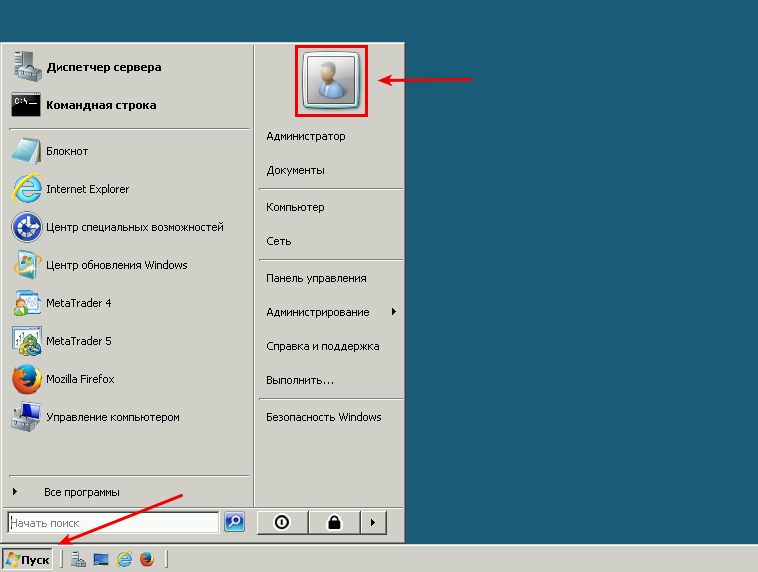

Для того что бы изменить пароль в своей учетной записи Администратора Откройте “Пуск” и нажмите на иконку Учетной записи

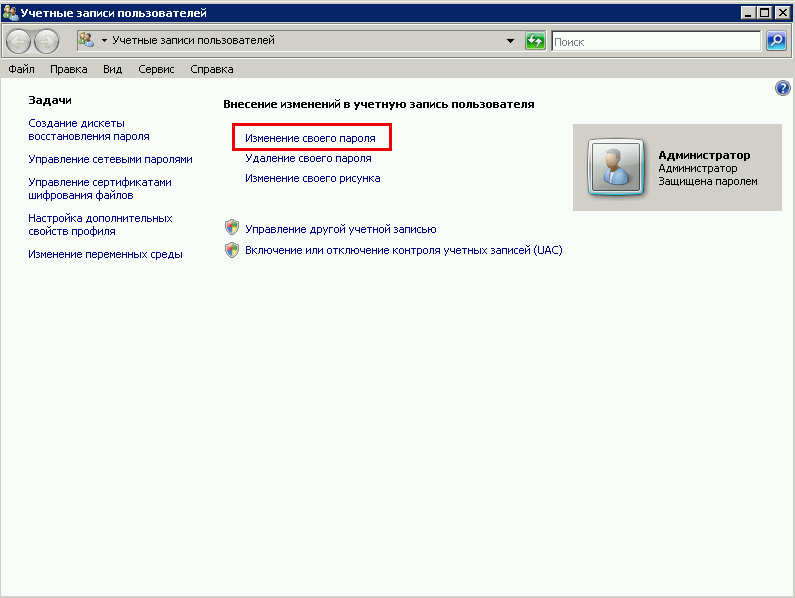

Открылось окно “Учетные записи пользователей” , нажмите на “Изменение своего пароля“

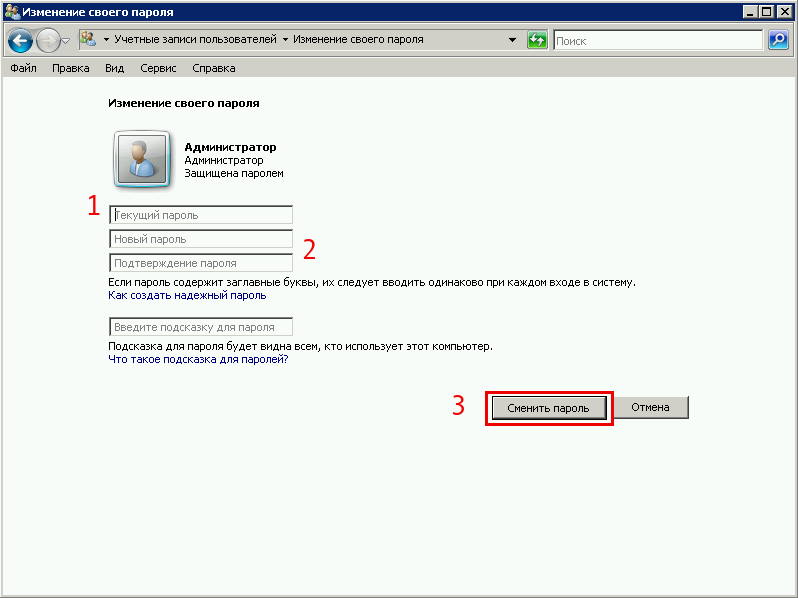

Далее в окне “Изменение своего пароля“

1. Введите текущий пароль

2. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке “Подтверждения пароля” – введите новый пароль ещё раз

3. Сохраните изменения кнопкой “Сменить пароль”

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию “Срок истечения пароля“

Creating fine-grained password policies

Before you can create fine-grained password policies for a domain, you must ensure that the domain functional level is Windows Server 2008 or newer. This can be done using either ADAC or Windows PowerShell as described in the previous topic in this lesson. Note that Domain Admin credentials or greater are required to raise the domain functional level for a domain.

Fine-grained password policies for a domain are stored in the Password Settings Container, which is found under System, as shown in Figure 1.

Figure 1: Fine-grained password policies are stored in the Password Settings Container.

To create a new fine-grained password policy using ADC, follow these steps:

- Display the Password Settings Container either in the navigation pane or management list pane.

- Right-click on the Password Settings Container, and select New. Then select Password Settings.

- Fill in the appropriate information on the Create Password Settings properties page, shown in Figure 2.

- Click Add, and locate the group or groups you want the policy to apply to. Then click OK to create the new policy.

- Repeat the preceding steps to create additional fine-grained password policies as needed for your environment.

Figure 2: Creating a new fine-grained password policy.

Note:You can also use Windows PowerShell to create, modify, or delete fine-grained password policies for your domain. For example, you can use the New-ADFineGrainedPasswordPolicy cmdlet to create a new fine-grained password policy. You can also use the Set-ADFineGrainedPasswordPolicy cmdlet to modify an existing fine-grained password policy. And you can use the Remove-ADFineGrainedPasswordPolicy cmdlet to delete a fine-grained password policy that is no longer needed in your environment. Use the Get-Help cmdlet to display the syntax and examples for each of these cmdlets.

Modify Default Domain Password Policy

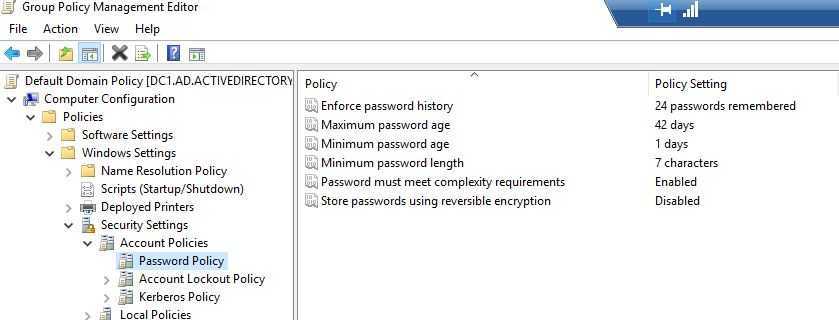

To modify the password policy you will need to modify the default domain policy.

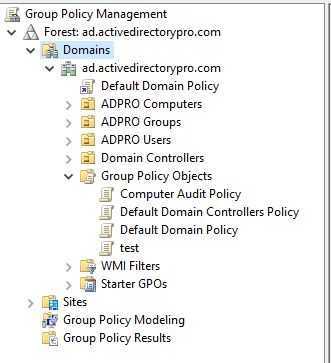

1. Open the group policy management console

2. Expand Domains, your domain, then group policy objects

3. Right click the default domain policy and click edit

4. Now navigate to Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Password Policy

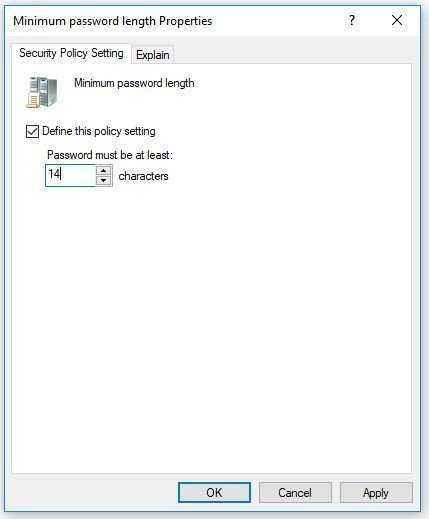

5. Now double click one of the settings to edit. For example, I’ll double chick on minimum password length.

I’m going to change this setting from 7 to 14 character and then click apply.

Double click any other password policy setting to change.

I hope you enjoyed this article.

Outputs

This cmdlet returns one or more fine-grained password policy objects.

This cmdlet returns a default set of ADFineGrainedPasswordPolicy property values.

To retrieve additional ADFineGrainedPasswordPolicy properties, use the Properties parameter.

To view the properties for an ADFineGrainedPasswordPolicy object, see the following examples.

To run these examples, replace <fine grained password policy> with a fine-grained password policy identifier such as the name of your local fine-grained password policy.

To get a list of the default set of properties of an ADFineGrainedPasswordPolicy object, use the following command:

<fine grained password policy>

To get a list of all the properties of an ADFineGrainedPasswordPolicy object, use the following command:

<fine grained password policy>

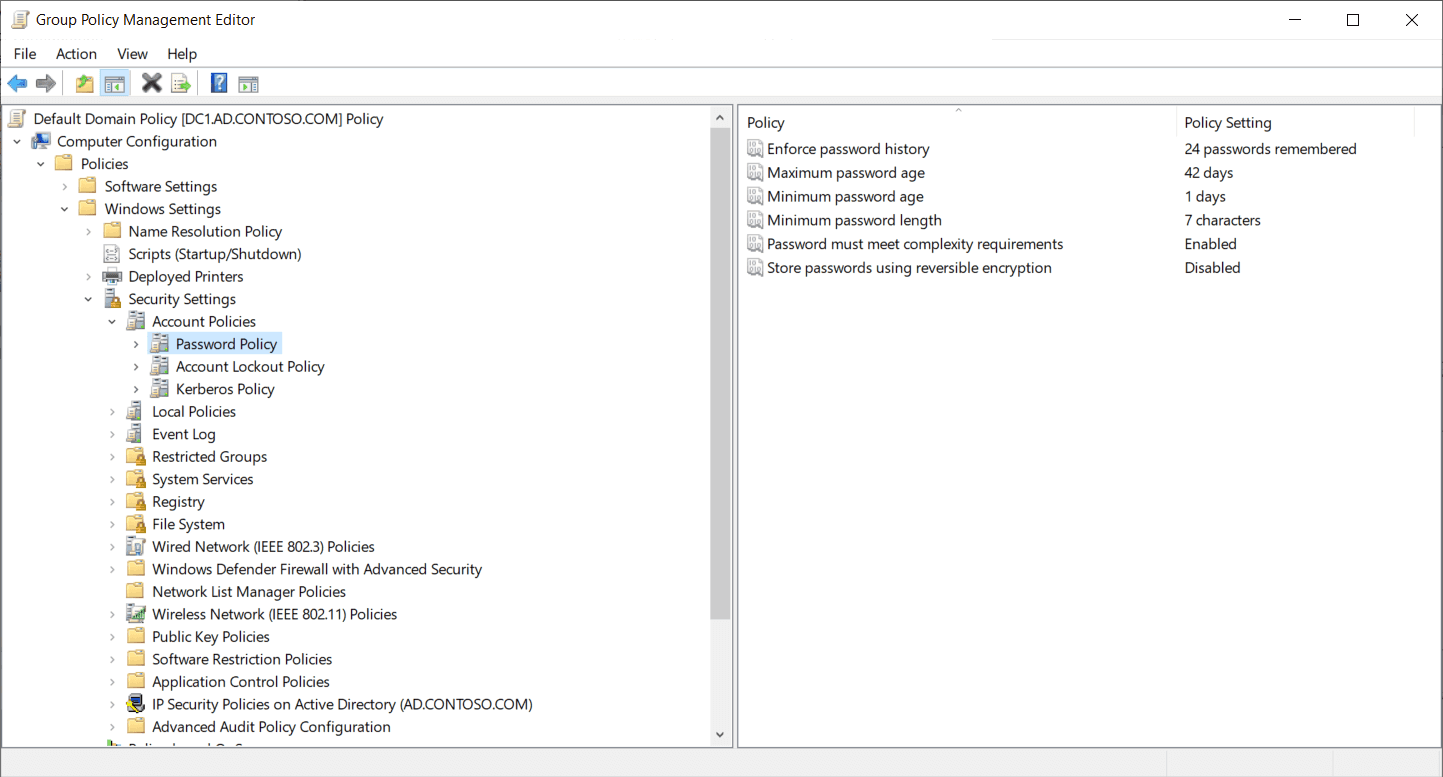

Active Directory Account Policies

Active Directory (AD) domains are configured by default with password and account lockout policies that apply to all user accounts in the domain. Each domain has a Group Policy Object (GPO) called Default Domain Policy where you can set password, account lockout, and Kerberos policies under Computer Configuration > Policies > Windows Settings > Security Settings > Account Policies. Account policies are the only settings that you should modify in the Default Domain Policy GPO.

Figure1

Password policies include the ability to enforce password history, set a minimum and maximum password age, password length, and more. Account lockout policies define the account lockout duration and the account lockout threshold, i.e. how many failed login attempts are allowed before accounts are locked out.

Процедура настройки Server 2012

Приложение: посмотрите что бы у вас корректно была настроена сетевая карта пример:

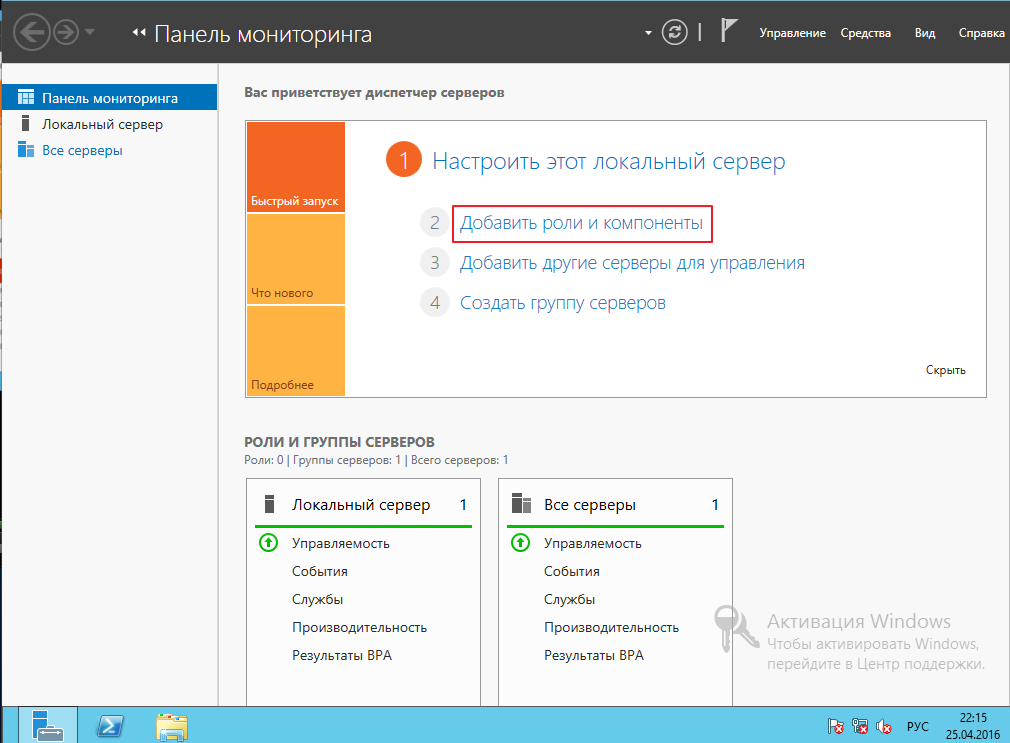

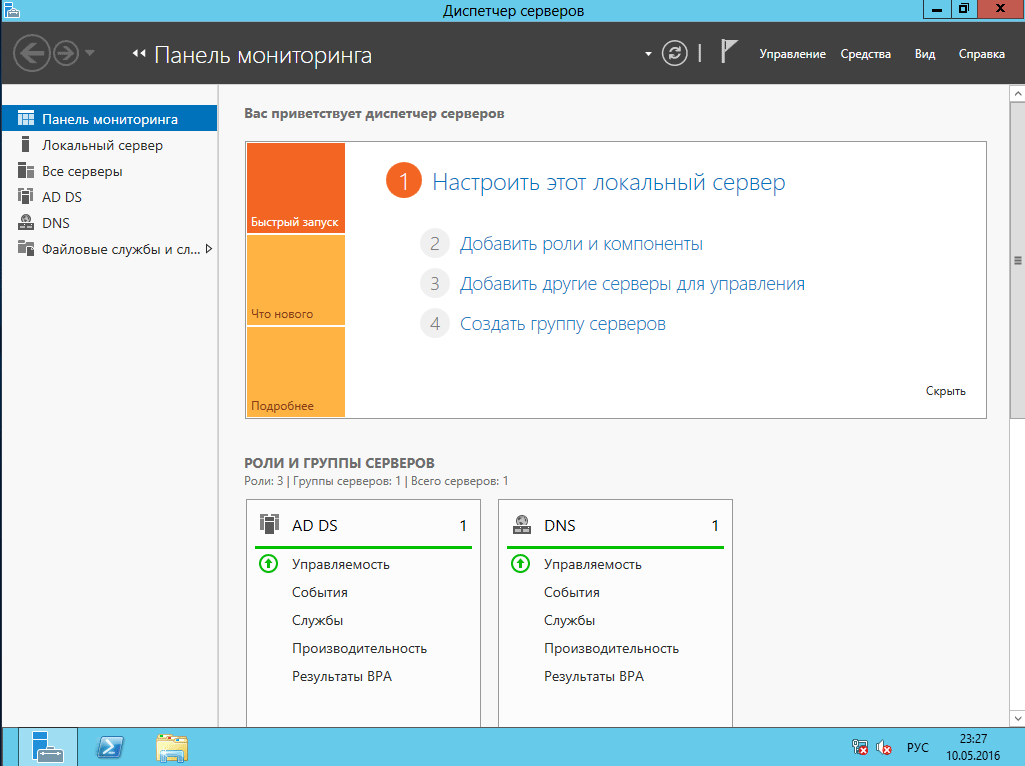

После того как вы загрузили Microsoft Windows Server 2012, открываем «Диспетчер серверов»

Выбираем пункт «Добавить роли и компоненты»

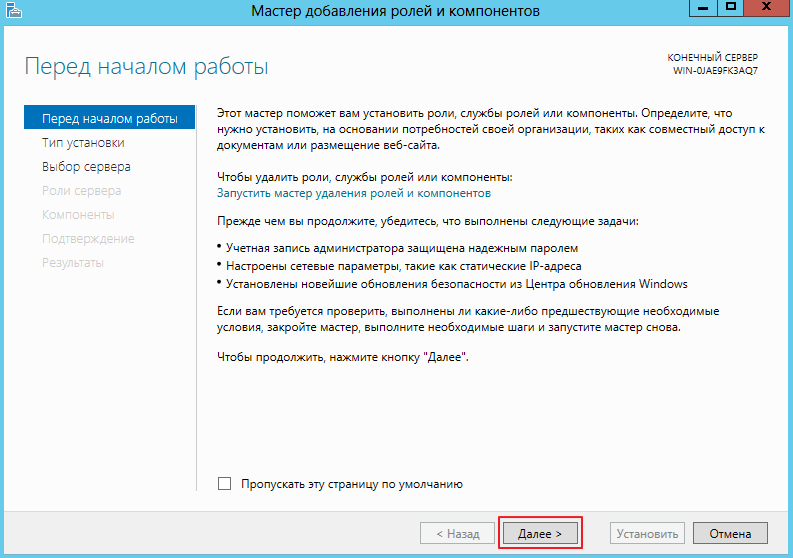

Перед началом работы, можете прочитать приведенную информацию, после чего перейти в следующий раздел кнопкой «Далее»

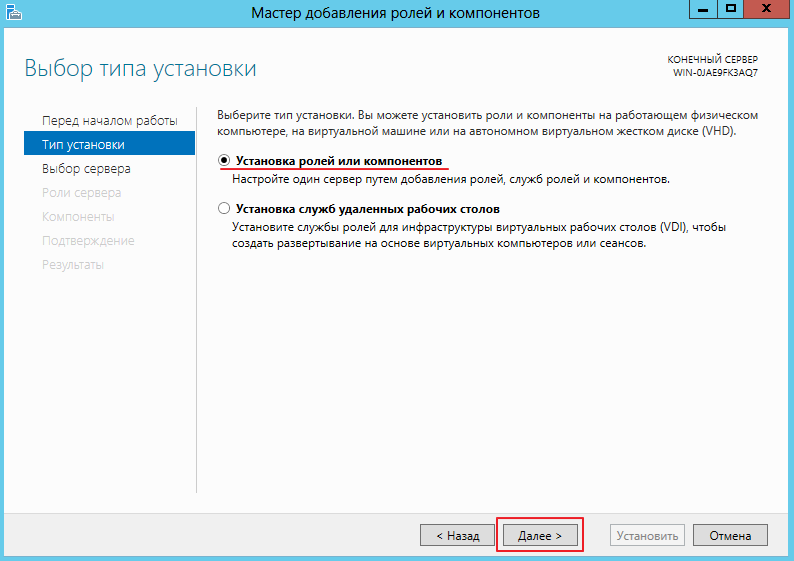

В разделе выбора типа установки, оставляем галочку «Установка ролей или компонентов» так как пока что служба удаленных рабочих столов нам не нужна, жмем «Далее»

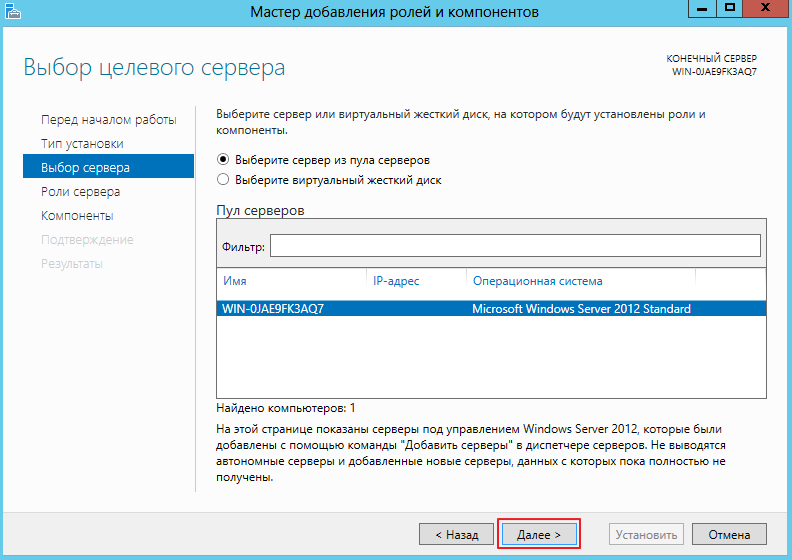

Выбираем тот сервер, к которому применяем изменения, здесь ничего пока не меняем и продолжаем «Далее»

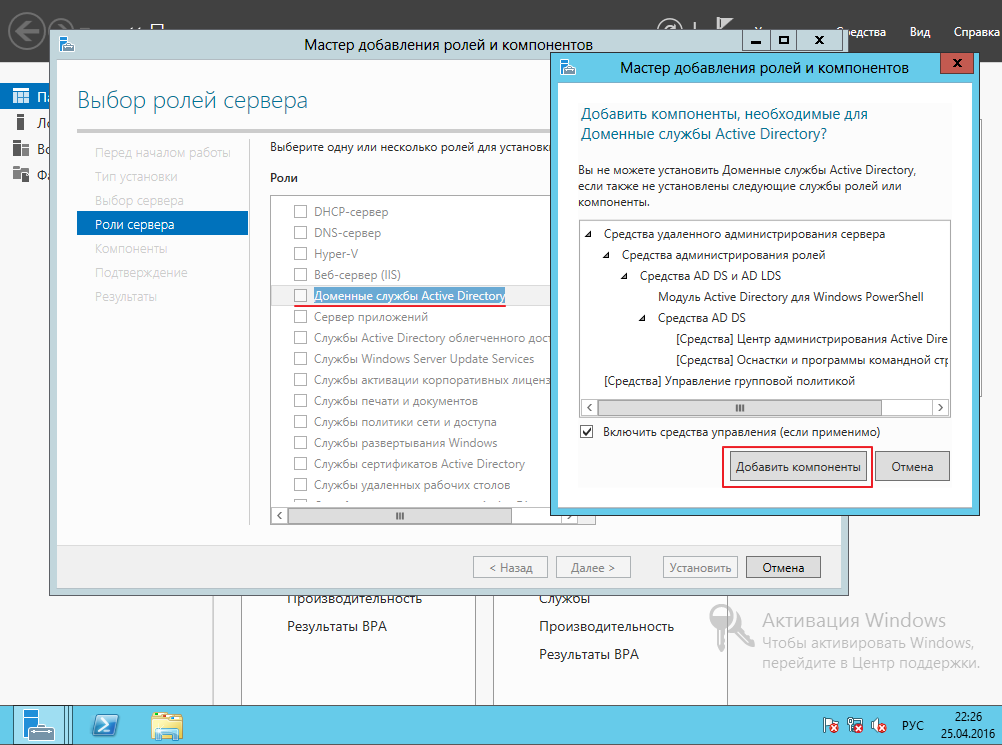

В появившимся мастере находим строку «Доменные службы Active Directory» выделяем ее, после открывшегося меню жмем «Добавить компоненты» для того что бы продолжить работу мастера нажмите «Далее»

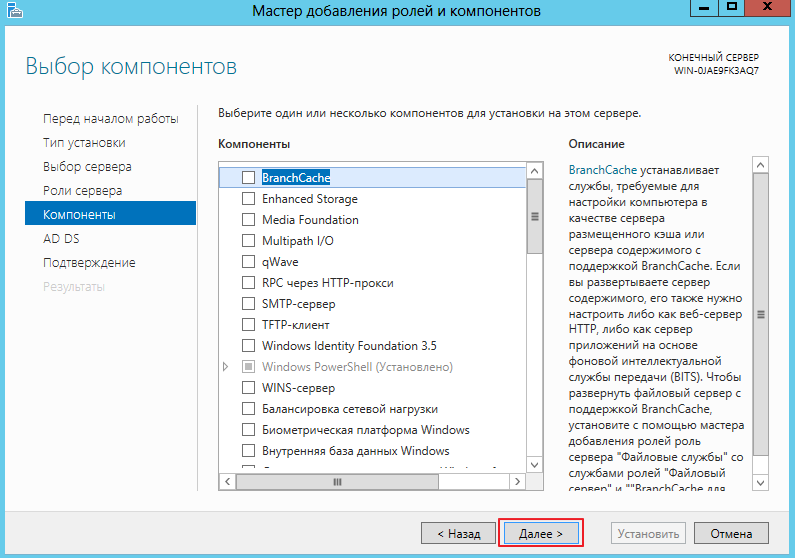

Нам предлагают выбрать какие-то дополнительные компоненты, пока оставляем все без изменений и продолжаем установку «Далее»

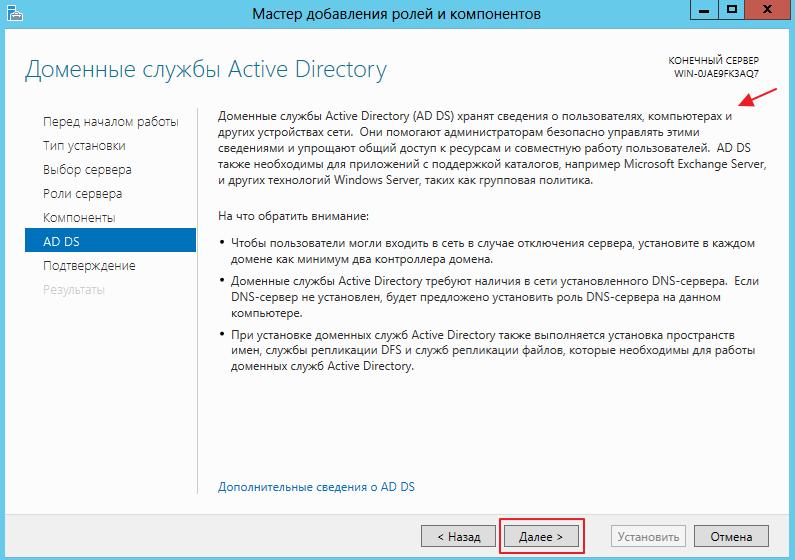

Вашему вниманию будет представлена краткая информация о том, что такое доменные службы, для чего они нужны и на что следует обратить внимание! После прочтения материала, переходим к следующему шагу «Далее»

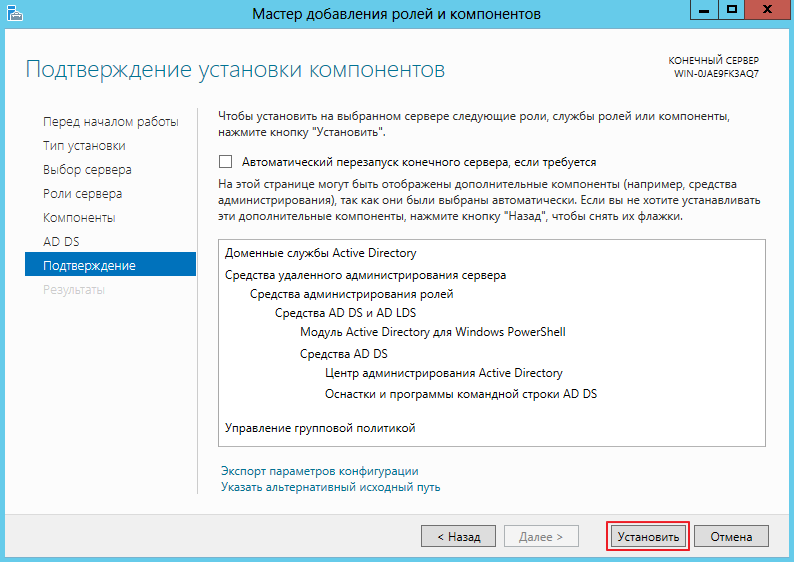

В поле подтверждения установки компонентов кликаем «Установить»

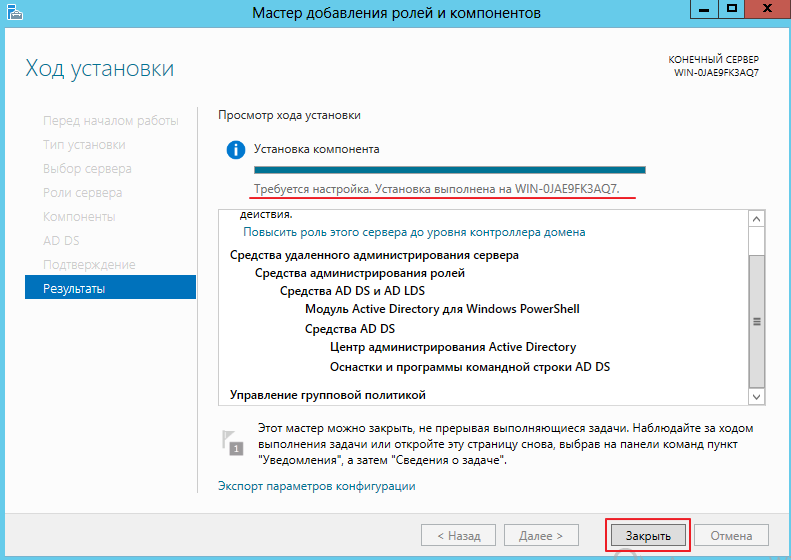

Установка занимает определенное время, и после того как она завершится получаем сообщение о том, что требуется дополнительная настройка, но так как инсталляция завершилась успешно, просто закройте окно!

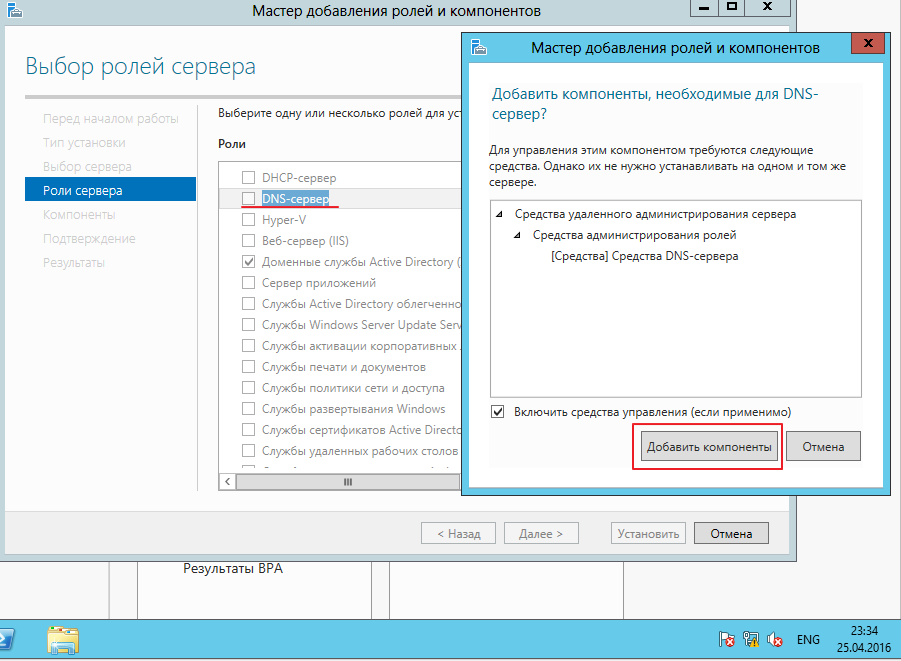

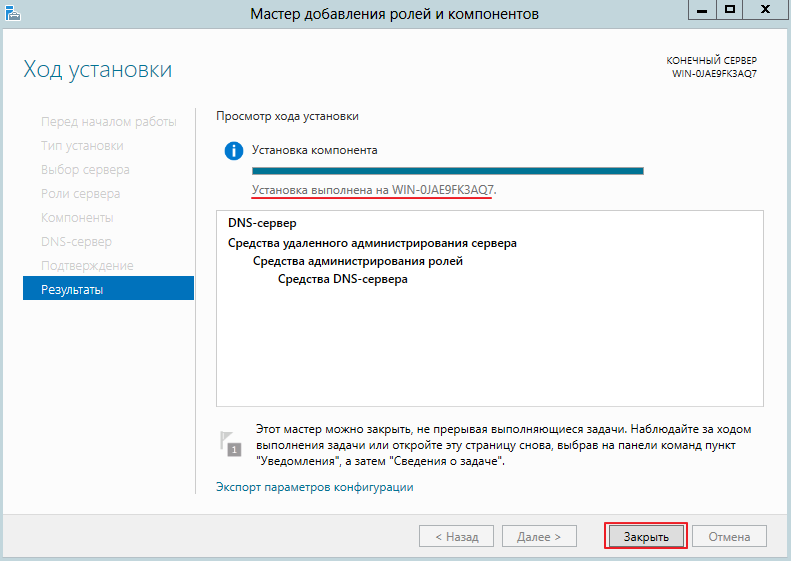

Для продолжения настройки, нужно добавит роль DNS.

Для этого вновь заходим в «Диспетчер серверов – Добавить роли и компоненты»

Как только вы дошли до вкладки «Роли сервера» найдите и добавьте роль DNS сервер путем «Добавления компонентов»

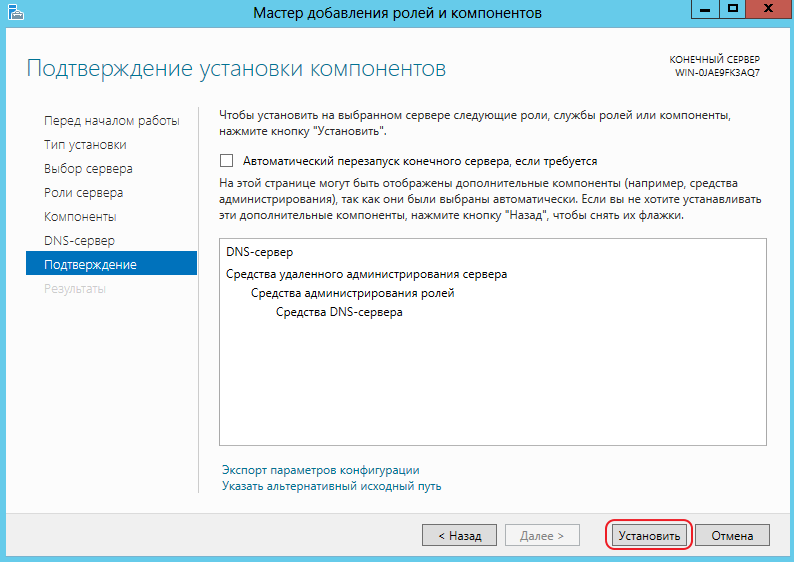

Соответственно для подтверждения установки компонентов жмем кнопку «Установить»

После выполненной установки закройте окно

Outputs

Returns one or more fine grained password policy objects.

This cmdlet returns a default set of ADFineGrainedPasswordPolicy property values.

To retrieve additional ADFineGrainedPasswordPolicy properties, use the Properties parameter.

To view the properties for an ADFineGrainedPasswordPolicy object, see the following examples.

To run these examples, replace <fine grained password policy> with a fine grained password policy identifier such as the name of your local fine grained password policy.

To get a list of the default set of properties of an ADFineGrainedPasswordPolicy object, use the following command:

Get-ADFineGrainedPasswordPolicy <fine grained password policy>| Get-Member

To get a list of all the properties of an ADFineGrainedPasswordPolicy object, use the following command:

Get-ADFineGrainedPasswordPolicy <fine grained password policy> -Properties * | Get-Member

Schema details

Group policy is implemented using the Class of Service plugin, using it in a slightly different way than usual. This difference is due to limitations in the krb5-ldap-server plugin to handle DNs. It is extremely picky about the format of policy DNs.

The policy itself gets stored in :

dn: cn=group1,cn=EXAMPLE.COM,cn=kerberos,dc=example,dc=com objectClass: top objectClass: nscontainer objectClass: krbpwdpolicy krbMinPwdLife: 7200 cn: group1

The CoS entry is what contains the reference to this policy. It looks like:

dn:cn="cn=group1,cn=groups,cn=accounts,dc=example,dc=com",cn=cosTemplates,cn=acco unts,dc=example,dc=com objectClass: top objectClass: costemplate objectClass: extensibleobject objectClass: krbcontainer krbPwdPolicyReference: cn=group1,cn=EXAMPLE.COM,cn=kerberos,dc=example,dc=com cosPriority: 10 cn: "cn=group1,cn=groups,cn=accounts,dc=example,dc=com"

The DN of the CoS entry contains the DN of the group, as is usual. What is a bit unusual is the DN of the krbPwdPolicyReference. Ideally this would be the DN of the group but this causes the KDC to not be able to find the entry so we use just the CN of the group. It is also completely intolerant to spaces in the DN so great care needs to be taken in normalizing it.

So the way that password policy is resolved is this:

- CoS provides the attribute krbPwdPolicyReference for members of groups

- If the password plugin or KDC finds a krbPwdPolicyReference in the entry it uses that for password policy

- If not it uses the global policy

When a group is deleted any password policy associated with it is also removed.

Разрешение конфликтов нескольких PSO

Какие парольные политики будут действовать на пользователя, если в домене описана своя политика, для пользователя создан собственный PSO, а к группе, в которую входит пользователь, привязан еще один PSO?

Прежде всего, напомню, что политика из PSO применяется целиком, т.е. невозможно длину пароля описать в доменной политике, а настройки блокировки учетной записи описать в политике PSO.

Далее рассмотрим возможные конфликты.

Правило №1. При наличии PSO политика из PSO имеет больший приоритет, чем доменная политика.

Правило №2. При наличии PSO, назначенного непосредственно пользователю, полностью игнорируются политики PSO, назначенные глобальным группам, в которые пользователь может входить.

Правило №3. При наличии нескольких PSO, назначенных одной и той же группе или пользователю, действует политика из PSO с более высоким приоритетом (т.е. PSO, у которого значение атрибута msDS-PasswordSettingsPrecedence меньше)

Важно: не забывайте правило №2.

Правило №4. При наличии нескольких PSO с одинаковым приоритетом и назначенных одной и той же группе или пользователю применяется политика из PSO с более низким значением GUID.

ВАЖНО! В итоге к пользователю всегда применяется политика только одного PSO. Узнать, какой же в итоге PSO реально применяется можно через консоль Active Directory Users and Computers (не забудьте включить режим View -> Advanced Features)

В свойствах пользователя нужно открыть вкладку Attribute Editor и найти атрибутmsDS-ResultantPSO. В нем указано имя PSO, который в итоге и применяется к данному пользователю. Если выяснится, что к пользователю не подходит ни один из объектов PSO, то применяется обычная политика паролей по умолчанию, которая берется из свойств объекта Домен. В следующей статье мы посмотрим как его создать на примере windows server 2008R2

Description

The Get-ADFineGrainedPasswordPolicy cmdlet gets a fine-grained password policy or performs a search to retrieve multiple fine-grained password policies.

The Identity parameter specifies the Active Directory fine-grained password policy to get.

You can identify a fine-grained password policy by its distinguished name, GUID or name.

You can also set the parameter to a fine-grained password policy object variable, such as or pass a fine-grained password policy object through the pipeline operator to the Identity parameter.

To search for and retrieve more than one fine-grained password policies, use the Filter or LDAPFilter parameters.

The Filter parameter uses Windows PowerShell Expression Language to write query strings for Active Directory.

Windows PowerShell Expression Language syntax provides rich type conversion support for value types received by the Filter parameter.

For more information about the Filter parameter syntax, type .

If you have existing Lightweight Directory Access Protocol (LDAP) query strings, you can use the LDAPFilter parameter.

This cmdlet retrieves a default set of fine-grained password policy object properties.

To retrieve additional properties use the Properties parameter.

For more information about the how to determine the properties for FineGrainedPasswordPolicy objects, see the Properties parameter description.

Действия по предварительной настройке учетной записи имени кластера

Обычно проще, если вы не предготовите учетную запись имени кластера, а вместо этого разрешаете создание и настройку учетной записи автоматически при запуске мастера создания кластера. Однако, если необходимо предварительно подготовить учетную запись имени кластера из-за требований в Организации, используйте следующую процедуру.

Необходимым минимальным требованием для выполнения этой процедуры является членство в группе Администраторы домена или эквивалентной. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в https://go.microsoft.com/fwlink/?LinkId=83477

Обратите внимание, что для этой процедуры можно использовать ту же учетную запись, которая будет использоваться при создании кластера

Предварительная настройка учетной записи имени кластера

Убедитесь, что известно имя кластера, и имя учетной записи пользователя, которая будет использоваться пользователем, создавшим кластер

(Обратите внимание, что для выполнения этой процедуры можно использовать эту учетную запись.)

На контроллере домена нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите Active Directory пользователи и компьютеры. При появлении диалогового окна Контроль учетных записей подтвердите отображаемое в нем действие и нажмите кнопку Продолжить.

В дереве консоли щелкните правой кнопкой мыши Компьютеры или контейнер по умолчанию, в котором создаются учетные записи компьютеров в вашем домене

Компьютеры находится в Active Directory пользователи и компьютеры/домен-узел/компутерс.

Щелкните создать , а затем — компьютер.

Введите имя, которое будет использоваться для отказоустойчивого кластера, иными словами, имя кластера, которое будет указано в мастере создания кластера, и нажмите кнопку ОК.

Щелкните только что созданную учетную запись правой кнопкой мыши и выберите пункт Отключить учетнуюзапись. Если будет предложено подтвердить выбор, нажмите кнопку Да.

Учетная запись должна быть отключена, чтобы при запуске мастера создания кластера можно было убедиться, что учетная запись, которая будет использоваться для кластера, в настоящее время не используется существующим компьютером или кластером в домене.

Убедитесь, что в меню вид выбран пункт Дополнительные компоненты .

Если выбран параметр Дополнительные функции , вкладка Безопасность отображается в свойствах учетных записей (объектов) в Active Directory пользователи и компьютеры.

Щелкните правой кнопкой мыши папку, которую вы щелкнули на шаге 3 правой кнопкой мыши, и выберите пункт Свойства.

На вкладке Безопасность нажмите кнопку Дополнительно.

Нажмите кнопку Добавить, выберите пункт типы объектов и убедитесь, что выбран пункт Компьютеры , а затем нажмите кнопку ОК. Затем в разделе введите имя объекта для выборавведите имя только что созданной учетной записи компьютера и нажмите кнопку ОК. Если появится сообщение о том, что вы собираетесь добавить отключенный объект, нажмите кнопку ОК.

В диалоговом окне запись разрешения выберите разрешения Создание объектов компьютера и чтение всех свойств и убедитесь, что флажок Разрешить установлен для каждого из них.

Нажмите кнопку ОК , чтобы вернуться в оснастку Active Directory пользователи и компьютеры .

Если вы используете ту же учетную запись для выполнения этой процедуры, которая будет использоваться для создания кластера, пропустите оставшиеся шаги. В противном случае необходимо настроить разрешения таким образом, чтобы учетная запись пользователя, которая будет использоваться для создания кластера, полностью могла управлять только что созданной учетной записью компьютера.

Убедитесь, что в меню вид выбран пункт Дополнительные компоненты .

Щелкните правой кнопкой мыши только что созданную учетную запись компьютера и выберите пункт Свойства.

На вкладке Безопасность нажмите кнопку Добавить. При появлении диалогового окна Контроль учетных записей подтвердите отображаемое в нем действие и нажмите кнопку Продолжить.

Используйте диалоговое окно Выбор пользователей, компьютеров или групп , чтобы указать учетную запись пользователя, которая будет использоваться при создании кластера. Нажмите кнопку ОК.

Убедитесь, что выбрана только что добавленная учетная запись пользователя, а затем рядом с полем полный доступустановите флажок Разрешить .

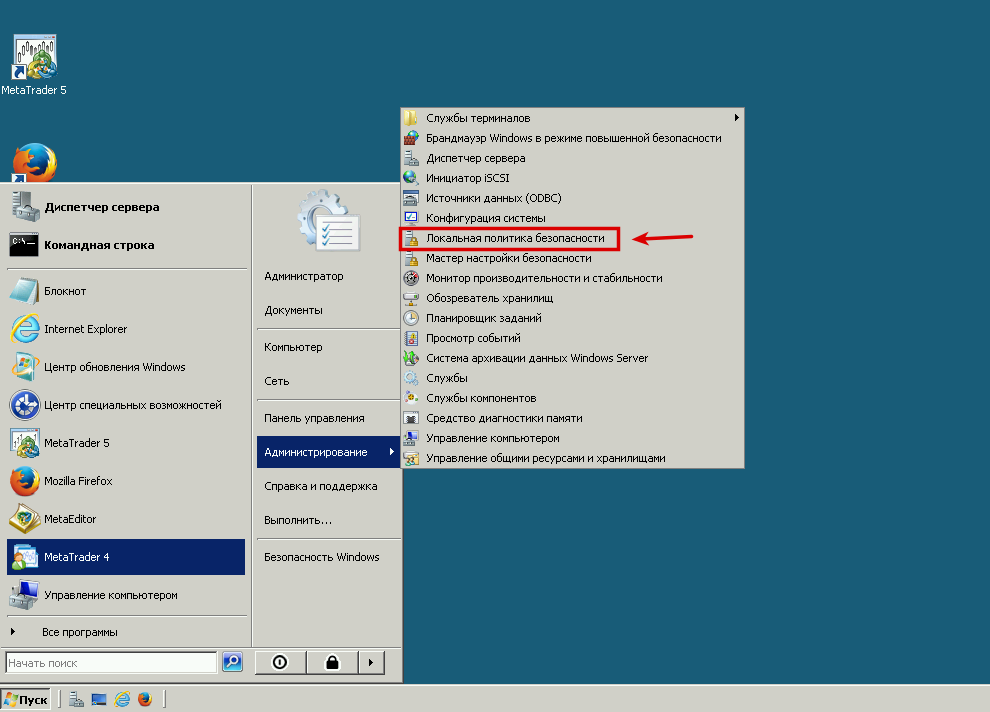

Срок истечения пароля

На сервере функция “Срок истечения пароля” по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

Нажмите “Пуск” далее Администрирование -> Локальная политика безопасности.

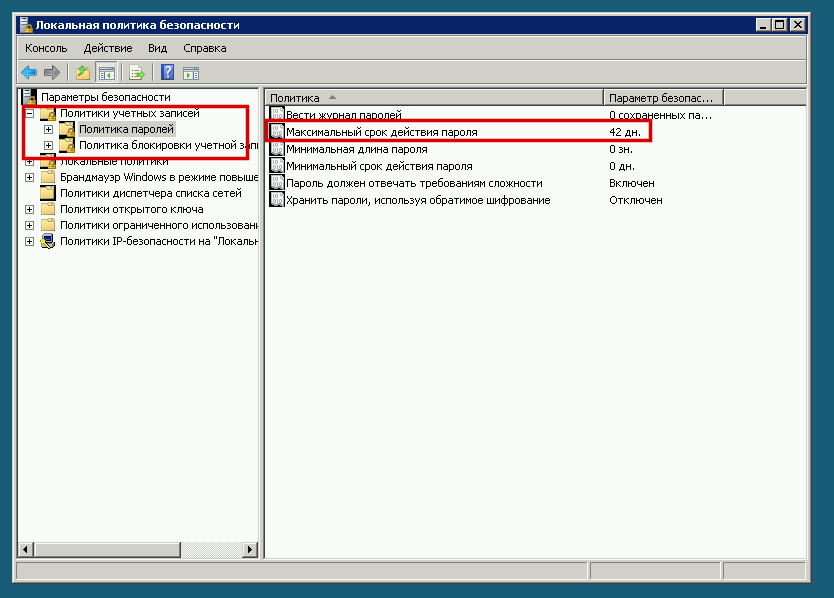

В окне “Локальная политика безопасности” слева нажмите на плюс “Политика учетных записей” далее на папку “Политика паролей“

Затем справа откройте запись “Максимальный срок действия пароля 42 дн.“

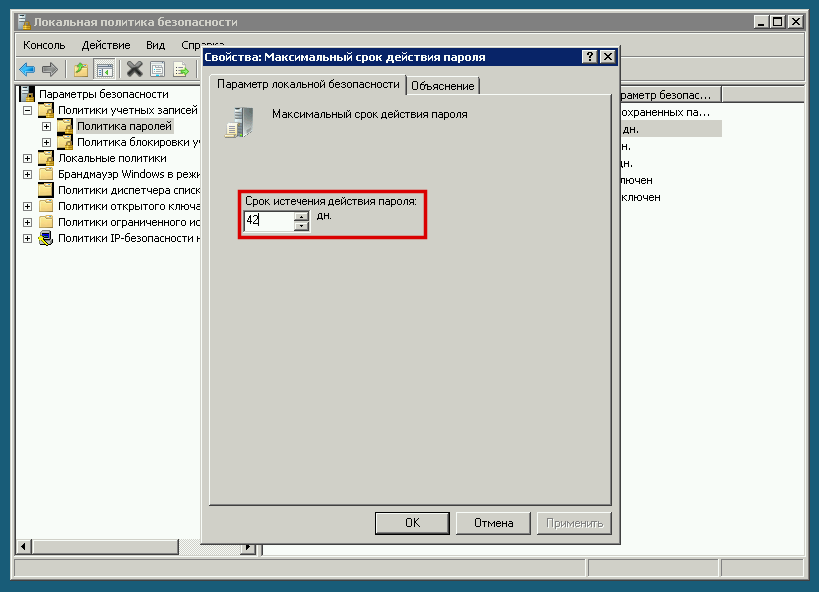

В открывшемся окне в значении “Срок истечения действия пароля” введите или нужное Вам значение, Значение “” – говорит системе о том что – функция “Срок истечения действия пароля” – отключена. В таком режиме срок действия пароля – бесконечный.

И нажмите кнопку “Применить” , готово.

Гранулированные политики паролей

Для этой цели, еще в операционной системе Windows Server 2008 появилась такая замечательная функциональная возможность, которая называется гранулированная политика паролей. Данный компонент операционной системы позволяет вам вывести определение ограничений для паролей в своей организации на, существенно, новый и более серьезный уровень. Другими словами, при помощи гранулированных политик паролей вам предоставляется возможность создавать различные коллекции параметров паролей и блокировки учетных записей для выбранных вами пользователей или групп пользователей. Соответственно, если вы не хотите, чтобы для всех ваших пользователей применялись идентичные параметры паролей, данная функциональная возможность была разработана именно для вас!

Рассмотрим, какие факторы влияют на гранулированные политики паролей.

Прежде всего, гранулированные политики паролей применяются для определенных объектов учетных записей пользователей или групп безопасности. Это обязательно следует учесть, так как если вы захотите применить такие политики паролей на подразделение, которое содержит объекты пользователей, состоящих в разных группах безопасности, создайте для таких пользователей теневые группы. Например, вам будет удобнее, если теневые группы будут названы так же, как и сами подразделения. В таком случае, вам будет существенно проще локализовать их. Естественно, это делать не обязательно, а создание теневых групп – это просто моя небольшая рекомендация. В двух словах напомню, что же такое теневая группа.

Теневыми группами называются обычные группы безопасности, в которые добавляются пользователи, принадлежащие к определенному подразделению. Другим словами, такие объекты можно назвать скорее не техническими, а концептуальными.

Стоит обратить внимание на то, что если у вас уже настроены параметры политики паролей, гранулированные политики паролей будут применяться вместе с указанными для домена параметрами политики, однако, для выбранных вами групп или пользователей будут применяться именно гранулированные политики

Самое важное, что следует отметить. Для использования этой функциональной возможности, так это то, что домен просто обязан работать на функциональном уровне Windows Server 2008

Для использования этой функциональной возможности, так это то, что домен просто обязан работать на функциональном уровне Windows Server 2008.

Назначение политики PSO группе или пользователю

Сам по себе PSO никак не влияет на существующую доменную парольную политику. Для того, чтобы политика, хранящаяся в PSO стала действующей, PSO необходимо назначить глобальной группе или учетной записи пользователя

Обратите внимание, что PSO нельзя назначить OU. Т.е

своя собственная парольная политика действует либо для отдельного пользователя, либо для группы пользователей.

Назначение PSO производится через консоль Active Directory Users and Computers. В свойствах объекта PSO на вкладке Attribute Editor (вкладка будет доступна, если в консоли включен режим View -> Advanced Features) нужно найти атрибутmsDS-PSOAppliesTo и добавить в него пользователя или глобальные группы, на которые будет распространяться политика PSO.

Важно! Пользователь или группа, к которым будет применяться PSO, указываются в атрибуте msDS-PSOAppliesTo в формате DN, distinguished name (например, CN=Domain Admins, CN=Users, DC=gorbunov, DC=pro). Если группа или пользователь будут переименованы, PSO потеряет привязку к ним и перестанет к ним применяться!!

- http://about-windows.ru/instrumenty-windows/redaktor-lokalnoj-gruppovoj-politiki/politika-parolej/

- http://pyatilistnik.org/pso-password-setting-object/

Использование элемента предпочтения групповой политики «Локальные пользователи и группы»

«Администраторы»«Управление групповой политикой»«Group Policy Preferences — 17»

Сценарий 1

Конфигурация компьютера\Настройка\Параметры панели управления\Локальные пользователи и группыComputer Configuration\Preferences\ Control Panel Setting\ Local Users and GroupsСоздать«Локальный пользователь»New >Local User)Рис. 1. Создание элемента предпочтений групповой политики локального пользователяСоздатьCreateОбновитьUpdateПользовательUser name«MBeasley»ПереименоватьRename to«Обновить» Update«Полное имя» (Full name«Michael Beasley»ОписаниеDescription«Новая учетная запись»ПарольПодтверждениеPasswordConfirm PasswordЕще раз про паролиP@ssw0rd«Требовать смену пароля при следующем входе в систему»User must change password at next logon«Срок действия учетной записи не ограничен»Account never expiresРис. 2. Диалоговое окно создания новой учетной записи локального пользователя

Сценарий 2

ОбновитьUpdateПереименоватьRename to«TrueAdmin»Требовать смену пароля при следующем входе в системуUser must change password at next logon«Запретить смену пароля пользователем»Usercannot change password«Срок действия пароля не ограничен»Password never expires«Срок действия пароля не ограничен» Password never expires)Отключить учетную записьAccount is disabled)«ОК»Рис. 3. Изменение встроенной учетной записи администратора

Сценарий 3

«Администраторы»Локальная группаLocal GroupОбновитьUpdateЗаменитьReplaceИмя группыGroup name«Администраторы»ПереименоватьRename to«Администраторы имеют полные, ничем не ограниченные права доступа на локальном компьютере»«Удалить всех пользователей-членов для этой группы»Delete all member users«Удалить все группы-члены для этой группы»Delete all member groupsЧлены группыДобавитьAdd«Builtin\Администратор»«ОК»Администраторы доменаРис. 4. Изменение членства в локальной группе администраторов

How Attackers Compromise Corporate Passwords

Hackers use a variety of techniques to compromise corporate passwords, including the following:

- Brute force attack — Hackers run programs that enter various potential password combinations until they hit upon the right one.

- Dictionary attack — This is a specific form of brute force attack that involves trying words found in the dictionary as possible passwords.

- Password spraying attack — Hackers enter a known username or other account identifier and try multiple common passwords to see if they work.

- Credential stuffing attack — Hackers use automated tools to enter lists of credentials against various company login portals.

- Spidering — Malicious users collect as much information as possible about a hacking target, and then try out password combinations created using that data.

Настройка GPO Server 2012:

Для того что бы начать работу откройте «Панель управления»

Далее перейдите во вкладку «Администрирование»

В открывшимся окне щелкните по пункту «Управление ГП»

В объектах групповой политике вы увидите две политике по дефолту, именно их и будем редактировать. Для внесения изменений жмем ПКМ по «Default Domain Policy» и кликнем «Изменить»

Если мы развернем в конфигурации ПК папку Политики то увидим три подпапки это: конфигурация программ, конфигурация windows, административные шаблоны.

Одним из показательных примеров того как изменять политику касающегося пользователя является изменения касающихся с акаунтом. Переходим: «Политики – Конфигурация Windows – Параметры безопасности – Политика учетных записей» и видим здесь три раздела для изменений, давайте пока что внесем изменения скажем в Политику паролей выставим значения как показано на рисунке ниже, все значения вы выставляете как посчитаете нужным:

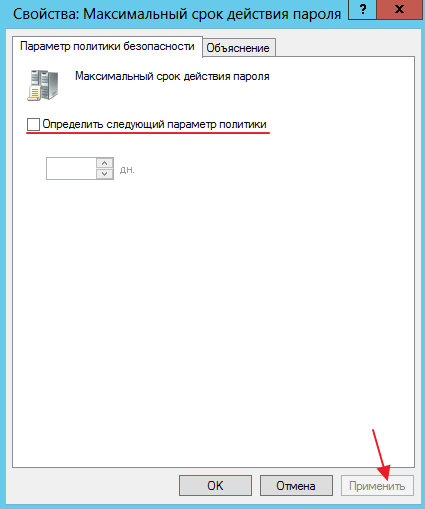

Заходим в «Максимальный срок действия пароля» и убираем галочку с «Определить следующий параметр политики» после чего применяем изменения, данная функция необходима для того что бы у пользователя был постоянно один и тот же пароль

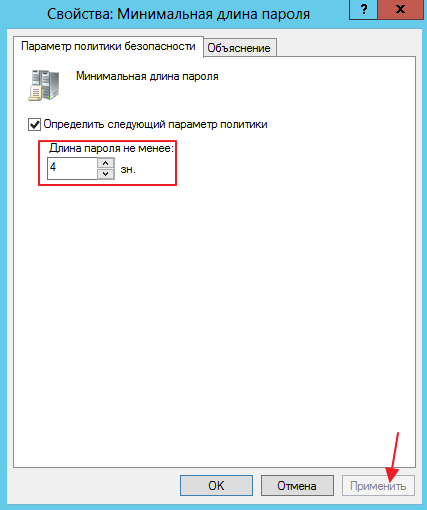

В свойствах «Минимальной длины пароля» вновь уберем переключатель и применим изменения

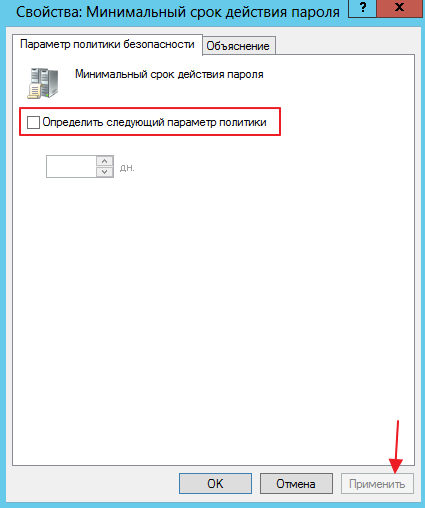

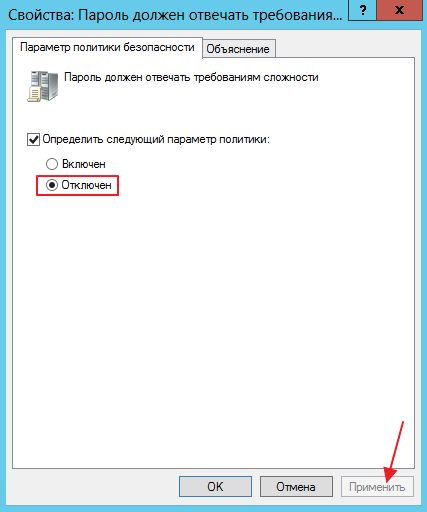

И наконец то самый интересный пункт «Пароль должен отвечать требованиям сложности» ставим «Отключено» и применяем изменения, после отключения данной политике пользователю не нужно будет вводит пароль который бы отвечал требованиям безопасности, но это еще не окончательные настройки, что бы полный алгоритм отключения сложных паролей читайте данную статью.

Но предупреждаю, как только вы внесете изменения в политику паролей Server 2012, безопасность вашей системы ухудшится, поэтому решайте сами!

Приведу еще один пример, допустим мы хотим запретить пользователю слушать любые аудио дорожки, за это будет отвечать служба «Windows Audio» которая находится в папке «Системные службы»

Но для начала откроем список локальных служб у пользователя, и сможем увидеть, что данная служба у него пока что запущена по умолчанию

Мы возвращаемся на контроллер домена и меняем параметр «Windows Audio» для этого кликаем по ней ПКМ и переходим в «Свойства»

Прежде всего включаем чекбокс «Определись следующий параметр политики» в режиме запуска ставим «Запрещен» далее «Применить»

Когда пользователь вновь войдет в систему то служба уже будет отключена и звук функционировать у него не будет.

На этом я заканчиваю рассказ о Group Police, возникающие вопросы по теме пишите в комментарии и не забываем подписываться на новости!

Назначение политики PSO группе или пользователю

Сам по себе PSO никак не влияет на существующую доменную парольную политику. Для того, чтобы политика, хранящаяся в PSO стала действующей, PSO необходимо назначить глобальной группе или учетной записи пользователя

Обратите внимание, что PSO нельзя назначить OU. Т.е

своя собственная парольная политика действует либо для отдельного пользователя, либо для группы пользователей.

Назначение PSO производится через консоль Active Directory Users and Computers. В свойствах объекта PSO на вкладке Attribute Editor (вкладка будет доступна, если в консоли включен режим View -> Advanced Features) нужно найти атрибутmsDS-PSOAppliesTo и добавить в него пользователя или глобальные группы, на которые будет распространяться политика PSO.

Важно! Пользователь или группа, к которым будет применяться PSO, указываются в атрибуте msDS-PSOAppliesTo в формате DN, distinguished name (например, CN=Domain Admins, CN=Users, DC=gorbunov, DC=pro). Если группа или пользователь будут переименованы, PSO потеряет привязку к ним и перестанет к ним применяться!!

Examples

Add a new group policy for group g2:

% ipa pwpolicy-add g2 —maxlife=90 —minlife=8 —history=15 —minclasses=3 —minlength=6 —priority=20

Group: g2 Max lifetime (days): 90 Min lifetime (hours): 8 History size: 15 Character classes: 3 Min length: 6 Priority: 20

Modify a group policy:

% ipa pwpolicy-mod —minlength=9 g2

Group: g2 Max lifetime (days): 90 Min lifetime (hours): 8 History size: 15 Character classes: 3 Min length: 9

I have a user tuser1 and I’m not sure what policy applies to him:

% ipa pwpolicy-show —user=tuser1

Group: g2 Max lifetime (days): 90 Min lifetime (hours): 8 History size: 15 Character classes: 3 Min length: 9

Show the global policy:

% ipa pwpolicy-show

Group: GLOBAL Max lifetime (days): 90 Min lifetime (hours): 1 History size: 0 Character classes: 0 Min length: 8

Настройка политики паролей Server:

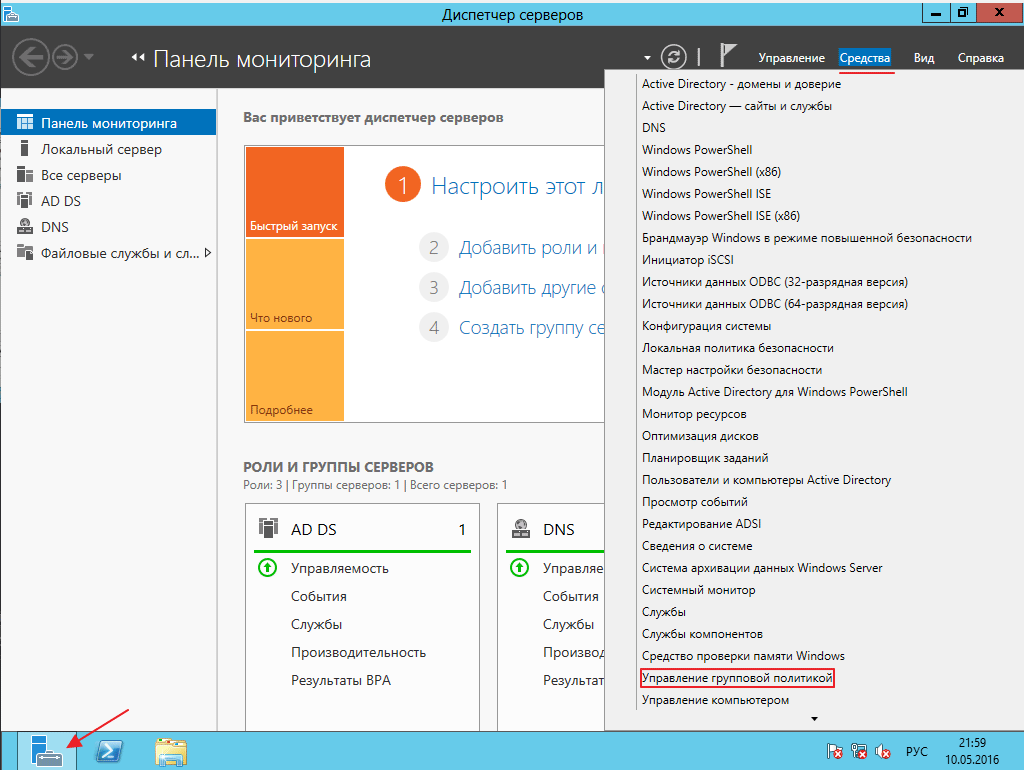

Что бы изменить политику паролей для пользователей находящихся в домене заходим в «Диспетчер серверо»в далее в верхнем меню жмем «Средства» и переходим в раздел «Управления групповой политикой»

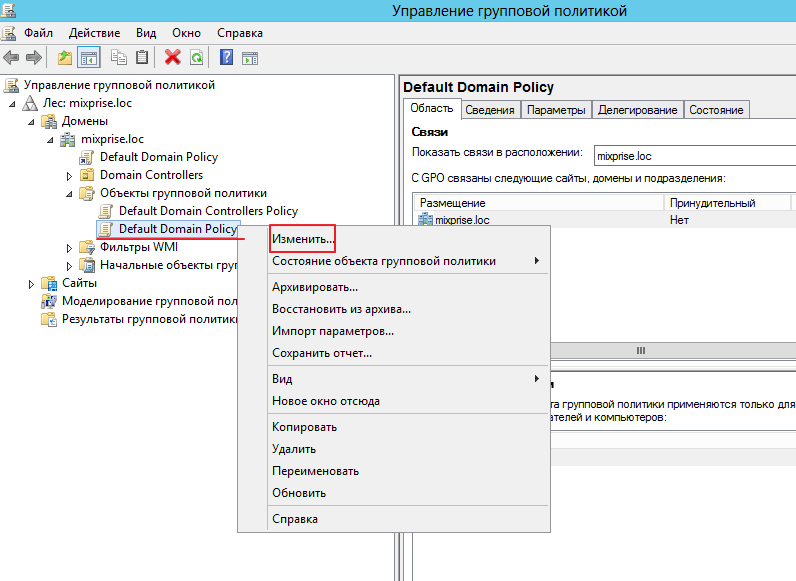

Для того что бы изменить политику паролей необходимо изменить политику по умолчанию домена (Default Domain Police) для этого нажмите ПКМ по данной политике и нажмите на пункт «Изменить»

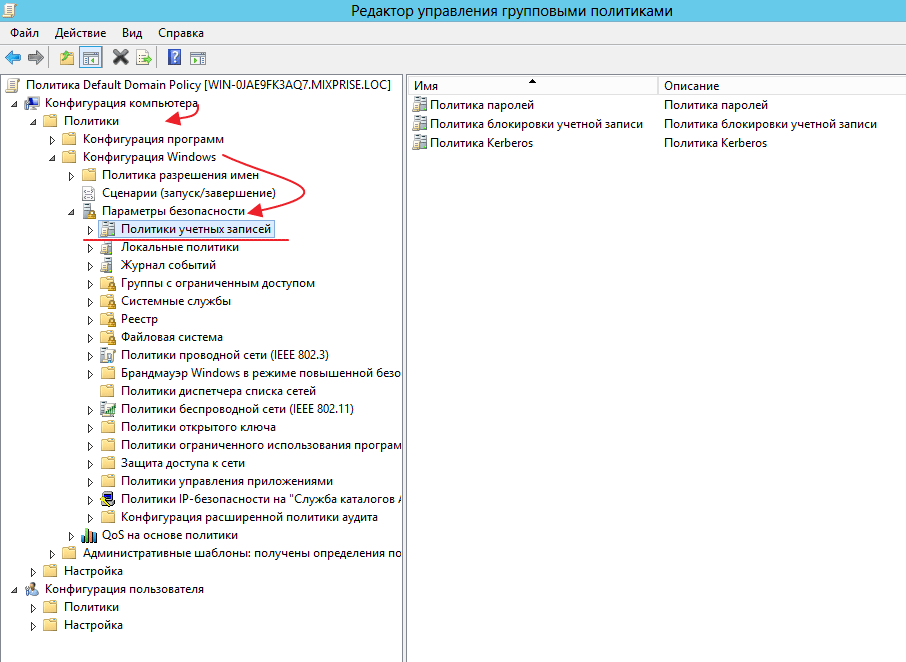

В открывшимся окне открылся редактор, теперь необходимо найти где же изменять саму политику паролей, редактирование происходит в разделе «Конфигурации компьютера» далее разворачиваем папку «Конфигурация Windows» дальше открываем «Параметры безопасности и политики учетных записей»

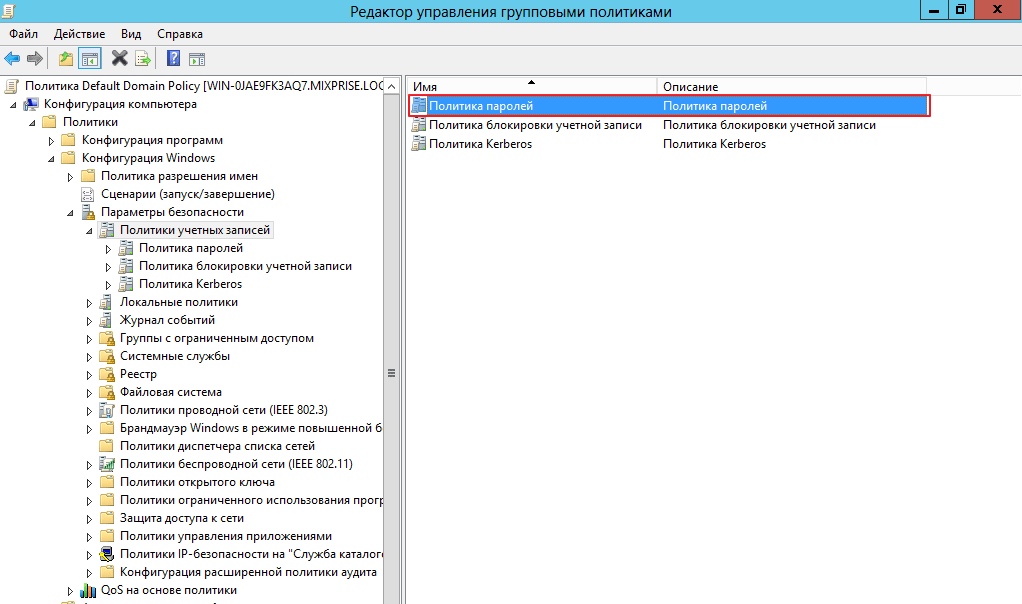

Начнем настройку с первого раздела под названием «Политика паролей» открываем его

В открывшимся окошке над доступно для изменения 6 пунктов, каждый из них мы можем изменить, достаточно просто кликнуть на него.

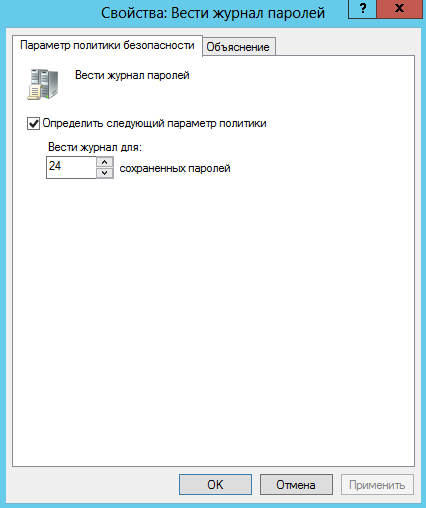

Итак открываем вкладку «Вести журнал паролей» с помощью нее определятся числовое значение новых паролей которые применяются к пользователем прежде чем он сможет снова использовать предыдущий пароль, здесь я оставляю все по умолчанию

Следующая вкладка «Максимальный срок действия пароля» по умолчанию это 42 дня, с помощью этой политике определяется временной интервал в котором используется пароль прежде чем система вновь потребует от пользователя этот пароль поменять, убираем чекбокс и жмем «Применить»

Плавно переходим на раздел «Минимальная длина пароля» тут я не думаю, что требуются какие-либо объяснения по умолчанию это 7 символов, я выставляю как минимум 4 символа

Далее «Минимальный срок действия пароля» с помощью него определяется время с помощью которого пользователь не может изменить пароль по умолчанию значение ноль дней. Убираем галочку и применяем настройки

Самый интересный параметр на мой взгляд «Пароль должен отвечать требованиям сложности» это те требования когда в пароле обязательно должны присутствовать английские буквы, верхнего и нижнего регистра, цифры, не алфавитные символы и т.д Ставим «Отключен» и кликаем «Применить»

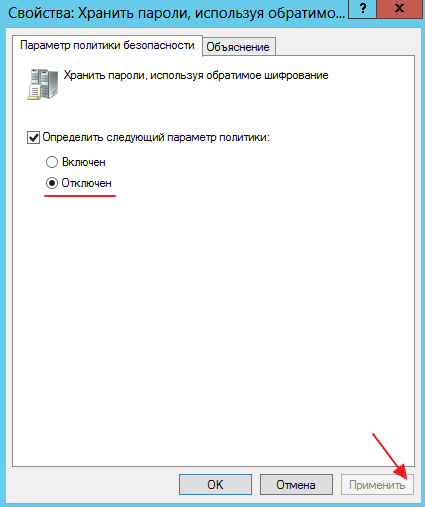

Последняя политика «Хранить пароли» используя обратимое шифрование политика не базового уровня и углубляться в пояснения я не буду, скажу лишь то что если в ее включите пароли ваших пользователей в системе будут храниться в открытом виде и если негодяй доберется к вашей сети то он легко может получить доступ к файлам!

Ну а сейчас мы рассмотрим «Политику блокировки учетной записи». В данной политике доступны 3 блока это:

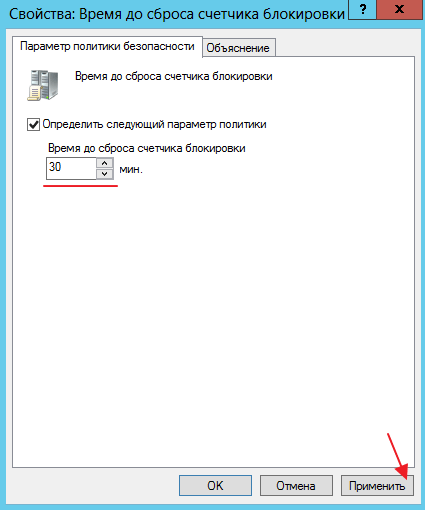

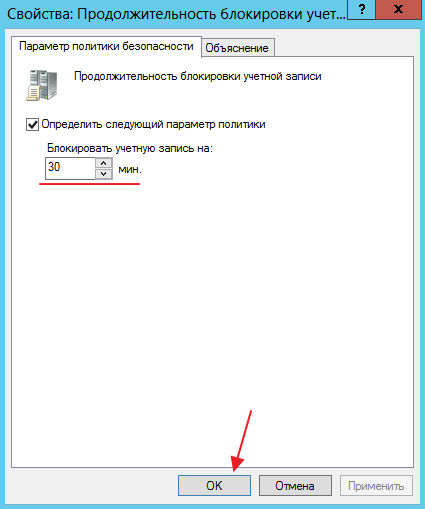

«Время до сброса счетчика блокировки» выставляете время блокировки аккаунта, в качестве примера поставим значение равное 30 мин

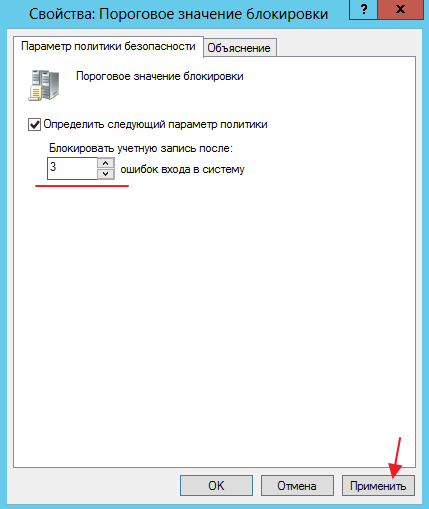

«Пороговое значение блокировки» прежде чем аккаунт будет заблокирован, грубо говоря выставляете попытки ввода неверного пароля, после чего наступит блокировка аккаунта пользователя, выставим в качестве примера 3 раза

«Продолжительность блокировки учетной записи» означает что если вы ввели скажем 2 раза неверный пароль и вы не хотите при такой настройке можете подождать 30 мин, и у вас снова будет доступно 3 попытки ввода пароля

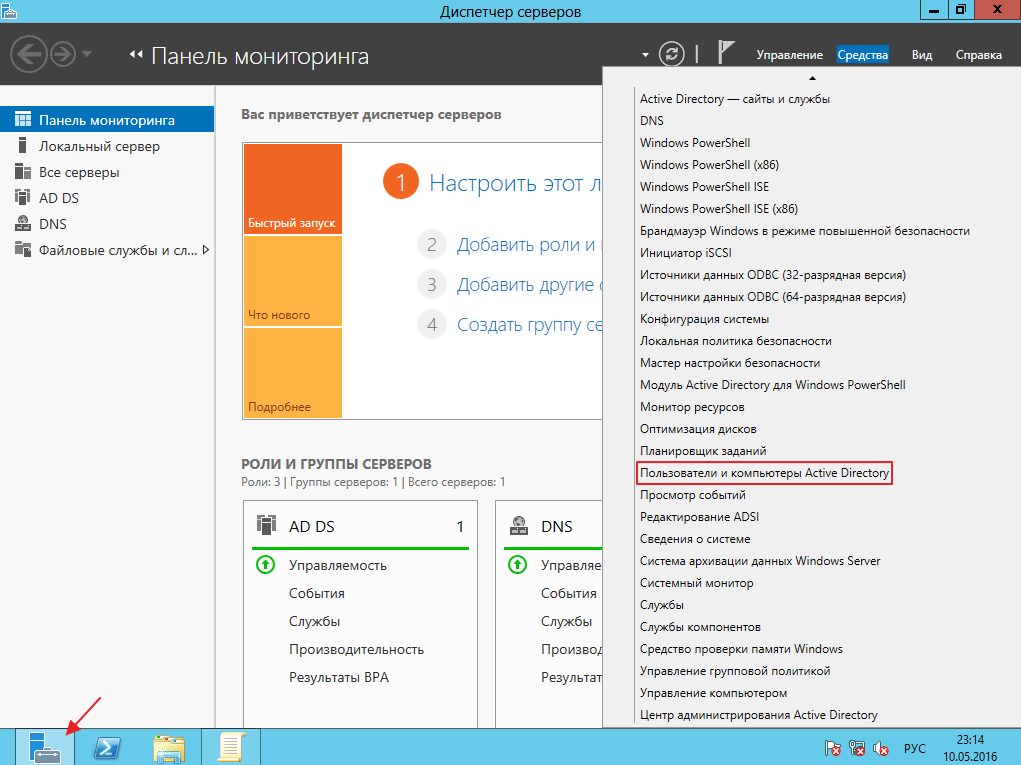

Теперь что бы изменить пароль у пользователя заходим в «Пользователи и компьютеры Active Directory»

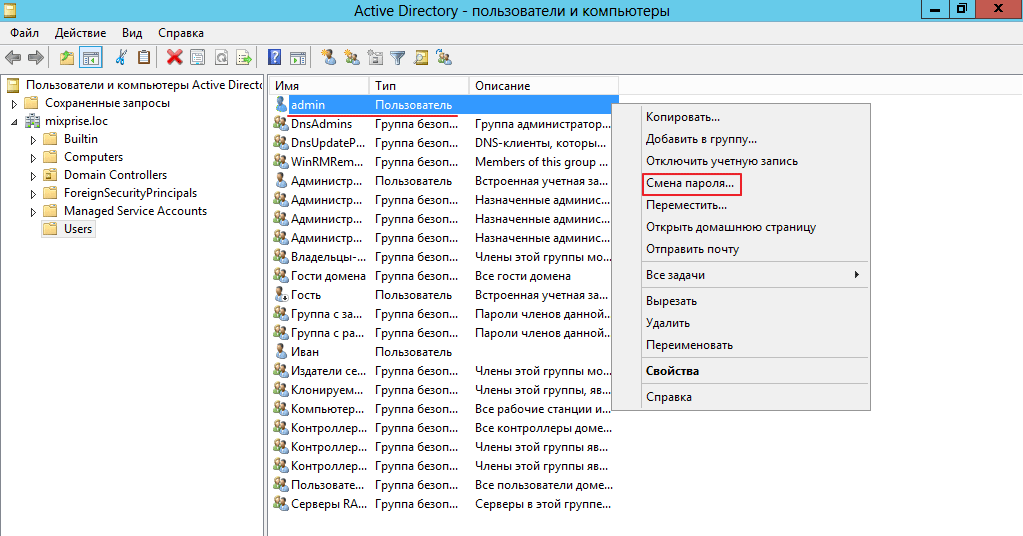

Ищем учётную запись на которой мы хотим изменить пароль, в моем примере как было описано выше созданная учетная запись «Admin» жмем по ней ПКМ и выбираем пункт «Смена пароля»

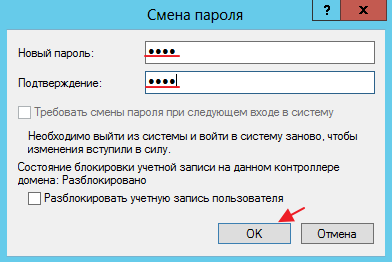

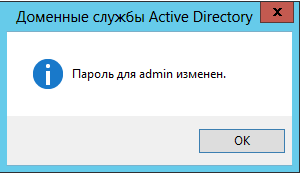

В появившимся окне заполняем требуемые поля, в качестве примера я введу пароль из 4-х цифр, после ввода нажимаем «Ок»

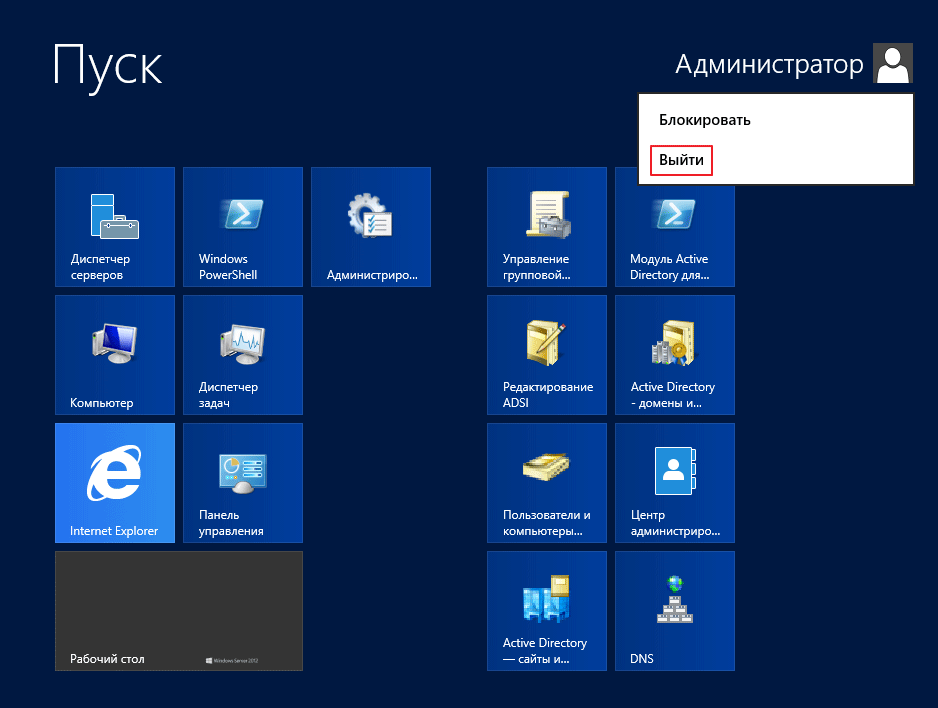

Теперь попробуем войти на сервер с новой учетной записью и новым паролем, для этого выполните «Выход из системы»

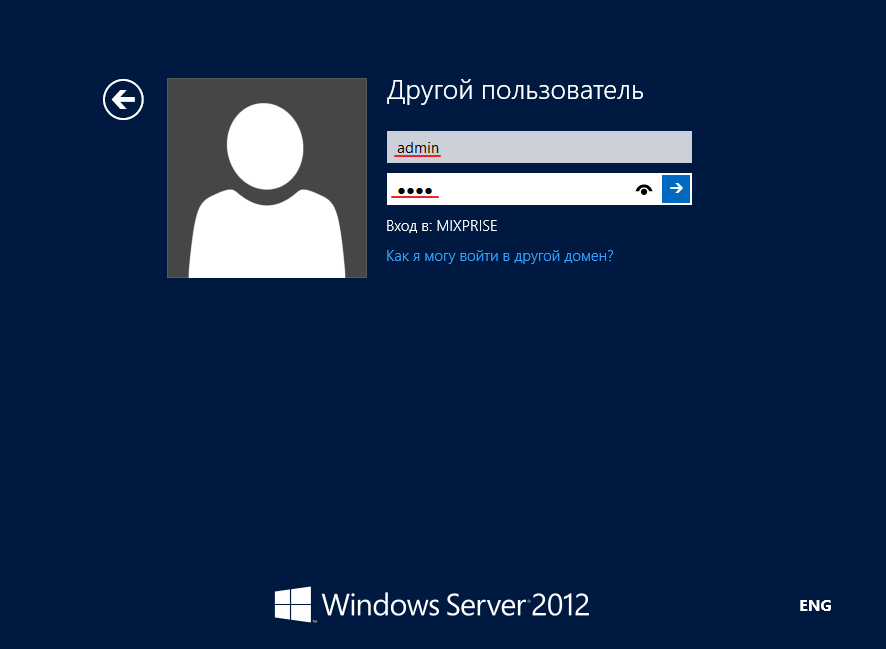

Осуществляем вход с новой учетной записью

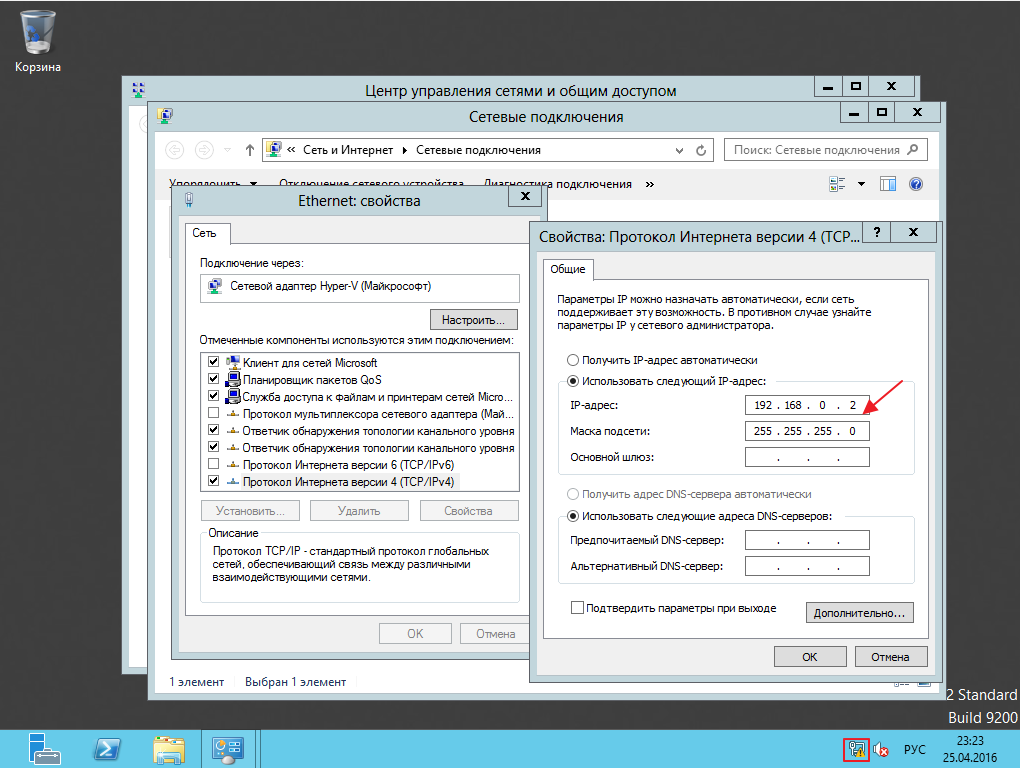

Подготовка

Прежде, чем настраивать роль Active Directory необходимо произвести настройку Windows Server 2012 — задать статический IP адрес и переименовать компьютер.

Чтобы установить статический IP адрес, необходимо щелкнуть правой кнопкой мышки по иконке Network в панели задач и выбрать Open Network ang Sharing Center -> Change adapter settings. Выбрать адаптер, который смотрит во внутреннюю сеть. Properties -> Internet Protocol Version 4 (TCP/IPv4) и задать IP адрес по подобию, как приведено на картинке.

192.168.0.11 — IP адрес текущего сервера — первого контроллера домена.

192.168.0.254 — IP адрес шлюза.

Теперь необходимо переименовать имя сервера и перезагрузить его. Start -> System -> Change Settings -> Computer Name -> Change. Ввести Computer Name. В примере сервер будет называться DC1.