Установка сервера политики сети

в этой процедуре выполняется установка сервера политики сети с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Сервер политики сети — это служба роли сервера службы политики сети и доступа.

Совет

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. при установке NPS и включении Windows брандмауэре в повышенной безопасности исключения брандмауэра для этих портов создаются автоматически для трафика IPv4 и IPv6. если серверы сетевого доступа настроены на отправку трафика radius через порты, отличные от этих по умолчанию, удалите исключения, созданные в Windows брандмауэре с повышенной безопасностью во время установки NPS, и создайте исключения для портов, используемых для трафика RADIUS.

Процедура для Windows PowerShell:

чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора и введите следующий командлет:

Процедура для диспетчер сервера:

-

В диспетчер сервера выберите Управление, а затем выберите Добавить роли и компоненты.

Откроется мастер добавления ролей и компонентов. -

В окне перед началом нажмите кнопку Далее.

Примечание

Страница перед началом работы мастера добавления ролей и компонентов не отображается, если ранее был выбран параметр пропустить эту страницу по умолчанию при выполнении мастера добавления ролей и компонентов.

-

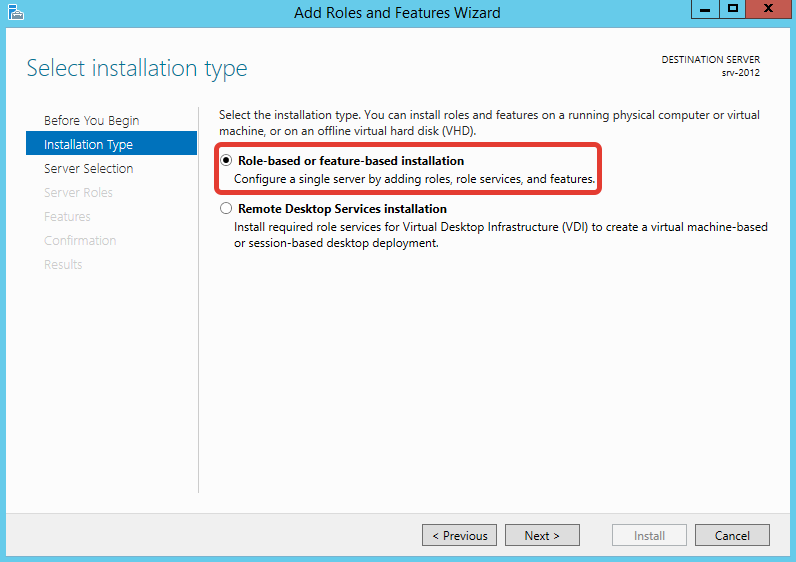

В списке выберите тип установки убедитесь, что установлен флажок установить на основе ролей или компонентов , и нажмите кнопку Далее.

-

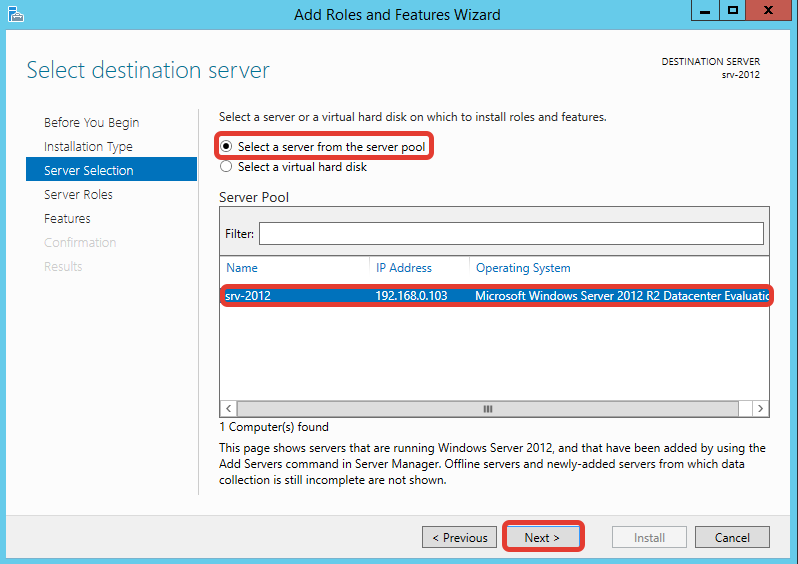

Убедитесь, что на странице Выбор целевого сервера выбран параметр выбрать сервер из пула серверов .

-

В поле пул серверов убедитесь, что выбран локальный компьютер, и нажмите кнопку Далее.

-

в окне выбор ролей сервера в списке роли выберите политика сети и службы Access. откроется диалоговое окно с запросом на добавление компонентов, необходимых для сетевой политики и службы Access.

-

Выберите Добавить компоненты, а затем нажмите кнопку Далее .

-

на странице выбор компонентов выберите далее, в политике сети и службы Access просмотрите предоставленные сведения, а затем нажмите кнопку далее.

-

В окне Выбор служб ролей выберите сервер политики сети.

-

Для компонентов, необходимых для сервера политики сети, выберите Добавить компоненты, а затем нажмите кнопку Далее.

-

В поле Подтверждение установки установите флажок автоматически перезагружать сервер назначения при необходимости.

-

Выберите Да для подтверждения выбранного, а затем нажмите кнопку установить.

На странице Ход выполнения установки отображается состояние в процессе установки. По завершении процесса отображается сообщение «Установка выполнена в ComputerName», где ComputerName — имя компьютера, на котором установлен сервер политики сети.

-

Выберите Закрыть.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем Далее и Установить.

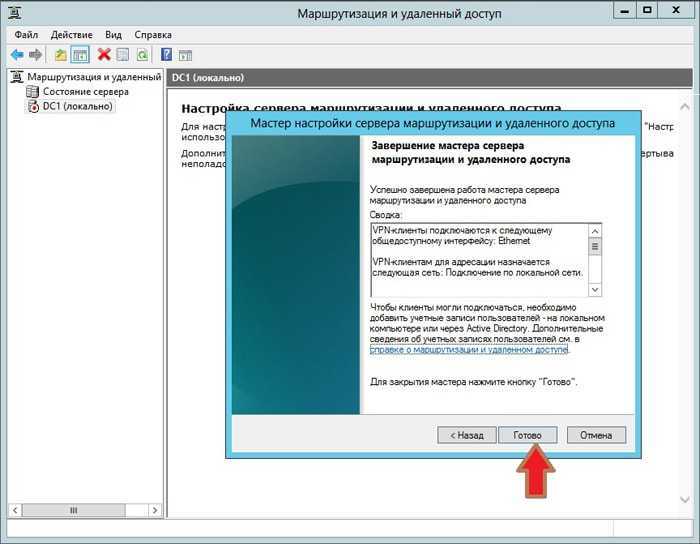

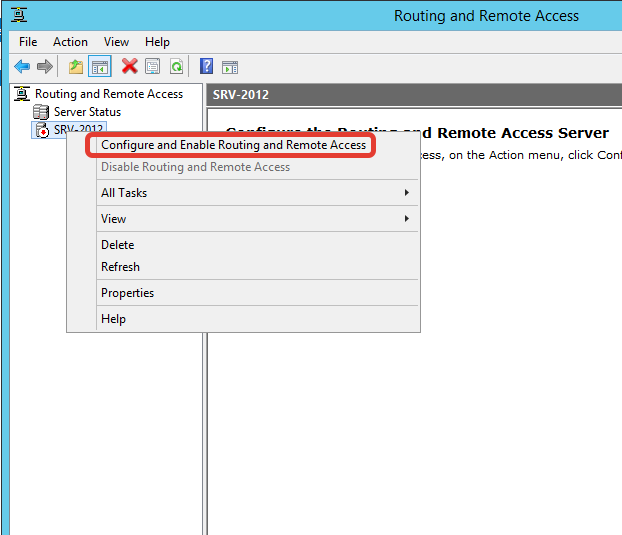

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ»

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

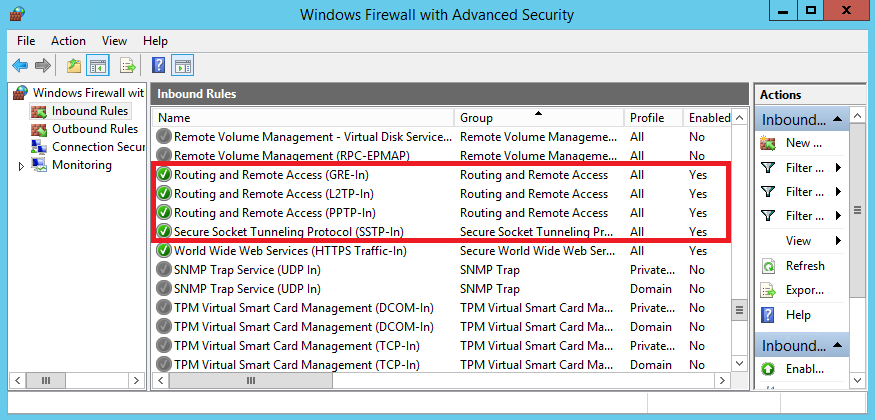

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

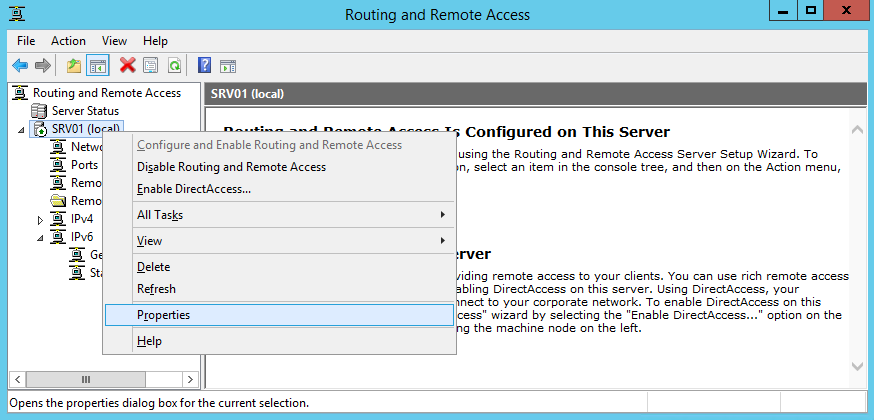

Переходим в Диспетчер сервера: Роли — Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства», на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

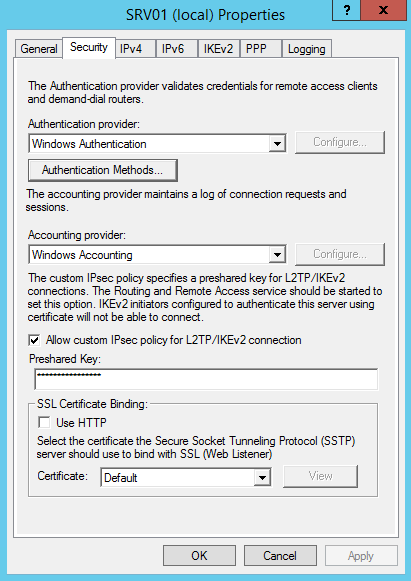

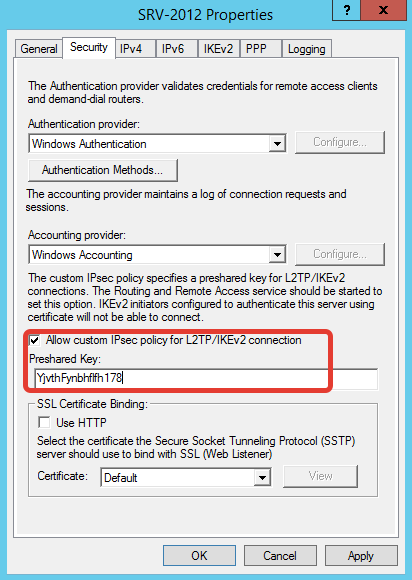

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация — тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows — проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

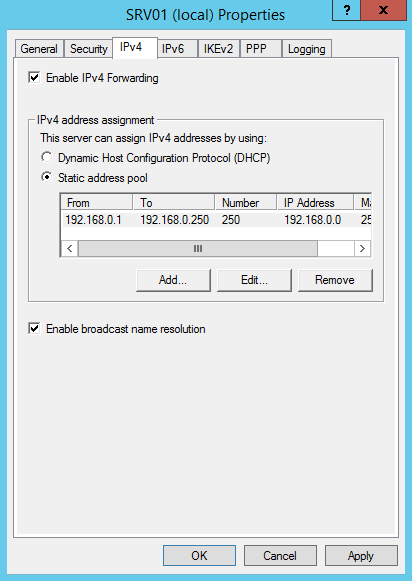

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

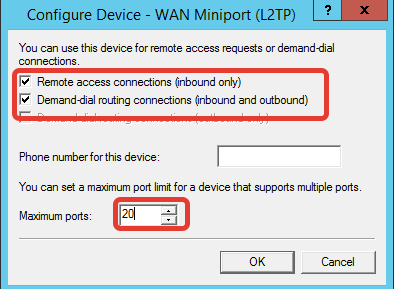

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

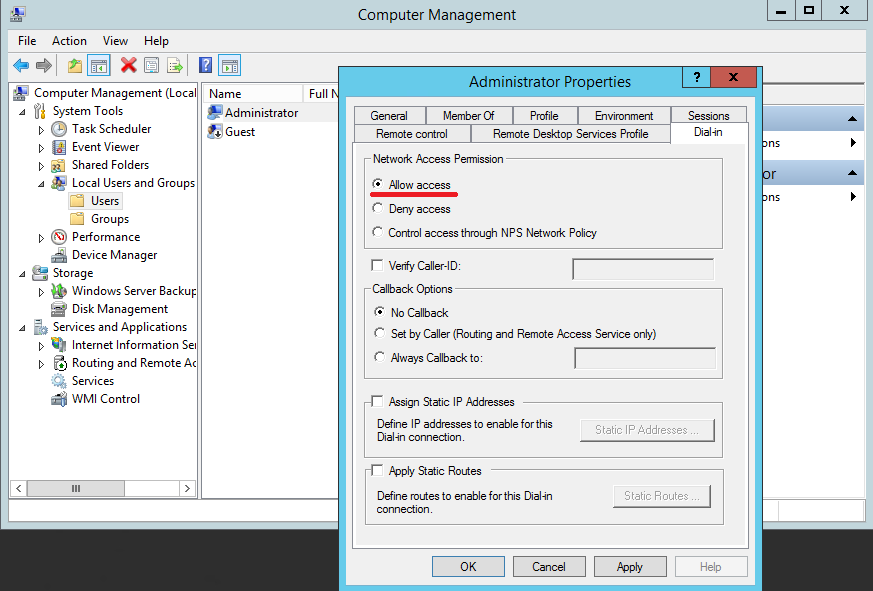

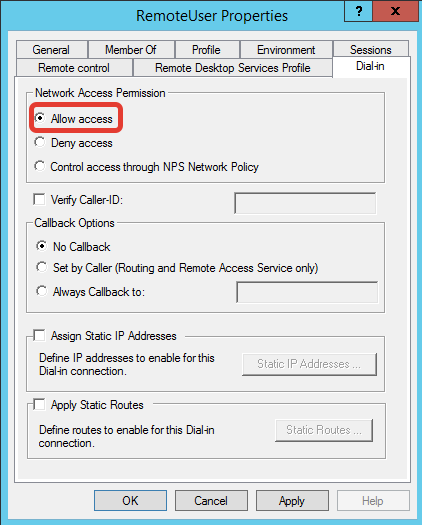

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства, заходим в закладку входящие звонки

Настройка VPN сервера в Windows

Данная статья представляет из себя ″Quick guide″ по настройке VPN сервера на базе Windows. Все описанные в статье действия производились на Windows Server 2012 R2, но инструкция подходит для любой более менее актуальной (на данный момент) серверной операционной системы Windows, начиная с Windows Server 2008 R2 и заканчивая Windows Server 2016.

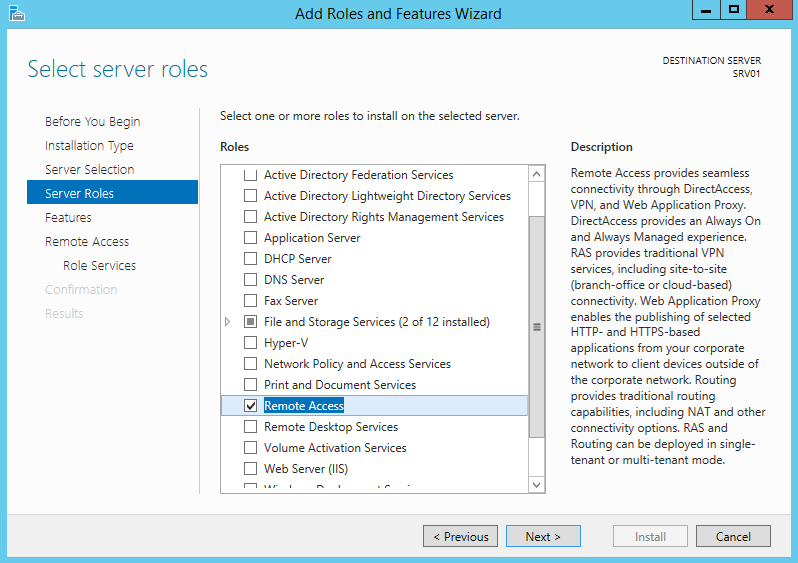

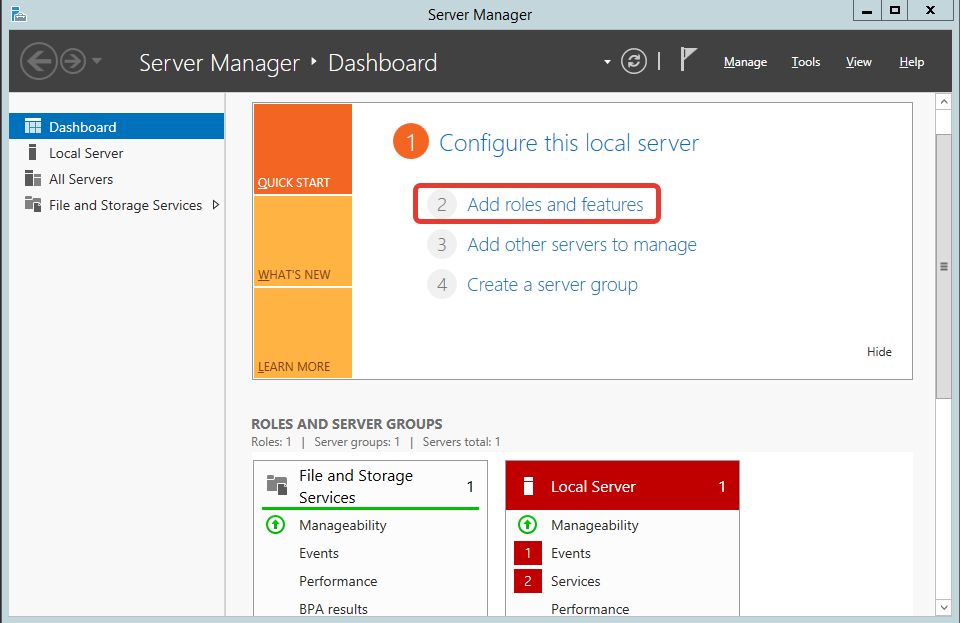

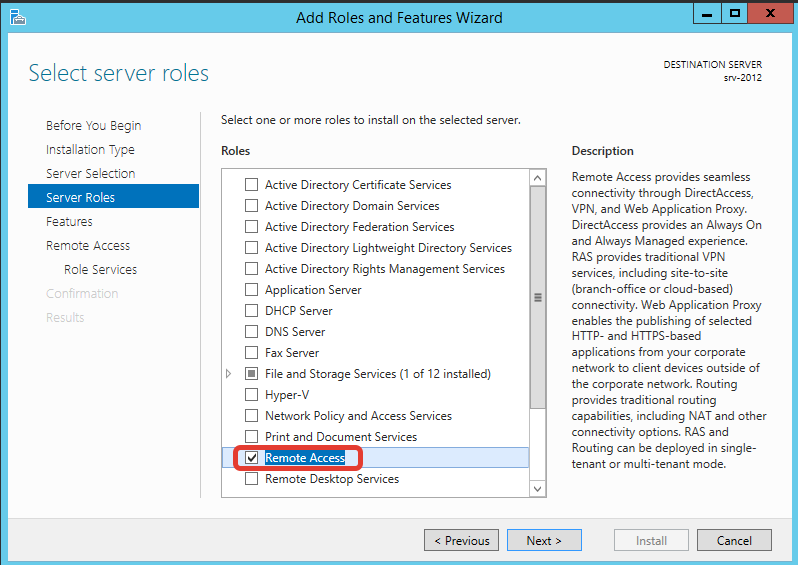

Итак начнем. Первое, что нам необходимо сделать — это установить роль удаленного доступа. Для этого в оснастке Server Manager запускаем мастер добавления ролей и выбираем роль «Remote Access» со всеми дополнительными фичами.

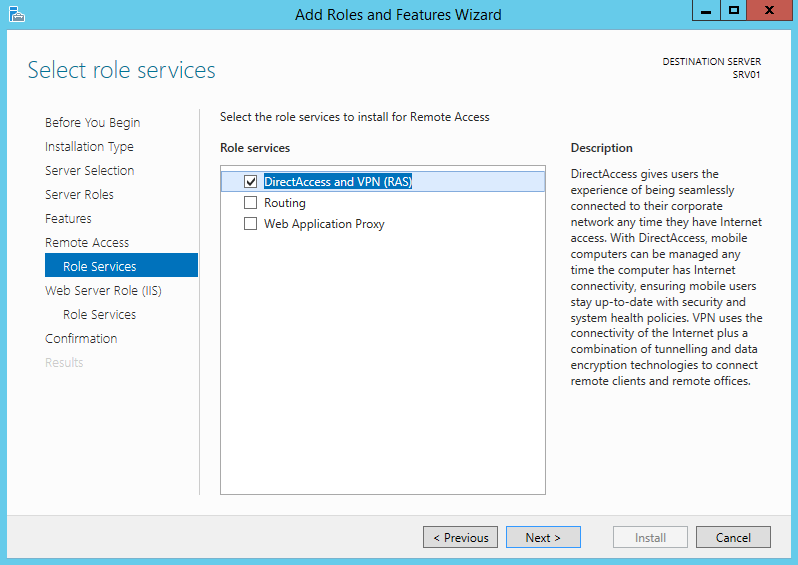

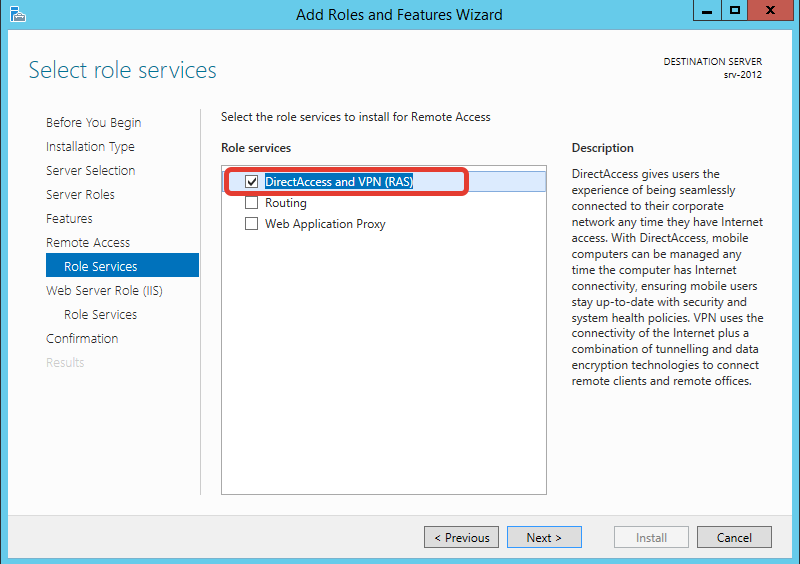

И затем в списке сервисов для данной роли выбираем «DirectAccess and VPN (RAS)».

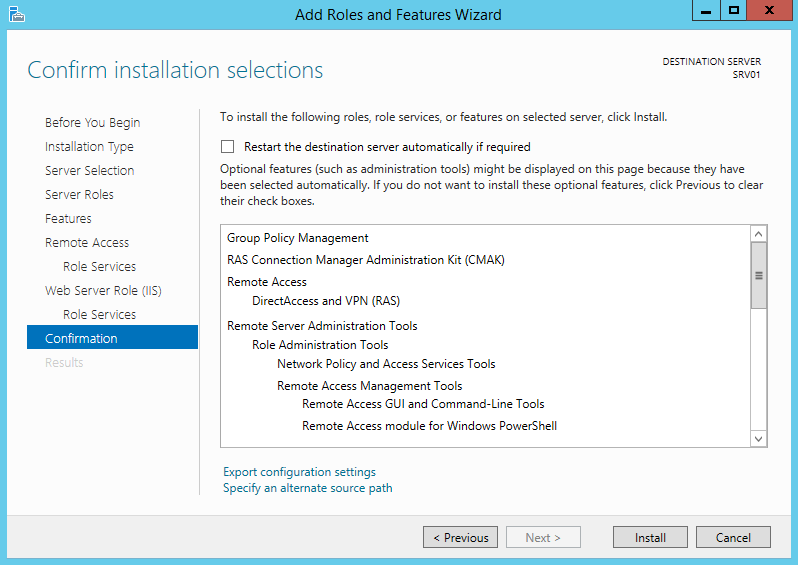

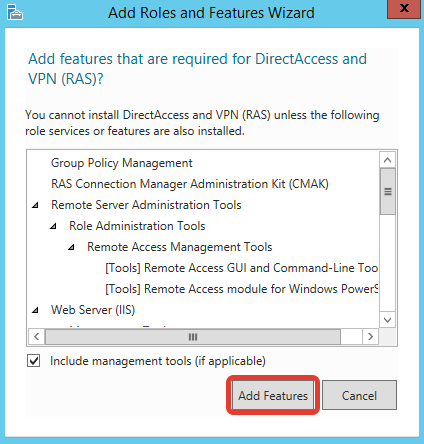

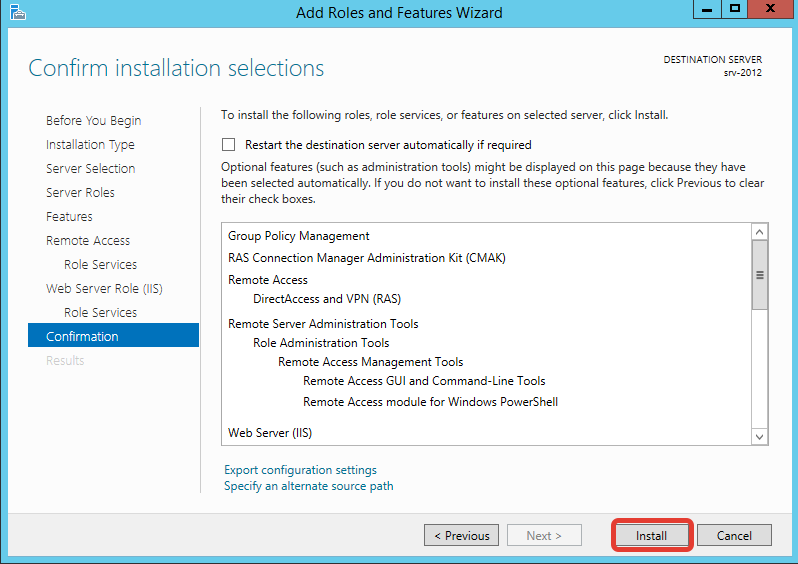

Кроме роли удаленного доступа и инструментов управления будут дополнительно установлены web-сервер IIS и внутренняя база данных Windows. Полный список устанавливаемых компонентов можно просмотреть в финальном окне мастера, перед подтверждением запуска установки.

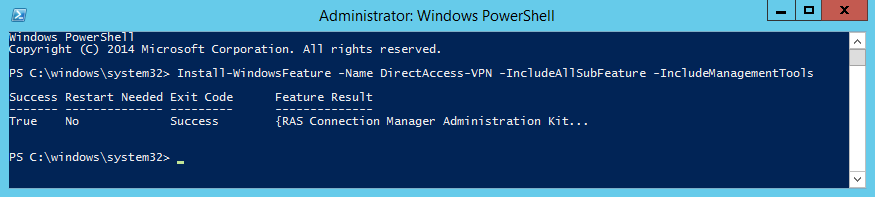

Все то же самое, только гораздо быстрее, можно проделать с помощью PowerShell. Для этого надо открыть консоль и выполнить команду:

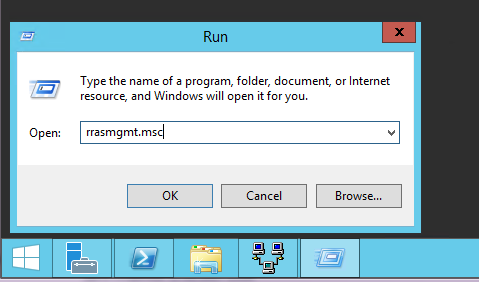

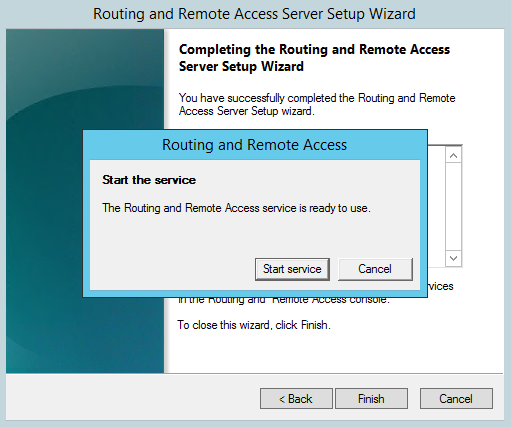

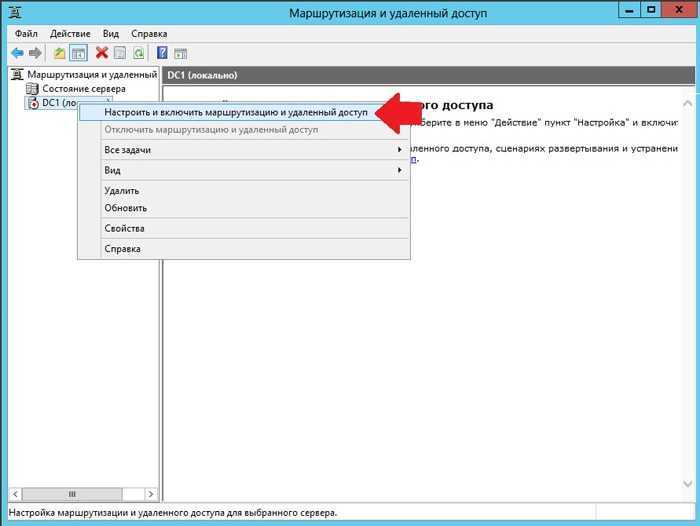

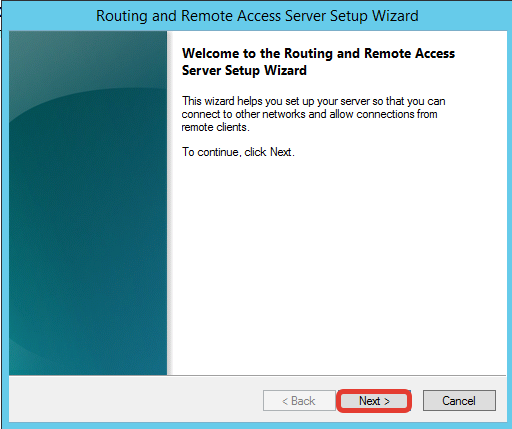

После установки роли нам потребуется включить и настроить службу с помощью оснастки «Routing and Remote Access». Для ее открытия жмем Win+R и вводим команду rrasmgmt.msc.

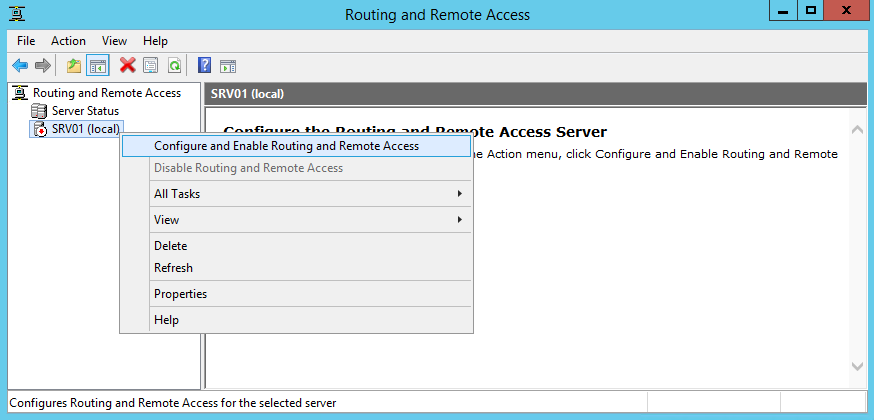

В оснастке выбираем имя сервера, жмем правой клавишей мыши и в открывшемся меню выбираем пункт «Configure and Enable Routing and Remote Access».

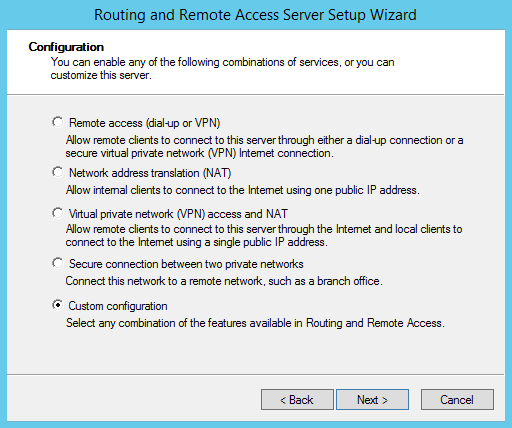

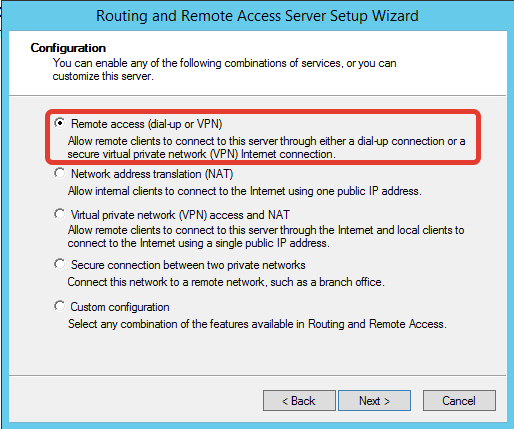

В окне мастера настройки выбираем пункт «Custom configuration».

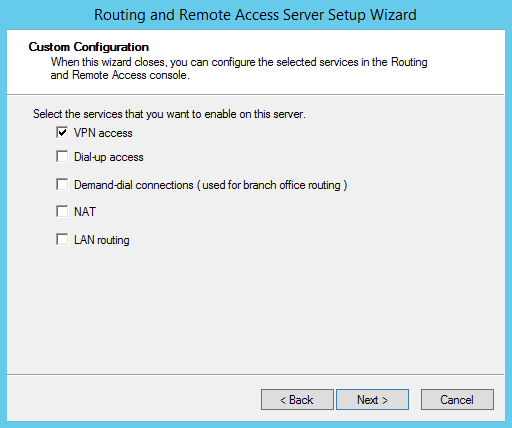

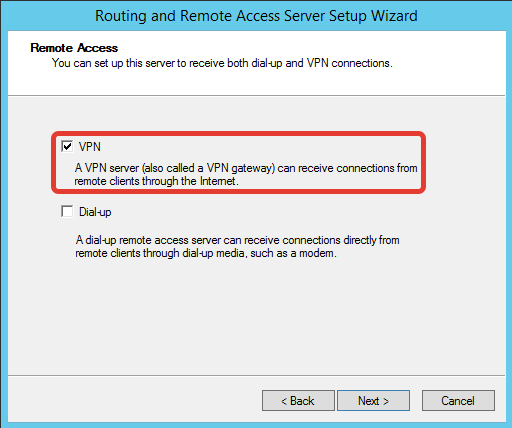

И отмечаем сервис «VPN access».

В завершение настройки стартуем сервис удаленного доступа.

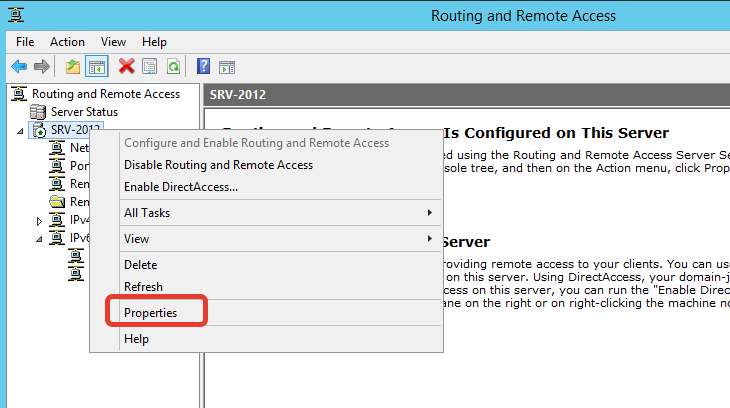

Сервис VPN установлен и включен, теперь необходимо сконфигурировать его нужным нам образом. Опять открываем меню и выбираем пункт «Properties».

Переходим на вкладку IPv4. Если у вас в сети нет DHCP сервера, то здесь надо задать диапазон IP адресов, которые будут получать клиенты при подключении к серверу.

Дополнительно на вкладке «Security» можно настроить параметры безопасности — выбрать тип аутентификации, задать предварительный ключ (preshared key) для L2TP или выбрать сертификат для SSTP.

И еще пара моментов, без которых подключение по VPN не сможет состояться.

Во первых, необходимо выбрать пользователей, которые имеют разрешения подключаться к данному серверу. Для отдельно стоящего сервера настройка производится локально, в оснастке «Computer Management». Для запуска оснастки надо выполнить команду compmgmt.msc, после чего перейти в раздел «Local Users and Groups». Затем надо выбрать пользователя, открыть его свойства и на вкладке «Dial-In» отметить пункт «Allow access». Если же компьютер является членом домена Active Directory, то эти же настройки можно произвести из консоли «Active Directory Users and Computers».

И во вторых, необходимо проверить, открыты ли нужные порты на файерволле. Теоретически при добавлении роли соответствующие правила включаются автоматически, но лишний раз проверить не помешает.

На этом все. Теперь VPN сервер настроен и к нему можно подключаться.

Настройка сети через PowerShell

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

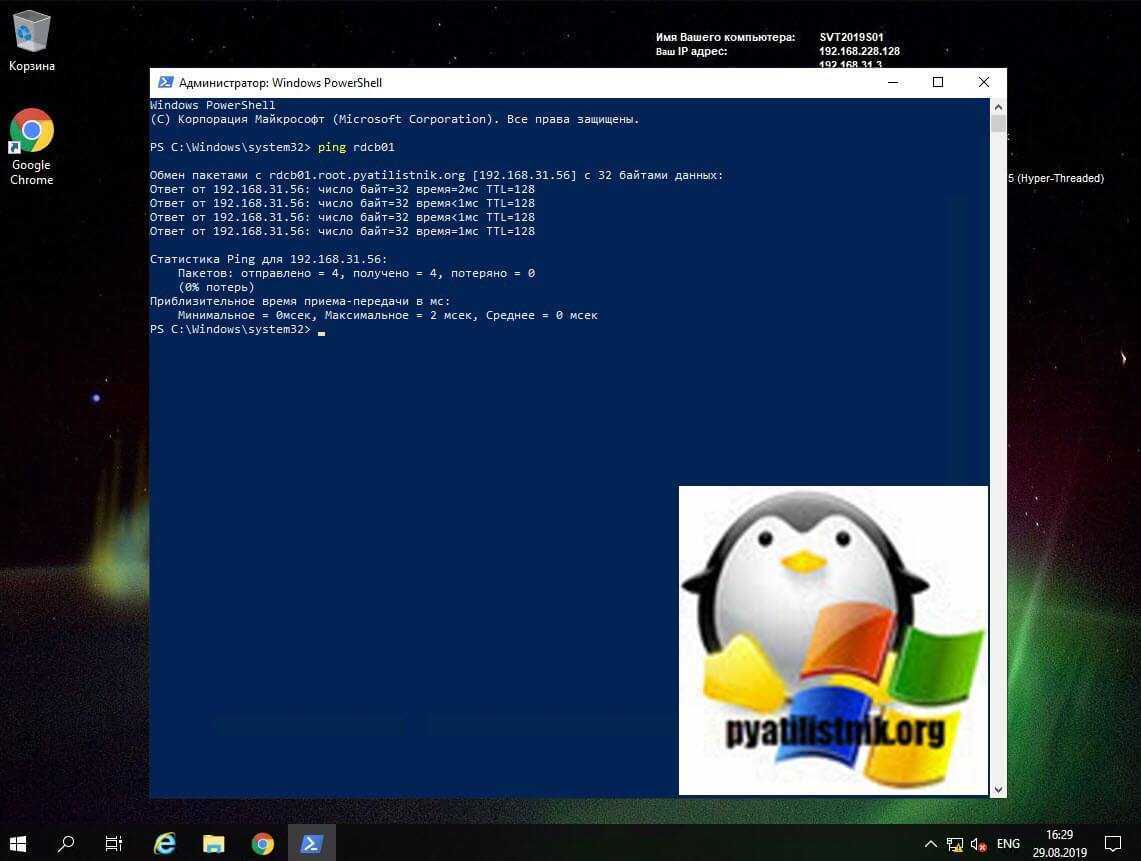

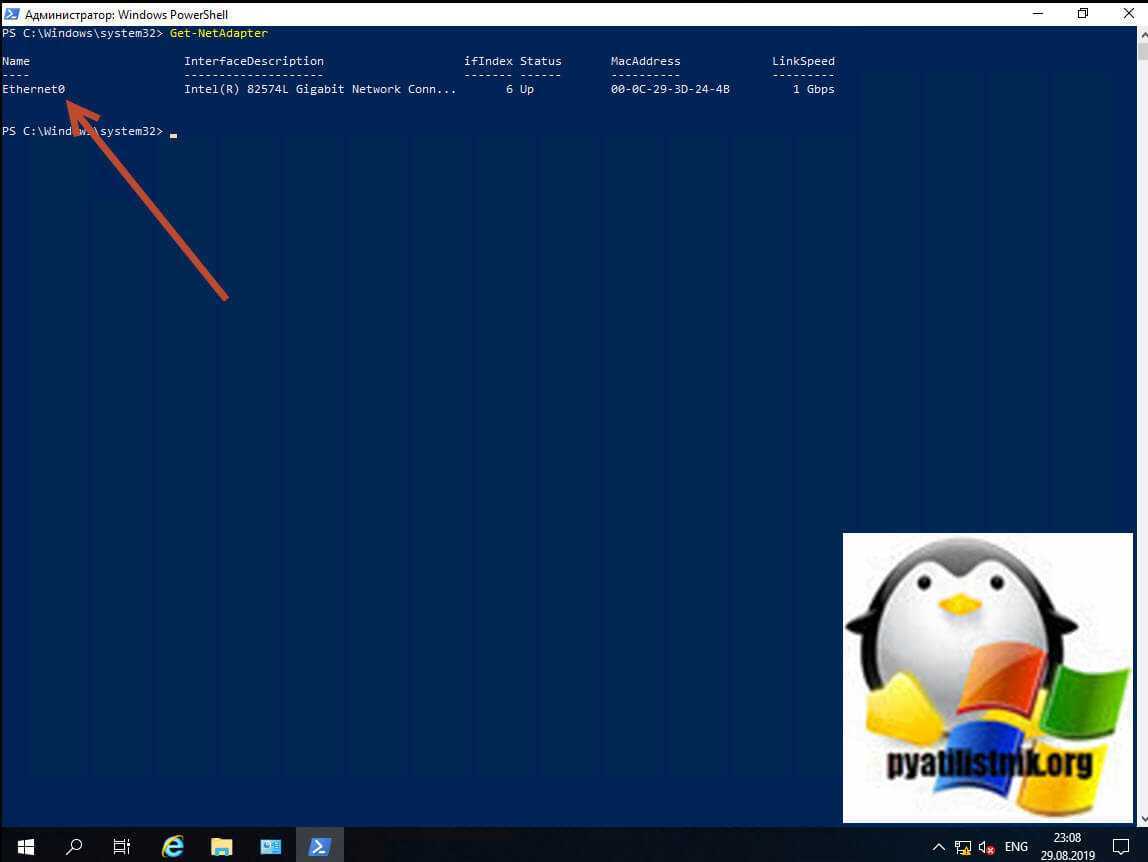

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

Get-NetAdapter

В результате я вижу имя интерфейса Ethernet0.

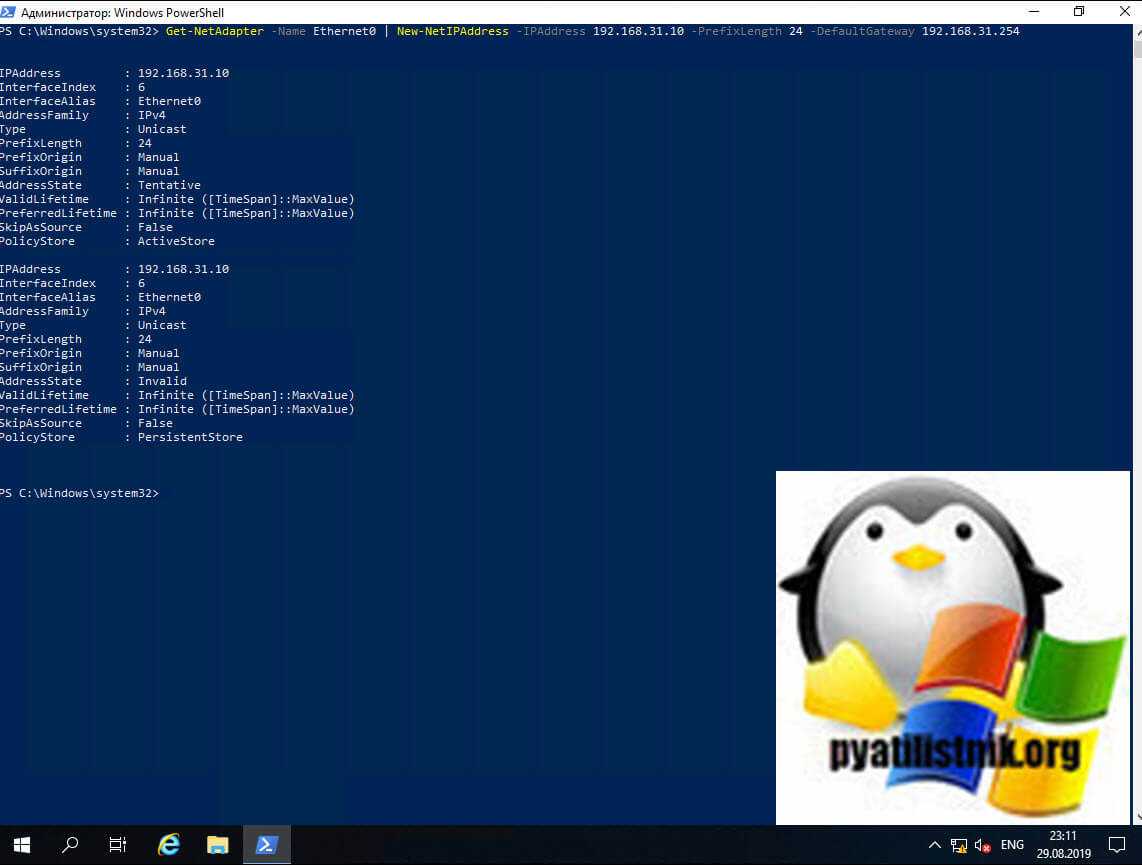

Пишем команду, где обратите внимание префикс сети 255.255.255.0 задается в виде -PrefixLength 24. На выходе вы сразу увидите примененные настройки

Get-NetAdapter -Name Ethernet0 | New-NetIPAddress -IPAddress 192.168.31.10 -PrefixLength 24 -DefaultGateway 192.168.31.254

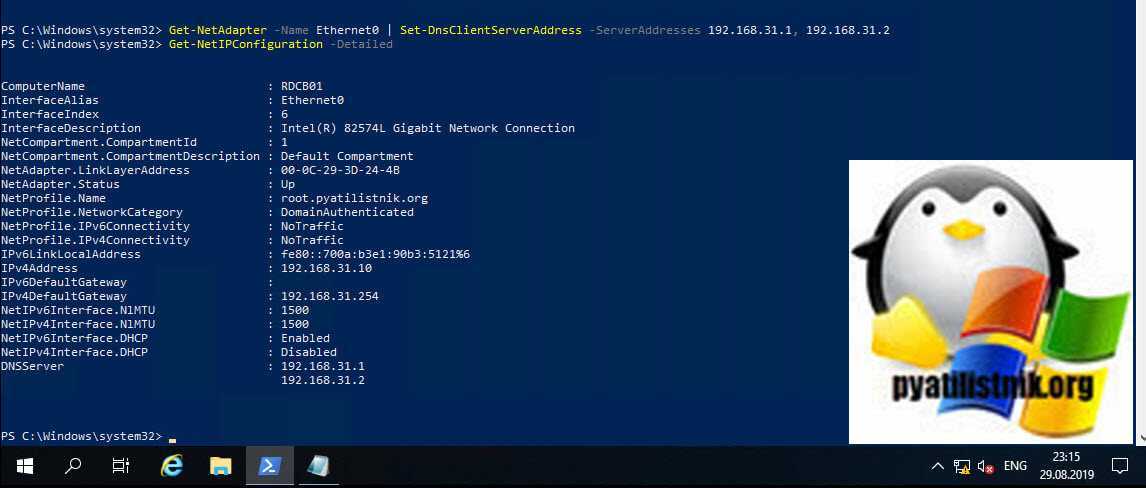

Зададим теперь оба DNS-сервера через команду

Get-NetAdapter -Name Ethernet0 | Set-DnsClientServerAddress -ServerAddresses 192.168.31.1, 192.168.31.2

Посмотрим текущие сетевые настройки через команду:

Get-NetIPConfiguration -Detailed

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

windows 2012 r2: настройка vpn сервера

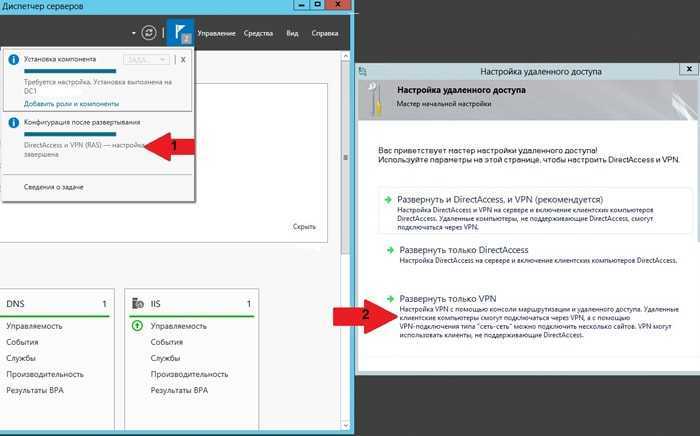

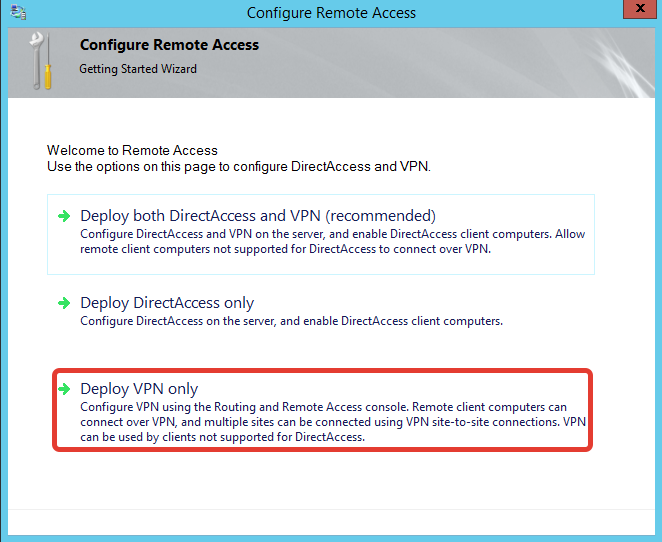

Следующим пунктом будет настройка сервера с помощью мастера, который можно выбрать, как показано на скриншоте:

Выбирать нужно пункт «Развернуть только VPN» – DirectAccess нам не нужен. Откроется окно маршрутизации и удаленного доступа, где нужно указать текущий сервер и правой кнопкой мыши выбрать пункт, указанный на скриншоте:

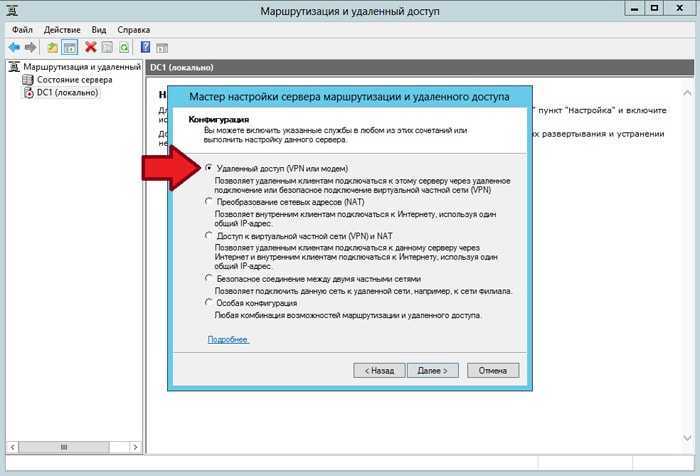

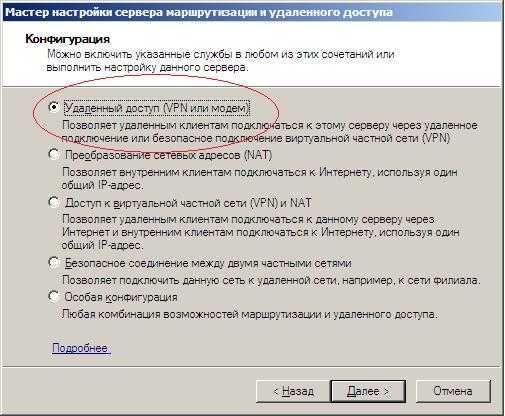

Запустится мастер установки. Здесь один нюанс: если ваш сервер имеет только один сетевой интерфейс, в мастере нужно выбрать «Особая конфигурация»; если же более одного – то достаточно выбрать «Удаленный доступ» (VPN или модем):

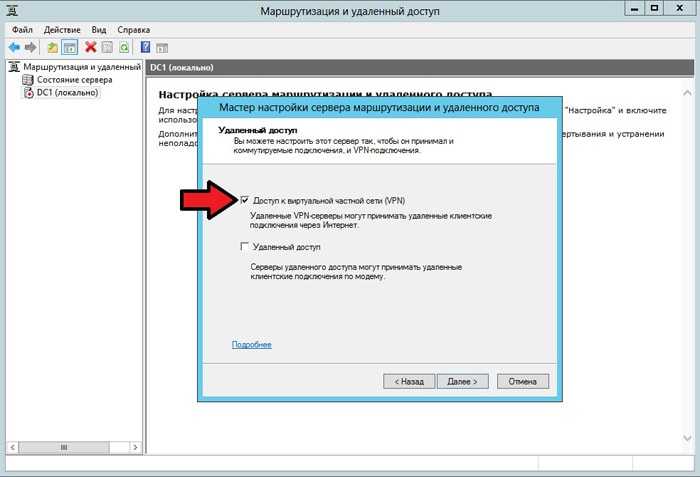

Модемные подключения к серверу можно не отмечать, т.к. данные технологии морально устарели и все уважающие себя администраторы давно пользуются прямым доступом через интернет.

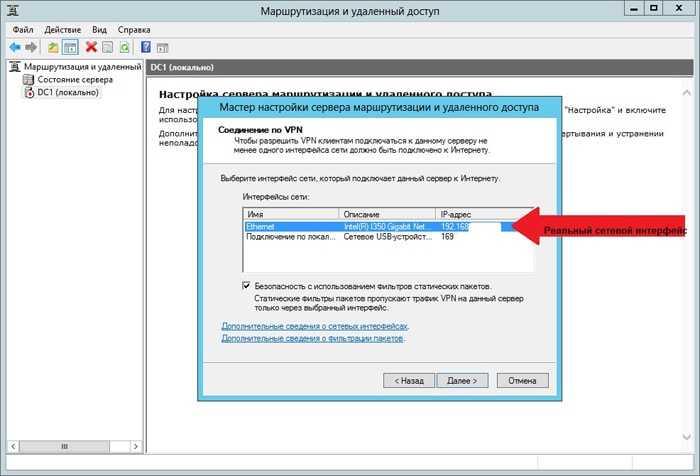

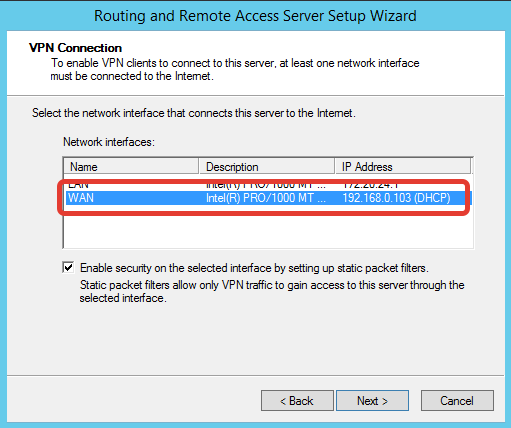

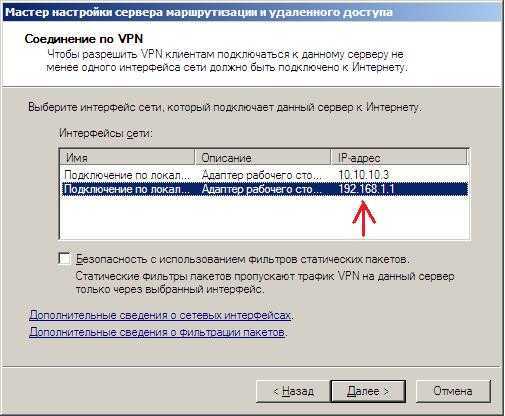

Выбираем сетевой интерфейс сервера, который подключен к интернету (или же является uplink’ом для доступа в интернет):

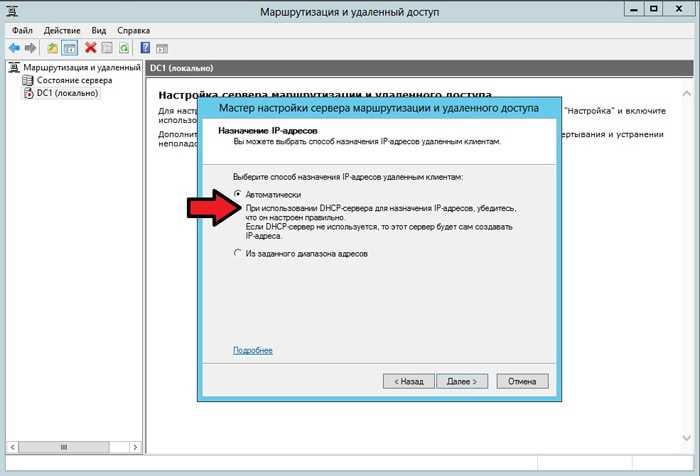

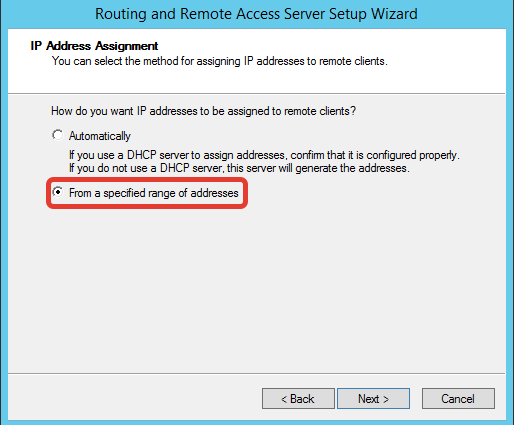

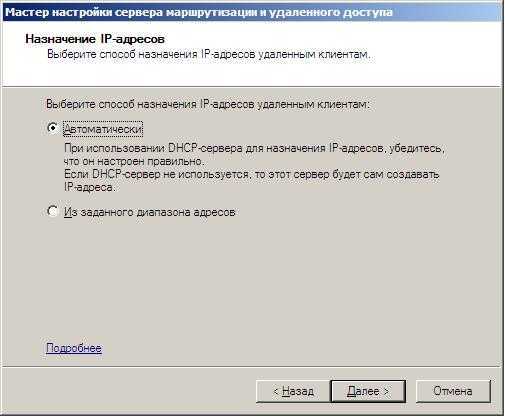

Далее будет предложено выбрать Ip-адресацию для удаленных клиентов. Можно оставить автоматически, если в вашей организации нет множества разных подсетей.

В противном случае лучше настроить вручную, чтобы не было пересечения с уже существующими подсетями.

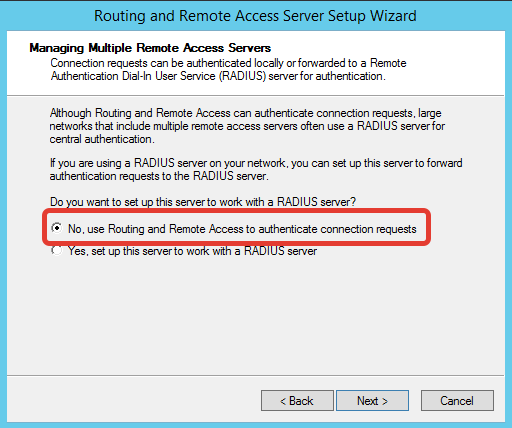

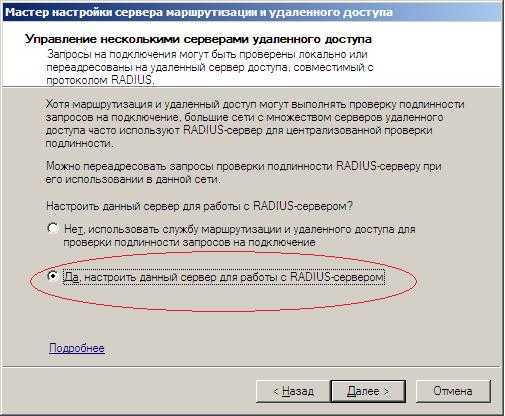

Отказываемся от использования RADIUS-сервера и завершаем настройку сервера:

Следующим шагом необходимо убедиться, что нижеуказанные порты на фаерволе вашей организации открыты из внешней сети интернет и выполнить их проброс с внешнего ip-адреса на внутренний адрес сервера в вашей локальной сети:

Теперь вы можете из любого места, используя интернет, и зная внешний ip-адрес вашего VPN-сервера, подключиться по vpn в локальную сеть вашей организации. Например, для клиента с Windows 8 это делается с помощью создания нового сетевого подключения с указанными параметрами из «Центра управления сетями и общим доступом»

Регистрация и проверка сертификатов сервера

В отличие от сертификата пользователя, необходимо вручную зарегистрировать сертификат VPN-сервера. После регистрации проверьте его, используя тот же процесс, который использовался для сертификата пользователя. Как и сертификат пользователя, NPS-сервер автоматически регистрирует сертификат проверки подлинности, поэтому все, что нужно сделать, — это проверить его.

Примечание

Возможно, потребуется перезапустить серверы VPN и NPS, чтобы они могли обновить членство в группах, прежде чем выполнять эти действия.

Регистрация и проверка сертификата VPN-сервера

-

на меню VPN-сервера введите certlm. msc и нажмите клавишу ввод.

-

Щелкните правой кнопкой мыши личное, выберите все задачи , а затем — запросить новый сертификат , чтобы запустить мастер регистрации сертификатов.

-

На странице перед началом выполнения нажмите кнопку Далее.

-

На странице Выбор политики регистрации сертификатов нажмите кнопку Далее.

-

На странице запрос сертификатов установите флажок рядом с VPN-сервером, чтобы выбрать его.

-

В поле VPN-сервер установите флажок Дополнительные сведения , чтобы открыть диалоговое окно Свойства сертификата, и выполните следующие действия.

-

Перейдите на вкладку Тема , выберите в поле имя субъекта пункт Общее имя в разделе тип.

-

В поле» имя субъекта» введите имя клиента внешнего домена, используемого для подключения к VPN, например VPN.contoso.com, а затем нажмите кнопку добавить.

-

В разделе альтернативное имя в поле тип выберите DNS.

-

В разделе альтернативное имя в поле значение введите все имена серверов, используемые клиентами для подключения к VPN, например VPN.contoso.com, VPN, 132.64.86.2.

-

Выберите Добавить после ввода каждого имени.

-

Выберите ОК после завершения.

-

-

Выберите Регистрация.

-

Нажмите кнопку Готово.

-

В оснастке Сертификаты в разделе Личные выберите Сертификаты.

Указанные сертификаты отображаются в области сведений.

-

Щелкните правой кнопкой мыши сертификат с именем VPN-сервера и выберите Открыть.

-

На вкладке Общие убедитесь, что дата в списке действительна с сегодняшней даты. Если это не так, возможно, был выбран неверный сертификат.

-

На вкладке сведения выберите Расширенное использование ключа и убедитесь, что в списке отображается промежуточный IP-адрес IKE и отображение проверки подлинности сервера .

-

Нажмите кнопку ОК , чтобы закрыть сертификат.

-

Закройте оснастку Сертификаты.

Проверка сертификата сервера NPS

-

Перезапустите сервер политики сети.

-

на меню NPS server введите certlm. msc и нажмите клавишу ввод.

-

В оснастке Сертификаты в разделе Личные выберите Сертификаты.

Указанные сертификаты отображаются в области сведений.

-

Щелкните правой кнопкой мыши сертификат с именем сервера NPS и выберите Открыть.

-

На вкладке Общие убедитесь, что дата в списке действительна с сегодняшней даты. Если это не так, возможно, был выбран неверный сертификат.

-

Нажмите кнопку ОК , чтобы закрыть сертификат.

-

Закройте оснастку Сертификаты.

Configuring port forwarding and firewall rule exceptions

We’re nearly ready to start testing but before we do, assuming you have a router/firewall between your server and the internet you will need to first of all open up port 1194/UDP (don’t forget to enable it on the Windows Server 2012 R2 software firewall too if you haven’t already!) and ensure that the traffic is forwarding to your server without this the VPN clients will not be able to connect and use the newly configured VPN service.

From a “best practice” point of view it is advisable to change the default UDP port in your server and client configurations and ensure that the firewall/router is also updated too this makes it harder for hackers to identify which services are running on your server.

среда, 9 апреля 2014 г.

VPN Сервер на Windows Server 2012 R2.

В данной статье представлена инструкция по развертыванию простейшего VPN-сервера на базе Windows Server 2012 R2. По моему личному мнению поднимать VPN на базе Windows можно в случае использования небольшой офисной сети с потребностью удаленного подключения для нескольких сотрудников. В случае же организации VPN между филиалами компании с достаточно обширной инфраструктурой, следует использовать технологию DirectAccess либо VPN на базе аппаратных решений (например Cisco).

Перейдем к установке и настройке:

- Открываем Server Manager – Dashboard, нажимаем “Add roles and features” (Рис.1):

2. Выбираем “Role-based or feature-based installation” и нажимаем Next (Рис.2):

3. Далее попадаем на страницу выбора сервера (в моем случае он один), выбираем сервер и нажимаем Next (Рис.3):

4. Далее выбираем роль “Remote Access” и нажимаем Next (Рис.4):

5. На последующий страницах мастера нажимаем два раза Next. В окне выбора служб ролей (Select role services) выбираем “DirectAcces and VPN (RAS)”. Откроется окно “Add features”, нажимаем кнопку “Add Features” (Рис.5 и 6):

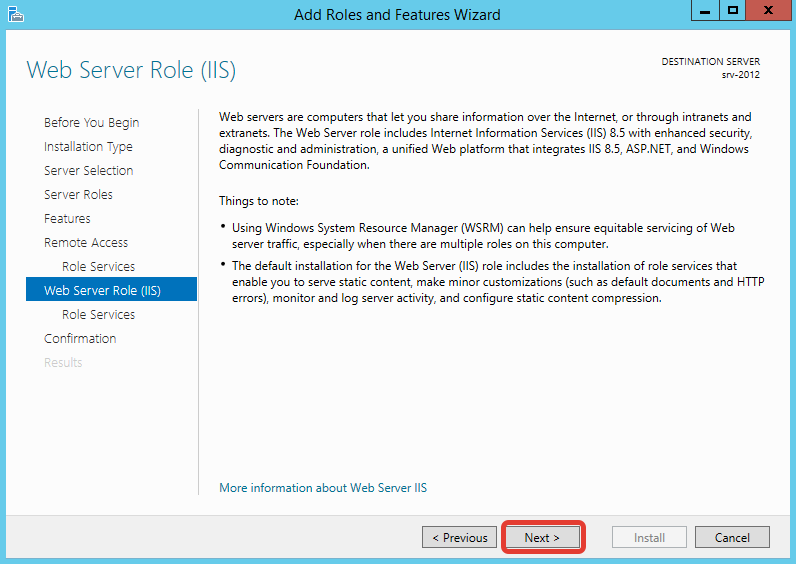

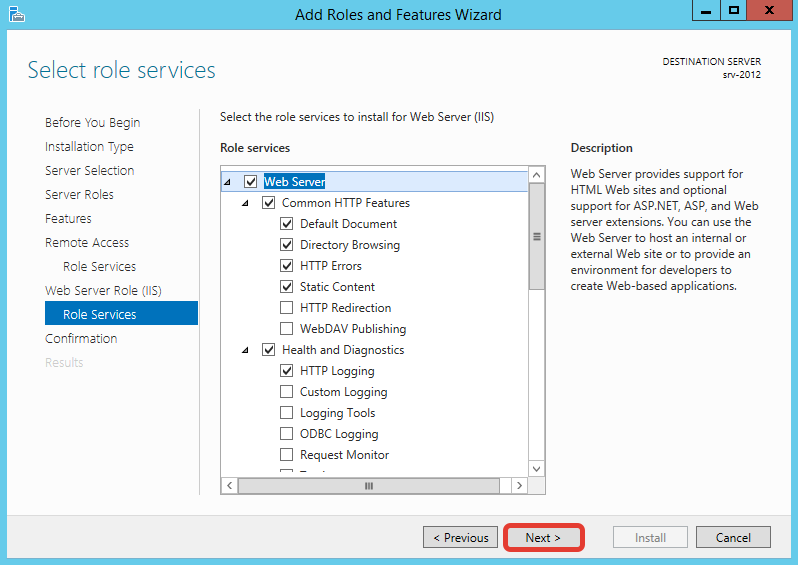

6. Затем откроется окно “Web Server Role”, нажимаем Next (Рис.7):

7. В окне “Select role services” нажимаем Next (Рис.8):

8. В окне подтверждения нажимаем Install (Рис.9):

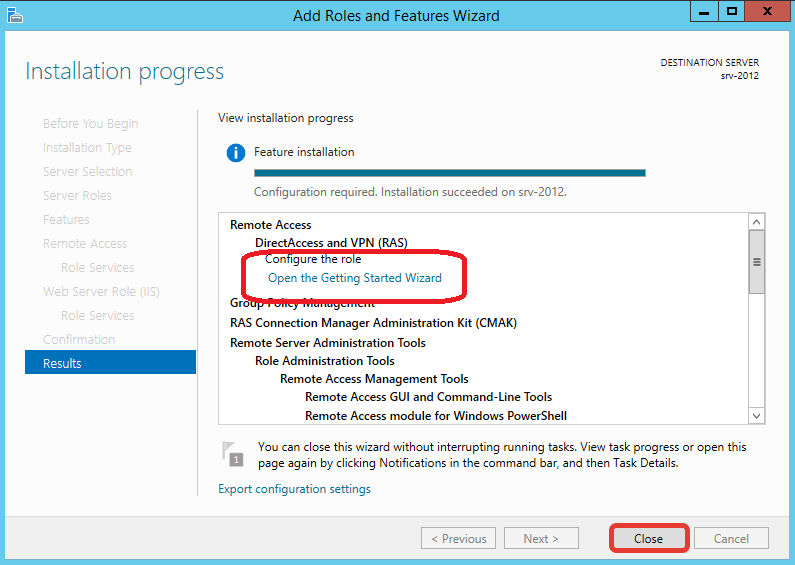

9. После окончания установки нажимаем “Open the Getting Started Wizzard” (Рис.10):

10. Откроется окно “Configure Remote Access”, нажимаем “Deploy VPN only” (Рис.11):

11. Откроется консоль “Routing and Remote Access”. Нажимаем правой кнопкой мыши на нашем сервер и выбираем “Configure and Enable Routing and Remote Access” (Рис.12):

12. Откроется мастер настройки, нажимаем Next (Рис.13):

13. В окне Configuration выбираем “Remote Access (dial-up orVPN)” и нажимаем Next (Рис.14):

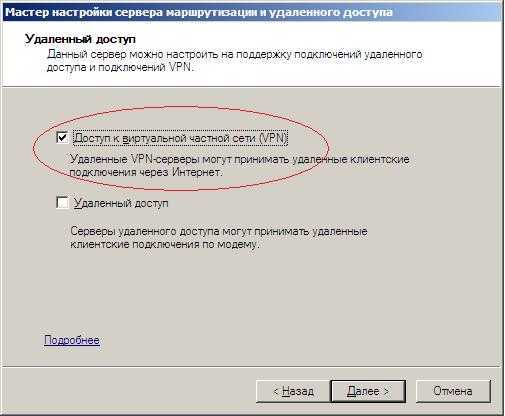

14. На следующей странице выбираем VPN и нажимаем Next (Рис.15):

15. Далее выбираем сетевой адаптер, имеющий доступ в Интернет и нажимаем Next (Рис.16):

16. В следующем окне можно выбрать, каким образом будут выдаваться IP-адреса vpn-клиентам: с помощью DHCP или из специального пула, выбираем второй вариант и нажимаем Next (Рис.17):

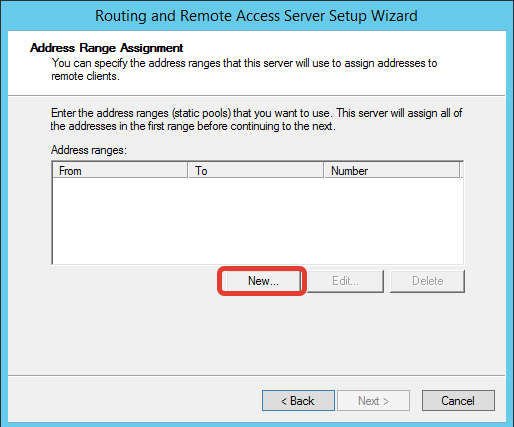

18. В окне “Address Range Assignment” нажимаем кнопку New (Рис.18):

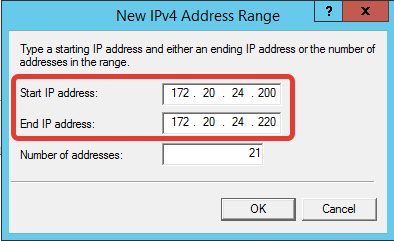

19. Задаем начальный и конечный адреса диапазона и нажимаем Ок (возвращаемся на предыдущую страницу и нажимаем Next (Рис.19):

20. Далее выбираем метод аутентификации клиентов: с помощью RRAS или RADIUS. Выбираем первый вариант и нажимаем Next (Рис.20):

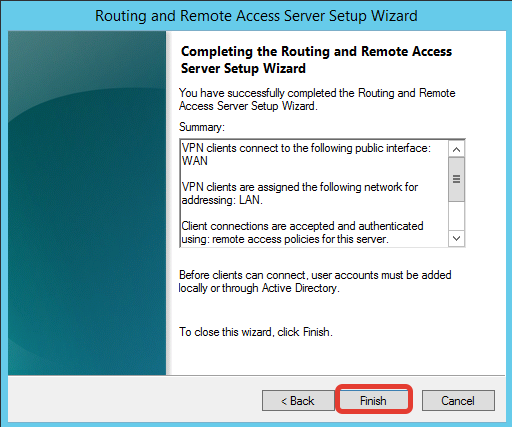

21. После успешной настройки нажимаем Finish (Рис.21):

22. Если нам нужен VPN PPTP, то настройки на этом завершены. Если нам нужен VPN L2TP, в консоли “Routing and Remote Access” открываем свойства нашего сервера (Рис.22):

23. На вкладке Securuty задаем “Preshared Key” (ставим галку “Allow custom IPsec policy for L2TP/IKEv2 connection”) (Рис.23):

24. Далее в консоли RRAS открываем свойства портов, выбираем “WAN miniport (L2TP)” и ограничиваем количество портов (Рис.24):

25. Чтобы дать пользователю доступ к VPN, открываем свойства нужного нам пользователя и переходим на вкладку Dial-in, в разделе Network Access Permission выбираем “Allow Access” и нажимаем Apply (Рис.25):

26. Также необходимо открыть следующие порты на фаерволе:

- PPTP TCP – 1723

- L2TP – UDP порт 1701

- IKE – UDP порт 500

- IPSec ESP – UDP порт 50

- IPSec NAT-T – UDP порт 4500

- SSTP – TCP 443

Сводка

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, см. в этой информации, как создать и восстановить реестр в Windows.

По умолчанию Windows Vista и Windows Server 2008 не поддерживают сетевые связи безопасности протокола Интернета (IPsec) с сетевым переводом (NAT) Traversal (NAT-T) на серверы, расположенные за устройством NAT. Если виртуальный частный сетевой сервер (VPN) стоит за устройством NAT, то vpn-клиентский компьютер на основе Windows Vista или Windows Server 2008 не может сделать протокол туннелинга уровня 2 (L2TP)/IPsec к VPN-серверу. Этот сценарий включает VPN-серверы, которые работают Windows Server 2008 и Windows Server 2003.

Из-за того, как устройства NAT переводят сетевой трафик, в следующем сценарии могут возникнуть неожиданные результаты:

- Вы ставите сервер за устройство NAT.

- Используется среда IPsec NAT-T.

Если для связи необходимо использовать IPsec, используйте общедоступные IP-адреса для всех серверов, к которые можно подключиться из Интернета. Если необходимо поставить сервер за устройство NAT, а затем использовать среду IPsec NAT-T, вы можете включить связь, изменив значение реестра на клиентский компьютер VPN и VPN-сервер.

Настройка службы маршрутизации и удаленного доступа для VPN

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

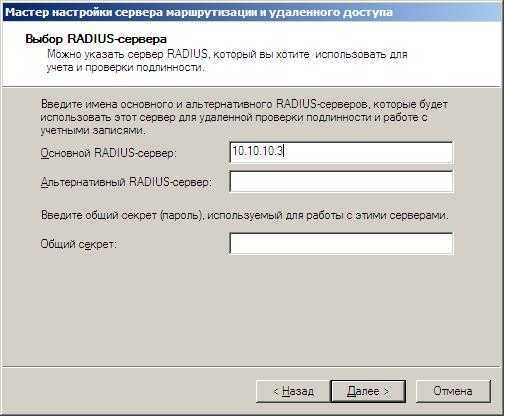

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

Настройка Рутокен VPN

Мы действительно постарались сделать настройку простой и понятной. Вся настройка занимает всего несколько минут и реализована как мастер начальной настройки. На первом шаге нужно настроить сетевые настройки устройства, думаю комментарии здесь будут лишними.

На втором шаге нужно ввести название компании и подождать несколько минут, пока устройство произведет настройку встроенного центра сертификации.

Третьим шагом необходимо настроить сам VPN сервис. Указать внешний IP, на который будет происходить подключение. Выбрать тип шифрования и адресацию сети.

Четвертым шагом настройки мы создаем локальных пользователей, или добавляем их из AD

На этом настройку можно считать завершенной, все остальные действия может произвести сам сотрудник (хотя все может сделать и администратор).

Configuring the OpenVPN client (TunnelBlick) on MacOSX

Now that we have the server and network configured we now need to install TunnelBlick on the MacOSX client device.

The installation of TunnelBlick is so simple that I won’t cover it here but once you have it installed lets continue…

First of all we need to create a directory in our home directory to store the client and CA certificates that we will copy from our server shortly.

I would recommend that you create a directory in the root of your home directory called ‘OpenVPN Client Config’, you can do this in the terminal like so:

mkdir ~/OpenVPN\ Client\ Config

Now copy the following file from your Server:

- C:\Program Files\OpenVPN\config\client.ovpn

- C:\Program Files\OpenVPN\easy-rsa\keys\ca.cert

- C:\Program Files\OpenVPN\easy-rsa\keys\bobby-macbookpro.crt

- C:\Program Files\OpenVPN\easy-rsa\keys\bobby-macbookpro.key

Into the new OpenVPN Client Config directory in your home directory like so:

Now we have to make some minor adjustments to he certificate paths in the client.ovpn file so, using a text editor, open the file on your Mac and update the certificate paths to match your environment like so:

# SSL/TLS parms. # See the server config file for more # description. It's best to use # a separate .crt/.key file pair # for each client. A single ca # file can be used for all clients. ca "/Users/ballen/OpenVPN Client Config/OpenVPN Config/ca.crt" cert "/Users/ballen/OpenVPN Client Config/bobby-macbookpro.crt" key "/Users/ballen/OpenVPN Client Config/bobby-macbookpro.key"

Save the file and close the text editor, we then need to install our new configuration by double-clicking the client.ovpn icon as shown in the above screenshot.

Double-clicking the icon will prompt as follows, click “Only Me”:

Once the configuration has been added, you’ll get notification of success as shown here:

Обзор VPN

Виртуальная частная сеть — это средство подключения к частной сети (например, к сети офисов) с помощью общедоступных сетей (например, Интернета). VPN сочетает достоинства подключения к диалоговому серверу с легкостью и гибкостью подключения к Интернету. С помощью подключения к Интернету вы можете путешествовать по всему миру и в большинстве мест подключаться к вашему офису с помощью локального звонка на ближайший номер телефона с доступом к Интернету. Если у вас есть высокоскоростное подключение к Интернету (например, кабель или DSL) на компьютере и в офисе, вы можете общаться с вашим офисом на полной скорости Интернета, что намного быстрее, чем любое подключение к сети, использующее аналоговый модем. Эта технология позволяет предприятию подключаться к филиалам или другим компаниям через общению, сохраняя при этом безопасные коммуникации. Vpn-подключение через Интернет логически работает в качестве выделенной широкой сети области (WAN) ссылку.

Виртуальные частные сети используют ссылки с проверкой подлинности, чтобы убедиться, что к вашей сети могут подключаться только уполномоченные пользователи. Чтобы убедиться, что данные безопасны по мере перемещения по общедоступным сетям, vpn-соединение использует протокол туннелинга point-to-point (PPTP) или Протокол туннелинга уровня 2 (L2TP) для шифрования данных.

Installation Prerequisites

The VPN server should be configured with two network interfaces; one internal and one external. This configuration allows for a better security posture, as the external network interface can have a more restrictive firewall profile than the internal interface. A server with two network interfaces requires special attention to the network configuration. Only the external network interface is configured with a default gateway. Without a default gateway on the internal network interface, static routes will have to be configured on the server to allow communication to any remote internal subnets. For more information about configuring a multi-homed Windows server, click here.

The server does not have to be joined to a domain, but it is recommended to streamline the authentication process for VPN clients and to provide better management and security for the server.

Network Policy Server (NPS) Configuration

The VPN server is configured to allow remote access only to users whose domain account dial-in properties are set to allow access, by default. A better and more effective way to grant remote access is by using an Active Directory (AD) security group. To configure remote access permissions for an AD group, right-click Remote Access Logging and choose Launch NPS.

Launch NPS.

Right-click Network Policies and choose New. Provide a descriptive name for the policy, select Type of network access server, and then choose Remote Access Server (VPN-Dial up) from the drop-down list and click Next.

Create a new network policy.

Click Add, select Windows Groups, and click Add.

Select Windows Groups.

Click Add Groups, specify the name of the AD security group that includes users to be authorized for remote access VPN, then click OK and Next.

Specify AD security group for remote access.

Choose Access Granted and click Next.

Specify access permission.

Uncheck the option to use Microsoft Encrypted Authentication (MS-CHAP). Click Add and select Microsoft: Secure password (EAP-MSCHAP v2). Click OK and Next three times and then click Finish.

Configure authentication methods.