Синтаксис

Параметры

Параметр

Описание

-a

Отображает все активные TCP-подключения и порты TCP и UDP, прослушиваемые компьютером.

-b

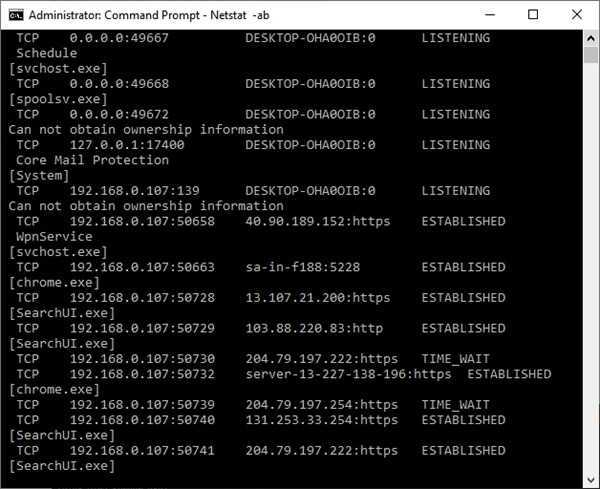

Отображает исполняемый файл, участвующий в создании каждого подключения или порта прослушивания. В некоторых случаях хорошо известные исполняемые объекты размещают несколько независимых компонентов, и в этих случаях отображается последовательность компонентов, участвующих в создании подключения или порта прослушивания. В этом случае имя исполняемого файла находится в [] в нижней части, в верхней — это компонент, который он вызвал, и так далее, пока не достигнет TCP/IP

Обратите внимание, что этот параметр может занимать много времени и не будет работать, если у вас нет достаточных разрешений.

-E

Отображает статистику Ethernet, например число отправленных и полученных байтов и пакетов. Этот параметр можно сочетать с -s.

-n

Отображает активные TCP-подключения, однако адреса и номера портов выражаются в числовом виде, и для определения имен не выполняется никаких попыток.

-o

Отображает активные TCP-подключения и включает идентификатор процесса (PID) для каждого подключения

приложение, основанное на PID, можно найти на вкладке процессы в Windows диспетчере задач. Этот параметр можно сочетать с параметрами -a, -nи -p.

-p

Показывает соединения для протокола, заданного протоколом. В этом случае протоколом может быть TCP, UDP, TCPv6 или UDPv6. Если этот параметр используется вместе с -s для вывода статистики по протоколу, протокол может принимать значение TCP, UDP, ICMP, IP, tcpv6, udpv6, ICMPv6 или IPv6.

-S

Отображает статистику по протоколу. По умолчанию для протоколов TCP, UDP, ICMP и IP отображается статистика. Если установлен протокол IPv6, для протоколов TCP через IPv6, UDP через IPv6, ICMPv6 и IPv6 отображаются статистические данные. Параметр -p можно использовать для указания набора протоколов.

-r

Отображает содержимое таблицы IP-маршрутизации. Это эквивалентно команде Route Print.

Повторно отображает выбранную информацию каждый интервал в секундах. Нажмите клавиши CTRL + C, чтобы прерывать повторное отображение. Если этот параметр не указан, эта команда выводит выбранные данные только один раз.

/?

Отображение справки в командной строке.

Комментарии

-

Команда netstat предоставляет статистические данные по следующим параметрам:

Параметр Описание Proto Имя протокола (TCP или UDP). Локальный адрес IP-адрес локального компьютера и используемый номер порта. Имя локального компьютера, соответствующее IP-адресу и имя порта, отображается, если не указан параметр -n . Если порт еще не установлен, номер порта отображается в виде звездочки (*). Внешний адрес IP-адрес и номер порта удаленного компьютера, к которому подключен сокет. Имена, соответствующие IP-адресу и порту, отображаются, если не указан параметр -n . Если порт еще не установлен, номер порта отображается в виде звездочки (*). Состояние Указывает состояние TCP-подключения, включая: - CLOSE_WAIT

- CLOSED

- УСТАНОВИТЬ

- FIN_WAIT_1

- FIN_WAIT_2

- LAST_ACK

- СЛУШИВАЮТ

- SYN_RECEIVED

- SYN_SEND

- TIMED_WAIT

Примеры

Чтобы отобразить статистику Ethernet и статистику для всех протоколов, введите:

Чтобы отобразить статистику только для протоколов TCP и UDP, введите:

Чтобы отобразить активные TCP-подключения и идентификаторы процессов каждые 5 секунд, введите:

Чтобы отобразить активные TCP-подключения и идентификаторы процессов в числовом формате, введите:

Что такое порт компьютера

Порт – это виртуальное дополнение к сетевому адресу, которое позволяет разделить запросы разных приложений и обрабатывать их автономно. Часть постоянно занята системными службами Windows или другой операционки, остальные свободны для использования прикладными программами, в том числе запускаемыми на удаленных серверах.

Особенности портов:

- Иногда порты путают с разъемами на материнской плате (формально они и являются ими, но там речь идет о подключении физических устройств).

- Общее количество портов составляет 65535. Они имеют определенное назначение, например, 20-21 «по умолчанию» используется для соединения по FTP, а 110 выделен под почтовый протокол POP3.

- Сочетание IP-адреса и порта принято называть сокетом или файловым дескриптором, при помощи которого программа передает данные.

Перед подключением к какому-либо порту рекомендуется проверить, свободен ли он. Если нет, то операционная система выдаст ошибку, и соединение прервется. Многие программы делают проверку в автоматическом режиме и сами пытаются менять номера в поиске незанятого подключения. Но в ряде случаев это требуется сделать вручную, например, при отладке собственного кода.

Как открыть или заблокировать порт TCP или UDP

Теперь, когда вы определили порты TCP и UDP на своем ПК с Windows, самое важное. Прежде всего, вам может потребоваться открыть порт для бесперебойной работы приложения

С другой стороны, вам может потребоваться заблокировать определенные порты, поскольку они больше не используются и могут выступать в качестве шлюза для угроз. Следовательно, такие порты блокируются брандмауэром

Прежде всего, вам может потребоваться открыть порт для бесперебойной работы приложения. С другой стороны, вам может потребоваться заблокировать определенные порты, поскольку они больше не используются и могут выступать в качестве шлюза для угроз. Следовательно, такие порты блокируются брандмауэром.

Выполните следующие действия, чтобы открыть или заблокировать порт TCP или UDP.

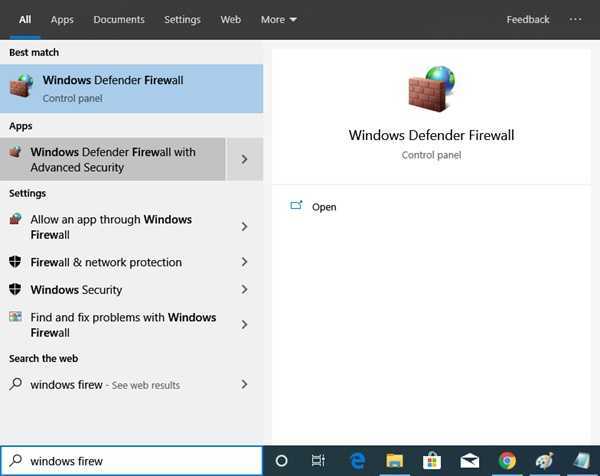

Откройте меню «Пуск», нажав клавишу Windows. Тип Брандмауэр Защитника Windows, и выберите Брандмауэр Защитника Windows в режиме повышенной безопасности от результатов.

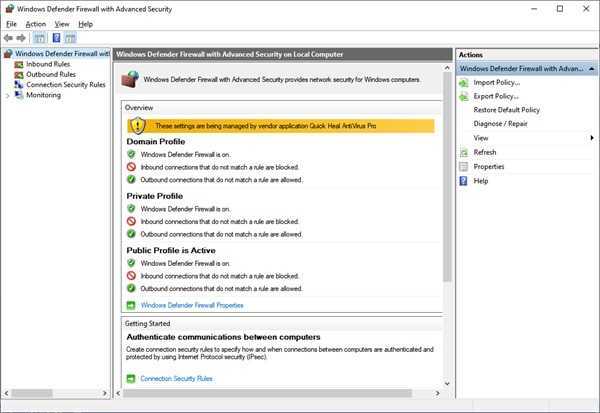

Откроется следующее окно.

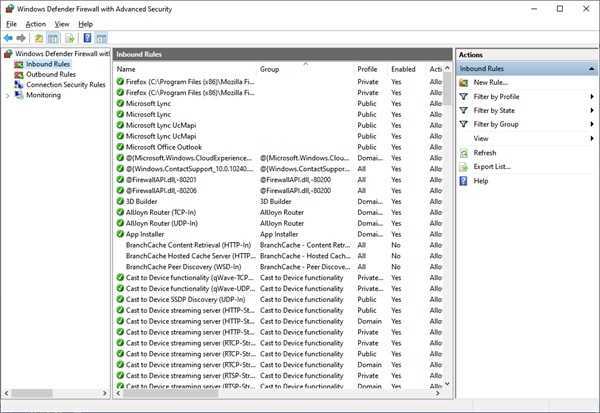

Нажать на Входящие правила вкладка в меню слева.

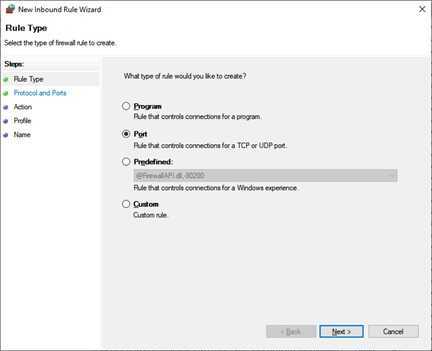

Нажать на Новое правило… на панели Действия в правом боковом меню. Когда откроется это окно, выберите Порт переключатель и щелкните Следующий.

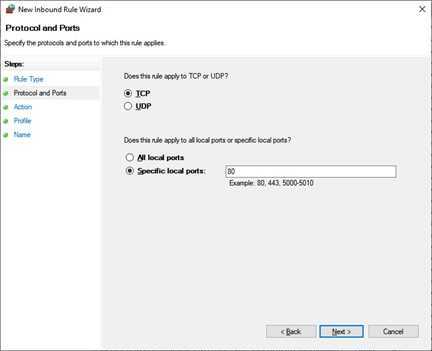

При нажатии Следующий вкладка, следующее окно Мастер создания нового входящего правила открывается. В этом окне вы можете выбрать тип порта, который хотите открыть или заблокировать. Вы также можете выбрать, хотите ли вы открыть или заблокировать все порты выбранного типа или определенный локальный порт. Укажите количество или диапазон локальных портов, которые вы хотите открыть или заблокировать. И нажмите Следующий.

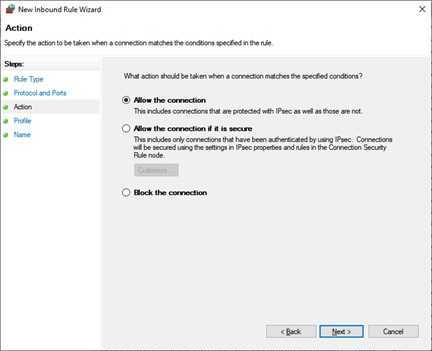

Следующее окно открывается, когда вы нажимаете Далее. Здесь вы можете открыть порты, выбрав Разрешить соединение или же Разрешить соединение, если оно безопасное Радио-кнопки. Выберите третий переключатель Заблокировать соединение чтобы заблокировать указанные порты.

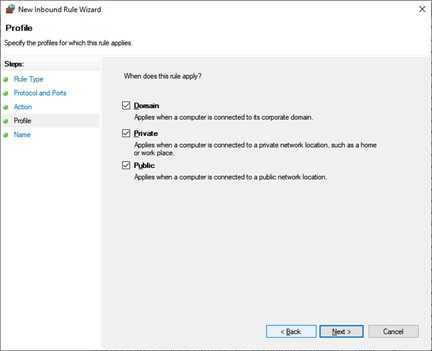

Теперь выберите, применяется ли правило к Домен, Частный или же Общественные или все это. Нажмите Следующий.

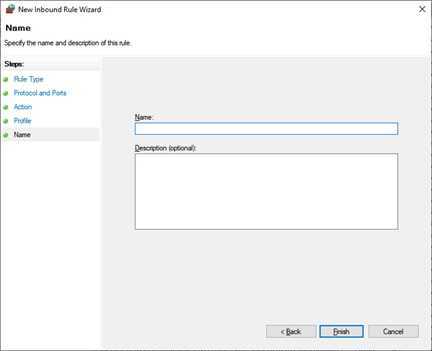

Следующее окно открывается при нажатии Следующий. В этом окне укажите Имя для этого нового правила для входящих подключений. Вы также можете указать, какие порты были заблокированы или открыты в Описание раздел.

Нажмите Заканчивать для создания этого нового правила для входящих подключений.

Обратите внимание, что иногда после блокировки определенного порта приложения могут работать некорректно. Вы также можете столкнуться с проблемами при подключении к определенным ресурсам

Это означает, что заблокированный вами порт может потребоваться открыть. Вы можете отменить блокировку портов в любое время, выполнив тот же процесс.

Читать дальше: Как контролировать TCP, UDP связь в Windows с помощью PortExpert.

Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

7 ответов

125

Для есть несколько параметров, которые полезны для этого:

- или отображаются только сокеты, которые в настоящее время прослушивают входящее соединение.

- или показывает все сокеты, которые в настоящее время используются.

- или показывает сокеты tcp.

- или показывает сокеты udp.

- или показывает хосты и порты как числа, вместо того, чтобы разрешать их в dns и искать в /etc /services.

Вы используете их, чтобы получить то, что хотите. Чтобы узнать, какие номера портов в настоящее время используются, используйте один из следующих вариантов:

В выводе все упомянутые порты используются либо для прослушивания входящего соединения, либо для подключения к нему ** все остальные закрыты. Порты TCP и UDP имеют ширину 16 бит (они идут от 1-65535).

** Они также могут быть связаны /отсоединены от однорангового узла.

63

Вы можете использовать эту команду:

Если он показывает какой-то используемый процесс. Его закрытие (не используется), если нет выхода.

17

Другая альтернативная командная строка проста в использовании, чтобы узнать, какой процесс использует порт:

Я добавил следующую функцию в свой .bash_profile,

и теперь запустите «pslisten 5060», чтобы узнать, кто берет мой SIP-порт.

Работа с Apple Mac OS X тоже.

10

Состояние порта «LISTENING» указывает, что порт открыт?

Да. Это означает, что некоторые службы прослушивают этот порт вашего компьютера для входящего соединения, то есть этот порт открыт для установления новых подключений.

Любой порт, который не отображается на выходе, указывает, что он закрыт?

Да. Помните, что будет показывать все активные соединения, то есть порты, которые действуют как оба сервера (некоторые службы слушают эти порты для соединений с другого компьютера /процесса) и устанавливаются (соединения устанавливаются на этих портов независимо от того, что хост /служба может быть сервером или клиентом)

Все порты tcp и udp относятся к категории, называемой сокетами, и их очень много. Чтобы просмотреть информацию о соке, вы можете проверить .

2

Другим вариантом является ss . Это намного проще в использовании ….

В приведенной ниже команде будет выведен только список текущих сокетов для прослушивания.

1

На самом деле есть лучший способ увидеть, какие порты вы открыли. Проблема с или заключается в том, что они запрашивают сетевой стек и фактически не подключаются к машине, а вместо этого пытаются посмотреть, что работает в системе. Лучший подход — использовать так:

Чтобы увидеть открытые порты.

Или это может помочь, используя часы, а затем поиграть с тем, что вы хотите видеть.

Сброс сторон приложения

Если вы определили, что сбросы не вызваны переназначением или неправильным параметром или пакетами, которые будут изменены с помощью сетевого следа, сузить его до сброса уровня приложения.

На приведенных ниже скриншотах видно, что пакеты, которые видны в источнике и пункте назначения, одинаковы без каких-либо изменений или капель, но вы видите явный сброс, отправленный пунктом назначения в источник.

Сторона источника

На трассировку в сторону назначения

Вы также видите пакет флага ACK+RST в случае, если syn пакета создания TCP отправляется. Пакет TCP SYN отправляется, когда клиент хочет подключиться к определенному порту, но если пункт назначения/сервера по какой-либо причине не хочет принимать пакет, он отправляет пакет ACK+RST.

Приложение, вызываее сброс (идентифицированное по номерам портов), должно быть исследовано, чтобы понять, что вызывает его для сброса подключения.

Примечание

Вышеуказанная информация о сбросах с точки зрения TCP, а не UDP. UDP — это протокол без подключения, и пакеты отправляются ненадежно. При использовании UDP в качестве транспортного протокола повторной передачи или сброса не будет. Однако UDP использует ICMP в качестве протокола отчетов об ошибках. Когда пакет UDP отправляется в порт, а пункт назначения не указан в списке, вы увидите недостижимый пункт назначения, отправляемый из хоста назначения ICMP: сообщение порт недостижимое сразу после пакета UDP.

Во время устранения неполадок с подключением можно также увидеть в сетевом следе, на который машина получает пакеты, но не реагирует. В таких случаях может произойть снижение уровня сервера. Чтобы понять, сбрасывает ли локальный брандмауэр пакет, введи аудит брандмауэра на компьютере.

Затем можно просмотреть журналы событий безопасности, чтобы просмотреть падение пакета на определенном порт-IP и связанный с ним фильтровый ID.

Теперь запустите команду, это будет создавать wfpstate.xml файл. После открытия этого файла и фильтра для ID, который вы найдете в вышеупомяемом событии (2944008), вы сможете увидеть имя правила брандмауэра, связанное с этим ID, блокирующее подключение.

Тестирование открытости/закрытости TCP-портов с помощью Test-NetConnection

Давайте проверим, открыт ли (доступен) TCP-порт 80 (протокол HTTP) на удалённом почтовом сервере, используя Test-NetConnection:

Test-NetConnection -ComputerName hackware-arch -Port 80

Примечание: используя командлет Test-NetConnection, вы можете проверить только подключение к порту TCP, и он не применим для проверки доступности удалённых портов UDP.

Укороченная версия той же команды выглядит так:

TNC hackware-arch -Port 80

Рассмотрим результат выполнения команды:

ComputerName : hackware-arch RemoteAddress : 192.168.0.88 RemotePort : 80 InterfaceAlias : Ethernet SourceAddress : 192.168.0.101 TcpTestSucceeded : True

Как видите, командлет преобразует имя сервера в IP-адрес и проверяет доступность порта TCP. На указанном сервере TCP-порт 80 (RemotePort : 80) открыт (TcpTestSucceeded : True).

Командлет имеет специальный параметр -CommonTCPPort, который позволяет указать имя известного сетевого протокола (HTTP, RDP, SMB, WINRM).

Например, чтобы проверить доступность веб-сервера HTTP, вы можете использовать команду:

Test-NetConnection -ComputerName hackware-arch -CommonTCPPort HTTP

Или открытость порта RDP (3389):

Test-NetConnection ny-rds1 -CommonTCPPort RDP

Вы можете перечислить все параметры, которые возвращает командлет Test-NetConnection:

Test-NetConnection hackware-arch -port 80 | Format-List *

Обратите внимание на строку в выводе:

PingSucceeded : False

Это означает следующее:

- Перед проверкой порта командлет пытается выполнить пинг

- В данном случае компьютер не ответил на пинг (такое бывает — даже включенные компьютеры не обязаны отвечать на пинг, это можно изменить в настройках файервола)

- Даже при неудачном пинге Test-NetConnection всё равно проверяет доступность порта

Если вам нужно только посмотреть, доступен ли порт, его можно проверить быстрее:

TNC hackware-arch -port 80 -InformationLevel Quiet

Командлет вернул True, что означает, что удалённый порт открыт.

Подсказка: в более ранних версиях PowerShell вы могли проверить доступность TCP-порта следующим образом:

(New-Object System.Net.Sockets.TcpClient).Connect('hackware-arch', 80)

В Windows 10/Windows Server 2016 вы можете использовать командлет Test-NetConnection для отслеживания маршрута к удалённому серверу с помощью параметра -TraceRoute (аналог команды tracert в Windows). Параметр -Hops позволяет ограничить максимальное количество хопов (узлов) при проверке маршрута.

Test-NetConnection suip.biz -TraceRoute

Связанная статья: Трассировка сетевого маршрута

Командлет вернул суммарную задержку сети при доступе к серверу в миллисекундах (PingReplyDetails (RTT) : 36 ms) и все IP-адреса маршрутизаторов на пути к целевому серверу.

Как проверить открытые порты через командную строку. Помни, хакеры где-то рядом

Друзья, в недавней публикации, которая посвящалась фанатам игры Майнкрафт, я в очередной раз заострял внимание на том, что сетевая безопасность — это наше все. Ведь никому же не хочется, чтобы какой-то нехороший дядька получил доступ к вашему личному электронному кошельку, или, например, зашифровал все файлы на компьютере

Конечно, все мы пользуемся современными антивирусными решениями, но порой сами даем злоумышленникам лишний повод зайти к нам в гости без приглашения. Я сейчас имею в виду «проброс» портов для нужд различных онлайн-игр и прочих сетевых приложений.

Поэтому пришло время поговорить о том, как проверить открытые порты компьютера через командную строку. И поверьте, это очень просто. С этим справиться даже первоклассник.

Все дальнейшие действия будут показаны на примере Windows 10, хотя и в других версиях данной ОС все происходит аналогично. Итак, начинаем «колдовать». Для этого первым делом жмем правой кнопкой мыши по кнопке «Пуск» и открываем командную строку.

В ней вводим простенькую команду следующего вида:

netstat — aon | more

После этого запустится процесс сканирования. Естественно, здесь нужно немножко подождать, поэтому надо запастись терпением или чаем. И вот, на рисунке ниже в желтой рамке показаны открытые порты. Как видите, в графе «Состояние» они помечены как «LISTENING» (то есть слушающий).

Если же вместо этого значения будет надпись «ESTABLISHED», значит, в это время соединение установлено и идет передача данных между двумя узлами сети. Вот так это выглядит наглядно.

Посмотрите, во втором и третьем столбцах показаны IP-адреса этих узлов. В моем случае никакой опасности нет, поскольку адрес «127.0.0.1» относится к одному и тому же локальному компьютеру. То есть все происходит в пределах домашнего компа, внешней угрозы нет.

Также могут присутствовать в общем списке значения типа «CLOSE_WAIT» (ожидания закрытия соединения) и «TIME_WAIT» (превышение времени ответа)

Внимание на скриншот ниже

Хорошо, вот мы узнали какие порты открыты, но что делать дальше с этим хозяйством? На самом деле все просто. Рассмотрим ситуацию на реальном примере. Допустим мы хотим узнать, какой программой открыт порт «1688» (он выделен на рисунке выше).

Для этого нужно скопировать значение из последнего столбца, который называется «PID». В нашем случае это цифра «9184». Теперь следует открыть диспетчер задач Windows одновременным нажатием клавиш «Ctrl+Alt+Del», а затем перейти на вкладку «Подробности».

Далее в графе «ИД процесса» можно без труда найти нужное нам значение и понять, что за приложение его использует. Нажав, например, правой кнопкой мыши по названию задействованного процесса, появится возможность почитать о нем в интернете либо сразу перейти в папку размещения его исполнительных файлов.

А уже в скором времени я покажу вам еще одну специализированную программу для этих целей, которая призвана еще более автоматизировать процесс определения активных сетевых соединений. На этом все пока и давайте смотреть интересный видеоролик.

Сброс сетевых настроек протокола TCP/IP и сброс DNS в ОС Windows XP, Windows Vista и Windows 7.

Иногда, бывает, сбиваются настройки интернет подключения или просто не хочет подключатся к сети (не получает IP адрес по DHCP). Похожие неполадки могут возникнуть в следствии работы некоторых вредоносных программ (вирусов). Можно долго мучить тех. поддержку своего провайдера или вызывать специалиста на дом. Можно попробовать самостоятельно устранить неполадку.

Для сброса TCP/IP в операционных системах Windows NT (2000/XP/Seven) существует специальная программа netsh.exe.

netsh.exe — (Network Shell — Сетевая Оболочка) позволяет осуществлять конфигурирование сетевых параметров.

Некоторые пакостные вирусы залазят в WinSock и пакостят. Симптомы:

- Скорость закачки файлов по TCP очень низкая (при этом по UDP может качать быстро);

- При включении компьютера некоторое время, пару минут, интернет работает нормально, но потом пропадает совсем (скорость падает до 0);

- Интернет работает и скорость закачки нормальная, но закачанный файл получается битым так как закачивается не полностью (скорее всего вирус перехватывает часть пакетов при передаче, но передает уведомление источнику об успешном получении всех пакетов).

Кроме вирусов «поламать» Ваше подключение к интернету можете и Вы сами (или «само заглючило»). Некоторые примеры:

- Компьютер не получает ip-адрес автоматически (по DHCP);

- Пингуются IP адреса но не пингуются по именам;

- Компьютер получает IP адрес такого образца 169.254.*.* ;

Если от вирусов почистились то можно приступить к восстановлению.

ВНИМАНИЕ! Следующие процедуры сбросят настройки сети. Настоятельно рекомендую переписать настройки

Чтобы сбросить Winsock:

- Откроем командную строку.

- Windows XP: Пуск — Выполнить (или на клавиатуре +R) — ввести cmd и нажать .

- Windows 7: Пуск — в строке поиска ввести cmd на cmd.exe нажать правой кнопкой и выбрать «Запуск от имени администратора»

- Пишем в командной строке:

netsh winsock reset

- Перезагружаем компьютер.

Если первая команда не помогла решить проблему, можно сбросить стек TCP/IP к «заводским» настройкам. Там же в командной строке, впишите команду:

netsh int ip reset c:\resetlog.txt

При этом журнал сброса сохранится в корне диска C:\ если опустить приставку c:\ то журнал будет сохранен в текущем каталоге. После этого следует перезагрузить компьютер.

После использования этой команды в реестре сбросятся к «заводским» следующие ветки регистра:

SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\SYSTEM\CurrentControlSet\Services\DHCP\Parameters\

Можно использовать эти команды вместе одна после другой. Они кстати сбрасывают и DNS-кэш.

О проблемах DNS-кэша

Например сайт переехал на другой хостинг, в следствии у него изменился IP адрес. А так как у Вас в кэше остались не совсем свежие данные при вводе имени сайта Вы попадете на старый IP адрес, где сайта уже нет.

Что бы не сбрасывать все настройки попробуйте команду:

Капли пакетов

Когда один одноранговой TCP отправляет пакеты TCP, для которых нет ответа, полученного с другого конца, одноранговая служба TCP в конечном итоге перенаправляет данные, а когда ответа не получено, сеанс завершится отправкой сброса ACK (это означает, что приложение признает все данные, которые обмениваются до сих пор, но из-за сброса пакета подключение закрывается).

Одновременные сетевые трассировки источника и назначения помогут вам проверить это поведение, если на стороне источника вы увидите, что пакеты перенаправлены, а в пункте назначения ни один из этих пакетов не будет замечен. Это означает, что сетевое устройство между источником и пунктом назначения сбрасывает пакеты.

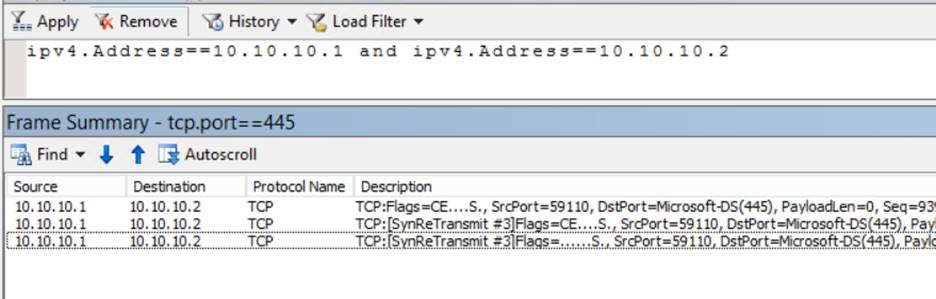

Если начальное рукопожатие TCP не удается из-за перепадов пакетов, вы увидите, что пакет TCP SYN переназначяется только три раза.

Источник, подключающийся к порту 445:

Сторона назначения: применяя тот же фильтр, пакеты не видятся.

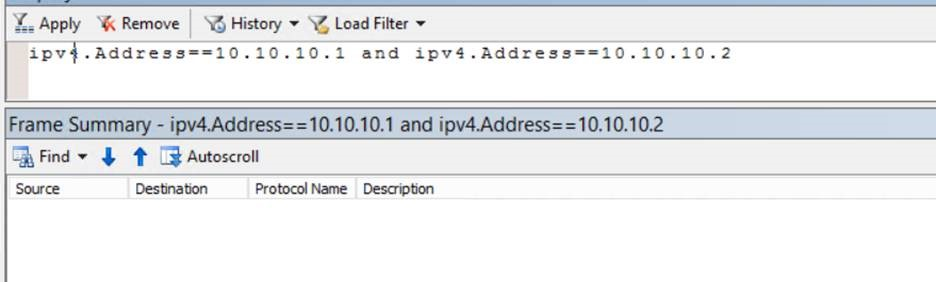

Для остальных данных TCP повторно передает пакеты пять раз.

След сторон 192.168.1.62:

Боковой след назначения 192.168.1.2:

Вы не увидите ни одного из вышеуказанных пакетов. Вовлеките свою команду в сеть, чтобы исследовать различные хмеля и узнать, являются ли какие-либо из них потенциально причиной падений в сети.

Если вы видите, что пакеты SYN достигают пункта назначения, но пункт назначения по-прежнему не отвечает, убедитесь, что порт, к который вы пытаетесь подключиться, находится в состоянии прослушивания. (Выход Netstat поможет). Если порт прослушивается, а ответа нет, может произойть падение WFP.

Какая польза от открытия портов роутера?

Если вы собираетесь настроить сервер для чего-то в своей локальной сети, где им необходимо получить к нему доступ из Интернета, вам необходимо открыть порты. Например, для следующих целей необходимо открыть порты:

- Настройте FTP-сервер для удаленного доступа к вашим файлам.

- Настройте VPN-сервер для безопасного доступа к локальной сети.

- Настройте SSH-сервер на своем компьютере, чтобы управлять им удаленно.

- Настройте почтовый сервер или веб-сервер.

- Если вы собираетесь использовать частное облако Nextcloud для синхронизации файлов или папок.

- Если вы собираетесь играть онлайн, в играх необходимо сделать переадресацию портов, потому что мы сами выступаем в роли сервера.

- Если вы собираетесь загружать через eMule, необходимо открыть порты, чтобы другие узлы могли подключиться к вам.

- Если вы собираетесь загружать через BitTorrent, необходимо открыть один или несколько портов, чтобы другие узлы могли соединиться с вами, чтобы вы могли быстрее загружать и выгружать.

- Любое другое использование, которое требует подключения из Интернета к вашей внутренней локальной сети (ПК, сервер, консоль и т. Д.).

Наконец, если вы собираетесь использовать игры на своей консоли, рекомендуется открыть DMZ для консолей, потому что они обычно используют много разных портов для каждой игры, которую мы используем.

Все домашние маршрутизаторы используют NAT для одновременного выхода в Интернет с несколькими устройствами, используя один и тот же общедоступный IP-адрес. Когда компьютер в локальной сети (внутренней сети) пытается получить доступ к Интернету, NAT отвечает за перевод адресов и использование портов TCP / UDP без каких-либо действий, это полностью автоматически и прозрачно для пользователя.

Однако, если связь начинается через Интернет (WAN, внешняя сеть) с локальной сетью, необходимо открыть порт, чтобы правильно перенаправить пакеты к месту назначения. Как вы могли заметить, компьютеры локальной сети используют частную адресацию, которая не маршрутизируется через Интернет. Чтобы сделать их доступными извне, нам нужно будет «открыть порт» в NAT, чтобы все пакеты, которые достигают общедоступного IP-адреса и определенного порта, были правильно перенаправлены их получателю.

Прежде чем мы начнем объяснять, как проверять открытые порты на вашем маршрутизаторе, давайте начнем с объяснения классов IP, которые мы имеем в домашней сети. Чтобы выполнить сканирование портов, чтобы проверить открытые порты на вашем маршрутизаторе, вы должны сделать это в отношении определенного типа IP, в частности публичного IP, который предоставляет нам наш оператор.

Иди получить их

Мы рассмотрели два способа использования команды netstat для просмотра портов прослушивания. Его можно использовать либо в старой командной строке, либо в скрипте PowerShell. Имея информацию, которую он может нам дать, мы посмотрели, как она может помочь нам понять, что делает наш компьютер.

Если вы думаете, что netstat — отличная утилита, взгляните на некоторые другие утилиты Windows TCP / IP, такие как tracert, ipconfig и nslookup. Или используйте Resource Monitor, чтобы лучше изучить скрытый сайт и интернет-соединения, Вы можете многое сделать, чтобы точно увидеть, что делает ваш компьютер.

![[в закладки] шпаргалка системного администратора по сетевым инструментам linux / хабр](http://smartshop124.ru/wp-content/uploads/5/5/2/552aeeb2a9e5223551b89a5e85710290.jpeg)

![[в закладки] шпаргалка системного администратора по сетевым инструментам linux](http://smartshop124.ru/wp-content/uploads/8/7/8/878d2fd2553f9aa2f21f71e1594a4eef.jpeg)

![Сетевые интерфейсы в windows [gui/cmd/powershell] | itdeer.ru](http://smartshop124.ru/wp-content/uploads/3/6/a/36a1f9ff7ae5de32b724c94d8f64bd8f.jpeg)

![Сетевые интерфейсы в windows [gui/cmd/powershell]](http://smartshop124.ru/wp-content/uploads/9/6/3/9636c005d4fdb9cf7a747e8c86e2fcbf.jpeg)