Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Как проверить текущую политику паролей в домене AD

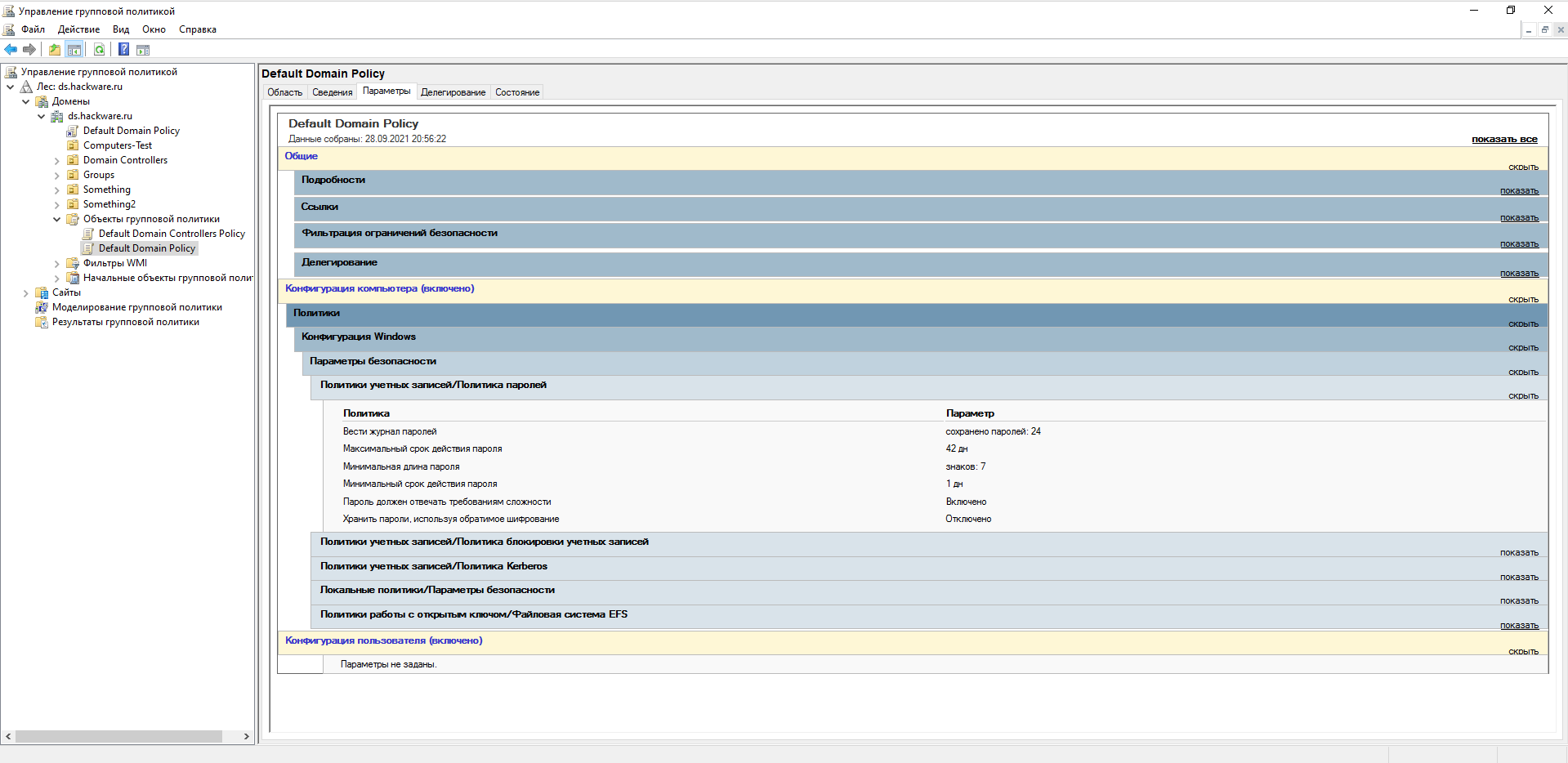

Вы можете увидеть текущие параметры политики паролей в Default Domain Policy в консоли gpmc.msc (на вкладке Settings «Параметры»).

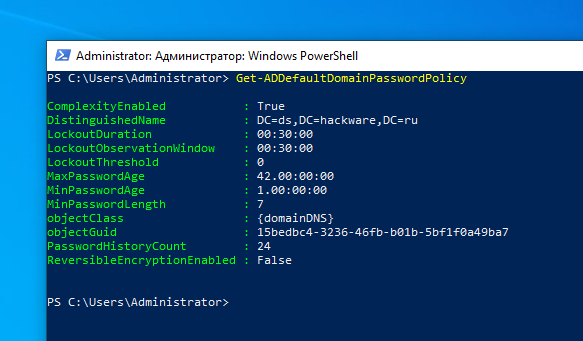

Вы также можете отобразить информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен Модуль Active Directory для PowerShell):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled : True

DistinguishedName : DC=ds,DC=hackware,DC=ru

LockoutDuration : 00:30:00

LockoutObservationWindow : 00:30:00

LockoutThreshold : 0

MaxPasswordAge : 42.00:00:00

MinPasswordAge : 1.00:00:00

MinPasswordLength : 7

objectClass : {domainDNS}

objectGuid : 15bedbc4-3236-46fb-b01b-5bf1f0a49ba7

PasswordHistoryCount : 24

ReversibleEncryptionEnabled : False

Кроме того, вы можете проверить текущие параметры политики паролей AD на любом компьютере домена с помощью команды GPResult.

Catch-22 / Уловка-22

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

-

https://en.wikipedia.org/wiki/Catch-22_(logic)

-

https://ru.wikipedia.org/wiki/Уловка-22_(выражение)

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

Вот как это объясняет Microsoft.

Лучшее разъяснение по данному вопросу.

После долгих поисков в сети

-

https://sysadmins.ru/topic431862.html

-

Способы смены пароля учётной записи пользователя в RDP-сессии

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

enablecredsspsupport:i:0

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы — установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.

-

Windows Server 2012 RDS: Enabling the RD WebAccess Expired password reset option

EOM

Процесс синхронизации паролей

Процесс синхронизации запроса на смену пароля из контроллера домена Active Directory с другими подключенными источниками данных показан на приведенной ниже схеме.

-

Пользователь инициирует запрос на смену пароля нажатием клавиш Ctrl + Alt + Del. Запрос на изменение пароля, включая новый пароль, отправляется на ближайший контроллер домена.

-

Контроллер домена регистрирует запрос на смену пароля и сообщает о нем фильтру уведомлений о смене паролей (Pcnsflt.dll).

-

Фильтр уведомлений о смене паролей передает запрос службе уведомлений о смене паролей (PCNS).

-

Служба PCNS проверяет запрос на смену пароля, а затем проверяет подлинность имени субъекта-службы (SPN) посредством Kerberos и перенаправляет запрос на смену пароля в виде зашифрованного RPC на конечный сервер MIM.

-

MIM проверяет исходный контроллер домена, а затем использует доменное имя для определения агента управления, который обслуживает этот домен, и с помощью сведений об учетной записи пользователя в запросе на смену пароля находит соответствующий объект в пространстве соединителя.

-

С помощью таблицы присоединения диспетчер MIM определяет агенты управления, которые должны получить сведения о смене пароля, и передает им эти сведения.

Проверка предиката пароля

Чтобы настроить сложность пароля, переопределите типы утверждений и с помощью ссылки на . Элемент PredicateValidations группирует набор предикатов для формирования пользовательской проверки ввода, которую можно применить к типу утверждения. Откройте файл расширения для политики, например .

-

Найдите элемент BuildingBlocks. Если такой элемент не существует, добавьте его.

-

Найдите элемент ClaimsSchema. Если такой элемент не существует, добавьте его.

-

Добавьте утверждения и в элемент ClaimsSchema.

-

Элемент Predicate определяет основную проверку (значения типа утверждения) и возвращает true или false. Проверка выполняется с помощью указанного элемента метода и набора соответствующих методу параметров. Добавьте следующие предикаты в элемент BuildingBlocks сразу после завершения элемента :

-

Добавьте следующие проверки предиката в элемент BuildingBlocks сразу после завершения элемента :

Дополнительные последствия отключения UAC

- Если вы попробуете использовать Windows Explorer для просмотра каталога, в котором у вас нет разрешений на чтение, Explorer предложит изменить разрешения каталога, чтобы предоставить ему постоянный доступ к учетной записи пользователя. Результаты зависят от того, включен ли UAC. Дополнительные сведения см. в ссылке Продолжить доступ к папке в Windows Explorer, чтобы ваша учетная запись пользователя была добавлена в ACL для папки.

- Если UAC отключен, Windows Explorer продолжает отображать значки щита UAC для элементов, которые требуют высоты. И Windows Explorer продолжает включать Run as administrator в контекстное меню приложений и ярлыков приложений. Так как механизм возвышения UAC отключен, эти команды не влияют. И приложения работают в том же контексте безопасности, что и пользователь, в который подписан.

- Если UAC включен, когда Runas.exe консоли используется для запуска программы с помощью учетной записи пользователя, которая подлежит фильтрации маркеров, программа запускается с фильтрованным маркером пользователя. Если UAC отключен, запущенная программа запускается с полным маркером пользователя.

- Если UAC включен, локальные учетные записи, подвергающиеся фильтрации маркеров, не могут использоваться для удаленного администрирования над сетевыми интерфейсами, кроме удаленного рабочего стола. Например, через NET USE или WinRM. Локальную учетную запись, которая аутентификация по такому интерфейсу получает только привилегии, предоставленные фильтрованным маркером учетной записи. Если UAC отключен, это ограничение удаляется. Ограничение также можно удалить с помощью параметра, описанного в KB951016. Устранение этого ограничения может повысить риск системного компромисса в среде, в которой многие системы имеют административную локализованную учетную запись с одним и тем же именем пользователя и паролем. Рекомендуется использовать другие меры по борьбе с этим риском. Дополнительные сведения о рекомендуемых смягчениях см. в статье Mitigating Pass-the-Hash (PtH) Attacks and Other Credential Theft, Version 1 и 2.

- PsExec, управление учетной записью пользователей и границы безопасности

- При выборе продолжить доступ к папке в Windows Explorer учетная запись пользователя добавляется в ACL для папки (KB 950934)

Запрет применения политик ограниченного использования программ к локальным администраторам

-

Откройте окно «Политики ограниченного использования программ».

-

В области сведений дважды щелкните элемент Применение.

-

В разделе Применять политики ограниченного использования программ к следующим пользователям выберите вариант всех пользователей, кроме локальных администраторов.

Предупреждение

- Чтобы выполнить эту процедуру, вы должны быть членом локальной группы Администраторы или аналогичной.

- Может понадобиться создать новый параметр политики ограниченного использования программ для объекта групповой политики, если это еще не сделано.

- Если на компьютерах организации пользователи часто входят в локальную группу «Администраторы», то этот параметр можно не включать.

- Если параметр политики ограниченного использования программ определяется для локального компьютера, то эта процедура предотвращает применение политик ограниченного использования программ к локальным администраторам. Если параметр политики ограниченного использования программ определяется для сети, отфильтруйте параметры политики пользователей в зависимости от членства в группах безопасности с помощью групповой политики.

Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.

Другие причины блокировок пользовательских учетных записей

Если проблема локаута кроется в сервисах Google Workspaces (Gmail, Gdrive…) то в логах будет отображаться, что феилд логоны идут с компьютера WORKSTATION. Так же подробную информацию о блокировке можно посмотреть в событии 4771. Там можно найти Керберос коды, которые были описаны выше и IP адрес устройства с которого идут фейлд логоны.

Если в полях Caller Computer Name ивента 4770 и Client Address 4771 пусто – это значит что вас скорее всего брутфорсят!

Чтобы определить источник фейлд логонов в этом случае необходимо включить netlogon и смотреть его логи.

NETLOGON Netlogon — это процесс Windows Server, который аутентифицирует пользователей и другие службы в домене. Включите ведение журнала Netlogon: Пуск > Выполнить > введите:

После перезапуска службы Netlogon соответствующая активность может быть записана в %windir%/debug/netlogon.log.

Можно так же разобрать журналы Netlogon с помощью скрипта:

Внимание! Не забудьте отключить Netlogon после того, как вы зафиксировали события, так как производительность системы может быть немного снижена из-за процесса дебаггинга. Отключите ведение журнала Netlogon:. Пуск > Выполнить > введите:

Пуск > Выполнить > введите:

В логах можно найти айпишники тех компьютеров, с которых идут скрытые фейлд логоны, это могут быть терминальные сервера или RDP на которые ведется атака по перебору паролей.

Возвращаемся к журналу событий безопасности. Еще может быть полезным событие с кодом 4776, тут тоже можно найти с какой рабочей станции была попытка ввода учетных данных.

Если айпи вам неизвестен можно посмотреть его mac на на DHCP сервере или же на сетевом оборудовании, далее с помощью специальных сервисов, которые легко можно найти в интернете можно определить, что за производитель у данного mac-адреса. Это полезно, когда феилд логоны идут с какого-то смартфона или планшета.

Еще полезным будет изучение события 4625, там вы можете обнаружить процесс, из-за которого происходит блокировка учетных записей. Используйте Process Hacker или Process Monitor для просмотра учетных данных активных процессов.

Проблемой блокировки может быть планировщик задач Windows — возможно, есть задача, настроенная на запуск с использованием учетной записи, пароль к которой поменялся.

На локальной машине могут быть сохраненные учетные данные, найти которые можно так:

Пуск> Выполнить > rundll32 keymgr.dll, KRShowKeyMgr > OK.

Или Netplwiz:

Пуск> Выполнить > введите: netplwiz > OK Перейдите на вкладку Дополнительно, а затем нажмите Управление паролями.

Блокировку может вызывать сессия сервера терминалов с устаревшими учетными данными. Для отключения RDP сессии выполните следующие команды в командной строке (Win+R > «cmd»), заменив «server_ip», «name» и «password» на необходимые учетные данные:

Это позволит вам войти на удаленный сервер без использования RDP.

Замените «name» на имя сервера. Здесь вы получите идентификатор сессии.

Это завершает активную сессию на удаленном сервере.

Блокировку учетки может вызывать репликация AD, когда обновление пароля не было реплицировано на все контроллеры домена. Для принудительной репликации выполните следующую команду на вашем DC:

Подготовка к синхронизации паролей

Перед настройкой синхронизации паролей для среды MIM и Active Directory проверьте, выполнены ли приведенные ниже условия.

-

Диспетчер MIM установлен согласно инструкциям.

-

Агенты управления для подключенных источников данных, для которых должна выполняться синхронизация паролей, уже созданы, и соответствующие объекты успешно присоединены и синхронизированы.

Чтобы настроить синхронизацию паролей, выполните указанные ниже действия.

-

Расширьте схему Active Directory, добавив классы и атрибуты, необходимые для установки и запуска службы уведомлений о смене паролей (PCNS).

-

Установите службу PCNS в каждом контроллере домена.

-

Настройте в Active Directory имя субъекта-службы для учетной записи службы MIM.

-

Настройте взаимодействие службы PCNS с целевой службой MIM.

-

Настройте агенты управления для подключенных источников данных, для которых должна выполняться синхронизация паролей.

-

Включите синхронизацию паролей в MIM.

Дополнительные сведения о настройке синхронизации паролей см. в разделе «Использование синхронизации паролей».

Автономная дефрагментация базы данных Active Directory

Как говорилось выше, процесс онлайновой дефрагментации не может сократить размер базы данных Active Directory. При нормальных обстоятельствах это не является проблемой, потому что страницы базы данных, которые очищены в процессе онлайновой дефрагментации, просто снова используются по мере добавления новых объектов к Active Directory. Однако, в некоторых случаях, можно использовать автономную дефрагмен-тацию для сокращения полного размера базы данных. Например, если вы удаляете GC-каталог из контроллера домена, нужно выполнить автономную дефрагментацию в базе данных, чтобы очистить место, которое ис-пользовалось в базе данных для хранения информации GC. Потребность в автономной дефрагментации существует в среде, состоящей из нескольких доменов, где GC каталог может стать очень большим.

Чтобы выполнить автономную дефрагментацию, выполните следующие шаги.

- Сделайте резервную копию информации Active Directory на контроллер домена (см. гл. 15).

- Перезагрузите контроллер домена. Во время загрузки сервера нажмите клавишу F8, чтобы отобразить меню дополнительных параметров Windows. Выберите режим Directory Services Restore (Восстановление службы каталога) (Только для контроллеров домена с системой Windows).

- Войдите в систему, используя учетную запись Administrator (Администратор). Используйте пароль, который вы вводили как пароль режима восстановления службы каталога, когда назначали контроллер домена.

- Откройте командную строку и напечатайте ntdsutil.

- В командной строке утилиты Ntdsutil напечатайте files.

- В командной строке утилиты File Maintenance (Обслуживание файлов) напечатайте info. Эта опция отображает текущую информацию о пути и размере базы данных Active Directory и ее журналов.

- Напечатайте compact to drive:\directory. Выберите диск и каталог, которые имеют достаточно места для хранения всей базы данных. Если название пути каталога содержит пробелы, путь должен быть заключен в кавычки.

- Процесс автономной дефрагментации создает новую базу данных по имени Ntds.dit в указанном вами месте. По мере копирования базы данных в новое место она дефрагментируется.

- Когда дефрагментация закончена, напечатайте дважды quit, чтобы возвратиться к приглашению ко вводу команды.

- Скопируйте дефрагментированный файл Ntds.dit поверх старого файла Ntds.dit в место расположения базы данных Active Directory.

- Перезагрузите контроллер домена.

Примечание. Если вы дефрагментировали базу данных, потому что было удалено много объектов из Active Directory, вы должны повторить эту процедуру на всех контроллерах домена.

Управление базой данных Active Directory с помощью утилиты Ntdsutil

Утилиту Ntdsutil можно использовать не только для дефрагментации базы данных своей службы Active Directory в автономном режиме, но и для управления базой данных Active Directory. Инструмент Ntdsutil выполняет несколько низкоуровневых задач, возникающих при восстановлении базы данных Active Directory. Все опции восстановления базы данных являются неразрушающими, т.е. средства восстановления будут пробовать исправить проблему, возникшую в базе данных Active Directory, только не за счет удаления данных.

Восстановление журналов транзакций

Восстановить журналы транзакций означает заставить контроллер домена заново запустить работу журнала транзакций. Эта опция автоматически выполняется контроллером домена, когда он перезапускается после принудительного выключения. Вы можете также выполнять мягкое восстановление, используя инструмент Ntdsutil.

Примечание. В главе 15 подробно описывается, как используется журнал транзакций в Active Directory.

Чтобы восстановить журнал транзакций, выполните следующие действия.

- Перезагрузите сервер и выберите загрузку в режиме восстановления службы каталога. Это требуется для работы инструмента Ntdsutil.

- Откройте командную строку и напечатайте ntdsutil.

- В командной строке утилиты Ntdsutil напечатайте files.

- В командной строке File Maintenance напечатайте recover.

Запуск опции восстановления всегда должен быть первым шагом при любом восстановлении базы данных, это гарантирует, что база данных совместима с журналами транзакций. Как только восстановление закончится, можно выполнять другие опции базы данных, если это необходимо.

Все опции: GPResult

GPResult отображает результирующую политику (RSoP) для указанного пользователя и компьютера.

Использование:

GPRESULT [/S [/U ]]

[/R | /V | /Z] [(/X | /H) ]

Список параметров:

/S <система> Подключаемый удаленный компьютер.

/U <пользователь> Указание пользовательского контекста,

в котором должна выполняться эта команда.

Нельзя использовать с /X и /H.

/P [] Пароль для этого пользовательского контекста.

Запрос данных, если они не указаны.

Невозможно использовать с /X и /H.

/SCOPE <область> Определение области отображения данных:

параметры пользователя или компьютера.

Допустимые значения: "USER", "COMPUTER".

/USER <пользователь> Пользовательский контекст, для которого

следует отображать данные RSoP.

/X <имя_файла> Сохранение отчета в XML-формате в

расположении и с именем файла, заданным

параметром <имя_файла>. (Допустимо в Windows

Vista с пакетом обновления 1 (SP1) и выше,

а также в Windows Server 2008 и выше)

/H <имя_файла> Сохранение отчета в HTML-формате в

расположении и с именем файла, заданным

параметром <имя_файла>. (Допустимо в Windows

Vista с пакетом обновления 1 (SP1) и выше,

а также в Windows Server 2008 и выше)

/F Указывает программе Gpresult перезаписать

файл с именем, указанным в команде /X или /H.

/R Отображение сводных данных RSoP.

/V Отображение подробной информации.

Подробная информация содержит сведения

о параметрах, примененных

с приоритетом 1.

/Z Отображение сверхподробной информации.

Сверхподробная информация содержит

сведения о параметрах, примененных

с приоритетом 1 и выше.

Это позволяет увидеть, не был ли параметр

задан одновременно в нескольких местах.

Более подробная информация приведена

в справке по групповой политике.

/? Вывод справки по использованию.

Примеры запуска GPRESULT:

GPRESULT /R GPRESULT /H GPReport.html GPRESULT /USER targetusername /V GPRESULT /S system /USER targetusername /SCOPE COMPUTER /Z GPRESULT /S system /U username /P password /SCOPE USER /V

Что такое UAC

UAC – страж нашей компьютерной безопасности, эта функция не допускает несанкционированного запуска программного обеспечения в среде Windows, которое может выполнять значимые для работы операционной системы операции – изменять важные её настройки, получать доступ к важным системным и пользовательским данным. Таким образом UAC защищает нас от запуска вредоносного программного обеспечения. И также UAC защищает нас от неопытных или злонамеренных действий других пользователей компьютера. Будучи администратором компьютера, т.е. пользователем с учётной записью администратора, мы можем контролировать все значимые для безопасности компьютера и наших личных данных операции, выполняемые другими пользователями Windows, у которых нет прав администратора.

UAC работает методом запроса прав администратора при запуске важных системных утилит, консолей, приложений, а также сторонних программ, которые производят значимые изменения, это, например, менеджеры дисков, бэкаперы, утилиты обновления Windows, редакторы системного загрузчика, чистильщики-оптимизаторы, деинсталляторы, драйверы и установщики драйверов, а также прочие. Файлы запуска такого ПО содержат значок UAC.

Для сторонних программ UAC работает и при их установке в Windows, и каждый раз при запуске.

И мы сами можем применить UAC для любой программы или игры, даже если она сама не требует для запуска прав администратора. Для этого в свойствах файла запуска такой программы или игры необходимо установить активной опцию запуска от администратора.

При запуске системной или сторонней программы, подпадающей под проверку UAC, у нас каждый раз на затенённом экране будет появляться окно этой функции. И нам каждый раз нужно жать «Да», чтобы программа могла запуститься. Но это если мы работаем с учётной записи администратора.

У обычных пользователей Windows нет прав администратора. И в их учётных записях при запуске программ, контролируемых UAC, запрос этой функции содержит указание на администратора компьютера и поле ввода пароля от его учётной записи. Только после ввода пароля администратора программа может быть запущена.

Таким образом UAC может ещё и играть роль примитивного инструмента родительского контроля. Будучи администратором, мы можем в свойствах файла запуска любой программы или игры, даже абсолютно безопасной с точки зрения вмешательства в работу Windows, назначить её запуск от имени администратора, и тогда обычный пользователь без нашего пароля не запустит такую программу или игру.

Изменение уровня безопасности по умолчанию для политик ограниченного использования программ

-

Откройте окно «Политики ограниченного использования программ».

-

В области сведений дважды щелкните элемент Уровни безопасности.

-

Щелкните правой кнопкой мыши уровень безопасности, который следует установить по умолчанию, и выберите команду По умолчанию.

Внимание!

В некоторых каталогах задание уровня безопасности Запрещено в качестве уровня по умолчанию может отрицательно сказаться на работе операционной системы.

Примечание

- Для выполнения этой процедуры требуются различные административные учетные данные в зависимости от среды, в которой изменяется уровень безопасности по умолчанию для политик ограниченного использования программ.

- Может понадобиться создать новый параметр политики ограниченного использования программ для данного объекта групповой политики, если это еще не сделано.

- В области сведений текущий уровень безопасности по умолчанию обозначается черным кружком с отметкой. Если щелкнуть правой кнопкой мыши текущий уровень безопасности по умолчанию, то в меню не появится команда По умолчанию.

- Чтобы задать исключения для уровня безопасности по умолчанию, создаются правила политики ограниченного использования программ. Если уровень безопасности по умолчанию имеет значение Не ограничено, то в правилах можно указывать программное обеспечение, запуск которого не разрешается. Если уровень безопасности по умолчанию имеет значение Запрещено, то в правилах можно указывать программное обеспечение, запуск которого разрешается.

- Во время установки в политиках ограниченного использования программ для всех файлов в системе задается уровень безопасности по умолчанию Не ограничено.

Применение правила к паролю

Во время регистрации или сброса паролей пользователю необходимо ввести пароль, отвечающий требованиям сложности. Правила сложности пароля применяются согласно потоку пользователя. Во время регистрации для одного потока пользователей может потребоваться ПИН-код из четырех цифр, а для другого — из восьми. Например, вы можете использовать поток пользователя с разной сложностью пароля для взрослых и детей.

Требования к сложности пароля не применяются во время входа. Во время входа пользователям никогда не предлагается сменить пароль, так как это не соответствует текущим требованиям сложности.

Сложность пароля можно настроить в следующих типах потоков пользователей.

- поток пользователя регистрации или входа в систему;

- поток пользователя сброса пароля;

При использовании пользовательских политик вы можете настраивать сложность пароля в них (подробнее см. здесь).

Преимущества входа в домен по токену

PIN-код от токена проще запомнить, так как он может быть намного проще пароля. Каждый наверняка хоть раз в жизни видел, как «опытный» пользователь мучительно не может с нескольких попыток аутентифицироваться в системе, вспоминая и вводя свой «безопасный» пароль.

PIN-код не обязательно постоянно менять, так как токены более устойчивы к перебору PIN-кодов. После некоторого числа неудачных попыток ввода, токен блокируется.

При использовании токена для пользователя вход в систему выглядит следующим образом: после загрузки компьютера, он просто подключает токен к USB-порту компьютера, вводит 4-6 цифр и нажимает кнопку Enter. Скорость ввода цифр у обычных людей выше, чем скорость ввода букв. Поэтому PIN-код вводится быстрее.

Токены позволяют решить проблему «брошенного рабочего места» — когда пользователь уходит со своего рабочего места и забывает выйти из своей учетной записи.

Политика домена может быть настроена таким образом, чтобы компьютер автоматически блокировался при извлечении токена. Также токен может быть оснащен RFID-меткой для прохода между помещениями компании, поэтому не забрав токен со своего рабочего места, сотрудник просто не сможет перемещаться по территории.

Политика паролей в политике домена по умолчанию (Default Domain Policy)

По умолчанию для установки общих требований к паролям пользователей в домене AD используются параметры групповой политики (GPO). Политика паролей учётных записей пользователей домена настраивается в Default Domain Policy (политике домена по умолчанию). Эта политика связана с корнем домена и должна применяться к контроллеру домена с ролью эмулятора PDC.

1. Чтобы настроить политику паролей учётной записи AD, откройте консоль Управления групповой политикой (gpmc.msc);

2. Разверните свой домен и найдите объект групповой политики с именем Default Domain Policy. Щёлкните его правой кнопкой мыши и выберите «Изменить»;

3. Политики паролей находятся в следующем разделе GPO: Computer configuration→ Policies→ Windows Settings → Security Settings → Account Policies → Password Policy (в русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей);

4. Дважды щёлкните параметр политики, чтобы изменить его. Чтобы включить определённый параметр политики, установите флажок Define this policy settings («Определить следующий параметр политики») и укажите необходимое значение (на скриншоте ниже я установил минимальную длину пароля 8 символов). Сохраните изменения;

Новые параметры политики паролей будут применены ко всем компьютерам домена в фоновом режиме через некоторое время (90 минут), во время загрузки компьютера, или вы можете применить политику немедленно, запустив команду

gpupdate /force

Вы можете изменить параметры политики паролей из консоли управления GPO или с помощью командлета PowerShell Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity ds.hackware.ru -MinPasswordLength 10 -LockoutThreshold 3

Отчёт RSoP HTML с использованием GPResult

GPResult также может генерировать HTML-отчёт о применённых результирующих политиках (доступно в Windows 7 и выше). Этот отчёт содержит подробную информацию обо всех системных настройках, которые задаются групповыми политиками, и названиями определённых объектов групповой политики, которые их установили (по своей структуре этот отчёт напоминает вкладку Настройки в Консоли управления групповыми политиками — gpmc.msc) . Вы можете сгенерировать HTML-отчет GPResult, используя команду:

GPResult /h c:\PS\gpo-report.html /f

Чтобы сгенерировать отчёт и автоматически открыть его в браузере, выполните следующую команду:

GPResult /h GPResult.html & GPResult.html

HTML-отчет gpresult содержит довольно много полезной информации: вы можете увидеть ошибки, возникшие во время применения объектов групповой политики, время обработки (в мс) для определённых политик и CSE (в разделе Computer Details → Component Status section («Сведения о компьютере» → «Состояние компонента»)). Как видите, этот HTML-отчёт gpresult намного удобнее для анализа применяемых политик, чем rsop.msc.

![Парольные политики windows [rtfm.wiki]](http://smartshop124.ru/wp-content/uploads/8/6/6/86667d1ff4e15df9ede59680b90f3263.jpeg)

![Парольные политики windows [rtfm.wiki]](http://smartshop124.ru/wp-content/uploads/4/2/3/423fcdfdec536a7cc299ac8843f0ff22.jpeg)