Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager Import-Module ServerManager # Установка роли AD DS со всеми зависимыми компонентами Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools # Импорт модуля ADDSDeployment Import-Module ADDSDeployment # Установка нового леса Install-ADDSForest ` # Не включать делегирование -CreateDnsDelegation:$false ` # Путь к базе данных AD -DatabasePath «C:\Windows\NTDS» ` # Режим работы домена -DomainMode «WinThreshold» ` # Задаем имя домена -DomainName «partner.pyatilistnik.info» ` # Задаем короткое NetBIOS имя -DomainNetbiosName «PARTNER» ` # Задаем режим работы леса -ForestMode «WinThreshold» ` # Указываем, что будем устанавливать DNS-сервер -InstallDns:$true ` # Задаем путь к NTDS -LogPath «C:\Windows\NTDS» ` # Если требуется перезагрузка, то перезагружаемся -NoRebootOnCompletion:$false ` # Задаем путь до папки SYSVOL -SysvolPath «C:\Windows\SYSVOL» ` -Force:$true

Скачать скрипт установки доменных служб Active Directory

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

-

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает запись в следующем подкайке реестра:

Ниже следующую запись значений для:

— Включено (0x1). Параметр 0x1 означает, что компьютеры могут пытаться обновить зоны TopLevelDomain. То есть, если параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является авторитетной для записей ресурсов, которые компьютер должен обновить, за исключением корневой зоны.

— Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешается пытаться обновлять зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются авторитетными для записей ресурсов, которые компьютер должен обновить. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локализованную конфигурацию. -

Политика записей реестра PTR

Новое возможное значение 0x2 записи было добавлено в следующем подкое реестра:

Ниже следующую запись значений для:

— 0x2. Регистрация только в том случае, если регистрация записей «A» будет успешной. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Регистрация. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успеха регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Программное обеспечение и методологии, которые вызывают откаты USN

Когда используются следующие среды, программы или подсистемы, администраторы могут обойти проверки и проверки, разработанные Корпорацией Майкрософт при восстановлении состояния системы контроллера домена:

-

Запуск контроллера домена Active Directory, файл базы данных Active Directory которого был восстановлен (скопирован) с помощью такой программы изображений, как Norton Ghost.

-

Запуск ранее сохраненного виртуального жесткого диска контроллера домена. Следующий сценарий может привести к откату USN:

- Продвижение контроллера домена в виртуальной среде размещения.

- Создайте снимок или альтернативную версию виртуальной среды размещения.

- Позвольте контроллеру домена продолжать репликацию входящие и исходящие репликации.

- Запустите созданный файл изображений контроллера домена в шаге 2.

-

Примеры виртуализированных сред размещения, которые вызывают этот сценарий, включают Microsoft Virtual PC 2004, Microsoft Virtual Server 2005 и EMC VMWARE. Другие виртуализированные среды размещения также могут вызывать этот сценарий.

-

Дополнительные сведения об условиях поддержки контроллеров домена в виртуальных средах хостинга см. в дополнительных сведениях о том, что следует учитывать при размещении контроллеров домена Active Directory в виртуальных средах размещения.

-

Запуск контроллера домена Active Directory, расположенного на томе, где дисковая подсистема загружается с помощью сохраненных ранее изображений операционной системы без необходимости восстановления состояния системы Active Directory.

-

Сценарий A. Запуск нескольких копий Active Directory, расположенных на дисковой подсистеме, которая хранит несколько версий тома

- Продвижение контроллера домена. Найдите файл Ntds.dit в подсистеме диска, которая может хранить несколько версий тома, в котором размещен файл Ntds.dit.

- Используйте дисковую подсистему для создания снимка тома, в котором размещен файл Ntds.dit для контроллера домена.

- Продолжайте, чтобы контроллер домена загружал Active Directory из тома, созданного на шаге 1.

- Запустите контроллер домена, сохраненный базой данных Active Directory в шаге 2.

-

Сценарий B. Запуск Active Directory с других дисков в разбитом зеркале

- Продвижение контроллера домена. Найдите файл Ntds.dit на зеркальном диске.

- Разломай зеркало.

- Продолжайте реплицировать входящие и исходящие репликации с помощью файла Ntds.dit на первом диске в зеркале.

- Запустите контроллер домена с помощью файла Ntds.dit на втором диске в зеркале.

-

Даже если они не предназначены, каждый из этих сценариев может привести к откату контроллеров домена в старую версию базы данных Active Directory неподтвердимыми методами. Единственный поддерживаемый способ отката содержимого Active Directory или локального состояния контроллера домена Active Directory — это использование утилиты резервного копирования и восстановления, известной в Active Directory, для восстановления резервного копирования состояния системы, которое возникло с одной и той же установки операционной системы и того же физического или виртуального компьютера, который восстанавливается.

Корпорация Майкрософт не поддерживает любой другой процесс, который делает снимок элементов системного состояния контроллера домена Active Directory и копирует элементы этого системного состояния на изображение операционной системы. Если администратор не вмешается, такие процессы вызывают откат USN. Это откат USN вызывает прямые и транзитные партнеры репликации неправильно восстановленного контроллера домена иметь несовместимые объекты в базах данных Active Directory.

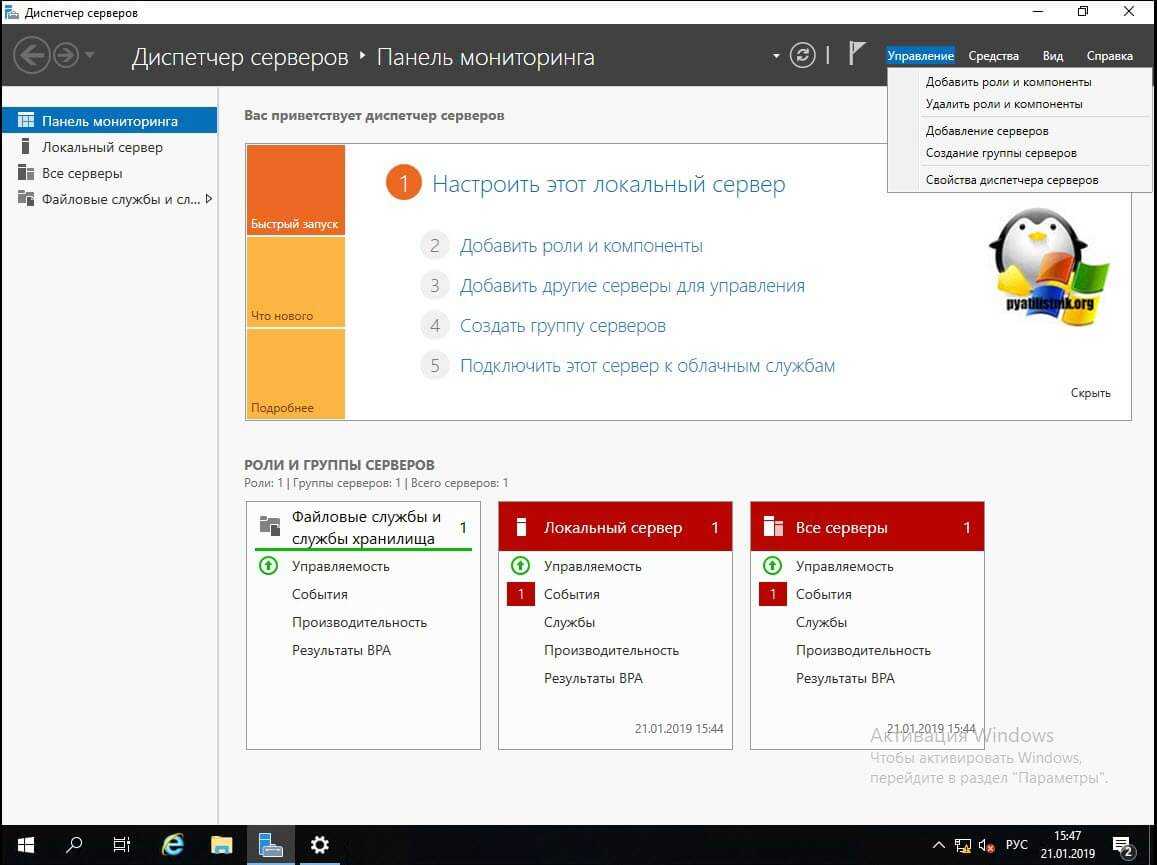

Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

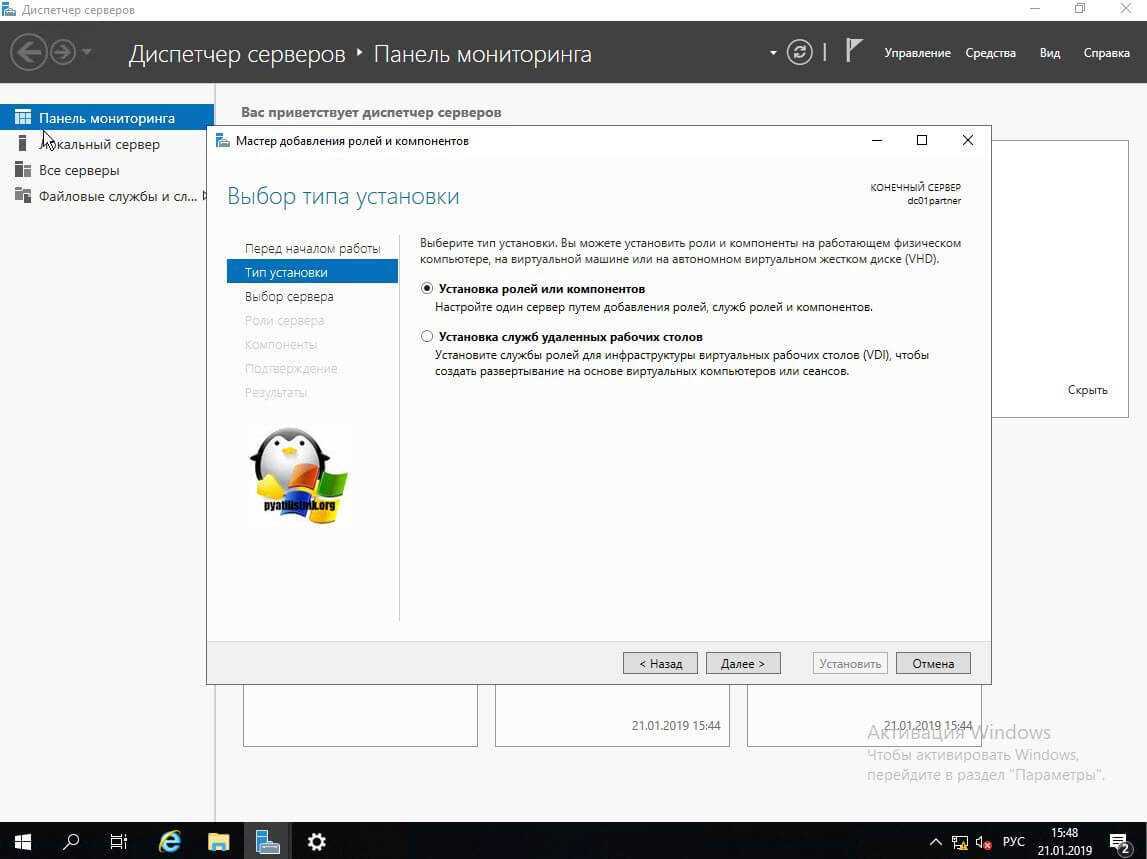

Тип установки оставьте «Установка ролей и компонентов».

Тип установки оставьте «Установка ролей и компонентов».

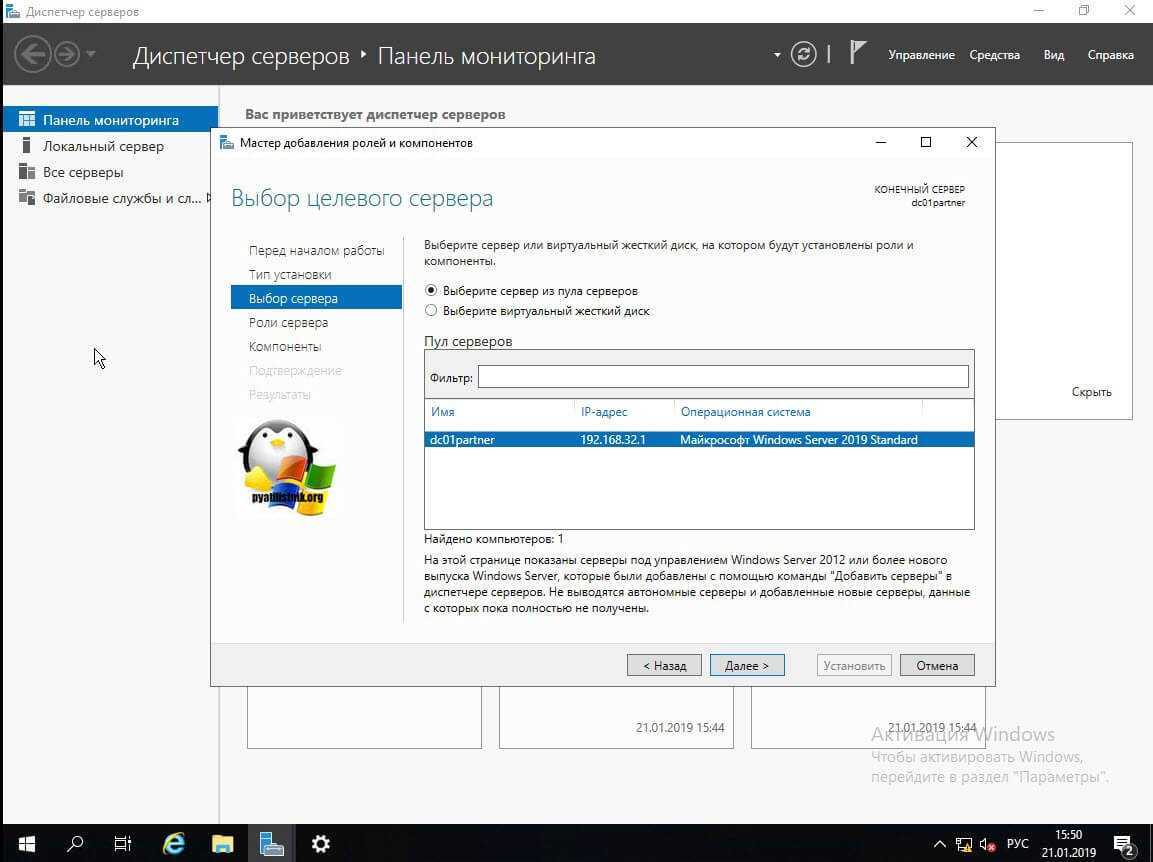

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

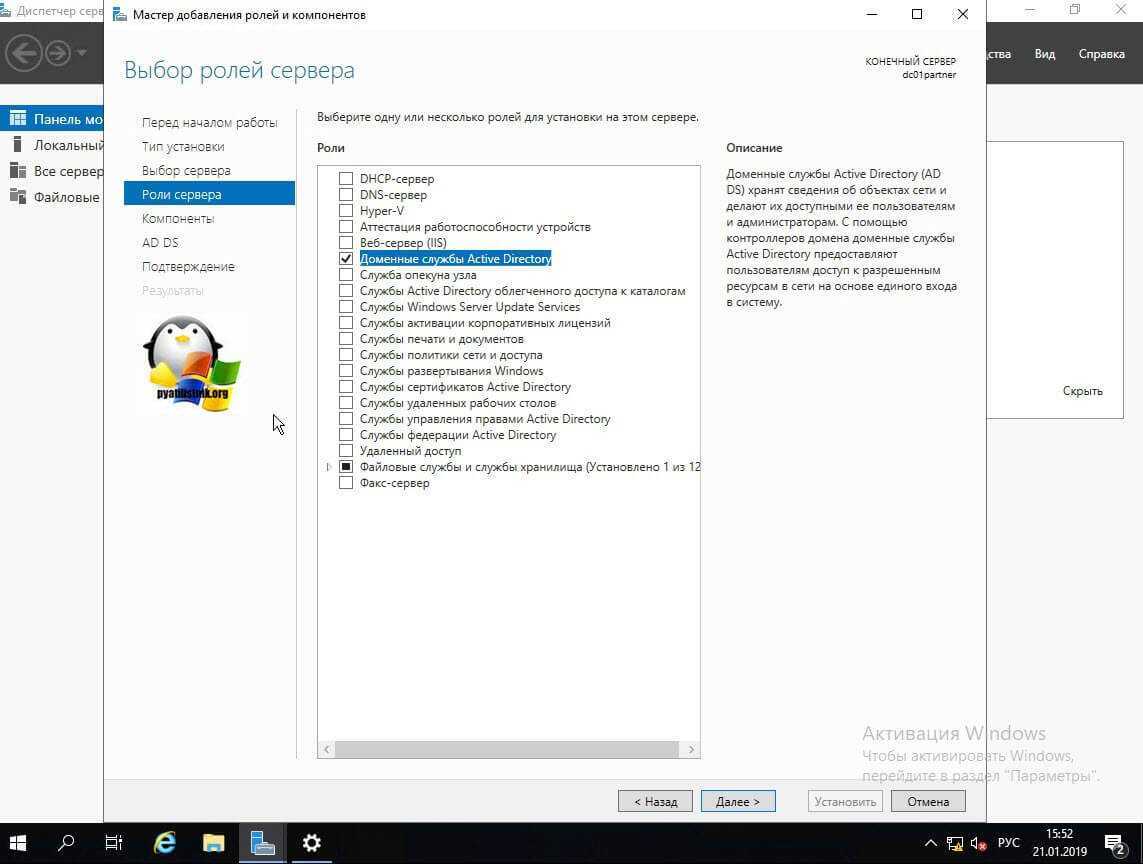

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

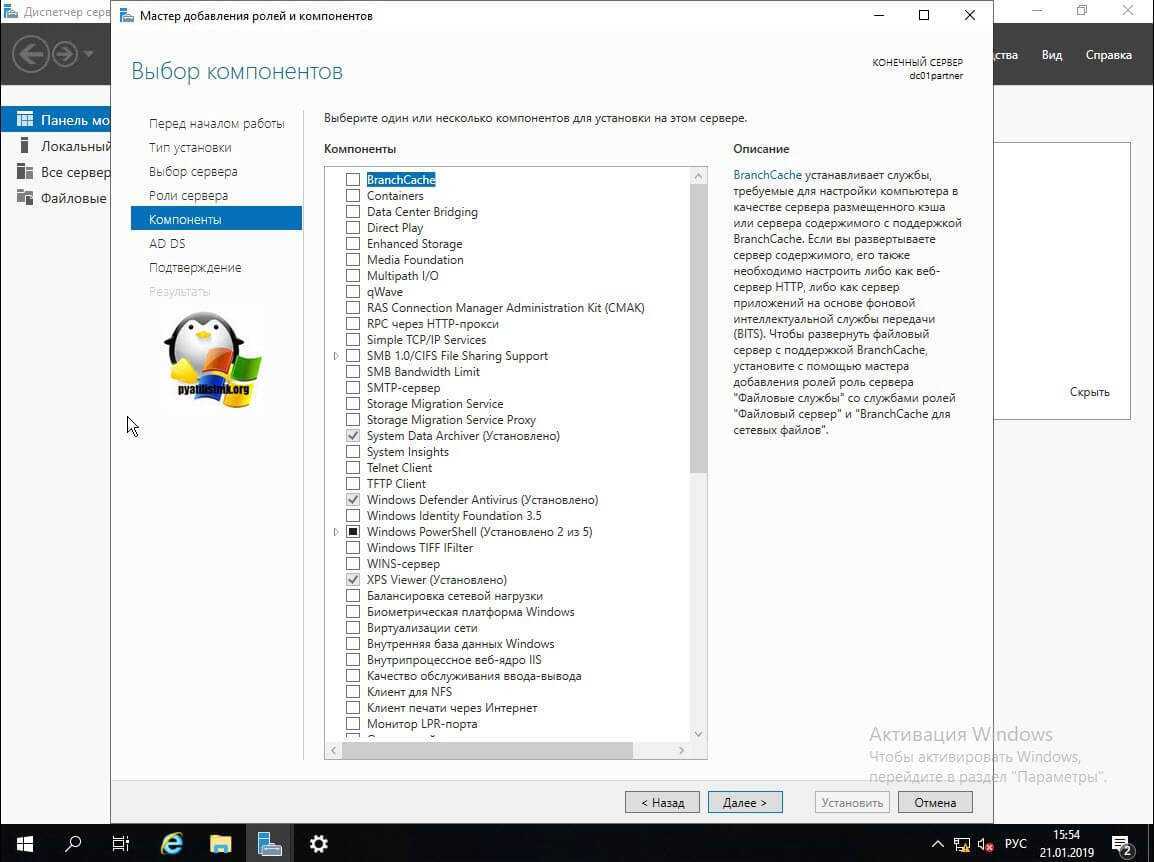

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

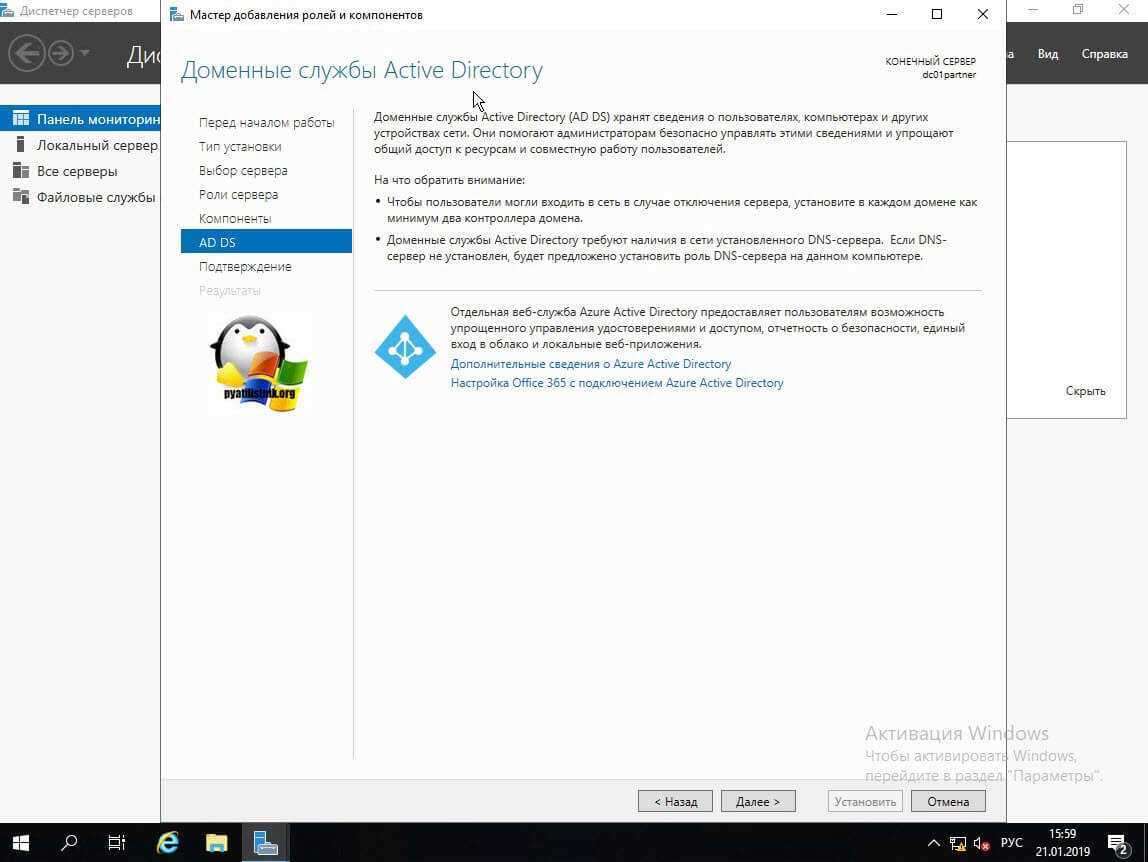

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

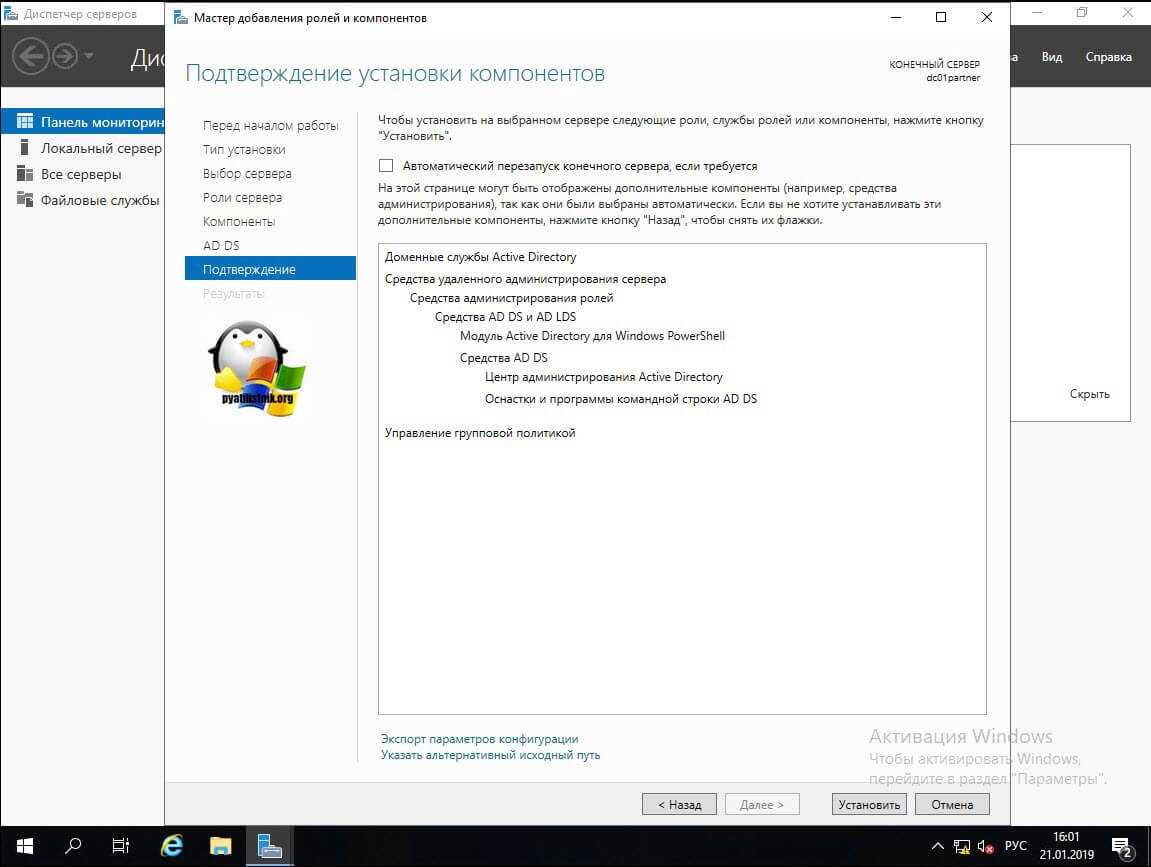

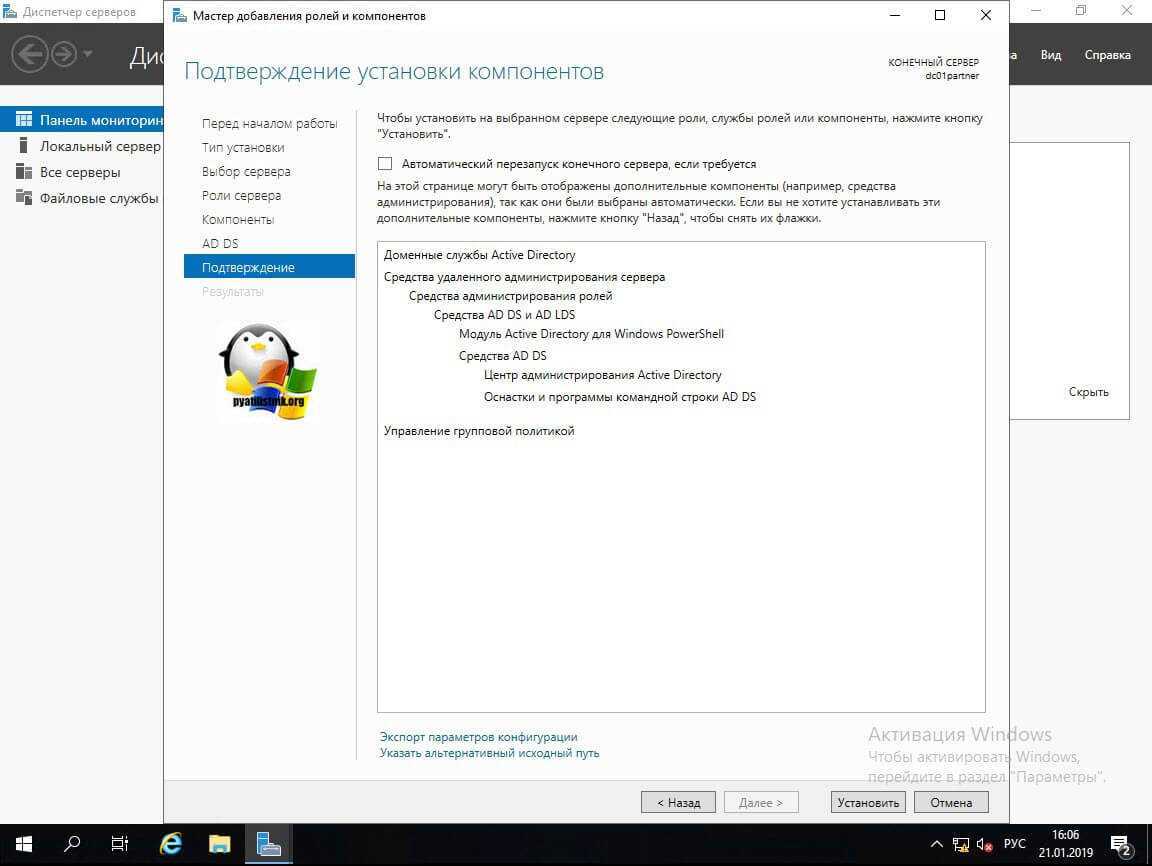

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

- Средства удаленного администрирования сервера

- Средства администрирования ролей

- Средства AD DS и AD LDS

- Модуль Active Directory для PowerShell

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

- Управление групповой политикой

Нажимаем «Установить»

Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory

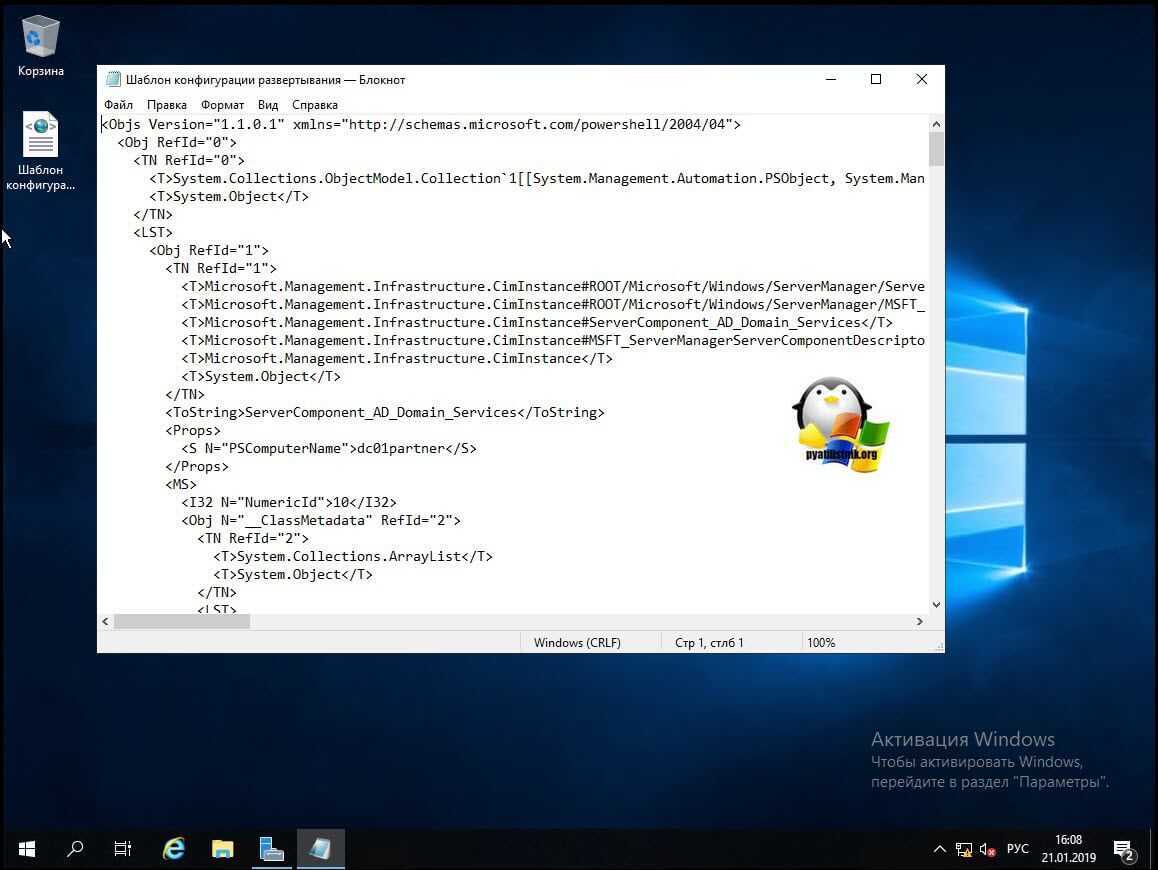

Выгруженная конфигурация, это XML файл с таким вот содержанием.

Выгруженная конфигурация, это XML файл с таким вот содержанием.

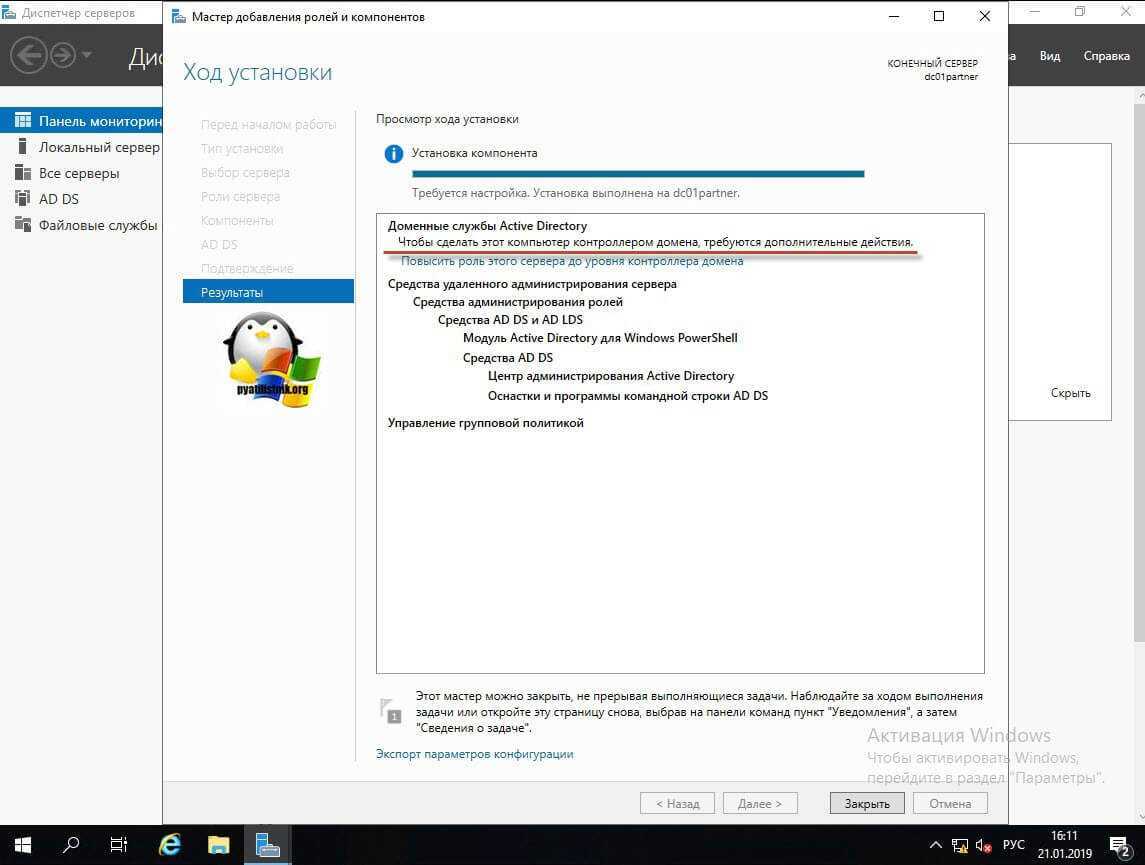

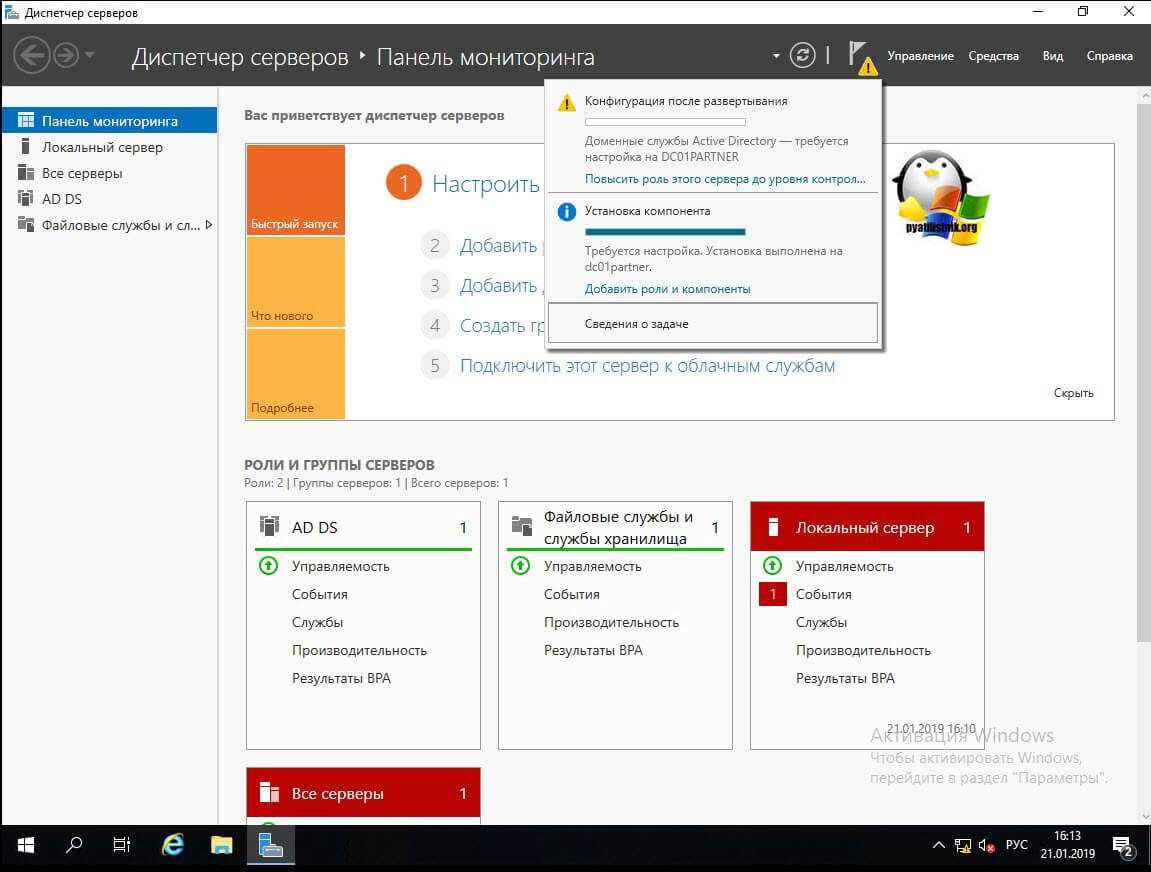

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

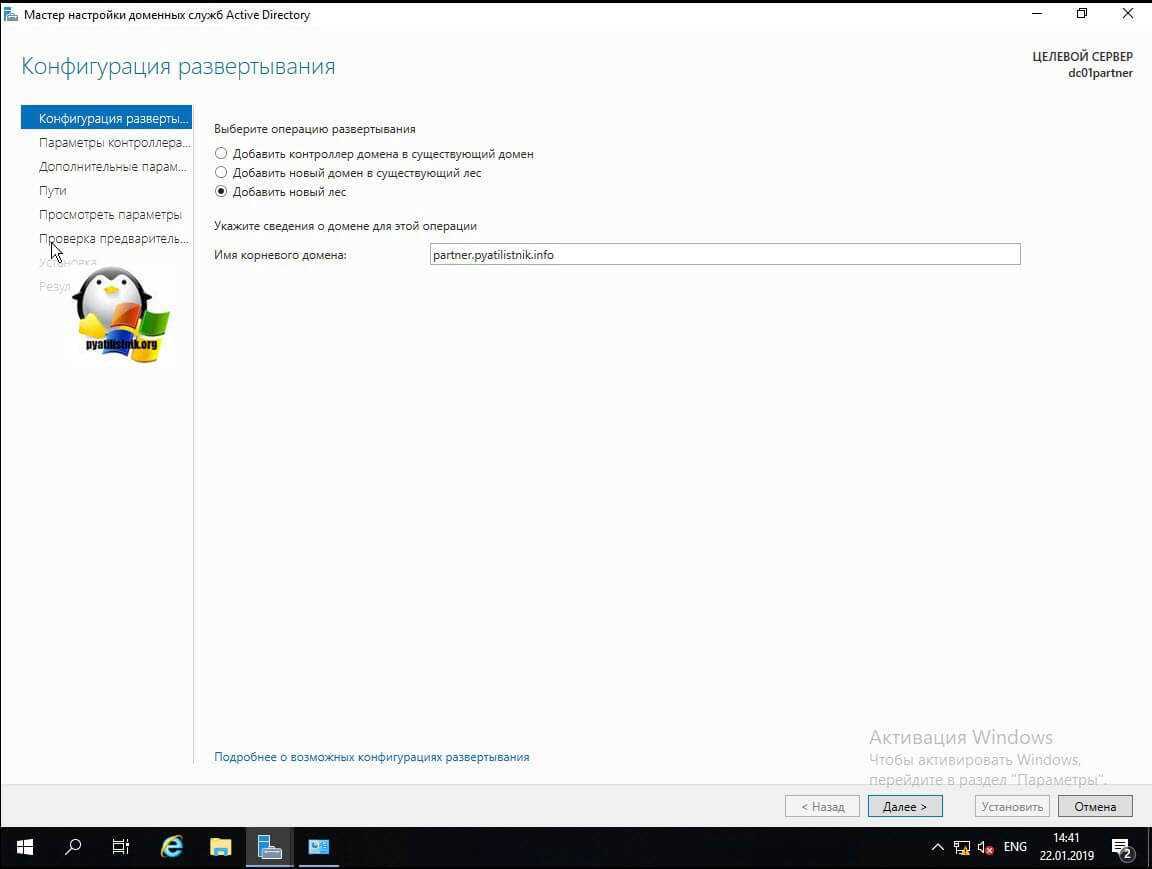

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

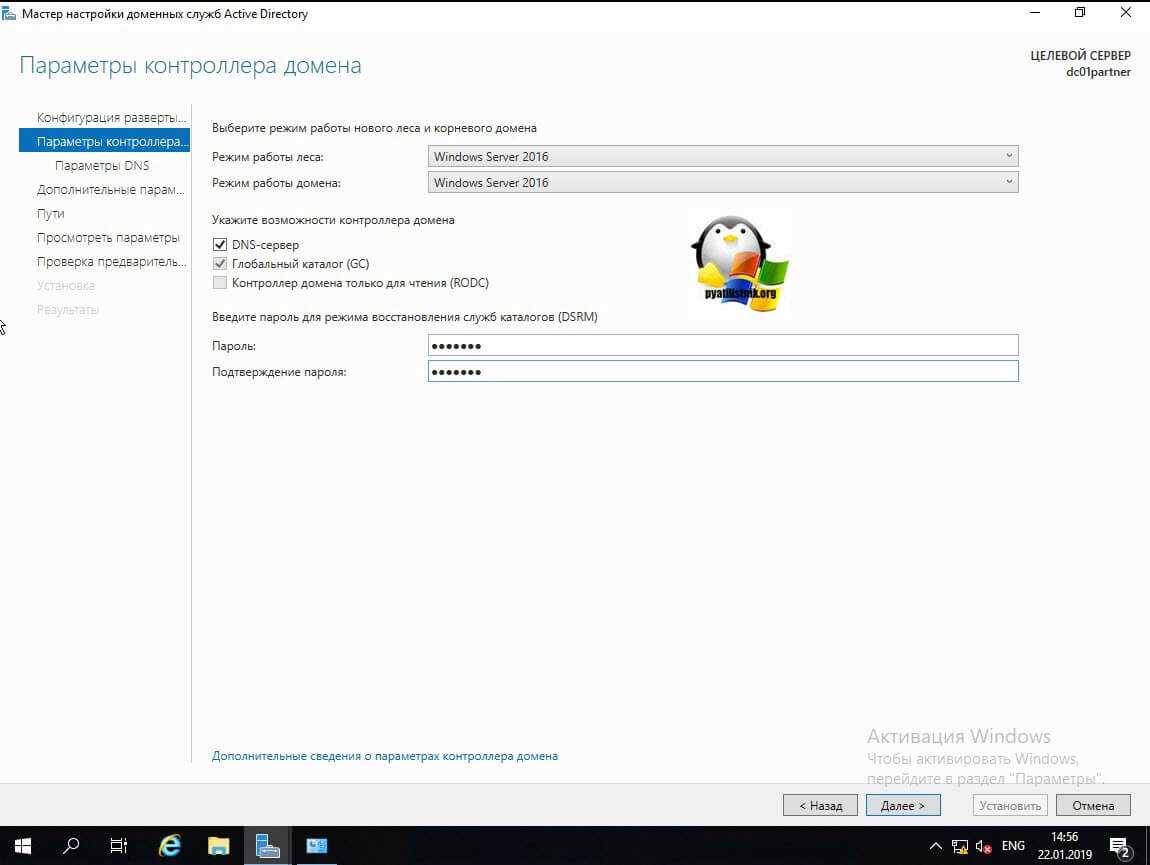

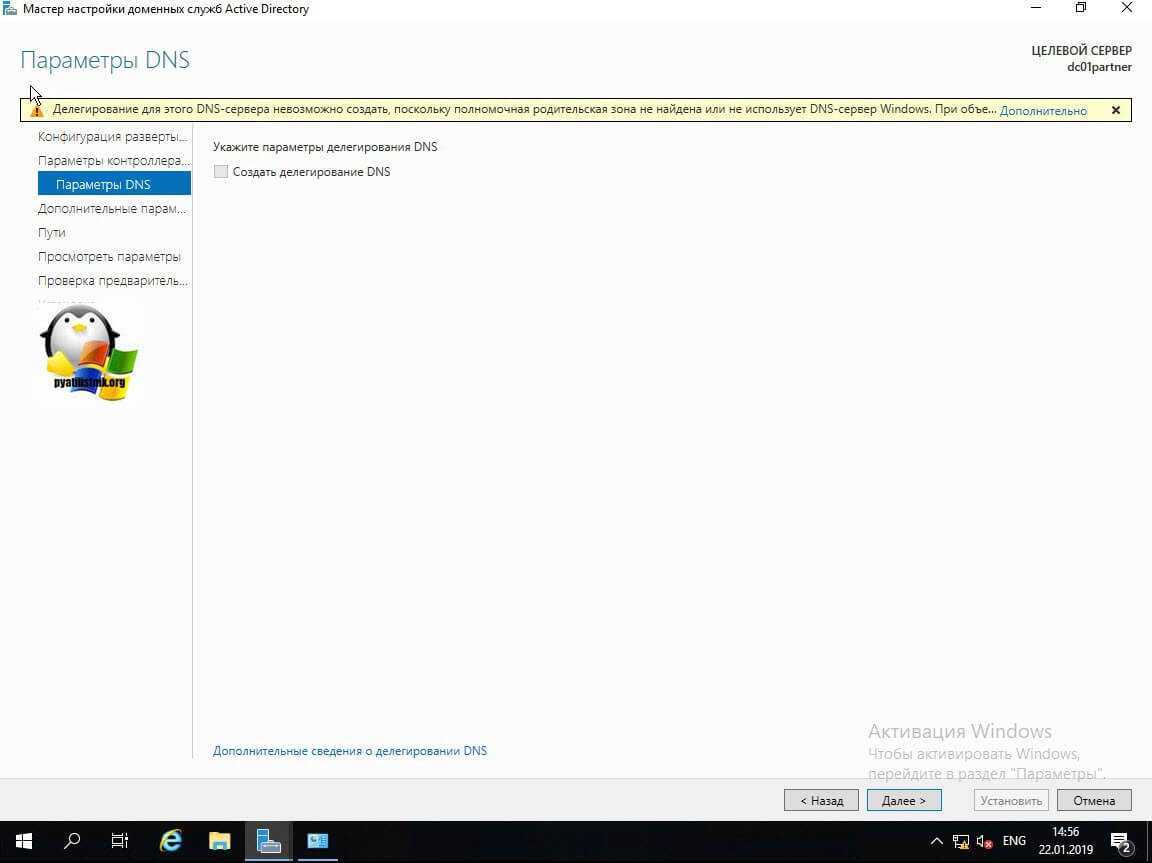

На следующем окне вы должны выбрать параметры:

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

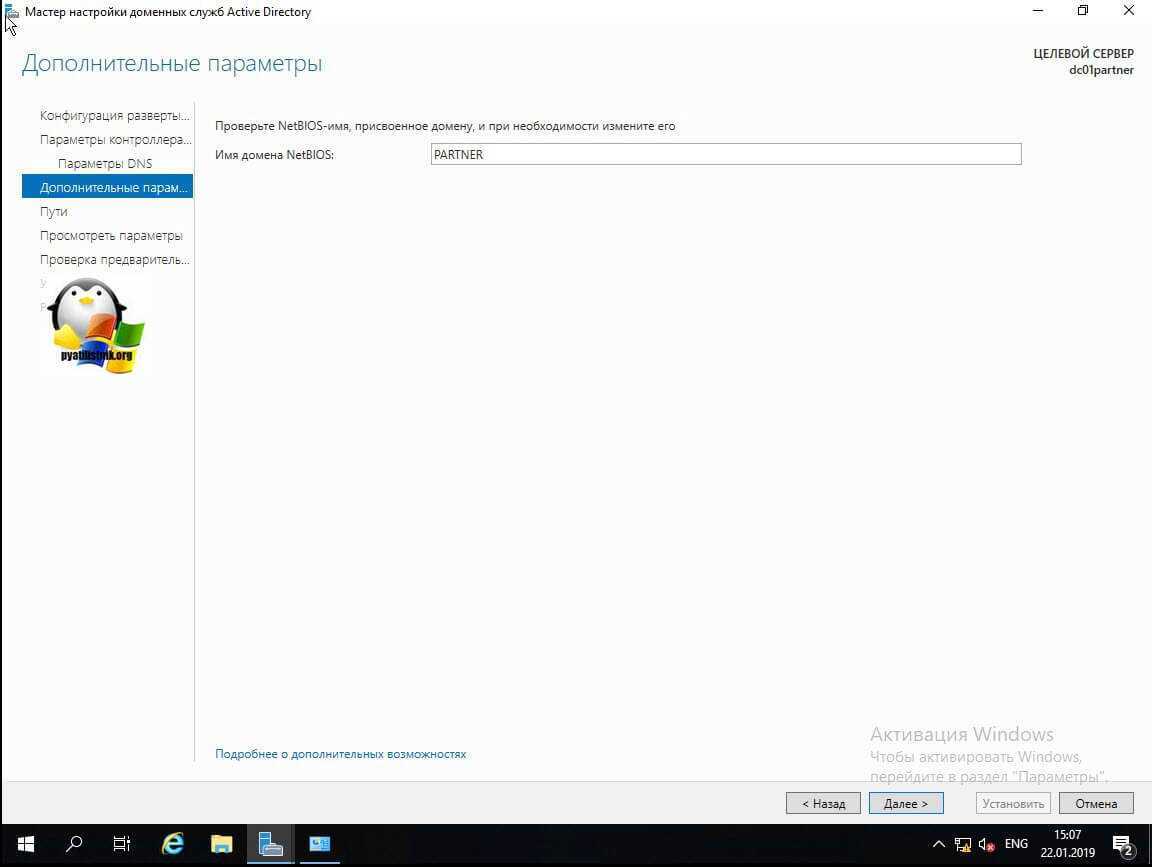

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

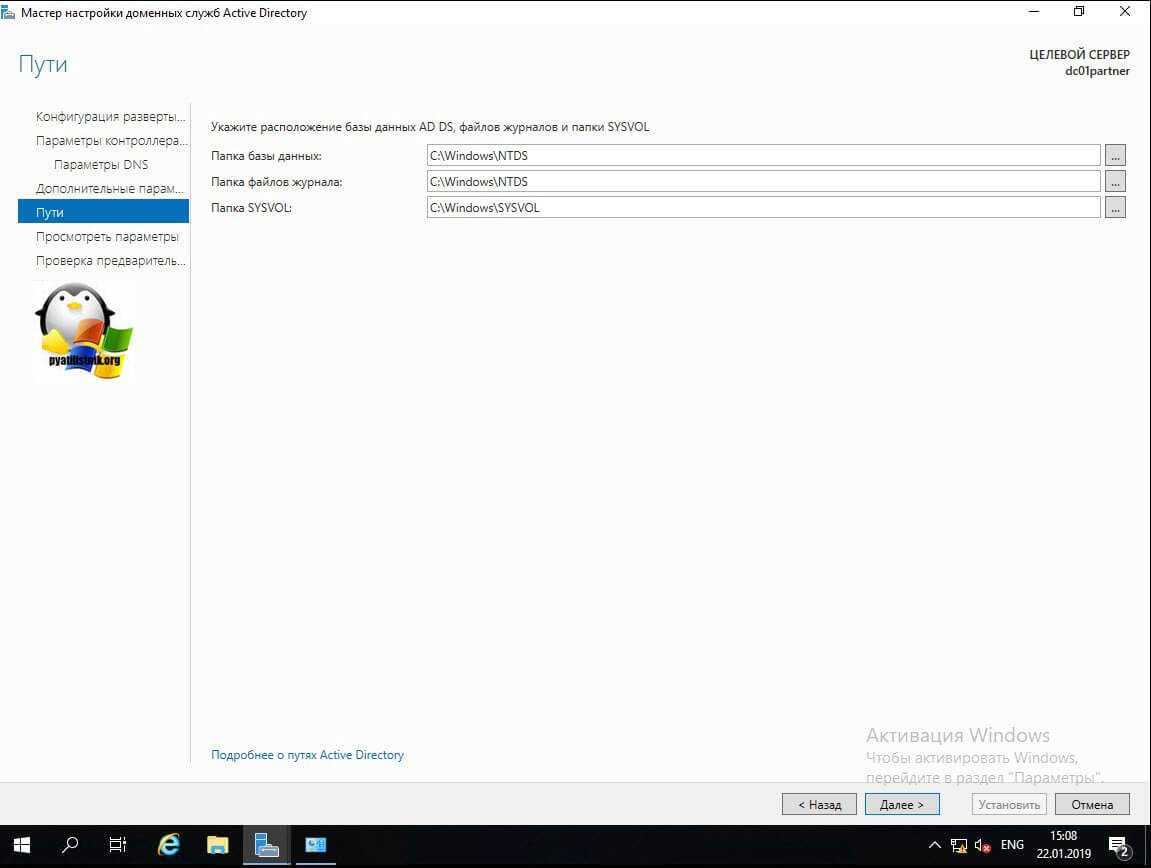

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:\Windows\NTDS

- Папка файлов журналов — C:\Windows\NTDS

- Папка SYSVOL — C:\Windows\SYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

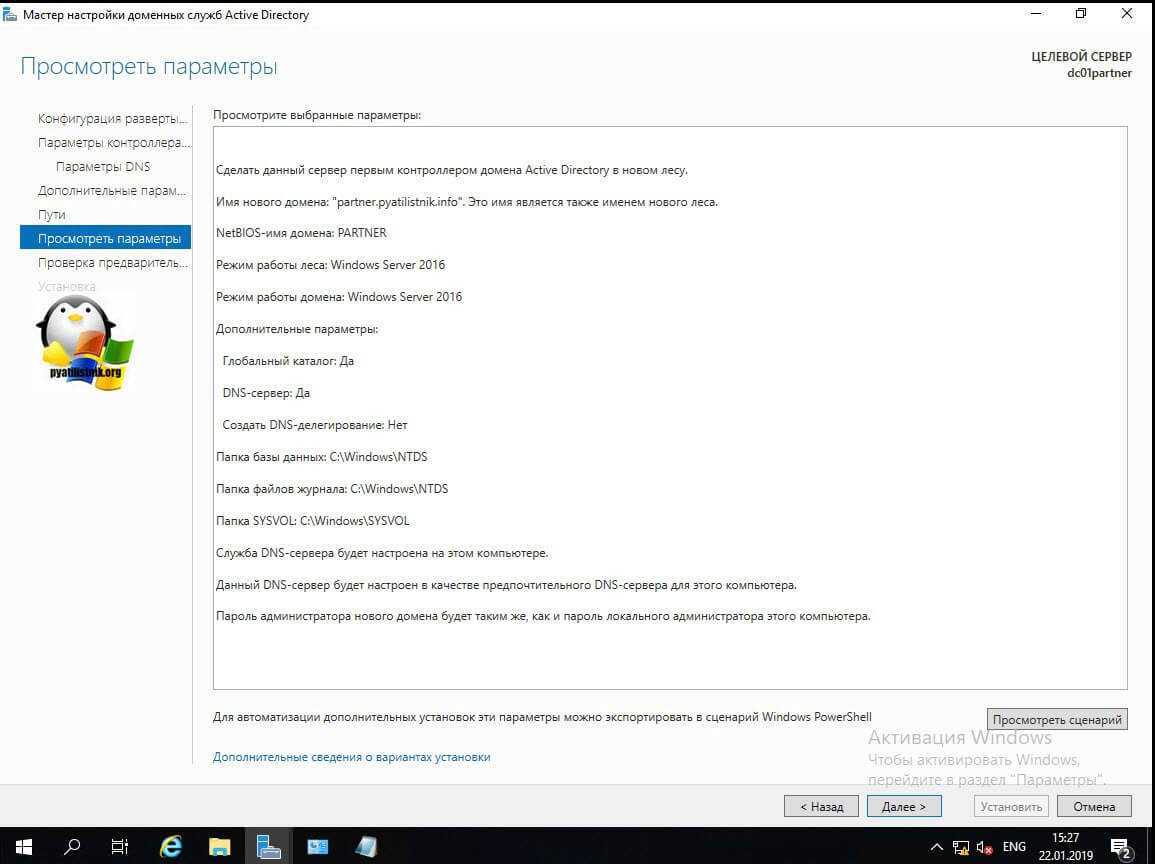

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath «C:\Windows\NTDS» ` -DomainMode «WinThreshold» ` -DomainName «partner.pyatilistnik.info» ` -DomainNetbiosName «PARTNER» ` -ForestMode «WinThreshold» ` -InstallDns:$true ` -LogPath «C:\Windows\NTDS» ` -NoRebootOnCompletion:$false ` -SysvolPath «C:\Windows\SYSVOL» ` -Force:$true

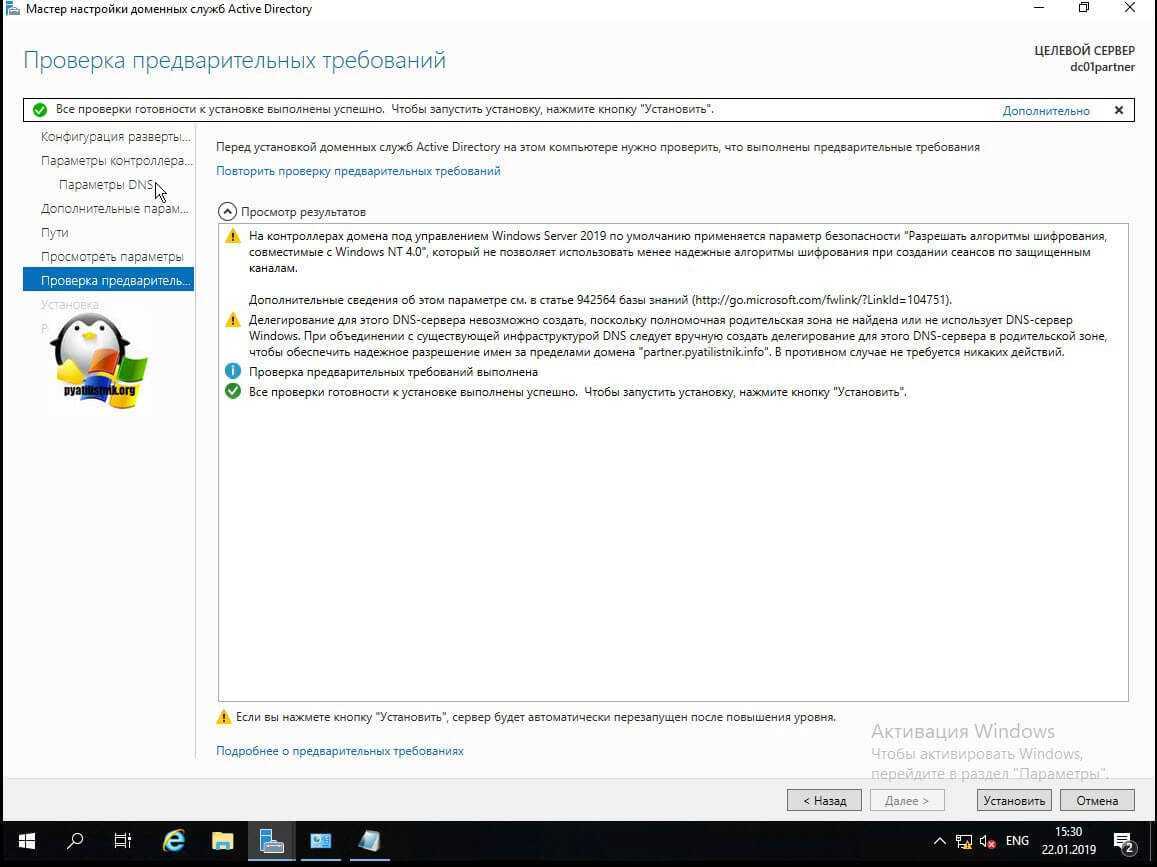

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

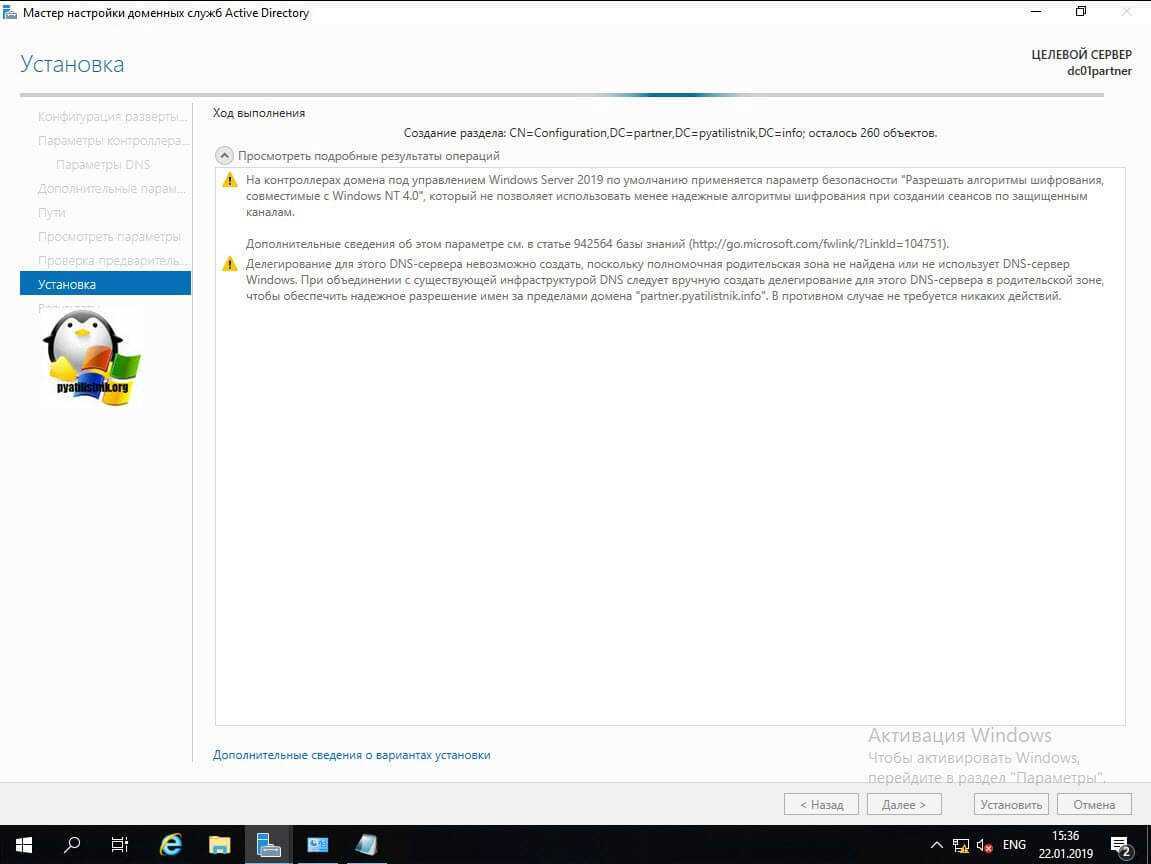

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

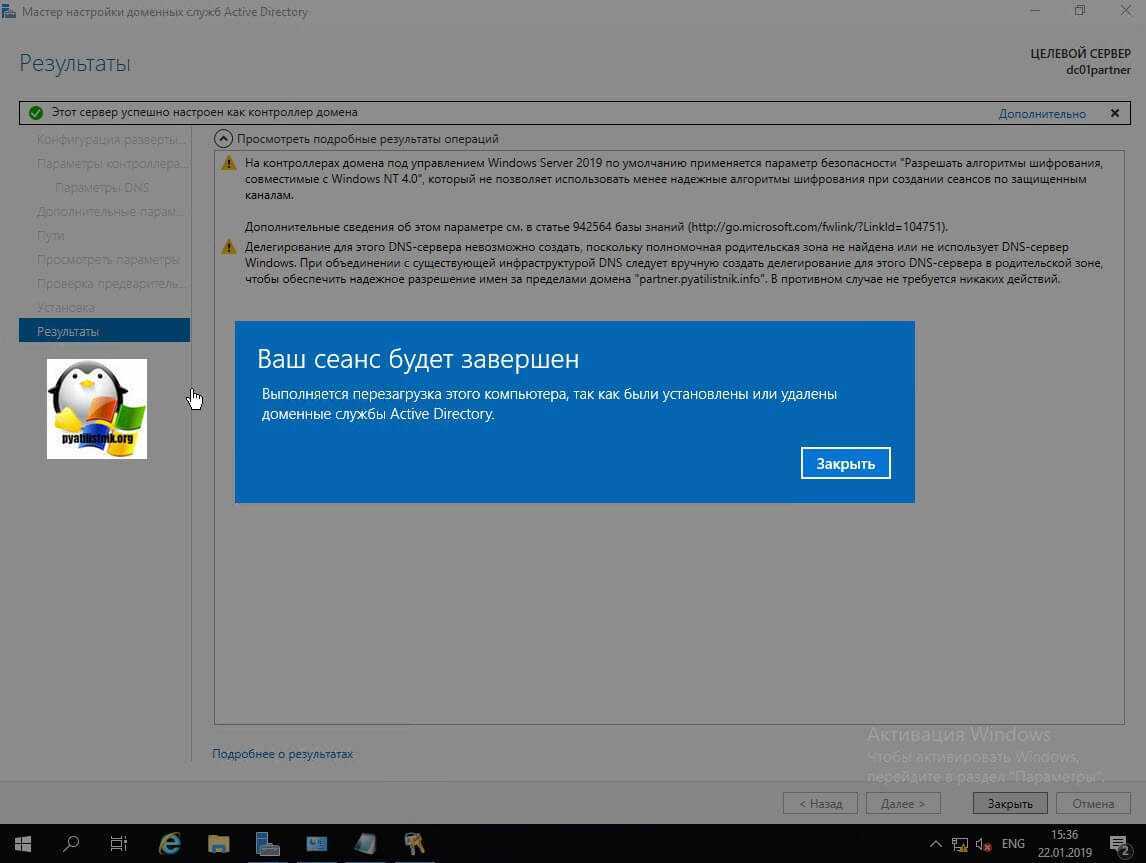

После установки вам сообщат:

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

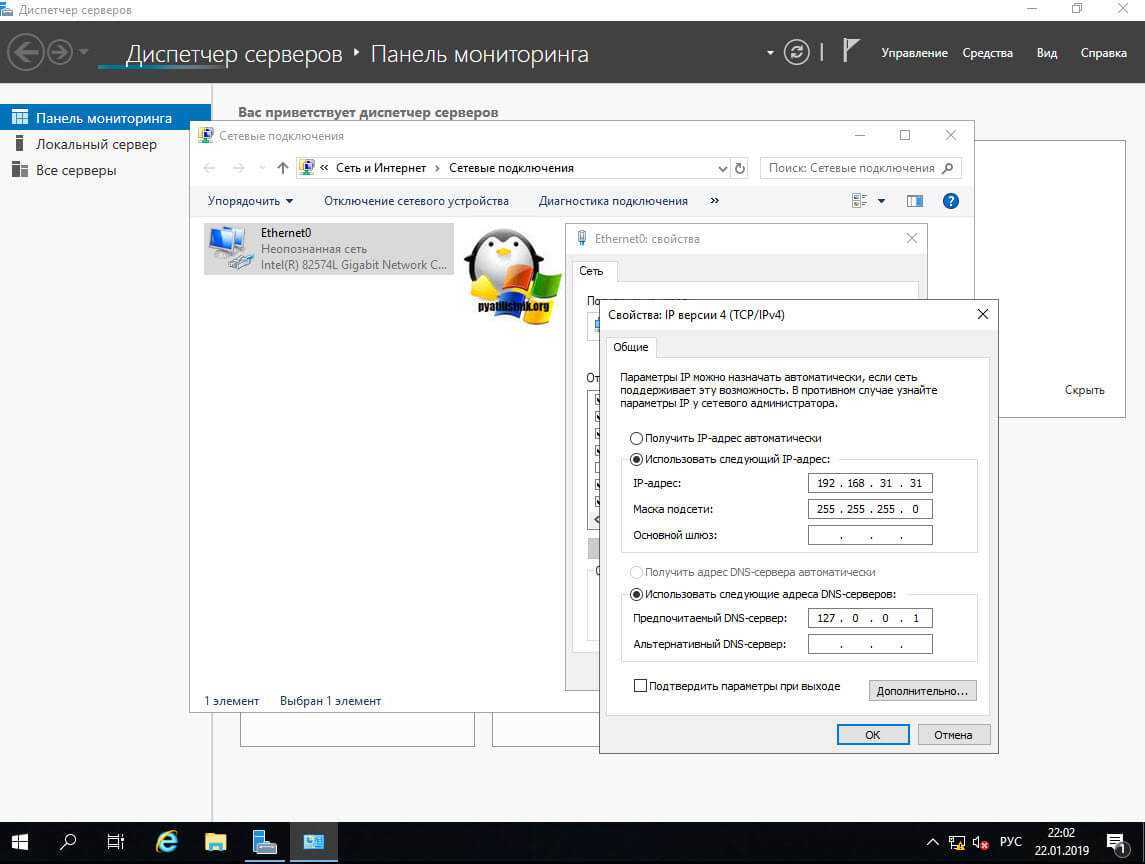

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

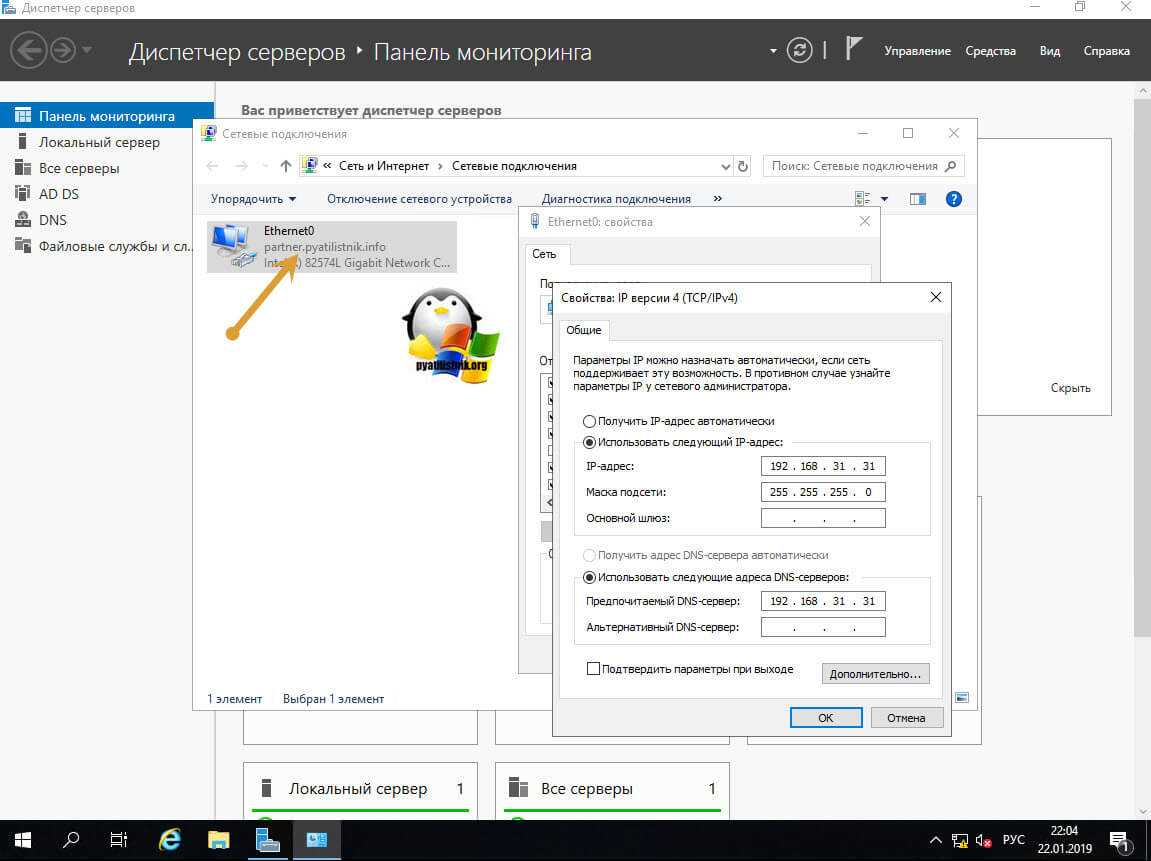

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Регистрация имени DNS с помощью регистратора Интернета

Рекомендуется зарегистрировать имена DNS для самых внутренних и внешних пространств имен DNS в регистраторе Интернета. Который включает в себя домен корневого леса любых лесов Active Directory, если такие имена не являются поддоменами имен DNS, зарегистрированных именем организации (Например, домен корневого леса «corp.example.com» является поддоменом внутреннего «example.com». пространство имен.) При регистрации имен DNS в регистраторе Интернета это позволяет DNS-серверам Интернета разрешить домен сейчас или в какой-то момент в течение жизни леса Active Directory. И эта регистрация помогает предотвратить возможные столкновения имен другими организациями.

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

-

Чтобы создать нового пользователя, выполните следующие действия:

-

Нажмите кнопку Начните, укажи административные средства, а затем нажмите кнопку Пользователи и компьютеры Active Directory, чтобы запустить консоль Active Directory Users and Computers.

-

Щелкните созданное доменное имя, а затем разойдите содержимое.

-

Правой кнопкой мыши Пользователи , указать на Новый, а затем нажмите кнопку Пользователь.

-

Введите имя, фамилию и имя пользователя нового пользователя, а затем нажмите кнопку Далее.

-

Введите новый пароль, подтвердите пароль и нажмите кнопку, чтобы выбрать один из следующих флажков:

- Пользователи должны изменить пароль в следующем логотипе (рекомендуется для большинства пользователей)

- Пользователь не может изменить пароль

- Срок действия пароля никогда не истекает

- Учетная запись отключена

Щелкните кнопку Далее.

-

Просмотрите предоставленные сведения, и если все правильно, нажмите кнопку Готово.

-

-

После создания нового пользователя в группу, которая позволяет этому пользователю выполнять административные задачи, ввести членство в этой учетной записи пользователя. Так как это лабораторная среда, которую вы контролируете, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее членом групп администраторов схемы, Enterprise и доменов. Чтобы добавить учетную запись в группы администраторов схемы, Enterprise и администраторов домена, выполните следующие действия:

- На консоли Active Directory Users and Computers щелкните правой кнопкой мыши новую учетную запись, созданную вами, и нажмите кнопку Свойства.

- Щелкните вкладку «Член» и нажмите кнопку Добавить.

- В диалоговом окне Выбор групп укажите группу и нажмите кнопку ОК, чтобы добавить в список нужные группы.

- Повторите процесс выбора для каждой группы, в которой пользователю требуется членство в учетной записи.

- Для завершения нажмите кнопку ОК.

-

Заключительный шаг в этом процессе — добавление сервера-участника в домен. Этот процесс также применяется к рабочим станциям. Чтобы добавить компьютер в домен, выполните следующие действия:

-

Войдите на компьютер, который необходимо добавить в домен.

-

Щелкните правой кнопкой мыши «Мой компьютер», а затем нажмите кнопку Свойства.

-

Щелкните вкладку «Имя компьютера», а затем нажмите кнопку Изменить.

-

В диалоговом окне Изменение имени компьютера щелкните Домен под участником, а затем введите доменное имя. Нажмите кнопку ОК.

-

При запросе введите имя пользователя и пароль ранее созданной учетной записи, а затем нажмите кнопку ОК.

Создается сообщение, которое приветствует вас в домене.

-

Нажмите кнопку ОК, чтобы вернуться на вкладку «Имя компьютера», а затем нажмите кнопку ОК, чтобы закончить.

-

Перезапустите компьютер, если вам будет предложено это сделать.

-

Сводка

В этой статье описывается сбой репликации Active Directory, вызванный откатом номера последовательности обновления (USN). Откат USN возникает при неправильном восстановлении или вклеии старой версии базы данных Active Directory.

При откате usN изменения объектов и атрибутов, которые происходят на одном контроллере домена, не реплицируется в другие контроллеры домена в лесу. Поскольку партнеры репликации считают, что у них есть дополнивая копия базы данных Active Directory, средства мониторинга и устранения неполадок, такие как Repadmin.exe, не сообщают об ошибках репликации.

Контроллеры домена журнал Directory Services Event 2095 в журнале событий Службы каталогов при обнаружении отката usN. Текст сообщения события направляет администраторов в эту статью, чтобы узнать о вариантах восстановления.

Пример записи журнала Event 2095

В следующих темах обсуждаются вопросы обнаружения и восстановления отката usN в контроллере домена на Windows сервере.

Поддерживаемые методы для поддержки Active Directory на контроллерах доменов, которые работают Windows Server 2003 или более поздних версиях Windows Server

В течение жизненного цикла контроллера домена может потребоваться восстановить или «откатить» содержимое базы данных Active Directory до известной точки времени. Или, возможно, вам придется откат элементов хост-системы контроллера домена, включая Active Directory, до известной хорошей точки.

Поддерживаются следующие методы, которые можно использовать для отката содержимого Active Directory:

-

Используйте утилиту резервного копирования и восстановления active Directory, которая использует API, предоставляемые Корпорацией Майкрософт и протестированную Корпорацией Майкрософт. Эти API неавторитарно или достоверно восстанавливают резервное копирование системного состояния. Восстановленная резервная копия должна исходить из одной и той же установки операционной системы и с того же физического или виртуального компьютера, который восстанавливается.

-

Используйте утилиту резервного копирования и восстановления active Directory, которая использует API службы копирования microsoft Volume Shadow Copy Service. Эти API восстанавливают и восстанавливают состояние системы контроллера домена. Служба копирования теней тома поддерживает создание однократных теневых копий одного или нескольких томов на компьютерах с Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2. Одно точка в времени теневых копий также известны как моментальные снимки. Дополнительные сведения можно найти в службе «Том Теневая служба копирования» в Службе поддержки Майкрософт.

-

Восстановление состояния системы. Оцените, существуют ли допустимые резервные копии состояния системы для этого контроллера домена. Если резервное копирование допустимого состояния системы было выполнено до неправильного восстановления отката контроллера домена и если резервное копирование содержит последние изменения, внесенные на контроллере домена, восстановим состояние системы из последнего резервного копирования.