Разрешение для симптома 3

Чтобы устранить проблему, настройте проверку подлинности и шифрование.

Чтобы настроить проверку подлинности и шифрование для подключения, выполните следующие действия:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров, а затем нажмите кнопку Удаленное конфигурация хозяйской сессии рабочего стола.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

В диалоговом окне Свойства для подключения на вкладке General в уровне Безопасности выберите метод безопасности.

-

На уровне шифрования щелкните нужный уровень. Вы можете выбрать low, Client Compatible, High или FIPS Compliant. См. шаг 4 выше для Windows Server 2003 для параметров уровня безопасности и шифрования.

Примечание

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». По соображениям безопасности рекомендуется использовать команду «Запуск от имени».

- Чтобы открыть конфигурацию служб удаленного рабочего стола, нажмите кнопку Начните, щелкните Панель управления, дважды щелкните административные средства, а затем дважды щелкните конфигурацию служб удаленного рабочего стола.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют конфигурацию, заданную с помощью средства конфигурации служб удаленного рабочего стола. Кроме того, если включить системную криптографию: используйте алгоритмы, совместимые с FIPS, для шифрования, хаширования и подписания параметра групповой политики, этот параметр переопределит параметр Групповой политики шифрования клиентского подключения.

- При изменении уровня шифрования новый уровень шифрования вступает в силу при следующем входе пользователя. Если требуется несколько уровней шифрования на одном сервере, установите несколько сетевых адаптеров и настройте каждый адаптер отдельно.

- Чтобы убедиться, что сертификат имеет соответствующий закрытый ключ, в конфигурации служб удаленного рабочего стола щелкните правой кнопкой мыши подключение, для которого необходимо просмотреть сертификат, щелкните вкладку Общие, нажмите кнопку Изменить, щелкните сертификат, который необходимо просмотреть, а затем нажмите кнопку Просмотреть сертификат . В нижней части вкладки «Общие» должен отображаться закрытый ключ, соответствующий этому сертификату. Эти сведения также можно просмотреть с помощью оснастки Сертификаты.

- Параметр FIPS, совместимый с FIPS (система криптографии: использование алгоритмов, совместимых с FIPS, для шифрования, хаширования и подписи в групповой политике или параметре fiPS Compliant в конфигурации серверов удаленного рабочего стола) шифрует и расшифровывает данные, отправленные от клиента на сервер и с сервера к клиенту, с помощью алгоритмов шифрования 140-1 Федерального стандарта обработки информации (FIPS) 140-1, с помощью криптографических модулей Майкрософт. Дополнительные сведения см. в технической справке Windows Server 2003.

- Высокий параметр шифрует данные, отосланные от клиента на сервер и с сервера к клиенту с помощью сильного 128-битного шифрования.

- Параметр Client Compatible шифрует данные, отосланные между клиентом и сервером, с максимальной силой ключа, поддерживаемой клиентом.

- Параметр Low шифрует данные, отосланные от клиента на сервер с помощью 56-битного шифрования.

Дополнительный шаг по устранению неполадок: включить журналы событий CAPI2

Чтобы устранить эту проблему, вйдите в журналы событий CAPI2 на клиентских и серверных компьютерах. Эта команда показана на следующем скриншоте.

Настройка RD Connection Broker для подключений к ферме RDS

Как я писал выше в текущей конфигурации посредник подключений к удаленным рабочим столам вас не будет перебрасывать в коллекцию, он просто будет подключаться к брокеру по RDP, ниже мы это поправим.

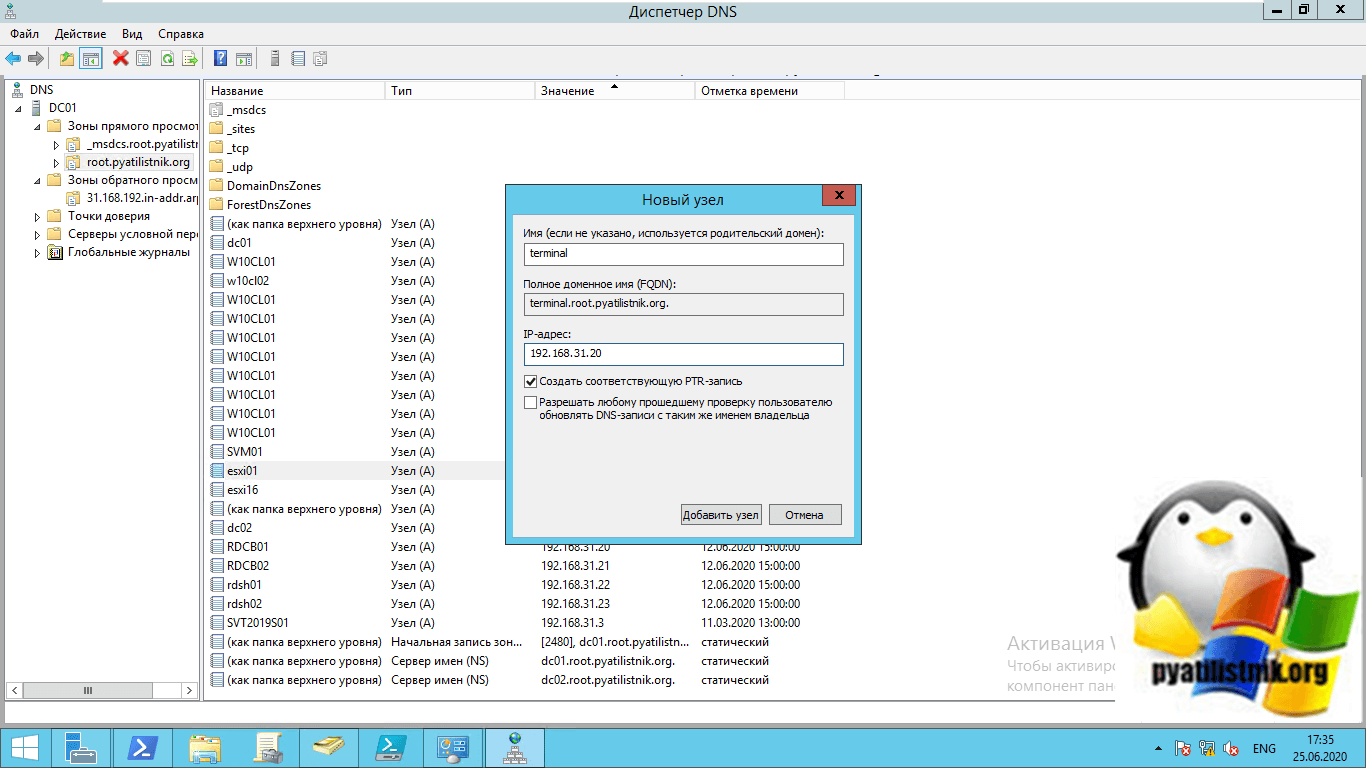

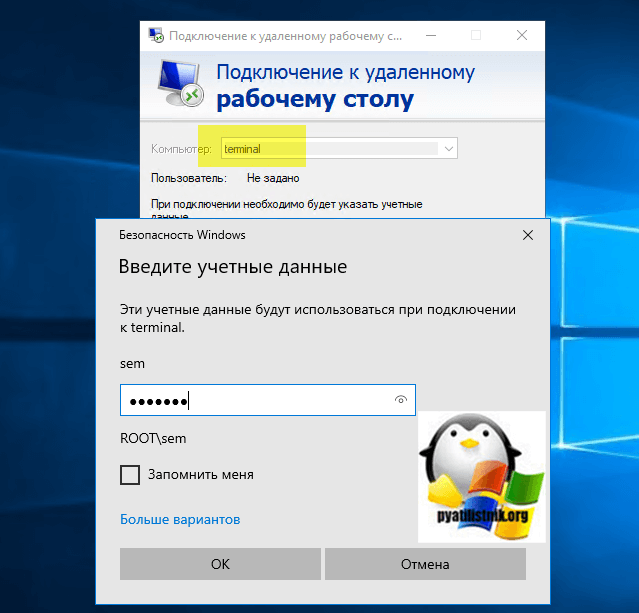

Для подключения к ферме Remote Desktop Services в отказоустойчивой конфигурации создают две записи DNS и направляют их на сервера с ролью RD Connection Broker, кто-то балансирует иначе, но мы в данном окружении воспользуемся именно DNS и механизмом перебора Round Robin. Откройте оснастку и создайте A-запись с нужным именем вашей RDS фермы у меня это будет DNS имя «terminal».

Я пока создам одну A-запись с таким именем и в качестве IP-адреса укажу адрес моего первого сервера с ролью RD Connection Broker.

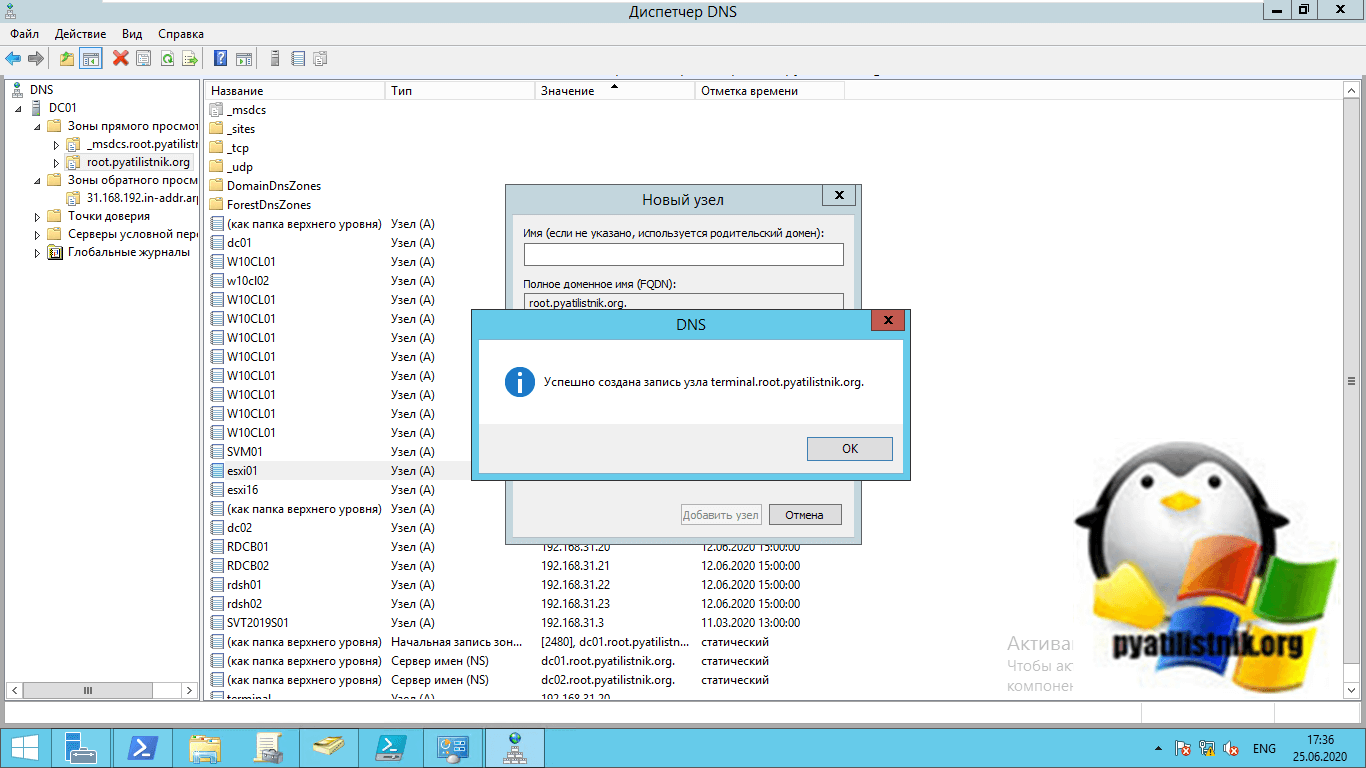

В запись terminal.root.pyatilistnik.org успешно создана.

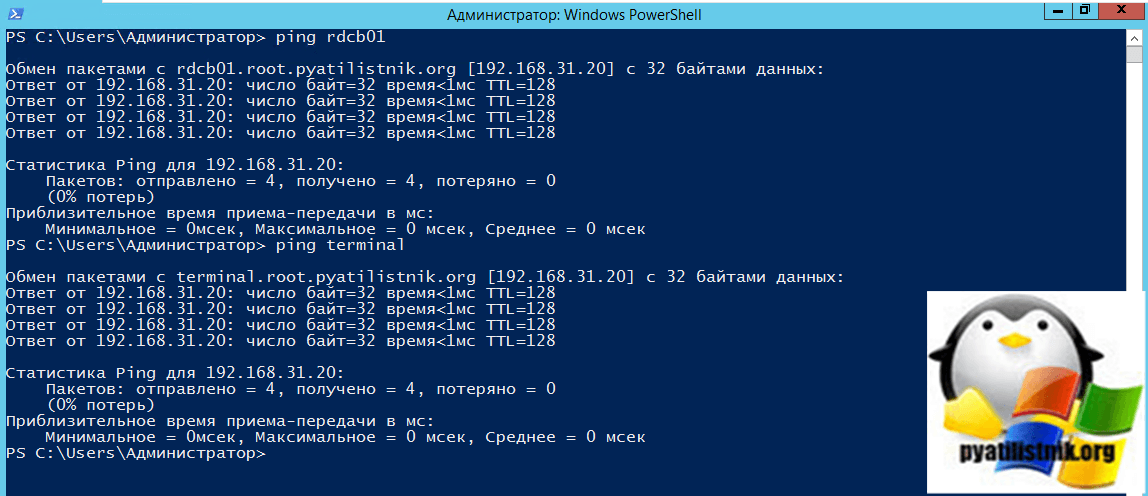

Проверяем ее через утилиту PING

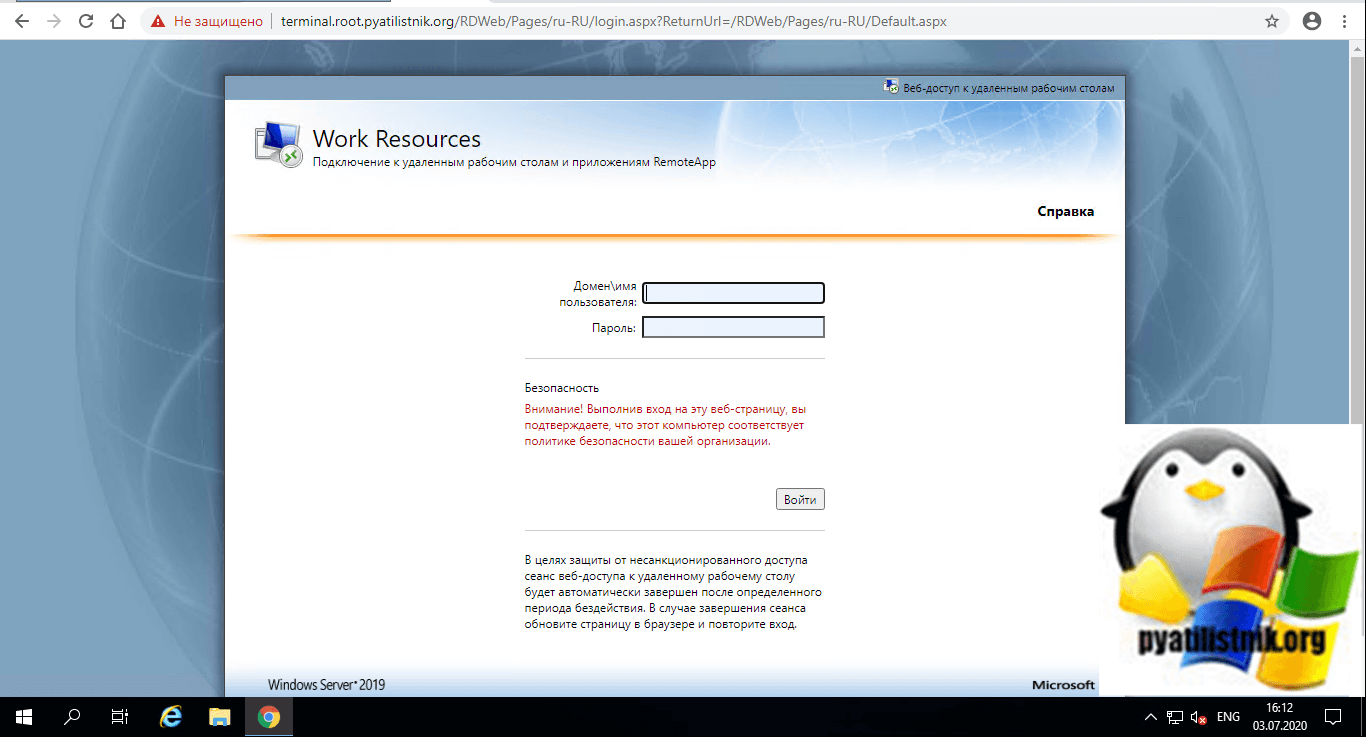

Теперь, чтобы наш сервер посредник подключений к удаленным рабочим столам перебрасывал нас на RDSH сервера, нам необходимо подключиться к RD Web серверу и скачать RDP-файл с конфигурацией. Данный файл будет нести в себе параметры, о наименовании коллекции, при обращении к которой вы попадете на один из конечных серверов.

Напоминаю, что в моем тестовом окружении сервером веб-доступа к удаленным рабочим столам выступает брокер RDCB01.root.pyatilistnik.org

Стандартный адрес для подключения к вашему серверу RD Web, это:

https://dns имя вашего сервера с данной ролью/rdweb в моем примере https://rdcb01.root.pyatilistnik.org/rdweb

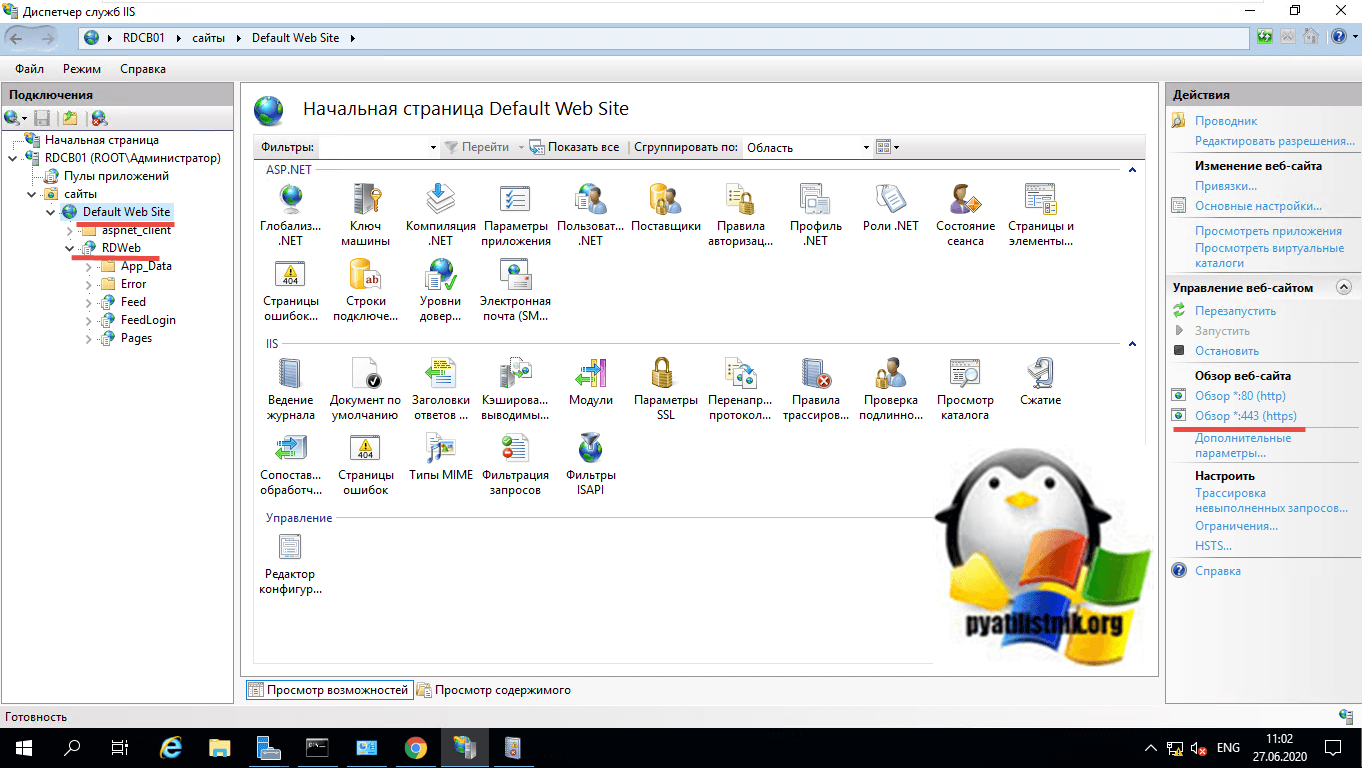

Проверить наличие данного адреса вы можете открыв диспетчер IIS.

У вас должна открыться вот такая страница с авторизацией.

Но бывают ситуации, что вы можете получить ошибки «HTTP Error 503. The service is unavailable» или «ERR_SSL_PROTOCOL_ERROR».

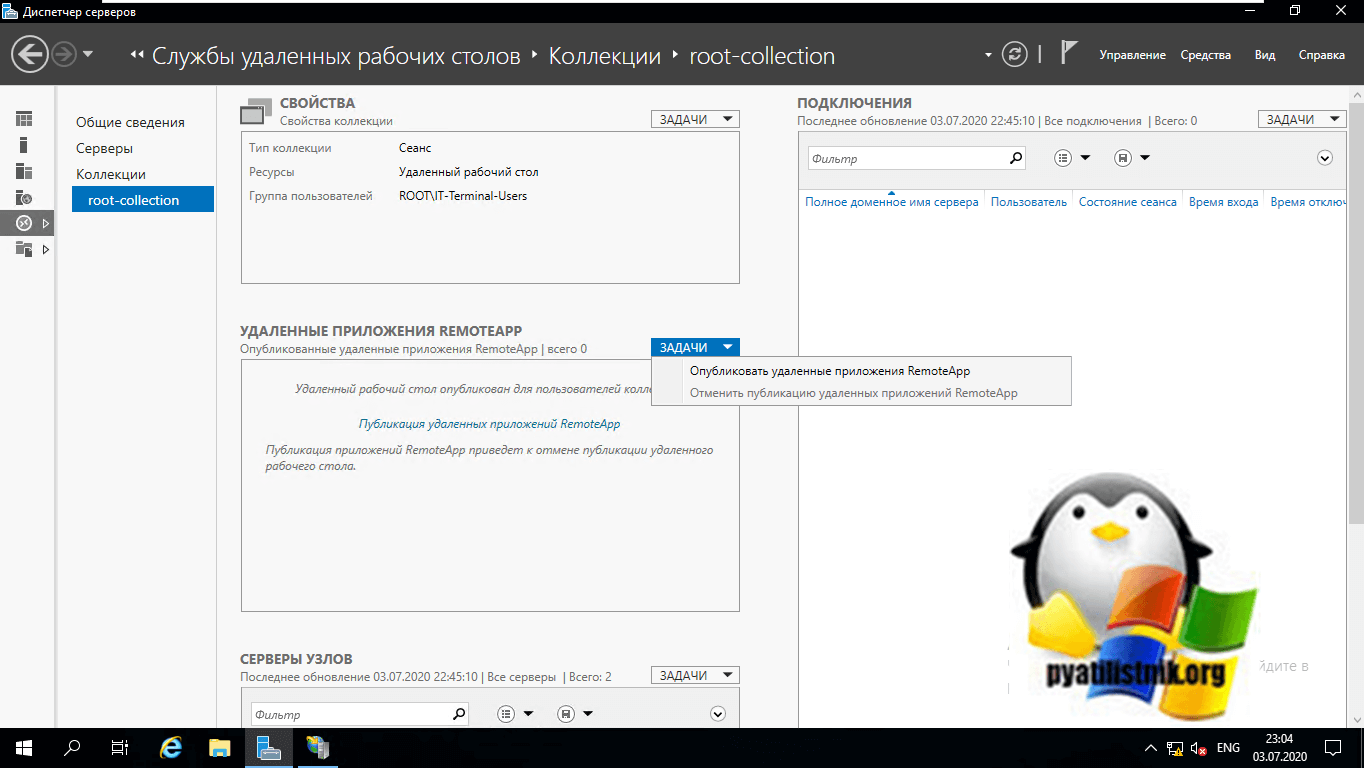

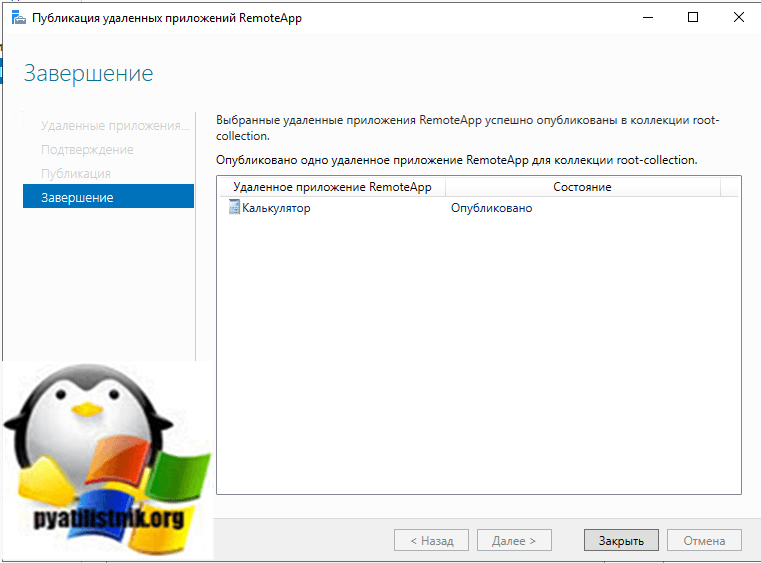

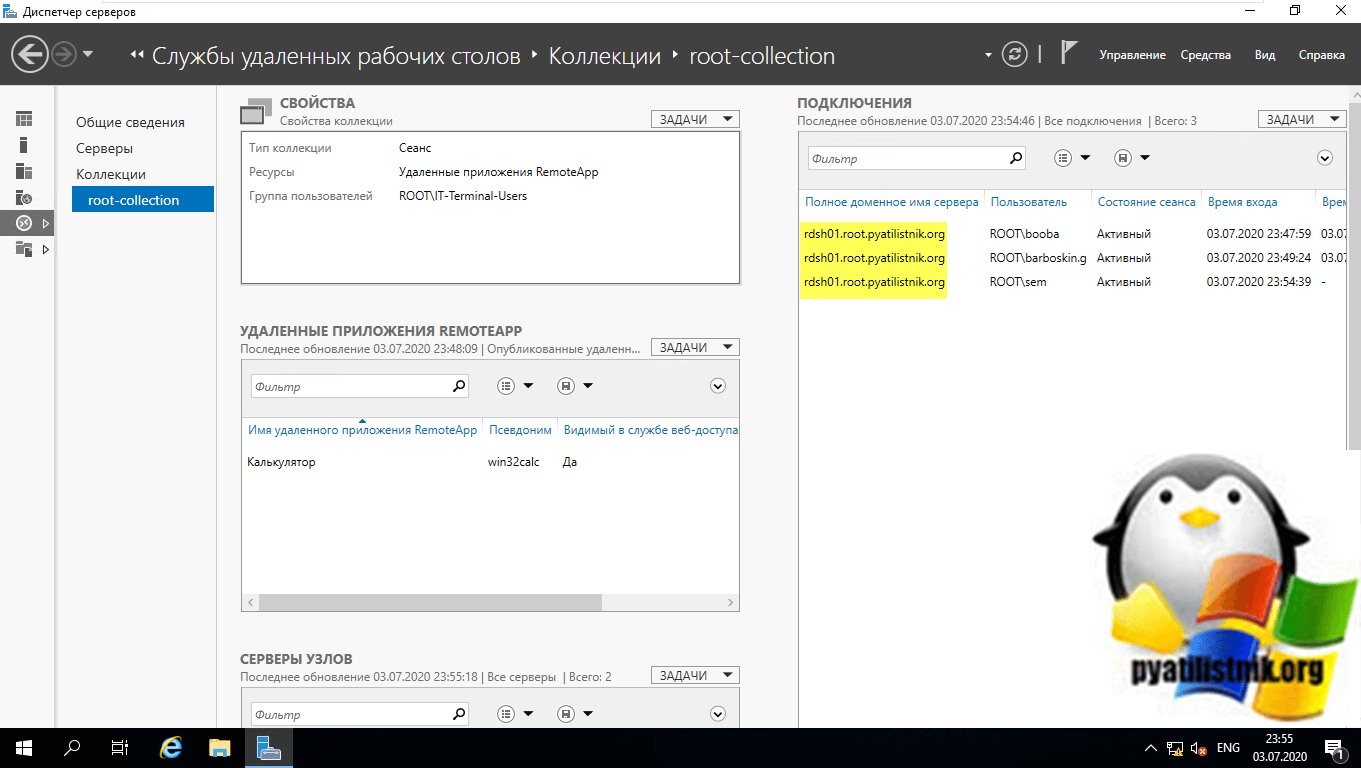

Теперь нам нужно получить значение loadbalanceinfo из свойств вашей коллекции, оно будет прописано в реестре брокеров. Для этого выполним публикацию приложения RemoteApp. Переходим в коллекцию службы удаленных рабочих столов и находим раздел «Удаленные приложения RemoteApp». Нажимаем на задачи и произведем публикацию удаленного приложения RemoteApp.

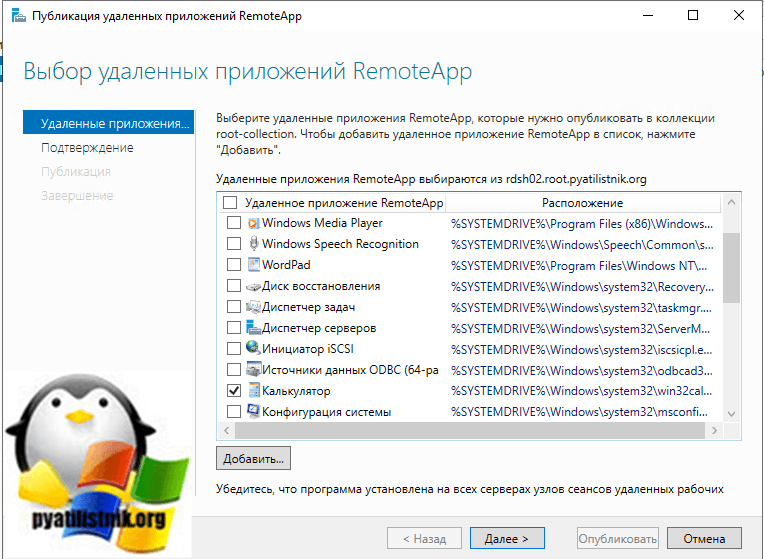

Выберите для примера обычный калькулятор

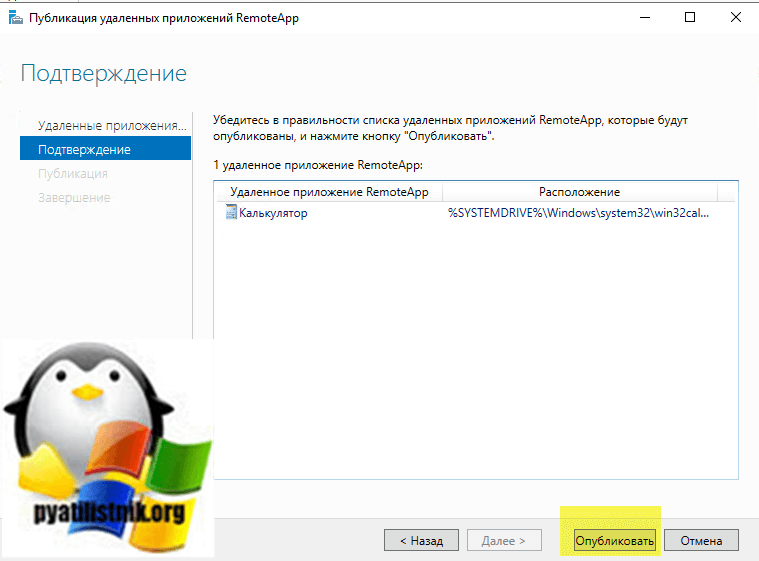

Нажимаем «Опубликовать».

Дожидаемся публикации приложения в коллекции Remote Desktop Services.

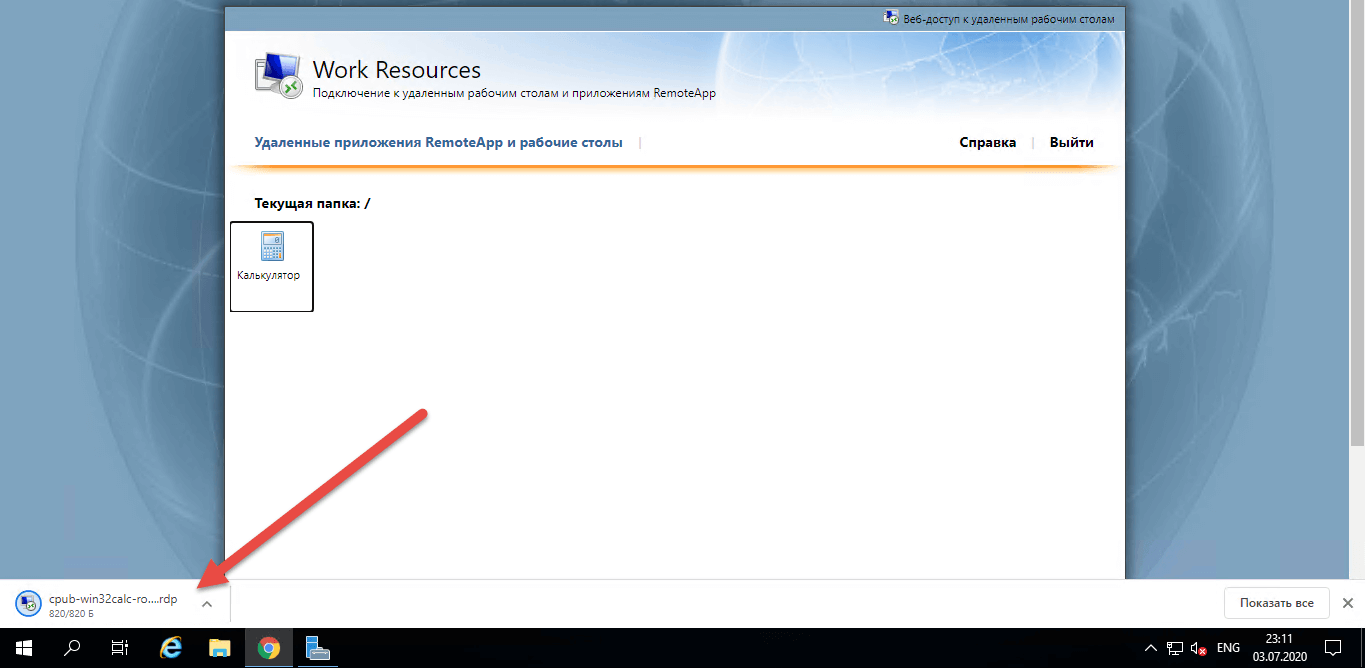

Далее вы переходите в веб интерфейс RDWEb и авторизуетесь, у вас будет доступно приложение калькулятор. Щелкните по нему и у вас будет запущено скачивание RDP пакета.

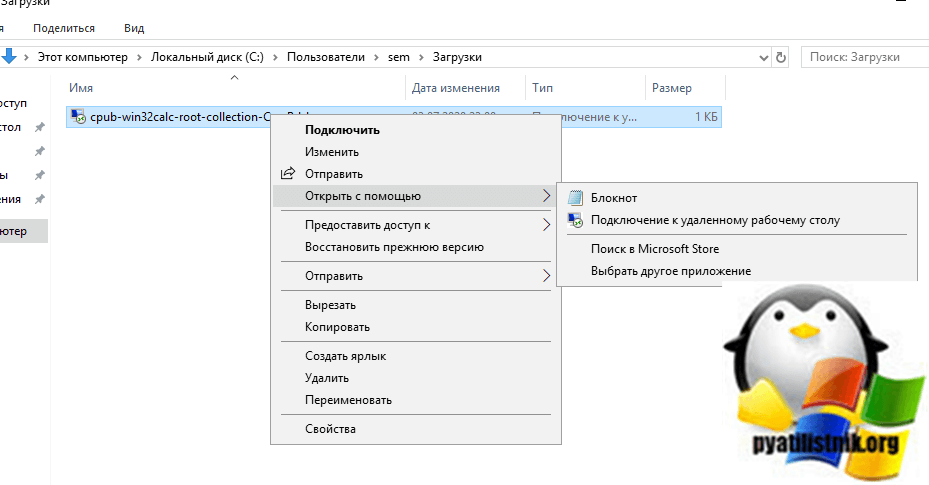

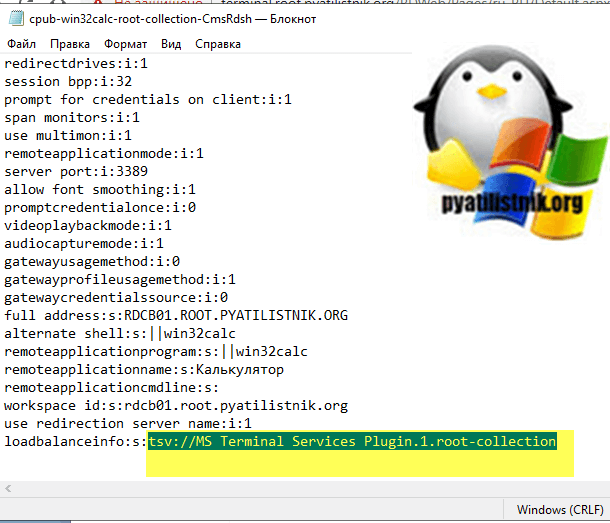

Теперь полученный файл RDP нужно открыть через блокнот.

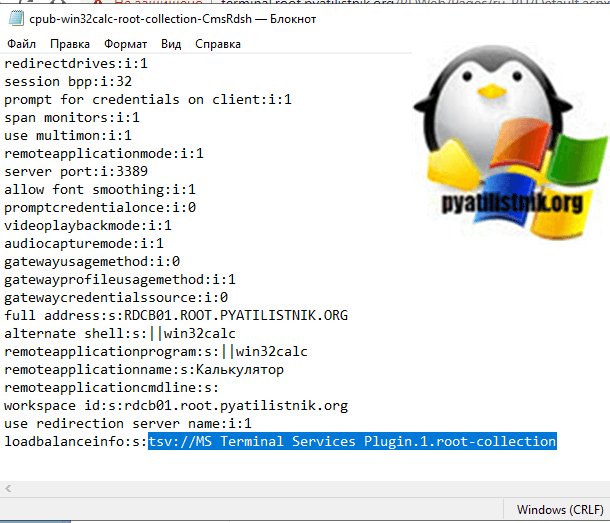

Вам нужно найти строку loadbalanceinfo:s:tsv://MS Terminal Services Plugin.1.root-collection, она то нам и нужна для прописывания ее в реестре сервера несущего роль посредника подключений к удаленным рабочим столам (Connection Broker).

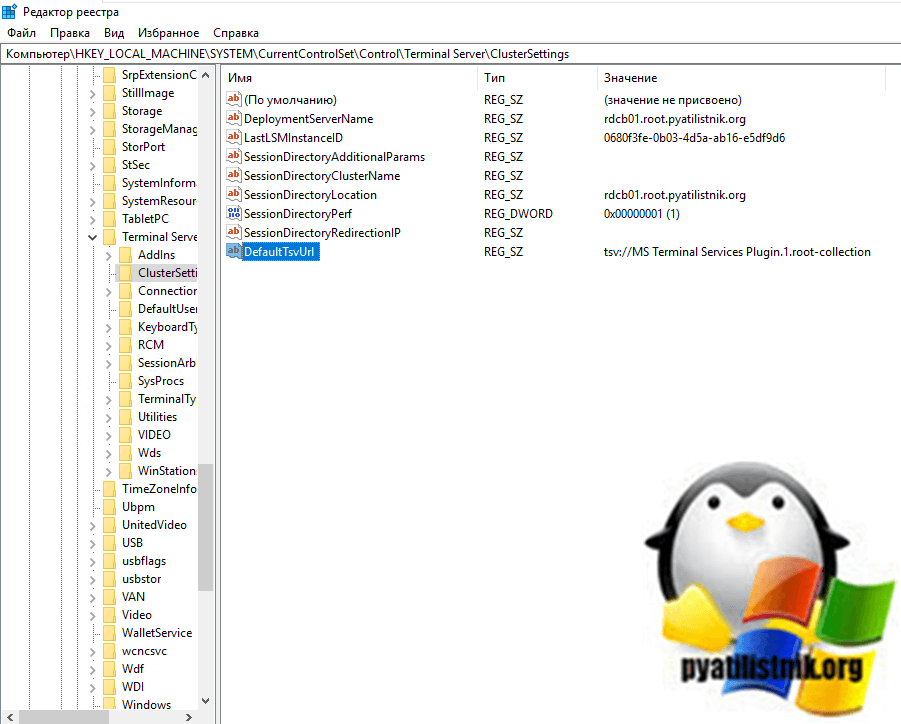

Переходим на сервер с ролью RD COnnection Broker и открываем реестр Windows. Переходим в раздел:

HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\ClusterSettings

Создаем тут ключ реестра с типом REG_SZ (Строковый) и именем DefaultTsvUrl. В качестве содержимого вставляем tsv://MS Terminal Services Plugin.1.root-collection

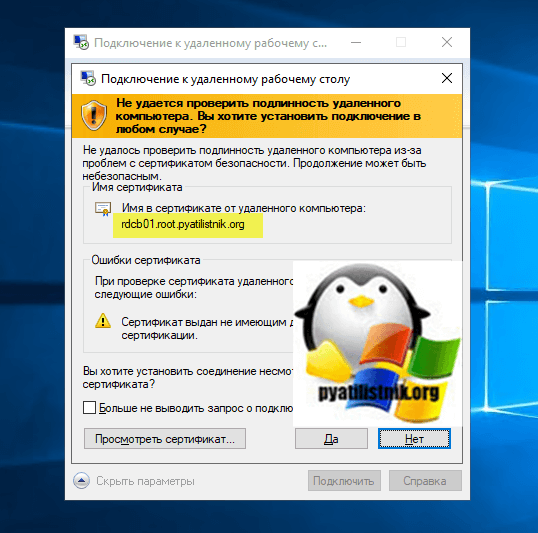

Перезагрузите на всякий случай ваш брокер. Пробуем теперь произвести подключение по имени terminal.root.pyatilistnik.org.

Как видите нам ответил rdcb01.root.pyatilistnik.org

Но как и было задумано посредник подключений к удаленным рабочим столам перекину нас на конечный хост с ролью RDSH. Я для теста сделал три подключения, все отлично работает. Можно сказать, что мы успешно установили и настроили стандартную Remote Desktop Services ферму на базе Windows Server 2019. Теперь можно превращать ее в высоко доступную, о чем и пойдет речь ниже.

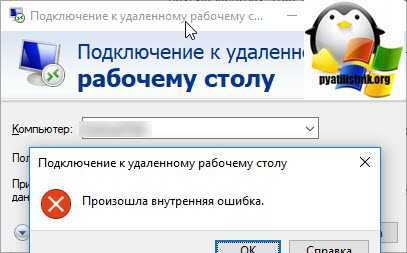

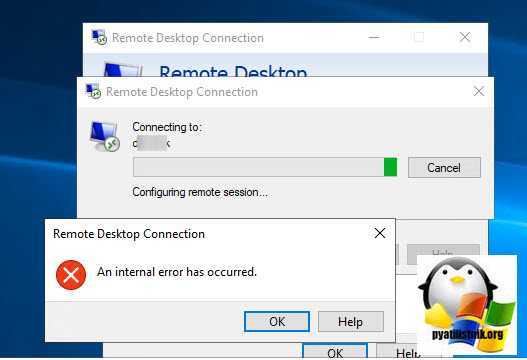

Описание проблемы

Есть сервер с операционной системой Windows Server 2012 R2, сотрудник пытается к нему подключиться, через классическую утилиту «Подключение к удаленному рабочему столу», в момент авторизации, выскакивает окно с ошибкой «Произошла внутренняя ошибка».

В английском варианте ошибка звучит вот так:

An internal error has occurred

После этого у вас разрывается соединение. Когда мы видели моргающий экран по RDP, там хотя бы вы попадали на сервер и могли открыть диспетчер устройств, тут сразу все обрубается на корню. Давайте смотреть, что можно сделать.

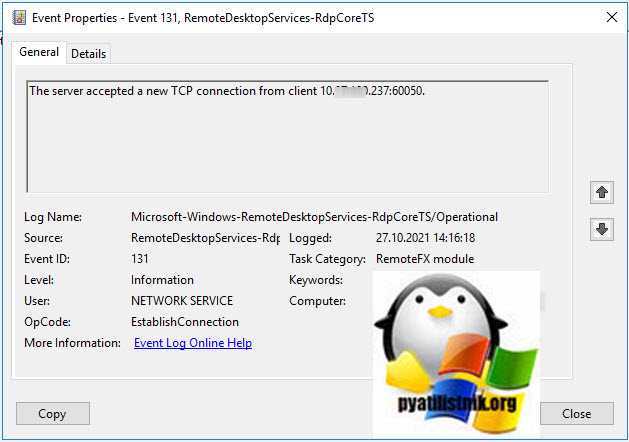

Что есть в логах?

Если посмотреть журналы событий на удаленном сервере, куда вы пытаетесь подключиться, то там порядок событий будет такой:

События нужно искать в журнале Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

Первым будет идти событие ID 131 «The server accepted a new TCP connection from client IP-адрес:60050.». Тут вы увидите IP-адрес с которого идет попытка входа.

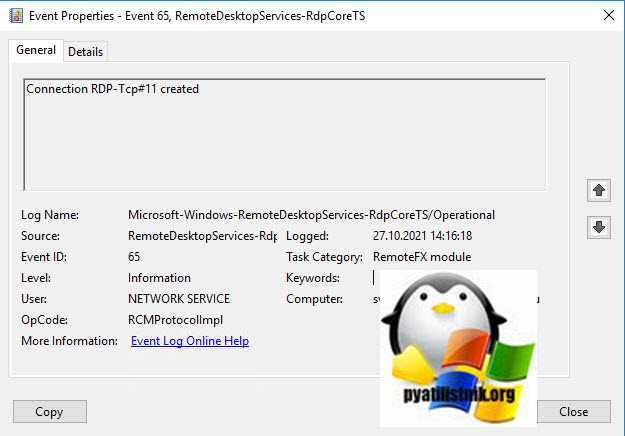

Далее событие ID 65 «Connection RDP-Tcp#11 created «.

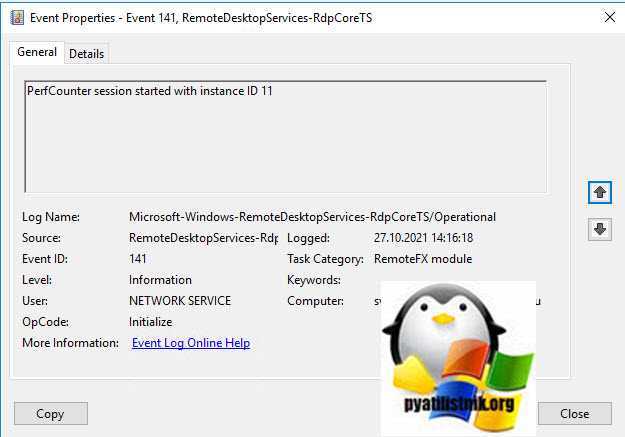

Затем событие 141 «PerfCounter session started with instance ID 11». Тут сессии будет назначен ID.

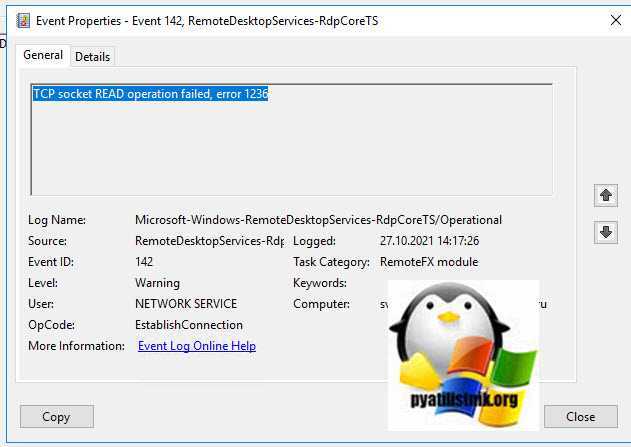

За ним будет идти ID 142 «TCP socket READ operation failed, error 1236».

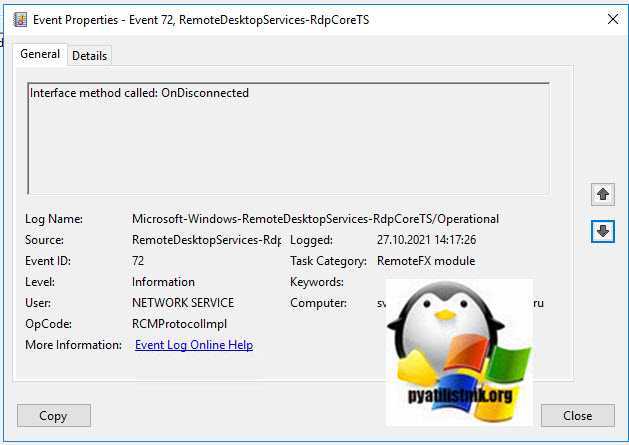

Потом вы увидите ID 72 «Interface method called: OnDisconnected»

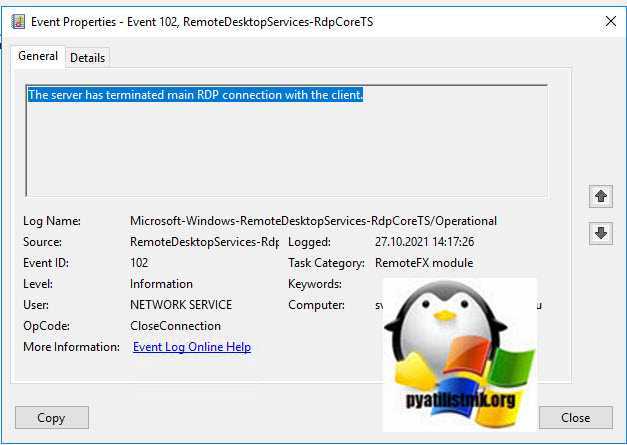

И же после этого вам покажут, что сервер разорвал подключение: «ID 102 The server has terminated main RDP connection with the client.»

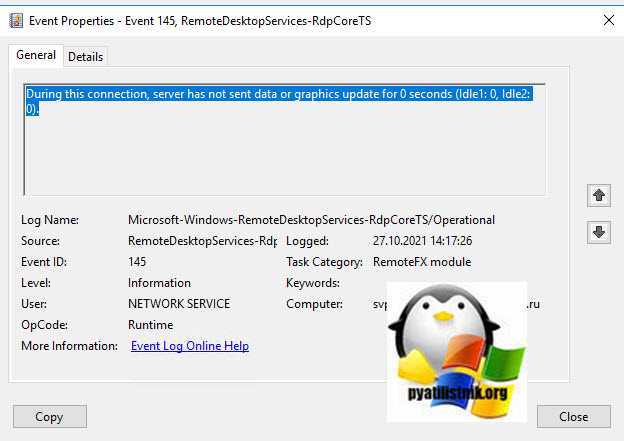

В событии ID 145 так же появляются подробности «During this connection, server has not sent data or graphics update for 0 seconds (Idle1: 0, Idle2: 0).».

- Могут быть события с ID 148 «Channel rdpinpt has been closed between the server and the client on transport tunnel: 0.» или «Channel rdpcmd has been closed between the server and the client on transport tunnel: 0.» или «Channel rdplic has been closed between the server and the client on transport tunnel: 0.»

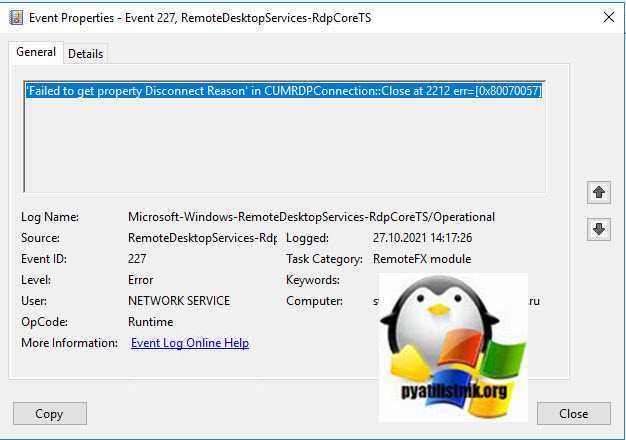

- Ну и вишенка на торте, ошибка ID 227 «‘Failed to get property Disconnect Reason’ in CUMRDPConnection::Close at 2212 err=»

Выход пользователя через командлет Stop-TSSession

Есть такой замечательный командлет Stop-TSSession. Посмотрим на сервере ID и имя сеанса, для этого в открытой оболочке PowerShell введите:

Get-TSSession | FT

В итоге я вижу, что у пользователя barboskin.g SessionID 3. Далее пишем

Stop-TSSession 3 или принудительно Stop-TSSession 3 -Force

Соглашаемся с тем, что будет производиться log off для данного пользователя. Проверяем, что сессия завершена. Можно вот таким простеньким скриптом из планировщика задач, разлогинивать сессии:

Import-Module PSTerminalServices Get-TSSession -ComputerName SERVER_NAME -filter {$_.sessionID -ne 0 -AND $_.sessionID -ne 1 -AND $_.sessionID -ne 65536}| Stop-TSSession –Force

Проверка файловой системы на повреждения

Очень часто в операционных системах Windows, ошибки реестра и временные профили могут быть следствием того, что повреждены некоторые системные файлы, чтобы их проверить и исправить вам нужно открыть командную строку от имени администратора и ввести три команды по очереди, после каждой дождаться результата.

sfcscannow после Dism /online /cleanup-image /restorehealth и затем ChkDsk /r

Как видите в моем случае, утилиты смогли найти повреждения и восстановить их.

Еще одной из причин была ситуация в Windows Server 2008 R2 или Windows 7: Эта проблема возникает из-за состязания между службой профилей пользователей (Profsvc.dll) и службой поиска Windows (SearchIndexer.exe). Служба профилей пользователей размещается в экземпляре Svchost.exe. Когда применяется параметр групповой политики, служба профилей пользователей выполняет поиск в папке профиля пользователя, чтобы рекурсивно удалить содержимое. Однако служба поиска Windows может попытаться проверить содержимое папки одновременно. Таким образом возникает ситуация взаимоблокировки, и вы сталкиваетесь с проблемами, описанными в разделе «Проблема». Компания Microsoft выпускала обновление, которое создает две записи реестра в следующем разделе реестра:

DeleteRetryWait 1000 Интервал (измеряется в миллисекундах) между попытками удаления папки профиля пользователя в случае неудачного удаления DeleteRetryAttempts 15 Максимальное количество попыток удаления

На форуме Microsoft я наткнулся на одно обсуждение, где для ремонта профиля предлагалось использовать утилиту Reprofier.

Скачать Reprofier

Вот так выглядит интерфейс Reprofier, очень удобно для локальных профилей, которые подвергнулись повреждению.

Решение проблемы

Ошибка вроде очевидная, что не включен RDP доступ, если бы это был рядовой сервер я бы понял, но тут служба удаленного доступа точно работала и была включена, так как на данный сервер так же распространялась групповая политика делающая, это автоматически, я проверил применение GPO, все было хорошо. Первым делом я полез смотреть логи Windows, это можно сделать классическим методом или через модный Windows Admin Center.

Журналы которые нас будут интересовать находятся в таких расположениях:

- Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

- Microsoft-Windows-TerminalServices-SessionBroker/Admin

- Microsoft-Windows-TerminalServices-SessionBroker/Operational

- Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational

Строим алгоритм обычного пользователя работающего удаленно. Сотрудник подключается к VPN серверу, после успешного подключения, он запускает клиента удаленного рабочего стола и производит подключение к RDS ферме. Далее сотрудник проходит успешно аутентификацию, его логин и пароль принимается брокерами RDS, далее идет процесс подключения, который заканчивается представленной выше ошибкой.

Первое, что мне бросилось в глаза, это предупреждение с кодом ID 101:

ID 101 RemoteDesktopServices-RdpCoreTS: The network characteristics detection function has been disabled because of Reason Code: 2(Server Configuration).

Далее было такое предупреждение:

Событие с кодом ID 226: RDP_UDPLOSSY: An error was encountered when transitioning from UdpLossyStateSynRecv in response to UdpEventErrorHandshakeTO (error code 0x80040004).

Далее нужно посмотреть, как RDCB брокеры взаимодействовали с сессией пользователя. В журнале «Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational» я обнаружил событие с кодом ID 1149, в котором я вижу, что определенный пользователь был успешно аутентифицирован на RDS ферме, он получил некий IP адрес.

Remote Desktop Services: User authentication succeeded: User: vpn_user Domain: Root.PYATILISTNIK.ORG Source Network Address: 10.10.31.47

Далее я стал изучать информацию из журнала «Microsoft-Windows-TerminalServices-SessionBroker/Operational». Тут я так же обнаружил, что брокер успешно ответил и отправил пользователя на определенный RDSH хост. Тут есть событие с кодом ID 787.

Событие с кодом ID 787: Session for user ROOT\vpn_user successfully added to RD Connection Broker’s database. Target Name = term01.root.pyatilistnik.org Session ID = 18 Farm Name = TermRoot

За ним я видел событие с кодом ID 801, которое имело вот такое сообщение:

RD Connection Broker successfully processed the connection request for user ROOT\vpn_user. Redirection info: Target Name = TERM01 Target IP Address = 10.10.31.47 Target Netbios = TERM01 Target FQDN = term01.root.pyatilistnik.org Disconnected Session Found = 0x0

тут видно, что брокер даже смог обнаружить предыдущую сессию на данном терминале, о чем говорит строка Disconnected Session Found = 0x0

И вы увидите событие с кодом ID 800:

RD Connection Broker received connection request for user ROOT\vpn-user. Hints in the RDP file (TSV URL) = tsv://MS Terminal Services Plugin.1.TermRoot Initial Application = NULL Call came from Redirector Server = TERMRDCB.root.pyatilistnik.org Redirector is configured as Virtual machine redirector

тут видно, что определенный брокер успешно направил пользователя на определенную коллекцию.

Далее переходим в журнал «Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational» тут будет два события,об успешном общении RDS брокера и клиента.

Событие с кодом ID 1307: Remote Desktop Connection Broker Client successfully redirected the user ROOT\vpn-user to the endpoint term01.root.pyatilistnik.org. Ip Address of the end point = 10.10.31.47

Remote Desktop Connection Broker Client received request for redirection. User : ROOT\vpn-user RDP Client Version : 5

Исходя из данной информации я точно вижу, что брокер подключения все успешно обработал и перенаправил пользователя на хост RDSH.

Описание проблемы

Есть RDS ферма из 15 хостов подключений на Windows Server 2012 R2. Сервера на то они и сервера, что работают постоянно. Если у вас на ферме не настроены тайм ауты времени беспрерывной работы, то пользователи могут неделями или месяцами висеть в авторизованных подключениях. Логично предположить, что это не очень хорошо и ведет к различным последствиям, одно из которых, это полное зависание сеанса, при котором человек не может подключиться к терминальному серверу и видит сообщение «Работает служба профилей пользователей» или еще вариант «Не удается завершить требуемую операцию», я уже не говорю про повреждение пользовательского профиля. В результате того, что RDS брокеры видят. что пользователь уже залогинен, они не дают ему переподключиться к другому Session Host серверу, даже если вы закроете на текущем новые подключения. Пока вы не сделаете выход пользователя из системы для этой сессии, она так и будет мешать. Давайте разбираться, как это делать.

Решение

Чтобы устранить проблему, убедитесь, что правильный сетевой адаптер привязан к подключению RDP-TCP. Для этого выполните следующие действия:

- На сервере во входе на сервер локально (не с помощью удаленного настольного компьютера или терминала клиента).

- Выберите Начните, запустите, введите tscc.msc/s (без кавычка и выберите ОК).

- В оснастке конфигурации терминалов дважды щелкните Подключения, затем RDP-Tcp в правой области.

- Выберите вкладку Сетевой адаптер, выберите правильный сетевой адаптер и выберите ОК.

- Убедитесь, что вы можете установить подключение RDP к серверу.

Действия альтернативного разрешения.

Используйте эти действия только в том случае, если вы не можете сделать локальный вход на затронутый сервер.

Предупреждение

Неправильное использование редактора реестра может вызвать серьезные проблемы, которые могут потребовать переустановки операционной системы. Используйте редактор реестра на свой собственный риск и только после создания резервного копирования полного реестра и ключей, которые вы собираетесь изменить.

Запустите редактор реестра (Regedt32.exe).

Выберите файл\Подключение сетевой реестр. Введите имя компьютера или IP-адрес и выберите ОК. Брандмауэры между компьютером и затронутым сервером могут препятствовать успешному подключению. Служба удаленного реестра должна работать на сервере.

Перейдите к следующему ключу реестра (путь может обернуть):

Под этим ключом находится один или несколько ключей для уникальных идентификаторов глобального масштаба(GUID), соответствующих установленным подключениям к локальной сети. Каждый из этих ключей GUID имеет подкоть Подключения. Откройте каждый из ключейGUID\Connection и найди значение Name

Выберите подключение, необходимое для использования служб терминала.

При обнаружении ключа GUID\Connection, который содержит параметр Name, который совпадает с именем локального подключения, запишите или обратите внимание на значение GUID.

Затем перейдите к следующему клавишу:. Использование GUID, который вы отметили в шаге 5, выберите подкайку

Это LanaId.

Перейдите к следующему значению: .

Измените данные на значение, отмеченные на шаге 6. Если вы хотите, чтобы RDP прослушивал все lan-адаптеры, введите значение 0.

Community Отказ от контента решений

Корпорация Майкрософт и/или соответствующие поставщики не делают представлений о пригодности, надежности или точности сведений и связанных с ними графических данных, содержащихся в этой записи. Вся такая информация и связанная графика предоставляются «как есть» без какой-либо гарантии. Корпорация Майкрософт и/или соответствующие поставщики тем самым отключили все гарантии и условия в отношении этой информации и связанной графики, включая все подразумеваемые гарантии и условия торговой доступности, пригодность для определенной цели, рабочий труд, название и неущемление. Вы соглашаетесь, что ни в каких событиях корпорация Майкрософт и/или ее поставщики не несут ответственности за любые прямые, косвенные, штрафные, случайные, специальные, сопутствующие повреждения или любые повреждения, включая без ограничений убытки за потерю использования, данных или прибыли, возникающие из-за использования или невозможности использования сведений и связанных с ними графических элементов, содержащихся в этом деле, независимо от того, были ли они связаны с контрактом, тортом, халатностью, строгой ответственностью или иным образом, даже если корпорации Майкрософт или любому из ее поставщиков было рекомендовано о возможности ущерба.

Проверка загрузки сети и процессора

Так как при создании моей RDS HA фермы я применял концепцию перемещаемых профилей, не буду спорить, хорошо это или плохо, у каждого свое видение. Данная вариация хранит все пользовательские профили на выделенном сервере, в моем случае DFS HA сервера и при подключении пользователя к RDSH хосту идет загрузка этого профиля по сети. У меня это канал 10 ГБ и при нагрузке в 1100 человек я не испытываю проблем в час пик.

Но в один из дней стали поступать массовые сообщения, о проблеме со входом и формулировкой «Службы удаленного рабочего стола заняты в настоящее время». Я пошел в систему мониторинга, чтобы проверить нагрузку на сервер хранящий и передающий перемещаемые профили. В итоге увидел вот такую картину. В диспетчере задач мой сетевой интерфейс скушал все 10 ГБ/с. В оснастке «Монитор ресурсов» я увидел, что идет массовое скачивание перемещаемых профилей.

В Zabbix я отчетливо видел, что с 9 утра, когда пользователи ринулись на работу, сетевой интерфейс на сервере был забит на 100%

Так же привлекла высокая нагрузка на процессор (CPU), она была под 100%, что очень плохо.

Посмотрев процессы на сервере я увидел старого знакомого, антивирус Касперского, который после обновления агента просто скушал все процессорные мощности, после его деактивации, все пользователи успешно зашли на терминал. Получилось, что после обновления агента Касперского, он начал создавать новый индекс файлов, что есть на сервере, где он установлен. Вот график после его отключения.

С вами был Иван Семин, автор и создатель блога Pyatilistnik.org.

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- Открываем редактор реестра, и переходим по следующему пути:

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters - Ищем параметр DWORD

под названием AllowEncryptionOracle

, и ставим значение 2

. Если такого параметра нет, то создаем его. - Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Владельцы ОС Виндовс знают, что разработчик определенное время обеспечивает обязательную поддержку своим операционным системам. Чаще всего это заключается в том, что Майкрософт периодически выпускает обновления, которые автоматически или в ручном режиме переносятся на компьютер и там устанавливаются.

К сожалению, иногда это приводит к не самым лучшим последствиям. Да, подобные обновления решают определенные проблемы, но иногда создают и новые.

Например, установка пакета KB4103718, по наблюдениям многих пользователей, приводит к тому, что попытка подсоединиться к серверу за счет удаленного рабочего стола RPR не срабатывает, а только вызывает на экране сообщение: произошла ошибка при проверке подлинности – указанная функция не поддерживается.

Естественно, это не может устраивать человека, который таким образом лишается части нужного и очень важного ему функционала. Как быть? Конечно же – исправлять

Итак, если произошла ошибка проверки подлинности RDP Windows 7, то наиболее простым решением будет возвращение в Центр обновления операционной системы и снос недавно установленных пакетов. Как показывает практика, этого действия вполне достаточно, чтобы избавиться от сбоя.

Правда, есть несколько «но»:

- При следующем автоматическом обновлении все вернется обратно.

- Если запретить Винде запускать такой функционал, то операционная система может оказаться крайне уязвимой, так как не сможет получать от разработчиков важнейшие защитные наработки.

Следовательно, нужно искать альтернативные решения. Опытные юзеры, на вопрос «Произошла ошибка проверки подлинности» – как исправить, рекомендуют следующие действия:

- Выполнить установку всех важнейших, самых свежих обновляющих пакетов не только на своем оборудовании, но и на компьютере, и сервере, к которым пользователь планирует подсоединяться удаленно посредством данного протокола. Это – практически единственно и полноценное разрешение данной проблемы. Все остальные – только временные.

- Можно деактивировать NLA или предоставить доступ к удаленному серверу с так называемой небезопасной версией CredSSP.

Как же отказаться от использования NLA? Необходимо выполнить следующие шаги:

- Через панель управления перейти во все элементы, затем – в систему.

- Открыть окошечко «Свойства» и совершить переход на вкладку «Удаленный доступ».

- В самом низу можно увидеть строку, которая начинается со слов «Разрешить подключения только с компьютеров…». Убрать галочку возле нее.

Как устранить ошибку создания коллекции RDS

Самое интересное, что да же если вы видите данную ошибку, сама коллекция у вас будет создана, но не полностью, некоторые части будут отсутствовать, например, значок «Рабочий стол» на странице веб-доступа. И, возможно, некоторые другие настройки будут установлены неправильно. Поэтому было бы разумно решить проблему, удалить старую и создать новую коллекцию.

Данная проблема еще появилась начиная с Windows Server 2012 R2 и подробно описана у Microsoft:

https://support.microsoft.com/en-us/help/3014614/you-cannot-create-a-session-collection-and-an-error-occurs-in-windows

Там описывается причина такого поведения, все дело в том, что к данным RDSH хостам применяются до создания коллекции некоторые групповые политики, которые вносят изменения в ветки:

- Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Security (Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Безопасность)

- Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Licensing (Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Лицензирование)

Убедитесь, что для нового сервера узла сеансов удаленных рабочих столов не заданы политики, особенно эти две строки gpo

Например вы можете с помощью групповых политик распространять нахождение ваших серверов лицензирования RDS или же какие группы будут иметь права на доступ по RDP. Тут у вас несколько вариантов решения «Unable to configure the rd session host server name invalid operation».

Удалите существующую коллекцию, перед исправлениями

- Лично я в такой ситуации полностью блокирую наследование групповых политик на организационном подразделении, где лежат сервера RDSH

- Второй вариант, вы через gpedit редактируете локальные политики в описанных ветках и задаете им значение «Не задано».

- Переместите новый сервер удаленного рабочего стола в другое подразделение, где политики не применяются. Запустите gpupdate /force или перезагрузите новый RDSH-сервер, затем создаете новую коллекцию.

Как «угнать» сеанс RDP?

Александр Корзников

создать службу

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Windows 7

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

-

Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

ссылке

Желания бизнеса и системного администратора

Если вернуться во времени лет на 10 назад, то работу компании или офиса можно представить вот в таком виде:

- Есть помещение в котором работают сотрудники, у каждого свой стационарный компьютер и пользователи зачастую жестко привязаны к своему рабочему месту

- За счет не очень производительной сети и небольших дисковых объемов на серверах, пользователи вынуждены хранить все свои рабочие и персональные данные локально на компьютере

- С выходом из строя рабочей станции сотрудника, он начинает бездельничать и системному администратору нужно вытащить его рабочие данные, если они есть и перенести их на другой компьютер, все это отнимает много времени, а если инженер один, то может и еще дольше, все зависит от приоритетов

- В результате простоя работы пользователя бизнес начинает терять деньги

Исходя из этих тезисов, многие компании по разработке оборудования, программ и операционных систем, продолжали разработку модели при которой бизнес бы смог минимизировать время простоя при аварии и тем самым сделать сервисы лучше, надежнее и минимизировать нагрузку на системного инженера. Одним из таких шагов сделала компания Microsoft, выпустив службу «Удаленных рабочих столов (Служба терминалов, Терминальный стол или Remote Desktop Services)». Данная разработка решала ряд важных вещей:

- Все рабочие процессы. такие как 1С, директум, смета, контур, СРМ системы и многое другое, запускались уже не локально на компьютере сотрудника, а выполнялись на удаленном, мощном сервере, раньше это были исключительно железные сервера, но со временем и развитием гипервизоров, например VMware ESXI 6.5, удаленные столы стали выступать в роли виртуальных машин, которые уже не привязывались к конкретным физических хостам, тем самым еще увеличивая надежность сервиса и уменьшения времени простоя.

- За счет централизованного хранения рабочих профилей на одном или нескольких серверов терминальной фермы, системному администратору стало проще создавать резервные копии данных, особенно если это виртуальные машины, их стало легко восстанавливать, например с помощью Veeam Backup

- Если у пользователя ломался компьютер, то он мог легко пересесть на любое другое рабочее место, подключиться к своей терминальной ферме Windos и продолжить свою работу с того же места. Тоже самое можно отметить, что когда сотрудник уходит домой, он легко может подключиться к терминальному серверу по защищенному VPN и так же продолжить свою работу.

- Появилась возможность профили пользователей делать перемещаемые и хранить их на отдельных выделенных дисках. Или можно подключать ISCSI диски и там хранить профили

- Многие сотрудники могут переходить на удаленку, тем самым экономя свое время на дороге на работу, работать из любой точки мира. За счет этого бизнес может экономить деньги на аренде помещения, арендуя меньшее пространство. Экономится расход электроэнергии. Экономия по канцелярским вещам, на оборудовании и многое другое.

- Удобно, что все эти сервера вы можете заказать в облаке, например все в том же vCloud Director

- Системному администратору проще обслуживать ряд серверов, чем сотни компьютеров. Даже с точки зрения безопасности, проще централизовано на серверах установить все обновления, программ, обновлений безопасности Windows, чем делать это на сотне компьютеров. Там конечно то же нужно делать, но это не первоочередная задача

- Удобно на терминальные фермы подключать любые USB ключи, для этого есть специализированное оборудование по типу SEH или DIGI, а так же программные решения, уже не нужно держать у бухгалтера ключик в ее компьютере и бояться, что если компьютер сломается, то всем несдобровать