Аннотация

Вы можете установить Windows Active Directory и пароль пользователя LDS с помощью протокола доступа к облегченным каталогам (LDAP) с учетом определенных ограничений. В этой статье описывается настройка или изменение атрибута пароля.

Эти действия также применяются к пользователям ADAM и LDS и объектам userProxy так же, как это делается с пользователями AD.

Эта статья применяется к Windows 2000. Поддержка Windows 2000 заканчивается 13 июля 2010 г. Центр Windows 2000 года является отправной точкой для планирования стратегии миграции с 2000 г. Windows 2000 г. Дополнительные сведения см. в политике жизненного цикла поддержки Майкрософт.

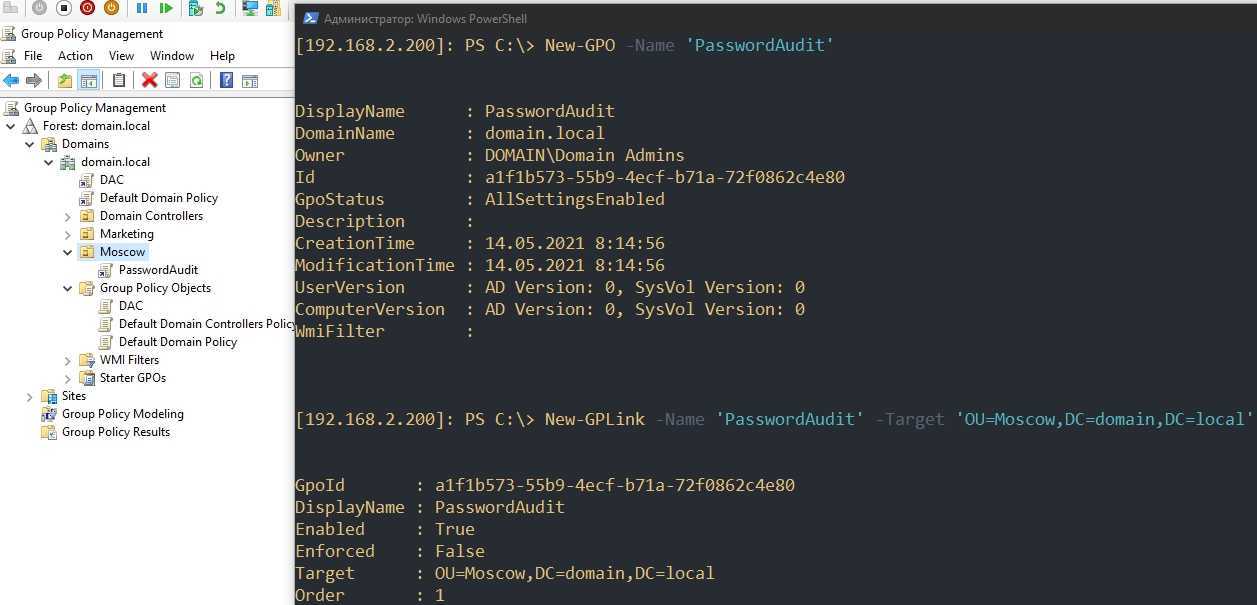

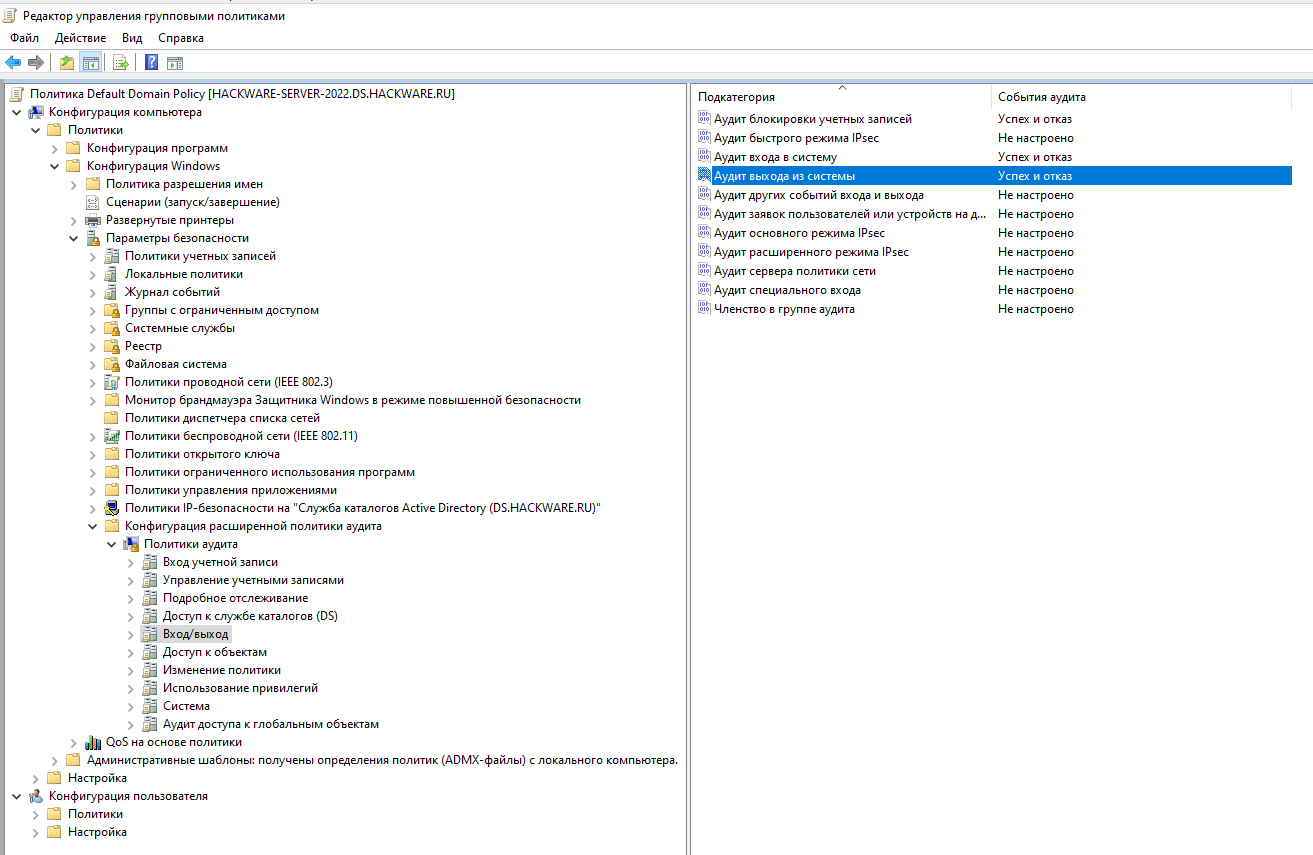

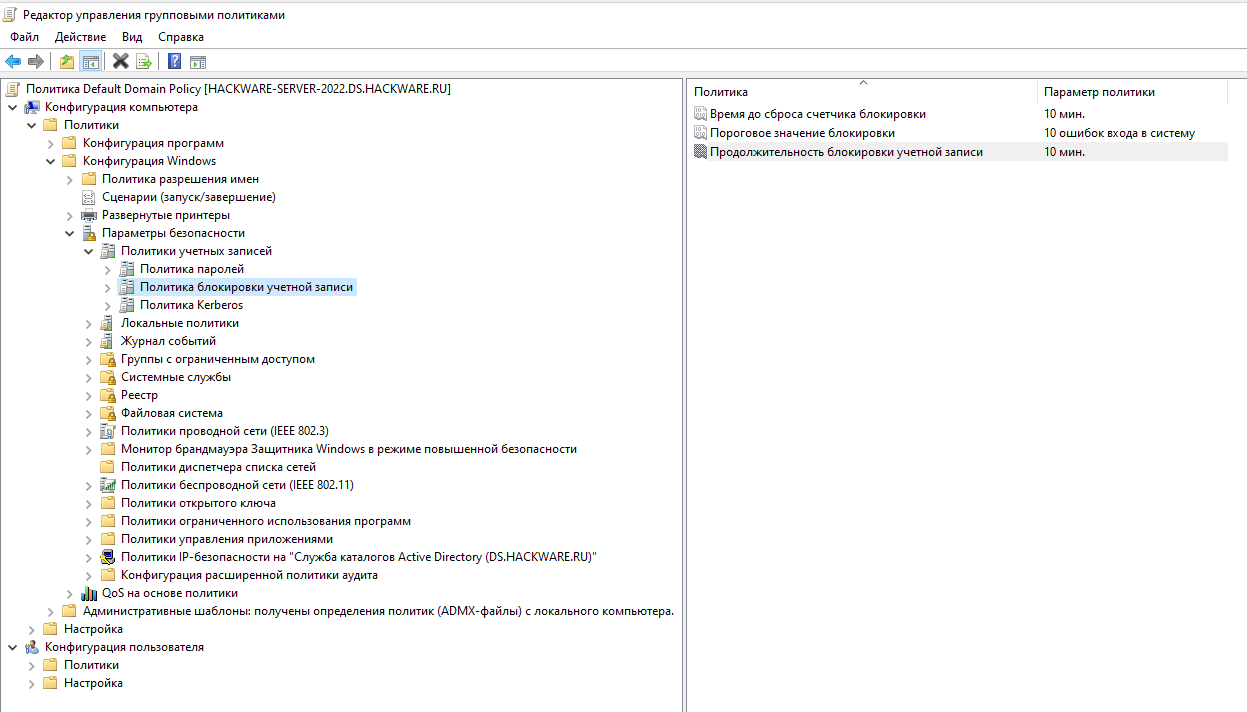

Политики блокировки учётных записей в домене Active Directory

Политики блокировки учётных записей обычно устанавливаются в Default Domain Policy для всего домена с помощью оснастки gpmc.msc. Необходимые политики можно найти в Computer configuration→ Policies→ Windows Settings → Security Settings → Account Policies → Account Lockout Password (в русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учётной записи). Это следующие политики:

- Account Lockout Threshold (Пороговое значение блокировки) – количество неудачных попыток входа в систему (с неправильным паролем), которое может быть выполнено пользователем до блокировки его учётной записи;

- Account Lockout Duration (Продолжительность блокировки учётной записи) — как долго будет заблокирована учётная запись, если пользователь несколько раз ввёл неверный пароль;

- Reset account lockout counter after (Время до сброса счётчика блокировки) — количество минут, по истечении которых счётчик порога блокировки учётной записи будет сброшен.

Чтобы защитить учётные записи пользователей вашего домена от взлома пароля, рекомендуется использовать надёжные пароли пользователей в AD (длина пароля не менее 8 символов и включение требований к сложности пароля). Это настраивается в разделе Password Policy («Политика паролей»): Password must meet complexity requirements (Пароль должен отвечать требованиям сложности) и Minimum password length (Минимальная длина пароля). Периодически нужно проверять пароли пользователей.

Случаи, когда пользователь забывает пароль и сами вызывают блокировку учётной записи, происходят довольно часты. Если пользователь недавно сменил пароль и забыл его, вы можете сбросить его. Но в некоторых случаях блокировка учётной записи происходит без какой-либо очевидной причины. То есть пользователь заявляет, что никогда не ошибался при вводе пароля, но его учётная запись по каким-то причинам заблокирована. Администратор может разблокировать аккаунт вручную по запросу пользователя, но через некоторое время ситуация может повториться.

Чтобы решить проблему пользователя, администратору необходимо выяснить, с какого компьютера и программы учётная запись пользователя в Active Directory была заблокирована.

Поиск и фильтрация списка пользователей AD в Powershell Get-ADUser -Filter

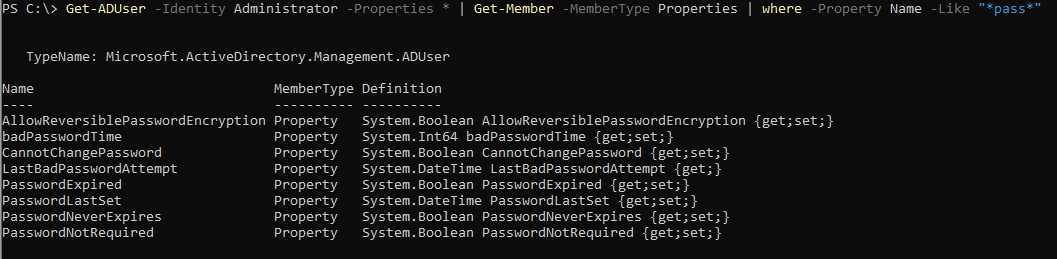

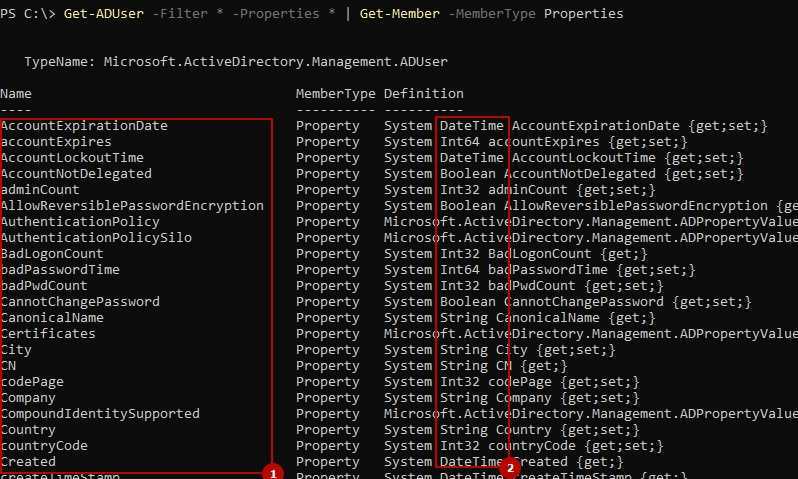

Мы можем фильтровать по одному или множеству свойств. Для того что бы увидеть все свойства нужно сделать:

В области 1 выделены все имена, по которым мы можем фильтровать. В области 2 тип данных с которыми мы можем сравнивать. Т.е. если тип данных у области 2 string (строка), то это плохая идея сравнивать с числом (int). Нужно сразу отметить, что те свойства, которые мы получаем благодаря ключу Properties мы не можем применять в Filter.

Примеры с Get-Member мы уже рассматривали раньше.

Для примера так мы можем получить всех пользователей, у которых указан город Moscow:

А теперь найдем всех пользователей, которые неверно вводили пароль более одного раза и в они включены:

Т.к. BadLogonCount – это свойство от ключа Properties оно должно проверятся через конвейер в Where.

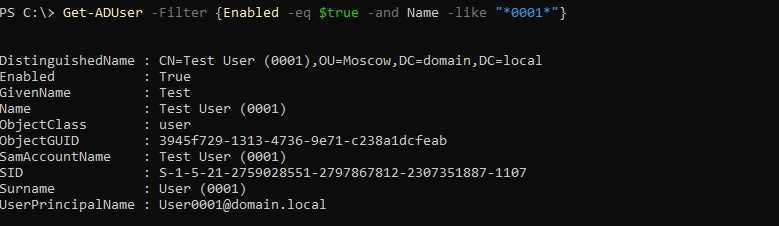

Еще один пример, но теперь нужно найти пользователя имя которого содержит 0001 и он активен:

Идентификатор события блокировки учётной записи 4740

Прежде всего, администратор должен выяснить, с какого компьютера или сервера происходят попытки ввода неверного пароля, и продолжить блокировку учётных записей компьютеров.

Если ближайший к пользователю контроллер домена определяет, что пользователь пытается войти в систему с недопустимыми учётными данными, он перенаправляет запрос проверки подлинности на контроллер домена с эмулятора основного контроллера домена (этот конкретный контроллер домена отвечает за обработку блокировок учётных записей). Если аутентификация на PDC завершается неудачно, он отвечает на первый DC, что аутентификация невозможна. Если количество неудачных проверок подлинности превышает значение, установленное для домена в политике Account Lockout Threshold (Пороговое значение блокировки), учётная запись пользователя временно блокируется.

В этом случае событие с EventID 4740 записывается в журнал безопасности обоих контроллеров домена. Событие содержит DNS-имя (IP-адрес) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех контроллерах домена, проще всего искать события блокировки в журнале безопасности на PDC контроллера домена. Вы можете найти PDC в своём домене следующим образом:

(Get-AdDomain).PDCEmulator

События блокировки учётной записи домена можно найти в журнале безопасности на контроллере домена. Чтобы его увидеть, запустите Event Viewer («Просмотр событий»), его можно открыть в командной строке:

eventvwr.msc

В окне Event Viewer («Просмотр событий») перейдите по пути Event Viewer (Local) → Windows Logs → Security (в русскоязычной версии это Просмотр событий (локальный) → Журналы Windows → Безопасность).

В Event Viewer («Просмотр событий») отфильтруйте журнал безопасности по Event ID («Код события») указав значение 4740, для этого нажмите Filter Current Log («Фильтр текущего журнала») и введите в поле <All Event Ids> («Все коды событий») значение 4740.

Вы должны увидеть список последних событий блокировки учётной записи. Найдите событие с нужной вам учётной записью пользователя (имя пользователя указано в значении поля Account Name («Имя учётной записи»). В описании события вы увидите строку A user account was locked out («Учетная запись пользователя была заблокирована»).

Подсказка: в большой среде AD в журнал безопасности на контроллерах домена записывается большое количество событий, которые постепенно перезаписываются новыми. Поэтому рекомендуется увеличить максимальный размер журнала на контроллерах домена и как можно скорее приступить к поиску источника блокировки.

Откройте найденное событие. Имя компьютера (сервера), с которого была произведена блокировка, указывается в поле Caller Computer Name. В моём случае имя компьютера — HACKWARE-WIN.

Учётная запись заблокирована и не может использоваться для входа в сеть

Политика безопасности аккаунтов домена в большинстве организаций требует обязательной блокировки учётной записи пользователя Active Directory, если неверный пароль вводился несколько раз подряд. Обычно учётная запись блокируется контроллером домена на несколько минут (5–30), в течение которых пользователь не может войти в домен AD. Через некоторое время (установленное политикой безопасности домена) учётная запись пользователя автоматически разблокируется. Временная блокировка учётной записи AD снижает риск атак методом переборы (брут-форс) на пароли учётных записей пользователей AD.

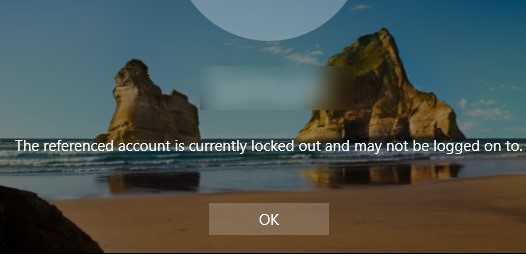

Если учётная запись пользователя в домене заблокирована, при попытке входа в Windows появляется предупреждение:

Учётная запись заблокирована и не может использоваться для входа в сеть

В Windows на английском языке сообщение выглядит так:

The referenced account is currently locked out and may not be logged on to ….

Использование параметров учетных данных

В следующем примере кода показано, как использовать параметры учетных данных. В этом примере демонстрируется функция с именем , которая приведена в книге The Pester Book. Эта функция определяет параметр учетных данных с помощью техник, описанных в предыдущем разделе. Функция вызывает с помощью переменной , создаваемой функцией. Это позволяет вам изменить пользователя, выполняющего . Так как для значения по умолчанию используются пустые учетные данные, функцию можно выполнять без предоставления учетных данных.

В следующих разделах приведены различные методы по предоставлению учетных данных функции .

Запрос учетных данных

Использование может сделать код громоздким. Обычно при использовании параметра Credential только с именем пользователя командлет автоматически запрашивает пароль. Такое поведение обеспечивается атрибутом .

Примечание

При задании показанного значения реестра в этих примерах предполагается, что у вас установлены функции веб-сервера Windows. Выполните и при необходимости.

Указание учетных данных в переменной

Вы также можете предварительно указать переменную учетных данных и передать ее параметру Credential функции . Используйте этот метод с инструментами непрерывной интеграции и непрерывного развертывания (CI/CD), такими как Jenkins, TeamCity и Octopus Deploy. Пример использования Jenkins можно найти в записи блога Hodge Автоматизация с помощью Jenkins и PowerShell в Windows — часть 2.

В этом примере используется метод .NET для создания объекта учетных данных и защищенной строки для передачи в пароле.

Для этого примера защищенная строка создается с использованием пароля в формате открытого текста. Все упомянутые ранее инструменты CI/CD предоставляют защищенный метод для указания пароля во время выполнения. При использовании таких инструментов замените пароль в формате обычного текста переменной, определенной в используемом инструменте CI/CD.

Выполнение без учетных данных

Так как по умолчанию переменная принимает значение пустого объекта учетных данных, вы можете выполнять команду без учетных данных, как показано в этом примере:

— Сменить/Задать пароль учётной записи

Для того чтобы сменить или задать пароль учётной записи пользователя воспользуйтесь командами:

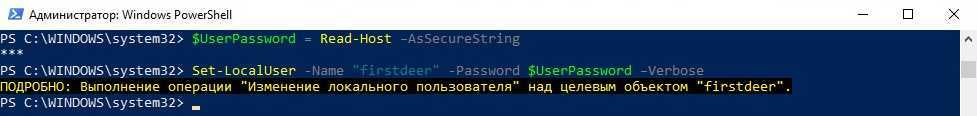

Так же как и при создании учётной записи с паролем, для начала нужно присвоить переменной $UserPassword значение введенное в безопасной строке. Здесь для примера, мы использовали другой способ ввода пароля, но вы можете использовать и тот, который показан в пункте —

$UserPassword = Read-Host –AsSecureString

После ввода команды, мы вводим пароль, а далее воспользуемся командлетом Set-LocalUser с параметром -Password.

Set-LocalUser -Name "ПОЛЬЗОВАТЕЛЬ" -Password $UserPassword

В моём случае, я меняю пароль пользователю — firstdeer.указал -Verbose для вывода сообщения «ПОДРОБНО:…»(Рис.8):

Set-LocalUser -Name "firstdeer" -Password $UserPassword -Verbose

Рис.8 — Смена пароля пользователю.

Рис.8 — Смена пароля пользователю.

Вот и всё, пароль сменён.

Команды PowerShell для автоматизации Office 365

автоматизации Office 365:

1. Подключение к приложению Office 365 с помощью PowerShell

Windows PowerShell

- Cкачайте и установите Помощник по входу в Microsoft Online Services для ИТ-специалистов, RTW.

- Импортируйте модуль PowerShell Online Services для Microsoft Azure Active Directory и Office 365, используя следующие команды в PowerShell:

-

Введите свои учетные данные администратора Office 365:

Теперь вам нужно создать сеанс PowerShell от имени удаленного пользователя. Это можно сделать с помощью следующей команды:

- Теперь импортируйте команды сеанса в локальный сеанс Windows PowerShell:

-

Наконец, подключите сеанс ко всем своим службам Office 365 с помощью этой команды:

Это подключит PowerShell для Office 365 к вашему инстансу Office 365 и позволит управлять им.

2. Подключение к Exchange Online и SharePoint Online с помощью PowerShell

- Подключение к Exchange Online, по сути, происходит так же, как и подключение к Office 365. Вот соответствующие команды:

- Подключение к SharePoint Online немного сложнее, и вам потребуется установить дополнительное программное обеспечение.

Сначала установите компонент командной консоли SharePoint Online.

Затем запустите из PowerShell следующую команду:

3. Cписок доступных командлетов PowerShell для Office 365

- Чтобы получить список всех доступных командлетов для MSOnline, выполните следующую команду:

- Вы также можете запустить ту же команду, чтобы увидеть список всех доступных командлетов для Azure Active Directory, просто заменив переменную -module:

4. Cписок всех пользователей Office 365

Get-msoluser

- Для этого выполните команду:

- Затем вы можете увидеть количество учетных записей, выполнив аналогичную команду:

- А для получения списка доступных вам служб выполните эту команду:

- С помощью стандартной логики командной строки эти команды можно расширить для фильтрации получаемых результатов. Например, вы можете сгруппировать всех пользователей в зависимости от места, запустив:

Как через Powershell получить список пользователей AD с Get-ADUser

01 августа 2019

Get-ADUser команда, которая возвращает список пользователей AD в Powershell. На самом деле командлет мало чем отличается от тех, которые мы рассматривали раннее с приставкой «Get-AD».

Для работы с командой нам понадобится Powershell Active Directory Module.

Так мы вернем всех пользователей AD:

Если нам нужно найти по имени, сделайте так:

Где вместо Adminis имя вашей учетной записи. Звездочки позволяют искать вхождение где справа и слева могут быть еще символы.

Для получения сведений об одной учетной записи AD есть ключ Identity:

Кроме этого у нас есть дополнительный ключ Properties, который выводит дополнительные свойства у объекта пользователя:

Если мы хотим выполнить Get-ADUser в OU, то для этого есть дополнительный ключ, который может искать в организационных единицах и контейнерах. В моем случае я ищу в OU Moscow и домене domain.local:

Если вам нужно искать в контейнере — используйте CN. Примеры с множеством OU смотрите ниже.

Навигация по посту

- Примеры Powershell Get-ADUser Filter

- Несколько OU в Get-ADUser

- Выгрузка пользователей из AD в Excel

- Получение Email пользователя в Powershell

- Примеры с паролями

Поиск и фильтрация списка пользователей AD в Powershell Get-ADUser -Filter

Мы можем фильтровать по одному или множеству свойств. Для того что бы увидеть все свойства нужно сделать:

В области 1 выделены все имена, по которым мы можем фильтровать. В области 2 тип данных с которыми мы можем сравнивать. Т.е. если тип данных у области 2 string (строка), то это плохая идея сравнивать с числом (int). Нужно сразу отметить, что те свойства, которые мы получаем благодаря ключу Properties мы не можем применять в Filter.

Примеры с Get-Member мы уже рассматривали раньше.

Для примера так мы можем получить всех пользователей, у которых указан город Moscow:

А теперь найдем всех пользователей, которые неверно вводили пароль более одного раза и в они включены:

Т.к. BadLogonCount — это свойство от ключа Properties оно должно проверятся через конвейер в Where.

Еще один пример, но теперь нужно найти пользователя имя которого содержит 0001 и он активен:

Получение списка пользователей Active Directory в Powershell Get-User из нескольких OU

В команде нет встроенных средств поиска в нескольких объектах сразу. Мы можем объявить переменную, содержащую этот список и затем передать через цикл. На моем пример используется контейнер Users и OU Moscow:

Если бы у меня была OU Ekaterinburg в которой находилось OU Marketing написать стоило бы так:

Выгрузка пользователей из AD в Excel с Powershell

Экспорт и выгрузка может быть во множество форматов, но для выгрузки в Excel есть специальный формат CSV. Для того что бы сделать выгрузку достаточно выполнить следующее:

Если мы хотим выгрузить только определенные свойства, то в поле SELECT -Property нужно их перечислить:

Получение Email пользователя AD в Powershell

Нужное свойство мы можем получить через соответствующий ключ Properties. Так я получу почту у конкретного пользователя Administrator:

Выгрузим в CSV имена только тех пользователей у которых нет почты:

Получение списка пользователей чей срок действия пароля истек в Powershell

Для того что бы увидеть все свойства относящиеся к паролям выполните:

И затем, по этому свойству, отфильтруем пользователей:

Как изменить пароль пользователя AD с помощью PowerShell?

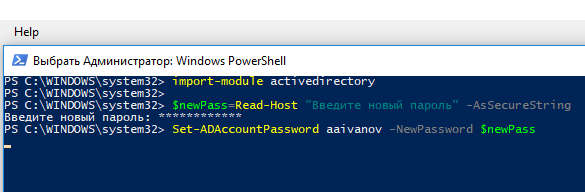

Чтобы сбросить пароль пользователя в AD нужно использовать комадлет Set-ADAccountPassword из модуля PowerShell Active Directory. Естественно у пользователя, который выполняет команду должны быть права администратора домена или ему делегированы полномочия на сброс паролей пользователям AD.

Перед использованием командлета Set-ADAccountPassword необходимо импортировать данный модуль в сессию PowerShell:

Пароль в памяти компьютера желательно хранить в защищенном виде, поэтому можно попросить администратора указать пароль следующим образом:

$newPass=Read-Host «Введите новый пароль» -AsSecureString

Введите новый пароль в консоли.

Лучше всего указывать имя учетной записи в виде samAccountname. Например, чтобы изменить пароль пользователю aaivanov, выполните команду:

Set-ADAccountPassword aaivanov -NewPassword $newPass

Можно задать новый пароль пользователя прямо в коде скрипта (в открытом виде):

Set-ADAccountPassword aaivanov –NewPassword (ConvertTo-SecureString -AsPlainText –String «Hard6P@ss » -force)

Если нужно, чтобы пользователь сам сменил пароль при следующей авторизации на любом компьютере домена, выполните команду:

Set-ADUser aaivanov -ChangePasswordAtLogon $True

Вы можете сбросить пароль сразу нескольким пользователям. Можно сохранить список учетных записей в обычном текстовом файле sbros_parolya_spisok_users.txt (каждая строка – одна учтенная запись). Воспользуйтесь таким скриптом:

Get-Content C:PSsbros_parolya_spisok_users.txt | Set-ADAccountPassword -NewPassword $newPass -Reset

Дополнительная информация

Пароль хранится в базе данных AD и LDS на объекте пользователя в атрибуте unicodePwd. Этот атрибут можно написать в ограниченных условиях, но его невозможно прочитать. Атрибут можно изменить только; она не может быть добавлена при создании объекта или запрашивается поиском.

Чтобы изменить этот атрибут, клиент должен иметь 128-битную связь с безопасностью транспортного слоя (TLS)/Secure Socket Layer (SSL) на сервере. Зашифрованный сеанс с помощью созданных SSP-ключей сеанса с использованием NTLM или Kerberos также приемлем до тех пор, пока не будет удовлетворены минимальные длины ключей.

Чтобы это подключение было возможным с помощью TLS/SSL:

- Сервер должен обладать сертификатом сервера для 128-битного подключения RSA.

- Клиент должен доверять органу сертификации (CA), сгенерированию сертификата сервера.

- Клиент и сервер должны быть способны к 128-битной шифрованию.

Синтаксис атрибута unicodePwd — octet-string; однако служба каталогов ожидает, что в строке octet-string будет содержаться строка UNICODE (как указывает имя атрибута). Это означает, что любые значения для этого атрибута, переданные в LDAP, должны быть строками UNICODE, кодируемыми BER (Основные правила кодирования) в качестве октета-строки. Кроме того, строка UNICODE должна начинаться и заканчивается кавычками, которые не являются частью нужного пароля.

Существует два возможных способа изменения атрибута unicodePwd. Первый похож на обычную операцию по смене пароля пользователя. В этом случае запрос на изменение должен содержать как операцию удаления, так и операцию добавления. Операция удаления должна содержать текущий пароль с кавычками вокруг него. Операция добавления должна содержать нужный новый пароль с кавычками вокруг него.

Второй способ изменения этого атрибута аналогичен администратору, сбросив пароль для пользователя. Для этого клиент должен связаться как пользователь с достаточными разрешениями, чтобы изменить пароль другого пользователя. Этот запрос на изменение должен содержать одну операцию замены новым нужным паролем, окруженным кавычками. Если у клиента достаточно разрешений, этот пароль становится новым паролем независимо от старого пароля.

В следующих двух функциях приводится пример этих операций:

Генератор паролей в Powershell

Самый простой вариант такой:

В этом случае к строке «Password!» будет присоединяться число от 100 до 600. Проблема в том, что в таком использовании, переменная будет иметь один и тот же пароль. Что бы этого избежать нам нужно либо завернуть в функцию либо использовать в цикле с другими параметрами.

Вариант с функцией такой:

В этом случае, во время вызова генератора, он будет еще выводится на экран благодаря Write-Host.

Вариант посложнее – это заменить переменную $random_string на эту строчку:

Но в таком случае, если это делается для простых пользователей, ввод будет очень сложным, пароли будут такими:

Для подбора своих значений стоит вызвать объект в Powershell, например 33 и посмотреть что они значат, посмотреть диапазон в таблице ASCII и подобрать свой вариант.

Администратор может изменить пароль локальных пользователей компьютера с помощью графической оснастки lusrmgr.msc. Чтобы изменить пароль доменного пользователя преимущественно используется графическая консоль Active Directory Users and Computer (ADUC). В некоторых случаях администратору бывает необходимо изменить пароль пользователя из командной строки или скрипта. В этой статье мы покажем, как управлять паролями локальных и доменных (из домена Active Directory) пользователей с помощью PowerShell.

Microsoft Account Lockout and Management Tools (Инструменты блокировки и управления учётной записью от Microsoft)

Запустите средство Lockoutstatus.exe, укажите имя заблокированной учётной записи (Target User Name) и имя домена (Target Domain Name).

Появившийся список будет содержать список контроллеров домена и статус учётной записи (Locked или Non Locked). Кроме того, отображается время блокировки и компьютер, на котором эта учётная запись заблокирована (Orig Lock), но в моём случае компьютер, который стал причиной блокировки, показан неверно.

Атрибуты badPwdCount и LastBadPasswordAttempt не реплицируются между контроллерами домена.

Вы можете разблокировать учётную запись пользователя или изменить пароль прямо из окна Lockoutstatus.

Основным недостатком инструмента LockoutStatus является то, что он опрашивает все контроллеры домена, некоторые из них могут быть недоступны, что вызывает задержку в выдачи результатов.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом.

Если вы столкнулись с этой проблемой, вы можете попробовать наши рекомендуемые решения ниже в произвольном порядке и посмотреть, поможет ли это решить проблему.

- Переподключите компьютер к домену

- Восстановить доверие

- Добавить контроллер домена в диспетчер учетных данных

- Сбросить учетную запись компьютера

Давайте посмотрим на описание процесса, связанного с каждым из перечисленных решений.

1]Повторно подключите компьютер к домену

Это решение, рекомендованное Microsoft, требует, чтобы вы просто повторно подключили компьютер, который не смог войти в систему, к домену.

Чтобы повторно подключить компьютер к домену, сделайте следующее:

- Войдите на клиентский компьютер с учетной записью локального администратора.

- Щелкните правой кнопкой мыши «Этот компьютер» и выберите «Свойства».

- Выберите «Дополнительные параметры системы» на левой панели, чтобы открыть окно «Свойства системы».

- Щелкните вкладку Имя компьютера.

- Нажмите кнопку «Изменить».

- В окне «Изменения имени компьютера / домена» установите флажок «Рабочая группа» под заголовком «Член» и введите имя рабочей группы.

- Щелкните ОК для подтверждения.

- Введите имя и пароль учетной записи с разрешением на удаление этого компьютера из домена.

- Нажмите ОК и перезагрузите компьютер, как будет предложено.

- Затем снова войдите на свой компьютер с учетной записью локального администратора и снова перейдите в окно Computer Name / Domain Changes.

- Теперь на этот раз проверьте домен в разделе «Член».

- Введите имя домена.

- Щелкните ОК.

- Теперь введите учетную запись и пароль учетной записи администратора домена.

- Щелкните ОК для подтверждения.

- Перезагрузить компьютер.

При загрузке вы можете успешно войти в систему с учетной записью пользователя домена.

2]Восстановить доверие

Это решение требует, чтобы вы повторно установили доверие между контроллером домена и клиентом, чтобы разрешить Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом. проблема. Вот как:

- Нажмите клавишу Windows + X, чтобы открыть меню опытного пользователя.

- Коснитесь A на клавиатуре, чтобы запустить PowerShell в режиме администратора / с повышенными правами.

- В консоли PowerShell введите или скопируйте и вставьте команду ниже и нажмите Enter:

$ credential = Get-Credential

- Введите имя пользователя и пароль учетной записи администратора домена во всплывающее диалоговое окно входа в систему с запросом учетных данных Windows PowerShell.

- Щелкните ОК.

- Затем введите или скопируйте и вставьте приведенную ниже команду в окно PowerShell и нажмите Enter:

Сбросить-ComputerMachinePassword -Credential $ учетные данные

- После выполнения команды выйдите из PowerShell.

- Перезагрузить компьютер.

Теперь вы можете использовать учетную запись пользователя домена, чтобы войти на свое устройство и проверить, устранена ли проблема.

3]Добавить контроллер домена в диспетчер учетных данных

Это решение требует, чтобы вы просто добавили контроллер домена в диспетчер учетных данных.

Чтобы добавить контроллер домена в диспетчер учетных данных, выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите control и нажмите Enter, чтобы открыть панель управления.

- Перейдите в Учетные записи пользователей> Диспетчер учетных данных.

- Выберите учетные данные Windows.

- Щелкните Добавить учетные данные Windows.

- В диалоговом окне введите адрес веб-сайта или сетевого расположения и свои учетные данные.

- Нажмите кнопку ОК, чтобы сохранить изменения.

- Перезагрузить компьютер.

Теперь у вас должна быть возможность без проблем войти на свой компьютер в среде домена.

4]Сбросить учетную запись компьютера

Это решение требует, чтобы вы сбросили учетную запись компьютера, который выдает сообщение об ошибке.

Чтобы сбросить учетную запись компьютера, сделайте следующее:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите dsa.msc и нажмите Enter, чтобы открыть консоль «Пользователи и компьютеры Active Directory».

- Дважды щелкните имя домена, чтобы развернуть его.

- Выберите Компьютер.

- На правой панели щелкните правой кнопкой мыши учетную запись компьютера, которому не удалось подключиться к домену.

- Выберите Сбросить учетную запись.

- Щелкните Да, чтобы подтвердить операцию.

- Перезагрузить компьютер.

Надеюсь это поможет!