Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

- Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.

Атрибут UserPrincipalName

UserPrincipalName — атрибут является именем для входа пользователя. Атрибут состоит из имени участника-пользователя и UPN суффикса, является наиболее распространенным именем входа для пользователей Windows. Пользователи обычно используют свои UPN для входа в домен. Этот атрибут является индексированной строкой, которая имеет одно значение.

UPN — это имя для входа в Интернет-стиле для пользователя, основанное на стандарте Internet RFC 822. По соглашению это должно соответствовать имени электронной почты пользователя. Смысл UPN состоит в том, чтобы объединить пространства имен электронной почты и входа в систему, чтобы пользователю было необходимо запомнить только одно имя. Пример barboskin.g@root.pyatilistnik.org

Особенности атрибута UserPrincipalName:

- Значение атрибута UserPrincipalName может соответствовать электронной почте пользователя (и это очень удобно при переносе, настройках профиля и т.д.)

- Формат идентификатора соответствует стандарту RFC 822

- Максимальный размер значения UPN не ограничен 20 символами (можно использовать до 256 символов)

- Атрибут UserPrincipalName, в отличие от samAccountName, является необязательным, но его рекомендуется заполнять.

Добавить редактор групповой политики в Windows Home Editions

Поскольку это была расширенная функция, Microsoft не включила ее в выпуски Windows и Windows. Но могут быть некоторые сценарии, в которых вы хотите изменить параметры политики в консоли управления Microsoft (MMC) из Home Edition Windows. В таких случаях вам понадобится использовать сторонний инструмент для этого. В этом сообщении мы поговорим об инструменте под названием « Policy Plus », который позволяет вносить изменения в параметры групповой политики даже из Домашних выпусков Windows 10/8/7.

Политика Plus Обзор

Политика Plus — это бесплатный инструмент с открытым исходным кодом, который позволяет редактировать объект локальной групповой политики в домашней редакции Windows. Но вы можете подумать, не была ли эта функция недоступна в домашней редакции, правильно ли использовать этот инструмент? Да, инструмент полностью соответствует лицензированию, и вы можете использовать его без каких-либо условий.

Редактировать объекты локальной групповой политики в Windows Home Editions

Если вы уже использовали редактор групповой политики, знающих административные шаблоны. Эти шаблоны на самом деле являются основой инструмента. Хотя некоторые из административных шаблонов доступны в Home Edition, вам нужно загрузить остальную часть из Интернета. Policy Plus поставляется с встроенной функциональностью для загрузки последнего пакета этих файлов из Microsoft. Все, что вам нужно сделать, — запустить инструмент, а затем перейти к « справке » и выбрать « Acquire AMDX Files ». Это загрузит полный набор определений политик из Microsoft.

Говоря об пользовательском интерфейсе, он специально разработан с учетом исходного редактора групповой политики. Интерфейс очень похож на оригинальный инструмент, и вы можете столкнуться с какими-либо проблемами, если знакомы с редактором групповых политик. Все доступные политики отображаются в левом столбце. Вы можете перемещаться по дереву и находить подходящую запись, которую вы хотите отредактировать.

Этот инструмент может легко просматривать и редактировать политики на основе реестра в локальных объектах групповой политики, объектах групповой политики для каждого пользователя, отдельных файлах POL, автономных пользователях пользователей реестра и в реальном времени.

Вы также можете использовать функцию поиска, чтобы найти определенную политику. Вы можете искать по идентификатору, разделам реестра или просто по тексту. Редактирование политики так же просто, нужно нажать кнопку «Открыть политику» и внести необходимые изменения. Подобно редактору групповой политики, Policy Plus также отображает описание политики и позволяет добавлять комментарии.

После внесения изменений в объект групповой политики вам необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

Функции в двух словах:

- Работает и работает на всех выпусках Windows, а не только на Pro и Enterprise

- Совместим полностью с лицензированием (т. Е. Не пересаживает никакие компоненты в установках Windows)

- Просмотр и редактирование политик на основе реестра в локальные объекты групповой политики, объекты групповой политики для каждого пользователя, отдельные файлы POL, автономные пользовательские ульи реестра и резидентный реестр

- Перейдите к политикам с помощью идентификатора, текста или затронутых записей реестра

- Показать дополнительную техническую информацию об объектах (политиках, категориях, продукты)

- Предоставлять удобные способы совместного использования и импорта параметров политики.

Функция RefreshPolicyEx не работает в Home edition, поэтому перезагрузите компьютер, чтобы наблюдать за изменениями. Кроме того, вы можете создавать и редактировать объекты групповой политики для каждого пользователя, но их настройки игнорируются Windows. Итак, вам нужно отредактировать реестр самостоятельно, чтобы эти изменения произошли.

В целом, политика Plus — отличный инструмент. Он почти приносит полный редактор локальной групповой политики в Windows 10/8/7 Home Editions. Вы можете использовать этот инструмент свободно и даже скомпилировать исходный код с нуля. В этом случае могут возникнуть некоторые проблемы с этим инструментом, поскольку он все еще находится на стадии разработки, но вы можете сообщить о проблемах его разработчикам.

Посетите Github , чтобы загрузить Policy Plus для Windows.

Установщик GPEDIT — это еще один инструмент, который позволяет добавлять редактор групповой политики в редакции Windows Home.

Общее

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

- Active Directory — пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

- Active Directory — домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

- Active Directory — сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

- Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

Настройка DNS сервера на рабочих станциях

Многие протоколы Active Directory сильно зависят от DNS сервера, поэтому вряд ли получится использовать сторонний DNS сервер (например, BIND). Мы уже настроили в Windows Server роль DNS, то есть фактически запустили DNS сервер. Теперь нужно сделать так, чтобы рабочие станции использовали IP адрес Windows Server в качестве DNS сервера.

Также смотрите: Введение в DNS терминологию, компоненты и концепции

Рассмотрим, как изменить настройки DNS сервера разными способами. Вам нужно выбрать один из подходящих для вас вариантов.

В моей установке Active Directory компьютер с DNS сервером (контроллер домена) имеет IP адрес 192.168.1.60. Следовательно, моя задача установить данный IP адрес в качестве первичного DNS сервера. В качестве вторичного DNS сервера вы можете выбрать любой другой.

Как настроить DNS сервер на Windows 10

Нажмите на иконку «Доступ к Интернету», затем кликните на имени вашего сетевого подключения:

Нажмите на «Настройка параметров адаптера»:

(Другой быстрый способ попасть сюда, это набрать в командной строке «control netconnections» или «control ncpa.cpl»).

Кликните правой кнопкой по адаптеру, настройки которого вы хотите изменить, и в открывшемся контекстном меню выберите «Свойства».

Выберите «IP версии 4 (TCP/IPv4)» и нажмите кнопку «Свойства».

Выберите «Использовать следующие адреса DNS-серверов» и введите IP.

Когда всё будет готово нажмите «ОК» и закройте окна.

Как настроить DNS сервер в Windows Admin Center

Перейдите на вкладку «Сети» и выберите сетевой адаптер, настройки которого вы хотите изменить и нажмите кнопку «Параметры».

Перключите на «Используйте следующие адреса DNS-сервера», введите желаемые настройки DNS адреса и нажмите кнопку «Сохранить».

Как настроить DNS сервер в PowerShell

Если вы хотите указать один DNS сервер, то используйте команду вида:

Set-DnsClientServerAddress -InterfaceIndex 6 -ServerAddresses IP_DNS

Для указания двух DNS серверов используйте синтаксис:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("IP_DNS_1","IP_DNS_2")

Например:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("192.168.1.60","127.0.0.1")

Как проверить настройки DNS в Windows

Чтобы убедиться, что DNS сервер работает и что в качестве DNS используется именно контроллер домена, выполните команду:

nslookup suip.biz

Мы получили IP адрес этого сайта — это означает, что DNS сервер работает. Строка «Address: 192.168.1.60» содержит IP адрес DNS сервера, как мы можем убедиться, это контроллер домена.

Следующая команда выведет IP адрес Домена:

nslookup IP_ДОМЕНА

Например:

nslookup ds.hackware.ru

Строки с Addresses содержат в том числе и локальный IP адрес домена:

Addresses: fd28:62f2:dde3:0:f46c:b244:b1c3:9613

192.168.1.60

Если вы хотите обойтись исключительно средствами PowerShell и не использовать стороннюю утилиту, то проверить настройки DNS сервера, а также узнать IP адрес домена вы можете следующими командами:

Get-DnsClientServerAddress Resolve-DnsName ds.hackware.ru

Шаг 1. Подготовка CNO в AD DS

Перед началом работы убедитесь, что знаете следующее:

- Имя, которое требуется назначить кластеру

- Имя учетной записи пользователя или группы, которой необходимо предоставить права на создание кластера.

Мы рекомендуем создать подразделение для кластерных объектов. Если подразделение, которое вы хотите использовать, уже существует, для завершения этого шага требуется членство в группе Операторы учета. Если подразделение для кластерных объектов необходимо создать, для завершения этого шага требуется членство в группе Администраторы домена или аналогичной группе.

Примечание

Если вы создали CNO в контейнере компьютеров по умолчанию, а не в подразделении, вам не нужно выполнять шаг 3 этого раздела. В этом сценарии администратор кластера может создать до 10 VCO без какой-либо дополнительной настройки.

Предварительная настройка CNO в AD DS

-

На компьютере с установленными средствами AD DS из средств удаленного администрирования сервера или на контроллере домена откройте Пользователи и компьютеры Active Directory. Для этого на сервере запустите диспетчер сервера, а затем в меню Сервис выберите Active Directory пользователи и компьютеры.

-

Чтобы создать подразделение для объектов компьютеров кластера, щелкните правой кнопкой мыши имя домена или существующее подразделение, наведите указатель на пункт создать и выберите подразделение. В поле имя введите имя подразделения и нажмите кнопку ОК.

-

В дереве консоли щелкните правой кнопкой мыши подразделение, в котором нужно создать CNO, наведите указатель на пункт создать и выберите пункт компьютер.

-

В поле имя компьютера введите имя, которое будет использоваться для отказоустойчивого кластера, а затем нажмите кнопку ОК.

Примечание

Это имя кластера, которое пользователь, создающий кластер, укажет в мастере создания кластеров на странице Точка доступа для администрирования кластера или укажет как значение параметра –Name для командлета New-Cluster Windows PowerShell.

-

Рекомендуется щелкнуть только что созданную учетную запись компьютера правой кнопкой мыши, выбрать пункт Свойства и выбрать вкладку объект . На вкладке объект установите флажок защитить объект от случайного удаления и нажмите кнопку ОК.

-

Щелкните правой кнопкой мыши только что созданную учетную запись компьютера, а затем выберите Отключить учетную запись. Выберите Да для подтверждения, а затем нажмите кнопку ОК.

Примечание

Учетную запись необходимо отключить, чтобы во время создания кластера соответствующий процесс подтвердил, что учетная запись не используется в данный момент существующим компьютером или кластером в домене.

Рис. 1. Отключенные CNO в подразделении «пример кластеров»

Постановка задачи

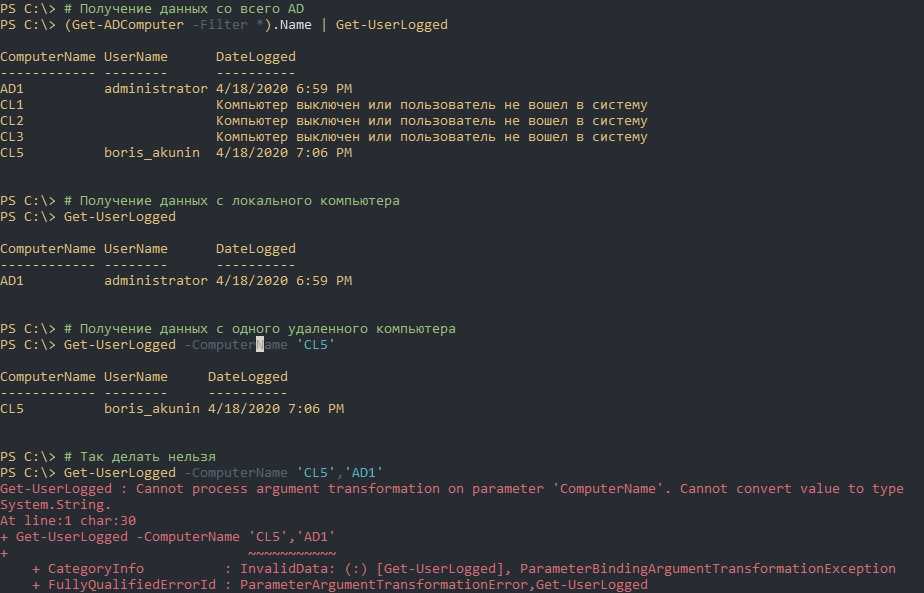

Вы наверняка знаете, что с конца 2019 года компания Microsoft перестает в базовом варианте поддерживать операционные системы Windows Server 2008 R2 и Windows 7, останется только расширенная поддержка для корпоративных пользователей. Вам как системному администратору можете поступить задача, определить сколько у вас таких рабочих станций или серверов, доступны ли они по сети, когда последний раз обращались к контроллеру домена и были изменены их данные.

Второй вариант, когда вам необходимо найти компьютеры с определенными операционными системами, связан с лицензированием, чтобы понять сколько у вас используется.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

С теоретической точки зрения, порядок глав должен быть немного иным: перед изучением присоединения к домену нужно изучить иерархию Active Directory, инструменты создания и управления пользователями, группами. Поверьте мне, в этом теоретическом материале можно крепко завязнуть… При том, что в практическом плане нам достаточно на сервере создать пользователя домена в графическом интерфейсе и, по сути, всё готово для подсоединения к домену! Поэтому мы чуть забежим вперёд и подсоединимся к домену, а затем окунёмся в теорию — она уже будет привязанной к некоторому практическому опыту взаимодействия с Active Directory и нам будет проще в ней разобраться.

Управление организационными подразделениями

В следующих разделах подробно описаны действия по управлению организационными подразделениями.

Создание нового организационного подразделения

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В organizational_unit_dn указывается указанное имя добавляемого организационного подразделения.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Примечание

Чтобы изменить свойства организационного подразделения, используйте команду.

Удаление организационного подразделения

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

В командной подсказке введите команду .

В organizational_unit_dn указывается имя удаляемого организационного подразделения.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Примечание

Если удалить организационное подразделение, все объекты, которые в нем содержатся, удаляются.

Атрибут samAccountName

SamAccountName атрибут является регистрационным именем используется для поддержки клиентов и серверов от предыдущей версии Windows, таких как Windows NT 4.0, Windows 95, Windows 98, одним слово обратная совместимость со старым софтом и ОС. Имя для входа должно содержать не более 20 символов и быть уникальным среди всех объектов участников безопасности в домене.

Атрибут samAccountName имеет следующий формат <YOUR_NETBIOS_DOMAIN_NAME>\<USER_name>. Например, мой домен root.pyatilistnik.org использует имя домена NetBIOS ROOT. Таким образом, имя пользователя barboskin.g в формате samAccountName должно выглядеть так: ROOT\barboskin.g

Особенности атрибута samAccountName:

- Размер значения samAccountName для пользователя не должен превышать 20 символов из-за обратной совместимости (для объекта компьютера максимальный размер samAccountName составляет 16 символов). Если имя учетной записи превышает 20 символов, имя пользователя в атрибуте samAccountName будет усечено;

- Значение samAccountName должно быть уникальным для всех объектов домена;

- Переменная среды на компьютере Windows% и USERNAME% содержат значение атрибута samAccountName, а не UserPrincipalName. Значение SamAccountName на компьютере пользователя можно получить с помощью переменной среды USERNAME. Его можно отобразить с помощью команды set в cmd или с помощью gci env: в PowerShell.

Диспетчер серверов и Windows Admin Center

Управлять всем этим можно через различные программы. Более старым вариантом является Диспетчер серверов (Server Manager). Он позволяет установить Active Directory Domain Services (AD DS) и назначить компьютеру роль Domain Controller (DC).

Новым ПО для управления компьютерами является Windows Admin Center. Данное программное обеспечение является облегчённым с технической точки зрения (работает в веб браузерах), но при этом более функциональное с точки зрения возможностей. Microsoft активно продвигает Windows Admin Center как приложение которое включает в себя функциональность Диспетчера серверов (Server Manager), а также превосходит её, предлагая множество дополнительных функций и удобные интерфейсы для управления и мониторинга компьютерами.

На самом деле, Windows Admin Center не является полноценной заменой ни для Server Manager, ни для другой оснастки. Это программное обеспечение сильно облегчает выполнение многих популярных действий по администрированию компьютеров и серверов, но для некоторых узкоспециализированных настроек требуется другое ПО.

Мы рассмотрим работу с Active Directory в каждом из этих приложений. Также мы рассмотрим развёртывание и управление Active Directory в PowerShell.

Управление компьютерами

В следующих разделах подробно описаны действия по управлению компьютерами.

Создание новой учетной записи компьютера

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В computer_dn указывается имя компьютера, которое необходимо добавить. Отличительное имя указывает расположение папки.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Чтобы изменить свойства учетной записи компьютера, используйте команду компьютера dsmod.

Добавление учетной записи компьютера в группу

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- group_dn указывает отличительное имя объекта группы, к которому необходимо добавить объект компьютера.

- computer_dn указывает отличительное имя объекта компьютера, который будет добавлен в группу. Отличительное имя указывает расположение папки.

При добавлении компьютера в группу можно назначить разрешения всем учетным записям компьютера в этой группе, а затем фильтровать параметры групповой политики для всех учетных записей этой группы.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Сброс учетной записи компьютера

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В computer_dn указаны имена одного или более объектов компьютера, которые необходимо сбросить.

Примечание

При сбросе учетной записи компьютера вы разбиваем подключение компьютера к домену. После сброса учетной записи компьютера необходимо повторно присоединяться к учетной записи компьютера домена.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите компьютер dsmod /? .

Отключить или включить учетную запись компьютера

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Open введите cmd.

-

Введите следующую команду:

В этой команде используются следующие значения:

- computer_dn указывает отличительное имя объекта компьютера, который необходимо отключить или включить.

- {Да|no} указывает, отключен ли компьютер для логотипа (да) или нет (нет).

При отключке учетной записи компьютера вы разбиваете подключение компьютера к домену, и компьютер не может проверить подлинность домена.

Чтобы просмотреть полный синтаксис для этой команды, в командной подсказке введите .

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service- Interfaces, ADSI).

Как создать группу в Active Directory

- Группа Безопасности – как видно из названия эта группа относиться к безопасности, т.е. она управляет безопасностью. Она может дать права или разрешение на доступ к объектам в AD.

- Группа распространения – отличается от группы безопасности тем, что находящимся в этой группе объектам нельзя дать права, а эта группа чаще всего служит для распространения электронных писем, часто используется при установке Microsoft Exchange Server.

Теперь поговорим об области действий групп. Под областью действий понимается диапазон применения этой группы внутри домена.

Глобальная группа – она глобальна тем, что может предоставить доступ к ресурсам другого домена, т.е. ей можно дать разрешения на ресурс в другом домене. Но в нее можно добавить только те учетные записи, которые были созданы в том же домене что и сама группа. Глобальная группа может входить в другую глобальную группу и в локальную группу тоже. Ее часто называют учетной, так как в нее обычно входят учетные записи пользователей.

Локальная группа – она локальна тем, что предоставляет доступ к ресурсам только того домена, где она была создана, т.е. предоставить доступ к ресурсам другого домена она не может. Но в локальную группу могут входить пользователи другого домена. Локальная группа может входить в другую локальную группу, но не может входить в глобальную. Ее часто называют ресурсной, так как ее часто используют для предоставления доступа к ресурсам.

Универсальная группа – в нее могут входить все, и она может, предоставляет доступ всем.

Другими словами вы учетные записи пользователей добавляете в глобальные группы, а глобальные группы добавляете в локальные группы, а локальным группам предоставляете доступ к ресурсам. Организовать такую стратегию на предприятие позволит вам намного упростить управление правами и разрешениями (удобство, сокращение времени на изменение прав и разрешений). Не зря глобальные группы называют учетными, а локальные ресурсными.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-02

Теперь, когда вы больше стали понимать, что это такое и с чем это едят, давайте создадим с вами группу безопасности. Для этого щелкаем правым кликов в нужном контейнере тлт OU и выбираем создать > группу или сверху есть значок с человечками.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-03

После чего мы видим область действия и типы группы, пишем название группы, старайтесь максимально подробно и осмысленно выбирать название группы, у вас в компании должны быть разработаны стандарты именования в Active Directory.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-04

После того как группа создалась кликнете по ней двойным щелчком. Откроются свойства группы. Давайте пробежимся по вкладкам. Советую сразу написать Описание, может потом сильно сэкономить время.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-05

Вкладка Члены группы, показывает группы или пользователей которые являются членами данной группы. Как мы видим пока никого нету, давайте добавим пользователя, для этого щелкаем кнопку добавить и пишем в поисковой строке его параметры имя или

Через поиск находим нужного пользователя.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-07

Все Иванов Иван Иванович, теперь является членом группы.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-08

Вкладка Член групп, показывает в какие группы входит данная группа. Может объединяющей группе пользователей давать права для примера, у меня в организации есть программисты, и им нужен сервер VPN, для удаленного подключения, так они состоят в группе разработчики, которая уже является часть группы vpn пользователи.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-09

Вкладка Управляется, нужна для того чтобы делигировать например руководителю менеджеров права на добавление нужных ему людей в его группу, в российских реалиях почти не используется.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-10

Также еще пользователя можно добавить в группу правым кликом по нему и выбрать пункт добавить в группу, полезно при массовом действии.

Материал сайта Pyatilistnik.org