Обзор

Впервые RDS был выпущен как сервер терминалов в Windows NT 4.0 Terminal Server Edition , автономном выпуске Windows NT 4.0, который включал пакет обновления 3 и исправления. Начиная с Windows 2000 , он был интегрирован под названием Terminal Services в качестве дополнительного компонента в серверных выпусках семейства операционных систем Windows NT , получая обновления и улучшения с каждой версией Windows. Затем службы терминалов были переименованы в службы удаленных рабочих столов с Windows Server 2008 R2 в 2009 году.

Windows включает три клиентских компонента, использующих RDS:

- Удаленный помощник Windows — только Windows 10

- (RDC)

- Быстрое переключение пользователей

Первые две — это отдельные утилиты, которые позволяют пользователю управлять удаленным компьютером по сети. В случае удаленного помощника удаленный пользователь должен получить приглашение, и управление осуществляется совместно. Однако в случае RDC удаленный пользователь открывает новый сеанс на удаленном компьютере и имеет все возможности, предоставленные правами и ограничениями его учетной записи. Быстрое переключение пользователей позволяет пользователям переключаться между учетными записями пользователей на локальном компьютере, не выходя из программного обеспечения и не выходя из системы. Быстрое переключение пользователей является частью Winlogon и использует RDS для выполнения своей функции переключения. Сторонние разработчики также создали клиентское программное обеспечение для RDS. Например, rdesktop поддерживает платформы Unix .

Хотя RDS поставляется с большинством выпусков всех версий Windows NT, начиная с Windows 2000, его функциональные возможности различаются в каждой версии. Windows XP Home Edition вообще не принимает RDC-подключения, оставляя RDS только для быстрого переключения пользователей и удаленного помощника. Другие клиентские версии Windows позволяют подключаться к системе максимум одному удаленному пользователю за счет отключения пользователя, выполнившего вход в консоль. Windows Server позволяет двум пользователям подключаться одновременно. Эта схема лицензирования, называемая «Удаленный рабочий стол для администрирования», упрощает администрирование необслуживаемых или автономных компьютеров . Только после приобретения дополнительных лицензий (помимо лицензии Windows) компьютер под управлением Windows Server может одновременно обслуживать нескольких удаленных пользователей и создавать инфраструктуру виртуальных рабочих столов .

Для организации RDS позволяет ИТ-отделу устанавливать приложения на центральный сервер, а не на несколько компьютеров. Удаленные пользователи могут войти в систему и использовать эти приложения по сети. Такая централизация может упростить обслуживание и устранение неисправностей. Системы проверки подлинности RDS и Windows предотвращают несанкционированный доступ пользователей к приложениям или данным.

Microsoft имеет давнее соглашение с Citrix для облегчения обмена технологиями и лицензирования патентов между Microsoft Terminal Services и Citrix XenApp (ранее Citrix MetaFrame и Citrix Presentation Server ). В этом случае Citrix получает доступ к ключевому исходному коду для платформы Windows, что позволяет его разработчикам повысить безопасность и производительность платформы служб терминалов. В конце декабря 2004 года обе компании объявили о пятилетнем продлении этого соглашения на Windows Vista .

Групповая политика автоматического удаления старых профилей

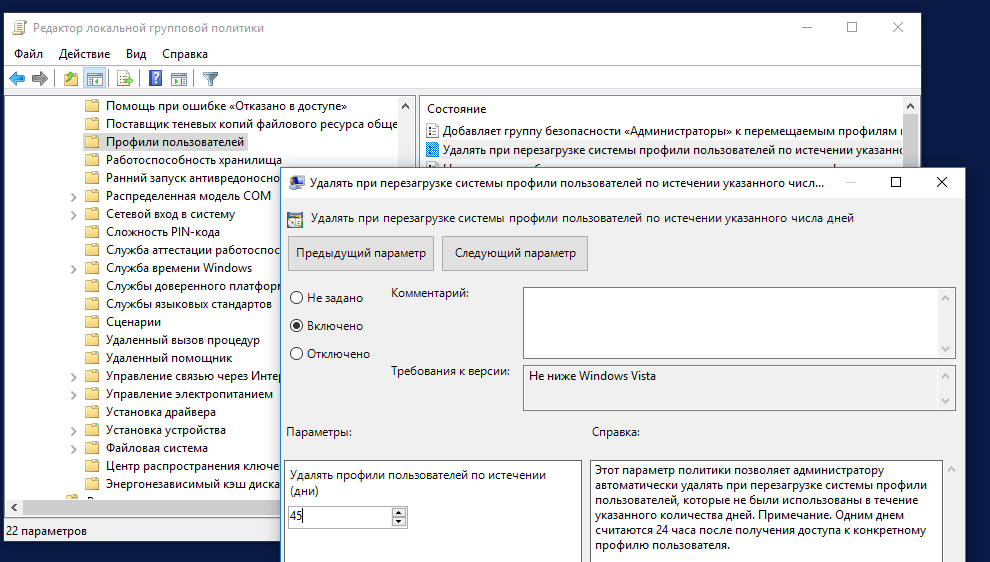

В Windows есть встроенная групповая политика для автоматического удаления старых профилей пользователей старше xx дней. Эта политика находится в разделе Конфигурация компьютера -> Административные шаблоны -> Система -> Профили пользователей (Computer Configuration -> Administrative Templates -> System -> User Profiles) и называется “Удалять при перезагрузке системы профили пользователей по истечении указанного числа дней” (Delete user profiles older than a specified number days on system restart). Вы можете включить этот параметр в локальном редакторе политик (gpedit.msc) или с помощью доменных политик из консоли GPMC.msc.

Включите политику и укажите через сколько дней профиль пользователя считается неактивным и “Служба профилей пользователей Windows” можно автоматически удалить такой профиль при следующей перезагрузке. Обычно тут стоит указать не менее 45-90 дней.

При использовании этой политики нужно быть уверенным, что при выключении/перезагрузки сервера нет проблем с системным временем (время не сбивается), иначе могут быть удалены профили активных пользователей.

Основные проблемы такого способа автоматической очистки профилей – ожидание перезагрузки сервера и неизбирательность (вы не можете запретить удаление определенных профилей, например, локальных учетных записей, администраторов и т.д.). Также эта политика может не работать, если некоторое стороннее ПО (чаще всего это антивирус) обращается к файлу NTUSER.DAT в профилях пользователей и обновляет дату последнего использования.

Общие сведения о модели клиентских лицензий служб удаленных рабочих столов (RDS)

Есть два типа клиентских лицензий служб удаленных рабочих столов.

- Клиентские лицензии служб удаленных рабочих столов «на устройство»

- Клиентские лицензии служб удаленных рабочих столов «на пользователя»

В следующей таблице приведены различия между двумя типами клиентских лицензий:

| На устройство | На пользователя |

|---|---|

| Клиентские лицензии служб удаленных рабочих столов физически назначаются для каждого устройства. | Клиентские лицензии служб удаленных рабочих столов назначаются пользователям в Active Directory. |

| Клиентские лицензии служб удаленных рабочих столов отслеживаются сервером лицензирования. | Клиентские лицензии служб удаленных рабочих столов отслеживаются сервером лицензирования. |

| Клиентские лицензии служб удаленных рабочих столов можно отслеживать независимо от членства Active Directory. | Клиентские лицензии служб удаленных рабочих столов не отслеживаются в рабочей группе. |

| Вы можете отозвать до 20 % клиентских лицензий служб удаленных рабочих столов. | Отзывать клиентские лицензии служб удаленных рабочих столов нельзя. |

| Временные клиентские лицензии служб удаленных рабочих столов действительны в течение 52–89 дней. | Временные клиентские лицензии служб удаленных рабочих столов недоступны. |

| Максимально допустимое число выделенных клиентских лицензий служб удаленных рабочих столов не может быть превышено. | Максимально допустимое число выделенных клиентских лицензий служб удаленных рабочих столов может быть превышено (в нарушение лицензионного соглашения служб удаленных рабочих столов). |

При использовании модели «на устройство» временная лицензия выдается при первом подключении устройства к узлу сеансов удаленных рабочих столов. Если устройство подключается во второй раз, когда сервер лицензирования активирован и есть доступные клиентские лицензии служб удаленных рабочих столов, сервер лицензирования выдает постоянную клиентскую лицензию служб удаленных рабочих столов «на устройство».

При использовании модели «на пользователя» лицензирование не применяется принудительно и каждому пользователю будет предоставлена лицензия для подключения к узлу сеансов удаленных рабочих столов с любого количества устройств. Сервер лицензирования выдает лицензии из доступного пула клиентских лицензий служб удаленных рабочих столов или пула чрезмерно используемых клиентских лицензий служб удаленных рабочих столов. Вы сами отвечаете за то, чтобы все пользователи имели действительную лицензию и число превышенных клиентских лицензий было нулевым; в противном случае вы нарушите условия лицензионного соглашения служб удаленных рабочих столов.

Примером использования модели «на устройство» может быть среда, где сотрудники двух или больше смен используют одни и те же компьютеры для доступа к узлам сеансов удаленных рабочих столов. Модель «на пользователя» лучше подходит для сред, где у пользователей есть свои выделенные устройства Windows для доступа к узлам сеансов удаленных рабочих столов.

Чтобы убедиться, что соблюдаются условия лицензионного соглашения служб удаленных рабочих столов, отслеживайте число клиентских лицензий служб удаленных рабочих столов «на пользователя» в своей организации, и выделяйте достаточно лицензий на сервере лицензирования для всех пользователей.

Диспетчер лицензирования удаленных рабочих столов можно использовать для отслеживания и создания отчетов о клиентских лицензиях служб удаленных рабочих столов «на пользователей».

Включить ведение журнала модуля

Параметр политики включить ведение журнала модуля включает ведение журнала для выбранных модулей PowerShell. Этот параметр действует во всех сеансах на всех затронутых компьютерах.

если включить этот параметр политики и указать один или несколько модулей, события выполнения конвейера для указанных модулей записываются в Windows PowerShell журнал в Просмотр событий.

Если отключить этот параметр политики, ведение журнала событий выполнения будет отключено для всех модулей PowerShell.

Если этот параметр политики не настроен, свойство LogPipelineExecutionDetails каждого модуля определяет, регистрируются ли события выполнения модуля. По умолчанию свойство LogPipelineExecutionDetails всех модулей имеет значение false.

Чтобы включить ведение журнала модуля для модуля, используйте следующий формат команды: Модуль должен быть импортирован в сеанс, и параметр действует только в текущем сеансе.

Чтобы включить ведение журнала модуля для всех сеансов на определенном компьютере, добавьте предыдущие команды в профиль PowerShell «все пользователи ( )».

Дополнительные сведения о ведении журнала модулей см. в разделе about_Modules.

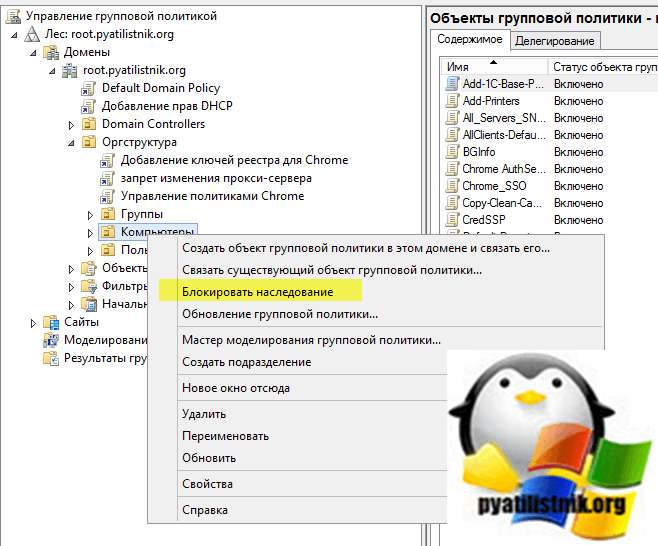

Блокировка наследования GPO

Лично я использую данный метод, так как это быстрее и не требует перемещение объектов и легко включает обратно все предыдущие. Все, что вам нужно, это открыть редактор групповых политик и найти нужную OU, далее вызвать контекстное меню и находите пункт «Блокировать наследование»

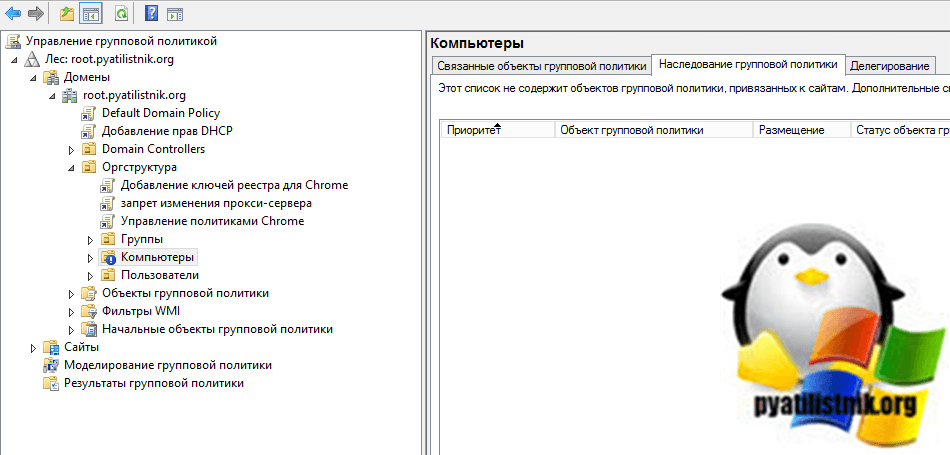

В итоге вы увидите, что политики прилетающие от вышестоящих структур не появились в списке.

Если политики определяющие параметры доступа к RDP или сервера лицензирования применяются на уровне данной OU, то лучше их на время выключить. Далее не забываем произвести на RDSH хостах обновление групповой политики.

Очистка сервера от старых профилей пользователей с помощью PowerShell

Вместо использования рассмотренной выше политики автоматической очистки профилей, вы можете использовать простой PowerShell скрипт для поиска и удаления профилей неактивных или заблокированных пользователей.

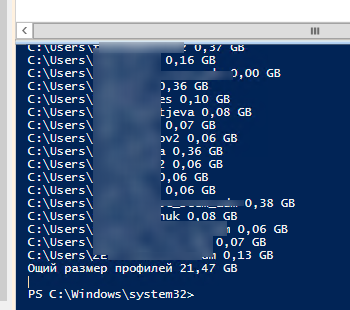

Сначала попробуем подсчитать размер профиля каждого пользователя в папке C:\Users c помощью простого скрипта из статьи “Вывести размер папок с помощью PowerShell”:

Итого суммарный размер всех профилей пользователей в каталоге C:\Users около 22 Гб.

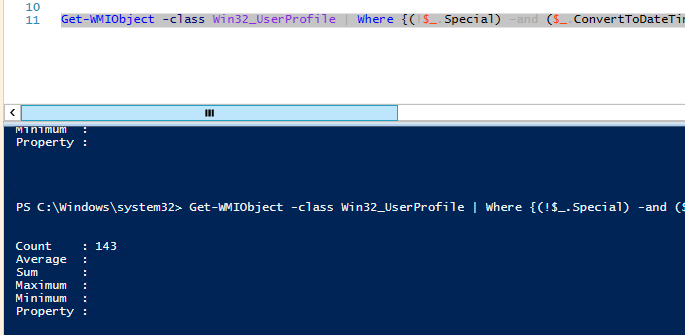

Теперь выведем список пользователей, профиль которых не использовался более 60 дней. Для поиска можно использовать значение поля профиля LastUseTime.

У меня на терминальном сервере оказалось 143 профиля неактивных пользователей (общим размером около 10 Гб).

Чтобы удалить все эти профили достаточно добавить перенаправить список на команду Remove-WmiObject (перед использование скрипта удаления желательно несколько раз перепроверить его вывод с помощью параметра –WhatIf ):

Чтобы не удалять профили некоторых пользователей, например, специальные аккаунты System и Network Service, учетную запись локального администратора, пользователей с активными сессиями, список аккаунтов-исключений), нужно модифицировать скрипт следующим образом:

Вы можете настроить запуск этого скрипта через shutdown скрипт групповой политики или по расписанию заданием планировщика. (перед настройкой автоматического удаления профилей внимательно протестируйте скрипт в своей среде!).

Можно модифицировать скрипт, чтобы автоматически удалять пользователи всех пользователей, которые добавлены в определенную группу AD (например, группа DisabledUsers):

Решение проблемы

Ошибка вроде очевидная, что не включен RDP доступ, если бы это был рядовой сервер я бы понял, но тут служба удаленного доступа точно работала и была включена, так как на данный сервер так же распространялась групповая политика делающая, это автоматически, я проверил применение GPO, все было хорошо. Первым делом я полез смотреть логи Windows, это можно сделать классическим методом или через модный Windows Admin Center.

Журналы которые нас будут интересовать находятся в таких расположениях:

- Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational

- Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational

- Microsoft-Windows-TerminalServices-SessionBroker/Admin

- Microsoft-Windows-TerminalServices-SessionBroker/Operational

- Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational

Строим алгоритм обычного пользователя работающего удаленно. Сотрудник подключается к VPN серверу, после успешного подключения, он запускает клиента удаленного рабочего стола и производит подключение к RDS ферме. Далее сотрудник проходит успешно аутентификацию, его логин и пароль принимается брокерами RDS, далее идет процесс подключения, который заканчивается представленной выше ошибкой.

Первое, что мне бросилось в глаза, это предупреждение с кодом ID 101:

ID 101 RemoteDesktopServices-RdpCoreTS: The network characteristics detection function has been disabled because of Reason Code: 2(Server Configuration).

Далее было такое предупреждение:

Событие с кодом ID 226: RDP_UDPLOSSY: An error was encountered when transitioning from UdpLossyStateSynRecv in response to UdpEventErrorHandshakeTO (error code 0x80040004).

Далее нужно посмотреть, как RDCB брокеры взаимодействовали с сессией пользователя. В журнале «Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational» я обнаружил событие с кодом ID 1149, в котором я вижу, что определенный пользователь был успешно аутентифицирован на RDS ферме, он получил некий IP адрес.

Remote Desktop Services: User authentication succeeded: User: vpn_user Domain: Root.PYATILISTNIK.ORG Source Network Address: 10.10.31.47

Далее я стал изучать информацию из журнала «Microsoft-Windows-TerminalServices-SessionBroker/Operational». Тут я так же обнаружил, что брокер успешно ответил и отправил пользователя на определенный RDSH хост. Тут есть событие с кодом ID 787.

Событие с кодом ID 787: Session for user ROOT\vpn_user successfully added to RD Connection Broker’s database. Target Name = term01.root.pyatilistnik.org Session ID = 18 Farm Name = TermRoot

За ним я видел событие с кодом ID 801, которое имело вот такое сообщение:

RD Connection Broker successfully processed the connection request for user ROOT\vpn_user. Redirection info: Target Name = TERM01 Target IP Address = 10.10.31.47 Target Netbios = TERM01 Target FQDN = term01.root.pyatilistnik.org Disconnected Session Found = 0x0

тут видно, что брокер даже смог обнаружить предыдущую сессию на данном терминале, о чем говорит строка Disconnected Session Found = 0x0

И вы увидите событие с кодом ID 800:

RD Connection Broker received connection request for user ROOT\vpn-user. Hints in the RDP file (TSV URL) = tsv://MS Terminal Services Plugin.1.TermRoot Initial Application = NULL Call came from Redirector Server = TERMRDCB.root.pyatilistnik.org Redirector is configured as Virtual machine redirector

тут видно, что определенный брокер успешно направил пользователя на определенную коллекцию.

Далее переходим в журнал «Microsoft-Windows-TerminalServices-SessionBroker-Client/Operational» тут будет два события,об успешном общении RDS брокера и клиента.

Событие с кодом ID 1307: Remote Desktop Connection Broker Client successfully redirected the user ROOT\vpn-user to the endpoint term01.root.pyatilistnik.org. Ip Address of the end point = 10.10.31.47

Remote Desktop Connection Broker Client received request for redirection. User : ROOT\vpn-user RDP Client Version : 5

Исходя из данной информации я точно вижу, что брокер подключения все успешно обработал и перенаправил пользователя на хост RDSH.

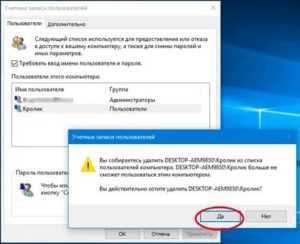

Как удалить профиль пользователя в Windows 10, отключение встроенного профиля

Часто за одним компьютером на операционной системе Windows работает несколько человек, и удобнее разграничить их деятельность созданием разных учетных записей пользователей. Если потребуется удалить такую запись, это можно сделать несколькими способами, но только под профилем администратора компьютера.

Иногда необходимость удаления учетной записи Windows возникает из-за распространенной ошибки, которая приводит к созданию двух профилей с одинаковыми именами. Также может потребоваться удалить встроенную учетную запись администратора или пользователя.

В рамках данной статьи мы рассмотрим основные способы, как удалить профиль пользователя в Windows 10.

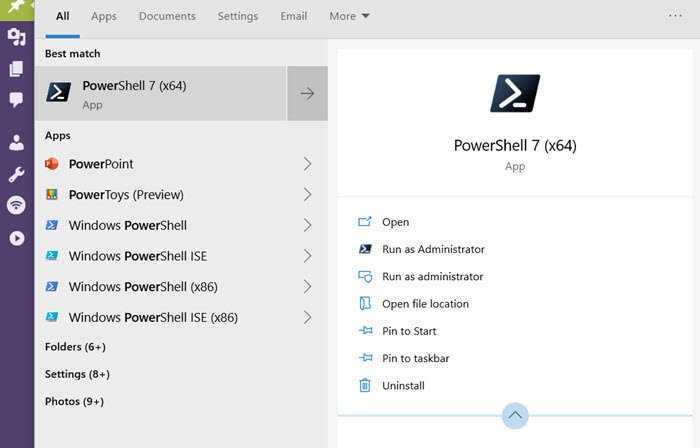

Как удалить PowerShell в Windows 10

PowerShell — это функция, которую Windows устанавливает поверх обычной установки. Поэтому, если вы решите удалить его любым из этих методов, он ничего не сломает в Windows 10.

- Удалите как любое другое приложение

- Удалить с помощью функций Windows

- Отключить PowerShell с помощью DISM

Вы можете использовать любой из этих методов для удаления PowerShell.

1]Удалите его, как любое другое приложение.

Как и другие программы, PowerShell можно легко удалить.

Введите PowerShell в поле поиска меню «Пуск». Он покажет все версии PowerShell, то есть PowerShell (x86), PowerShell, PowerShell 7 и другие. Щелкните правой кнопкой мыши любой из них и выберите Удалить. Вы также можете развернуть меню и удалить его.

Единственная версия, которую нельзя удалить, — это PowerShell ISE, также известная как интегрированная среда сценариев Windows PowerShell. Это полезно для разработчиков, которые могут запускать команды и писать, тестировать и отлаживать сценарии в едином графическом пользовательском интерфейсе на основе Windows.

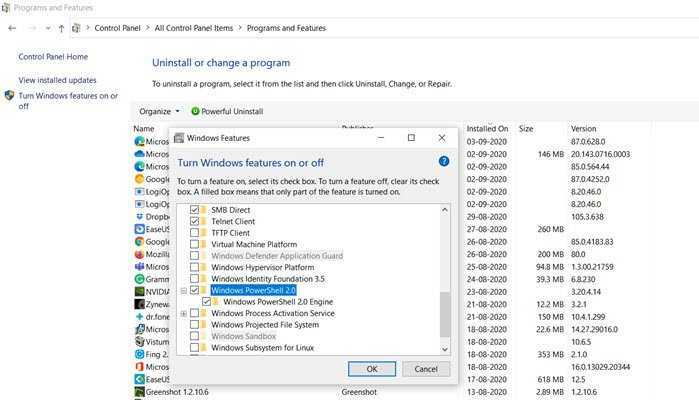

2]Удаление с помощью программы и функций

- Тип Контроль в командной строке (Win + R) и нажмите клавишу Enter.

- Найдите и нажмите «Программы и компоненты».

- Затем нажмите ссылку «Включить или отключить функцию Windows» на левой панели.

- Найдите и снимите флажок PowerShell 2.0 в раскрывающемся списке программ.

- Нажмите ОК и дайте программе завершить процесс удаления PowerShell.

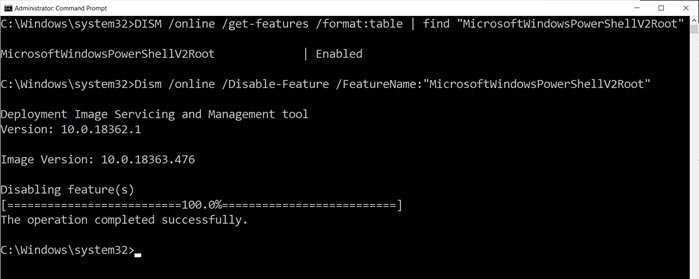

3]Отключить PowerShell с помощью DISM

Откройте командную строку с повышенными привилегиями, набрав CMD в строке «Выполнить» (Win + R), а затем нажав Shift + Enter. После запуска введите и выполните команду для проверки.

DISM /online /get-features /format:table | find "MicrosoftWindowsPowerShellV2Root"

Если там написано «Включить», введите следующую команду, чтобы отключить его.

Dism /online /Disable-Feature /FeatureName:"MicrosoftWindowsPowerShellV2Root"

Если вы передумали, вы можете выполнить следующую команду, чтобы снова включить его.

Dism /online /Enable-Feature /FeatureName:"MicrosoftWindowsPowerShellV2Root"

Вот и все.

Пока PowerShell может оставаться сам по себе, и удалять его совсем не обязательно. На самом деле, если вы его оставите, он может когда-нибудь пригодиться. Это инструмент, который вам понадобится для удаления предустановленных приложений. Так что вы можете оставить его себе.

Надеюсь, этот пост помог вам удалить PowerShell с вашего ПК с Windows 10.

Теги: PowerShell, Удалить

Шаг 1. Проверка событий в журнале приложений

Первый шаг в устранении проблем, связанных с загрузкой и выгрузкой профилей пользователей (в том числе перемещаемых профилей пользователей), заключается в использовании компонента «Просмотр событий» для проверки всех событий предупреждений и ошибок, которые записываются службой профилей пользователей в журнал приложений.

Вот как можно просмотреть события служб профилей пользователей в журнале приложений.

Запустите компонент «Просмотр событий». Для этого откройте Панель управления, выберите раздел Система и безопасность, а затем в разделе Администрирование щелкните ссылку Просмотр журналов событий. Откроется окно компонента «Просмотр событий».

В дереве консоли сначала перейдите к узлу Журналы Windows, а затем выберите ветку Приложение.

В области действий выберите действие Фильтровать текущий журнал

Откроется диалоговое окно «Фильтровать текущий журнал».

В поле Источники событий установите флажок User Profiles Service (Служба профилей пользователей), а затем нажмите кнопку ОК.

Ознакомьтесь с перечнем событий, обращая особое внимание на события ошибок.

При обнаружении значимых событий выберите ссылку «Справка в Интернете для журнала событий», чтобы просмотреть дополнительные сведения и узнать о процедурах устранения проблем.

Прежде чем выполнить дальнейшие действия по устранению проблем, обратите внимание на дату и время значимых событий, а затем изучите операционный журнал (как описано в шаге 2), чтобы узнать сведения о том, что делала служба профилей пользователей во время происшествия событий ошибок или предупреждений.

Примечание

Можно спокойно проигнорировать событие службы профилей пользователей 1530 «Windows detected your registry file is still in use by other applications or services.» (Система Windows обнаружила, что файл реестра все еще используют другие приложения или службы).

Консоли администрирования ролей в клиентских Windows

Добрый день уважаемые читатели и гости блога, продолжаем наши уроки по системному администрирования. Задачей любого администратора, по мимо организации безотказной работы сервисов, является организация удобной среды администрирования. Если мы говорим про Windows платформы, то там сервера запускают сервисы, посредством серверных ролей, для администрирования которых используются mmc оснастки, расположенные на сервере, но согласитесь, что не совсем удобно для, того чтобы, что то подправить или проверить на сервере, нужно на него заходить и открывать оснастку там, удобнее было бы открывать ее на привычном, своем компьютере, на котором может стоять Windows 7 или Windows 8.1. Проблема в том, что данные серверные оснастки там в комплекте не идут и их нужно до устанавливать, сегодня я расскажу как их установить с помощью пакета RSAT, для клиентских версий Windows.

И так задача перед нами стоит такая, нужно на клиентской, рабочей станции администратора, сделать возможным запускать серверные оснастки, для примера:

- Active Directory – Пользователи и компьютеры

- DNS

- WSUS

Что хорошо, их потом можно будет включать в единую консоль управления Windows серверами, о которой я рассказывал. Для установки оснасток ролей Windows, нам потребуется дополнительный пакет обновлений под названием RSAT (Remote Server Administration Tools) или как в России средства удаленного администрирования сервера. Он скачивается и устанавливается отдельно на клиентскую версию операционной системы, для расширения ее возможностей, а точнее компонентов системы.

Какие оснастки добавляет RSAT

Давайте я приведу список оснасток, которые добавляются при установке RSAT:

- Диспетчер сервера > RemoteServerAdministrationTools-ServerManager

- Клиент управления IP адресами (IPAM) > RemoteServerAdministrationTools-Features-IPAM

- Средство балансировки сетевой нагрузки > RemoteServerAdministrationTools-Features-LoadBalancing

- Средства объединения сетевых карт > RemoteServerAdministrationTools-Features-NICTeaming

- Средства отказоустойчивой кластеризации > RemoteServerAdministrationTools-Features-Clustering

- Средства управления групповыми политиками > RemoteServerAdministrationTools-Features-GP

- Средство просмотра пароля восстановления Bitlocker > RemoteServerAdministrationTools-Features-BitLocker

- Модуль Active Directory для power shell > RemoteServerAdministrationTools-Roles-AD-Powershell

- Оснастки и программы командной строки AD DS > RemoteServerAdministrationTools-Roles-AD-DS

- Средства сервера для NIS > RemoteServerAdministrationTools-Roles-AD-DS-NIS

- Центр администрирования Active Directory > RemoteServerAdministrationTools-Roles-AD-DS-AdministrativeCenter

- Средства активации корпоративных лицензий > RemoteServerAdministrationTools-Roles-VA

- Средства серверов DHCP > RemoteServerAdministrationTools-Roles-DHCP

- Средства серверов DNS > RemoteServerAdministrationTools-Roles-DNS

- Средства серверов WSUS > RemoteServerAdministrationTools-Roles-WSUS

- Средства служб сертификации Active Directory > RemoteServerAdministrationTools-Roles-CertificateServices

- Средства сетевого ответчика > RemoteServerAdministrationTools-Roles-CertificateServices-OnlineResponder

- Средства центра сертификации > RemoteServerAdministrationTools-Roles-CertificateServices-CA

- Средства служб удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS

- Средства диагностики лицензирования удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS-LicensingDiagUI

- Средства лицензирования удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS-LicensingUI

- Средства шлюзов удаленных рабочих столов > RemoteServerAdministrationTools-Roles-RDS-Gateway

- Средства управления удаленным доступом > RemoteServerAdministrationTools-Roles-RemoteAccess

- Средства файловых служб > RemoteServerAdministrationTools-Roles-FileServices

- Средства администрирования NFS > RemoteServerAdministrationTools-Roles-FileServices-Nfs

- Средства диспетчера ресурсов файлового сервера > RemoteServerAdministrationTools-Roles-FileServices-Fsrm

- Средства распределенной файловой системы > RemoteServerAdministrationTools-Roles-FileServices-Dfs

- Средства управления общими ресурсами и хранилищем > RemoteServerAdministrationTools-Roles-FileServices-StorageMgmt