Отключение функции автоматического входа в систему в Linux Mint

Чтобы отключить автоматический вход необходимо также открыть параметры «Окно входа в систему» в «Параметрах системы» и убрать галочку с пункта «Включить автоматический вход в систему».

Теперь при включении компьютера у Вас будет появляться окно входа в систему, где Вам необходимо будет выбирать пользователя и вводить пароль.

Все, надеюсь, материал был Вам полезен, пока!

Пользователи домашних компьютеров с операционной системой Windows привыкли к тому, что авторизация в системе проходит автоматически и им не нужно вводить логин и пароль каждый раз при запуске компьютера. В домашних условиях это вполне оправдано, поскольку никто чужой к вашему компьютеру получить доступ не может, а на ввод пароля уходит лишнее время.

В Ubuntu тоже поддерживается автоматический вход, и система даже предлагает включить автовход во время установки. Но все настройки можно выполнить и гораздо позже. В этой статье мы рассмотрим, как включить автоматический вход Ubuntu.

Sudo против Su

В некоторых дистрибутивах Linux, таких как Ubuntu, учетная запись пользователя root по умолчанию отключена из соображений безопасности. Это означает, что для пользователя root не задан пароль, и вы не можете использовать его для переключения на root.

Один из вариантов для перехода в root будет заключаться в добавлении команды к команде и вводе текущего пароля пользователя:

Команда позволяет запускать программы от имени другого пользователя, по умолчанию пользователь root.

Если пользователю предоставлена оценка, команда будет вызываться от имени пользователя root. Запуск и использование пароля пользователя аналогичны запуску с использованием пароля root.

При использовании с параметром запускайте интерактивную оболочку входа в систему со средой пользователя root:

в основном то же самое, что и .

Преимущество использования перед заключается в том, что пароль root не должен использоваться несколькими учетными записями администраторов.

Также вы можете разрешить пользователям запускать только определенные программы с привилегиями root.

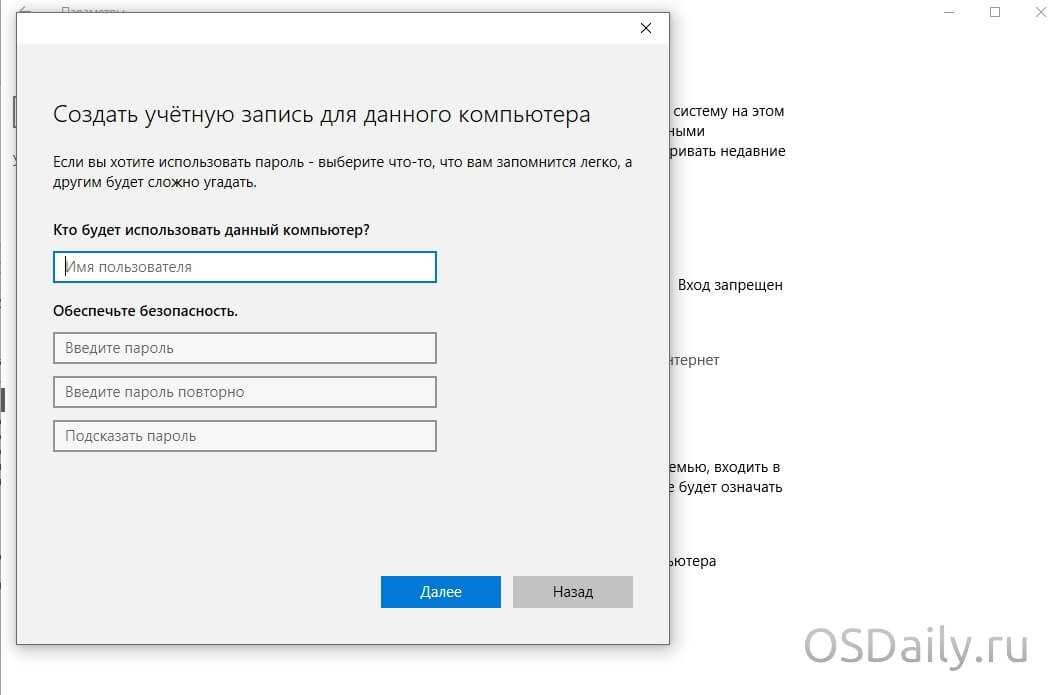

Как изменить права пользователя на Windows 10

Существуют различные программы и утилиты, которые позволяют изменить права пользователя. Но, мы не будем прибегать к сторонним помощникам, а воспользуемся стандартными способами, так как это легче, удобнее и безопаснее.

Способ №1. Использование утилиты «Учетные записи пользователей»

Пожалуй, самый популярный и стандартный способ для всех пользователей. Почему для всех пользователей? Потому что простой в выполнении и не требует от пользователей набора команд.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите на утилиту «Панель управления».

В окне панели управления, укажите в разделе «Просмотр» — «Категория», после чего кликните по надписи «Изменение типа учетной записи».

Теперь кликните по учетной записи для которой необходимо изменить права.

В новом окне нажмите на кнопку «Изменение типа учетной записи».

После этого укажите маркер на «Администратор» и нажмите на кнопку «Изменение типа учетной записи». Если в вашем случае необходимо снять права администратора с учетной записи, то укажите маркер на «Стандартная».

В результате этого, вы увидите, что в описании к учетной записи появилась группа «Администратор». Это свидетельствует о наличии прав администратора.

Способ №2. Через функцию «Параметры системы»

Данный способ также является популярным, как в случае с первым способ. Тем не менее, здесь необходимо прибегнуть к более сложным манипуляциям.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Параметры». Для быстрого вызова окна «Параметры», воспользуйтесь сочетанием клавиш Windows +I.

В новом окне кликните по разделу «Учетные записи».

Теперь перейдите на вкладку «Семья и другие пользователи».

Кликните по учетной записи пользователя для которой вы хотите изменить права. Появится всплывающее меню, нажмите на кнопку «Изменить тип учетной записи».

В новом окне, укажите «Администратор», а затем нажмите на кнопку «OK». Если вы хотите снять полномочия администратора с учетной записи, то выберите «Стандартный пользователь».

В результате этих действий, вы сможете заметить надпись «Администратор» возле учетной записи. Это означает, что теперь учетная запись имеет права администратора.

Способ №3. При помощи командной строки (cmd)

Этот способ гораздо сложнее, по сравнению с предыдущими. Если вы новичок и не имеет опыта работы с командной строкой, то воспользуйтесь более простыми способами, которые описаны выше.

Запустите командную строку от имени администратора, для этого откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите правой кнопкой мыши на утилиту «Командная строка». Во всплывающем меню выберите пункт «Запуск от имени администратора».

- В командной строке вам необходимо ввести команду, которая позволяет добавить пользователя в группу администраторов.

- Для русскоязычных Windows — net localgroup Администраторы Имя пользователя /add

- Для англоязычных Windows — net localgroup Administrators Имя пользователя /add

После набора команды, нажмите на кнопку Enter. В результате этого вы увидите уведомление о том, что команда выполнена успешно. На этом закрывайте командную строку.

Способ №4. Использование оснастки «Локальные пользователи и группы»

Благодаря этому способу, вы можете легко управлять группами прав для всех учетных записей Windows. Несомненно, данный способ требует определенных навыков и знаний, но если прислушиваться к инструкциям ниже, то справиться даже новичок.

Запустите командную строку, для этого нажмите на сочетание клавиш Windows +R. В окне командной строки введите команду lusrmgr.msc и нажмите на кнопку «OK».

В окне «Локальные пользователи и группы» кликните по папке «Пользователи».

Теперь нажмите правой кнопкой мыши по учетной записи для которой необходимо изменить права. Во всплывающем меню нажмите на кнопку «Свойства».

В окне свойств, перейдите на вкладку «Членство в группах», а затем нажмите на кнопку «Добавить…».

В окне групп, впишите «Администраторы», либо «Adminstrators» (в некоторых случаях), а затем нажмите на кнопку «OK».

После этого нажмите на группу «Пользователи», а затем кликните по кнопке «Удалить».

Теперь учетная запись имеет полноценные права администратора. Для сохранения всех изменений, нажмите на кнопку «Применить» и «OK».

Ну что же, сегодня мы рассмотрели разные способы, которые позволяют изменить учетную запись на Windows 10. Надеемся, что один из способов помог вам в этом не простом деле!

Тестируем

Перейдем в первую консоль (Ctrl-Alt-F1), залогинимся под root и остановим X-сервер:

/etc/init.d/xdm stop

Если вместо xdm использовался kdm ил gdm, то команда соответственно поменяется.

Перейдем теперь в шестую консоль (Alt-F6) и залогинимся как username. Должны запуститься X и оконный менеджер выбранный по умолчанию. Если по какой-то причине запускается «не тот» оконный менеджер, что Вам нужен, то Вы можете либо выбрать нужный из имеющихся альтернатив:

# update-alternatives --config x-window-manager

Либо просто прописать в Вашем ~/.xinitrc вызов нужного менеджера. Первый вариант — общесистемный, второй — уровня пользователя.

Внимание: Если в качестве консоли автологина Вы использовали несуществующую консоль (например девятую), то протестировать можно либо временно настроив ее по аналогии с 1-6, либо временно настроив запуск X на 6 (существующей) консоли, как описано выше

Процесс авторизации и аутентификации.

Для получения доступа к файлам в сети пользователи для проверки их личности должны проходить аутентификацию. Это делается во время процесса входа в сеть. Операционная система Windows 7 для входа в сеть имеет следующие методы аутентификации:

- Протокол Kerberos версии 5: Основной метод аутентификации клиентов и серверов под управлением операционных систем Microsoft Windows. Он используется для проверки подлинности учетных записей пользователей и учетных записей компьютеров.

- Windows NT LAN Manager (NTLM): используется для обратной совместимости с операционными системами более старыми, чем Windows 2000 и некоторых приложений. Он менее гибок, эффективен и безопасен, чем протокол Kerberos версии 5.

- Сопоставление сертификатов: обычно используется для проверки подлинности при входе в сочетании со смарт-картой. Сертификат, записанный на смарт-карте, связан с учетной записью пользователя. Для чтения смарт-карт и аутентификации пользователя используется считыватель смарт-карт.

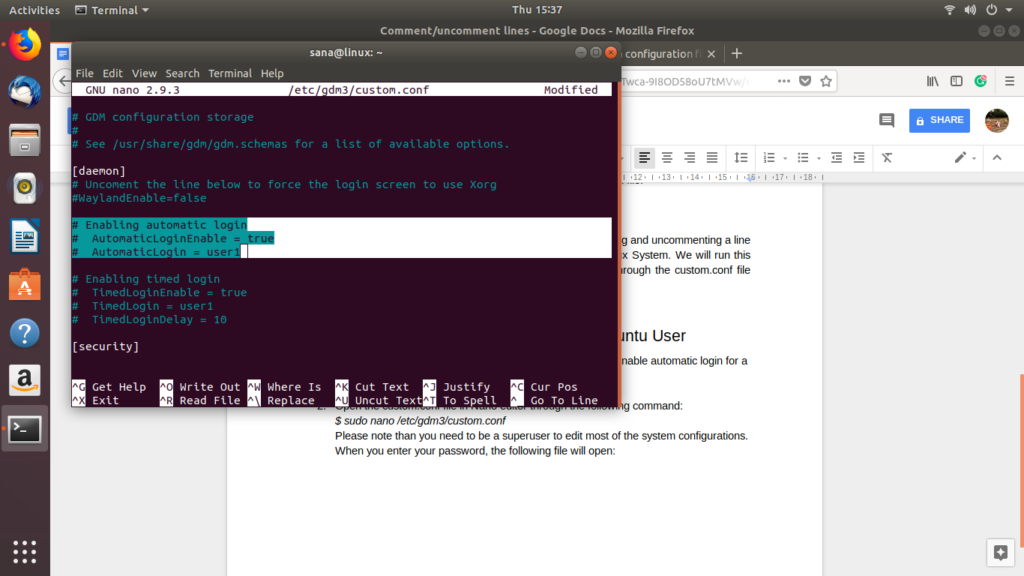

Включение/Отключение Автоматического Входа в систему через Командную строку

Как суперпользователь, можно включить автоматический вход в систему для себя или для любого другого пользователя Ubuntu путем создания некоторых изменений конфигурации в custom.conf файле следующим образом:

- Откройте Terminal through Ubuntu Dash или путем нажатия Ctrl+Alt+T.

- Откройте custom.conf файл в редакторе Nano посредством следующей команды:

$ sudo nano /etc/gdm3/custom.conf

Обратите внимание на то, что необходимо быть суперпользователем для редактирования большинства конфигураций системы. При вводе пароля следующий файл откроется:

При вводе пароля следующий файл откроется:

В этом файле были прокомментированы выбранные строки. Мы можем определить закомментированную строку присутствием # символа в начале строки. Интерпретатор игнорирует прокомментированные строки при прочтении конфигурационного файла. Это означает, что в нашем файле, автоматическая опция входа в систему user1 была отключена.

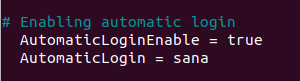

Включите автоматический вход в систему для пользователя

Можно просто удалить # символ из последних двух строк, мы выбрали и вводим имя пользователя вместо значения “user1” для пользователя, автоматический вход в систему которого Вы хотите включить.

Например:

В этом учебном руководстве мы заменили значение user1 sana. Вы видите изменение в цвете теперь активированной опции.

Теперь сохраните файл путем нажатия Ctrl+X и затем Y.

Теперь, когда Вы перезапускаете компьютер, указанный пользователь будет зарегистрирован, не попросившись предоставлять любую подробную информацию аутентификации.

Отключите автоматический вход в систему для пользователя

Для отключения автоматического входа в систему для определенного пользователя можно просто прокомментировать (добавьте # символ), строки в custom.conf строках, где AutomaticLoginEnable=true и Автоматический Вход в систему = были определены.

Вы видите изменение в цвете теперь отключенной опции. Сохраните файл путем нажатия Ctrl+X и затем Y. Теперь, когда Вы перезапускаете компьютер, указанного пользователя попросят предоставить подробную информацию аутентификации для входа в систему.

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows. Пользователям не удается войти на удаленные рабочие столы.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.

Такое поведение обусловлено изменением в Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS). Эта информация отображается на вкладке «Профиль служб удаленных рабочих столов» в окне свойств объекта пользователя в оснастке MMC «Пользователи и компьютеры Active Directory».

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.

Важно!

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

-

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\

- Имя: fQueryUserConfigFromDC.

- Введите команду: Reg_DWORD.

- Значение: 1 (десятичное число).

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server).

Управление политикой

Перезагрузка устройства не требуется для того, чтобы этот параметр политики был эффективным.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись.

Групповая политика

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который перезаписывал параметры на локальном компьютере при следующем обновлении групповой политики:

- Параметры локальной политики

- Параметры политики сайта

- Параметры политики домена

- Параметры политики подразделения

Когда локальный параметр серый, он указывает, что GPO в настоящее время контролирует этот параметр.

Альтернативные экраны входа LightDM

Если стандартный экран входа, поставляемый с системой вас не устраивает вы можете установить любой другой. Например, вы можете установить Unity Greeter в Kubuntu или Lightdm-kde-greeter в Ubuntu. Но имейте в виду, что каждый из них потянет за собой все свои зависимости, будь то KDE или Ubuntu

Так что если для вас важно свободное место и чистота системы, это не самый лучший вариант. Для установки используйте эти команды:

Lightdm-gtk-greeter это экран приветствия, основанный на библиотеке GTK, используется по умолчанию в Lubuntu. По сути, это только диалоговое окно с возможностью выбора сессии, пользователя и ввода пароля. Lightdm-gtk-greeter — это очень простой экран приветствия, для установки выполните:

Есть еще и более сложный вариант — lightdm-webkit-greeter. Этот экран приветствия позволяет создать собственную тему на HTML, CSS и JavaScript. Если вы достаточно разбираетесь в программировании, ваши возможности настройки здесь ограничены только вашей фантазией. Скопируйте файлы из папки /usr/share/lightdm-webkit/themes/webkit в новую папку, например, /usr/share/lightdm-webkit/themes/mytheme, и делайте все что захотите. Также можно найти уже готовые темы в интернете. Для установки lightdm-webkit-greeter выполните:

Еще кое-что. Уже сейчас можно попробовать экран приветствия, который будет использоваться в Unity 8, подробнее как это сделать описано в статье: экран приветствия Unity 8.

Как активировать windows 10 ключом

Практически во все компьютерные устройства, купленные с заводской предустановленной операционной системой Windows 10, вшит ключ той самой версии ОС. К примеру, если вы купили ноутбук Asus с виндовс, то в будущем при переустановке системы той же версии Windows 10 или восстановления до заводских настроек, ключ подцепится автоматически, для проведения активации потребуется лишь подключение к сети интернет по wi-fi или кабелю, с вашей стороны каких-либо манипуляций не требуется.

Однако, если ноутбук был приобретен из Китая, например, через Алиэкспресс, то перед переустановкой системы, к вашей активированной ОС необходимо привязать учетную запись Майкрософт и лишь после этого перекатывать Windows. По завершению инсталляции новой ос, при подключенном интернете вводим учетные данные Microsoft, ключ автоматически привяжется к Windows и активируется.

Если у вас на обратной стороне ноутбука есть наклейка с лицензионным ключом Windows 7, то можете ввести его для активации Windows 10. Однако, нужно понимать, что ключ подходит лишь для той же версии пакета. То есть, ключ Windows 7 «Домашняя базовая» и «Домашняя расширенная» подойдут для 10-ки «Домашней»; «Профессиональная» для «PRO» и тд.

Ну и, пожалуй, последний способ – использование официально приобретенной лицензии. Для этого необходимо ввести ключ в окно активации и подтвердить дальнейшие действия.

Сменить пользователя в Windows 10

Хотя в большинстве случаев это не так, возможно, мы знаем пароль для входа в систему другого пользователя, поэтому нам не придется тренироваться, чтобы закрыть сеанс, как мы видели выше, то есть грубо. Если мы меняем только от одного пользователя для другого мы могли бы даже сохранить открытую информацию и, таким образом, не потерять ее. Способ сделать это очень просто.

- Мы должны открыть Меню Пуск Windows а затем нажмите на фото нашего профиля.

- В это время будут отображены несколько параметров, например:

- Измените настройки учетной записи : он откроет то, что необходимо для изменения всей информации указанной учетной записи, в дополнение к фотографии профиля.

- Заблокировать : здесь мы можем заблокировать оборудование, поэтому при следующем запуске оно попросит нас ввести ПИН-код или пароль.

- Закрыть сеанс : мы закроем активный сеанс и перейдем к экрану приветствия Windows.

- Другие аккаунты : если у нас есть другие пользователи на компьютере, мы сможем увидеть остальные учетные записи, которые настроены на этом компьютере.

- Тогда мы должны выбрать либо Закрыть сеанс , что заставит нас перейти на экран приветствия Windows и потерять то, что мы не сохранили, или мы могли бы нажать на другой аккаунт и он приведет нас прямо к нему, но не закрывает нашу.

Очевидно, нам нужно будет знать пароль для входа, и, войдя в другую учетную запись, мы закроем сеанс, чтобы продолжить с нашим, независимо от того, какой из двух вариантов мы выберем.

Это способы закрыть сеанс других пользователей, не зная, что такое пароль для входа и не зная его, хотя, как мы уже сказали, это не самое нормальное действие.

Практическое применение

Администраторы, которые используют поддерживаемую версию Windows могут усовершенствовать приложение и управление управлением доступом к объектам и субъектам, чтобы обеспечить следующую безопасность:

-

Защитите большее количество и разнообразие сетевых ресурсов от неправильного использования.

-

Предоставление пользователям доступа к ресурсам в соответствии с организационной политикой и требованиями их заданий.

-

Включить доступ пользователей к ресурсам с различных устройств в различных расположениях.

-

Обновив возможность пользователей регулярно получать доступ к ресурсам по мере изменения политик организации или изменения рабочих мест пользователей.

-

Учет растущего числа сценариев использования (например, доступа из удаленных местоположений или быстро расширяющегося числа устройств, таких как планшетные компьютеры и мобильные телефоны).

-

Определение и устранение проблем с доступом, когда законные пользователи не могут получить доступ к ресурсам, которые им необходимы для выполнения своих заданий.

В заключение

Выбрав подходящий метод, вы сможете реализовать автоподключение интернета в Windows 7 и выше, не прибегая к помощи сторонних программ.

Softrew.ru рекомендует

Буквально лет десять назад интернет был своего рода лишь одним из тех дел, которым мы могли заниматься на своём ПК. Поиграв в игры, поработав с приложениями можно было и подключиться к интернету – узнать, что творится в мире, проверить почту, да поискать какую-нибудь нужную информацию.

Возможно, кто-то и до сих пор живёт по таким правилам, однако для большинства сегодня выход в сеть – дело №1, сразу же после включения ПК.

В эпоху безлимитных тарифных планов, социальных сетей с бесконечными сообщениями, новыми средствами связи, наподобие Skype, и развитыми веб-приложениями интернет стал неотъемлемой частью нашей повседневной жизни.

Поэтому вполне логично было бы сделать так, чтобы интернет подключался автоматически, сразу же после включения ПК и загрузки операционной системы Windows.

Если у вас сейчас изначально этого не происходит, а элементарное перемещение ярлыка подключения в автозагрузку – не работает, то этот материал для вас.

Итак, давайте взглянем на то, что вам до сих пор приходилось делать вручную.

Во-первых, из системного трея нужно было открыть меню сетевых подключений.

Во-вторых, там нужно было выбрать и активировать какое-то из подключений.

И, наконец, в-третьих, необходимо как минимум нажать кнопку «подключить» в окне ввода логина и пароля.

Начнём с того, что от третьего пункта – окна с вводом своих данных можно избавиться и без всяких хитростей, просто отключив его отображение в настройках.

Это актуально в том случае, если подключением пользуетесь только вы или те люди, которым по каким-либо причинам без лишних вопросов можно доверить подключение к сети с того ПК, на котором работаете вы сами.

В такой ситуации видеть каждый раз перед собой окошко с вводом логина/пароля просто бессмысленно.

Чтобы полностью сделать автоматическое подключение к интернету вам придётся ненадолго заглянуть в редактор реестра.

Нажмите на клавиатуре одновременно «Win» и «R» (Win – клавиша с логотипом Windows), после чего перед вами появится системное окно «выполнить».

Впишите туда «regedit» без кавычек, нажмите «Enter», после чего подтвердите своё действие для системы безопасности.

Перед вами редактор реестра. Пройдите в нём по следующему пути: HKEY_CURRENT_USER -> Software -> Microsoft -> Windows -> CurrentVersion ->Run.

Здесь вы можете обнаружить практически (см. примечание) все те приложения, что запускаются сразу же после загрузки операционной системы.

Именно через редактор реестра нам необходимо прописать в систему команду, которая бы автоматически вызывала подключение к глобальной сети, как только вы включаете ваш ПК.

Для этого щёлкните правой кнопкой мыши на любом свободном месте и выберите «создать» -> «строковый параметр».

Его имя может быть абсолютно произвольным, по умолчанию редактор предложит вам название «Новый параметр #1», которое можно принять или заменить на что угодно своё.

Далее откройте контекстное меню созданного только что параметра и выберите пункт «изменить».

Здесь необходимо написать следующую последовательность, состоящую из четырёх компонентов: команды «rasdial» (она и выполняет процедуру), имени вашего подключения, а также логина и пароля к нему.

В итоге всё должно выглядеть примерно так (с той лишь разницей, что связка логин/пароль, разумеется, у каждого своя):

Увидеть название соединения всегда можно в меню подключений, которое активируется из системного трея. Название каждый также придумывает своё, хотя некоторые, как мы, соглашаются на предлагаемый Windows по умолчанию вариант «Высокоскоростное подключение».

Обратите внимание: в реестре это название всегда пишется в кавычках. Не поставите – работать не будет

Далее нажмите «Ок» и закройте редактор. После перезагрузки ПК, подключаться вручную вам уже не придётся. При этом чтобы вы знали, что подключение к интернету есть – Windows в самом начале будет выводить специальное сообщение, которое показавшись на несколько секунд на экране, уходит само собой.

Примечание. Если в самом начале пойти по точно такому же, но начинающемуся не с «HKEY_CURRENT_USER», а «HKEY_LOCAL_MACHINE» пути, то вы настроите автоматическое подключение к интернету не только для своего аккаунта в Windows 7 на данном ПК, но и для аккаунтов других пользователей (если таковые, конечно, имеются).

Выводы

В этой небольшой статье мы разобрали, как настроить автоматический вход Ubuntu. Как видите, это очень просто и может быть полезным при использовании Linux дома.

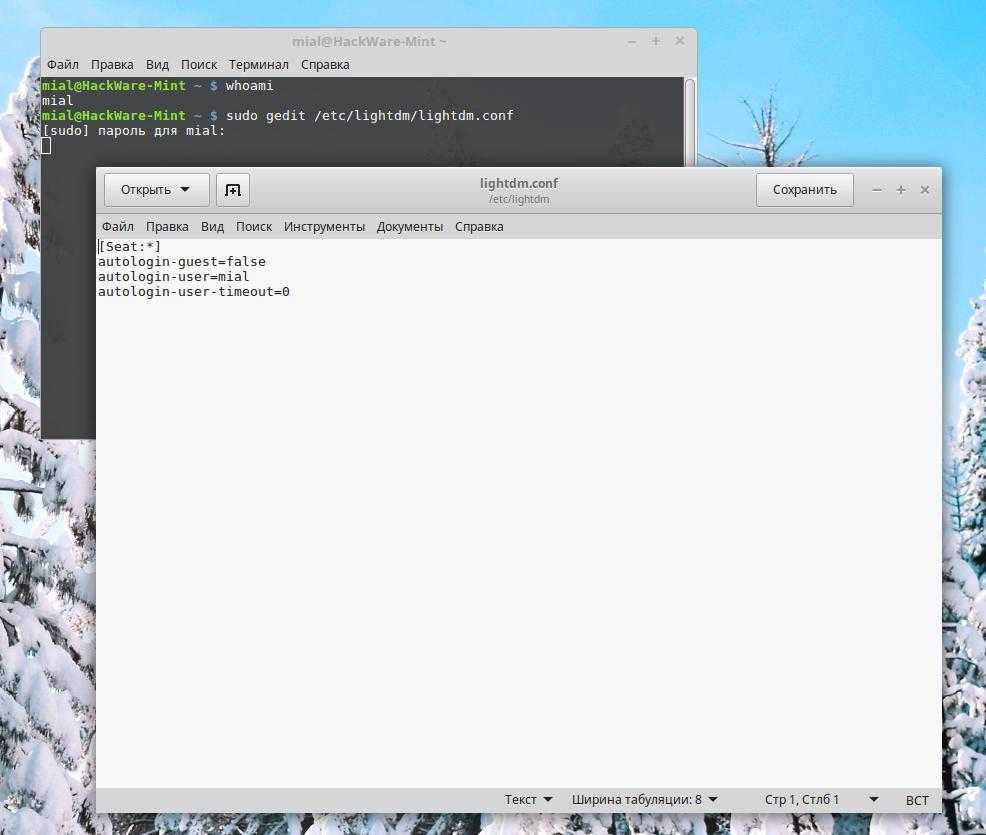

В последних версиях Linux Mint после перехода на LightDM, в настройках пропал пункт для включения автовхода в систему при загрузке.

Т.е. в настоящее время в Linux Mint не получиться из графического интерфейса включить автоматический вход пользователя при запуске системы.

Но это можно сделать создав конфигурационный текстовый файл /etc/lightdm/lightdm.conf:

Скопируйте в этот файл:

Обратите внимание на директиву autologin-user и имя пользователя, которое идёт за ней – mial. Вам, конечно, нужно заменить это имя на собственное имя пользователя системы

Если вы не знаете или забыли имя пользователя системы Linux, то вы можете узнать его выполнив в терминале команду: