Отличия между релизами Windows Server 2008 и Windows Server 2019

| Название релиза | Windows Server 2008 | Windows Server 2019 |

| Служба миграции хранилища | Не поддерживается | Полностью поддерживается |

| Синхронизация файловых серверов с Azure | Не поддерживается | Полностью поддерживается |

| Сетевой адаптер Azure | Не поддерживается | Полностью поддерживается |

| Защита VM | Не поддерживается | Полностью поддерживается |

| Удаленное управление | Не поддерживается | Полностью поддерживается |

| Облачное хранилище файлов | Не поддерживается | Полностью поддерживается |

| Реплика хранилища данных | Не поддерживается | Полностью поддерживается |

| Мониторинг состояния хранилища | Не поддерживается | Полностью поддерживается |

| Пиринг виртуальной сети | Не поддерживается | Полностью поддерживается |

| Укрепление кластеров | Не поддерживается | Полностью поддерживается |

виртуальные серверы на Windows Server

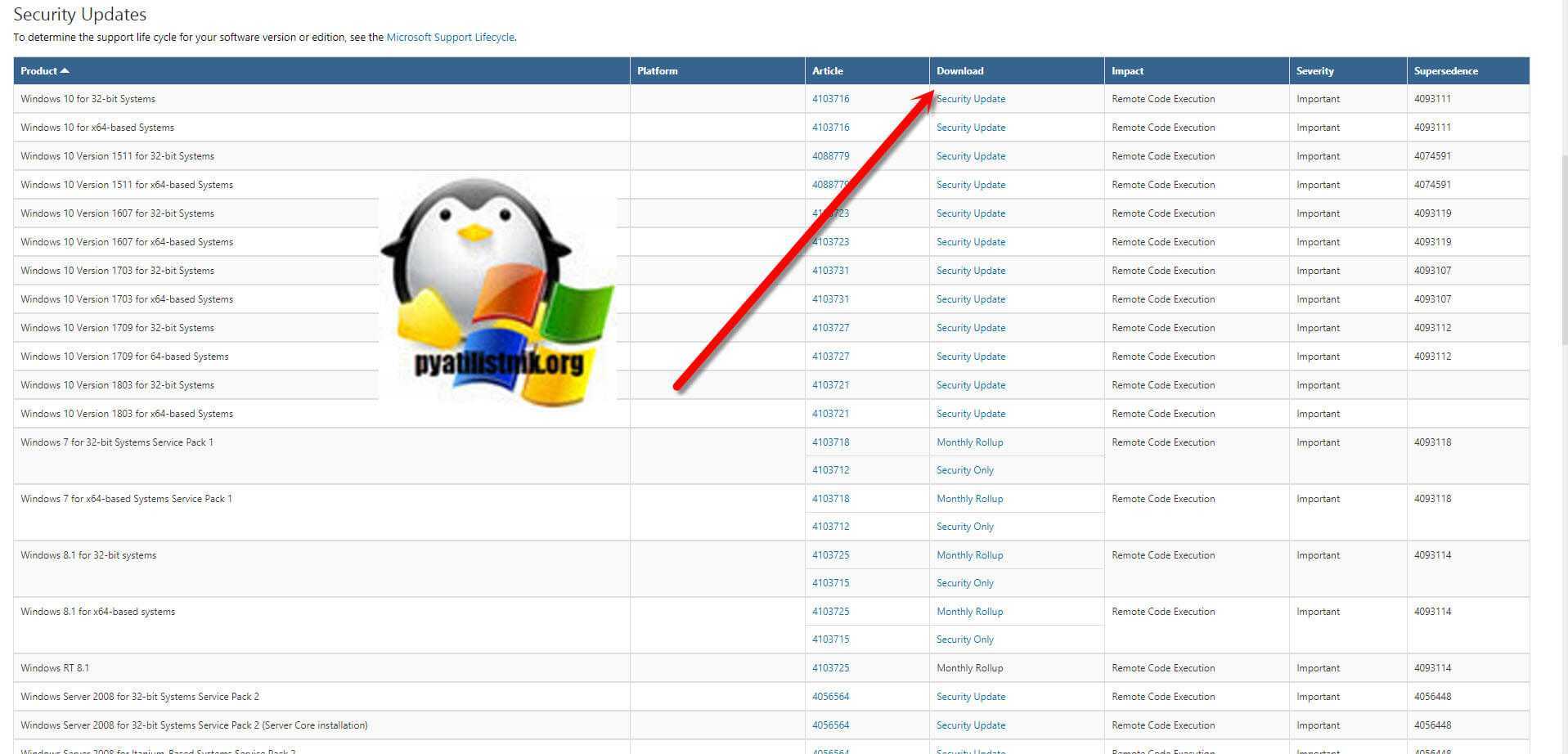

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Подробнее

Для получения общих рекомендаций по созданию политики репликации паролей см. раздел Политика репликации паролей по адресу https://technet.microsoft.com/library/cc730883.aspx.

Для получения процедурных рекомендаций по настройке политики репликации паролей см. раздел Администрирование политики репликации паролей по адресу https://technet.microsoft.com/library/rodc-guidance-for-administering-the-password-replication-policy.aspx.

Для получения дополнительной информации о кэшировании учетных данных на RODC см. раздел Отфильтрованный набор атрибутов RODC, кэширование учетных данных и процесс проверки подлинности RODC, доступный по адресу https://technet.microsoft.com/library/cc753459.aspx.

Чтобы оставить отзыв по Services Hub или содержимому в целом, отправьте свой отклик через UserVoice. По конкретным запросам и обновлениям контента, касающимся Services Hub, пожалуйста, свяжитесь в нашей командой поддержки, чтобы отправить обращение.

Программное обеспечение и методологии, которые вызывают откаты USN

Когда используются следующие среды, программы или подсистемы, администраторы могут обойти проверки и проверки, разработанные Корпорацией Майкрософт при восстановлении состояния системы контроллера домена:

-

Запуск контроллера домена Active Directory, файл базы данных Active Directory которого был восстановлен (скопирован) с помощью такой программы изображений, как Norton Ghost.

-

Запуск ранее сохраненного виртуального жесткого диска контроллера домена. Следующий сценарий может привести к откату USN:

- Продвижение контроллера домена в виртуальной среде размещения.

- Создайте снимок или альтернативную версию виртуальной среды размещения.

- Позвольте контроллеру домена продолжать репликацию входящие и исходящие репликации.

- Запустите созданный файл изображений контроллера домена в шаге 2.

-

Примеры виртуализированных сред размещения, которые вызывают этот сценарий, включают Microsoft Virtual PC 2004, Microsoft Virtual Server 2005 и EMC VMWARE. Другие виртуализированные среды размещения также могут вызывать этот сценарий.

-

Дополнительные сведения об условиях поддержки контроллеров домена в виртуальных средах хостинга см. в дополнительных сведениях о том, что следует учитывать при размещении контроллеров домена Active Directory в виртуальных средах размещения.

-

Запуск контроллера домена Active Directory, расположенного на томе, где дисковая подсистема загружается с помощью сохраненных ранее изображений операционной системы без необходимости восстановления состояния системы Active Directory.

-

Сценарий A. Запуск нескольких копий Active Directory, расположенных на дисковой подсистеме, которая хранит несколько версий тома

- Продвижение контроллера домена. Найдите файл Ntds.dit в подсистеме диска, которая может хранить несколько версий тома, в котором размещен файл Ntds.dit.

- Используйте дисковую подсистему для создания снимка тома, в котором размещен файл Ntds.dit для контроллера домена.

- Продолжайте, чтобы контроллер домена загружал Active Directory из тома, созданного на шаге 1.

- Запустите контроллер домена, сохраненный базой данных Active Directory в шаге 2.

-

Сценарий B. Запуск Active Directory с других дисков в разбитом зеркале

- Продвижение контроллера домена. Найдите файл Ntds.dit на зеркальном диске.

- Разломай зеркало.

- Продолжайте реплицировать входящие и исходящие репликации с помощью файла Ntds.dit на первом диске в зеркале.

- Запустите контроллер домена с помощью файла Ntds.dit на втором диске в зеркале.

-

Даже если они не предназначены, каждый из этих сценариев может привести к откату контроллеров домена в старую версию базы данных Active Directory неподтвердимыми методами. Единственный поддерживаемый способ отката содержимого Active Directory или локального состояния контроллера домена Active Directory — это использование утилиты резервного копирования и восстановления, известной в Active Directory, для восстановления резервного копирования состояния системы, которое возникло с одной и той же установки операционной системы и того же физического или виртуального компьютера, который восстанавливается.

Корпорация Майкрософт не поддерживает любой другой процесс, который делает снимок элементов системного состояния контроллера домена Active Directory и копирует элементы этого системного состояния на изображение операционной системы. Если администратор не вмешается, такие процессы вызывают откат USN. Это откат USN вызывает прямые и транзитные партнеры репликации неправильно восстановленного контроллера домена иметь несовместимые объекты в базах данных Active Directory.

Решение

На Windows Server 2008 R2 компьютерах запустите элемент Дата и время в панели управления или в панели задач Windows. Если сообщение в окне часов указывает, что часовой пояс непризнан, нажмите кнопку Изменить часовой пояс, проверьте параметр часового пояса и нажмите кнопку ОК. Это восстанавливает правильные значения в TimeZoneKeyName.

В клиентах Windows 7 убедитесь в выборе часового пояса на этапе установки OOBE. Это восстанавливает параметр TimeZoneKeyName в реестре.

Примечание

- Операционная система Windows использует время UTC для операций, зависящих от времени. Отображаемая время, отображаемая в панели задач Windows или элементе Панели управления, основана на времени UTC плюс или минусе регионального смещения времени, исправленного для правил летнего времени на основе локального региона часового пояса компьютеров.

- Эта ошибка не влияет на время внутренней системы, используемой Windows. Это может привести к тому, что отображаемая время будет отображаться неправильно.

- При исправлении параметров времени в элементе Дата и время сначала убедитесь, что был настроен правильный часовой пояс. Сделайте это, прежде чем внести изменения в дату или час, чтобы не было непреднамеренно настроить неправильное время работы системы.

Симптомы

Журнал приложения Windows контроллеры домена Server 2008 R2 содержит event ID 1202 с кодом состояния «0x534: сопоставление между именами учетных записей и кодами безопасности не было сделано» при каждом применении политики безопасности. Соответствующая часть ID события 1202 показана ниже:

The WINLOGON. ЖУРНАЛ содержит следующий текст:

По умолчанию GPTMPL. Политика INF в политике контроллеров доменов по умолчанию выглядит так:

После изменения несвязанных параметров безопасности в политике контроллеров доменов по умолчанию запись в политике контроллеров домена по умолчанию отображается ниже:

Дополнительные сведения см. в журнале события SceCli 1202при каждом обновлении параметров групповой политики компьютера на компьютере с Windows Server 2008 R2 или Windows 7 .

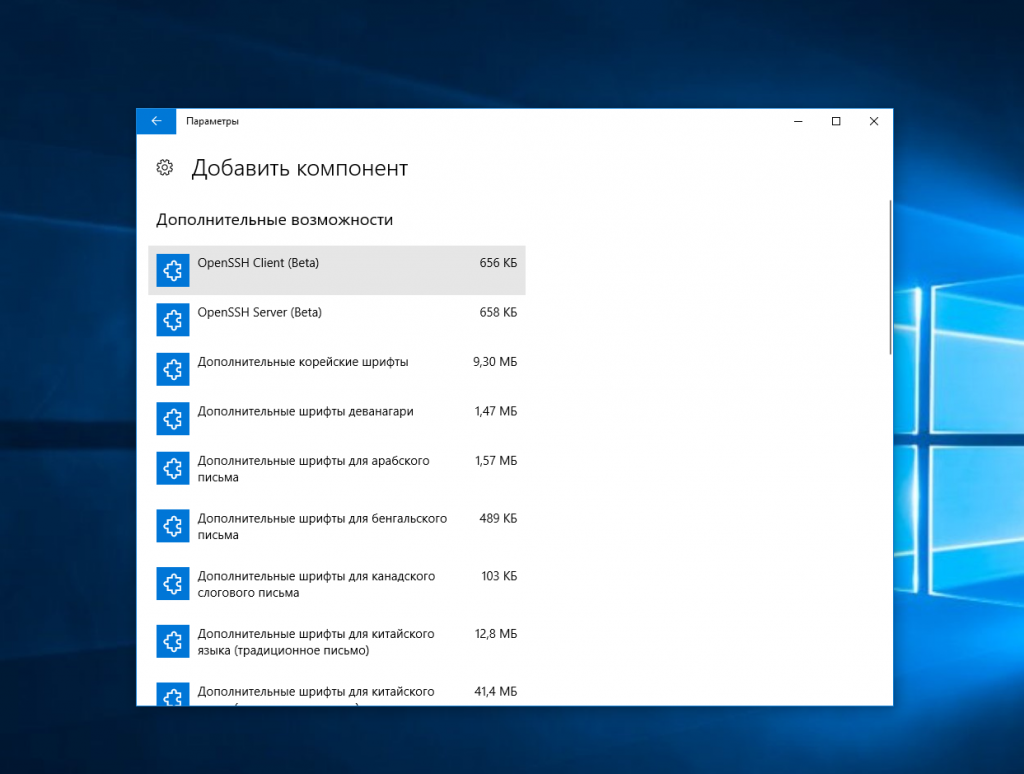

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Дополнительная информация

Если вы можете войти в домен без проблем, можно смело игнорировать ИД события 5719. Поскольку служба Netlogon может начаться до того, как сеть будет готова, компьютер может не найти контроллер домена logon. Поэтому регистрируется ИД события 5719. После того как сеть будет готова, компьютер снова попытается найти контроллер домена logon. В этой ситуации операция должна быть успешной.

В журнале Netogon.log записи, похожие на следующий пример, могут быть зарегистрированы:

Аналогичные ошибки могут быть допущены другими компонентами, которые требуют правильной работы контроллера домена. Например, групповая политика может не применяться при запуске системы. В этом случае сценарии запуска не запускают. Сбои групповой политики могут быть связаны с ошибкой Netlogon найти контроллер домена. Можно настроить групповую политику на более чувствительную реакцию на позднее подключение к сети.

Заявление об отказе от ответственности

Статьи быстрого публикации предоставляют сведения непосредственно из организации поддержки Майкрософт. Сведения, содержащиеся в этом ниже, создаются в ответ на возникающие или уникальные темы или предназначены для дополнения других сведений базы знаний.

В максимальной степени, разрешенной применимым законодательством, Корпорация Майкрософт и/или ее поставщики дисклеймировали и исключали все представления, гарантии и условия, будь то экспресс- или подразумеваемые или нормативные, включая представления, гарантии или условия названия, отсутствие нарушения, удовлетворительное состояние или качество, торговая доступность и пригодность для определенной цели, в отношении материалов.

Для чего устанавливать Windows Server 2019 Core версию

И так небольшая справка из истории, существует два режима работы операционной системы Windows Server:

- Это классическая установка с графическим интерфейсом, где пользователь имеет возможность взаимодействовать с большим количеством различных окон с настройками и 99% всех действий выполняется с помощью мышки. Это безусловно удобно, но менее безопасно.

- Второй вариант, это использование режима не имеющего графической оболочки, ну почти, это так называемый режим Core или Nano. Тут из операционной системы Windows Server 2019 Core выпилены все графические составляющие, за исключением некоторых исключений. Администратору предоставляется командная строка и оболочка PowerShell, через которую он может взаимодействовать в систему.

Неоспоримый плюс Core версии

- Операционная система Windows Server 2019 в режиме Core работает на порядок быстрее, чем ее графическая версия

- Уменьшается объем необходимого дискового пространства для системы, очень актуально в инфраструктурах, где есть нехватка HDD или SSD пространства.

- Уменьшается периметр возможной атаки на операционную систему, так как в ней меньше компонентов, меньше библиотек и возможных точек проникновения

- Требуется меньшее количество обновлений

- У вас все так же остается возможность удаленного. графического управления

Компоненты, которые мы удалили в этом выпуске

Мы удалили следующие компоненты и функциональные возможности из установленного образа продукта в Windows Server версии 1803. Приложения или код, которые зависят от этих компонентов, не будут работать в этом выпуске, если вы не используете какой-либо альтернативный метод.

| Функция | Вместо этого можно использовать… |

|---|---|

| Служба репликации файлов | Службы репликации файлов, представленные в Windows Server 2003 R2, замещаются функцией репликации DFS. Вам потребуется перевести все контроллеры доменов, использующие FRS, на репликацию DFS с помощью SYSVOL. |

| Виртуализация сети Hyper-V (HNV) | Виртуализация сети теперь включена в Windows Server как часть решения Программно-определяемая сеть (SDN), которое также включает в себя контроллер сети, балансировку нагрузки программного обеспечения, определяемую пользователем маршрутизацию и списки управления доступом. |

Симптомы

Рассмотрим следующий сценарий.

-

Вы устанавливаете 64-битную версию Windows Vista, Windows 7 или Windows Server 2008 R2.

-

Часовой пояс установлен в стандартном времени Израиля. В Windows Vista это отображается как (GMT+02:00) Иерусалим. В Windows 7 и Windows Server 2008 R2 это отображается как (UTC+02:00) Иерусалим.

-

Вы делаете на месте обновление до 64-битной версии Windows 7 или Windows Server 2008 R2.

Ожидаемое поведение:

После обновления параметр часового пояса правильно настроен, и такие функции, как Dynamic DST, продолжают работать.

Наблюдаемое поведение:

После обновления текущий часовой пояс не может быть распознан API GetDynamicTimeZoneInformation(). Без вмешательства пользователя, чтобы исправить это, динамический DST нарушен, и компьютер не настраивает для DST на правильные даты в предстоящие годы. Поэтому отображаемая время на затронутых компьютерах не соответствует текущему локальному времени.

Когда возникает эта проблема, пользователи не получают уведомления об ошибке.

Дополнительные Windows Server 2008 R2 проблемы

На серверах Windows server 2008 R2 изменить параметр часовой пояс нельзя, и вы получите следующее сообщение об ошибке:

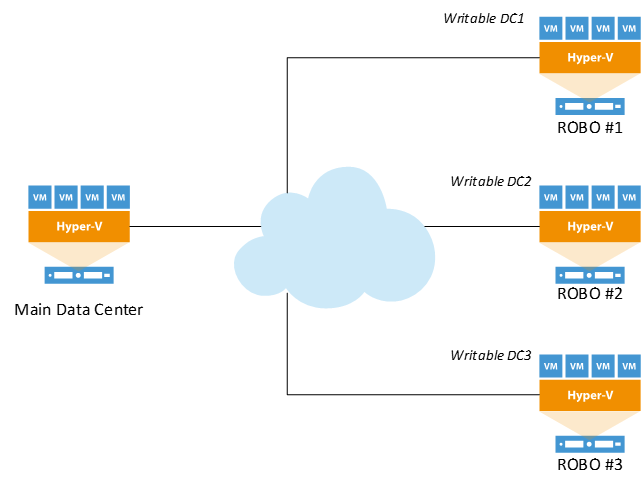

The challenge

Traditional, old-school, writable domain controllers are deployed at ROBO sites so IT admin can resolve application performance. See Figure 1. This practice prevents authentication traffic from traversing the WAN (wide area network) and delays in response times. As a result, things look and feel just like the customer is seated at the main headquarters location. Unfortunately, this practice creates huge security vulnerabilities! Imagine if an unwanted, mischievous user gains physical or virtual access to the network, bidirectional replication would allow this guest to make changes that could severely impact the ENTIRE AD (active directory) forest.

There are things that can be done to mitigate this risk such as delegated security, limitations on which user accounts have access to elevated groups and replication lag sites. As a best practice, it is imperative that you complete daily backups of your AD domain controllers. Veeam Explorer for Microsoft Active Directory makes it very simple to mount the ntds.dit, or AD database, and restore individual objects, attributes and even tombstoned items. It’s also important to test your restore processes frequently!

Figure 1: Traditional domain controller deployment

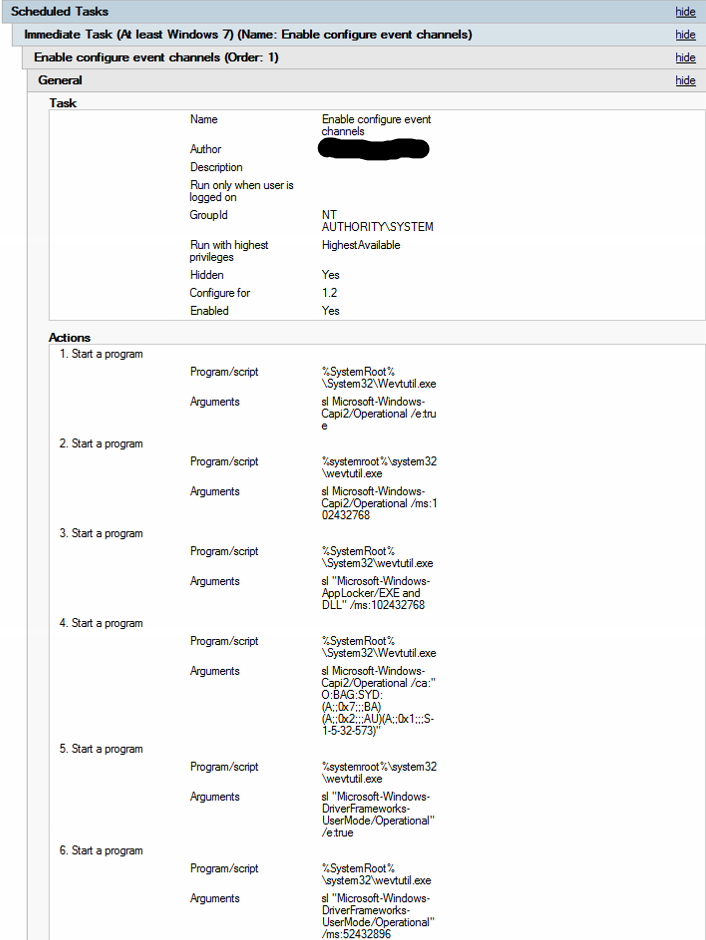

Appendix C — параметры канала событий (включить и получить доступ к каналу)

Некоторые каналы отключены по умолчанию и должны быть включены. Другие, например Microsoft-Windows-CAPI2/Operational, должны иметь доступ к каналу, чтобы позволить встроенной группе безопасности журнала событий читать из нее.

Рекомендуемый и наиболее эффективный способ для этого — настроить базовую GPO для запуска запланированной задачи по настройке каналов событий (включить, установить максимальный размер и настроить доступ к каналу).) Это вступает в силу в следующем цикле обновления GPO и оказывает минимальное влияние на клиентские устройства.

В следующем фрагменте GPO выполняется следующее:

- Включает канал событий Microsoft-Windows-Capi2/Operational.

- Задает максимальный размер файла для Microsoft-Windows-Capi2/Operational до 100 МБ.

- Задает максимальный размер файла для Microsoft-Windows-AppLocker/EXE и DLL до 100 МБ.

- Задает максимальный доступ к каналу для Microsoft-Windows-Capi2/Operational, чтобы включить встроенную группу безопасности журналов журналов событий.

- Включает канал событий Microsoft-Windows DriverFrameworks-UserMode/Operational.

- Задает максимальный размер файла для Microsoft-Windows-DriverFrameworks-UserMode/Operational до 50 МБ.

Знакомство с Windows Server 2019, нововведения и обновления

- Гибридное облако — целью было связать новый релиз с облачным хранилищем компании Microsoft Azure. Такое решения было принято из-за проблемы утери данных на физических носителях пользователей. Гибридное облако сделало возможным backup информации с серверов Microsoft с целью последующего восстановления.

- Безопасность системы и информации — одним из главных плюсов нового релиза стала обновленная система безопасности, с встроенными службами — затрудняющими проникновение и внедрение вредоносного ПО.

- Развитие контейнеров и поддержка Linux — контейнеры Microsoft пользовались популярностью после выхода Windows Server 2016, благодаря их использованию осуществлялась доставка приложений в различные системы. С релизом Windows Server 2019 компания не только усовершенствовала привычные пользователю контейнеры, но и добавила поддержку контейнеров Linux и подсистему Windows для Linux (WSL).

- Гиперконвергентная инфраструктура — благодаря такой инфраструктуре пользователь может собрать на одной архитектуре и вычисления и хранилище данных — без потерь в производительности. Такой подход обходится пользователю дешевле и не требует увеличения производительности для корректной работы.

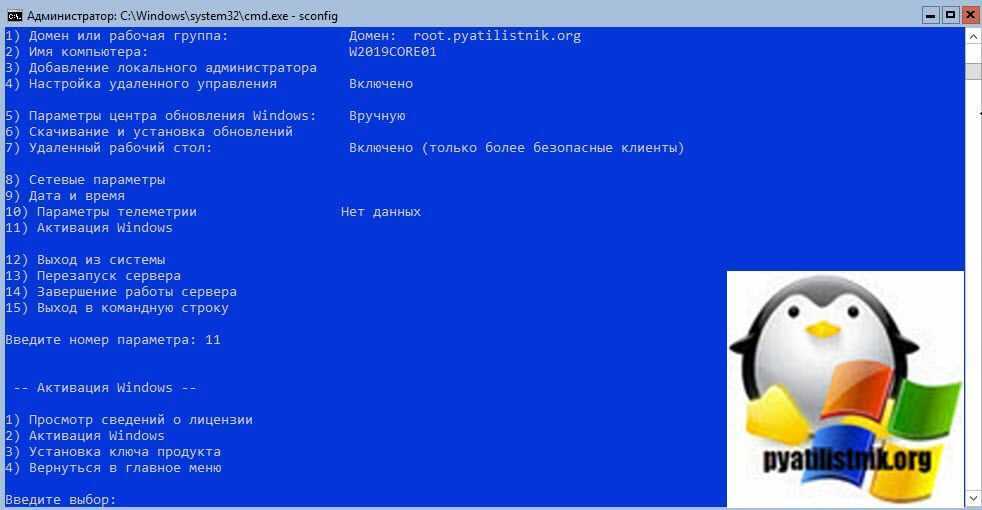

Активация Windows Server 2019 Core

Остается еще активировать ваш сервер, надеюсь, что у вас в локальной сети развернут и настроен KMS сервер. Выбираем 11 пункт. В параметрах активации Windows, у вас будут пункты:

- Просмотр сведений о лицензии

- Активация Windows

- Установка ключа продукта

- Вернуться в главное меню

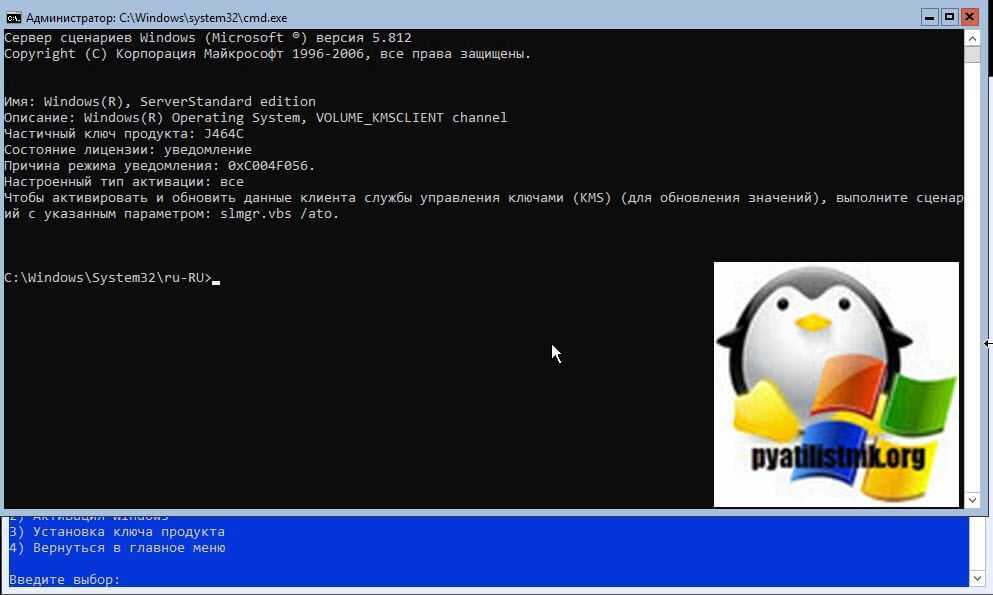

Просмотрим текущее состояние активации Windows Server 2019 Core. Выбираем пункт 1. У вас откроется окно командной строки, вы увидите работу скрипта slmgr. В моем примере я вижу редакцию ОС, ее тип Volume и то, что активация не выполнена, ошибка 0x0C004F056.

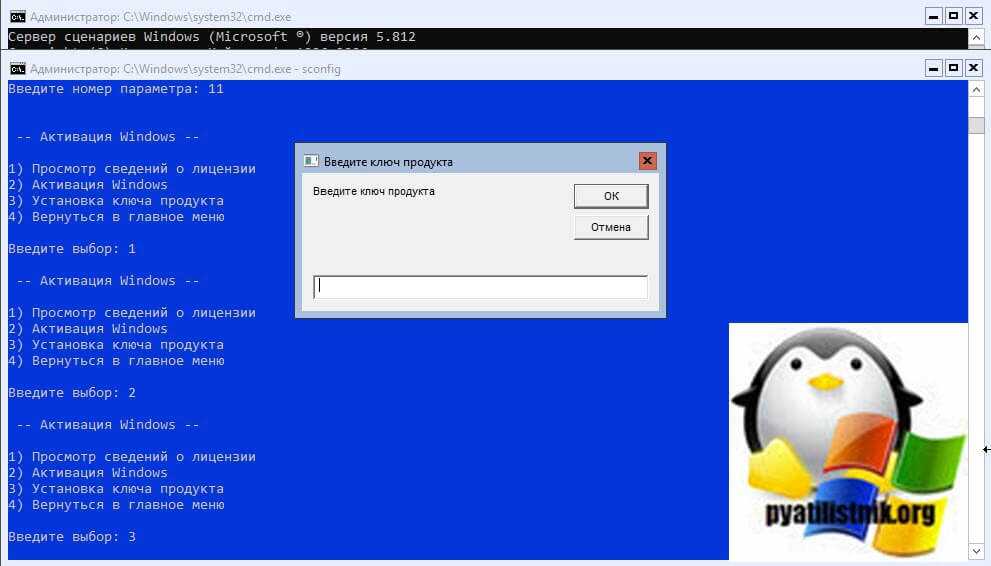

Попробуем активировать сервер, выбираем пункт 2. Если KMS есть, то все отработает, если его нет ,то получите ошибку «0x8007232B DNS-имя не существует».

Если нужно поменять ключ продукта, то выберите пункт 3, и у вас откроется еще одно графическое окошко.

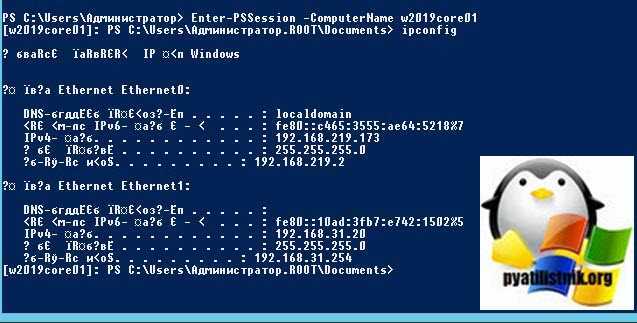

В Windows Server 2019 Core по умолчанию уже включена служба удаленно управления WinRM, поэтому дополнительно ее настраивать не нужно. В окне PowerShell введите:

Enter-PSSession -ComputerName w2019core01

В итоге я спокойно подключился и ввел команду ipconfig, где вижу ранее настроенный ip-адрес.

На этом я хочу закончить базовую установку и настройку Windows Server 2019 Core. В будущих статьях я вам расскажу ,как включать «Удаленное управление» через оснастку, научу настраивать правила брандмауэра. С вами был Иван Семин .автор и создать IT портала Pyatilistnik.org.

Причина

| Строка ошибки | Причина |

|---|---|

| Служба времени остановила рекламу в качестве источника времени, так как локализованная машина не является контроллером домена Active Directory. | Локализованная машина больше не может принимать роль DC или существует проблема конфигурации с локальной машиной. |

| Служба времени остановила рекламу в качестве источника времени, так как не работают поставщики. | Клиентская служба NTP остановлена или не реагирует |

| Служба времени остановила рекламу в качестве источника времени, так как не работают поставщики. | Время на локальном компьютере не синхронизируется со своим однорангом |

| Служба времени остановила рекламу как хороший источник времени. | Локализованный dc не может найти сервер времени |

Причина

Эта проблема возникает из-за того, что компьютер не может подключиться к основному контроллеру домена (PDC) в лесном домене после подключения компьютера к детскому домену. Служба осведомленности о расположении сети (NLA) рассчитывает, что сможет скомпромить имя леса домена, чтобы выбрать нужный профиль сети для подключения. Служба делает это путем вызова корневого имени леса и выдачи запроса LDAP (Облегченный протокол доступа к каталогам) в порту UDP (Протокол пользовательских данных) 389 корневому контроллеру домена. Служба рассчитывает, что сможет подключиться к PDC в лесном домене для заполнения следующего подкайки реестра:

Если что-то мешает разрешению имени DNS или попытке подключения к DC, NLA не может установить соответствующий профиль сети на подключение.

Дополнительная информация

В политике контроллеров домена по умолчанию на контроллере домена Windows Server 2008 R2 учетная запись SID для хозяина службы диагностики (wdiservicehost) предоставляется учетной записи, в которой она добавляется в локальный SAM машины, который был подхватен SCE, а затем добавлен в GPTTMPL.INF.

При внесении изменений в политику контроллеров доменов по умолчанию на контроллере домена Windows Server 2008 из-за дефекта кода sid для учетной записи Wdiservicehost заменяется учетной записью SAM, но не добавляется префикс службы NT, \ необходимый SCECLI для устранения имени учетной записи. (т. е. служба NT\Wdiservicehost).

-

Проблема, описанная в этой политике, возникает, когда редактор управления групповой политикой на компьютерах Windows 7 или Windows Server 2008 R2 используется для изменения параметров безопасности в политике контроллеров домена по умолчанию на контроллере домена Windows Server 2008.

-

Эта проблема не возникает, когда политика безопасности изменена в политиках, не в отношении политики контроллеров домена по умолчанию.

-

Несмотря на ведение журнала event ID 1202 с кодом состояния 0x534, эта проблема не мешает Windows компьютерам применять политику безопасности, содержаную в политике контроллеров доменов по умолчанию. Однако нет способа отличить ложное положительное событие, вызванное этой проблемой, от законной неправильной оценки, которая не позволит применить политику безопасности, идентифицированную тем же кодом событий 1202 и 0x534 состояния.

Очистка кэшированных паролей

Механизм очистки кэшированных паролей данного пользователя на RODC отсутствует. Если требуется очистить пароль, хранящийся в RODC, администратор должен сбросить его на узловом сайте. В этом случае кэшированный в подразделении пароль станет недействительным для доступа к ресурсам узлового сайта или других подразделений. В случае нарушения защиты RODC переустановите пароли, которые кэшированы на данный момент, а затем перестройте RODC.

Вот так вот просто производится настройка контроллера домена Active Directory для чтения RODC в Windows Server 2008R2.

Материал сайта pyatilistnik.org

Дополнительная информация

Опыт работы с клиентами в реальном мире

Логотипы RDP из (присоединились к домену) в ненарушеченном домене не удается со следующей ошибкой:

Домен содержит два виртуализированных DCs и работает на том же W2K8 R2 Hyper-V хост. Сервер Hyper-V для сервера-участника в домене, то есть того же домена, что и клиент RDCP.

Время в системе сообщается как секунд, кроме времени системы на .

Сообщается, что время системы в домене составляет 45 минут от текущего времени и времени, которое существовало на .

В обзоре журнала событий SYSTEM, чтобы найти ошибки Kerberos и time-related, были показаны следующие события.

Microsoft-Windows-Time-Service Event 142 был вошел в систему . Основной причиной, если ошибка 142 является невозможность обнаружения сервера времени или синхронизации с одноранговых серверов.

Событие Microsoft-WIndows-Time-Service 35, зарегистрированное на консоли, указывает, что PDC использует поставщика синхронизации времени VM IC для синхронизации времени.

Событие Microsoft-WIndows-Time-Service 37, зарегистрированное на консоли, указывает, что также является поиском времени NTP из

Другое событие— Microsoft-Windows-Kernel-General, который не был зарегистрирован в данном конкретном случае, указывает на то, что Hyper-V хост-компьютер может изменять время на компьютерах гостей VM. Пример события показан ниже.

Это событие Microsoft-Windows-Kernel-General 1 указывает на то, что время было изменено в VM. Каждый раз, когда W32time обновляет часы, это событие регистрируется. Каждый Hyper-V синхронизации времени обновляет часы, событие Microsoft-Windows-Kernel-General 1 регистрируется. Это событие не является специфическим для VMs, так как оно также регистрируется на физических машинах при обновлении часов w32time.

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с на и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Контекст и рекомендации

По умолчанию Windows Server 2008 или более поздний запрещает клиентам, работающим с операционными системами, не относящимися к Microsoft, или операционными системами Windows NT 4.0, устанавливать безопасные каналы с использованием слабых криптографических алгоритмов в стиле Windows NT 4.0. Любая операция, зависящая от канала безопасности, которая инициируется клиентами, использующими устаревшие версии операционной системы Windows или работающими с операционными системами не от Майкрософт, не поддерживающими надежные криптографические алгоритмы, приведет к сбою из-за контроллера домена под управлением Windows Server 2008, Windows Server 2008 R2 или Windows Server 2012 с настройками по умолчанию.

Windows Server 2008 R2 и более поздние версии не поддерживают отношения доверия с Windows NT 4.0 даже при использовании настройки NT4Crypto. Это ограничение включает в себя, но не ограничивается этим, следующие операции канала безопасности: — Создание и поддержание отношений доверия — Присоединение к домену — Проверка подлинности домена — SMB-сеансы