Обновление за апрель 2021 года:

Теперь мы рекомендуем использовать этот инструмент для вашей ошибки. Кроме того, этот инструмент исправляет распространенные компьютерные ошибки, защищает вас от потери файлов, вредоносных программ, сбоев оборудования и оптимизирует ваш компьютер для максимальной производительности. Вы можете быстро исправить проблемы с вашим ПК и предотвратить появление других программ с этим программным обеспечением:

Чтобы избежать возникновения такого рода проблем, используйте установочный носитель, аналогичный текущей версии Windows, установленной на ПК. Вы можете проверить версию Windows для своего ПК, щелкнув правой кнопкой мыши значок «Этот ПК» и открыв «Свойства». Загрузите правильную версию Windows при установке и используйте официальный инструмент создания установочного носителя Windows для выполнения установки. Однако перед установкой попробуйте сделать следующее, чтобы решить проблему.

Дело №2: папка пользователя была перемещена

На вашем компьютере есть папка пользователя на диске C, то естьC: \ Users \. »Это значение по умолчанию для всех установок Windows. Однако вы можете случайно переместить папку «Пользователь», соответствующую вашей учетной записи. Без этой папки на правильном месте Windows не сможет очистить установку из-за потерянных файлов, которые необходимо скопировать перед новой установкой. Найдите папку и верните ее на место. В противном случае у вас не будет другого выбора, кроме как вручную создать резервную копию этой папки и выполнить чистую установку.

Дело №3: изменение значений реестра

Изменения в значении реестра могут привести к различным проблемам с компьютером, таким как невозможность получить обновления или выполнить переустановку. Это также может привести к неподдерживаемой ошибке каталога. Чтобы убедиться, что вы решаете эту проблему, откройте смерзаться набрав его в строке поиска Cortana. В окне редактора реестра перейдите к следующему ключу:

Найдите значение реестра ProgramFilesDir проверить, если значение C: \ Program Files.

Когда программа установки Windows не может найти правильную папку Program Files, это может привести к ошибкам при хранении файлов и установке Windows. Исправление проблемы поможет решить проблему.

Вы также можете восстановить переустановку, используя ваш медиа-диск. Откройте «Восстановить компьютер», чтобы выполнить сканирование для устранения неполадок и проверить, помогает ли это.

Resolution

To resolve the issue, install CredSSP updates for both client and server so that RDP can be established in a secure manner. For more information, see CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability.

How to install this update by using Azure Serial console

-

Sign in to the Azure portal, select Virtual Machine, and then select the VM.

-

Scroll down to the Support + Troubleshooting section, and then click Serial console (Preview). The serial console requires Special Administrative Console (SAC) to be enabled within the Windows VM. If you do not see SAC> in the console (as shown in the following screenshot), go to the «» section in this article.

-

Type to start a channel that has a CMD instance.

-

Type to switch to the channel that is running the CMD instance. You receive the following output:

-

Press Enter, and then enter your login credentials that have administrative permission.

-

After you enter valid credentials, the CMD instance opens, and you will see the command at which you can start troubleshooting.

-

To start a PowerShell instance, type .

-

In the PowerShell instance, based on the VM operating system. This script performs the following steps:

- Create a folder in which to save the download file.

- Download the update.

- Install the update.

- Add the vulnerability key to allow non-updated clients to connect to the VM.

- Restart the VM

How to install this update by using Remote PowerShell

-

On any Windows-based computer that has PowerShell installed, add the IP address of the VM to the «trusted» list in the host file, as follows:

-

In the Azure portal, configure Network Security Groups on the VM to allow traffic to port 5986.

-

In the Azure portal, select Virtual Machine > < your VM >, scroll down to the OPERATIONS section, click the Run command, and then run EnableRemotePS.

-

On the Windows-based computer, for the appropriate system version of your VM. This script performs the following steps:

- Connect to Remote PowerShell on the VM.

- Create a folder to which to save the download file.

- Download the Credssp update.

- Install the update.

- Set the vulnerability registry key to allow non-updated clients to connect to the VM.

- Enable Serial Console for future and easier mitigation.

- Restart the VM.

Решение

Чтобы устранить проблему, установите обновления CredSSP как для клиента, так и для сервера, чтобы обеспечить безопасность RDP. Дополнительные сведения см. в cVE-2018-0886 | Уязвимость credSSP для удаленного выполнения кода.

Установка этого обновления с помощью консоли Azure Serial

-

Во входе на портал Azureвыберите виртуальную машину, а затем выберите виртуальный компьютер.

-

Прокрутите вниз в раздел Поддержка и устранение неполадок, а затем нажмите кнопку Serial console (Preview). Для серийной консоли требуется включить специальную административную консоль (SAC) в Windows VM. Если вы не видите>SAC на консоли (как показано на следующем скриншоте), перейдите в раздел «Как установить это обновление с помощью раздела в этой статье.

-

Введите, чтобы запустить канал с экземпляром CMD.

-

Введите, чтобы перейти на канал, в который запущен экземпляр CMD. Вы получите следующий вывод:

-

Нажмите кнопку Ввод, а затем введите учетные данные входа с административным разрешением.

-

После ввода допустимых учетных данных экземпляр CMD откроется, и вы увидите команду, в которой можно начать устранение неполадок.

-

Чтобы запустить экземпляр PowerShell, введите .

-

В экземпляре PowerShell консоли на основе операционной системы VM. В этом скрипте выполняются следующие действия:

- Создайте папку, в которой можно сохранить файл загрузки.

- Скачайте обновление.

- Установите обновление.

- Добавьте ключ уязвимости, чтобы разрешить не обновляемой клиентской сети подключаться к VM.

- Перезапуск VM

Установка этого обновления с помощью удаленной powerShell

-

На любом Windows, на который установлен PowerShell, добавьте IP-адрес VM в список «доверенных» в хост-файле следующим образом:

-

На портале Azure настройте группы сетевой безопасности на VM, чтобы разрешить трафик в порт 5986.

-

На портале Azure выберите виртуальную машину > < виртуальной >, прокрутите в раздел OPERATIONS, нажмите команду Run и запустите EnableRemotePS.

-

На Windows компьютере запустите сценарий для соответствующей системной версии вашего VM. В этом скрипте выполняются следующие действия:

- Подключение удаленной PowerShell на VM.

- Создайте папку, в которую можно сохранить файл загрузки.

- Скачайте обновление Credssp.

- Установите обновление.

- Задайте ключ реестра уязвимостей, чтобы разрешить клиентам, не обновленным, подключаться к VM.

- Включить серийную консоль для будущих и более простого смягчения.

- Перезапустите VM.

Symptoms

Consider the following scenario:

- The Credential Security Support Provider protocol (CredSSP) updates for CVE-2018-0886 are applied to a Windows VM (remote server) in Microsoft Azure or on a local client.

- You try to make a remote desktop (RDP) connection to the server from the local client.

In this scenario, you receive the following error message:

How to verify that the CredSSP update is installed

Check the update history for the following updates, or check the version of TSpkg.dll.

| Operating system | TSpkg.dll version with CredSSP update | CredSSP update |

|---|---|---|

| Windows 7 Service Pack 1 / Windows Server 2008 R2 Service Pack 1 | 6.1.7601.24117 | KB4103718 (Monthly Rollup) |

| KB4103712 (Security-only update) | ||

| Windows Server 2012 | 6.2.9200.22432 | KB4103730 (Monthly Rollup) |

| KB4103726 (Security-only update) | ||

| Windows 8.1 / Windows Server 2012 R2 | 6.3.9600.18999 | KB4103725 (Monthly Rollup) |

| KB4103715 (Security-only update) | ||

| RS1 — Windows 10 Version 1607 / Windows Server 2016 | 10.0.14393.2248 | KB4103723 |

| RS2 — Windows 10 Version 1703 | 10.0.15063.1088 | KB4103731 |

| RS3 — Windows 10 1709 | 10.0.16299.431 | KB4103727 |

Understanding CredSSP

CredSSP stands for Credential Security Support Provider protocol and is an authentication provider that processes authentication requests for other applications. In vulnerable versions of CredSSP there is a problem, identified recently, that allows remote code execution: an attacker who exploits this vulnerability can forward user credentials to execute code on the target system. Any application that depends on CredSSP for authentication may be vulnerable to this type of attack.

To fix the issue the following updates have been recently released by Microsoft:

- B4103721 for Build 1803

- KB4103727 for Build 1709

- KB4103731 for Build 1703

- KB4103723 for Build 1609 and Windows Server 2016

Additional info on the vulnerability are available at this link: 2018-CVE-0886.

The solution ^

To solve this issue, you have to install the update on the servers. However, if you need to connect to a computer that hasn’t received the update, you can downgrade the protection level to Vulnerable. You can do this either via Group Policy or by changing the registry.

The Group Policy setting you need is Encryption Oracle Remediation. It provides three protection levels:

- Force Updated Clients: This is the highest level of protection because it requires applying the update to all clients you are going to communicate with using CredSSP. Thus, do not choose this option before applying the update to all of your clients and servers.

- Mitigated: This level blocks applications such as the Remote Desktop Connection to connect to servers that do not have the update. However, services that use CredSSP will work.

- Vulnerable: This is the lowest level of protection. It will allow you to connect to servers remotely using RDP. However, it will expose the servers to attacks.

To set the protection level to Vulnerable via Group Policy, follow these steps:

- Execute gpedit.msc.

- Navigate to the following path: Computer Configuration > Administrative Templates > System > Credentials Delegation.

- Edit the following setting: Encryption Oracle Remediation.

- Set it to Enabled, and set the protection level to Vulnerable.

Change the protection level to Vulnerable

Also, you can do it via the registry. This will provide the protection levels via numerical values:

- Force Updated Clients: 0

- Mitigated: 1

- Vulnerable: 2

To change the registry key to Vulnerable, you can run the following commands:

$RegPath = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters\" New-ItemProperty -Path $RegPath -Name AllowEncryptionOracle -Value 2 -PropertyType DWORD -Force

+24

Как исправить шифрования CredSSP в Windows 10 8 7

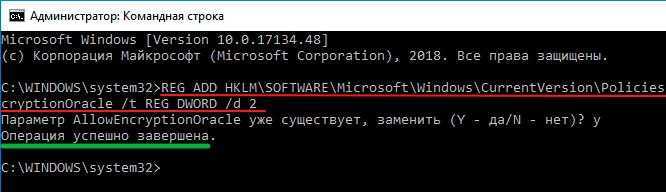

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

Запускаем командную строку от имени администратора:

Копируем код:

В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

Откуда стоит сохранить данные?

Самые первые места, откуда стоит сохранить все данные, это «Рабочий стол», который обычно расположен по адресу c:\Users\*имя пользователя*\Desktop и «Мои документы», которые лежат по адресу c:\Users\*имя пользователя* \Documents.

Не лишним будет проверить папки c:\Users\*имя пользователя*\Videos и c:\Users\*имя пользователя*\Saved Games.

Еще стоит проверить папки «Загрузки» и «Изображения» на наличие ценных файлов.

Лучше сохранять файлы избыточно, то есть лучше сохранить лишнего, чем сохранить мало. Особенно на чужом компьютере. И если спустя несколько недель файлы не понадобились, их копии можно удалить.

Очень удобно перенести папки «Рабочий стол» и «Мои документы» на не системный диск, в этом случае они сохранятся при переустановке Windows и не будут занимать ценное место на системном диске.

Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

Если же установить обновления по какой-то причине невозможно, то можно отключить данное уведомление об ошибке. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- В окне «Выполнить», «Командной строке» или PowerShell нужно выполнить команду . После этого произойдет загрузка консоли управления групповыми политиками.

- В ней нужно перейти по следующему пути: Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных. Для английской версии данный путь выглядит следующим образом: Computer Configuration — Administrative Templates — System — Credentials Delegation.

- Открываем параметр «Исправление уязвимости шифрующего оракула» («Encryption Oracle Remediation» в англ. версии), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» («Vulnerable»).

- Нажимаем «ОК», и выходим из управления групповыми политиками.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод , это установка обновлений на все ваши системы

Ошибка «Не удается сохранить параметры и личные файлы…» при обновлении до Windows 10 1803

Версия Windows 10 1803 наконец-то стала доступной для широкого круга пользователей, но успешно до нее обновиться удалось не всем. Некоторые из проводивших апдейт с помощью загрузочного ISO-образа пользователи столкнулись с проблемой сохранения личных файлов и приложений. Ошибка появляется на этапе выбора параметров системы, когда Windows предлагает выбор между обнулением настроек и сохранением личных файлов, приложений и параметров.

Ошибка «Не удается сохранить параметры и личные файлы…» при обновлении до Windows 10 1803 и ее устранение

При этом опции сохранения оказываются недоступны, а внизу окна мастера выводится сообщение «Вы не можете сохранить параметры Windows, личные файлы и приложения, потому что ваша текущая версия Windows может быть установлена в неподдерживаемом каталоге».

Получается так, что обновить систему можно в режиме чистой установки, что, конечно же, мало кого устроит. На самом деле ничего такого страшного здесь нет, просто по какой-то причине мастеру не удалось найти стандартные каталоги приложений Windows.

Решается проблема следующим образом. Первым делом нужно проверить корректность путей в реестре. Отменив процедуру обновления, откройте командой regedit редактор реестра и разверните следующую ветку: HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion В правой колонке найдите параметр ProgramFilesDir и убедитесь, что в качестве его значения установлен полный путь к папке Program Files. Так, если ваш системный раздел имеет букву С, значение параметра должно быть C:/Program Files. Также проверьте параметр ProgramFilesPath (его значение должно быть %ProgramFiles%), если ваша Windows 10 – 64-разрядная, проверьте параметры ProgramFilesDir(x86) и ProgramW6432Dir. Первый должен иметь значение C:/Program Files (x86), второй — C:/Program Files. Исправив соответствующим образом пути, перезагрузите компьютер и запустите процедуру обновления повторно.

Неверные пути к папкам программ не единственная причина появления приведенной выше ошибки. Сообщение о невозможности сохранения файлов, приложений и параметров может возникнуть, если язык обновляемой системы по умолчанию отличается от языка сборки в ISO-образе. Если в системе установлено несколько языков, может потребоваться временное удаление дополнительных языковых пакетов. Другой причиной ошибки может стать перенаправление каталогов приложений либо же папки профиля пользователя посредством жестких ссылок на другой раздел или диск. Если вы ранее проводили эту процедуру, восстановите исходные настройки и только потом приступайте к обновлению.

Cause

This error occurs if you are trying to establish an insecure RDP connection, and the insecure RDP connection is blocked by an Encryption Oracle Remediation policy setting on the server or client. This setting defines how to build an RDP session by using CredSSP, and whether an insecure RDP is allowed.

See the following interoperability matrix for scenarios that are either vulnerable to this exploit or cause operational failures.

| — | — | Server | — | — | — |

|---|---|---|---|---|---|

| — | — | Updated | Force updated clients | Mitigated | Vulnerable |

| Client | Updated | Allowed | Blocked2 | Allowed | Allowed |

| Force updated clients | Blocked | Allowed | Allowed | Allowed | |

| Mitigated | Blocked 1 | Allowed | Allowed | Allowed | |

| Vulnerable | Allowed | Allowed | Allowed | Allowed |

Examples

1 The client has the CredSSP update installed, and Encryption Oracle Remediation is set to Mitigated. This client will not RDP to a server that does not have the CredSSP update installed.

2 The server has the CredSSP update installed, and Encryption Oracle Remediation is set to Force updated clients. The server will block any RDP connection from clients that do not have the CredSSP update installed.

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- Открываем редактор реестра, и переходим по следующему пути:

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters - Ищем параметр DWORD

под названием AllowEncryptionOracle

, и ставим значение 2

. Если такого параметра нет, то создаем его. - Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Владельцы ОС Виндовс знают, что разработчик определенное время обеспечивает обязательную поддержку своим операционным системам. Чаще всего это заключается в том, что Майкрософт периодически выпускает обновления, которые автоматически или в ручном режиме переносятся на компьютер и там устанавливаются.

К сожалению, иногда это приводит к не самым лучшим последствиям. Да, подобные обновления решают определенные проблемы, но иногда создают и новые.

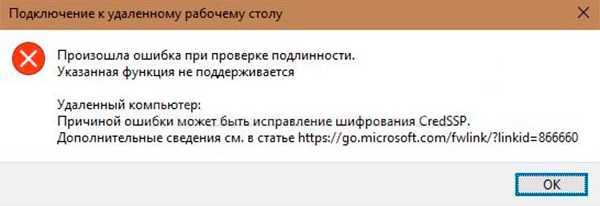

Например, установка пакета KB4103718, по наблюдениям многих пользователей, приводит к тому, что попытка подсоединиться к серверу за счет удаленного рабочего стола RPR не срабатывает, а только вызывает на экране сообщение: произошла ошибка при проверке подлинности – указанная функция не поддерживается.

Естественно, это не может устраивать человека, который таким образом лишается части нужного и очень важного ему функционала. Как быть? Конечно же – исправлять

Итак, если произошла ошибка проверки подлинности RDP Windows 7, то наиболее простым решением будет возвращение в Центр обновления операционной системы и снос недавно установленных пакетов. Как показывает практика, этого действия вполне достаточно, чтобы избавиться от сбоя.

Правда, есть несколько «но»:

- При следующем автоматическом обновлении все вернется обратно.

- Если запретить Винде запускать такой функционал, то операционная система может оказаться крайне уязвимой, так как не сможет получать от разработчиков важнейшие защитные наработки.

Следовательно, нужно искать альтернативные решения. Опытные юзеры, на вопрос «Произошла ошибка проверки подлинности» – как исправить, рекомендуют следующие действия:

- Выполнить установку всех важнейших, самых свежих обновляющих пакетов не только на своем оборудовании, но и на компьютере, и сервере, к которым пользователь планирует подсоединяться удаленно посредством данного протокола. Это – практически единственно и полноценное разрешение данной проблемы. Все остальные – только временные.

- Можно деактивировать NLA или предоставить доступ к удаленному серверу с так называемой небезопасной версией CredSSP.

Как же отказаться от использования NLA? Необходимо выполнить следующие шаги:

- Через панель управления перейти во все элементы, затем – в систему.

- Открыть окошечко «Свойства» и совершить переход на вкладку «Удаленный доступ».

- В самом низу можно увидеть строку, которая начинается со слов «Разрешить подключения только с компьютеров…». Убрать галочку возле нее.

Почему появляется ошибка CredSSP

Итак, мы уже знаем, что на многих версиях Виндовс (серверных вариантов 2016/2012/2008, за исключением 2013, а также клиентских, начиная с 7) без установленных кумулятивных патчей, если вы пытаетесь осуществить соединение с удалённым ПК по RDS/RDP, может возникнуть проблема Remote Desktop connection.

Другими словами, при удалённом подключении к компьютеру во время процедуры проверки подлинности шифрования произошла ошибка CredSSP, причиной которой может быть несовпадение протоколов шифрования. Это происходит потому, что на одной из машин (клиентской или удалённой) не установлены соответствующие обновления, вышедшие после марта 2018 года.

Именно тогда Microsoft начала распространять обновление, направленное на защиту выявленной уязвимости протокола CredSSP, грозящей вероятностью удалённого выполнения кода злоумышленниками. Технические детали проблемы достаточно подробно приведены в бюллетене CVE2018-0886. Спустя два месяца вышло ещё одно обновление, вводившее по умолчанию запрет на возможность клиентской машины Windows связываться с удалённым сервером, если на нём версия протокола CredSSP не была пропатчена мартовским обновлением.

То есть если у вас стоит клиентская Windows с вовремя установленными майскими обновлениями, а вы совершаете попытку соединиться с удалёнными серверами, на которых, начиная с весны 2018 года, не производилась установка кумулятивных обновлений безопасности, такие попытки будут заканчиваться аварийно. При этом клиентская машина получит сообщение о невозможности выполнить удалённое подключение вида CredSSP.

Итак, причиной возникновения ошибки может оказаться исправление разработчиками протокола шифрования CredSSP, появившееся в результате выхода следующих обновлений:

- для серверной версии 2008 R2 и «семёрки» – KB4103718;

- для WS 2016 – KB4103723;

- для WS 2012 R2 и Windows 8.1 – KB4103725;

- для «десятки» сборки 1803 – KB4103721;

- для Windows 10 сборки 1609 – KB4103723;

- для «десятки» сборки 1703 – KB4103731;

- для W10 build 1709 — KB4103727.

В указанном перечне указаны номера обновлений, вышедших в мае 2018 года, в настоящее время необходимо устанавливать более свежие пакеты накопительных (их ещё называют кумулятивными) обновлений. Выполнить эту операцию можно несколькими способами. Например, обратившись к службе Windows Update, базирующейся на серверах разработчика, или с использованием локального сервера WSUS. Наконец, вручную скачать необходимые заплатки безопасности можно через Microsoft Update Catalog (это каталог обновлений Виндовс).

В частности, для поиска обновлений для своего компьютера, на котором установлена «десятка» сборки 1803, за май 2020 года поисковый запрос должен иметь следующий вид: windows 10 1803 5/*/2020.

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с на и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

The issue ^

In March, Microsoft released a security update to address vulnerabilities for the Credential Security Support Provider protocol (CredSSP) used by Remote Desktop Protocol (RDP) connections for Windows clients and Windows Server.

Previously, you were able to connect remotely from the updated machine to machines without the update. However, with the latest update released this May, Microsoft hardened security, and you can no longer connect to machines without the update.

You will face the CredSSP encryption oracle remediation error if you have applications or services such as the Remote Desktop Connection that use CredSSP on an updated machine. Authentication will not work and you will get this error message:

An authentication error has occurred. The function requested is not supported. Remote computer: This could be due to CredSSP encryption oracle remediation.

RDP authentication failed