Установка Active Directory Domain Services в PowerShell

Установить Active Directory Domain Services с помощью PowerShell можно как вводя команды непосредственно в консоль сервера, так и подключившись к нему удалённо. Это возможно при помощи средств PowerShell remoting (удалённого управления Windows PowerShell).

PowerShell remoting включено на серверах Windows. В моих тестах не потребовалось что-либо дополнительно настраивать, хотя информация противоречива: в документации можно встретить информацию, что PowerShell remoting включён только на Windows Server Core и что обычно необходимо, чтобы сетевое расположение было частное (а не общедоступное), то есть Private, а не Public.

Связанная статья: Как изменить сетевое расположение с общедоступного на частное в Windows 10 и Windows Server 2016/2019/2022?

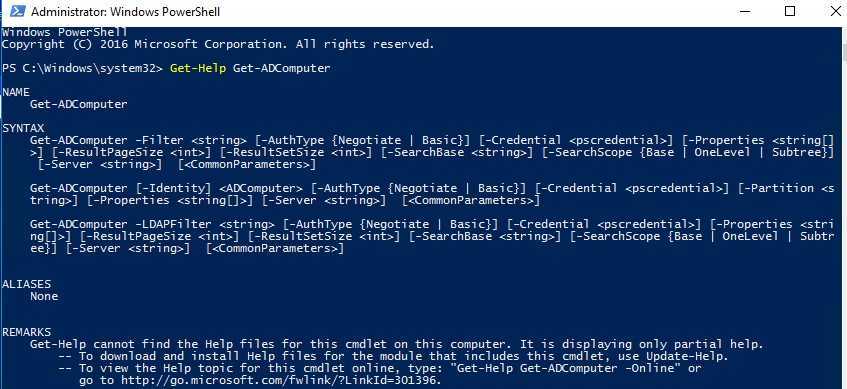

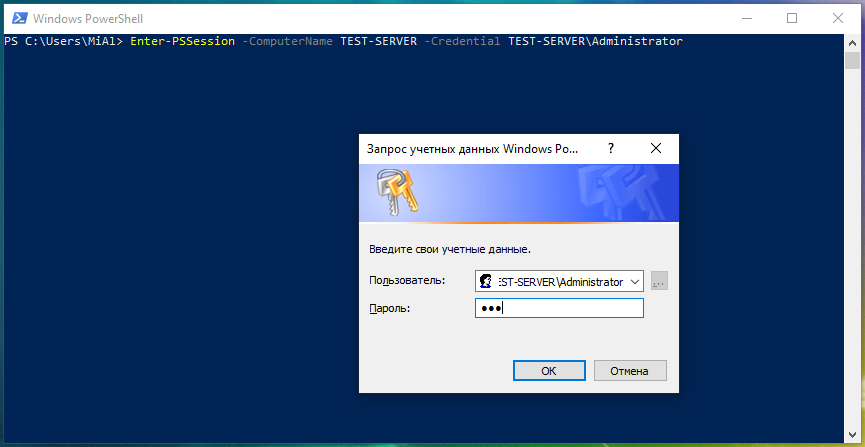

Get-PSSessionConfiguration

Все последующие действия применимы для Windows Server с графическим рабочим столом и Windows Server Core.

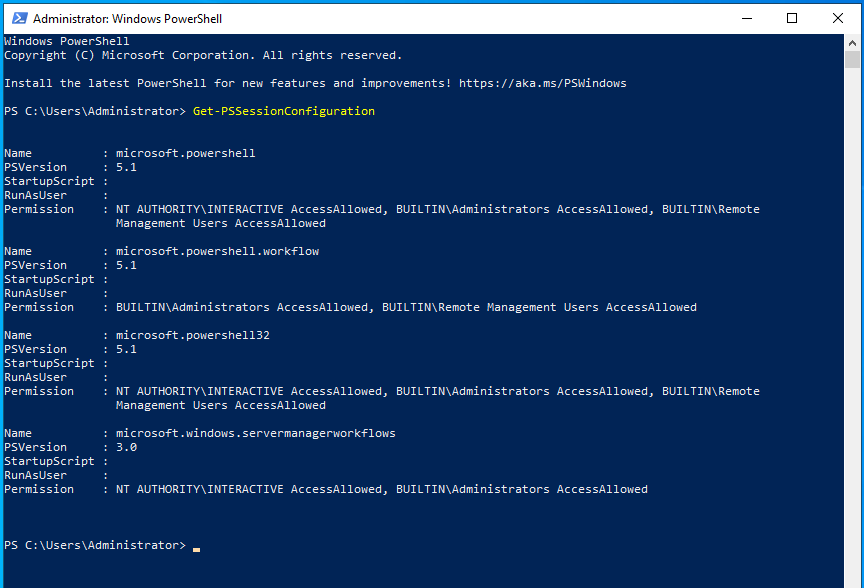

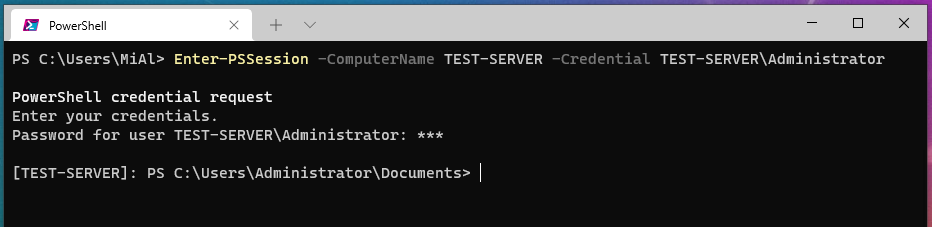

Подключаемся к серверу при помощи команды вида:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ИМЯ_СЕРВЕРА\Administrator

Например, имя сервера TEST-SERVER, тогда команда следующая:

Enter-PSSession -ComputerName TEST-SERVER -Credential TEST-SERVER\Administrator

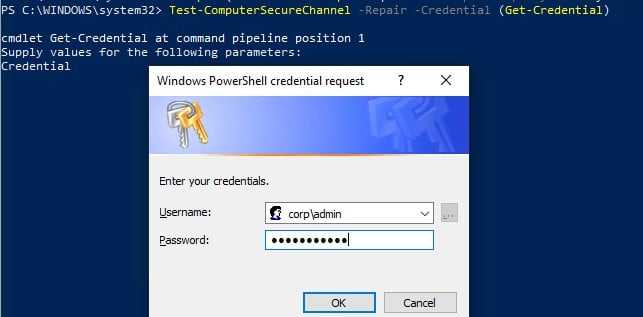

Если вы используете PowerShell 5, то будет показано такое окно для ввода пароля учётной записи администратора удалённого компьютера:

Если вы используете последние версии PowerShell, то пароль вводится прямо в приглашение командной строки.

Обратите внимание, что изменилось приглашение командной строки. Было

PS C:\Users\MiAl>

стало

: PS C:\Users\Administrator\Documents>

Если вы пользователь Linux, то Enter-PSSession это примерно как SSH. То есть теперь мы находимся в командной строке удалённого компьютера и все запускаемые команды будут выполнять на удалённом сервере, а не на локальном системе.

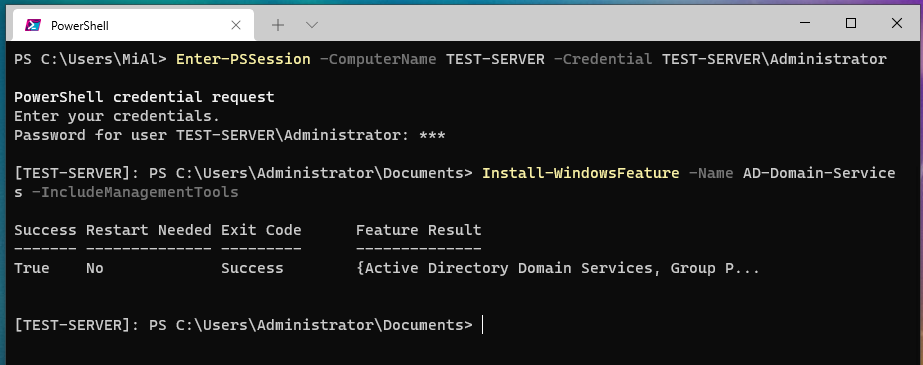

Теперь можно приступить к установке роли «Active Directory Domain Services».

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

Началась установка выбранной роли и необходимых для неё компонентов.

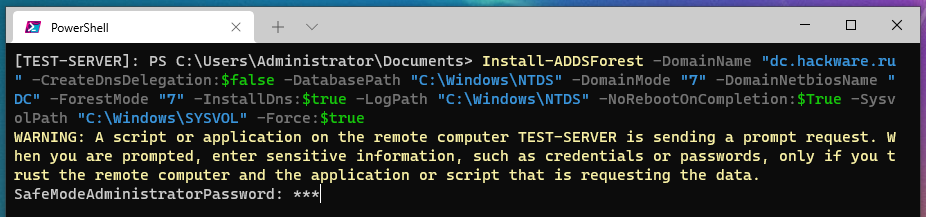

Для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Install-ADDSForest -DomainName "dc.hackware.ru" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "DC" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Обратите внимание на опции:

- -DomainName «dc.hackware.ru»

- -DomainNetbiosName «DC»

В них устанавливается имя контроллера доменов и имя NetBIOS. Замените их на собственные значения.

В приглашении командной строки укажите пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), который называется здесь SafeModeAdministratorPassword, и нажмите «Enter».

Подтверждаем пароль и нажимаем «Enter».

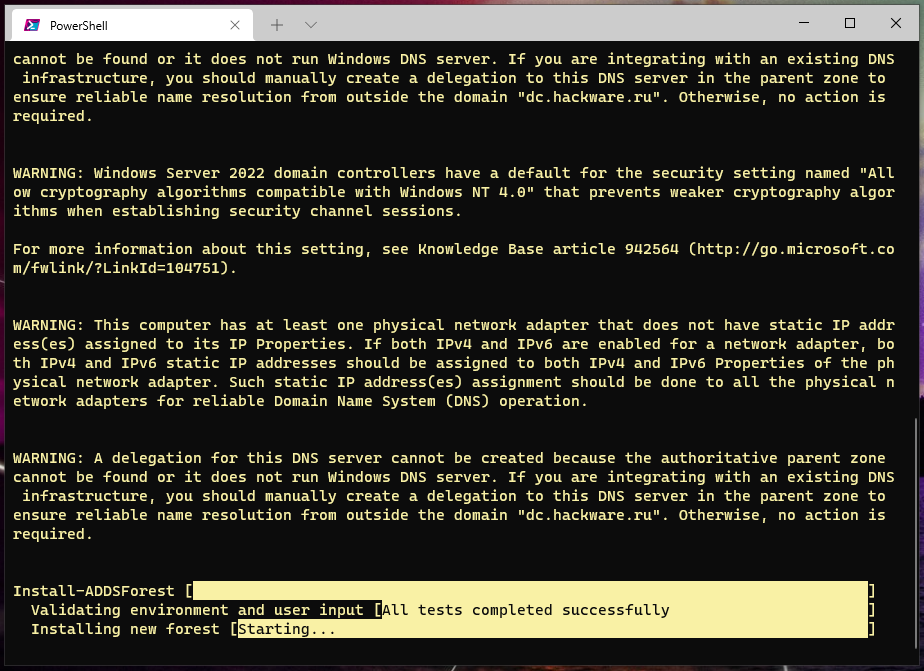

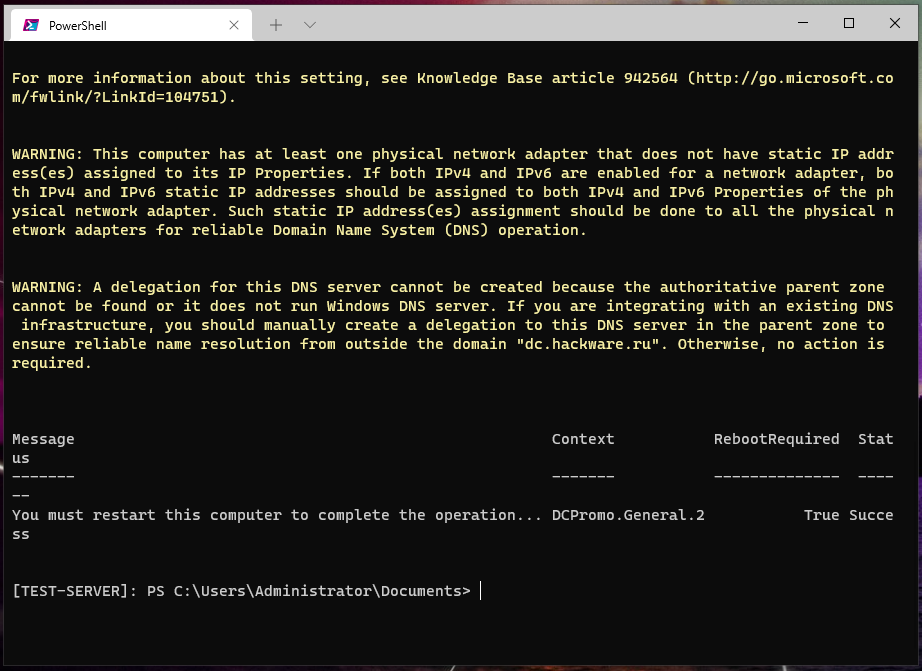

Начался процесс повышения роли сервера до уровня контроллера домена.

Повышение роли сервера до уровня контроллера домена завершено.

Перезагрузим компьютер:

Restart-Computer -Force

Опять подключимся к удалённому компьютеру, чтобы проверить успешность установки

Обратите внимание, что предыдущая команда, с помощью которой мы успешно подключились к серверу, больше не работает, поскольку хотя я и обозначил имя пользователя как «ИМЯ_СЕРВЕРА\Administrator», на самом деле это всё-таки «РАБОЧАЯ_ГРУППА\Administrator». РАБОЧАЯ_ГРУППА совпадает с ИМЕНЕМ_СЕРВЕРА, поэтому я не стал вас путать раньше времени.

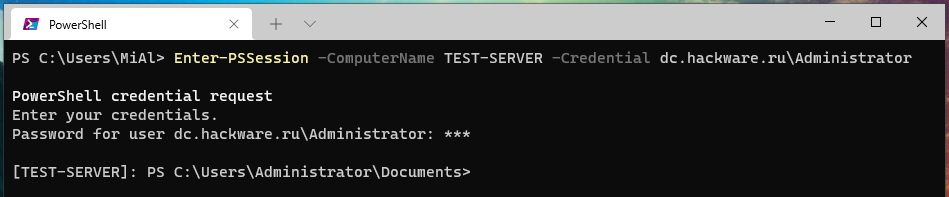

Но теперь сервер является частью не рабочей группы, а частью домена, поэтому команда для подключения должна выглядеть так:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ДОМЕН\Administrator

Например:

Enter-PSSession -ComputerName TEST-SERVER -Credential dc.hackware.ru\Administrator

Подключение к серверу установленно.

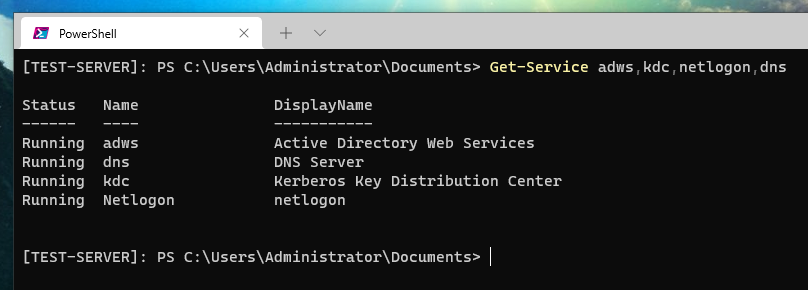

Проверим статус служб необходимых для работы контроллера домена с помощью команды:

Get-Service adws,kdc,netlogon,dns

Службы необходимые для работы контроллера домена запущены.

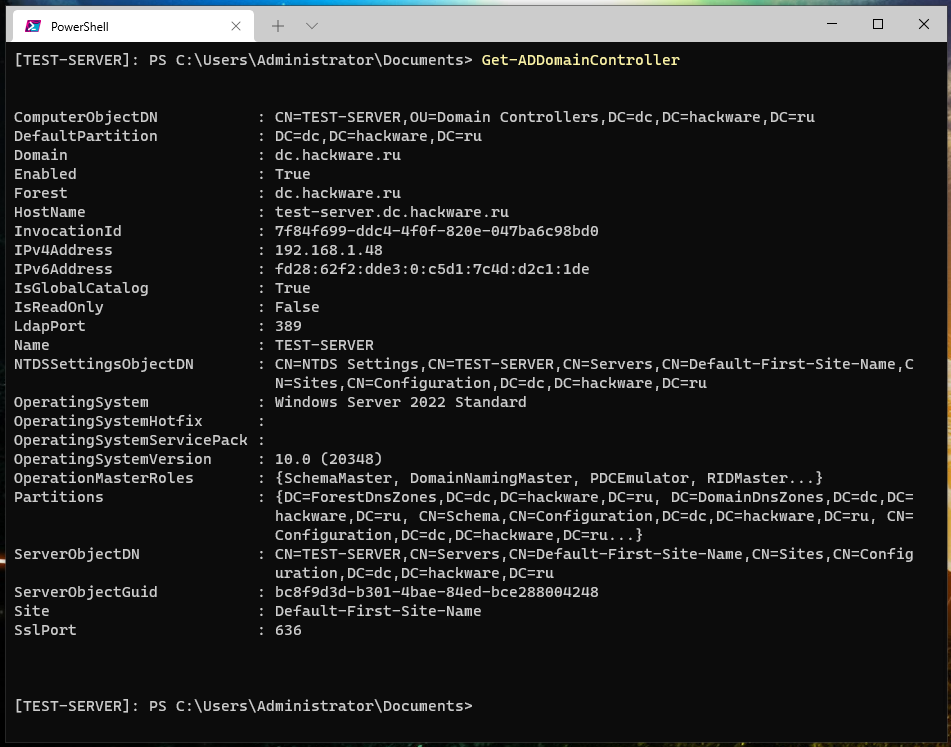

Для просмотра детальной информации о конфигурации контроллера домена можно выполнить команду:

Get-ADDomainController

Для просмотра детальной информации о домене Active Directory можно выполнить команду:

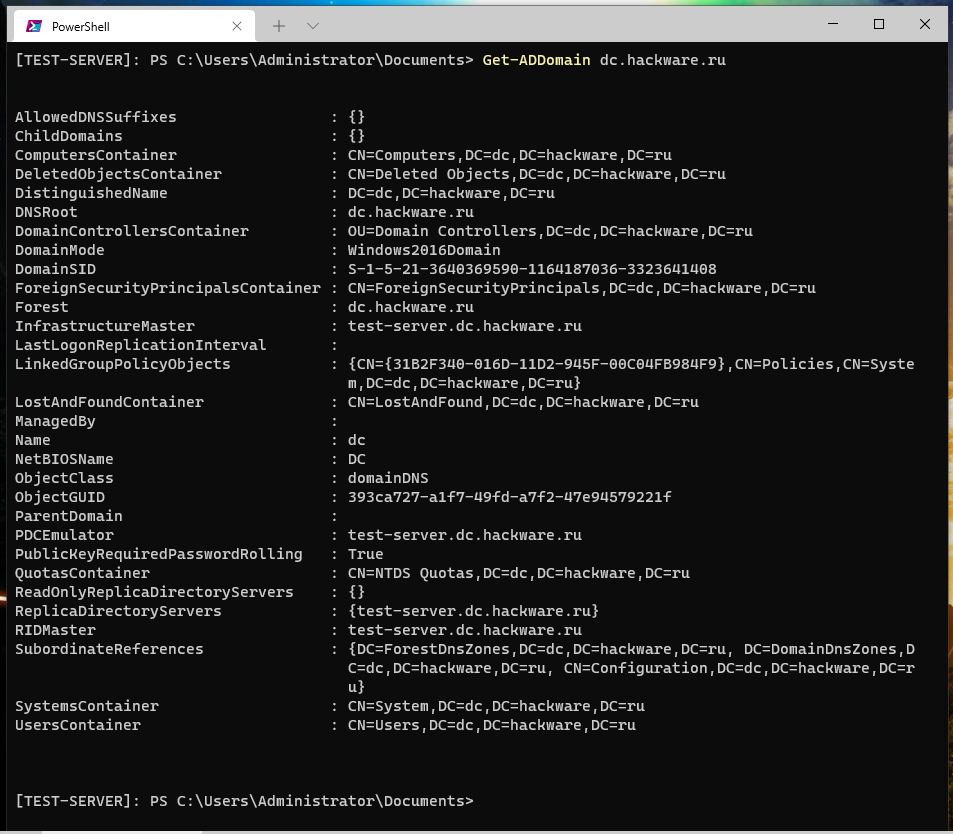

Get-ADDomain dc.hackware.ru

Для просмотра детальной информации о лесе Active Directory можно выполнить команду:

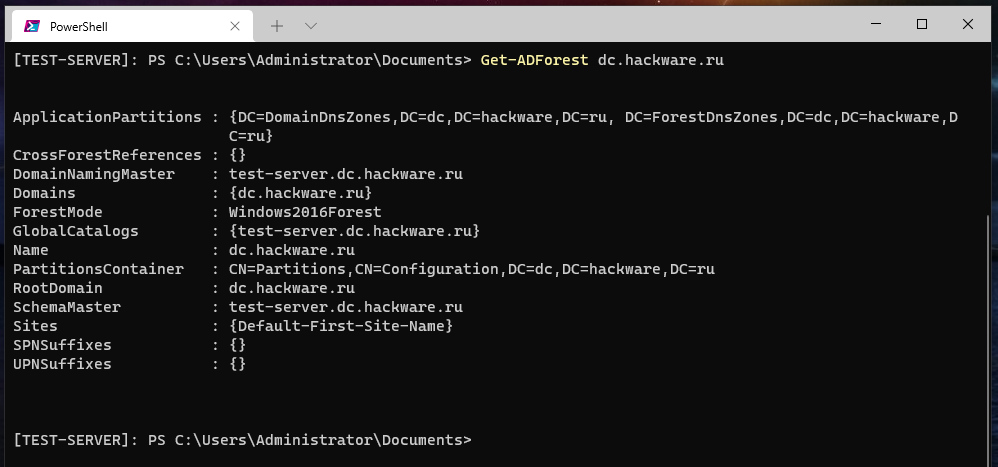

Get-ADForest dc.hackware.ru

Для проверки доступности общей папки «SYSVOL» можно выполнить команду:

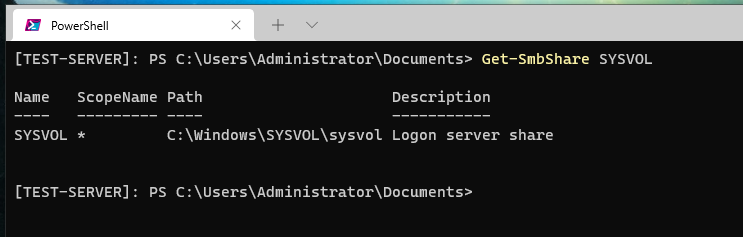

Get-SmbShare SYSVOL

Общая папка «SYSVOL» доступна. Она используется для предоставления клиентам параметров групповой политики и сценариев входа и выхода в систему.

Возвращаемся на рабочую станцию (отключаем удалённую сессию PowerShell):

exit

Предварительные требования

Перед вводом компьютера под управлением Windows 7 в домен убедитесь что следующие предварительные требования соблюдены:

Используется Windows 7 Professional, Ultimate или Enterprise – только эти редакции Windows 7 могут быть подключены к домену.

У вас есть сетевая карта – собсвенно без комментариев, думаю вы не забыли об этом

Вы подключены к локальной сети– Убедитесь что вы подключены к локальной сети. Хотя Windows 7 может быть присоединена к домену Windows Server 2008 R2 в оффлайн режca, это тема для отдельной статьи.

Вы имеете правильный IP адрес – Ещё раз убедитесь что вы подключены к сети и получили правильный IP адрес. Адрес может быть настроен вручную, получен от DHCP сервера или может быть получен APIPA address (который начинается с 169.254.X.Y). Если вами получен APIPA адрес, вы гарантированно получите потенциальные проблемы, так как APIPA и AD не работают совместно.

Вам доступны котроллеры домена – или как минимум один из них. Вы должны проверить связь с контроллером домена, например пропинговав его, хотя успешный пинг не гарантирует что контроллер домена полностью доступен.

Вы должны иметь правильно настроенный DNS сервер – Без правильно настроенного DNS сервера вы гарантированно получите проблемы при вводе в домен, во время работы и прочее.

Вам доступны DNS сервера – Проверьте ваше подключение к DNS серверам с помощью программы PING и выполните запрос NSLOOKUP.

Проверьте свои права на локальной системе – Для успешного ввода в домен у вас должны быть права локального администратора компьютера.

Знайте ваше доменное имя, имя администратора и пароль

Существует два способа ввода компьютера в домен. В данной статье мы рассмотрим оба способа

Обновление схемы AD до Windows Server 2012 R2 с помощью adprep

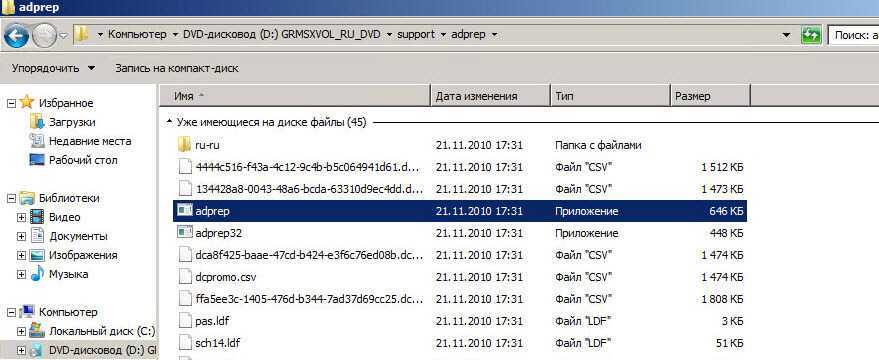

Монтируем установочный диск с 2008R2 и нам нужно скачать с него папку support\adprerp. Скопируем ее для примера в корень диска c:\

Как обновить схему Active Directory с Windows Server 2008 R2 до версии Windows Server 2012 R2-01

Adprep.exe — это средство командной строки, присутствующее на установочном диске любой версии Windows Server. Adprep.exe выполняет операции, которые должны быть выполнены в существующей среде Active Directory до того, как можно будет добавить контроллер домена, выполняющий эту версию Windows Server. Выполнение различных команд Adprep.exe с существующими контроллерами доменов для выполнения этих операций требуется в следующих случаях:

- Перед добавлением первого контроллера домена, работающего под управлением более поздней версии Windows Server, чем в существующем домене.При выполнении мастера установки доменных служб Active Directory (Dcpromo.exe), если программа Adprep.exe не выполнялась, выводится сообщение об ошибке.

- Перед обновлением существующего контроллера домена до более поздней версии Windows Server, если этот контроллер домена будет первым контроллером домена в домене или лесу, который будет выполнять эту версию Windows Server.

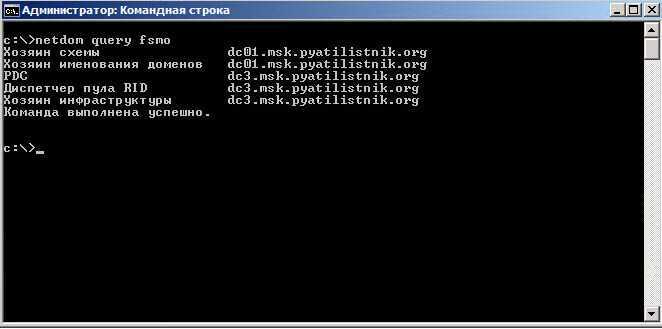

Открываем командную строку от имени администратора, и давайте посмотрим кто сейчас является Schema Master (Хозяин схемы), так как все действия нужно делать на нем. (более подробно о том Как определить FSMO хозяева операций читайте тут ) Вводим команду

netdom query fsmo

И видим что роли fsmo держит dc1.msk.pyatilistnik.org

Как обновить схему Active Directory с Windows Server 2008 R2 до версии Windows Server 2012 R2-02

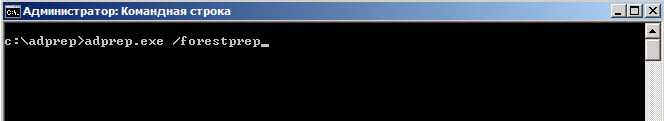

Для того чтобы расширить схему леса AD вводим следующую команду из cmd.

adprep /forestprep

Как обновить схему Active Directory с Windows Server 2008 R2 до версии Windows Server 2012 R2-03

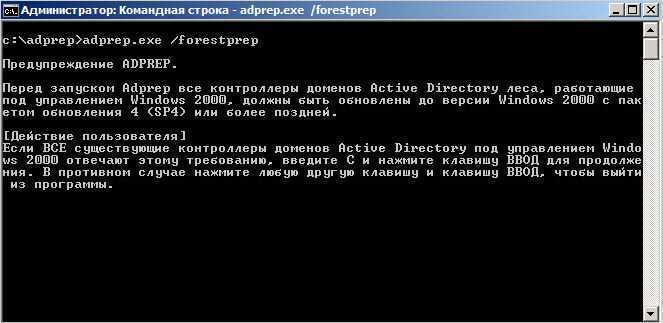

Вас уведомят каким требованиям должен соответствовать ваш парк DC, уверен что Windows 2000 уже как архаизм не используют нигде. Если все ок то вводим С и жмем enter

Как обновить схему Active Directory с Windows Server 2008 R2 до версии Windows Server 2012 R2-04

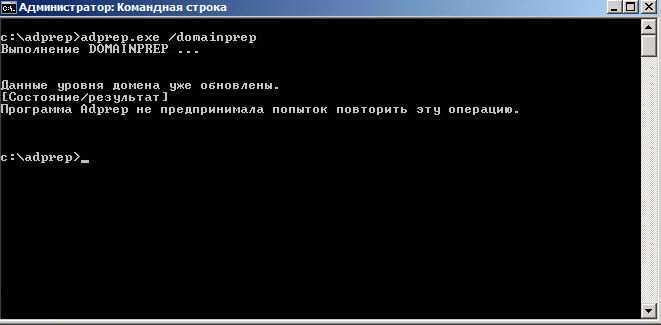

Версия схемы Active Directory в Windows Server 2012 — 69, Как узнать версию схемы Active Directory читаем тут. Следующим шагом нужно обновить схему домена, делается это командой.

adprep /damainprep

Как обновить схему Active Directory с Windows Server 2008 R2 до версии Windows Server 2012 R2-05

После этого осталось дожидаться окончания репликации изменений в схеме по всему лесу и проверить существующие контроллеры домена на наличие ошибок. Можно не ждать а принудительно реплицировать контроллеры домена. Вот так вот просто подготовить и обновить схему Active Directory с Windows Server 2008 R2 до версии Windows Server 2012 R2.

Материал сайта pyatilistnik.org

Подготовка сервера

Если у вас еще нет готового сервера, то можете воспользоваться моими материалами на эту тему — установка и настройка centos 7. Так же рекомендую настроить iptables для корректной работы сервера с доменом windows. Далее я не буду каcаться этого вопроса, мы просто отключим фаерволл, потому что его настройка не тема этой статьи.

| xs.local | название домена |

| 10.1.3.4 | ip адрес контроллера домена |

| xs-winsrv.xs.local | полное имя контроллера домена |

| xs-centos7-test | имя сервера centos, который вводим в домен |

| administrator | учетная запись администратора домена |

| gr_linux_adm | группа в AD, для которой разрешено подключение к серверам по ssh |

| lin-user | учетная запись в AD для проверки подключений по ssh |

Выключаем firewalld:

# systemctl stop firewalld && systemctl disable firewalld

Перед дальнейшей настройкой, убедитесь, что с вашего сервера centos вы без проблем пингуете и резолвите контроллер домена по полному имени. Если есть какие-то проблемы, исправьте это либо указанием нужного dns сервера, либо правкой файла hosts.

Настроим синхронизацию времени с контроллером домена

Это важно, у вас должно быть одинаковое время с контроллером домена. Проверьте его и убедитесь, что стоят одинаковые часовые пояса

Устанавливаем утилиту для синхронизации времени chrony:

# yum install chrony

Добавляем в конфиг /etc/chrony.conf адрес контроллера домена. И делаем его единственным сервером для синхронизации, остальные удаляем.

server xs-winsrv.xs.local iburst

Сохраняем конфиг, запускаем chrony и добавляем в автозагрузку.

# systemctl start chronyd && systemctl enable chronyd

Проверим, что с синхронизацией.

# cat /var/log/messages | grep chronyd Jul 12 17:58:38 xs-centos7-test chronyd: chronyd version 2.1.1 starting (+CMDMON +NTP +REFCLOCK +RTC +PRIVDROP +DEBUG +ASYNCDNS +IPV6 +SECHASH) Jul 12 17:58:38 xs-centos7-test chronyd: Frequency 0.000 +/- 1000000.000 ppm read from /var/lib/chrony/drift Jul 12 17:02:54 xs-centos7-test chronyd: Selected source 10.1.3.4 Jul 12 17:02:54 xs-centos7-test chronyd: System clock wrong by -3348.457170 seconds, adjustment started Jul 12 17:02:54 xs-centos7-test chronyd: System clock was stepped by -3348.457170 seconds

Все в порядке. Синхронизировали время с контроллером домена. По логу видно, что время на сервере убежало вперед на 56 минут, но мы это исправили.

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

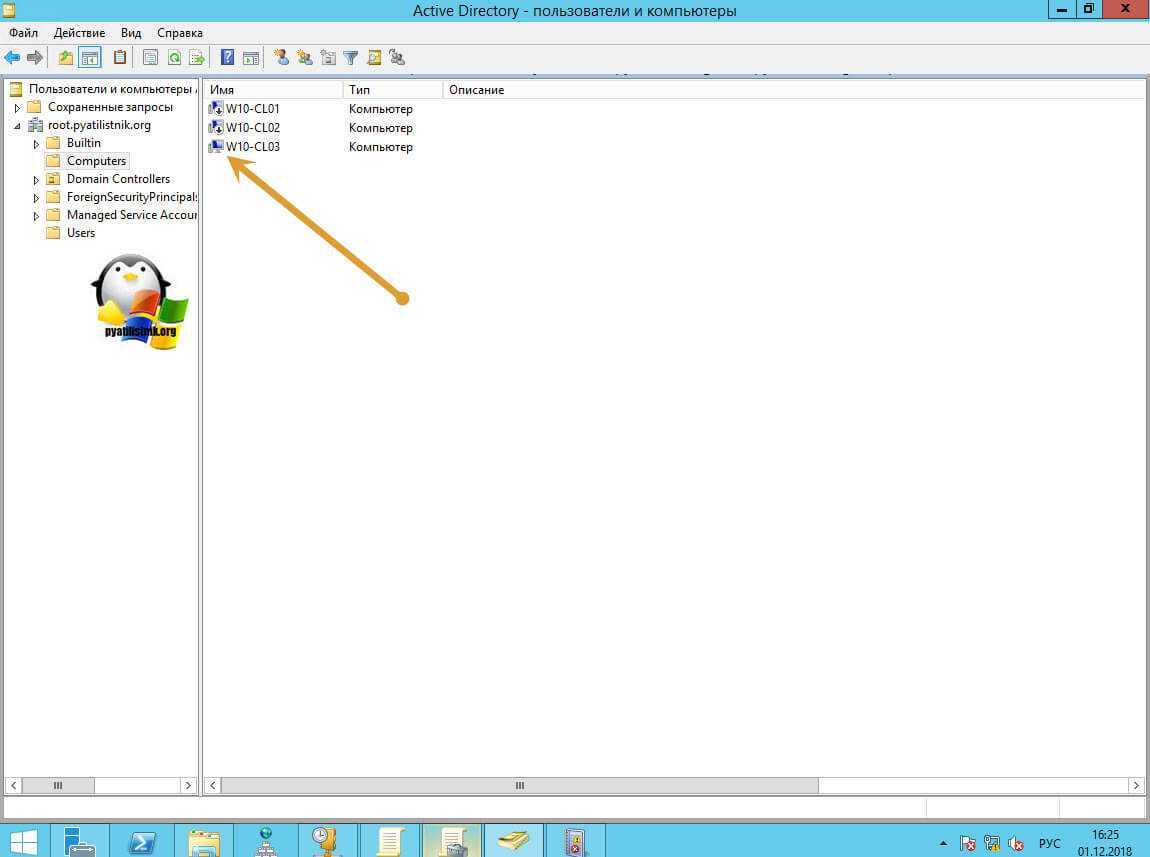

Ввод ПК в домен Server 2012:

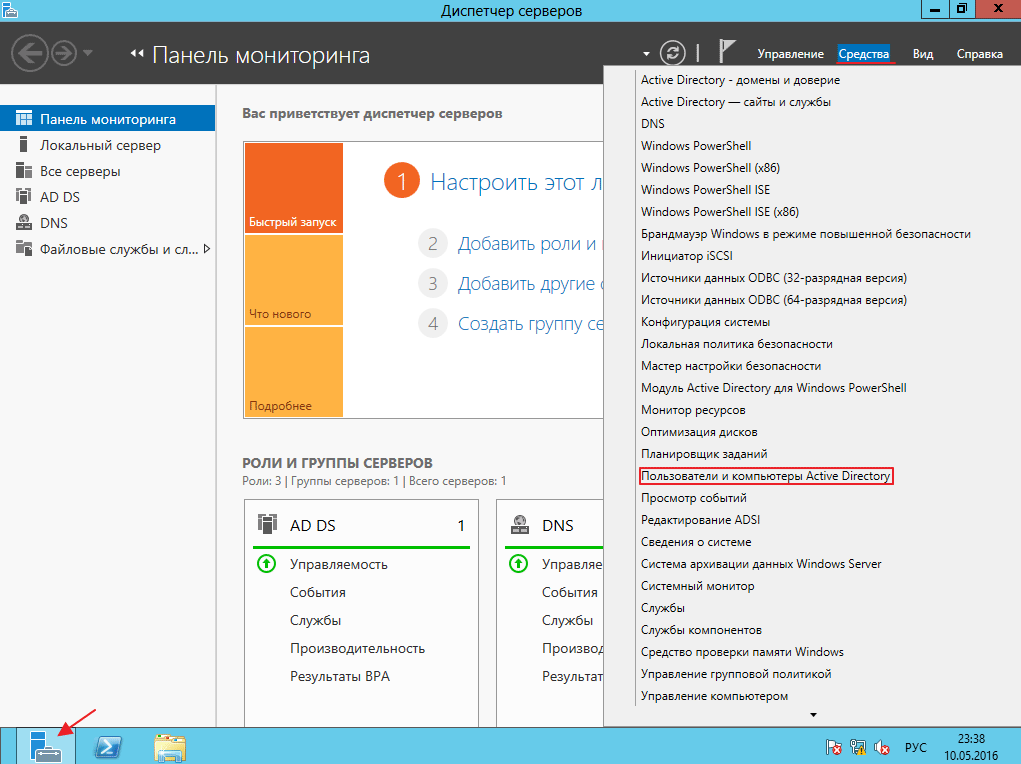

Осуществим вход на наш сервер и откроем оснастку «Пользователи и компьютеры Active Directory» которая расположена в средствах диспетчера серверов

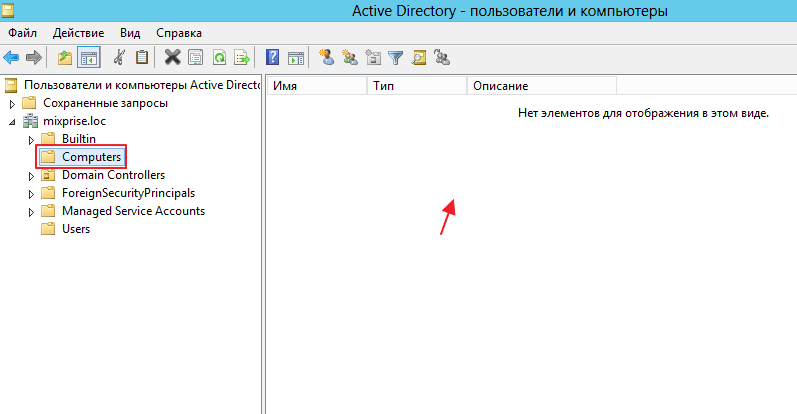

Зайдем в папку «Computers» и убедимся в том что пока что ни один компьютер пока что не подключен к домену

Давайте перейдем к настройкам:

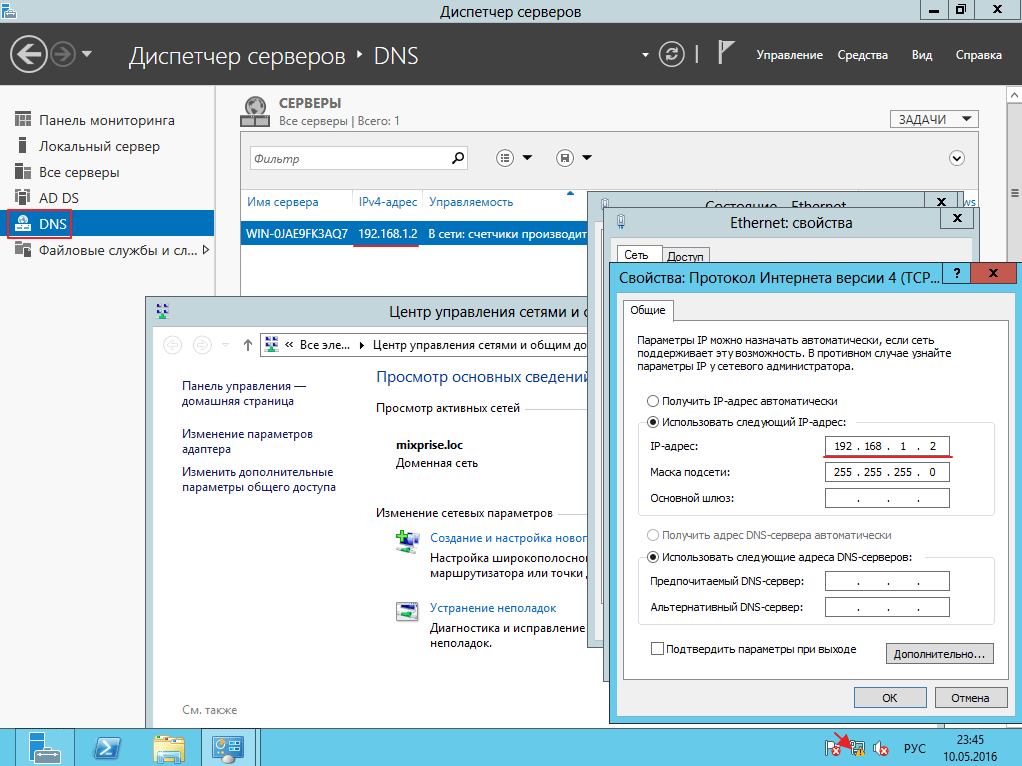

Первой настройкой нам необходимо что бы на рабочих станциях был прописан IP адрес DNS сервера, в нашем случае DNS установлен на контроллере домена и если мы откроем в диспетчере сервером оснастку «DNS» то увидим, что ip адрес совпадает с адресом контроллера домена

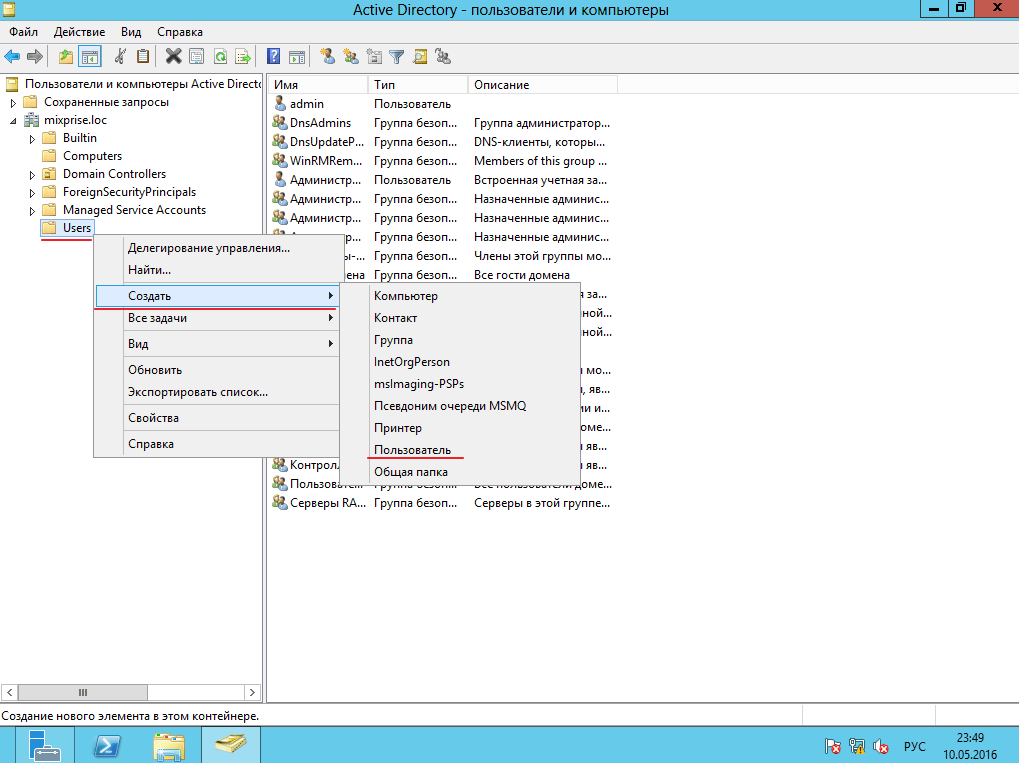

Теперь создадим первого пользователя, и назовем его Тест. Для этого вновь откройте вкладку «Пользователи и компьютеры Active Directory» далее перейдите в парку «Uzers – Создать – Пользователь»

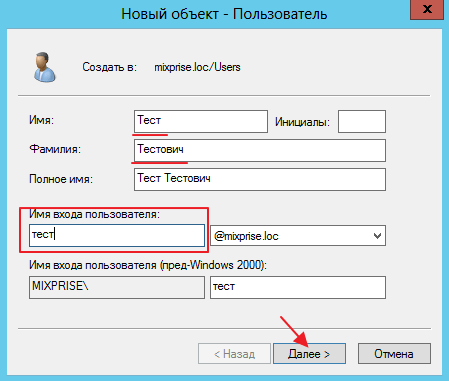

В появившимся окне заполняем необходимые параметры для новой учетной записи информация расположена ниже на картинке и жмем «Далее»

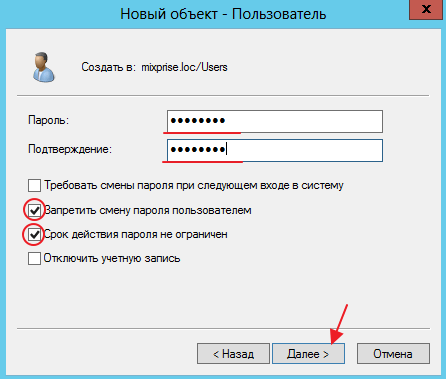

После чего заполняем поля с паролем. Пароль должен отвечать требованиям сложности (содержать латинские буквы с верхним регистром, символы и т.д) Для того что бы каждый раз вам не вводить сложные пароли необходимо отключить данную политику, как это сделать можете узнать их этой статьи.

После ввода паролей нажмите поставьте чекбоксы как указано на рисунке и жмите «Далее»

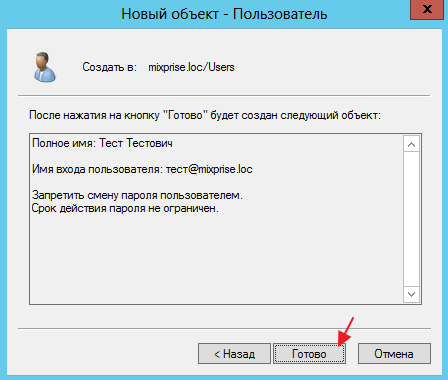

Кликаем «Готово» непосредственно для завершения создания нового пользователя

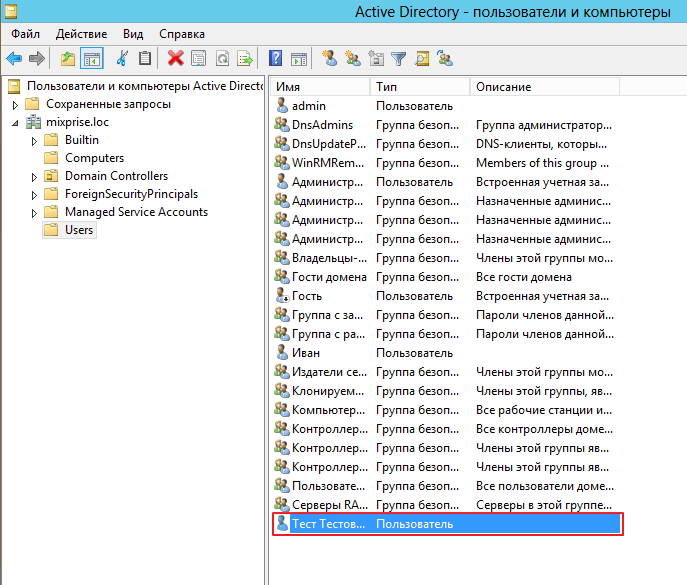

После чего в оснастке AD появится Тест Тестович!

Windows 7 домашняя базовая и работа в домене.

Будет ли Windows 7 домашняя базовая работать в домене под управлением Windows Server и расшарит ли она свои папки и принтера? Ведь на сайте Майкрософта указано, что эта версия виндовс не может присоединится к домену. Почему возник такой вопрос? Да потому, что последнее время дядя Били сильно начал бороться за свои авторские права, и хочешь не хочешь, а надо потихоньку лицензироваться. А вот рекомендованная Windows 7 Профессиональная стоит порядка $200, а цена Win 7 домашняя базовая около 100. Как говорится, почувствуй разницу. Сравнение выпусков Windows 7.

требование к клиентской машине

Windows 7 домашняя базовая в домене под Windows server 2003 .

В домен ее ввести не удастся — кнопочка присоединения к домену просто не активна, но работать можно. И вот хитрость: Windows 7 я ставил вместо Windows ХР, поэтому при установке имя компьютеру дал старое и пользователь остался тоже старый — и имя и пользователь в домене УЖЕ были. Юзер с этого компа как и прежде ходил без проблем во все нужные места. Принтер тоже расшарил и так как имя хоста не поменялось, то остальные пользователи сети, как и раньше на него печатали — я у них ничего не настраивал. Никто никаких неудобств не заметил. На этом компе я еще создал учетку администратора, как и на серваке, поэтому, на этот комп я спокойно заходил и делал что мне надо.

Вывод: если вам не столь важно централизованно управлять групповыми политиками с контроллера домена, то можно смело покупать домашнюю базовую и работать в домене под Windows server 2003 — проверенно

Исключение из домена Windows 10 и Windows Server 2016

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

Метод вывода для Windows 10 версий 1503-1511

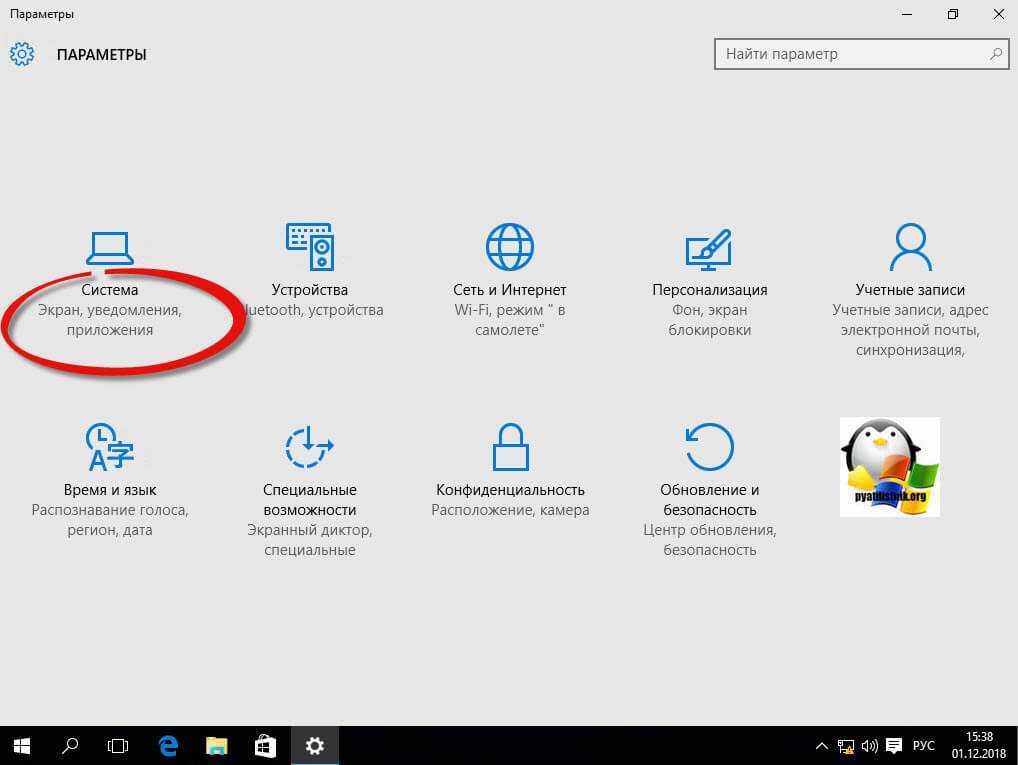

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку «Пуск» или же сочетанием клавиш WIN и I одновременно. Находим там пункт «Система».

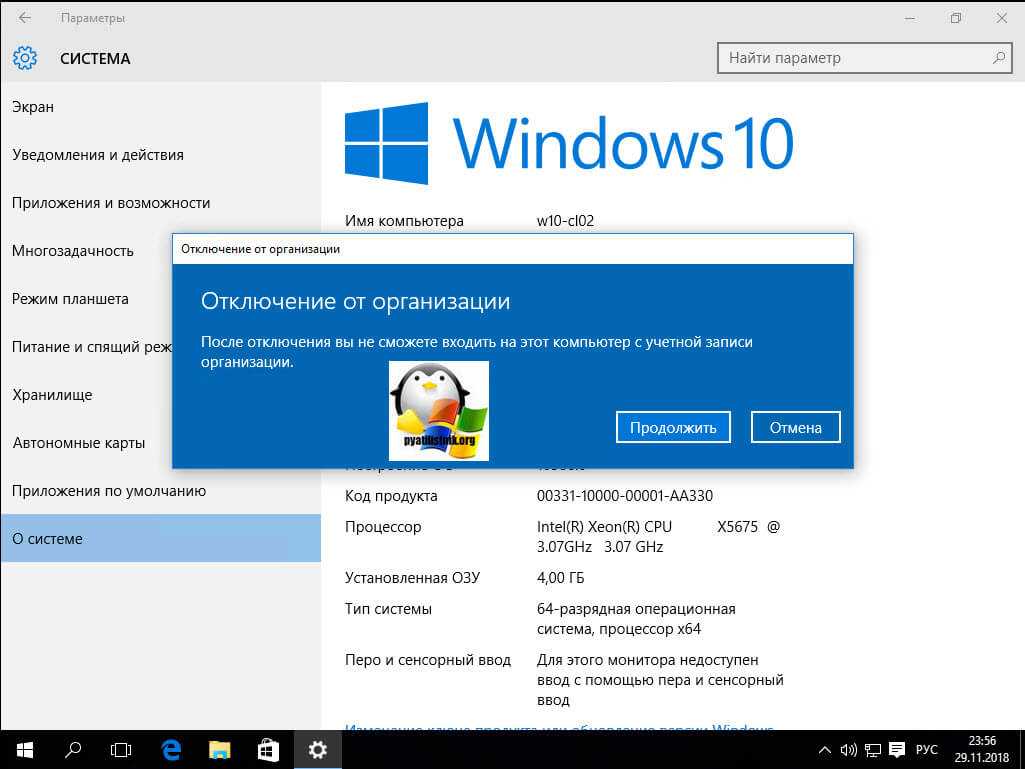

В самом низу находим пункт «О Системе» и видим кнопку «Отключиться от организации», нажимаем ее.

В окне «Отключение от организации» просто нажмите продолжить.

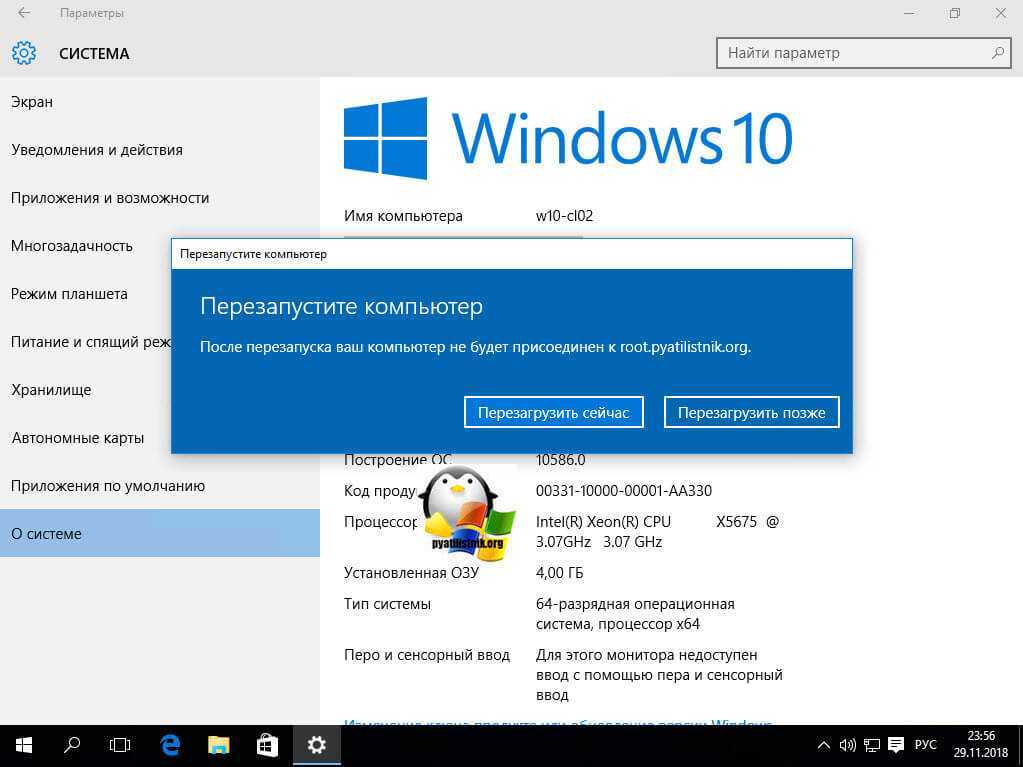

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

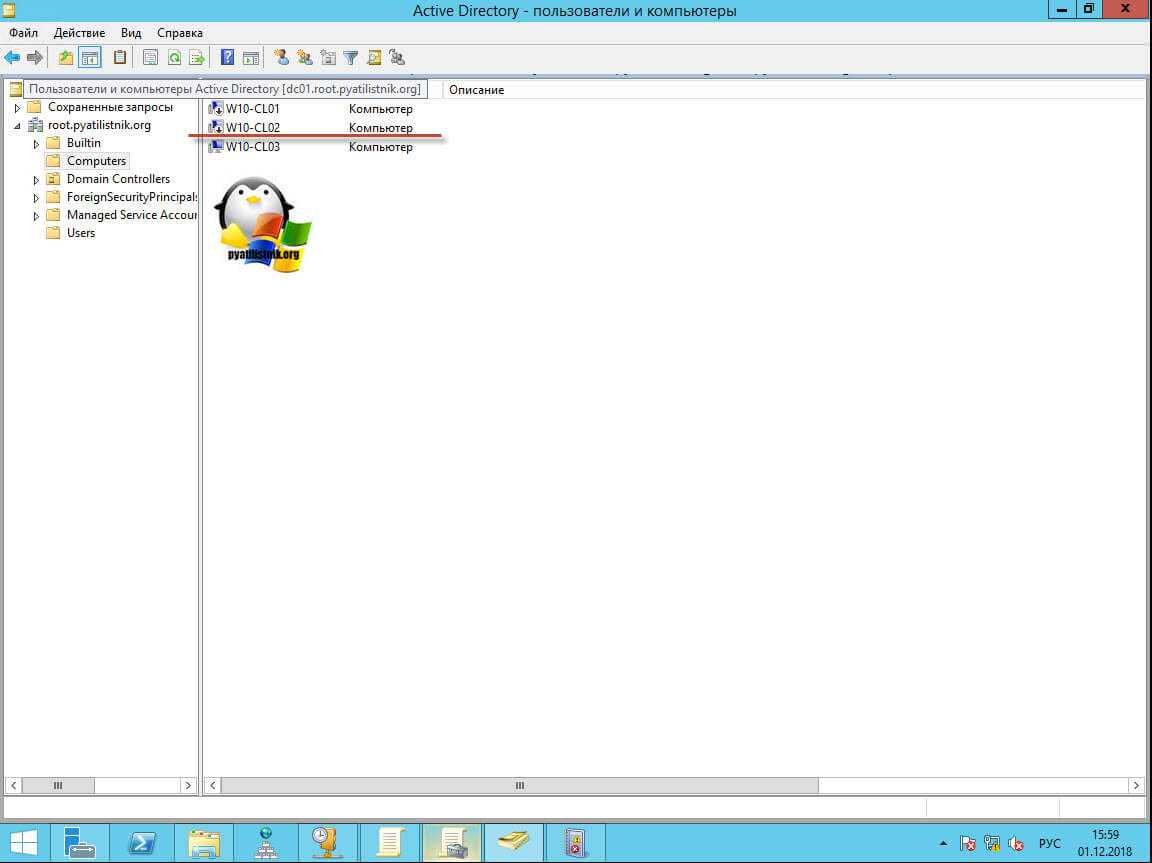

В оснастке ADUC данный компьютер так же был отключен.

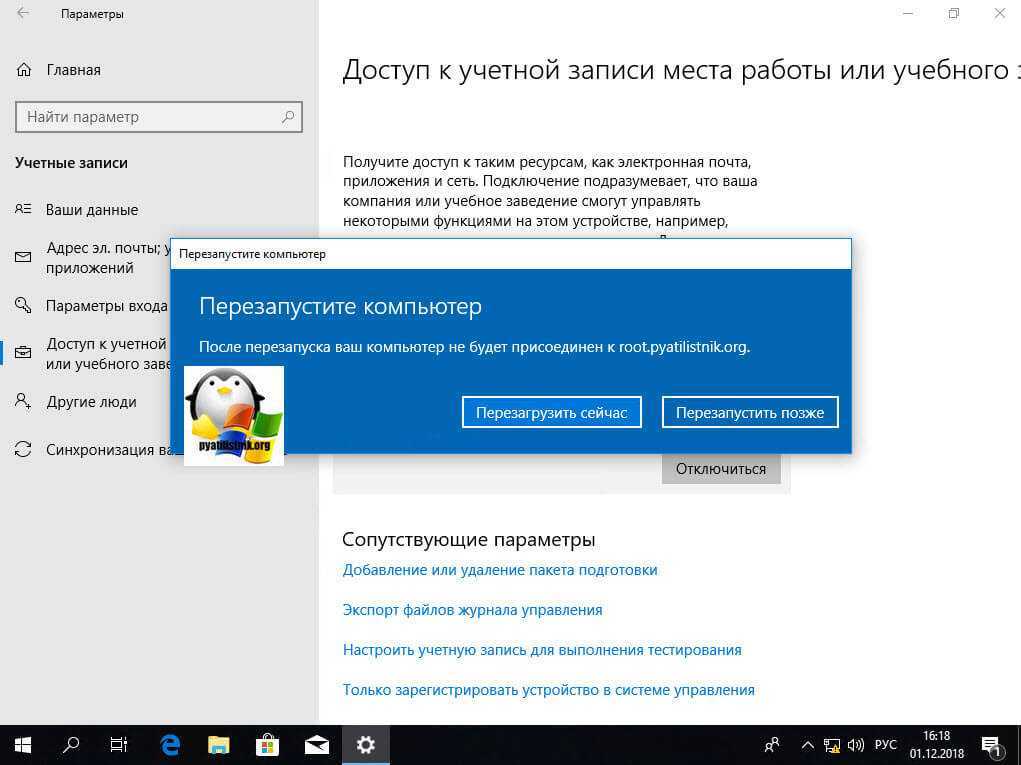

Метод вывода для Windows 10 версий 1607 и выше

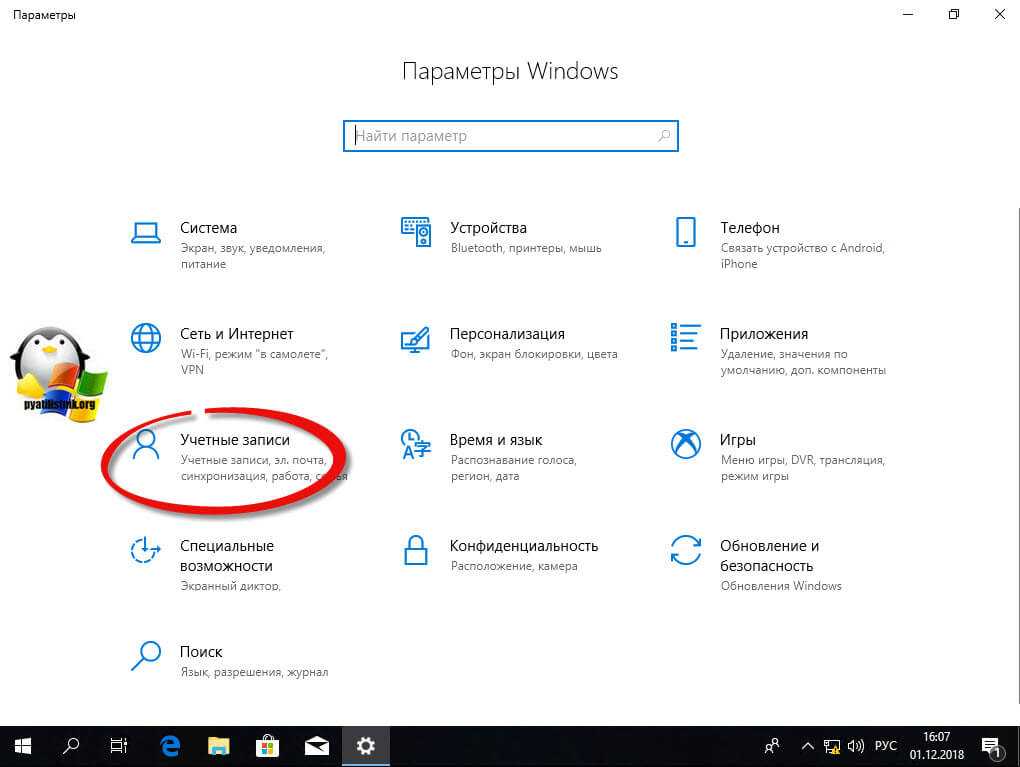

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете «Параметры Windows 10», но уже переходите в пункт «Учетные записи»

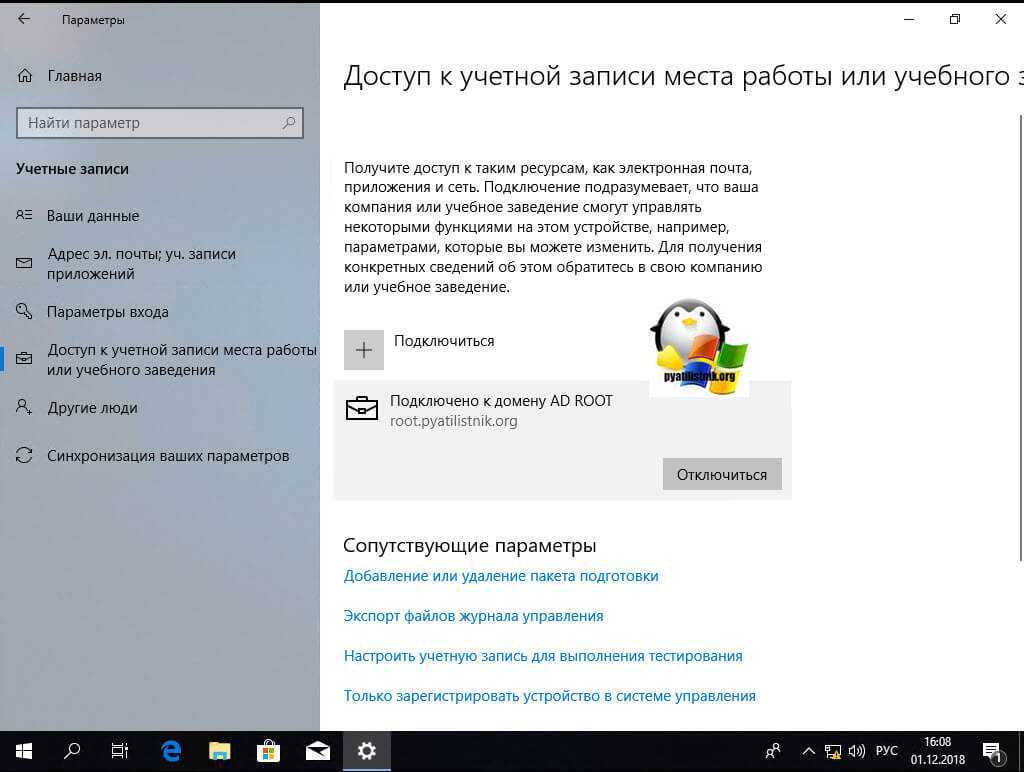

Далее находите пункт «Доступ к учетной записи места работы или учебного заведения» и нажимаете отключиться.

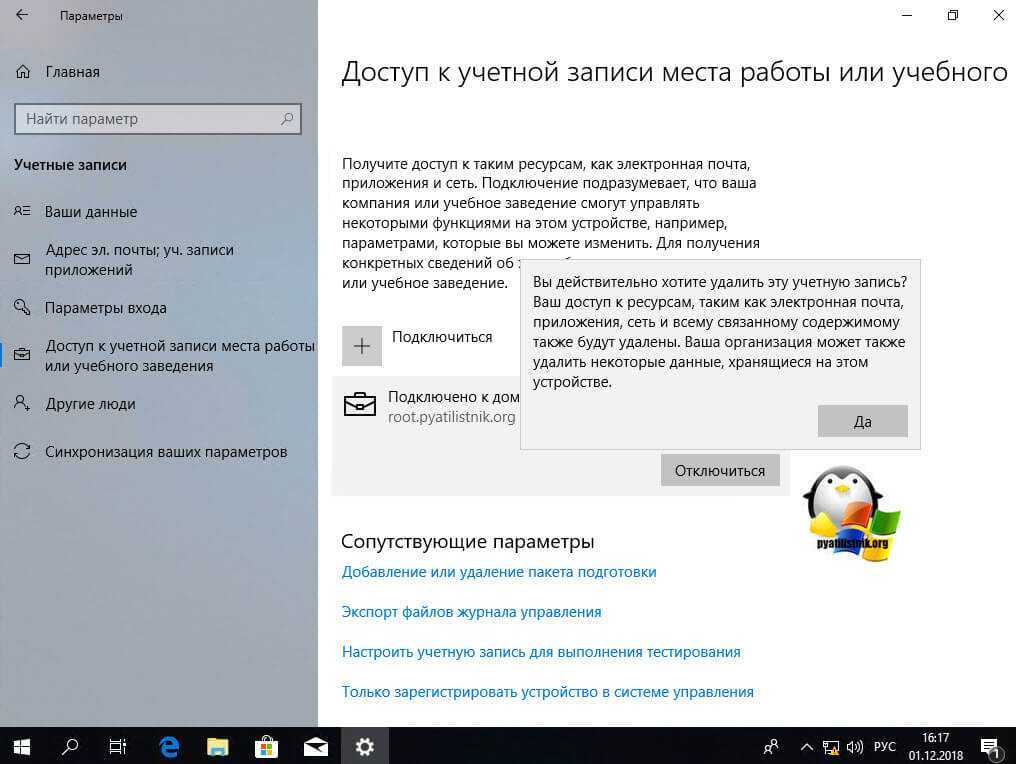

У вас выскочит окно с уведомлением:

Вы действительно хотите удалить эту четную запись? Ваш доступ к ресурсам, таким как электронная почта, приложения, сеть и всему связанному содержимому также будет удалены. Ваша организация может также удалить некоторые данные, хранящиеся на этом устройстве.

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

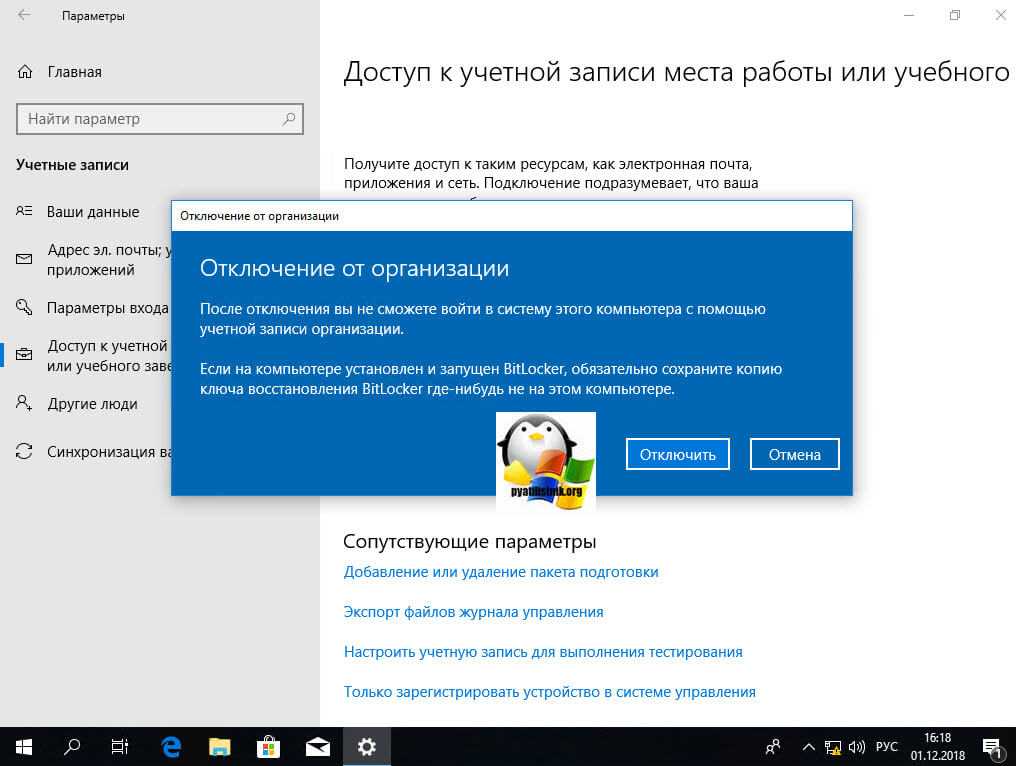

После отключения вы не сможете войти в систему этого компьютера с помощью учетной записи организации. Если установлен и запущен Bitlocker, обязательно сохраните копию ключа восстановления Bitlocker где-нибудь не на этом компьютере

Нажимаем кнопку «Отключить»

Перезагружаем систему.

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную

Определяем причину ошибки, чистим браузер

Если с настройками даты все в порядке, то нужно определить причину появления сообщения «Ваше подключение не защищено». Как я уже писал выше, причина может быть как в самом браузере, так и в настройках системы, или на стороне сайта, на который не удается зайти.

Первым делом я советую проверить, открывается ли «проблемный» сайт в другом браузере (желательно на движке Chromium). Наверняка, у вас установлено несколько браузеров.

- Если сайт открывается в другом браузере – значит нужно очистить кэш и куки того браузера, в котором появляется ошибка с кодом ERR_CERT_AUTHORITY_INVALID, или ERR_CERT_COMMON_NAME_INVALID. Так же нужно отключить расширения (дополнения). Если не поможет – переустановить браузер.

- Если сайт не открывается – смотрите другие решения данной проблемы в конце этой статьи.

Давайте коротко рассмотрим, как очистить кэш и куки в популярных браузерах. Так же проверить установленные расширения.

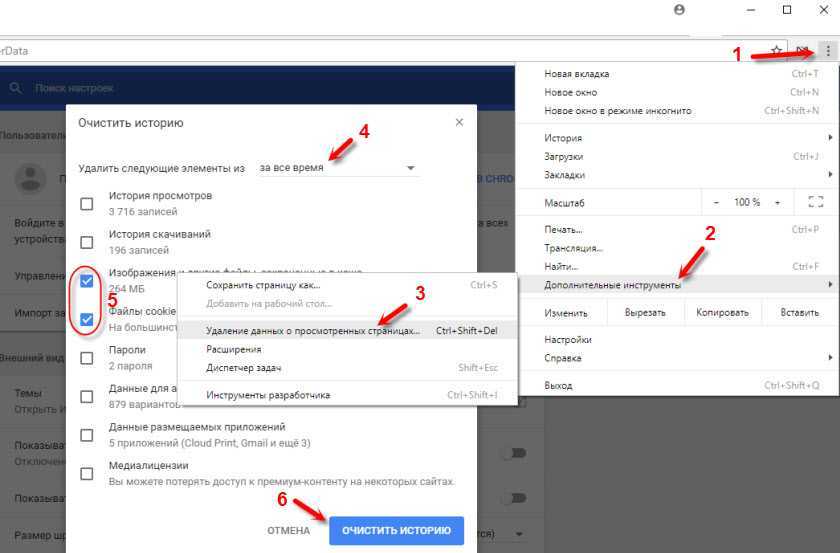

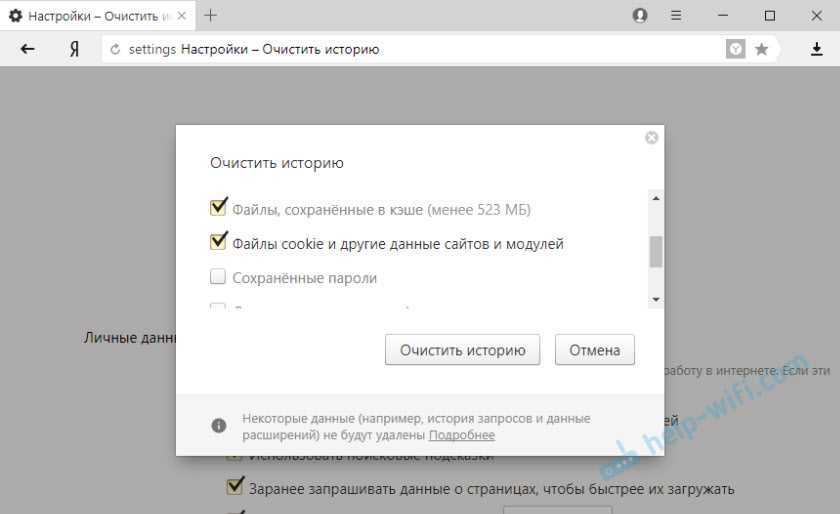

Ваше подключение не защищено в Google Chrome

Для очистки кэша и cookie перейдите в «Меню» – «Дополнительные инструменты» – «Удаление данных о просмотренных страницах». Изображения и файлы можете спокойно удалять, а вот после очистки файлов cookie, возможно понадобится заново авторизоваться на некоторых сайтах.

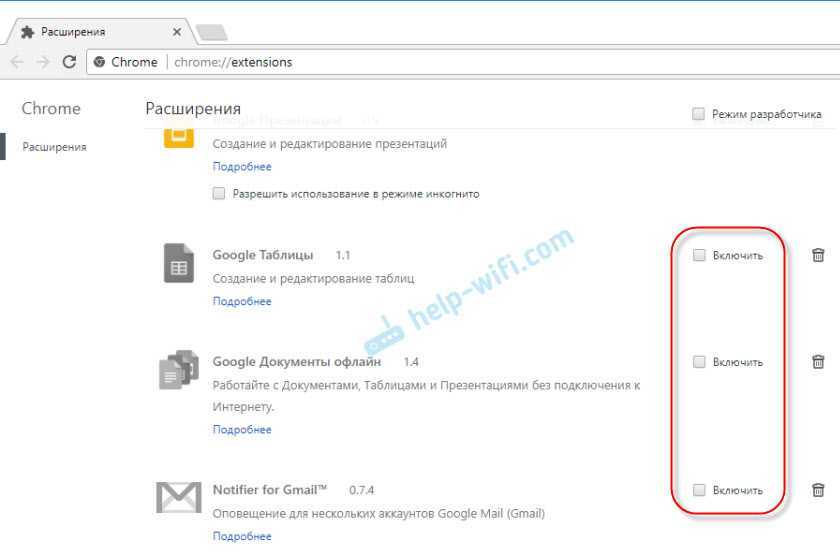

Так же временно отключите все расширения. Для этого зайдите в «Меню» – «Дополнительные инструменты» – «Расширения» и снимите галочки возле всех установленных расширений.

Затем сможете включить их обратно

Особе внимание обратите на расширения от антивирусных программ

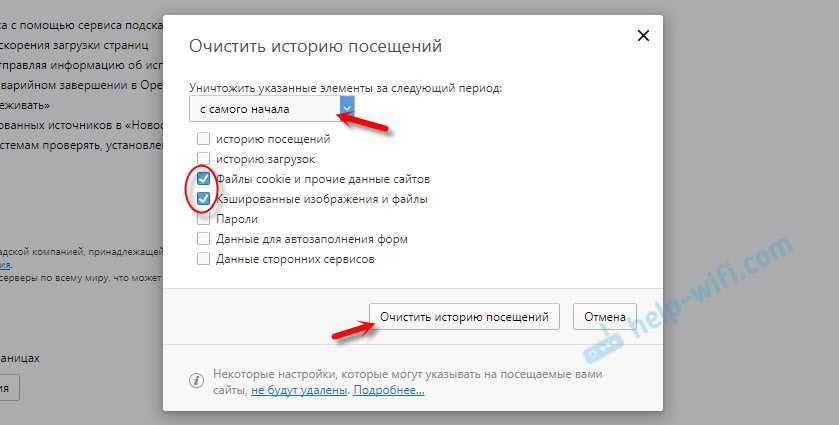

В Яндекс.Браузер

Для очистки кэша и куки перейдите в «Меню» – «Настройки» и нажмите на кнопку «Очистить историю загрузки». Выберите «Файлы cookie» и «Файлы сохраненные в кэше». За все время.

Дополнения находятся в «Меню» – «Настройки», вкладка «Дополнения». Отключите все.

Opera

По браузеру Опера я писал отдельную инструкцию: как очистить историю, кэш, куки браузера Opera. Там все просто.

Расширения находятся в разделе «Меню» – «Расширения». Снова же, отключаем все. Особенно VPN и антивирусы.

Вот таким способом можно попытаться исправить ошибку «Ваше подключение не защищено» в браузере Opera.

Еще два момента:

- Если у вас другой браузер, то найти там эти настройки совсем не сложно. Так же для очистки разных параметров практически всех браузеров я могу посоветовать программу CCleaner. Только будьте осторожны при работе с ней. Не удалите что-то лишнее.

- Если очистка истории и отключение дополнений не помогли избавится от ошибки, и необходимый сайт по прежнему не открывается с предупреждением о незащищенном подключении, то попробуйте переустановить свой браузер. Если, например, ошибка в Google Chrome, то удалите его, затем скачайте и установите заново.

настройка сети;

По умолчанию операционная система попытается выполнить инициализацию сетевого адреса с DHCP-сервера. Если DHCP-сервер недоступен, он присвоит сетевому интерфейсу Автоматический частный IP-адрес (APIPA). Кроме того, можно назначить статический IPv4-адрес вручную и указать маску подсети и шлюз по умолчанию. При настройке адреса IPv4 можно также использовать эту страницу параметров для настройки основного и дополнительного DNS-серверов.

- В главном меню введите и нажмите клавишу, чтобы перейти на страницу параметры .

- В списке доступных интерфейсов введите номер интерфейса, например , и нажмите, чтобы выбрать этот интерфейс.

- На странице Параметры сетевых адаптеров выберите один из следующих параметров.

- Введите и нажмите, чтобы задать адрес сетевого адаптера.

- Нажмите и нажмите клавишу, чтобы настроить DHCP или нажать и нажать, чтобы настроить статический IP-адрес.

- Если выбран параметр статический IP-адрес, укажите адрес IPv4, маску подсети (в нотации с точками с разделением, например ) и адрес шлюза по умолчанию, нажав после каждой записи.

- Введите и нажмите, чтобы задать адрес DNS-сервера.

- Укажите адрес IPv4 предпочитаемого DNS-сервера и нажмите клавишу .

- Укажите адрес IPv4 альтернативного DNS-сервера и нажмите клавишу .

- Введите и нажмите , чтобы очистить текущие параметры DNS-сервера.

Подготовка к включению Active Directory

Среди служб Active Directory имеется служба DNS. Каждый компьютер уже пользуется услугами того или иного DNS сервера, но для работы Active Directory необходимо настроить DNS роль сервера, по сути, DNS сервер, который будет обеспечивать преобразование (разрешение) имён компьютеров в IP адреса, сторонний DNS сервер не подойдёт. Включение DNS будет выполнено вместе с установкой Active Directory. Для того, чтобы DNS сервер работал правильно, необходимо, чтобы у всех компьютеров в Active Directory были статичные IP адреса. Поэтому вам нужно настроить ваши компьютеры и ваш Windows Server на работу со статичными IP. Всю необходимую теорию и инструкции по настройке вы найдёте в статье «Как веб-сервер на своём компьютере сделать доступным для других» (статичные IP нужны для многих сетевых служб). В предыдущей части было показано, как настроить статичные IP на сетевых интерфейсах Windows. Под спойлером пример присвоения статичных IP на роутере.

Второе, на что следует обратить внимание, это на имена компьютеров. У всех компьютеров Windows есть имена, которые генерируются автоматически и являются неинформативными, например, WIN-M30RTOJQTFM

Поэтому рекомендуется воспользоваться рассмотренными в предыдущей части инструментами или инструкцией «Имя компьютера Windows: как изменить и использовать» и присвоить вашим компьютерам имена, описывающие их функции или другим образом помогающие вам понять, о каком компьютере идёт речь.

Комментарии (10)

TrueLiece

C помощью описанного метода компьютер НИКОГДА не войдет в домен. Атор, учите матчасть. По поводу DNS… сегмент 44.0 никогда не увидит сегмент 100.0 без соответствующего маршрута и как следствие домен.

Виталий

Да всего то нужно маску подсети изменить на 255.255.0.0, чтобы 44.0 увидел 100.0

TrueLiece, не несите ерунды, автор взял пример стандартной ситуации филальной сети. Его роутер 192.168.44.1 наверняка знает “где” находятся днс-сервера.

Konstantin

Дааааааааа, беда, если в сети с доменом нет dhcp b втыюююю

Я конечно не “Профессионал”, но если так и было задумано что DNS находится в другом сегменте, то в статье это нужно было бы как-то обозначить про то что router там такой “всезнайка”. Ведь не дай бог дети прочитают и попытаются повторить…..

Вообще-то я искал как подключить “домашний” комп к Domain, который еще и развернут в облаке Microsoft Azure с очень непростым DNS и NAT положением… Случайно не в курсе.

Сэр пистолет

Очевидно, что автор – дилетант.

Пока Вы тут умничаете статья помогает многим людям, в том числе и мне. Никак не мог печатать с компа находящегося не в домене подключенного через Wi-Fi роутер (который в свое время настроен как точка доступа от главного роутера сети) на компе находящемся в домене и подключенном к тому же роутеру, но патчкордом. Короче говоря без сисадмина сеть превратилась в джунгли. Комп ввел в домен вышеописпным способом и вуаля, все работает!

Добрый день! У меня на работе все компьютеры подключены к домену, один компьютер умер. Пришлось ему поменять винт и соответственно установить заново Windows 7, так вот теперь не могу его подключить обратно. Из всего что известно это логин и пароль администратора. На всех компьютерах ip-адреса стоят автоматические. помогите плиз.

я правильно попал в принципе?

Суть вопроса: дома есть мощный комп с win7 х64и реликт с win xp х86. Последний лагает жестко (пробовал и разные хпшки и настройки производительности менять). Поэтому хочу один ПК использовать как рабочую машину с ОС, а второй – загружать с первого и пользоваться им по сути как монитором (конечно говорю об отдельном рабочем столе). Оба компа должны иметь в результате рабочую win7 (или “серверную” win7). Подключение через домашний роутер.

По статье видимо это и есть часть ответа? Надо основной комп сделать доменом? А что делать со вторым компом? Что туда инсталить вообще? )

Ошибка: «Часы отстают (err_cert_date_invalid)» в Google Chrome

Из-за неверных настроек даты и времени на компьютере может появляться ошибка «Не защищено». Раньше так и было. Но сейчас я проверил, и появляется уже другое сообщение: «Часы отстают».

В любом случае, проверьте настройки даты и времени. Если настройки у вас сбились, то нажмите правой кнопкой мыши на часы и выберите «Настройка даты и времени». В Windows 10 это выглядит вот так:

Установите автоматическую настройку этих параметров, или задайте вручную.

Обновление: если дата и время установлены правильно

Так как время и дата были настроены правильно, то Сергей сначала изменил дату, после чего Хром начал выдавать сообщение «Часы отстают», и после установки правильной даты все заработало.

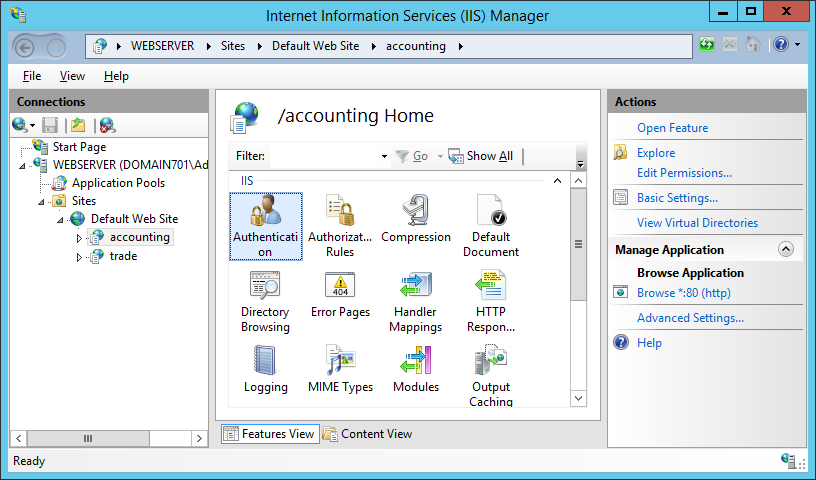

Расположение веб-сервера IIS и рабочих серверов 1С на разных машинах

В некоторых случаях, несмотря на корректно указанного пользователя операционной системы в пользователе информационной базы, при попытке входа в опубликованную базу через браузер аутентификация операционной системы не проходит. Такая ситуация может возникать, если веб-сервер IIS и сервер 1с находятся на разных машинах. В таком случае в технологическом журнале рабочего процесса можно наблюдать следующую картину:

56:39.487001-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: SrcUserName1: winserver1c$@DOMAIN701.COM56:39.487002-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: DstUserName1: testuser2@DOMAIN701.COM(DOMAIN701.COM\testuser2)56:39.596004-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: DstUserName2: NT AUTHORITY\ANONYMOUS LOGON(NT AUTHORITY\ANONYMOUS LOGON)56:39.659003-0,EXCP,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Exception=a01f465c-ed70-442e-ada5-847668d7a41c,Descr=’src\VResourceInfoBaseServerImpl.cpp(991):a01f465c-ed70-442e-ada5-847668d7a41c: Идентификация пользователя не выполненаНеправильное имя или пароль пользователя’

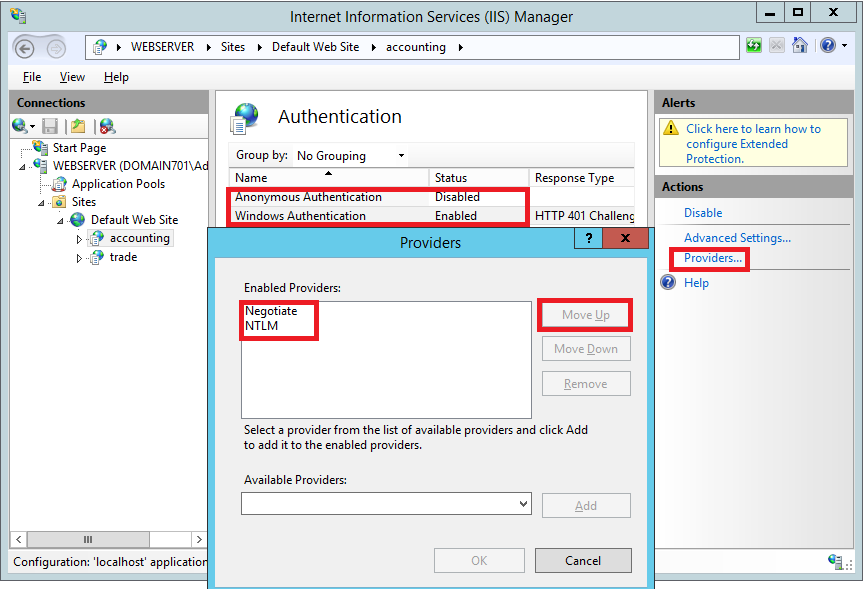

При возникновении такой ситуации необходимо проверить следующие настройки:

1) Убедиться, что процессы сервера 1С запущены от имени доменной учетной записи, входящей в группу Domain Users.

2) Убедиться, что веб-сервер IIS настроен корректно.

В публикации информационной базы найти настройки аутентификации

В настройках аутентификации отключить анонимную аутентификацию и включить Windows-аутентификацию. В Windows-аутентификации упорядочить доступных провайдеров так, чтобы на первом месте был Negotiate.

Пул приложений публикации не нуждается в настройках, в нем можно оставить все по умолчанию.

После изменения настроек перезапустить веб-сервер с помощью команды iisreset в командной строке.

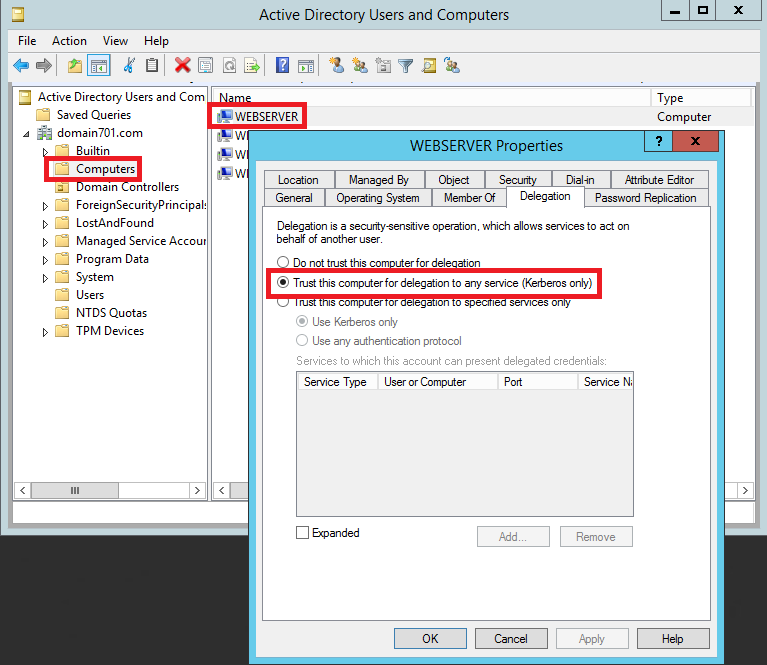

3) Убедиться, что в контроллере домена в свойствах компьютера, на котором запущен веб-сервер, на вкладке делегирование установлено «Доверять компьютеру делегирование любых служб (только Kerberos)»

Для этого откройте оснастку Active Directory Users and Computers (dsa.msc), в компьютерах найдите веб-сервер, перейдите в его свойства и на вкладке Делегирование установить значение «Доверять компьютеру делегирование любых служб (только Kerberos)» и нажать применить.

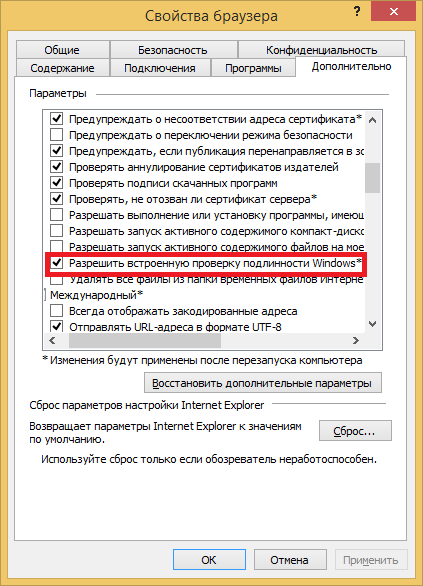

4) Убедиться, что на клиенте в свойствах обозревателя разрешена встроенная проверка подлинности Windows.

После выполнения всех действий необходимо перезагрузить клиентский компьютер (рабочие серверы перезагрузки не требуют) и убедиться, что аутентификация операционной системы успешно выполняется.

Важно: аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах в тонком клиенте работает, начиная с версии 8.3.10.2620 (для тестирования)

Установите RSAT для версий 1809 и выше

Выполните следующие действия, чтобы включить RSAT в Windows 10.

- Щелкните правой кнопкой мыши значок «Windows» в левом нижнем углу экрана.

- Выберите опцию «Настройки» из всплывающего меню.

- Когда откроется окно настроек, вы должны выбрать вкладку «Приложения» из списка.

- Затем нажмите на ссылку «Управление дополнительными функциями» в правой части окна настроек. Он находится в разделе «Приложения Особенности ».

- Нажмите на значок «+ Добавить функцию».

- Windows покажет список доступных дополнений. Прокрутите вниз и выберите из списка надстройку «RSAT: доменные службы Active Directory и облегченные инструменты каталога».

- Нажмите кнопку «Установить».

- После завершения установки RSAT должен появиться в разделе «Администрирование» меню «Пуск».

Подключение CentOS 7 к домену

Устанавливаем софт, который нам понадобится, для корректного ввода centos в домен windows.

# yum install realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools

Вводим Centos 7 в домен:

# realm discover XS.LOCAL xs.local type: kerberos realm-name: XS.LOCAL domain-name: xs.local configured: no server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools

# realm join -U administrator XS.LOCAL Password for administrator:

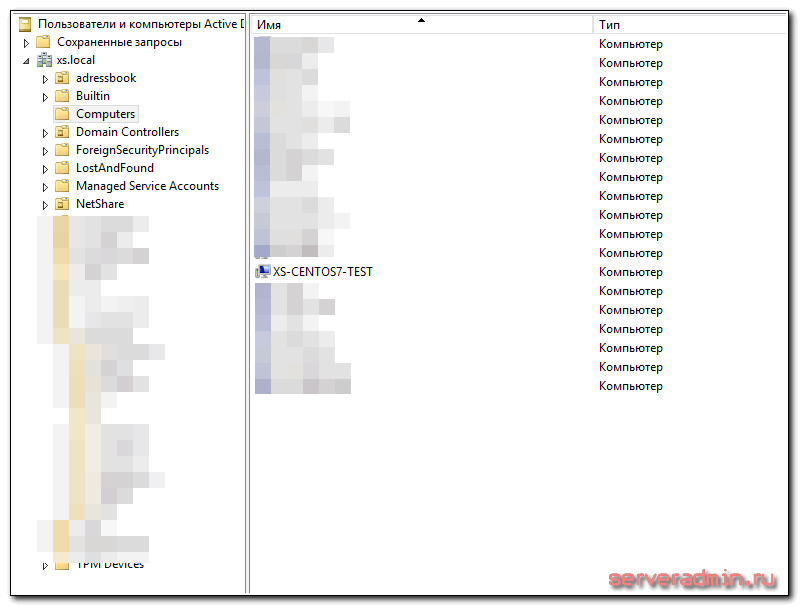

Если не получили никакой ошибки, значит все прошло нормально. Можно зайти на контроллер домена и проверить, появился ли наш linux сервер в домене.

Изменим немного конфиг sssd для того, чтобы не нужно было вводить полное имя домена при логине, а только username.

# mcedit /etc/sssd/sssd.conf

use_fully_qualified_names = False

Разрешаем доменным пользователям создавать домашние директории:

# authconfig --enablemkhomedir --enablesssdauth --updateall

Запускаем службу sssd и добавляем в автозагрузку:

# systemctl enable sssd.service && systemctl restart sssd

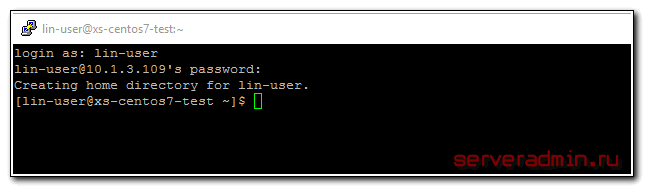

Проверяем авторизацию по ssh, подключившись по любой доменной учетной записи.

Для пользователя будет создана домашняя директория /home/lin-user@xs.local.

How to Install Active Directory Users and Computers in Windows 10?

By default, RSAT is not installed in Windows 10 (and other Windows desktop operating systems). Remote Server Administration Tools (RSAT) allows IT administrators to remotely manage roles and components on Windows Server 2020, 2020, 2012 R2, 2012, 2008 R2 from user’s workstations running Windows 10, 8.1, 8 and Windows 7. The RSAT resembles Windows Server 2003 Administration Tools Pack (adminpak.msi) that was installed on clients running Windows 2003 or Windows XP and was used for remote server management. RSAT can’t be installed on computers with the Home editions of Windows. To install RSAT, you must have Professional or Enterprise edition of Windows 10.

Depending on the Windows 10 build, the ADUC console is installed differently.

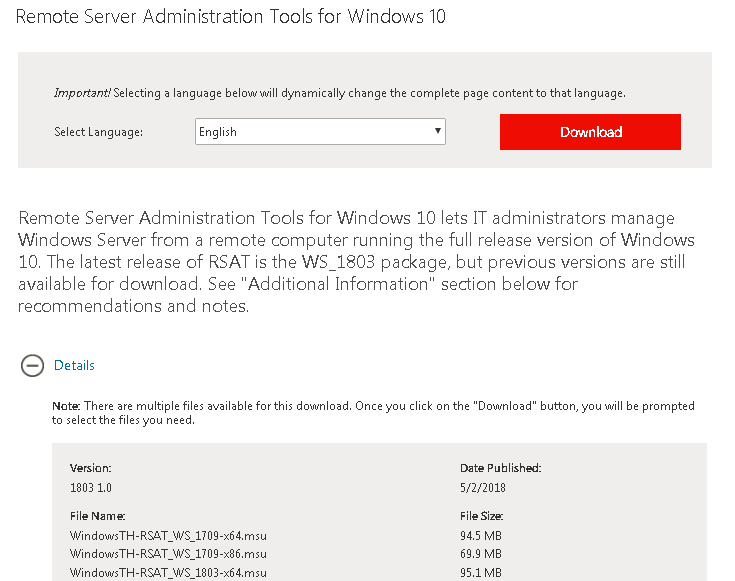

Installing ADUC in Windows 10 Version 1803 and Below

You can download the latest version of Remote Server Administration Tools for Windows 10 (Version: 1803 1.0, Date Published: 5/2/2018) using the following link .

Tip. As you can see, the RSAT package is available for the latest version of Windows 10 1803. WindowsTH-RSAT_WS_1709 and WindowsTH-RSAT_WS_1803 are used to manage Windows Server 2020 1709 and 1803 respectively. If you are using a previous version of Windows Server 2020 or Windows Server 2012 R2 / 2012/2008 R2, you need to use the WindowsTH-RSAT_WS2016 package.