Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Соответствие рекомендациям Best Practice

1. Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В обычной командной строке от имени администратора вводим:

sc config srv start= demand

3. Некоторые сетевые адаптеры поддерживают RSS, но эта возможность отключена.

Необходимо для сетевого адаптера, который используется для подключения к сети, включить RSS.

Вводим команду в Powershell:

Enable-NetAdapterRss -Name *

4. Некоторые сетевые адаптеры поддерживают IPsec TOv2, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterIPsecOffload -Name *

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

Архитектура ADPrep и проверки предварительных требований

Средство Adprep больше не обязательно запускать на хозяине схемы. Его можно запускать удаленно с компьютера с 64-разрядной версией Windows Server 2008 или более поздней версии.

Примечание

Средство Adprep использует протокол LDAP для импорта файлов Schxx.ldf и не переподключается автоматически, если во время импорта подключение к хозяину схемы прерывается. В процессе импорта хозяин схемы переводится в специальный режим, а переподключение отключается, так как при повторном подключении по протоколу LDAP режим станет иным. В этом случае схема будет обновлена неправильно.

Проверка предварительных требований обеспечивает соблюдение определенных условий. Эти условия необходимы для успешной установки доменных служб Active Directory. Если некоторые обязательные условия не выполняются, вы можете устранить проблемы, а затем продолжить установку. Также проверяется готовность леса или домена к автоматическому выполнению кода развертывания Adprep.

Исполняемые файлы, файлы DLL, LDF и другие файлы ADPrep

- ADprep.dll

- Ldifde.dll

- Csvde.dll

- Sch14.ldf — Sch56.ldf

- Schupgrade.cat

- *dcpromo.csv

Код подготовки Active Directory, который ранее помещался в файле ADprep.exe, прошел рефакторинг и теперь находится в файле adprep.dll. Это позволяет как программе ADPrep.exe, так и модулю Windows PowerShell ADDSDeployment использовать библиотеку для выполнения одних и тех же задач с помощью одинаковых возможностей. Программа Adprep.exe имеется на установочном носителе, но автоматические процессы не обращаются к ней напрямую — администратор должен запустить ее вручную. Она может выполняться в 64-разрядной версии Windows Server 2008 и более поздних операционных системах. Программы ldifde.exe и csvde.exe также имеют DLL-версии, прошедшие рефакторинг, которые загружаются процессом подготовки. Для расширения схемы по-прежнему используются заверенные подписями LDF-файлы, как в предыдущих версиях операционной системы.

Важно!

32-разрядного средства Adprep32.exe для Windows Server 2012 не существует. Для подготовки леса и домена необходим по крайней мере один компьютер с Windows Server 2008 (64-разрядной версии), Windows Server 2008 R2 или Windows Server 2012, работающий как контроллер домена, рядовой сервер или член рабочей группы. Средство Adprep.exe нельзя запустить в 64-разрядной версии Windows Server 2003.

Установка роли AD DS

Открываем Диспетчер серверов

Нажимаем Управление — Добавить роли и компоненты:

Если откроется окно с приветствием, просто нажимаем Далее. В следующем окне оставляем Установка ролей и компонентов и нажимаем Далее:

Выбираем сервер, на который будет установлена роль контроллера домена (по умолчанию выбран локальный сервер) и нажимаем Далее:

Среди всех ролей выбираем следующие:

- DHCP-сервер

- DNS-сервер

- Доменные службы Active Directory

* на самом деле, для работы роли контроллера домена не обязательна установка первых двух. Они могут быть настроены на других серверах.

В следующем окне Выбор компонентов просто нажимаем Далее.

Досчелкиваем Далее до конца и нажимаем Установить:

![]()

Те же действия можно выполнить командой Powershell:

Install-WindowsFeature -Name DNS, DHCP, AD-Domain-Services -IncludeManagementTools

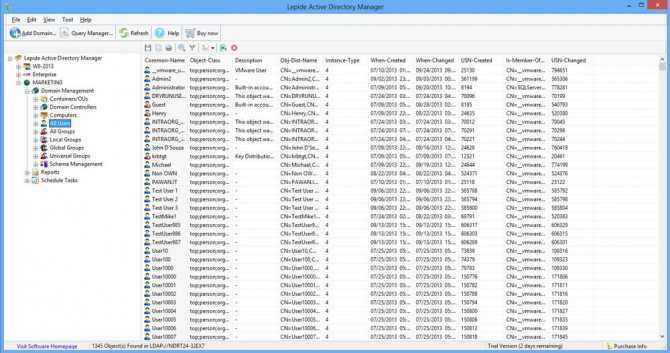

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя:

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

wusa.exe c:InstallWindowsTH-RSAT_WS2016-x64.msu /quiet /norestart

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Active Directory — что это простыми словами

Active Directory — это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты — компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory — это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту — в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов — чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных.

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» — то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два — если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы — если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить — работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос — зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Ошибка: 0x80073701

Я упоминал, что вначале инструкция задумывалась на русифицированном сервере, но на этапе установки Active Directory Domain Services я столкнулся с ошибкой:

Сбой запроса на добавление или удаление компонентов на указанном сервере. Сбой установки одной или нескольких ролей, служб ролей или компонентов. Не найдена сборка, на которую имеется ссылка. Ошибка: 0x80073701

Как результат, невозможно было установить Active Directory Domain Services.

Гугление позволило найти возможную причину: сервер пытается скачать несуществующий пакет для другого языка (не для того, который является системным). Как варианты решения предлагается сложный процесс анализа логов и правки реестра, либо переустановка без потери данных (восстановление). Я выбрал другой вариант — установить сервер на английском языке, здесь эта ошибка не должна встречаться.

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

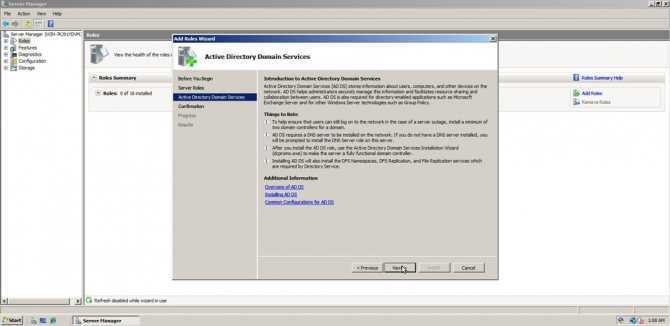

- Запустится мастер, но первое окно с описанием можно пропустить.

- О, перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Резервный контроллер домена Linux – Подготовка к установке Samba

-

Проверяем содержимое файла hosts

sudo nano /etc/hosts

Для сервера с именем ag-dc-2, содержимое должно выглядеть следующим образом:

127.0.0.1 localhost.localdomain localhost 192.168.1.101 ag-dc-2.adminguide.lan ag-dc-2

Убеждаемся что команды

ping ag-dc-2 -c 4 ping ag-dc-2.adminguide.lan -c 4

резолвятся на IP 192.168.1.101

ping localhost -c 4

резолвится на 127.0.0.1

-

Проверяем что IP адрес сервера статический.

sudo nano /etc/netplan/*.yaml

Для сервера с IP адресом 192.168.1.101, шлюзом расположенном на роутере 192.168.1.1 и днс сервером на контроллере домена, они должны выглядеть следующим образом:

network: ethernets: ens160: dhcp4: no dhcp6: no addresses: [192.168.1.101/24, ] gateway4: 192.168.1.1 nameservers: addresses: version: 2

-

Резервный контроллер домена Linux – Валидный resolv.conf

Никакие утилиты не должны модифицировать файл /etc/resolv.conf. Команда

ls -l /etc/resolv.conf

должна выводить следующее. Полноценный независимый фаел:

-rw-r--r-- 1 root root 47 окт 16 20:07 /etc/resolv.conf

Если вместо нормального вывода вы видите симлинк:

lrwxrwxrwx 1 root root 39 Nov 6 10:24 /etc/resolv.conf -> ../run/systemd/resolve/stub-resolv.conf

Необходимо отключить и убрать из автозапуска systemd-resolved

sudo service systemd-resolved stop sudo systemctl disable systemd-resolved.service

Убить симлинк

sudo rm /etc/resolv.conf

И создать чистый файл

sudo nano /etc/resolv.conf

Указав в нём адрес локального DNS сервера способного разрешать имена локальной зоны. Для сервера ag-dc-2, находящегося в домене adminguide.lan. Под управлением контроллера с именем ag-dc-1 и IP 192.168.1.100. На данном этапе, содержимое /etc/resolv.conf должно быть следующим:

nameserver 192.168.1.100 search adminguide.lan

192.168.1.100 – адрес уже работающего в сети DNS сервера поднятого на первом контроллере домена. Обязательно перезагрузите сервер и убедитесь что resolv.conf и его содержимое остались на месте.

-

Если что-то есть – на нож. Весь сервер. Потом переходим к пункту “Устанавливаем Ubuntu Server 18.04”

-

Убеждаемся что вы настраиваете Ubuntu Server 18.04.

Чистый, только что установленный. Который не использовался ранее ни под какие нужды. Что это не ваша домашняя станция на какой-нибудь богомерзкой макоси. Не сервер в продакшене под полезной нагрузкой. Что вы знаете что делаете и зачем это делаете. А то мало ли. Были прецеденты. Потом люди обижаются. В стиле “У вас тут написано “На только что развёрнутом сервере, зайдите в домашнюю папку и выполните sudo rm rf ./*”. Я сделал ровно это же только на своём домашнем NAS сервере в папке где у меня хранятся все все все мои самые ценные данные за всю мою жизнь и всё удалилось! Как вы можете писать такое в мануалах!”. Потому убедитесь что это ваш чистый, только что поднятый сервер. Если вы делаете всё в первые, убедитесь что это не прод!

Установка Active Directory Domain Services

Итак, напомним, что Active Directory — это собирательное название для всех протоколов и программного обеспечения которым посвящено данное руководство

Важной частью которых является Active Directory Domain Services.. «Установка Active Directory» заключается в установке и настройке Active Directory Domain Services

Затем мы назначим серверу с Active Directory Domain Services роль Domain Controller (DC), то есть Контроллер Домена. После этого добавим в данный домен другие компьютеры.

«Установка Active Directory» заключается в установке и настройке Active Directory Domain Services. Затем мы назначим серверу с Active Directory Domain Services роль Domain Controller (DC), то есть Контроллер Домена. После этого добавим в данный домен другие компьютеры.

Active Directory Domain Services можно установить на Windows Server. В данной инструкции Службы домена Active Directory устанавливаются на Windows Server 2022.

Всего будет рассмотрено три разных способа установки Active Directory Domain Services с помощью таких средств как:

- Server Manager (Диспетчере серверов)

- Windows Admin Center

- PowerShell

Для серверов с графическим рабочим столом вы можете выбрать любой из этих способов, а для серверов без графического стола (Windows Server Core) подойдёт только второй или третий способ.

Думаю, это понятно, что Active Directory Domain Services нужно установить только один раз, воспользовавшись инструкциями только из одного (любого) далее идущего раздела.

Симптомы

Компьютер под управлением Microsoft Windows 2000 Server или Microsoft Windows Server 2003 может иметь проблемы с подключением, если сервер настроен следующим образом:

- Служба маршрутного и удаленного доступа настроена для разрешения входящих подключений.

- На сервере, на который запущен маршрут и удаленный доступ, установлена и настроена служба Windows доменного имени (DNS) или Windows Сервер имени Интернета (WINS).

После подключения удаленного компьютера к серверу маршрутов и удаленного доступа с помощью подключения к виртуальной частной сети (VPN) может возникать один или несколько следующих симптомов:

-

Если на сервере маршрутиза и удаленного доступа также работает сервер Microsoft Internet Security and Acceleration (ISA) Server 2000, вы не можете просматривать веб-страницы с клиентских компьютеров в локальной сети независимо от того, настроены ли компьютеры на использование веб-прокси или клиент межсетевого экрана (Майкрософт). Например, «Страница не может отображаться» может отображаться в веб-браузере с сообщением об ошибке «не удается найти сервер или DNS».

-

Если на сервере маршрутиза и удаленного доступа работает ISA Server 2000, а пользователь на клиентской компьютере выбирает обновление теперь в диалоговом окне Параметры брандмауэра, пользователь получает следующее сообщение об ошибке:

-

При попытке с помощью сервера маршрутизов и удаленного доступа с локального компьютера с помощью имени NetBIOS сервера или полностью квалифицированного доменного имени (FQDN) компьютер пытается цитировать неправильный IP-адрес.

-

Если сервер маршрутивки и удаленного доступа является магистралным браузером для сети, вы не можете просматривать список компьютеров в сетевом соседстве или в местах моей сети.

-

Вы не можете подключиться кhttp:// server_name/myconsole

веб-сайт на компьютере Small Business Server 2000. -

На сервере маршрутов и удаленного доступа вы получаете сообщение о событии, аналогичное следующему:

-

Вы получаете сообщения об ошибках при попытке открыть файлы или сетевые диски на сервер маршрутивке и удаленном доступе.

-

Если сервер маршрутирования и удаленного доступа также является контроллером домена, при попытке войти в сеть вы получите сообщения об ошибках.

-

Если сервер маршрутирования и удаленного доступа является контроллером домена, вы получаете сообщения об ошибках при попытке открыть общие файлы или сетевые диски на любой общий ресурс в сети. Например, компьютеры с microsoft Windows 2000 Professional или Microsoft Windows XP Professional получают сообщение об ошибке, аналогичное следующему:

Эта проблема обычно затрагивает компьютеры с сервером малого бизнеса, так как эта версия Windows Server часто является единственным сервером в сети. Однако эта проблема может затронуть Windows 2000-сервер или любой сервер на Windows Server 2003 и сервер удаленного доступа, работающий с DNS или службой WINS.