Сброс пароля для пользователей B2B

Сброс и изменение пароля полностью поддерживается во всех конфигурациях B2B. Сброс паролей для пользователей B2B поддерживается в трех случаях:

- Пользователи из партнерской организации с существующим клиентом Azure AD. Если организация, с которой вы вступили в партнерские отношения, имеет клиент Azure AD, мы учитываем политики сброса пароля, включенные в этом клиенте. Для работы сброса паролей партнерская организация должна убедиться в том, что SSPR включен в Azure AD. Дополнительная плата не взимается с клиентов Microsoft 365.

- Пользователи, зарегистрировавшиеся с помощью функции самостоятельной регистрации. Если организация, с которой вы вступили в партнерские отношения, использует функцию самостоятельной регистрации для входа в клиент, мы позволим ее пользователям сбросить пароль, указав зарегистрированный адрес электронной почты.

- Пользователи B2B. Все новые пользователи B2B, созданные с помощью новых возможностей Azure AD B2B, также смогут сбросить пароль, указав адрес электронной почты, зарегистрированный в процессе приглашения.

Чтобы протестировать данный сценарий, перейдите на сайт https://passwordreset.microsoftonline.com под одним из этих пользователей-партнеров. Если они определили дополнительный адрес электронной почты или адрес электронной почты для проверки подлинности, сброс паролей будет работать должным образом.

Примечание

Учетные записи Майкрософт, которым предоставлен гостевой доступ к вашему клиенту Azure AD, например адреса из Hotmail.com, Outlook.com или другие личные адреса электронной почты, не могут использовать SSPR в Azure AD. Им потребуется сбросить свой пароль, как описано в статье Не удается войти в учетную запись Майкрософт.

Выбор методов проверки подлинности и настройка параметров регистрации

Когда пользователям необходимо разблокировать учетные записи или сбросить пароли, им предлагается другой метод подтверждения. Этот дополнительный фактор проверки подлинности гарантирует, что Azure AD завершил только утвержденные события SSPR. Вы можете выбрать методы проверки подлинности, которые следует разрешить, на основе сведений о регистрации, предоставляемых пользователем.

-

На странице Методы проверки подлинности в меню слева задайте для параметра Число способов, необходимых для сброса значение 1.

Чтобы повысить безопасность, можно увеличить число методов проверки подлинности, необходимых для SSPR.

-

Выберите Способы, доступные пользователям, которые ваша организация собирается разрешить. Для работы с этим руководством установите флажки, чтобы включить следующие методы:

- Уведомление мобильного приложения

- Код мобильного приложения

- Электронная почта

- Мобильный телефон;

Можно включить другие методы проверки подлинности, такие как Рабочий телефон или Контрольные вопросы, в соответствии с бизнес-требованиями.

-

Чтобы применить методы проверки подлинности, щелкните Сохранить.

Чтобы пользователи могли разблокировать учетную запись или сбросить пароль, сначала они должны зарегистрировать свои контактные данные. Azure AD использует эти контактные данные для разных методов проверки подлинности, настроенных на предыдущих этапах.

Администратор может вручную указать эти контактные данные, или пользователи могут посетить портал регистрации и предоставить сведения. В этом руководстве вы настроите службу Azure AD, чтобы она запрашивала регистрацию у пользователей при следующем входе в систему.

На странице Регистрация в меню слева выберите значение Да для параметра Требовать регистрацию пользователей при входе.

Для параметра Количество дней, по истечении которых пользователям будет предложено повторно подтвердить данные проверки подлинности выберите 180.

Важно, чтобы контактные данные сохранялись в актуальном состоянии. Если контактная информация устарела, при запуске события SSPR, возможно, пользователь не сможет разблокировать учетную запись или сбросить пароль.

Чтобы применить параметры регистрации, щелкните Сохранить.

Настройка страницы входа и панели доступа

Вы можете настроить страницу входа, например добавить логотип и изображение, которые соответствуют фирменной символике вашей компании. Дополнительные сведения о настройке фирменной символики компании см. в статье о добавлении фирменной символики компании на страницу входа в Azure AD.

Выбранные вами изображения отображаются в следующих случаях:

- После того, как пользователь вводит свое имя пользователя.

- Когда пользователь обращается к настраиваемому URL-адресу:

- путем передачи параметра на страницу сброса пароля, например .

- путем передачи параметра на страницу сброса пароля, например .

Идентификатор события блокировки учётной записи 4740

Прежде всего, администратор должен выяснить, с какого компьютера или сервера происходят попытки ввода неверного пароля, и продолжить блокировку учётных записей компьютеров.

Если ближайший к пользователю контроллер домена определяет, что пользователь пытается войти в систему с недопустимыми учётными данными, он перенаправляет запрос проверки подлинности на контроллер домена с эмулятора основного контроллера домена (этот конкретный контроллер домена отвечает за обработку блокировок учётных записей). Если аутентификация на PDC завершается неудачно, он отвечает на первый DC, что аутентификация невозможна. Если количество неудачных проверок подлинности превышает значение, установленное для домена в политике Account Lockout Threshold (Пороговое значение блокировки), учётная запись пользователя временно блокируется.

В этом случае событие с EventID 4740 записывается в журнал безопасности обоих контроллеров домена. Событие содержит DNS-имя (IP-адрес) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех контроллерах домена, проще всего искать события блокировки в журнале безопасности на PDC контроллера домена. Вы можете найти PDC в своём домене следующим образом:

(Get-AdDomain).PDCEmulator

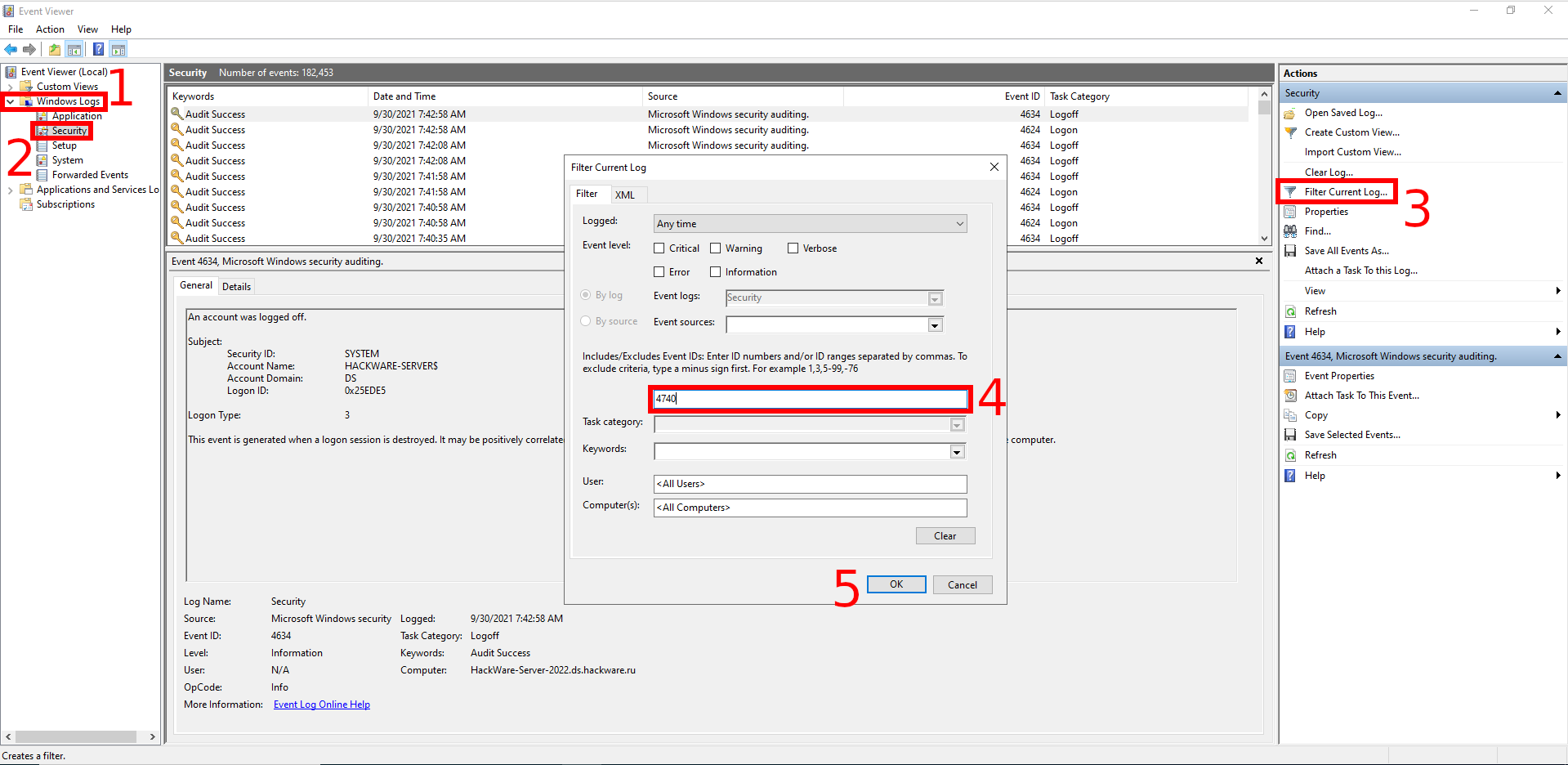

События блокировки учётной записи домена можно найти в журнале безопасности на контроллере домена. Чтобы его увидеть, запустите Event Viewer («Просмотр событий»), его можно открыть в командной строке:

eventvwr.msc

В окне Event Viewer («Просмотр событий») перейдите по пути Event Viewer (Local) → Windows Logs → Security (в русскоязычной версии это Просмотр событий (локальный) → Журналы Windows → Безопасность).

В Event Viewer («Просмотр событий») отфильтруйте журнал безопасности по Event ID («Код события») указав значение 4740, для этого нажмите Filter Current Log («Фильтр текущего журнала») и введите в поле <All Event Ids> («Все коды событий») значение 4740.

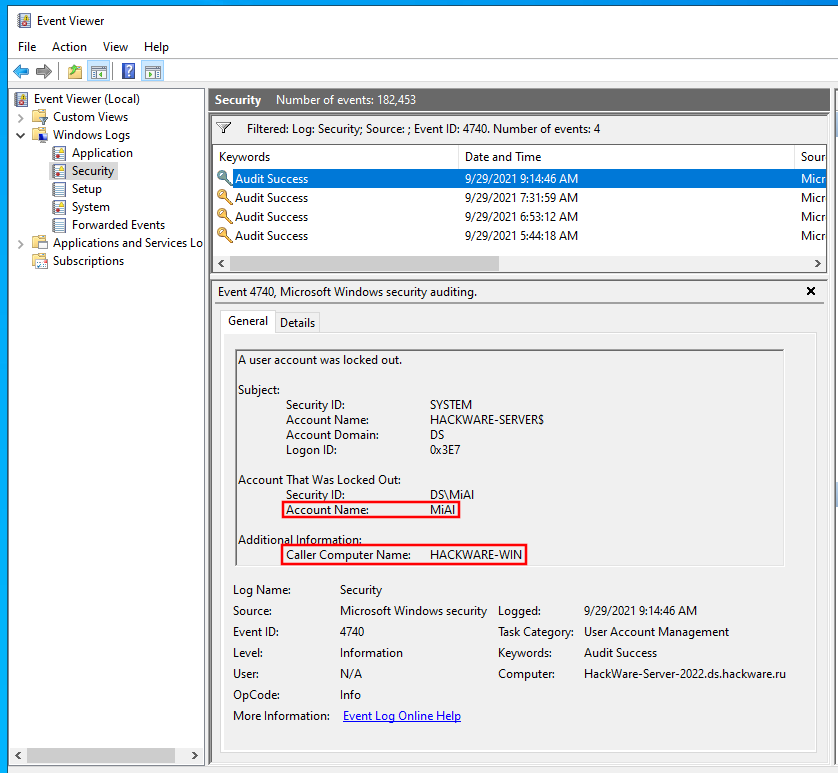

Вы должны увидеть список последних событий блокировки учётной записи. Найдите событие с нужной вам учётной записью пользователя (имя пользователя указано в значении поля Account Name («Имя учётной записи»). В описании события вы увидите строку A user account was locked out («Учетная запись пользователя была заблокирована»).

Подсказка: в большой среде AD в журнал безопасности на контроллерах домена записывается большое количество событий, которые постепенно перезаписываются новыми. Поэтому рекомендуется увеличить максимальный размер журнала на контроллерах домена и как можно скорее приступить к поиску источника блокировки.

Откройте найденное событие. Имя компьютера (сервера), с которого была произведена блокировка, указывается в поле Caller Computer Name. В моём случае имя компьютера — HACKWARE-WIN.

Сброс пароля администратора домена Active Directory

Мой лабораторный стенд будет состоять из 3-х виртуальных машин:

dc01.corp.ait.in.ua и dc02.corp.ait.in.ua — контроллеры домена

Some Host — не доменный хост с установленным модулем DSInternals

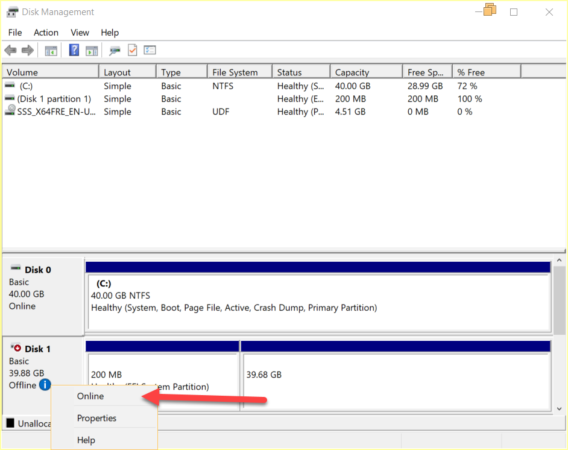

Первым шагом будет выключение контроллера dc02.corp.ait.in.ua и подключение его системного диска к серверу Some Host.

Подключение диска контроллера домена

Подключение диска контроллера домена

После подключения диска к серверу Some Host, в диспетчере дисков переводим его в состояние Online.

Включение диска

Включение диска

Устанавливаем модуль DSInternals

PowerShell

Install-Module DSInternals -Force

| 1 | Install-ModuleDSInternals-Force |

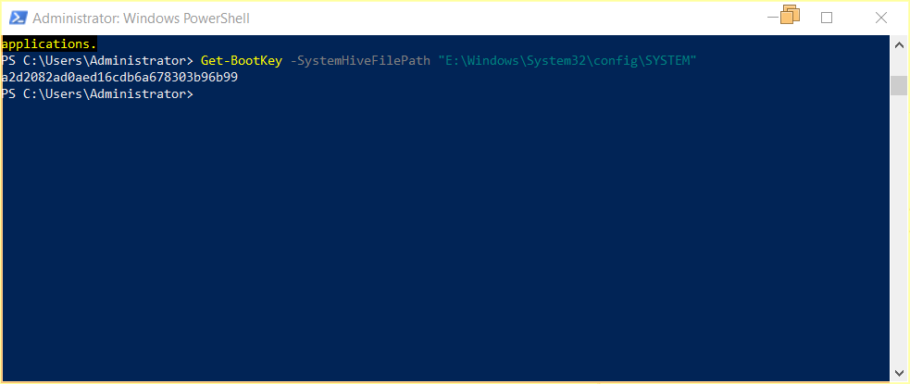

Первым делом необходимо получить загрузочный ключ (boot key). С его помощью шифруются все хранимые хеши паролей Active Directory в базе ntds.dit. Добывается он с файлов реестра, которые доступны по пути «E:\Windows\System32\config\SYSTEM» Воспользуемся коммандлетом Get-BootKey:

PowerShell

Get-BootKey -SystemHiveFilePath «E:\Windows\System32\config\SYSTEM»

| 1 | Get-BootKey-SystemHiveFilePath»E:\Windows\System32\config\SYSTEM» |

Получение загрузочных ключей

Получение загрузочных ключей

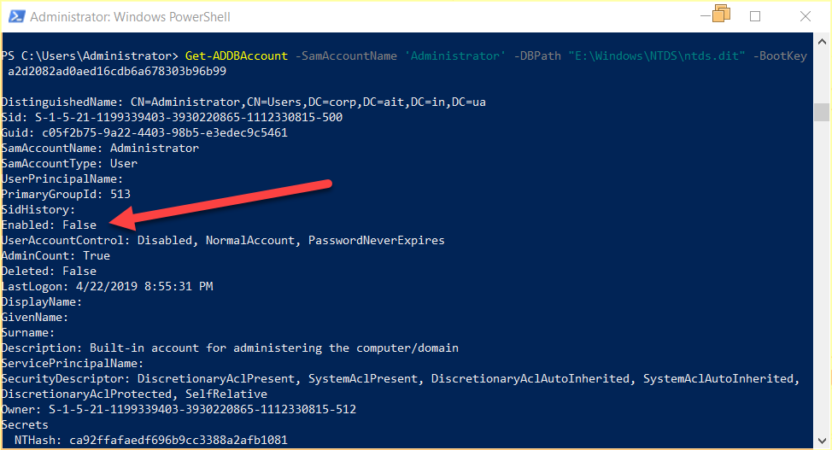

Далее, получим сведения об аккаунте Administrator. Для этого выполняем:

PowerShell

Get-ADDBAccount -SamAccountName ‘Administrator’ -DBPath «E:\Windows\NTDS\ntds.dit» -BootKey a2d2082ad0aed16cdb6a678303b96b99

| 1 | Get-ADDBAccount-SamAccountName’Administrator’-DBPath»E:\Windows\NTDS\ntds.dit»-BootKeya2d2082ad0aed16cdb6a678303b96b99 |

Будет интересовать активирован ли аккаунт или нет.

Полная информация об аккаунте Administrator

Полная информация об аккаунте Administrator

как показано на скриншоте, аккаунт деактивирован. Включаем учетную запись коммандлетом Enable-ADDBAccount:

PowerShell

Enable-ADDBAccount -SamAccountName ‘Administrator’ -DBPath «E:\Windows\NTDS\ntds.dit»

| 1 | Enable-ADDBAccount-SamAccountName’Administrator’-DBPath»E:\Windows\NTDS\ntds.dit» |

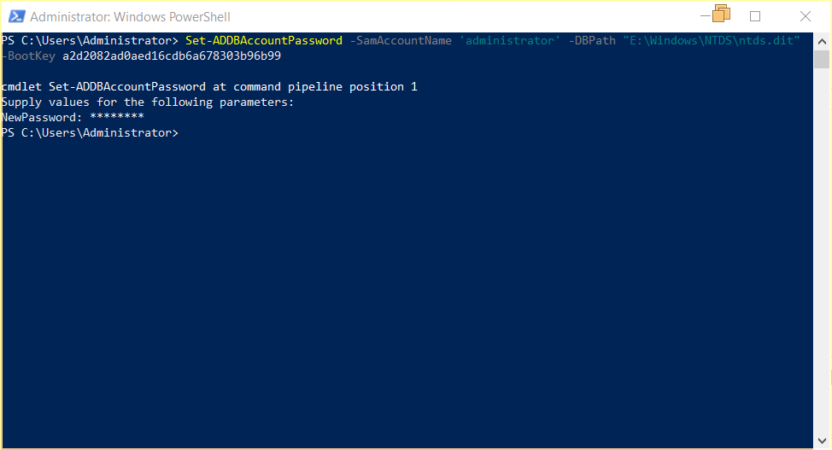

В завершение, осталось установить новый пароль. Для этого выполняем:

PowerShell

Set-ADDBAccountPassword -SamAccountName ‘administrator’ -DBPath «E:\Windows\NTDS\ntds.dit» -BootKey a2d2082ad0aed16cdb6a678303b96b99

| 1 | Set-ADDBAccountPassword-SamAccountName’administrator’-DBPath»E:\Windows\NTDS\ntds.dit»-BootKeya2d2082ad0aed16cdb6a678303b96b99 |

Сброс пароля администратора домена Active Directory

Сброс пароля администратора домена Active Directory

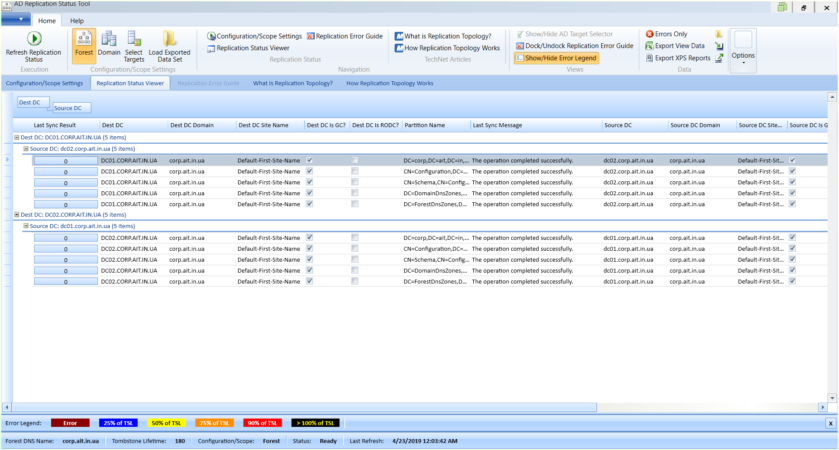

Отключаем диск от виртуального сервера Some Host и включаем контроллер домена dc02.corp.ait.in.ua. Стоит заметить, что dc01.corp.ait.in.ua все это время работал. После включения второго он примет входящую репликацию сделанных изменений.

Диагностика статуса репликации Active Directory

Диагностика статуса репликации Active Directory

Используйте Netdom.exe для сброса пароля учетной записи машины

-

Установите средства Windows Server 2003 на контроллер домена, пароль которого необходимо сбросить. Эти средства находятся в папке на Windows Server 2003 CD-ROM. Чтобы установить эти средства, щелкните правой кнопкой мыши Suptools.msi файл в папке, а затем выберите Установите.

Примечание

Этот шаг не требуется в Windows Server 2008, Windows Server 2008 R2 или более поздней версии, так как средство Netdom.exe включено в Windows выпусков.

-

Если вы хотите сбросить пароль для контроллера Windows домена, необходимо остановить службу Центра рассылки ключей Kerberos и настроить тип запуска в Руководство.

Примечание

- После перезапуска и проверки успешного сброса пароля можно перезапустить службу Центра рассылки ключей Kerberos (KDC) и вернуть ее тип запуска в Автоматическую. Это заставляет контроллер домена с неправильным паролем учетной записи компьютера обращаться к другому контроллеру домена для билета Kerberos.

- Возможно, вам придется отключить службу Центра рассылки ключей Kerberos на всех контроллерах домена, кроме одного. Если это возможно, не отключайте контроллер домена, который имеет глобальный каталог, если у него нет проблем.

-

Удалите кэш билета Kerberos на контроллере домена, где будут допущены ошибки. Это можно сделать, перезапустив компьютер или используя средства KLIST, Kerbtest или KerbTray. KLIST включен в Windows Server 2008 и Windows Server 2008 R2. Для Windows Server 2003 KLIST доступен в качестве бесплатной загрузки в средствах набора ресурсов Windows Server 2003.

-

В командной подсказке введите следующую команду:

Описание этой команды:

-

это имя контроллера домена, используемого для настройки пароля учетной записи компьютера. Это сервер, на котором работает KDC.

-

это учетная запись пользователя, которая создает подключение к домену, указанному в параметре. Он должен быть в формате domain\User. Если этот параметр опущен, используется учетная запись текущего пользователя.

-

указывает пароль учетной записи пользователя, указанный в параметре. Для запроса пароля используйте звездочку (*). Например, локальный компьютер контроллера домена — Server1, а одноранговой Windows контроллер домена — Server2. Если вы запустите Netdom.exe Server1 со следующими параметрами, пароль будет изменен локально и одновременно записан на Server2. Репликация распространяет изменения на другие контроллеры домена:

-

-

Перезапустите сервер, пароль которого был изменен. В этом примере это Server1.

Параллельное развертывание Azure AD Connect и облачной синхронизации

Вы можете параллельно развернуть Azure AD Connect и облачную синхронизацию в разных доменах для разных наборов пользователей. Это помогает существующим пользователям и дальше использовать обратную запись изменений паролей с дополнительным вариантом в тех случаях, когда пользователи находятся в отключенных доменах из-за слияния или разделения компании. Azure AD Connect и облачную синхронизацию можно настроить в разных доменах, чтобы пользователи из одного домена могли использовать Azure AD Connect, а пользователи из другого — облачную синхронизацию. Облачная синхронизация также может обеспечить более высокий уровень доступности, так как она не зависит от одного экземпляра Azure AD Connect. Сравнение возможностей этих двух вариантов развертывания см. в разделе .

Политика паролей в политике домена по умолчанию (Default Domain Policy)

По умолчанию для установки общих требований к паролям пользователей в домене AD используются параметры групповой политики (GPO). Политика паролей учётных записей пользователей домена настраивается в Default Domain Policy (политике домена по умолчанию). Эта политика связана с корнем домена и должна применяться к контроллеру домена с ролью эмулятора PDC.

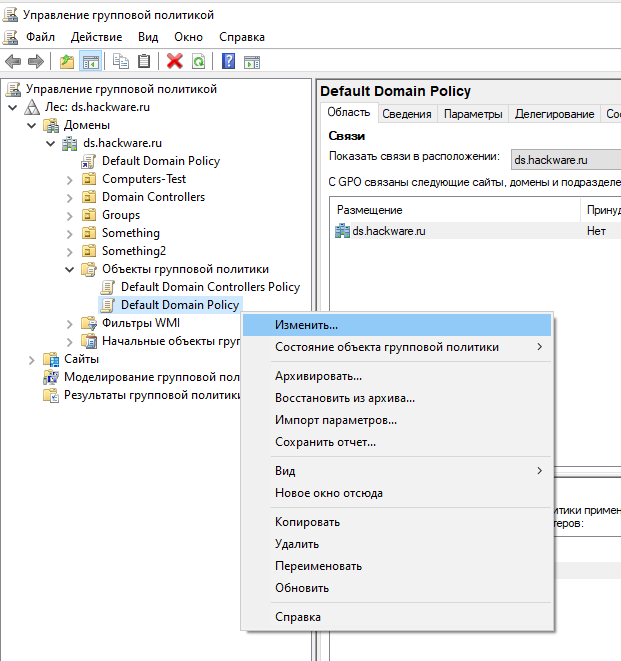

1. Чтобы настроить политику паролей учётной записи AD, откройте консоль Управления групповой политикой (gpmc.msc);

2. Разверните свой домен и найдите объект групповой политики с именем Default Domain Policy. Щёлкните его правой кнопкой мыши и выберите «Изменить»;

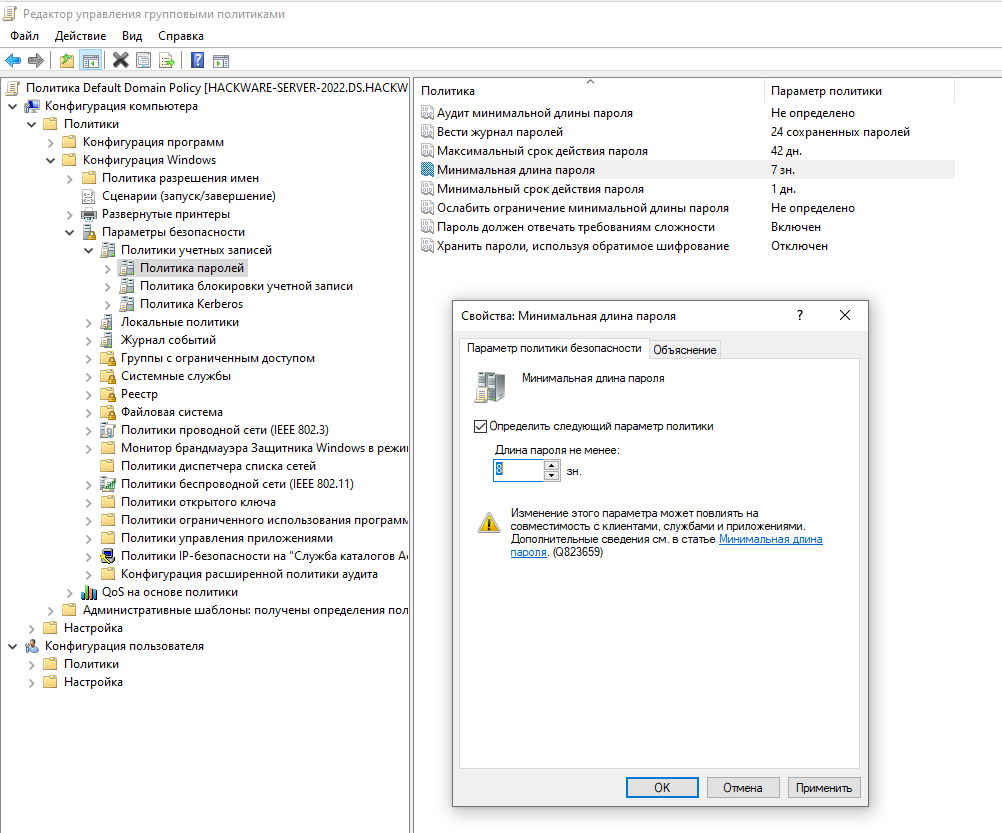

3. Политики паролей находятся в следующем разделе GPO: Computer configuration→ Policies→ Windows Settings → Security Settings → Account Policies → Password Policy (в русскоязычной версии это соответственно Конфигурация компьютера → Политики → Конфигурация Windows → Параметры безопасности → Политики учетных записей → Политика паролей);

4. Дважды щёлкните параметр политики, чтобы изменить его. Чтобы включить определённый параметр политики, установите флажок Define this policy settings («Определить следующий параметр политики») и укажите необходимое значение (на скриншоте ниже я установил минимальную длину пароля 8 символов). Сохраните изменения;

Новые параметры политики паролей будут применены ко всем компьютерам домена в фоновом режиме через некоторое время (90 минут), во время загрузки компьютера, или вы можете применить политику немедленно, запустив команду

gpupdate /force

Вы можете изменить параметры политики паролей из консоли управления GPO или с помощью командлета PowerShell Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity ds.hackware.ru -MinPasswordLength 10 -LockoutThreshold 3

Подготовка MIM к работе с многофакторной проверкой подлинности

Настройка службы MIM Sync для поддержки сброса паролей и разблокирования учетных записей. Дополнительные сведения см. в статьях Installing the FIM Add-ins and Extensions (Установка надстроек и расширений FIM), Installing FIM SSPR (Установка SSPR для FIM), SSPR Authentication Gates (Шлюзы проверки подлинности SSPR) и в SSPR Test Lab Guide (Руководство по лаборатории тестирования SSPR).

Обновление файла конфигурации

Примечание

Этот раздел основан на предыдущем руководстве по использованию ZIP-файла, предоставленного пакетом SDK для Azure MFA. Вместо этого воспользуйтесь инструкциями в статье о том, как использовать вариант сервер многофакторной идентификации Azure.

-

Войдите на компьютер, где установлена служба MIM, в качестве пользователя, который установил ее.

-

Создайте в каталоге установки службы MIM новую папку, например C:\Program Files\Microsoft Forefront Identity Manager\2010\Service\MfaCerts.

-

с помощью обозревателя Windows перейдите в папку \pf\certs ZIP-файла, скачанного в предыдущем разделе, и скопируйте файл cert_key. p12 в новый каталог.

-

В ZIP-файле пакета SDK в папке \pf откройте файл pf_auth. CS.

-

Найдите следующие три параметра: .

-

В папке C:\Program Files\Microsoft Forefront Identity Manager\2010\Service, откройте файл: MfaSettings.xml.

-

Скопируйте значения параметров из файла pf_aut.cs в соответствующие XML-элементы файла MfaSettings.xml.

-

В ZIP-файле пакета SDK откройте папку \pf\certs, извлеките файл cert_key.p12 и введите полный путь к нему в элемент файла MfaSettings.xml.

-

В элементе введите любое имя пользователя.

-

В элементе введите код страны по умолчанию. Если номер телефона зарегистрирован на пользователя без кода страны/региона, он получит этот код. Если у пользователя есть международный код страны, его необходимо включить в зарегистрированный номер телефона.

-

Сохраните файл MfaSettings.xml с таким же именем и в той же папке.

Настройка телефонного шлюза или шлюза одноразового пароля по SMS

-

Запустите Internet Explorer, перейдите на портал MIM, войдите как администратор службы MIM и щелкните Рабочие процессы на навигационной панели слева.

-

Установите флажок Рабочий процесс сброса пароля AuthN.

-

Откройте вкладку Действия и прокрутите вниз до команды Добавить действие.

-

Выберите Телефонный шлюз или Шлюз SMS для одноразового пароля, нажмите Выбрать, а затем — ОК.

Примечание. При использовании сервера Azure MFA или другого поставщика, который сам создает одноразовый пароль, убедитесь, что указанное выше поле длины совпадает с длиной, создаваемой поставщиком MFA. Для сервера Azure MFA эта длина должна быть равна 6. Сервер Azure MFA также создает собственный текст сообщения, поэтому заданный текст SMS пропускается.

Теперь пользователи в вашей организации могут регистрироваться для сброса пароля. Для этого пользователи должны будут указать номер рабочего или мобильного телефона, чтобы система могла позвонить им (или отправить СМС-сообщение).

Регистрация пользователей для сброса пароля

-

Пользователь запускает веб-браузер и переходит на портал регистрации для сброса пароля в службе MIM. (Обычно этот портал настраивается с помощью проверки подлинности Windows.) На портале пользователь указывает имя пользователя и пароль, чтобы подтвердить свою личность.

Пользователи должны посетить портал регистрации паролей и пройти проверку подлинности с помощью своих имени пользователя и пароля.

-

Они должны ввести в поле Номер телефона или Мобильный телефон код страны, пробел и номер телефона, а затем нажать кнопку Далее.

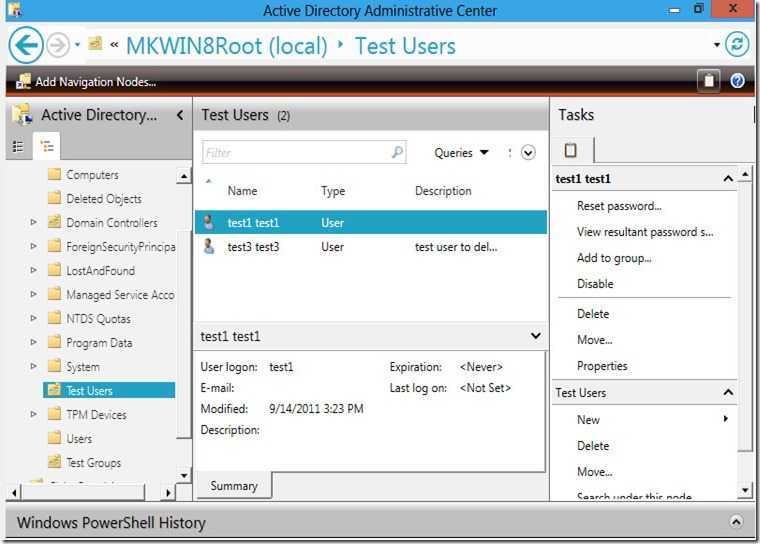

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Несколько политик паролей в домене Active Directory

Контроллер домена, владелец эмулятора PDC, отвечает за управление политикой паролей домена. Для редактирования настроек Default Domain Policy требуются права администратора домена.

Изначально в домене могла быть только одна политика паролей, которая применяется к корню домена и затрагивает всех без исключения пользователей (есть нюансы, но о них мы поговорим позже). Даже если вы создадите новый объект групповой политики с другими настройками пароля и примените его к конкретному подразделению с параметрами принудительного и блочного наследования, он не будет применяться к пользователям.

Политика паролей домена влияет только на объекты AD типа (пользователь). Пароли объектов , обеспечивающие доверительные отношения домена, имеют собственные параметры GPO.

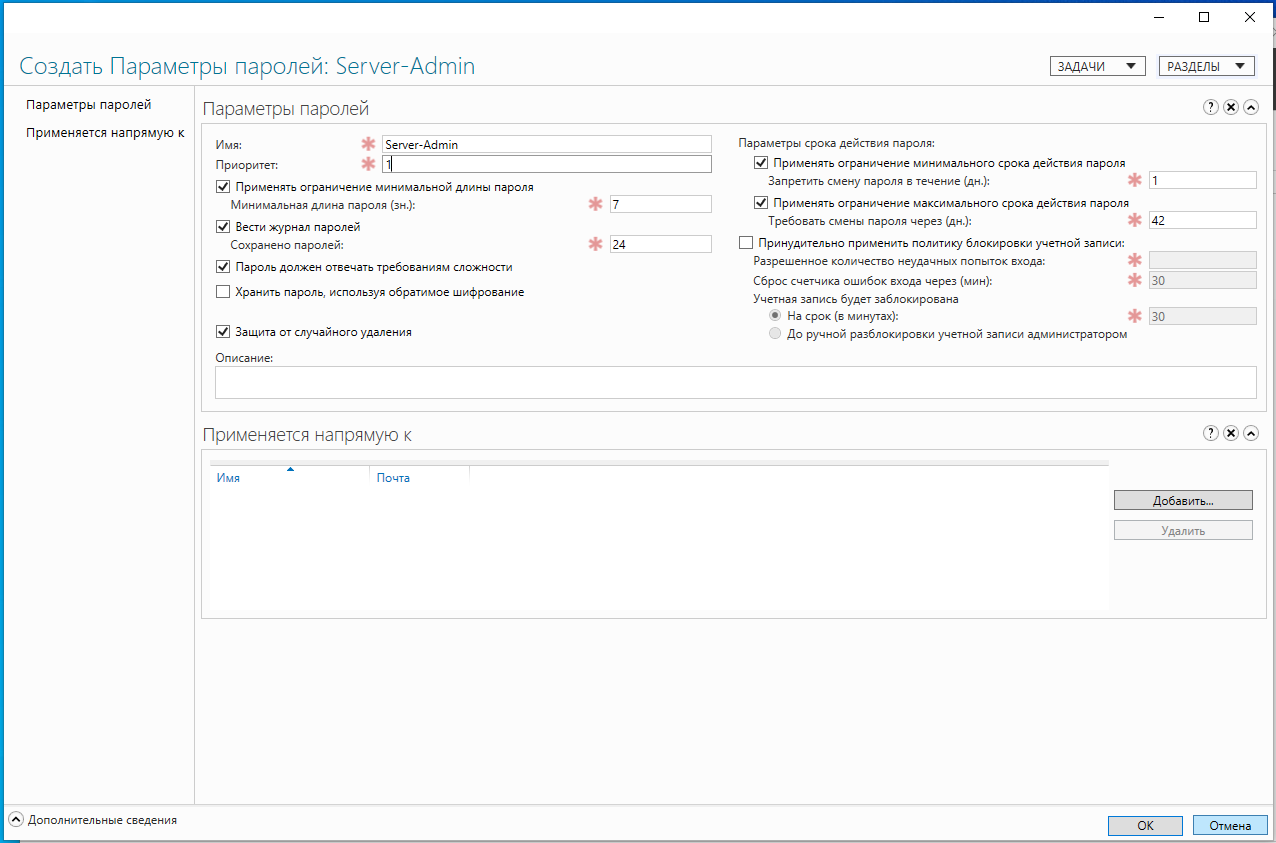

До Active Directory в Windows Server 2008 можно было настроить только одну политику паролей для каждого домена. В более новых версиях AD вы можете создать несколько политик паролей для разных пользователей или групп с помощью Fine-Grained Password Policies (FGPP) (детальных политик паролей). Детализированные политики паролей позволяют создавать и применять различные объекты параметров пароля (PSO). Например, вы можете создать PSO с увеличенной длиной или сложностью пароля для учётных записей администратора домена или сделать пароли некоторых учётных записей более простыми или даже полностью отключить их.

Как с помощью PowerShell найти компьютер на котором была заблокирована учётная запись

Вы можете использовать следующий скрипт PowerShell, чтобы найти источник блокировки учётной записи конкретного пользователя в журналах событий PDC. Этот скрипт возвращает время блокировки и имя компьютера, с которого она произошла (замените Alex на имя интересующего вас пользователя):

$Usr = 'Alex'

$Pdc = (Get-AdDomain).PDCEmulator

$ParamsEvn = @{

'Computername' = $Pdc

'LogName' = 'Security'

'FilterXPath' = "* and EventData='$Usr']]"

}

$Evnts = Get-WinEvent @ParamsEvn

$Evnts | ForEach-Object {$_.Properties.value + ' ' + $_.TimeCreated + ', UserName: ' + $Usr}

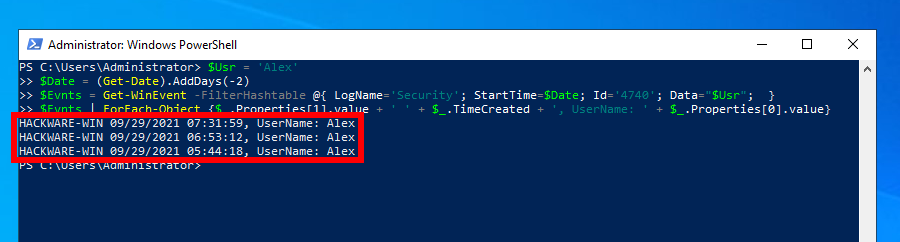

Пример полученных данных:

HACKWARE-WIN 09/29/2021 07:31:59 HACKWARE-WIN 09/29/2021 06:53:12 HACKWARE-WIN 09/29/2021 05:44:18

Если вы хотите ограничить вывод журнала, например, только последними двумя днями, то используйте следующий скрипт:

$Usr = 'Alex'

$Date = (Get-Date).AddDays(-2)

$Evnts = Get-WinEvent -FilterHashtable @{ LogName='Security'; StartTime=$Date; Id='4740'; Data="$Usr"; }

$Evnts | ForEach-Object {$_.Properties.value + ' ' + $_.TimeCreated + ', UserName: ' + $_.Properties.value}

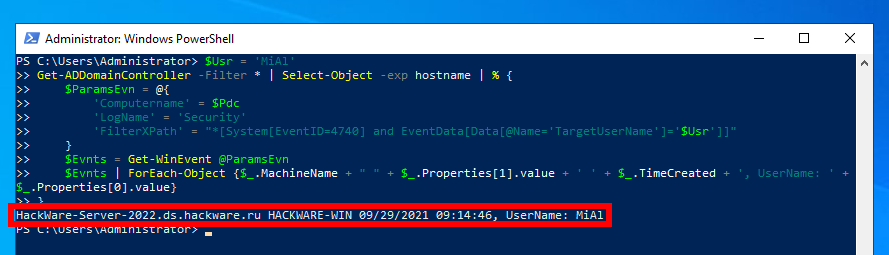

Точно так же вы можете опросить все контроллеры домена в Active Directory из PowerShell:

$Usr = 'MiAl'

Get-ADDomainController -Filter * | Select-Object -exp hostname | % {

$ParamsEvn = @{

'Computername' = $Pdc

'LogName' = 'Security'

'FilterXPath' = "* and EventData='$Usr']]"

}

$Evnts = Get-WinEvent @ParamsEvn

$Evnts | ForEach-Object {$_.MachineName + " " + $_.Properties.value + ' ' + $_.TimeCreated + ', UserName: ' + $_.Properties.value}

}

Разница между отключённой, просроченной и заблокированной учётной записью

Данная статья посвящена заблокированным аккаунтом (в английской версии это locked out). Но кроме блокировки аккаунта, возможны следующие причины, почему пользователь не может войти в домен:

- аккаунт отключён

- аккаунт просрочен

- пользователь ограничен определённым временем или компьютером для входа

Отключённые аккаунты (disabled)

Администратор домена может вручную отключить (деактивировать) аккаунт пользователя. Если пользователь отключён, то будет выведено сообщение:

Ваша учётная запись отключена. Обратитесь к системному администратору.

Включение аккаунта выполняется администратором (вручную или через скрипт), но не может быть выполнено автоматически, например, по истечении определённого срока действия.

Заблокированные аккаунты (locked out)

Учётная запись может быть заблокирована автоматически в соответствии с политикой блокировки учётной записи организации. Если пользователь ввёл неправильный пароль более определённого количества раз (порог устанавливается политикой паролей), то его аккаунт автоматически блокируется на время, которое также устанавливается политикой паролей.

На период блокировки пользователь будет получать следующее сообщение при каждой попытке входа:

Учётная запись заблокирована и не может использоваться для входа в сеть.

Блокировка может быть снята автоматически после истечения сроки блокировки, установленной в политике паролей домена. Также администратор может ускорить этот процесс и снять блокировку вручную.

Если время разблокировки в групповой политике пароля установлено на 0, то такая учётная запись никогда не будет разблокирована автоматически, для её разблокировки требуется действие администратора домена.

Учётные записи с истекшим сроком действия (expired)

Учётная запись пользователя может быть бессрочной или действующий в течение определённого времени. Удобно установить срок действия учётной записи для временных пользователей, которые должны иметь доступ в домен, например, на период действия контракта с ними. При установки срока истечения действия, системный администратор не пропустит момент когда нужно отключить пользователя.

Запрет доступа по другим причинам

Пользователю может быть разрешено входить только на определённые компьютеры и/или только в определённые часы. Пример сообщения, когда пользователю не разрешено выполнить вход на этом компьютере:

Вы не можете пользоваться этим компьютером из-за ограничений вашей учётной записи. Попробуйте воспользоваться другим компьютером.

Пример сообщения, когда пользователь пытается войти в неурочное время или день:

Вы не можете сейчас войти в систему из-за ограничений вашей учётной записи. Попробуйте ещё раз позже.

Данные ограничения могут перестать действовать в определённые часы или на определённых компьютерах. Эти ограничения устанавливает и снимает администратор домена.

Политики имен пользователей

Все учетные записи, с которыми выполнен вход в Azure AD, должны иметь уникальное значение атрибута имени субъекта-пользователя (UPN), связанное с этой учетной записью. В гибридных средах с локальной средой доменных служб Active Directory (AD DS), синхронизированной с Azure AD с помощью Azure AD Connect, по умолчанию в качестве имени субъекта-пользователя Azure AD устанавливается его локальное значение.

В следующей таблице перечислены политики имен пользователей, которые применяются к локальным учетным записям AD DS, синхронизированным с Azure AD, а также полностью облачным учетным записям пользователей, созданным непосредственно в Azure AD.

| Свойство | Требования UserPrincipalName |

|---|---|

| Допустимые символы |

|

| Недопустимые символы |

|

| Ограничения длины |

|

Развертывание портала самостоятельного сброса пароля MIM с помощью Azure MFA для многофакторной идентификации

Далее описывается развертывание портала самостоятельного сброса пароля MIM с помощью Azure MFA для многофакторной идентификации. Эти действия необходимо выполнить клиентам, не использующим самостоятельный сброс пароля Azure AD для пользователей.

Многофакторная проверка подлинности Microsoft Azure — это служба проверки подлинности, которая требует, чтобы пользователи подтверждали вход с помощью мобильного приложения, звонка с мобильного телефона или текстового сообщения. Она доступна для использования с Microsoft Azure Active Directory, а также как служба для облачных и локальных корпоративных приложений.

Azure MFA обеспечивает дополнительный механизм проверки подлинности, который может дополнять имеющиеся процессы проверки подлинности, например процедуру, выполняемую службой MIM для самостоятельной помощи по входу.

При использовании Azure MFA пользователи проходят проверку подлинности в системе, чтобы подтвердить свою личность при попытке восстановить доступ к учетной записи и ресурсам. Проверку подлинности можно выполнять с помощью SMS или по телефону Чем строже проверка подлинности, тем выше уверенность в том, что учетная запись действительно принадлежит пользователю, который пытается получить доступ. Пройдя проверку подлинности, пользователь может выбрать новый пароль на замену старому.

Настройка уведомлений и изменение настроек

Чтобы информировать пользователей об операциях с учетной записью, можно настроить Azure AD на отправку электронных уведомлений о возникновении событий SSPR. Эти уведомления могут охватывать как обычные учетные записи пользователей, так и учетные записи администраторов. Для учетных записей администраторов это уведомление обеспечивает другой уровень осведомленности о сбросе пароля привилегированной учетной записи администратора с использованием SSPR. Azure AD будет уведомлять всех глобальных администраторов, когда кто-то использует SSPR в учетной записи администратора.

-

На странице Уведомления в меню слева настройте следующие параметры.

- Для параметра Уведомлять пользователей о сбросе пароля выберите Да.

- Для параметра Уведомлять всех администраторов, если другие администраторы сбрасывают свои пароли установите Да.

-

Чтобы применить настройки уведомлений, щелкните Сохранить.

Если пользователям требуется дополнительная помощь по процессу SSPR, можно настроить ссылку «Обратитесь к администратору». Пользователь может использовать эту ссылку при регистрации SSPR, когда снимает блокировку с учетной записи или сбрасывает пароль. Чтобы гарантировать, что пользователи получат необходимую поддержку, настоятельно рекомендуется предоставить электронную почту или URL-адрес нестандартной службы технической поддержки.

- На странице Настройка в меню слева задайте для параметра Настроить ссылку на службу технической поддержки значение Да.

- В поле Адрес электронной почты или URL-адрес нестандартной службы технической поддержки укажите адрес электронной почты или URL-адрес веб-страницы, с помощью которых пользователи смогут получить дополнительную поддержку от вашей организации, например https://support.contoso.com/

- Чтобы применить настроенную ссылку, выберите Сохранить.