Введение

Основополагающим компонентом доменных служб в каждой организации являются принципалы безопасности (оригинальное название — Security Principal), которые предоставляют пользователей, группы, компьютеры, а также системные службы, которым требуется доступ к определенным ресурсам в сети. Именно таким объектам, как принципалам безопасности можно предоставлять разрешения доступа к ресурсам в сети, причем каждому принципалу во время создания объекта присваивается уникальный идентификатор безопасности (SID), который состоит из двух частей. Идентификатором безопасности SID называется числовое представление, которое уникально идентифицирует принципал безопасности. Первая часть такого идентификатора представляет собой идентификатор домена. Ввиду того, что принципалы безопасности расположены в одном домене, всем таким объектам присваивается один и тот же идентификатор домена. Второй частью SID является относительный идентификатор (RID), который используется для уникальной идентификации принципала безопасности по отношению к ведомству, которое выдает SID.

Несмотря на то, что планирование и развертывание инфраструктуры доменных служб в большинстве организаций выполняется лишь один раз и в большинство объектов изменения вносятся очень редко, к важному исключению из этого правила можно отнести принципалы безопасности, которые необходимо периодически добавлять, изменять, а также удалять. Одним из основополагающих компонента идентификации являются учетные записи пользователей

По сути, учетные записи пользователей представляют собой физические объекты, в основном людей, которые являются сотрудниками вашей организации, но бывают исключения, когда учетные записи пользователей создаются для некоторых приложений в качестве служб. Учетные записи пользователей играют важнейшую роль в администрировании предприятии. К таким ролям можно отнести:

- Удостоверение личности пользователей, так как созданная учетная запись позволяет входить на компьютеры и в домены именно с теми данными, подлинность которых проверяет домен;

- Разрешения доступа к ресурсам домена, которые назначаются пользователю для предоставления доступа к доменным ресурсам на основании явных разрешений.

Объекты учетных записей пользователей можно отнести к самым распространенным объектам в Active Directory

Именно пользовательским учетным записям администраторы обязаны уделять особое внимание, так как пользователям свойственно приходить работать в организацию, перемещаться между отделами и офисами, жениться, выходить замуж, разводиться и даже увольняться из компании. Такие объекты представляют собой набор атрибутов, причем только одна пользовательская учетная запись может содержать свыше 250 различных атрибутов, что в несколько раз превышает количество атрибутов на рабочих станциях и компьютеров, работающих под операционной системой Linux

Во время создания учетной записи пользователя создается ограниченный набор атрибутов, а уже потом вы можете добавлять такие пользовательские учетные данные как организационные сведения, адреса проживания пользователей, телефонные номера и многое другое

Поэтому важно обратить внимание на то, что одни атрибуты являются обязательными, а остальные – опциональными. В этой статье я расскажу о ключевых методах создания пользовательских учетных записей, о некоторых опциональных атрибутах, а также будут описаны средства, позволяющие автоматизировать рутинные действия, связанные с созданием учетных записей пользователей

Подключение консоли ADUC к домену из рабочей группы

Как подсоединиться к контроллеру со своего ПК:

вызвать Командную строчку;

- выполнить команду запуска оснастки от имени другого пользователя;

- ввести: «runas / netonly / user:winitpro \ aaivanov mmc»;

- появится окошко «MMC»;

- открыть в окошке «File»;

- выбрать «Add / Remove Snap In»;

- откроется окошко «Add or Remove Snap In»;

- в левом списке «Snap in» этого окошка отыскать «Active Directory Users and Computers»;

- перенести найденный инструмент в правый список «Console Root»;

- после перенесения кликнуть по «Active Directory Users and Computers»;

- появится всплывающее меню;

- выбрать «Change domain»;

- указать название своего домена;

- подключить ADUC к доменному контроллеру.

Windows Server 2008 Adprep.

Сегодня мы поговорим о добавлении в существующий лес Windows 2000 или Windows 2003 контроллеров домена под управлением последней ОС – Windows Server 2008.

Для того, чтобы контроллер Windows Server 2008 смог работать в существующей инфраструктуре, необходимо произвести ее подготовку, которая осуществляется выполнением консольной программы adprep.exe с ключами /forestprep и /domainprep. Собственно, о применении этой утилиты и пойдет речь.

Если вы когда-нибудь проводили добавление контроллера домена Windows Server 2003 или Windows Server 2003 R2 в существующую инфраструктуру предыдущего поколения, значит вы уже знакомы с этой программой. Утилита для Windows Server 2008 работает аналогично и производит похожие изменения в лесу и доменах AD.

Данную программу можно найти на установочном DVD Windows Server 2008 в папке \sources\adprep.

Важные уточнения:

— на 32-битных контроллерах домена 2000/2003 можно использовать adprep.exe только с установочного диска 32-битной Windows Server 2008;

— на всех контроллерах Windows Server 2000 должен быть установлен SP4;

— домен не должен быть Windows 2000 mixed, только Windows 2000 native или Windows Server 2003;

— в домене не должно быть контроллеров Windows NT 4.0 BDC, так как Windows Server 2008 не умеет с ними взаимодействовать.

Adprep /forestprep. Эта операция расширяет существующую схему, добавляя в нее несколько новых классов и атрибутов, которые необходимы для корректного функционирования всех нововведений Windows Server 2008. Все изменения, которые произойдут в результате выполнения программы, можно увидеть в файлах .ldf, которые, по сути, являются набором команд LDIF, производящих расширение существующих и добавление новых классов и атрибутов. Эта программа запускается пользователем членом групп Администраторы схемы и Администраторы предприятия, на контроллере домена, являющемся Хозяином схемы леса

После того, как произойдет репликация изменений на все контроллеры леса, можно приступать к выполнению программы adprep /domainprep, создающей новые контейнеры и объекты, изменяющей ACL некоторых объектов и вносящей изменения в группу Everyone.

Adprep, выполняясь, создает подробный отчет о своей работе, которых сохраняется в папке %Systemroot%\system32\debug\adprep\logs, при этом в имя файла добавляется время и дата.

Перед тем, как вы добавите контроллер домена Windows Server 2008 в существующий домен Windows Server 2000 на каждом Хозяине инфраструктуры каждого домена необходимо выполнить adprep /domainprep /gpprep.

Перед тем, как добавлять Read Only Domain Controller Windows Server 2008 (RODC) в существующий домен Windows Server 2003 необходимо выполнить команду adprep /rodcprep, которая подключается ко всем хозяевам инфраструктуры леса и обновляет права доступа, необходимые для корректной работы контроллера RODC. Программа с этим параметром может быть запущена пользователем членом группы Администраторы предприятия на любом компьютере леса.

Всем удачи!

Интеграция диспетчера сервера и доменных служб Active Directory

Диспетчер сервера выступает в качестве единой консоли для выполнения задач управления сервером. На его информационной панели периодически обновляются представления с установленными ролями и группами удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к локальной консоли.

Домен Active Directory Services — одна из этих ролей концентратора; запустив диспетчер сервера на контроллере домена или средства удаленного администрирования сервера на Windows 8, вы увидите важные проблемы на контроллерах домена в лесу.

Эти представления включают в себя:

- доступность сервера;

- монитор производительности с предупреждениями о высокой загрузке процессора и памяти;

- состояние служб Windows, относящихся к доменным службам Active Directory;

- последние предупреждения, связанные со службами каталогов, и записи ошибок в журнале событий;

- анализ выполнения рекомендаций для контроллера домена, проводимый на основе набора правил Майкрософт.

Архитектура развертывания роли доменных служб Active Directory и управления ею

Функциональные возможности диспетчера сервера и модуля Windows PowerShell ADDSDeployment, связанные с развертыванием роли доменных служб Active Directory и управлением ею, обеспечиваются следующими основными сборками:

- Microsoft.ADroles.Aspects.dll

- Microsoft.ADroles.Instrumentation.dll

- Microsoft.ADRoles.ServerManager.Common.dll

- Microsoft.ADRoles.UI.Common.dll

- Microsoft.DirectoryServices.Deployment.Types.dll

- Microsoft.DirectoryServices.ServerManager.dll

- Addsdeployment.psm1

- Addsdeployment.psd1

Оба компонента используют среду Windows PowerShell и ее механизм удаленного вызова команд для удаленной установки и настройки роли.

В Windows Server 2012 также перестроен ряд операций повышения роли, которые ранее обеспечивались программой LSASS.EXE и входили в состав следующих компонентов:

- служба сервера с ролью доменных служб (DsRoleSvc);

- библиотека DSRoleSvc.dll (загружаемая службой DsRoleSvc).

Эта служба должна быть установлена и запущена для повышения и понижения роли, а также клонирования виртуальных контроллеров домена. При установке роли доменных служб Active Directory эта служба добавляется по умолчанию и для нее устанавливается тип запуска «Вручную». Не отключайте эту службу.

Версии Windows 10

Чтобы включить Active Directory-пользователи и компьютеры на ПК с Windows 10, сначала необходимо установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам нужно будет загрузить файлы RSAT из центра загрузки Microsoft.

С другой стороны, во всех версиях Windows 10, начиная с выпуска 10 октября 2020 года, RSAT включен как «Функция по требованию». Вам не нужно загружать инструменты, а только устанавливать и включать их

Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory

Основные принципы работы

Инструмент Active Directory является главным узлом инфраструктуры, выполняющим управление объектами в сети и контролирующим доступ к ним. В случае отказа AD все устройства и серверы будут недоступны. Обезопасить систему от подобной проблемы можно с помощью одного или нескольких дублирующих контроллеров доменов.

Принципы Active Directory:

- работает бесперебойно и круглосуточно;

- вся информация хранится в каталогах на контроллере доменов и их дубликатах;

- позволяет осуществлять резервное копирование для восстановления работоспособности сервера;

- обеспечивает взаимодействие объектов одной сети;

- контролирует доступ к объектам (защищает информацию).

Get-ADUser: экспорт пользователей AD в CSV/TXT

Полученный список пользователей домена с атрибутами можно экспортировать в текстовый файл:

Get-ADUser -Filter * -Properties PasswordExpired,PasswordLastSet,PasswordNeverExpires | Format-Table Name,PasswordExpired,PasswordLastSet,PasswordNeverExpires > C:\temp\users.txt

Или вы можете экспортировать список пользователей AD в файл CSV (который позже будет удобно импортирован в Excel):

Get-ADUser -filter * -Properties PasswordExpired,PasswordLastSet,PasswordNeverExpires | Where-Object {$_.name –like "*Dmitry*"} | Sort-Object PasswordLastSet | Select-Object Name,PasswordExpired,PasswordLastSet,PasswordNeverExpires | Export-csv -path c:\tmp\user-passwords-expires.csv -Append -Encoding UTF8

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

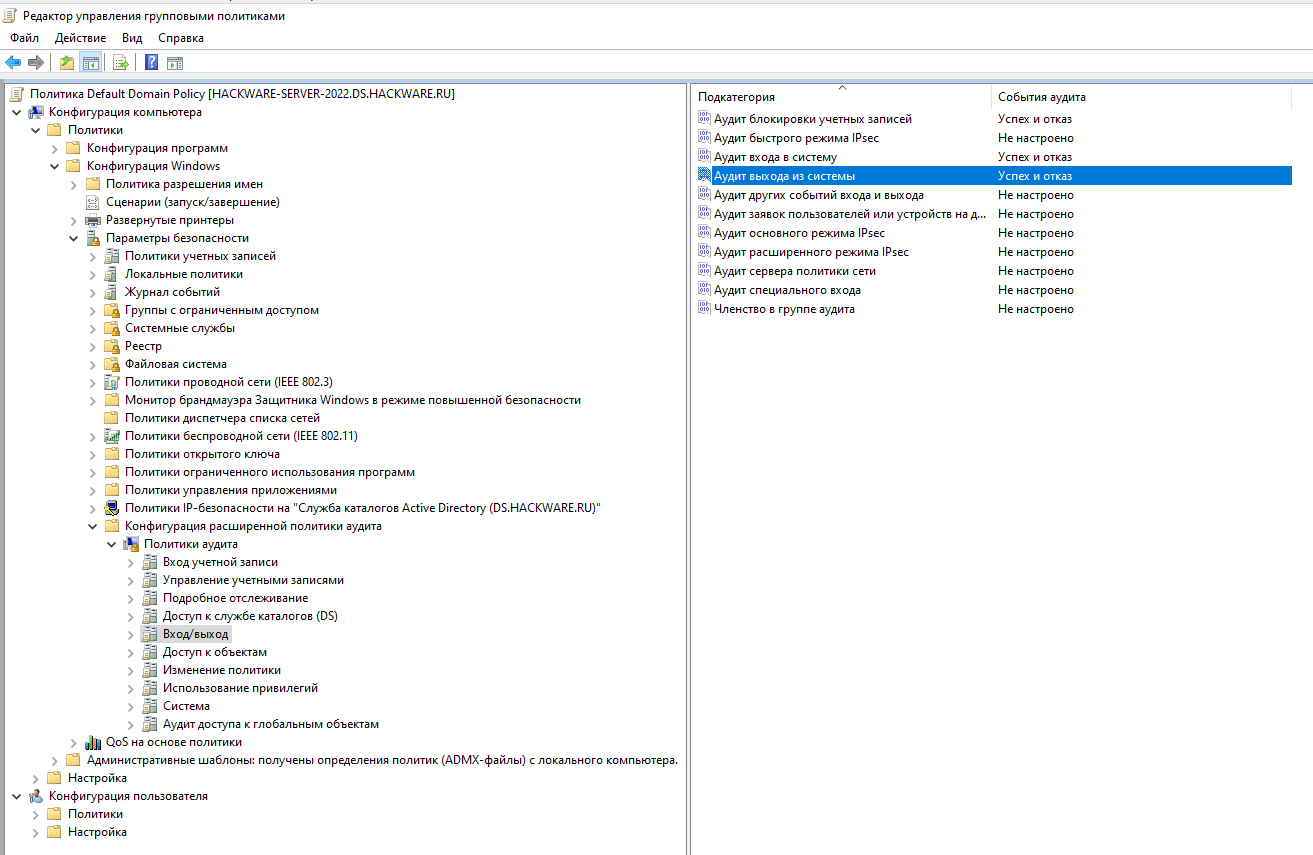

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Подготовка к автономному присоединению домена

-

Создайте учетную запись компьютера.

-

Инвентаризация членства всех групп безопасности, к которым принадлежит учетная запись компьютера.

-

Соберите необходимые сертификаты компьютеров, групповые политики и объекты групповой политики, которые будут применяться к новым клиентам.

. В следующих разделах описаны требования к операционной системе и требования к учетным данным для выполнения автономного присоединение к домену DirectAccess с помощью Djoin.exe.

Требования к операционной системе

Djoin.exe для directaccess можно выполнять только на компьютерах, на которых выполняется Windows Server 2016, Windows Server 2012 или Windows 8. компьютер, на котором выполняется Djoin.exe для предоставления данных учетных записей компьютеров в AD DS, должен работать под управлением Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8. компьютер, который требуется присоединить к домену, также должен работать под Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8.

Требования к учетным данным

Для выполнения автономного присоединение к домену необходимы права, необходимые для приподключения рабочих станций к домену. Члены группы «Администраторы домена» по умолчанию имеют эти права. Если вы не являетесь членом группы «Администраторы домена», член группы «Администраторы домена» должен выполнить одно из следующих действий, чтобы обеспечить присоединение рабочих станций к домену.

-

Используйте групповая политика, чтобы предоставить необходимые права пользователя. Этот метод позволяет создавать компьютеры в контейнере Компьютеры по умолчанию и в любом подразделении (OU), которое создается позже (если запрещены записи управления доступом (ACE)).

-

Измените список управления доступом (ACL) контейнера Компьютеры по умолчанию для домена, чтобы делегировать правильные разрешения.

-

Создайте подразделение и измените список ACL в этом подразделении, чтобы предоставить вам разрешение Создание дочернего элемента — разрешить . Передайте параметр /мачинеау в команду Djoin/провисион .

В следующих процедурах показано, как предоставить права пользователя с помощью групповая политика и делегировать правильные разрешения.

Предоставление пользователям прав на присоединение рабочих станций к домену

Можно использовать консоль управления групповыми политиками (GPMC) для изменения политики домена или создания новой политики с параметрами, предоставляющими права пользователя на добавление рабочих станций в домен.

Членство в группах «Администраторы домена» или «эквивалентное» является минимальным требованием для предоставления прав пользователя. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию ( ).

Предоставление прав на присоединение рабочих станций к домену

-

Нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите пункт Управление Групповая политика.

-

Дважды щелкните имя леса, дважды щелкните домены, дважды щелкните имя домена, в котором необходимо присоединить компьютер, щелкните правой кнопкой мыши Политика домена по умолчаниюи выберите команду изменить.

-

в дереве консоли дважды щелкните конфигурация компьютера, дважды щелкните политики, дважды щелкните Windows Параметры, дважды щелкните безопасность Параметры, дважды щелкните локальные политики, а затем дважды щелкните назначение прав пользователя.

-

В области сведений дважды щелкните Добавить рабочие станции в домен.

-

Установите флажок определить эти параметры политики и нажмите кнопку Добавить пользователя или группу.

-

Введите имя учетной записи, которой необходимо предоставить права пользователя, а затем дважды нажмите кнопку ОК .

Последствия присоединения к Домену Active Directory

В самой первой части уже описаны некоторые из последствий присоединения компьютера к Домену. Остановимся на этом чуть подробнее, чтобы вам в дальнейшем не пришлось переустанавливать ОС на рабочей станции чтобы покинуть домен и чтобы не потерять важные для вас файлы.

1. DNS настройки

Рабочая станция должна использовать Контроллер домена в качестве DNS сервера. Поэтому если вы включаете рабочую станцию когда Контроллер домена недоступен (офлайн), это может привести к проблемам с сетевыми подключениями.

2. Выход из домена

На рабочей станции должна иметься учётная запись локального администратора, при выходе запрашивается логин и пароль пользователя домена, имеющего полномочия на отсоединение от домена!

3. Пользовательские файлы

В зависимости от настроек пользователя, созданные пользователем домена файлы могут храниться как на локальной рабочей станции, так и на сервере.

В общем, если вы настраиваете тестовое окружение Active Directory и подсоединяете к домену свой рабочий компьютер, то прежде чем удалить тестовое окружение, выполните выход из домена, иначе впоследствии вы можете столкнуться с трудностями.

Улучшения в области выдачи идентификаторов RID и управления ими

В системе Active Directory в Windows 2000 появился хозяин RID, который выдавал пулы относительных идентификаторов контроллерам домена, чтобы последние могли создавать идентификаторы безопасности (SID) для субъектов безопасности, таких как пользователи, группы и компьютеры. По умолчанию глобальное пространство RID ограничено общим количеством идентификаторов безопасности (230, или 1 073 741 823), которое можно создать в домене. Идентификаторы безопасности нельзя вернуть в пул или выдать повторно. Со временем в большом домене может возникнуть нехватка идентификаторов RID либо их пул может начать иссякать в результате различных происшествий, ведущих к удалению RID.

В Windows Server 2012 решен ряд проблем, связанных с выдачей идентификаторов RID и управлением ими, которые были выявлены клиентами и службой поддержки клиентов Майкрософт с 1999 года, когда были созданы первые домены Active Directory. Сюда входит следующее.

- В журнал событий периодически записываются предупреждения об использовании идентификаторов RID.

- Когда администратор делает пул RID недействительным, в журнале создается событие.

- Ограничение на максимальный размер блока RID теперь устанавливается принудительно в политике RID.

- Искусственный верхний порог RID теперь применяется принудительно, а если глобальное пространство RID истощается, в журнал заносится запись, что позволяет администратору предпринять меры прежде, чем пространство будет исчерпано.

- Глобальное пространство RID теперь можно увеличить на один бит, благодаря чему его размер увеличивается вдвое — до 231 (2 147 483 648 идентификаторов безопасности).

Подробнее об идентификаторах RID и хозяине RID см. в разделе Принципы работы идентификаторов безопасности.

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

С теоретической точки зрения, порядок глав должен быть немного иным: перед изучением присоединения к домену нужно изучить иерархию Active Directory, инструменты создания и управления пользователями, группами. Поверьте мне, в этом теоретическом материале можно крепко завязнуть… При том, что в практическом плане нам достаточно на сервере создать пользователя домена в графическом интерфейсе и, по сути, всё готово для подсоединения к домену! Поэтому мы чуть забежим вперёд и подсоединимся к домену, а затем окунёмся в теорию — она уже будет привязанной к некоторому практическому опыту взаимодействия с Active Directory и нам будет проще в ней разобраться.

Повышаем сервер до контроллера домена

А для этого создаем новый лес.RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Powershell:

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureString Любой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $pass Как и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

How to Install Active Directory Users and Computers in Windows 10?

By default, RSAT is not installed in Windows 10 (and other Windows desktop operating systems). Remote Server Administration Tools (RSAT) allows IT administrators to remotely manage roles and components on Windows Server 2020, 2020, 2012 R2, 2012, 2008 R2 from user’s workstations running Windows 10, 8.1, 8 and Windows 7. The RSAT resembles Windows Server 2003 Administration Tools Pack (adminpak.msi) that was installed on clients running Windows 2003 or Windows XP and was used for remote server management. RSAT can’t be installed on computers with the Home editions of Windows. To install RSAT, you must have Professional or Enterprise edition of Windows 10.

Depending on the Windows 10 build, the ADUC console is installed differently.

Installing ADUC in Windows 10 Version 1803 and Below

You can download the latest version of Remote Server Administration Tools for Windows 10 (Version: 1803 1.0, Date Published: 5/2/2018) using the following link .

Tip. As you can see, the RSAT package is available for the latest version of Windows 10 1803. WindowsTH-RSAT_WS_1709 and WindowsTH-RSAT_WS_1803 are used to manage Windows Server 2020 1709 and 1803 respectively. If you are using a previous version of Windows Server 2020 or Windows Server 2012 R2 / 2012/2008 R2, you need to use the WindowsTH-RSAT_WS2016 package.

Как создать группу в Active Directory

- Группа Безопасности – как видно из названия эта группа относиться к безопасности, т.е. она управляет безопасностью. Она может дать права или разрешение на доступ к объектам в AD.

- Группа распространения – отличается от группы безопасности тем, что находящимся в этой группе объектам нельзя дать права, а эта группа чаще всего служит для распространения электронных писем, часто используется при установке Microsoft Exchange Server.

Теперь поговорим об области действий групп. Под областью действий понимается диапазон применения этой группы внутри домена.

Глобальная группа – она глобальна тем, что может предоставить доступ к ресурсам другого домена, т.е. ей можно дать разрешения на ресурс в другом домене. Но в нее можно добавить только те учетные записи, которые были созданы в том же домене что и сама группа. Глобальная группа может входить в другую глобальную группу и в локальную группу тоже. Ее часто называют учетной, так как в нее обычно входят учетные записи пользователей.

Локальная группа – она локальна тем, что предоставляет доступ к ресурсам только того домена, где она была создана, т.е. предоставить доступ к ресурсам другого домена она не может. Но в локальную группу могут входить пользователи другого домена. Локальная группа может входить в другую локальную группу, но не может входить в глобальную. Ее часто называют ресурсной, так как ее часто используют для предоставления доступа к ресурсам.

Универсальная группа – в нее могут входить все, и она может, предоставляет доступ всем.

Другими словами вы учетные записи пользователей добавляете в глобальные группы, а глобальные группы добавляете в локальные группы, а локальным группам предоставляете доступ к ресурсам. Организовать такую стратегию на предприятие позволит вам намного упростить управление правами и разрешениями (удобство, сокращение времени на изменение прав и разрешений). Не зря глобальные группы называют учетными, а локальные ресурсными.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-02

Теперь, когда вы больше стали понимать, что это такое и с чем это едят, давайте создадим с вами группу безопасности. Для этого щелкаем правым кликов в нужном контейнере тлт OU и выбираем создать > группу или сверху есть значок с человечками.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-03

После чего мы видим область действия и типы группы, пишем название группы, старайтесь максимально подробно и осмысленно выбирать название группы, у вас в компании должны быть разработаны стандарты именования в Active Directory.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-04

После того как группа создалась кликнете по ней двойным щелчком. Откроются свойства группы. Давайте пробежимся по вкладкам. Советую сразу написать Описание, может потом сильно сэкономить время.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-05

Вкладка Члены группы, показывает группы или пользователей которые являются членами данной группы. Как мы видим пока никого нету, давайте добавим пользователя, для этого щелкаем кнопку добавить и пишем в поисковой строке его параметры имя или

Через поиск находим нужного пользователя.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-07

Все Иванов Иван Иванович, теперь является членом группы.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-08

Вкладка Член групп, показывает в какие группы входит данная группа. Может объединяющей группе пользователей давать права для примера, у меня в организации есть программисты, и им нужен сервер VPN, для удаленного подключения, так они состоят в группе разработчики, которая уже является часть группы vpn пользователи.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-09

Вкладка Управляется, нужна для того чтобы делигировать например руководителю менеджеров права на добавление нужных ему людей в его группу, в российских реалиях почти не используется.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-10

Также еще пользователя можно добавить в группу правым кликом по нему и выбрать пункт добавить в группу, полезно при массовом действии.

Материал сайта Pyatilistnik.org

Подключение оснастки ADUC к AD через компьютер не присоединенный к домену

Основная задача подключиться к ADUC, либо к консоли MMC от имени другого пользователя.

В windows 10 c этим могут возникнуть трудности. Чтобы их решить, советую прочитать про способы запуска программ от имени другого пользователя в windows 10.

Самым тривиальным способом является зажать клавишу Shift и кликом ПКМ по сохранённому файлу консоли управления MMC вызвать меню, в котором останется только выбрать способ запуск от имени другого пользователя. Можно это сделать непосредственно с ярлыком ADUC -> , но телодвижений будет чуть больше.

Для таких операций, соответственно необходимо добавить права в «локальные пользователи и группы» пользователю, через которого хотите открыть консоль MMC, так как компьютер находится не в домене и скептически относится к незнакомцам.