Настройка DNS-серверов имен на сервере Ubuntu

Раньше всякий раз, когда вы хотели настроить преобразователи DNS в Linux, вы просто открывали файл , редактировали записи, сохраняли файл, и все готово. Этот файл все еще существует, но это символическая ссылка, управляемая службой systemd-resolved, и ее не следует редактировать вручную.

Файлы конфигурации Netplan хранятся в каталоге . Вероятно, вы найдете в этом каталоге один или два файла YAML. Имя файла может отличаться от настройки к настройке. Обычно файл называется или но в вашей системе он может быть другим.

Эти файлы позволяют настроить сетевой интерфейс, включая IP-адрес, шлюз, DNS-серверы имен и так далее.

Чтобы настроить DNS-серверы имен, откройте файл конфигурации интерфейса в текстовом редакторе :

Содержимое файла будет выглядеть примерно так:

/etc/netplan/01-netcfg.yaml

Чтобы настроить серверы имен DNS интерфейса, измените текущие IP-адреса на предпочитаемые DNS-серверы. Например, если вы хотите использовать DNS-серверы Cloudflare, вы должны изменить строку на:

DNS-серверы должны быть разделены запятыми. Вы также можете добавить более двух серверов имен.

После этого сохраните файл и примените изменения с помощью:

Netplan сгенерирует файлы конфигурации для службы, разрешенной systemd.

Чтобы убедиться, что установлены новые преобразователи DNS, выполните следующую команду:

выводит много информации. Мы используем для фильтрации строки «DNS-серверы». Результат будет выглядеть примерно так:

Настройка DNS-серверов имен на сервере Ubuntu

Раньше всякий раз, когда вы хотели настроить преобразователи DNS в Linux, вы просто открывали файл /etc/resolv.conf , редактировали записи, сохраняли файл, и все готово. Этот файл все еще существует, но это символическая ссылка, управляемая службой systemd-resolved, и ее не следует редактировать вручную.

systemd-resolved — это служба, которая обеспечивает разрешение имен DNS для локальных служб и приложений, и ее можно настроить с помощью Netplan , инструмента управления сетью по умолчанию в Ubuntu 18.04.

Файлы конфигурации Netplan хранятся в каталоге /etc/netplan . Вероятно, вы найдете в этом каталоге один или два файла YAML. Имя файла может отличаться от настройки к настройке. Обычно файл называется 01-netcfg.yaml или 50-cloud-init.yaml но в вашей системе он может быть другим.

Эти файлы позволяют настроить сетевой интерфейс, включая IP-адрес, шлюз, DNS-серверы имен и так далее.

Чтобы настроить DNS-серверы имен, откройте файл конфигурации интерфейса в текстовом редакторе :

sudo nano /etc/netplan/01-netcfg.yaml

Содержимое файла будет выглядеть примерно так:

/etc/netplan/01-netcfg.yaml

network: version: 2 renderer: networkd ethernets: ens3: dhcp4: no addresses: — 192.168.121.199/24 gateway4: 192.168.121.1 nameservers: addresses:

Чтобы настроить серверы имен DNS интерфейса, измените текущие IP-адреса на предпочитаемые DNS-серверы. Например, если вы хотите использовать DNS-серверы Cloudflare, вы должны изменить строку addresses на:

nameservers: addresses:

DNS-серверы должны быть разделены запятыми. Вы также можете добавить более двух серверов имен.

Если запись не существует, добавьте ее в блок имени интерфейса. При редактировании файлов YAML убедитесь, что вы следуете стандартам отступа кода YAML . Если в конфигурации есть синтаксическая ошибка, Netplan не сможет проанализировать файл.

После этого сохраните файл и примените изменения с помощью:

sudo netplan apply

Netplan сгенерирует файлы конфигурации для службы, разрешенной systemd.

Чтобы убедиться, что установлены новые преобразователи DNS, выполните следующую команду:

systemd-resolve —us | grep ‘DNS Servers’ -A2

systemd-resolve -us выводит много информации. Мы используем grep для фильтрации строки «DNS-серверы». Результат будет выглядеть примерно так:

DNS Servers: 1.1.1.1 1.0.0.1

Отладка systemd-resolved

Узнать, как именно ваша система выполняет DNS-запросы после внесения этих изменений, может быть сложно. Самый эффективный способ наблюдения за происходящим — перевести systemd-resolved в режим отладки и посмотреть файл журнала.

systemd-resolved — это служба systemd, что означает, что ее можно легко перевести в режим отладки, создав файл службы, содержащий параметр отладки. Следующая команда создаст правильный файл в правильном месте:

Вставьте следующие строки в редактор, затем сохраните и выйдите:

Служба с разрешением systemd будет автоматически перезагружена при успешном сохранении и выходе.

Откройте второй терминал на том же сервере и просмотрите журнал journald для службы с разрешением systemd:

Строка, которая начинается с «Using DNS server», например:

Сообщает вам, какой именно DNS-сервер используется для DNS-запросов. В этом случае DNS-сервер Cloudflare на 1.1.1.1 был запрошен.

Строки «Cache miss» указывают на то, что доменное имя не было кэшировано. Например:

Строки, начинающиеся с «Positive cache hit», например:

Укажите, что systemd-resolved ранее запрашивал этот домен, и ответ был получен из кэша в локальной памяти.

Вы должны отключить режим отладки, когда вы закончите работать с systemd-resolved, так как он создаст очень большой файл журнала в загруженной системе. Вы можете отключить ведение журнала отладки, выполнив:

Настройка параметров

Замечу, что частая ошибка при редактирвании конфигурационных файлов bind — это забытая «;». Будьте внимательны.

Итак, вначале приведем файл

sudo vim /etc/bind/named.conf.options

к вот такому виду:

options {

directory "/var/cache/bind";

// forwarders {

// 8.8.8.8;

// }

dnssec-validation auto;

auth-nxdomain no;

listen-on-v6 { any; };

allow-query { any; };

allow-recursion { none; }

};

В девятой строке мы разрешаем запросы к нашему сервису с любых узлов сети, а в десятой запрещаем рекурсивные запросы. Если ваш хостер предоставил вам адреса своих DNS-серверов, то вы можете их указать в разделе forwarders. Для этого раскомментируйте строки c третью по пятую и внури блока внесите их адреса по одному на строку. Не забывайте «;»!

forwarders {

1.1.1.1;

9.9.9.9;

};

6: Поддержка DNS-записей

Итак, у вас есть рабочий внутренний DNS, и вам необходимо сохранить свои записи DNS, чтобы они точно отражали вашу серверную среду.

Добавление хоста в DNS

Всякий раз, когда вы добавляете хост в свою среду (в том же центре данных), вам нужно добавить его и в DNS. Вот как это делается.

Первичный сервер:

- Файл зоны прямого просмотра: добавьте запись «А» для нового хоста, увеличьте значение Serial.

- Файл зоны обратного просмотра: добавьте запись PTR для нового хоста, увеличьте значение Serial.

- Добавьте внутренний IP-адрес нового хоста в ACL trusted (named.conf.options).

- Перезапустите BIND:

Теперь ваш первичный сервер должен поддерживать новый хост.

Вторичный сервер:

- Добавьте внутренний IP нового хоста в ACL trusted (named.conf.options).

- Перезапустите BIND:

Теперь ваш вторичный сервер должен поддерживать новый хост.

Чтобы настроить новый хост для поддержки DNS:

- Настройте поддержку в файле /etc/resolv.conf.

- Протестируйте работу хоста с помощью nslookup.

Удаление хоста из DNS

Если вы удалите хост из своей среды или просто хотите удалить его из DNS, просто удалите все данные о нем, которые вы добавили при настройке поддержки DNS.

Настройка DNS-клиентов

Прежде чем все ваши серверы в доверенном ACL смогут отправлять запросы на ваши DNS-серверы, вы должны настроить для каждого из них использование ns1 и ns2 в качестве сервера имен. Этот процесс варьируется в зависимости от операционной системы, но для большинства дистрибутивов Linux он подразумевает добавление ваших серверов доменных имен в файл .

Клиенты Ubuntu 18.04

На Ubuntu 18.04 настройка сетевого взаимодействия выполняется с помощью Netplan, абстракции, которая позволяет вам записывать стандартную конфигурацию сети и применять ее к несовместимому сетевому ПО, отвечающему за бекэнд. Для настройки DNS нам потребуется записать файл конфигурации Netplan.

Во-первых, найдите устройство, связанное с вашей частной сетью, отправив частной подсети команду :

В этом примере используется частный интерфейс .

Далее необходимо создать новый файл в с именем :

Вставьте в файл следующее содержимое. Вам потребуется изменить интерфейс частной сети, адреса ваших DNS-серверов ns1 и ns2, а также зону DNS:

Примечание: Netplan использует формат сериализации данных YAML для своих файлов конфигурации. Поскольку YAML использует структурирование текста и пробелы для определения структуры данных, убедитесь, что ваше определение имеет равномерное структурирование текста во избежание ошибок.

/etc/netplan 00-private-nameservers.yaml

Сохраните файл и закройте его после завершения.

Затем вы должны сообщить Netplan о необходимости использования нового файла конфигурации с помощью команды . При наличии проблем, которые приводят к потере подключения к сети, Netplan будет автоматически перезапускать изменения по истечении определенного периода времени:

Если счетчик в нижней части обновляется корректно, это значит, что новой конфигурации удалось по крайней мере не повредить ваше соединение SSH. Нажмите ENTER, чтобы принять изменения в конфигурации.

Теперь проверьте DNS-преобразователь системы, чтобы определить, применены ли изменения в конфигурацию DNS:

Прокрутите вниз, пока не увидите раздел для вашего интерфейса частной сети. Вы должны увидеть частные IP-адреса ваших DNS-серверов, которые будут перечислены в первую очередь, а за ними идут резервные значения. Ваш домен должен находиться в строке DNS Domain:

Ваш клиент должен быть настроен на использование ваших внутренних DNS-серверов.

Клиенты Ubuntu 16.04 и Debian

В серверах Ubuntu 16.04 и Debian вы можете изменить файл :

Внутри найдите строку и добавьте ваши серверы доменных имен в начало списка, который уже добавлен в файл. Под этой строкой добавьте опцию , указывающую на базовый домен вашей инфраструктуры. В нашем случае это будет “nyc3.example.com”:

/etc/network/interfaces

Сохраните файл и закройте его после завершения.

Перезапустите ваши сетевые службы, применив изменения с помощью следующих команд. Убедитесь, что вы заменили на имя вашего сетевого интерфейса:

В результате будет выполнен перезапуск вашей сети без отключения текущего подключения. Если все работает корректно, вы должны увидеть примерно следующее:

Еще раз проверьте, что ваши настройки были применены, введя следующую команду:

Вы должны увидеть ваши серверы доменных имен в файле , а также ваш домен поиска:

Ваш клиент настроен для использования ваших DNS-серверов.

Клиенты CentOS

В CentOS, RedHat и Fedora Linux отредактируйте файл . Возможно, вам придется заменить на имя вашего основного сетевого интерфейса:

Найдите опции и и задайте для них частные IP-адреса ваших основного и дополнительного серверов доменных имен. Добавьте параметр , используя базовый домен вашей инфраструктуры. В этом руководстве это будет “nyc3.example.com”:

/etc/sysconfig/network-scripts/ifcfg-eth0

Сохраните файл и закройте его после завершения.

Перезапустите сетевую службу с помощью следующей команды:

Команда может зависнуть на несколько секунд, но через короткое время вы должны вернуться в командную строку.

Убедитесь, что изменения вступили в силу, введя следующую команду:

Вы должны увидеть ваши серверы доменных имен и домена поиска в списке:

/etc/resolv.conf

Ваш клиент теперь может подключиться и использовать ваши DNS-серверы.

Тестирование клиентов

Используйте для проверки того, могут ли ваши клиенты отправлять запросы вашим серверам доменных имен. У вас должна быть возможность сделать это для всех клиентов, которые были настроены и находятся в доверенном ACL.

Для клиентов CentOS вам может потребоваться установка утилиты с помощью следующей команды:

Мы можем начать выполнять прямой просмотр.

Прямой просмотр

Например, мы можем выполнить прямой просмотр для получения IP-адреса host1.nyc3.example.com с помощью следующей команды:

Запрос “host1” расширяется до “host1.nyc3.example.com”, потому что опция задана для вашего частного субдомена, а запросы DNS будут пытаться просмотреть этот субдомен перед поиском по всему хосту. Результат описанной выше команды будет выглядеть следующим образом:

Теперь мы можем проверить обратный просмотр.

Обратный просмотр

Чтобы протестировать обратный просмотр, отправьте DNS-серверу запрос на частный IP-адрес host1:

Результат будет выглядеть следующим образом:

Если все имена и IP-адреса будут передавать правильные значения, это означает, что ваши файлы зоны настроены надлежащим образом. Если вы получите неожиданные значения, обязательно проверьте файлы зоны на вашем основном DNS-сервере (например, и ).

Поздравляем! Ваши внутренние DNS-серверы настроены надлежащим образом! Теперь мы перейдем к сохранению записей зоны.

Стандарты DNS

Настройка базы DNS задается в специальных

текстовых файлах на серверах имен. Форматы

записей в этих файлах регламентируются

стандартами, изложенными в документах RFC (Request

For Comments). Они разрабатываются «законодательным»

органом Internet — IETF (Internet Engineering Task Force). Однако

сам набор файлов и порядок их загрузки на

серверах имен RFC не регламентируется. Для

этого существует стандарт de facto под

названием BIND (Berkley Internet Name Domain). Данная

спецификация была разработана в

университете Беркли и впервые реализована

в BSD Unix. Подавляющее большинство серверов

имен поддерживают спецификацию BIND.

Многие версии программного обеспечения

серверов имен имеют административные

утилиты, упрощающие настройку и управление

базами DNS. Тем не менее администраторы сетей,

как правило, предпочитают не пользоваться

ими, а работать напрямую с файлами базы DNS.

Хотя это несколько усложняет

администрирование, но в то же время дает

максимальную гибкость и полный контроль

при управлении DNS.

В общем случае порядок запуска серверов

имен следующий: сначала создаются файлы

базы DNS (напрямую или через

административные утилиты), а затем

запускается сервис DNS (в AIX — демон named).

Примеры настройки dnsmasq

Переходим к основной части инструкции. Приведем примеры использования и соответствующей настройки dnsmasq.

1. Перевод запросов на другой DNS-сервер для определенного домена

Предположим, у нас есть задача — переводить все запросы для имен с доменом consul на другой DNS-сервер, который находится в нашей сети. Также, данный сервер слушает не на стандартном для NS-сервера порту (53), а на порту 8600. Кстати, это реальный пример работы при настройке кластера consul.

Создаем конфигурационный файл:

vi /etc/dnsmasq.d/consul

В него добавим одну строку:

server=/consul/127.0.0.1#8600

* в данном примере мы будем переводить все запросы для домена consul на сервер 127.0.0.1 (в этом примере локальный сервер, но может быть любой) и порт 8600.

Чтобы настройки вступили в силу, перезапускаем dnsmasq:

systemctl restart dnsmasq

2. Настройка кэширования

По умолчанию, dnsmasq работает как кэширующий сервер. Мы же подредактируем настройки.

Создаем конфигурационный файл:

vi /etc/dnsmasq.d/cache

cache-size=10000

all-servers

no-negcache

* где:

- cache-size — размер кэша (количество хостов).

- all-servers — задает поведение, при котором наш сервер будет отправлять запрос всем доступным ему серверам DNS и принимать ответ от того, кто первый ему ответит.

- no-negcache — не кэшировать негативные ответы.

Чтобы настройки вступили в силу, перезапускаем dnsmasq:

systemctl restart dnsmasq

3. Подмена IP-адресов

Есть несколько вариантов подмены IP-адресов в dnsmasq. Для настройки создадим файл:

vi /etc/dnsmasq.d/replacement

В зависимости от ситуации, применяем один из вариантов, описанных ниже.

а) Подмена одного адреса:

alias=1.1.1.1,2.2.2.2

* в данном примере если наш сервер получит ответ 1.1.1.1, он его заменит на 2.2.2.2.

б) Подмена адресов в подсети:

alias=1.1.1.0,2.2.2.0,255.255.255.0

* в данном примере все адреса из подсети 1.1.1.0/24 будут заменены на соответствующие адреса подсети 2.2.2.2/24.

в) Диапазоны:

alias=1.1.1.100-1.1.1.200,192.168.0.0,255.255.255.0

* в данном примере адреса в диапазоне от 1.1.1.100 до 1.1.1.200 будут переопределены в адреса в диапазоне от 192.168.0.100 до 192.168.0.200.

После внесения необходимых строк, нужно перезагрузить сервис.

Выполняем команду:

systemctl restart dnsmasq

Это, далеко, не все возможности dnsmasq. По мере необходимости, они будут дополняться в данной инструкции.

Настройка сетевого интерфейса при помощи ifconfig

Команда ifconfig позволяет конфигурировать сетевой интерфейс по вашему усмотрению и предлагает широкие возможности для этого.

Чтобы получить подробную информацию по команде, пишем в терминале:

Если компьютер со статическим ip-адресом и не имеет доступа ни к другим сетям ни к интернету, то команда настройки сетевого интерфейса будет такой:

Поясняю:

eth0 — идентификатор сетевого оборудования (сетевая карта).

192.168.1.2 — присваеваемый ip-адрес.

netmask 255.255.255.0 — присваеваемая маска подсети.

up — поднять интерфейс (то есть применить изменения, начать работу сетевой карте).

down — остановить интерфейс.

Команда: Т.е. остановить работу сетевой карты с eth0 идентификатором.

Бывает так, что провайдер интернет привязывает mac-адрес сетевой карты к учётке клиента. При замене сетевой карты или же компьютера, мы получим отсутствие интернета на нашей стороне. Как временное решение может подойти подмена реального mac-адреса, mac-адресом который был зарегистрирован у провайдера. Почему временное? Потому, что описанная ниже команда делает изменения которые удалятся, при перезагрузке компьютера.

Сначала выясняем наш старый mac-адрес, выполняем команду без параметров.

Допустим он у нас такой: 00:00:00:00:00:01.

Производим следующие действия, то есть выполняем последовательность команд:

1) Отключаем интерфейс:

2) Изменяем MAC:

3) Включаем интерфейс:

Все действия можно выполнить одной командой:

&& — означает, выполнить следующую команду при успешном выполнении предыдущей команды.

Как я писал выше, все эти настройки действительны лишь до перезагрузки системы. Сделаем их постоянными следующим образом:

Настройка локального DNS-сервера BIND9 на Ubuntu 20.04 LTS

Для настройки пакеты BIND9 перейдем в его каталог:

В нем нас будут интересовать следующие файлы:

- named.conf.options

- named.conf.local

Давайте сперва откроем файл :

И внесем в него следующие изменения:

Сохраните и закройте файл. Затем проверьте синтаксис файла конфигурации.

Если ничего не выдал, то все в порядке. Можно перезапустить службу:

Также если у вас закрыты порты то их необходимо открыть.

Для UFW

Для iptables

Это откроет TCP и UDP порт 53 для локальной сети 10.5.5.0 / 24. Затем с другого компьютера в той же локальной сети мы можем выполнить следующую команду для запроса записи A google.com.

где, 10.5.5.1 — IP адрес нашего сервера в локальной сети

Теперь проверьте журнал запросов с помощью следующей командой:

или

Из вывода видно что запросы поступают на наш DNS сервер, а он в свою очередь на них успешно отвечает.

В файле настраиваются зона прямого и обратного просмотра. В данном уже описано как это сделать

Что нужно знать о покупке домена

Не покупка, а аренда

Регистрацию доменов для сайтов нередко называют покупкой. Но доменное имя нельзя купить и получить в постоянное владение. Его можно только арендовать на срок, предустановленный политикой регистратора.

Минимальный срок аренды доменного имени равен одному году. К примеру, домены с расширением .ru, .рф, .su приобретают на год и ежегодно продлевают аренду.

Максимальный период аренды обусловлен правилами выбранной зоны. Например, на период до десяти лет можно регистрировать домены в зонах .com, .info, .онлайн, .blog.

Длительность аренды и порядок продления вы узнаете при регистрации. Также эту информацию можно посмотреть в базе знаний регистратора.

Продление аренды

Чтобы продолжить использование домена по истечении регистрации, необходимо соблюдать правила пользования и вовремя продлевать аренду. Сделать это можно за 30-60 дней до завершения срока аренды.

Если аренда домена закончилась, и владелец не успел её продлить, то у него есть 30 дней на продление. Этот срок может варьироваться в зависимости от регистратора. В это время сайт и почта на домене перестают работать. Доменное имя попадает в перечень освобождающихся адресов, и другие пользователи могут делать на него ставки на аукционе доменов. По окончанию этих 30 дней любой пользователь может приобрести домен.

Для доменов в международных зонах предусмотрен дополнительный период восстановления. В течение месяца после удаления доменного адреса прежний владелец вправе обратиться с просьбой о продлении аренды. Но стоимость домена в этом случае будет в несколько раз выше начальной.

Удаление домена

Домены в зонах .рф, .ru, .su удаляют на следующий день после окончания периода преимущественного продления. Международные домены удаляют спустя 1-5 дней. С этого момента домен становится доступен всем желающим. Бывший владелец может попытаться зарегистрировать его вновь. Однако никаких преимуществ перед остальными претендентами он уже не имеет. Кто оформит домен первым, тот и будет новым владельцем.

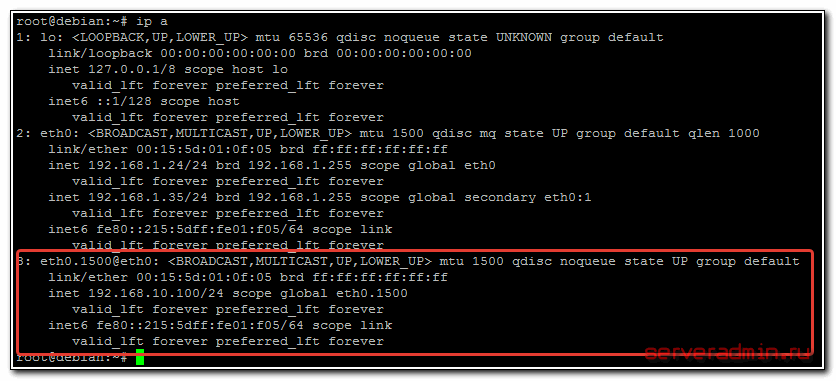

Настройка vlan в Debian

Для настройки vlan в Debian первым делом необходимо установить пакет vlan:

Теперь нужно разобраться с необходимым модулем ядра для vlan — 8021q. Проверим, загружено ли оно в системе:

Если в выводе пусто, а по-умолчанию там будет пусто, модуль не загружен. Загрузим его и проверим:

Все в порядке, vlan модуль загрузился. Добавим его в автозагрузку:

Теперь этот модуль будет загружаться при старте сервера. Создадим виртуальный интерфейс с vlan с id 1500:

Назначим адрес новому интерфейсу и запустим его:

Можно в одну команду, с помощью ifconfig:

Смотрим, что получилось:

Мы выполнили настройку vlan интерфейса в Debian. Теперь сделаем так, чтобы после перезагрузки настройки сохранились. Для этого добавляем свойства vlan интерфейса в файл конфигурации сети, оставляя и не трогая то, что там уже есть:

Перезагрузите сервер и проверьте, что получилось. Можно выполнить перезапуск сети, но если вы до этого все вручную через консоль сделали, то не поймете, сработали настройки из файла или нет. Таким образом очень просто и быстро настроить vlan на сервере с Debian.

Что такое доменная зона

Доменная зона — это отдельная зона, в которой можно зарегистрировать домены одного типа.

Примеры доменных зон (то, что выделено жирным):— site.ru — национальная доменная зона России;— site.com — доменная зона для коммерческих сайтов (изначально);— site.org — изначально доменная зона была создана для некоммерческих организаций;— site.ua — национальная доменная зона Украины.— И т.д. …

Доменных зон целая куча и периодически появляются новые. Ниже я буду рассказывать об основных доменных зонах, но если вам этого будет недостаточно, можете посмотреть эту статью на Википедии — в ней дается перечень большинства доменных зон.

Доменные зоны различаются по некоторым признакам и часть из них имеют ряд ограничений. Поэтому давайте разберем популярные доменные зоны и частые вопросы/проблемы связанные с их выбором.

Национальные доменные зоны

К ним относятся домены верхнего уровня, обозначающие принадлежность сайта к определенной стране. Для обозначения используется сокращенное название государства:

- .ru (Россия);

- .it (Италия);

- .ca (Канада);

- .us (Америка);

- .ua (Украина).

Некоторые национальные домены могут быть обозначены кириллическими символами и даже иероглифами. В интернете встречаются сайты, заканчивающиеся на .рф или .рус (Россия), а также бывают вот такие — .中国 (Китай).

Интересный факт!Особой популярностью пользуется доменная зона Черногории, заканчивающаяся на .me. Ее любят использовать для создания говорящего названия, например, love.me, find.me, for.me и т.д… Всего за 4 года существования она набрала 320 тысяч регистраций.

Региональные и субрегиональные доменные зоны

Региональные доменные зоны используются для обозначения отдельного города или региона. Впервые подобные зоны появились в 2014 году. В сети можно встретить сайты с адресом .london, .vegas, .asia и т.д.

В случае, если региональная доменная зона не подходит (требуется уточнить местоположение или охватить определенную целевую аудиторию), можно использовать субрегиональный домен. Это доменные имена второго уровня, созданные для использования в определенном городе (например — .msk.su; .spb.ru; .sochi.su и т.д.).

Международные доменные зоны

Международная зона не ограничивает сайт территориально. Она может быть использована для любого ресурса, независимо от его тематики. Отыскать такой сайт сможет аудитория из любой страны. Под данную категорию подходят домены .biz (для бизнеса), .com (для коммерческих организаций), .net (для сетевых услуг).

Ограничений для использования таких доменных зон нет. По этой причине в доменной зоне .com зарегистрировано более 100 000 000 доменов. И лишь малая часть из этого числа действительно является коммерческими организациями, остальные же просто решили использовать популярную доменную зону

Тематические доменные зоны

Тематическая доменная зона отлично подходит для конкретизации деятельности сайта. Доступны варианты практически для любого вида деятельности. Самыми популярными являются: .sport, .community, .city, .movie. Существуют также краткосрочные или праздничные тематики, а соответственно и доменные зоны для них, например — .christmas и .blackfriday.

При выборе доменной зоны, важно понимать тематику сайта. Ведь если вы выберете доменную зону .cooking будет странно публиковать в нее новости из автомобильной тематики

Доменные зоны с ограничениями

Среди большого разнообразия доменных зон можно встретить и варианты с ограничениями. Их нельзя использовать каждому желающему. Эти зоны предназначены для определенной категории сайтов каждой страны (военные, правительственные, образовательные).

К примеру, активно используют ограниченные доменные зоны в Америке. В штатах зарегистрированы сайты в доменных зонах:— .mil — (Вооруженные силы США);— .gov (правительство США);— .edu (высшие образовательные заведения США).

Известная доменная зона .org, (например сайт Википедия зарегистрирован в ней), ранее также имел ограничения, но уже сейчас может использоваться любым желающим.

Схожая история с зоной .pro. Раньше в этой доменной зоне могли зарегистрировать домен лишь аккредитованные специалисты. Им требовалось предоставить документ, подтверждающий образование в определенной области (диплом или сертификат). Но в 2015 году требование к данной зоне изменилось и с тех пор пользоваться доменной зоной могут все.

![Настройка сети в ubuntu server 18.04 [netplan]](http://smartshop124.ru/wp-content/uploads/5/5/8/558a7378e6ad61743fbac9ef4ad56837.jpeg)

![Настройка сети в ubuntu server 18.04 [netplan] | itdeer.ru](http://smartshop124.ru/wp-content/uploads/f/1/f/f1f4feafeb1a891e2c886ffdd2e74240.jpeg)