Setting Up The Data Partition

Create another partition on the hard disk, mount that partition and share that instead. Again, the reason being is that its separate from the system files and if you ever need to reinstall the operating system, the data volume will be untouched by your actions. (We’ve all been there) Also note that the entire CentOS operating system takes a small amount of space. For this example we declared 12 gig for the operating system (overkill) and used the (/) mount point. Then we declared 100 meg for the boot (/boot) and the rest of the drive became the data share (/data). We then mounted /data under the mount (/mnt/data) directory. With a large drive, you can have a massive data directory available for the clients.

Let’s use an example. Let’s say we created another partition on /dev/hda (the first hard disk) and called it /data. Here are the steps

mkdir /mnt/data mount /dev/hd3 /mnt/data

(You can of course call the directory anything you want. In my case note it was the third partition /dev/hd3. It may be different in your hard disk depending on how you setup the partitians. You can use fdisk /dev/hda and then the p command to get a listing of the partitions. Please try this on an experimental drive first if you’ve never use fdisk before. fdisk is a bit…dangerous)

Now run the semanage command on that directory.

semanage fcontext -a -t samba_share_t '/mnt/data(/.*)?' restorecon -R /mnt/data

This will change the permissions for SELinux for the entire directory path however deep it is. Note that the -R does recursive and you can use it on a lot of commands such as rm and cp.

At this point you would want of course to setup the rights and ownerships for the /data partition. That is entirely up to you. If you’re in a hurry you do it quick and dirty. Consult the man pages for the specifics of chmod and chown since it’s beyond the scope of this article.

chmod 770 -R /mnt/data chmod -R root:(name of primary group) /mnt/data

This opened up the drive to everyone who is the owner and the specific group with full rights. You can then take it from there to define your own personal needs. The next section will tell you how to setup the user AND home directory for that user on the new partition.

4. Set environment variable

If you have defined a custom PATH for your samba binaries with configure then you can modify the accordingly. Since I have configure samba Active Directory with default values, I will execute the below command to add the samba binary paths into the PATH variable to avoid writing the full path of the samba commands

export PATH=/usr/local/samba/bin/:/usr/local/samba/sbin/:$PATH

Executing this will update variable only for current session, to make this permanent for root user, add this into the user root’s or if you want normal users also to be able to access samba commands then you can just add this in

update environment variable

Работа в среде Active Directory

Для объединения компьютеров в домены Widows 2000 Server использует схему, отличную от NT- доменов, которая называется Active Directory; эта схема обладает гораздо большей масштабируемостью и позволяет централизованно администрировать машины, входящие в домен. Active Directory базируется на протоколе авторизации Kerberos, при котором имя пользователя и пароль не передаются по сети, а используется механизм так называемых билетов, выдаваемых сервером на определенное время. Получив билет, машина, входящая в домен, может авторизоваться на других машинах домена без участия сервера.

Подключение Samba Share

Как уже говорилось, вы должны быть в LAN для доступа к файлам с сервера Samba. Это означает, что IP-адрес вашего сервера Samba и клиентов, подключающихся к нему, должны находиться в одной сети.

Например, в моем сценарии у меня есть один сервер Samba и два клиента: один — Linux, а другой — Windows. Все три машины находятся в одной сети.

- IP-адрес Samba (сервер): 192.168.36.129/24

- IP-адрес Linux (клиент): 192.168.36.130/24

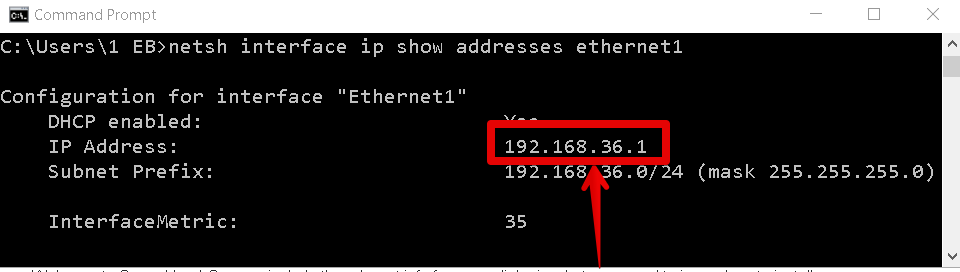

- IP-адрес Windows (клиент): 192.168.36.1/24

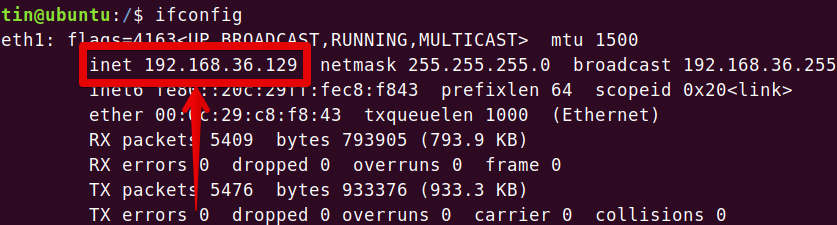

Настройка IP-адреса сервера Samba

Вы можете проверить IP-адрес любой машины, запустив ifconfig в Терминале.

$ ifconfig

Ниже приведена конфигурация IP моего сервера Samba:

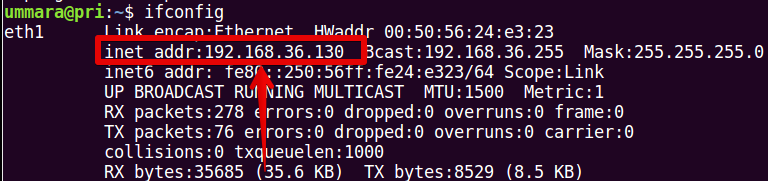

Метод 1: Подключение из Linux

Существует два способа подключения общего ресурса Samba из клиента Linux.

1. Использование командной строки

2. Использование GUI

Ниже приведена конфигурация IP-адреса моего клиента Linux:

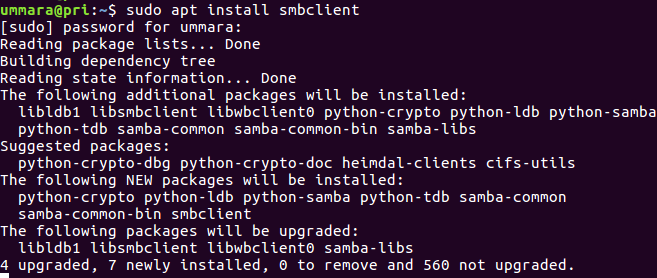

1. Использование командной строки

Для подключения общего ресурса Samba через командную строку Linux вам потребуется smbclient tool. Чтобы установить smbclient, откройте Терминал и выполните следующую команду от имени sudo:

$ sudo apt install smbclient

После завершения установки выполните команду, используя следующий синтаксис для доступа к общему ресурсу Samba.

$ sudo smbclient ///share_name –U username

- — это IP-адрес или имя хоста сервера Samba

- — это имя общего ресурса Samba

- — это имя пользователь, который обращается к общему ресурсу

, запросит пароль. После ввода пароля вы войдете в Samba CLI. Вы можете набрать help , чтобы увидеть список различных команд.

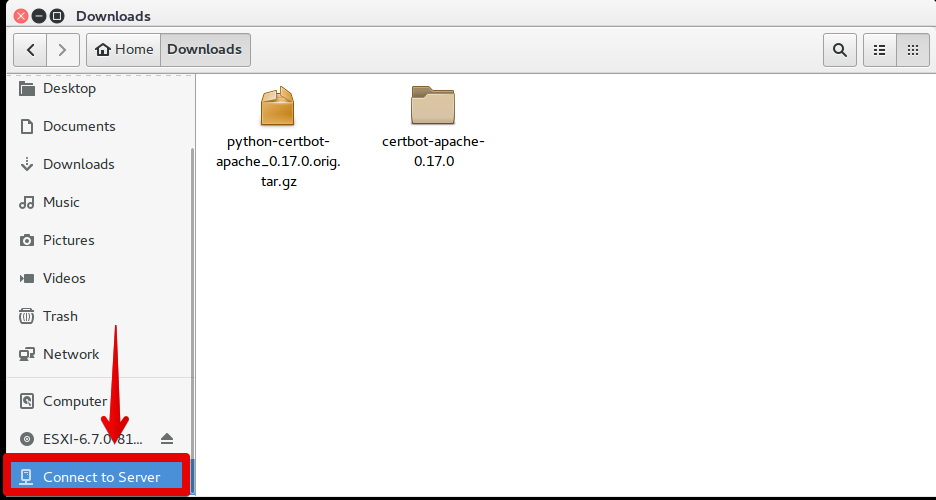

2. Использование GUI

Чтобы получить доступ к общему ресурсу Samba через графический интерфейс, откройте диспетчер файлов Linux. Нажмите Connect to Server в левой части окна диспетчера файлов.

В окне Connect to Server введите адрес сервера Samba в следующем синтаксисе и нажмите Connect .

smb: // /

Появится следующий экран. В параметре Connect As выберите Registered User .

Введите имя пользователя и пароль Samba. Оставьте домен по умолчанию и нажмите Connect .

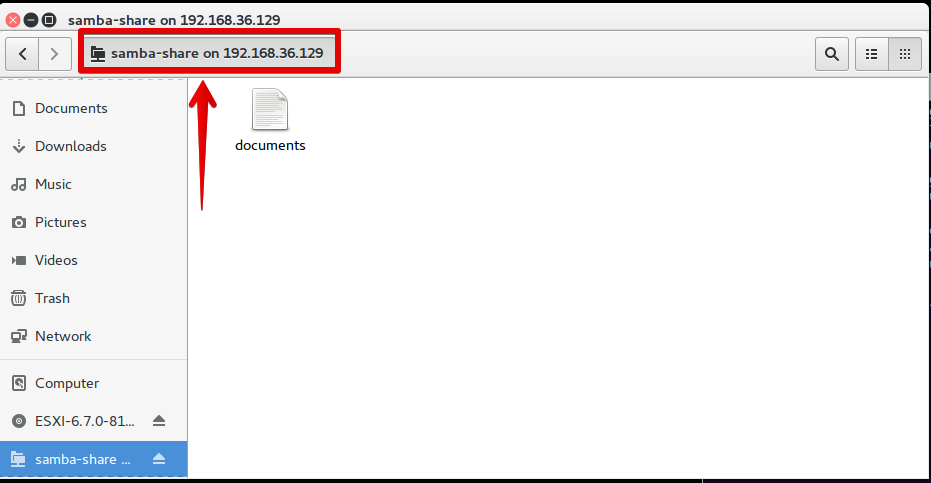

Вы увидите, что соединение установлено. Теперь вы можете получить доступ к файлам на сервере Samba.

Способ 2. Подключение из Windows

Вы можете подключиться к общему ресурсу Samba с помощью ОС Windows двумя способами:

1. С помощью утилиты запуска

2. С помощью проводника

Ниже приведена конфигурация IP-адреса клиентского компьютера My Windows:

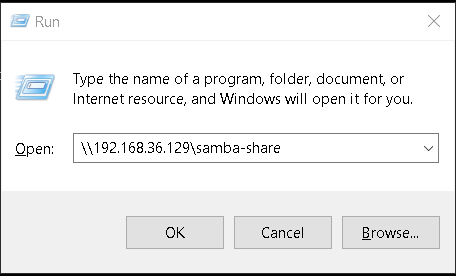

1. Использование утилиты Run

Нажмите клавишу Windows + R , чтобы запустить утилиту Run . Введите адрес в следующем синтаксисе для доступа к общему ресурсу Samba и нажмите Enter.

\\ \

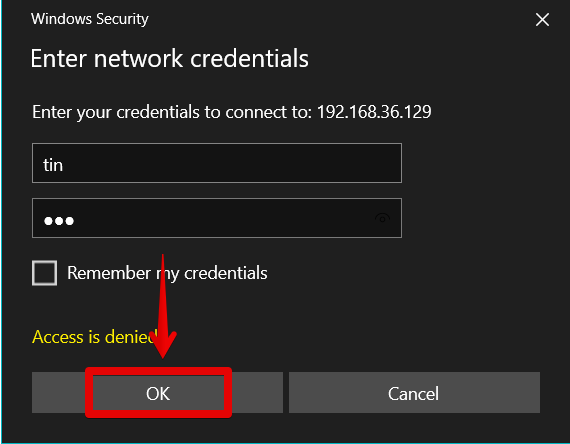

Будет предложено ввести учетные данные. Введите учетные данные для общего ресурса Samba, затем нажмите OK .

Вы увидите, что соединение установлено. Теперь вы можете получить доступ к файлам на сервере Samba.

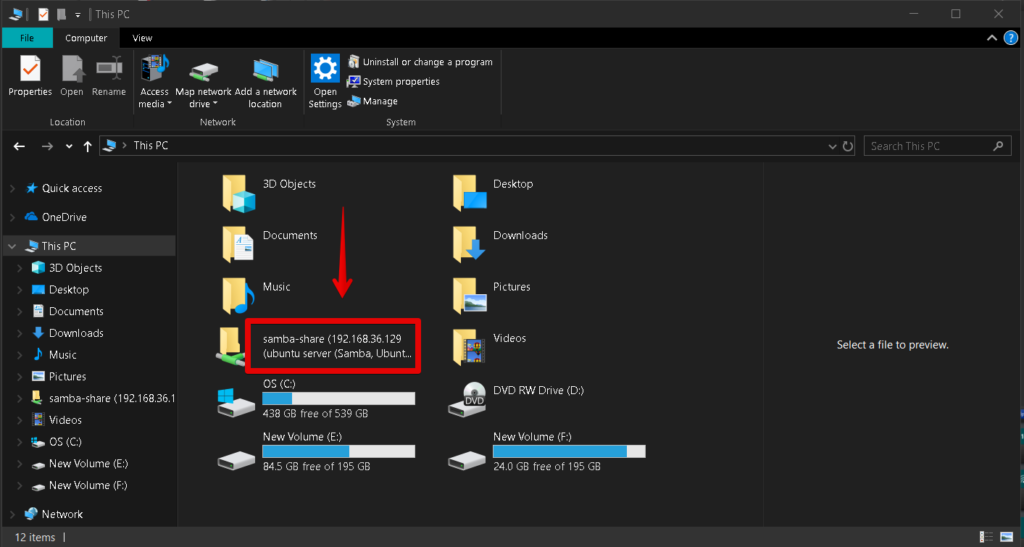

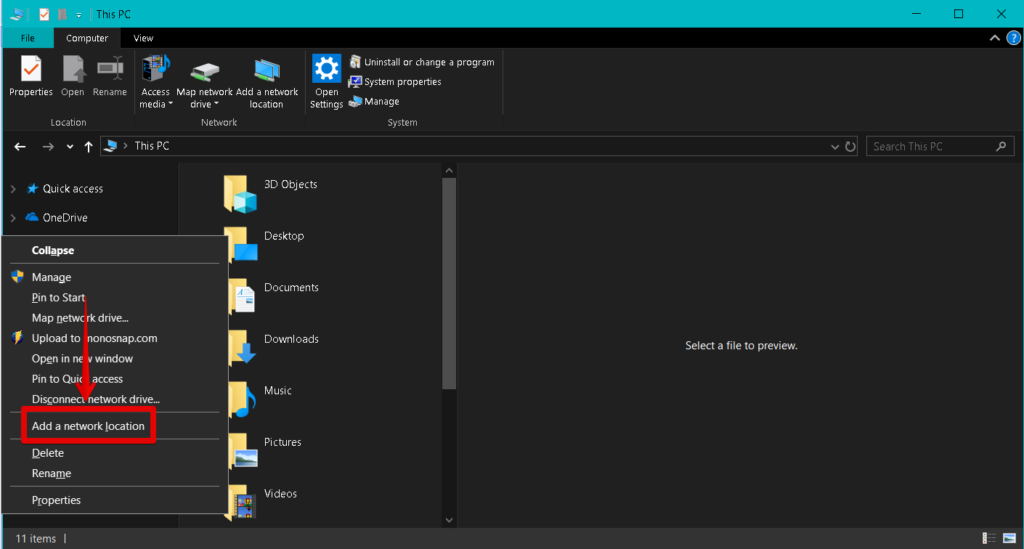

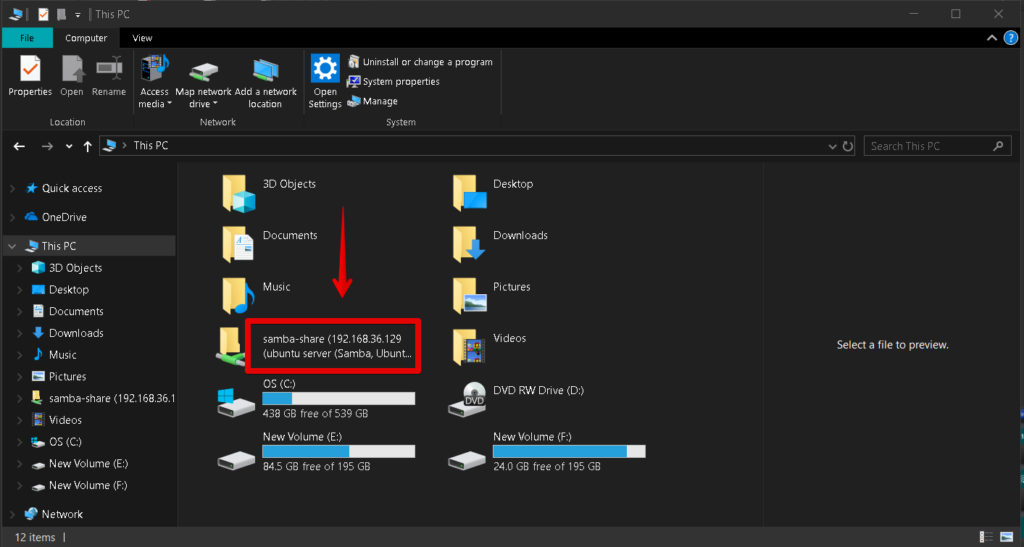

2.Использование проводника

Запустите проводник в окне. На левой панели щелкните правой кнопкой мыши This PC . Затем выберите Добавить сетевое расположение из раскрывающихся меню.

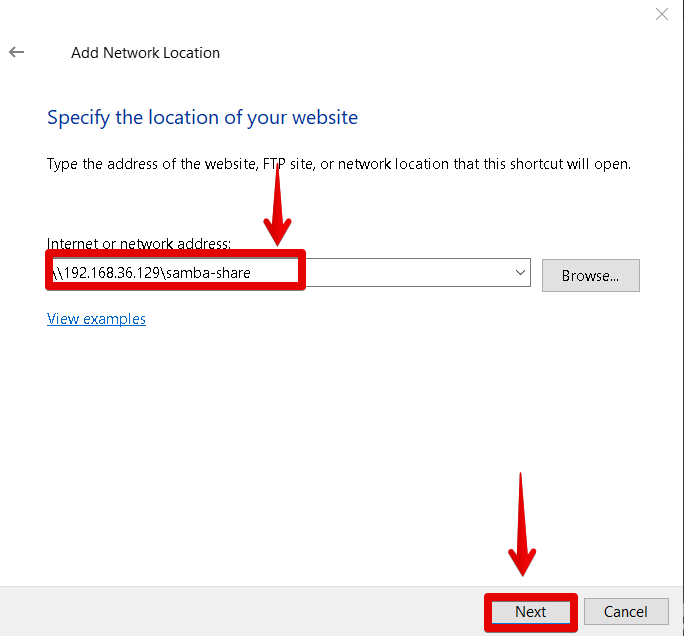

Запустится мастер Add Network Location . Продолжайте нажимать Next , пока не появится следующий экран. Добавьте общий адрес Samba, следуя синтаксису, и нажмите Next .

\\ \ имя_ресурса

На следующем экране вы можете изменить имя общего расположения. Нажмите Next , а затем нажмите Finish , чтобы завершить процесс.

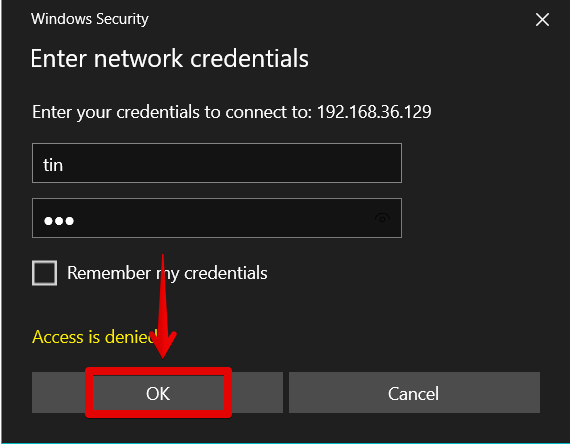

Когда вышеуказанный процесс будет завершен, он запросит учетные данные, введите учетные данные для общего ресурса Samba и нажмите OK .

Вы увидите, что соединение установлено. Теперь вы можете получить доступ к файлам на сервере Samba.

Поэтому, чтобы подвести итог, мы узнали, как установить и настроить Samba в Ubuntu 18.04 LTS для создания общих ресурсов. Мы узнали, как подключить эти ресурсы с помощью ОС Linux и Windows.

2. Защитите сервер Samba в CentOS 8

Как мы видим, любой пользователь может получить доступ к папке и редактировать размещенный там контент, но в целях безопасности рекомендуется защитить сервер Samba.

Шаг 1 Для этого мы создадим группу с именем smbgrp и пользователя solvetic_samba для доступа к серверу samba с использованием метода аутентификации:

useradd solvetic_samba groupadd smbgrp usermod -a -G smbgrp solvetic_samba smbpasswd -a solvetic_samba

Шаг 2 Далее мы создадим новый общий ресурс и определим разрешение для общего ресурса: mkdir / home / secure

chown -R solvetic_samba: smbgrp / home / secure / chmod -R 0770 / home / secure / chcon -t samba_share_t / home / secure /

Шаг 3 Мы снова получаем доступ к файлу Samba:

nano /etc/samba/smb.conf

Шаг 4 Там мы вводим следующее:

путь = / home / безопасный действительные пользователи = @smbgrp гость в порядке = нет записи = да просматриваются = да

Шаг 5 Мы сохраняем изменения, используя следующую комбинацию клавиш:

Ctrl + O

Мы покидаем редактор, используя:

Ctrl + X

Шаг 6 Перезапускаем сервис Samba:

systemctl перезапустить smb.service systemctl перезапустить nmb.service

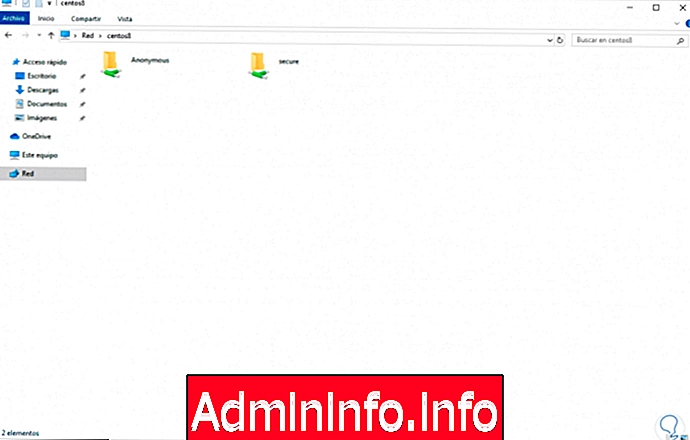

Шаг 7 Теперь, если мы перейдем на компьютер с Windows и обновим сетевой путь, мы увидим созданную «безопасную» папку:

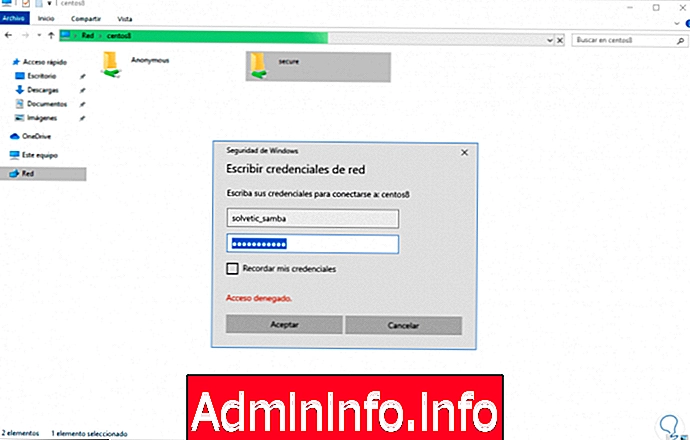

Шаг 8 Двойным щелчком по нему мы увидим, что использование учетных данных необходимо для доступа к:

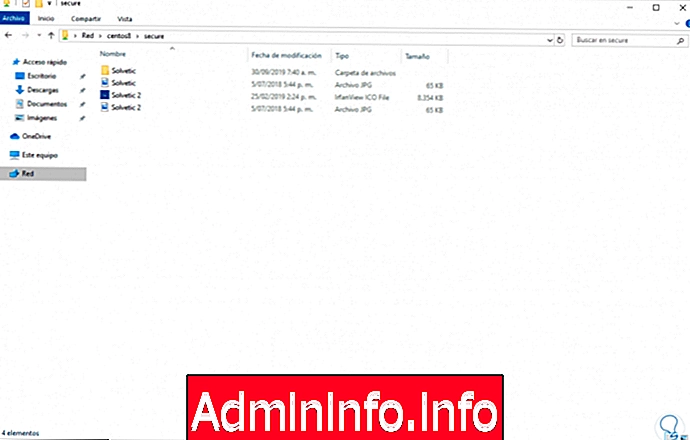

Шаг 9 Введите правильные учетные данные и нажмите ОК, и мы сможем создать или передать то, что нам нужно, между Windows и Linux:

Шаг 9 Из CentOS 8 мы можем получить доступ к папке, чтобы просмотреть размещенный там контент:

С Samba процесс совместного использования элементов между Windows и Linux станет намного проще, безопаснее и практичнее.

Postfix

Устанавливаем postfix командой:

dnf install postfix

Теперь нам необходимо сделать несколько простых настроек:

vi /etc/postfix/main.cf

Редактируем:

…

myorigin = $mydomain

…

inet_protocols = ipv4

…

Добавляем:

smtp_generic_maps = hash:/etc/postfix/generic_map

* myorigin — имя домена, которое будет подставляться всем отправляемым сообщениям без явного указания оного; inet_protocols — задает версию IP, с которой будет работать Postfix (если на нашем сервере используется ipv6, значение параметра стоит оставить all); smtp_generic_maps указывает на карту с общими правилами пересылки.

Открываем карту пересылки:

vi /etc/postfix/generic_map

И добавляем:

@dmosk.local no-reply@dmosk.local

* данной настройкой мы будем подставлять всем отправляемым письмам без поля FROM адрес no-reply@dmosk.local.

Создаем карту:

postmap /etc/postfix/generic_map

Для применения настроек перезагружаем почтовый сервер:

systemctl restart postfix

Проверка правильной работы в Active Directory

Для работы с компьютерами, зарегистрированными в Active Directory, не требуется указывать имя пользователя и пароль. Попробуйте выполнить команду:

$ smbclient -k -L <имя компьютера в домене>

Вы должны получить список доступных ресурсов, при этом smbclient не должен запрашивать имя пользователя и пароль.

Чтобы проверить, что доступ к ресурсам вашей машины возможен с других машин домена, вы можете попробовать выполнить все ту же команду:

$ smbclient -k -L <имя вашего компьютера в домене>

и получить список доступных ресурсов. Можно также попробовать открыть какой-нибудь ресурс на вашей машине с Windows-машины, входящей в домен. В любом случае, имя пользователя и пароль запрашиваться не должны.

Конфигурирование акций Samba

Откройте файл конфигурации Samba и добавьте разделы:

/etc/samba/smb.conf

Опции имеют следующие значения:

и — Имена общих ресурсов, которые вы будете использовать при входе в систему. path — Путь к общей папке. browseable — должен ли общий ресурс быть указан в списке доступных акций. При настройке no другой пользователь не сможет видеть общий ресурс. read only — могут ли пользователи, указанные в valid users списке valid users, писать в этот общий ресурс. force create mode — устанавливает разрешения для вновь создаваемых файлов в этой общей папке. force directory mode — Устанавливает разрешения для вновь созданных каталогов в этом общем ресурсе. valid users — список пользователей и групп, которым разрешен доступ к общему ресурсу. Группы начинаются с символа @ .

Для получения дополнительной информации о доступных параметрах см. Страницу документации файла конфигурации Samba.

После этого перезапустите сервисы Samba:

В следующих разделах мы покажем вам, как подключиться к общему ресурсу Samba из клиентов Linux, macOS и Windows.

Условия сети для работы пакета SAMBA

Для рационального использования пакета “SAMBA” в первую очередь требуется наличие сети. При этом особой роли не играет применяемый тип сетевой технологии, будь это Ethernet, Token-Ring или Arcnet. “SAMBA” можно использовать через аналоговые линии или через ISDN-линию

Важно лишь, что в качестве протокола сети можно использовать только TCP/IP.

Даже в случае, если ОС Microsoft могут использовать разрешения сети через другие протоколы, “SAMBA” эти протоколы не поддерживает. К таким протоколам относятся как NetBeui – протокол от Microsoft и IBM, так и разработанный Novell протокол IPX/SPX.

Установка phpMyAdmin

Переходим на сайт разработчика phpMyAdmin и копируем ссылку на нужную нам версию, например, последнюю:

Воспользовавшись скопированной ссылкой, скачиваем архив с установочными файлами:

wget https://files.phpmyadmin.net/phpMyAdmin/5.0.2/phpMyAdmin-5.0.2-all-languages.zip

Распаковываем скачанный архив:

unzip phpMyAdmin-*-all-languages.zip

Создаем каталог для phpmyadmin:

mkdir /usr/share/phpMyAdmin

… и переносим в него содержимое распакованного архива:

mv phpMyAdmin-*-all-languages/* /usr/share/phpMyAdmin/

Задаем владельца для каталога:

chown -R apache:apache /usr/share/phpMyAdmin

* как правило, сервис, которых обрабатываем php-запросы работает от пользователя apache.

Устанавливаем модули php, необходимые для корректной работы phpMyAdmin:

dnf install php-json php-mbstring php-mysqli

Внесем небольшую настройку в конфигурацию phpMyAdmin.

Сгенерируем случайную последовательность символов:

head /dev/urandom | tr -dc A-Za-z0-9 | head -c 32 ; echo »

Откроем на редактирование или создадим файл:

vi /usr/share/phpMyAdmin/config.inc.php

Внесем в него строку:

<?php

…

$cfg = ‘jd7n6yIcHOl55ikE7l5HAdNaWwunSHvR’;

?>

* где jd7n6yIcHOl55ikE7l5HAdNaWwunSHvR — последовательность, которую нам выдала команда head /dev/urandom …; Также обратите внимание на <?php ?> — если мы создали новый файл, необходимо указать данные теги, так как они открывают код PHP. В противном случае, настройка не применится

Теперь создадим для phpmyadmin отдельный виртуальный домен в NGINX:

vi /etc/nginx/conf.d/phpMyAdmin.conf

И добавим в него следующее содержимое:

server {

listen 80;

server_name phpmyadmin.dmosk.local;

set $root_path /usr/share/phpMyAdmin;

location / {

root $root_path;

index index.php;

}

location ~ \.php$ {

fastcgi_pass unix:/run/php-fpm/www.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $root_path$fastcgi_script_name;

include fastcgi_params;

fastcgi_param DOCUMENT_ROOT $root_path;

fastcgi_read_timeout 300;

}

}

* где phpmyadmin.dmosk.local — адрес для виртуального домена, именно этот адрес должен быть введен в адресную строку браузера, чтобы открылся нужный сайт. Поэтому если нет возможности зарегистрировать домен и имя узла в DNS, можно воспользоваться локальным файлом hosts. /usr/share/phpMyAdmin — это каталог, в который по умолчанию устанавливается phpMyAdmin.

После перезапускаем NGINX:

systemctl reload nginx

Также нужно перезапустить php-fpm, так как в процессе установки были добавлены модули для PHP:

systemctl restart php-fpm

И открываем в браузере наш домен, в данном примере, http://phpmyadmin.dmosk.local. Откроется форма для авторизации — вводим логин root и пароль, который мы указали после установки и запуска mariadb.

Некоторые опции Samba

Рассмотрим некоторые полезные опции, которые могут пригодится при настройке Samba.

1. hosts allow

Параметр задает список разрешенных хостов или сетей, с которых можно подключаться к серверу. Если его прописать в секцию с настройкой шары, то он будет действовать только для нее, если прописать в , то для всех общих папок.

Пример использования параметра.

hosts allow = comp1, 192.168.1., 192.168.160.0/255.255.252.0

* в нашем примере мы разрешим доступ только для компьютера comp1, компьютеров из сетей 192.168.1.0/24 и 192.168.160.0/22.

2. hosts deny

Параметр аналогичный hosts allow, только он наоборот — запрещает доступ для хостов и сетей. Например:

hosts deny = comp2, 192.168.2., 192.168.164.0/255.255.252.0

hosts deny = ALL EXCEPT 192.168.3.

3. interfaces

По умолчанию samba использует все сетевые интерфейсы, кроме локальной петли (127.0.0.1). Параметр interfaces позволит указать, на каком сетевом адаптере файловый сервер должен принимать запросы. Пример:

interfaces = ens32 192.168.1.15/24 192.168.2.15/255.255.255.0

4. Force User/Group

Опции force user и force group позволяют задать пользователя и группу, от которых будет работать подключение пользователя к samba. Параметр может оказаться полезным для создания шары из каталога с уже назначенным владельцем, которого мы не хотим менять.

Прописывается для шары:

force user = apache

force group = apache

* данная настройка позволит подключаться к шаре под пользователем apache.

Подготовка сервера

1. Время

Для корректного отображения дат, необходимо позаботиться о синхронизации времени. Для этого будем использовать демон chrony. Установим его:

dnf install chrony

Разрешим автозапуск и стартанем сервис:

systemctl enable chronyd

systemctl start chronyd

2. Брандмауэр

По умолчанию, в системах CentOS брандмауэр запрещает все соединения. Необходимо разрешить сервис samba. Выполняем команду:

firewall-cmd —permanent —add-service=samba

Применяем настройки:

firewall-cmd —reload

3. SELinux

Система безопасности SELinux будет блокировать все попытки подключиться к удаленной папке. Необходимо создать политику для каталога, в котором будут находиться общие папки. Для этого устанавливаем пакеты для управления политиками:

dnf install policycoreutils setroubleshoot

Теперь создаем само правило. Например, если мы планируем использовать каталог /data, то вводим команды:

mkdir /data

* на случай, если каталога еще нет, создаем его.

semanage fcontext -a -t samba_share_t «/data(/.*)?»

restorecon -R -v /data

Или можно просто отключить SELinux.

Настройка Samba в Ubuntu 16.04

Ставим Samba и если у кого нет — пакет gksu, для возможности запуска окна настроек Samba:

sudo apt install samba system-config-samba gksu

Теперь переходим к настройке сервера

Создаём резервную копию оригинального файла конфигурации Samba:

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.bak

После этого, создаём свой файл конфигурации:

sudo gedit /etc/samba/smb.conf

Указываем глобальные настройки файлового сервера.

Копируем в файл эти строки:

workgroup = WORKGROUP server string = Samba Server %v netbios name = SambaSrv security = user map to guest = bad user name resolve order = bcast host wins support = no dns proxy = no

Что мы скопировали?

А вот что:

workgroup - рабочая группа, в которой находятся все наши машины server string - строка коментария, где %v - это макрос, который будет заменён на версию Самбы netbios name - имя Самба-сервера, которое будет отображаться в Windows security - по умолчанию выполнять аутентификацию на уровне пользователя map to guest - это инструкция демону, которая сообщает, что делать с запросами. bad user - означает, что запросы с неправильным паролем будут отклонены, если такое имя пользователя существует name resolve order - очередность разрешения IP адресов по NetBIOS имени. bcast - означает отправить в локальную сеть широковещательный запрос. Если все компьютеры между которыми планируется взаимодействие находятся в одной сети этот вариант оптимальный. wins support - не устанавливайте этот параметр в yes если у вас нет нескольких подсетей и вы не хотите, чтобы ваш nmbd работал как WINS сервер

Сохраняем изменения.

Теперь даём общий доступ к папке в Ubuntu, чтобы машины с Windows могли ею пользоваться.

Общий доступ к папке в Ubuntu

Создаём папку, к которой будем открывать доступ для всех:

sudo mkdir -p /samba/obmen

Ключ -p разрешает создавать вложенные папки.

~ — создать каталоги в домашней папке пользователя

После того как папка создана, нужно сделать для нее правильные права доступа. Следующие команды разрешают доступ к папке для всех и делают владельцем nobody:

cd /samba sudo chmod -R 0755 obmen sudo chown -R nobody:nogroup obmen/

Внесём изменения в файл настройки samba, добавив следующий раздел:

path = /samba/obmen browsable = yes writable = yes guest ok = yes read only = no

Теперь ваш конфигурационный файл должен выглядеть вот так:

workgroup = WORKGROUP server string = Samba Server %v netbios name = SambaSrv security = user map to guest = bad user name resolve order = bcast host dns proxy = no path = /samba/obmen browsable =yes writable = yes guest ok = yes read only = no

Чтобы применить изменения, перезапустите сервер Samba:

sudo service smbd restart

С анонимным доступом к общему ресурсу мы закончили.

Теперь можем проверить доступность этой папки в Windows-машине.

Нажимаем Win+R и в адресной строке пишем:

Скрин показывает, что доступ получен, и получен он без вводи логин и пароля, то есть анонимно.

Защищенный общий доступ к папке Ubuntu

Чтобы расшарить папку для Windows в Ubuntu, к которой будут иметь доступ только пользователи из определенной группы, создадим отдельную папку и опишем ее в файле настройки Samba в Ubuntu.

Создаем папку:

sudo mkdir -p /samba/obmen/sec

Устанавливаем права, чтобы доступ к папке получали только пользователи из группы securedgroup.

Создаем группу:

sudo addgroup securedgroup

Настраиваем права:

cd /samba/obmen sudo chmod -R 0770 sec/ sudo chown -R alex:securedgroup sec

Добавляем настройки в конфигурационный файл samba

Открываем конфигурационный файл

sudo gedit /etc/samba/smb.conf

И добавляем в него этот блок:

path = /samba/obmen/sec valid users = @securedgroup guest ok = no writable = yes browsable = yes

Перезапускаем сервер Samba.

Теперь доступ к общей папке в Ubuntu могут получить только пользователи группы securegroup.

Чтобы проверить как это работает добавим пользователя alex в нашу группу:

sudo usermod -a -G securedgroup alex

Чтобы пользователь мог работать с расшаренными папками в Ubuntu, он должен быть в базе данных Samba.

Создаём для него пароль Samba:

sudo smbpasswd -a alex

После ввода команды будет предложено ввести новый пароль.

Для применения изменений перезагружаем файловый сервер.

Для того, чтобы доступ к папке мог получить только определённый пользователь, заменяем @securedgroup на имя пользователя.

Вот и всё

10 октября 2016, 18:32

Александр

Linux

13349

Из этой категории

Установка LAMP-сервера и phpMyAdmin в Debian 10Установка XAMPP в Debian 10 (Ubuntu) LinuxОтключить пароль SUDO в LinuxBash-команды для экономии времениУстанавливаем Brackets в Debian 10Работа с пакетами при помощи dpkgНастройка Linux Debian 10Скачиваем сайты целиком — утилита wget15 специальных символов-команд, которые нужно знать для работы в Bash Linux42 команды Linux

Изменения 8-й версии

Пройдемся по основным нововведениям CentOS 8, которые показались интересными лично мне. Функционально это полная копия RHEL 8, поэтому все его изменения на 100% актуальны для центос. Вот список наиболее интересных изменений:

- Разделение основного репозитория на 2 — BaseOS и AppStream. Первый будет работать как и раньше, а второй — appstream, сделали для того, чтобы была возможность устанавливать разные версии пакетов на сервер. Этот репозиторий поддерживает новый модульный формат rpm пакетов.

- Переход на пакетный менеджер DNF, который поддерживает модульный формат пакетов. Прощай YUM. Теперь это просто алиас для запуска dnf.

- Традиционно обновился весь софт и ядро (4.18) Linux. Теперь мы какое-то время будем иметь свежий софт. Прощай php5.4 из базового репозитория

Я не буду по тебе скучать. Здравствуй php 7.2 и Python 3.6 из коробки.

Я не буду по тебе скучать. Здравствуй php 7.2 и Python 3.6 из коробки. - Замена iptables на nftables. Тут для меня самые серьезные изменения. Iptables я активно использую и настраиваю почти на всех серверах. С nftables не знаком вообще. Надо срочно переучиваться и осваивать новый функционал. Будут статьи на эту тему. Пожалуй этому нововведению я совсем не рад. Лично меня iptables устраивали целиком и полностью в первую очередь тем, что они используются почти везде. Можно брать готовый набор правил и спокойно переносить между серверами с разными ОС. Именно поэтому я всегда пользуюсь голыми iptables, а не надстройками над ними в виде firewalld или ufw. Мне достаточно знать только iptables, чтобы настроить firewall на любом linux сервере.

- Убрана поддержка Btrfs. Лично я ей никогда не пользовался, но я знаю, что это популярная штука и удаление ее поддержки значительное событие.

- До кучи обновился openssl и tls до последних версий 1.1.1 и 1.3. Некоторое время назад приходилось отдельно собирать пакеты для использования свежих версий. Теперь это на некоторое время ушло в прошлое, пока текущий релиз CentOS 8 не устареет. Года 2-3 будем жить спокойно.

- Network scripts для настройки сети объявлены устаревшими и по дефолту не поддерживаются. Можно поставить отдельно пакет для их работы. Для настройки сети надо использовать исключительно NetworkManager, который лично я предпочитаю отключать сразу после установки сервера. Не знаю, чем network-scripts не угодили. Простой и удобный инструмент.

Более подробно с изменениями 8-й версии можете познакомиться на opennet или почитать полный список в оригинале на сайте redhat. Я полистал последний. Там в overview есть ссылки на подробное описание по каждому компоненту системы.

Заключение

На этом статью по установке сервера на базе ОС CentOS 8 завершаю. Рекомендую сразу же заняться базовой настройкой. Надеюсь, было интересно и полезно. Я постарался подробно рассмотреть все основные нюансы установки, с которыми сам сталкиваюсь в процессе своей профессиональной деятельности. Основные отличия моих статей от подобных, которых развелось огромное количество в интернете в том, что они действительно уникальные и авторские. Я всегда стараюсь привнести в материал часть своих знаний и опыта, накопленного за годы работы в качестве системного администратора. Или просто какие-то свои мысли высказать.

Прежде чем написать статью, я погуглил как ru сегмент, так и мировой на тему установки centos 8 и с грустью констатирую, что не нашел ничего интересного. В топе выдачи банальные СЕО статьи со скриншотами и шагами инсталлятора. Ничего уникального и действительно полезного. Это удручает, потому что СЕО побеждает реальных авторов-практиков, у которых нет времени разбираться в продвижении, и делает их статьи невидимыми для людей, потому что их нет в ТОП 10 выдачи поисковиков. Если мне попадаются интересные сайты с качественным контентом, я добавляю их в закладки и просматриваю вручную, когда есть время.

Обозначенная выше проблема актуальна для всех информационных сайтов. Думаю, каждый это замечает, когда что-то ищет в интернете не по коммерческим запросам. На первых местах всегда СЕО статьи с рерайтом одной и той же фигни. Практическая ценность подобных статей стремится к нулю. Поисковики что-то постоянно пытаются с этим сделать, но получается не очень, потому что сеошники подстраиваются. В этом плане Гугл работает более качественно, чем Яндекс. У последнего выдача более мусорная, что косвенно подтверждается тем, что он с каждым годом теряет свои позиции в качестве поисковика.

Напоминаю, что данная статья является частью единого цикла статьей про сервер Centos.

Онлайн курс «DevOps практики и инструменты»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите программу детальнее по .

![Настройка samba сервера ubuntu 20.04.1 lts (обновлено 2020.11.05) [айти бубен]](http://smartshop124.ru/wp-content/uploads/e/9/4/e9460873b877d979b5f721103e0e86fd.jpeg)

![Настройка samba сервера ubuntu 20.04.1 lts (обновлено 2020.11.05) [айти бубен]](http://smartshop124.ru/wp-content/uploads/9/5/7/9576100b7333a1b0ee97b3e53de7b838.jpeg)