Симптомы

Начиная с Windows 10 версии 1709 и Windows Server 2019 клиенты SMB2 и SMB3 больше не позволяют следующие действия по умолчанию:

- Доступ учетной записи гостей к удаленному серверу.

- Возвращайся к учетной записи Гостевой после того, как будут предоставлены недействительные учетные данные.

В SMB2 и SMB3 в этих версиях Windows:

- Windows 10 Корпоративная и Windows 10 для образовательных учреждений больше не позволяют пользователю подключаться к удаленной совместной информации с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows Выпуски Datacenter 2019 и Standard больше не позволяют пользователю подключаться к удаленной акции с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows 10 Домашняя и Pro не изменились по сравнению с предыдущим поведением по умолчанию; они позволяют гостевую проверку подлинности по умолчанию.

Примечание

Такое Windows 10 происходит в Windows 10 1709, Windows 10 1803, Windows 10 1903, Windows 10 1909, а также Windows 10 2004, Windows 10 20H2, & Windows 10 21H1 до тех пор, пока Установлен KB5003173. Это поведение по умолчанию ранее было реализовано в Windows 10 1709 г., но позднее регрессивно в Windows 10 2004 г., Windows 10 20H2 и Windows 10 21H1, в котором по умолчанию гостевой auth не был отключен, но все равно может быть отключен администратором. Сведения о том, как отключить проверку подлинности гостей, см. ниже.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреационные) гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Значение реестра по умолчанию:

Настроено значение реестра:

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Решение

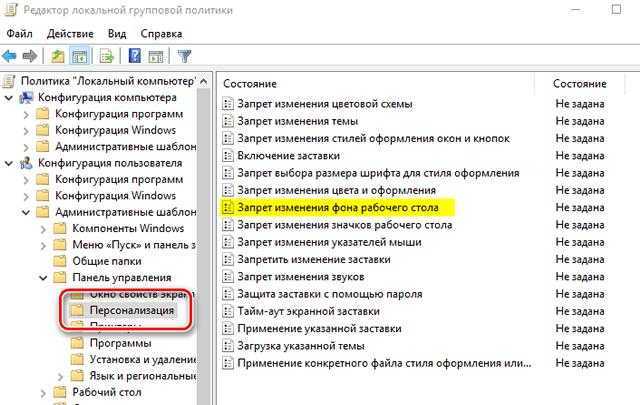

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

- Откройте редактор локальной групповой политики (gpedit.msc).

- В дереве консоли выберите компьютерную конфигурацию > административных шаблонов > сетевой локальной > рабочей станции.

- Для настройки щелкните правой кнопкой мыши Включить небезопасные гостевых логотипов и выберите Изменить.

- Выберите Включено и выберите ОК.

Примечание

При изменении групповой политики на основе домена Active Directory используйте управление групповой политикой (gpmc.msc).

Для целей мониторинга и инвентаризации: эта группа политика устанавливает следующее значение реестра DWORD до 1 (небезопасная включенная система безопасности гостей) или 0 (отключена незащищенная система auth для гостей):

Чтобы задать значение без использования групповой политики, задайте следующее значение реестра DWORD: 1 (включена небезопасная возможность гостевого auth) или 0 (отключена незащищенная гостевая auth):

Примечание

Как обычно, параметр значения в групповой политике переопределит значение параметра реестра политик, не входящего в группу.

В Windows 10 1709 Windows 10 1803, Windows 10 1903, Windows 10 1909 и Windows Server 2019, проверка подлинности гостей отключена, если AllowInsecureGuestAuth существует со значением 0 в .

В Windows 10 2004 Windows 10 20H2 и Windows 10 21H1 Enterprise и образовательных выпусков с установленным KB5003173 проверка подлинности гостей отключена, если AllowInsecureGuestAuth не существует или если она существует со значением 0 в . Домашние и Pro по умолчанию позволяют гостевую проверку подлинности, если ее не отключить с помощью групповой политики или параметров реестра.

Примечание

Включив небезопасные гостевых логотипов, этот параметр снижает безопасность Windows клиентов.

Симптомы

В ответ на пандемию Covid-19 все большее число пользователей теперь работают, учатся и социализируют из дома. Они подключаются к рабочему месту с помощью VPN-подключений. Эти пользователи VPN сообщают, что при добавлении или удалении из групп безопасности изменения могут не действовать, как ожидалось. Они сообщают о таких симптомах, как следующие:

- Изменения в доступе к сетевым ресурсам не вступает в силу.

- Объекты групповой политики (GPOs), нацеленные на определенные группы безопасности, применяются неправильно.

- Политика перенаправления папок применяется неправильно.

- Правила Applocker, нацеленные на конкретные группы безопасности, не работают.

- Скрипты logon, которые создают карты дисков, включая домашняя папка пользователя или карты дисков GPP, не работают.

- Команда (запуск по командной подсказке) сообщает устарелый список членов группы для локального контекста безопасности пользователя.

- Команда (запуск по командной подсказке) сообщает о устарелом списке членов группы.

Если пользователь блокирует, а затем Windows, пока клиент остается подключен к VPN, некоторые из этих симптомов устраняются сами. Например, некоторые изменения доступа к ресурсам вступает в силу. Впоследствии, если пользователь выходит из Windows, а затем возвращается (закрывая все сеансы, которые используют сетевые ресурсы), симптомы устраняются. Однако скрипты с логотипами могут функционировать неправильно, и команда может по-прежнему не отражать изменения в составе группы. Пользователь не может обойти проблему, используя команду для запуска нового сеанса Windows клиента. Эта команда просто использует те же данные учетных данных для запуска нового сеанса.

Область этой статьи включает среды, которые реализовали в домене механизмы проверки подлинности (AMA) и в которых пользователям необходимо проверить подлинность с помощью смарт-карты для доступа к сетевым ресурсам. Дополнительные сведения см. в описании использования AMA в интерактивныхсценариях логотипов в Windows.

Windows не удалось подключиться к службе Клиент групповой политики (gpsvc)

Может быть ситуация, когда пользователь не может войти в Windows — выскакивает ошибка подключения к службе:

Но если попробовать зайти ид под учетки администратора, то зайти можно, появится рабочий стол, однако в панели уведомлений будет такое сообщение:

И вся проблема в том, что на ПК не запущена служба gpsvc.

Как исправить ошибку:

- Зайдите на ПК под учеткой администратора.

- Откройте редактор реестра (Win + R > команда regedit).

- Проверьте наличие специального раздела службы — откройте HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services , в этом разделе должен быть другой раздел — gpsvc, внутри которого должен быть параметр ImagePath со значением %systemroot%\system32\svchost.exe -k netsvcs –p . Если раздел отсутствует — можете импортировать с другого ПК либо попробовать восстановить командами DISM /Online /Cleanup-Image /RestoreHealth , sfc /scannow

- Далее откройте в реестре следующий раздел: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost , проверьте что внутри присутствует параметр GPSvsGroup. Если его нет — создайте параметр типа REG_MULTI_SZ (правой кнопкой там где параметры по белому пространству) со значением GPSvc.

- Теперь в этом же разделе, то есть в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost — создайте новый раздел с названием GPSvcGroup. Внутри нового раздела создайте два параметра типа DWORD (32bit): AuthenticationCapabilities со значением 0x00003020 (12320) и CoInitializeSecurityParam со значением 0x00000001 (1).

- После всех действий перезагружаем ПК.

Чтобы было легче вы также можете просто импортировать reg-файл в реестр, содержимое которого должно быть таким:

Windows Registry Editor Version 5.00 “GPSvcGroup”=hex(7):47,00,50,00,53,00,76,00,63,00,00,00,00,00 “AuthenticationCapabilities”=dword:00003020 “CoInitializeSecurityParam”=dword:00000001

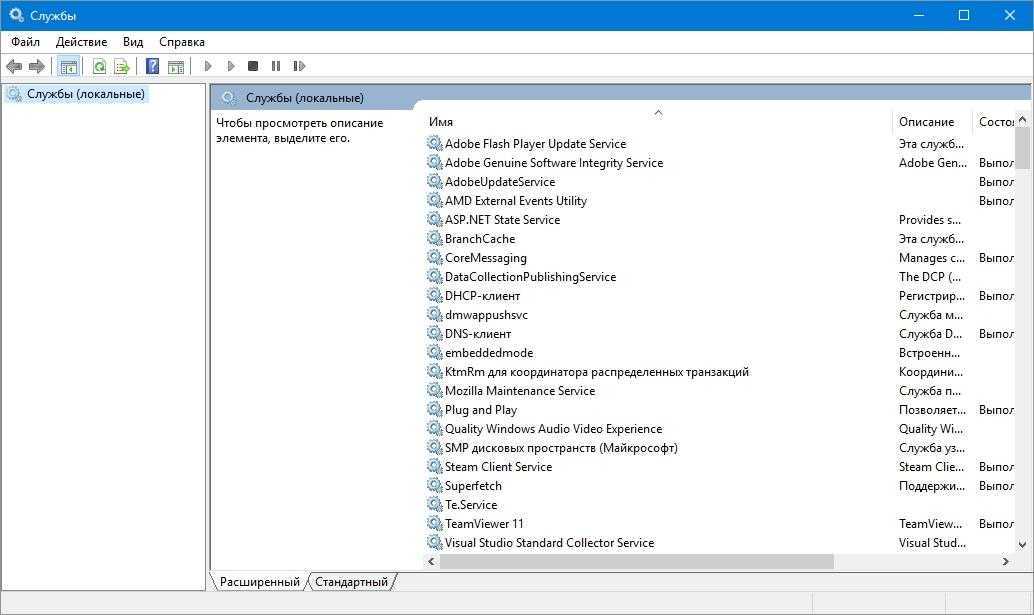

Отключаем ненужные службы с помощью надстройки «Службы»

Попасть в надстройку «Службы» можно через Панель управления и через программу «Выполнить», введя в ней команду «services.msc».

Открыв надстройку, вы увидите весь список сервисов, установленных на компьютере.

Для примера попробуем отключить сервис «Удаленный реестр» через открывшуюся надстройку. Для этого перейдем к искомому сервису и откроем его.

После этих действий «Удаленный реестр» полностью отключится. «Удаленный реестр» предназначен для редактирования файлов реестра удаленным пользователем. Например, Администратор правит ветки реестра на удаленном компьютере в сети. Для домашнего пользователя ПК «Удаленный реестр» абсолютно бесполезен, поэтому можете его смело выключать.

Из примера видно, как просто отключать ненужные сервисы. На вопрос, какие сервисы можно отключить в десятке, мы подготовили список с описанием сервисов, которые можно безболезненно отключить:

Все из перечисленных сервисов в списке не влияют на работоспособность и стабильность операционной системы, поэтому их смело можно отключать.

Как устранить ошибку с помощью команд

Сбой в ОС Windows 7 или других версий, сопровождающийся информацией о том, что не удаётся подключиться к службе уведомления о системных событиях, исправляется посредством консольных команд, которые сбрасывают сетевые параметры операционки, оставляя при этом настройки по умолчанию. Эти действия позволяют вернуть функциональность Windows и сети, но в случае, когда источником проблемы стали вирусы, конфликт программ или несовместимость оборудования, вопрос не будет решён до конца, пока причина остаётся на месте. Итак, выполняем следующие действия:

- Запускаем командную строку на правах администратора (как это сделать, см. выше).

- В окне выполняем команду rout -f , жмём клавишу ввода (очищается таблица маршрутизации от лишних записей).

- Теперь вводим команду netsh winsock reset, жмём Enter (выполняется сброс обработчика WinSock).

- Перезагружаем устройство.

Если ошибка не устранилась, снова обращаемся к командной строке и используем команды:

- ipconfig /flushdns

- nbtstat -R

- nbtstat -RR

- netsh int reset all

- netsh int ip reset

- netsh winsock reset

- netsh interface tcp set global autotuninglevel=disabled

После этого перезагружаемся и смотрим, решена ли проблема.

Наиболее распространённые причины, которые аналогичны работе в других версиях Windows

Безусловно, общий стандарт построения сетей един не только для компьютеров на базе Windows, но и других операционных сетей. Поэтому некоторые ошибки не специфичны для Windows 10, а просто распространяются во всех версиях этой операционной системы. И решать их нужно точно также, как и в любой другой

Потому не стоит на них в данной статье заострять серьёзное внимание, причины из за которых может быть не видим компьютер в сети:

- Введены разные группы IP адресов. Каждый компьютер имеет свой IP. Это обычно комбинация из 4 групп цифр. И вводиться он должен на каждом компьютере по определённым правилам. Наиболее удобный способ — если есть в сети сервер, который будет раздавать автоматически IP. В качестве такого сервера подойдёт обыкновенный WiFi-роутер или любая другая точка Интернета.

- На компьютере нет общих папок. Как и в любой другой ОС производства Microsoft компьютер под управлением Windows 10 не будет определяться в сети в том случае, если он не имеет открытых ресурсов. Принтеры, факсы, сканеры — не в счёт. Нужно открыть хотя бы одну папку в общий доступ. Пускай даже пустую. До этого компьютер просто будет в сети, но при входе будет выдавать отсутствие прав. Даже не будет пытаться запросить пароль.

- Не подключена сеть вообще, либо компьютеры подключены к разным сетям. Иногда бывает так, что между компьютерами сеть не проложена. То есть они могут быть подключены к сети, но при этом — разным. Например, к разным Интернет-точкам. И перехода между двумя этими точками просто нет. Другой вариант может состоять в подключении одного ПК к роутеру посредством простой проводной сети, а другого (например, ноутбука) — беспроводной. В таком случае, даже будучи подключёнными к одной Интернет-точке, компьютеры не будут видеть друг друга. Исправить это можно только построением локальной сети одинакового типа.

gpsvc — что это такое?

Служба, которая отвечает за работу групповых политик.

Что такое групповая политика? Это набор разных правил и настроек Windows. Обычно используется администраторами для настройки рабочих компьютеров, ограничивая некоторые возможности. Простыми словами, при помощи этих политик например можно запретить установку софта, можно даже запретить выключать или делать перезагрузку ПК. Вот пример настроек:

Работает служба под процессом svchost.exe, который запускается из системной папки с таким параметром:

C:\Windows\system32\svchost.exe -k netsvcs -p

Еще использует в своей работе библиотеку:

Свойства службы, по которым видим что просто так ее отключить нельзя, настройки попросту заблокированы:

Ошибка локальной политики безопасности

Всем привет, сегодня речь пойдет об одном «глюке» Windows, с которым пришлось недавно столкнуться. А именно с ошибкой «Не удалось открыть объект групповой политики на этом компьютере. Возможно, у вас недостаточно прав. Неопознанная ошибка»

Вначале, немного предыстории…

В одной из контор пользователи на сервере работают через удаленный доступ RDP, и все бы хорошо.

Но, буквально на днях звонят сотрудники и говорят, что не могут подключиться к серверу, выдается ошибка

«Вашему компьютеру не удается подключиться к удаленному компьютеру, так как срок действия вашего пароля истек или необходимо сменить пароль. Смените пароль или обратитесь за помощью к вашему администратору сети или в службу технической поддержки»

И тут дело в том, что если вы ничего не меняли в локальной политике безопасности, то по умолчанию срок действия пароля для пользователей составляет 42 дня, после чего пароль требуется сменить.

Проверить можно так (Панель управления \ Администрирование \ Локальная политика безопасности \ Параметры безопасности \ Политики учетных записей \ Политика паролей \ Максимальный срок действия пароля)

И решается данный вопрос путем изменения значения «42» на «0», после чего запросов на смену пароля не поступит.

Но!!! Есть одно огромное НО!!!

Я четко помню, что менял данную политику! Да и вообще, все пользователи работают на сервере больше полу года (т.е. больше 42 дней) и подобных проблем не возникало.

А самое веселое, что я и сам не мог подключиться к серверу через RDP, поэтому пришлось топать в контору, отбирать монитор, клаву и мышь у пользователя, т.к. сервер стоит без периферии.

ОК! При локальном входе пароль сменил, но в чем проблема???

Запускаю оснастку «Локальная политика безопасности» и получаю вот такой ответ

Ошибка групповой политики «Не удалось открыть объект групповой политики на этом компьютере. Возможно, у вас недостаточно прав. Неопознанная ошибка»

В англоязычной версии

Group Policy Error «Failed to open Group Policy Object on this computer. You might not have the appropriate rights. Unspecified error»

Причем, я вошел под учеткой администратора!

В итоге, решить вопрос получилось сбросом текущей настройки политики безопасности путем удаления (а лучше переименования) папки, в которой хранилась эта политика (Системный диск \ Windows \ System32 \ GroupPolicy – папка скрытая, так что нужно разрешить отображение скрытых файлов и папок \ Machine \ переименовываем в Machine.old)

При следующем запуске оснастки «Локальная политика безопасности» данная папка будет вновь создана с параметрами по умолчанию, и мы сможем подправить нужные нам настройки вновь.

ПОЧЕМУ ЭТО ПРОИЗОШЛО?

Точно сказать не могу, но (как и интернет сообщество) склоняюсь к все тем же обновлениям Windows, который были установлены незадолго до появления проблемы.

Причем с данной проблемой сталкивались не только в серверных операционных системах Windows Server, но и клиентских, как минимуму в Windows 10.

Поэтому, решил устроить опрос на тему «Отключаете ли вы автоматические обновления Windows» Прошу принять в нем голосование и по возможности в комментарии рассказать про свой опыт с «заплатками» от «мелкомягких»

Севостьянов Антон

- Посмотреть профиль

- (Registered Users)

Стать читателем

Выпуск 6

Проблема

Возникла непредвиденная ошибка. Чтобы устранить эту проблему, обратитесь к лицу, ответственному за вашу сеть. сетевому администратору».

Описание

Если отображается это сообщение об ошибке, возможно, не запущена веб-служба сертификатов WSS.

Решение

Запустите веб-службу сертификатов WSS.

Запуск веб-службы сертификатов WSS

-

На начальной странице сервера откройте компонент Администрирование.

В компоненте Администрирование правой кнопкой мыши щелкните Internet Information Services (IIS) и выберите Открыть.

-

В области навигации щелкните Веб-службы сертификатов WSS.

-

На панели Действия нажмите кнопку Начать.

Редактирование профиля пользователя в реестре

Большинству пользователей помогает ручное исправление значений ключа реестра проблемного пользователя. Это также помогает при ошибке «Расположение недоступно. С:windows system32 config systemprofile desktop ссылается на недоступное расположение» — при такой ошибке не только ProfSvc, но и вообще все службы могут работать некорректно или не запускаться. Все эти ошибки хоть и выглядят страшно и ломают работу компьютера, но исправляются всего в несколько шагов.

- Открыть «Пуск» — «Выполнить», ввести regedit и нажать «Ок» для запуска системного реестра.

- Пройти по пути HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion ProfileList и найти пользователя, в которого не удается войти.

- Если у профиля добавилось расширение « .bak «, файл с данным расширением требуется удалить: например, HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion ProfileList S-1-5-21-xxxxxxx.bak .

- Установить значения в файле профиля пользователя: RefCount = 0 , State = 0 . Если изначально в значениях была единица вместо нулей, то проблема должна точно решится после перезагрузки.

Осталось перезагрузить компьютер, чтобы изменения вступили в силу. После перезагрузки можно сразу входить в нужного пользователя.

Если не помогло, можно попробовать еще один способ. Он подразумевает внесение еще ряда изменений в редактор реестра. Перед этими и любыми другими действиями с реестром желательно делать его резервную копию (в верхнем меню), а также сохранить важные данные пользователей (если точка восстановления не создавалась или создавалась давно).

- Создать текстовый файл .reg вместо расширения .txt.

- Открыть файл в блокноте, скопировать текст: Windows Registry Editor Version 5.00 “GPSvcGroup”=hex(7):47,00,50,00,53,00,76,00,63,00,00,00,00,00 “AuthenticationCapabilities”=dword:00003020 “CoInitializeSecurityParam”=dword:00000001

- Сохранить изменения, выйти из блокнота, запустить файл двойным кликом мыши.

- Нажать «Да» во всех возникающих окошках для внесения изменений.

- Перезагрузить компьютер для вступления изменений в силу.

Сразу после загрузки Windows служба профилей должна начать работать корректно. Следовательно, вход должен выполняться в аккаунт любого пользователя, без ошибок.

Разрешение для симптома 1

Чтобы устранить эту проблему, при необходимости используйте следующие методы.

Проверка включения удаленного рабочего стола

-

Откройте элемент System в панели управления. Чтобы запустить средство System, нажмите кнопку Начните, нажмите панель управления, щелкните System и нажмите кнопку ОК.

-

Под панелью управления главная щелкните удаленные параметры.

-

Щелкните вкладку Remote.

-

В удаленном рабочем столе выберите любой из доступных параметров в зависимости от требований к безопасности:

-

Разрешить подключения с компьютеров с компьютеров с любой версией удаленного рабочего стола (менее безопасной)

-

Разрешить подключение с компьютеров только с компьютеров с удаленным рабочим столом с проверкой подлинности на уровне сети (более безопасно)

-

Если вы выберите не разрешайте подключение к этому компьютеру на вкладке Remote, никакие пользователи не смогут подключаться удаленно к этому компьютеру, даже если они являются членами группы пользователей удаленных настольных компьютеров.

Проверка ограничения числа подключений служб удаленного рабочего стола

-

Запустите оснастку групповой политики, а затем откройте локализованную политику безопасности или соответствующую групповую политику.

-

Найдите следующую команду:

Локализованная компьютерная политика > Конфигурация компьютера > Административные шаблоны > Windows компоненты > Удаленные службы настольных компьютеров > Удаленный хост сеансов рабочего стола > Подключение Ограничивает количество подключений

-

Щелкните Разрешено.

-

В разрешенной поле RD Maximum Connections введите максимальное количество подключений, которое необходимо разрешить, и нажмите кнопку ОК.

Проверка свойств служб удаленного рабочего стола RDP-TCP

Следуйте этим шагам в зависимости от версии операционной системы.

Настройка с помощью конфигурации служб удаленного рабочего стола

Настройка количества одновременных удаленных подключений, разрешенных для подключения:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

На вкладке Сетевой адаптер нажмите кнопку Максимальное подключение, введите количество одновременных удаленных подключений, которые необходимо разрешить для подключения, а затем нажмите кнопку ОК.

-

Если параметр Maximum подключений выбран и затемнеет, параметр Limit number of connections Group Policy включен и применен к серверу хост-сервера сеанса RD.

Проверка прав логотипа служб удаленного рабочего стола

Настройка группы удаленных пользователей настольных компьютеров.

Группа пользователей удаленных настольных компьютеров на хост-сервере сеансов RD предоставляет пользователям и группам разрешение на удаленное подключение к хост-серверу сеансов RD. Вы можете добавить пользователей и группы в группу удаленных пользователей настольных компьютеров с помощью следующих средств:

- Привязка локальных пользователей и групп

- Вкладка Remote в диалоговом окне System Properties на хост-сервере сеанса RD

- Активные пользователи каталогов и компьютеры, если хост-сервер сеанса RD установлен на контроллере домена

Вы можете использовать следующую процедуру для добавления пользователей и групп в группу пользователей удаленных настольных компьютеров с помощью вкладки Remote в диалоговом окне System Properties на сервере хост-сервера сеансов RD.

Членство в локальной группе администраторов или эквивалент на сервере хост-сервера сеанса RD, который вы планируете настроить, является минимальным, необходимым для завершения этой процедуры.

-

Запустите средство System. Для этого нажмите кнопку Начните, нажмите панель управления, нажмите значок System и нажмите кнопку ОК.

-

Под панелью управления главная щелкните удаленные параметры.

-

На вкладке Remote в диалоговом окне System Properties щелкните Выберите пользователей. Добавьте пользователей или группы, которые должны подключиться к серверу хост-сервера сеансов RD с помощью удаленного рабочего стола.

Примечание

При выборе параметра «Не разрешай подключения к этому компьютеру» на вкладке Remote пользователи не смогут подключиться удаленно к этому компьютеру, даже если они являются членами группы пользователей удаленных настольных компьютеров.

Хотите, чтобы мы решили проблему за вас?

Если указанное выше исправление не помогло, и у вас нет времени или уверенности, чтобы устранить проблему самостоятельно, попросите нас исправить ее за вас. Все, что вам нужно сделать, это Pro версия (всего 29,95 долларов США), и вы получаете бесплатную техническую поддержку в рамках покупки. Это означает, что вы можете напрямую связаться с нашими компьютерными специалистами и объяснить свою проблему, и они исследуют, смогут ли они решить ее удаленно.

Вот и все — 5 исправлений для вашего клиентской службе групповой политики не удалось войти в систему проблема. Надеюсь, это поможет, и не стесняйтесь комментировать ниже, если у вас есть какие-либо мысли или дополнительные вопросы.