Description Fields

Windows is not always consistent with the description

fields you find in Kerberos events. Kerberos events always identify the name

and domain attempting authentication, but the information can be formatted

several different ways, depending on the event and the way it is viewed. For

example, the same event lists “TargetUserName” in the Details tab and “Account

Name” on the General tab. This is the same piece of information. The Client

Address field is valuable because you can use it to determine the source IP

address for authentication requests. I’ve used this field for a variety of

purposes, including tracing logon attacks back to their source on the Internet.

Some fields that don’t appear to have much (if any) value are Ticket Options,

Ticket Encryption Type, and Pre-Authentication Type. These fields always seem

to list the same undocumented values.

Настраиваем NTLMv2

Настройка NTLMv2, после всех проведённых выше действий, будет уже иметь несколько другую цель – максимальную прозрачность сценариев применения NTLMv2 в домене и выход на последующую минимизацию использования NTLMv2, чтобы везде (в идеале) использовался Kerberos, а fallback to NTLM было бы редчайшим и вынужденным событием.

В современных доменах, администрирующихся по принципу “Next-Next-Finish” и “вродь пашет”, увы, характерной картиной является ситуация, что, несмотря на поддержку протокола Kerberos уже 16й год, Lan Manager используется более чем активно. Притом администраторы обычно не могут внятно объяснить, в каких сценариях и когда используется какой из протоколов – а в ряде случаев вообще наблюдается вполне официальная позиция вида “ставьте SharePoint 2013 с NTLM, а то с керберосом там мутно всё очень” ну и “у нас распоследняя версия Windows Server куплена и пропатчена, поэтому всё работает само идеально, а если что-то не так, это проблемы Microsoft’а”. Это, конечно, полный пиз очень плохо.

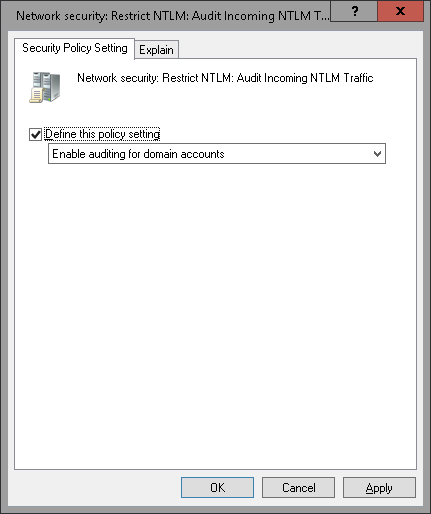

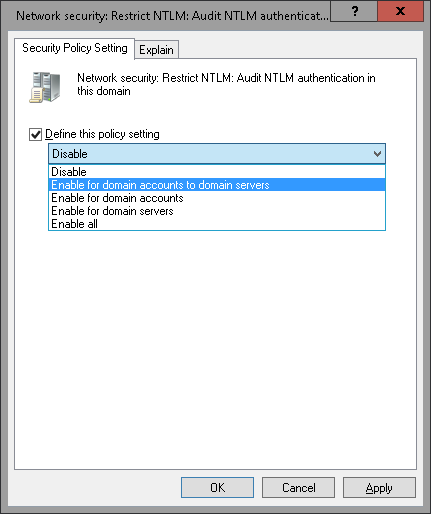

Поэтому мы включим аудит априори нехороших применений NTLM – т.е. в тех случаях, когда он зачем-то используется для аутентификации доменных учётных записей в Active Directory. Настройки для этого будут присутствовать, начиная с Windows Server 2008 R2, в той же самой вкладке групповой политики, в которой были предыдущие:

Включаем аудит NTLMv2 в Active Directory(кликните для увеличения до 431 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Включаем аудит NTLMv2 в Active Directory(кликните для увеличения до 431 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

и

Включаем аудит использования NTLMv2 в Active Directory(кликните для увеличения до 431 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Включаем аудит использования NTLMv2 в Active Directory(кликните для увеличения до 431 px на 514 px)Учебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Данные настройки, применившись, начнут записывать в журналы операций ситуации, когда доменные учётные записи зачем-то аутентифицировались по NTLM, а не по Kerberos, что даст пищу для размышлений и траблшутинга работы Kerberos.

В общем-то на этом фазу укрепления Lan Manager можно закрывать и переходить к улучшению работы Kerberos – чтобы NTLM был нужен как можно реже и только в ситуациях, когда без него никак (например, в том же RPC over HTTPS или при использовании локальных учётных записей для доступа к общим папкам и ресурсам).

Почему Microsoft выпускает обновления безопасности для всех продуктов в один день

Нередко один бюллетень затрагивает все продукты линейки, выпущенные в разные годы (например, от Windows XP до Windows 8). Понятно, что подготовка исправления и его тестирование на разных продуктах могут занимать различное время, но бюллетени и заплатки выходят строго в один день.

Другими словами, если выпускать, например, исправления для Windows 7 через месяц после заплаток для Windows 8, то к этому моменту эксплойт для уязвимостей Windows 7 с = 1 уже будет давно готов.

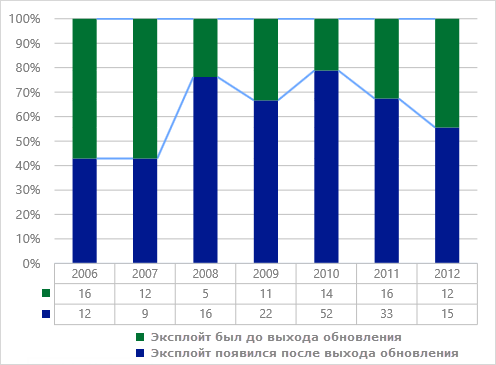

У Microsoft есть статистика по уязвимостям, позволяющим удаленное выполнение кода (RCE). На диаграмме ниже расклад появления эксплойтов к таким уязвимостям в различных продуктах Microsoft относительно времени выхода исправления безопасности.

Обратите внимание на два момента:

- Количество уязвимостей Zero Day (целеный цвет на диаграмме). Это прозрачный намек на то, дополнительная защита не помешает, а наиболее эффективна она в новейшем ПО.

- Рост числа эксплойтов после выхода обновления в последние годы. Здесь просматривается влияние обратной разработки обновлений, поэтому устанавливать их нужно как можно скорее.

Проблемы

Установка третьего пакета обновлений (SP3) для Windows XP, не раз приводила к проблемам в работе ПК. Так в прессе описывались случаи бесконечной перезагрузки некоторых ПК после установки SP3. При этом становился недоступным безопасный режим, предоставляющий возможность откатить операционную систему в предыдущее состояние. На форумах, посвященных этой теме, пользователи отмечали, что после установки третьего пакета обновлений их система перезагружалась, но так и не могла приступить к запуску Windows, с каждым разом вновь отправляя компьютер в перезагрузку.

Бывший директор по безопасности продуктов Microsoft Джеспер Йоханссон (Jesper Johansson) проанализировав сообщения на форумах и пришел к выводу, что данная проблема возникала по двум независимым друг от друга причинам. Первое, что отметил Йоханссон, это то, что во многих случаях проблема возникла на компьютерах производства компании Hewlett-Packard (HP). По словам специалиста, это могло быть связано с тем, что HP, а также, возможно, и другие производители компьютеров, во время заводской установки операционной системы использовали один и тот же образ для компьютеров с процессорами Intel и AMD. В результате за управление питанием на всех ПК отвечал драйвер intelppm.sys, хотя для систем с процессорами AMD существует свой собственный драйвер amdk8.sys. По словам Йоханссона, запуск драйвера intelppm.sys на компьютере с процессором AMD в обычных условиях не приводил к сбою, однако с установкой третьего пакета обновлений это привело к невозможности загрузки операционной системы, либо самостоятельной перезагрузке сразу же при ее старте. Другая причина, по мнению специалиста, была связана с BIOS материнской платы Asus A8N32-SLI Deluxe и, вероятно, других плат с процессорами AMD.

Проблема решалась путем отключения драйвера intelppm.sys или подключением к компьютеру USB-флэшки или любого другого вторичного накопителя.

Помимо этого, некоторые пользователи жаловались, что после установки Service Pack 3 в реестре их системы возникло большое число поврежденных записей, а из папки сетевых подключений пропадали сетевые карты. Другие пользователи сообщали о таких же проблемах, возникавших после обновления на компьютерах с продуктами Norton. Старший директор по продукции Symantec Дэйв Коул (Dave Cole) признал, что у ряда пользователей программ серии Norton возникали проблемы, однако их количество невелико. По его словам, Symantec проводила тестирование своих продуктов с Windows XP SP3, но ошибок не обнаружила. Во всех бедах Коул обвинил Microsoft, сказав, что это связано с пакетом XP SP3, который уже вызывал проблемы у пользователей некоторых компьютеров.

В Microsoft на эту ситуацию отреагировали следующим образом: «Клиенты, имеющие проблемы с установкой, должны связаться со Службой поддержки Microsoft, которая может предоставить бесплатную помощь и советы по устранению возникших неполадок».

Спустя некоторое время, компания Symantec все же взяла на себя часть ответственности и выпустила специальную бесплатную утилиту SymRegFix, которая позволяет очистить реестр от поврежденных записей. Кроме того, пользователям программ Norton, еще не успевшим установить третий сервис-пак для Windows XP, в Symantec порекомендовали перед обновлением ОС отключать функцию SymProtect, чтобы исключить риск повреждения реестра.

Как укрепить защиту старой ОС

Даже если вы устанавливаете все обновления, при использовании старых программных продуктов очень полезно не ограничиваться минимальным уровнем рекомендуемой защиты. Дальше я разберу несколько типичных заявления на тему защиты ПК.

А мне наплевать на защиту

Василий Гусев недавно рассказывал, как во время поездки в такси не смог убедить водителя в необходимости иметь антивирус. У того на все был готов ответ: ценных данных у меня нет, винду проще переставить, а мои друзья не дураки – сами распознают подозрительные ссылки или вложения в моих письмах. Перспектива стать частью ботнета его тоже не смущала.

Я уверен, что логически убедить такого человека невозможно, но я бы предложил аналогию в понятной ему плоскости – плюешь на ПДД, ездишь как баран и гордишься этим ![]() Кстати, об антивирусе.

Кстати, об антивирусе.

А у меня есть антивирус

И это правильно! Но нужно понимать, что антивирусы вообще не гарантируют 100% защиту от вредоносных программ, а . Кроме того, бесплатные антивирусы, работающие на стороне клиента, обеспечивают минимальный уровень защиты, включаясь в дело уже после того, как «зловред» проник на ПК.

За это у Microsoft отвечает фильтр Smart Screen. В Internet Explorer он использует сочетание базы вредоносных ссылок и , а в Windows 8 способен препятствовать запуску исполняемых файлов, загруженных в любых браузерах

В ЛК тоже уделяют большое внимание развитию веб-антивируса, опирающегося на возможности Kaspersky Security Network. В 2010 году с его помощью блокировалось 60% распространяемых через Интернет «зловредов», в 2012 – 87%, а в 2013 году уже 93%

Мораль в том, что недостаточную защиту системы нужно усиливать не бесплатным антивирусом, а комплексным защитным решением, которое с помощью облачных технологий блокирует эксплойты еще до их запуска.

А у меня есть голова на плечах

Вообще, голова служит для разных целей – например, некоторые ей просто едят. Конечно, авторы таких заявлений имеют в виду, что они достаточно опытны, чтобы избежать компрометации системы и личных данных. Нередко такие высказывания можно услышать от людей, не пользующихся антивирусом.

Например, голову стоит приложить к или (для XP – EMET 4.1). SRP исключает запуск запрещенного кода, но надо разбираться в настройке. EMET значительно повышает планку защиты ОС и даже обладает графическим интерфейсом.

Kerberos Basics

Although tracking NTLM authentication is important, don’t

forget about Kerberos authentication, which will likely represent the bulk of

authentication activity in your DC Security logs. Kerberos is the default

authentication protocol for Windows 2000 and later computers in an AD domain.

To understand Kerberos events, you’ll benefit from understanding the basic

functioning of the Kerberos protocol.

Kerberos uses the concept of tickets. A ticket is a small amount of encrypted,

session-specific data that is issued by the DC. When a client needs to access a

server on the network, the client first obtains a ticket from the server’s DC.

The ticket and other data supplied by the client vouch for the client’s

identity and provide a way for the client to authenticate the server. In this

way, Kerberos provides mutual authentication of both client and server. Using

timestamps and other techniques, Kerberos protects tickets from cracking or

replay attacks by eavesdroppers on the network.

The two kinds of tickets are authentication tickets (aka ticket-granting tickets) and service tickets.

Kerberos issues an authentication ticket when a client first authenticates

itself to the DC. The DC sends back the authentication ticket and a session key

that’s been encrypted with the client’s personal key (in this case, the user’s

password). The client uses its personal key to decrypt the session key. Then

the client uses its authentication ticket and session key to obtain a service

ticket for each server that it needs to access.

In UNIX-based Kerberos implementations, Kerberos simply

issues an authentication ticket, without checking the user’s credentials. If

the user’s computer can successfully decrypt the session key that comes with

the authentication ticket, then the user is authentic. If the client is an

impostor, it won’t be able to obtain the session key. Therefore, UNIX Kerberos

implementations don’t immediately detect failed logons that happen because of a

bad password. However, Windows takes advantage of an optional Kerberos feature

called pre-authentication. Using

pre-authentication, the DC checks the user’s credentials before issuing the

authentication ticket.

Очень слабые по современным меркам видеокарты

Для работы в Mathlab, 3D Studio или Premiere мощная видеокарта не нужна, поэтому не удивляйтесь тому, что видеокарты в рабочих станциях относятся к позапрошлому поколению GPU, имеют низкопрофильный форм-фактор и выглядят как самые дешёвые геймерские платы. Почти все потребности профессионалов работы с графикой, Nvidia и AMD покрыли ещё лет 10 назад, поэтому как и звуковая карта, GPU здесь — средство вывода изображения, не более того. Для совместимости с пакетами 3D-графики, для рендеринга предпросмотра, как правило, используются специальные драйверы, которые совместимы только с профессиональными сериями GPU. У Nvidia это — Quadro, у AMD — FireGL.

Вполне возможно, что у вас будет мульти-мониторная видеокарта, позволяющая построить видеостену из ЖК панелей, но даже такая плата буквально затеряется в корпусе рабочей станции, а игровым платам типа GTX1080 или RTX2080 в рабочих станциях и вовсе делать нечего.

Проверка

Для проверки на сервере открываем лог:

tail -f /var/log/squid/access.log | grep dmosk

* dmosk — учетная запись в AD, от которой будем проверять работу squid.

Теперь на клиентском компьютере заходим в систему под нашей учетной записью (в данном примере, dmosk) и грузим любой сайт.

На сервер в логах должны появиться записи, примерно, такого вида:

1526474100.078 240 192.168.1.16 TCP_TUNNEL/200 934 CONNECT syndication.twitter.com:443 dmosk HIER_DIRECT/134.144.40.72 —

1526474100.743 45 192.168.1.16 TCP_TUNNEL/200 559 CONNECT login.vk.com:443 dmosk HIER_DIRECT/187.244.139.145 —

Что может быть, а может не быть в рабочей станции?

Теперь давайте рассмотрим те моменты, которые не обязательны для настоящей рабочей станции

Производитель, сборщик или клиент может на них обращать внимание, а может — нет

Жидкостное охлаждение: до сих пор не доказало своих плюсов для охлаждения в настольных корпусах ни по эффективности, ни по надёжности, ни по уровню шума.

Большое число SATA портов: в схемотехнике современных материнских плат SATA идёт считай что бесплатно, поэтому ими увешивают как гирляндами даже самые дешёвые игровые материнки

На вашей плате может быть 12 портов SATA-600, а может быть 4 — не важно: в рабочей станции хранится только софт и файлы, с которыми вы сейчас работаете, а всё остальное — на NAS-е в сети.

SAS интерфейс: имеет одно существенное преимущество: в двухконтроллерных СХД позволяет жёсткому диску подключаться к двум «головам» одновременно. В рабочих станциях и на домашних компьютерах уступает место NVMe / PCI Express.

Большой дорогой корпус — это красиво и статно, но ни в вопросах уровня шума, ни в вопросах охлаждения размер не имеет значения.

Отказоустойчивые блоки питания / вентиляторы — выглядит круто, но если у поставщика вдруг нету нужных на оперативную замену, вы пожалеете что не можете купить обычные вентиляторы и блок питания в ближайшем отделении DNS и за полчаса восстановить работу вашей машины.

Ограничение доступа к сайтам

Мы рассмотрим простой пример блокировки двух сайтов. Доступ к ним будет ограничен в рабочее и ночное время для пользователей группы squidusers. Пользователи группы squidsuperusers будут иметь полный доступ ко всем сайтам.

Открываем конфигурационный файл squid:

vi /etc/squid/squid.conf

В разделе с ACL добавим 2 строки:

acl BLOCKED url_regex -i «/etc/squid/denysite»

acl BLOCKED_ACCESS time 18:00-23:59

* в данном примере мы создаем acl BLOCKED для сайтов, доступ к которым будем блокировать; список сайтов будем хранить в файле /etc/squid/denysite. Второй acl BLOCKED_ACCESS будем использовать для предоставления доступа к заблокированным сайтам, но с промежуток с 18:00 до 23:59.

Теперь преобразовываем к следующему виду, ранее созданные правила для доступа:

http_access allow squid_superusers_acl_krb

http_access allow squid_superusers_acl_ntlm

http_access allow BLOCKED BLOCKED_ACCESS

http_access deny BLOCKED

http_access allow squid_users_acl_krb

http_access allow squid_users_acl_ntlm

* как видим, мы добавили правила блокировки после пользователей группы squidsuperusers — таким образом, на последних они не будут распространяться. Данные правила разрешают заблокированные сайты в указанный ранее промежуток времени и блокируют доступ к сайтам, перечисленным в файле /etc/squid/denysite.

Создаем файл /etc/squid/denysite:

vi /etc/squid/denysite

* в данном примере мы блокируем доступ к социальным сетям facebook и ВКонтакте.

Перечитываем конфигурацию squid:

squid -k reconfigure

Что происходит, когда расширенная поддержка заканчивается?

По большей части в работе компьютера ничего не изменится. Просто Microsoft настоятельно порекомендует перейти на более новую систему и перестанет уведомлять вас о доступных апдейтах для текущей сборки. С этого момента вы не получите ничего – ни новых функций, ни патчей безопасности. Если в системе обнаружится критический баг, разработчики не бросятся его устранять.

Исключение составляют лишь корпоративные клиенты, для которых система безопасности старой ОС по-прежнему будет поддерживаться в актуальном состоянии. Для этого существует «договор о специальной поддержке» — премиальная услуга, в рамках которой Microsoft обязуется обновлять устаревшие системы за отдельную плату. По мере выпуска новых продуктов цена такой поддержки вырастает, что ставит компании перед выбором – платить больше за старое ПО или переходить за аналогичную цену на новое.

У простых пользователей выбор тоже невелик – обновляться до новой версии или продолжать работать на привычной, но устаревшей. Те, кто выбирает второй вариант, подвергают свой компьютер большим рискам.

Что будет, если использовать устаревшую версию Windows?

Вам грозят три вещи.

Отсутствие обновлений безопасности

Если программа не получает обновлений, риск заражения вирусами растет. ОС сама по себе источником зла не является, но есть хакеры, которые постоянно находят новые уязвимости в коде и распространяют через них зловреды. Если такое слабое место обнаружилось, прикрывать его уже никто не будет. Единственное спасение – это антивирусное ПО, которое будет мониторить уязвимости в системе и обезвреживать опасный код, попавший на ваш компьютер.

Прекращение поддержки от сторонних разработчиков

Если операционная система перестала обновляться, разработчики всякого полезного софта (фоторедакторов, плагинов, браузеров и т.д.) тоже прекращают поддерживать программы для нее. Вас опять ставят перед выбором: пользоваться старым софтом без новых функций или переходить на новую операционную систему и наслаждаться ее благами.

Новое оборудование уже не будет работать со старой системой

Упрямые приверженцы старых Windows-систем лишают себя не только обновлений ПО, но и возможности физического апгрейда компьютера. Новый графический процессор, звуковая карта или карта захвата изображения не смогут работать нормально со старым программным обеспечением: установка закончится на этапе скачивания драйверов. Производителям накладно поддерживать все существующее оборудование и латать неисправности в давно неподдерживаемых ОС, поэтому они быстро переключаются на новые системы. И снова часть пользователей остается ни с чем.

Каждая из этих причин – серьезный повод задуматься о переходе на актуальную версию операционной системы.

Издания

Windows XP Home Edition — система для пользователей домашних компьютеров. Выпускается как недорогая «урезанная» версия Professional Editon, но базируется на том же ядре и при помощи некоторых приёмов позволяет провести обновление до почти полноценной версии Professional Edition.

Windows XP Starter Edition — система, специально разработанная для начинающих пользователей. Распространяется только с новыми компьютерами начального уровня. В Windows XP Starter Edition включены только основные возможности Windows XP.

Windows XP 64-bit Edition — 64-разрядное издание создавалось в расчете на использование возможностей процессора Intel Itanium 64-bit (IA-64). В Windows XP 64-Bit Edition обеспечена поддержка до 16 гигабайт ОЗУ и до 8 терабайт виртуальной памяти. Система с 2005 года не развивается, так как компания HP прекратила разработку рабочих станций с микропроцессорами Itanium.

Windows XP Media Center Edition — операционная система, построенная на базе Windows XP Professional с несколько урезанным набором сетевых возможностей и содержащая дополнительные мультимедийные возможности.

Windows XP Professional x64 Edition — специальная 64-разрядная версия, разработанная для процессоров AMD64 Opteron и Athlon 64 компании AMD и процессоров с технологией EM64T компании Intel

Windows XP Embedded — это компонентная версия Microsoft Windows XP Professional c дополнительными возможностями для встраивания и инструментарием, поддерживающим процесс разработки специализированных образов операционной системы.

Windows Embedded for Point of Service — специализированная программная платформа, ориентированная на сети розничной торговли и предприятия сферы услуг. Основанная на технологиях Windows XP Embedded Service Pack 2, Windows Embedded for Point of Service позволяет компаниям, работающим с розницей, гостиницам, а также системным интеграторам упростить установку, использование и управление терминальными системами.

Windows Fundamentals for Legacy PCs — операционная система для устаревших ПК, созданная на базе Microsoft Windows XP Embedded Service Pack 2.

How NTLM Works

NTLM is a challenge/response protocol shown in the diagram below. When a user attempts to log on to a workstation, the computer contacts the

DC to request authentication of the user. The DC generates a random string of

bytes, known as the challenge, and

sends it to the workstation. The workstation hashes the password that the user

entered, then encrypts the challenge, using the password as the key. The

workstation then sends the encrypted challenge, called the response, back to the DC. The DC encrypts its copy of

the original challenge and compares it to the response from the workstation. If

the challenge and response match, then the encryption keys are the same, and

the DC infers that the user correctly entered the password.

As you can see, NTLM never sends the password or the hash

across the network. However, attackers who can capture the challenge/response packets

might be able to crack the information back to the original password because of

weaknesses associated with NTLM’s backward-compatibility support with ancient

LanManager technology. An attacker might use this backward-compatibility to crack passwords even when

NTLM is used.

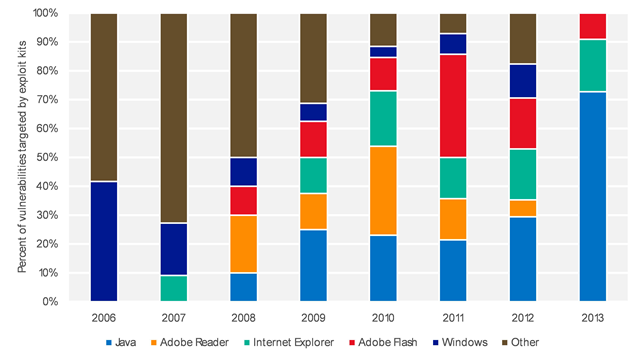

Так ли страшны эксплойты операционной системы

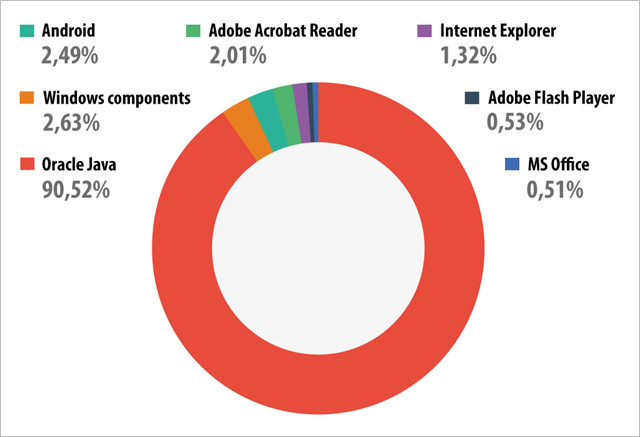

Не стоит переоценивать значение уязвимостей в операционных системах для злоумышленников. Да, эксплойты ОС включаются в наборы для атаки (это фактически теневое платное ПО), но превалируют в них атаки на уязвимости Java. Специалисты Microsoft проанализировали данные из стороннего источника Contagio Exploit Pack Table и свели их в диаграмму.

У Microsoft есть и свои данные, укладывающиеся в этот тренд, а я уже давно советую читателям блога вовремя обновлять сторонние программы, . По данным Лаборатории Касперского, в 2013 году среди эксплойтов, заблокированных продуктами компании на всех устройствах, .

Специалисты ЛК утверждают в своем отчете применительно к атакам через Интернет:

Обратите внимание, что по данным ЛК, процент эксплойтов для ОС Windows и ее компонентов вовсе не нулевой, а если отбросить Java, Windows лидирует в качестве цели для атак. Это значит, что только установка обновления для приложения или ОС гарантирует конструктивное устранение уязвимости и защиту от ее эксплуатации

Настройка CentOS

Kerberos

Устанавливаем следующие пакеты:

yum install cyrus-sasl-gssapi krb5-workstation krb5-devel

Открываем конфигурационный файл Kerberos:

vi /etc/krb5.conf

Редактируем следующие строки:

…

default_realm = DOMAIN.LOCAL

..

DOMAIN.LOCAL = {

kdc = 192.168.0.15

kdc = 192.168.0.16

kdc = 192.168.0.17

admin_server = domain.local

}

* DOMAIN.LOCAL — наш домен; kdc — перечень контроллеров домена; admin_server — первичный контроллер (в данном примере будет использоваться случайный).

Проверяем настройки krb, запросив тикет:

kinit domainuser

klist

При правильных настройках мы увидим на подобие:

Ticket cache: KEYRING:persistent:0:0

Default principal: domainuser@DOMAIN.LOCAL

Valid starting Expires Service principal

15.05.2018 10:08:33 15.05.2018 20:08:33 krbtgt/DOMAIN.LOCAL@DOMAIN.LOCAL

renew until 22.05.2018 10:08:30

Проверяем keytab-файл, который мы перенесли на сервер с контроллера домена:

kinit -V -k -t /etc/squid/proxy.keytab HTTP/proxy.domain.local@DOMAIN.LOCAL

* где /etc/squid/proxy.keytab — путь до keytab-файла; HTTP/proxy.domain.local@DOMAIN.LOCAL — принципал, который был задан при создании файла.

И снова:

klist

Картина, примерно, следующая:

Ticket cache: KEYRING:persistent:0:krb_ccache_9MN6pt8

Default principal: HTTP/proxy.domain.local@DOMAIN.LOCAL

Valid starting Expires Service principal

16.05.2018 09:35:20 16.05.2018 19:35:20 krbtgt/DOMAIN.LOCAL@DOMAIN.LOCAL

renew until 23.05.2018 09:35:20

Зададим файлу следующие права:

chown squid:squid /etc/squid/proxy.keytab

chmod u+rwx,g+rx /etc/squid/proxy.keytab

NTLM

Устанавливаем следующие пакеты:

yum install samba-winbind samba-winbind-clients pam_krb5 krb5-workstation

Конфигурируем

authconfig —enablekrb5 —krb5kdc=domain.local —krb5adminserver=domain.local —krb5realm=domain.LOCAL —enablewinbind —enablewinbindauth —smbsecurity=ads —smbrealm=domain.LOCAL —smbservers=domain.local —smbworkgroup=domain —winbindtemplatehomedir=/home/%U —winbindtemplateshell=/bin/bash —enablemkhomedir —enablewinbindusedefaultdomain —update

* где domain.local — это наш домен, domain — домен в сокращенной нотации. Регистр важен.

* если после ввода команды мы увидим ошибку Job for winbind.service failed because the control process exited with error code. See «systemctl status winbind.service» and «journalctl -xe» for details — игнорируем ее. Она возникает из-за того, что наш сервер еще не в домене.

Добавляем сервер в домен:

net ads join -U administrator

* где administrator — учетная запись в AD с правами на ввод компьютеров в домен.

Разрешаем автозапуск winbind и запускаем его:

systemctl enable winbind

systemctl start winbind

Проверяем, что наш сервер умеет обращаться к службе каталогов:

wbinfo -t

wbinfo -g

* первая команда проверяет возможность отправлять запросы на контроллер домена; вторая — выводит список групп, находящихся в каталоге.

Почему старые защитные механизмы не являются панацеей

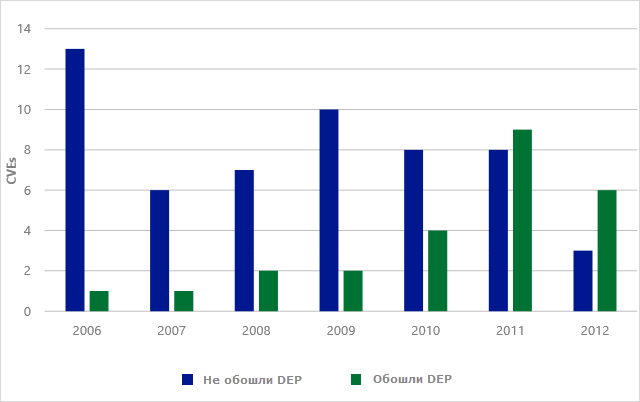

С течением времени полезность старых защитных механизмов снижается, но не потому, что они становятся менее эффективны сами по себе. Дело в том, что злоумышленники учатся обходить их, адаптируясь к условиям, в которых эти механизмы работают. Хорошим примером этого тезиса служит DEP (Data Execution Prevention), описание которого простыми словами пока еще есть в справке Windows.

На диаграмме выше синим цветом обозначены уязвимости, для которых были выпущены эксплойты, чье действие свелось бы на нет включенным DEP. Зеленым цветом обозначены уязвимости, эксплуатации которых DEP воспрепятствовать не смог.

Эти данные Microsoft показывают, что начиная с 2009 года, все больше и больше уязвимостей эксплуатируется в обход DEP. Компания также наблюдает схожий тренд с механизмом ASLR, который обходится за счет атак на ресурсы, не укрывшиеся под его зонтом.

ECC-память с защитой от ошибок (а так же LRDIMM)

Большие объёмы памяти набирают большим количеством модулей ОЗУ, а 256 Гб — это всего лишь 8 модулей по 32 Гб. Вполне вероятна ситуация, когда 8 разъёмов DIMM вам не хватит, поэтому придётся приобретать 2-процессорную машину, чтобы получить 16 слотов для модулей ОЗУ.

Начиная со второго модуля, каждый следующий удваивает вероятность возникновения ошибок в памяти компьютера. В абсолютном выражении вероятность появления ошибки — не такая уж и маленькая, около 0.22% в год на каждый модуль памяти, согласно статистике Google. Как говорится: «Shit Happens», и чаще всего операционная система компьютера ошибки восстанавливает, так что вы их даже не замечаете, но чтобы не полагаться на разработчиков ПО, лучше доверить механизм ECC Correction железу. Для этого на каждом модуле ОЗУ установлен миниатюрный чип, выполняющий функцию защиты от сбоев.

Можно сказать, что этот чип разгружает процессор от ненужной ему работы, и большие объёмы памяти без ECC просто нет возможности набрать. Но иногда и такой разгрузки недостаточно, и используются Load Reduced DIMM модули, в которых для общения с процессором используется отдельный чип-контроллер, выполняющий буферизацию запросов. Модули LRDIMM могут иметь объём 128 Гб, благодаря чему современные рабочие станции могут поставляться с 1-2 Тб ОЗУ.

Напоследок

Несмотря на то, что многие ассоциируют Lan Manager с чем-то древним и уже не используемым, используется он достаточно активно – поэтому его надо и настраивать, и оптимизировать, и защищать, и грамотно использовать только в нужных случаях, а не оставлять всё на самотёк. Такой подход порождает множество проблем в безопасности – ведь ломать-то будут не то, что админ штучно настроил, а самое слабое место. А если в сети ходит невнятная каша из протоколов аутентификации – то задача нарушителя сильно упрощается.

Надеюсь, что данная статья поможет вам в задаче улучшения безопасности корпоративной сети.

До новых встреч!

Почему в новейших продуктах закрывается меньше уязвимостей

В прошлый раз , что за последние 12 месяцев в новейших клиентских операционных системах Microsoft было закрыто значительно меньше уязвимостей, чем в предыдущих. Конечно, новые ОС меньше распространены, а посему не представляют столь острого интереса для злоумышленников.

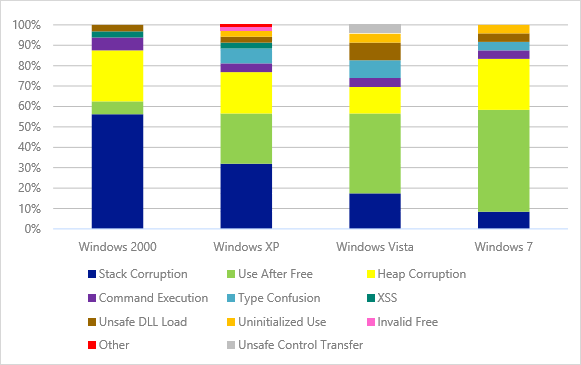

Компания классифицирует уязвимости по типу эксплуатации, и на диаграмме ниже представлено распределение этих классов в клиентских ОС, для которых были выпущены эксплойты с 2006 по 2012 годы.

Здесь хорошо видно, что внимание злоумышленников смещается в сторону эксплуатаций уязвимостей двух классов:

- Use after free. Уязвимость эксплуатируется, когда к объекту происходит обращение после его освобождения. Злоумышленники используют такие уязвимости, чтобы вынудить программы использовать свои значения, добиваться падения программ или удаленного выполнения кода. Именно этот класс чаще всего эксплуатируется в атаках на Internet Explorer. В Windows 8 на борьбу с этим отряжена технология Virtual Table Guard.

- Heap Corruption. Уязвимость эксплуатируется путем повреждения состояния данных приложениях, которые хранятся в его куче (heap). Нередко это достигается путем переполнения буфера кучи, что затем позволяет взять под контроль работу программы. В Windows 8 для противодействия таким атакам предусмотрен механизм Heap Hardening.

Вполне очевидно, что новые защитные меры являются следствием гонки вооружений между изготовителями ПО и злоумышленниками.

Подтверждение этому тезису вы увидите дальше. Если же сравнивать защитные механизмы Windows XP и Windows 8, то получится вот такая картина, которую подробно разобрал Руслан Карманов.