Безопасен ли удаленный доступ?

Безопасен. Разработчики программ для дистанционного управления системами по сети используют технологии, защищающие все передаваемые между устройствами данные.

Протокол VPN позволяет огородить шлюз, по которому сотрудник фирмы подключается к корпоративной сети с домашней Wi-Fi-сети. Так что у злоумышленников остается мало шансов украсть информацию «по пути» из офисного компьютера на домашний.

Для подключения нужны логин и пароль, которые есть только у сотрудника. Система не впустит чужака.

При этом надо отметить, что исключать вероятность взлома всей корпоративной сети или отдельного ПК нельзя. Закон Мерфи – если что-то плохое может случиться, то оно случится. Вопрос в том, какова вероятность. С удаленным доступом она довольно низка.

БÐÐ¥ÐÐЧКÐÐСТРИМ!

БÐÐ¥ÐÐЧКÐÐСТРИМ!

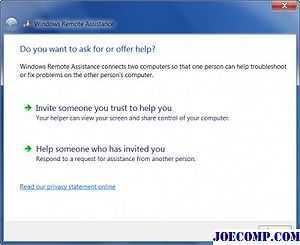

Если у вас возникли проблемы с вашей Windows, и вы просто не можете исправить это самостоятельно, вы можете позволить эксперту взглянуть на ваш компьютер удаленно, используя Удаленный помощник Windows .

Важно, чтобы вы разрешали людям, которым вы доверяете полностью, предоставлять доступ к вашему компьютеру, используя этот , как только он войдет в систему, он сможет видеть и получать доступ к почти всем вашим файлам и документам на вашем компьютере. Для начала вам необходимо выполнить следующие шаги:

Для начала вам необходимо выполнить следующие шаги:

Открыть меню «Пуск», щелкните «Компьютер» и откройте «Свойства».

Теперь на левой панели вы увидите «Удаленные настройки».

Нажмите «Удаленные настройки», а «S» откроется окно свойств ystem Properties / Remote. Убедитесь, что разрешено разрешать подключения удаленного помощника к этому компьютеру, а затем нажмите «Применить / ОК».

Теперь введите «Удаленный помощник Windows» в начале поиска и нажмите «Ввод».

Откроется мастер удаленной помощи Windows. Нажмите Пригласите кого-то, кому вы доверяете, чтобы помочь вам .

Выберите нужный вариант. Использование второго варианта будет легко, на мой взгляд.

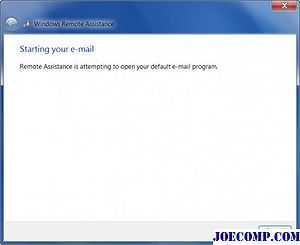

Он откроет ваш почтовый клиент и вы сможете отправить прикрепленный файл приглашения.

После отправки почты откроются следующие окна с указанием пароля. Пароль будет действителен только для текущего сеанса.

Теперь подождите, пока другой человек приблизится к вам. Он также откроет Remote Assistance и нажимает Помогите кому-то, кто пригласил вас . Как только он это сделает, и на вашем компьютере появится запрос, дайте ему пароль доступа.

Вот и все. Как только соединение будет завершено, ваш друг теперь получит доступ к вашему компьютеру и сможет вам помочь.

Если вы обнаружите, что не можете подключиться, используйте встроенный инструмент Windows Network Diagnostics для решить проблему. Если ваш брандмауэр блокирует подключения удаленного помощника, он автоматически устранит проблему.

Всегда рекомендуется закрыть все ваши открытые программы, файлы и папки, прежде чем разрешить удаленный доступ к вашему другу.

Теперь вы можете также отдайте или возьмите техническую поддержку удаленно с помощью Quick Assist в Windows 10. Вы также можете проверить бесплатное TeamViewer.

Плюс: Microsoft выпускает патч PowerPoint и исправление, связанное с QuickTime, и Mac ОС и Adobe Reader получают обновления.

AT & amp; T сделал шаг вперед с удаленной службой ремонта ПК, объявив услугу обновление для исправления ПК до загрузки системы.

Вот как легко включить подключение к удаленному рабочему столу для нескольких компьютеров в сети в Windows.

«Удалённый помощник» в Windows 7

Программа «Удалённый помощник» позволяет подключиться к компьютеру пользователя с другого устройства и самостоятельно выполнить действия, необходимые для технической помощи. Это значительно экономит время на объяснения и позволяет системному администратору чинить компьютеры пользователей со своего рабочего места.

Включение и отключение утилиты

Осуществляется подключение удалённого помощника следующим образом:

- Через меню «Пуск» перейдите в системные настройки. Для этого кликните правой кнопку мыши на пункт «Компьютер» и в контекстном меню выберите раздел «Свойства».

- Затем перейдите в настройку удалённого доступа, нажав соответствующую строку на левой панели окна.

- Убедитесь в наличии галочки напротив пункта, разрешающего подключение с помощью службы «Удалённый помощник». Если эта галочка отсутствует, поставьте её.

- В дополнительных настройках задайте условия использования «Удалённого помощника». В качестве предельного срока стоит выставить несколько часов, чтобы в дальнейшем это не мешало вам работать.

Таким образом вы включете «Удалённый помощник» на устройстве. Для его отключения вы можете точно так же зайти в параметры и снять галочку в соответствующем разделе.

Использование «Удалённого помощника»

Пользователь обязан пригласить технического сотрудника для получения помощи. Делается это следующим образом:

- В меню «Пуск» найдите приложение «Удалённый помощник Windows» и запустите его.

- В качестве приглашения можно использовать доступ через электронную почту или через специально созданный файл. При втором варианте файл нужно сохранить в папку, которая доступна с обоих устройств (это самый оптимальный способ, хотя, разумеется, вы можете перенести его и на носителе). Имя файла допустимо любое.

- После сохранения файла приглашения вы сможете получить код доступа к устройству. Запрос этого кода появится при подключении к компьютеру.

- Теперь вы или ваш системный администратор должны зайти с компьютера, который будет использоваться для помощи через «Удалённого помощника». После чего требуется выполнить запуск файла приглашения.

- Утилита запросит у вас данные для входа. Именно сюда надо будет ввести код, который ранее получил владелец устройства. Пусть он вышлет его вам или сообщит по голосовой связи.

- У пользователя, который нуждается в помощи, появится запрос на доступ к его устройству. Он должен разрешить подключение для того, чтобы связь установилась.

- После этого связь будет установлена. У «Помощника» появится возможность управлять вашим компьютером в реальном времени, и он будет видеть ваш рабочий стол. С помощью специально панели можно управлять действиями.

На совершение некоторых действий также потребуется подтверждение. К примеру, при запуске удалённого управления пользователь будет обязан разрешить управление своим рабочим столом.

Пользователь должен дать согласие на управление своим рабочим столом

Рассмотрим подробнее значение каждой кнопки для эффективного использования программы:

- Запросить управление — это действие требует дополнительного подтверждения пользователям. После него вы сможете напрямую управлять рабочим столом и файлами пользователя с помощью клавиатуры и мыши. Это основная команда, и она используется для большинства настроек и технической помощи.

- Истинный размер — нажатие на эту кнопку развернёт рабочий стол пользователя на весь экран вашего компьютера (если они одинакового размера). Это необходимо для более комфортной работы за устройством.

- Разговор — эта клавишу подключает голосовой чат между «Помощником» и пользователем. Бывает очень полезно объяснить пользователю причину возникновения ошибки или уточнить у него, в чём именно заключается его проблема.

- Параметры — по нажатию этой кнопки открываются настройки «Удалённого помощника». Там можно изменить качество связи и другие параметры. Если передача идёт с перебоями, попробуйте более точно указать скорость вашего интернета в настройках.

- Справка — эта кнопка откроет вам техническую помощь по программе, где подробно рассматриваются её возможности.

- Приостановить — при активном управлении чужим рабочим столом эта кнопка останавливает процесс и пользователю возвращается контроль над ним.

Параметры конфигурации по умолчанию для службы WinRM

Версия службы WinRM имеет следующие параметры конфигурации по умолчанию.

RootSDDL

Указывает дескриптор безопасности, управляющий удаленным доступом к прослушивателю. Значение по умолчанию — «О:НСГ: BAD: P (A;; Общедоступный;;; BA) (A;; GR;;; ER) С:П (AU; FA; Общедоступный;;; WD) (AU; SA; ГВГКС;;; WD) «.

максконкуррентоператионс

Максимальное количество одновременных операций. Значение по умолчанию — 100.

WinRM 2,0: Параметр Максконкуррентоператионс является устаревшим и имеет значение только для чтения. Этот параметр заменен на свойств maxconcurrentoperationsperuser.

Свойств maxconcurrentoperationsperuser

Указывает максимальное количество одновременных операций, которые любой пользователь может удаленно открыть в одной системе. Значение по умолчанию — 1500.

MaxConnections

Указывает максимальное количество активных запросов, которые служба может обрабатывать одновременно. Значение по умолчанию — 300.

WinRM 2,0: Значение по умолчанию — 25.

макспаккетретриевалтимесекондс

Указывает максимальное время в секундах, необходимое службе WinRM для получения пакета. Значение по умолчанию — 120 секунд.

CredSSP

Позволяет службе WinRM использовать проверку подлинности с помощью поставщика поддержки безопасности учетных данных (CredSSP). По умолчанию False.

CbtHardeningLevel

Задает политику относительно требований к токенам привязки канала в запросах проверки подлинности. Значение по умолчанию — ослабление.

дефаултпортс

Указывает порты, которые служба WinRM будет использовать как для HTTP, так и для HTTPS.

WinRM 2,0: HTTP-порт по умолчанию — 5985, а HTTPS-порт по умолчанию — 5986.

IPv4Filter и IPv6Filter

Указывает адреса IPv4 или IPv6, которые могут использоваться прослушивателями. Значения по умолчанию: IPv4Filter = * и IPv6Filter = * .

IPv4: Литеральная строка IPv4 состоит из четырех десятичных чисел с точками в диапазоне от 0 до 255. Например: 192.168.0.0.

IPv6: Строка литерала IPv6 заключена в квадратные скобки и содержит шестнадцатеричные числа, разделенные двоеточиями. Например:: или .

енаблекомпатибилитихттплистенер

Указывает, включен ли прослушиватель совместимости HTTP. Если этот параметр имеет значение true, прослушиватель будет прослушивать порт 80 в дополнение к порту 5985. По умолчанию False.

енаблекомпатибилитихттпслистенер

Указывает, включен ли HTTPS-прослушиватель совместимости. Если этот параметр имеет значение true, прослушиватель будет прослушивать порт 443 в дополнение к порту 5986. По умолчанию False.

Что такое «удаленный доступ»

В IT под удаленным доступом (или remote access) понимается технология/приложение или набор технологий/приложений для управления одним устройством с помощью другого по сети.

По сути, это возможность управлять офисным компьютером со своего ноутбука так, будто это одно устройство. С теми же файлами, программами и возможностями. Достаточно установить с удаленным ПК интернет-соединение и можно контролировать его хоть с пляжа на Бали.

Удаленный доступ используется для управления одним или несколькими компьютерами по всему миру из одного места. Технология популярна среди крупных корпораций, особенно в IT-сфере. Но не только в ней.

Подобные технологии используют в различных профессиях, а иногда вовсе не для работы.

Решение технических проблем

Системные администраторы и IT-специалисты других профилей в штате компании часто занимаются тем, что решают проблемы, связанные с компьютерами в офисе или на предприятии.

Всегда присутствовать лично у ПК не получится, поэтому на помощь приходит удаленный доступ. Сотрудник может подключиться дистанционно к любому из компьютеров корпорации и решить возникшие проблемы. Правда, доступ к другим ПК должен быть настроен заранее (установка специализированных приложений и т.п.).

Это применимо только в компаниях, где нет ограничений на подключение к одной рабочей сети из другой (через VPN, к примеру). И в ситуациях, когда проблема касается исключительно ПО, а не «железа».

Управление сервером

Администраторы и разработчики используют удаленный доступ, чтобы контролировать арендованные серверы, держать на них файлы сайта и поддерживать ресурс в рабочем состоянии 24 на 7. Или для тестирования веб-приложений на более мощном устройстве (аналогично тому, как пользователи управляют серверами, арендованными в Timeweb).

Для решения этой задачи можно использовать разные инструменты. Самый распространенный – протокол Secure Shell для удаленного управления компьютером через терминал. Но есть и другие методы. В том числе и те, что поддерживают графический интерфейс.

Администратор получает полный контроль над удаленным устройством, может управлять всеми его функциями, включая возможность менять параметры BIOS и/или перезагружать систему.

Техподдержка

Отделу техподдержки часто приходится объяснять клиенту алгоритм действий, чтобы решить возникшую проблему. Но человеку даже самая четкая и доходчивая инструкция может показаться сложной, если он совсем не разбирается в вопросе.

Удаленный доступ позволяет специалисту техподдержки устранить возникающий барьер (или его часть). Сотрудники некоторых компаний могут получить полный доступ к мобильному устройству пользователя и управлять им дистанционно. Они устраняют проблемы самостоятельно без вмешательства владельца гаджета. Некоторые компании предоставляют сотрудникам доступ к экрану, чтобы специалист мог показать клиенту наглядно, куда надо нажать и что сделать.

Гейминг

В связи с постоянным ростом системных требований к играм и непропорциональным ростом производительности некоторых ПК, появилась новая категория сервисов – игровой стриминг.

Это мощные удаленные «машины», к которым можно подключиться по сети и играть в популярные видеоигры, не заботясь о наличии в своем компьютере подходящей видеокарты или достаточного количества оперативной памяти. Главное, чтобы интернет был быстрым, а играть можно хоть с телефона.

Обычно доступ к таким сервисам осуществляется автоматически после регистрации, как в случае с арендой сервера у хостинг-провайдера.

Совместная работа сотрудников из разных городов

Коллаборация между несколькими работниками, трудящимися над одним проектом из разных точек мира, станет проще благодаря удаленному доступу к офисным ПК.

Они смогут работать в одной локальной сети, быстро обмениваться файлами и тестировать продукт чуть ли не на одном устройстве, сохраняя полную безопасность и высокую производительность.

Веб-доступ к удаленным рабочим столам

Веб-доступ к удаленным рабочим столам дает пользователям доступ к рабочим столам и приложениям через веб-портал, а затем запускает их через собственное клиентское приложение «Удаленный рабочий стол (Майкрософт)» на устройстве. Веб-портал можно использовать для публикации рабочих столов и приложений Windows для клиентских устройств с Windows и другими системами; можно также выборочно публиковать рабочие столы или приложения для конкретных пользователей или групп.

Веб-доступ к удаленным рабочим столам нуждается в службах IIS для правильной работы. Подключение через HTTPS предоставляет канал зашифрованной связи между клиентами и веб-сервером удаленных рабочих столов. Виртуальная машина веб-доступа к удаленным рабочим столам должна быть доступна через общедоступный IP-адрес, который разрешает входящие TCP-подключения через порт 443, чтобы пользователи клиента могли подключаться из Интернета с помощью транспортного протокола связи HTTPS.

На сервере и клиентах должны быть установлены соответствующие сертификаты. При разработке и тестировании это может быть самостоятельно созданный самозаверяющий сертификат. При выпуске службе потребуется сертификат из доверенного корневого центра сертификации. Имя сертификата должно совпадать с полным доменным именем, используемым службой веб-доступа к удаленным рабочим столам. Возможные полные доменные имена — это внешнее DNS-имя для общедоступного IP-адреса и запись CNAME DNS, указывающая на общедоступный IP-адрес.

Для клиентов с меньшим числом пользователей можно сократить расходы, объединив рабочие нагрузки веб-доступа к удаленным рабочим столам и шлюза удаленных рабочих столов в одной виртуальной машине. Также можно добавить дополнительные виртуальные машины для веб-доступа к удаленным рабочим столам в ферму веб-доступа к удаленным рабочим столам для повышения доступности служб и масштабирования до большего числа пользователей. В ферме веб-доступа к удаленным рабочим столам с несколькими виртуальными машинами необходимо настроить виртуальные машины в наборе с балансировкой нагрузки.

Дополнительные сведения о том, как настроить веб-доступ к удаленным рабочим столам, см. в следующих статьях:

- Настройка веб-клиента удаленного рабочего стола для пользователей

- Создание и развертывание коллекции служб удаленных рабочих столов

- Создание коллекции служб удаленных рабочих столов для запуска рабочих столов и приложений

Разрешения

Разрешения определяют тип доступа, который предоставляется пользователю или группе для объекта или объекта. Например, группе «Финансы» можно предоставить разрешения на чтение и написание файла с именем Payroll.dat.

С помощью пользовательского интерфейса управления доступом можно установить разрешения NTFS для таких объектов, как файлы, объекты Active Directory, объекты реестра или системные объекты, такие как процессы. Разрешения могут быть предоставлены любому пользователю, группе или компьютеру. Назначение разрешений группам является хорошей практикой, так как это повышает производительность системы при проверке доступа к объекту.

Для любого объекта можно предоставить разрешения на:

-

Группы, пользователи и другие объекты с идентификаторами безопасности в домене.

-

Группы и пользователи в этом домене и любые доверенные домены.

-

Локальные группы и пользователи на компьютере, на котором находится объект.

Разрешения, присоединенные к объекту, зависят от типа объекта. Например, разрешения, которые можно прикрепить к файлу, отличаются от разрешений, которые можно прикрепить к ключу реестра. Некоторые разрешения, однако, являются общими для большинства типов объектов. Эти распространенные разрешения:

-

Read

-

Изменение

-

Изменение владельца

-

Delete

При наборе разрешений указывается уровень доступа для групп и пользователей. Например, вы можете позволить одному пользователю прочитать содержимое файла, а другому — внести изменения в файл и запретить всем другим пользователям доступ к файлу. Вы можете установить аналогичные разрешения на принтерах, чтобы некоторые пользователи могли настроить принтер, а другие пользователи могли только печатать.

При необходимости изменения разрешений в файле можно запустить Windows Explorer, щелкнуть правой кнопкой мыши имя файла и щелкнуть Свойства. На вкладке Безопасность можно изменить разрешения в файле. Дополнительные сведения см. в рублях «Управление разрешениями».

Примечание.

Другой вид разрешений, называемых разрешениями общего доступа, устанавливается на **** вкладке Sharing страницы Свойства папки или с помощью мастера общих папок. Дополнительные сведения см. в раздел Share and NTFS Permissions on a File Server.

Владение объектами

При его создания владельцу назначен объект. По умолчанию владелец является создателем объекта. Независимо от того, какие разрешения установлены на объекте, владелец объекта всегда может изменить разрешения. Дополнительные сведения см. в сведениях Manage Object Ownership.

Наследование разрешений

Наследование позволяет администраторам легко назначать и управлять разрешениями. Эта функция автоматически заставляет объекты в контейнере наследовать все наследуемые разрешения этого контейнера. Например, файлы в папке наследуют разрешения папки. Наследуются только разрешения, которые будут наследоваться.

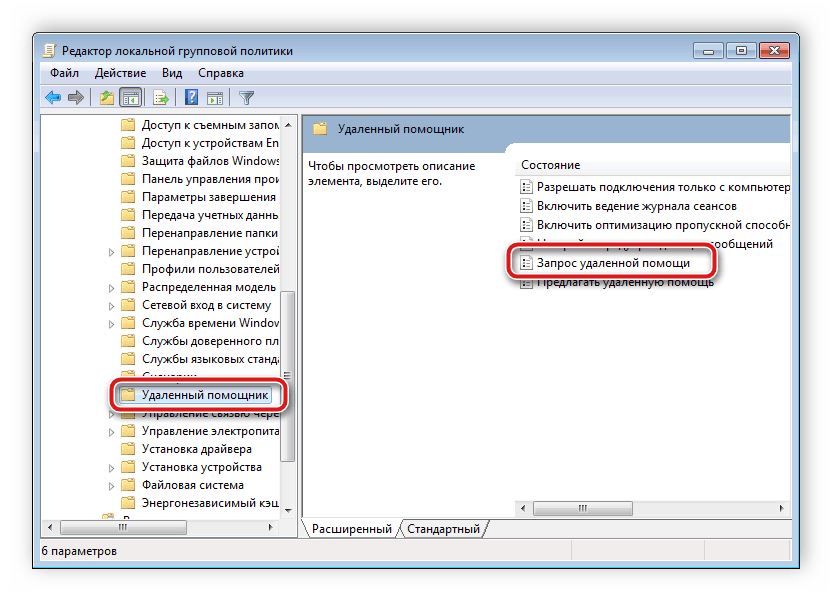

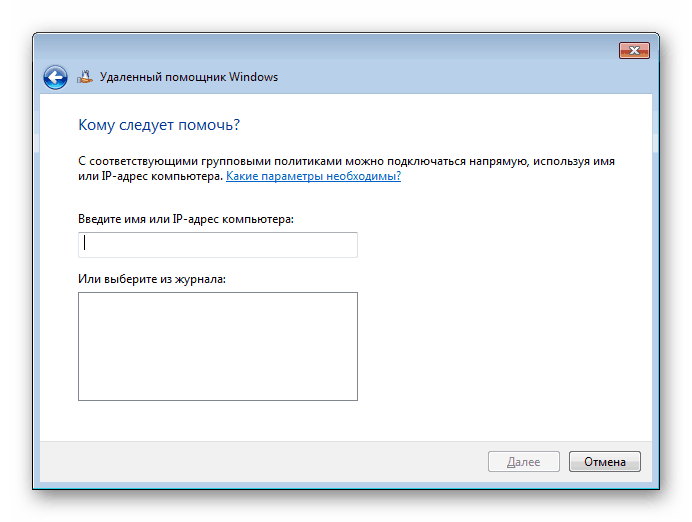

Создание запроса дистанционной помощи

Кроме рассмотренного выше способа у мастера есть возможность самостоятельно создать запрос о помощи, однако все действия выполняются в редакторе групповых политик, которого нет в Windows 7 версии Домашняя Базовая/Расширенная и Начальная. Поэтому обладателям этих ОС остается только получать приглашения. В других же случаях нужно сделать следующее:

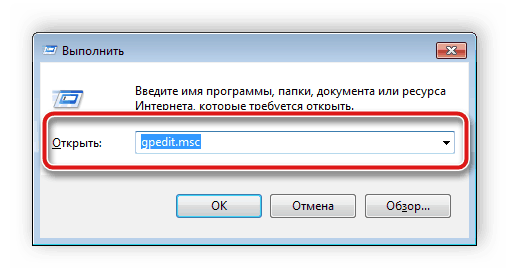

- Запустите «Выполнить» через комбинацию клавиш Win + R. В строке напечатайте gpedit.msc и нажмите на Enter.

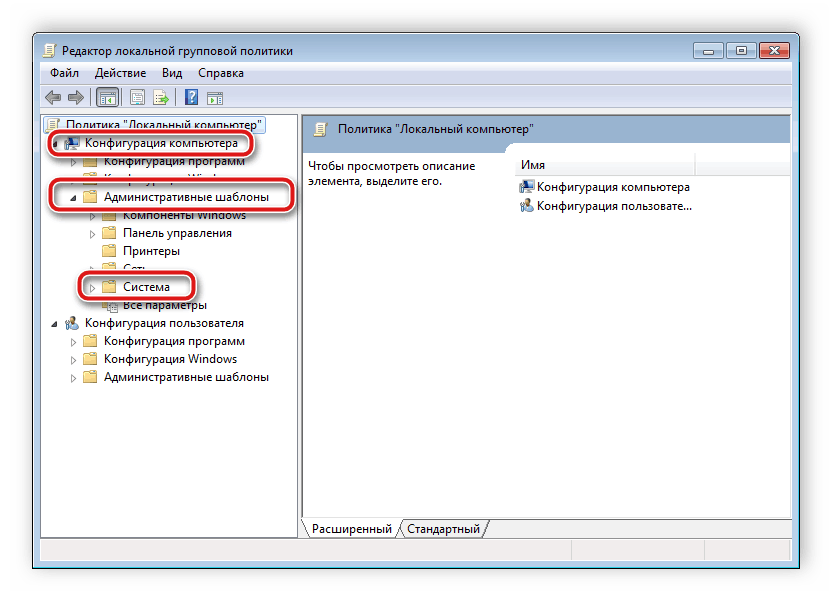

Откроется редактор, где зайдите в «Конфигурация компьютера» — «Административные шаблоны» — «Система».

В этой папке найдите директорию «Удаленный помощник» и дважды кликните на файл «Запрос удаленной помощи».

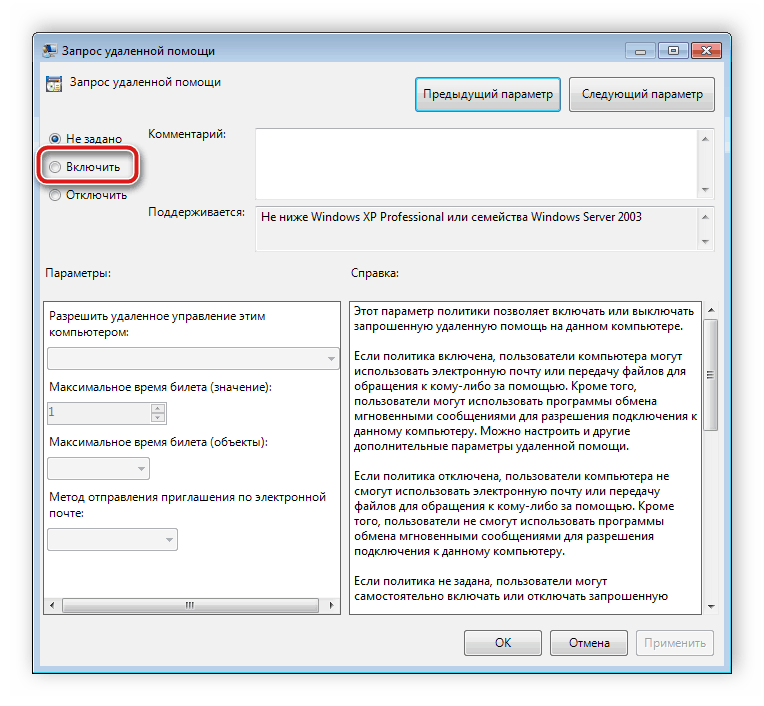

Включите параметр и примените изменения.

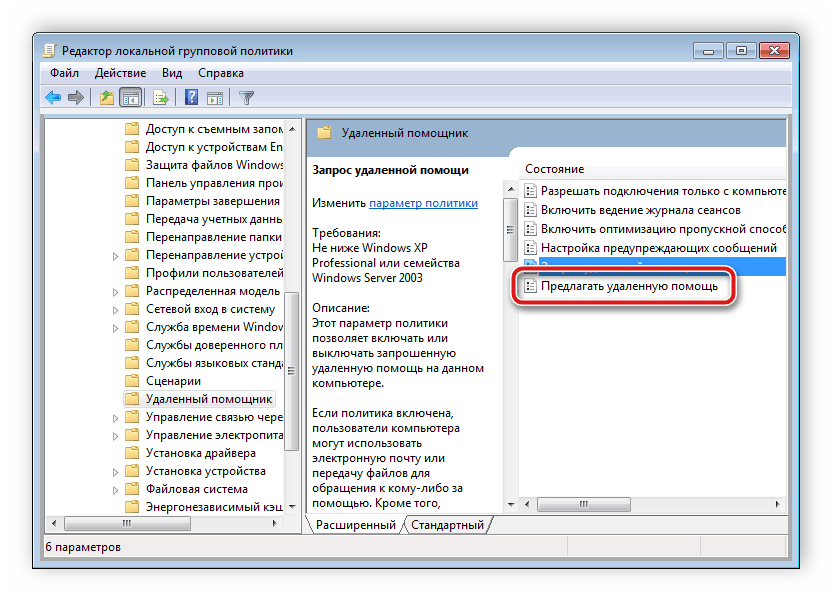

Ниже находится параметр «Предлагать удаленную помощь», перейдите к его настройкам.

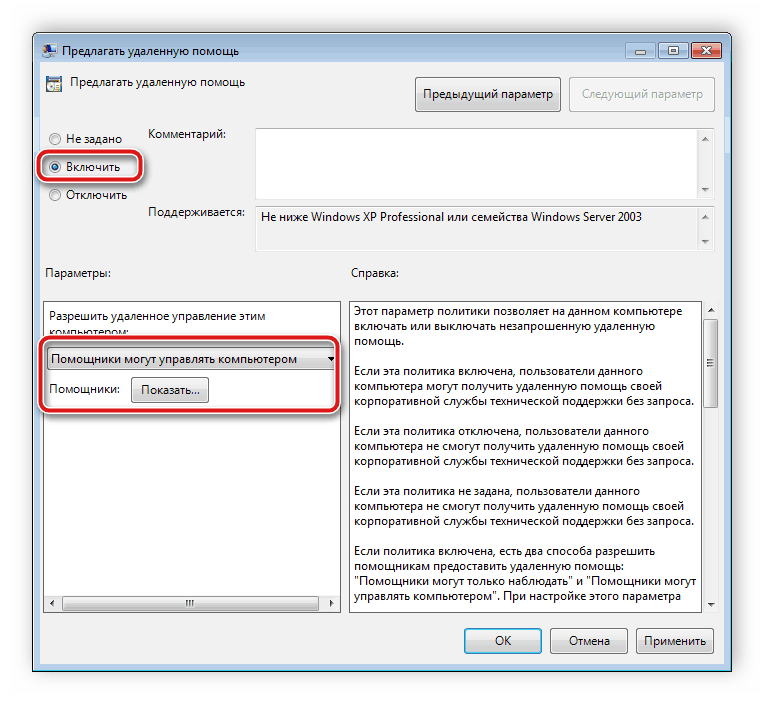

Активируйте его, поставив точку напротив соответствующего пункта, и в параметрах нажмите на «Показать».

Введите логин и пароль профиля мастера, после чего не забудьте применить настройки.

Для подключения по запросу запустите cmd через «Выполнить» (Win+R) и пропишите там следующую команду:

В открывшемся окне введите данные того, кому требуется помочь или выберите из журнала.

Теперь осталось дождаться автоматического подключения или подтверждения соединения с принимающей стороны.

Параметры по умолчанию прослушивателя и протокола WS-Management

Чтобы получить конфигурацию прослушивателя, введите в командной строке. Прослушиватели определяются транспортом (HTTP или HTTPS) и адресом IPv4 или IPv6.

создает следующие параметры по умолчанию для прослушивателя. Можно создать более одного прослушивателя. Для получения дополнительных сведений введите в командной строке.

Указывает транспорт для отправки и получения запросов и ответов протокола WS-Management. Значение должно быть либо http , либо HTTPS. Значение по умолчанию — http.

Задает TCP-порт, для которого создается данный прослушиватель.

WinRM 2,0: HTTP-порт по умолчанию — 5985.

Hostname (Имя узла)

Указывает имя узла компьютера, на котором запущена служба WinRM. Значением должно быть полное доменное имя, строка литерала IPv4 или IPv6 или символ-шаблон.

URLPrefix

Указывает URL-префикс для приема запросов HTTP или HTTPS. Это строка, содержащая только символы a – z, A – Z, 9-0, символ подчеркивания ( _ ) и косую черту (/). Строка не должна начинаться с косой черты или заканчиваться ей (/). Например, если имя компьютера — самплемачине, то клиент WinRM будет указывать в адресе назначения. Префикс URL-адреса по умолчанию — WSMan.

CertificateThumbprint

Указывает отпечаток сертификата службы. Это значение представляет собой строку шестнадцатеричных значений из двух цифр, найденных в поле отпечатка сертификата. Эта строка содержит хэш SHA-1 сертификата. Сертификаты используются при проверке подлинности на основе сертификата клиента. Сертификаты могут быть сопоставлены только с локальными учетными записями пользователей и не работают с учетными записями домена.

ListeningOn

Указывает адреса IPv4 и IPv6, используемые прослушивателем. Например: «111.0.0.1, 111.222.333.444,:: 1, 1000:2000:2c: 3: C19:9ec8: a715:5e24, 3FFE: 8311: FFFF: f70f: 0:5EFE: 111.222.333.444, FE80:: 5EFE: 111.222.333.444% 8, FE80:: C19:9ec8: a715:5e24% 6».

Не предоставляйте общий доступ к директориям без ввода пароля, разграничивайте права общего доступа

Никогда не разрешайте подключение к общим папкам сервера без ввода пароля и анонимный доступ. Это исключит возможность простого получения несакционированного доступа к вашим файлам. Даже если эти файлы сами по себе не имеют никакой ценности для злоумышленника, они могут стать «окном» для дальнейшего вторжения, так как пользователи вашей инфраструктуры, вероятнее всего, доверяют этим файлам и вряд ли проверяют их на вредоносный код при каждом запуске.

Помимо обязательного использования пароля, желательно разграничить права доступа к общим директориям для их пользователей. Значительно проще установить ограниченные права пользователям, которым не требуется полный доступ (запись/чтение/изменение), нежели следить за тем, чтобы ни один из клиентских аккаунтов впоследствии не был скомпрометирован, что может повлечь за собой неблагоприятные последствия и для других клиентов, обращающихся к общим сетевым ресурсам.

Определение понятий и лучшее программное обеспечение.

В современную цифровую эпоху удаленная работа находится на подъеме. Даже в тех случаях, когда сотрудники живут и работают в одном городе, многие предпочитают регулярно работать из дома. Согласно исследованию Gallup «State of the American Workplaces», уже в 2016 году 43% сотрудников выполняли некоторый объем работы удаленно. В глобальном масштабе IWG обнаружила, что 70% сотрудников работают удаленно, по крайней мере, один день в неделю.

Но что такое удаленный доступ и как сотрудники и технические гуру используют его, чтобы стать более эффективными и производительными? Простое определение удаленного доступа такое: это любое приложение, предоставляющее пользователям возможность удаленного доступа к другому компьютеру, независимо от того, как далеко он находится.

Сегодня доступны как платные, так и бесплатные программы для удаленного доступа. Платформа, которую вы решите использовать, зависит от размера вашей организации и ваших уникальных бизнес-целей. Мой личный фаворит – это SolarWinds Dameware Remote Everywhere (DRE). Это надежное программное обеспечение для удаленного доступа предлагает множество удобных функций, разработанных для роста вашего бизнеса и облегчения устранения неполадок.

-

✓

✓

✓

✓

✓

✓ -

✓

✓

✓

Корректно настройте групповые политики безопасности

Помимо предварительной настройки групповых политик Active Directory (при их использовании) время от времени проводите их ревизию и повторную конфигурацию. Этот инструмент является одним из основных способов обеспечения безопасности Windows-инфраструктуры.

Для удобства управления групповыми политиками, вы можете использовать не только встроенную в дистрибутивы Windows Server утилиту «gpmc.msc», но и предлагаемую Microsoft утилиту «Упрощенные параметры настройки безопасности» (SCM-Security Compliance Manager), название которой полностью описывает назначение.

Включите запрос пароля для входа в систему при выходе из режима ожидания и автоотключение сессий при бездействии.

Если вы используете физический сервер Windows, настоятельно рекомендуем включить запрос пароля пользователя при выходе из режима ожидания. Сделать это можно во вкладке «Электропитание» Панели управления (область задач страницы «Выберите план электропитания»).

Помимо этого, стоит включить запрос ввода пароля пользователя при подключении к сессии после установленного времени ее бездействия. Это исключит возможность простого входа от имени пользователя в случае, когда последний, например, забыл закрыть RDP-клиент на персональном компьютере, на котором параметры безопасности редко бывают достаточно стойкими. Для конфигурации этой опции вы можете воспользоваться утилитой настройки локальных политик secpol.msc, вызываемой через меню «Выполнить» (Win+R->secpol.msc).

Установка соединения без приглашения

Бывают случаи, когда отправка запроса с компьютера пользователя на компьютер мастера неудобна или невозможна.

Поэтому существует способ, изменяющий параметры так, что запрос сможет отправлять сам мастер, то есть ему не

понадобится для этого пригласительный файл.

Обязательное условие для подобного соединения — мастер должен быть авторизован в учётной записи с

именем и паролем, одинаковыми с учётной записью, в которой авторизован пользователь, нуждающийся в помощи.

Аккаунт мастера должен находится в группе администраторы, а аккаунт пользователя — к группе удалённых помощников,

которая создаётся системой автоматически после входа в режим предложения помощи.

-

На компьютере мастера запустите командную строку с правами администратора. Для этого зайдите в меню «Пуск» и

найдите командную строку через поиск.Открываем командную строку от имени администратора из меню «Пуск»

-

Используйте в ней команду mmc, чтобы открыть консоль.

Прописываем в командной строке mmc, нажимаем Enter

-

Разверните меню «Файл», в нём выберите пункт «Добавить или удалить оснастку». В развернувшемся окошке

кликните по кнопке «Добавить» и добавьте редактор объекта групповой политики. Сохраните все изменённые настройки

и возвратитесь к консоли.Добавить редактор групповой политики в консоль управления можно с помощью кнопки «Добавить»

-

Откройте политику локального компьютера, а в нём «Конфигурация системы» — «Административные шаблоны» —

«Система» — «Удалённые помощники». В конечной папки разверните файл «Запрос удалённой помощи».Открываем файл «Запрос удалённой помощи»

-

Активируйте функцию, отметив «Включить» в открывшемся окне.

Включаем функцию «Запрос удалённой помощи», отметив «Включить»

-

Возвратитесь к папке и отройте функцию «Предлагать удалённую помощь». Также активируйте его, а в

параметрах укажите, что помощники могут управлять этим компьютером. Кликните по кнопке «Показать».Включаем функцию «Предлагать удалённую помощь» и указываем, что помощники могут управлять этим компьютером

-

Пропишите название и пароль к учётной записи мастера. Сохраните все внесённые изменения.

Указываем мастера, который будет иметь доступ к компьютеру пользователя

-

Перейдите к компьютеру мастера и запустите в нём режим подключения с помощью

команды C:\Windows\System32\msra.exe /offerra, выполненной от имени администратора.Выполняем команду C:\Windows\System32\msra.exe /offerra

-

Введите IP компьютера, к которому нужно выполнить подключение. Его можно либо найти в интернете, набрав

соответствующий запрос, либо через «Пуск» — «Панель управления» — «Сеть и Интернет» — «Центр управления

сетями и общим доступом» — «Просмотр состояния сети и задач» — под надписью «сеть с типом доступа: Интернет»

нажмите на ссылку с типом подключения — «Сведения» — в строке «Адрес IPv4» и будет искомый IP.Указываем IP, к которому нужно подключиться

-

Все последующие действия совпадают с теми, что были описаны выше при обычном подключении: пользователь

должен выдать разрешение на соединение, а потом — на управление. Разрыв связи осуществляется стандартным

методом, через кнопку «Прекратить удалённое управление».Начинаем работу с «Удалённым помощником»

В заключение приведем общую таблицу с рассмотренными технологиями подключения пользователей к облаку.

| Подключение | Требования на стороне сервис-провайдера | Подключение клиента |

| RDP-клиент | Наличие выделенного сервера терминалов (Terminal Server) | Запуск клиента RDP (Windows, Linux, FreeBSD, Mac OS X, iOS, Android, Symbian) |

| RemoteApp | Наличие сконфигурированного RD Session Host Server с размещенным на нем списком соответствующих программ (RemoteApp Programs list) |

|

| Веб-доступ | Наличие выделенного сервера терминалов (Terminal Server) + служба TS Web Access | Использование URL для доступа к ресурсу посредством веб-браузера. |

| Remote access VPN | Наличие сконфигурированного VPN-сервера |

|

| VPN site-to-site | Наличие двух сконфигурированных VPN-серверов. Пример: VPN-сервер в головном офисе и VPN-сервер в облаке |

|

| DirectAccess |

|

|

| VDI | Развернутая инфраструктура виртуальных рабочих столов VDI (решения от VMware, Citrix, Microsoft) | Пользователь получает свой собственный виртуальный ПК, к которому можно подключаться с помощью тонкого клиента, настольного ПК, ноутбука, планшета, мобильного телефона. |

Подключение к корпоративному облаку