Архив

-

►

2019

(2)

►

05/12 — 05/19

(1)

►

03/24 — 03/31

(1)

-

►

2018

(2)

►

02/18 — 02/25

(1)

►

01/14 — 01/21

(1)

-

►

2017

(5)

►

09/24 — 10/01

(1)

►

09/17 — 09/24

(1)

►

07/30 — 08/06

(1)

►

02/05 — 02/12

(1)

►

01/08 — 01/15

(1)

-

►

2016

(4)

►

09/04 — 09/11

(1)

►

08/14 — 08/21

(1)

►

03/20 — 03/27

(1)

►

02/28 — 03/06

(1)

-

►

2015

(3)

►

12/13 — 12/20

(3)

-

►

2014

(2)

►

05/18 — 05/25

(1)

►

03/09 — 03/16

(1)

-

►

2013

(3)

►

12/01 — 12/08

(1)

►

09/01 — 09/08

(1)

►

03/31 — 04/07

(1)

-

►

2012

(14)

►

08/19 — 08/26

(1)

►

08/12 — 08/19

(1)

►

08/05 — 08/12

(2)

►

07/01 — 07/08

(1)

►

06/03 — 06/10

(1)

►

05/20 — 05/27

(1)

►

03/25 — 04/01

(1)

►

03/04 — 03/11

(1)

►

02/12 — 02/19

(1)

►

01/29 — 02/05

(1)

►

01/22 — 01/29

(2)

►

01/08 — 01/15

(1)

-

▼

2011

(25)

►

12/25 — 01/01

(3)

►

12/11 — 12/18

(1)

►

11/06 — 11/13

(1)

►

10/09 — 10/16

(1)

►

10/02 — 10/09

(1)

►

09/25 — 10/02

(2)

►

08/21 — 08/28

(1)

-

▼

07/31 — 08/07

(1)

Тест антивирусов для Linux.

►

07/17 — 07/24

(2)

►

06/05 — 06/12

(2)

►

05/29 — 06/05

(2)

►

05/22 — 05/29

(1)

►

05/15 — 05/22

(1)

►

04/17 — 04/24

(1)

►

03/06 — 03/13

(1)

►

02/20 — 02/27

(2)

►

02/13 — 02/20

(1)

►

01/30 — 02/06

(1)

-

-

►

2010

(89)

►

12/26 — 01/02

(1)

►

12/19 — 12/26

(1)

►

12/12 — 12/19

(2)

►

12/05 — 12/12

(3)

►

11/28 — 12/05

(2)

►

11/21 — 11/28

(2)

►

11/14 — 11/21

(2)

►

11/07 — 11/14

(2)

►

10/24 — 10/31

(1)

►

10/17 — 10/24

(1)

►

10/10 — 10/17

(5)

►

10/03 — 10/10

(2)

►

09/26 — 10/03

(1)

►

09/19 — 09/26

(1)

►

09/12 — 09/19

(1)

►

09/05 — 09/12

(1)

►

08/29 — 09/05

(3)

►

08/22 — 08/29

(2)

►

08/15 — 08/22

(1)

►

08/01 — 08/08

(2)

►

07/25 — 08/01

(1)

►

07/18 — 07/25

(3)

►

07/11 — 07/18

(1)

►

07/04 — 07/11

(1)

►

06/20 — 06/27

(2)

►

06/13 — 06/20

(1)

►

05/30 — 06/06

(1)

►

05/23 — 05/30

(2)

►

05/16 — 05/23

(1)

►

05/02 — 05/09

(5)

►

04/25 — 05/02

(4)

►

04/18 — 04/25

(4)

►

04/11 — 04/18

(5)

►

04/04 — 04/11

(2)

►

03/28 — 04/04

(4)

►

03/21 — 03/28

(2)

►

03/14 — 03/21

(1)

►

03/07 — 03/14

(1)

►

02/14 — 02/21

(1)

►

02/07 — 02/14

(2)

►

01/31 — 02/07

(6)

►

01/10 — 01/17

(2)

►

01/03 — 01/10

(1)

-

►

2009

(101)

►

12/27 — 01/03

(1)

►

12/20 — 12/27

(1)

►

12/13 — 12/20

(1)

►

12/06 — 12/13

(1)

►

11/29 — 12/06

(2)

►

11/08 — 11/15

(2)

►

11/01 — 11/08

(1)

►

10/04 — 10/11

(1)

►

09/20 — 09/27

(3)

►

09/13 — 09/20

(6)

►

09/06 — 09/13

(3)

►

08/30 — 09/06

(2)

►

08/23 — 08/30

(2)

►

08/16 — 08/23

(3)

►

08/09 — 08/16

(3)

►

08/02 — 08/09

(3)

►

07/19 — 07/26

(5)

►

07/12 — 07/19

(2)

►

07/05 — 07/12

(2)

►

06/28 — 07/05

(6)

►

06/21 — 06/28

(4)

►

06/14 — 06/21

(2)

►

06/07 — 06/14

(2)

►

05/31 — 06/07

(1)

►

05/17 — 05/24

(3)

►

05/10 — 05/17

(1)

►

05/03 — 05/10

(5)

►

04/26 — 05/03

(4)

►

04/19 — 04/26

(3)

►

04/12 — 04/19

(8)

►

04/05 — 04/12

(1)

►

03/22 — 03/29

(2)

►

03/15 — 03/22

(5)

►

03/08 — 03/15

(8)

►

01/25 — 02/01

(1)

►

01/18 — 01/25

(1)

-

►

2008

(3)

►

11/23 — 11/30

(1)

►

10/26 — 11/02

(1)

►

08/03 — 08/10

(1)

-

►

2006

(1)

►

12/31 — 01/07

(1)

Рекомендации по повышению антивирусной безопасности в Ubuntu

- Сведите работу с правами суперпользователя к минимуму — это самая важная рекомендация!!!

- Настройте брандмауэр (или хотя бы включите то, что есть в Ubuntu по умолчанию).

- Не ленитесь настраивать профили для AppArmor — это в первый раз долго, потом можно переносить настройки на новую систему.

- Если в сети есть Windows машина, установите антивирус. Лично меня устраивает ClamAV), который есть в хранилище.

- Защитите GRUB паролем, чтобы злыдень не мог установить руткит, дорвавшись до вашего компьютера.

- Мойте руки перед едой.

- Если предыдущие советы вам не помогли, пользуйтесь презервативами — вам не стоит размножаться!

Ссылки по теме Linux-вирусы: в Википедии

Угрозы

Ниже приведен неполный список известных вредоносных программ для Linux. Однако немногие из них, если таковые имеются, находятся в дикой природе, и большинство из них устарели в результате обновлений Linux или никогда не представляли угрозы. Известные вредоносные программы — не единственная и даже не самая важная угроза: новые вредоносные программы или атаки, направленные на определенные сайты, могут использовать уязвимости, ранее неизвестные сообществу или неиспользуемые вредоносными программами.

Ботнеты

- Mayhem — 32/64-битный многофункциональный ботнет Linux / FreeBSD

- Linux.Remaiten — угроза для Интернета вещей .

- Mirai (вредоносное ПО) — ботнет DDoS, распространяющийся через службу Telnet и предназначенный для заражения Интернета вещей (IoT).

- GafGyt / BASHLITE / Qbot — ботнет DDoS распространяется через SSH и служебные слабые пароли Telnet, впервые обнаруженные во время уязвимости bash Shellshock.

- LuaBot — ботнет, закодированный с компонентами модулей на языке программирования Lua, кросс-скомпилированный в оболочке C с помощью LibC, он нацелен на Интернет вещей в архитектурах ARM, MIPS и PPC, с использованием DDoS, распространяет Mirai (вредоносное ПО) или продает прокси. доступ к киберпреступности.

- Hydra, Aidra, LightAidra и NewAidra — еще одна форма мощного IRC-ботнета, заражающего Linux-системы.

- EnergyMech 2.8 overkill mod (Linux / Overkill) — последний ботнет, предназначенный для заражения серверов своим ботом и работающий по протоколу IRC для DDoS-атак и распространения.

Трояны

- Effusion — 32/64-битный инжектор для веб-серверов Apache / Nginx, (7 января 2014 г.)

- Hand of Thief — Банковский троян, 2013 г.,

- Kaiten — троянский конь Linux.Backdoor.Kaiten

- Rexob — троян Linux.Backdoor.Rexob

- Бэкдор заставки водопад — на gnome-look.org

- Tsunami.gen — Backdoor.Linux.Tsunami.gen

- Turla — HEUR: Backdoor.Linux.Turla.gen

- Xor DDoS — троянская программа, которая захватывает системы Linux и использует их для запуска DDoS-атак, скорость которых достигает 150+ Гбит / с.

- Hummingbad — заразил более 10 миллионов операционных систем Android . Сведения о пользователях продаются, а реклама просматривается без ведома пользователя, что приводит к получению доходов от мошеннической рекламы.

- NyaDrop — небольшой бэкдор Linux, скомпилированный из шелл-кода Linux, который будет использоваться для заражения Linux-компьютеров более крупными вредоносными программами.

- PNScan — троян Linux, предназначенный для нацеливания маршрутизаторов и самозаражения на определенный целевой сегмент сети в форме червя.

- SpeakUp — троян-бэкдор, заражающий шесть разных дистрибутивов Linux и устройства macOS.

Вирусы

- 42

- Арки

- Алаэда — Virus.Linux.Alaeda

- Бином — Linux / Бином

- Bliss — требуются права root

- Брандл

- Буковски

- Предостережение

- Cephei — Linux.Cephei.A (и варианты)

- Монета

- Хашер

- Лакримы (также известные как Крым)

- MetaPHOR (также известный как Simile )

- Nuxbee — Вирус.Linux.Nuxbee.1403

- OSF.8759

- PiLoT

- Podloso — Linux.Podloso ( вирус iPod )

- RELx

- Рике — Virus.Linux.Rike.1627

- RST — Virus.Linux.RST.a (известен тем, что заразил корейскую версию Mozilla Suite 1.7.6 и Thunderbird 1.0.2 в сентябре 2005 г.)

- Staog

- Vit — Virus.Linux.Vit.4096

- Зима — Virus.Linux.Winter.341

- Winux (также известный как Lindose и PEElf)

- Остроумие вирус

- Zariche — Linux.Zariche.A (и варианты)

- ZipWorm — Virus.Linux.ZipWorm

черви

- Adm — Net-Worm.Linux.Adm

- Обожать

- Плохой кролик — Perl.Badbunny

- Сыр — Net-Worm.Linux.Cheese

- Devnull

- Корк

- Linux / Lion

- Linux.Darlloz — предназначен для домашних маршрутизаторов, телевизионных приставок, камер видеонаблюдения и промышленных систем управления.

- Linux / Lupper.worm

- Могучий — Net-Worm.Linux.Mighty

- Миллен — Linux.Millen.Worm

- Червь Ramen — нацелен только на дистрибутивы Red Hat Linux версий 6.2 и 7.0.

- Slapper

- SSH Bruteforce

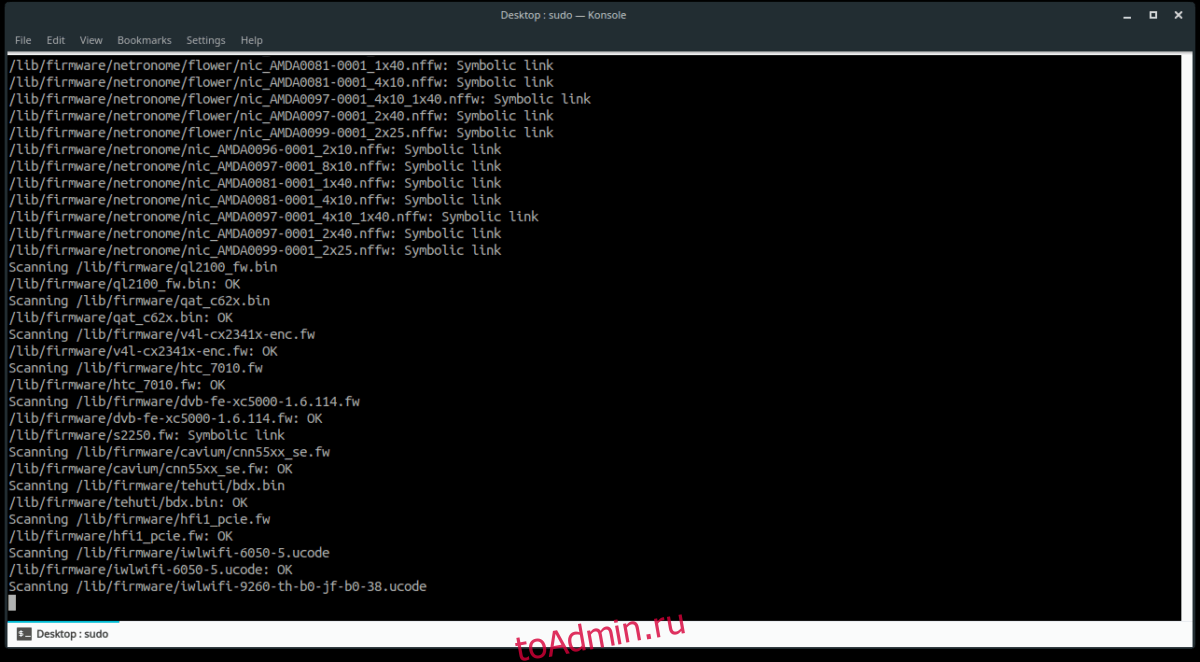

Найдите вирусы через командную строку

Сканеры вирусов находят трояны и другие проблемы, проверяя файл «определений». Этот файл определений представляет собой список, который сообщает сканеру о сомнительных элементах. ClamAV также имеет файл определения, и пользователи могут обновить его с помощью команды freshclam. В терминале запустите:

sudo freshclam

Обязательно регулярно запускайте команду freshclam еженедельно (или даже ежедневно, если вы опасаетесь вирусов, обнаруживаемых на вашем ПК или сервере Linux).

Получив последние описания вирусов для ClamAV в Linux, вы сможете сканировать на наличие уязвимостей. Чтобы проверить отдельную папку на вирусы, выполните следующую команду:

sudo clamscan /location/of/folder/

Также можно использовать clamscan для поиска вирусов в каталоге, а также во всех подкаталогах внутри, используя переключатель r.

sudo clamscan -r /location/of/folder/

Сканировать домашнюю папку

Домашний каталог в Linux — это основное место, с которым пользователи взаимодействуют на компьютере. Поэтому, если у вас есть вирус, он будет в этой папке или во многих подпапках. Чтобы просканировать домашнюю папку, укажите команду clamscan на / home / username /. В качестве альтернативы используйте ~ /, если вы не хотите вводить имя пользователя.

Примечание: используйте переключатель -v, чтобы распечатать процесс сканирования, который в противном случае скрывает ClamAV.

sudo clamscan -rv ~/

или же

sudo clamscan -rv /home/username

Хотите сканировать домашние папки более чем одного пользователя? Попробуйте указать clamscan на / home / вместо / home / username /.

sudo clamscan -rv /home/

Общесистемное сканирование

У вас могут быть опасные и сомнительные файлы на вашем ПК с Linux вне вашей домашней папки. Если вы хотите сканировать такие элементы, вам необходимо выполнить сканирование всей системы. Используйте clamscan и укажите его прямо в корневой каталог.

sudo clamscan -rv /

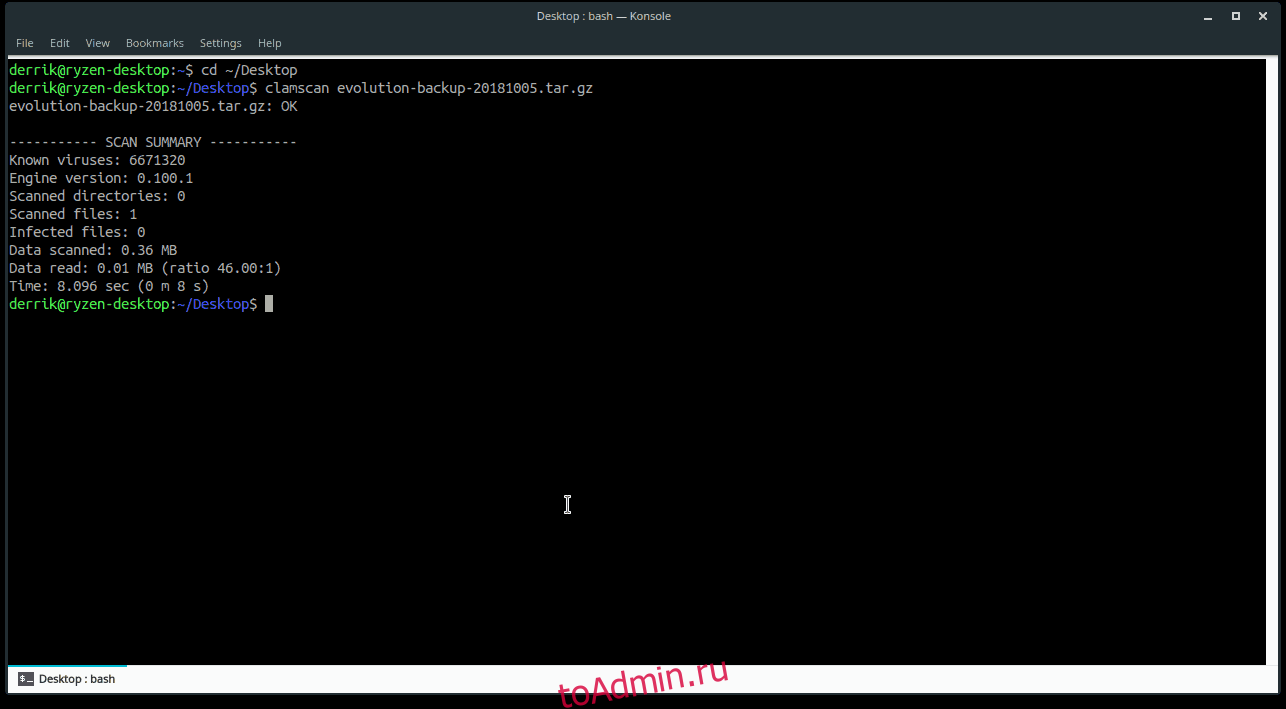

Сканировать отдельный файл

ClamAV часто используется для сканирования файловых систем Linux на наличие уязвимых файлов. Еще одно применение ClamAV — сканирование отдельных файлов на наличие проблем. Чтобы отсканировать отдельный файл, запустите clamscan и укажите его прямо на расположение файла.

Примечание. Не забудьте настроить приведенные ниже команды в соответствии со своими потребностями.

sudo clamscan -v /location/of/file/file.file

Или используйте команду CD, чтобы перейти к точному расположению файла, а затем запустите сканирование.

cd /location/of/file/file.file sudo clamscan -v file.file

А какая же функция у экзосом?

Экзосома — это механизм координации и взаимопомощи клеток организма т.е. часть иммуной системы.

Необходимым условием жизнедеятельности многоклеточного организма являются межклеточные взаимосвязи, позволяющие скоординировать биохимические процессы, протекающие в его клетках. Такая коммуникация даёт возможность контролировать и направлять развитие и работу организма. Например, развитие эмбриона требует сложнейшей регуляции: необходимо, чтобы все клетки правильно посылали сигналы о себе и правильно реагировали на сигналы, полученные извне. Неадекватная реакция на такой сигнал может привести к аномалиям развития или к таким заболеваниям как рак. Сигналы передаются с помощью гормонов, цитокинов и хемокинов, факторов роста, нейромедиаторов, метаболитов, ионов и проч. Передача сигналов может осуществляться как путем секреции во внеклеточное пространство, так и через щелевые контакты напрямую между клетками . Однако эти способы передачи сигнала предполагают либо тесный контакт между клетками, либо слишком просты для того, чтобы обмениваться комплексной информацией на расстоянии.

Как недавно выяснилось, есть еще один способ передачи информации между клетками — крошечные внеклеточные пузырьки, выделяемые клетками в окружающую среду и разносимые кровотоком по всему организму . С момента открытия и до начала XXI века никто ими особенно не интересовался. Потом выяснилось, что они обладают способностью регулировать иммунные реакции организма. Когда же в 2007 году в них были обнаружены нуклеиновые кислоты, стало ясно, что это пока недостаточно изученный механизм координации и «взаимопомощи» клеток организма .

Благодаря тому, что эти пузырьки несут белки, липиды и нуклеиновые кислоты, они способны воздействовать на клетку-адресата гораздо более сложным способом, чем отдельные растворенные вещества. Дополнительное удобство здесь в том, что содержимое пузырька окружено мембраной, которая предохраняет его от воздействия среды. Рецепторы на поверхности мембраны обеспечивают доставку точно по адресу. Путешествуют такие «посылки» наиболее экономичным «водным транспортом» — с жидкостью, циркулирующей по кровеносным и лимфатическим сосудам. Таким образом обеспечивается обмен информацией между удаленными клетками в самых разных органах и частях тела.

Помимо переноса информации внеклеточные везикулы могут участвовать и в механизмах «взаимопомощи» — доставлять готовые белки, необходимые «адресату». Например, внеклеточные пузырьки, называемые экзосомами, переправляют от нейронов к мышечным клеткам мембранный белок синаптотагмин-4. Он нужен для формирования нервно-мышечного соединения (синапса), через которое передаются электрические сигналы от нейронов к мышечным клеткам. Производится этот белок в нервных клетках, а используется в мышечных, так что без пересылки тут не обойтись.

Только 2013 году работы по изучению везикулярного транспорта были удостоены Нобелевской премии: «Нобелевская премия по физиологии и медицине (2013): везикулярный транспорт».

Получается полноценное представление об экзосомах у нас есть только с 2013 года официально, другое исследование, говорит, что вирусы это и есть экзосомы, а значит они наши помошники и с ними не то, что бороться нужно, а наоборот им нужно помогать развивая и усиливая свой иммунитет на свежем воздухе, здоровой пищей и гармоничными отношениями в полноценных семьях.Вывод: До этих исследований все представления о природе вирусов их патогенности и целебности вакцин просто напросто были ошибочны. Нужно пересматривать все вирусные парадигмы в свете новых открытий, которые, как ни странно сильно не афишируются.

4 причины, почему Linux относительно безопасен в использовании

Хотя Linux не защищен от эксплойтов, при повседневном использовании он все же обеспечивает гораздо более безопасную среду, чем Windows. Вот несколько причин, почему это так.

1. Несколько дистрибутивов, сред и компонентов системы

Разработчикам приложений сложно разрабатывать ПО для Linux, потому что существует много и различных версий для поддержки. С такой же проблемой сталкиваются создатели вредоносных программ. Какой лучший способ проникнуть на чей-то компьютер? Вы крадете файлы в формате DEB или RPM?

Вы можете попытаться использовать уязвимость на сервере отображения Xorg или в определенном оконном композиторе, только чтобы обнаружить, что у пользователей установлено что-то еще.

2. Магазины приложений и менеджеры пакетов защищают пользователей Linux

Традиционные системы управления пакетами Linux помещают разработчиков приложений и рецензентов между пользователями и их источником программного обеспечения. Пока вы получаете все свое программное обеспечение из этих надежных источников, вы вряд ли столкнетесь с чем-то вредоносным.

Старайтесь не копировать и не вставлять инструкции командной строки для установки программного обеспечения, особенно если вы точно не знаете, что делает команда, и не уверены в источнике.

3. Новые технологии активно следят за безопасностью

Новые форматы приложений, такие как Flatpak и Snap, предоставляют разрешения и «песочницу», ограничивая доступ к приложениям. Новый дисплейный сервер Wayland не позволяет приложениям делать снимки экрана или запись на экране, что усложняет его использование.

4. Исходный код открыт для всех

Основное преимущество Linux заключается в возможности просмотра кода. Поскольку Linux является ОС с открытым исходным кодом, а не проприетарным, вам не нужно беспокоиться о том, что сам рабочий стол работает против вас, действует как шпионское ПО или подвержен эксплоиту, которые не были раскрыты по коммерческим причинам.

Даже если вы не можете разобраться в коде, вы можете читать сообщения или отчеты в блоге того, кто это делает.

Что мы будем использовать?

В этой статье я рассмотрю два решения, это AI-Bolit и Linux Malware Detect. Оба продукты полностью бесплатны и распространяются под свободной лицензией. Оба сканера ориентированы на работу именно в сфере веб для писка различных шелов, бекдоров и других признаков заражения в исходном коде. Антивирусы имеют собственную базу сигнатур, с помощью которой и выявляют угрозы. Также есть определенный уровень эвристического анализа, с помощью которого могут быть обнаружены еще неизвестные угрозы. Обе программы представляют из себя скрипты, которые нужно установить на ваш сервер. А теперь рассмотрим каждую из них более подробно.

Компьютерное хулиганство

Основная масса вирусов и троянских программ в прошлом создавалась студентами и школьниками, которые только что изучили язык программирования, хотели попробовать свои силы, но не смогли найти для них более достойного применения. Такие вирусы писались и пишутся по сей день только для самоутверждения их авторов. Отраден тот факт, что значительная часть подобных вирусов их авторами не распространялась, и вирусы через некоторое время умирали сами вместе с дисками, на которых хранились — или авторы вирусов отсылали их исключительно в антивирусные компании, сообщая при этом, что никуда более вирус не попадёт.

Вторую группу создателей вирусов также составляют молодые люди (чаще — студенты), которые еще не полностью овладели искусством программирования. Единственная причина, толкающая их на написание вирусов, это комплекс неполноценности, который компенсируется компьютерным хулиганством. Из-под пера подобных «умельцев» часто выходят вирусы крайне примитивные и с большим числом ошибок («студенческие» вирусы). Жизнь подобных вирусописателей стала заметно проще с развитием интернета и появлением многочисленных веб-сайтов, ориентированных на обучение написанию компьютерных вирусов. На таких веб-ресурсах можно найти подробные рекомендации по методам проникновения в систему, приемам скрытия от антивирусных программ, способам дальнейшего распространения вируса. Часто здесь же можно найти готовые исходные тексты, в которые надо всего лишь внести минимальные «авторские» изменения и откомпилировать рекомендуемым способом.

Став старше и опытнее, многие из вирусописателей попадают в третью, наиболее опасную группу, которая создает и запускает в мир «профессиональные» вирусы. Эти тщательно продуманные и отлаженные программы создаются профессиональными, часто очень талантливыми программистами. Такие вирусы нередко используют достаточно оригинальные алгоритмы проникновения в системные области данных, ошибки в системах безопасности операционных сред, социальный инжиниринг и прочие хитрости.

Отдельно стоит четвертая группа авторов вирусов — «исследователи», довольно сообразительные программисты, которые занимаются изобретением принципиально новых методов заражения, скрытия, противодействия антивирусам и т.д. Они же придумывают способы внедрения в новые операционные системы. Эти программисты пишут вирусы не ради собственно вирусов, а скорее ради исследования потенциалов «компьютерной фауны» — из их рук выходят те вирусы, которые называют «концептуальными» («Proof of Concept» — PoC). Часто авторы подобных вирусов не распространяют свои творения, однако активно пропагандируют свои идеи через многочисленные интернет-ресурсы, посвященные созданию вирусов. При этом опасность, исходящая от таких «исследовательских» вирусов, тоже весьма велика — попав в руки «профессионалов» из предыдущей группы, эти идеи очень быстро появляются в новых вирусах.

Традиционные вирусы, создаваемые перечисленными выше группами вирусописателей, продолжают появляться и сейчас — на смену повзрослевшим тинейджерам-хулиганам каждый раз приходит новое поколение тинейджеров. Но интересен тот факт, что «хулиганские» вирусы в последние годы становятся все менее и менее актуальными — за исключением тех случаев, когда такие вредоносные программы вызывают глобальные сетевые и почтовые эпидемии. Количество новых «традиционных» вирусов заметно уменьшается — в 2005-2006 годах их появлялось в разы меньше, чем в середине и конце 1990-х. Причин, по которым школьники и студенты утратили интерес к вирусописательству, может быть несколько.

- Создавать вирусные программы для операционной системы MS-DOS в 1990-х годах было в разы легче, чем для технически более сложной Windows.

- В законодательствах многих стран появились специальные компьютерные статьи, а аресты вирусописателей широко освещались прессой — что, несомненно, снизило интерес к вирусам у многих студентов и школьников.

- К тому же у них появился новый способ проявить себя — в сетевых играх. Именно современные игры, скорее всего, сместили фокус интересов и перетянули на себя компьютеризированную молодёжь.

Таким образом, на текущий момент доля «традиционных» хулиганских вирусов и троянских программ занимает не более 5% «материала», заносимого в антивирусные базы данных. Оставшиеся 95% гораздо более опасны, чем просто вирусы, и создаются они в целях, которые описаны ниже.

Стек кибербезопасности вашего дома

В бизнесе все сводится к кибербезопасности. То, что вы не занимаетесь бизнесом, не означает, что вам не следует повышать безопасность домашнего компьютера.

Защита себя на разных уровнях должна быть абсолютно приоритетной.

1. Антивирус

В настоящее время домашним антивирусом номер один для систем Linux по-прежнему остается ClamAV. Вы также можете попробовать другие решения, например SophosAV. Доступен даже новый продукт Защитник Windows для систем Linux (Microsoft Defender for Endpoint для Linux), который может быть вариантом, если вы используете домашнюю сеть с устройствами Windows и Linux.

2. Дополнения для браузера

Добавление в браузер дополнительных функций для защиты во время работы в Интернете — один из лучших способов защиты от угроз со стороны браузера. Браузер Brave неплохо справляется с этим самостоятельно, но вы должны получить такие надстройки, как Decentraleyes, Badger и uBlock.

3. Почтовый клиент

Использование известной веб-службы электронной почты, которая выполняет сложную фильтрацию для предотвращения проникновения нежелательных сообщений, например Gmail или Mail.ru, помогает защитить вас от угроз электронной почты. Платные дополнительные услуги действительно необходимы только бизнесу.

4. VPN

Получите надежный платный VPN и просто используйте его. Они не только полезны для доступа к заблокированному по региону контенту, например, азартным играм, где вы можете анонимно заниматься своим хобби, они хороши для обфускации вашего IP-адреса, когда вы забываете о них в общедоступных сетях и теневых сайтах.

5. Домашние сети и Интернет вещей

По мере того, как наши домашние сети расширяются, в немалой степени из-за использования множества устройств Интернета вещей в доме, растет и угроза безопасности. Подключенные к сети устройства Интернета вещей (IoT) представляют собой новую уязвимость для проникновения угроз в наши системы. Эти устройства часто строятся дешево, а это означает, что безопасность даже не является частью конструкции. Лучшее текущее решение — создать отдельную VLAN для всех ваших устройств IoT или отдельные VLAN в зависимости от уровней доверия ваших устройств.

Вредоносное ПО исходит из многих мест

Первое, что я объясняю людям, это то, что все операционные системы являются принцами вредоносных программ или вирусов из Интернета и вложений электронной почты.

Неважно, в какой операционной системе вы находитесь, если вы посещаете сайт, заражающий вредоносное ПО, нажимаете недобросовестные ссылки или загружаете и открываете неизвестные вложения, ваш компьютер может легко заразиться

К сожалению, именно так большинство людей сталкиваются с вредоносными программами и вирусами на своем компьютере. Вирус или кто-то может быть взломан не так часто из-за недостатка безопасности на уровне ОС.

Исследователи всегда находят дыры в безопасности в Windows, IE, Office и т. Д., Но системы обычно исправляются до того, как вирус начинает распространяться, или кто-то может захватить ваш компьютер.

Поскольку Windows на сегодняшний день является самой распространенной операционной системой, только количество устройств гарантирует, что пользователи Windows в конечном итоге получат больше вирусов. Теперь, когда компьютеры Mac продаются довольно хорошо, количество случаев вирусов и вредоносных программ также возросло.

OS X по своей природе не более безопасна, чем Windows. То же самое не верно для Linux, который по своей природе немного более безопасен. Я объясню это ниже. Когда пользователь Linux получает вирус, он почти всегда связан с интернет-приложением, таким как почтовый сервер или веб-приложение.

Основные этапы «заражений» Linux (ну, или запасные — мой субъективный взгляд)

Данный раздел базируется на материалах данного блога — спасибо, что он есть; там есть всё, что нужно, если Вы — программист: сниппеты кода и подробное их описание. Мы же здесь собрались с точки зрения истории, так что обсуждаем качественную сторону вопроса.

Вообще, вирусов, которых мы, обычные пользователи, представляем в жизни, на Linux уже почти не осталось.

Тот самый Staog, о котором шла речь выше, много компьютеров не заразил, отделавшись малым (компьютеров много под Linux тогда и не было), и был быстро обезврежен. Однако его влияние не стоит недооценивать, он сделал маленький шаг для вируса, но большой шаг для всего сообщества: показал, что ядро Linux способно быть поражено вирусом. И тут началось…

В 1997 году вышел Bliss — вирус, который прикреплялся к исполняемым файлам в системе и препятствовал их запуску. Опять же, для таких манёвров ему требовался root-доступ. Вроде бы ничего, а вот для Debian угроза от этого вируса присутствует до сих пор, однако она минимальна.

В 1999 году… ничего не произошло такого значимого, зато пошутили хорошо: вышел некий вирус (или это был hoax, мнения в Интернете разнятся) Tuxissa, который делал примерно следующее: пользователю на почту (пользователь на Windows, где ж ему ещё быть) приходило письмо с важным сообщением о безопасности системы. Пользователь кликал на него (а Вы бы кликнули?), загружался вирус, затирая реестр, и в конце концов компьютер перезагружался, и на экране появлялся терминал Linux. Будем надеяться, что это была только первоапрельская шутка.

Зато богатым на всякое разное вредоносное ПО выдался 2001 год. Помимо всяких червей (Worms), …

…например, ZipWorm, который просто цеплял себя ко всем .zip-файлам в текущей директории, появились, наконец, и более опасные вирусы, как, например, Ramen. Тут остановимся чуть подробнее. Это один из первых вирусов, который был многокомпонентным, каждый компонент выполняла определённую функцию. Червь копирует себя в Linux-систему в виде файла ramen.tgz.

Червь получает доступ к Web-серверу, используя по крайней мере одну (из нескольких) известную уязвимость в системе безопасности. Как только получен root-доступ, червь извлекает и записывает себя на главный компьютер, используя исполняемые файлы в формате ELF и shell-скрипты, которые выполняют команды для поиска доступных серверов в интернете. Так червь реплицируется дальше.

В настоящий момент найти вирусы на Linux, которые базируются на взаимодействии с пользователем, достаточно сложно. Зато достаточно распространены DoS- и DDoS-атак. Одна из самых первых известных таких атак была совершена хакером MafiaBoy 7 февраля 2000. Он получил несанкционированный доступ к 50 сетям, установив на них своё программное обеспечение Sinkhole, чтобы зафлудить (заполнить большим количеством чего-либо, обычно ненужного) сайты-мишени плохим трафиком.

Следующее значимое событие, которое оказало влияние на развитие разработки вредоносного ПО, — операция Windigo. Речь идёт про 2014 год. Эта организация осуществляет сложную и крупномасштабную киберпреступную деятельность, осуществляемую тысячами серверов Linux. Windigo заставляет сервер генерировать спам, передавать вредоносные программы и перенаправлять ссылки.

Вот исследования компании ESET насчёт данной группировки, которая даже функционирует на данный момент:

-

публикация раз;

-

публикация два;

На данный момент среди вредоносного программного обеспечения распространены бот-неты.

Бот-нет (Bot-net) — компьютерная сеть, состоящая из некоторого количества хостов с запущенными ботами — автономным программным обеспечением. Слово Botnet (ботнет) образовано от слов «robot» (робот) и «network» (сеть). Киберпреступники используют специальные троянские программы, чтобы обойти систему защиты компьютеров, получить контроль над ними и объединить их в единую сеть (ботнет), которой можно управлять удаленно.

Одним из самых известных ботнетов является Mirai (от яп. «будущее») Существования его стало возможным благодаря реализации уязвимости, которая заключалась в использовании одинакового, неизменного, установленного производителем пароля для доступа к учетной записи администратора на «умных» устройствах.

Не используйте, пожалуйста, на своих устройствах пароли по умолчанию.

Всего он использует 61 различную комбинацию логин-пароль для доступа к учетной записи методом перебора (Wikipedia).

Проверка Linux на вирусы Rkhunter

Для того чтобы проверить Linux на вирусы всю систему выполните от суперпользователя:

$ rkhunter —check

Программа кроме вывода информации на экран, создаст лог проверки, который можно прочитать с помощью команды:

$ cat /var/log/rkhunter.log

К сожалению программа работает только на английском, поэтому, чтобы понять в каком состоянии ваша система вам придется немного понимать английский.

А теперь давайте рассмотрим еще несколько опций программы которые мы уже использовали, или которые вам могут пригодится:

- —vl, —verbose-logging — максимально подробный вывод

- —quiet — минимум информации в выводе

- -l, —logfile — записать лог программы в свой файл

- —cronjob — не интерактивный режим проверки, используется для запуска с помощью cron, отсюда и название.

- —list — позволяет посмотреть какие возможности проддерживает программа, можно передать несколько параметров, test — тесты, lang — языки, rootkits — руткиты.

- —unlock — удаляет файл блокировки базы данных, может быть полезна если предыдущий сеанс работы с программой был завершен некорректно.

Например, чтобы посмотреть все руткиты, которые может найти программа выполните:

$ sudo rkhunter —list rootkits

Вывод

В самом начале статьи мы уже упоминали о том, что разные антивирусы могут довольно неоднозначно реагировать на один и тот же файл. В связи с этим у многих начинающих пользователей наверняка возникнет вполне закономерный вопрос: “А какие критерии могут считаться достоверными при определении степени угрозы?”.

Во-первых, как нам кажется, в первую очередь нужно обращать внимание на “вердикт” более известных и популярных антивирусов, например, таких как Антивирус Касперского, Avast, Dr.Web или NOD32. Во-вторых, при проверке файла следует обращать внимание на общий процент угрозы

Если он составляет более 30%, от использования такого файла будет разумнее отказаться

Во-вторых, при проверке файла следует обращать внимание на общий процент угрозы. Если он составляет более 30%, от использования такого файла будет разумнее отказаться