Основные принципы работы

Инструмент Active Directory является главным узлом инфраструктуры, выполняющим управление объектами в сети и контролирующим доступ к ним. В случае отказа AD все устройства и серверы будут недоступны. Обезопасить систему от подобной проблемы можно с помощью одного или нескольких дублирующих контроллеров доменов.

![]()

Принципы Active Directory:

- работает бесперебойно и круглосуточно;

- вся информация хранится в каталогах на контроллере доменов и их дубликатах;

- позволяет осуществлять резервное копирование для восстановления работоспособности сервера;

- обеспечивает взаимодействие объектов одной сети;

- контролирует доступ к объектам (защищает информацию).

Установка модуля Active Directory для Windows PowerShell

По умолчанию в системе установлены не все модули Windows PowerShell, некоторые из них добавляются во время установки соответствующей роли или компонента. Например, если Ваш сервер не является контроллером домена, соответствующего модуля PowerShell (RSAT-AD-PowerShell) для администрирования Active Directory в нем нет, т.е. использовать командлеты PowerShell для управления AD Вы не сможете. Однако Вы можете установить модуль PowerShell для работы с Active Directory. Именно это мы сейчас и рассмотрим, при этом я покажу два варианта установки модуля RSAT-AD-PowerShell — это с помощью «Мастера добавления ролей и компонентов», т.е. используя графический интерфейс и, конечно же, с помощью Windows PowerShell.

Процесс установки модуля Active Directory для Windows PowerShell такой же, как и установка остальных компонентов и средств удаленного администрирования в Windows Server 2016, поэтому если Вы умеете устанавливать роли или компоненты сервера, то с установкой RSAT-AD-PowerShell Вы легко справитесь.

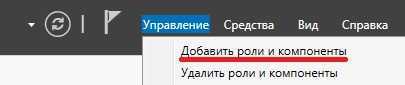

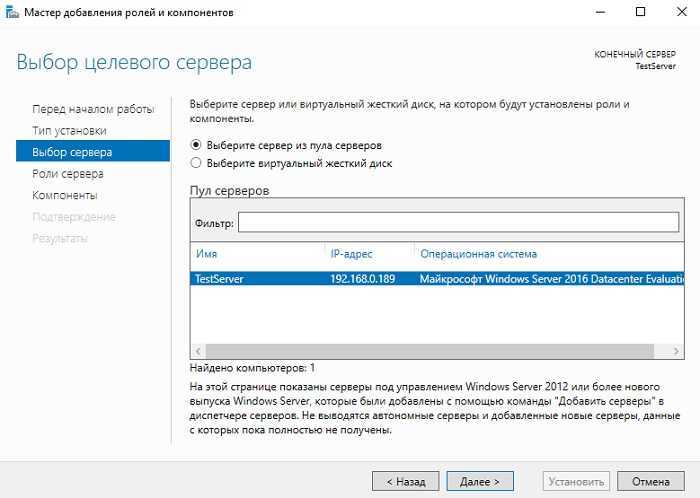

Запускаем «Диспетчер серверов» и нажимаем «Управление ->Добавить роли или компоненты».

На первом окне можем сразу нажать «Далее».

Шаг 3

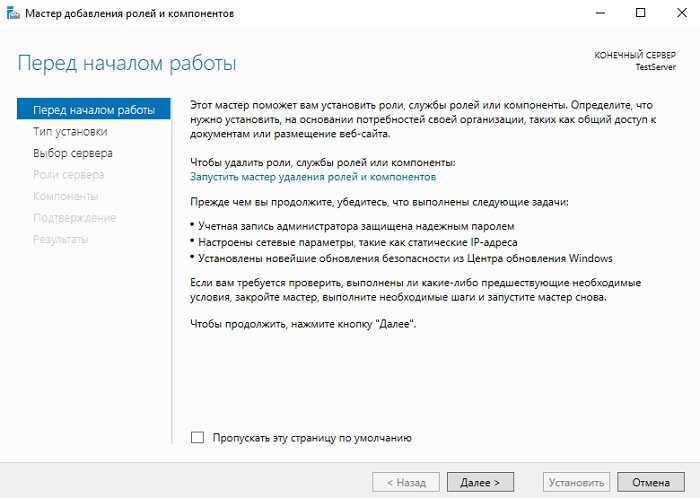

Далее выбираем тип установки, мы хотим установить компонент, поэтому выбираем первый пункт «Установка ролей или компонентов», жмем «Далее».

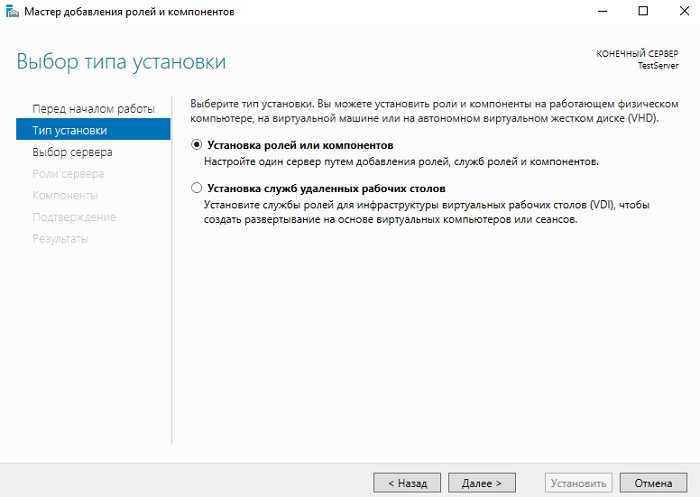

Затем выбираем сервер, на который будут установлены роли и компоненты, жмем «Далее».

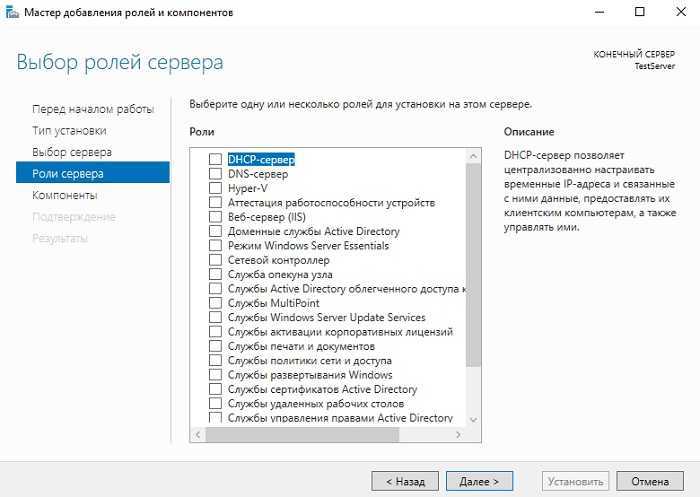

Шаг 5

На этом шаге нам предлагают выбрать роли для установки, а так как мы не собираемся устанавливать роли, сразу жмем «Далее».

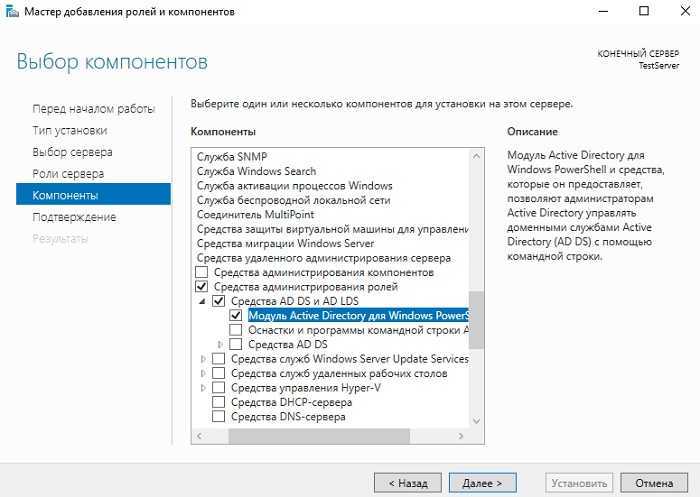

Шаг 6

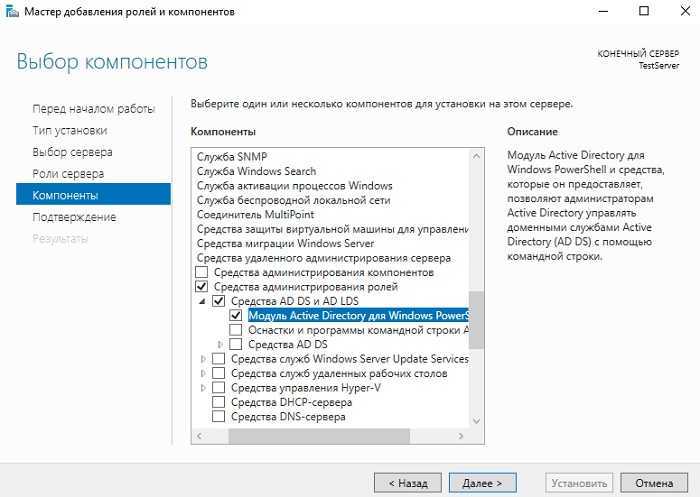

На шаге выбора компонентов мы ищем пункт «Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell» и отмечаем его галочкой, жмем «Далее».

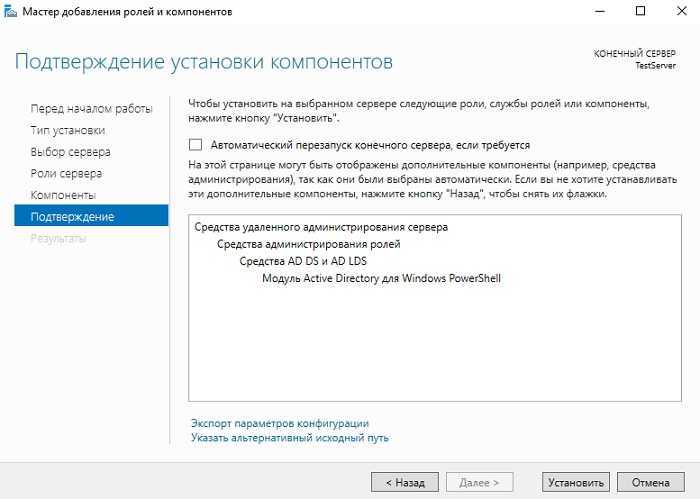

Шаг 7

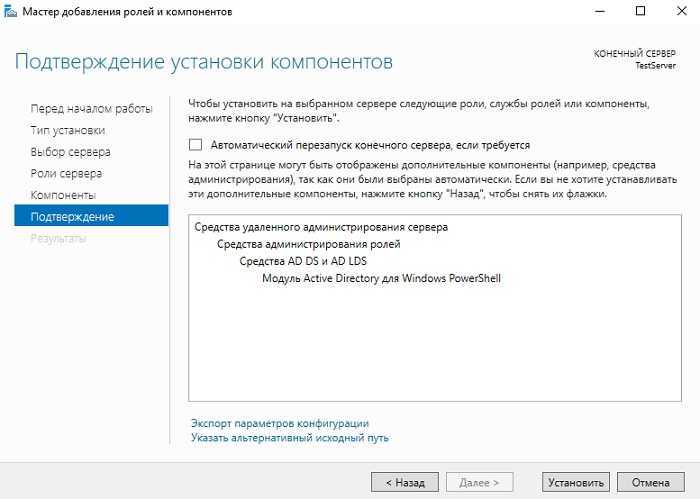

Проверяем выбор компонентов и жмем «Установить».

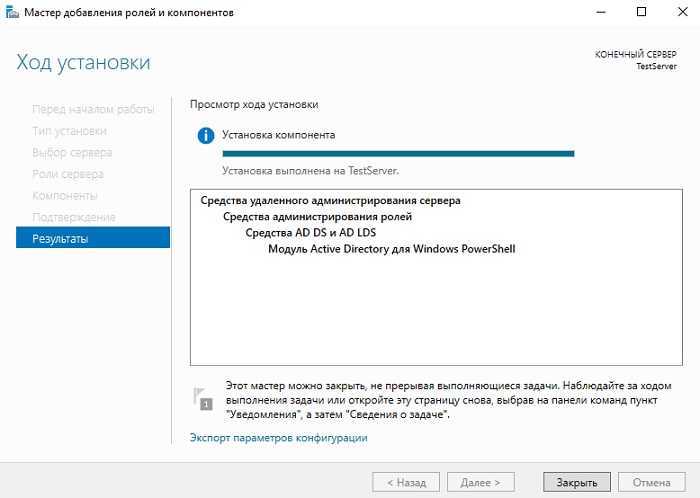

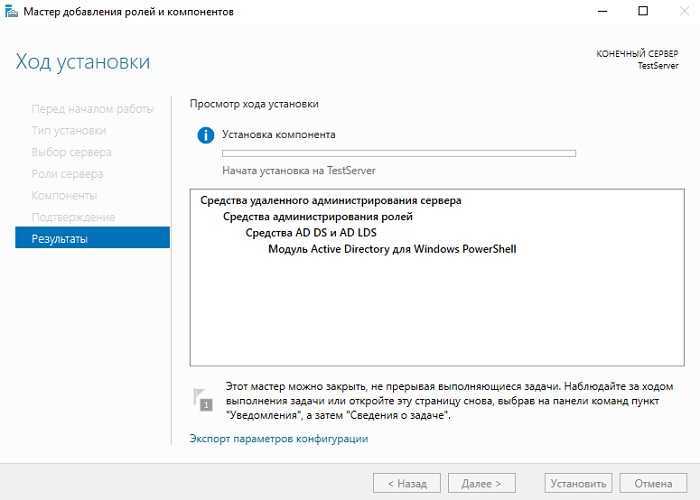

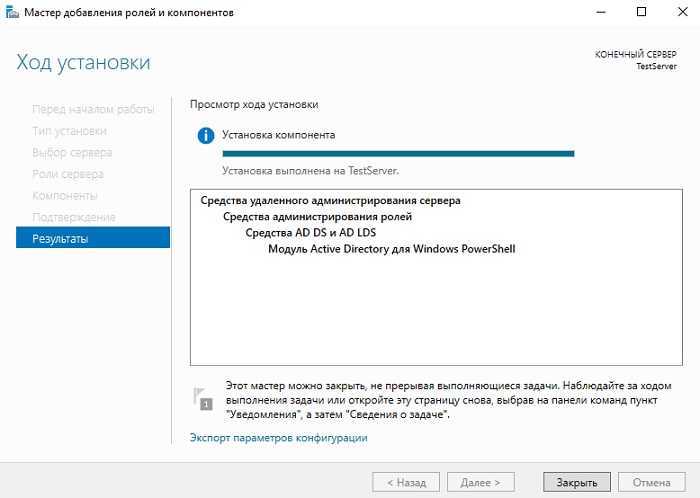

Начнется процесс установки модуля Active Directory для Windows PowerShell.

Он будет завершен, когда мы увидим сообщение «Установка выполнена на …», нажимаем «Закрыть».

Установка модуля RSAT-AD-PowerShell с помощью PowerShell

Если Вы не хотите щелкать мышкой по окошкам мастера, то Вы можете легко выполнить процедуру установки компонентов с помощью нашего любимого Windows PowerShell, кстати, таким способом это делается, на мой взгляд, гораздо проще и быстрей.

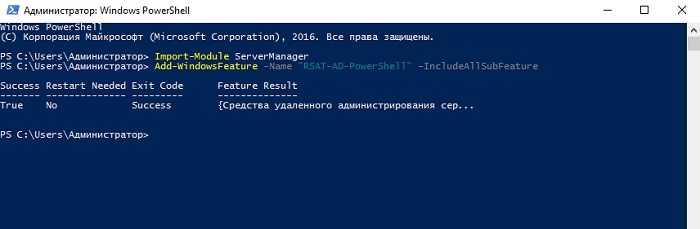

Для установки модуля Active Directory для Windows PowerShell запустите оболочку PowerShell и выполните следующие команды (вместо командлета Add-WindowsFeature можно использовать Install-WindowsFeature).

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Смотрим список командлетов PowerShell для работы с Active Directory

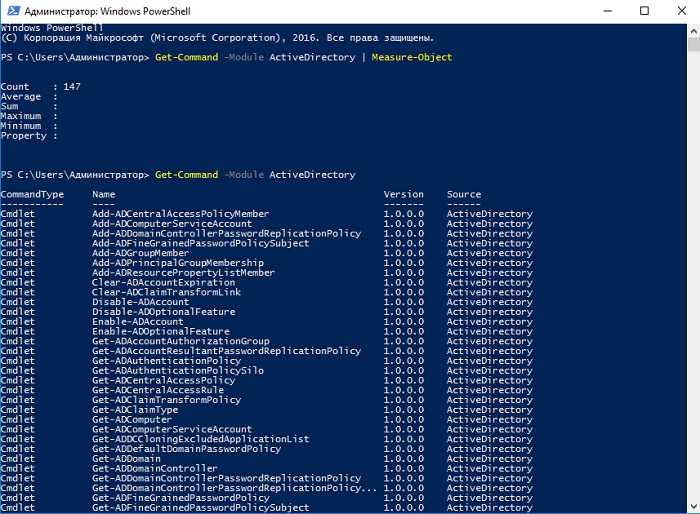

Для того чтобы проверить, что у нас установился необходимый модуль PowerShell давайте, выполним команды, которые покажут нам количество командлетов для работы с Active Directory и сам список этих командлетов.

Чтобы узнать, сколько у нас командлетов для администрирования Active Directory пишем вот такую команду

Get-Command -Module ActiveDirectory | Measure-Object

А для того чтобы посмотреть полный перечень командлетов пишем следующую команду, т.е. результат работы Get-Command мы не передаем по конвейеру командлету Measure-Object.

Get-Command -Module ActiveDirectory

Мы видим, что нас появилось 147 командлетов для работы с Active Directory, которые мы теперь можем использовать для администрирования AD.

На этом все, надеюсь, материал был Вам полезен, удачи!

Нравится2Не нравится

Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты»Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для Computers»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»Рис. 16. Добавление разрешений для создания объектов компьютеров

Создание учетных записей компьютеров, используя Windows PowerShell

Стоит обратить внимание на то, что при помощи VBScript учетные записи компьютеров создаются также как и учетные записи пользователей. То есть, для начала вам нужно подключиться к контейнеру, затем создать сам объект, а после чего заполнить его атрибуты и подтвердить изменение

Как и в случае с учетными записями пользователей и групп, вы можете создавать учетные записи компьютеров при помощи командлета New-ADComputer. Стоит обратить внимание на то, что при помощи текущего командлета вы можете редактировать почти все доступные атрибуты, вы не можете присоединять компьютер к домену, используя функционал данного командлета. Во всех случаях, данный командлет используется до того как пользователь попробует присоединить компьютер к домену. Также как и в случае с командлетами New-ADUser и New-ADGroup, параметр Path позволяет задавать подразделение, в котором будет размещена учетная запись компьютера. Если вы заранее знаете точную дату выведения компьютера из эксплуатации, вы можете задать дату окончания срока действия учетной записи компьютера при помощи параметра –AccountExpirationDate. Значением этого параметра выступают дата и время в формате DateTime, причем, если значением данного параметра будет указан 0, срок действия учетной записи никогда не истечет. Пароль для текущей учетной записи компьютера вы можете задать, используя параметр -AccountPassword. Длина пароля не должна превышать 240 символов. Параметры –DisplayName и –Description отвечают за имя и описание объекта. В некоторых случаях сразу после создания, учетная запись отключается. Это можно реализовать при помощи параметра –Enabled, указав значение $false. Пользователя или группу, которые управляют этим объектом, задают при помощи параметра –ManagedBy. Синтаксис командлета следующий:

New-ADComputer <string> >] >] >] >] >] >] >] >] >] >] >]

Пример использования:

New-ADComputer -Name “DESKTOP360” -sAMAccountName “DESKTOP360” -Path “OU=Компьютеры филиала,DC=testdomain,DC=com” -AccountPassword $null -Enabled $true -OperatingSystem “Windows 7” -PasswordNeverExpires $true

Рис. 4. Создание учетной записи компьютера, используя PowerShell

Настройка Windows Server 2022 с помощью PowerShell

Рассмотрим несколько команд PowerShell для настройки и управления сервером. Их можно выполнять как непосредственно сидя перед компьютером, так и удалённо.

Приведённые примеры не означают, что вам нужно настраивать статичный IP именно таким образом. Например, вы можете присвоить компьютерам статичные IP адреса в настройках роутера (именно такой подход будет использоваться в следующей части). Если на роутере используется DHCP (автоматическая настройка сетевых устройств с присвоением им IP адресов), то при установке статичного IP необходимо выбрать такой IP, который не входит в диапазон DHCP.

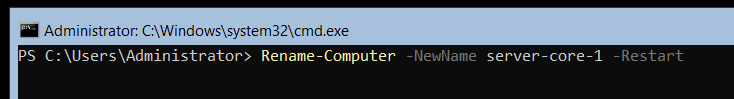

Следующая команда присвоит серверу новое имя (server-core-1) и перезагрузит его, чтобы изменения вступили в силу:

Rename-Computer -NewName server-core-1 -Restart

Обычно для сервера требуется, чтобы он имел статический IP-адрес адрес, вместе с его настройкой нужно установить маску подсети, шлюз и адрес сервера DNS.

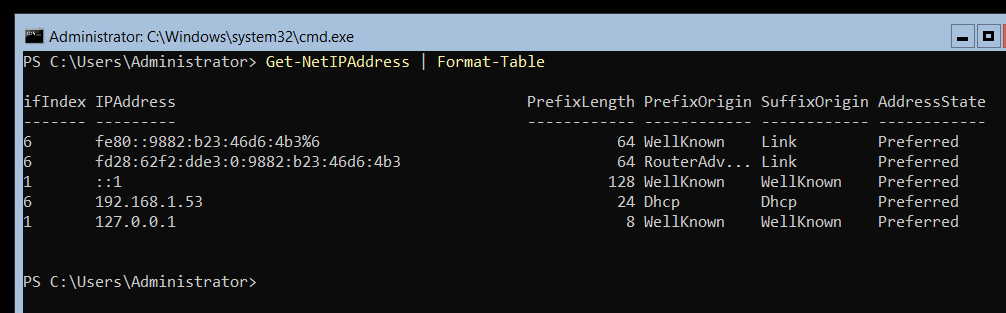

Чтобы настроить сетевой интерфейс нужно узнать его индекс:

Get-NetIPAddress

Вы можете использовать следующую команду для более удобного представления информации:

Get-NetIPAddress | Format-Table

На скриншоте видно, что интересующий нас сетевой интерфейс имеет индекс «6». Он единственный является реальным интерфейсом, остальные являются программными (виртуальными) псевдо интерфейсами.

Дополнительно вы можете выполнить сортировку по номеру индекса интерфейса:

Get-NetIPAddress | Sort-Object -Property InterfaceIndex | Format-Table

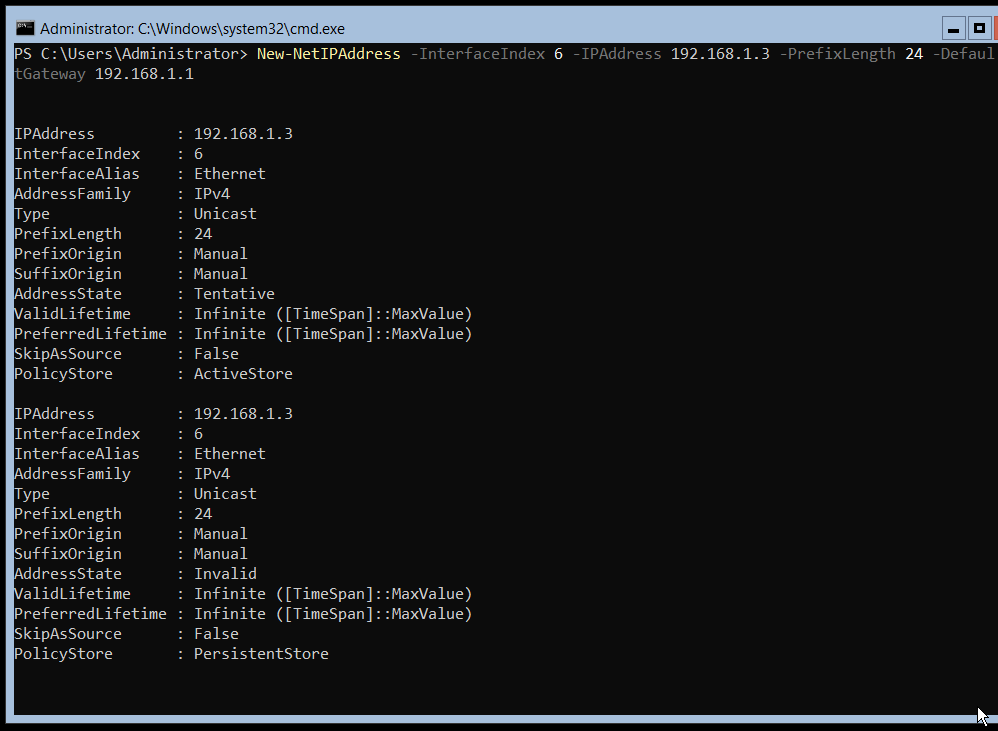

В качестве примера серверу будет присвоен IP адрес 192.168.1.3, маска подсети 255.255.255.0 (/24) и шлюз 192.168.1.1

Обратите внимание, вы должны заранее понимать, как устроена ваша сеть и знать какие IP-адреса свободны.. Чтобы понимать маски и IP-адреса смотрите статью «IP адрес».

Чтобы понимать маски и IP-адреса смотрите статью «IP адрес».

Следующая команда присвоит серверу, то есть сетевому интерфейсу с указанным индексом, IP-адрес, маску и шлюз:

New-NetIPAddress -InterfaceIndex 6 -IPAddress 192.168.1.3 -PrefixLength 24 -DefaultGateway 192.168.1.1

Обратите внимание, что командлет New-NetIPAddress будет корректно работать только при переходе с динамического (DHCP) на статический IP адрес. При смене статического IP адреса и других настроек сети с помощью New-NetIPAddress вы столкнётесь с ошибкой

Начать необходимо с удаления старых настроек, подробности об этом смотрите в статье «Как в PowerShell установить IP, маску сети, шлюз по умолчанию и DNS для сетевого интерфейса».

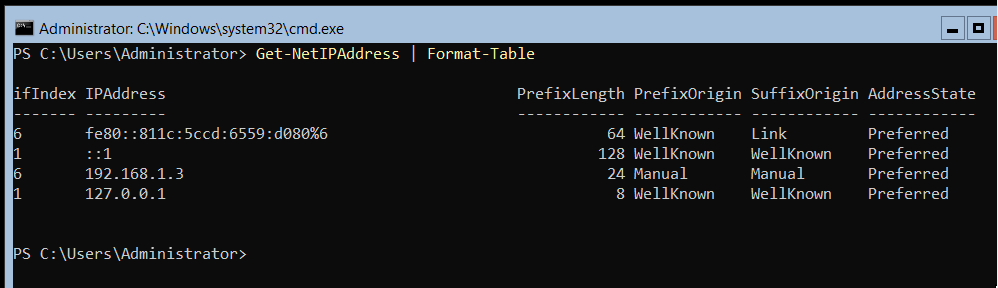

Убедимся, что настройки успешно применены:

Get-NetIPAddress | Format-Table

При желании вы можете установить настройки DNS сервера. Но эти настройки всё равно будут переписаны на IP-адрес текущего сервера, так как на нём будет присутствовать роль «DNS Server», которая устанавливается вместе с ролью «Active Directory Domain Services».

Если вы хотите указать один DNS сервер, то используйте команду вида:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses IP_DNS

Для указания двух DNS серверов используйте синтаксис:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("IP_DNS_1","IP_DNS_2")

Например:

Set-DnsClientServerAddress -InterfaceIndex 6 -ServerAddresses ("8.8.8.8","8.8.4.4")

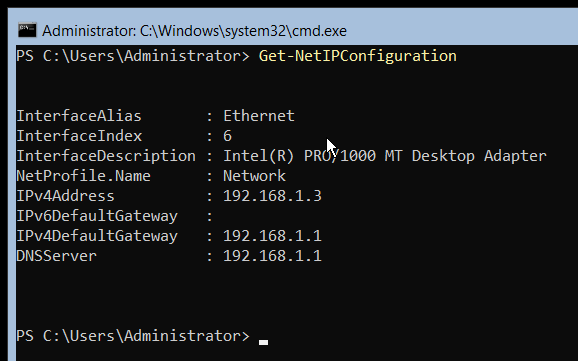

Проверим, что серверу присвоен корректный IP-адрес, маска подсети, шлюз и адрес сервера DNS, с помощью команды:

Get-NetIPConfiguration

Серверу присвоен корректный IP-адрес, маска подсети, шлюз и адрес сервера DNS.

Перезагрузить компьютер в PowerShell вы можете командой:

Restart-Computer

Пример команды перезагрузки удалённого компьютера с именем Win-Server-Core и пользователем Administrator:

Restart-Computer -ComputerName Win-Server-Core -Credential Administrator -Force

Подробности смотрите в статье: Как в PowerShell перезагрузить компьютер

Выключить компьютер в PowerShell вы можете командой:

Stop-Computer

Пример команды выключения удалённого компьютера с именем Win-Server-Core и пользователем Administrator:

Stop-Computer -ComputerName Win-Server-Core -Credential Administrator -Force

Подробности смотрите в статье: Как в PowerShell выключить компьютер

Параметры удаления и предупреждения AD DS

Чтобы получить справку об использовании страницы «Просмотреть параметры», см. главу «Просмотр параметров»

Если на контроллере домена размещены дополнительные роли, такие как роль DNS-сервера или сервера глобального каталога, появляется следующая страница с предупреждением:

Чтобы подтвердить, что дополнительные роли более не будут доступны, сперва нужно нажать кнопку Продолжить удаление, а затем Далее.

При принудительном удалении контроллера домена все изменения объектов Active Directory, которые не были реплицированы на другие контроллеры в домене, будут утеряны. Помимо этого, если на контроллере домена размещены роли хозяина операций, глобального каталога или роль DNS-сервера, критические операции в домене и лесе могут быть изменены следующим образом. Перед удалением контроллера домена, на котором размещена роль хозяина операций, необходимо попытаться переместить роль на другой контроллер домена. Если передать эту роль невозможно, сначала удалите AD DS с этого компьютера, а затем воспользуйтесь служебной программой Ntdsutil.exe для захвата роли. Используйте программу Ntdsutil на контроллере домена, для которого планируется захватить роль; по возможности используйте последний партнер репликации на том же сайте, что и данный контроллер домена. Дополнительные сведения о переносе и захвате ролей хозяина операций см. в статье 255504 базы знаний Майкрософт. Если мастер не может определить, размещена ли на контроллере домена роль хозяина операций, необходимо запустить команду run netdom.exe, чтобы проверить, выполняет ли данный контроллер домена роли хозяина операций.

-

Глобальный каталог: пользователи могут испытывать проблемы со входом в домены леса. Перед удалением сервера глобального каталога необходимо убедиться, что в этом лесу и на сайте достаточно серверов глобального каталога для обслуживания входа пользователей в систему. При необходимости следует назначить другой сервер глобального каталога и обновить информацию клиентов и приложений.

-

DNS-сервер: все данные DNS, хранящиеся в интегрированных зонах Active Directory, будут утеряны. После удаления AD DS этот DNS-сервер не сможет выполнять разрешение имен для зон DNS, которые были интегрированы в Active Directory. Следовательно, рекомендуется обновить DNS-конфигурацию всех компьютеров, которые в настоящий момент обращаются к IP-адресу этого DNS-сервера для разрешения имен с IP-адресом нового DNS-сервера.

-

Хозяин инфраструктуры: клиенты в домене могут испытывать трудности с определением местоположения объектов в других доменах. Перед продолжением перенесите роль хозяина инфраструктуры на контроллер домена, не являющийся сервером глобального каталога.

-

Хозяин RID: возможны проблемы при создании новых учетных записей пользователей, компьютеров и групп безопасности. Перед продолжением перенесите роль хозяина RID на другой контроллер домена в том же домене.

-

Эмулятор основного контроллера домена (PDC): операции эмулятора PDC, например обновление групповых политик и смена пароля для учетных записей, отличных от учетных записей AD DS, будут осуществляться неправильно. Перед продолжением перенесите роль хозяина эмулятора PDC на другой контроллер домена в том же домене.

-

Хозяин схемы больше не сможет изменять схему этого леса. Перед продолжением перенесите роль хозяина схемы на контроллер домена в корневом домене леса.

-

Хозяин именования доменов: добавлять или удалять домены в этом лесу будет уже невозможно. Перед продолжением перенесите роль хозяина именования доменов на контроллер домена в корневом домене леса.

-

Все разделы каталога приложений на этом контроллере домена Active Directory будут удалены. Если контроллер домена содержит последний репликат одного или нескольких разделов каталога приложений, по завершении операции удаления эти разделы перестанут существовать.

Обратите внимание, что домен прекратит существование после удаления доменных служб Active Directory с последнего контроллера домена в домене. Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS

Если контроллер домена является DNS-сервером, которому делегированы права на размещение зоны DNS, на следующей странице можно будет удалить DNS-сервер из делегирования зоны DNS.

Дополнительные сведения об удалении доменных служб Active Directory см. в разделах Удаление доменных служб Active Directory (уровень 100) и Понижение уровня контроллеров домена и доменов (уровень 200).

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

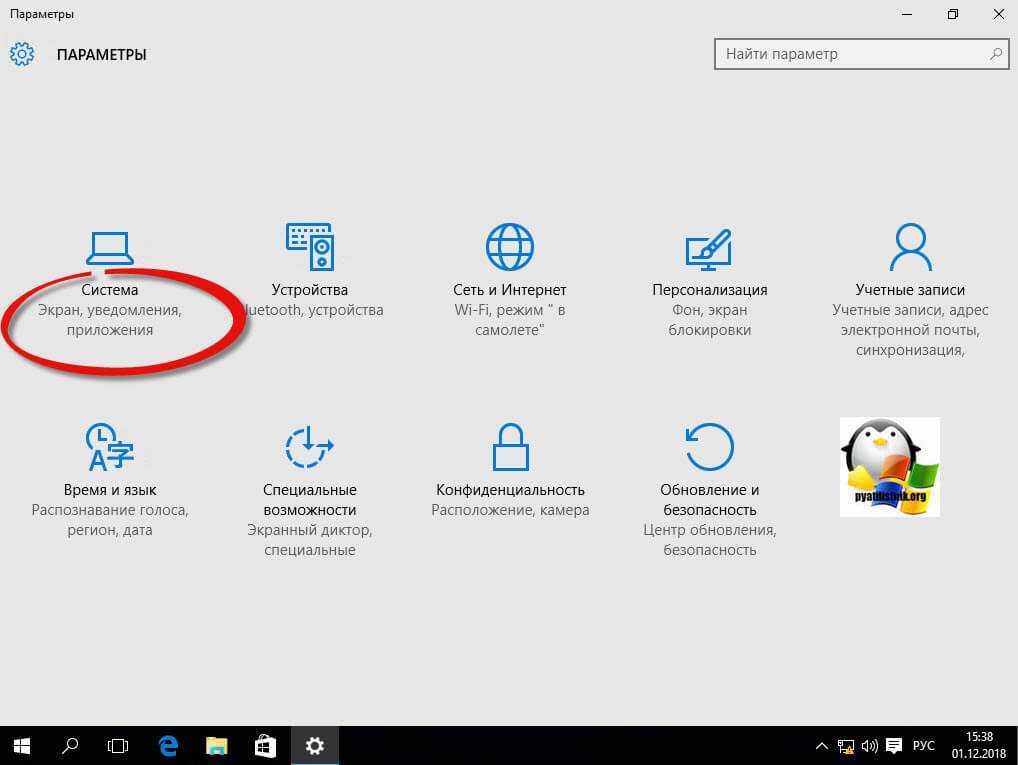

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

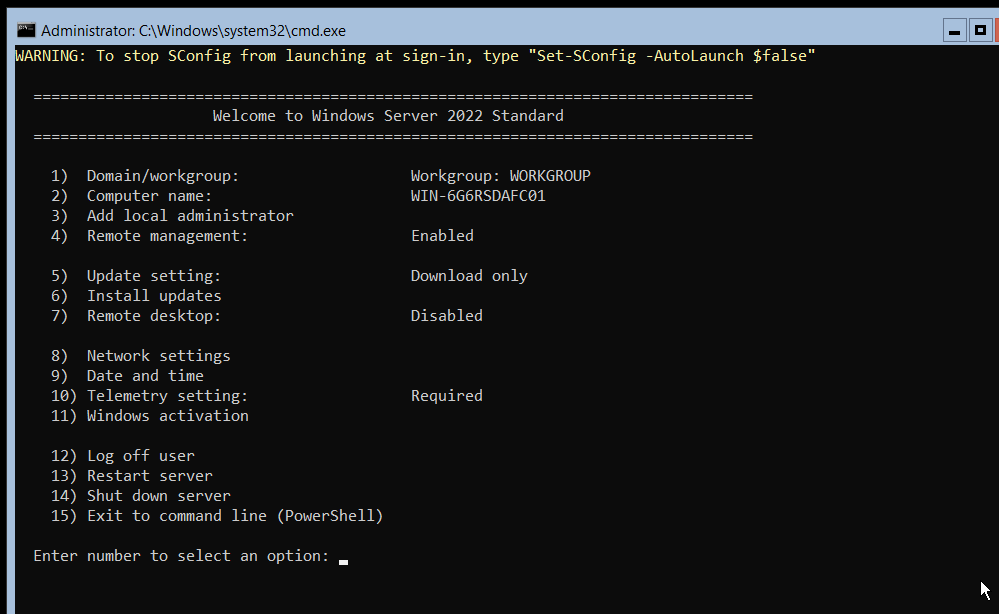

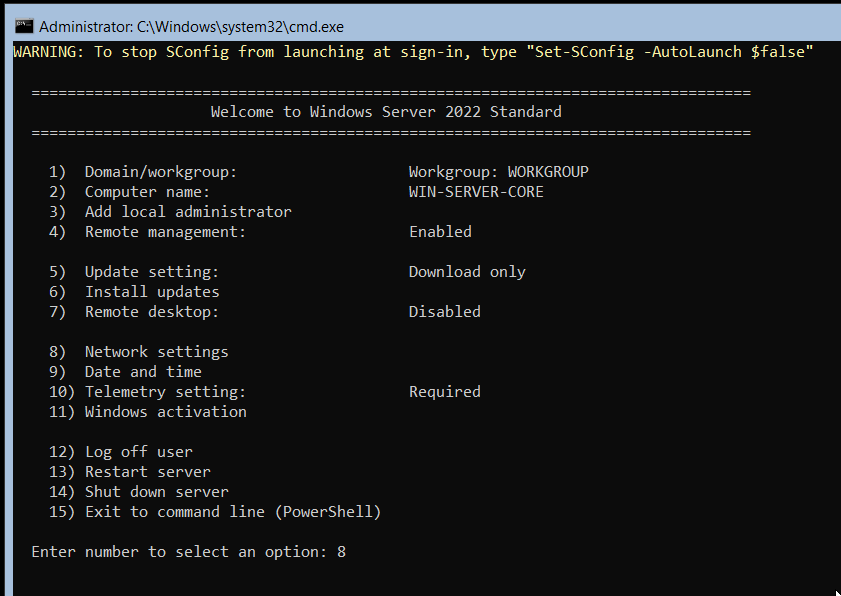

Настройка Windows Server 2022 с помощью SConfig

Некоторые действия, например, переименование компьютера, подключение к домену или изменение рабочей группы, установка обновлений, изменение параметров сетевого адаптера, добавление локального администратора, перезапуск и выключение сервера, можно сделать с помощью утилиты SConfig, которая загружается вместе с сервером.

SConfig — это утилита управления сервером с интерфейсом командно строки, она предустановлена в Windows Server и автоматически запускается при включении сервера.

Возможностями SConfig:

1) Domain/workgroup — присоединение компьютера к домену/рабочей группе

2) Computer name — смена имени компьютера

3) Add local administrator — добавить локального администратора

4) Remote management: Enabled — удалённое управление (включено)

5) Update setting: Download only — настройки обновления (только загружать)

6) Install updates — установить обновления

7) Remote desktop: Disabled — удалённый рабочий стол (отключено)

![]() Network settings — настройки сети

Network settings — настройки сети

9) Date and time — дата и время

10) Telemetry setting: Required — настройка телеметрии (требуется)

11) Windows activation — активация Windows

12) Log off user — выйти

13) Restart server — перезапустить сервер

14) Shut down server — выключить сервер

15) Exit to command line (PowerShell) — выйти в командную строку (PowerShell)

Если вы хотите отключить автозагрузку SConfig при входе в систему, в меню выберите опцию 15) Exit to command line (PowerShell) чтобы выйти в командную строку (PowerShell) и в командной строке выполните команду:

Set-SConfig -AutoLaunch $false

Если вы закрыли или убрали SConfig из автозагрузки, но вновь хотите запустить эту программу, то в командной строке введите:

SConfig

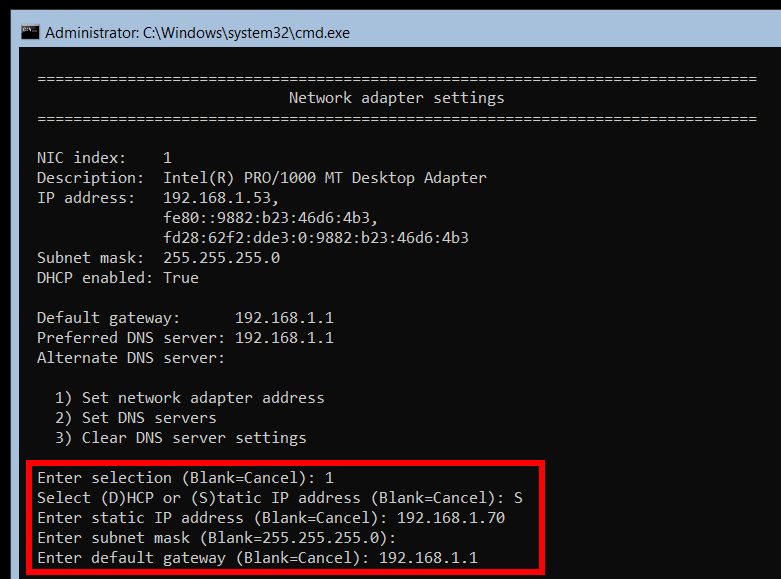

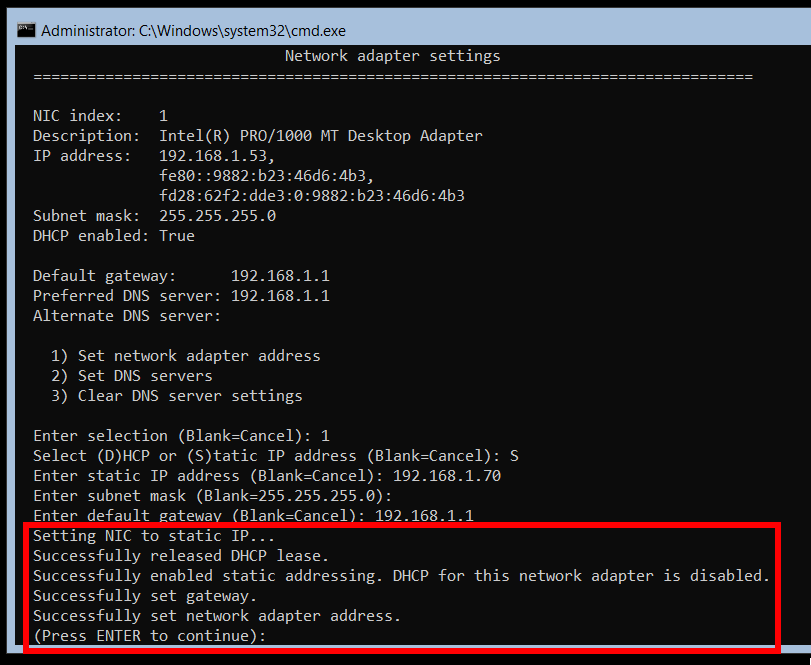

Пример переименования компьютера в SConfig показан в . Рассмотрим как установить статичный IP адрес в SConfig.

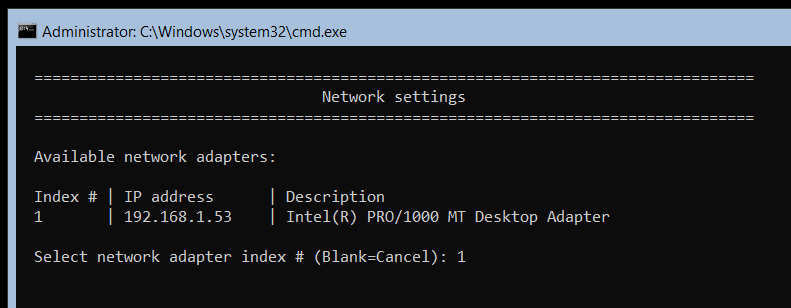

Выберите восьмой пункт (Network settings — настройки сети):

Будет выведен список сетевых адаптеров в системе, выберите тот из них, который вы хотите настроить, для этого введите его индекс (значение из первого столбца):

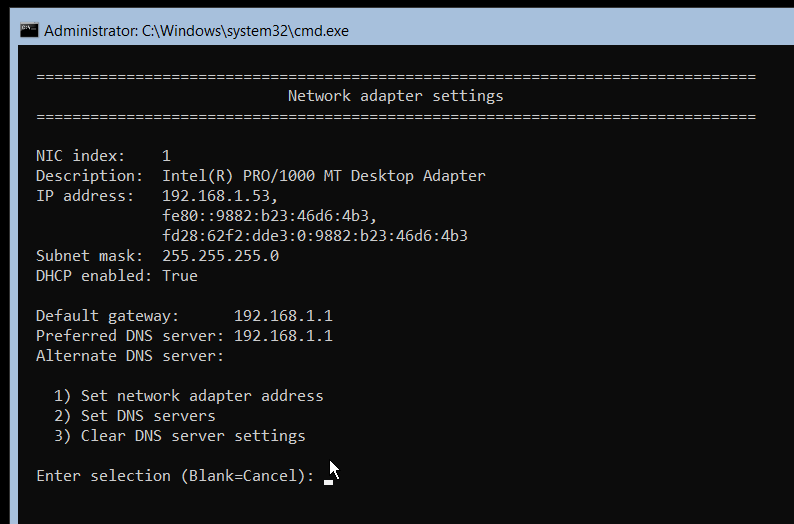

На следующем шаге нам предлагается выбрать из трёх действий:

1) Set network adapter address – установить адрес сетевого адаптера

2) Set DNS servers – установить DNS сервера

3) Clear DNS server settings – очистить настройки DNS

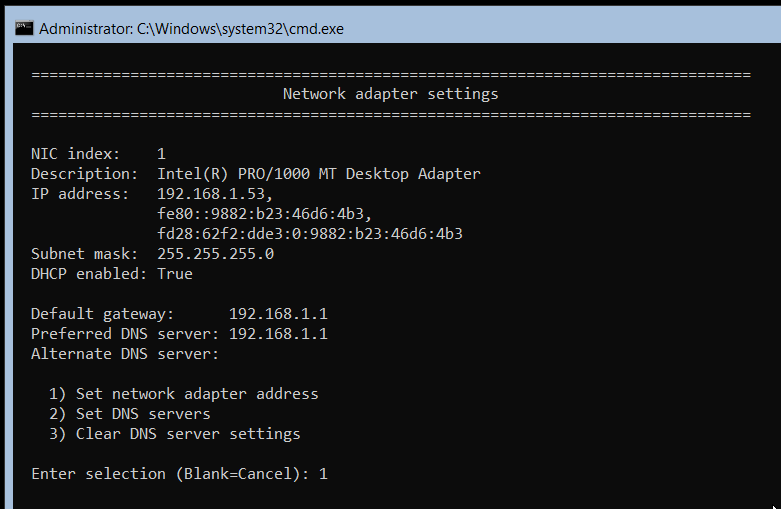

Выбираем первое действие:

Чтобы выбрать автоматическое присвоение IP адреса (DHCP) введите «D», чтобы выбрать настройку статического IP адреса, введите «S».

Введите желаемый IP адрес или оставьте поле пустым для отмены.

Введите маску подсети, можно просто нажать Enter чтобы установить предлагаемую маску (255.255.255.0).

Введите шлюз по умолчанию.

После ввода сразу будут применены указанные настройки. Информация об этом будет выведена на экран. Для продолжения нажмите Enter.

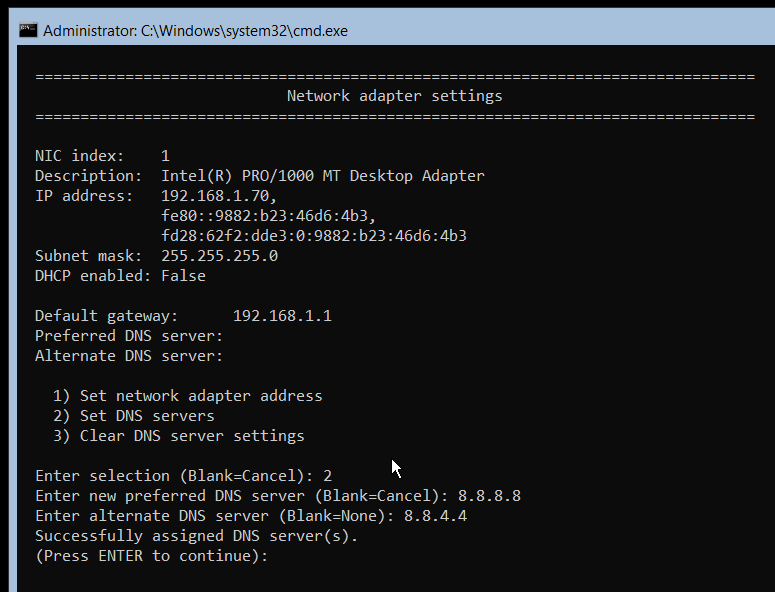

Подобным же образом можно установить настройки DNS серверов:

Сценарии Windows Admin Center

Установка платформы .net framework в windows 10 и windows server 2016 и более поздней версии Ниже приведены несколько действий, для выполнения которых вы можете использовать Windows Admin Center.

- Упрощение управления серверами. Управляйте серверами и кластерами с помощью модернизированных версий привычных инструментов, таких как диспетчер серверов. Установка занимает меньше пяти минут, и вы сразу можете приступать к управлению серверами в своей среде, дополнительная настройка не требуется. Дополнительные сведения см. в статье Что такое Windows Admin Center?.

- Работа с гибридными решениями. Интеграция с Azure позволяет дополнительно подключать локальные серверы к соответствующим облачным службам. Дополнительные сведения см. в статье Подключение Windows Server к гибридным службам Azure.

- Упрощение гиперконвергентного управления. Оптимизируйте управление гиперконвергентными кластерами Azure Stack HCI или Windows Server. Используйте упрощенные рабочие нагрузки для создания виртуальных машин, томов Локальных дисковых пространств, программно-определяемых сетей и многого другого, а также управления ими. Дополнительные сведения см. в статье Manage Hyper-Converged Infrastructure with Windows Admin Center (Управление гиперконвергентной инфраструктурой с помощью Windows Admin Center).

Ниже представлено видео с обзором, а после него — плакат с более подробной информацией.

Что такое Active Directory в Windows 10 и для чего это нужно

разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

- Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.

Комментарии

- ozefele в 07:08

Wikis are enabled by wiki software, otherwise known as wiki engines.

Ответить

- Алексей в 18:03

Добрый день. Поясните пожалуйста вот эту вашу фразу:”Подразумевается, что в AD прописан не только пользователь, но и компьютер пользователя.” В АД в какие то дополнительный полы прописывается связка логин компьютер? Если не трудно чирканите мне в почту. А то уже третий день бьюсь над аналогичной задачей но пока никуда не продвинулся.

Ответить

Maks: в 08:38

по нормальному должен быть общий признак, но админы ленивы и редко делают такие связки копм и юзер в AD заводятся отдельно при наличии общего сделать связку в запросе легко

Ответить - Виталий в 04:33

Данный метод кустарный и не несет никакой безопасности, т.к. клиент может передать серверу произвольный логин и имя компа. Где же тут обмен токенами?

Ответить

Maks: в 08:31

” Где же тут обмен токенами” — зачем? 1. пользователь не должен иметь прав переименования компа или имени учетки… 2. имя компа вторично 3. юзер считывается с машины и сверяется с доменом 4. имя юзера должно быть = имени в домене… + см пункт 1 Этого достаточно чтобы определить присутствие пользователя в домене и считать его параметры, и нет необходимости в токене при соблюдении всех условий

Ответить - deface в 05:07

Небольшое дополнение к пункту 5: Зачастую при вводе в домен, специалисты осуществляющие ввод ПК в AD не заморачиваются с длиной имени и правильностью написания, и получаются обрезанные имена. Чтобы учесть этот момент – следует в 1 первой строке примера произвести изменения.

«sAMAccountName=».mb_strtolower ($userlogin));

заменить на

«sAMAccountName=».mb_strtolower ($userlogin).»*»); Ответить

Оставить комментарий Нажмите, чтобы отменить ответ.

Имя

Сайт

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.