Связь хелпера squid_ldap_group с Active Directory

Нижеприведенная команда была сгруппирована из различных источников в сети, поэтому некоторые параметры останутся без четкого описания (как это не печально…).

Рассмотрим пример установки тестовой связи хелпера squid_ldap_group с каталогом LDAP AD:

ldap ~ # /usr/lib/squid3/squid_ldap_group -R -d -b "dc=ad,dc=local" \ -f "(&(objectclass=user)(sAMAccountName=%v)(memberOf=cn=%a,ou=groups,ou=UNIXs,dc=ad,dc=local))" \ -D adsquid@ad.local -W /etc/squid3/aduser dc test squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=test)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' OK test@AD.LOCAL squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=test@AD.LOCAL)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' ERR AD\test squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=AD\5ctest)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' ERR ivanov squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=ivanov)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' ERR

Давайте рассмотрим, что мы накуралесили в данной команде (все параметры описаны из man squid_ldap_group):

-R

дословно — do not follow referrals. Как переводится — не знаю Работает и без нее. Но, говорят снижает нагрузку на AD.

-d

ключ указывается на время тестового подключения заставляет squid_ldap_group комментировать свои действия, что помогает в выявлении проблем.

-b

это базовое отличительное имя нашего дерева каталогов (т.н. BaseDN). Базовое, то есть от этой ветки будет производиться поиск пользователей в LDAP. Допустим, если бы все наши авторизуемые пользователи находились бы в контейнере OU Юристы, то можно было бы задать значение этого ключа -b «ou=Юристы, ou=groups,dc=ad,dc=local», тем самым снизив нагрузку на LDAP. Т.к. авторизуемые пользователи у меня разбросаны по всей структуре дерева, то в примере я указываю производить поиск от корня дерева -b «dc=ad,dc=local»

-f

задает некий фильтр поиска необходимой нам группы (memberOf=cn=%a), которая расположена по пути ou=groups,ou=UNIXs,dc=ad,dc=local. В данном фильтре переменная %v заменяется именем пользователя (без указания домена @AD.LOCAL или AD\), а переменная %a заменяется запрашиваемой группой. Т.к. в LDAP я почти ноль, поэтому толкового объяснения данному фильтру не даю… Соответственно, если у вас группа (принадлежность к которой необходимо проверять) расположена в каком-нибудь контейнере linux в домене primer.domen.local, то данный фильтр будет иметь вид: -f «(&(objectclass=user)(sAMAccountName=%v)(memberOf=cn=%a,ou=linux,dc=primer,dc=domen,dc=local))».

-D

задает имя пользователя, от которого происходит подключение к каталогу AD.

-W

указывает путь к файлу, который хранит пароль к учетной записи из параметра -D. На данный файл необходимо назначить владельца — пользователя под которым работает squid (обычно это proxy) и задать права доступа на чтение только для владельца.

dc

задает DNS имя сервера LDAP. Здесь можно указать вместо DNS имени — IP адрес.

Далее в листинге я пытаюсь проверить соответствие доменного пользователя test доменной группе squid-list, в которую он действительно входит. При этом, я пытаюсь указать имя пользователя в различных форматах. Как видно, хелпер squid_ldap_group корректно принимает имя только без указания доменной части. О чем нам говорит строка:

test squid-list Connected OK group filter '(&(objectclass=user)(sAMAccountName=test)(memberOf=cn=squid-list,ou=groups,ou=UNIXs,dc=ad,dc=local))', searchbase 'dc=ad,dc=local' OK

Последней попыткой я пытаюсь проверить принадлежность пользователя ivanov к указанной группе squid-list, при этом, реально ivanov в данную группу не входит. Соответственно, неудачные попытки нам возвращают значение ERR.

Если на данном шаге удалось связать хелпер с AD и при правильном вводе пользователя и группы, в которую он входит, происходит корректный ответ хелпера — ОК, значит дело движется в правильном направлении и можно приступить к настройке squid. В противном же случае — необходимо разобраться в причинах проблем.

Настройка squid для авторизации на основе членства в доменной группе LDAP

Приступаем к финальному шагу. Для реализации авторизации на основе членства в доменной группе в squid используется внешний acl, т.н. параметр external_acl_type. Общая схема работы примерно следующая:

# задаем external_acl_type для взаимодействия с LDAP external_acl_type произвольное_имя_ext_acl %LOGIN /путь/к/хелперу/squid_ldap_group -R \ -b "BaseDN" -f "фильтр с переменной %v и %a" -D пользователь_ad@домен -K -W /файл/с/паролем имя_dc # где переменная %v подставляется за счет указания значения %LOGIN, # которое извлекает имя аутентифицированного пользователя # далее необходимо задать acl, которое будет передавать в переменную %a имя групп acl имя_acl external произволное_имя_ext_acl передаваемое_название_группы # далее необходимо с образовавшимся acl работать как с обычным acl, # то есть задавать какие-то разрешения с помощью соответствующих параметров

Если данную схему наложить на наш домен и нашу задачу, то получится примерно следующий конфиг:

ldap ~ # grep -v ^# /etc/squid3/squid.conf | grep -v ^$ auth_param negotiate program /usr/lib/squid3/squid_kerb_auth auth_param negotiate children 15 auth_param negotiate keep_alive on external_acl_type ldap_verify %LOGIN /usr/lib/squid3/squid_ldap_group -R \ -b "dc=ad,dc=local" -f "(&(objectclass=user)(sAMAccountName=%v)(memberOf=cn=%a,ou=groups,ou=UNIXs,dc=ad,dc=local))"\ -D adsquid@ad.local -K -W /etc/squid3/aduser dc.ad.local. acl manager proto cache_object acl localhost src 127.0.0.1/32 acl to_localhost dst 127.0.0.0/8 0.0.0.0/32 acl SSL_ports port 443 acl Safe_ports port 80 # http acl Safe_ports port 21 # ftp acl Safe_ports port 443 # https acl CONNECT method CONNECT acl localnet src 10.0.0.0/16 acl to_localnet dst 10.0.0.0/16 acl users external ldap_verify squid acl users-list external ldap_verify squid-list acl whitelist dstdomain "/etc/squid3/acls/whitelist.acl" acl allusers proxy_auth REQUIRED http_access allow manager localhost http_access allow localhost http_access deny manager http_access deny !Safe_ports http_access deny CONNECT !SSL_ports http_access allow users http_access allow users-list whitelist http_access deny !allusers all http_access deny all http_port 10.0.0.10:3129 http_port 127.0.0.1:3129 hierarchy_stoplist cgi-bin ? coredump_dir /var/spool/squid3 refresh_pattern ^ftp: 1440 20% 10080 refresh_pattern ^gopher: 1440 0% 1440 refresh_pattern -i (/cgi-bin/|\?) 0 0% 0 refresh_pattern . 0 20% 4320

Давайте разберем получившийся конфиг. Как видно, добавился параметр external_acl_type, заставляющий sqiud обращаться к каталогу LDAP, расположенному на контроллере домена dc.ad.local, через хелпер squid_ldap_group. squid_ldap_group ищет пользователей в каталоге, начиная с пути dc=ad,dc=local, авторизованных пользователей, принадлежащих некоторым группам, имена которых (групп) передаются из acl в переменную %a. Как мы видим, у нас пропал параметр -d за ненадобностью и появился параметр -K. Давайте его разберем. Мы , что при Negotiate Kerberos аутентификации имя пользователя у нас получается в виде пользователь@ДОМЕН, а хелпер squid_ldap_group использует имена в формате пользователь (то есть без доменной части). Так вот, ключ -K заставляет squid_ldap_group «обрезать» часть имени @ДОМЕН и корректно сравнивать имя пользователя и группу.

Далее мы видим, что появилось 3 новых acl — users, users-list и whitelist, которые проверяют принадлежность пользователя к группе с именем squid, к группе с именем squid-list и задает белый список сайтов соответственно. При этом, про первые 2 acl было бы понятней сказать, что они передают в external_acl_type с именем ldap_verify имя группы, которой должен принадлежать аутентифицированный пользователь.

Ну и последнее — это появление двух параметров http_access, которые разрешают доступ acl с именем users и acl с именем users-list при доступе этих пользователей к сайтам из acl whitelist. Кроме того, был убран параметр http_access allow allusers, который разрешал доступ всем аутентифицированным пользователям.

На этом в настройке можно поставить точку. Перезапускаем сквид и наши пользователи, которые входят в доменные группы squid и squid-list могут работать в интернете.

Практическое использование SPNEGO и Kerberos

Теперь, когда мы увидели, как работает аутентификация Kerberos и как мы можем использовать SPNEGO с Kerberos в веб-приложениях, мы можем усомниться в необходимости этого. Хотя это имеет полный смысл использовать его в качестве механизма единого входа в корпоративной сети, почему мы должны использовать его в веб-приложениях?

Ну, во-первых, даже спустя столько лет Kerberos все еще очень активно используется в корпоративных приложениях, особенно в приложениях на базе Windows. Если организация имеет несколько внутренних и внешних веб-приложений, имеет смысл расширить одну и ту же инфраструктуру единого входа, чтобы охватить их все . Это значительно облегчает администраторам и пользователям организации беспрепятственный доступ к различным приложениям.

Сценарий 2. Настройка ограниченного делегирования в учетной записи NetworkService

В этом разделе описывается, как реализовать ограниченное делегирования только для S4U2Proxy или Kerberos при использовании учетной записи NetworkService для прокси-страниц веб-регистрации.

Необязательный шаг: Настройка имени для использования для подключений

Вы можете назначить имя роли веб-регистрации, которую клиенты могут использовать для подключения. Эта конфигурация означает, что входящие запросы не должны знать имя компьютера переднего сервера веб-регистрации или другие сведения о маршрутизации, такие как каноническое имя DNS (CNAME).

Например, предположим, что имя компьютера сервера веб-регистрации — WEBENROLLMAC (в домене Contoso). Вместо входящих подключений необходимо использовать имя ContosoWebEnroll. В этом случае URL-адрес подключения будет следующим:

Это не будет следующим образом:

Чтобы использовать такую конфигурацию, выполните следующие действия:

-

В файле зоны DNS для домена создайте запись псевдонима или запись имени хозяина, которая сопоповедет новое имя подключения к IP-адресу роли веб-регистрации. Используйте средство Ping для проверки конфигурации маршрутов.

В примере, который был ранее рассмотрен, в файле зоны имеется запись псевдонима, которая сопочает ContosoWebEnroll с IP-адресом роли веб-регистрации.

-

Настройте новое имя в качестве SPN для переднего сервера веб-регистрации. Для этого выполните следующие действия:

- В Active Directory пользователи и компьютеры подключаются к домену, а затем выберите Компьютеры.

-

Щелкните правой кнопкой мыши учетную запись компьютера переднего сервера веб-регистрации, а затем выберите свойства.

Примечание

Эта учетная запись также называется «учетная запись машины».

- Выберите службу Редактор > атрибутовPrincipalName.

-

Введите HTTP/ <ConnectionName> <DomainName.com> , выберите Добавить, а затем выберите ОК.

Примечание

В этой строке это новое имя, которое вы определили, и <ConnectionName> <DomainName> это имя домена.

В примере строка HTTP/ContosoWebEnroll.contoso.com.

1. Настройка делегирования

-

Если вы еще не подключены к домену, сделайте это сейчас в Active Directory Пользователи и компьютеры, а затем выберите компьютеры.

-

Щелкните правой кнопкой мыши учетную запись компьютера переднего сервера веб-регистрации, а затем выберите свойства.

Примечание

Эта учетная запись также называется «учетная запись машины».

-

Выберите Делегирования, а затем выберите Доверяйте этому компьютеру только для делегирования указанных служб.

Примечание

Если вы можете гарантировать, что клиенты всегда будут использовать проверку подлинности Kerberos при подключении к этому серверу, выберите только Использование Kerberos.

Если некоторые клиенты будут использовать другие методы проверки подлинности, такие как NTLM или проверка подлинности на основе форм, выберите Используйте любой протокол проверки подлинности.

2. Создание и привязка сертификата SSL для веб-регистрации

Чтобы включить страницы веб-регистрации, создайте сертификат домена для веб-сайта и привязывайте его к первому сайту по умолчанию. Для этого выполните следующие действия:

-

Откройте диспетчер IIS.

-

В дереве консоли выберите и выберите <HostName_> _Server Certificates в области действий.

Примечание

<HostName> это имя переднего веб-сервера.

-

В меню Действия выберите Создание сертификата домена.

-

После создания сертификата выберите веб-сайт по умолчанию и выберите привязки.

-

Убедитесь, что порт установлен до 443. Затем в сертификате SSL выберите сертификат, созданный на шаге 3. Выберите ОК, чтобы привязать сертификат к порту 443.

Аннотация

В этой статье пошаговые инструкции по реализации службы для прокси-серверов (S4U2Proxy) или ограниченной делегирования только kerberos для прокси-страниц веб-регистрации. В этой статье описываются следующие сценарии конфигурации:

- Настройка делегирования для учетной записи настраиваемой службы

- Настройка делегирования в учетную запись NetworkService

Примечание

Описанные в этой статье процессы специфика для определенной среды. Один и тот же рабочий процесс может не работать в другой ситуации. Однако принципы остаются одинаковыми. На следующем рисунке обобщается эта среда.

Вычисление максимального размера маркера

Чтобы рассчитать размер маркера, который Windows для конкретного пользователя, используйте следующую формулу. Этот расчет помогает определить, нужно ли менять .

TokenSize = 1200 + 40d + 8s

Для Windows Server 2012 (и более поздних версий) эта формула определяет свои компоненты следующим образом:

- 1200. Предполагаемое накладные значения для билета Kerberos. Это значение может варьироваться в зависимости от таких факторов, как длина доменного имени DNS и длина имени клиента.

-

d. Сумма следующих значений:

- Количество членства в универсальных группах, которые находятся за пределами домена учетной записи пользователя.

- Количество SID-данных, хранимых в атрибуте учетной записи. Это значение учитывает членство в группе и SID пользователей.

-

s. Сумма следующих значений:

- Количество членства в универсальных группах, которые находятся в домене учетной записи пользователя.

- Количество членов в доменно-локальных группах.

- Количество участников в глобальных группах.

Windows Сервер 2008 R2 и более ранние версии используют ту же формулу. Тем не менее, в этих версиях число членов группы домена и локальной группы является частью значения d, а не значения s.

Если у вас есть значение 0x0000FFFF (64K), вы можете быть в состоянии буферить примерно 1600 D-класса SID или примерно 8000 S-class SIDs. Однако на значение, которое можно безопасно использовать, влияет ряд других факторов, в том числе следующие:

Если вы используете доверенные учетные записи делегирования, каждый SID требует в два раза больше места.

Если у вас несколько трастов, настройте эти траста для фильтрации siD-систем. Эта конфигурация снижает влияние размера билета Kerberos.

Если вы используете Windows Server 2012 или более поздний вариант, на требования к пространству SID также влияют следующие факторы:

В PAC существует новая схема сжатия СИД. Дополнительные сведения см. в сжатии Сжатие SID ресурса KDC. Эта функция уменьшает размер, необходимый для SID-элементов в билете.

Динамический контроль доступа добавляет утверждения Active Directory к билету, увеличивая требования к размеру. Однако после развертывания утверждений с Windows Server 2012 файловых серверов можно ожидать поэтапного развертывания значительного числа групп, которые контролируют доступ к файлам. Это сокращение, в свою очередь, может уменьшить размер, необходимый в билете. Дополнительные сведения см

в обзоре динамического доступа: Обзор сценариев.

Если вы настроили Kerberos на использование неподдерживаемой делегирования, необходимо удвоить значение из формулы, чтобы получить допустимую оценку .

Важно!

В 2019 г. Корпорация Майкрософт отправила обновления в Windows, которые изменили конфигурацию неподготовленного делегирования для Kerberos на отключенную

Дополнительные сведения см. в статью Updates to TGT delegation across incoming trusts in Windows Server.

Так как сжатие SID ресурсов широко используется и неконтентированное делегированное число неограниченно, 48000 или больше должны стать достаточными для всех сценариев.

# Команды для выполнения по вышеперечисленным пунктам

На контроллере домена:

setspn -A HTTP/runaserver.test.com runauser

ktpass -princ HTTP/runaserver.test.com -pass * -mapuser runauser

На сервере:

ktab -a HTTP/runaserver.test.com -n 0 -k C:/runawfe/krb5.keytab

Настройка браузера

Для того чтобы браузер пытался использовать Kerberos для аутентификации:

- в нём должна быть включена настройка Enable Integrated Windows Authentication (в некоторых версиях IE её нет)

- настройки зоны безопасности должны позволять её использование, по умолчанию это настроено для LocalIntranet

- настройка {SERVER_SPN} должна быть корректно произведена

Во время запроса на сервере формируется в логе Request Authorization:

- Negotiate YIIV… — правильно

- Negotiate TlRMT… — неправильно (попытка использовать NTLM)

Если по нажатию на ссылке Сквозная аутентификация (kerberos) будет выведено окно с вводом логина/пароля — то это значит что браузер не получил сервисный тикет в контроллере домена или даже не пытался это сделать. При возникновении такой ситуации самым действенным оказывается использование WireShark для прослушивания траффика по порту 88 с контроллером домена.

Настройка оповещателя

На сервере должна быть корректно настроена аутентификация.

Настройка для получения заданий

Настроить kerberos.properties если authentication.type установлено в kerberos (для sspiKerberos это не требуется):

appName=com.sun.security.jgss.initiate moduleClassName=com.sun.security.auth.module.Krb5LoginModule useTicketCache=true doNotPrompt=true debug=true serverPrincipal=HTTP/runaserver.test.com

Настройка для браузера

Настройку login.relative.url установить в /krblogin.do.

Типичные проблемы

ошибка

описание

что делать

Client not found in Kerberos database (6)

SPN не зарегистрирован как пользователь (UserPrincipalName) либо продублирован (setspn -x)

Зарегистрировать SPN либо удалить дубликат

Pre-authentication information was invalid (24)

Неправильный пароль либо несовпадение информации по логину (UserPrincipalName изменён?).

Обратите внимание на атрибут salt в пакете KRB Error: KRB5KDC_ERR_PREAUTH_FAILED, он должен совпадать с principal, для которого вы получаете тикет; если не совпадает — то в БД kerberos что-то не так, попробуйте вновь воспользоваться командой ktpass

Сменить пароль (у пользователя и при формировании keytab)

Message stream modified (41)

Некорректно задано имя

Задать имя корректно — как оно задано на контроллере домена с учётом регистра

Clients credentials have been revoked (18)

Пользователь заблокирован

В настройках пользователя снять галочку Account is disabled

HTTP 400 при попытке обработки тикета YIIV…

Увеличить разрешённый максимум в Jboss с помощью настройки org.apache.coyote.http11.Http11Protocol.MAX_HEADER_SIZE в standalone.xml

No valid credentials provided (Mechanism level: Attempt to obtain new ACCEPT credentials failed!)

Настройка appName=com.sun.security.jgss.accept является устаревшей — для старых версий JDK

Изменить на com.sun.security.jgss.krb5.accept в kerberos.properties

Encryption type AES256 CTS mode with HMAC SHA1-96 is not supported/enabled

Нет поддержки типа шифрования AES-256 в JDK

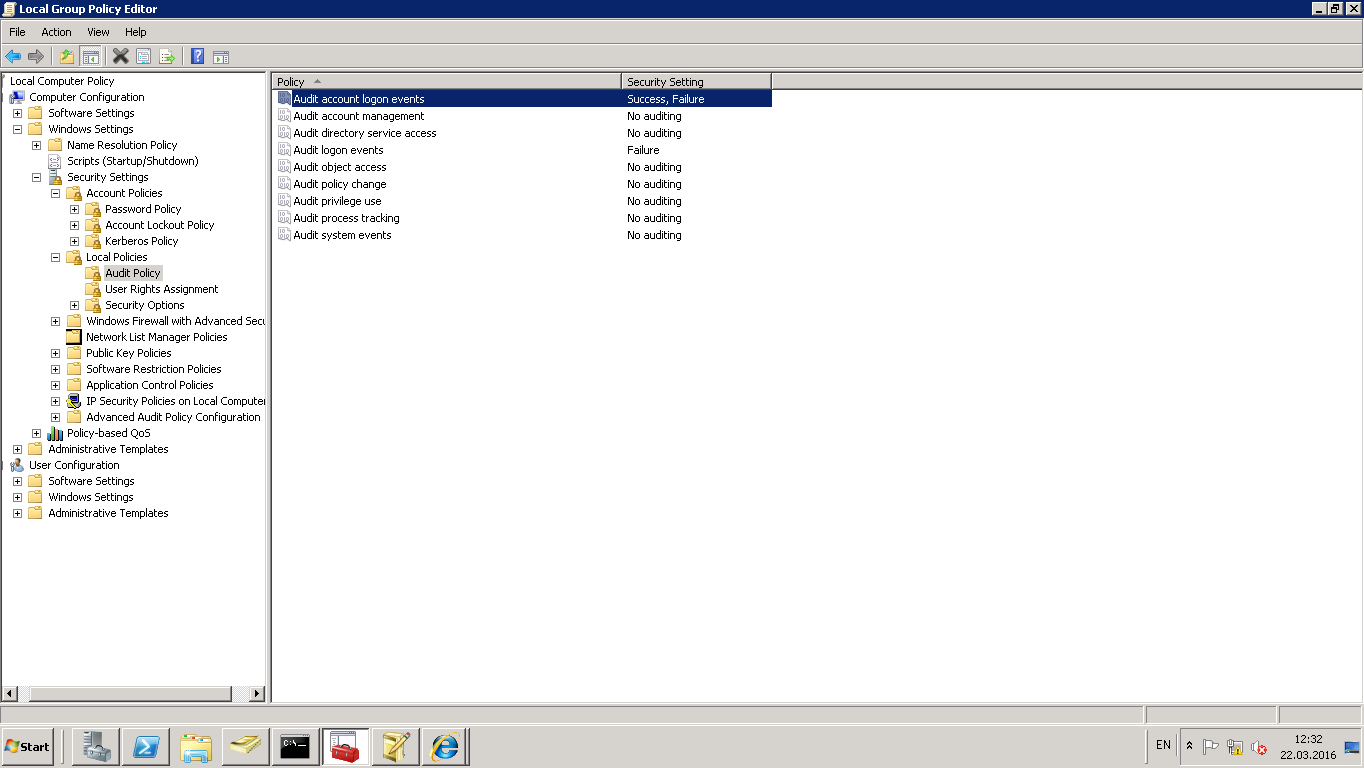

Включение аудита на контроллере домена иногда помогает понять проблему (логирование происходит в журнале событий, категория Безопасность.

Отказ от посещения веб-сайта

Рекомендуется в тех случаях, когда выданное браузером предупреждение полностью или частично оправдано: неизвестный сайт (переход на подобные сайты чаще всего осуществляется через выданные поисковой системой ссылки), веб-страница социальной сети (скорее всего, поддельная) или ресурс, предполагающий финансовое взаимодействие через платежные системы и банковские карты. Иными словами, любой сайт, предполагающий ввод в специальные формы данных учётной записи, реквизитов карты и т.д.

В подобных ситуациях целесообразно проверить адресную строку браузера на предмет шифрования по протоколу https: принадлежащие мошенникам сайты-клоны обычно используют защищённые протокол http, что неприемлемо для официальных веб-страниц.

Токен и смарт-карта

Наверно, самым надежным и простым в реализации способом двухфакторной аутентификации является использование криптографического токена или смарт-карты. Токен — это USB-устройство, которое является и считывателем, и смарт-картой одновременно. Первым фактором в таком случае является факт владения устройством, а вторым — знание его PIN-кода.

Использовать токен или смарт-карту, тут кому, что удобнее. Но исторически так сложилось, что в России больше привыкли использовать токены, так как они не требуют использования встроенных или внешних считывателей смарт-карт. У токенов есть и свои минусы. Например, на нем не напечатаешь фотографию.

На фотографии изображена типичная смарт-карта и считыватель.

Однако вернемся к корпоративной безопасности.

А начнем мы с домена Windows, ведь в большинстве компаний в России корпоративная сеть построена именно вокруг него.

Как известно, политики Windows-домена, настройки пользователей, настройки групп в Active Directory предоставляют и разграничивают доступ к огромному количеству приложений и сетевых сервисов.

Защитив учетную запись в домене, мы можем защитить большинство, а в некоторых случаях и вообще все внутренние информационные ресурсы.

Почему двухфакторная аутентификация в домене по токену с PIN-кодом безопаснее обычной парольной схемы?

PIN-код привязан к определенному устройству, в нашем случае к токену. Знание PIN-кода само по себе ничего не дает.

Например, PIN-код от токена можно диктовать по телефону другим лицам и это ничего не даст злоумышленнику, если вы достаточно бережно относитесь к токену и не оставляете его без присмотра.

С паролем же ситуация совершенно иная, если злоумышленник подобрал, угадал, подсмотрел или еще каким-то образом завладел паролем от учетной записи в домене, то он сможет беспрепятственно зайти, как в сам домен, так и в другие сервисы компании, в которых используется эта же учетная запись.

Токен является уникальным некопируемым физическим объектом. Им обладает легитимный пользователь. Двухфакторную аутентификацию по токену можно обойти только тогда, когда администратор намеренно или по недосмотру оставил для этого «лазейки» в системе.

RFC по теме

Неполный список связанных с Kerberos RFC.

| RFC | Описание/статус |

| RFC 4120 | The Kerberos Network Authentication Service (V5). Служба сетевой аутентификации Kerberos (версия 5). C. Neuman, T. Yu, S. Hartman, K. Raeburn. Июль 2005 г. Отменяет RFC1510. Обновлён в RFC4537, RFC5021, RFC5896, RFC6111, RFC6112, RFC6113. Статус: PROPOSED STANDARD. |

| RFC 4121 | The Kerberos Version 5 Generic Security Service Application Program Interface (GSS-API) Mechanism: Version 2. Механизм общего программного интерфейса систем безопасности (GSS-API) Kerberos версии 5: версия 2. L. Zhu, K. Jaganathan, S. Hartman. Июль 2005 г. Обновляет RFC1964. Обновлён в RFC6112. Статус: PROPOSED STANDARD. |

| RFC 6111 | Additional Kerberos Naming Constraints. Дополнительные ограничения именования в Kerberos. L. Zhu. Апрель 2011 г. Обновляет RFC4120. Статус: PROPOSED STANDARD. |

| RFC 6112 | Anonymity Support for Kerberos. Поддержка анонимности для Kerberos. L. Zhu, P. Leach, S. Hartman. Апрель 2011 г. Обновляет RFC4120, RFC4121, RFC4556. Статус: PROPOSED STANDARD. |

| RFC 6113 | A Generalized Framework for Kerberos Pre-Authentication. Обобщенный механизм предварительной аутентификации для Kerberos. S. Hartman, L. Zhu. Апрель 2011 г. Обновляет RFC4120. Статус: PROPOSED STANDARD. |

| RFC 6251 | Using Kerberos Version 5 over the Transport Layer Security (TLS) Protocol. Использование Kerberos версии 5 поверх протокола TLS. S. Josefsson. Май 2011 г. Статус: INFORMATIONAL. |

Проблемы, комментарии, предположения, исправления (включая битые ссылки) или есть что добавить? Пожалуйста, выкроите время в потоке занятой жизни, чтобы написать нам, вебмастеру или в службу поддержки. Оставшийся день Вы проведёте с чувством удовлетворения.

Нашли ошибку в переводе? Сообщите переводчикам!

Сообщение об ошибке «Не удалось связаться с областью сервера»

-

Убедитесь, что вы ввели правильное имя пользователя Kerberos.

Имя пользователя Kerberos, polzovatel@example.com, состоит из:- используемого при входе имени пользователя, также известного как sAMAccountName;

- области Kerberos, которая, как правило, совпадает с доменным именем Windows.

- Убедитесь, что сетевое подключение настроено правильно.

Проверьте, может ли устройство Chrome подключиться к серверу по стандартному порту Kerberos – 88. - Убедитесь, что настройки DNS заданы правильно.

Для работы Kerberos необходимы определенные записи SRV, которые позволяют найти доменное имя DNS сервиса Kerberos. Например, если домен, в который выполняется вход (также называемый областью), имеет вид example.com, а доменное имя DNS единственного сервиса Kerberos имеет вид dc.example.com, нужно добавить следующие записи SRV:

| Сервис | Протокол | Приоритет | Вес | Порт | Назначение (имя хоста) |

|---|---|---|---|---|---|

| _kerberos | _udp.dc._msdcs | 100 | 88 | dc.example.com | |

| _kerberos | _tcp.dc._msdcs | 100 | 88 | dc.example.com | |

| _kerberos | _udp | 100 | 88 | dc.example.com | |

| _kerberos | _tcp | 100 | 88 | dc.example.com | |

| _kerberos-master | _udp.dc._msdcs | 100 | 88 | dc.example.com | |

| _kerberos-master | _tcp.dc._msdcs | 100 | 88 | dc.example.com | |

| _kerberos-master | _udp | 100 | 88 | dc.example.com | |

| _kerberos-master | _tcp | 100 | 88 | dc.example.com |

Если вы не можете изменить настройки DNS, добавьте эти сопоставления в конфигурацию Kerberos.

Пример:

Если у вас по-прежнему возникают проблемы с получением билетов Kerberos, соберите системные журналы. Также, если возможно, соберите журналы tcpdump или wireshark. Затем обратитесь в службу поддержки.

# Настройка kerberos.properties

Создайте файл kerberos.properties в директории {RUNAWFE_JBOSS}/standalone/wfe.custom. Замените в нем имена на настоящие.

# задействовать аутентификацию используя RunaWFE API

api.auth.enabled=true

appName=com.sun.security.jgss.krb5.accept

moduleClassName=com.sun.security.auth.module.Krb5LoginModule

principal={SERVER_SPN}

storeKey=true

useKeyTab=true

keyTab={KEYTAB_PATH}

doNotPrompt=true

# режим отладки аутентификации

debug=true

# задействовать аутентификацию по протоколу HTTP (из веб-интерфейса)

http.auth.enabled=true

jcifs.http.enableNegotiate=true

# режим отладки аутентификации

sun.security.krb5.debug=true

jcifs.spnego.servicePrincipal={SERVER_SPN}

http.auth.preference=Kerberos

Вход с помощью социальных сетей

На странице Яндекс.Паспорта добавьте социальную сеть для быстрого входа в свой аккаунт в дальнейшем.

- В разделе «Социальные сети» нажмите «Добавить аккаунт».

- Выберите социальную сеть через которую в последствии вы будете выполнять вход на сервисах Yandex.

- Введите регистрационные данные соцсети и нажмите «Войти».

Теперь вы можете авторизоваться во всех сервисах Yandex через эту социальную сеть. Достаточно на странице авторизации выбрать соответствующую кнопку. Яндекс не знает паролей от вашей социальной сети. Использовать данный способ безопасно. Это сделано для удобства, так как если таких аккаунтов много все логины и пароли сложно запомнить, а вход через ВК или ОК, или Фейсбук (на выбор) упрощает взаимодействие с ПК и интернетом в целом.

На телефоне

Через мобильное приложение Яндекс браузера в аккаунт можно войти так:

- Открываем нашу программу, и в правой части поисковой строчки видим значок в виде трех точек. Один раз кликаем по нему.

- Всплывет меню с различными функциями и способностями браузера. В самом верху данного окна найдем графу «Войти в Яндекс».

- После этих действий запустится новая вкладка с авторизацией аккаунта. В строке по центру экрана нужно будет ввести логин, почту или телефон. Внизу страницы можно воспользоваться быстрой авторизацией аккаунта через социальную сеть. Если с помощью такой функции зайти вы не можете, то вводите свои данные и жмете на строчку «Войти».

- Следующим шагом вводим пароль от нашего аккаунта и кликаем на желтую кнопку «Войти» один раз.

- Готово! После этого нас перебросит на страницу «Яндекс Паспорт», уже от туда можно редактировать свой аккаунт.