Description

Entries in this file govern connection establishment by defining exceptions to the policies laid out in shorewall-policy(5). By

default, subsequent requests and responses are automatically allowed using

connection tracking. For any particular (source,dest) pair of zones, the

rules are evaluated in the order in which they appear in this file and the

first terminating match is the one that determines the disposition of the

request. All rules are terminating except LOG and COUNT rules.

Warning

If you masquerade or use SNAT from a local system to the internet,

you cannot use an ACCEPT rule to allow traffic from the internet to that

system. You must use a DNAT rule

instead.

The rules file is divided into sections. Each section is introduced

by a «Section Header» which is a line beginning with ?SECTION and followed

by the section name.

Sections are as follows and must appear in the order listed:

- ALL

-

This section was added in Shorewall 4.4.23. Rules in this

section are applied, regardless of the connection tracking state of

the packet and are applied before rules in the other

sections. - ESTABLISHED

-

Packets in the ESTABLISHED state are processed by rules in

this section.The only ACTIONs allowed in this section are ACCEPT, DROP,

REJECT, LOG, NFLOG, NFQUEUE and QUEUEThere is an implicit ACCEPT rule inserted at the end of this

section. - RELATED

-

Packets in the RELATED state are processed by rules in this

section.The only ACTIONs allowed in this section are ACCEPT, DROP,

REJECT, LOG, NFLOG, NFQUEUE and QUEUEThere is an implicit rule added at the end of this section

that invokes the RELATED_DISPOSITION (shorewall.conf(5)). - INVALID

-

Added in Shorewall 4.5.13. Packets in the INVALID state are

processed by rules in this section.The only Actions allowed in this section are ACCEPT, DROP,

REJECT, LOG, NFLOG, NFQUEUE and QUEUE.There is an implicit rule added at the end of this section

that invokes the INVALID_DISPOSITION (shorewall.conf(5)). - UNTRACKED

-

Added in Shorewall 4.5.13. Packets in the UNTRACKED state are

processed by rules in this section.The only Actions allowed in this section are ACCEPT, DROP,

REJECT, LOG, NFLOG, NFQUEUE and QUEUE.There is an implicit rule added at the end of this section

that invokes the UNTRACKED_DISPOSITION (shorewall.conf(5)). - NEW

-

Packets in the NEW state are processed by rules in this

section. If the INVALID and/or UNTRACKED sections are empty or not

included, then the packets in the corresponding state(s) are also

processed in this section.

Note

If you are not familiar with Netfilter to the point where you are

comfortable with the differences between the various connection tracking

states, then it is suggested that you place all of your rules in the NEW

section (That’s after the line that reads ?SECTION NEW’).

Warning

If you specify FASTACCEPT=Yes in shorewall.conf(5) then the

ALL, ESTABLISHED and RELATED sections must be empty.

An exception is made if you are running Shorewall 4.4.27 or later

and you have specified a non-default value for RELATED_DISPOSITION or

RELATED_LOG_LEVEL. In that case, you may have rules in the RELATED

section of this file.

You may omit any section that you don’t need. If no Section Headers

appear in the file then all rules are assumed to be in the NEW

section.

When defining rules that rewrite the destination IP address and/or

port number (namely DNAT and REDIRECT rules), it is important to keep

straight which columns in the file specify the packet before rewriting and

which specify how the packet will look after rewriting.

-

The DEST column specifies the final destination for the packet

after rewriting and can include the final IP address and/or port

number. -

The remaining columns specify characteristics of the packet

before rewriting. In particular, the ORIGDEST column gives the

original destination IP address of the packet and the DPORT column

give the original destination port(s).

The columns in the file are as follows (where the column name is

followed by a different name in parentheses, the different name is used in

the alternate specification syntax).

Как пользоваться Linux в WSL

Чтобы открыть установленную вами среду Linux, просто откройте меню «Пуск» и найдите установленный вами дистрибутив. Например, если вы установили Kali Linux, запустите ярлык Kali Linux.

Вы можете закрепить этот ярлык приложения в меню «Пуск», на панели задач или на рабочем столе для облегчения доступа.

При первом запуске среды Linux вам будет предложено ввести имя пользователя и пароль UNIX. Они необязательно должны совпадать с вашим именем пользователя и паролем Windows, но будут использоваться в среде Linux.

Например, если вы введёте «alex» и «hackware» в качестве учётных данных, ваше имя пользователя в среде Linux будет «alex», а пароль, который вы используете в среде Linux, будет «hackware» — независимо от вашего имени пользователя Windows и его пароля.

Вы можете запустить установленную среду Linux, выполнив команду wsl. Если у вас установлено несколько дистрибутивов Linux, вы можете выбрать среду Linux по умолчанию, запускаемую этой командой.

Если у вас установлена Kali Linux, вы также можете запустить команду kali, чтобы установить её. Для openSUSE Leap 15 SP1 используйте opensuse-15-sp1. Для SUSE Linux Enterprise Server 15 SP1 используйте SLES-15-SP1. Эти команды перечислены на странице каждого дистрибутива Linux в Магазине Windows.

Вы по-прежнему можете запустить среду Linux по умолчанию, выполнив команду bash, но Microsoft утверждает, что это устарело. Это означает, что команда bash может перестать работать в будущем.

Если у вас есть опыт использования оболочки Bash в Linux, Mac OS X или других платформах, вы будете как дома.

В Kali Linux и Ubuntu вам нужно добавить к команде префикс sudo, чтобы запустить её с правами root. Пользователь «root» на платформах UNIX имеет полный доступ к системе, как пользователь «Администратор» в Windows. Ваша файловая система Windows в среде оболочки Bash находится в /mnt/c.

Ещё одна важная особенность дистрибутивов Linux, запущенных этим образом, в том, что прямо в консоли Linux вы можете выполнять команды Windows.

Связанная статья: Что такое sudo

Используйте те же команды терминала Linux, которые вы используете в этой операционной системе. Если вы привыкли к стандартной командной строке Windows с её командами DOS, вот несколько основных команд, общих для Bash и Windows:

- Изменить каталог: cd в Bash, cd или chdir в DOS

- Список содержимого каталога: ls в Bash, dir в DOS

- Перемещение или переименование файла: mv в Bash, move и rename в DOS

- Скопировать файл: cp в Bash, copy в DOS

- Удалить файл: rm в Bash, del или erase в DOS

- Создайте каталог: mkdir в Bash, mkdir в DOS

- Используйте текстовый редактор: vi или nano в Bash, edit в DOS

Связанная статья: Азы работы в командной строке Linux (часть 1), а также последующе части

Важно помнить, что, в отличие от Windows, оболочка Bash и её среда, имитирующая Linux, чувствительны к регистру. Другими словами, «File.txt» с большой буквы отличается от «file.txt» без заглавной буквы.. Дополнительные инструкции смотрите в серии наших руководств Азы работы в командной строке Linux для начинающих.

Дополнительные инструкции смотрите в серии наших руководств Азы работы в командной строке Linux для начинающих.

Вам нужно будет использовать команду apt для установки и обновления программного обеспечения среды Debian, Kali Linux, Ubuntu. Не забудьте указать перед этими командами префикс sudo, чтобы они запускались от имени пользователя root — Linux-эквивалента Администратора. Вот команды apt, которые вам нужно знать:

Загрузить обновлённую информацию о доступных пакетах:

sudo apt update

Установить пакет приложения (замените «ИМЯ-ПАКЕТА» на имя пакета):

sudo apt install ИМЯ-ПАКЕТА

Удаление пакета приложения (замените «ИМЯ-ПАКЕТА» на имя пакета):

sudo apt remove ИМЯ-ПАКЕТА

Поиск доступных пакетов (замените СЛОВО словом, по которому нужно искать пакеты в именах и описаниях):

sudo apt search СЛОВО

Загрузите и установите последние версии установленных пакетов:

sudo apt full-upgrade

Если вы установили дистрибутив SUSE Linux, вместо этого вы можете использовать команду zypper для установки программного обеспечения.

После того, как вы загрузили и установили приложение, вы можете ввести его имя в запросе, а затем нажать Enter, чтобы запустить его. Дополнительную информацию смотрите в документации к конкретному приложению.

Программное обеспечение, устанавливаемое в оболочке Bash, ограничено оболочкой Bash. Вы можете получить доступ к этим программам из командной строки, PowerShell или где-либо ещё в Windows, но только если вы запустите команду вида

bash -c КОМАНДА

Как реализуется защита ОС?

Стартовое окно не выдает терминатора среди ОС

Astra Linux Special Edition рассматривает одного и того же пользователя в зависимости от действия как разных пользователей (так называемый «мандатный доступ») и создаёт для них отдельные домашние каталоги, одновременный прямой доступ пользователя к которым не допускается.

Всего система использует 256 уровней доступа (от 0 до 255) и 64 категории доступа, разграничивающий допуск к различным операциям с файлами, файловой системой, стеком TCP/IP и многое другое.

Принятие решения о запрете или разрешении доступа пользователя или программы к файлу или его блоку принимается на основе типа операции (чтение/запись/исполнение) и шаблонного эталона безопасности на основе собственной запатентованной модели, распространяющейся на информационные потоки в системе.

Включающаяся в патент уникальная иерархия позволяет точно отличать пользователя от зловреда или несанкционированного управления извне и самостоятельно определять ОС скомпрометированные (несоответствующие правилам доступа) файлы и препятствовать доступу таким файлам или операциям к дистрибутиву и файловой системе.

Система контролирует каждый шаг программ

В том случае, если исполняемый код скачивается, его запуск осуществляется в защищенной области памяти, который ограничивает доступ к данным и системе на всех уровнях.

Операционная система, её файлы и отдельные элементы хэшируются, протоколируются и сравниваются с эталонными, что позволяет полностью исключить подмену или изменение кода ОС.

Раздробленность

Очень часто Linux упрекают в том, что в нем единства. Существует множество дистрибутивов и окруженной рабочего стола, которые могут сильно различаться как по своей работе, так и внутреннем строении. Из-за этого, мол, распыляются силы разработчиков, которые вместо того, чтобы совместно работать над чем либо одним, отдельно друг от друга создают свои “велосипеды”.

Но в плане безопасности данный факт играет положительную роль. Разнообразие дистрибутивов, оболочек, систем управления пакетами, почтовых клиентов, препятствуют широкому распространению вирусов. Ведь написать зловред, который сможет работать во всем этом “зоопарке” – очень сложно.

Архитектура Windows не настолько разнообразна, поэтому если вирус сможет попасть хотя бы на несколько компьютеров, он с легкостью сможет заражать и другие машины, особенно если они включены в одну сеть.

Базовый набор программ: на все случаи жизни

Файл-менеджер наследует двухпанельную идеологию «Проводника» Windows, умеет монтировать архивы как папки и вычислять контрольные суммы, подтверждая целостность компонентов.

Браузер — Mozilla Firefox или Chromium в стандартном облачении для Debian. Скромно и со вкусом.

Редактором графики выступает GIMP, EasyPaint, Inkscape и ряд фирменных приложений для офисной работы с изображениями: сканирования, распознавания, создания скриншотов.

Офисным пакетом выбрали LibreOffice со словариком GoldenDict, а дополняют их просмотрщик qpdfviewer и текстовый редактор JuffEd.

Мультимедийные программы представлены VLC Media Pleer, QasMixer, Audacity, Clementine, guvcview.

В целом, система готова к офисному использованию и не требует установки дополнительных приложений, даже предоставляя определенные альтернативы.

Простейшая настройка dnsmasq

Эта служба очень неплохо справляется со своей задачей, и сеть /23 для неё не является проблемой, а простота и гибкость настроек делает её очень подходящей для нашей ситуации.

Так как файл настроек большой, приведу и его тоже в урезанном виде:

Думаю пояснять тут ничего особо не надо, задали интерфейс, на котором обслуживать DNS и DHCP запросы, задали диапазон раздаваемых адресов, задали некоторые передаваемые в DHCP параметры и задали авторитарный режим работы.

Теперь после «systemctl enable dnsmasq.service && systemctl restart dnsmasq.service» у нас заработает доступ в интернет с внутренних клиентов (как только аренду DHCP получат).

10. Уязвимость протокола HTTP/2

Это целая серия уязвимостей, которая была обнаружена в 2016 году в протоколе HTTP/2. Они получили коды CVE-2015-8659, CVE-2016-0150, CVE-2016-1546, CVE-2016-2525, CVE-2016-1544. Уязвимостям были подвержены все реализации этого протокола в Apache, Nginx Microsoft, Jetty и nghttp2.

Все они позволяют злоумышленнику очень сильно замедлить работу веб-сервера и выполнить атаку отказ от обслуживания. Например, одна из ошибок приводила к возможности отправки небольшого сообщения, которое на сервере распаковывалось в гигабайты. Ошибка была очень быстро исправлена и поэтому не вызвала много шума в сообществе.

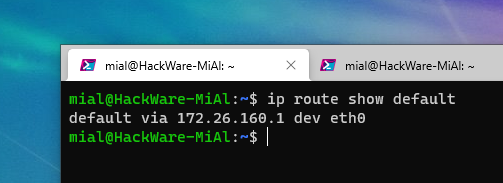

Как получить доступ к службам Windows из Linux на WSL

Рассмотрим другой вариант — на Windows запущен сервер (веб, FTP и пр.) или сетевая служба, можно ли к ней подключиться из Linux на WSL? Можно! Нам нужно знать IP адрес Windows в виртуальной сети, созданной для WSL.

Из Linux этот IP адрес можно посмотреть командой:

ip route show default

IP адрес Windows это 172.26.160.1.

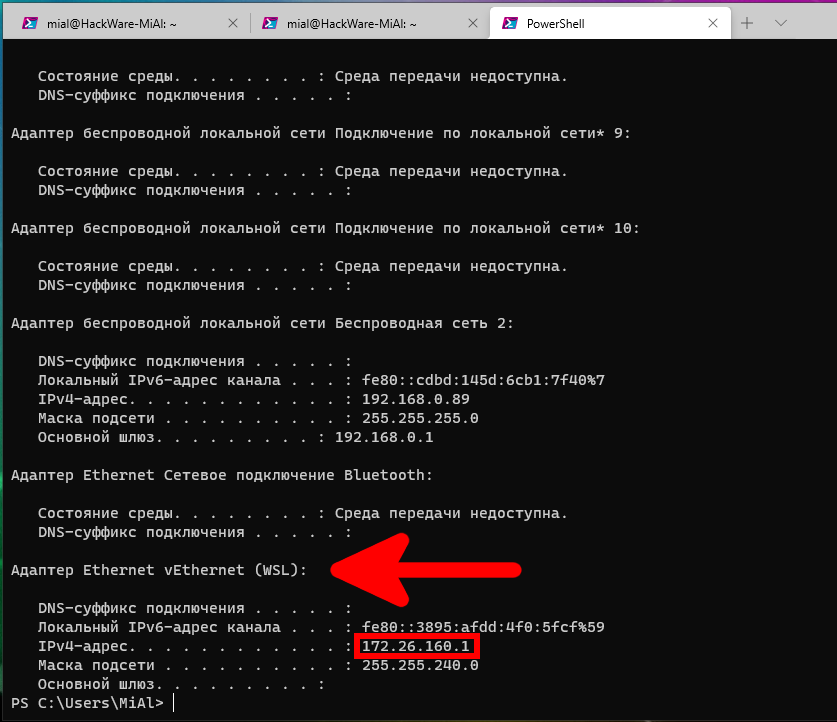

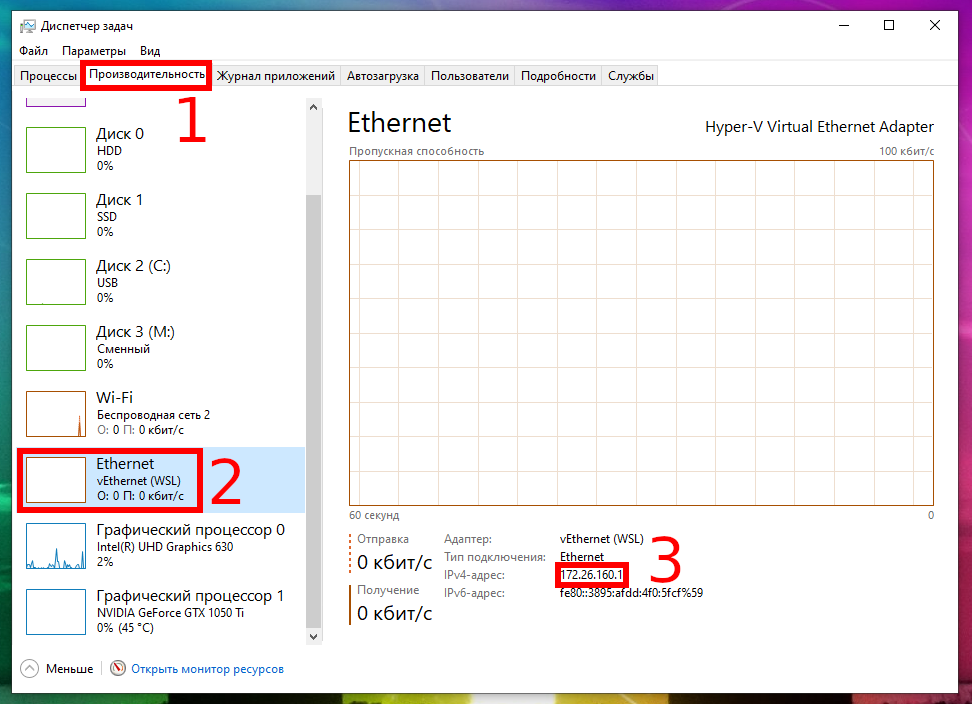

В самой Windows также можно посмотреть этот IP, причём как минимум двумя способами.

В терминале с помощью команды:

ipconfig

В графическом интерфейсе, в Диспетчере задач на вкладке «Производительность»:

Теперь используйте этот IP адрес для подключения к веб-серверу, FTP или любой другой службе Windows из Linux на WSL.

Почему не китайский Deepin

Huawei отказалась от красивого Deepin в пользу Astra. Она надежнее

По всей видимости, Huawei будет использовать Astra для своих серверов в Европе, а так же планирует возможные продажи ноутбуков с Astra.

Китайские разработчики имеют очень неплохой, красивый и удобный Deepin Linux, так же основанном на Debian с собственной средой Deepin Desktop Environment и набором утилит.

Однако в апреле 2018 Deepin Linux версии 15.5 был скомпрометирован шпионским программным обеспечением, замаскированным под стандартную утилиту из ядра системы.

Поэтому Россия стала для Huawei «третьей стороной», гарантом безопасности со стороны операционной системы.

Передача учетных данных по сети в открытом виде

данным нашего исследованияПример «летающих» учетных данных, выявленных с помощью PT NADНа видеоPT Network Attack Discovery

- WEB-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром.

- Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL механизмов аутентификации GSSAPI или GSS-SPNEGO.

- Для настройки аутентификации защищенной TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP серверу.

- Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут не быть доставлены на серверы, не поддерживающие шифрование.

- Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

- FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Макросы

ls /usr/share/shorewall/

action.A_Drop action.SetEvent macro.A_DropDNSrep macro.DropUPnP macro.IPP macro.MongoDB macro.Puppet macro.SNMP macro.Webcache action.allowInvalid actions.std macro.A_DropUPnP macro.Edonkey macro.IPPbrd macro.MSNP macro.Razor macro.SNMPTrap macro.Webmin action.A_Reject action.TCPFlags macro.AllowICMPs macro.Finger macro.IPPserver macro.MSSQL macro.Rdate macro.SPAMD macro.Whois action.AutoBL action.template macro.Amanda macro.FTP macro.IPsec macro.Munin macro.RDP macro.Squid macro.Xymon action.AutoBLL action.Untracked macro.AMQP macro.Git macro.IPsecah macro.MySQL macro.Redis macro.SSH modules action.Broadcast compiler.pl macro.Auth macro.GNUnet macro.IPsecnat macro.NNTP macro.Reject macro.Submission modules.essential action.DNSAmp configfiles macro.BGP macro.Gnutella macro.IRC macro.NNTPS macro.Rfc1918 macro.SVN modules.extensions action.Drop configpath macro.BitTorrent macro.Goto-Meeting macro.Jabberd macro.NTP macro.RIPbi macro.Syslog modules.ipset action.dropInvalid coreversion macro.BitTorrent32 macro.GRE macro.JabberPlain macro.NTPbi macro.RNDC macro.Telnet modules.tc action.DropSmurfs functions macro.BLACKLIST macro.HKP macro.JabberSecure macro.NTPbrd macro.Rsync macro.Telnets modules.xtables action.Established getparams macro.Citrix macro.HTTP macro.JAP macro.OpenVPN macro.SANE macro.template prog.footer action.IfEvent helpers macro.CVS macro.HTTPS macro.Jetdirect macro.OSPF macro.Sieve macro.Teredo Shorewall action.Invalid lib.base macro.DAAP macro.ICPV2 macro.Kerberos macro.PCA macro.SIP macro.TFTP shorewallrc action.New lib.cli macro.DCC macro.ICQ macro.L2TP macro.Ping macro.SixXS macro.Time version action.NotSyn lib.cli-std macro.DHCPfwd macro.ILO macro.LDAP macro.POP3 macro.SMB macro.Trcrt wait4ifup action.Reject lib.common macro.Distcc macro.IMAP macro.LDAPS macro.POP3S macro.SMBBI macro.VNC action.Related lib.core macro.DNS macro.IMAPS macro.Mail macro.PostgreSQL macro.SMBswat macro.VNCL action.ResetEvent macro.A_AllowICMPs macro.Drop macro.IPIP macro.mDNS macro.PPtP macro.SMTP macro.VRRP action.RST macro.ActiveDir macro.DropDNSrep macro.IPMI macro.mDNSbi macro.Printer macro.SMTPS macro.Web

shorewall.conf

Внести изменения в основной конфиг

# nano /etc/shorewall/shorewall.conf

- STARTUP_ENABLED=Yes — пусть запускается

- VERBOSITY=1 — многословность в консоли

- SHOREWALL_COMPILER=perl — чтобы не перепуталось, если что

- *_LOG_LEVEL — когда все заработает как надо, поставьте в none, чтобы не засоряло dmesg

- LOG_MARTIANS — так же

- IP_FORWARDING=On — для маскарадинга очень нужно. Можно, кончно, и в sysctl.conf это делать, но тут уместнее

-

CLAMPMSS=Yes — лучше включить, если у аплинка MTU меньше, чем у какой-нибудь из машин в домашней сетке.

No здесь может привести к крайне неприятному багу с неработающей википедией на части компов. - ADMINISABSENTMINDED=Yes — не мните себя б-гом, оставьте так

Технически подкованные пользователи

Не секрет, что Linux пользователи – чаще всего люди, осознанно выбравшие эту систему. То есть это те, кто в определенной степени интересуется IT. Такие люди, как правило, подкованы в компьютерной безопасности (хотя бы на минимальном уровне) и они не станут безраздумно открывать подозрительные вложения в электронных письмах, запускать неизвестные им программы и скрипты. Кроме того, если даже человек и сделает это, запрос пароля администратора его может остановить в последний момент.

Круг пользователей других ОС более широк: это и дети, молодые люди далекие от IT индустрии, для которых компьютер – мультимедийное устройство, пожилые люди – которые вообще боятся современных устройств и стараются другой раз обходить их стороной. В этом случае есть большой шанс, что зловред, попавший на компьютер, будет приведен в действие.

Настройка UFW Ubuntu

1. Как включить UFW

Сначала нужно отметить, что в серверной версии Ubuntu UFW по умолчанию включён, а в версии для рабочего стола он отключён. Поэтому сначала смотрим состояние фаервола:

Если он не включён, то его необходимо включить:

Затем вы можете снова посмотреть состояние:

Обратите внимание, что если вы работаете по SSH, то перед тем, как включать брандмауэр, нужно добавить правило, разрешающее работу по SSH, иначе у вас не будет доступа к серверу. Подождите с включением до пункта 3

2. Политика по умолчанию

Перед тем, как мы перейдём к добавлению правил, необходимо указать политику по умолчанию. Какие действия будут применяться к пакетам, если они не подпадают под созданные правила ufw. Все входящие пакеты будем отклонять:

А все исходящие разрешим:

3. Добавление правил UFW

Чтобы создать разрешающее правило, используется команда allow. Вместо allow могут использоваться и запрещающие правила ufw — deny и reject. Они отличаются тем, что для deny компьютер отсылает отправителю пакет с уведомлением об ошибке, а для reject просто отбрасывает пакет и ничего не отсылает. Для добавления правил можно использовать простой синтаксис:

$ ufw allow имя_службы$ ufw allow порт$ ufw allow порт/протокол

Например, чтобы открыть порт ufw для SSH, можно добавить одно из этих правил:

Первое и второе правила разрешают входящие и исходящие подключения к порту 22 для любого протокола, третье правило разрешает входящие и исходящие подключения для порта 22 только по протоколу tcp.

Посмотреть доступные имена приложений можно с помощью команды:

Можно также указать направление следования трафика с помощью слов out для исходящего и in для входящего.

$ ufw allow направление порт

Например, разрешим только исходящий трафик на порт 80, а входящий запретим:

Также можно использовать более полный синтаксис добавления правил:

$ ufw allow proto протокол from ip_источника to ip_назначения port порт_назначения

В качестве ip_источника может использоваться также и адрес подсети. Например, разрешим доступ со всех IP-адресов для интерфейса eth0 по протоколу tcp к нашему IP-адресу и порту 3318:

4. Правила limit ufw

С помощью правил limit можно ограничить количество подключений к определённому порту с одного IP-адреса, это может быть полезно для защиты от атак перебора паролей. По умолчанию подключения блокируются, если пользователь пытается создать шесть и больше подключений за 30 секунд:

К сожалению, настроить время и количество запросов можно только через iptables.

5. Просмотр состояния UFW

Посмотреть состояние и действующие на данный момент правила можно командой status:

Чтобы получить более подробную информацию, используйте параметр verbose:

С помощью команды show можно посмотреть разные отчеты:

- raw — все активные правила в формате iptables;

- builtins — правила, добавленные по умолчанию;

- before-rules — правила, которые выполняются перед принятием пакета;

- user-rules — правила, добавленные пользователем;

- after-rules — правила, которые выполняются после принятия пакета;

- logging-rules — правила логгирования пакетов;

- listening — отображает все прослушиваемые порты и правила для них;

- added — недавно добавленные правила;

Например, посмотрим список всех правил iptables:

Посмотрим все прослушиваемые порты:

Или недавно добавленные правила:

Чтобы удалить правило ufw, используется команда delete. Например, удалим ранее созданные правила для порта 80:

7. Логгирование в ufw

Чтобы отлаживать работу ufw, могут понадобится журналы работы брандмауэра. Для включения журналирования используется команда logging:

Также этой командой можно изменить уровень логгирования:

- low — минимальный, только заблокированные пакеты;

- medium — средний, заблокированные и разрешённые пакеты;

- high — высокий.

Лог сохраняется в папке /var/log/ufw. Каждая строчка лога имеет такой синтаксис:

В качестве действия приводится то, что UFW сделал с пакетом, например ALLOW, BLOCK или AUDIT. Благодаря анализу лога настройка UFW Ubuntu станет гораздо проще.

8. Отключение UFW

Если вы хотите полностью отключить UFW, для этого достаточно использовать команду disable:

Также, если вы что-то испортили в настройках и не знаете как исправить, можно использовать команду reset для сброса настроек до состояния по умолчанию:

11.1. Применение Kali Linux для оценки защищённости информационных систем

- В ходе исследования часто выполняют ручную установку пакетов, их настройку, или какие-то другие модификации ОС. Эти единичные изменения могут помочь быстрее привести Kali в рабочее состояние или решить конкретную проблему. Однако, их тяжело контролировать. Они усложняют поддержку ОС и её будущую настройку.

- Каждая задача по оценке безопасности системы уникальна. Поэтому, если вы, например, используете ОС, в которой остались заметки, код и другие изменения после анализа системы одного клиента, у другого клиента, это может привести к путанице, и к тому, что данные клиентов окажутся перемешанными.

Сборка собственных Live-ISO образовАвтоматическая установкаЗащита сетевых служб

Вместо заключения

Shorewall позволяет создавать конфигурации практически любой сложности: с несколькими провайдерами (в том числе разделяющими один сетевой интерфейс), мостами, шейпингом и учетом трафика, VPN… На худой конец, его можно сравнительно легко модифицировать под свои нужды, а лицензия (GPLv2) позволяет даже распространять измененные копии. Искусство в том, чтобы понять, не забиваете ли вы микроскопом гвозди (и не идете ли с саблей на танки), но выбор инструмента, оптимальным образом подходящего под конкретную задачу, – это тема совсем для другой статьи. Или даже учебника.

Ключевые слова: Shorewall, iptables.

Как показать логотип дистрибутива Linux в терминале?

Теперь, после этих основ, позвольте мне рассказать вам об инструментах для отображения отличного логотипа дистрибутива Linux в терминале с базовой информацией об оборудовании:

1. screenFetch

screenFetch, также называемый Bash Screenshot Information Tool, является одной из лучших утилит Linux, которую можно использовать для отображения полезной системной информации на вашем терминале. screenFetch автоматически определяет ваш дистрибутив Linux и отображает ASCII-версию логотипа с другой информацией, такой как версия ядра, время работы, пакеты, разрешение экрана, версия оболочки, тема, процессор, графический процессор и оперативная память.

Чтобы установить screenFetch в Ubuntu и его производных, вам нужно выполнить следующую команду в терминале:

sudo apt-get установить screenfetch

Чтобы узнать, как установить screenFetch на другие дистрибутивы Linux, такие как Arch, Fedora, Gentoo, openSUSE, Solus и т. Д., Вы можете посетить их страницу GitHub.

Чтобы запустить screenFetch и отобразить логотип дистрибутива Linux в терминальной и системной информации, после установки утилиты вам просто нужно выполнить следующую команду:

screenfetch

На странице GitHub screenFetch также упоминается множество опций, которые вы можете указать, и получите желаемый результат. Вы можете изменить цвета, установить, какая информация отображается, удалить все цвета и многое другое.

Вот как выглядит мой вывод команды screenFetch в Ubuntu Linux:

2. Neofetch

Neofetch является вторым инструментом в этом списке лучших инструментов для отображения логотипа дистрибутива Linux ASCII в терминале. Он может быть установлен на различных платформах. Он показывает тонны информации, такие как версия дистрибутива Linux, модель компьютера, ядро Linux, время работы, пакеты, оболочка, разрешение экрана, окружение рабочего стола, менеджер окон, тема, значки, процессор, графический процессор и оперативная память. Я часто сталкиваюсь с дебатами, такими как Screenfetch vs Neofetch на форумах Linux. В конечном счете, это личный выбор.

Хотя вы всегда можете скачать / клонировать последний выпуск и запустить makefile, ниже приведены простые шаги по установке Neofetch на Ubuntu Linux:

Для Ubuntu 17.04 и выше:

sudo apt установить neofetch

Для Ubuntu 16.10 и ниже:

sudo add-apt-repository ppa: dawidd0811 / neofetch

обновление sudo apt

sudo apt установить neofetch

Чтобы использовать Neofetch для отображения системной информации на терминале, выполните следующую команду:

neofetch

Вот как выглядит вывод моей команды neofetch на Ubuntu Linux:

3. Linux_logo

Linux_logo — это простой инструмент для отображения логотипа дистрибутива Linux и версии Linux на экране вашего терминала. Он показывает меньше информации по сравнению с screenFetch и neofetch. На терминале отображается логотип дистрибутива Linux и его название. Для установки Linux_logo в системах на основе Ubuntu Linux или APT вам нужно выполнить следующую команду:

sudo apt установить linuxlogo

Чтобы запустить утилиту Linux_logo в вашей системе для отображения логотипа Linux в виде ASCII, выполните следующую команду в терминале:

linuxlogo

Вот вывод утилиты Linux_logo на моем терминале Ubuntu Linux:

4. Арчей

Archey — еще один классный инструмент, который можно использовать для отображения логотипа дистрибутива Linux в ASCII-графике. Этот системный информационный инструмент написан на Python. Он отображает информацию о пользователе, дистрибутиве Linux, версии ядра, времени работы, оконном менеджере, оболочке, пакетах, процессоре, оперативной памяти и объеме памяти.

Чтобы установить Archey в Ubuntu и его производных, вы можете запустить следующие команды одну за другой:

sudo apt-get установить lsb-релиз scrot

wget http://github.com/downloads/djmelik/archey/archey-0.2.8.deb

sudo dpkg -i archey-0.2.8.deb

После установки инструмента Archey вы можете запустить его, чтобы показать логотип дистрибутива Linux в терминале и информацию о системе, используя следующую команду:

Archey

На своей странице GitHub разработчик Archey выразил планы полностью переписать Archey. Мы можем ожидать, что в будущем обновлении будут добавлены еще некоторые функции.

Вот как выглядит мой вывод команды Archey на Ubuntu Linux:

Подводя итог

На самом деле, не существует систем, защищенных от хакеров на 100%. При наличии времени и большого желания можно взломать любую ОС. Естественно, нельзя сказать, что все системы имеют одинаковый уровень безопасности, но Linux здесь действительно в лидерах.

Однако нужно так же учитывать, что защита компьютера зависит не только от разработчиков дистрибутивов, но также от компетентности пользователя и правильного использования возможностей дистрибутива. И, как видим, Linux здесь тоже стоит на первом месте, поскольку большая часть его пользователей люди связанные с IT или им интересующиеся.

А как вы считаете: действительно ли Linux безопаснее других ОС и почему?

Метки Linux ПОWeb-сервер