Включаем NLA на уровне клиента Windows XP

Для корректной работы Windows XP в качестве клиента необходимо наличие, как минимум, Service Pack 3. Если нет, то обязательно скачайте и установите это обновление. Именно Service Pack 3 является минимальным требованием для обновления клиента RDP с версии 6.1 до 7.0 и поддержки необходимых компонентов, в том числе Credential Security Service Provider (CredSSP -KB969084), о котором чуть ниже.

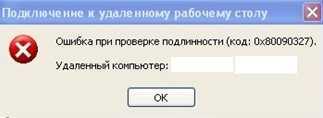

Без поддержки CredSSP и NLA при RDP подключении с Windows XP к новым версия Windows будет появлятся ошибка

Поддержка NLA появилась в Windows XP, начиная с SP3, но по-умолчанию она не включена. Включить поддержку аутентификации NLA и CredSSP-провайдера можно только реестр. Для этого:

После выполнения всех манипуляций, компьютер с Windows XP SP3 должен без проблем подключится по rdp к терминальной ферме на Windows Server 2016 / 2012 R2 или к Windows 10. Однако вы не сможете сохранить пароль для RDP подключения на клиенте Windows XP (пароль придется вводить при каждом подключении).

Невозможно подключиться по RDP с Windows XP к Windows Server 2016/2012R2 и Windows 10

Пользователи XP жаловались на такие ошибки rdp клиента:

Чтобы решить данную проблему, проверьте что на компьютерах с Windows XP обновлена версия клиента RDP. На текущий момент максимальная версия RDP клиента, которую можно установить на Windows XP — rdp клиент версии 7.0 (KB969084 — https://blogs.msdn.microsoft.com/scstr/2012/03/16/download-remote-desktop-client-rdc-7-0-or-7-1-download-remote-desktop-protocol-rdp-7-0-or-7-1/). Установить данное обновление можно только на Windows XP SP3. Установка RDP клиента версии 8.0 и выше на Windows на XP не поддерживается. После установки данного обновления у половины клиентов проблема с RDP подключением решилась. Осталась вторая половина….

Конфигурирование RDP

Windows

Remote Desktop Connection

Откройте Панель Управления и перейдите в Система и Безопасность -> Система

Панель Управления

System properties

Доступны три опции под пунктом «Удаленный рабочий стол»:

- Не разрешать удаленные подключения к этому компьютеру» — Эта опция предотвращает пользователей от подключений к их компьютерам с использованием Remote Desktop Connection или RemoteApp. RemoteApp подключение отличается тем, что соединение происходит к одному приложению.

- «Разрешить удаленные подключение к этому компьютеру» (Windows 10 и Windows 8.1) или «Разрешать подключения от компьютеров с любой версией удаленного рабочего стола» (в Windows 7) — это позволит пользователям, использующим любую версию RemoteApp или Remote Desktop Connection, подключаться к вашему компьютеру. Используйте этот режим, если вы не уверены, какую версию удаленного рабочего стола клиент будет использовать, или если они используют стороннее приложение Remote Desktop Connection. Например, клиентам Ubuntu вероятно потребуется вторая опция.

- «Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности» — эта опция ограничивает Remote Desktop Connections до использования версий, которые имеют Network Level Authentication. Network Level Authentication была введена в Remote Desktop Client 6.0. Если компьютер клиента запущен под управлением Windows 10, Windows 8.1, Windows 7 или он недавно скачал клиент Remote Desktop Connection, то используйте эту опцию, так как этот режим более защищенный.

Теперь можно нажать «ОК», и клиенты смогут войти в ваш компьютер через Remote Desktop Connection, используя учетные данные для пользователей группы администраторов.

Если служба ролей узла сеанса удаленного рабочего стола не установлена на компьютере, количество подключений ограничено максимум двумя одновременными подключениями к этому компьютеру.

Windows Server

Remote Desktop Services

Установка RDS

Установка RDS

Remote Desktop Licensing (RD Licensing), бывший Terminal Services Licensing (TS Licensing), управляет лицензиями доступа клиентов служб удаленного рабочего стола (RDS CAL), которые необходимы для каждого устройства или пользователя для подключения к серверу узла сеанса удаленного рабочего стола (RD Session Host). RD Licensing используется для установки, выпуска и отслеживания доступности лицензий RDS CAL на сервере лицензий удаленного рабочего стола.

Когда клиент — либо пользователь, либо устройство — подключается к серверу узла сеанса удаленного рабочего стола, сервер определяет, нужна ли лицензия RDS CAL. Сервер узла сеанса удаленного рабочего стола затем запрашивает RDS CAL из сервера лицензий удаленного рабочего стола от имени клиента, пытающегося подключиться к серверу узла сеанса удаленного рабочего стола. Если подходящая RDS CAL доступна на сервере лицензий, RDS CAL выдается клиенту, и клиент может подключаться к серверу узла сеанса удаленного рабочего стола.

Чтобы изменить число одновременных удаленных соединений разрешенный для подключения:

- На сервере узла сеанса удаленного рабочего стола откройте конфигурацию узла сеанса удаленного рабочего стола. Чтобы это сделать, кликнете Пуск, затем Административные Инструменты, потом Службы удаленного рабочего стола, и наконец конфигурация узла сеанса удаленного рабочего стола.

- Под «Подключения» кликнете правой кнопкой на имя подключения и нажмите свойства.

- В диалоговом окне «Свойства» на вкладке «Сетевой адаптер» выберите «Максимум подключений», теперь введите требуемое число подключений и нажмите «ОК».

Если опция максимума соединений выбрана и отображается серым цветом, значит включена установка групповой политики лимита подключений и применена на сервере узла сеанса удаленного рабочего стола. Вы можете также установить максимальное число разрешенных одновременных подключений, применяя установку групповой политики лимита числа подключений. Эта установка групповой политики находится в и может быть изменена с помощью редактора локальных групповых политик или консоли управления групповыми политиками (GPMC). Установка групповой политики имеет преимущество над установкой, примененной в конфигурации узла сеанса удаленного рабочего стола.

Как заставить сайты открываться на старых компьютерах и в старых версиях браузеров?

К счастью, есть несколько вариантов, как можно продлить жизнь старым устройствам и заставить их работать в современных реалиях. Сразу скажу, что все эти решения временные и ненадежные. Самым правильным и надежным решением остается обновление техники и используемого ПО.

Как временное решение проблемы с невозможностью открыть сайт из-за проблем с сертификатами можно попробовать обновить списки актуальных и отозванных сертификатов безопасности. На старых устройствах придется делать это вручную. На данный момент существует несколько вариантов обновления сертификатов, все эти варианты мне удалось найти в сети интернет. Конечно, на практике все их опробовать не удалось, но упомянуть даже не опробованные варианты все же стоит.

Ошибка CredSSP encryption oracle remediation

В 2018 года в протоколе CredSSP была обнаружена серьезная уязвимость (бюллетень CVE-2018-0886), которая была исправлена в обновлениях безопасности Microsoft. В мае 2018 года MSFT выпустила дополнительное обновление, которое запрещает клиентам подключаться к RDP компьютерам и сервера с уязвимой версией CredSSP (см статью: http://winitpro.ru/index.php/2018/05/11/rdp-auth-oshibka-credssp-encryption-oracle-remediation/). При подключении к удаленным компьютерам по RDP появляется ошибка Произошла ошибка проверки подлинности. Указанная функция не поддерживается.

В связи с тем, что Microsoft не выпускает обновления безопасности обновлений безопасности для Windows XP и Windows Server 2003, вы не сможете подключится к поддерживаемым версиям Windows из этих ОС.

Чтобы обеспечить возможность RDP подключения из Windows XP к обновлённым Windows 10/8.1/7 и Windows Server 2016/2012R2/2012/2008 R2, необходимо на стороне RDP сервера включить политику Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула (Computer Configuration -> Administrative Templates -> System -> Credentials Delegation / Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных) со значением Mitigated, что, как вы понимаете, небезопасно.

Общие вопросы настройки

Что касается настроек большинства программ, в сравнении с Windows, они просты, и все участие пользователя состоит только в том, чтобы выбрать удаленный терминал, которым нужно управлять.

В Windows-системах, чтобы добраться до подключения, нужно использовать консоль «Выполнить», в которой прописывается строка mstsc, после чего в окне установки соединения указывается IP терминала или сервера, потом вводятся персональные данные, и только после этого происходит переадресация на удаленный «Рабочий стол». Неудобно.

Кроме того, для нормального соединения в реестре нужно найти параметр MinSendInterval и присвоить ему значение 5-10 ms, а для параметра OrderDrawThreshold использовать значение 1 ms.

Если в Windows что-то не работает, возможно, понадобится сделать исключение в файрволле, создав новое правило для порта 3389. А в некоторых случаях так вообще может потребоваться проброс портов на маршрутизаторе.

Самые популярные программы для Mac OS X

Само собой разумеется, что в «яблочных» системах такие программные решения также применяются.

Среди наиболее широко распространенных и популярных можно выделить следующие клиентские программы:

- Remote Desktop Connection – RDP-клиент для Mac от Microsoft (работает только при хорошем канале связи, а иногда «вылетает» при подключении/отключении за счет использования «горячих» клавиш);

- CorD – простая и стабильная бесплатная утилита (недостаток только в том, что иногда с экрана может пропадать курсор);

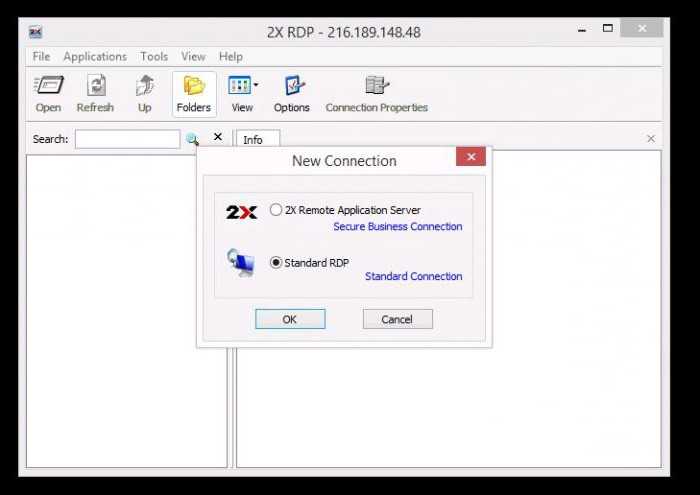

- 2X Client RDP – приложение, рассчитанное исключительно на «маки» с устойчивым подключением и поддержкой авторизации SSL;

- iTeleport – уникальная в своем роде программа, позволяющая получить доступ к Mac-компьютерам при подключении с Windows-терминалов;

- RDP Business Pro – универсальный клиент с возможностью печати на сетевых принтерах и открытия общего доступа к папкам и файлам;

- Jump RDP – клиент с поддержкой VNC;

- iTap Mobile – мобильная версия клиента с возможностью работы с RDP 7.1 (минус – условно бесплатная версия с ознакомительным сроком 15 дней).

Проверка состояния прослушивателя протокола RDP Check that the RDP listener is functioning

В точности следуйте инструкциям из этого раздела. Follow this section’s instructions carefully. Неправильное изменение реестра может вызвать серьезные проблемы. Serious problems can occur if the registry is modified incorrectly. Прежде чем редактировать реестр, создайте резервную копию реестра, чтобы вы могли восстановить его в случае ошибки. Before you starty modifying the registry, back up the registry so you can restore it in case something goes wrong.

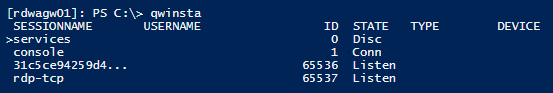

Проверка состояния прослушивателя RDP Check the status of the RDP listener

Для выполнения этой процедуры используйте экземпляр PowerShell с разрешениями администратора. For this procedure, use a PowerShell instance that has administrative permissions. На локальном компьютере также можно использовать командную строку с разрешениями администратора. For a local computer, you can also use a command prompt that has administrative permissions. Но для этой процедуры используется PowerShell, так как одни и те же командлеты выполняются локально и удаленно. However, this procedure uses PowerShell because the same cmdlets work both locally and remotely.

Чтобы подключиться к удаленному компьютеру, выполните следующий командлет: To connect to a remote computer, run the following cmdlet:

Введите qwinsta. Enter qwinsta.

Если в списке содержится rdp-tcp с состоянием Listen, прослушиватель протокола удаленного рабочего стола работает. If the list includes rdp-tcp with a status of Listen, the RDP listener is working. Перейдите к разделу Проверка порта прослушивателя протокола RDP. Proceed to Check the RDP listener port. В противном случае перейдите к шагу 4. Otherwise, continue at step 4.

Экспортируйте конфигурацию прослушивателя RDP с рабочего компьютера. Export the RDP listener configuration from a working computer.

Чтобы импортировать конфигурацию прослушивателя протокола RDP, откройте окно PowerShell с разрешениями администратора на затронутом компьютере (или откройте окно PowerShell и подключитесь к этому компьютеру из удаленного расположения). To import the RDP listener configuration, open a PowerShell window that has administrative permissions on the affected computer (or open the PowerShell window and connect to the affected computer remotely).

Чтобы создать резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To back up the existing registry entry, enter the following cmdlet:

Чтобы удалить резервную копию для существующей записи реестра, воспользуйтесь таким командлетом: To remove the existing registry entry, enter the following cmdlets:

Чтобы импортировать новую запись реестра и перезапустить службу, воспользуйтесь такими командлетами: To import the new registry entry and then restart the service, enter the following cmdlets:

Проверьте конфигурацию, попытавшись еще раз подключиться к удаленному рабочему столу. Test the configuration by trying the remote desktop connection again. Если подключиться все равно не удается, перезагрузите затронутый компьютер. If you still can’t connect, restart the affected computer.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

rdp-клиенты Windows XP не подключаются к RDS Windows 2012R2

Добрый день! Многоуважаемые читатели и гости IT блога Pyatilistnik.org. Многие уже переводят свои сервера на Windows Server 2012 R2 и естественно сервисы работающие на нем. Сегодня ко мне прилетела заявка, в которой пользователь жаловался, что не может подключиться по удаленному рабочему столу из своей клиентской Windows XP. Пользователи XP жаловались на такие ошибки rdp клиента:

Покопавшись в документации Microsoft, решили в первую очередь обновить версию RDP клиента на машинах с XP. После установки rdp клиента 7.0 (версия rdp 8.0 на XP не устанавливается), у половины клиентов проблема решилась. Осталась вторая половина….

Начав более подробно копать тему RDS сервера на базе Windows 2012 R2 мы обнаружили, что 2012 сервер по умолчанию требует от своих клиентов обязательной поддержки технологии NLA (Network-Level Authentication – проверки подлинности на уровне сети, подробнее об этой технологии здесь), если же клиент не поддерживает NLA, подключиться к RDS серверу ему не удастся.

Из вышесказанного есть два вывода, чтобы оставшиеся XP-клиенты смогли подключаться по RDP к терминальному серверу 2012 нужно: отключить проверку NLA на серверах фермы Remote Desktop Services 2012 или включить поддержку NLA на XP-клиентах

Попробуйте что-нибудь новое

Можно воспользоваться этой возможностью и перейти на одну из новых платформ, с Windows никак не связанных. За последнее десятилетие наблюдается сдвиг в принципах использования устройств, отход от оков рабочего стола на более мобильные решения.

Среди доступных вариантов есть компьютеры на OS X, планшеты iPad и Android; Samsung стремиться предложить собственные решения для профессионального применения, работая над платформой KNOX на Android и выпуская планшеты Galaxy Pro. Те, кто предпочитает более привычные форм-факторы, могут посмотреть в сторону хромбуков на системе Chrome от Google. Стоят они от $200, однако прежде чем покупать, попробуйте поработать с ними, ведь урезанный функционал по нраву придётся далеко не всем.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

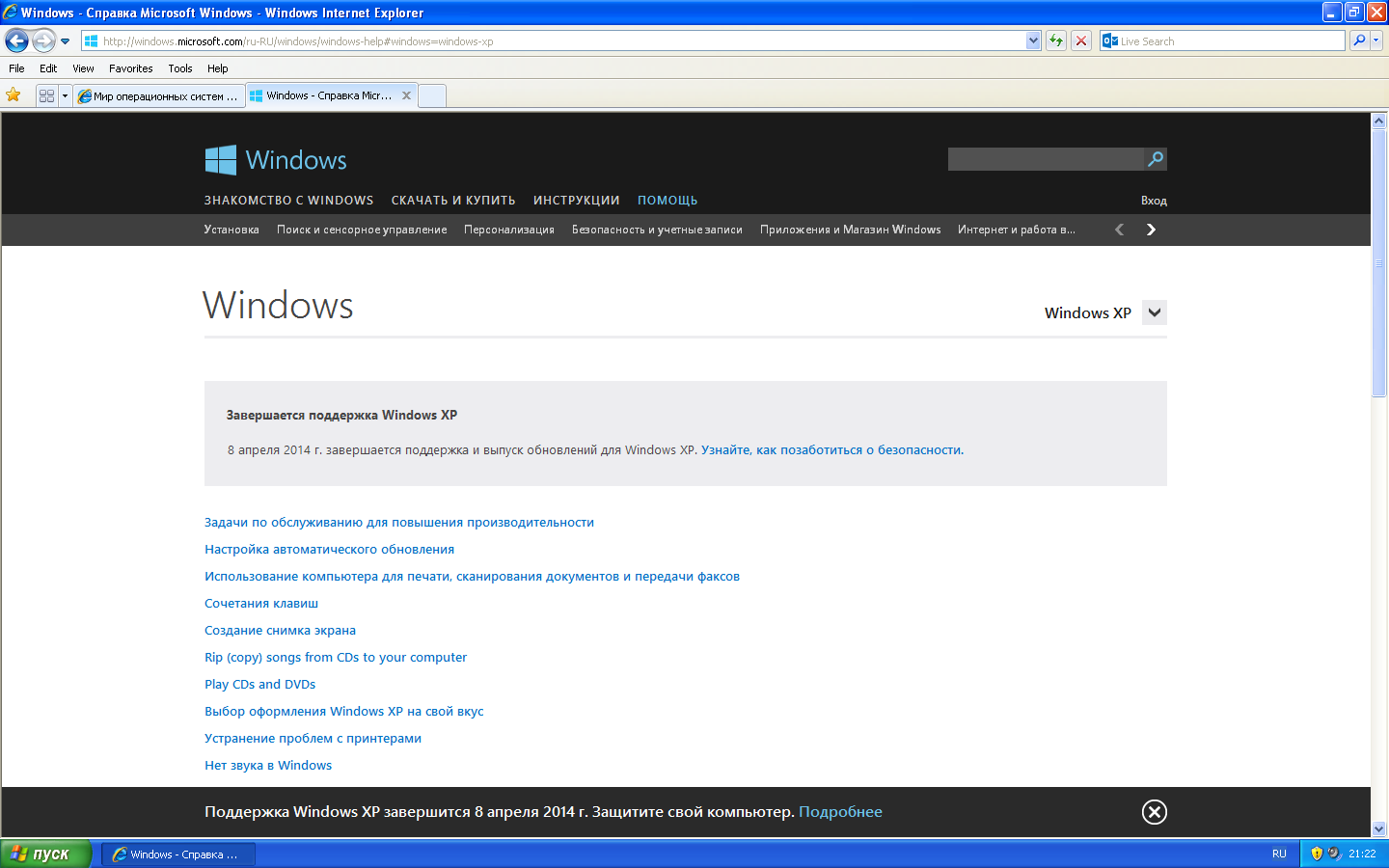

Понимание рисков

Когда Microsoft говорит о прекращении поддержки, это означает, что перестанут выпускаться обновления, закрывающие обнаруживаемые в системе безопасности уязвимости. Чем больше будет проходить времени, тем больше этих уязвимостей будет находиться, и злоумышленникам никто не будет мешать их использовать. Крупные организации могут за весьма большие суммы заказать у Microsoft персональную поддержку Windows XP на своих компьютерах, но обычные пользователи её никогда не увидят.

Умелые хакеры наверняка уже заприметили определённые уязвимости и ожидают момента для их использования. Поскольку исправлять их уже никто не будет, можно задействовать эти бреши до тех пор, пока в Интернете есть компьютеры на Windows XP.

Остальные разработчики программного обеспечения также рано или поздно прекратят поддержку XP, как в своё время прекратили выпуск программ и защиты для Windows 98, породив множество атак на неё. Случится это не за день и не за неделю, но в итоге Windows XP окажется всеми покинутой.

Разрешение для симптома 3

Чтобы устранить проблему, настройте проверку подлинности и шифрование.

Чтобы настроить проверку подлинности и шифрование для подключения, выполните следующие действия:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров, а затем нажмите кнопку Удаленное конфигурация хозяйской сессии рабочего стола.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

В диалоговом окне Свойства для подключения на вкладке General в уровне Безопасности выберите метод безопасности.

-

На уровне шифрования щелкните нужный уровень. Вы можете выбрать low, Client Compatible, High или FIPS Compliant. См. шаг 4 выше для Windows Server 2003 для параметров уровня безопасности и шифрования.

Примечание

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». По соображениям безопасности рекомендуется использовать команду «Запуск от имени».

- Чтобы открыть конфигурацию служб удаленного рабочего стола, нажмите кнопку Начните, щелкните Панель управления, дважды щелкните административные средства, а затем дважды щелкните конфигурацию служб удаленного рабочего стола.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют конфигурацию, заданную с помощью средства конфигурации служб удаленного рабочего стола. Кроме того, если включить системную криптографию: используйте алгоритмы, совместимые с FIPS, для шифрования, хаширования и подписания параметра групповой политики, этот параметр переопределит параметр Групповой политики шифрования клиентского подключения.

- При изменении уровня шифрования новый уровень шифрования вступает в силу при следующем входе пользователя. Если требуется несколько уровней шифрования на одном сервере, установите несколько сетевых адаптеров и настройте каждый адаптер отдельно.

- Чтобы убедиться, что сертификат имеет соответствующий закрытый ключ, в конфигурации служб удаленного рабочего стола щелкните правой кнопкой мыши подключение, для которого необходимо просмотреть сертификат, щелкните вкладку Общие, нажмите кнопку Изменить, щелкните сертификат, который необходимо просмотреть, а затем нажмите кнопку Просмотреть сертификат . В нижней части вкладки «Общие» должен отображаться закрытый ключ, соответствующий этому сертификату. Эти сведения также можно просмотреть с помощью оснастки Сертификаты.

- Параметр FIPS, совместимый с FIPS (система криптографии: использование алгоритмов, совместимых с FIPS, для шифрования, хаширования и подписи в групповой политике или параметре fiPS Compliant в конфигурации серверов удаленного рабочего стола) шифрует и расшифровывает данные, отправленные от клиента на сервер и с сервера к клиенту, с помощью алгоритмов шифрования 140-1 Федерального стандарта обработки информации (FIPS) 140-1, с помощью криптографических модулей Майкрософт. Дополнительные сведения см. в технической справке Windows Server 2003.

- Высокий параметр шифрует данные, отосланные от клиента на сервер и с сервера к клиенту с помощью сильного 128-битного шифрования.

- Параметр Client Compatible шифрует данные, отосланные между клиентом и сервером, с максимальной силой ключа, поддерживаемой клиентом.

- Параметр Low шифрует данные, отосланные от клиента на сервер с помощью 56-битного шифрования.

Дополнительный шаг по устранению неполадок: включить журналы событий CAPI2

Чтобы устранить эту проблему, вйдите в журналы событий CAPI2 на клиентских и серверных компьютерах. Эта команда показана на следующем скриншоте.

Защита от буртфорса

Чтобы заблокировать множественные попытки подключения с недопустимыми данными, вы можете отслеживать журнал событий и вручную блокировать IP-адреса атак через брандмауэр Windows или использовать готовое приложение. Рассмотрим последний случай более подробно.

Для блокировки атакующих IP-адресов мы будем использовать бесплатное программное обеспечение — IPBan. Это приложение протестировано и работает на Windows Server 2012 и всех более поздних версиях, также поддерживается Linux (Ubuntu, Debian, CentOS, RedHat x64). Алгоритм его работы прост: программа следит за журналом событий Windows, фиксирует неудачные попытки входа в систему и после 5 попыток злоумышленника угадать пароль блокирует IP-адрес на 24 часа.

Чтобы обеспечить отображение IP-адресов в системных журналах, внесите следующие изменения в свою локальную политику безопасности. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «ОК»). Перейдите в «Локальные политики» -> «Политика аудита» и включите ведение журнала ошибок для «Аудит входа в систему» и «Аудит событий входа в систему»:

Особенности

- Автоматический запрет IP-адресов в Windows и Linux путем обнаружения неудачных попыток входа в систему из программы просмотра событий и / или файлов журнала. В Linux по умолчанию отслеживается SSH. В Windows отслеживаются RDP, OpenSSH, VNC, MySQL, SQL Server и Exchange. Дополнительные приложения можно легко добавить через файл конфигурации.

- Широкие возможности настройки, множество параметров для определения порога количества неудачных попыток входа в систему, времени блокировки и т. д.

- Не забудьте проверить файл ipban.config, чтобы узнать о параметрах конфигурации, каждый параметр описан с комментариями.

- Легко разблокировать IP-адреса, поместив файл unban.txt в служебную папку с каждым IP-адресом в строке для разблокировки.

- Работает с ipv4 и ipv6 на всех платформах.

- Посетите вики по адресу https://github.com/DigitalRuby/IPBan/wiki для получения дополнительной документации.

Скачать

Официальная ссылка для скачивания: https://github.com/DigitalRuby/IPBan/releases

Установить

Windows

Простая установка в один клик, откройте административную оболочку PowerShell и запустите:

Дополнительные примечания для Windows

Настоятельно рекомендуется отключить вход NTLM и разрешить вход только NTLM2.

Перед внесением вышеуказанных изменений убедитесь, что на вашем сервере и клиентах установлены исправления: https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018 . Вам необходимо вручную отредактировать групповую политику, как указано в ссылке.

Дополнительная информация

Аналитика

Чтобы отключить анонимную отправку запрещенных IP-адресов в глобальную базу данных ipban, установите UseDefaultBannedIPAddressHandler в значение false в файле конфигурации.

И, наконец, капля дегтя в бочке с медом. Службы терминалов Windows не знают, как аутентифицировать подключающихся клиентов, поэтому при необходимости следует использовать дополнительные методы безопасности, такие как туннель SSH или IPSec VPN.

За пределами Windows XP есть жизнь

По-прежнему можно бесплатно загрузить Windows XP для использования на старом ПК или на виртуальной машине. Хотя никому не следует думать об установке этой системы с нуля на новый компьютер, как они не стали бы устанавливать, например, Windows 98. Более того, мы помним, что несколько месяцев назад полный исходный код Windows XP произошла утечка, поэтому хакеры могут узнать все его секреты и найти способы атаковать пользователей, о которых мы никогда раньше не догадывались.

Не используйте Windows XP. за пределами этой операционной системы есть жизнь. Мы также не должны использовать Windows 7, поскольку эта ОС не поддерживается с прошлого года и постепенно у нее возникают те же проблемы, что и у XP. Но Windows 10 — это операционная система, уже хорошо зарекомендовавшая себя среди пользователей, и потребляет не больше 7. Есть даже большое количество простых Linux дистрибутивы, похожие на Windows, которые позволят нам дать нашему ПК вторую жизнь безопасно и с поддержкой. Вы замечаете много различий между ОС Fenix а Windows XP?

![Как продолжать использовать windows xp навсегда [руководство по 2019 году]](http://smartshop124.ru/wp-content/uploads/6/7/9/6797ec3626004188214db5e72645e959.jpeg)

![Как продолжать использовать windows xp навсегда [руководство по 2019 году]](http://smartshop124.ru/wp-content/uploads/e/d/5/ed55fbdb3bad0bd3e87a82fd15e0ca78.jpeg)