Удаление сохраненных RDP паролей

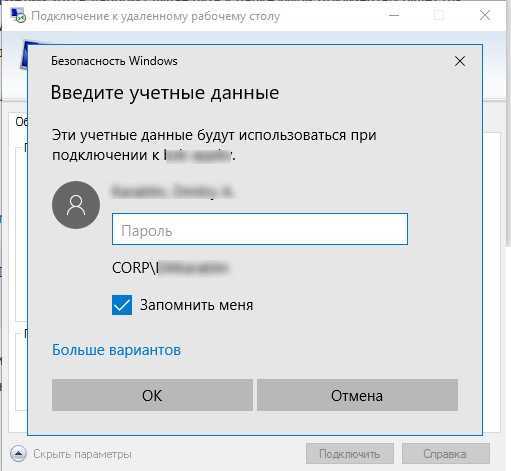

В том случае, если при установке удалённого RDP подключения, перед вводом пароля пользователь поставил галку Remember Me / Запомнить меня, то имя пользователя и пароль будут сохранены в системном менеджере паролей системы (Credential Manager). При следующем подключении к этому же компьютеру, RDP клиент автоматически использует сохранённый ранее пароль для авторизации на удаленном компьютере.

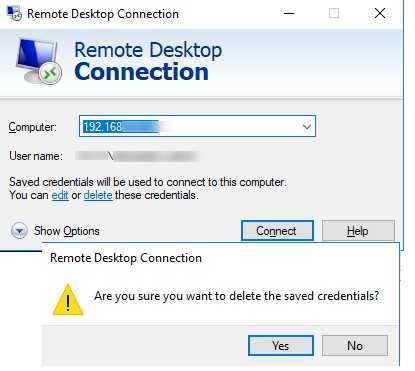

Удалить данный пароль можно прямо из окна клиента mstsc.exe. Выберите в списке подключений тоже самое подключение, и нажмите на кнопку Delete

. Далее подтвердите удаление сохраненного пароля.

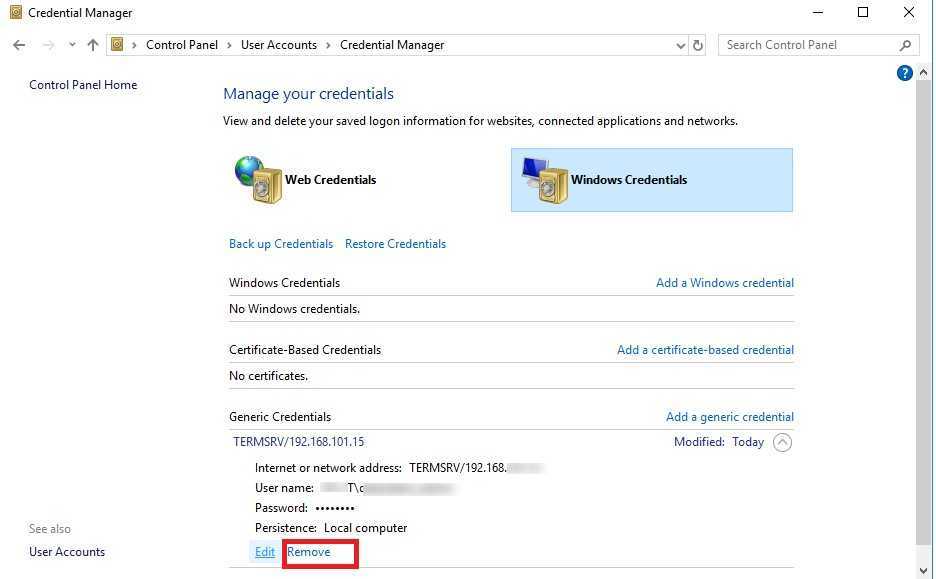

Либо можно удалить сохраненный пароль непосредственно из . Откройте в панель управления и перейдите в раздел Control Panel\User Accounts\Credential Manager. Выберите Manage

Windows

Credentials

и в списке сохранённых паролей найдите имя компьютера (в формате TERMSRV/192.168.1.100). Разверните найденный элемент и нажмите на кнопку Remove

.

В доменной среде запретить сохранение паролей для RDP подключений можно с помощью политики Network

access

: Do

not

allow

storage

of

passwords

and

credentials

for

network

authentication

(см. ).

Как очистить историю Windows с помощью программы Cleaner?Cleaner – малоизвестная для многих пользователей программа, однако она очень полезная и достаточно проста в использовании. Предназначается она для поиска действий пользователя в системе Windows, а также для дальнейшего удаления всей истории на персональном компьютере.

Программа позволяет быстро и качественно замести все следы, улучшить работоспособность пк, оптимизировать файлы, а также увеличить объем места на жестких дисках.

Apache guacamole

Современные тенденции DevOps предполагают перенос окружения для разработки с локальной машины на сервер компании или к облачному провайдеру. Один из простых примеров ранее описывался в статье: Установка Visual Studio Code в облаке, приложения для удаленного подключения этого тоже не избежали.

Apache Guacamole, это клиентский шлюз для удаленного подключения, работающий на HTML5, позволяет пользоваться протоколами: VNC, Telnet, RDP, Kubernetes и SSH / SFTP — через web-интерфейс. Не требуется установки никаких программ, подписок на сторонние сервисы, все работает прямо в браузере, независимо от того, какой операционной системой пользуется разработчик.

Сценарий работы с этим сервисом типичен для последних тенденций удаленной работы и оптимизации рабочего места. Разработчики подключаются к своему окружению из любой точки земного шара. Им не требуется держать дома мощный десктоп или носить с собой высокопроизводительный ноутбук, забота об этом перекладывается на серверы компании, а работнику достаточно подключения к интернету и любого ноутбука, на котором не будет лагать браузер.

Настройка сервиса подробнейшим образом документирована, мануал впечатляет своими размерами. Установка возможна несколькими способами: из репозиториев, компиляция исходников и разворачивание образа Docker. К счастью, как это часто бывает, один прошаренный DevOps-инженер решил автоматизировать процесс установки с наиболее типичными настройками и выложил готовый скрипт на github: guac-install.

Начнем с того, что настроим виртуальный сервер для установки AG. Его характеристики будут зависеть от количества пользователей, но разработчики рекомендуют не меньше 2 гигабайт оперативной памяти. Размещение сервера выберем в Москве, для минимального пинга, что критично для работы с удаленными компьютерами.

В качестве тестовой машины я выбрал такие параметры VPS:

После того, как будет создана виртуальная машина, подключимся к ней (используя MobaXterm, конечно же). Теперь можно приступать к работе.

Шаг 4: добавление проверенных пользователей

Только что вы узнали, как самостоятельно разрешить удаленное соединение через окно свойств системы. Однако подключиться к ПК смогут только те юзеры, кому был предоставлен доступ. Именно об этом процессе мы и хотим поговорить сейчас.

- Находясь все в том же окне «Свойства системы», кликните по специально отведенной кнопке «Выбрать пользователей».

Сейчас ни один из юзеров не добавлен в проверенный список, поэтому требуется перейти к созданию нового перечня.

Вручную в соответствующее поле начните вводить имена выбираемых объектов. Можете просмотреть имеющиеся примеры, если затрудняетесь правильно составить имя ПК. Обязательно разделяйте каждое имя пробелом, избегая знаков препинания.

Проверьте имена с помощью системного алгоритма, чтобы убедиться в корректности ввода и отображения в сети.

Если какое-то имя не будет найдено, откроется дополнительная форма, где используются вспомогательные средства для решения этой проблемы.

Существует более простой метод добавления пользователей для тех ситуаций, когда надо указать большое число имен. Осуществляется поставленная задача через встроенную функцию поиска по локальной сети. Соответственно, если вы хотите добавить учетную запись, не входящую в группу, этот вариант вам не подойдет.

- Сейчас вы находитесь в окне «Выбор: «Пользователи»». Здесь щелкните по расположенной в левом углу кнопке «Дополнительно».

Справа вы увидите возможные действия. Нажмите на «Поиск» для начала сканирования.

Отыщите необходимый профиль и выделите его левой кнопкой мыши.

Он будет добавлен в список, о котором мы говорили ранее. По окончании его создания кликните на «ОК».

Теперь в окне «Пользователи удаленного рабочего стола» вы увидите список юзеров, входящих в разрешенный список.

Если вдруг вы столкнулись с трудностями в определении полного имени компьютера, давайте вкратце разберем, как это сделать меньше, чем за минуту:

- Откройте меню «Пуск», щелкните ПКМ по строке «Компьютер» и выберите пункт «Свойства».

Здесь обратите внимание на «Полное имя». Его и нужно использовать при добавлении, указывая перед именем юзера.

Сейчас вы ознакомились с двумя принципами разрешения доступа юзерам для подключения к удаленному десктопу

На этом можно закончить конфигурацию и сразу переходить к соединению, однако важно учитывать еще некоторые моменты, на которые мы тоже хотим обратить внимание в рамках сегодняшнего материла

Защита от буртфорса

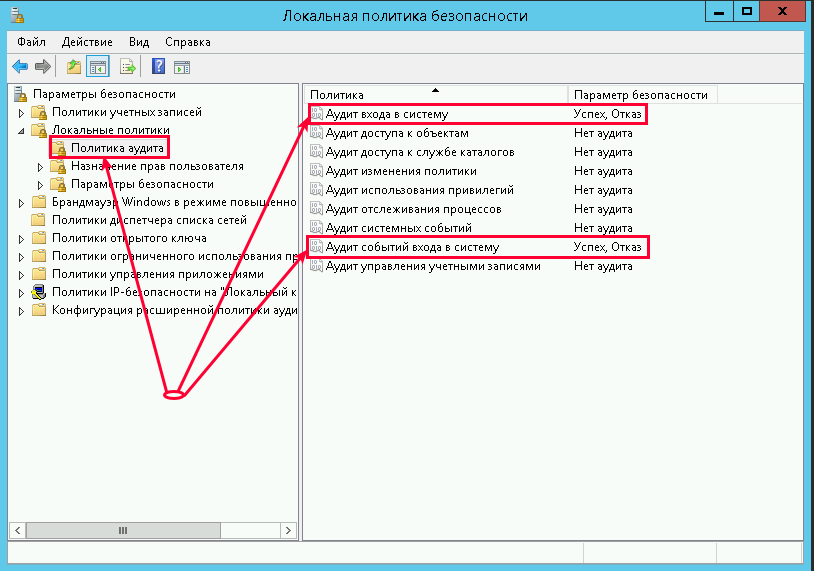

Чтобы заблокировать множественные попытки подключения с недопустимыми данными, вы можете отслеживать журнал событий и вручную блокировать IP-адреса атак через брандмауэр Windows или использовать готовое приложение. Рассмотрим последний случай более подробно.

Для блокировки атакующих IP-адресов мы будем использовать бесплатное программное обеспечение — IPBan. Это приложение протестировано и работает на Windows Server 2012 и всех более поздних версиях, также поддерживается Linux (Ubuntu, Debian, CentOS, RedHat x64). Алгоритм его работы прост: программа следит за журналом событий Windows, фиксирует неудачные попытки входа в систему и после 5 попыток злоумышленника угадать пароль блокирует IP-адрес на 24 часа.

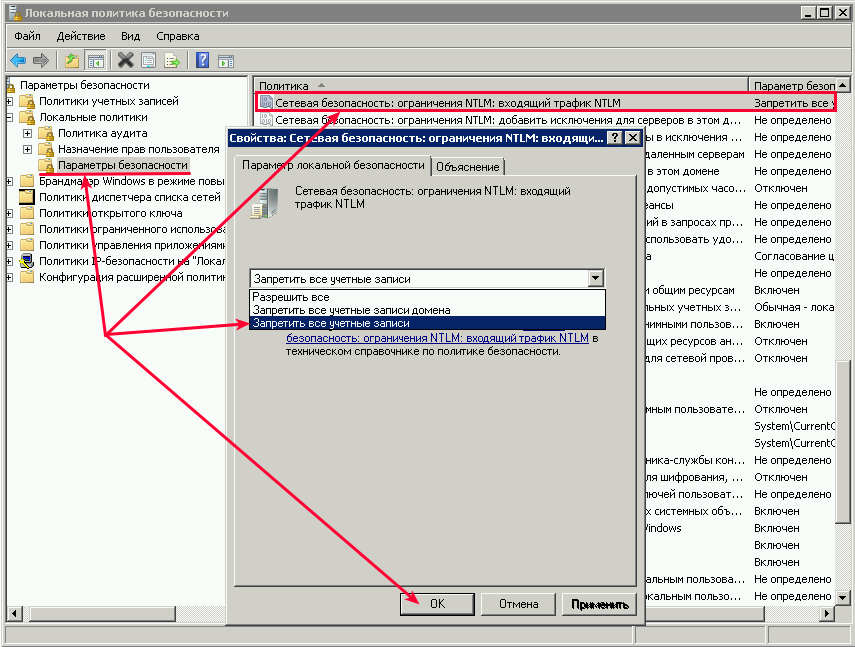

Чтобы обеспечить отображение IP-адресов в системных журналах, внесите следующие изменения в свою локальную политику безопасности. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «ОК»). Перейдите в «Локальные политики» -> «Политика аудита» и включите ведение журнала ошибок для «Аудит входа в систему» и «Аудит событий входа в систему»:

Особенности

- Автоматический запрет IP-адресов в Windows и Linux путем обнаружения неудачных попыток входа в систему из программы просмотра событий и / или файлов журнала. В Linux по умолчанию отслеживается SSH. В Windows отслеживаются RDP, OpenSSH, VNC, MySQL, SQL Server и Exchange. Дополнительные приложения можно легко добавить через файл конфигурации.

- Широкие возможности настройки, множество параметров для определения порога количества неудачных попыток входа в систему, времени блокировки и т. д.

- Не забудьте проверить файл ipban.config, чтобы узнать о параметрах конфигурации, каждый параметр описан с комментариями.

- Легко разблокировать IP-адреса, поместив файл unban.txt в служебную папку с каждым IP-адресом в строке для разблокировки.

- Работает с ipv4 и ipv6 на всех платформах.

- Посетите вики по адресу https://github.com/DigitalRuby/IPBan/wiki для получения дополнительной документации.

Скачать

Официальная ссылка для скачивания: https://github.com/DigitalRuby/IPBan/releases

Установить

Windows

Простая установка в один клик, откройте административную оболочку PowerShell и запустите:

Дополнительные примечания для Windows

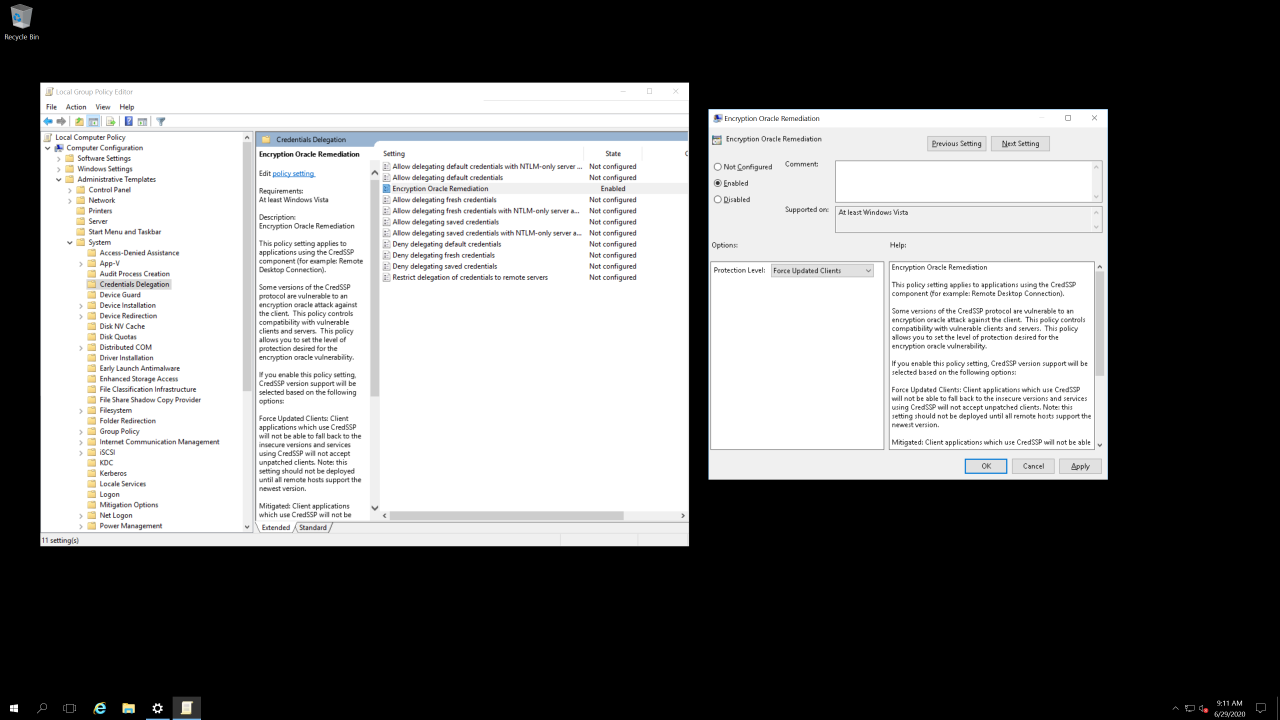

Настоятельно рекомендуется отключить вход NTLM и разрешить вход только NTLM2.

Перед внесением вышеуказанных изменений убедитесь, что на вашем сервере и клиентах установлены исправления: https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018 . Вам необходимо вручную отредактировать групповую политику, как указано в ссылке.

Дополнительная информация

Аналитика

Чтобы отключить анонимную отправку запрещенных IP-адресов в глобальную базу данных ipban, установите UseDefaultBannedIPAddressHandler в значение false в файле конфигурации.

И, наконец, капля дегтя в бочке с медом. Службы терминалов Windows не знают, как аутентифицировать подключающихся клиентов, поэтому при необходимости следует использовать дополнительные методы безопасности, такие как туннель SSH или IPSec VPN.

Подключение со смартфона

Для соединения с удаленными хостами по RDP Microsoft выпустила приложения для двух основных мобильных ОС:

- Удаленный рабочий стол на iOS

- Remote Desktop 8 на Android

Подключение в этих приложениях настраиваются по одному принципу. Сначала вам нужно добавить новое соединение:

- Нажмите на значок плюса и выберите пункт Desktop.

- В поле пропишите адрес хоста, к которому нужно подсоединиться.

- Нажмите на строку и добавьте аккаунт, выбрав опцию .

- Укажите учетные данные для подключения: имя и пароль.

При первой попытке соединения также появится предупреждение о недоверенном сертификате. Выделите пункт и нажмите , чтобы сформировать самоподписной сертификат.

Способы восстановления удаленной истории в браузере

К счастью, вся удаленная простым способом история поддаётся восстановлению. Простым способом здесь называется очистка списка посещенных сайтов в браузере, с помощью кнопки «Очистить историю», местонахождение которой описывалось выше.

Существует несколько вариантов восстановления истории в браузере, которые не требуют скачивания дополнительного ПО. Рассмотрим каждый из них в пошаговой форме.

С помощью точки восстановления Windows

В любое время можно без труда перейти на , созданную в тот момент, когда в истории присутствовали нужные Вам элементы. Этот способ работает только для ПК.

Зайдите на компьютере в папку жесткого диска C;

Далее перейдите по следующему пути: «Пользователи», затем в папку с Вашим именем пользователя, «AppData», «Local». Дальнейшие названия папок зависят от браузера, где требуется восстановить историю. Так, для Google Chrome понадобится перейти в разделы «Google» и «Chrome»;

В конечном счёте Вы увидите папку «User Data». Нажмите на неё правой кнопкой мыши и затем на вариант «Восстановить прежнюю версию» в контекстном меню.

После выполнения всех описанных действий Вам будет предложено несколько временных точек. Вы сможете выбрать любую из них.

Просмотр истории в кэше DNS

Благодаря существованию системы доменных имён можно открыть журнал посещений, в котором перечислены все ресурсы, куда был совершен вход с ПК. К сожалению, для получения конкретных страниц, история посещения которых была удалена, этот способ не подойдёт. Однако данный вариант всё равно подойдет для большинства ситуаций.

Откройте программу «Выполнить» с помощью сочетания клавиш «Win + R»;

Введите в появившейся строке «cmd» и нажмите на кнопку «ОК»;

Появится консоль. В неё введите команду ipconfig и подтвердите её.

В итоге Вам выведется журнал посещений, где можно просмотреть все сайты, куда выполнялся вход с компьютера.

Просмотр посещенных сайтов через кэш и cookie

Если файлы cookie и сохранённые в кэше не были удалены вместе с историей, то с помощью них можно просмотреть интересующую Вас информацию. Введите в адресную строку следующее сочетание:

(Название браузера)://settings/cookies или

(Название браузера)://settings/cache

и перейдите по нему. Так, для браузера Google Chrome запрос будет иметь вид

chrome://settings/cookies

или chrome://settings/cache

соответственно.

Обзор

Впервые RDS был выпущен как сервер терминалов в Windows NT 4.0 Terminal Server Edition , автономном выпуске Windows NT 4.0, который включал пакет обновления 3 и исправления. Начиная с Windows 2000 , он был интегрирован под названием Terminal Services в качестве дополнительного компонента в серверных выпусках семейства операционных систем Windows NT , получая обновления и улучшения с каждой версией Windows. Затем службы терминалов были переименованы в службы удаленных рабочих столов с Windows Server 2008 R2 в 2009 году.

Windows включает три клиентских компонента, использующих RDS:

- Удаленный помощник Windows — только Windows 10

- (RDC)

- Быстрое переключение пользователей

Первые две — это отдельные утилиты, которые позволяют пользователю управлять удаленным компьютером по сети. В случае удаленного помощника удаленный пользователь должен получить приглашение, и управление осуществляется совместно. Однако в случае RDC удаленный пользователь открывает новый сеанс на удаленном компьютере и имеет все возможности, предоставленные правами и ограничениями его учетной записи. Быстрое переключение пользователей позволяет пользователям переключаться между учетными записями пользователей на локальном компьютере, не выходя из программного обеспечения и не выходя из системы. Быстрое переключение пользователей является частью Winlogon и использует RDS для выполнения своей функции переключения. Сторонние разработчики также создали клиентское программное обеспечение для RDS. Например, rdesktop поддерживает платформы Unix .

Хотя RDS поставляется с большинством выпусков всех версий Windows NT, начиная с Windows 2000, его функциональные возможности различаются в каждой версии. Windows XP Home Edition вообще не принимает RDC-подключения, оставляя RDS только для быстрого переключения пользователей и удаленного помощника. Другие клиентские версии Windows позволяют подключаться к системе максимум одному удаленному пользователю за счет отключения пользователя, выполнившего вход в консоль. Windows Server позволяет двум пользователям подключаться одновременно. Эта схема лицензирования, называемая «Удаленный рабочий стол для администрирования», упрощает администрирование необслуживаемых или автономных компьютеров . Только после приобретения дополнительных лицензий (помимо лицензии Windows) компьютер под управлением Windows Server может одновременно обслуживать нескольких удаленных пользователей и создавать инфраструктуру виртуальных рабочих столов .

Для организации RDS позволяет ИТ-отделу устанавливать приложения на центральный сервер, а не на несколько компьютеров. Удаленные пользователи могут войти в систему и использовать эти приложения по сети. Такая централизация может упростить обслуживание и устранение неисправностей. Системы проверки подлинности RDS и Windows предотвращают несанкционированный доступ пользователей к приложениям или данным.

Microsoft имеет давнее соглашение с Citrix для облегчения обмена технологиями и лицензирования патентов между Microsoft Terminal Services и Citrix XenApp (ранее Citrix MetaFrame и Citrix Presentation Server ). В этом случае Citrix получает доступ к ключевому исходному коду для платформы Windows, что позволяет его разработчикам повысить безопасность и производительность платформы служб терминалов. В конце декабря 2004 года обе компании объявили о пятилетнем продлении этого соглашения на Windows Vista .

Конфигурирование RDP

Windows

Remote Desktop Connection

Откройте Панель Управления и перейдите в Система и Безопасность -> Система

Панель Управления

System properties

Доступны три опции под пунктом «Удаленный рабочий стол»:

- Не разрешать удаленные подключения к этому компьютеру» — Эта опция предотвращает пользователей от подключений к их компьютерам с использованием Remote Desktop Connection или RemoteApp. RemoteApp подключение отличается тем, что соединение происходит к одному приложению.

- «Разрешить удаленные подключение к этому компьютеру» (Windows 10 и Windows 8.1) или «Разрешать подключения от компьютеров с любой версией удаленного рабочего стола» (в Windows 7) — это позволит пользователям, использующим любую версию RemoteApp или Remote Desktop Connection, подключаться к вашему компьютеру. Используйте этот режим, если вы не уверены, какую версию удаленного рабочего стола клиент будет использовать, или если они используют стороннее приложение Remote Desktop Connection. Например, клиентам Ubuntu вероятно потребуется вторая опция.

- «Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности» — эта опция ограничивает Remote Desktop Connections до использования версий, которые имеют Network Level Authentication. Network Level Authentication была введена в Remote Desktop Client 6.0. Если компьютер клиента запущен под управлением Windows 10, Windows 8.1, Windows 7 или он недавно скачал клиент Remote Desktop Connection, то используйте эту опцию, так как этот режим более защищенный.

Теперь можно нажать «ОК», и клиенты смогут войти в ваш компьютер через Remote Desktop Connection, используя учетные данные для пользователей группы администраторов.

Если служба ролей узла сеанса удаленного рабочего стола не установлена на компьютере, количество подключений ограничено максимум двумя одновременными подключениями к этому компьютеру.

Windows Server

Remote Desktop Services

Установка RDS

Установка RDS

Remote Desktop Licensing (RD Licensing), бывший Terminal Services Licensing (TS Licensing), управляет лицензиями доступа клиентов служб удаленного рабочего стола (RDS CAL), которые необходимы для каждого устройства или пользователя для подключения к серверу узла сеанса удаленного рабочего стола (RD Session Host). RD Licensing используется для установки, выпуска и отслеживания доступности лицензий RDS CAL на сервере лицензий удаленного рабочего стола.

Когда клиент — либо пользователь, либо устройство — подключается к серверу узла сеанса удаленного рабочего стола, сервер определяет, нужна ли лицензия RDS CAL. Сервер узла сеанса удаленного рабочего стола затем запрашивает RDS CAL из сервера лицензий удаленного рабочего стола от имени клиента, пытающегося подключиться к серверу узла сеанса удаленного рабочего стола. Если подходящая RDS CAL доступна на сервере лицензий, RDS CAL выдается клиенту, и клиент может подключаться к серверу узла сеанса удаленного рабочего стола.

Чтобы изменить число одновременных удаленных соединений разрешенный для подключения:

- На сервере узла сеанса удаленного рабочего стола откройте конфигурацию узла сеанса удаленного рабочего стола. Чтобы это сделать, кликнете Пуск, затем Административные Инструменты, потом Службы удаленного рабочего стола, и наконец конфигурация узла сеанса удаленного рабочего стола.

- Под «Подключения» кликнете правой кнопкой на имя подключения и нажмите свойства.

- В диалоговом окне «Свойства» на вкладке «Сетевой адаптер» выберите «Максимум подключений», теперь введите требуемое число подключений и нажмите «ОК».

Если опция максимума соединений выбрана и отображается серым цветом, значит включена установка групповой политики лимита подключений и применена на сервере узла сеанса удаленного рабочего стола. Вы можете также установить максимальное число разрешенных одновременных подключений, применяя установку групповой политики лимита числа подключений. Эта установка групповой политики находится в и может быть изменена с помощью редактора локальных групповых политик или консоли управления групповыми политиками (GPMC). Установка групповой политики имеет преимущество над установкой, примененной в конфигурации узла сеанса удаленного рабочего стола.

Чистый кэш лицензии клиента RDP

Чтобы очистить кэш лицензии клиента, просто удалите этот ключ и его подки. При следующем подключении клиента к серверу будет получена другая лицензия.

Для 16-битных клиентов RDP запустите . Затем удалите ключи, чтобы очистить кэш лицензии клиента. Вы также можете удалить файлы BIN из .

Клиент RDP для Macintosh сохраняет лицензию в файле на локальном компьютере в иерархии папок под . Чтобы очистить кэш лицензии клиента Macintosh, удалите содержимое этой папки. Клиент будет пытаться получить новую лицензию с сервера в следующий раз, когда он подключается.

Если удалить подкаю на клиенте, который работает Windows Vista или более поздней версии, более поздние попытки подключения к серверу терминала могут привести к сбой. Кроме того, вы получаете следующее сообщение об ошибке:

Чтобы устранить эту проблему, щелкните правой кнопкой мыши ярлык удаленное подключение к рабочему столу, а затем выберите Выполнить в качестве администратора. По умолчанию удаленное подключение к рабочему столу выполняется как пользователь с самыми низкими разрешениями пользователя. По умолчанию ограниченный пользователь не имеет разрешения на запись записей реестра для HKEY_LOCAL_MACHINE. Поэтому попытки переписать ключ не удается. Запуск удаленного подключения к рабочему столу с административными учетными данными предоставляет разрешения, необходимые для записи необходимых ключей реестра.

Управляемые рабочие столы

Рабочие области могут содержать несколько управляемых ресурсов, включая рабочие столы. При обращении к управляемому рабочему столу предоставляется доступ ко всем приложениям, установленным администратором.

Параметры рабочего стола

Вы можете настроить некоторые параметры ресурсов рабочего стола в соответствии со своими потребностями. Чтобы открыть список доступных параметров, щелкните правой кнопкой мыши ресурс рабочего стола и выберите Параметры.

Клиент будет использовать параметры, настроенные администратором, если только не отключить параметр Использовать параметры по умолчанию. Это позволит настроить приведенные ниже параметры.

-

Конфигурация дисплеев — выбор дисплеев, которые можно использовать для сеанса рабочего стола. Влияет на то, какие дополнительные параметры доступны.

- All displays (Все дисплеи) — сеанс всегда будет использовать все локальные дисплеи, даже если некоторые из них будут добавлены или удалены позже.

- Single display (Один дисплей) — сеанс всегда будет использовать один дисплей с возможностью настройки его свойств.

- Select displays (Выбранные дисплеи) — позволяет выбрать, какие из дисплеев будут использоваться для сеанса, и включить динамическое изменение списка дисплеев во время сеанса.

- Select the displays to use for the session (Выберите экраны для этого сеанса) указывает, какие локальные экраны нужно использовать для сеанса. Все выбранные экраны должны размещаться радом друг с другом. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи).

- Maximize to current displays (Развернуть до текущих дисплеев) — определяет, какие дисплеи будут использовать сеансы при переходе в полноэкранный режим. При включении этого параметра изображение сеанса переходит в полноэкранный режим на дисплеях, связанных с окном сеанса. Это позволяет менять дисплеи во время сеанса. Если этот параметр отключен, изображение сеанса переходит в полноэкранный режим на том же дисплее, на котором он в последний раз был в полноэкранном режиме. Этот параметр доступен только в режиме Select displays (Выбранные дисплеи) и отключен в других случаях.

- Single display when windowed (Один дисплей, если в оконном режиме) — определяет, какие дисплеи доступны в сеансе при выходе из полноэкранного режима. Если этот параметр включен, сеанс переключается на один дисплей в оконном режиме. Если этот параметр отключен, в оконном режиме сеанс отображается на тех же дисплеях, что и в полноэкранном режиме. Этот параметр доступен только в режимах All displays (Все дисплеи) и Select displays (Выбранные дисплеи) и отключен в других случаях.

- Параметр Start in full screen (Запуск в полноэкранном режиме) позволяет указать, будет ли сеанс запускаться в полноэкранном или оконном режиме. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Fit session to window (Сеанс по размеру окна) определяет способ отображения сеанса, когда разрешение удаленного рабочего стола отличается от размера локального окна. Если этот параметр включен, то содержимое сеанса будет умещаться в окне, сохраняя пропорции окна сеанса. Если этот параметр отключен и разрешение и размер окна не совпадают, то будут отображены полосы прокрутки или черные области. Этот параметр доступен во всех режимах.

- Update the resolution on resize (Обновление разрешения при изменении размера) автоматически изменяет разрешение удаленного рабочего стола при изменении размера окна сеанса. Если этот параметр отключен, для сеанса всегда сохраняется то разрешение, которое задано в параметре Resolution. Этот параметр доступен только в режиме Single display (Один дисплей) и включен в других случаях.

- Параметр Resolution (Разрешение) позволяет указать разрешение удаленного рабочего стола. Оно будет использоваться на всем протяжении сеанса. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

- Параметр Change the size of the text and apps (Изменение размера текста и приложений) указывает размер содержимого сеанса. Этот параметр применяется только при подключении к Windows 8.1 и более поздних версий или Windows Server 2012 R2 и более поздних версий. Этот параметр доступен только в режиме Single display (Один дисплей) и когда параметр Update the resolution on resize (Обновление разрешения при изменении размера) отключен.

Как «угнать» сеанс RDP?

Александр Корзников

создать службу

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Windows 7

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

-

Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

ссылке