Воздействие бага — исполнение удалённого кода, не требующее действий пользователя

- Нападающий отправляет или редактирует уже имеющееся сообщение, которое выглядит для жертвы совершенно обычным.

- Жертва исполняет код, просто просмотрев сообщение.

Вот и всё. Со стороны жертвы больше не требуется никакого вмешательства. Теперь внутренняя сеть вашей компании, личные документы, документы/почта/заметки O365, секретные чаты полностью скомпрометированы. Подумайте об этом. Одно сообщение, один канал, никакого взаимодействия. Все подвергаются эксплойту.

«Important, Spoofing» по пунктам

- Атака Stored XSS, не требующая вмешательства пользователя. Влияет на все типы потоков сообщений — приватные, потоки, группы и т.д.

- Самовоспроизводящийся червь — жертва репостит полезную нагрузку всем контактам и группам. Все репостят своим контактам, группам (гости тоже имеют доступ к организациям, а также доступ к собственным организациям, и т.д.)

- Кража токенов SSO для всех пользователей организации — из XSS, например, при захвате аккаунта, вы получаете доступ ко всем токенам SSO Office 365, то есть доступ ко всей почте, документам, заметкам компании — всему, что есть в O365

- Доступ к частным перепискам, сообщениям, файлам, логам вызовов и всему остальному, что есть в MS Teams

- Повышение полномочий до уровня организации MS Teams Admin

- Доступ к микрофону/камере с помощью XSS (насколько я знаю, по крайней мере, в веб-версиях для Chrome)

- Кроссплатформенное (macOS, Windows, Linux) исполнение произвольных команд на устройствах жертвы, не требующее участия жертвы

- Полная утеря конфиденциальности и неприкосновенности для конечных пользователей — доступ к приватным чатам, файлам, внутренней сети, приватным ключам и личным данным вне MS Teams

- Кейлоггинг, доступ к микрофону, камере и т.д.

Что вошло в отчёт

- Обход защиты от инъекций выражений AngularJS

- Выход из «песочницы» AngularJS для исполнения произвольного кода JS

- Обход CSP (с помощью AngularJS)

- Злоумышленное использование API Microsoft Teams для «скачивания и исполнения файла» с целью реализации RCE

Дополнительная универсальная полезная нагрузка Electron для RCE, которая включена во вложения к отчёту в формате видео/медиа- Обе полезные нагрузки RCE позволяют обойти защиту приложений Electron, специфичную для Microsoft Teams, однако, вероятно, их можно универсально адаптировать к более старым версиям ElectronJS с похожими защитными ограничениями.

▏Где искать следы подключения по RDP▕

Логи. В первую очередь следует немедленно проверить логи событий:

%SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx

Событие 1149 для успешного подключения до аутентификации с использованием логина и пароля, но после аутентификации IP-адреса источника подключения

Важно искать подключения с необычных IP-адресов, сюда же может попасть перебор паролей.

%SystemRoot%\System32\Winevt\Logs\Security.evtx

Событие 4624 — для успешного входа, 4625 — для неудачного входа, 4778 — для переподключения, 4634 — для отключения

Стоит обратить внимание на «LogonType». Для удаленных подключений оно будет равно 3, 10 или 7

Здесь необходимо искать успешные события входа с необычных IP-адресов, обращать внимание на неуспешные события входа — это может быть атака перебором.

%SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx

События 21, 22 и 25 — для успешного входа или переподключения, 23 — для отключения

Следует искать события с необычных IP-адресов.

Нередко злоумышленники чистят логи. При этом чаще всего чистят только Security.evtx, чуть реже — Security.evtx и Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx сразу. По этой причине крайне желательно просматривать все три лога, а лучше заранее настроить перенаправление событий в SIEM-систему.

Сессии легитимных пользователей. Практически всегда злоумышленники, которые занимаются распространением шифровальщиков, начинают изучение внутренней сети своей жертвы почти сразу после проникновения. Иногда им удается переподключиться к уже имеющимся сессиям RDP-серверов, доступных из внутренней сети. Это может произойти, когда подключение легитимного пользователя уже установлено, но на уровне TCP оно разорвано (например, было закрыто окно RDP). В этом случае при повторном подключении сессия восстанавливается и злоумышленник входит на сервер. Это означает, что в логе можно увидеть, что подключение инициировано легитимным пользователем в день X, а в день X+N с той же машины уже переподключится атакующий. Поэтому следует смотреть не только на события установки подключений, но и на события переподключений и отключений.

Если следы обнаружены

- постараться изолировать злоумышленника (или вовсе отключить инфраструктуру от интернета, или отключить критичные серверы от локальной сети);

- проверить контроллер домена на следы взлома, а также проверить файловые помойки и другие возможные цели злоумышленника.

Атака на госсектор

Начало года выдалось жарким – мы завершили расследование серии кибератак на российские органы власти. Выяснилось, что злоумышленники использовали три основных вектора для проникновения в инфраструктуру жертвы:

-

Таргетированные фишинговые рассылки. Старый добрый фишинг в арсенале как хакеров-любителей, так и профессионалов. Главное, хорошо подготовиться и изучить жертву.

-

Эксплуатация уязвимостей веб-приложений, опубликованных в интернете. Во многих инфраструктурах встречаются известные уязвимости веб-приложений, эксплойты для которых хакеры находят в открытом доступе или приобретают в даркнете. Это сильно упрощает жизнь злоумышленникам: не нужно искать ошибки на периметре жертвы, тратить на это время и деньги, да и особые профессиональные навыки для этого не сильно нужны.

-

Взлом инфраструктуры подрядных организаций (Trusted Relationship). Чаще всего такие атаки реализуют хакеры с высокой квалификацией. Взлом подрядчика позволяет проникнуть в инфраструктуру основной жертвы и долго там «сидеть», собирая ценные данные. Особая «удача», если подрядчик имеет привилегированную учетную запись в корпоративной сети своего заказчика! У киберхулиганов все попроще (запустить шифровальщика в надежде на выкуп, подменить реквизиты и т.п.).

Дальнейшее продвижение во взломанной инфраструктуре осуществлялось за счет разработанного злоумышленниками ВПО, которое собирало данные и выгружало их в облачные хранилища российских компаний «Яндекс» и Mail.ru Group. В своей сетевой активности ВПО маскировалось под легитимные утилиты Яндекс.Диск и Disk-O. Подробное техническое описание этих атак мы приводили в аналитическом отчете, подготовленном совместно с НКЦКИ (Национальным координационным центром по компьютерным инцидентам).

Виды уязвимостей удаленного доступа

По опыту ИБ-специалистов ITGLOBAL.COM, немалая часть векторов атаки на корпоративную сеть компании извне связана с уязвимостями веб-приложений. Здесь возможны и недостатки в конфигурации ПО — например, примитивные настройки политик доступа, упрощенный алгоритм регистрации новых пользователей и т. п., — и то, что сотрудникам разрешается использовать простые пароли для входа. Всё это облегчает задачу злоумышленникам, которые стремятся проникнуть во внутреннюю сеть компании — например, в Intra- портал, где хранится коммерческая информация.

Также популярна эксплуатация уязвимостей в протоколах и ПО, которые используются для удаленного доступа. Примеры: ошибка безопасности в ОС Windows — в версиях 7, Server 2008 и Server 2008 R2, — известная как BlueKeep (код CVE-2019-0708), ошибка CVE-2019-19781 в ПО Citrix, уязвимость фреймворка Laravel (CVE-2018-15133), а также ряд уязвимостей сетевого оборудования для VPN-соединений.

Разумеется, компании, у которых есть собственный отдел ИБ скорее всего закрывают известные «дыры» и ошибки. Однако даже квалифицированные безопасники вряд ли могут защитить от уязвимостей нулевого дня. Стоит ли говорить о рисках для компаний, у которых нет в штате специалиста по ИБ, и не налажено даже элементарное обновление приложений и ОС.

Использование средства проверки уязвимости ESET BlueKeep (CVE-2019-0708)

Компания ESET выпустила бесплатный инструмент BlueKeep (CVE-2019-0708) для проверки уязвимости компьютера под управлением Windows. На момент публикации инструмент можно загрузить здесь:

| Программа | Проверщик уязвимости BlueKeep (CVE-2019-0708) ESET |

| Версия | 1.0.0.1 |

| Месторасположение | https://download.eset.com/com/eset/tools/diagnosis/bluekeep_checker/latest/esetbluekeepchecker.exe |

| Хеш SHA-1 | C0E66EA2659D2EA172950572FDB5DE881D3882D8 |

(Обязательно посетите страницу «Инструменты и утилиты ESET» для новых версий)

Эта программа была протестирована на 32- и 64-разрядных версиях Windows XP, Windows Vista, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 и Windows Server 2008 R2 до и после применения обновлений Microsoft для BlueKeep. Чтобы использовать программу, запустите исполняемый файл. Для использования с исходной версией нет никаких аргументов командной строки.

После запуска программа сообщит, уязвима ли система перед использованием уязвимости, исправлена ли система от использования уязвимости, и защищена ли система от использования уязвимости BlueKeep. В случае уязвимости системы инструмент отправит пользователя на веб-страницу, чтобы загрузить соответствующее исправление на веб-сайте компании Microsoft.

Хотя это универсальное средство, предназначенное для личного использования и не предназначенное для массового использования в автоматизированной среде, оно имеет ограниченное количество сообщений об ошибках. Для сценариев инструмент возвращает значение ERRORLEVEL, равное нулю, если система защищена, и единицу, если она уязвима или произошла ошибка.

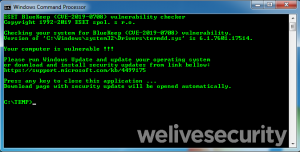

Рисунок 3: Пример запуска инструмента в неисправленной системе Windows 7

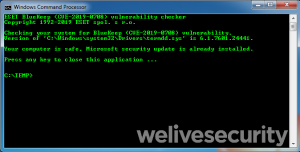

Рисунок 4: Пример запуска инструмента в исправленной системе Windows 7

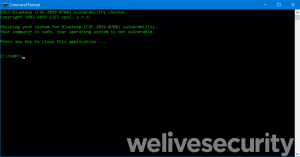

Рисунок 5: Пример запуска инструмента в неуязвимой системе Windows 10

Сотрудник — тоже уязвимость

Не каждая организация позволяет себе удаленное подключение сотрудников через корпоративные устройства — из-за технических или финансовых ограничений. А это значит, что условный Петр Иванов может использовать личный ноутбук для установки «толстого клиента» и подключения к служебным сервисам. Хорошо, если господин Иванов — человек сознательный: не посещает сомнительные сайты, заскучав на самоизоляции, не скачивает сомнительное ПО с торрентов, не ленится придумывать сложные пароли, обновляет антивирус. В противном случае, используя личное устройство Петра Иванова, киберпреступник может получить доступ к ресурсам и инфраструктуре компании с полными привилегиями.

Не стоит забывать и о том, что сотрудники подключаются из дома через интернет-канал, который никем не контролируется. Здесь дополнительно появляются риски, связанные, например, с уязвимостями домашней Wi-Fi-сети и соответствующего оборудования — роутера или точки доступа. Сложно представить, что после перехода на удаленку, сотрудники поголовно бросились проверять настройки безопасности своих устройств, даже если получили на то строгие инструкции.

В идеале ИБ-отдел компании применяет набор инструментов для мониторинга и защиты удаленного доступа: SIEM- и MDM-системы, Web application firewall, DLP, NTA-решения, терминальный сервер с двухфакторной авторизацией. Но это в идеале. Некоторым компаниям можно обойтись и более скромными средствами. В этом как раз и помогает тестирование на проникновение.

Вместо заключения

Как видите, часть обнаруженных с начала года вредоносов была известна и раньше, но в своих новых итерациях демонстрирует очевидную эволюцию. Это касается не только способов обхода средств защиты, но и способности перестраивать функционал, подключая дополнительные модули.

Логика работы ВПО становится сложнее, но в то же время растет популярность вредоносов, которые распространяются по схеме Software-as-a-Service. Очевидно, что модель SaaS приведет к снижению требований к технической подготовке злоумышленников, так как все сложности в реализации и настройке ВПО на себя будут брать разработчики.

Словом, покой нам только снится. Но надеемся, что, как бы ни усложняли киберпреступники свои инструменты, на каждого хитрого хакера найдется свой болт с резьбой ИБэшник.

Защита от буртфорса

Чтобы заблокировать множественные попытки подключения с недопустимыми данными, вы можете отслеживать журнал событий и вручную блокировать IP-адреса атак через брандмауэр Windows или использовать готовое приложение. Рассмотрим последний случай более подробно.

Для блокировки атакующих IP-адресов мы будем использовать бесплатное программное обеспечение — IPBan. Это приложение протестировано и работает на Windows Server 2012 и всех более поздних версиях, также поддерживается Linux (Ubuntu, Debian, CentOS, RedHat x64). Алгоритм его работы прост: программа следит за журналом событий Windows, фиксирует неудачные попытки входа в систему и после 5 попыток злоумышленника угадать пароль блокирует IP-адрес на 24 часа.

Чтобы обеспечить отображение IP-адресов в системных журналах, внесите следующие изменения в свою локальную политику безопасности. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «ОК»). Перейдите в «Локальные политики» -> «Политика аудита» и включите ведение журнала ошибок для «Аудит входа в систему» и «Аудит событий входа в систему»:

Особенности

- Автоматический запрет IP-адресов в Windows и Linux путем обнаружения неудачных попыток входа в систему из программы просмотра событий и / или файлов журнала. В Linux по умолчанию отслеживается SSH. В Windows отслеживаются RDP, OpenSSH, VNC, MySQL, SQL Server и Exchange. Дополнительные приложения можно легко добавить через файл конфигурации.

- Широкие возможности настройки, множество параметров для определения порога количества неудачных попыток входа в систему, времени блокировки и т. д.

- Не забудьте проверить файл ipban.config, чтобы узнать о параметрах конфигурации, каждый параметр описан с комментариями.

- Легко разблокировать IP-адреса, поместив файл unban.txt в служебную папку с каждым IP-адресом в строке для разблокировки.

- Работает с ipv4 и ipv6 на всех платформах.

- Посетите вики по адресу https://github.com/DigitalRuby/IPBan/wiki для получения дополнительной документации.

Скачать

Официальная ссылка для скачивания: https://github.com/DigitalRuby/IPBan/releases

Установить

Windows

Простая установка в один клик, откройте административную оболочку PowerShell и запустите:

Дополнительные примечания для Windows

Настоятельно рекомендуется отключить вход NTLM и разрешить вход только NTLM2.

Перед внесением вышеуказанных изменений убедитесь, что на вашем сервере и клиентах установлены исправления: https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018 . Вам необходимо вручную отредактировать групповую политику, как указано в ссылке.

Дополнительная информация

Аналитика

Чтобы отключить анонимную отправку запрещенных IP-адресов в глобальную базу данных ipban, установите UseDefaultBannedIPAddressHandler в значение false в файле конфигурации.

И, наконец, капля дегтя в бочке с медом. Службы терминалов Windows не знают, как аутентифицировать подключающихся клиентов, поэтому при необходимости следует использовать дополнительные методы безопасности, такие как туннель SSH или IPSec VPN.

Archives

ArchivesSelect Month November 2021 (1) October 2021 (7) September 2021 (3) August 2021 (8) July 2021 (9) June 2021 (5) May 2021 (1) April 2021 (4) March 2021 (12) February 2021 (7) January 2021 (6) December 2020 (8) November 2020 (5) October 2020 (7) September 2020 (4) August 2020 (7) July 2020 (9) June 2020 (4) May 2020 (3) April 2020 (5) March 2020 (6) February 2020 (9) January 2020 (9) December 2019 (2) November 2019 (7) October 2019 (12) September 2019 (9) August 2019 (9) July 2019 (12) June 2019 (5) May 2019 (7) April 2019 (3) March 2019 (8) February 2019 (3) January 2019 (5) December 2018 (4) November 2018 (3) October 2018 (14) September 2018 (9) August 2018 (8) July 2018 (5) June 2018 (4) May 2018 (5) April 2018 (7) March 2018 (7) February 2018 (10) January 2018 (6) December 2017 (6) November 2017 (6) October 2017 (4) September 2017 (8) August 2017 (7) July 2017 (8) June 2017 (10) May 2017 (8) April 2017 (9) March 2017 (7) February 2017 (5) January 2017 (4) December 2016 (2) November 2016 (9) October 2016 (6) September 2016 (11) August 2016 (8) July 2016 (2) June 2016 (4) May 2016 (5) April 2016 (6) March 2016 (6) February 2016 (8) January 2016 (5) December 2015 (4) November 2015 (5) October 2015 (9) September 2015 (6) August 2015 (8) July 2015 (7) June 2015 (5) May 2015 (4) April 2015 (6) March 2015 (10) February 2015 (7) January 2015 (6) December 2014 (6) November 2014 (15) October 2014 (18) September 2014 (19) August 2014 (13) July 2014 (16) June 2014 (18) May 2014 (17) April 2014 (22) March 2014 (16) February 2014 (19) January 2014 (12) December 2013 (17) November 2013 (24) October 2013 (23) September 2013 (16) August 2013 (16) July 2013 (19) June 2013 (20) May 2013 (17) April 2013 (18) March 2013 (13) February 2013 (18) January 2013 (16) December 2012 (16) November 2012 (17) October 2012 (14) September 2012 (19) August 2012 (14) July 2012 (24) June 2012 (21) May 2012 (14) April 2012 (14) March 2012 (16) February 2012 (11) January 2012 (12) December 2011 (23) November 2011 (21) October 2011 (13) September 2011 (18) August 2011 (14) July 2011 (18) June 2011 (16) May 2011 (14) April 2011 (17) March 2011 (13) February 2011 (17) January 2011 (18) December 2010 (22) November 2010 (15) October 2010 (13) September 2010 (29) August 2010 (21) July 2010 (21) June 2010 (15) May 2010 (15) April 2010 (25) March 2010 (28) February 2010 (27) January 2010 (29) December 2009 (22) November 2009 (21) October 2009 (23) September 2009 (21) August 2009 (14) July 2009 (34) June 2009 (24) May 2009 (20) April 2009 (32) March 2009 (26) February 2009 (23) January 2009 (21) December 2008 (26) November 2008 (15) October 2008 (40) September 2008 (15) August 2008 (26) July 2008 (25) June 2008 (25) May 2008 (13) April 2008 (17) March 2008 (18) February 2008 (11) January 2008 (13) December 2007 (15) November 2007 (9) October 2007 (13) September 2007 (18) August 2007 (7) July 2007 (3) June 2007 (2) May 2007 (10) April 2007 (18) March 2007 (5) February 2007 (4) January 2007 (6) December 2006 (10) November 2006 (6) October 2006 (10) September 2006 (9) August 2006 (10) July 2006 (9) June 2006 (17) May 2006 (8) April 2006 (7) March 2006 (16) February 2006 (7) January 2006 (11) December 2005 (7) November 2005 (11) October 2005 (9) September 2005 (9) August 2005 (13) July 2005 (11) June 2005 (11) May 2005 (5) April 2005 (2) March 2005 (2) February 2005 (16)

CVE-2019-0708: Критическая уязвимость в службе удаленного рабочего стола Windows

14 мая 2019 года Microsoft сообщила о наличии критической уязвимости в реализации службы удаленных столов (ранее служба терминалов) в Windows, которая позволяет атакующему, не прошедшему проверку подлинности, через протокол RDP удаленно выполнить произвольный код на целевой системе. RCE (Remote Code Execution) уязвимость описана в CVE-2019-0708 и ей присвоено неофициальное название BlueKeep. Уязвимости подвержены только старые версии Windows – начиная с Windows XP (Windows Server 2003) и заканчивая Windows 7 (Windows Server 2008 R2). Более новые версии (Windows 10, 8.1 и Windows Server 2012R2/2016/2019) данной уязвимости в RDS не подвержены.

▍Слабости RDP

Брутфорс-атаки

- Простейшие атаки, которые заключаются в подборе элементарных паролей без использования каких-либо инструментов автоматизации.

- Атаки по словарю, во время которых запускается перебор всевозможных паролей для предполагаемого имени пользователя.

- Гибридные атаки, которые включают использование словарей, но каждый пароль проверяется не только в словарной форме, но и после ряда простых модификаций.

- Password spraying, во время которых для известного пароля перебираются миллионы имен пользователей, пока не найдется совпадение.

- Credential stuffing, при которых для перебора злоумышленники используют список скомпрометированных учетных данных пользователей.

Как работает SigRed

По данным экспертов Check Point, эксплуатация SigRed осуществляется хакером путем вредоносных DNS-запросов к DNS-серверам Windows. Это дает ему возможность запускать любой нужный ему код и полностью перехватить контроль над этими серверами.

Принцип использования SigRed

В частности, киберпреступник сможет управлять сетевым трафиком, получит доступ к персональным данным пользователей (при их наличии на сервере), и даже будет иметь возможность контролировать электронную почту людей, подключенных к скомпрометированному серверу.

Работа уязвимости основана на общем принципе анализа DNS-сервером Windows всех входящих и обработки переадресованных DNS-запросов. К примеру, отправка запроса длиной свыше 64 КБ может привести к контролируемому переполнению буфера, что и даст хакеру выполнить на сервере нужный ему код.

Специалист Check Point Саги Тцадик (Sagi Tzadik) назвал SigRed черверобразной уязвимостью. Он сообщил, что ее использование на одном сервере может запустить своего рода цепную реакцию, что приведет к распространению атаки от одной скомпрометированной машины к другой без дополнительных действий со стороны хакера.

И снова Glupteba

В начале этого года мы расследовали инцидент заражения одной из организаций вредоносом семейства Glupteba. ВПО незаметно находилось в инфраструктуре жертвы более двух лет и все это время успешно выполняло свои функции. При этом наличие антивируса никак не препятствовало работе малвари.

Мы уже сталкивались с Glupteba, но в этот раз обратили внимание на множество новых модулей. А это значит, что вредонос постоянно дорабатывается разработчиками

По нашим оценкам, более 3% отечественных организаций скомпрометированы Glupteba.

Особенности ВПО:

-

Множество модулей, написанных под абсолютно разные задачи (прокси, модули для брутфорса и эксплуатации различных уязвимостей, в том числе EternalBlue (CVE-2017-0144), стилеры, модули ядра для сокрытия присутствия, сканеры сети, майнеры);

-

Высокая скорость распространения в инфраструктурах из-за наличия в них большого числа незакрытых уязвимостей EternalBlue;

-

Сложность очистки инфраструктуры от ВПО из-за множества систем самозащиты и возможностей перезапуска. К ним относятся драйверы, скрывающие процессы ВПО и его файлы, задачи в планировщике, ключи автозапуска, потоки, контролирующие работу модулей, отдельные модули, контролирующие работу основного модуля, которые при необходимости могут скачать ВПО заново. Вредонос также располагается в файловой системе в нескольких местах одновременно;

-

ВПО написано на языке Go. Основной модуль довольно объемен.

Признаки заражения Glupteba:

-

Множество файлов в директории %TEMP%\csrss, на которые постоянно срабатывает антивирусное ПО. В этой директории располагаются дополнительные модули, перечисленные выше;

-

Для некоторых модулей Glupteba свойственна повышенная сетевая активность по различным портам, характерная для сетевого оборудования (Telnet, SSH, порты MikroTik).

Стоит также отметить, что ВПО распространяется не через почтовые рассылки, а через эксплойт-киты или через замену ссылок на различных файлообменниках на те, что ведут к Glupteba. Пример ссылок, связанных с одним из CDN-серверов:

Примерный алгоритм очистки зараженной машины (в прямой последовательности действий):

-

остановить службы WinmonProcessMonitor, WinmonFS, Winmon;

-

остановить процессы C:\Windows\RSS\csrss.exe, C:\Windows\windefender.exe, а также любые процессы, запущенные из C:\users\<username>\appdata\local\temp\csrss;

-

удалить всю папку C:\Windows\RSS;

-

удалить всю папку C:\users\<username>\appdata\local\temp\csrss;

-

удалить файлы C:\WINDOWS\System32\drivers\Winmon.sys, C:\WINDOWS\System32\drivers\WinmonFS.sys, C:\WINDOWS\System32\drivers\WinmonProcessMonitor.sys, C:\Windows\windefender.exe;

-

удалить задачи CSRSS и ScheduledUpdate;

-

удалить ключ автозапуска (HKCU(HKLM)\SOFTWARE\Microsoft\Windows\CurrentVersion\Run) с запуском чего-либо из C:\Windows\RSS (имя ключа генерируется случайным образом);

-

удалить службы WinmonProcessMonitor, WinmonFS, Winmon.

Кроме этого, Glupteba, скорее всего, является основой для формирования ботнета Mēris, состоящего из сетевых устройств компании MikroTik. Почему мы так решили? Благодаря сети ханипотов мы смогли получить и проанализировать команды, которые используются для управления зараженными устройствами. Анализ доменных имен, с которых взломанные устройства скачивали скрипты указал на ВПО семейства Glupteba, которое имеет в своем арсенале модуль для заражения MikroTik. ВПО тоже работает через брутфорс паролей по SSH и эксплуатацию уязвимости CVE-2018-14847 и создает ровно такие же задачи. Подробнее о расследовании можно прочитать здесь.