Кто уязвим?

Уязвимость CVE-2020-1472 актуальна для компаний, сети которых построены на базе контроллеров доменов под управлением операционных систем Windows.

В частности, злоумышленники могут захватить контроллер домена на базе:

- всех версий Windows Server 2019, Windows Server 2016;

- всех вариантов Windows Server версии 1909;

- Windows Server версии 1903;

- Windows Server версии 1809 (Datacenter, Standard);

- Windows Server 2012 R2;

- Windows Server 2012;

- Windows Server 2008 R2 Service Pack 1.

Правда, для успешной атаки злоумышленникам сначала необходимо проникнуть в корпоративную сеть, но это не такая большая проблема — мы уже неоднократно слышали и об инсайдерских атаках, и о проникновениях через забытые сетевые розетки в общедоступных помещениях.

К счастью, пока нет информации о том, что уязвимость Zerologon когда-либо использовали в реальных атаках

Однако после публикации исследования в блоге компании Secura вокруг этой проблемы поднялся ажиотаж, который, скорее всего, привлек и внимание злоумышленников. Несмотря на то что исследователи не опубликовали работающий proof of concept, они не сомневаются, что злоумышленники смогут его создать, основываясь на патчах

How CrowdStrike Can Help

- CrowdStrike monitors the network and detects (via CrowdStrike Falcon identity threat detection) and mitigates (via Falcon Zero Trust) various attacks against the domain controller such as Golden Ticket and Pass-the-Hash.

- CrowdStrike Falcon Zero Trust can apply MFA to service accounts (including the domain controller admin account) using a comprehensive policy engine. Any user with MFA enabled on the Falcon platform will not be compromised even if the attacker was able to exploit ZeroLogon and steal the user account credentials from the DC.

- Falcon Zero Trust uses advanced analytics and patented machine learning technology to uncover reconnaissance (e.g. LDAP, BloodHound, SharpHound, credential scanning), lateral movement (e.g. RDP, mimikatz tool/Zerologon exploits, unusual endpoint usage, unusual service logins, etc), and persistence (e.g. Golden Ticket attack, hidden objects, privilege escalations).

Additional Resources

- Learn more by reading a white paper, “Disrupting the Cyber Kill Chain: How to Contain Use of Tools and Protocols.”

- Request a demo of CrowdStrike Falcon Zero Trust or Falcon Identity Threat Detection products.

- Visit the CrowdStrike Falcon Identity Protection solutions webpage.

- Read expert insights and analysis on other complex threats — download the CrowdStrike 2020 Global Threat Report.

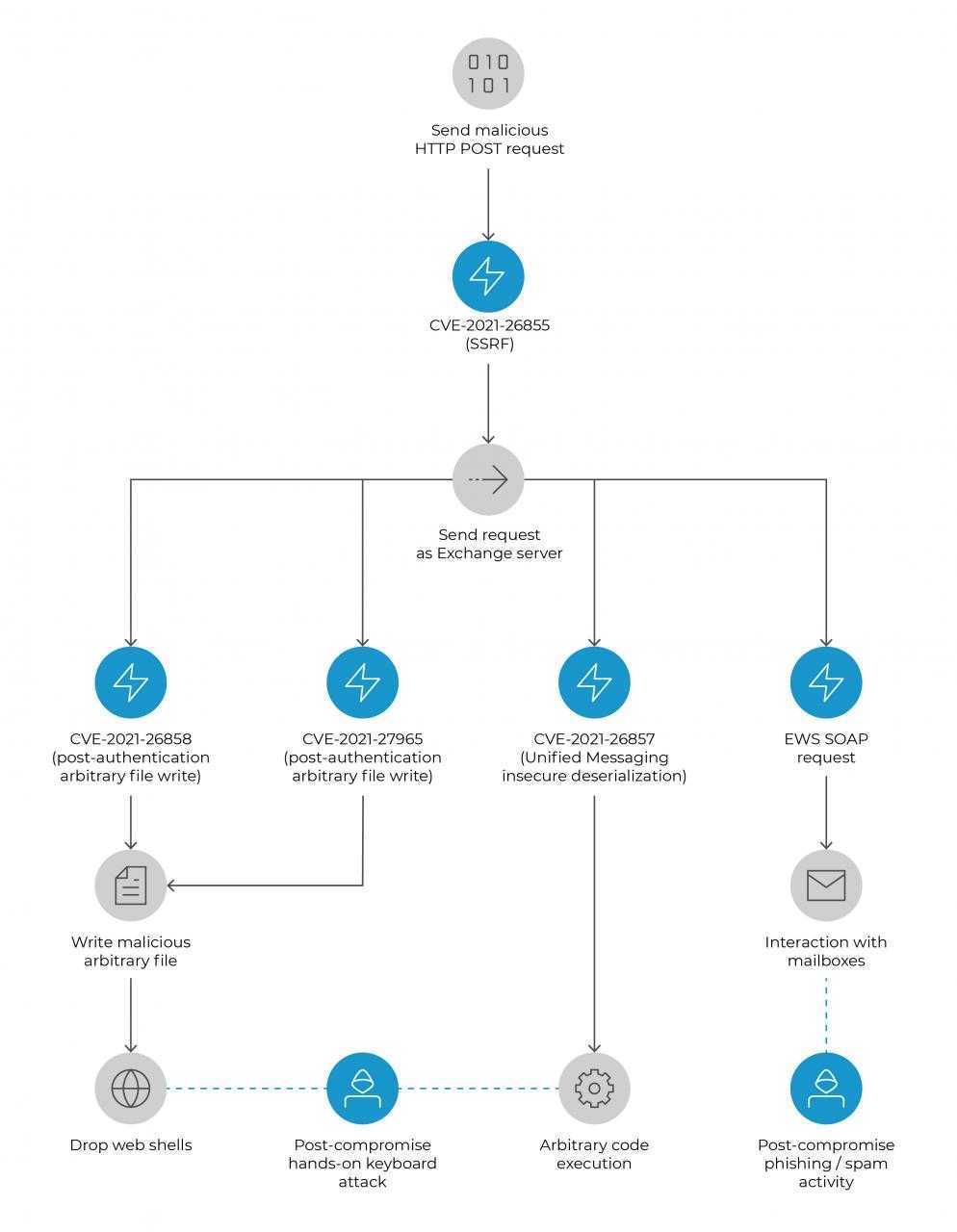

Уязвимости ProxyLogon

2 марта 2021 года Microsoft выпустила обновления безопасности для ряда критических уязвимостей сервера MS Exchange. Обновления также исправили цепочку критических уязвимостей CVE-2021-26857, CVE-2021-26855, CVE-2021-26858, CVE-2021-27065, под общим названием ProxyLogon. После выпуска обновлений безопасности и публикации первых статей об этих уязвимостях по всему миру стали фиксироваться кибератаки с их использованием. Большинство атак были направлены на загрузку основной веб-оболочки на сервер для дальнейшего развития атаки. Хотя американские компании приняли на себя основную атаку, мы также зафиксировали ряд аналогичных атак, направленных на наших клиентов в России и Азии.

Цепочка уязвимостей ProxyLogon

Давайте подробнее рассмотрим цепочку уязвимостей ProxyLogon. Уязвимость CVE-2021-26857 на самом деле не является частью цепочки уязвимостей ProxyLogon, поскольку она приводит к выполнению кода на сервере и не требует предварительного использования других уязвимостей. Уязвимость CVE-2021-26857 связана с небезопасной десериализацией данных в службе единой системы обмена сообщениями. Для использования этой уязвимости требуется установка и настройка роли единой системы обмена сообщениями на сервере Exchange. Поскольку эта роль используется редко, на сегодняшний день не зарегистрировано никаких свидетельств использования этой уязвимости. Вместо этого злоумышленники используют цепочку уязвимостей CVE-2021-26855, CVE-2021-26858 и CVE-2021-27065, которая также позволяет удаленно выполнять произвольный код на почтовом сервере, но с ней проще работать.

ProxyLogon — это название уязвимости CVE-2021-26855 (SSRF), которая позволяет внешнему злоумышленнику обойти механизм аутентификации в MS Exchange и выдать себя за любого пользователя. Создавая запрос на стороне сервера, злоумышленник может отправить произвольный HTTP-запрос, который будет перенаправлен на другую внутреннюю службу от имени учетной записи компьютера почтового сервера. Чтобы воспользоваться этой уязвимостью, злоумышленник должен сформировать специальный запрос POST для статического файла в неавторизованных каталогах для чтения, например, если присутствие файла в каталоге не требуется. Тело запроса POST также будет перенаправлено на службу, указанную в файле cookie, под названием

Например, злоумышленник, использующий ProxyLogon, может выдать себя за администратора и пройти аутентификацию в панели управления Exchange (ECP), а затем перезаписать любой файл в системе с уязвимостями CVE-2021-26858 или CVE-2021-27065.

Наибольший эффект перезаписи файлов достигается за счет создания веб-оболочки в общедоступных каталогах. Чтобы создать веб-оболочку, злоумышленник использует уязвимость во встроенном механизме виртуальных каталогов. При создании нового виртуального каталога (например, для службы автономной адресной книги) злоумышленник может указать в качестве своего внешнего адреса адрес, который включает простую веб-оболочку. Потом этого злоумышленник должен сбросить настройки виртуального каталога и указать путь к файлу на сервере, в который будут сохранены текущие настройки виртуального каталога. После сброса настроек файл, в котором будет сохранена резервная копия виртуального каталога, будет содержать веб-оболочку, указанную на предыдущем шаге.

После использования цепочки уязвимостей злоумышленник может запускать команды через веб-оболочку на сервере Exchange с привилегиями учетной записи, под которой запущен пул приложений на сервере IIS (по умолчанию NT AUTHORITY \ SYSTEM). Чтобы успешно использовать цепочку уязвимостей, злоумышленнику необходимо иметь сетевой доступ через порт 443 к серверу MS Exchange с установленной ролью клиентского доступа и знать имя почтового ящика пользователя с правами администратора.

The following article is recommended:

The initial research mentions the need to pay attention to NetrServerAuthenticate3 (Op 26), but in fact, Mimikatz and some public POCs make use of NetrServerAuthenticate2 (Op 15) as an API instead. However, according to the relevant narrative published by Tal Be’ery on Twitter, Microsoft August 2020 update patches both APIs. In addition, the more common network layer detection method checks if there is a repetitive Netlogon verification packet with the sensitive NegotiateFlags (0x212fffff).

Exploits That Can Be Used Without Resetting the Password

Fox-IT researcher Dirk-jan also shared their research. Many network-layer defenses (such as the aforementioned Tal Be’ery rules) will detect that the password has been changed to 0. Therefore, Dirk-jan uses NTLM-Relay and MS printerbug to circumvent this restriction as it can successfully detect exploit use without needing to scan if the password had been altered to 0.

Are there risks after patching?

Although the August 2020 Microsoft patch did not alter the initial value of the IV, the patch does check whether the first five bytes of the Client Challenge are sufficiently randomized, leaving the probability of triggering the vulnerability to roughly one in 40 billion, which should be sufficiently secure until the more complete patch is released in February 2021.

Brief Description of the Exploit and How to Fix It

Microsoft’s NetLogon remote protocol is generally used to verify user accounts, computer accounts, etc. However, this time, NetLogon’s encryption verification algorithm contained a severe loophole, which could allow an attacker, with a TCP connection to the domain controller, to spoof an arbitrary identity to log in to the domain controller, gain admin access, and modify the Windows AD domain host password. The scope and potential impact of this exploit are serious and shouldn’t be taken lightly.

In this article, we discussed the cause of CVE-2020–1472, the analysis of the various available attack methods. The possible intrusion attack process of an attacker using this vulnerability can be roughly simplified as follows:

- Gain TCP connection to the domain controller of the targeted environment.

- Leverage CVE-2020–1472 vulnerability to spoof legit client and communicate with targeted domain controller.

- Use the built-in password setting function in the Netlogon Protocol to change the computer account and password of the domain controller.

- Use the modified computer account password to obtain the account password of the entire domain using attacks such as DCSYNC, and then control the entire domain.

In response to the CVE-2020–1472 vulnerability and associated attack methods, the current response and repair methods are to update the Windows Active Directory domain controller as soon as possible and enable the mandatory mode according to Microsoft’s official recommendations. For different Windows server versions, Microsoft has released KB4565349, KB4565351, KB4566782, KB4571694, KB4571702, KB4571703, KB4571719, KB4571723, KB4571729, KB4571736.

The modern cyber landscape is both mercurial and dangerous. While patching early and patching often help maintain defenses, routine organization-wide cyber health checks are also necessary to gain full visibility into an environment’s current cyber situation. Enterprises should also deploy an intelligent detection and response security solution that can effectively respond to known and unknown threats, especially as modern threats can emerge suddenly, such as CVE-2020–1472.

CyCraft AIR effectively detects attacks that exploit this vulnerability and immediately issue alerts.

If you have any concerns about your network security and are interested in automated detection and response security solutions or our AI SOC service, feel free to contact us: contact@cycraft.com

References

“Zerologon: Unauthenticated domain controller compromise by subverting Netlogon cryptography (CVE-2020–1472)” by Tom Tervoort, Secura, September 2020

“Zerologon — hacking Windows servers with a bunch of zeros”, by Paul Ducklin.

“Micropatch for Zerologon, the perfect Windows vulnerability” (CVE-2020–1472)”

https://twitter.com/_dirkjan/ status/1307662409436475392

https://github.com/dirkjanm/krbrelayx/blob/master/printerbug.py

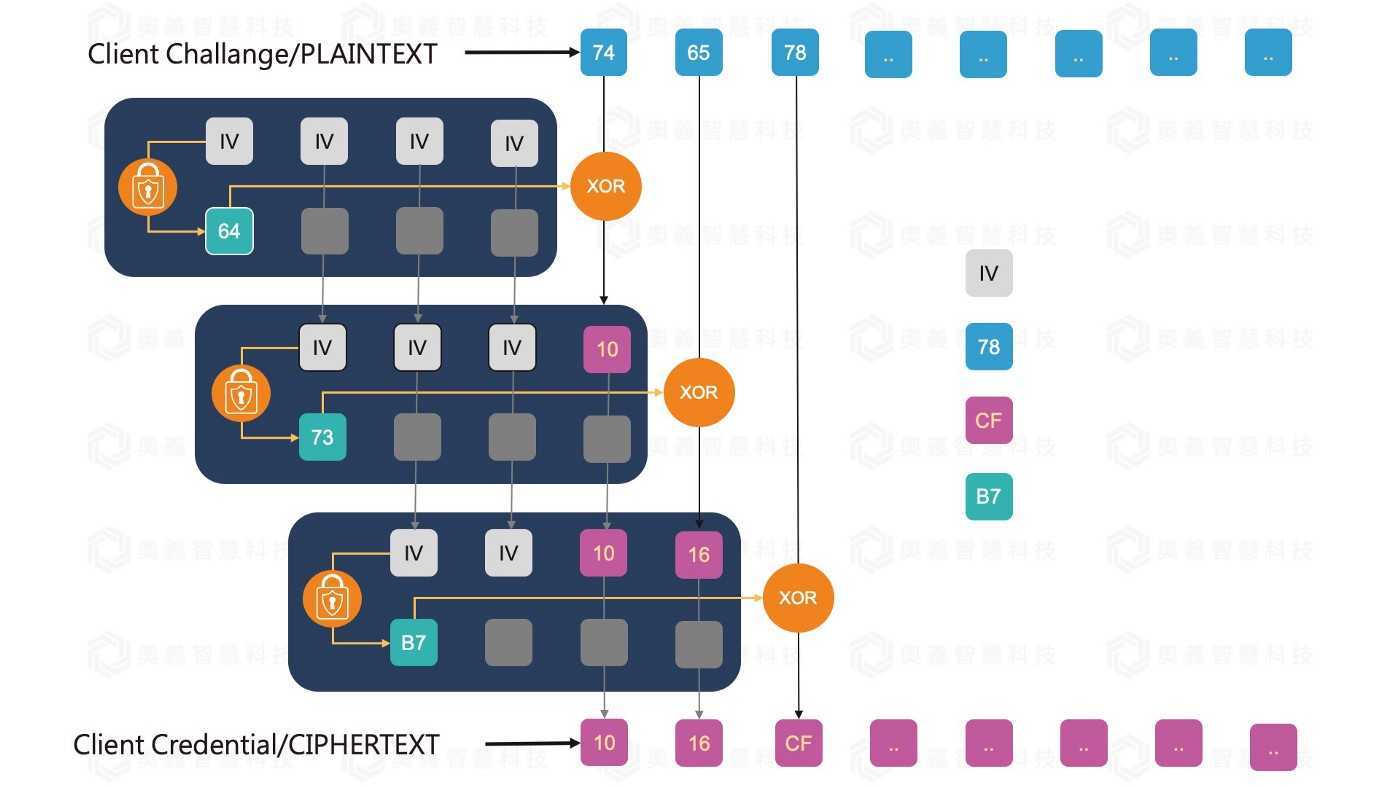

AES-CFB8

AES-CFB8 事實上是一種弱化版的 AES 加密演算法,它會在明文前面加上 IV 前綴,經過 AES 對 IV + plaintext 的前 16 bytes 做運算,把運算結果的第一個 byte 與下一輪的運算子第一個 byte 做 XOR 運算並更新。

簡化版的執行流程如下所示:

IV = Randomized 16 bytes stringkey = Predefined KeyProc: input = IV + plaintext output = AES_op(input, key) input_2 = output output_2 = XOR(plaintext, input_2) plaintext = output_2 + plaintext repeat Proccypher = plaintext

下圖以 Jarvis 在 modernnetsec 上介紹的內容 為例。首先,IV 的第一個 Byte 會經過 AES_op 算出 64,64 再和明文第一個 Byte 74 做 XOR 得出密文的第一個 Byte 10。於此同時,新產生的密文 10 會變成 IV 的最後一個 Byte,並 Rotate 掉原先 IV 的第一個 Byte。

接著,IV 的第二個 Byte 也經過 AES_op 算出 73,明文第二個 Byte 65 和 73 算出第二個密文 16,同樣的,這個密文也會放入新的 IV 中。以此類推,直到所有的明文完成加密,就完成了 AES-CFB8 的加密演算。

Как защититься от атаки

На момент публикации материала существовало два действенных способа снижения до нуля вероятности стать жертвой хакера, воспользовавшегося именно уязвимостью CVE-2020-1350. Первый и самый очевидный – это установка патча, закрывающего ее.

Пакет обновлений KB4569509 в настоящее время доступен для скачивания и установки. Он подходит для интеграции в состав всех версий Windows Server, начиная с 2008 Service Pack 1. Устанавливать патч необходимо на сервер, использующийся в качестве DNS-сервиса.

Microsoft выпустила патч для устранения SigRed на 17 лет позже, чем было нужно

Microsoft выпустила патч для устранения SigRed на 17 лет позже, чем было нужно

Второй способ, рекомендованный Check Point, пригодится в качестве экстренной меры, если требуется защитить сервер, но установка патча по тем или иным причинам не представляется возможной. Для этого нужно уменьшить максимальную длину DNS сообщений, что исключить переполнение буфера путем выполнения двух команд (без кавычек):

1. «reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters” /v “TcpReceivePacketSize” /t REG_DWORD /d 0xFF00 /f»

2 net stop DNS && net start DNS.

Добавим, что на момент публикации материала не было зафиксировано ни одного случая взлома Windows-серверов путем эксплуатации SigRed. Однако Microsoft обратилась к Check Point с просьбой о временном удалении из их отчета технической информации об этой бреши, чтобы дополнительно снизить вероятность ее использования, пока большинство копий Windows Server не будут пропатчены.

Дополнительные материалы

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide. Нам очень интересно узнать ваше мнение о новом портале Security Updates Guide, поэтому мы призываем вас поделиться обратной связью о работе портала через эту форму.

Вы также можете посмотреть запись нашего ежемесячного вебинара Брифинг по безопасности с более подробным разбором этого выпуска обновлений безопасности Microsoft.

А для того, чтобы быть в курсе самых актуальных новостей информационной безопасности Microsoft, подписывайтесь на канал https://aka.ms/artsin.

Артём Синицын CISSP, CCSP, MCSE, Certified Azure Security Engineerстарший руководитель программ информационной безопасности в странах Центральной и Восточной ЕвропыMicrosoft

*Vulnerability Review Report by Flexera

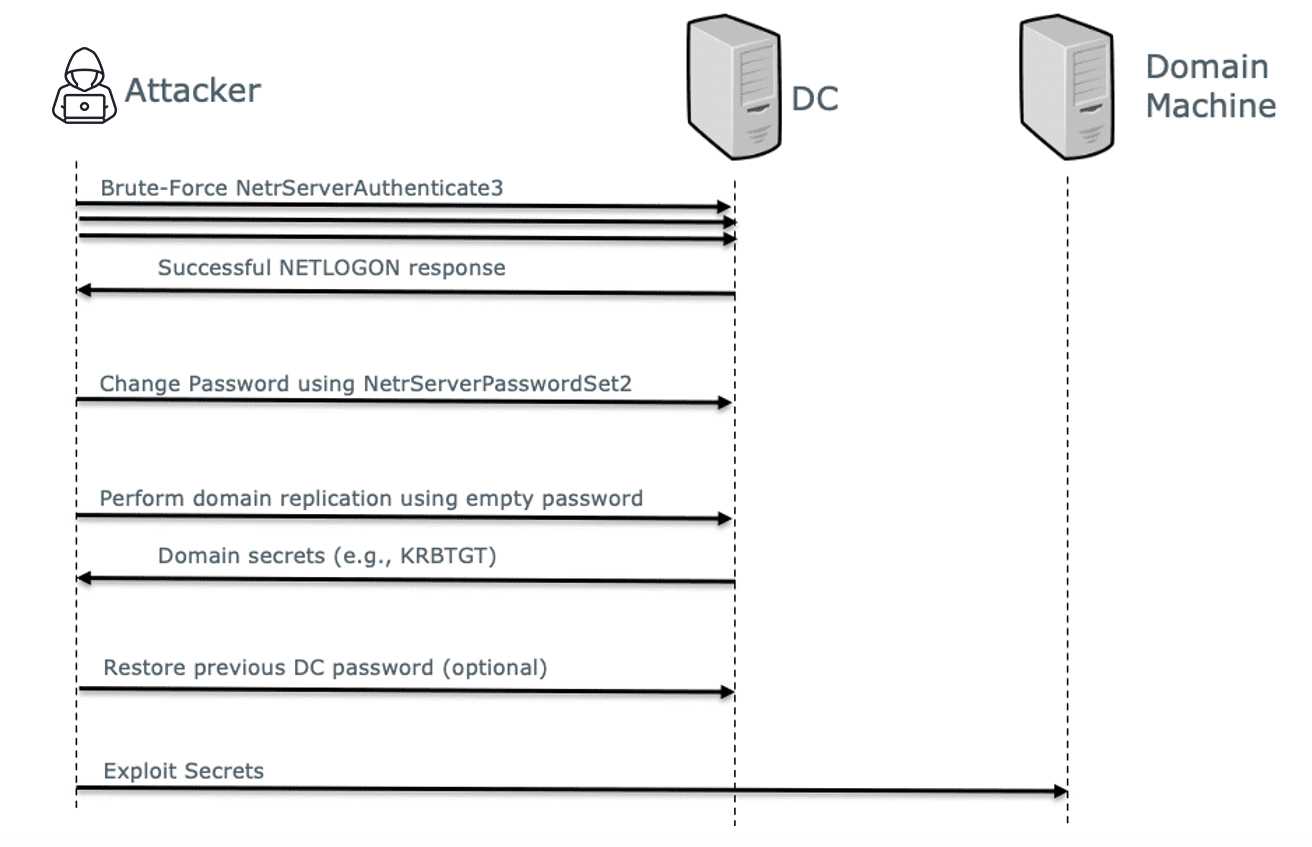

Exploit Steps Overview

Here is a summary of the exploitation steps:

- Establish an unsecure Netlogon channel against a domain controller by performing a brute-force attack using an 8 zero-bytes challenge and ciphertext, while spoofing the identity of that same domain controller. This would require an average of 256 attempts (given the probability of success being 1 in 256).

- Use the NetrServerPasswordSet2 call to set the domain controller account’s password, as stored in Active Directory, to an empty one. This breaks some of the domain controller functionality, since the password stored in the domain controller’s registry does not change (this is the reason step four noted below is taken).

- Use the empty password to connect to that same domain controller and dump additional hashes using the Domain Replication Service (DRS) protocol.

- Revert the domain controller password to the original one as stored in the local registry to avoid detection.

- Use the hashes dumped from stage 3 to perform any desired attack such as Golden Ticket or pass the hash using domain administrator credentials.

Figure 1 – Flow of ZeroLogon (CVE-20120-1472) Attack

There are various scripts online which can be used to detect and exploit this vulnerability, including:

- https://github.com/SecuraBV/CVE-2020-1472 – this script discovers vulnerable domain controllers without modifying the password.

- https://github.com/dirkjanm/CVE-2020-1472 by @dirkjan – which includes an actual exploit to change (and revert) the domain controller password.

The CrowdStrike Falcon Zero Trust and Falcon Identity Threat Detection products can both detect Zerologon traffic. Both products involve placing a sensor on the Domain Controller and viewing live authentication traffic. Additionally, Zerologon can be wrapped into the Mimikatz toolkit, which is also detected. Falcon Zero Trust offers the ability to challenge these attacks via step-up authentication.

Protecting Active Directory Domain Controllers from ZeroLogon

The updates fixing Zerologon vulnerability were released in August 2020. To protect your Active Directory, you must install the August cumulative update (or a later one) for your Windows Server version on all domain controllers.

Actually, the patch is a temporary fix.

Microsoft is going to fix Zerologon in two stages that allow to provide smooth transition to secure Remote Procedure Call (RPC) in Netlogon:

- The first (deployment) phase. The August patch is an emergency fix to protect domain controllers from the known attack scenario. But this update doesn’t completely fix the vulnerability (other scenarios to attack DCs through Netlogon are also possible). Legacy systems that don’t support the new secure version of RPC protocol for Netlogon can still connect to a domain controller.

- The second (enforcement) phase. The next update will be released on February 9, 2021. After you install this update, all domain controllers will reject connections that are using the old Netlogon protocol (however, you may set exclusions for legacy devices using GPO, we will show how to do it below).

After installing the first patch, you can find device connection events that use the insecure version of Netlogon RPC in the domain controller logs. Also, if you don’t have legacy devices in your network, you can disable support for the old Netlogon RPC version on your domain controllers, without waiting 2021 (using the FullSecureChannelProtection registry parameter).

After you install a security update, the events of connecting computers using a vulnerable Netlogon version will be registered in the domain controller logs. You should pay attention to the following EventIDs from NETLOGON in Event Viewer -> Windows Logs -> System:

EventID 5827 and 5828 — The Netlogon service denied a vulnerable Netlogon secure channel connection from a computer account. This message means that the connection of this computer using a vulnerable Netlogon version is denied (it is a reference message till February 2021, no real actions are taken to block the connection). You can save all events to a CSV file and analyze the names of the devices trying to connect to a DC. Use the following PowerShell command: Get-EventLog -LogName System -InstanceId 5827 -Source NETLOGON|Select-Object message| Export-Csv c:\ps\5827.csv -Encoding utf8

- EventID 5829 — a connection using a vulnerable Netlogon version is allowed;

- EventID 583, 5831 — a connection using a vulnerable Netlogon version is allowed because the device is added to the policy “Domain controller: Allow vulnerable Netlogon secure channel connections”.

Till February 2021, you must install the latest security updates on all detected devices. In Windows, it is enough to install the latest cumulative update. Ask your device/software vendors (OEM) for updates for all other devices that use the Netlogon Remote Protocol to connect to Active Directory.

A special security update will be released in February that will put domain controllers in a mode where all connecting devices must use the secure version of the Netlogon protocol. At the same time, the devices specified in the Event 5829 (which don’t support the secure Netlogon version) won’t be able to connect domain. You will have to add these devices to GPO exclusions manually.

It means that no longer supported Windows versions (Windows XP/ Windows Server 2003/Vista/2008) won’t able to work normally in your AD domain.

На следующие уязвимости и обновления безопасности следует обратить особое внимание.

Июньские обновления безопасности исправляют следующие уязвимости, эксплуатация которых была зафиксирована в реальных атаках.

Важная уязвимость повышения привилегий CVE-2021-31199 в компонентах Microsoft Enhanced Cryptographic Provider, которой подвержены все поддерживаемые версии Windows и Windows Server. Рейтинг CVSS составил 5.2.

Важная уязвимость раскрытия информации CVE-2021-31955 в компонентах ядра Windows Kernel. Данная уязвимость затрагивает последние версии Windows 10 и Windows Server 20H2, 2004, 1909. Рейтинг CVSS составил 5.5.

Важная уязвимость повышения привилегий CVE-2021-31956 в компонентах файловой системы NTFS. Уязвимости подвержены все поддерживаемые версии Windows 10. Рейтинг CVSS составил 7.8.

Важная уязвимость повышения привилегий CVE-2021-33739 в компонентах Desktop Window Manager. Это единственная эксплуатируемая уязвимость, информация о которой была обнародована публично. Она затрагивает все поддерживаемые версии Windows 10 и Windows Server 2019. Рейтинг CVSS составил 8.4.

А также критическая уязвимость удаленного исполнения кода CVE-2021-33742 в компонентах Windows MSHTML Platform. Данной уязвимости подвержены все поддерживаемые ОС Windows и Windows Server. Рейтинг CVSS составил 7.5.

Помимо этого, была закрыта важная уязвимость обхода функций безопасности CVE-2021-31962 в компонентах Kerberos AppContainer. Данной уязвимости подвержены все версии Windows и Windows Server. Рейтинг CVSS составил 9.4, а согласно индексу эксплуатации у атак с использованием данной уязвимости низкий уровень вероятности.

Также была исправлена важная уязвимость обхода функций безопасности CVE-2021-26414 в компонентах Windows DCOM. Данной уязвимости подвержены все версии Windows и Windows Server. Рейтинг CVSS составил 4.8, а согласно индексу эксплуатации у атак с использованием данной уязвимости низкий уровень вероятности.

Выпущенное обновление безопасности для встроенных браузеров закрывает критическую уязвимость удаленного исполнения кода CVE-2021-31959 в компонентах Scripting Engine. Данной уязвимости подвержены все версии Windows и Windows Server. Рейтинг CVSS составил 6.4, а согласно индексу эксплуатации у атак с использованием данной уязвимости высокий уровень вероятности.

Устранена важная уязвимость удаленного исполнения кода CVE-2021-31939 в приложении Microsoft Excel. Данной уязвимости подвержены Microsoft Office 2016-2019, Microsoft Excel 2013–2016, Microsoft 365 Apps for Enterprise, Microsoft Office Online Server, Microsoft Office Web Apps Server 2013. Рейтинг CVSS составил 7.8, а согласно индексу эксплуатации у атак с использованием данной уязвимости низкий уровень вероятности.

Ещё одна важная уязвимость удаленного исполнения кода CVE-2021-31941 в компонентах Microsoft Office Graphics. Данной уязвимости подвержены Microsoft Office 2013, 2016, 2019, Microsoft 365 Apps for Enterprise, Microsoft Office 2019 for Mac. Рейтинг CVSS составил 7.8, а согласно индексу эксплуатации у атак с использованием данной уязвимости низкий уровень вероятности.

Замыкает команду лидеров июньского выпуска критическая уязвимость удаленного исполнения кода CVE-2021-31963 в компонентах Microsoft SharePoint Server. Данная уязвимость затрагивает версии SharePoint Server 2019, 2016, 2013. Рейтинг CVSS составил 7.1, а согласно индексу эксплуатации у атак с использованием данной уязвимости низкий уровень вероятности.

Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Также хочу напомнить, что в марте закончилась поддержка старой версии браузера Microsoft Edge (на движке EdgeHTML). При установке апрельского накопительного пакета старый браузер будет заменен новой версией Microsoft Edge на движке Chromium. Подробности в нашем блоге.

А через год 15 июня 2022 г. прекратится поддержка браузера Internet Explorer 11. Подробности в нашем блоге.

Как работает SigRed

По данным экспертов Check Point, эксплуатация SigRed осуществляется хакером путем вредоносных DNS-запросов к DNS-серверам Windows. Это дает ему возможность запускать любой нужный ему код и полностью перехватить контроль над этими серверами.

Принцип использования SigRed

В частности, киберпреступник сможет управлять сетевым трафиком, получит доступ к персональным данным пользователей (при их наличии на сервере), и даже будет иметь возможность контролировать электронную почту людей, подключенных к скомпрометированному серверу.

Работа уязвимости основана на общем принципе анализа DNS-сервером Windows всех входящих и обработки переадресованных DNS-запросов. К примеру, отправка запроса длиной свыше 64 КБ может привести к контролируемому переполнению буфера, что и даст хакеру выполнить на сервере нужный ему код.

Специалист Check Point Саги Тцадик (Sagi Tzadik) назвал SigRed черверобразной уязвимостью. Он сообщил, что ее использование на одном сервере может запустить своего рода цепную реакцию, что приведет к распространению атаки от одной скомпрометированной машины к другой без дополнительных действий со стороны хакера.

How to Protect Your Network

- Patch. Apply the relevant Microsoft patch as quickly as possible!

- Proactively close patch gaps. Non-Windows machines are still somewhat unprotected from ZeroLogon. Search your network for non-Windows computer accounts with elevated privileges (e.g. domain replication privileges) as these could be used to launch a successful ZeroLogon attack even on patched domain controllers. (Falcon Zero Trust can provide you with a complete list of privileged accounts.)

- If you cannot patch for any reason:

-

An attacker exploiting the vulnerability effectively gets privileged access to a domain controller. Using this access, the attacker can harvest credentials and then perform one of the following attacks:

- Golden Ticket attack

- Pass-the-Hash attack

- Silver Ticket attack

- Falcon Zero Trust can prevent these attacks via enforced step-up authentication.

- To mitigate further damage, ensure you are monitoring your environment against such attacks:

- Enable multi-factor authentication (MFA) for all accounts or at least privileged accounts. In that case, even if a privileged account is compromised, the access attempt would still be denied.

- Monitor for possible exploitation attempts with the open-source tool released by CrowdStrike (formerly Preempt).

Windows Server Updates against Zerologon

Because Microsoft no longer supports Windows Server 2008 R2, there is no publicly available bugfix for this OS version. However, if you purchased an Extended Security Updates (ESU) 1-year subscription, you can download and install the update for WS2008R2.

There is an unofficial Zerologon patch for Windows Server 2008 R2 — 0patch (https://blog.0patch.com/2020/09/micropatch-for-zerologon-perfect.html). You can use it at your risk.

Other Windows Server versions have updates available in Windows Update, WSUS or you can manually download updates from Microsoft Update Catalog and install MSU update file manually.

- Windows Server 2019 (KB4565349), Windows Server 2016 (KB571694);

- Windows Server 2004 (), 1909 (KB4565351), 1903 (KB4565351);

- Windows Server 2012 R2 (KB4571723), Windows Server 2012 (KB4571702).

PoC и эксплоиты

Первый PoC опубликовала компания Secura на GitHub. Скрипт попытается проэксплуатировать уязвимость Zerologon: после успешного установления соединения он немедленно завершит работу и не будет выполнять никаких действий через Netlogon.

Что касается эксплоитов, на момент публикации этой статьи их появилось уже много. Однако все они ведут себя одинаково: либо сбрасывают пароль, либо устанавливают его в определенное пользователем значение.

Есть также альтернативный метод эксплуатации Zerologon, найденный исследователем безопасности Дирк-Яном Моллема. Но он используется вместе с другими уязвимостями и заслуживает отдельной статьи.