Инструменты для тестирования Android приложений

Платформы: macOS, Linux, WindowsОписание: консольная утилита, входит в состав Android SDK. Позволяет подключаться к запущенному в режиме отладки девайсу или эмулятору через USB или поверх TCP/IP и взаимодействовать с ним.Возможности:

- Фильтрация, просмотр и сохранение логов.

- Установка и удаление приложений.

- Передача файлов с девайса на компьютер и обратно.

- Управление активити приложения и пакетами.

- Получение ID и состояния устройства.

- Управление устройством через Unix shell.

Платформы: macOS, Linux, WindowsОписание: интегрированная среда разработки Android приложений.Возможности:

- Выполнение многих команд ADB через графический интерфейс.

- Анализ APK файлов.

- Управление настройками Android SDK.

- Установка, удаление и запуск эмуляторов.

- Установка и удаление приложений.

- Написание автотестов с использованием фреймворков Espresso и UIAutomator.

Платформы: macOS, Linux, WindowsОписание: консольная утилита для вывода экрана Android устройства на компьютер и управления им. Бесплатная альтернатива Vysor Pro.Возможности:

- Управление устройством с помощью компьютера (поддерживает ввод только латиницы) и поддерживаемых шорткатов.

- Ограничение разрешения экрана.

- Изменение битрейта передачи.

- Обрезка экрана.

- Подключение нескольких устройств.

Платформы: macOSОписание: программа для работы с Android и iOS, позволяющая выполнять нижеперечисленные действия в один клик.Возможности:

- Снятие скриншотов.

- Запись видео.

- Установка APK.

- Запуск своих скриптов.

Платформы: macOSОписание: утилита для работы с файловой системой Android.Возможности:

- Просмотр структуры файловой системы Android устройства.

- Обмен файлами между macOS и Android.

Обзор и настройка Kali Linux.

Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика. – прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Одной из ключевых особенностей Kali Linux является огромное количество предустановленных утилит необходимых для проведения разнообразных тестов безопасности. Утилит этих больше 300, но при этом стоит заметить, что некоторые функции при этом дублируются в разных утилитах, хотя это скорее плюс чем минус (список утилит и их описание можно посмотреть здесь: https://tools.kali.org/tools-listing).

Настройка Burp Suite для работы с браузером

С интерфейсом мы, вроде как, познакомились, но что делать с этим всем, по прежнему не понятно. А потому нужно углубляться в тему дальше.

Одно из основных предназначение Burp Suite — это работать совместно с браузером. А именно перехватывать весь входящий и исходящий трафик. Чтобы трафик проходил через наш прокси, браузер нужно соответствующим образом настроить. Я покажу на примере Firefox, но в других браузерах принцип будет точно такой же.

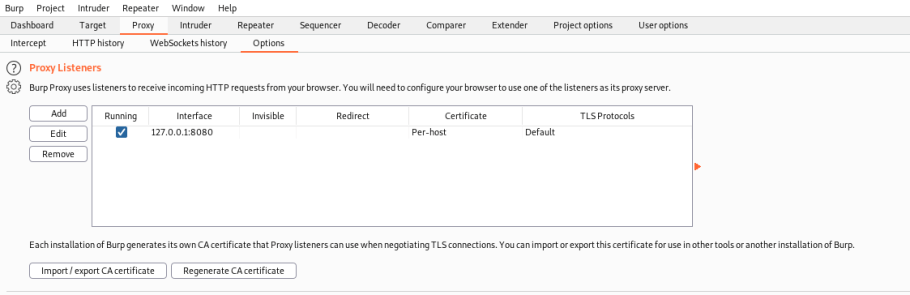

Настройка Burp Suite

Для начала в Burp открываем вкладку Proxy, и в ней переходив в Options. Здесь в столбце Interface должно быть написано: 127.0.0.1:8080. Это означает что программа будет использовать петлевой интерфейс, а прокси-слушатель будет открыт на порту 8080.

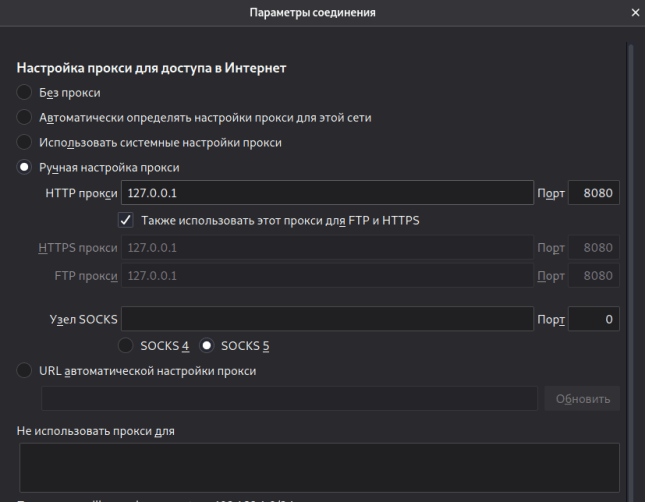

Настройки браузера

Теперь нужно немного подкрутить настройки браузера. В меню выбираем «Настройки», потом «Параметры сети» и жмем «Настроить». Ставим галку на пункт «Ручная настройка сервиса прокси». И там где HTTP прокси вписываем 127.0.0.1, а порт вписываем 8080. Короче переписываем все то что было в Burp Suite. Потом отмечаем «Также использовать этот прокси для FTP и HTTPS». Если в поле «Не использовать прокси для:» что-то написано, нужно это от туда удалить.

В принципе все готово. Остался один небольшой нюанс, при заходе на сайты которые используют SSL сертификат (т.е. почти на все) браузер будет ругаться на сертификат. Это происходит потому что Burp Suite генерирует свой сертификат и сам его подписывает. Потому, чтобы браузер не ругался, нужно сертификат Burp добавить в браузер как доверенный.

Для этого, с запущенным Burp Suite, переходим в браузере по адресу http://burp. И жмем CA Certificate и сохраняем сертификат. Теперь в Firefox открываем меню и переходим в «Настройки», выбираем вкладку «Приватность и защита», а в ней «Сертификаты» и жмем «Просмотр сертификатов». Там выбираем «Центры сертификации», жмем «Импортировать» и выбираем скачанный нами сертификат. Ставим галку «Доверять при идентификации веб-сайтов» и жмем «ОК». Все готово, можно работать. Теперь любой запрос от нас или к нам будет сначала проходить через Burp Suite, а значит мы можем просмотреть этот запрос и, если нужно, немного его подредактировать. При этом, как и что редактировать. зависит от конкретной ситуации и поставленной задачи

Как-то акцентировать на этом внимание я не буду, ввиду нереального количества возможных вариантов, да и это уже сильно выходит за пределы ознакомления с программой

Состав

- Proxy — перехватывающий прокси-сервер, работающий по протоколу HTTP(S) в режиме man-in-the-middle. Находясь между браузером и веб-приложением он позволит вам перехватывать, изучать и изменять трафик идущий в обоих направлениях.

- Spider — паук или краулер, позволяющий вам в автоматическом режиме собирать информацию о об архитектуре веб-приложения.

- Scanner — автоматический сканер уязвимостей ( OWASP TOP 10 и т.д.) Доступен в Professional версии, в бесплатной версии только описание возможностей.

- Intruder — утилита, позволяющая в автоматическом режиме производить атаки различного вида, такие как подбор пароля, перебор идентификаторов, фаззинг и так далее.

- Repeater — утилита для модифицирования и повторной отправки отдельных HTTP-запросов и анализа ответов приложения.

- Sequencer — утилита для анализа генерации случайных данных приложения, выявления алгоритма генерации, предиктивности данных.

- Decoder — утилита для ручного или автоматического преобразования данных веб-приложения.

- Comparer — утилита для выявления различий в данных.

- Extender — расширения в BurpSuite. Можно добавлять как готовые из BApp store, так и собственной разработки.

Spider Status (Состояние Spider)

Используйте эти настройки для мониторинга и управления Burp Spider:

Spider is paused / running (Spider приостановлен / запущен) – Эта кнопка-переключатель используется для запуска и остановки Spider. Когда Spider остановлен, он не осуществляет своих запросов, хотя будет продолжать обработку ответов, генерируемых при помощи Burp Proxy (если включен пассивный спайдеринг). Любые вновь обнаруженные объекты, находящиеся в области спайдернига, будут поставлены в очередь на запрос при перезапуске Spider.

Clear queues (Очистить очереди) – Если вы хотите сменить приоритеты в вашей работе, вы можете полностью очистить находящиеся в настоящий момент в очереди объекты так, что другие объекты могут быть добавлены в эту очередь

Обратите внимание, что очищенные объекты могут быть поставлены в очередь повторно, если они остаются в целевой области, а Spider-анализатор обнаруживает новые ссылки к этим объектам

Также на экране показаны некоторые показатели, характеризующие прогресс в работе Spider, позволяя вам видеть размер контента в целевой области и объем оставшейся работы до завершения спайдеринга.

Что такое и для чего используется Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестирования безопасности веб-приложений. Это не инструмент «навёл и нажал», он предназначен для использования тестерами в ручном режиме для поддержки процесса тестирования. Приложив немного усилий, любой сможет начать использовать ключевые функции Burp для тестирования безопасности их приложений. Некоторые продвинутые возможности Burp потребуют дальнейшего изучения и опыт освоения. Все эти инвестиции в освоение стоят затраченного времени – управляемый пользователем рабочий процесс Burp намного эффективнее для выполнения тестирования веб-безопасности и даст вам гораздо больше возможностей чем любой условный «навёл и кликнул» сканер. Burp является интуитивным и дружественным к пользователю и лучшим способом начать с ним знакомство является действие.

Существуют две редакции: Burp Suite Free Edition и Burp Suite Professional. Как следует из названия, Burp Suite Free Edition является бесплатной. Она позволяет в полной мере анализировать передаваемый трафик и выполнять ручные проверки уязвимостей. В профессиональной версии встроен автоматизированный сканер уязвимостей и дополнительные возможности. Для целей обучения достаточно бесплатной версии.

Burp Suite – это приложение, написанное на Java. Для его работы требуется виртуальная машина Java.

Для запуска Burp начнём с проверки, установлена ли Java:

- Откройте приглашение командной строки:

- На Windows нажмите Win+x, там выберите «Командная строка»

- На Mac OS X в системном доке кликните на Приложения, затем Утилиты, затем Terminal.app.

- На Linux поищите среди своих приложений то, которое называется «консоль» или «терминал».

- В окне командной строки наберите: java -version

- Если Java установлена, то вы увидите сообщение вроде java version «1.8.0_121». Для запуска Burp вам нужна версия Java 1.6 или более поздняя.

- Если Java не установлена, загрузите последнюю Java Runtime Environment (JRE), запустите установщик, после окончания откройте терминал и попробуйте снова.

Проверка совместимости

Нужно проверить:

- Совместимость с браузерами;

- Совместимость с операционными системами;

- Просмотр на мобильных устройствах;

- Параметры печати.

Совместимость с браузерами

Работа некоторых веб-приложений зависит от типа браузера. Сайт должен быть совместим с различной конфигурацией и параметрами разнообразных браузеров.

Верстка сайта должна быть кроссбраузерной. При использовании Java-скриптов и AJAX, обеспечивающего функциональность пользовательского интерфейса, проверки безопасности или валидации создают большую нагрузку на систему.

Проверьте работу веб-приложения в браузерах Internet Explorer, Firefox, Netscape Navigator, AOL, Safari, Opera разных версий.

Совместимость с операционными системами

Некоторые функции веб-приложения могут быть несовместимы с определенными операционными системами. Не во всех из них поддерживаются новые технологии, используемые в веб-разработке. Поэтому проверьте работу приложения в Windows, Unix, MAC, Linux, Solaris и их различных версиях.

Просмотр на мобильных устройствах

Проведите тестирование сайта на мобильных устройствах и проверьте, как просматриваются веб-страницы с помощью мобильных браузеров. Проблемы с совместимостью также могут возникнуть из-за мобильных устройств. Также не стоит забывать о тестировании сайта на разных разрешениях.

Параметры печати

Если вы предусматриваете возможность печати страницы, удостоверьтесь, что шрифты, выравнивание, графика и т. д. отображаются на бумаге должным образом. Страницы должны подходить под размеры, которые устанавливаются в опциях печати.

Отправляем пейлоады

Ну хорошо, вернемся к . Но до этого быстро создадим короткий метод

В него мы просто будем передавать заголовки, которые мы отправляли в оригинальном запросе, при этом добавим к ним наш новый Origin и вернем обратно.

Итерируем наши пейлоады, и создаем новую переменную , в которую будут записаны наши новые заголовки для атаки, полученные от .

Далее, чтобы сформировать запрос, нам нужно его тело. Получаем offset для тела запроса, затем получим само тело, срезав запрос по этому индексу.

И, если тело присутствует в запросе, то отправляем его. Если нет — передаем None

Все это нужно для того, чтобы в POST запросах не терялось тело, как ни трудно догадаться. Осталось совсем немного. Создаем наш запрос и отправляем его. После чего, достаем из него заголовки по уже известной схеме

Что мы ищем в заголовках? Правильно — наличие , который говорит нам о том, что сервер разрешил нашему Origin получать ответ.

Если данное условие выполняется — соответственно мы нашли некоторую уязвимость. Осталось только сообщить о ней Burp, чтобы он сообщил о ней нам. Оставим пока что эту часть недописанной.

Итого, наша функция сейчас выглядит примерно вот так:

Нам не хватает класса, описывающего уязвимость. Давайте его создадим!

Генерируем Origin для тестирования

Сделаю отступление — вариантов различной нагрузки существует множество. Есть хороший сканер, написанный на Python — CORScanner, можно взять генератор оттуда. Для статьи я ограничусь только самыми популярными тестами (охватывают большинство misconfiguration, как мне кажется), поэтому при желании — добавляйте свои варианты нагрузок.

Наша функция будет иметь один аргумент — URL.

Достаем из нашего URL два необходимых параметра — хост и протокол. Я предлагаю хранить все сгенерированные пейлоады в формате словаря словарей. Так мы сможем хранить наш ключ (по примеру из сканера с гитхаба), который можно использовать например для отладки. Значением будет являться словарь, который содержит в себе нужные нам параметры. Можно описать все что угодно, я сделаю сокращенный вариант. Выглядеть это примерно будет так:

Помимо самой ссылки и описания добавим severity, которую показывает Burp. Так как очевидно, что уязвимость, позволяющая отправлять и принимать запросы с любого URL будет гораздо опаснее, чем уязвимость, позволяющая делать это только с субдомена нашего таргета. Далее ничего сложного, описываем пейлоады, добавляем их в словарь и возвращаем

Сделаю пояснение по поводу для http протокола. Дело в том, что данный тип атаки был показан на одной из конференций, не найду сейчас ссылку, но автор презентации показывал, что отправил репорт в Google — те подумали и приняли его. Подобный репорт так же был принят на HackerOne (#629892). Однако, когда я отправлял подобную уязвимость — мне выставили N/A. Так что я думаю все зависит от триагера и правил программы, поэтому поставим Medium, уязвимость вроде как есть, но не все готовы ее приянять, так как она непростая в реализации.

Тестирование безопасности

Ниже приведены некоторые наборы для тестирования веб-безопасности:

- Проверка с помощью вставки внутреннего URL в адресную строку браузера без авторизации. Внутренние страницы при этом не должны открываться.

- После авторизации с помощью логина и пароля, а также просмотра внутренних страниц попробуйте изменять URL. Например, вы проверяете какую-то статистику сайта под идентификатором ID= 123. Попробуйте изменить ID URL на другой ID сайта, который не имеет отношения к авторизованному пользователю. В любом случае доступ этого пользователя к просмотру других показателей должен быть запрещен.

- Попробуйте ввести неверные данные в поля формы для авторизации. Выясните, как система реагирует на ввод недопустимых данных.

- Каталоги или файлы не должны быть доступны напрямую, если для них не предусмотрена возможность скачивания.

- Проверьте работу капчи для защиты от автоматического входа с помощью программного кода.

- Проверьте, используется ли в целях безопасности SSL. Если да, то должно отображаться сообщение при переходе пользователя с незащищенных HTTP-страниц к защищенным и наоборот.

- Все операции, сообщения об ошибках, нарушения безопасности должны записываться в файл журнала на веб-сервере.

Основной причиной тестирования безопасности сайта является поиск потенциальных уязвимостей и их последующее устранение.

- Сетевое сканирование;

- Сканирование уязвимостей;

- Возможность потенциального взлома паролей;

- Обзор журнала;

- Средства для проверки целостности;

- Обнаружение вирусов.

Paros

сканер

- A1: Injection — SQLinjection, SQLinjection Fingerprint (места, где потенциально может быть SQLinj)

- A6: Security Misconfiguration — Directory browsing, ISS default file, Tomcat source file disclosure, IBM WebSphere default files и некоторые другие стандартные или устаревшие файлы (Obsolete file), содержащие исходный код и прочее.

- A7: XSS

Поиск включенного автозаполнения для форм паролей

При этом если у поля input есть атрибут type=«password», получается ложное срабатывание.

CRLF injection

Secure page browser cache (кэширование страниц в браузере c важной информацией)

Возможность сканирования защищенной области пользователя (личный кабинет)

Возможность сканирования веб-приложений в локальной сети. php.testsparker.comH: SQL injectionM: XSSM: Устаревшие файлы с исходным кодомM: Использование автозаполнения в формах с важной информацией (пароли и прочее).L: Раскрытие внутренних IPpremium.bgabank.comM: Directory browsingM: Использование автозаполнения в формах с важной информацией (пароли и прочее).заставляют отказаться от его использования

php.testsparker.comH: SQL injectionM: XSSM: Устаревшие файлы с исходным кодомM: Использование автозаполнения в формах с важной информацией (пароли и прочее).L: Раскрытие внутренних IPpremium.bgabank.comM: Directory browsingM: Использование автозаполнения в формах с важной информацией (пароли и прочее).заставляют отказаться от его использования

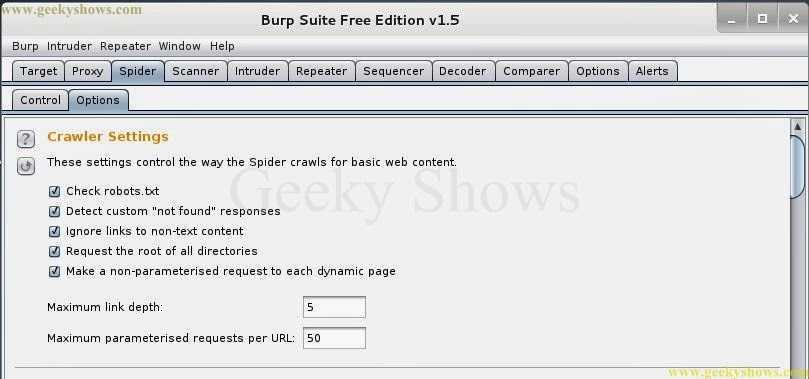

Spider Options (Опции Spider)

Эта вкладка содержит основные настройки краулера (так называемый паук), пассивного спайдеринга, отправки форм, входа в приложение, ядра Spider и заголовков HTTP-запросов.

Crawler Settings (Настройки краулера)

Эти настройки регулируют то, как Spider обрабатывает базовый веб-контент:

Check robots.txt (Проверять robots.txt) – Если выбрана эта опция, то Spider будет запрашивать и обрабатывать файл robots.txt для извлечения ссылок на контент. Этот файл используется протоколом исключений для роботов для контроля работы агентов по типу Spider в сети Интернет

Обратите внимание, что Spider не отвечает протоколу исключений для роботов, потому что Spider предназначен для учета контента целевого приложения. Ко всем элементам в robot.txt будут отправлены запросы, если они находятся в целевой области

Detect custom «not found» responses (Обнаружение нестандартных ответов «not found») – Протокол HTTP требует от веб-серверов возвращать код состояния 404, если запрашиваемый ресурс не существует. Тем не менее, многие веб-приложения возвращают нестандартные страницы «not found», которые используют другой код состояния. Если этот тот случай, то использование этой опции может предотвратить ложные срабатывания при маппинге контента сайта. Burp Spider находит нестандартные ответы «not found», запрашивая несколько несуществующих ресурсов с каждого домена и определяя характерные признаки, при помощи которых будут обнаруживаться ответы «not found» к другим запросам.

Ignore links to non-text content (Игнорировать ссылки на нетекстовый контент) – Зачастую можно установить MIME-тип определенного ресурса из HTML-контекста, в котором появляются ссылки на такой контент. Если выбрана эта опция, Spider не будет осуществлять запросы к объектам, которые кажутся из этого контекста нетекстовыми ресурсами. Используя эту опцию можно уменьшить время спайдеринга с минимальным риском пропустить в итоге интересующий контент.

Request the root of all directories (Запрашивать корень всех директорий) – Если выбрано, то Spider опросит все идентифицированные веб-директории в пределах целевой области в дополнение к файлам в этих директориях. Эта опция в особенности полезна, если на целевом сайте доступно индексирование директории.

Make a non-parameterized request to each dynamic page (Создать непараметризованный запрос к каждой динамической странице) – Если выбрано, то Spider отправит непараметризованный GET-запрос ко всем URL в целевой области, которые принимают параметры строки запроса. Динамические страницы обычно отвечают по-разному, если ожидаемые параметры не получены. Эта опция может успешно обнаружить дополнительный контент и функциональные возможности сайта.

Maximum parameterized requests per URL (Максимум параметризованных запросов на URL) – Это максимальное число запросов, которое выполнит Spider к одному и тому же базовому URL с различными параметрами. Установив некоторое разумное число в этой опции, можно избежать краулинга «бесконечного» контента, такого как приложения-календари с присутствующим в URL параметром-датой.

Запуск мастера установки Kali Linux

Стрелкой «Вниз» клавиатуры перейдите на строку «Install». Нажмите «Enter». Далее применяйте данную кнопку для перехода к следующему окну установки ОС.

Язык мастера установки. Местоположение. Раскладка клавиатуры

Определите язык интерфейса мастера установки Kali Linux.

Местоположение, которое вы окажете в этом окне станет учитываться при настройке часового пояса.

Выберите клавиатурную раскладку. Латинская раскладка работает «из коробки». Необходимости добавлять ее дополнительно нет.

Определите клавишу или клавиатурное сочетание для переключения между раскладками.

Мастер установки Kali Linux загрузит дополнительные компоненты. Потребуется некоторое время

Имя компьютера и домен

В поле введите имя компьютера для идентификации системы в сети. Может состоять только из одного слова. В домашней сети используйте произвольное, для офисного использования — выделенное системным администратором компании.

Именем домена является часть интернет-адреса, располагающаяся справа от имени компьютера. В домашней сети — любое, но одинаковое для всех устройств.

Учетная запись root

Определите пароль root, то есть пароль администратора системы.

Повторным вводом подтвердите созданный вами пароль.

Создайте свою пользовательскую учетную запись

Определите имя пользователя. Оно будет использоваться для тех задач, выполнение которых не требует ввода root-пароля. Оно станет отображаться в поле «От кого» в отправляемых вами письмах. Станет использоваться софтом, которому необходимо имя пользователя и отображаться в поле «От кого» в отправляемых письмах.

Установите имя учетной записи. Начинается с маленькой буквы и состоит из любого количества цифр и букв латинского алфавита.

Введите пароль пользовательской учетной записи.

Его необходимо подтвердить повторным вводом.

Из списка выберите часовой пояс.

Подготовка диска к установке

Из списка выберите метод разметки HDD или SSD:

- Авто — использовать весь диск.

- Авто — использовать весь диск и настроить LVM.

- Авто — использовать весь диск с шифрованным LVM.

- Вручную (предполагается создание пользователем разделов).

В данной инструкции рассматриваю первый вариант, при котором весь накопитель является одним разделом.

Вся информация с диска, выбранного вами для установки ОС, будет удалена. Перед нажатием на «Enter» необходимо вспомнить, сохранены ли на дополнительных носителях ценные для вас файлы. Если нет — прервите установку операционной системы.

Схема разметки диска:

- Все файлы в одном разделе (рекомендуется новичкам).

- Отдельный раздел для /home.

- Отдельные разделы для /home, /var и /tmp.

Начинающим пользователям лучше выбрать первый пункт. Другие схемы разметки накопителя используйте лишь в тех случаях, когда вам известно, зачем это необходимо.

Чтобы установка Kali Linux была продолжена, выберите пункт «Закончить разметку и записать изменения на диск». Вы можете «Отменить изменения разделов».

Установщик предложит: «Записать изменения на диск?» Для того, чтобы продолжить установку системы, выберите «Да». Делайте это лишь тогда, когда уверены в правильности сделанных ранее настроек.

Установка ОС в автоматическом режиме

Диск будет отформатирован и стартует процесс установки дистрибутива. Мастером установки станет отображаться информация о степени завершенности установки (в процентах).

Согласитесь использовать зеркала из сети. Зачастую они являются источниками более новых версий софта.

Если нужно применять HTTP-прокси, введите его. Когда в прокси нет необходимости, оставьте это поле пустым.

Загрузчик

Согласитесь установить загрузчик GRUB.

Выберите диск для установки системного загрузчика. Вам предлагается указать накопитель вручную.

Через некоторое время операционная система будет настроена и готова к работе.

После появления сообщения о том, что установка завершена, нажмите «Enter». Компьютер перезагрузится.

Начните работу с операционной системой.

Arachni

официальном сайте

- SQL injection — Error based detection

- Blind SQL injection using differential analysis

- Blind SQL injection using timing attacks

- NoSQL injection — Error based vulnerability detection

- Blind NoSQL injection using differential analysis

- Allowed HTTP methods

- Backup files

- Backup directories

- Common administration interfaces

- Common directories

- Common files

Php.testsparker.com

- Cross-Site Scripting (XSS) in script context

- Blind SQL Injection (differential analysis)

- Code injection

- Code injection (timing attack)

- Operating system command injection (timing attack)

- Operating system command injection

premium.bgabank.com «маст хэв» в арсенале любого уважающего себя спеца

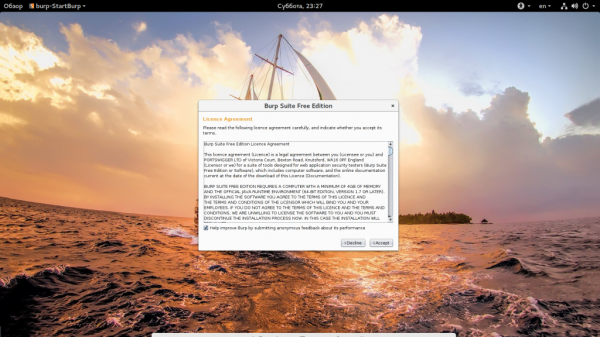

Запуск Burp Suite

Для запуска программы вам понадобится установленная Java машина. Откройте командную строку в вашей системе:

- В Windows откройте меню «Пуск» и запустите «cmd.exe»;

- В Mac OS X откройте главное меню, затем «Приложения», «Утилиты» — «terminal.app»;

- В Linux запустите терминал из главного меню или нажмите Ctrl+Alt+T.

Затем наберите такую команду:

Если java установлена, то вы узнаете ее версию, если же нет, то вам будет нужно ее установить. Дальше вы можете запустить программу просто выполнив двойной клик по файлу .jar. Но можно запускать и через терминал:

Здесь 1024 — это объем оперативной памяти, который компьютер выделит программе. Если все хорошо, то вы увидите заставку:

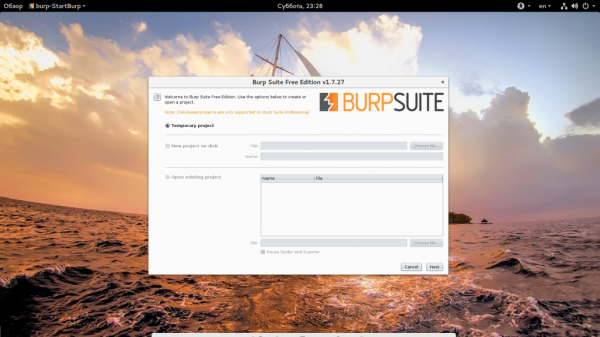

Дальше идет первоначальная настройка программы. В первом окне выберите «Temponary project»:

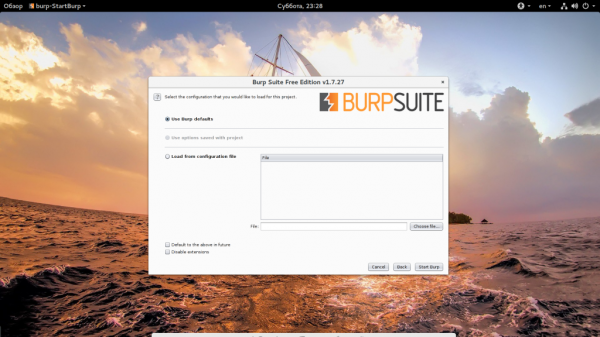

Затем выберите «Use Burp defaults»:

Настройка burp suite завершена.

Intruder

Ещё один инструмент о котором обязательно стоит сказать это Intruder. Крайне полезная приблуда кстати. Но это если научится ей пользоваться.

Смысл заключается в том что Intruder обрабатывает запросы с разными параметрами. При этом показывая вариант запроса и ответ на него, анализируя ответ на предмет того как отреагирует цель на изменение запроса. Таким способом можно тестировать на предмет вообще всего чего угодно. Хочешь sql-инъекции, хочешь брутфорс, можно dos-атаки делать. Можно просто какие-то данные собирать, например идентификаторы сессий или какие-нибудь скрытые страницы.

В целом, если коротко, принцип работы Intruder можно описать так: мы создаем первоначальный запрос, в котором, с использованием маркеров, помечаем какие значение нужно впоследствии подменять. А потом варианты его модификации т.е. то что будет подставляться в запрос. Запускаем и получаем результат, т.е. какой ответ получен на кокой-то вариант запроса.

В платной версии есть куча предустановленных шаблонов, под разные ситуации. В бесплатной придется все делать ручками. Ну или искать шаблоны.

Ну, а на этом наше знакомство с Burp Suite можно заканчивать. Как видишь, это очень многофункциональный инструмент, но как любая подобная штука, требующий постоянной практики и глубоких знаний. А потому, если твоя деятельность непосредственно связана с информационной безопасностью, то тебе наверняка стоит изучить Burp Suite и его возможность подробно и в деталях.

Твой Pulse.

Заключение

Лично мне импонирует инструмент Turbo Intruder, но для новичков модуль Stepper или встроенные макросы могут оказаться проще в использовании. Тем не менее для реальных задач макросы и Stepper могут не подойти из‑за своей медлительности.

Также стоит сказать, что в каждом примере я оставил несколько путей улучшения скорости работы или увеличения количества попыток примерно в два раза при незначительном увеличении количества запросов. Если вы придумаете улучшения, поделитесь ими в комментариях. Кроме того, будет здорово, если вы расскажете нам о других вариантах решения этой задачи.