Установка на windows server

На удалённых серверах должно быть включено удалённое управление Windows PowerShell и диспетчером сервера, чтобы ими можно было управлять с помощью средств удалённого администрирования сервера для Windows 10. Удалённое управление включено по умолчанию на серверах, работающих под управлением Windows Server 2021, Windows Server 2021, Windows Server 2021 R2 и Windows Server 2021.

Чтобы разрешить удалённое управление компьютером с помощью диспетчера сервера или Windows PowerShell, установите флажок «Включить удалённый доступ к этому серверу с других компьютеров». На панели задач Windows щёлкните «Диспетчер серверов», на начальном экране — «Диспетчер сервера», в области «Свойства» на странице «Локальные серверы» нужно щёлкнуть значение гиперссылки для свойства «Удалённое управление», и там будет нужный флажок.

Другой вариант, как включить удалённое управление на компьютере с Windows Server, это следующая команда:

Просмотреть текущий параметр удалённого управления:

Хотя командлеты Windows PowerShell и средства администрирования командной строки не перечислены в консоли диспетчера сервера, они также установлены в составе средств удалённого администрирования. Например, открываем сеанс Windows PowerShell и запускаем командлет:

И видим список командлетов служб удалённых рабочих столов. Они теперь доступны для запуска на локальном компьютере.

Управлять удалёнными серверами можно также из-под Windows Server. Согласно проведённым тестам, в Windows Server 2021 и более поздних выпусках Windows Server диспетчер серверов можно использовать для управления до 100 серверами, настроенными на выполнение обычной рабочей нагрузки.

Число серверов, которыми можно управлять, используя единую консоль диспетчера серверов, зависит от количества данных, запрашиваемых от управляемых серверов, а также от аппаратных и сетевых ресурсов, доступных на компьютере, на котором выполняется диспетчер серверов.

Диспетчер серверов нельзя использовать для управления более новыми выпусками операционной системы Windows Server. Например, диспетчер серверов под управлением Windows Server 2021 R2, Windows Server 2021, Windows 8.1 или Windows 8 нельзя использовать для управления серверами под управлением Windows Server 2021.

Диспетчер серверов позволяет добавлять серверы для управления в диалоговом окне «Добавление серверов» тремя способами.

При добавлении удалённых серверов в диспетчер серверов некоторые из них могут требовать учётные данные другой учётной записи пользователя для доступа или управления ими. Чтобы указать учётные данные, отличные от используемых для входа на компьютер, на котором работает диспетчер серверов, воспользуйтесь командой

Manage As

после добавления сервера в диспетчер. Она вызывается правой кнопкой по записи для управляемого сервера в плитке

«Серверы»

домашней страницы роли или группы. Если щёлкнуть команду Manage As, откроется диалоговое окно

«Безопасность Windows»

, в котором можно ввести имя пользователя, имеющего права доступа на управляемом сервере, в одном из следующих форматов.

Create New User Accounts using the New-ADUser Cmdlet

So what is the PowerShell cmdlet used to create user objects? It’s the New-ADUser cmdlet, which is included in the Active Directory PowerShell module built into Microsoft Windows Server 2008R2/2012 and above. Therefore, the first thing we need to do is enable the AD module:

Import-Module ActiveDirectory

Now let’s take a closer look at cmdlet New-ADUser. We can get its full syntax by running the following command:

Get-Command New-ADUser –Syntax

When you know the syntax, it’s easy to add users to Active Directory:

New-ADUser B.Johnson

Now let’s check whether the user was added successfully by listing all Active Directory users using the following script:

Get-ADUser -Filter * -Properties samAccountName | select samAccountName

There it is, the last one in the list!

Обучение тому, как правильно чему-то научиться в PowerShell

Get-Help # хотя вы можеше использовать алиас на неё, под названием help

get-help New-Item -Examples

get-help files

PS C:\> get-help Files Name Category Synopsis ---- -------- -------- FileSystem Provider Provides access to files and dire... about_profiles HelpFile Describes how to create and use a...

get-help Registry

Маленькие, но очень полезные фишки, которые должны быть в жизни

И так, для тех, кто никогда не был в командной строке

- Нажатие кнопкок вверх и вниз позволяет вам прокручивать историю команд, и выбирать ранее набранные команды.

- Нажатие кнопки вправо, в конце строки, будет посимвольно перенабирать предыдущую команду.

Для тех, кто уже бывал в командных строках

- Ctrl+Home — удаляет всё, начиная с текущей позиции курсора до начала строки

- Ctrl+End — удаляет с курсора и до конца строки

- F7 — показывает окно со списком набранных команд, и позволяет выбрать одну из них.

- Для того, чтобы скопировать что-то в буфер, выделите это мышью и нажмите Enter.

- Для того, чтобы вставить строку из буфера — просто нажмите правую кнопку мыши.

Как изменить права пользователя на Windows 10

Существуют различные программы и утилиты, которые позволяют изменить права пользователя. Но, мы не будем прибегать к сторонним помощникам, а воспользуемся стандартными способами, так как это легче, удобнее и безопаснее.

Способ №1. Использование утилиты «Учетные записи пользователей»

Пожалуй, самый популярный и стандартный способ для всех пользователей. Почему для всех пользователей? Потому что простой в выполнении и не требует от пользователей набора команд.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите на утилиту «Панель управления».

В окне панели управления, укажите в разделе «Просмотр» — «Категория», после чего кликните по надписи «Изменение типа учетной записи».

Теперь кликните по учетной записи для которой необходимо изменить права.

В новом окне нажмите на кнопку «Изменение типа учетной записи».

После этого укажите маркер на «Администратор» и нажмите на кнопку «Изменение типа учетной записи». Если в вашем случае необходимо снять права администратора с учетной записи, то укажите маркер на «Стандартная».

В результате этого, вы увидите, что в описании к учетной записи появилась группа «Администратор». Это свидетельствует о наличии прав администратора.

Способ №2. Через функцию «Параметры системы»

Данный способ также является популярным, как в случае с первым способ. Тем не менее, здесь необходимо прибегнуть к более сложным манипуляциям.

Откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Параметры». Для быстрого вызова окна «Параметры», воспользуйтесь сочетанием клавиш Windows +I.

В новом окне кликните по разделу «Учетные записи».

Теперь перейдите на вкладку «Семья и другие пользователи».

Кликните по учетной записи пользователя для которой вы хотите изменить права. Появится всплывающее меню, нажмите на кнопку «Изменить тип учетной записи».

В новом окне, укажите «Администратор», а затем нажмите на кнопку «OK». Если вы хотите снять полномочия администратора с учетной записи, то выберите «Стандартный пользователь».

В результате этих действий, вы сможете заметить надпись «Администратор» возле учетной записи. Это означает, что теперь учетная запись имеет права администратора.

Способ №3. При помощи командной строки (cmd)

Этот способ гораздо сложнее, по сравнению с предыдущими. Если вы новичок и не имеет опыта работы с командной строкой, то воспользуйтесь более простыми способами, которые описаны выше.

Запустите командную строку от имени администратора, для этого откройте Меню «Пуск» icon-windows, а затем нажмите на кнопку «Все приложения».

После этого отыщите и разверните папку «Служебные — Windows», а затем нажмите правой кнопкой мыши на утилиту «Командная строка». Во всплывающем меню выберите пункт «Запуск от имени администратора».

- В командной строке вам необходимо ввести команду, которая позволяет добавить пользователя в группу администраторов.

- Для русскоязычных Windows — net localgroup Администраторы Имя пользователя /add

- Для англоязычных Windows — net localgroup Administrators Имя пользователя /add

После набора команды, нажмите на кнопку Enter. В результате этого вы увидите уведомление о том, что команда выполнена успешно. На этом закрывайте командную строку.

Способ №4. Использование оснастки «Локальные пользователи и группы»

Благодаря этому способу, вы можете легко управлять группами прав для всех учетных записей Windows. Несомненно, данный способ требует определенных навыков и знаний, но если прислушиваться к инструкциям ниже, то справиться даже новичок.

Запустите командную строку, для этого нажмите на сочетание клавиш Windows +R. В окне командной строки введите команду и нажмите на кнопку «OK».

В окне «Локальные пользователи и группы» кликните по папке «Пользователи».

Теперь нажмите правой кнопкой мыши по учетной записи для которой необходимо изменить права. Во всплывающем меню нажмите на кнопку «Свойства».

В окне свойств, перейдите на вкладку «Членство в группах», а затем нажмите на кнопку «Добавить…».

В окне групп, впишите «Администраторы», либо «Adminstrators» (в некоторых случаях), а затем нажмите на кнопку «OK».

После этого нажмите на группу «Пользователи», а затем кликните по кнопке «Удалить».

Теперь учетная запись имеет полноценные права администратора. Для сохранения всех изменений, нажмите на кнопку «Применить» и «OK».

Ну что же, сегодня мы рассмотрели разные способы, которые позволяют изменить учетную запись на Windows 10. Надеемся, что один из способов помог вам в этом не простом деле!

Netstat – сведений о состоянии сетевых соединений

Ввод команды netstat -an предоставит список открытых портов в настоящее время и связанных с ними IP-адресов. Эта команда также скажет Вам в каком состоянии находится порт.

Состояние соединения Listening говорит о том, что строка состояния отображает информацию о сетевой службе, ожидающей входящие соединения по соответствующему протоколу на адрес и порт, отображаемые в колонке Локальный адрес.

Состояние ESTABLISHED указывает на активное соединение. В колонке Состояние для соединений по протоколу TCP может отображаться текущий этап TCP-сессии определяемый по обработке значений флагов в заголовке TCP.

Возможные состояния:CLOSE_WAIT – ожидание закрытия соединения.CLOSED – соединение закрыто.ESTABLISHED – соединение установлено.LISTENING – ожидается соединение (слушается порт)TIME_WAIT – превышение времени ответа.

Conclusion

Now you know how to create users in Active Directory using PowerShell scripts. Try performing some account creations, bulk account creations and CSV imports yourself on local or remote systems. Remember, the ADUC MMC snap-in is great for creating a few users with extended attributes, but PowerShell is much better for importing a large number of user accounts in bulk.

Jeff Melnick

Jeff is a former Director of Global Solutions Engineering at Netwrix. He is a long-time Netwrix blogger, speaker, and presenter. In the Netwrix blog, Jeff shares lifehacks, tips and tricks that can dramatically improve your system administration experience.

Инструменты управления Active Directory

Управлять сервером Windows можно как непосредственно сидя за перед ним, так и удалённо. Удалённо сервером можно управлять как с другого сервера, так и с помощью рабочих станций, но для того, чтобы рабочие станции могли использоваться для управления сервером, могут потребоваться дополнительные действия по установке компонентов.

Управление сервером осуществляется через:

- Оснастки в Microsoft Management Console (MMC) (Консоли управления Microsoft). На сервере эти инструменты доступны по умолчанию, а на рабочих станциях для получения этой оснастки необходимо предварительно установить средства удалённого администрирования. Сами оснастки перечислены чуть ниже.

- Active Directory Administrative Center (Центр администрирования Active Directory), dsac.exe, как показано на скриншоте ниже, является универсальным местом, которое используется для управления службами каталогов Windows Server.

- Windows Admin Center. Как на сервере, так и на рабочих станциях необходимо установить сам Windows Admin Center, а затем плагин для Active Directory.

- Active Directory Module for Windows PowerShell (Модуль Active Directory для Windows PowerShell). На серверах Windows данный модуль устанавливается автоматически во время развёртывания Active Directory Domain Services. На рабочих станциях Windows требуется его отдельная установка.

Имеются следующие оснастки в Microsoft Management Console (MMC) (консоли управления Microsoft), mmc.exe:

- Active Directory Users and Computers (Пользователи и компьютеры Active Directory), dsa.msc, используется для управления пользователями, компьютерами, группами, организационными единицами и другими объектами Active Directory.

- Active Directory Domains and Trusts (Домены и доверие Active Directory), domain.msc, используется для управления доменами, доверительными отношениями между доменами.

- Active Directory Sites and Services (Сайты и службы Active Directory), dssite.msc, используются для управления репликацией и службами между сайтами.

Всего будет рассмотрено четыре набора инструментов для управления Active Directory. Может показаться, что столько вариантов это избыточно. Особенно если учесть, что Центр администрирования Active Directory и Windows Admin Center это просто графические обёртки для PowerShell, который также доступен в виде Модуля Active Directory для Windows PowerShell. Тем не менее, разница между ними заключается не только в интерфейсе инструментов, между ними есть более значимая практическая разница.

| Инструмент | Позволяет управлять с компьютера, не являющегося частью домена | Подходит для локальной настройки Windows Server Core |

|---|---|---|

| Оснастки в Microsoft Management Console (MMC) | Нет | Нет |

| Active Directory Administrative Center | Нет | Нет |

| Windows Admin Center | Да | Нет |

| Active Directory Module for Windows PowerShell | Да | Да |

Одинаковые характеристики в таблице имеют только два инструмента, но они различаются интерфейсом.

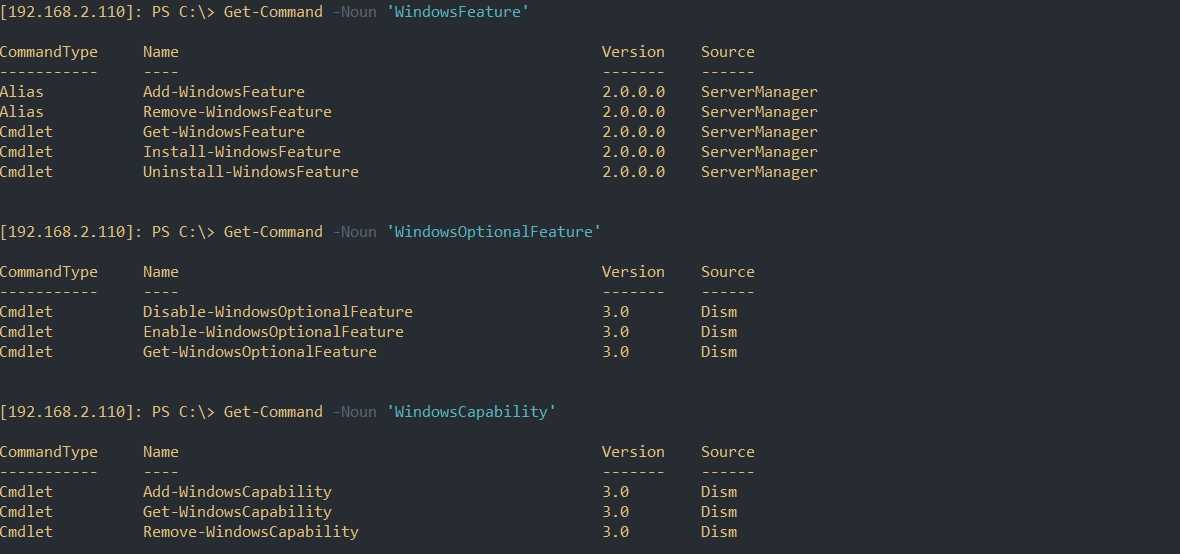

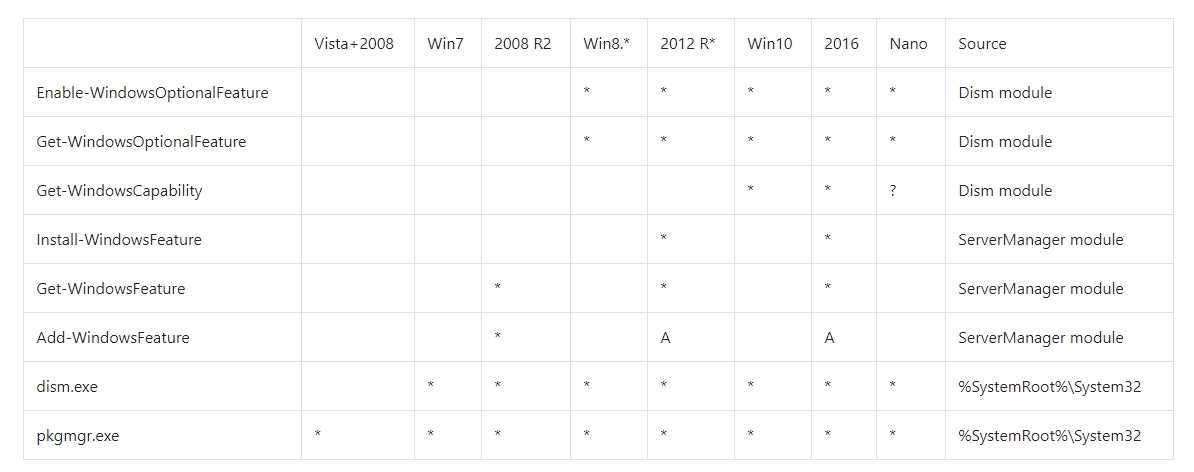

Типы команд устанавливающие роли с Powershell

В Windows есть множество команд, с помощью которых можно установить роль или компонент. Если учесть все команды, которые можно использовать в Powershell — получится следующий список:

- Add-WindowsCapability;

- Enable-WindowsOptionalFeature;

- Install-WindowsFeature;

- Add-WindowsFeature;

- dism.exe;

- pkgmgr.exe.

Командлеты, которые относятся только к Powershell разделяются на 3 типа:

- WindowsFeature — относится к модулю ServerManager. Имеет возможности относящиеся только Windows Server и установке и удалению ролей и компонентов;

- WindowsOptionalFeature — относится к модулю DISM, который наследует функционал аналогичной cmd утилиты. Основное предназначение — работа с компонентами Windows. Компоненты доступные через эти команды можно увидеть в GUI «Включение или отключение компонентов Windows». Это старый функционал и его компоненты переезжают в интерфейс Windows 10;

- WindowsCapability — так же относятся к DISM. Команда, которая постепенно заменяет ‘WindowsOptionalFeature’. Имеет возможность установки компонентов из Windows Update. Если какие-то компоненты не получается найти через предыдущую команду, используйте эту.

Вывести все командлеты можно посмотреть так:

Если вы пользуетесь старыми версиями ОС, то какие-то модули могут быть не доступны. 2019 сервер одинаков с 2016:

Буква А обозначает алиас. Add-WindowsFeature, в 2016+ эта та же команда, что и Install-WondowsFeature.

Сама установка ролей не обозначает и ее настройку. После установки, обычно, появляется множество команд для настройки роли.

Установка компонентов с Add-WindowsCapability

В предыдущем разделе было упомянуто о переезде многих компонентов в интерфейс Windows 10. Командлеты ‘WindowsCapability’ работают именно с ними. Если мы выполним следующую команду, которая очень похожа на предыдущую, то мы увидим совершенно разные пакеты:

Эти компоненты соответствуют следующему окну в Windows 10:

Некоторый варианта выполнения программы:

В отличие от предыдущей команды — эта программа может устанавливать компоненты из Windows Update. Поэтому в ней можно увидеть значения ‘DownloadSize’ и ‘InstallSize’. В остальном это одинаковые команды.

Установка:

УУдаление:

…

Рекомендую

Версии Windows 10

Чтобы включить Active Directory-пользователи и компьютеры на ПК с Windows 10, сначала необходимо установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам нужно будет загрузить файлы RSAT из центра загрузки Microsoft.

С другой стороны, во всех версиях Windows 10, начиная с выпуска 10 октября 2020 года, RSAT включен как «Функция по требованию». Вам не нужно загружать инструменты, а только устанавливать и включать их

Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory

Работа с элементами

В Windows PowerShell есть командлеты, которые умеют работать с элементами, под элементами здесь можно понимать: файлы, папки, ключи реестра и так далее.

- Clear-Item — очищает содержимое элемента, но не удаляет сам элемент;

- Copy-Item – копирует элемент;

- Get-Item — получает элемент в указанном месте;

- Invoke-Item — выполняет действие по умолчанию над указанным элементом;

- Move-Item – перемещает элемент;

- New-Item – создает новый элемент;

- Remove-Item – удаляет указанные элементы;

- Rename-Item — переименовывает элемент в пространстве имен поставщика Windows PowerShell;

- Set-Item — изменяет элемент;

- Get-ChildItem — возвращает элементы и дочерние элементы в одном или нескольких определенных местах;

- Get-Location – выводит информацию о текущем местонахождении.

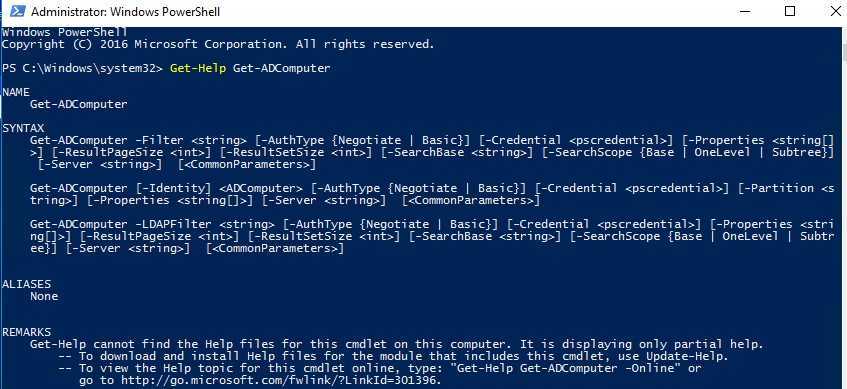

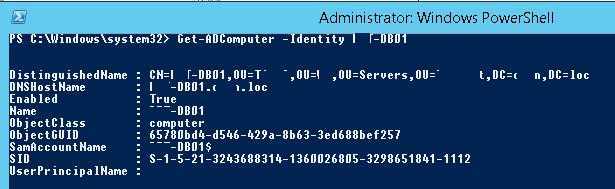

Основы синтаксиса и использование командлета Get-ADComputer

Справка о параметрах командлета Get-ADComputer вызывается стандартно с помощью Get-Help:

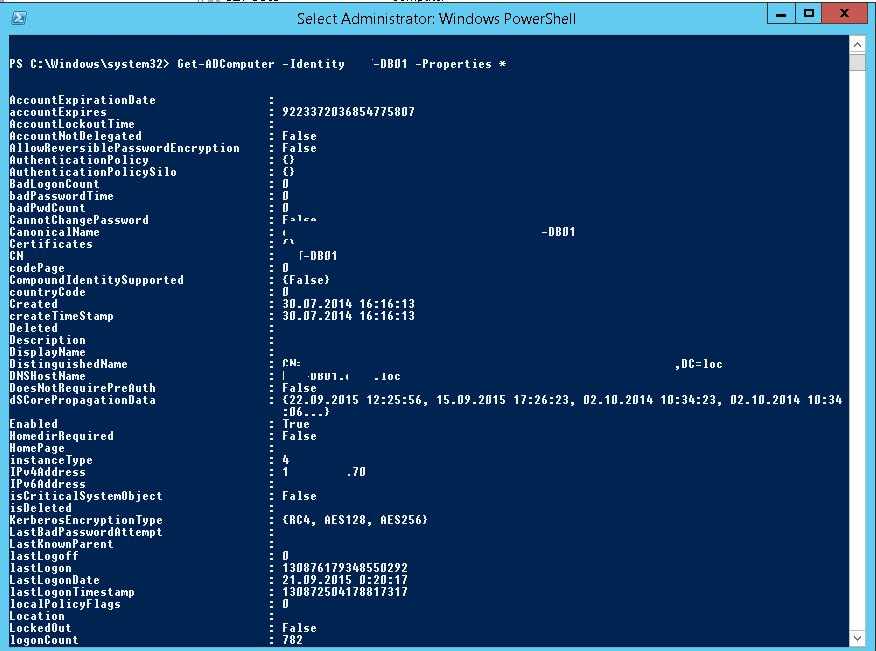

Чтобы получить информацию о доменной учетной записи конкретного компьютера или сервера, укажите его имя в качестве аргумента параметра —Identity:

Get-ADComputer -Identity SRV-DB01

Командлет вернул только базовые свойства объекта Computer из AD. Нас интересует время последней регистрации компьютера в домене AD, но этой информация в выводе команды нет. Выведем все доступные свойства данного компьютера из Active Directory:

Get-ADComputer -Identity SRV-DB01 -Properties *

Get-ADComputer -Filter * -Properties * | Get-Member

Как вы видите, время последнего входа данного компьютера в сеть указано в атрибуте компьютера LastLogonDate – 21.09.2015 0:20:17.

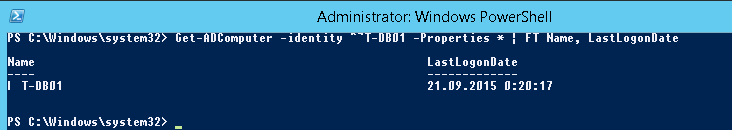

Командлет Get-ADComputer позволяет вывести в результатах команды любые из свойств компьютера. Уберем всю лишнюю информацию, оставив в выводе только значения полей Name и LastLogonDate.

Get-ADComputer -identity SRV-DB01 -Properties * | FT Name, LastLogonDate -Autosize

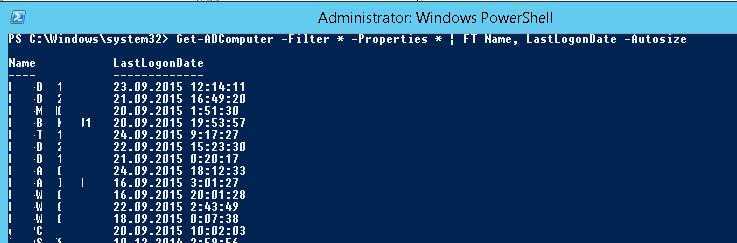

Итак, мы получили данные о последнем времени регистрации в домене для одного компьютера. Теперь нам нужно изменить команду так, чтобы она возвращала информацию о времени последней регистрации в сети для всех компьютеров домена. Для этого заменим параметр –Identity на —Filter:

Итак, мы получили данные о последнем времени регистрации в домене для одного компьютера. Теперь нам нужно изменить команду так, чтобы она возвращала информацию о времени последней регистрации в сети для всех компьютеров домена. Для этого заменим параметр –Identity на —Filter:

Get-ADComputer -Filter * -Properties * | FT Name, LastLogonDate -Autosize

Мы получили таблицу, которая содержит только 2 поля: имя компьютера и дата LastLogonData. Вы можете добавить в эту таблицу другие поля объекта Computer из AD. Чтобы вывести данные о компьютерах в определенном контейнере домена (OU), воспользуйтесь параметром SearchBase: Get-ADComputer -SearchBase ‘OU=Moscow,DC=winitpro,DC=loc’ -Filter * -Properties * | FT Name, LastLogonDate -Autosize

Отсортируем результаты запроса по времени последнего логина в сеть (поле LastLogonDate) с помощью команды Sort:

Get-ADComputer -Filter * -Properties * | Sort LastLogonDate | FT Name, LastLogonDate -Autosize

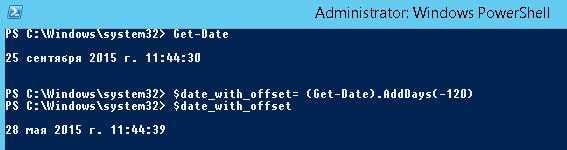

Итак, мы получили список компьютеров домена и время их последнего входа в сеть Active Directory. Теперь мы хотим заблокировать учетные записи компьютеров, которые не использовались более 120 дней.

С помощью Get-Date получим в переменной значение текущей даты и вычтем из текущей даты 120 дней:

Полученную переменную с датой можно использовать в качестве фильтра запроса Get-ADComputer по полю LastLogonDate

Get-ADComputer -Properties LastLogonDate -Filter | Sort LastLogonDate | FT Name, LastLogonDate -Autosize

Таким образом, мы получили список неактивных компьютеров, не регистрировавшихся в сети более 120 дней. С помощью командлета Set-ADComputer или Disable-ADAccount вы можете отключить эти учетные записи.

Get-ADComputer -Properties LastLogonDate -Filter | Set-ADComputer -Enabled $false -whatif

Теперь можно заблокировать все полученные учетные записи компьютеров:

Get-ADComputer -Properties LastLogonDate -Filter | Set-ADComputer -Enabled $false

All versions: Import the ActiveDirectory module remotely ^

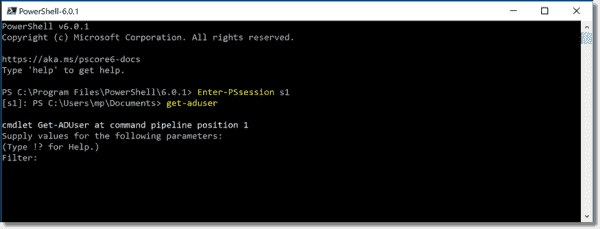

Create an interactive remote session

The simplest option is to create an interactive remote session to your domain controller with the Enter-PSsession cmdlet:

Enter-PSsession MyDomainConroller

You can then work right away with the AD cmdlets. This option is good if you only occasionally manage AD on a PowerShell console and if you don’t have to execute local scripts.

Managing Active Directory on PowerShell Core in an interactive remote session

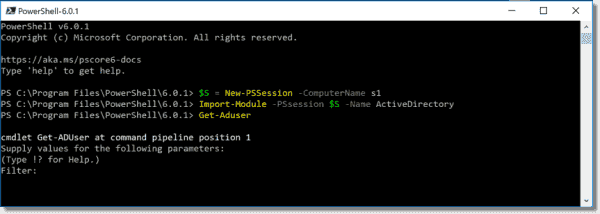

Import the AD module from a remote session

The second option uses implicit remoting and allows you to run the AD cmdlets from a local session. However, you execute the AD cmdlets remotely on a domain controller. In practice, you won’t notice much of difference in locally installed cmdlets. To import the AD module on PowerShell Core 6.0, execute these commands:

$S = New-PSSession -ComputerName MyDomainConroller Import-Module -PSsession $S -Name ActiveDirectory

Import the AD module on PowerShell Core 6.0

The first command creates a PowerShell session (PSsession) on the domain controller (replace MyDomainController with the name of your DC) and establishes a persistent connection. Next, we import the ActiveDirectory module from this remote PSsession into our local session.

You can now use all AD module cmdlets on your local PowerShell Core console. Just keep in mind the commands always execute remotely.

If you often work with AD, you can add the above commands to your profile, for instance in Documents\PowerShell\Profile.ps1.

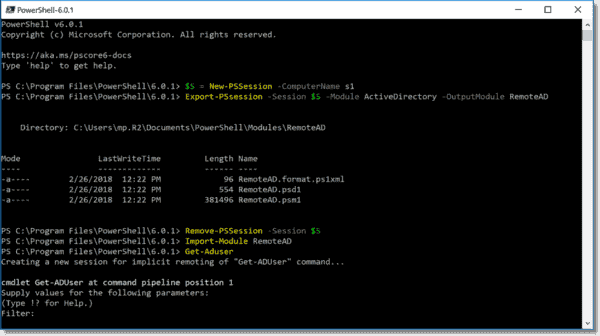

Export the remote AD module to a local module

Alternatively, you can export the AD cmdlets from a remote session to a local module:

$S = New-PSSession -ComputerName MyDomainController Export-PSsession -Session $S -Module ActiveDirectory -OutputModule RemoteAD Remove-PSSession -Session $S Import-Module RemoteAD

Exporting the Active Directory module to a local module

These commands will create a local module in your Documents folder under PowerShell\Modules\RemoteAD. However, like with the above solution, you will be working with implicit remoting, and all cmdlets will execute remotely. The local RemoteAD module only links to the cmdlets on the domain controller. If you want to use the RemoteAD module on other machines with PowerShell Core, simply copy the RemoteAD folder to the PowerShell Core module folder on the second machine.

The difference with the «import solution» is that in the «export solution,» PowerShell only establishes a connection to the domain controller when you use an AD cmdlet the first time. You also don’t have to add the above commands to your profile because PowerShell will load the local RemoteAD module automatically. However, the downside to this option is you might have to repeat the procedure after updating the AD module on the domain controller.

Проверка сети

Самое простое, что могло случиться, это обычный обрыв связи компьютера или ноутбука с используемым принтером. Первым делом стоит проверить наличие питания в обоих устройств. Если с ПК понятно в этом вопросе, то для печатающего устройства должны гореть лампочки готовности. В большинстве случаев это индикатор зеленого цвета на корпусе

Обратите внимание на экран, если аппарат им оборудован, чтобы на нем не было ошибок

Дальше стоит перейти непосредственно к проверке самой сети. Если подключение произведено в сетевую розетку через патч-корд, то попробуйте заменить последний, а также воспользоваться другой точкой входа в сеть. При использовании Wi-Hi соединения, возможны обрывы связи. Попробуйте подключиться к сети со своего смартфона и что-то скачать на телефон

Обратите внимание на скорость, она должна быть высокой, а скачивание проходить без обрывов

Вспомните, не меняли ли Вы в последнее время сетевые имена компьютера или самого принтера. Если это было, то исправьте название на всех клиентах. Возможно меняли название рабочей сети или запретили сетевое обнаружение. Сейчас нужно сверить: имя ПК (назовем его главным), к которому подключен принтер, с именем на клиентах (те ПК, с которых используется устройство печати), рабочей группы и перепроверить сетевые настройки.

- На главном ПК зайдите в свойства системы через панель управления и посмотрите названия имени и рабочей группы. Потом на клиенте в разделе с принтерами посмотрите имя компьютера принтера, который используете. Наименования должны совпадать, в противном случае, исправьте.

- Перейдите в панели управления в «Центр управления сетями и общим доступом» на главном «компе». Слева выберите «Изменить дополнительные параметры».

В открывшемся окне для текущего профиля включите сетевое обнаружение и общий доступ к принтерам.

Ipconfig – настройка протокола ip для windows

Утилита командной строки ipconfig покажет текущие настройки протокола TCP/IP, позволит произвести обновление некоторых параметров, задаваемых при автоматическом конфигурировании сетевых интерфейсов при использовании протокола Dynamic Host Configuration Protocol (DHCP).

Так, ipconfig поможет вручную запросить IP-адрес у сервера DHCP, если по какой-то причине компьютер с Windows не получил его. Для запроса ip-адреса нужно набрать ipconfig /release, а затем ipconfig /renew.

Команда ipconfig /all позволит получить информацию о настройках протокола IP и, в том числе, о серверах DNS, используемых в системе.

Кроме того, Вы команда ipconfig /flushdns обновит DNS адреса.

Эти команды являются очень важными и полезными для администраторов сети Windows для устранения неполадок сети.

Ipconfig также может работать и с протоколом IP версии 6.

Подключение оснастки ADUC к AD через компьютер не присоединенный к домену

Основная задача подключиться к ADUC, либо к консоли MMC от имени другого пользователя.

В windows 10 c этим могут возникнуть трудности. Чтобы их решить, советую прочитать про способы запуска программ от имени другого пользователя в windows 10.

Самым тривиальным способом является зажать клавишу Shift и кликом ПКМ по сохранённому файлу консоли управления MMC вызвать меню, в котором останется только выбрать способ запуск от имени другого пользователя. Можно это сделать непосредственно с ярлыком ADUC -> , но телодвижений будет чуть больше.

Для таких операций, соответственно необходимо добавить права в «локальные пользователи и группы» пользователю, через которого хотите открыть консоль MMC, так как компьютер находится не в домене и скептически относится к незнакомцам.