Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

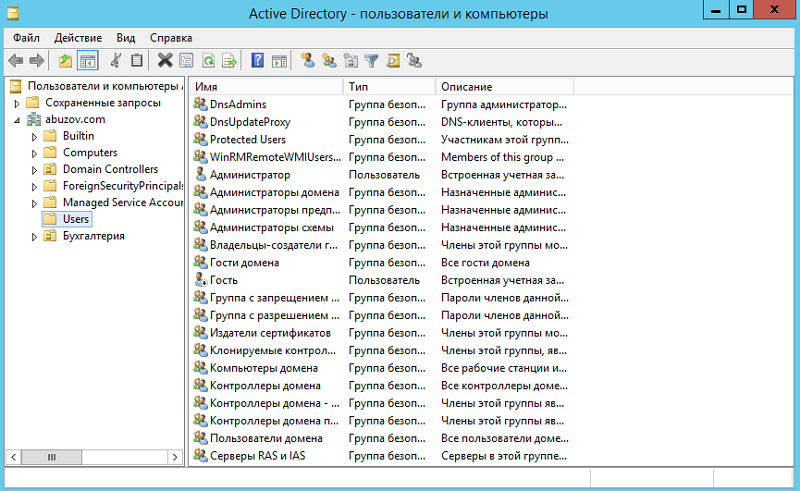

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

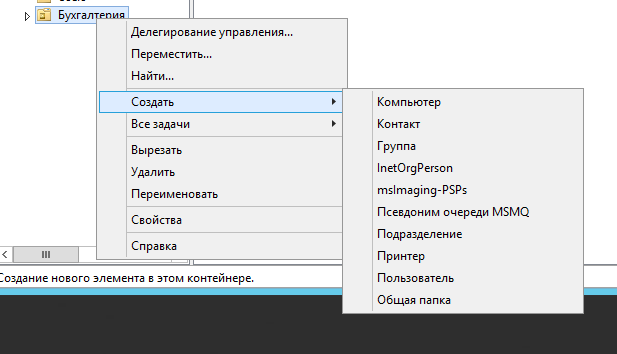

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

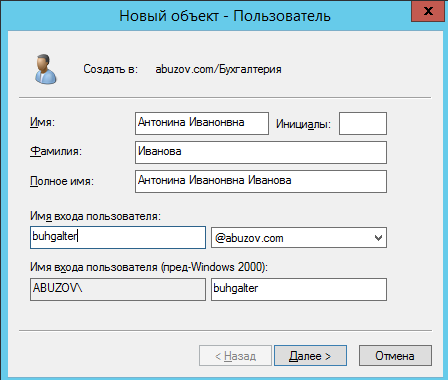

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

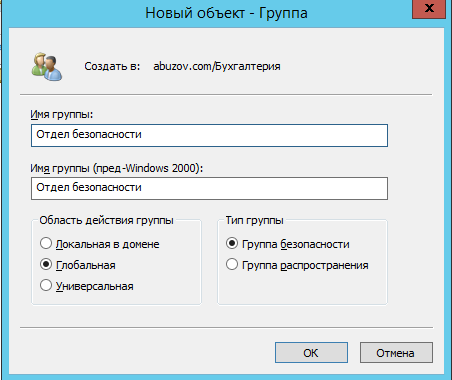

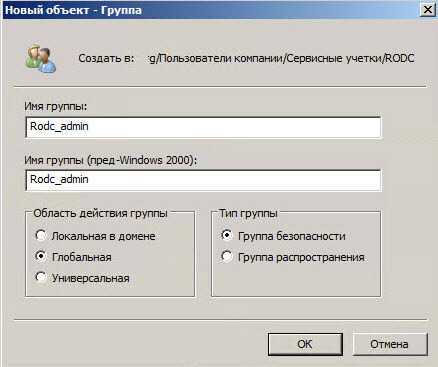

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

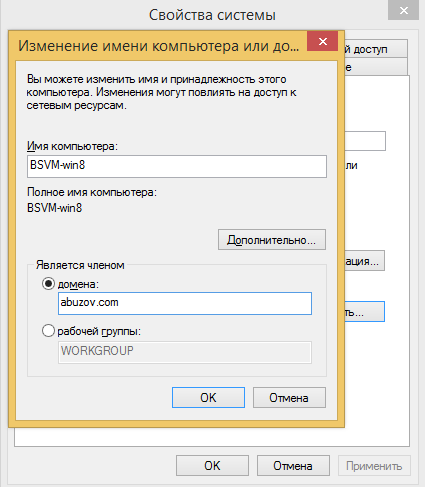

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

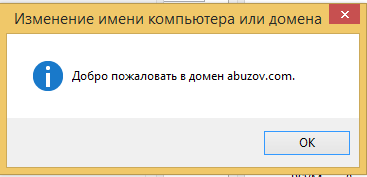

Для того чтобы завершить присоединение, необходима перезагрузка.

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

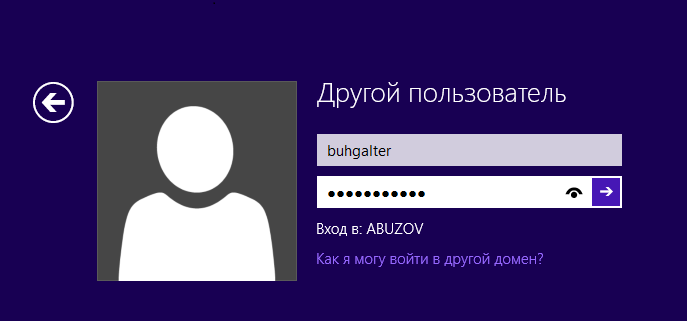

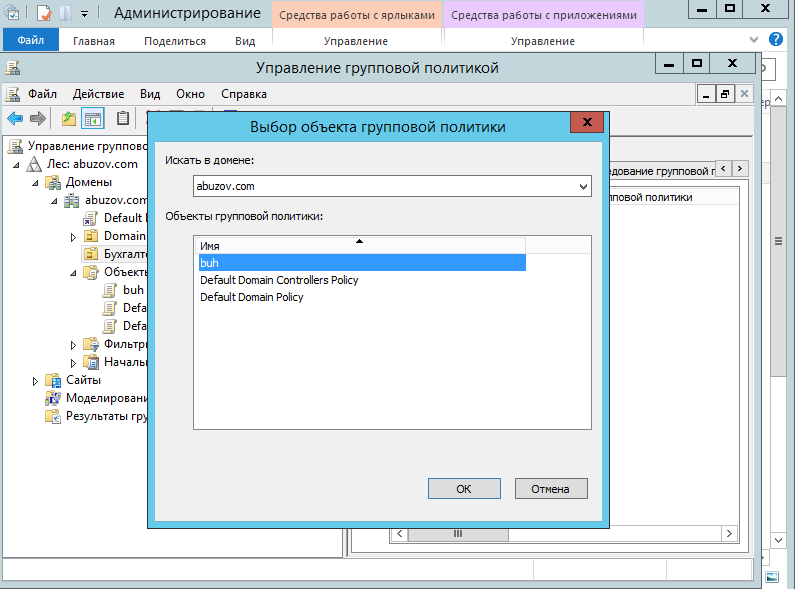

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

-

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает запись в следующем подкайке реестра:

Ниже следующую запись значений для:

— Включено (0x1). Параметр 0x1 означает, что компьютеры могут пытаться обновить зоны TopLevelDomain. То есть, если параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является авторитетной для записей ресурсов, которые компьютер должен обновить, за исключением корневой зоны.

— Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешается пытаться обновлять зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются авторитетными для записей ресурсов, которые компьютер должен обновить. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локализованную конфигурацию. -

Политика записей реестра PTR

Новое возможное значение 0x2 записи было добавлено в следующем подкое реестра:

Ниже следующую запись значений для:

— 0x2. Регистрация только в том случае, если регистрация записей «A» будет успешной. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Регистрация. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успеха регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Windows Server 2008

Поддерживаемые операционные системы контроллера домена:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

Функции режима работы леса Windows Server 2008

Этот режим работы предоставляет все функции, доступные при режиме работы леса Windows Server 2003, но не имеет дополнительных функций.

Функции режима работы домена Windows Server 2008

- Доступны все функции AD DS по умолчанию, все функции из режима работы домена Windows Server 2003, а также:

-

Поддержка репликации распределенной файловой системы (DFS) для системного тома Windows Server 2003 (SYSVOL).

Поддержка репликации DFS обеспечивает более надежную и управляемую репликацию содержимого SYSVOL.

Примечание

Начиная с Windows Server 2012 R2, служба репликации файлов (FRS) не рекомендуется к использованию. Для нового домена, созданного на контроллере домена под управлением Windows Server 2012 R2 (не ниже), должен быть установлен режим работы домена Windows Server 2008 или выше. -

Пространства имен DFS на основе домена, работающие в режиме Windows Server 2008, включая поддержку перечисления на основе доступа и повышенную масштабируемость. Для пространств имен на основе домена в режиме Windows Server 2008 также требуется, чтобы лес использовал режим работы леса Windows Server 2003. Дополнительные сведения см. в статье Choose a Namespace Type (Выбор типа пространства имен).

-

Поддержка алгоритма AES (AES 128 и AES 256) для протокола Kerberos. Чтобы TGT выдавался с помощью AES, режим работы домена должен быть Windows Server 2008 или выше, а пароль домена необходимо изменить.

Дополнительные сведения см. в статье Kerberos Enhancements (Дополнительные возможности Kerberos).

Примечание

При повышении режима работы домена до Windows Server 2008 или выше на контроллере домена могут возникать ошибки проверки подлинности, если он уже выполнил репликацию изменения DFL, но еще не обновил пароль KRBTGT. В данном случае при перезапуске службы KDC на контроллере домена будет запущено обновление нового пароля KRBTGT в памяти и устранены связанные ошибки проверки подлинности. -

В данных о последнем интерактивном входе в систему приведены следующие сведения:

- Общее количество неудачных попыток входа на сервер Windows Server 2008, присоединенный к домену, или рабочую станцию Windows Vista.

- Общее количество неудачных попыток входа после удачного входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней неудачной попытки входа на Windows Server 2008 или рабочую станцию Windows Vista.

- Время последней удачной попытки входа на сервер Windows Server 2008 или рабочую станцию Windows Vista.

-

Детальные политики паролей позволяют задавать политики паролей и политики блокирования учетных записей для пользователей и глобальных групп безопасности в домене. Дополнительные сведения см. в статье AD DS Fine-Grained Password and Account Lockout Policy Step-by-Step Guide (Пошаговое руководство по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory).

-

Личные виртуальные рабочие столы

Чтобы использовать добавленные функции, предоставляемые на вкладке «Личный виртуальный рабочий стол» в диалоговом окне User Account Properties (Свойства учетной записи пользователя) в оснастке «Пользователи и компьютеры Active Directory», схема AD DS должна быть расширена для Windows Server 2008 R2 (версия объекта схемы = 47). Дополнительные сведения см. в статье Deploying Personal Virtual Desktops by Using RemoteApp and Desktop Connection Step-by-Step Guide (Пошаговое руководство по развертыванию личных виртуальных рабочих столов с помощью подключения к удаленным рабочим столам и приложениям RemoteApp).

-

Улучшения, связанные с событием 1644

Обзор

Это обновление добавляет дополнительную статистику результатов поиска LDAP к событию с ИДЕНТИФИКАТОРом 1644, чтобы помочь в устранении неполадок. Кроме того, имеется новое значение реестра, которое можно использовать для включения ведения журнала в пороговое значение на основе времени. эти улучшения были доступны в Windows Server 2012 и Windows Server 2008 R2 с пакетом обновления 1 (SP1) через KB и будут доступны для Windows Server 2008 с пакетом обновления 2 (SP2).

Примечание

- Дополнительная статистика поиска LDAP добавляется в событие с ИДЕНТИФИКАТОРом 1644, чтобы помочь в устранении неэффективного или дорогостоящего поиска LDAP.

- Теперь можно указать пороговое значение времени поиска (например, Событие журнала 1644 для поисков, требующих больше 100 мс), вместо указания дорогостоящих и неэффективных пороговых значений результатов поиска

История

При устранении неполадок, связанных с производительностью Active Directory, очевидно, что операция поиска LDAP может стать причиной проблемы. Вы решили включить ведение журнала, чтобы видеть дорогостоящие или неэффективные запросы LDAP, обрабатываемые контроллером домена. Чтобы включить ведение журнала, необходимо задать значение поля «диагностическая диагностика» и при необходимости указать пороговые или неэффективные значения для результатов поиска. При включении уровня ведения журнала для полей со значением 5 любой поиск, соответствующий этим критериям, записывается в журнал событий служб каталогов с событием с ИДЕНТИФИКАТОРом 1644.

Событие содержит:

-

IP-адрес и порт клиента

-

Начальный узел

-

Filter

-

Область поиска

-

Выбор атрибута

-

Серверные элементы управления

-

Просмотренные записи

-

Возвращенные записи

Однако в событии отсутствуют ключевые данные, например время, затраченное на операцию поиска и использованный индекс (если таковой имеется).

Дополнительная статистика поиска, добавленная в событие 1644

-

Использованные индексы

-

Страницы, на которые имеются ссылки

-

Страницы, считанные с диска

-

Страницы, считанные с диска

-

Очистка страниц изменена

-

Изменено «грязных» страниц

-

Время поиска

-

Атрибуты, препятствующие оптимизации

OLD

NEW

Попробуйте следующее: использование журнала событий для возврата статистики запросов

повторите следующие действия, предназначенные для контроллера домена Windows Server 2012 и контроллера домена Windows Server 2012 R2

Обратите внимание на событие с ИДЕНТИФИКАТОРом 1644s на обоих контроллерах домена после каждого поиска.

с помощью regedit включите ведение журнала событий 1644, используя пороговое значение на основе времени для Windows Server 2012 R2 dc и старый метод на Windows Server 2012 контроллере домена.

Выполните несколько поисков LDAP, превышающих пороговое значение, и просмотрите статистические данные в верхней части результатов. Используйте приведенные выше запросы LDAP и повторите те же самые операции поиска.

Выполните поиск LDAP, который оптимизатор запросов не сможет оптимизировать, так как один или несколько атрибутов не индексируются.

Для кого предназначена эта возможность

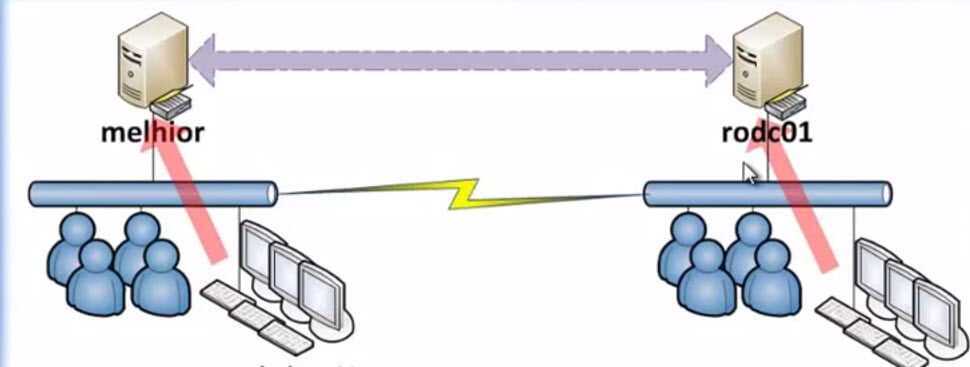

Контроллер домена только для чтения предназначен преимущественно для развертывания в удаленных средах и в филиалах. Для филиалов обычно характерны следующие особенности:

- сравнительно небольшое количество пользователей;

- низкий уровень физической безопасности;

- сравнительно низкая пропускная способность соединения с узловым сайтом;

- плохое знание информационных технологий сотрудниками.

Представим, что у вас есть два сайта AD и два офиса, главный и филиал, и в филиале планируется установка RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-00

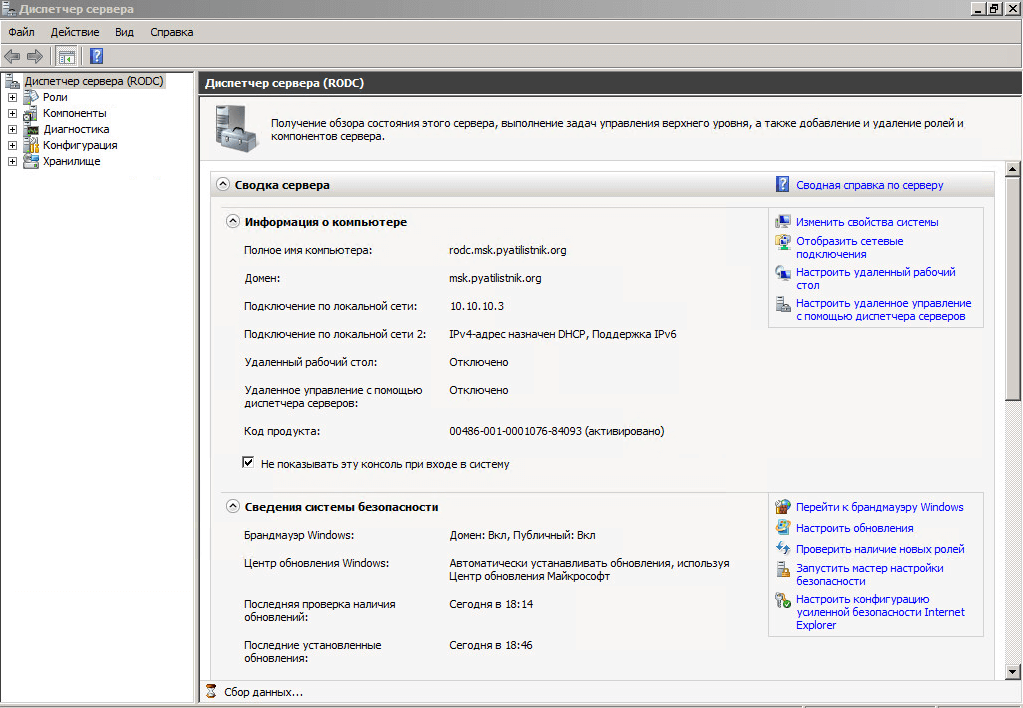

Видим, что у нас есть контроллер домена rodc.msk.pyatilistnik.org

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-01

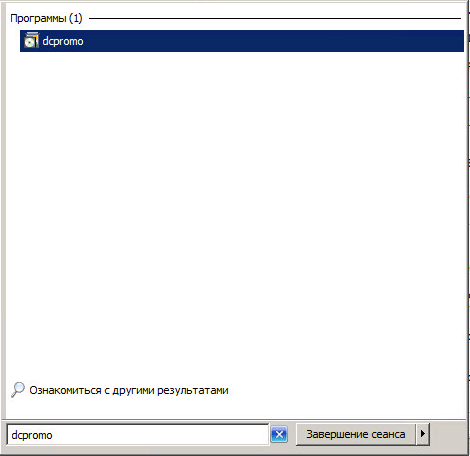

Запускаем мастер установки доменных служб Active Directory, в пуске пишем dcpromo.

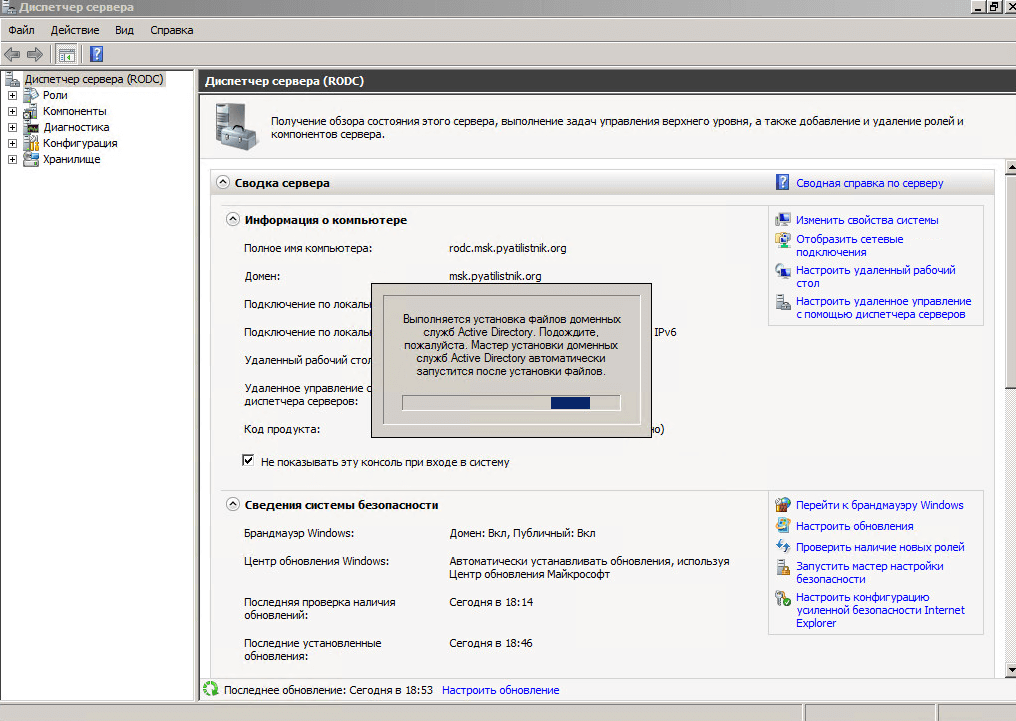

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-002

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-003

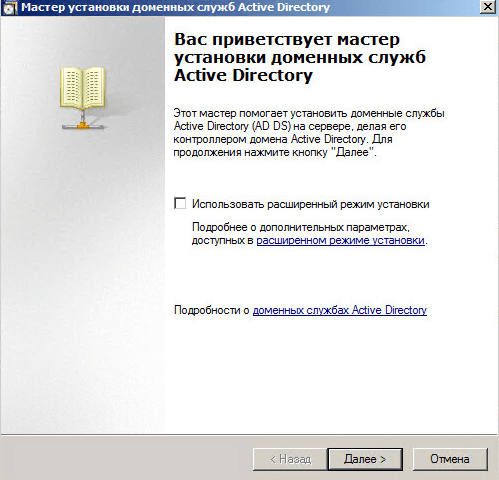

В открывшемся окне мастера, жмем далее, но если нужно использовать загрузочный носитель IFM, то выбираем расширенный режим.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-004

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-005

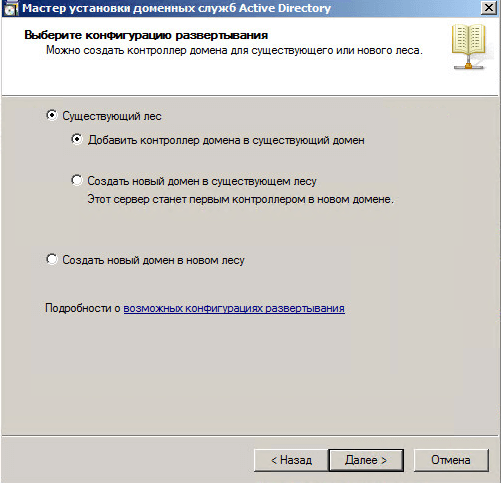

Выбираем существующий лес, Добавить контроллер домена в существующий лес.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-006

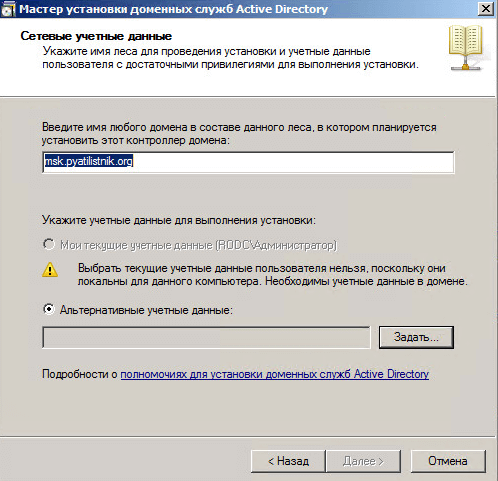

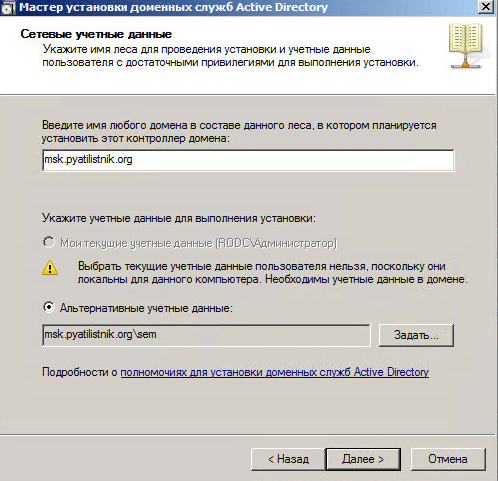

Выбираем имя домена и учетные данные у которых есть права на установку.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-007

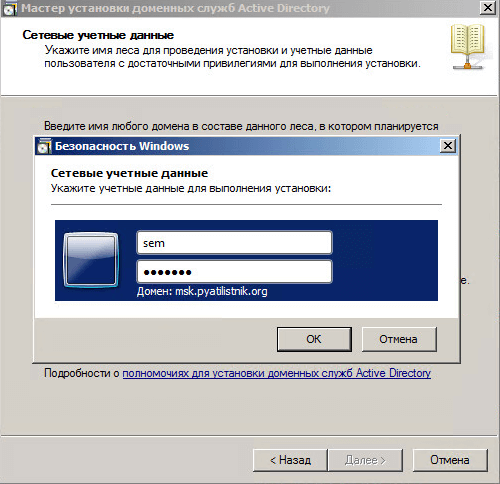

Я указываю данные администратора домена.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-008

Далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-009

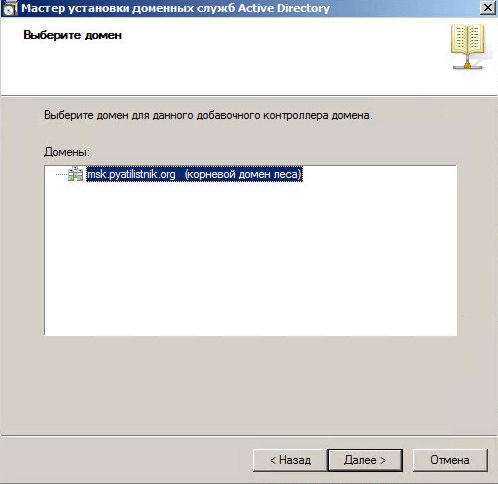

Выбираем домен для добавления DC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-010

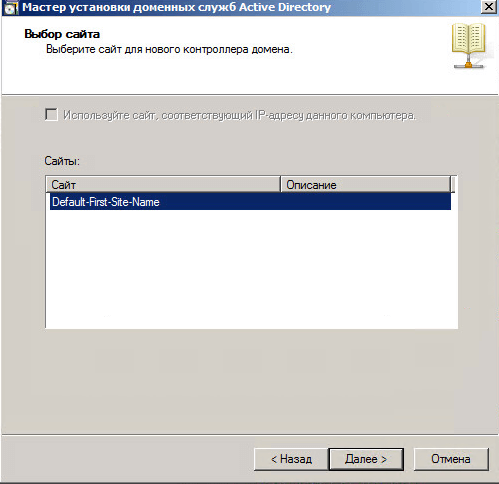

Указываем сайт AD, у меня один но в идеале у вас у каждого филиала должен быть свой сайт.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-011

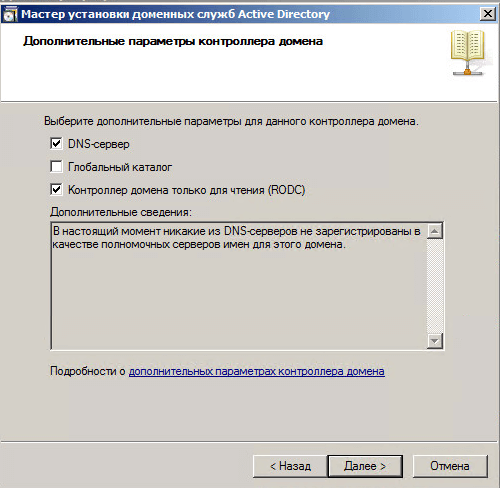

Снимаем галку Глобальный каталог и ставим RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-012

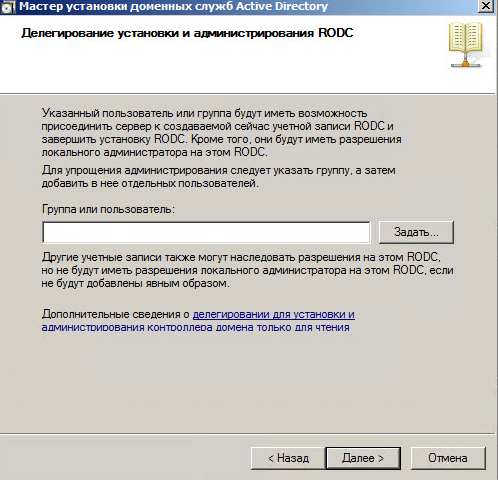

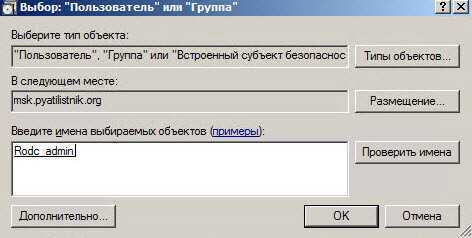

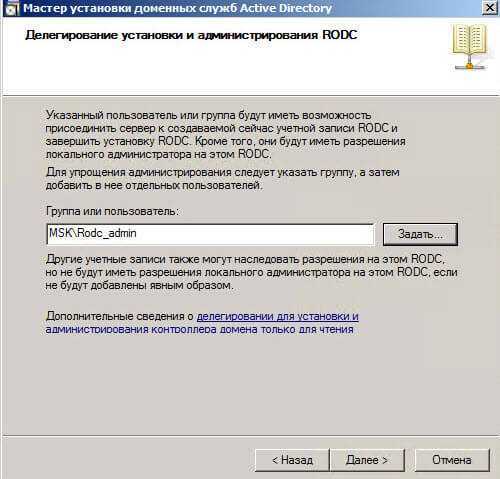

Теперь нам нужно указать пользователя или группу кто будет иметь права локального администратора на RODC,

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-013

Я для этого в ADUC создаю группу безопасности под именем Rodc_admin

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-14

Задаем эту группу

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-15

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-16

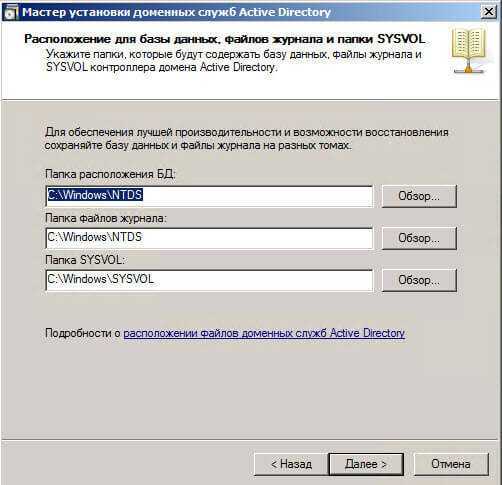

Задаем место хранения каталогов и БД

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-17

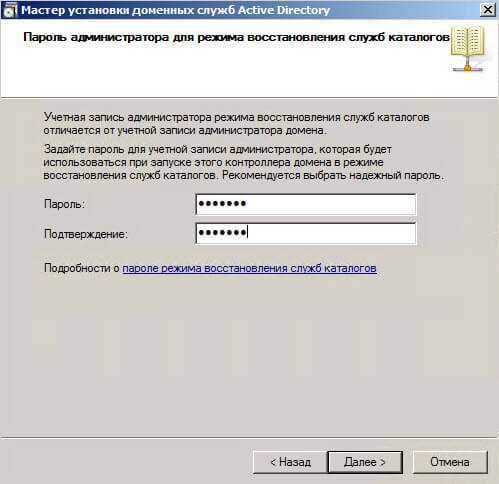

Задаем пароль администратора восстановления каталогов

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-18

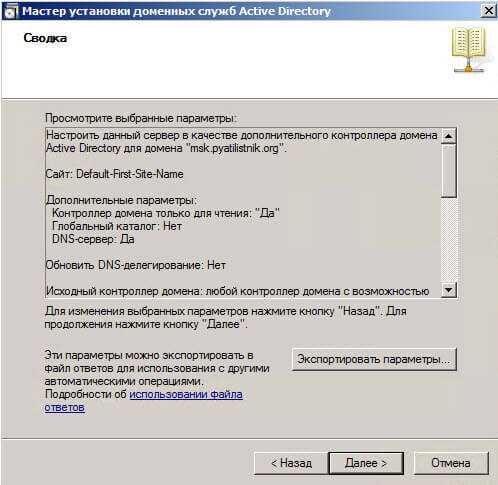

Смотрим сводные данные и жмем далее.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-19

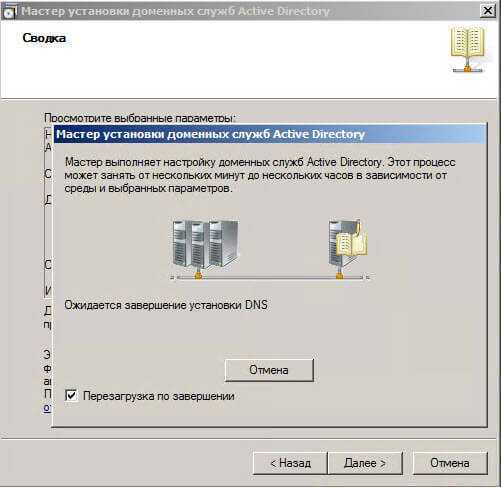

Начнется установка поставьте галку перезагрузка, для автоматической перезагрузки.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-20

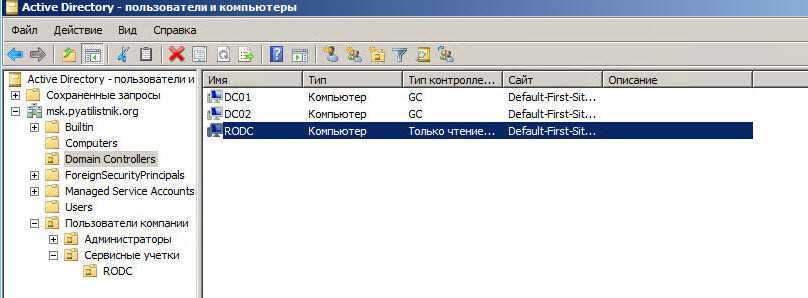

После перезагрузки заходим на пишущий контроллер и открываем Active Directory Пользователи и компьютеры открываем контейнер Domain Controllers и видим наш RODC.

Как установить контроллер домена для чтения RODC Windows Server 2008 R2-21

Вот так вот просто установить контроллер домена для чтения RODC Windows Server 2008 R2. Далее читайте базовая настройка контроллера домена для чтения RODC Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Windows Server 2008 Adprep.

Сегодня мы поговорим о добавлении в существующий лес Windows 2000 или Windows 2003 контроллеров домена под управлением последней ОС – Windows Server 2008.

Для того, чтобы контроллер Windows Server 2008 смог работать в существующей инфраструктуре, необходимо произвести ее подготовку, которая осуществляется выполнением консольной программы adprep.exe с ключами /forestprep и /domainprep. Собственно, о применении этой утилиты и пойдет речь.

Если вы когда-нибудь проводили добавление контроллера домена Windows Server 2003 или Windows Server 2003 R2 в существующую инфраструктуру предыдущего поколения, значит вы уже знакомы с этой программой. Утилита для Windows Server 2008 работает аналогично и производит похожие изменения в лесу и доменах AD.

Данную программу можно найти на установочном DVD Windows Server 2008 в папке \sources\adprep.

Важные уточнения:

— на 32-битных контроллерах домена 2000/2003 можно использовать adprep.exe только с установочного диска 32-битной Windows Server 2008;

— на всех контроллерах Windows Server 2000 должен быть установлен SP4;

— домен не должен быть Windows 2000 mixed, только Windows 2000 native или Windows Server 2003;

— в домене не должно быть контроллеров Windows NT 4.0 BDC, так как Windows Server 2008 не умеет с ними взаимодействовать.

Adprep /forestprep. Эта операция расширяет существующую схему, добавляя в нее несколько новых классов и атрибутов, которые необходимы для корректного функционирования всех нововведений Windows Server 2008. Все изменения, которые произойдут в результате выполнения программы, можно увидеть в файлах .ldf, которые, по сути, являются набором команд LDIF, производящих расширение существующих и добавление новых классов и атрибутов. Эта программа запускается пользователем членом групп Администраторы схемы и Администраторы предприятия, на контроллере домена, являющемся Хозяином схемы леса

После того, как произойдет репликация изменений на все контроллеры леса, можно приступать к выполнению программы adprep /domainprep, создающей новые контейнеры и объекты, изменяющей ACL некоторых объектов и вносящей изменения в группу Everyone.

Adprep, выполняясь, создает подробный отчет о своей работе, которых сохраняется в папке %Systemroot%\system32\debug\adprep\logs, при этом в имя файла добавляется время и дата.

Перед тем, как вы добавите контроллер домена Windows Server 2008 в существующий домен Windows Server 2000 на каждом Хозяине инфраструктуры каждого домена необходимо выполнить adprep /domainprep /gpprep.

Перед тем, как добавлять Read Only Domain Controller Windows Server 2008 (RODC) в существующий домен Windows Server 2003 необходимо выполнить команду adprep /rodcprep, которая подключается ко всем хозяевам инфраструктуры леса и обновляет права доступа, необходимые для корректной работы контроллера RODC. Программа с этим параметром может быть запущена пользователем членом группы Администраторы предприятия на любом компьютере леса.

Всем удачи!

RODC Options

The following options appear when you install a read-only domain controller (RODC).

-

Delegated administrator accounts gain local administrative permissions to the RODC. These users can operate with privileges equivalent to the local computer’s Administrators group. They are not members of the Domain Admins or the domain built-in Administrators groups. This option is useful for delegating branch office administration without giving out domain administrative permissions. Configuring delegation of administration is not required. For more information, see Administrator Role Separation.

-

The Password Replication Policy acts as an access control list (ACL). It determines if an RODC should be permitted to cache a password. After the RODC receives an authenticated user or computer logon request, it refers to the Password Replication Policy to determine if the password for the account should be cached. The same account can then perform subsequent logons more efficiently.

The Password Replication Policy (PRP) lists the accounts whose passwords are allowed to be cached, and accounts whose passwords are explicitly denied from being cached. The list of user and computer accounts that are permitted to be cached does not imply that the RODC has necessarily cached the passwords for those accounts. An administrator can, for example, specify in advance any accounts that an RODC will cache. This way, the RODC can authenticate those accounts, even if the WAN link to the hub site is offline.

Any users or computers who are not allowed (including implicit) or denied do not cache their password. If those users or computers do not have access to a writable domain controller, they cannot access AD DS-provided resources or functionality. For more information about the PRP, see Password Replication Policy. For more information about managing the PRP, see Administering the Password Replication Policy.

For more information about installing RODCs, see Install a Windows Server 2012 Active Directory Read-Only Domain Controller (RODC) (Level 200).

Additional Options

The following option appears on the Additional Options page if you are creating a new domain:

The following options appear on the Additional Options page if you install an additional domain controller in an existing domain:

-

You can either specify a domain controller as the replication source, or allow the wizard to choose any domain controller as the replication source.

-

You can also choose to install the domain controller using backed up media using the Install from media (IFM) option. If the installation media is stored locally, the Install from media Path option allows you to browse to the file location. The browse option is not available for a remote installation. You can click Verify to ensure the provided path is valid media. Media used by the IFM option must be created with Windows Server Backup or Ntdsutil.exe from another existing Windows Server 2012 computer only; you cannot use a Windows Server 2008 R2 or previous operating system to create media for a Windows Server 2012 domain controller. If the media is protected with a SYSKEY, Server Manager prompts for the image’s password during verification.

For more information about how to create a domain, see Install a New Windows Server 2012 Active Directory Child or Tree Domain (Level 200). For more information about how to add a domain controller to an existing domain, see Install a Replica Windows Server 2012 Domain Controller in an Existing Domain (Level 200).

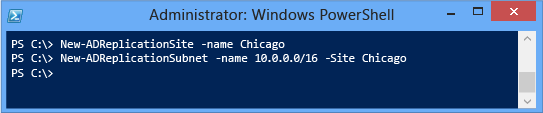

Репликация Active Directory средствами Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.

Adprep and Domainprep

If you are doing an in-place upgrade of an existing domain controller to the Windows Server 2016 operating system, you will need to run adprep /forestprep and adprep /domainprep manually. Adprep /forestprep needs to be run only once in the forest. Adprep /domainprep needs to be run once in each domain in which you have domain controllers that you are upgrading to Windows Server 2016.

If you are promoting a new Windows Server 2016 server you do not need to run these manually. These are integrated into the PowerShell and Server Manager experiences.

For more information on running adprep see Running Adprep

Prerequisites Check

Some of the warnings that appear on this page include:

-

Domain controllers that run Windows Server 2008 or later have a default setting for «Allow cryptography algorithms compatible with Windows NT 4» that prevents weaker cryptography algorithms when establishing secure channel sessions. For more information about the potential impact and a workaround, see KB article .

-

DNS delegation could not be created or updated. For more information, see .

-

The prerequisite check requires WMI calls. They can fail if they are blocked firewall rules block, and return an RPC server unavailable error.

For more information about the specific prerequisite checks that are performed for AD DS installation, see .

Дополнительная информация

Пользователи, компьютеры и группы, созданные API более ранней версии, создают объекты в пути DN, указанном в атрибуте WellKnownObjects. Атрибут WellKnownObjects расположен в главе NC домена. В следующем примере кода показаны соответствующие пути в атрибуте WellKnownObjects из CONTOSO.COM области NC.

Dn: DC=CONTOSO,DC=COM

Например, в следующих операциях используются API более ранней версии, которые отвечают на пути, определенные в атрибуте WellKnownObjects:

| Операция | Версии операционной системы |

|---|---|

| Пользовательский интерфейс «Регистрация домена» | Windows NT версии4.0Windows 2000Windows XP ProfessionalWindows XP UltimateWindows Server 2003Windows Server 2003 R2Windows VistaWindows Server 2008Windows 7Windows Server 2008 R2 |

| NET COMPUTER | Все версии |

| NET GROUP | Все версии |

| NET USER | Все версии |

| ДОБАВЛЕНИЕ NETDOM, где команда /ou не указана или поддерживается | Все версии |

Полезно сделать контейнер по умолчанию для групп пользователей, компьютеров и безопасности OU по нескольким причинам, в том числе:

-

Групповые политики можно применять в контейнерах OU, но не в контейнерах класса CN, где по умолчанию ставятся основные принципы безопасности.

-

Передовая практика — упорядочность принципов безопасности в иерархию OU, которая отражает организационную структуру, географическое расположение или модель администрирования.

При перенаправлении папок CN=Users и CN=Computers следует помнить о следующих проблемах:

-

Целевой домен должен быть настроен для запуска на уровне Windows Server 2003 или выше. Для функционального уровня Windows Server 2003 это означает:

- Windows Сервер 2003 или более новый

- Windows Сервер 2003 или более новый

- Все контроллеры домена в целевом домене должны работать Windows Server 2003 или более новые.

- Windows Необходимо включить функциональный уровень домена Server 2003 или более высокий.

-

В отличие от CN=USERS и CN=COMPUTERS, контейнеры OU подвергаются случайным удалениям привилегированных учетных записей пользователей, в том числе администраторов.

Контейнеры CN=USERS и CN=COMPUTERS — это объекты, защищенные системой, которые не могут и не должны удаляться для обратной совместимости. Но их можно переименовать. Организационные подразделения могут быть удалены администраторами случайно.

Windows Версии сервера 2003 для пользователей Active Directory & компьютеров могут выполнять действия в Области Защиты организационного подразделения от случайного удаления.

Windows Сервер 2008 и более новые версии оснастки пользователей и компьютеров Active Directory имеют объект Protect от случайного удаления, который можно выбрать при создании нового контейнера OU. Вы также можете выбрать его на вкладке Объект в диалоговом окне Свойства для существующего контейнера OU.

Сценарий задокументирован в script to Protect Organizational Units (OUs) от случайного удаления.

-

Exchange Server 2000 и 2003 годах с ошибками.