Преимущества

Следующие элементы являются преимуществами администрирования на основе ролей в Configuration Manager:

Сайты не используются в качестве административных границ. Другими словами, не расширяйте автономный основной сайт до иерархии с центральным сайтом администрирования, чтобы разделять административных пользователей.

Вы создаете административных пользователей для иерархии, и необходимо назначить им безопасность только один раз.

Все назначения безопасности реплицированы и доступны во всей иерархии

Конфигурации администрирования на основе ролей реплицируются на каждый сайт в иерархии в качестве глобальных данных, а затем применяются для всех административных подключений.

Важно!

Задержки репликации между узлами могут помешать сайту получать изменения для администрирования на основе ролей. Дополнительные сведения о том, как отслеживать репликацию межсесятных баз данных, см

в см. в рубраже Передачи данных между сайтами.

Для назначения типичных задач администрирования используются встроенные роли безопасности. Создайте собственные настраиваемые роли безопасности для поддержки определенных бизнес-требований.

Административные пользователи видят только те объекты, которые у них есть разрешения на управление.

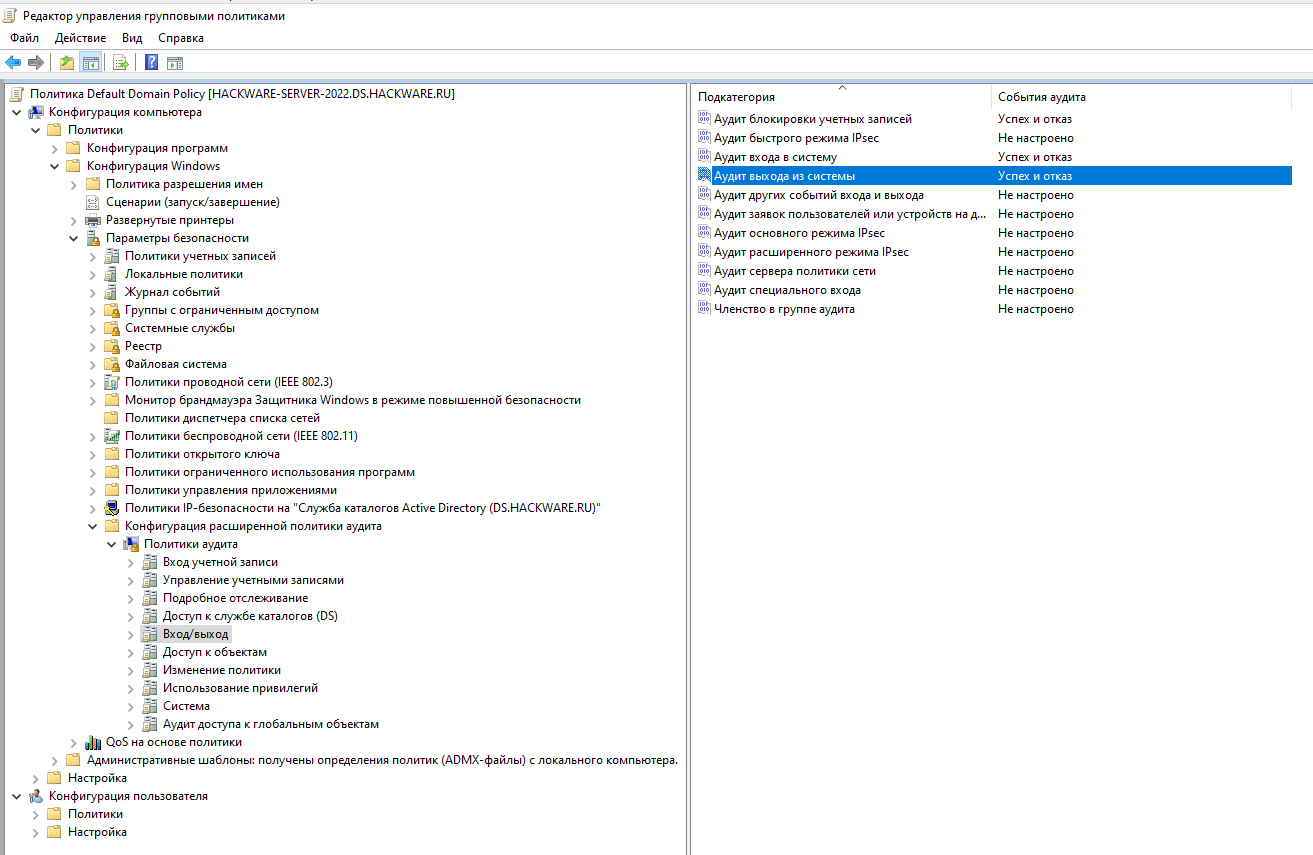

Вы можете проверять действия административной безопасности.

Роуминг на другие сайты

Клиент внутренней сети назначен основному сайту. Вы меняете расположение сети клиентского компьютера. Теперь он находится в пограничной группе для другого сайта. В этом случае клиент перемещается на другом сайте. Если этот сайт является вторичным сайтом назначенного сайта клиента, клиент может использовать пункт управления на вторичном сайте для скачивания политики и загрузки данных. Такое поведение позволяет избежать отправки этих данных по потенциально медленной сети. Если клиент перемещается в границах другого основного сайта, он по-прежнему использует точку управления на назначеном сайте для скачивания политики и загрузки данных.

Клиенты, которые перемещаются на другие сайты, всегда могут использовать точки управления на других сайтах для запросов Точки управления на текущем сайте могут предоставить клиентам список точек рассылки с запрашиваемым контентом.

При настройке клиентов для управления клиентами только в Интернете они общаются только с точками управления на назначенного сайте. Эти клиенты никогда не общаются с точками управления на вторичных сайтах или с точками управления на других основных сайтах. Это поведение является одинаковым для macOS и локального MDM-устройств, которые вы записывались в Configuration Manager.

Настройка коллекций для управления безопасностью

Процедуры настройки коллекций для администрирования на основе ролей не существуют. В коллекциях нет конфигурации администрирования на основе ролей. Вместо этого вы назначаете коллекции административному пользователю. Чтобы определить действия, которые административный пользователь может сделать для коллекции и ее членов, просмотреть разрешения для типа объекта Collection на роли безопасности.

Если у административного пользователя есть разрешения на коллекцию, у него также есть разрешения на коллекции, которые ограничены этой коллекцией. Например, в организации используется коллекция All Desktops. Кроме того, существует коллекция «Все настольные компьютеры Северной Америки», которая ограничена коллекцией «Все настольные компьютеры». Если у административного пользователя есть разрешения на все настольные компьютеры, они имеют одинаковые разрешения для коллекции Настольные компьютеры Северной Америки.

Административный пользователь не может использовать разрешения «Удалить» или «Изменить» в непосредственно назначенной им коллекции. Они могут использовать эти разрешения в коллекциях, которые ограничены этой коллекцией. В предыдущем примере административный пользователь может удалить или изменить коллекцию настольных компьютеров в Северной Америке, но они не могут удалить или изменить коллекцию All Desktops.

Используйте Intune для развертывания клиента Configuration Manager

Вы можете использовать Intune для установки клиента Configuration Manager на Windows 10 устройствах, которые в настоящее время управляются только с Помощью Intune.

Затем, когда ранее неуправленное Windows 10 или более позднее устройство регистрируется в Intune, оно автоматически устанавливает клиента Configuration Manager.

Примечание

Если планируется развертывание клиента Configuration Manager на устройствах, которые проходят автопилот, рекомендуется нацелить пользователей на назначение клиента Configuration Manager вместо устройств.

Это действие позволит избежать конфликта между установкой бизнес-приложений и приложениями Win32 во время автопилота.

Создание приложения Intune для установки клиента Configuration Manager

-

С основного сервера сайта войдите в центр администрирования Microsoft Endpoint Manager и перейдите к добавлению приложений > Все > приложения.

-

Для типа приложения выберите приложение Line-of-Business в статье Other.

-

Для файла пакета Приложений просмотрите расположение файла Configuration Manager ccmsetup.msi, а затем выберите Open > ОК.

Например, C:\Program Files\Microsoft Configuration Manager\bin\i386\ccmsetup.msi -

Выберите сведения о приложении, а затем укажите следующие сведения:

-

Описание: Клиент диспетчера конфигурации

-

Publisher: Microsoft

-

Аргументы командной строки:<Specify the CCMSETUPCMD command line. You can use the command line you saved from the Enablement page of the Co-management Configuration Wizard. This command line includes the names of your cloud service and additional values that enable devices to install the Configuration Manager client software.>

Структура командной строки должна напоминать этот пример, используя только параметры CCMSETUPCMD и SMSSiteCode:

Совет

Если у вас нет доступной командной строки, можно просмотреть свойства CoMgmtSettingsProd в консоли Configuration Manager, чтобы получить копию командной строки. Строка команд показывает, только если вы выполнили все необходимые условия, такие как настройка шлюза управления облаками.

-

-

Выберите ОК > Добавить. Приложение создается и становится доступным в консоли Intune. После того как приложение доступно, можно использовать следующий раздел для настройки Intune, чтобы назначить его устройствам.

Назначение приложения Intune для установки клиента Configuration Manager

Следующая процедура развертывает приложение для установки клиента Configuration Manager, созданного в предыдущей процедуре.

-

Во входе в Microsoft Endpoint Manager центр администрирования. Выберите приложения для всех > приложений, а затем выберите ConfigMgr Client Setup Bootstrap— приложение, созданное для развертывания клиента Configuration Manager.

-

Выберите свойства, а затем изменить для назначений. Выберите группу Добавить в соответствии с требуемой задачей, чтобы Azure Active Directory группы с пользователями и устройствами, которые необходимо принять участие в совместном управлении.

-

Выберите Обзор + сохранить, а затем сохранить конфигурацию.

Теперь приложение требуется пользователям и устройствам, которые вам назначены. После установки клиента Configuration Manager на устройстве приложение управляется совместной управлением.

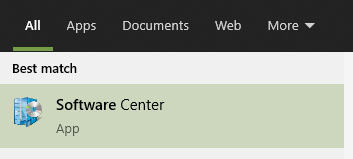

Открытие Центра программного обеспечения

Центр программного обеспечения устанавливается автоматически на Windows устройствах, которые управляет ваша ИТ-организация. Для простейшего метода для запуска Центра программного обеспечения перейдите в Начните и введите . Возможно, вам не потребуется ввести всю строку для Windows, чтобы найти наилучшее совпадение.

Чтобы перемещаться по меню , Microsoft Endpoint Manager группы для значка Центра программного обеспечения.

Примечание

Вышеуказанное меню для версий с ноября 2019 г. (версия 1910 г.) или более поздней версии. В более ранних версиях имя папки — Microsoft System Center.

Если вы не можете найти центр программного обеспечения в меню , обратитесь к ИТ-администратору.

Какие права на использование связаны с технологией SQL Server, предоставленной в Configuration Manager?

Диспетчер конфигурации включает SQL Server технологию. Условия лицензирования майкрософт для этого продукта позволяют использовать технологию SQL Server только для поддержки компонентов Configuration Manager. SQL Server лицензии на доступ к клиентам не требуются для этого использования.

Утвержденные права на использование для SQL Server с помощью Configuration Manager включают:

- Роль базы данных сайтов

- Windows Server Update Services (WSUS) для роли точки обновления программного обеспечения

- SQL Server Reporting Services (SSRS) для роли точки отчетности

- Роль точки обслуживания хранилища данных

- Реплики баз данных для ролей точечная точка управления

Лицензия SQL Server, включенная в configuration Manager, поддерживает каждый экземпляр SQL Server установки для установки базы данных для диспетчера конфигурации. Однако только базы данных диспетчера конфигурации в предыдущем списке могут работать в этом SQL Server при использовании этой лицензии. Если база данных для любого дополнительного продукта Майкрософт или сторонних SQL Server, для этого экземпляра SQL Server лицензия.

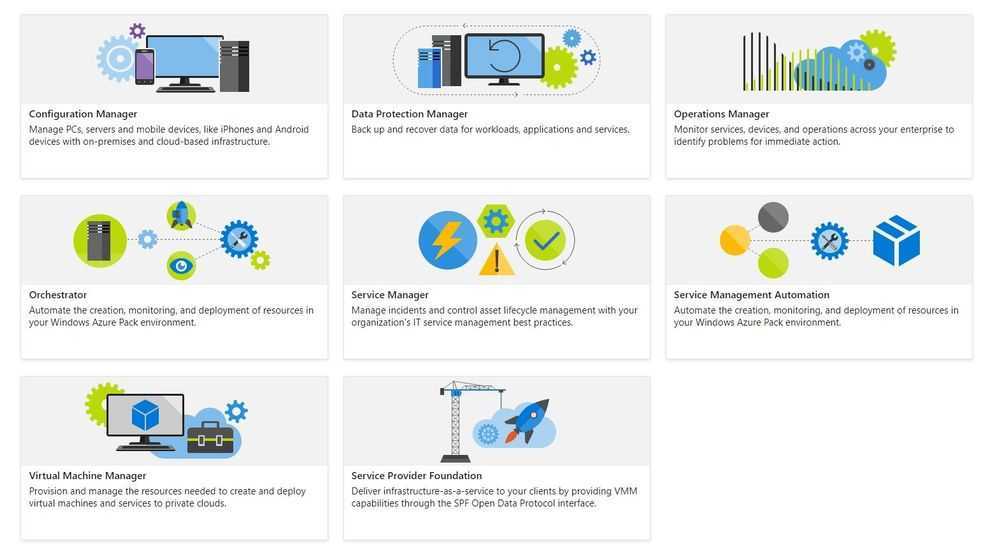

Включить облачные службы Azure в диспетчере конфигурации

Чтобы настроить службы Azure из консоли Configuration Manager, используйте мастер настройка служб Azure и создайте два приложения Azure Active Directory Azure AD.

- Серверное приложение: веб-приложение в Azure AD

- Клиентские приложения: приложение родного клиента в Azure AD

Запустите следующую процедуру с основного сервера сайта.

-

С основного сервера сайта откройте консоль Configuration Manager и перейдите в администрирование > облачных служб > Azure Services и выберите Configure Azure Services.

На странице Настройка службы Azure укажите удобное имя для настраиваемой службы управления облаками. Например: моя служба управления облаками.

Затем выберите управление облаком, а затем выберите Далее.

Совет

Дополнительные сведения о конфигурациях, которые вы делаете в мастере, см. в см. в

-

На странице Свойства приложения для веб-приложения выберите Просмотр, чтобы открыть диалоговое окно Server App, а затем выберите Создать. Настройте следующие поля:

-

Имя приложения. Укажите удобное имя для приложения, например веб-приложение Cloud Management.

-

URL-адрес homePage. Это значение не используется диспетчером конфигурации, но требуется Azure AD. По умолчанию это значение .

-

URI приложения: это значение должно быть уникальным в клиенте Azure AD. Он находится в маркере доступа, используемом клиентом Configuration Manager для запроса доступа к службе. По умолчанию это значение . Измените по умолчанию один из следующих рекомендуемых форматов:

- Например

- Например

Далее выберите вход и укажите учетную запись глобального администратора Azure AD. Эти учетные данные не сохраняются диспетчером конфигурации. Этот человек не требует разрешений в диспетчере конфигурации и не должен быть той же учетной записью, которая управляет мастером служб Azure.

После регистрации отображаются результаты. Выберите ОК, чтобы закрыть диалоговое окно Create Server Application и вернуться на страницу Свойства приложений.

-

-

В приложении Native Client выберите Просмотр, чтобы открыть диалоговое окно клиентского приложения.

-

Выберите Создать, чтобы открыть диалоговое окно Create Client Application, а затем настроить следующие поля:

-

Имя приложения. Укажите удобное имя для приложения, например для родного клиентского приложения Cloud Management.

-

URL-адрес ответа. Это значение не используется диспетчером конфигурации, а требуется Azure AD. По умолчанию это значение .

Далее выберите вход и укажите учетную запись глобального администратора Azure AD. Как и веб-приложение, эти учетные данные не сохраняются и не требуют разрешений в диспетчере конфигурации.

После регистрации результаты отображаются. Выберите ОК, чтобы закрыть диалоговое окно Create Client Application и вернуться на страницу Свойства приложения. Затем выберите Далее для продолжения.

-

-

На странице Настройка обнаружения Параметры, проверьте поле для включить Azure Active Directory обнаружения пользователей , выберите Далее, а затем завершить конфигурацию диалоговых диалогов Discovery для вашей среды.

-

Продоль страницу Сводка, Прогресс и Завершение, а затем закрой мастер.

Службы Azure для обнаружения пользователей Azure AD теперь включены в диспетчере конфигурации. Оставьте консоль открытой.

-

Откройте браузер и вопишитесь на портал Azure.

-

Выберите все службы > Azure Active Directory > регистрации приложений, а затем:

-

Выберите созданное веб-приложение.

-

Перейдите к API Permissions> выберите согласие администратора гранта для клиента, а затем выберите Да.

-

Выберите созданное приложение Native Client.

-

Перейдите к API Permissions> выберите согласие администратора гранта для клиента, а затем выберите Да.

-

-

В консоли Configuration Manager перейдите в службу администрирования > обзор > облачных служб > Azure Services и выберите службу Azure. Затем щелкните правой кнопкой мыши Azure Active Directory Откройте для себя пользователя и выберите Выполнить полное обнаружение сейчас. Выберите Да, чтобы подтвердить действие.

-

На основном сервере сайта откройте диспетчер конфигурации SMS_AZUREAD_DISCOVERY_AGENT.log и найдите следующую запись, чтобы подтвердить, что открытие работает: успешно опубликован UDX для Azure Active Directory пользователей

По умолчанию файл журнала находится в %Program_Files%\Microsoft Configuration Manager\Logs.

Управление сертификатами, внешними для диспетчера конфигурации

Вы можете использовать запрос сертификата и метод установки независимо от Configuration Manager. Используйте тот же общий процесс, но включаем следующие дополнительные действия:

-

При установке клиента Configuration Manager используйте параметры командной строки MP и SubjectName. Введите следующую команду: . Имя субъекта сертификата является чувствительным к делу, поэтому введите его точно так, как оно отображается в сведениях сертификата.

Пример: FQDN точки управления в Интернете server03.contoso.com. Клиентский сертификат Mac имеет имя FQDN mac12.contoso.com как общее имя в субъекте сертификата. Используйте следующую команду:

-

Если у вас несколько сертификатов, которые содержат одно и то же значение субъекта, укажите серийный номер сертификата, который будет использовать для клиента Configuration Manager. Используйте следующую команду: .

Пример:

Локальное MDM

Configuration Manager имеет встроенные возможности для управления мобильными устройствами, которые находятся на локальной основе без установки клиентского программного обеспечения. Дополнительные сведения см. в ссылке Управление мобильными устройствами с локальной инфраструктурой.

Поддерживаемые операционные системы

-

Windows 10 Pro (x86, x64)

-

Windows 10 Корпоративная (x86, x64)

-

Windows 10 IoT Корпоративная (x86, x64) Эта версия включает канал долгосрочного обслуживания (LTSC). Дополнительные сведения см. в обзоре Windows 10 IoT Корпоративная.

-

Windows 10 IoT Mobile Enterprise

-

Windows 10 для совместной работы для Surface Hub

Windows компьютеров

Чтобы управлять следующими Windows версиями ОС, используйте клиент, включенный в configuration Manager. Дополнительные сведения см. в дополнительных сведениях о развертывании клиентов на Windows компьютерах.

Поддерживаемые версии клиентской ОС

-

Windows 11 (начиная с версии Configuration Manager 2107)

Примечание

Вы можете продолжать использовать Microsoft Endpoint Manager для управления устройствами Windows 11 так же, как и с Windows 10. Дополнительные сведения, в том числе некоторые известные проблемы, см. в Windows 11.

-

Windows 10

Дополнительные сведения см. в Windows 10.

-

Windows 8.1 (x86, x64): Professional, Enterprise

Дополнительные сведения о версиях набора Windows и развертывания (Windows ADK), поддерживаемых текущим филиалом Configuration Manager, см. в Windows ADK.

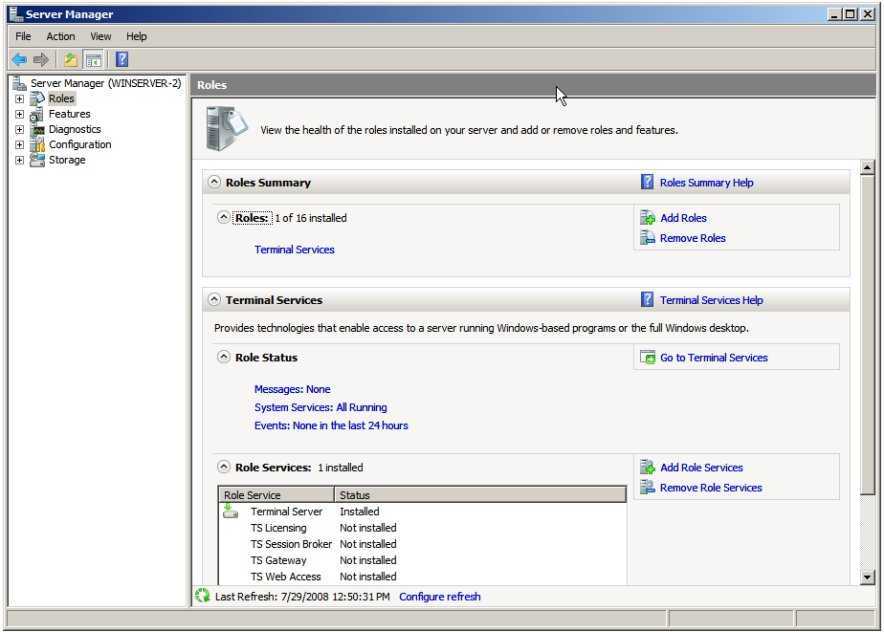

Виртуальный рабочий стол Azure

Azure Virtual Desktop — это служба виртуализации настольных компьютеров и приложений, которая работает на Microsoft Azure. Вы можете использовать Диспетчер конфигурации для управления этими виртуальными устройствами, работающими Windows Azure.

Как и на сервере терминала, некоторые из этих виртуальных устройств позволяют использовать несколько сеансов активных пользователей одновременно. Чтобы помочь с производительностью клиента, Configuration Manager отключает политики пользователей на любом устройстве, которое позволяет использовать эти несколько сеансов пользователей. Даже если вы включаете политики пользователей, клиент отключает их по умолчанию на этих устройствах, Windows Enterprise много сеансов и серверов терминалов.

Клиент отключает политику пользователя только при обнаружении этого типа устройства во время новой установки. Для существующего клиента этого типа, который обновляется до этой версии, предыдущее поведение сохраняется. На существующем устройстве он настраивает параметр политики пользователя, даже если обнаруживает, что устройство позволяет несколько сеансов пользователей.

Если в этом сценарии требуется политика пользователя и вы принимаете любое потенциальное влияние на производительность, используйте параметры клиента, чтобы включить политику пользователя. В группе клиентской политики настройте следующий параметр: Включить политику пользователя для нескольких сеансов пользователей.

Начиная с версии 2006 Windows 10 Корпоративная много сеансов платформа доступна в списке поддерживаемых версий ОС на объектах с правилами требования или списками применимости. Начиная с версии 2107, Windows 11 Enterprise много сеансов.

Примечание

Если вы ранее выбрали платформу верхнего уровня, это действие автоматически выбрало все детские платформы. Новые платформы не выбираются автоматически. Например, если вы хотите добавить Windows 10 Корпоративная сеанс, выберите его вручную под Windows 10 платформой.

Дополнительные сведения см. в следующих статьях:

- Поддержка сред виртуализации

- Управление клиентами Configuration Manager в виртуальной инфраструктуре настольных компьютеров (VDI)

Поддерживаемые версии ОС сервера

-

Windows Server 2022: Standard, Datacenter (начиная с версии Configuration Manager 2107)

-

Windows Server 2019: Standard, Datacenter

-

Windows Server 2016: Standard, Datacenter

-

Windows служба хранилища Server 2016: Workgroup, Standard

-

Windows Server 2012 R2 (x64): Standard, Datacenter

-

Windows служба хранилища Server 2012 R2 (x64)

-

Windows Server 2012 (x64): Standard, Datacenter

-

Windows служба хранилища Server 2012 (x64)

Ядро сервера

В следующих версиях конкретно ссылаются на установку core сервера оси.

Windows Серверные версии полугодовых каналов — это установки Core сервера, такие как Windows Server, версия 1809. Как клиент Configuration Manager они поддерживаются так же, как и Windows 11 или Windows 10 версии канала. Дополнительные сведения см. в Windows 11 или Windows 10.

-

Windows Server 2022 (x64) (начиная с версии 2107)

-

Windows Server 2019 (x64)

-

Windows Server 2016 (x64)

-

Windows Server 2012 R2 (x64)

-

Windows Server 2012 (x64)

Примечание 1

Configuration Manager тестирует и поддерживает Windows серверных данных, но официально не сертифицирован для Windows Server. Поддержка hotfix диспетчера конфигурации не предлагается для проблем, характерных для Windows Server Datacenter Edition. Дополнительные сведения о программе сертификации Windows Server см. в Windows Каталог серверов.

Примечание 2

Чтобы поддержать добавьте службу file Server роли сервера file и служба хранилища services. Дополнительные сведения об установке Windows на Серверном ядре см. в рублях

Параметры

Выберите вкладку Параметры, чтобы просмотреть дополнительные параметры для этого компьютера.

Сведения о работе

Указать часы, которые обычно работают. ИТ-администратор может планировать установки программного обеспечения за пределами вашего делового времени. Разрешить не менее четырех часов в день для выполнения задач по обслуживанию системы. ИТ-администратор по-прежнему может устанавливать критически важные приложения и обновления программного обеспечения в часы работы.

-

Выберите самые ранние и последние часы, которые вы используете на этом компьютере. По умолчанию эти значения находятся с 5:00 до 22:00.

-

Выберите дни недели, которые обычно используются на этом компьютере. По умолчанию Центр программного обеспечения выбирает только рабочие дни.

Укажите, регулярно ли вы используете этот компьютер для работы. Администратор может автоматически устанавливать приложения или делать дополнительные приложения доступными для основных компьютеров. Если компьютер, который вы используете, является основным компьютером, выберите я регулярно использую этот компьютер, чтобы сделать свою работу.

Управление питанием

ИТ-администратор может устанавливать политики управления питанием. Эти политики помогают организации экономить электроэнергию, если этот компьютер не используется.

Чтобы этот компьютер был освобожден от этих политик, выберите Не применять параметры питания из моего ИТ-отдела к этому компьютеру. По умолчанию этот параметр отключен, и компьютер применяет параметры питания.

Обслуживание компьютера

Укажите, как Центр программного обеспечения применяет изменения к программному обеспечению до крайнего срока.

-

Автоматически установите или отключите необходимое программное обеспечение и перезапустите компьютер только за пределами указанных часов работы. Этот параметр отключен по умолчанию.

-

Приостановка действий Центра программного обеспечения, когда мой компьютер находится в режиме презентации: этот параметр включен по умолчанию.

По инструкции ИТ-администратора выберите политику синхронизации. Этот компьютер проверяет с серверами все новые возможности, такие как приложения, обновления программного обеспечения или операционные системы.

Удаленный контроль

Укажите параметры удаленного доступа и удаленного управления для компьютера.

Используйте параметры удаленного доступа из ИТ-отдела. По умолчанию ИТ-отдел определяет параметры для удаленной помощи. Другие параметры в этом разделе показывают состояние параметров, которые определяет ИТ-отдел. Чтобы изменить все параметры, сначала отключим этот параметр.

-

Разрешенный уровень удаленного доступа

- Не допускайте удаленный доступ: ИТ-администраторы не могут удаленно получить доступ к этому компьютеру, чтобы помочь вам.

- Просмотр только: ИТ-администратор может просматривать экран только удаленно.

- Полный. ИТ-администратор может удаленно управлять этим компьютером. Этот параметр является параметром по умолчанию.

-

Разрешить удаленное управление этим компьютером администраторами, когда я отсюда. Этот параметр да по умолчанию.

-

Когда администратор пытается управлять этим компьютером удаленно

- Каждый раз задайте запрос на разрешение. Этот параметр является параметром по умолчанию.

- Не спрашивайте разрешения

-

Покажите следующее во время удаленного управления. Эти визуальные уведомления по умолчанию позволяют вам знать, что администратор имеет удаленный доступ к устройству.

- Значок состояния в области уведомлений

- Панели подключения к сеансам на рабочем столе

-

Звук воспроизведения. Это звуковое уведомление позволяет узнать, что администратор имеет удаленный доступ к устройству.

- Когда сеанс начинается и заканчивается: этот параметр является параметром по умолчанию.

- Неоднократно во время сеанса

- Никогда

Компьютеры Mac

Управление компьютерами Apple Mac с клиентом Configuration Manager для macOS.

Пакет установки клиента macOS не поставляется с мультимедиа Configuration Manager. Скачайте его из Центра загрузки Майкрософт, Microsoft Endpoint Configuration Manager macOS Client (64-bit).

Дополнительные сведения см. в дополнительных сведениях о развертывании клиентов на Mac.

Требования и ограничения для macOS

Установка или запуск клиента Configuration Manager для macOS на компьютерах под учетной записью, помимо корневой, не поддерживается. Это может предотвратить правильную работу ключевых служб.

Поддерживаемые версии

-

MacOS Big Sur (11) (требуется клиент Configuration Manager для macOS версии 5.0.9000.1002 или более поздней версии)

-

MacOS Catalina (10.15) (требуется клиент Configuration Manager для macOS версии 5.0.8742.1000 или более поздней версии)

-

MacOS Mojave (10.14)

Что такое «эквивалентные подписки»?

Эквивалентные подписки относятся к программам Enterprise Mobility + Security (EMS) или Microsoft 365 корпоративный. Могут быть и другие, но эти программы являются наиболее распространенными. Термины microsoft Volume Licensing Product Terms относятся к этим программам как к эквивалентным лицензиям управленческой лицензии.

Диспетчер конфигурации включен в следующие планы:

- Лицензия подписки на пользователей Intune (USL)

- EMS E3

- EMS E5

- Microsoft 365 E3

- Microsoft 365 E5

- Microsoft 365 F3 (ранее Microsoft 365 F1)

Важно!

Диспетчер конфигурации не входит в Microsoft 365 бизнес премиум плана.

Подключение к серверу терминалов через шлюз

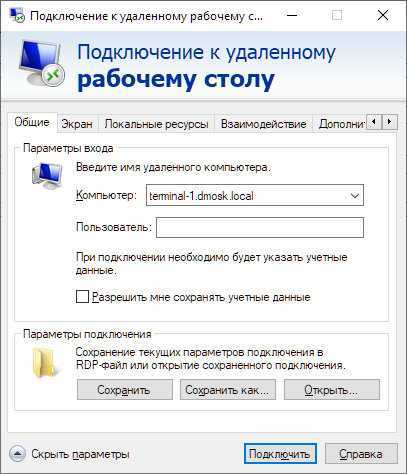

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

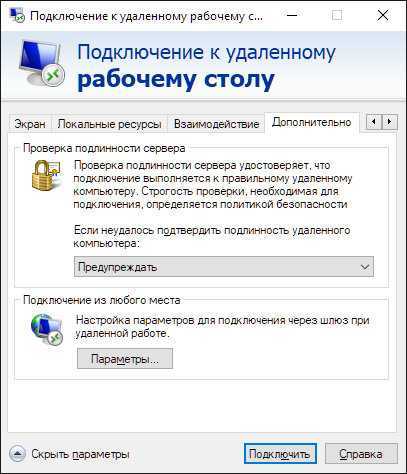

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример)

Кликаем Подключить:

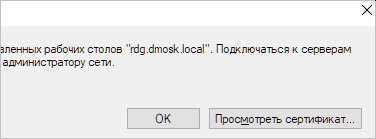

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

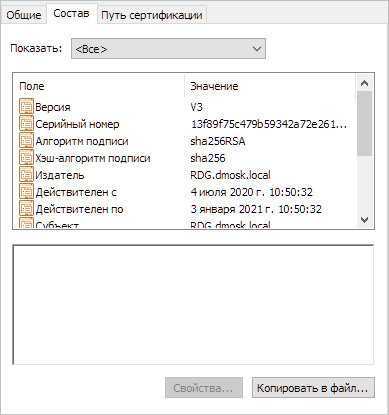

Переходим на вкладку Состав и кликаем Копировать в файл:

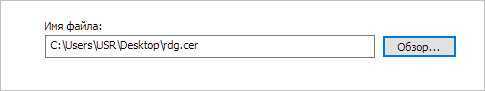

Указываем путь для выгрузки файла:

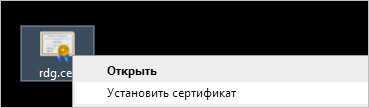

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

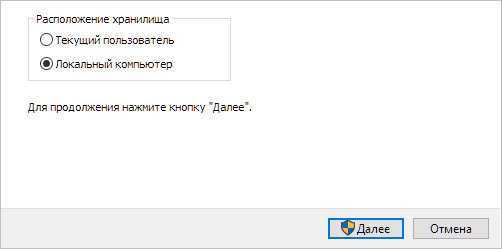

Выбираем Локальный компьютер — Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

Импортируем сертификат.

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

![Развёртывание windows 10 с помощью system center 2012 r2 sp1 configuration manager [вики it-kb]](http://smartshop124.ru/wp-content/uploads/1/3/b/13bdcf5c1072591fe1be40f1d3a65aa7.jpeg)