Шаг третий, шифрование системного диска

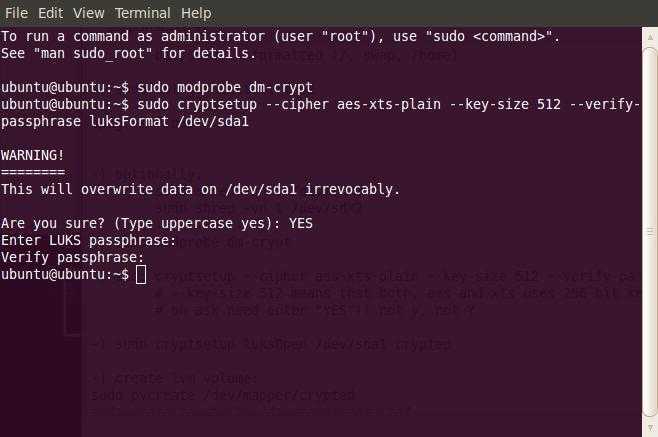

Шифрование всего раздела на жестком диске выполняется командой:

sudo cryptsetup —cipher aes-xts-plain —key-size 512 —verify-passphrase

luksFormat /dev/sdaX

Вместо Х подставьте номер раздела на вашем диске!

Важное примечание. Эта команда выдаст запрос и на его подтверждение нужно ввести слово

YES, именно так, заглавными буквами

Этот запрос сделан для того, чтобы

убедиться в том, что у вас на клавиатуре включен именно английский язык

и выключен Caps Lock! После этого

нужно будет дважды ввести ключевую фразу. Эта фраза должна быть

длиннее чем 6-8 символов и не

должна содержать часто повторяющихся

знаков. В идеале это должен быть произвольный набор букв и цифр. Эту фразу

лучше придумать заранее, еще до начала работы по созданию системы

Эта команда выдаст запрос и на его подтверждение нужно ввести слово

YES, именно так, заглавными буквами. Этот запрос сделан для того, чтобы

убедиться в том, что у вас на клавиатуре включен именно английский язык

и выключен Caps Lock! После этого

нужно будет дважды ввести ключевую фразу. Эта фраза должна быть

длиннее чем 6-8 символов и не

должна содержать часто повторяющихся

знаков. В идеале это должен быть произвольный набор букв и цифр. Эту фразу

лучше придумать заранее, еще до начала работы по созданию системы.

При вводе ключевой фразы, в терминале не будут отображаться никакие

знаки, поэтому печатать нужно внимательно. Но фраза будет запрошена дважды,

так что если вы ошибетесь программа об этом сообщит.

После успешного создания криптоконтейнера, для дальнейшей работы нужно подключить

этот шифрованный диск:

sudo cryptsetup open /dev/sdaX crypted

Эта команда выдаст запрос на ключевую фразу, которая была введена в

предыдущей команде.

7z

7z – это бесплатная утилита с открытым исходным кодом, которую можно использовать для сжатия файлов и создания архивов файлов и папок. Вы также можете использовать его для создания зашифрованных архивов, а затем извлекать их на любой платформе, которая поддерживает управление архивами 7z. 7z использует надежный алгоритм AES-256 для шифрования файлов. В Linux вы можете использовать архиватор «p7zip» для управления файлами 7z.

Чтобы установить p7zip в Ubuntu, используйте команду, указанную ниже:

$ sudo apt install p7zip-full

Вы можете установить p7zip в других дистрибутивах Linux из репозиториев по умолчанию или скомпилировать его из исходного кода .

Чтобы зашифровать файл или папку с помощью p7zip, используйте команду в следующем формате:

$ 7z a -mhe=on archive.7z file1 file2 file3 -p

Замените «archive.7z» желаемым именем. Вы можете указать один файл/папку или несколько имен, разделенных пробелами. При появлении запроса введите пароль для шифрования.

Для расшифровки используйте следующую команду (при появлении запроса введите пароль):

$ 7z x archive.7z

Для получения дополнительной информации о 7z используйте следующие две команды:

$ 7z --help $ man 7z

Утилита GPG

Перед тем как перейти к использованию утилиты, давайте рассмотрим ее синтаксис:

$ gpg опции файл параметры

Опции указывает что необходимо сделать с файлом, как это сделать и какие возможности использовать. Давайте рассмотрим самые основные опции, которые мы будем использовать в этой статье:

- -h — вывести справку по утилите;

- -s, —sign — создать цифровую подпись, эта опция используется вместе с другими опциями для шифрования;

- —clearsign — подписать незашифрованный текст;

- -e, —encrypt — зашифровать данные, с помощью ключа;

- -с, —symmetric — зашифровать данные, с помощью пароля;

- -d, —decrypt — расшифровать данные, зашифрованные с помощью ключа или пароля;

- —verify — проверить подпись;

- -k, —list-keys — вывести доступные ключи;

- —list-sigs — вывести доступные подписи;

- —fingerprint — вывести все ключи вместе с их отпечатками;

- —delete-key — удалить ключ;

- —delete-secret-key — удалить секретный ключ;

- —export — экспортировать все ключи;

- —export-secret-keys — экспортировать все секретные ключи;

- —import — импортировать ключи;

- —send-keys — отправить ключи на сервер, должен быть указан сервер ключей;

- —recv-keys — получить ключи от сервера ключей;

- —keyserver — указать сервер ключей;

- —fetch-keys — скачать ключи;

- —gen-key — создать ключ;

- —sign-key — подписать ключ;

- —passwd — изменить пароль для ключа.

А теперь рассмотрим по порядку, что нам нужно для того, чтобы выполнять шифрование файлов Linux.

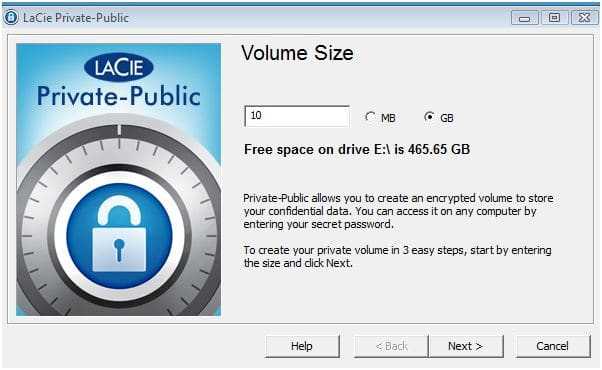

LaCie Private-Public

LaCie на самом деле производитель оборудования и бесплатный USB-инструмент шифрования, называется Public-Private и предназначен для использования на собственных продуктах компании. Однако в программе нет ничего, что ограничивало бы ее работу одним производителем, поэтому программу можно использовать на любом запоминающем устройстве USB. Программа доступна для загрузки любому желающему с веб-сайта LaCie. Существует две версии LaCie Private-Public: одна для Windows и один для Mac OS.

Вы должны хранить исполняемый файл, который создает защищенный диск, на самой карте памяти. Это причудливое требование программы, и оно не будет работать, если оно запускается с любого другого диска. Кроме того, вы не должны хранить программу в папке, потому что она должна быть запущена из корневого каталога.

Защищенный сегмент, создаваемый программой на USB-накопителе, всегда помечен как «LA-PRIVATE.”Это будет отображаться как отдельный диск в вашем файловом браузере. После завершения процесса шифрования карта памяти появится в списке дисков дважды..

Ваша карта памяти имеет файловый менеджер в своей операционной системе. Если у вас есть этот набор EXFAT или FAT 2, ваш зашифрованный раздел может иметь максимальный размер 4 ГБ. Если вы можете переформатировать карту памяти для использования NTFS, максимальный размер защищенного диска достигает полной емкости флешки. На Mac вы должны выбрать HFS+ как файловая система. Если у вас уже есть файлы, хранящиеся на USB-накопителе, вы можете создать защищенный том только на оставшемся свободном месте. — программа шифрования не будет перезаписывать занятое пространство.

Создание безопасного хранилища может занять много времени. Например, создание хранилища объемом 50 ГБ занимает около 50 минут и восемь часов, чтобы создать безопасный объем 500 ГБ. Поэтому убедитесь, что ваш компьютер остается активным во время процесса форматирования. Шифрование выполняется с 256-битный шифр AES.

Вы устанавливаете свой собственный пароль при создании тома LA-PRIVATE. Это можно изменить позже, но нет альтернативы, если вы забыли свой пароль. Каждый раз, когда вы подключаете USB-накопитель к компьютеру, вы увидите, что обычный USB-накопитель появляется в проводнике Windows или в Finder на Mac. Однако раздел LA-PRIVATE не будет виден. Вы должны открыть флешку и запустить Государственно-Private.exe программа. Это запросит у вас пароль, а затем том LA-PRIVATE появится в вашем списке дисков, используя следующую доступную букву диска.

Это удобная программа для передача файлов с Mac на Mac или Windows на Windows. Тем не менее, он не может помочь вам выполнять кросс-платформенную передачу файлов. Программа может быть установлена на любое количество USB-накопителей..

USB-накопитель для шифрования

Можно используйте менеджер шифрования, который будет шифровать только файлы на вашей флешке, а не раздел и не всю флешку. Это гораздо более эффективный метод управления вашими конфиденциальными файлами, поскольку у вас могут быть другие файлы, которые не нужно защищать с помощью безопасности. Вы можете использовать приложения для защиты ваших файлов на пути к облачному резервному копированию, но они не помогут вам защитить вашу флешку.

Программное обеспечение, управляющее всей флешкой, создающее раздел и устанавливающее себя на незашифрованную часть, очень помогает. Этот список программного обеспечения для шифрования USB включает в себя бесплатные варианты также как и платные инструменты. Вы можете хранить программное обеспечение на своей карте памяти вместе с зашифрованными данными, избегая ограничений программного обеспечения на компьютерах, к которым ты подключаешь карту памяти..

Ccrypt

Ccrypt – это бесплатная утилита командной строки с открытым исходным кодом, которую можно использовать для шифрования файлов и папок в вашей системе Linux. Он разработан как прямая замена другого инструмента шифрования, называемого «crypt», и обеспечивает лучшую методологию шифрования и безопасность. Чтобы установить ccrypt в Ubuntu, используйте следующую команду:

$ sudo apt install ccrypt

Вы можете установить Ccrypt в другие дистрибутивы Linux из официальных репозиториев. Дополнительные загрузки доступны здесь .

Чтобы зашифровать файл с помощью Ccrypt, выполните команду в следующем формате:

$ ccrypt file.txt

Вам будет предложено ввести пароль. После завершения шифрования будет создан новый файл с расширением «.cpt» (в данном случае file.txt.cpt).

Чтобы расшифровать файл «.cpt», выполните команду в следующем формате:

$ ccdecrypt file.txt.cpt

Для получения дополнительной информации о командах Ccrypt используйте следующие команды в терминале:

$ ccrypt --help $ man ccrypt

Что скрывать обычному пользователю

Во время переговоров, касающихся шифрования и защиты, реакция людей в первый момент часто напоминает: «У меня нет никаких секретов, – нечего скрывать». Как правило, они имеют в виду: «Я не верю, что кто-то будет заинтересован в изучении моего компьютера или смартфона для поиска чего-то ценного».

Оказывается, однако, что это лишь несбыточные надежды. Документ, оставленный на рабочем столе персонального компьютера, которым пользуется вся семья, или ваш личный телефон, оставленный в гостиной, могут быстро стать объектами интереса для вашего окружения.

Готовы ли вы поделиться всеми фотографиями, перепиской и другими документами со своей женой, братом или детьми? Может быть, нет ничего таинственного в материалах, которые хранятся у Вас, но, несмотря на это, не обязательно предоставлять их для ознакомления другому человеку.

Хватит ли у вас смелости сообщить номер своей кредитной карты и ПИН-код к своему ребенку? А что Вы скажете на предоставление пароля к Gmail или Facebook своей сестре/брату? Или какую мысль вызывает у Вас гипотетическая ситуация, в которой фотографии вашей семьи рассматривают гости вашего дома.

Вы уверены, что хотите говорить своей жене, что Екатерина является подругой из другого отдела на работе, и «завтрашняя встреча», о которой Вы получили напоминание, на самом деле является бизнес-собранием с десятком других людей?

Несомненно, эта история может стать ещё более странна, когда вредоносное приложение заразит ваш компьютер. В мире кибер-преступников последней тенденцией является распространение вредоносного ПО, которое крадет все потенциально ценные данные с вашего компьютера: документы, фотографии, пароли, сохраненные в веб-браузерах – всё, что угодно.

Украденные изображения часто содержат отсканированные документы (например, фото вашего водительского удостоверения, паспорта и т.д.), которые потенциально могут послужить ворам в случае мошенничества и кражи личных данных. Неоднократно были случаи, когда украденные фотографии, которые не должны были увидеть свет, были использованы для шантажа.

Потеря телефона является ещё одним катастрофическим моментом для его пользователя. Учитывая, что современный тип смартфонов, как правило, заполнен личными данными, некоторые «более опытные» воры могут не только продать украденные устройства, но и сканируют содержимое в поисках паролей и кодов для мобильного банкинга/приложения.

Методы защиты

На практике используют несколько групп методов защиты, в том числе:

- препятствие на пути предполагаемого похитителя, которое создают физическими и программными средствами;

- управление, или оказание воздействия на элементы защищаемой системы;

- маскировка, или преобразование данных, обычно – криптографическими способами;

- регламентация, или разработка нормативно-правовых актов и набора мер, направленных на то, чтобы побудить пользователей, взаимодействующих с базами данных, к должному поведению;

- принуждение, или создание таких условий, при которых пользователь будет вынужден соблюдать правила обращения с данными;

- побуждение, или создание условий, которые мотивируют пользователей к должному поведению.

Каждый из методов защиты информации реализуется при помощи различных категорий средств. Основные средства – организационные и технические.

Регламент по обеспечению информационной безопасности – внутренний документ организации, который учитывает особенности бизнес-процессов и информационной инфраструктуры, а также архитектуру системы.

Как это работает?

В Windows раньше был популярен способ прятать файлы, поместив их в глубокую структуру каталогов. Также популярны различные программы, позволяющие защитить папку паролем Ubuntu.

Нельзя поставить пароль на папку в самом файловом менеджере иначе к ней можно будет получить доступ из другого файлового менеджера или другой файловой системы. Но можно зашифровать файлы в папке и расшифровывать их только тогда, когда нужно. Раньше для таких целей использовалась специальная файловая система — EncFS и программы оболочки для неё, например CryptKeeper или Encfs Gnome Manager, но в 2014 году в этой файловой системе были обнаружены уязвимости, из-за которых она больше не могла считаться полностью безопасной.

Поэтому в сегодняшней статье мы не будем рассматривать старые утилиты, а сосредоточимся на новых, а именно Cryptomator и CryFS. Начнём с Cryptomator.

Как зашифровать папку

Зашифруйте папки с помощью файлового менеджера или команды gpg-zip. Процесс шифрования папок в файловом менеджере такой же, как и для шифрования отдельных файлов. Разница лишь в том, что вас спрашивают, хотите ли вы зашифровать файлы по отдельности или вместе в пакете.

Чтобы зашифровать папку из командной строки, используйте команду gpg-zip. Вот как:

-

Например, зашифруйте каталог Documents с помощью команды:

Опция -c указывает gpg-zip на шифрование. Параметр -o указывает, что следует за выводом (или получающимся именем файла) для шифрования.

-

При появлении запроса введите (и подтвердите) кодовую фразу шифрования.

-

Затем вы можете расшифровать зашифрованную папку тем же способом, которым вы расшифровали файл с помощью команды:

-

Файл теперь расшифрован.

Интеграция программ шифрования

EncFS. Вы можете смонтировать зашифрованные тома с помощью одного из нескольких интерфейсов EncFS. Некоторые, типа Gnome EncFS Manager имеют также значок в системном лотке и даже способны автоматически монтировать и размонтировать шифрованные папки на сменяемых внешних устройствах. Пользователям KDE предлагается скрипт kdeencfs, чтобы монтировать зашифрованные папки encfs с паролями, хранящимися в кошельке KDE.

AES Crypt при первом запуске вам придется выбрать вручную из списка установленных программ в вашей системе. Однако при последующем использовании большинство менеджеров файлов выводят его в контекстном меню правой кнопки для быстрого доступа.

KGpg тоже интегрируется в контекстное меню менеджера файлов KDE. В системном лотке есть также значок, используемый для запуска основного окна программы и быстрого выполнения определенных действий, например, шифрования и дешифровки содержимого буфера и запуска редактора.

VeraCrypt устанавливает значок на панели задач, пригодный для запуска программы и даже для монтирования всех шифрованных томов, отмеченных как избранные, и открытия любых монтированных томов через менеджер файлов.

zuluCrypt на данный момент доступен только в Linux, но также может создавать и открывать тома TrueCrypt, VeraCrypt и Plain. Тома TrueCrypt или VeraCrypt являются лучшими альтернативами, если шифрованный том надо делить между компьютерами Linux, Windows и OS X.

Лучшие средства шифрования для Linux. zuluCrypt

Вы также можете попросить zuluCrypt соединиться со связкой ключей Gnome или KDE для более быстрого доступа, но перетаскивать файлы в интерфейс zuluCrypt для шифрования нельзя.

Шифрование с использованием ключей

Асимметричный шифр более надежный так как для шифрования используется два ключа — публичный, собственно для шифрования, которым может воспользоваться любой, и приватный — для расшифровки. Причем файл можно расшифровать только с помощью приватного ключа, даже если вы зашифровали файл, без приватного ключа вы его не расшифруете.

Сначала необходимо настроить gpg, создать пару ключей, для этого наберите:

gpg —gen-key

Программа задаст ряд вопросов для настройки ключа:

Выберите требуемый тип ключа.

Выберите нужный размер для ключа, обычно 2048 будет достаточно.

Выберите строк действия для ключа.

Проверьте все ли правильно.

Введите имя нового ключа, фактически, это имя пользователя, но вы будете использовать его чтобы зашифровать файл linux, поэтому выбирайте обдумано.

Описание ключа, если нужно.

Финальная проверка, затем нажмите O для завершения.

Процесс генерации может занять некоторое время. Когда все будет готово в каталоге ~./gnupg появятся два файла. В файле pubring.gpg публичный ключ, а в secring.gpg приватный.

ls ~/.gnupg/

Также вы можете посмотреть список доступных ключей:

gpg —list-keys

Если вы собираетесь шифровать файлы на другом компьютере необходимо экспортировать публичный ключ, для этого есть опция -а:

gpg -a -o gpgkey.asc —export имя_ключа

Затем передаем файл на целевое устройство и импортируем ключ:

gpg —import gpgkey.asc

После импорта ключа уровень доверия к нему по умолчанию будет неизвестным поэтому при каждом шифровании gpg будет спрашивать действительно ли вы доверяете этому ключу. Чтобы этого избежать нужно указать уровень доверия. Для этого воспользуйтесь редактором ключей:

gpg —edit-key Username

Для выбора уровня доверия введите команду trust:

gpg> trust

Для своих ключей можно использовать пункт абсолютно доверяю с номером 5, вы же знаете что это именно ваш ключ.

Теперь можно переходить к шифрованию. Для того чтобы зашифровать файл linux используйте команду:

gpg -e -r ид_пользователя имя_файла

Ид пользователя нужно указывать тот что вы использовали при создании ключа. Для расшифровки используйте:

gpg -d имя_файла.gpg

Для каталогов действия аналогичны только сначала нужно создать архив с помощью tar:

tar -cf — каталог | gpg -e -r ид_пользователя

А для расшифровки:

gpg -d каталог.gpg | tar -xvf

Команда lsof

lsof означает ‘LiSt Open Files’ (список открытых файлов). Эта программа используется чтобы узнать, какие файлы открыты и каким процессом.

Для чего нужно знать, какие файлы открыты? Эта информация поможет узнать о многом происходящем в системе, об устройстве и работе Linux, а также решить проблемы, например, когда вы не можете размонтировать диск из-за того, что устройство используется, но вы не можете найти, какой именно программой.

Многие процессы или устройства, о которых lsof может сообщать, принадлежат root или были запущены пользователем root, поэтому вам нужно будет использовать команду sudo с lsof.

И поскольку этот список будет очень длинным, то можно передать его команде less:

sudo lsof | less

До появления вывода lsof, пользователи могут увидеть предупреждающее сообщение в окне терминала.

lsof: WARNING: can't stat() fuse.gvfsd-fuse file system /run/user/1000/gvfs

Output information may be incomplete.

lsof пытается обработать все смонтированные файловые системы. Это предупреждающее сообщение появляется из-за того, что lsof обнаружил виртуальную файловую систему GNOME (GVFS). Это особый случай файловой системы в пространстве пользователя (FUSE). Он действует как мост между GNOME, его API и ядром. Никто, даже root, не может получить доступ к одной из этих файловых систем, кроме владельца, который её смонтировал (в данном случае, текущий пользователь). Вы можете игнорировать это предупреждение. Если же вы хотите получить доступ к данной файловой системе, то запустите lsof без sudo.

Шапка вывода lsof: