Использование IPv6 c UFW (опционально)

Эта статья написана для IPv4, но подойдет и для IPv6. Если на вашем сервере Ubuntu включен IPv6, убедитесь, что UFW поддерживает IPv6, чтобы можно было управлять правилами брандмауэра как для IPv4, так и для IPv6 . Для этого проверьте, что в файле настроек UFW включена поддержка IP6:

sudo grep IPV6 /etc/default/ufw IPV6=yes

Если значение строки отличается от вышеуказанного, установите его в «yes«. Сохраните и закройте файл. Когда UFW будет включен, он будет поддерживать правила для IPv4 и IPv6. Однако, прежде чем включить UFW, убедимся, что он позволяет устанавливать соединения SSH, иначе после активации вы потеряете доступ к серверу. Начнем с настройки политики по умолчанию.

Настройка Ubuntu Server 18.04 после установки

Начнем с обновления системы. Я предполагаю, что сеть у вас уже настроена автоматически. Если это не так, то воспользуйтесь статьей про настройку сети с помощью Netplan.

1. Обновление системы

Первым делом, после завершения установки любой операционной системы ее необходимо обновить. Для этого выполните такие команды:

Чем больше времени прошло с момента релиза установочного образа Ubuntu Server, тем больше времени займет обновление системы, но это необходимая операция. После обновления перезагрузите систему:

2. Настройка SSH

Поскольку это серверная система, то получать к ней доступ мы будем удаленно. Поэтому сразу же после обновления следует настроить SSH и использовать этот протокол для дальнейшей настройки.

Сначала необходимо сменить порт SSH на удаленном сервере, иначе рано или поздно кто-то попытается его перебрать. Откройте файл /etc/ssh/sshd.conf, найдите строчку Port 22 и измените значение порта на другое число, например, на 2323:

Для запуска службы SSH и добавления ее в автозагрузку выполните:

Теперь вы можете авторизоваться на вашем сервере с другой машины. Но каждый раз вводить пароль при входе не очень удобно. Настроем авторизацию по ключу. Для этого на вашей рабочей машине выполните команду для генерации ключа:

Программа спросит вас путь, куда нужно сохранить ключ, не оставляйте по умолчанию, используйте например, ~/.ssh/id_rsa_ubuntu. Затем утилита предложит ввести пароль для ключа. Если вы не хотите вводить этот пароль каждый раз при входе по SSH, то его задавать не нужно. Но в целях безопасности очень не рекомендуется использовать ключи без паролей.

Затем отправьте только что созданный ключ на свой сервер:

Теперь вы сможете авторизоваться на этом сервере без ввода пароля:

Дальнейшую настройку сервера можно проводить через SSH.

3. Настройка брандмауэра ufw

Сервер будет находиться в сети, а поэтому к нему будет иметь доступ множество пользователей. Необходимо спрятать все запущенные на сервере службы с помощью брандмауэра и оставить только разрешенные. В Ubuntu для управления брандмауэром используется надстройка над iptables — ufw.

По умолчанию, после запуска брандмауэр закрывает доступ ко всем не разрешенным службам извне. Мы сейчас работаем на сервере по SSH, поэтому нужно разрешить эту службу:

Если вы изменили стандартный порт SSH на втором шаге, необходимо разрешать именно тот порт, который вы указали:

Затем выполните такую команду для включения ufw:

Далее нужно нажать y для подтверждения. Брандмауэр будет запущен и добавлен в автозагрузку. Вы можете посмотреть его состояние командой:

4. Настройка времени

Установщик не предлагает вам выбрать часовой пояс и по умолчанию остается UTC. Таким образом, вы получаете время по Гринвичу. Вы можете проверить какое время показывает ваш сервер с помощью команды:

Чтобы это изменить нужно добавить свой часовой пояс. Посмотреть доступные часовые пояса можно командой:

А для выбора нужного выполните:

Также желательно настроить NTP сервер, чтобы время автоматически синхронизировалось с серверами в интернете. Для установки NTP выполните:

А затем добавьте его в автозагрузку:

5. Разблокировка пользователя root

В Ubuntu по умолчанию пароль для суперпользователя не задан, поэтому войти от его имени вы не сможете. Если вы хотите иметь возможность логиниться в системе от суперпользователя, или он нужен для системы управления конфигурацией то вы можете задать для него пароль:

И введите новый пароль. Затем вы сможете авторизоваться от имени этого пользователя.

Настройка безопасности в Ubuntu

Первым делом вы должны знать, что нужно держать свою систему постоянно обновленной и в самом актуальном состоянии. Постоянно обнаруживаются новые уязвимости в ядре и программном обеспечении, примером может послужить та же Drity COW, Meltdown и Spectre. Разработчики закрывают эти баги очень быстро, но чтобы применить эти исправления на своей системе вам нужно ее своевременно обновлять.

Другое важное замечание — это пароль пользователя. Не используйте пользователя без пароля

Если вам нужно давать доступ к компьютеру другим людям, создайте новый аккаунт, например, гостевой. Но всегда используйте пароли. Операционная система Linux была изначально построена как многопользовательская система с учетом обеспечения безопасности для всех пользователей, поэтому не стоит упускать эту возможность. Но это все советы, которые вы и так, наверное уже знаете, давайте рассмотрим действительно полезные способы увеличить безопасность Ubuntu.

Системные пользователи с ограниченными правами.

Подключение к серверу под учетной записью суперпользователя root небезопасно. Кроме того, мы рекомендуем сменить любого non-root пользователя присутствующего в системе по умолчанию. Да, хотя бы даже пароль.

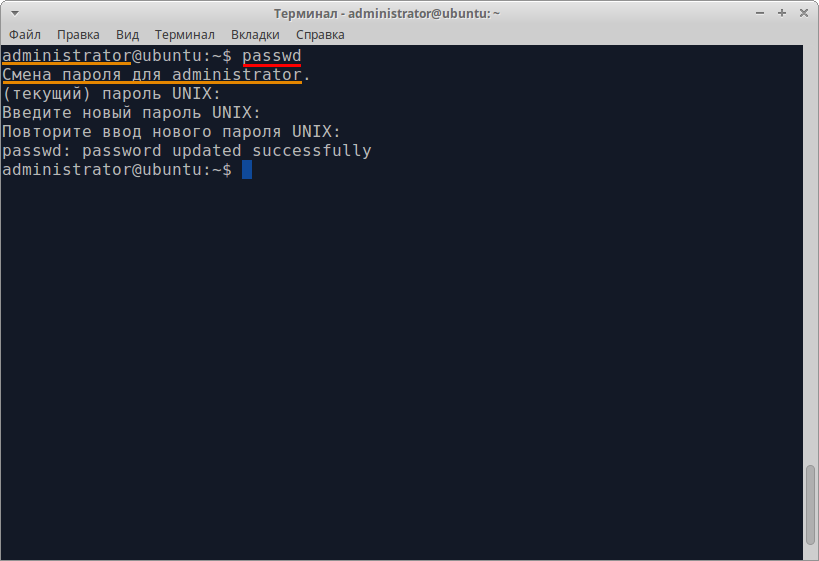

Изменение пароля происходит командой:

Команду изменит пароль для того пользователя, от которого запускается. Если нужно изменить пароль для другого пользователя, следует выполнять команду следующим образом.

Для Ubuntu/Debian:

Если у вас только пользователь root, то обосновано будет создать пользователя с ограниченными правами.

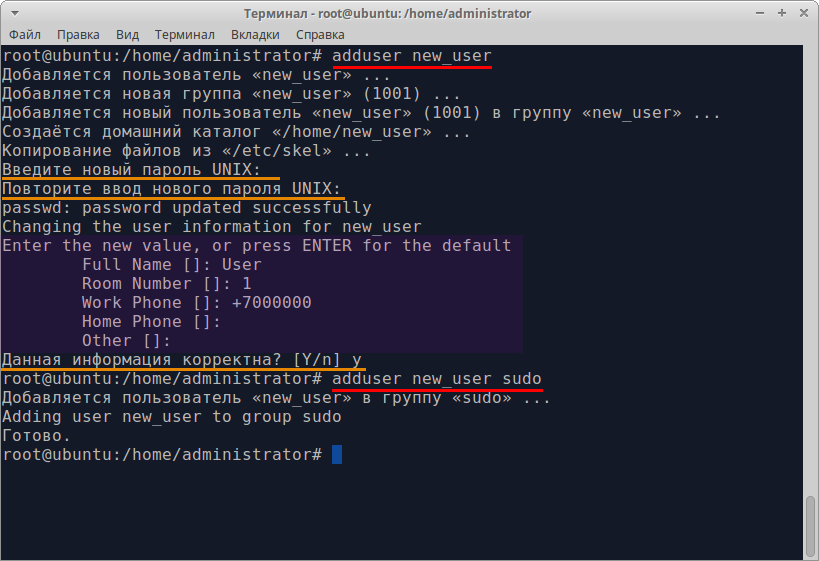

Для создания пользователя используют команду:

В ходе своей работы программа запросит пароль для учетной записи, сведения о пользователе, которые можно пропустить нажаитем Enter.

По окончании заполнения данных программа запросит подтверждение корректности информации.

Наделяем пользователя правами администратора. Для этого добавим пользователя в группу sudo:

В случае с CentOS/Fedora пользователь создается иначе:

Добавляем пользователя в группу wheel:

5: Разрешение соединений

Теперь разблокируйте другие соединения, которые нужны для работы сервера. Список необходимых сервисов индивидуален для каждого сервера.

Ниже мы приведём несколько примеров правил наиболее востребованных сервисов.

Незашифрованные соединения HTTP можно разблокировать с помощью команд:

Зашифрованные соединения HTTPS можно разрешить при помощи команд:

Соединения FTP используются для незашифрованного обмена файлами; этот метод передачи данных небезопасен, потому рекомендуется использовать зашифрованные соединения. Чтобы разблокировать FTP, введите:

Настройка диапазонов портов

UFW позволяет разблокировать диапазон портов. Некоторые приложения используют несколько портов.

К примеру, чтобы разрешить трафик X11, нужно разблокировать порты 6000-6007:

Указывая диапазон портов, вы должны задать протокол (tcp или udp). Если вы не укажете протокол, UFW будет использовать оба протокола.

Настройка IP-адресов

Также UFW может разрешить трафик определённых IP-адресов. К примеру, чтобы разрешить доступ IP-адресу 15.15.15.51, нужно ввести:

Вы можете ограничить доступ для IP конкретным портом. Например, чтобы разрешить IP-адресу SSH-доступ, используйте:

Настройка подсетей

Чтобы разблокировать подсеть IP-адресов, используйте CIDR-нотации для определения маски подсети. К примеру, чтобы разрешить трафик от диапазона IP-адресов 15.15.15.1-15.15.15.254, нужно ввести:

Аналогичным образом можно указать порт, доступ к которому есть у подсети. Например, чтобы открыть доступ к порту 22, нужно ввести:

Настройка сетевых интерфейсов

Правила брандмауэра могут быть предназначены для конкретного интерфейса. Для этого нужно ввести allow in on, а затем указать имя интерфейса.

Прежде чем продолжить, просмотрите свои сетевые интерфейсы.

Имена интерфейсов выделены красным (обычно они называются eth0, eth1).

Чтобы разблокировать трафик HTTP для eth0, введите:

Чтобы сервер баз данных MySQL (порт 3306) мог прослушивать соединения интерфейса частной сети eth1, нужно ввести:

Выявляем вторжения

Snort — один из любимейших инструментов админов и главный фигурант всех руководств по безопасности. Штука с долгой историей и колоссальными возможностями, которой посвящены целые книги. Что он делает в нашем гайде по быстрой настройке безопасной системы? А здесь ему самое место, Snort можно и не конфигурировать:

Все! Я не шучу, стандартных настроек Snort более чем достаточно для защиты типовых сетевых сервисов, если, конечно, они у тебя есть. Нужно только время от времени просматривать лог. А в нем можно обнаружить строки типа этих:

Упс. Кто-то пытался вызвать переполнение буфера в MySQL. Тут сразу есть и ссылочка на страницу с детальным описанием проблемы. Красота.

Включение UFW

Если вы подключаетесь к Ubuntu из удаленного места, перед включением брандмауэра UFW вы должны явно разрешить входящие соединения SSH. В противном случае вы больше не сможете подключиться к машине.

Чтобы настроить брандмауэр UFW для разрешения входящих соединений SSH, введите следующую команду:

Если SSH работает на нестандартном порту , вам необходимо открыть этот порт.

Например, если ваш демон ssh прослушивает порт , введите следующую команду, чтобы разрешить соединения на этом порту:

Теперь, когда брандмауэр настроен на разрешение входящих соединений SSH, вы можете включить его, набрав:

Вы будете предупреждены, что включение брандмауэра может нарушить существующие соединения ssh, просто введите и нажмите .

Сравнение лучших антишпионских программ

| Продукт | Бесплатная версия | Удаление шпионских программ | Поиск вредоносных программ | Защита мобильных устройств | Блокировка фишинговых сайтов | Интерфейс на русском |

| 1.Norton | Нет | Есть | Есть | Есть | Есть | Есть |

| 2.McAfee | Нет | Есть | Есть | Есть | Есть | Есть |

| 3.Bitdefender | Есть | Есть | Есть | Есть | Есть | Есть |

| 4. Avira | Есть | Есть | Есть | Есть | Есть | Есть |

| 5. TotalAV | Есть | Есть | Есть | Есть | Есть | Нет |

| 6. BullGuard | Нет | Есть | Есть | Есть | Есть | Нет |

| 7. Malwarebytes | Есть | Есть | Есть | Есть | Есть | Нет |

| 8. Intego for Mac | Нет | Есть | Есть | Нет | Нет | Есть |

| 9. MacKeeper | Есть | Есть | Есть | Нет | Нет | Нет |

| 10. Adaware | Есть | Есть | Есть | Нет | Есть | Есть |

| Bonus. SUPERAntiSpyware | Есть | Есть | Есть | Нет | Нет | Нет |

| Bonus. SpywareBlaster | Есть | Нет (только активное сканирование) | Нет | Нет | Нет | Есть |

| Bonus. Spybot — Search and Destroy | Есть | Есть | Есть | Нет | Нет | Yes / No |

Что такое шпионские программы и антишпионские программы?

Шпионские программы – это вредоносные файлы, созданные для кражи пользовательских данных. Одни шпионские приложения способны лишь доставить некоторые неудобства пользователям – они вставляют нежелательные результаты поиска или сайты в ваше окно браузера, либо незаметно отправляют ваши метаданные рекламодателям. Однако другие шпионские приложения могут быть очень опасными – с их помощью хакеры получают полный контроль над вашим компьютером, доступ к финансовой информации и возможность скачивать программы-вымогатели и другие вредоносные программы на ваш компьютер.

Антишпионская программа – это программа, способная обнаруживать удалять и обеспечивать защиту от шпионских программ. Лучшие антишпионские программы, такие как Norton 360, предоставляют защиту в реальном времени для предотвращения заражения шпионскими программами; Norton также обеспечивает защиту от всех видов известных вредоносных программ, в том числе от руткитов, программ-вымогателей, троянов и программ для криптоджекинга.

Антишпионские программы и антивирусы – это одно и то же?

Не всегда, однако встроены в антивирусы. Большинство антивирусов предоставляют защиту от шпионских и других вредоносных программ, однако большинство антишпионских инструментов защитят вас только от шпионских и рекламных программ.

Во время проведения тестов, Norton, Bitdefender, TotalAV и другие premium-пакеты защиты от вредоносных программ показали лучшие результаты обнаружения как шпионских программ, так и других видов вредоносных программ. Подобные Premium-пакеты стоят дороже, однако они также предоставляют другие инструменты обеспечения интернет-безопасности, в том числе защиту от фишинга, VPN, менеджеры паролей, мониторинг даркнета и защиту мобильных устройств.

При этом есть несколько специализированных инструментов защиты от шпионских программ, нацеленных только на обнаружение и удаление шпионских программ. Например, Spybot — Search & Destroy, отлично справляется с поиском и обнаружением вредоносных программ.

Как работают антишпионские программы?

Антишпионские программы сканируют ваши файлы и сравнивают содержимое вашего диска с каталогами известных шпионских файлов. При поиске вредоносных программ при помощи антивирусов Norton, McAfee и Avira также используется эвристический анализ и машинное обучение, которые позволяют обнаружить угрозы нулевого дня на основе поведения файлов.

Практически все антишпионские инструменты способны обнаруживать угрозы в реальном времени благодаря анализу файлов перед их скачиванием, – это позволяет предотвратить заражение вашего устройства шпионскими программами.

В дополнение к поиску вредоносных программ и защите в реальном времени, полноценные антивирусные/антишпионские программы способны:

- Шифровать нажатия на клавиши.

- Блокировать доступ к камере и микрофону.

- Сканировать даркнет для обнаружения утечек персональных данных.

- Скрывать файлы.

- Скрывать IP-адрес.

Настройка UFW Ubuntu

1. Как включить UFW

Сначала нужно отметить, что в серверной версии Ubuntu UFW по умолчанию включён, а в версии для рабочего стола он отключён. Поэтому сначала смотрим состояние фаервола:

Если он не включён, то его необходимо включить:

Затем вы можете снова посмотреть состояние:

Обратите внимание, что если вы работаете по SSH, то перед тем, как включать брандмауэр, нужно добавить правило, разрешающее работу по SSH, иначе у вас не будет доступа к серверу. Подождите с включением до пункта 3

2. Политика по умолчанию

Перед тем, как мы перейдём к добавлению правил, необходимо указать политику по умолчанию. Какие действия будут применяться к пакетам, если они не подпадают под созданные правила ufw. Все входящие пакеты будем отклонять:

А все исходящие разрешим:

3. Добавление правил UFW

Чтобы создать разрешающее правило, используется команда allow. Вместо allow могут использоваться и запрещающие правила ufw — deny и reject. Они отличаются тем, что для deny компьютер отсылает отправителю пакет с уведомлением об ошибке, а для reject просто отбрасывает пакет и ничего не отсылает. Для добавления правил можно использовать простой синтаксис:

$ ufw allow имя_службы$ ufw allow порт$ ufw allow порт/протокол

Например, чтобы открыть порт ufw для SSH, можно добавить одно из этих правил:

Первое и второе правила разрешают входящие и исходящие подключения к порту 22 для любого протокола, третье правило разрешает входящие и исходящие подключения для порта 22 только по протоколу tcp.

Посмотреть доступные имена приложений можно с помощью команды:

Можно также указать направление следования трафика с помощью слов out для исходящего и in для входящего.

$ ufw allow направление порт

Например, разрешим только исходящий трафик на порт 80, а входящий запретим:

Также можно использовать более полный синтаксис добавления правил:

$ ufw allow proto протокол from ip_источника to ip_назначения port порт_назначения

В качестве ip_источника может использоваться также и адрес подсети. Например, разрешим доступ со всех IP-адресов для интерфейса eth0 по протоколу tcp к нашему IP-адресу и порту 3318:

4. Правила limit ufw

С помощью правил limit можно ограничить количество подключений к определённому порту с одного IP-адреса, это может быть полезно для защиты от атак перебора паролей. По умолчанию подключения блокируются, если пользователь пытается создать шесть и больше подключений за 30 секунд:

К сожалению, настроить время и количество запросов можно только через iptables.

5. Просмотр состояния UFW

Посмотреть состояние и действующие на данный момент правила можно командой status:

Чтобы получить более подробную информацию, используйте параметр verbose:

С помощью команды show можно посмотреть разные отчеты:

- raw — все активные правила в формате iptables;

- builtins — правила, добавленные по умолчанию;

- before-rules — правила, которые выполняются перед принятием пакета;

- user-rules — правила, добавленные пользователем;

- after-rules — правила, которые выполняются после принятия пакета;

- logging-rules — правила логгирования пакетов;

- listening — отображает все прослушиваемые порты и правила для них;

- added — недавно добавленные правила;

Например, посмотрим список всех правил iptables:

Посмотрим все прослушиваемые порты:

Или недавно добавленные правила:

Чтобы удалить правило ufw, используется команда delete. Например, удалим ранее созданные правила для порта 80:

7. Логгирование в ufw

Чтобы отлаживать работу ufw, могут понадобится журналы работы брандмауэра. Для включения журналирования используется команда logging:

Также этой командой можно изменить уровень логгирования:

- low — минимальный, только заблокированные пакеты;

- medium — средний, заблокированные и разрешённые пакеты;

- high — высокий.

Лог сохраняется в папке /var/log/ufw. Каждая строчка лога имеет такой синтаксис:

В качестве действия приводится то, что UFW сделал с пакетом, например ALLOW, BLOCK или AUDIT. Благодаря анализу лога настройка UFW Ubuntu станет гораздо проще.

8. Отключение UFW

Если вы хотите полностью отключить UFW, для этого достаточно использовать команду disable:

Также, если вы что-то испортили в настройках и не знаете как исправить, можно использовать команду reset для сброса настроек до состояния по умолчанию:

Whonix

Анонимизируйте всё, что вы делаете в Интернете

Соединения проходят через анонимную сеть Tor

Множество предустановленных приложений для обеспечения конфиденциальности

Производительность виртуальной машины не так высока, как локальной установки

Если вы хотите сохранить свой IP-адрес анонимным, то загрузка операционной системы в live-режиме — не самый удобный вариант её использования, так как вам нужно перезагрузить машину, а установка системы на жесткий диск означает риск её компрометации. Whonix — это еще один security-дистрибутив Linux, основанный на Debian, который предлагает элегантный компромисс, будучи разработанным для работы в качестве виртуальной машины внутри бесплатной программы VirtualBox.

Whonix разделен на две части:

Workstation — рабочая станция, на которой работает пользователь;

Gateway — промежуточное звено между Workstation и сетью Tor.

Это значительно снижает вероятность утечки данных, которые могут быть использованы для мониторинга посещаемых вами веб-сайтов.

Для обеспечения вашей конфиденциальности в поставку системы входят Tor Browser и приложение для обмена мгновенными шифрованными сообщениями Tox.

Поскольку Whonix работает на виртуальной машине, то он совместим со всеми операционными системами, которые способны запускать VirtualBox. Виртуальные машины могут использовать только часть ресурсов вашей реальной системы, поэтому Whonix не будет работать так же быстро, как ОС, установленная на локальный жесткий диск.

1. Настройка общей памяти

По умолчанию весь объем общей памяти /run/shm доступен для чтения и записи с возможностью выполнения программ. Это считается брешью в безопасности и многие эксплойты используют /run/shm для атак на запущенные сервисы. Для большинства настольных, а особенно серверных устройств рекомендуется монтировать этот файл в режиме только для чтения. Для этого нужно добавить такую строчку в /etc/fstab:

Но, тем не менее, некоторые программы не будут работать, если /run/shm доступен только для чтения, одна из них — это Google Chrome. Если вы используете Google Chrome, то мы должны сохранить возможность записи, но можем запретить выполнение программ, для этого добавьте такую строчку вместо предложенной выше:

Зачем устанавливать vpn на Linux

Для пользователей Linux, желающих скрыть IP-адрес, у нас есть отдельная статья, где мы пошагово рассказываем, как установить впн на Linux. Скажем сразу – мы считаем установку vpn обязательным условием безопасности вашего компьютера. Каждый день вы посещаете десятки сайтов, оставляя на них ваши данные, которые становятся доступными администраторам. Имея на руках ваш IP, вам могут как запретить доступ к ресурсам, так и использовать его для проникновения уже на ваш компьютер, если вы чем-то заинтересуете злоумышленников. Большую опасность несет в себе и работа с устройства Linux в незащищенных wi-fi сетях. Никогда не решайте важные финансовые и рабочие вопросы, подключившись к публичному wi-fi без защиты впн-программы!

Интернет-провайдеру тоже ни к чему знать, где вы бываете и что там делаете. Vpn для Linux поможет зашифровать данные и скроет от глаз провайдера посещаемые вами сайты. Таким образом, соединяясь через впн-серверы, вы сможете без проблем заходить даже заблокированные вашим провайдером (к примеру, по запросу Роскомнадзора) интернет-ресурсы. То же и с блокировкой по географическому положению – youtube, Netflix, другие подобные ресурсы очень любят прятать самые интересный контент от неугодных им стран. Но с впн на Linux эти запреты не для вас.

Про установку vpn на Linux читайте здесь, а мы лишь напомним, как включить openvpn на Linux, если он уже установлен, и как отключить, если вы готовы вернуться к своему реальному IP.

Подключаемся к выбранному конфигу openvpn, указав в –config путь до файла конфигурации необходимого сервера:

n

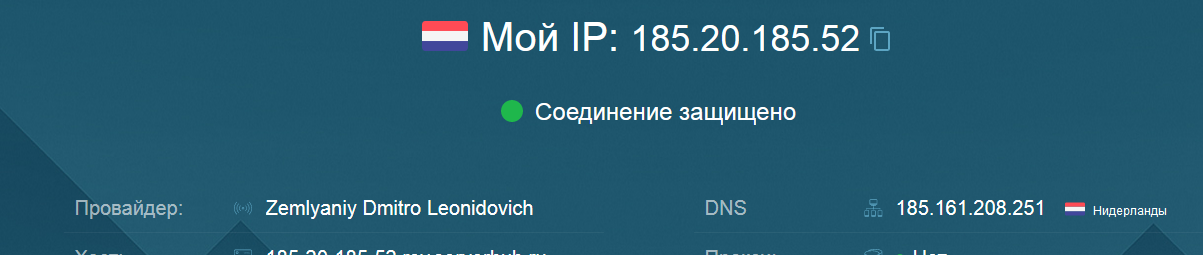

Чтобы проверить, что IP-адрес сменился, введите:

Вы также можете зайти на сайт whoer.net и проверить ваш IP-адрес и другие параметры безопасности в сети.

Чтобы отключить vpn в Linux:

Обратите внимание на то, что vpn-подключение может идти по TCP или UDP-протоколу. О разнице между ними и том, какой выбрать в каком случае, вы можете подробно прочесть здесь, скажем лишь, что UDP немного более быстрый, хоть и не такой надежный

А как отредактировать ваши openvpn-конфиги для Linux и сменить протокол, мы показываем в видео-ролике на ютьюб Меняем TCP на UDP в OpenVPN. Также вы можете при редактировании конфигов отключить некоторые из IP-адресов страны, оставив только необходимые вам. Как это сделать, упоминается в видео Как использовать Whoer VPN в клиенте OpenVPN.

Возможно, вам удобнее будет подключать vpn на Linux через графическое приложение GNOME. Как установить его смотрите в видео Как установить графическое приложение VPN на Linux.

TENS (Trusted End Node Security)

Продукт, предназначенный для использования Министерством обороны США

Мастер шифрования

Несколько редакций

Отсутствует менеджер пакетов

TENS (Trusted End Node Security) — это live-дистрибутив на базе Linux (ранее именуемый как «LPS» от Lightweight Portable Security»), разработанный Научно-исследовательской лабораторией ВВС Министерства Обороны США, предназначенный для того, чтобы позволить пользователям работать на компьютере без риска подвергнуть свои учетные и личные данные воздействию вредоносных программ, кейлоггеров и других угроз.

Дистрибутив использует рабочее окружение Xfce, которое настроено таким образом, чтобы имитировать Windows ХР. Макет рабочего стола, размещение и название программы запуска приложений, а также оформление окон будут выглядеть аналогично Windows.

Одним из уникальных аспектов дистрибутива является приложение Мастера Шифрования (Encryption Wizard). Вы можете перетаскивать файлы внутрь него и указывать пароль для их блокировки. Вы также можете зашифровать файлы с помощью файла сертификата или сгенерировать безопасный пароль, чтобы получить более устойчивую к дешифровке парольную фразу. Он использует 128- и 256-битное AES-шифрование и поддерживает сжатие зашифрованных архивов.

TENS выпускается в двух редакциях:

Deluxe-издание включает в себя обычные настольные приложения для повседневного использования, такие как: LibreOffice, Totem Movie Player, Evince PDF reader, Firefox, Thunderbird и другие.

Регулярный выпуск включает в себя приложение шифрования и некоторый небольшой набор дополнительных программ.

В отличие от других дистрибутивов, TENS не поддерживает установку большего количества программного обеспечения и в нем отсутствует менеджер пакетов.

Kaspersky Endpoint Security для Linux — Лучший для гибридной IT-среды (для бизнеса)

Kaspersky Endpoint Security для Linux предлагает следующие продукты безопасности:

- Kaspersky Total Security для бизнеса

- Kaspersky Endpoint Security для бизнеса Advanced

- Kaspersky Endpoint Security для бизнеса Select

- Kaspersky Hybrid Cloud Security – Enterprise

- Kaspersky Hybrid Cloud Security – Standard

Kaspersky предлагает превосходную защиту кибербезопасности, если вам необходима защита конечных точек в гибридной ИТ-среде, где часть компьютеров работает на Linux, а другие на Windows или macOS.

Программное обеспечение Kaspersky для Linux легко интегрируется с его продуктами на других платформах. Администраторы могут работать централизованно — удаленно ставить задачи, настраивать сканирование и управлять политиками безопасности. Что будет активировано на всех устройствах, независимо от их операционной системы.

Для Linux серверов Kaspersky Endpoint Security обеспечивает надежную защиту от атак вымогателей. Он использует “anti-cryptor” технологию для непрерывного сканирования сохраненных файлов, обнаруживает и блокирует несанкционированное шифрование, как возможную атаку вымогателей на самой ранней стадии.

Вы можете установить Kaspersky удаленно на рабочие станции Linux, Windows и macOS без необходимости ручной настройки или даже перезагрузки компьютера. Это позволяет защитить каждую рабочую станцию вашего предприятия и не полагаться на действия сотрудников даже при минимальной угрозе.

Итог:

Kaspersky Endpoint Security для Linux поможет вам управлять кибербезопасностью всего бизнеса. Kaspersky станет отличным выбором, если вы оперируете устройствами с различными операционными системами. Более того, отличная защита Kaspersky от вымогателей защитит ваши серверы от этой особо опасной угрозы.

INFO

Версия Tor для Android называется Orbot.

Чтобы введенный в командной строке пароль не был сохранен в истории, можно использовать хитрый трюк под названием «добавь в начале команды пробел».

Именно ecryptfs используется для шифрования домашнего каталога в Ubuntu.

Борьба с флудом

Приведу несколько команд, которые могут помочь при флуде твоего хоста.

Подсчет количества коннектов на определенный порт:

Подсчет числа «полуоткрытых» TCP-соединений:

Просмотр списка IP-адресов, с которых идут запросы на подключение:

Анализ подозрительных пакетов с помощью tcpdump:

Дропаем подключения атакующего:

Ограничиваем максимальное число «полуоткрытых» соединений с одного IP к конкретному порту:

Отключаем ответы на запросы ICMP ECHO:

Профили приложений

Профиль приложения — это текстовый файл в формате INI, который описывает службу и содержит правила брандмауэра для службы. Профили приложений создаются в каталоге во время установки пакета.

Вы можете просмотреть все профили приложений, доступные на вашем сервере, набрав:

В зависимости от пакетов, установленных в вашей системе, вывод будет выглядеть следующим образом:

Чтобы найти дополнительную информацию о конкретном профиле и включенных правилах, используйте следующую команду:

Выходные данные показывают, что профиль «Nginx Full» открывает порты и .

Вы также можете создавать собственные профили для своих приложений.

Как сменить DNS в Linux

После того, как вы сменили в Linux IP-адрес, вам нужно произвести замену DNS. О том, что такое DNS, и зачем его менять, можно прочесть в нашей статье или посмотреть видео на нашем youtube-канале Зачем менять DNS. Если кратко – DNS-сервер, к которому подключается ваш компьютер, раскрывает ваше географическое положение, что может привести к блокировкам по геоданным, либо из-за несоответствия IP-данных и DNS-адресов.

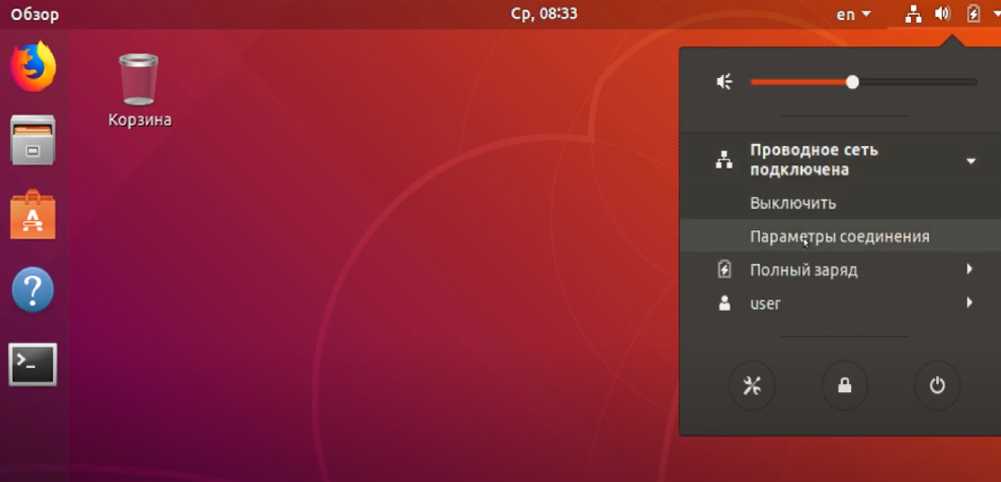

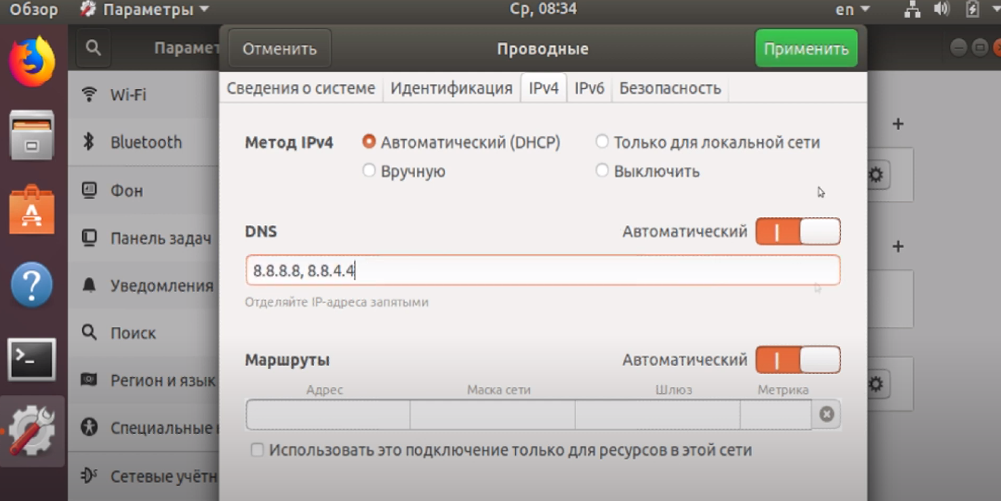

Сменить DNS-адрес в Linux системе можно двумя способами. К примеру, вы можете сделать это через интерфейс сетевых подключений: кликайте мышкой на значок сети, выбирайте подключенную сеть и открывайте параметры соединения.

В Настройках сети переходите во вкладку “IPv4”. Далее выбирайте автоматический метод и в поле DNS прописывайте адрес сервера. Адреса быстрых DNS-серверов вы можете найти в нашем блоге в статье Рекомендуемые публичные DNS сервера. Несколько адресов прописываются через запятую.

Если этот способ не сработал, попробуйте сменить DNS через терминал Linux. Как это сделать, мы пошагово рассказываем в видеоролике на нашем канале Как настроить DNS в Linux.

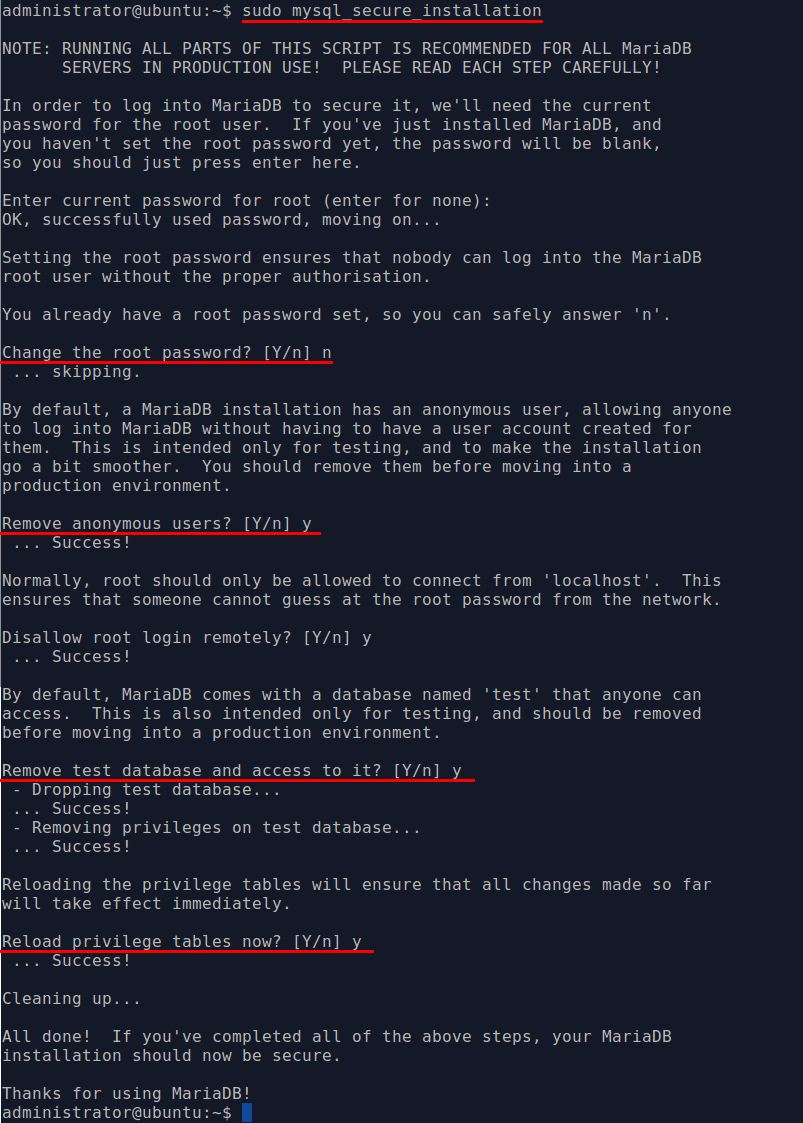

Базы данных

Не менее важным является защита данных находящихся в некой СУБД. Рассмотрим на примере MariaDB.

После успешной установки необходимо выполнить одну команду:

После чего, программа задаст несколько вопросов касаемых безопасности.

|

Change the root password? [Y/n] |

Изменить пароль пользователя root? |

|

Remove anonymous users? [Y/n] |

Удалить анонимных пользователей? |

|

Disallow root login remotely? [Y/n] |

Запретить удаленное подключение от имени root? |

|

Remove test database and access to it? [Y/n] |

Удалить базу данных test и доступ к ней? |

|

Reload privilege tables now? [Y/n] |

Перезагрузить таблицу привилегий сейчас? |

Результат будет примерно таким:

Также не рекомендуется выполнять соединения от имени пользователя root. Лучше создать одного пользователя и с ограниченными правами. Для сайта будет достаточно следующих прав для выполнения запросов вида:

SELECT — выборка из базы

UPDATE — Обновление записей

INSERT — добавление новых записей.

DELETE — удаление записей (иногда, но лучше не использовать).

Не рекомендуется наделять правами:

ALTER — изменение структуры таблиц

DROP — удаление баз данных и таблиц базы

Вполне разумным является и то, чтобы один пользователь был для одной базы данных.