Создаём сетевую папку для общего доступа

Создаём папку

Если папку предполагается использовать для совместной работы с какими-то документами Word, Excel и т.п., то, в принципе, создать такую папку можно и на рабочем столе. Если же планируется проводить обмен крупными файлами, то необходимо создавать эту папку на том диске, где больше всего свободного пространства. По умолчанию, содержимое рабочего стола находится на системном диске. И нельзя допускать, чтобы пространство системного диска заканчивалось. Это может обернуться падением операционной системы, что, конечно, не смертельно, но неприятно. Вместо выполнения работы придётся решать вопрос по её переустановке.

Щёлкаем правой кнопкой мыши по рабочему столу, либо заходим через значок Компьютер или Проводник на нужный диск и там щёлкаем правой кнопкой мыши по свободному пространству. Выбираем Создать>Папку.

Называем новую папку каким-нибудь оригинальным именем, например, Обмен.

Открываем общий доступ к папке (расшариваем папку)

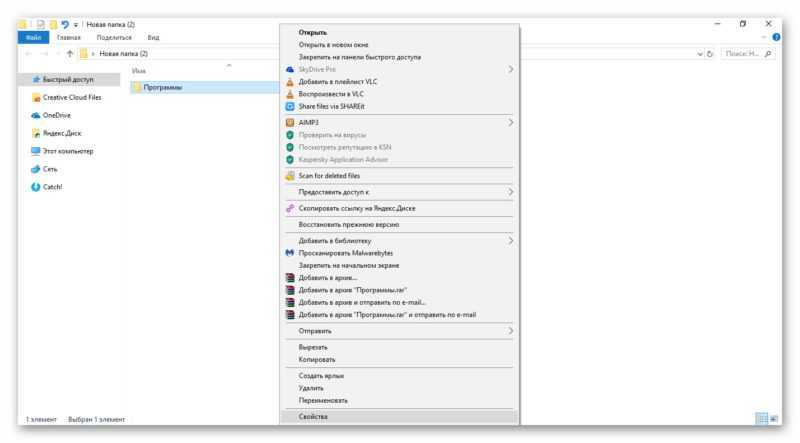

Далее щёлкаем по ней правой кнопкой мыши и выбираем Свойства.

В открывшемся окне идём в пункт Доступ

Мы видим, что папка Обмен не имеет общего доступа. Для того, чтобы настроить общий доступ нажимаем на кнопку Расширенная настройка.

Здесь мы проставляем флажок Открыть общий доступ к этой папке и нажимаем кнопочку Разрешения.

Как видите, по умолчанию все сетевые пользователи имеют право только смотреть в эту папку и открывать находящиеся в ней файлы. Для того, чтобы дать возможность изменения файлов по сети, мы ставим флажок Полный доступ. Флажок Изменение проставится автоматически.

Нажимаем ОК здесь и в предыдущем окне.

Теперь нам необходимо определиться с вопросами безопасности.

Помните, что к этой папке может иметь доступ вся ваша сеть. Если ваша сеть является домашней и никого чужого в ней не водится, ваша Wi-Fi-сеть надёжно запаролена и никакие соседи им пользоваться не могут, то идём дальше по инструкции.

Если же эта сеть будет находиться у вас в офисе, в которой работает публичный Wi-Fi – вам следует более серьёзно озаботиться вопросами безопасности. Читайте об этом в статье про настройку безопасного общего доступа к файлам и папкам.

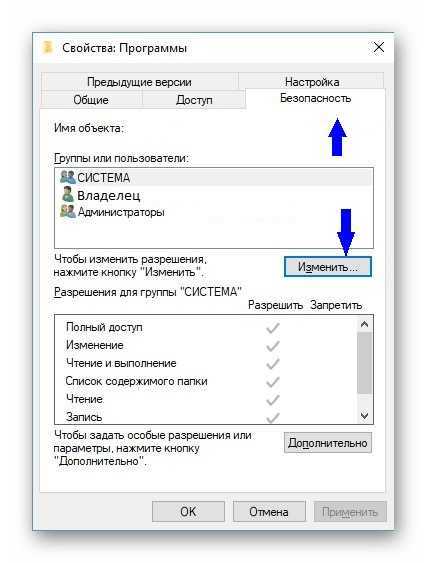

Переходим во вкладку Безопасность.

Здесь мы нажимаем кнопку Изменить…

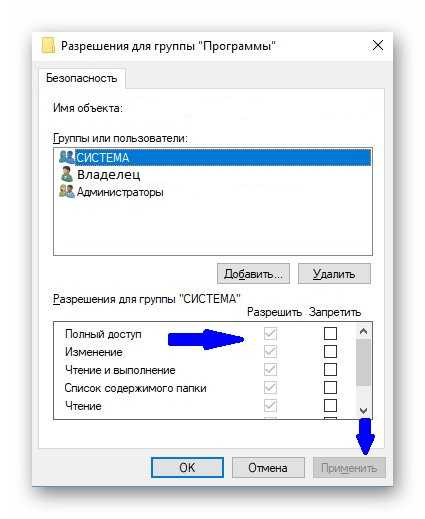

…Добавить в этом окне…

Вручную пишем Все в этом окне (либо Everyone, если у вас англоязычная версия Windows) и нажимаем ОК.

Как всегда группу пользователей Все обделили и урезали в правах, поэтому проставляем флажок Полный доступ и нажимаем ОК.

Теперь, если мы зайдём через значок Сеть даже с этого компьютера, на котором открывали общий доступ, мы увидим нашу папочку.

Осталось выполнить всего один пункт, чтобы все компьютеры сети имели к ней беспрепятственный доступ.

Отключаем парольный доступ к общим файлам и папкам

Идём на Панель управления – если у вас Windows XP/Vista/7 – Пуск>Панель управления. Если у вас Windows 8.1/10 – вам необходимо щёлкнуть правой кнопкой по меню Пуск и выбрать в контекстном меню Панель управления. В Windows 8 – помещаем мышь в правый нижний угол экрана и в сплывающем меню выбираем Параметры>Панель управления.

Откроется скорей всего нечто, напоминающее вот это:

Это нас категорически не устраивает и в правом верхнем углу, где написано Просмотр: Категория мы щёлкаем по Категория и выбираем Мелкие значки или Крупные значки, если у вас очень высокое разрешение экрана, либо есть проблемы со зрением.

Здесь мы выбираем Центр управления сетями и общим доступом.

И выбираем Отключить общий доступ с парольной защитой, после чего нажимаем Сохранить изменения.

Всё, теперь любой компьютер вашей сети, найдя этот компьютер в сетевом окружении, сможет записать в папку какую-либо информацию, прочитать или удалить.

Теги:

Другие статьи в разделе:

Куда девается скорость интернета?

Устанавливаем простенький FTP-сервер в среде Windows Server 2008/2012

Как настроить общий доступ к принтеру

Как организовать совместный доступ к файлам и папкам (простой способ для домашней сети)

Ограничения технологии Powerline

Как сделать интернет на даче?

Как выполнить проброс портов на маршрутизаторе

Как выбрать Powerline-адаптеры

Интернет из розетки или знакомимся с технологией Powerline

Как узнать пароль на Wi-Fi?

Как настроить роутер Apple Airport Extreme

Топологии сетей

Безопасность домашней сети

Что можно сделать с домашней сетью

Как определить IP-адрес маршрутизатора. Логины и пароли по умолчанию.

Масштабирование сетей через W-iFi

Настройка режима WDS на примере маршрутизатора ASUS WL-550gE Или как настроить повторитель

Настройка беспроводного маршрутизатора Или сеть своими руками – это просто

Сетевые технологии Или делаем сеть своими руками

Ректальное администрирование: Основы для практикующих системных АДминистраторов

Одной из самых популярных и зарекомендовавших себя методологий системного администрирования является так называемое ректальное. Редкий случай сопровождения и обслуживания информационных систем, инфраструктуры организации обходится без его использования. Зачастую без знания данной методологии сисадминам даже бывает сложно найти работу в сфере ИТ, потому что работодатели, особенно всякие аутсорсинговые ИТ фирмы, в основном отдают предпочтение классическим, зарекомендовавшим себя методикам, а не новомодным заграничным веяниям: практикам ITIL, нормальным ITSM и прочей ерунде.

Для чего нужна Active Directory

Если в вашем офисе используется Active Directory, все машины будут подключены к домену, что означает, что вся информация хранится в централизованном месте, а не локально на жёстких дисках отдельных компьютеров. Домен управляется глобальным каталогом, который отслеживает все устройства, зарегистрированные в сети. В глобальном каталоге хранятся IP-адреса, имена компьютеров и пользователей, поэтому глобальный администратор может контролировать всё, что происходит в домене. Чтобы управлять компьютерами, администратору просто понадобится имя этого компьютера, потому что всё уже связано с серверной частью.

Когда вы используете Active Directory, все разрешения устанавливаются контроллером домена. Это означает, что сетевой администратор уже сообщил контроллеру домена, какие разрешения назначить каждому пользователю. Это делает всю цифровую коммуникацию более эффективной.

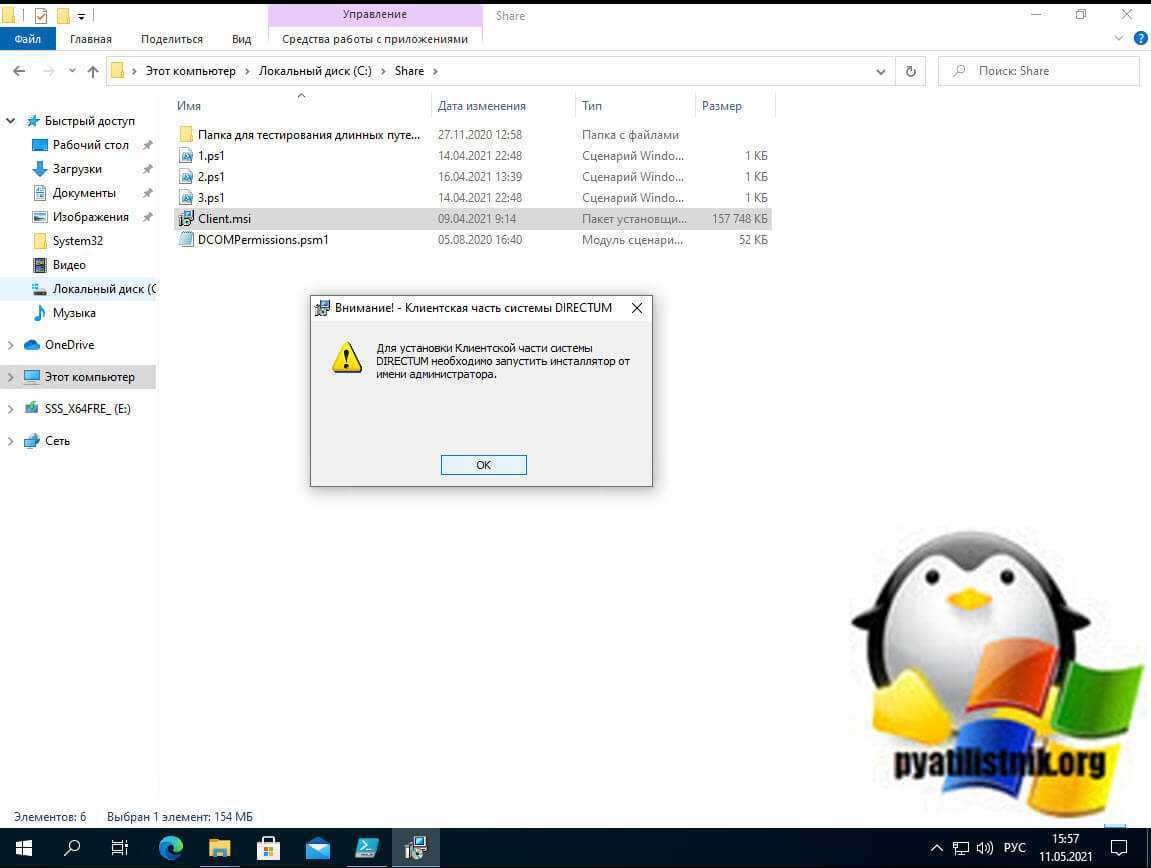

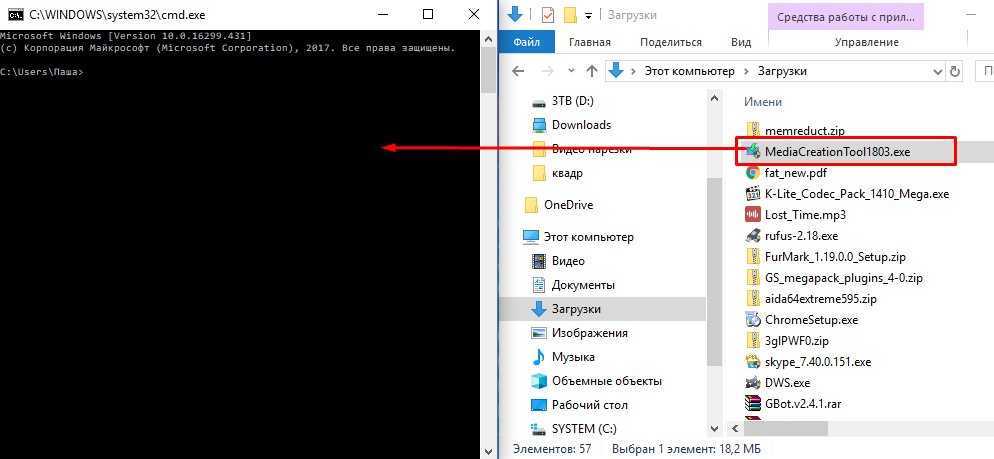

Как обойти ошибку «Необходимо запустить инсталлятор от имени администратора»

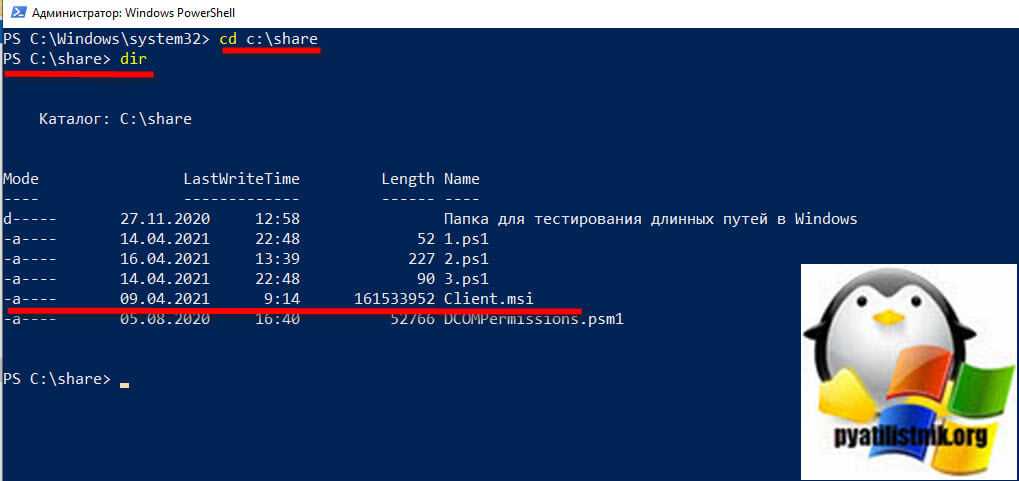

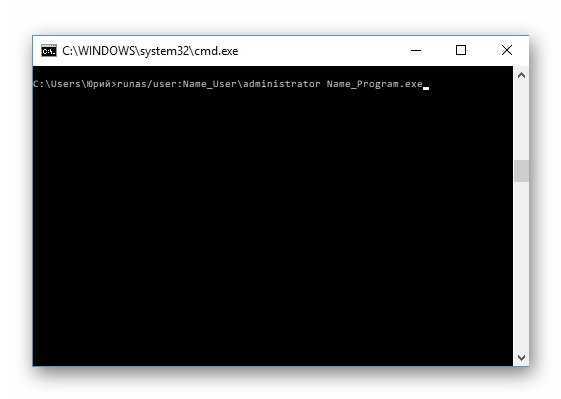

Самый простой и действенный метод, который я использую в своей практике, это запуск командной строки или оболочки PowerShell в режиме администратора. Благодаря этому методу вы обойдете ограничение на запуск MSI пакетов в режиме администратора. Далее, когда вы запустили, например командную строку, вам необходимо перейти в каталог, где лежит ваш MSI пакет. В моем примере, это папка C:\Share. Выполним команду:

cd C:\Share

Командой dir мы выведем содержимое каталога.

Запускаем ваш MSI пакет.

В PowerShell это просто .\имя.MSI в cmd это просто имя.MSI

Как видите, теперь ошибка «You must be logged in as an administrator when installing this program» не появилась и наш дистрибутив готов к дальнейшей установке.

Отключение защиты от пользователей без паролей

Далеко не все юзеры создают пароль для входа в систему, из-за чего и не получается авторизоваться в сетевом компьютере для получения доступа к директориям. В таком случае можно задать для профиля пароль или изменить настройку безопасности. Если с первым способом все понятно, то вот параметры безопасности устанавливаются следующим образом:

-

Запустите приложение «Локальная политика безопасности», отыскав его через «Пуск».

-

Разверните «Локальные политики» и щелкните по папке «Параметры безопасности».

-

Вас интересует строка «Учетные записи: разрешить использование пустых паролей только при консольном входе».

-

Отключите эту настройку, чтобы снять ограничения. После этого подключиться к вашему ПК смогут и те юзеры, у кого нет защиты локальной учетной записи.

Если после перезагрузки компьютера вы обнаружили, что настройка снова сбита, убедитесь в том, что текущая учетная запись имеет права администратора. Соответственно, изменить параметр использования пустых паролей нужно и на других ПК в сети, если вы хотите подключаться к ним, не имея при этом ключа защиты.

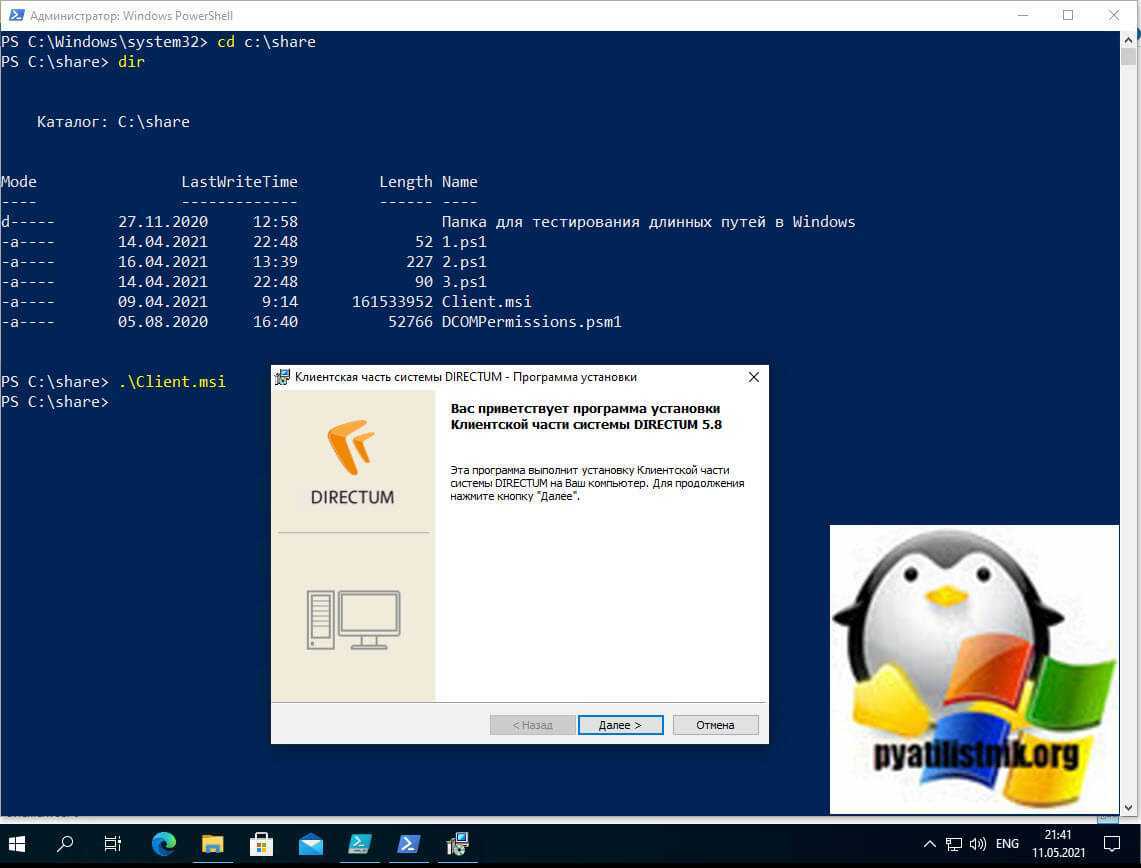

Разрешаем обычным пользователям устанавливать драйвера устройств указанных типов

Параметр групповой политики с именем «Allow installation of devices using drivers that match these device setup classes” (находится в ветке Configuration \ Administrative Templates \ System \ Device Installation \ Device Installation Restrictions IT Administrators) позволяет разрешить обычным пользователям загружать и устанавливать драйвера устройств указанных классов. Это означает, что если IT департамент не в состоянии уследить за пакетами драйверов для принтеров, которые используют пользователи компании, можно разрешить установку драйверов принтеров всем пользователям сети, установку драйвером для других классов устройств же можно запретить.

Описание компонента

Компьютеры с поддерживаемой версией Windows могут управлять использованием системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После проверки подлинности пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения того, имеет ли пользователь с проверкой подлинности правильные разрешения на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, кроме владельца ресурса, и они должны быть защищены от несанкционированного использования. В модели управления доступом пользователи и группы (также именуемые директорами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначены права и разрешения, которые информируют операционную систему о том, что может сделать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения директорам безопасности. Во время проверки контроля доступа эти разрешения проверяются, чтобы определить, какие принципы безопасности могут получить доступ к ресурсу и каким образом они могут получить к нему доступ.

Принципы безопасности выполняют действия (в том числе чтение, записи, изменение или полный контроль) на объектах. Объекты включают файлы, папки, принтеры, ключи реестра и объекты служб домена Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACLs) для назначения разрешений. Это позволяет руководителям ресурсов применять управление доступом следующими способами:

-

Отказ в доступе к несанкционированным пользователям и группам

-

Установите четко определенные ограничения доступа, предоставляемого уполномоченным пользователям и группам

Владельцы объектов обычно выдают разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может удерживать другие объекты (например, подмостки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его контентом выражается, ссылаясь на контейнер в качестве родительского. Объект в контейнере называется ребенком, и ребенок наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для контейнерных объектов, а не отдельных детских объектов, чтобы облегчить управление управлением доступом.

Этот набор контента содержит:

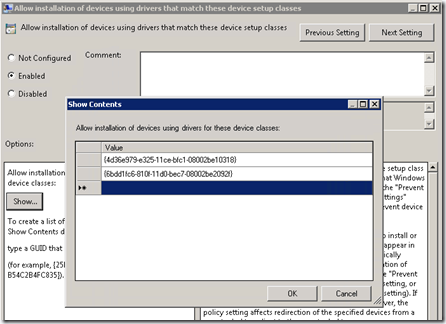

Способ 1: Установка с помощью AsInvoker

Использование уровня прав текущего пользователя AsInvoker сработает, если в манифесте программы прописано соответствующее разрешение на использование этой возможности.

- Создайте в Блокноте или любом другом текстовом редакторе обычный текстовый файл.

- Скопируйте и вставьте в него код .

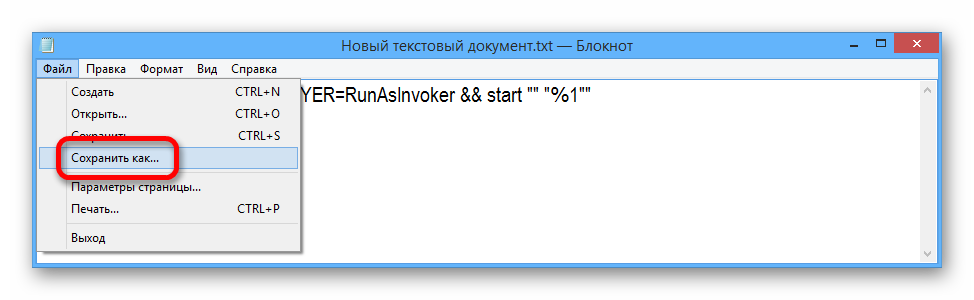

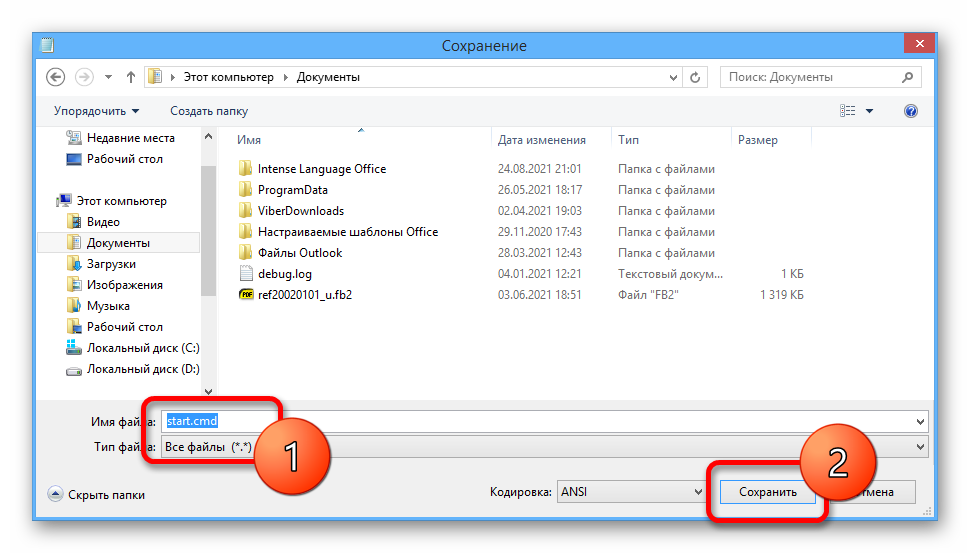

Перейдите в главное меню текстового редактор и выберите «Файл» → «Сохранить как».

Тип файла выберите «Все файлы» и сохраните текстовый документ с расширением CMD или BAT. Имя файлу можно дать произвольное.

Перетащите на созданный скрипт исполняемый файл программы, которую хотите установить без прав администратора.

Если потребуется, замените в окне мастер-установки путь к системной папке «Program Files» путем к произвольной папке в профиле пользователя. Создать такую папку можно загодя, только используйте в названии каталога английские символы.

Предварительная загрузка драйверов в хранилище Driver Store в Windows 7

Для ряда широко распространенных внешних устройств администратор может заранее поместить драйвера в хранилище на все системы мобильных пользователей компании. Сделать это можно следующим образом:

- Распространить драйвера вместе со стандартным корпоративным образом ОС

- Установить драйвера после установки системы клиента – postinstall (MDT, SCCM, WSUS)

- Распространение драйверов по требованию, в виде пакета программ

Я не буду подобно расписывать реализацию каждого их этих сценариев, но попробуем разобраться с типовой ситуацией, с которой администратор может столкнуться на практике.

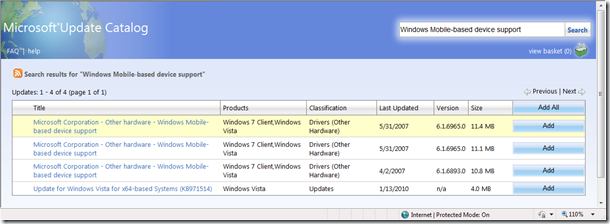

Практически любой пользователь хочет иметь возможность синхронизации своего календаря с мобильным устройством, и если это устройство работает под управлением Windows Mobile, для подключения этого устройства к компьютеру с Windows 7 обязательно будет нужен Windows Mobile Device Center.

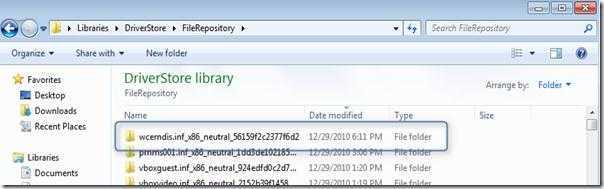

Если вы точно не знаете, какой драйвер нужен, позвольте системе самой найти и установить нужный драйвер с узла Windows Update. После окончания установки перейдите в каталог C:WindowsSystem32Driverstore и найдите свеже созданную папку.

Теперь вы может просто скопировать это каталог и распространить его по локальным хранилищам драйверов на корпоративные ПК. Другой метод – скачать пакет с драйвером непосредственно (как это сделать описано здесь http://support.microsoft.com/kb/323166) с узла Windows Update Catalogue.

Вы скачаете примерно следующий файл: X86-ar_bg_zh-tw_cs_da_de_el_en_es_fi_fr_…v_th_tr_sl_et_lv_lt_zh-cn_pt_ja-nec-20060042_b5eca0da489018bbc1930e42252b1034f739af15.cab. Далее этот CAB необходимо распаковать.

Далее я покажу, каким образом можно добавить скачанный драйвер в хранилище драйверов Driver Store Windows 7.

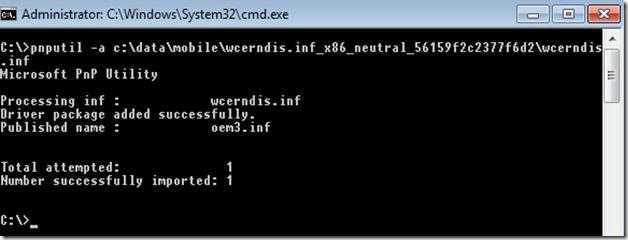

Чтобы добавить драйвер в хранилище, можно воспользоваться утилитой pnputil.exe, набрав примерно следующую команду:

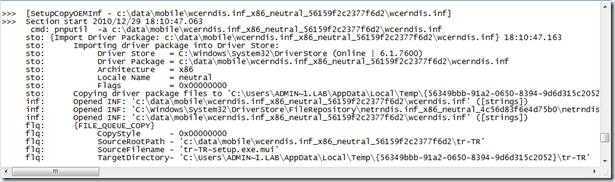

Для тех, кому интересно, что на самом деле происходит при данной процедуре, познакомьтесь с журналом c:WindowsINFsetupapi.dev.log.

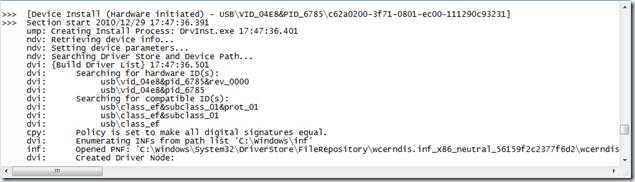

Теперь, когда драйвер устройства помещен (pre-staged) в хранилище драйверов Windows 7, мы можем зайти под обычным пользователем и подключить наше мобильное устройство (в данном примере это Samsung Omnia GT8000 с Windows Mobile 6.5).

И опять подробный лог того, что происходит в setupapi.dev.log.

Итак драйвер уже помещен в каталог драйверов системы и после первого подключения устройства к компьютеру он установится и будет доступным к использованию.

Ситуация, когда необходимо знать, как установить программу без прав администратора, может возникнуть у каждого. Некоторое ПО требует соответствующего доступа либо владелец устройства может установить запрет на инсталляцию софта для гостевой учётной записи. О том, как обойти эти правила несколькими простыми способами, расскажет Как-установить.рф.

Active Directory Domain Services

Когда люди говорят «Active Directory», они обычно имеют в виду «доменные службы Active Directory» (Active Directory Domain Services, AD DS)

Важно отметить, что существуют другие роли/продукты Active Directory, такие как службы сертификации, службы федерации, службы облегчённого доступа к каталогам, службы управления правами и так далее.. Доменные службы Active Directory — это сервер каталогов Microsoft

Он предоставляет механизмы аутентификации и авторизации, а также структуру, в которой могут быть развёрнуты другие связанные службы (службы сертификации AD, федеративные службы AD и так далее). Это совместимая с LDAP база данных, содержащая объекты. Наиболее часто используемые объекты — это пользователи, компьютеры и группы. Эти объекты могут быть организованы в организационные единицы (OU) по любому количеству логических или бизнес-потребностей. Затем объекты групповой политики (GPO) можно связать с подразделениями, чтобы централизовать настройки для различных пользователей или компьютеров в организации.

Доменные службы Active Directory — это сервер каталогов Microsoft. Он предоставляет механизмы аутентификации и авторизации, а также структуру, в которой могут быть развёрнуты другие связанные службы (службы сертификации AD, федеративные службы AD и так далее). Это совместимая с LDAP база данных, содержащая объекты. Наиболее часто используемые объекты — это пользователи, компьютеры и группы. Эти объекты могут быть организованы в организационные единицы (OU) по любому количеству логических или бизнес-потребностей. Затем объекты групповой политики (GPO) можно связать с подразделениями, чтобы централизовать настройки для различных пользователей или компьютеров в организации.

Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

Права администратора и контроль учетных записей

Если вы видите на иконке исполняемого файла программы характерный сине-желтый значок щита, значит, данная программа требует для своей работы прав администратора. Это, однако, еще не означает, что обычный пользователь не сможет установить такую программу. Многие отмеченные значком щита программы могут устанавливаться и запускаться без прав администратора, например, если установка производится в каталог профиля пользователя или если владелец компьютера предоставил пользователю права на системную папку «Program Files» и соответствующие ключи реестра.

По умолчанию при запуске требующих повышенных привилегий программ автоматически срабатывает контроль учетных записей, также может открыться окно с требованием ввести пароль учетной записи администратора. Обойти второе требование без взлома системы нельзя, однако вы можете попробовать запустить и установить программу с помощью встроенной функции AsInvoker, подавляющей UAC и сообщающей программе, что она может запуститься с привилегиями родительского процесса, то есть правами вашей учетной записи.

Устанавливаем без прав администратора

В сети Интернет доступен целый ряд утилит, позволяющих решить проблему с запретом на установку софта. В большинстве своём они ненадёжны и представляют угрозу устройству пользователя. Представленные ниже решения безопасны, поэтому именно их рекомендуется выбирать для инсталляции программного обеспечения.

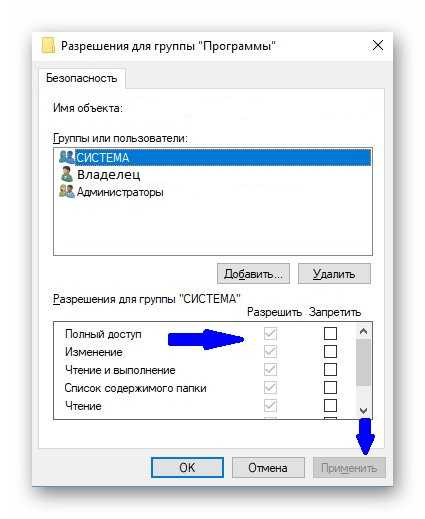

Выдача прав на папку

Обычно ПО запрашивает администраторские права в ситуации, когда ему требуется выполнять какие-либо операции с файлами в своём каталоге, расположенном в системном разделе винчестера. В таком случае владелец устройства может предоставить обычным пользователям расширенные возможности на некоторые папки, это позволит продолжить инсталляцию под гостевой учётной записью.

Нужно зайти в ОС через администраторскую учётную запись и найти папку, в которую будет выполнена установка всего ПО. Кликом правой кнопкой мыши следует открыть её контекстное меню и зайти в «Свойства».

В разделе «Безопасность» под перечнем групп и пользователей нужно нажать «Изменить».

Далее нужно выбрать необходимую учётную запись и поставить метку напротив поля «Полный доступ», чтобы предоставить возможность использовать выбранную папку. Кнопкой «Применить» сохранить изменения.

Теперь можно устанавливать программы с гостевой учётной записи, проблем с инсталляцией не возникнет.

Запуск программы с учётной записи обычного пользователя

Если обратиться к администратору за получением доступа невозможно, допускается воспользоваться командной строкой, встроенной в ОС Windows.

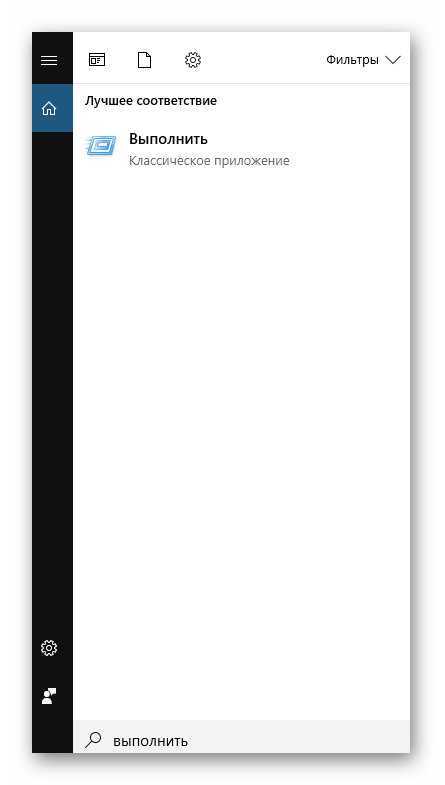

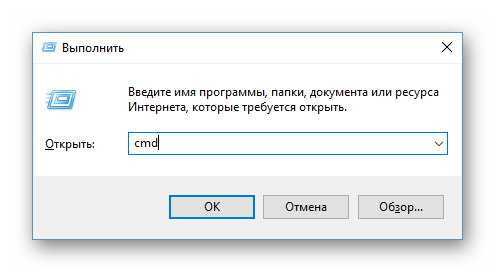

Необходимо кликнуть по иконке с изображением лупы на панели управления или в меню «Пуск» и ввести «Выполнить». Когда утилита будет найдена, нужно запустить её и набрать запрос «cmd».

В окне, открывшемся на рабочем столе, ввести команду: runas /user: Name_User\administrator Name_Program.exe и нажать клавишу ввода. Вместо Name_User нужно указать имя гостевой учётной записи, а вместо Name_Program – название софта, который нужно установить.

В редких случаях появится запрос пароля, нужно указать его и кликнуть Enter. Теперь запустится инсталлятор программы.

Использование портативной версии программы

Для большого количества программ сегодня предусмотрена портативная версия, установка которой не требуется. Необходимо перейти на сайт разработчика, найти версию с названием «Portable» и загрузить на компьютер. Далее, чтобы воспользоваться утилитой, нужно кликнуть по загруженному файлу. При необходимости её можно сохранить на usb-носитель и использовать на рабочем ПК или ином устройстве, где инсталляция невозможна.

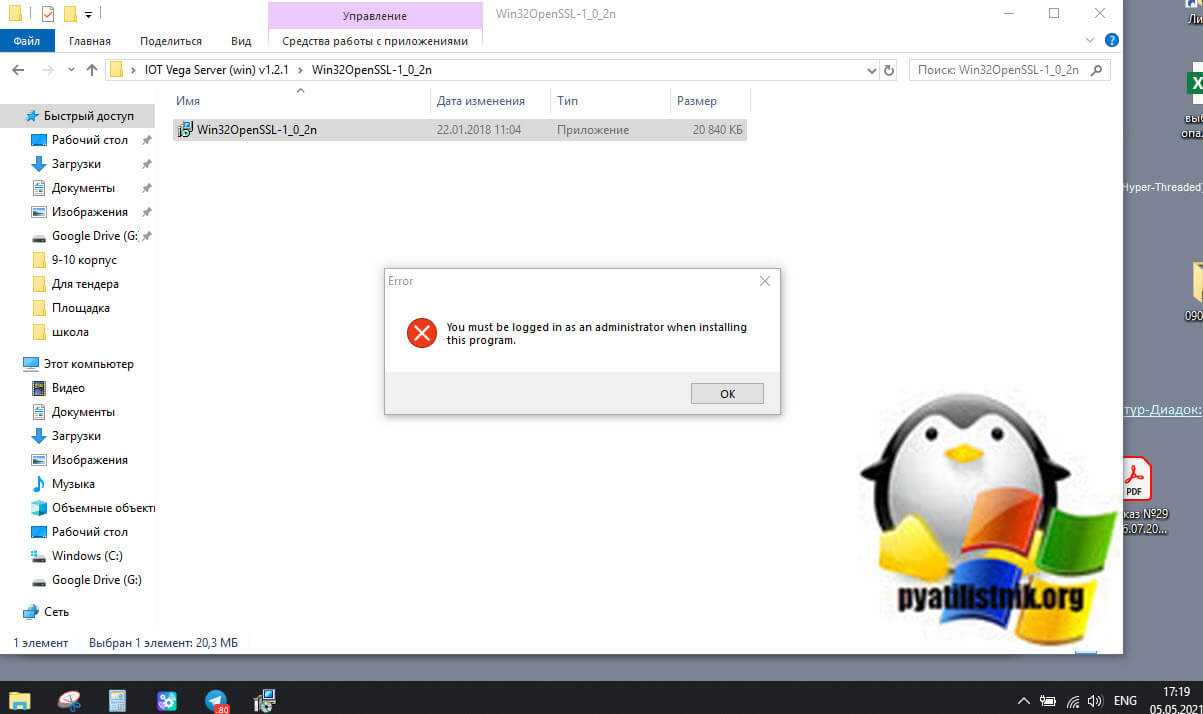

Описание проблемы

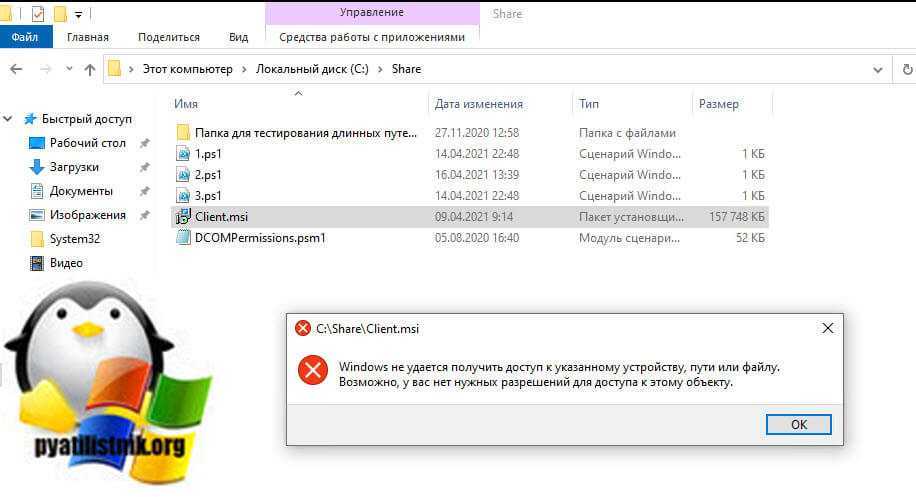

Я работаю в очень крупной организации, и поэтому у нас легко привлекают для каких-то работ подрядчиков. Появилась задача модернизировать сервис Directum, это такой документооборот. Нашли подрядчика, создали для него виртуальную машину и выдали полные административные права. Через какое-то время подрядчик обратился с проблемой, что у него нет прав на установку программ и он получал ошибку:

Для установки клиентской части системы DIRECTUM необходимо запустить инсталлятор от имени администратора

В английском варианте это выглядит вот так:

You must be logged in as an administrator when installing this program

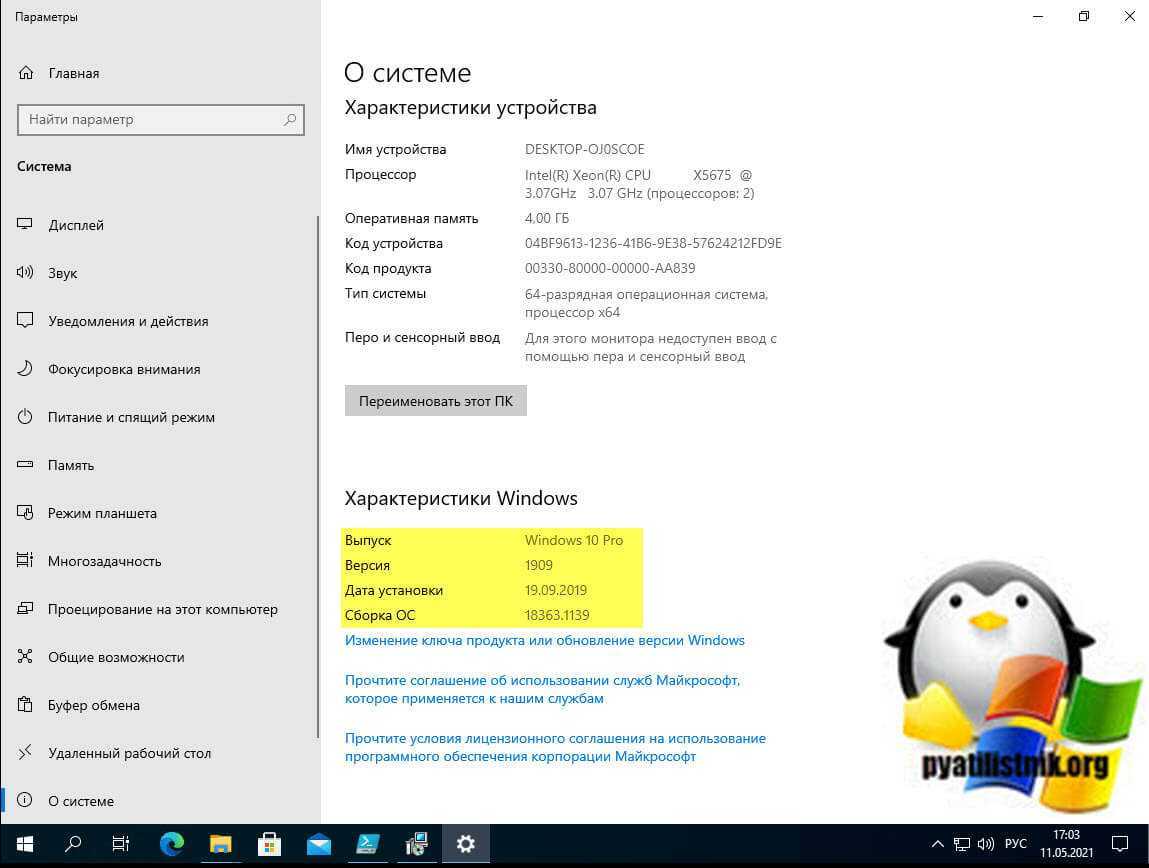

В качестве операционной системы выступает Windows 10 1909.

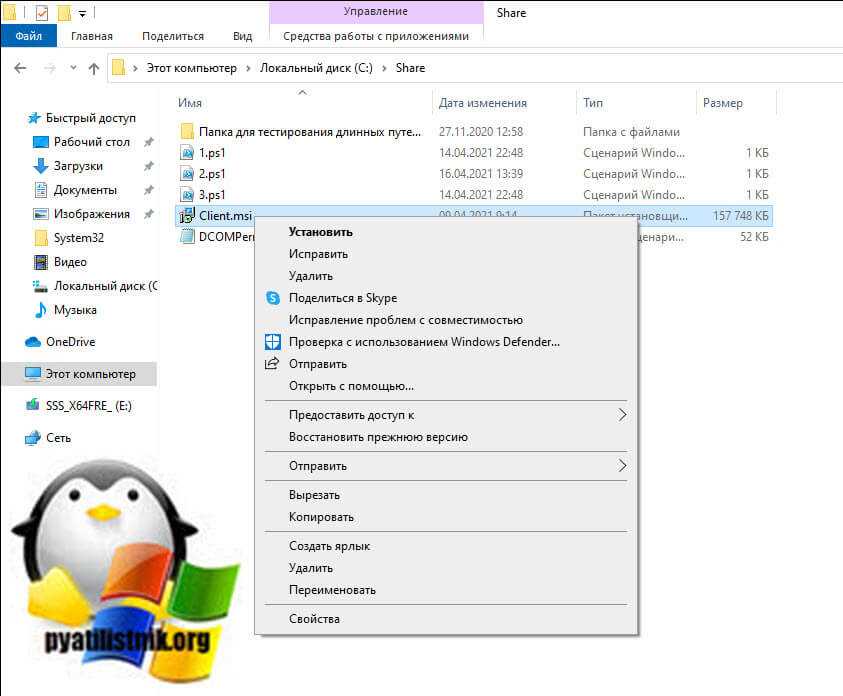

Наверняка многие скажут, так щелкните просто правым кликом по файлу и выберите пункт «Запуск от имени администратора». Сказано, сделано. Как видите у MSI файла просто этот пункт будет отсутствовать.

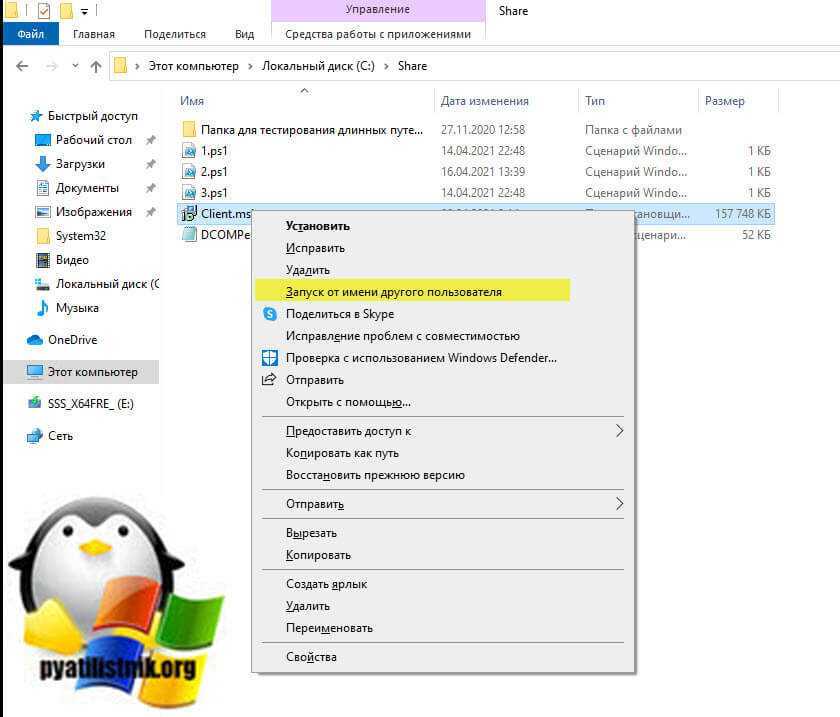

Попробуем зажать клавишу Shift и выбрать из меню пункт «Запуск от имени другого пользователя».

Даже обладая так же административными правами на данной системе вы получите ошибку:

Windows не удалось получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к данному объекту

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Рабочие группы использовались для общего доступа к домашним файлам и принтерам в предыдущих версиях Windows. Теперь вы можете использовать домашнюю группу чтобы легко обмениваться файлами и принтерами между домашними ПК. Рабочие группы теперь переведены в фоновый режим, поэтому вам не нужно о них беспокоиться — просто оставьте имя рабочей группы по умолчанию WORKGROUP и настройте общий доступ к файлам домашней группы.

Есть несколько различий между доменами и рабочими группами:

- В доменах, в отличие от рабочих групп, могут размещаться компьютеры из разных локальных сетей.

- Домены могут использоваться для размещения гораздо большего числа компьютеров, чем рабочие группы. Домены могут включать тысячи компьютеров, в отличие от рабочих групп, у которых обычно есть верхний предел, близкий к 20.

- В доменах имеется по крайней мере один сервер — это компьютер, который используется для управления разрешениями и функциями безопасности для каждого компьютера в домене. В рабочих группах нет сервера, и все компьютеры равноправны.

- Пользователям домена обычно требуются идентификаторы безопасности, такие как логины и пароли, в отличие от рабочих групп.

Обходим блокировку

Когда вы запустите приложение, которое операционная система посчитает вредоносным, вы увидите соответствующее окно, которое откроется от имени модуля контроля учетных записей. В нем будет сообщение, что данное приложение заблокировано в целях безопасности ПО.

Далее в сообщении будет написано, что блокировка произведена от имени администратора компьютера и техническая информация об имени, производителе и месте размещения не допущенны к установке программы.

Но, не думайте, что все так просто. Несмотря на то, что данное сообщение получено от модуля, который отвечает за контроль учетных записей, изменив его настройки или отключив его полностью вообще не решат проблемы и вы по-прежнему не сможете установить желаемый софт.

Скорее всего вас не спасет и установка приложения от имени администратора. В системе и на этот случай есть блокировка, чтобы неопытный пользователь точно не смог установить вредоносный файл на компьютер.

Самым эффективным и чуть ли не единственным способом обхода защиты будет использование командной строки. Дело в том, что в последних версиях Windows 10 у командной строки появились более широкие возможности и функционал. К примеру, в последних обновлениях в командной строке стала доступна команда копировать/вставить. Теперь операцию можно выполнять из контекстного меню или горячими клавишами. Для тех, кто часто пользуется командной строкой, это облегчит работу в разы.

Для того, чтобы обойти блокировку, вам необходимо будет запустить командную строку от имени администратора и указать в ней устанавливаемый файл.

Для того, чтобы это осуществить, открываем меню поиска на компьютере и прописываем там “cmd.exe”. Затем, кликаем на результат поиска правой кнопкой мыши, и в контекстном меню, выбираем пункт “запуск от имени администратор а”. Также командную строку можно вызвать при нажатии на сочетание клавиш “Win+R” и в поле “выполнить вводим команду “cmd.exe”.

После того, как командная строка откроется, вам необходимо будет перетянуть в нее файл, который вы собираетесь устанавливать и после нажать “Enter”.

Это и есть самый простой и эффективный способ обхода защиты в Windows 10. Надеюсь, статья вам понравилась.

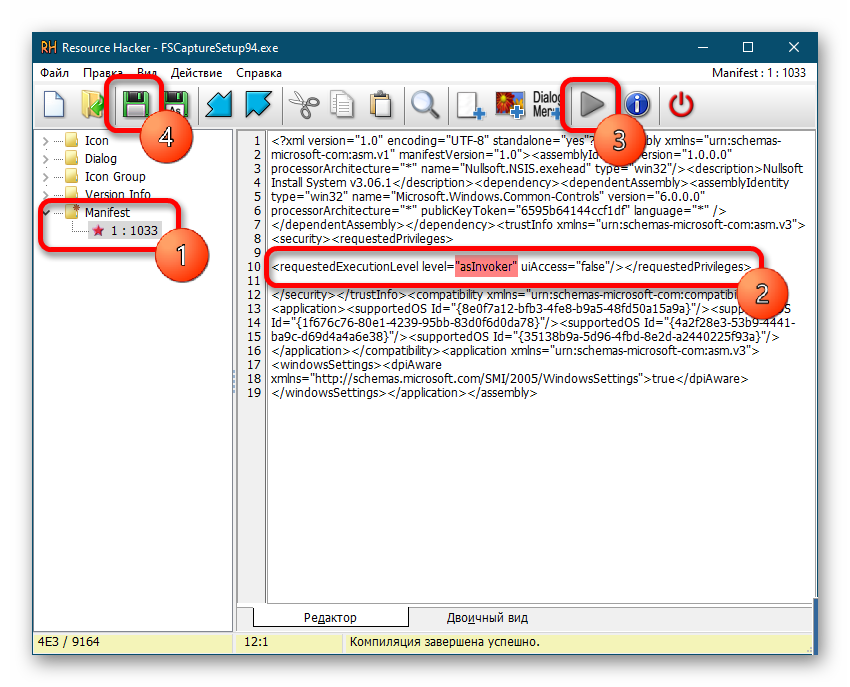

Способ 2: Редактирование манифеста программы

Требование программой прав администратора обычно прописывается разработчиком в ее манифест — конфигурационный файл, включенный в состав EXE-файла. Отменить требование можно путем редактирования манифеста с помощью бесплатной утилиты Resource Hacker.

Скачайте Resource Hacker с сайта разработчика и запустите. Перетащите исполняемый файл программы, манифест которой хотите отредактировать, на рабочее окно Resource Hacker

Слева в меню выберите раздел «Manifest» и откройте манифест приложения.

Обратите внимание на содержимое тегов «requestedExecutionLevel»: если программа требует прав администратора, в качестве значения параметра «level» будет указано «requireAdministrator». Замените «requireAdministrator» на «asInvoker».

Сохраните изменения в редактируемом файле нажатием сначала F5, а затем Сtrl + S.

Попробуйте установить модифицированную программу.

К сожалению, описываемыми способами можно установить далеко не все программы. Если программное обеспечение нуждается в администраторских правах, вам придется либо обращаться за разрешением проблемы к администратору, либо поискать портативную версию данной программы, которая может работать без повышенных привилегий.

Как получить права

Способ №1 – запуск утилит с расширенными правами админа

Для запуска программ-утилит нужно предварительно выполнить вход в Windows под учетной записью, владеющей правами админа.

Запустим встроенную в систему программку WordPad с расширенными правами. Для этого будем действовать в следующем порядке:

- При помощи Win + Q перейдем к строке поиска, где наберём «WordPad»;

- Далее кликнем по найденной программке правой кнопкой мыши. В контекстном меню находим пункт «Запустить от имени администратора». WordPad будет запущена в расширенном режиме.

Также WordPad может быть запущена через меню «Пуск». Зайдя в меню и кликнув по программе, переходим во вкладку «Все приложения», дальше переходим в «Дополнительно» и кликнем «Пуск от имени администратора» — программа запущена с увеличенными возможностями.

Если ярлычок программки, которую нужно запустить с расширенными возможностями, находится на десктопе, переходим в контекстное меню ярлычка и выбираем пункт, отвечающий за пуск от имени админа.

Ещё один метод запуска утилиты WordPad с расширенными полномочиями — запуск в командной строке.

Для этого нажмём на значок «Пуск» правой кнопкой мыши и кликнем пункт «Администратор. Командная строка». Потом пишем в консоли команду write и наш редактор будет работать с увеличенными правами.

Способ №2 — запуск утилит с расширенными правами под именем обычного пользователя

Запускаем программку Notepad++ через контекстное меню ярлыка на рабочем столе:

- Войдем в систему с учётной записью обычного пользователя;

- Далее заходим в ярлыковое контекстное меню;

- Выбираем поочерёдно « Свойства» – «Ярлык»;

- В окне «Дополнительные свойства» устанавливаем птичку напротив «Запуск от имени Администратора»;

- система запросит пароль Админа – вводим пароль и запускаемся с расширенными возможностями.

https://youtube.com/watch?v=u-WOjO_CXC0

Способ №3- получение расширенных прав админа с помощью командной строки

Выполним следующие действия:

- Зайдём в систему Windows с имеющей права админа учётной записью;

- Затем в поисковой строке вводим «CMD» для поиска консоли командной строки;

- В консоли выбираем пункт запуска от имени админа и кликаем по этой строке;

- В появившемся окне вводим: net user администратор / active : yes .

После исполнения этой команды, учётная запись получает расширенные права администратора. Отменить это действие можно заменив yes на no .

Способ №4 — получение расширенного доступа админа через «Локальную политику безопасности»

Порядок действий следующий:

- Зайдём с систему с имеющей права администратора учётной записью;

- Зайдем в окно командной строки, как это описано в способе №3 способе и вводим: secpol. msc

- Выполнив эту команду, зайдём в «Локальную политику безопасности»;

- Далее переходим поочерёдно в «Локальные политики» — «Параметры безопасности» — «Учётные записи: Состояние учётной записи. Администратор»;

- В окне «Учётные записи: Состояние учётной записи. Администратор» переключатель поставим в положение Включен — режим будет включен.

После этого права расширенного админа присваиваются вашей учётной записи.

Способ №5 — получение расширенного доступа через надстройку, управляющую учётными записями

Выполним действия в следующем порядке:

- Запустим консоль как в первом способе и введём запись: lusrmgr . mse и нажмём enter для выполнения команды;

- В открывшемся окне «Локальные пользователи и группы» выберем пункт «Пользователи», щёлкаем по нему и открываем окно «Администратор». В этом окне в пункте «Отключить учётную запись» снимаем галочку.

Перезагрузив компьютер и войдя в систему с учётной записью, с которой выполняли действия, мы получаем полные права админа.

Способ №6 — как получить права администратора в Windows 10 с расширенными возможностями через учётные данные пользователей

- Войдём в командную строку и введём: control userpasswords2;

- Выполнив команду, попадаем в «Учётные записи пользователей»

- Переходим во вкладку «Дополнительно»

- В этой развёрнутой вкладке, нажав кнопку «Дополнительно» переходим в окно «Локальные пользователи и группы».

- Далее — как в способе №5: «Пользователи» — «Администратор» — убрать птичку «Отключить учётную запись».

Перезагрузив компьютер, войдите снова с уже имеющей расширенные права учётной записью.

Заключение

- удаленным сотрудникам чувствовать себя «как на рабочем месте», находясь при этом в любой точке мира, где есть компьютер, подключенный к сети Интернет;

- не модифицировать и не дополнять программное обеспечение используемого компьютера;

- сотрудникам работать в любом подразделении компании, на любом свободном компьютере, используя при этом предварительно настроенное программное обеспечение и необходимые файлы;

- обеспечить конфиденциальность данных, хранящихся на переносном устройстве, в случае утери носителя либо попадания его к лицам, не имеющим санкционированного доступа к указанным данным и ресурсам корпоративной сети;

- использовать встроенную возможность двухфакторной аутентификации с OTP;

- подразделениям организации, отвечающие за техническую поддержку пользователей, администрирование системного и прикладного ПО, а так же обеспечение ИБ, не терять связь с удаленными системами и поддерживать их в актуальном состоянии;

- управлять интернет-трафиком удаленных клиентов, направив его через корпоративный прокси-сервер.

![Как запустить программу от имени администратора [10 способов!]](http://smartshop124.ru/wp-content/uploads/1/5/0/150509e254d86aec4c06505fed8a5fa3.jpeg)