Установка PowerShell с помощью Winget

Программа командной строки Winget (Диспетчер пакетов Windows) позволяет разработчикам обнаруживать, устанавливать, обновлять, удалять и настраивать приложения на компьютерах с Windows 10. Она является клиентским интерфейсом для службы Диспетчера пакетов Windows.

Примечание

Список системных требований и инструкции по установке см. в документации по winget.

Для установки PowerShell с помощью опубликованных пакетов можно использовать следующие команды:

Найдите последнюю версию PowerShell.

Установите PowerShell окончательной или предварительной версии, используя параметр .

Что такое Windows PowerShell?

Прежде чем мы углубимся в PowerShell, давайте сначала ответим на другой вопрос: «Что такое оболочка?»

Оболочка — это компьютерная программа, которая принимает команды с клавиатуры, интерпретирует их и передает их операционной системе для выполнения. По сути, он действует как интерфейс между вами и операционной системой. Он может быть основан на графическом интерфейсе пользователя (GUI ) или может быть построен поверх CLI (интерфейса командной строки).

Хотя оболочка существует с момента выпуска операционной системы Multics в 1969 году, Windows представила ее версию, Shell, в ноябре 1985 года. Это была базовая оболочка, которая была полезна для управления файлами и называлась MS-DOS Executive. Затем последовала разработка этой базовой оболочки, но всегда требовалось что-то более мощное.

Ранее в истории Windows пользователи прибегали к использованию различных инструментов для системного администрирования и автоматизации. В 2006 году в качестве решения было представлено серьезное усовершенствование концепции оболочки: Windows PowerShell.

Windows PowerShell позволяет выполнять различные операции, от автоматизации повторяющихся задач, сетевого администрирования и т. Д. До задач, требующих большего внимания и творчества (например, публикация контента веб-сайтов, проектирование и т. Д.).

Это не только экономит ваше время, но также дает вам больший контроль над операционной системой и ее процессами.

Что такое командлет PowerShell?

Теперь, когда вы знакомы с PowerShell, давайте рассмотрим один из наиболее важных аспектов PowerShell: командлет .

Командлеты (произносится как command-let) — это легкие и эффективные команды Windows PowerShell. Они существуют как строительные блоки, которые вы можете использовать для выполнения определенных действий, таких как копирование и перемещение файлов, или как часть более крупного и более сложного сценария PowerShell.

Get-Help Командлет, например, является наиболее полезным Командлет как это позволяет увидеть , что делает конкретный Командлет, посмотрите на его параметры, и показать различные способы , в которых используется командлет.

Подобно Get-Help , Get-Command — это еще один командлет, который можно использовать для устранения различных проблем из оболочки. В частности, он показывает все команды, установленные в вашей системе. Отображаемые команды включают командлеты, функции, псевдонимы, фильтры, сценарии и приложения. При использовании с параметрами он покажет вам все конкретные команды, связанные с этим параметром.

Например, следующая команда захватит команды всех типов, доступных на вашем локальном компьютере, и отобразит их:

С другой стороны, Get-Command с параметром ListImported будет получать команды только из текущих сеансов.

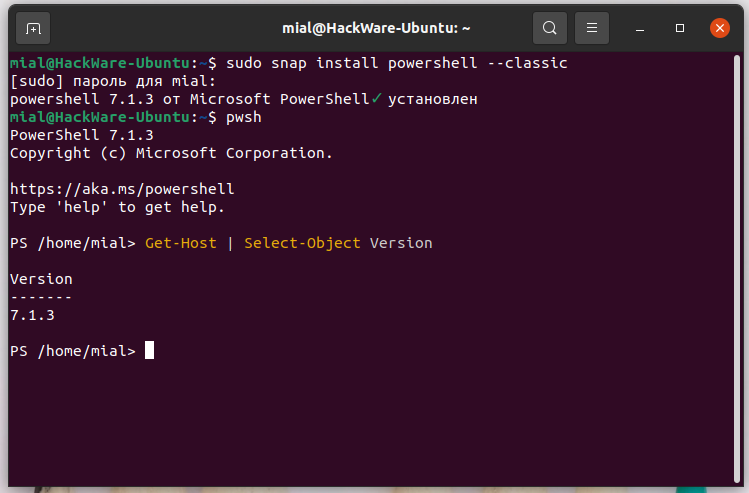

Snap пакет

Установка PowerShell с помощью Snap.

Установка PowerShell:

sudo snap install powershell --classic

Запуск PowerShell:

pwsh

Для установки предварительной версии используйте следующий метод.

Установка PowerShell Preview:

sudo snap install powershell-preview --classic

Запуск PowerShell:

pwsh-preview

После установки Snap автоматически будет обновлять PowerShell. Вы можете принудительно запустить обновления используя одну из следующих команд:

sudo snap refresh powershell

Или:

sudo snap refresh powershell-preview

Удаление:

sudo snap remove powershell

Или:

sudo snap remove powershell-preview

Переменные среды PowerShell

Функции PowerShell могут использовать переменные среды для хранения настроек пользователя.

Эти переменные работают подобно переменным предпочтений, но они наследуются дочерними сеансами сеансов, в которых они созданы. Дополнительные сведения о переменных предпочтений см. в разделе about_Preference_Variables.

Ниже перечислены переменные среды, в которых хранятся настройки.

-

PSExecutionPolicyPreference

Хранит политику выполнения, заданную для текущего сеанса. Эта переменная среды существует только в том случае, если задана политика выполнения для одного сеанса.

Это можно сделать двумя разными способами.-

Запустите сеанс из командной строки с помощью параметра ExecutionPolicy , чтобы задать политику выполнения для сеанса.

-

Используйте командлет . Используйте параметр Scope со значением «Process».

Подробнее см. в разделе about_Execution_Policies.

-

-

псмодулеаналисискачепас

PowerShell обеспечивает контроль над файлом, используемым для кэширования данных о модулях и их командлетах. Кэш считывается при запуске во время поиска команды и записывается в фоновом потоке после импорта модуля.

Расположение кэша по умолчанию:

- Windows PowerShell 5.1: .

- PowerShell 6,0 и более поздние версии:

- значение по умолчанию не Windows:

По умолчанию для кэша используется имя файла . Если установлено несколько экземпляров PowerShell, имя файла включает в себя шестнадцатеричный суффикс, чтобы для каждой установки существовало уникальное имя файла.

Примечание

Если обнаружение команд работает неправильно, например, в IntelliSense отображаются несуществующие команды, можно удалить файл кэша. Кэш создается повторно при следующем запуске PowerShell.

Чтобы изменить расположение кэша по умолчанию, задайте переменную среды перед запуском PowerShell. Изменения этой переменной среды влияют только на дочерние процессы. Значение должно быть полным путем (включая имя файла), на создание и запись файлов по которому у среды PowerShell есть разрешение.

Чтобы отключить файловый кэш, укажите в качестве этого значения недопустимое расположение, например:

Это задает путь к устройству NUL . PowerShell не удается выполнить запись в путь, но ошибка не возвращается. Вы можете увидеть ошибки, о которых сообщили с помощью трассировки:

-

псдисаблемодулеаналисискачеклеануп

При вызаписи кэша анализа модуля PowerShell проверяет наличие модулей, которые больше не существуют, чтобы избежать необязательного большого объема кэша. Иногда эти проверки нежелательны. в этом случае их можно отключить, задав для этого значения переменной среды значение .

Установка этой переменной среды вступает в силу немедленно в текущем процессе.

-

PSModulePath

Переменная среды содержит список расположений папок, в которых выполняется поиск модулей и ресурсов.

По умолчанию действующие расположения, назначенные, являются:

-

Расположения на уровне системы. Эти папки содержат модули, поставляемые с PowerShell. Модули хранятся в расположении. кроме того, это расположение, в котором устанавливаются модули управления Windows.

-

Модули, установленные пользователем: это модули, установленные пользователем.

имеет параметр области , который позволяет указать, установлен ли модуль для текущего пользователя или для всех пользователей. Дополнительные сведения см. в разделе Install-Module.- в Windows расположением определяемой пользователем области CurrentUser является папка. Областью ALLUSERS является расположение .

- в системах, отличных от Windows, расположением определенной пользователем области CurrentUser является папка. Областью ALLUSERS является расположение .

Кроме того, программы установки, устанавливающие модули в других каталогах, например каталог Program Files, могут добавлять свои расположения к значению .

Дополнительные сведения см. в разделе about_PSModulePath.

-

-

POWERSHELL_UPDATECHECK

Настроить уведомления об обновлениях можно с помощью переменной среды . Поддерживаются следующие значения.

- отключает функцию уведомления об обновлении

-

то же самое, что не определяет :

- В общедоступных выпусках выводятся уведомления об обновлениях для общедоступных выпусков.

- В предварительных выпусках и релизах-кандидатах выводятся уведомления об обновлениях для общедоступных и предварительных выпусков.

- уведомления об обновлениях только для выпусков долгосрочного обслуживания (LTS)

Дополнительные сведения см. в разделе about_Update_Notifications.

-

POWERSHELL_TELEMETRY_OPTOUT

Чтобы отказаться от телеметрии, задайте для переменной среды значение , или .

Дополнительные сведения см. в разделе about_Telemetry.

Развертывание в Windows 10 IoT Базовая

Windows PowerShell добавляется в Windows 10 IoT Базовая, если вы включаете функцию IOT_POWERSHELL, которую можно использовать для развертывания PowerShell 7. Действия, описанные выше для Windows 10 IoT Корпоративная, могут быть выполнены и для центра Интернета вещей.

Чтобы добавить последнюю версию PowerShell в образ для доставки, используйте команду для включения пакета в рабочую область и добавления OPENSRC_POWERSHELL в образ.

Примечание

В архитектуре ARM64 Windows PowerShell не добавляется при включении IOT_POWERSHELL. Поэтому установка на основе ZIP-файла не поддерживается. Для добавления в образ используйте команду .

Программы для настройки брандмауэра

Настройте параметры брандмауэра Windows с помощью консоли управления (MMC) или netsh.

-

Консоль управления (MMC)

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» позволяет настраивать дополнительные параметры брандмауэра. Эта оснастка представляет большинство параметров брандмауэра и в удобной форме, а также все профили брандмауэра. Дополнительные сведения см. в разделе далее в этой статье.

-

netsh

Средство netsh.exe позволяет администратору настраивать и отслеживать компьютеры с Windows из командной строки или с помощью пакетного файла . При использовании средства netsh вводимые контекстные команды направляются соответствующим вспомогательным приложениям, которые их выполняют. Вспомогательное приложение — это файл библиотеки динамической компоновки (DLL) для расширения функциональных возможностей. Вспомогательное приложение обеспечивает настройку, мониторинг и поддержку различных служб, служебных программ и протоколов для средства netsh.

Все операционные системы, поддерживающие SQL Server , имеют модуль поддержки брандмауэра. Windows Server 2008 также содержит расширенный помощник брандмауэра advfirewall. Многие из описанных параметров конфигурации можно настроить с помощью средства netsh. Например, выполните в командной строке следующий скрипт, чтобы открыть TCP-порт 1433:

Аналогичный пример, использующий брандмауэр Windows для модуля поддержки повышенной безопасности:

Дополнительные сведения о средстве netsh см. в следующих разделах:

- Синтаксис команды Netsh, контексты и форматирование

- Использование контекста netsh advfirewall firewall вместо контекста netsh firewall для управления работой брандмауэра Windows в операционной системе Windows Server 2008 или Windows Vista

-

PowerShell

В следующем примере показано, как открыть TCP-порт 1433 и UDP-порт 1434 для экземпляра по умолчанию SQL Server и службы обозревателя SQL Server:

Дополнительные примеры см. в разделе New-NetFirewallRule.

-

Для Linux. В Linux необходимо также открыть порты, связанные со службами, к которым вам нужен доступ. Различные дистрибутивы Linux и брандмауэры имеют свои процедуры. Примеры см. в руководствах по использованию SQL Server в Red Hat и SUSE.

Требования к системе

для запуска удаленных сеансов на Windows PowerShell 3,0 на локальном и удаленном компьютерах должны быть выполнены следующие действия.

- Windows PowerShell 3,0 или более поздней версии

- Microsoft платформа .NET Framework 4 или более поздней версии

- Windows Удаленное управление 3,0

для запуска удаленных сеансов на Windows PowerShell 2,0 на локальном и удаленном компьютерах должны быть выполнены следующие действия.

- Windows PowerShell 2,0 или более поздней версии

- Microsoft платформа .NET Framework 2,0 или более поздней версии

- Windows Удаленное управление 2,0

можно создавать удаленные сеансы между компьютерами с Windows PowerShell 2,0 и Windows PowerShell 3,0. однако функции, которые выполняются только в Windows PowerShell 3,0, например возможность отключения и повторного подключения к сеансам, доступны только в том случае, если оба компьютера работают под управлением Windows PowerShell 3,0.

Чтобы узнать номер версии установленной версии PowerShell, используйте автоматическую переменную.

Windows удаленное управление (WinRM) 3,0 и Microsoft платформа .NET Framework 4 включены в Windows 8, Windows Server 2012 и более новые выпуски Windows операционной системы. WinRM 3,0 входит в Windows Management Framework 3,0 для старых операционных систем. если на компьютере не установлена требуемая версия WinRM или Microsoft платформа .NET Framework, установка завершится сбоем.

Установка пакета MSI

Чтобы установить PowerShell в Windows, воспользуйтесь приведенными ниже ссылками для скачивания пакета установки с сайта GitHub.

- PowerShell-7.1.5-win-x64.msi

- PowerShell-7.1.5-win-x86.msi

После скачивания дважды щелкните файл установщика и следуйте инструкциям на экране.

Программа установки создает ярлык в меню Windows «Пуск».

- По умолчанию пакет устанавливается в каталог .

- Вы можете запустить PowerShell с помощью меню «Пуск» или файла .

Примечание

PowerShell 7.1 устанавливается в новом каталоге и работает параллельно с Windows PowerShell 5.1.

PowerShell 7.1 — это обновление на месте, при установке которого заменяется PowerShell 7.0.x и более ранних версий.

- PowerShell 7.1 устанавливается в папке .

- Папка добавляется в переменную .

- Папки для выпущенных ранее версий удалены

Если вам нужно запустить PowerShell 7.1 параллельно с другими версиями, используйте метод , чтобы установить новую версию в другую папку.

Установка администратором из командной строки

MSI-пакеты можно устанавливать из командной строки, что позволяет администраторам развертывать их без взаимодействия с пользователем. MSI-пакет включает в себя следующие свойства для управления параметрами установки:

- . Это свойство позволяет добавлять пункт в контекстное меню проводника.

- . Это свойство позволяет добавлять пункт в контекстное меню проводника.

- . Это свойство позволяет включать удаленное взаимодействие PowerShell во время установки.

- . Это свойство позволяет регистрировать манифест ведения журнала событий Windows.

В следующих примерах показано, как выполнить автоматическую установку PowerShell со всеми включенными параметрами.

Полный список параметров командной строки для см. здесь.

дополнительные Windows PowerShell команды для сетевого контроллера

после развертывания сетевого контроллера можно использовать команды Windows PowerShell для управления развертыванием и его изменения. Ниже приведены некоторые изменения, которые можно внести в развертывание.

-

Изменение параметров узла, кластера и приложения сетевого контроллера

-

Удаление кластера и приложения сетевого контроллера

-

Управление узлами кластера сетевого контроллера, включая добавление, удаление, включение и отключение узлов.

в следующей таблице приведен синтаксис команд Windows PowerShell, которые можно использовать для выполнения этих задач.

| Задача | Get-Help | Синтаксис |

|---|---|---|

| Изменение параметров кластера сетевого контроллера | Set-NetworkControllerCluster | |

| Изменение параметров приложения сетевого контроллера | Set-NetworkController | |

| Изменение параметров узла сетевого контроллера | Set-NetworkControllerNode | |

| Изменение параметров диагностики сетевого контроллера | Set-NetworkControllerDiagnostic | |

| Удаление приложения сетевого контроллера | Uninstall-NetworkController | |

| Удаление кластера сетевого контроллера | Uninstall-NetworkControllerCluster | |

| Добавление узла в кластер сетевого контроллера | Add-NetworkControllerNode | |

| Отключение узла кластера сетевого контроллера | Disable-NetworkControllerNode | |

| Включение узла кластера сетевого контроллера | Enable-NetworkControllerNode | |

| Удаление узла сетевого контроллера из кластера | Remove-NetworkControllerNode |

Примечание

Windows PowerShell команды для сетевого контроллера находятся в библиотеке TechNet в командлетах сетевого контроллера.

Развертывание на Nano Server

В этих указаниях предполагается, что Nano Server — это операционная система для удаленного управления, в которой уже работает какая-либо версия PowerShell. Дополнительные сведения см. в разделе о средстве создания образов Nano Server.

Двоичные файлы PowerShell можно развернуть двумя разными способами:

- Автономно — подключите виртуальный жесткий диск Nano Server и распакуйте содержимое ZIP-файла в выбранное расположение в этом образе.

- В сети — передайте ZIP-файл через сеанс PowerShell и распакуйте его в выбранное расположение.

В обоих случаях требуется ZIP-пакет выпуска Windows 10 семейства x64. Выполните команды в экземпляре PowerShell с ролью администратора.

Автономное развертывание PowerShell

- С помощью любой служебной программы ZIP распакуйте пакет в каталог, находящийся внутри подключенного образа Nano Server.

- Отключите образ и загрузите его.

- Подключитесь к встроенному экземпляру Windows PowerShell.

- Следуйте инструкциям, чтобы создать конечную точку удаленного взаимодействия с помощью .

Автономное PowerShell в сети

Разверните PowerShell в Nano Server, выполнив действия ниже.

Если вам требуется удаленное взаимодействие на основе WSMan, следуйте инструкциям, чтобы создать конечную точку удаленного взаимодействия с помощью .

Windows сетевые расположения

начиная с Windows PowerShell 3,0, командлет может включить удаленное взаимодействие на клиентских и серверных версиях Windows в частных, доменных и общедоступных сетях.

в серверных версиях Windows с частными и доменными сетями командлет создает правила брандмауэра, которые допускают неограниченный удаленный доступ. Он также создает правило брандмауэра для общедоступных сетей, которое разрешает удаленный доступ только с компьютеров в той же локальной подсети. это правило брандмауэра для локальной подсети включено по умолчанию на серверных версиях Windows в общедоступных сетях, но повторно применяет правило, если оно было изменено или удалено.

в клиентских версиях Windows с частными и доменными сетями по умолчанию командлет создает правила брандмауэра, разрешающие неограниченный удаленный доступ.

чтобы включить удаленное взаимодействие для клиентских версий Windows с общедоступными сетями , используйте параметр SkipNetworkProfileCheck командлета. Он создает правило брандмауэра, разрешающее удаленный доступ только с компьютеров в той же локальной подсети.

чтобы удалить ограничение локальной подсети в общедоступных сетях и разрешить удаленный доступ из всех расположений на клиентских и серверных версиях Windows, используйте командлет в модуле NetSecurity . Выполните следующую команду:

Примечание

Имя правила брандмауэра может отличаться для разных версий Windows. Используйте для просмотра списка правил. Перед включением правила брандмауэра просмотрите параметры безопасности в правиле, чтобы убедиться, что конфигурация подходит для вашей среды.

в Windows PowerShell 2,0 на серверных версиях Windows создает правила брандмауэра, разрешив удаленный доступ во всех сетях.

в Windows PowerShell 2,0 на клиентских версиях Windows создает правила брандмауэра только для частных и доменных сетей. Если сетевое расположение является общедоступным, происходит сбой.

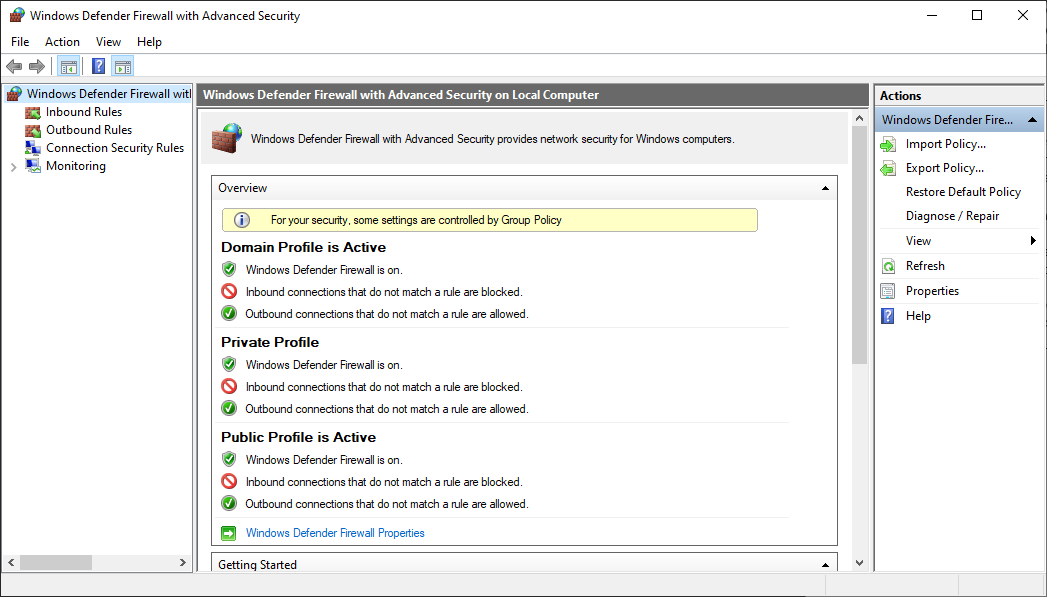

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

-

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

-

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

-

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

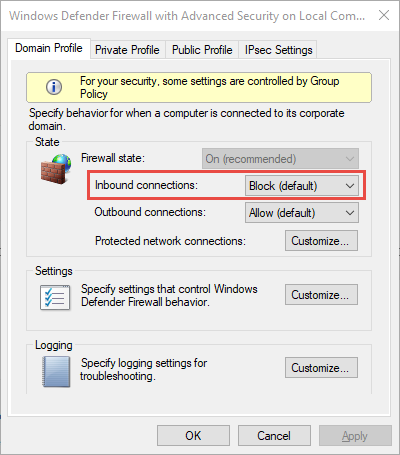

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Важно!

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Дополнительные функции по настройке базовых параметров брандмауэра см. в Windows брандмауэра и настройка поведения по умолчанию и контрольного списка: Настройкабазового брандмауэра Параметры .

Использование Azure Cloud Shell

В Azure есть Azure Cloud Shell, интерактивная оболочка среды, с которой можно работать в браузере. Для работы со службами Azure можно использовать Bash или PowerShell с Cloud Shell. Для запуска кода из этой статьи можно использовать предварительно установленные команды Cloud Shell. Ничего дополнительного в локальной среде устанавливать не нужно.

Начало работы с Azure Cloud Shell

| Параметр | Пример и ссылка |

|---|---|

| Нажмите кнопку Попробовать в правом верхнем углу блока с кодом. При нажатии кнопки Попробовать код не копируется в Cloud Shell автоматически. | |

| Перейдите по адресу https://shell.azure.com или нажмите кнопку Запуск Cloud Shell, чтобы открыть Cloud Shell в браузере. | |

| Нажмите кнопку Cloud Shell в строке меню в правом верхнем углу окна портала Azure. |

Чтобы выполнить код из этой статьи в Azure Cloud Shell, выполните следующие действия:

-

Запустите Cloud Shell.

-

В блоке кода нажмите кнопку Копировать, чтобы скопировать код.

-

Вставьте код в окно сеанса Cloud Shell, нажав клавиши CTRL+SHIFT+V в Windows и Linux или CMD+SHIFT+V в macOS.

-

Нажмите клавишу ВВОД, чтобы выполнить код.

Чтобы установить и использовать PowerShell локально для работы с этой статьей, вам понадобится модуль Azure PowerShell 1.0.0 или более поздней версии. Чтобы узнать версию, выполните команду . Если вам необходимо выполнить обновление, ознакомьтесь со статьей, посвященной установке модуля Azure PowerShell. При использовании PowerShell на локальном компьютере также нужно запустить , чтобы создать подключение к Azure.

Разрешения пользователя

Для создания удаленных сеансов и выполнения удаленных команд по умолчанию текущий пользователь должен быть членом группы » Администраторы » на удаленном компьютере или предоставлять учетные данные администратора. В противном случае произойдет сбой команды.

Разрешения, необходимые для создания сеансов и выполнения команд на удаленном компьютере (или в удаленном сеансе на локальном компьютере), устанавливаются конфигурацией сеанса (также называемой конечной точкой) на удаленном компьютере, к которому подключается сеанс. В частности, дескриптор безопасности в конфигурации сеанса определяет, кто имеет доступ к конфигурации сеанса и кто может использовать его для подключения.

Дескрипторы безопасности в конфигурациях сеансов по умолчанию, Microsoft. PowerShell, Microsoft. PowerShell32 и Microsoft. PowerShell. Workflow, разрешают доступ только членам группы администраторов .

Если у текущего пользователя нет разрешения на использование конфигурации сеанса, команда для выполнения команды (использующая временный сеанс) или создание постоянного сеанса на удаленном компьютере завершается сбоем. Пользователь может использовать параметр ConfigurationName командлетов, которые создают сеансы, чтобы выбрать другую конфигурацию сеанса, если она доступна.

Члены группы » Администраторы » на компьютере могут определить, кто имеет разрешение на удаленное подключение к компьютеру, изменив дескрипторы безопасности в конфигурациях сеансов по умолчанию и создав новые конфигурации сеанса с разными дескрипторами безопасности.

Дополнительные сведения о конфигурациях сеансов см. в разделе about_Session_Configurations.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

-

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

-

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

-

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Поддерживаемые версии Windows

В следующей таблице приведен список версий PowerShell, сопоставленных с версиями Windows. Эти версии поддерживаются до окончания поддержки версии PowerShell или Windows.

- Обозначение указывает, что версия ОС или PowerShell по-прежнему поддерживается.

- Обозначение указывает, что версия ОС или PowerShell не поддерживается.

- Обозначение 🟡 указывает, что версия PowerShell больше не поддерживается в этой версии ОС.

- Если и версия ОС, и версия PowerShell отмечены , это сочетание поддерживается.

| Windows | 7.0 (LTS) | 7.1 (текущая версия) | 7.2 (LTS-предварительная версия) |

|---|---|---|---|

| Windows Server 2016, 2019 или 2022 | |||

| Windows Server 2012 R2 | |||

| Windows Server Core (2012 R2 или выше) | |||

| Windows Nano Server (1809 или выше) | |||

| Windows Server 2012 | 🟡 | 🟡 | |

| Windows Server 2008 R2 | 🟡 | 🟡 | |

| Windows 11 | |||

| Windows 10 1607 и более поздние версии | |||

| Windows 8.1 |

Примечание

Поддержка конкретной версии Windows определяется политиками жизненного цикла службы поддержки Майкрософт. Дополнительные сведения см. в разделе:

- Вопросы и ответы о жизненном цикле клиента Windows

- Вопросы и ответы о политике современного жизненного цикла

PowerShell поддерживается в Windows для перечисленных ниже архитектур процессора.

| Windows | 7.0 (LTS) | 7.1 (текущая версия) | 7.2 (LTS-предварительная версия) |

|---|---|---|---|

| Nano Server версии 1803+ | x64, ARM32 | X64 | X64 |

| Windows Server 2012 R2+ | x64, x86 | x64, x86 | x64, x86 |

| Windows Server Core 2012 R2+ | x64, x86 | x64, x86 | x64, x86 |

| Клиент Windows 10 или 11 | x64, x86 | x64, x86, ARM64 | x64, x86, ARM64 |

| Клиент Windows 8.1 | x64, x86 | x64, x86 | x64, x86 |

Вы можете проверить версию, которую вы используете, запустив .

Настройка компьютера для удаленного взаимодействия

компьютеры, на которых работают все поддерживаемые версии Windows, могут устанавливать удаленные подключения к и выполнять удаленные команды в PowerShell без какой бы то ни было конфигурации. Однако для получения подключений и разрешения пользователям создавать локальные и удаленные сеансы PowerShell («PSSession») и выполнять команды на локальном компьютере необходимо включить удаленное взаимодействие PowerShell на компьютере.

Windows Server 2012 и более новые выпуски Windows Server по умолчанию включены для удаленного взаимодействия PowerShell. Если параметры изменены, можно восстановить параметры по умолчанию, выполнив командлет.

во всех других поддерживаемых версиях Windows необходимо запустить командлет, чтобы включить удаленное взаимодействие PowerShell.

Функции удаленного взаимодействия PowerShell поддерживаются службой WinRM, которая является реализацией Майкрософт протокола веб-служб для управления (WS-Management). При включении удаленного взаимодействия PowerShell вы изменяете конфигурацию по умолчанию WS-Management и добавляете конфигурацию системы, позволяющую пользователям подключаться к WS-Management.

Чтобы настроить PowerShell для получения удаленных команд:

- Запустите PowerShell с параметром Запуск от имени администратора .

- В командной строке введите следующий текст: .

Чтобы убедиться, что удаленное взаимодействие настроено правильно, выполните команду теста, например следующую команду, которая создает удаленный сеанс на локальном компьютере.

Если удаленное взаимодействие настроено правильно, команда создаст сеанс на локальном компьютере и возвратит объект, представляющий сеанс. Выходные данные должны выглядеть следующим образом:

Если команда завершается ошибкой, обратитесь к разделу about_Remote_Troubleshooting.

Устранение неполадок настройки брандмауэра

Следующие средства и методы могут оказаться полезными при устранении неполадок брандмауэра.

-

Действующее состояние порта является объединением всех правил, связанных с этим портом. Чтобы заблокировать доступ к порту, бывает полезно просмотреть все правила, в которых он упоминается. Просмотрите правила с помощью оснастки MMC «Брандмауэр Windows в режиме повышенной безопасности» и отсортируйте правила для входящего и исходящего трафика по номеру порта.

-

Просмотрите порты, которые активны на компьютере, где запущен SQL Server . В процессе анализа необходимо проверить, на каких портах TCP/IP ожидается передача данных, а также проверить состояние этих портов.

Для определения, на каких портах ожидается передача данных, отобразите активные TCP-подключения и статистику IP-адресов, используя программу командной строки netstat.

Получение списка прослушиваемых TCP/IP-портов

-

Откройте окно командной строки.

-

В командной строке введите netstat -n -a.

При наличии параметра -n служебная программа netstat выводит адреса и номера портов активных подключений TCP в числовом виде. При наличии параметра -a служебная программа netstat выводит порты TCP и UDP, которые прослушиваются компьютером.

-

-

Служебную программу PortQry можно использовать для вывода состояния портов TCP/IP (прослушивается, не прослушивается, фильтруется). Если порт фильтруется, служебная программа может не получить от него ответ. Скачать PortQry можно в Центре загрузки Майкрософт.

Запуск от имени администратора

Для следующих операций удаленного взаимодействия требуются права администратора.

-

Установление удаленного подключения к локальному компьютеру. Такой сценарий обычно называется «замыканием на себя».

-

Управление конфигурациями сеансов на локальном компьютере.

-

Просмотр и изменение параметров WS-Management на локальном компьютере. Это параметры в узле LocalHost на диске WSMAN:.

Для выполнения этих задач необходимо запустить PowerShell с параметром «Запуск от имени администратора», даже если вы являетесь членом группы » Администраторы » на локальном компьютере.

в Windows 7 и Windows Server 2008 R2 для запуска PowerShell с параметром » запуск от имени администратора » выполните следующие действия.

- Нажмите кнопку Пуск, выберите пункт Все программы, затем стандартные, а затем щелкните папку PowerShell.

- Щелкните правой кнопкой мыши PowerShell и выберите команду Запуск от имени администратора.

для запуска Windows PowerShell с параметром запуск от имени администратора :

- Нажмите кнопку Пуск, выберите пункт Все программы, а затем щелкните папку PowerShell.

- Щелкните правой кнопкой мыши PowerShell и выберите команду Запуск от имени администратора.

параметр запуск от имени администратора также доступен в других записях обозревателя Windows для PowerShell, включая ярлыки. Просто щелкните элемент правой кнопкой мыши и выберите команду Запуск от имени администратора.

При запуске PowerShell из другой программы, например Cmd.exe, используйте команду Запуск от имени администратора , чтобы запустить программу.