Установка

Стандартное ядро Arch Linux скомпилировано с поддержкой iptables. Необходимо лишь установить набор пользовательских утилит, которые собраны в пакет . Поскольку данный пакет является косвенной зависимостью мета-пакета , то он по умолчанию должен быть установлен в системе.

Консольные

Arno’s firewall — безопасный межсетевой экран как для одиночной машины, так и для разрозненной сети. Лёгок в настройке, удобен в использовании, хорошо кастомизируется. Поддерживает: NAT и SNAT, проброс портов, ADSL ethernet-модемы со статическими и динамическими IP-адресами, фильтрацию MAC-адресов, обнаружение скрытого сканирования портов, DMZ и DMZ-2-LAN пересылку, защиту от SYN/ICMP флуда, обширное логирование с временными ограничениями для предотвращения засорения логов, все IP-протоколы и технологии VPN вроде IPsec, плагины для расширения функциональности.

ferm — инструмент для обслуживания комплексных межсетевых экранов, помогающий избежать необходимости переписывать сложные правила снова и снова. Позволяет сохранить целый набор правил в одном файле и загрузить его всего одной командой. Настройка экрана производится посредством специального языка, наподобие языка программирования, с помощью уровней и списков.

FireHOL — не только программа для создания межсетевого экрана, но и специальный язык для задания его настроек. Делает даже тонкую настройку экрана лёгкой — как вам бы и хотелось.

Firetable — инструмент для межсетевого экрана iptables. Каждый сетевой интерфейс настраивается отдельно в соответствии с собственным файлом настроек, синтаксис которого понятен и удобен.

firewalld (firewall-cmd) — демон и консольный интерфейс для настройки сети, зональной политики и правил межсетевого экрана.

Shorewall — высокоуровневый инструмент для настройки Netfilter. Требования к экрану/шлюзу описываются посредством записей в наборе файлов настроек.

Uncomplicated Firewall — простой интерфейс для iptables.

PeerGuardian (pglcmd) — ориентированное на приватность firewall-приложение. Занимается блокировкой входящих и исходящих подключений на основе огромного чёрного списка (тысячи или даже миллионы IP-диапазонов).

Vuurmuur — мощный менеджер сетевого экрана. Лёгкая в освоении настройка, которая позволяет создавать как простые, так и сложные конфигурации межсетевого экрана. Для настройки есть графический интерфейс на основе ncurses, который позволяет осуществлять безопасное удалённое администрирование через SSH или консоль. Vuurmuur поддерживает ограничение трафика, имеет мощную систему мониторинга, которая позволяет администратору следить за логами, подключениями и использованием пропускной способности в режиме реального времени.

Servicewall — простой адаптивный фронтенд для iptables; позволяет определять список служб, поторым разрешено устанавливать соединение с определённым доменом, а также автоматичеки переключать профили при необходимости. Использует определения служб, предоставляемые jhansonxi и используемые в том числе в ufw. При ведении логов journald со списком заблокированных пакетов полагается на ulogd; содержит фреймворк анализа пакетов с упором на ограничение доступа к логам.

Графические

Firewall Builder — графический интерфейс для настройки и управления межсетевыми экранами, работает с iptables (netfilter), ipfilter, pf, ipfw, Cisco PIX (FWSM, ASA), а также с маршрутизаторами Cisco с поддержкой Extended ACL. Запускается на Linux, FreeBSD, OpenBSD, Windows и macOS, может управлять как локальными, так и удалёнными межсетевыми экранами.

firewalld (firewall-config) — демон и графический интерфейс для настройки сети, зональной политики и правил межсетевого экрана.

Gufw — графический GTK-интерфейс для ufw, который, в свою очередь, является интерфейсом командной строки для iptables (gufw–>ufw–>iptables), лёгкий и простой в использовании.

PeerGuardian GUI (pglgui) — ориентированное на приватность firewall-приложение. Занимается блокировкой входящих и исходящих подключений на основе огромного чёрного списка (тысячи или даже миллионы IP-диапазонов).

Автозагрузка правил iptables

1. Загрузка правил с помощью скрипта

Сохраненные правила с помощью утилиты iptables-save можно восстанавливать с помощью скрипта, запускаемого при каждом запуске операционной системы. Для этого необходимо выполнить следующие действия:

Сохранить набор правил межсетевого экрана с помощью команды:

Для запуска набора правил при старте операционной системы перед включением сетевого интерфейса мы создаем новый файл с помощью команды:

Заметим — в сети есть много вариантов места размещения скрипта на локальной машине, но я считаю именно размещение в папке if-pre-up.d наиболее верным, так как при этом скрипт будет выполнятся перед включением сетевого интерфейса. Добавляем в данный файл следующий скрипт:

Сохраняем файл iptables Ctrl+O. Выходим из editor Ctrl+X. Устанавливаем необходимые права для созданного файла:

Перезагружаем компьютер и проверяем результат для таблицы filter с помощью команды:

Для обеспечения безопасности необходимо, чтобы конфигурация iptables применялась до запуска сетевых интерфейсов, сетевых служб и маршрутизации. Если данные условия не будут соблюдены — появляется окно уязвимости между загрузкой операционной системы и правил защиты межсетевого экрана. Для реализации такого варианта защиты можно использовать пакет iptables-persistent.

2. Автозагрузка правил iptables-persistent

По умолчанию данный пакет не установлен в операционной системе. Данный вариант реализации автозапуска конфигурации возможен в операционных системах Debian, Ubuntu. Для установки пакета требуется выполнить команду:

Этот пакет впервые стал доступен в Debian (Squeeze) и Ubuntu (Lucid). Используемые этим пакетом правила iptables хранятся в следующих директориях:

- /etc/iptables/rules.v4 для набора правил протокола IPv4;

- /etc/iptables/rules.v6 для набора правил протокола IPv6.

Но они должны быть сохранены в понятном утилите iptables-persistent виде.

Требования к формату данных файлах не задокументированны, что создает некоторые сложности для создания этих файлов вручную. Их можно создать с помощью dpkg-reconfigure:

Или можно использовать iptables-save и ip6tables-save:

Если мы были внимательны при установке пакета, то мы должны были заметить в Debian 10 и последних версиях Ubuntu пакет-зависимость для iptables-persistent: netfilter-persistent, устанавливаемых с нужным нам пакетом. Можно по адресу https://packages.ubuntu.com посмотреть содержимое пакета iptables-persistent, и мы заметим, что на текущий момент пакет называется iptables-persistent, а основные файлы уже относятся к пакету netfilter-persistent.

Утилита netfilter-persistent тоже позволяет управлять автозагрузкой правил. Вот её синтаксис:

sudo netfilter-persistent

Где может принимать следующие значения:

- start — вызывает все плагины с параметром start, для загрузки правил в netfilter;

- stop — если настроена конфигурация сброса настроек Netfilter при остановке плагина, сбрасывает все настройки firewall на значения по умолчанию. Иначе просто выдает предупреждение;

- flush — плагины вызываются с параметром flush, что приводит к сбросу правил межсетевого экрана на значения по умолчанию;

- save — вызывает плагины с параметром save, позволяя сохранить значения правил брандмауэра в файлы на диске;

- reload — не задокументированный параметр, возникали случаи когда параметр start не срабатывал, помогал вызов этого параметра для загрузки правил из файла на диске;

Значит, чтобы сохранить правила мы можем вызвать следующую команду:

Для загрузки же сохраненных правил мы можем использовать команду:

Замечание После установки netfilter-persistent система при использовании iptables и формата хранения файлов, связанного с ним, начинает при работе выдавать предупреждение

Это связано с наличием новой утилиты настройки и редактирования правил Netfilter — nftables, для миграцию на эту утилиту старых правил iptables можно использовать автоматический транслятор правил iptables-translate. Но это уже тема для отдельной статьи.

Форвардинг портов на другую машину

По сути форвардинг портов на другую машину не отличается от форварда портов в пределах одной машины, но по существу это не одно и то же, поскольку пакеты будут передаваться не в пределах одной машины, как в случае с loopback-интерфейсом, когда фактически пакеты транслируются в пределах сетевого стека. Обычно форвардинг портов производится с определенного порта внешнего интерфейса на определенный порт машины во внутренней сети, поэтому между сетевыми интерфейсами должен быть настроен форвардинг. Например, проброс порта 3389 для работы удаленного рабочего стола (RDP) с внешнего сетевого интерфейса (192.168.100.25) на порт 3389 на одну из машин во внутренней сети (192.168.0.15):

iptables -t nat -A PREROUTING -d 192.168.100.25/32 -p tcp -m tcp --dport 3389 -j DNAT --to-destination 192.168.0.15:3389 iptables -t nat -A POSTROUTING -s 192.168.0.15/32 -p tcp -m tcp --dport 3389 -j SNAT --to-source 192.168.100.25

Показать статус

# iptables -L -n -v

Примерный вывод команды для неактивного файрвола:

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination

Для активного файрвола:

Chain INPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 state INVALID

394 43586 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

93 17292 ACCEPT all -- br0 * 0.0.0.0/0 0.0.0.0/0

1 142 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

Chain FORWARD (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 ACCEPT all -- br0 br0 0.0.0.0/0 0.0.0.0/0

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 state INVALID

0 0 TCPMSS tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp flags:0x06/0x02 TCPMSS clamp to PMTU

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 wanin all -- vlan2 * 0.0.0.0/0 0.0.0.0/0

0 0 wanout all -- * vlan2 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- br0 * 0.0.0.0/0 0.0.0.0/0

Chain OUTPUT (policy ACCEPT 425 packets, 113K bytes)

pkts bytes target prot opt in out source destination

Chain wanin (1 references)

pkts bytes target prot opt in out source destination

Chain wanout (1 references)

pkts bytes target prot opt in out source destination

Где:

-L : Показать список правил. -v : Отображать дополнительную информацию. Эта опция показывает имя интерфейса, опции, TOS маски. Также отображает суффиксы 'K', 'M' or 'G'. -n : Отображать IP адрес и порт числами (не используя DNS сервера для определения имен. Это ускорит отображение).

Настройка iptables на Linux: Что такое iptables?

Iptables — утилита брандмауэра командной строки, которая использует цепную политику для разрешения или блокирования трафика. Когда соединение пытается установить себя в вашей системе, iptables ищет правило в своем списке, чтобы соответствовать ему. Если он не находит его, он прибегает к действию по умолчанию.

Iptables почти всегда поставляется с предустановленной версией на любом дистрибутиве Linux. Чтобы обновить / установить его, просто загрузите пакет iptables:

Есть GUI-альтернативы iptables, такие как Firestarter, но iptables не так уж и сложно, если вы выполните буквально несколько команд. Будьте предельно осторожными при настройке правил iptables, особенно если вы используете SSH’d на сервере, потому что одна неправильная команда может надолго заблокировать вас до тех пор, пока она не будет вручную зафиксирована на физической машине.

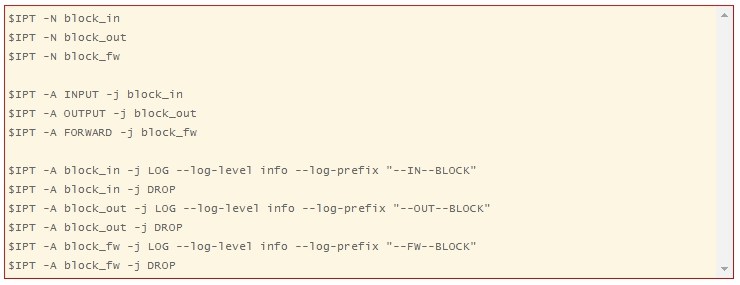

Включение логов

Во время настройки полезно включить логи, чтобы мониторить заблокированные пакеты и выяснять, почему отсутствует доступ к необходимым сервисам, которые мы вроде бы уже открыли. Я отправляю все заблокированные пакеты в отдельные цепочки (block_in, block_out, block_fw), соответствующие направлению трафика и маркирую в логах каждое направление. Так удобнее делать разбор полетов. Добавляем следующие правила в самый конец скрипта, перед сохранением настроек:

Все заблокированные пакеты вы сможете отследить в файле /var/log/messages.

После того, как закончите настройку, закомментируйте эти строки, отключив логирование. Обязательно стоит это сделать, так как логи очень быстро разрастаются. Практического смысла в хранении подобной информации лично я не вижу.

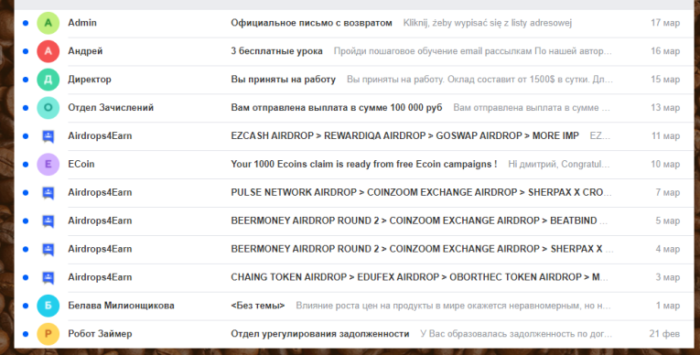

Чем опасен спам и фишинг? Как от них защититься?

Эти разновидности интернет-угроз массово распространены по всему миру. Электронные почтовые ящики пользователей завалены подозрительными письмами от неизвестных отправителей. Зачастую в этих письмах присутствуют опасные вложения с вредоносным кодом.

Фишинг более хитрый мошеннический способ. Рассылка производится от клонов официальных интернет-ресурсов. Обычный пользователь может не заметить подмены и отправить данные своей банковской карты, паспортные данные злоумышленникам.

Для защиты от спама и фишинга следует:

- не открывать подозрительные электронные письма, сразу удаляя их;

- завести разные почтовые ящики под различные цели;

- не рекомендуется публиковать в открытом доступе адреса своей электронной почты. Это особенно актуально для социальных сетей и форумов.

Полностью искоренить данную проблему также невозможно, но в последние годы специалистами отрасли отмечен спад спамерских и фишинговых атак по всему миру.

Папка со спамом

Обработка источника соединения

Идем дальше. соединение по определенным портам нам необходимо не со всем Интернетом, а с определенными машинами, с определенными IP-адресами. Поэтому мы можем немного усложнить правила, добавив в них адрес источника пакетов.

iptables -t filter -A INPUT -s 123.123.123.123 -p tcp -m tcp --dport 22 -j ACCEPT

Данное правило позволяет принимать пакеты на 22 порт по протоколу TCP только из источника с адресом 123.123.123.123, на это указывает параметр «-s» (source, источник). Таким образом вы можете ограничить соединения с сервером по SSH одним определенным IP-адресом, либо определенной подсетью, если укажете маску подсети, из которой разрешены соединения вместо отдельного IP-адреса.

Если у вас всегда используется один и тот же почтовый шлюз, через который ваш сервер отправляет почту, то вы можете, например, ограничить соединения с порта 25/tcp, указав этот шлюз в качестве источника.

Установка последней версии браузера и постоянное обновление

Использование последней версии браузера и постоянное его обновление – это два основных способа предотвращения проблем в Интернете.

В большинстве случаев последняя версия браузера содержит исправления проблем безопасности и новые функции, которые помогут защитить ваш компьютер и конфиденциальную информацию во время работы в Интернете.

Если вы используете браузер Internet Explorer, обновления для него можно получать автоматически с помощью службы Windows Update. Если компьютер не настроен на автоматическое получение обновлений, можно запросить обновления вручную с помощью Internet Explorer. Для этого нажмите кнопку Безопасность и выберите Windows Update. Для проверки наличия обновлений следуйте инструкциям на экране.

Включение функций безопасности браузера

Большинство веб-браузеров имеют функции безопасности, благодаря которым работа в Интернете становится безопаснее

Поэтому важно узнать, какие функции безопасности имеет браузер, и убедиться, что они включены

Если вы используете браузер Internet Explorer, ознакомьтесь с доступными функциями безопасности:

- Во время работы в Интернете фильтр SmartScreen помогает защитить компьютер от фишинговых атак, мошенничества, а также фальшивых и вредоносных веб-сайтов. Дополнительные сведения см. Фильтр SmartScreen.

- Выделение домена позволяет быстрее увидеть настоящие ссылки на сайтах, которые вы посещаете. Это помогает избежать перехода к обманчивым или фишинговым сайтам, которые используют недействительные ссылки, чтобы запутать пользователей. Во время посещения настоящего домена его адрес выделяется в строке адреса.

- Надстройки позволяют включить или отключить дополнительные компоненты браузера и удалить ненужные элементы управления ActiveX.

- Фильтр перекрестных межсайтовых сценариев (XSS) помогает предотвращать атаки фишинга и мошеннических сайтов, которые могут пытаться похитить личную или финансовую информацию.

- Безопасное 128-битное соединение (SSL) для просмотра безопасных веб-сайтов. Позволяет устанавливать в Internet Explorer шифрование подключения к веб-сайтам банков, онлайн-магазинов, медицинских учреждений и других организаций, обрабатывающих конфиденциальную информацию клиентов.

Настройка фаервола

Для управления правилами фаервола я использую скрипт. Создадим его:

# mcedit /etc/iptables.sh

Далее будем наполнять его необходимыми правилами. Я буду разбирать все значимые части скрипта, а полностью его приведу в виде текстового файла в конце статьи. Правила сделаны в виде картинок, чтобы запретить копирование и вставку. Это может привести к ошибкам в работе правил, с чем я сам столкнулся во время подготовки статьи.

Мы рассмотрим ситуацию, когда сервер является шлюзом в интернет для локальной сети.

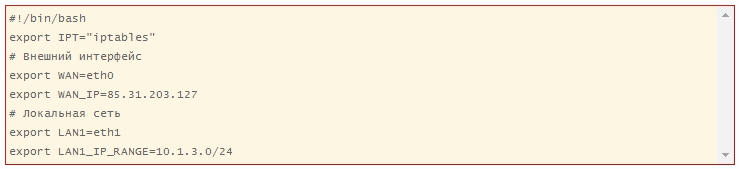

Первым делом зададим все переменные, которые будем использовать в скрипте. Это не обязательно делать, но рекомендуется, потому что удобно переносить настройки с сервера на сервер. Достаточно будет просто переназначить переменные.

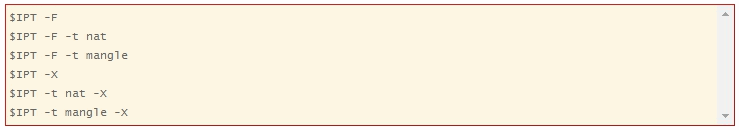

Перед применением новых правил, очищаем все цепочки:

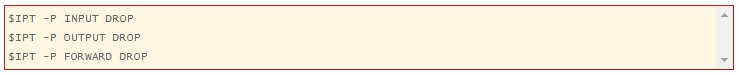

Блокируем весь трафик, который не соответствует ни одному из правил:

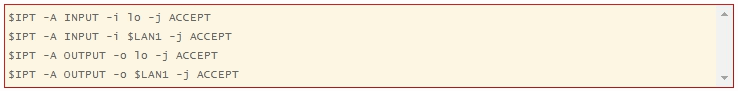

Разрешаем весь трафик локалхоста и локалки:

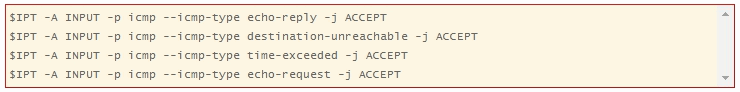

Разрешаем делать ping:

Если вам это не нужно, то не добавляйте разрешающие правила для icmp.

Открываем доступ в инет самому серверу:

![]()

Если вы хотите открыть все входящие соединения сервера, то добавляйте дальше правило:

![]()

Делать это не рекомендуется, привожу просто для примера, если у вас появится такая необходимость.

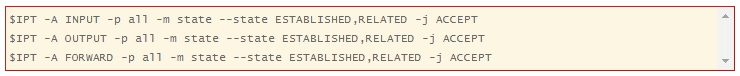

Дальше разрешим все установленные соединения и дочерние от них. Так как они уже установлены, значит прошли через цепочки правил, фильтровать их еще раз нет смысла:

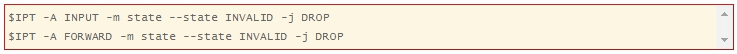

Теперь добавим защиту от наиболее распространенных сетевых атак. Сначала отбросим все пакеты, которые не имеют никакого статуса:

Блокируем нулевые пакеты:

![]()

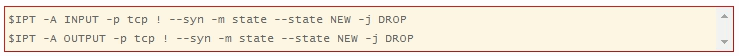

Закрываемся от syn-flood атак:

Следом за этими правилами рекомендуется поставить правила на запрет доступа с определенных IP, если у вас имеется такая необходимость. Например, вас задолбал адрес 84.122.21.197 брутом ssh. Блокируем его:

![]()

Если вы не ставите ограничений на доступ из локальной сети, то разрешаем всем выход в интернет:

![]()

Следом запрещаем доступ из инета в локальную сеть:

![]()

Чтобы наша локальная сеть пользовалась интернетом, включаем nat:

![]()

Чтобы не потерять доступ к серверу, после применения правил, разрешаем подключения по ssh:

![]()

И в конце записываем правила, чтобы они применились после перезагрузки:

![]()

Мы составили простейший конфиг, который блокирует все входящие соединения, кроме ssh и разрешает доступ из локальной сети в интернет. Попутно защитились от некоторых сетевых атак.

Сохраняем скрипт, делаем исполняемым и запускаем:

# chmod 0740 /etc/iptables.sh # /etc/iptables.sh

Выполним просмотр правил и проверим, все ли правила на месте:

# iptables -L -v -n

Обращаю ваше внимание — применять правила нужно лишь в том случае, если у вас имеется доступ к консоли сервера. При ошибке в настройках вы можете потерять доступ

Убедитесь, что в нештатной ситуации вы сможете отключить фаервол и скорректировать настройки.

Минимальный набор правил iptables для шлюза

Задача: 1. Раздать интернет в локальную сеть при помощи NAT’а. 2. Разрешить обращение машин из локальной сети к внешним HTTP, HTTPS и DNS серверам 3. Пробросить порт на веб сервер, находящийся в этой локальной сети.

### Переменные

# Интерфейс, смотрящий в интернет

INET_IF="eth0"

# Белый IP адрес, принадлежащий $INET_IF

INET_IP="x.x.x.x"

# TCP порты, по которым разрешено ходить в интернет машинам из локальной сети

FORWARD_TCP_PORTS="53,80,443"

# UDP порты, по которым разрешено ходить в интернет машинам из локальной сети

FORWARD_UDP_PORTS="53"

# Локальная сеть

LOCAL_NET="192.168.0.0/24"

# IP адрес локального веб сервера

WEB_SERVER="192.168.0.10"

# Путь до sysctl

SYSCTL="/sbin/sysctl -w"

# Включить в ядре форвард IPv4 пакетов

if

then

echo "1" > /proc/sys/net/ipv4/ip_forward

else

$SYSCTL net.ipv4.ip_forward="1"

fi

### Правила по умолчанию

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

### INPUT

# Разрешить входящие соединения с локалхоста

iptables -A INPUT -i lo -j ACCEPT

# Разрешить принимать уже установленные соединения

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# Разрешить SSH

iptables -A INPUT -p TCP --dport 22 -j ACCEPT

### FORWARD

# Разрешить уже установленные пересылаемые соединения

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

# Разрешить машинам локальной сети ходить в интернет по указанным TCP портам

iptables -A FORWARD -p TCP -s $LOCAL_NET -m multiport --dport $FORWARD_TCP_PORTS -j ACCEPT

iptables -A FORWARD -p TCP -d $LOCAL_NET -m multiport --dport $FORWARD_TCP_PORTS -j ACCEPT

# Разрешить машинам локальной сети ходить в интернет по указанным UDP портам

iptables -A FORWARD -p UDP -s $LOCAL_NET -m multiport --dport $FORWARD_UDP_PORTS -j ACCEPT

iptables -A FORWARD -p UDP -d $LOCAL_NET -m multiport --dport $FORWARD_UDP_PORTS -j ACCEPT

### NAT

# Включить NAT для локальной подсети

iptables -t nat -A POSTROUTING -s $LOCAL_NET -o $INET_IF -j SNAT --to-source $INET_IP

# Пробросить порт на локальный веб сервер

iptables -t nat -A PREROUTING -p TCP -d $INET_IP --dport 80 -j DNAT --to-destination $WEB_SERVER:80

Надо отметить, что если пробрасывается порт, отличный от списка $FORWARD_TCP_PORTS, то необходимо его туда добавить, т.к. он будет дропаться политикой по умолчанию.В итоге, скрипт iptables для шлюза будет выглядеть следующим образом. Отличается от предыдущих правил.

#!/bin/sh

# Очистить все правила

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

iptables -t nat -P PREROUTING ACCEPT

iptables -t nat -P POSTROUTING ACCEPT

iptables -t nat -P OUTPUT ACCEPT

iptables -t mangle -P PREROUTING ACCEPT

iptables -t mangle -P OUTPUT ACCEPT

iptables -F

iptables -t nat -F

iptables -t mangle -F

iptables -X

iptables -t nat -X

iptables -t mangle -X

### Переменные

# Интерфейс, смотрящий в интернет

INET_IF="eth0"

# Белый IP адрес, принадлежащий $INET_IF

INET_IP="x.x.x.x"

# Локальная сеть

LOCAL_NET="192.168.0.0/24"

# IP адрес локального веб сервера

WEB_SERVER="192.168.0.10"

# Включить в ядре форвард IPv4 пакетов

# Путь до sysctl

SYSCTL="/sbin/sysctl -w"

if

then

echo "1" > /proc/sys/net/ipv4/ip_forward

else

$SYSCTL net.ipv4.ip_forward="1"

fi

### Правила по умолчанию

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

### INPUT

# Разрешить входящие соединения с локалхоста

iptables -A INPUT -i lo -j ACCEPT

# Разрешить принимать уже установленные соединения

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# Разрешить SSH только из локальной сети

iptables -A INPUT -p TCP -s $LOCAL_NET --dport 22 -j ACCEPT

# Разрешить запросы к кэширующему DNS серверу только из локальной сети

iptables -A INPUT -p TCP -s $LOCAL_NET --dport 53 -j ACCEPT

iptables -A INPUT -p UDP -s $LOCAL_NET --dport 53 -j ACCEPT

### FORWARD

# Разрешить уже установленные пересылаемые соединения

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

# TCP порты, по которым разрешено ходить в интернет машинам из локальной сети

FORWARD_TCP_PORTS="80,443"

# Разрешить машинам локальной сети ходить в интернет по указанным TCP портам

iptables -A FORWARD -p TCP -s $LOCAL_NET -m multiport --dport $FORWARD_TCP_PORTS -j ACCEPT

iptables -A FORWARD -p TCP -d $LOCAL_NET -m multiport --dport $FORWARD_TCP_PORTS -j ACCEPT

### NAT

# Включить NAT для локальной подсети

iptables -t nat -A POSTROUTING -s $LOCAL_NET -o $INET_IF -j SNAT --to-source $INET_IP

# Пробросить порт на локальный веб сервер на нестандартный порт

iptables -t nat -A PREROUTING -p TCP -d $INET_IP --dport 80 -j DNAT --to-destination $WEB_SERVER:8090

Чем могут быть опасны покупки в интернете? Как обезопасить себя?

Мошенники стали активно использовать этот вид заработка на доверчивых покупателях в сети. Современные торговые площадки позволяют быстро приобретать и продавать товары. Указывая свой номер телефона или адрес электронной почты, пользователь уже подвергает себя потенциальной опасности.

Для защиты от подобных угроз необходимо:

- не отвечать на подозрительные сообщения;

- не оставлять и не сообщать персональные данные;

- Нигде не сохранять CVC-код с банковской карты.

Многие интернет-сервисы поддерживают режим безопасной сделки, в рамках которой владелец платформы за небольшой процент обеспечивает оплату и получение товара обеим сторонам сделки.

Именованные наборы

Nftables также поддерживает мутабельные именованные наборы. Для их создания необходимо указать тип элементов, которые будут в них содержаться. Например, типы могут быть такими: ipv4_addr, inet_service, ether_addr.

Давайте создадим пустой набор.

Чтобы сослаться на набор в правиле используйте символ @ и имя набора после него. Следующее правило будет работать как черный список для IP-адресов в нашем наборе.

Конечно, это не особо эффективно, так как в наборе пусто. Давайте добавим в него несколько элементов.

Однако попытка добавить диапазон значений приведет к ошибке.

Чтобы использовать диапазоны в наборах, нужно создать набор с использованием флагов интервалов. Так нужно, чтобы ядро заранее знало, какой тип данных будет храниться в наборе, чтобы использовать соответствующую структуру данных.

Configuration on Startup for NetworkManager

NetworkManager includes the ability to run scripts when it activates or deactivates an interface. To save iptables rules on shutdown, and to restore them on startup, we are going to create such a script. To begin, press Alt+F2 and enter this command:

For Ubuntu:

gksudo gedit /etc/NetworkManager/dispatcher.d/01firewall

For Kubuntu:

kdesu kate /etc/NetworkManager/dispatcher.d/01firewall

Then, paste this script into your editor, save, and exit the editor.

if [ -x /usr/bin/logger ]; then

LOGGER="/usr/bin/logger -s -p daemon.info -t FirewallHandler"

else

LOGGER=echo

fi

case "$2" in

up)

if [ ! -r /etc/iptables.rules ]; then

${LOGGER} "No iptables rules exist to restore."

return

fi

if [ ! -x /sbin/iptables-restore ]; then

${LOGGER} "No program exists to restore iptables rules."

return

fi

${LOGGER} "Restoring iptables rules"

/sbin/iptables-restore -c < /etc/iptables.rules

;;

down)

if [ ! -x /sbin/iptables-save ]; then

${LOGGER} "No program exists to save iptables rules."

return

fi

${LOGGER} "Saving iptables rules."

/sbin/iptables-save -c > /etc/iptables.rules

;;

*)

;;

esac

Finally, we need to make sure NetworkManager can execute this script. In a terminal window, enter this command:

sudo chmod +x /etc/NetworkManager/dispatcher.d/01firewall