Введение

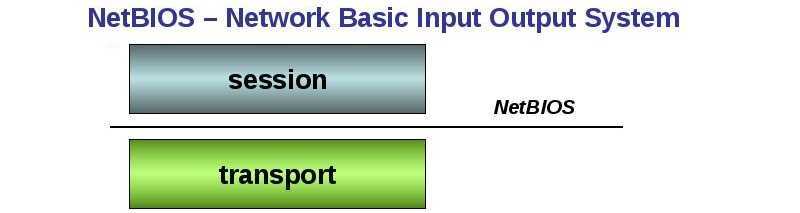

NetBIOS (Network Basic Input/Output System) — коммуникационный протокол для работы в локальных сетях. Был разработан фирмой Sytek Corporation по заказу IBM в 1983 году. Включает в себя интерфейс сеансового уровня (NetBIOS interface). Интерфейс NetBIOS представляет собой стандартный интерфейс разработки приложений (API) для обеспечения сетевых операций ввода/вывода и управления нижележащим транспортным протоколом.

NetBIOS может использовать в качестве транспортного протоколы TCP/IP, Net BEUI а также NWLink от Novell NetWare. При этом результирующий протокол может обозначаться соотвественно :

- Net BT или NBT- NetBIOS через TCP/IP – наиболее распространен;

- NBF – NetBIOS через Net BEUI;

- NwlnkNB – NetBIOS через NwLink. Иногда встречается обозначение NwlnkIpx которое соответствует передаче данных коммуникационным протоколом IPX/SPX через NwLink, не имеет отношения к контексту данной статьи.

NetBIOS обеспечивает:

- Регистрацию и проверку сетевых имен

- Установление и разрыв соединений

- Cвязь с гарантированной доставкой информации

- Связь с негарантированной доставкой информации

- Поддержку управления и мониторинга драйвера и сетевой карты

Разведка

Начальная стадия — сбор информации об объекте исследования для дальнейшего анализа. От качества этой фазы во многом зависит успешность планируемой атаки. Мы соберем необходимые сведения, которые определят вектор проникновения в систему.

Nmap

Следуя хорошему тону, сперва аккуратно «прощупаем» виртуалку на предмет открытых портов с помощью Nmap: пока не используем тяжелую артиллерию — скриптовые обвесы NSE и определение версий запущенных сервисов, иначе время сканирования существенно увеличилось бы. Задаем интенсивность в 5000 пакетов в секунду (имеет смысл, когда работаешь с хостом на Windows, к которому, помимо тебя, одновременно стучится еще сотня-другая пользователей HTB) и на всякий случай запросим отчеты во всех форматах (, , ) с помощью флага .

root@kali:~# nmap -n -vvv -sS -Pn —min-rate 5000 -oA nmap/initial 10.10.10.100

Смотрим отчет.

root@kali:~# cat nmap/initial.nmap

Значение TTL еще раз подтверждает, что это тачка с Windows. Много открытых портов, много сервисов. Повысим детализацию и узнаем версии всего того, что запущено, задействовав заодно флаг . Он добавит к сканированию дефолтные скрипты из арсенала NSE.

root@kali:~# nmap -n -vvv -sS -sV -sC -oA nmap/version —stylesheet nmap-bootstrap.xsl 10.10.10.100

root@kali:~# cat nmap/version.nmap

Другие возможные причины

В остальном, ошибки могут проявиться из-за:

- Драйверов на сетевой или Wi-Fi адаптер. В «Диспетчере устройств» может показывать, что с драйвером все в порядке и установлены все последние обновления. Но если возникает подобная проблема, попробуйте установить другой драйвер:

- Зайдите в «Диспетчер устройств» (ПКМ по Пуск) → Сетевые адаптеры → Свойства → вкладка «Драйвер» → Откатить до предыдущей версии.

- Если откатить до предыдущей версии не возможно, найдите официальный драйвер (сетевой карты или материнской платы), что предоставляется производителем и установите вручную (удалив в «Диспетчере устройств» старый).

- Учетной записи Microsoft. Подключенный профиль приводил к сбоям в работе сети. При использовании локальной учетной записи проблема исчезала. Если обнаружили такую закономерность и у себя, попробуйте выполнить восстановление системы, а также скачать все последние обновления.

- Включенного в настройках самого роутера типа подключения к интернету «DHCP сервер». Проверьте поведение сети, если изменить тип подключения.

- Включенного протокола установленного или удаленного ПО. Зайдите в свойства адаптера и отключите работу всех протоколов, кроме TCP/IPv4. Методом исключения определите, какой приводит к сбою. Например, включен протокол ESET Smart Screen, хотя антивирус с ПК удален.

Открытие редактора групповой политики из консоли управления — 4 способ

Еще один способ: использование консоли управления Microsoft — MMC (Microsoft Management Console). Мы запустим политику локального компьютера в качестве оснастки консоли.

Выполните последовательные шаги:

- Нажмите на клавиши клавиатуры «Win» «R».

- В окне «Выполнить» введите «mmc» (без кавычек).

- Нажмите на клавишу «Enter».

- В открывшемся окне «Консоль 1 – » войдите в меню «Файл», выберите пункт «Добавить или удалить оснастку…».

- В окне «Добавление и удаление оснасток», в области «Доступные оснастки» выберите «Редактор объектов групповой политики», а затем нажмите на кнопку «Добавить».

- В окне «Выбор объекта групповой политики» нажмите на кнопку «Готово».

- В окне «Добавление и удаление оснасток» нажмите на кнопку «ОК».

- В окне «Консоль 1 – » щелкните по оснастке «Политика “Локальный компьютер”» для открытия редактора локальной групповой политики в окне консоли управления.

NetBIOS – устройство и принцип работы

Windows использует данный интерфейс в качестве основной системы сетевого ввода-вывода, а также для возможности установки общего доступа к сетевым устройствам и файлам. Пакеты данных передаются по локальной сети через сеансы эталонной модели взаимодействия открытых систем, и через сетевые протоколы приложения могут обмениваться информацией по ним. Простыми словами, данная система является сетевым протоколом, предназначенным для работы в локальных сетях и обмена сведениями, значениями и другими данными внутри них. Начиная с Windows 2000 модуль поддержки NetBIOS через TCP/IP носит название NetBT.

По протоколу программы находят нужные им ресурсы, передают запросы на получение информации либо отдают собственные данные. Сперва открывается сессия с NetBIOS запросом, задаётся IP-адрес, система определяет подходящий порт для проведения конкретного типа операции (служба имён использует порт 137, дейтаграмм – 138, а сессий – 139), происходит обмен пакетами данных, когда поток прекращается – сессия закрывается. Одно сообщение может занимать до 131071 байт или 131 КБ. В одно время может быть установлено несколько уникальных сессий. NetBIOS адрес имеет следующий вид: IP.**.**.**.**, где под звёздочками – IP-адрес, а под IP – тип осуществляемой операции. Протокол использует собственные команды для проведения обмена данными (send, receive, call, remote program load, session status, reset, hang up, cancel и другие), а также особые примитивы для взаимодействия с дейтаграммами (receive datagram, send datagram, receive broadcast datagram, send broadcast datagram). Крайние узлы NetBIOS подразделяются на следующие типы:

- Широковещательные b-узлы.

- P-узлы точка-точка.

- M-узлы смешанного типа.

В зависимости от IP-адреса, используется конкретный вид запроса, к примеру, для осуществления передачи данных узлами P- и M- будет использован NBNS сервер имён и NBDD сервер распределения дейтаграмм.

Запуск и отключение службы NetworkBIOS

Перед тем, как прекратить работу NetBIOS через TCP/IP, помните, что служба является относительно важной для компьютера и после проведения данной операции не сможет правильно функционировать возможность доступа к сетевому компьютеру по NetBIOS-имени. Если персональный компьютер подключен к сети, не рекомендуется отключать данную службу, чтобы не возникало ошибок

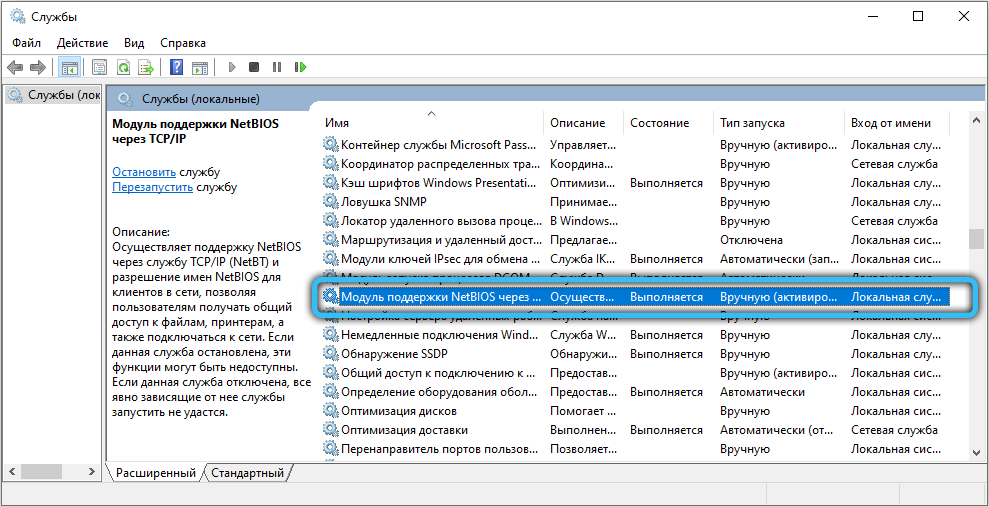

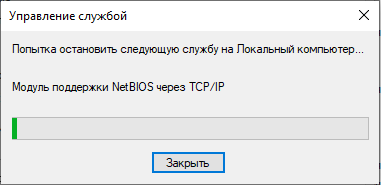

Пользователи задаются вопросом, как узнать статус службы в Windows 10 (и других выпусках). Для того чтобы это сделать, необходимо вызвать системное приложение «Выполнить» при помощи комбинации Win + R, затем ввести в поле «Запустить» значение «services.msc» и нажать ОК. Для удобного поиска можете отсортировать список в алфавитном порядке, щёлкнув на колонку «Имя». Здесь необходимо найти интересующую службу, в нашем случае это «Модуль поддержки NetBIOS» через TCP/IP». Колонка «Состояние» отображает, запущена ли в текущий момент служба или нет. По умолчанию данный модуль находится в запущенном состоянии, если компьютер подключен к сети.

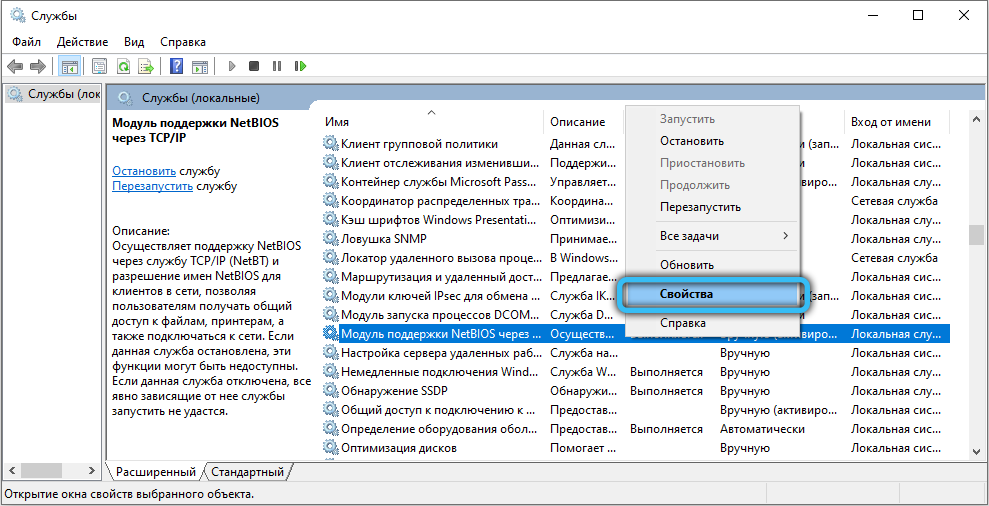

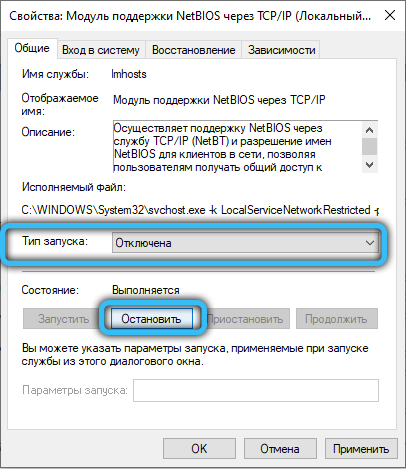

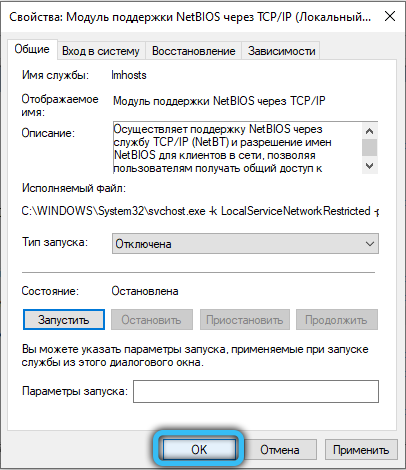

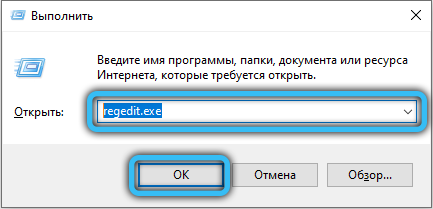

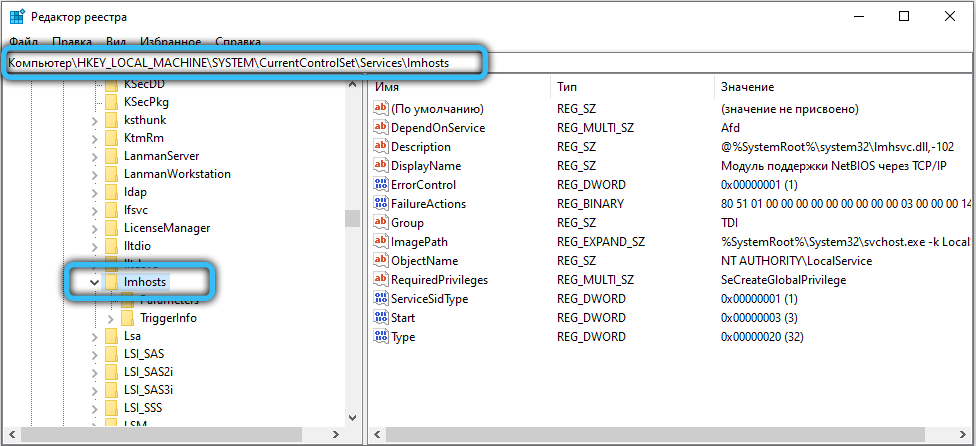

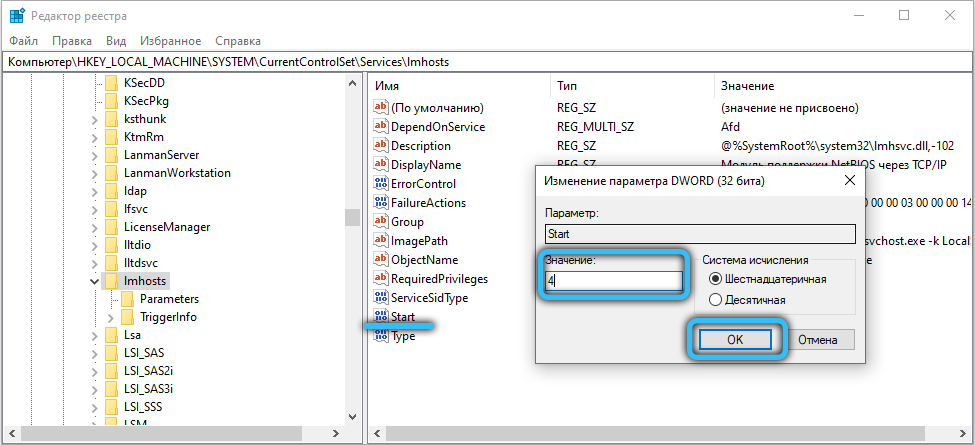

Чтобы отключить NetBIOS, необходимо щёлкнуть правой кнопкой мыши по соответствующему элементу в списке и выбрать пункт «Свойства» в контекстном меню. В настройках службы NetBIOS следует нажать на кнопку «Остановить», а затем установить тип запуска «Отключена» чуть выше (если нужно запустить, то должно быть выбрано «Вручную» либо «Автоматически). Примените изменения, после чего нажмите «ОК и закройте приложение «Службы». Теперь запустите редактор реестра, воспользовавшись комбинацией Win + R и запросив запуск «regedit.exe». Перейдите в каталог «HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/lmhosts» и измените значение атрибута «Start» на «4» (2 – автоматически, 3 – вручную и 4 – отключить, выбирайте в соответствии с желаемым действием) и нажмите ОК, затем нажмите кнопку F5 на клавиатуре. Перезагрузите компьютер и удостоверьтесь, что NetBIOS больше не запускается автоматически.

Исправление работы NetBIOS over TCP/IP в Windows

После обновления операционной системы Windows или удаления антивирусной программы, может произойти сбой в работе протокола (интерфейса) NetBIOS (Network Basic Input/Output System), который отвечает за разрешение уникального имени NetBIOS, определение IP-адреса по имени NetBIOS, идентификацию устройства (хоста) в Сети (Сетевое окружение) операционной системы Windows.

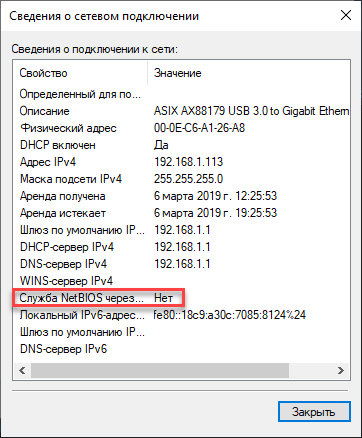

Если в Сети (Сетевое окружение) не происходит регистрация, поиск имени NetBIOS, это значит, что не доходят широковещательные сообщения и запросы до WINS-сервера сетевого адаптера (интерфейса) в Windows, по причине отключения или сбоя NetBIOS over TCP/IP в настройках сетевого адаптера (интерфейса).

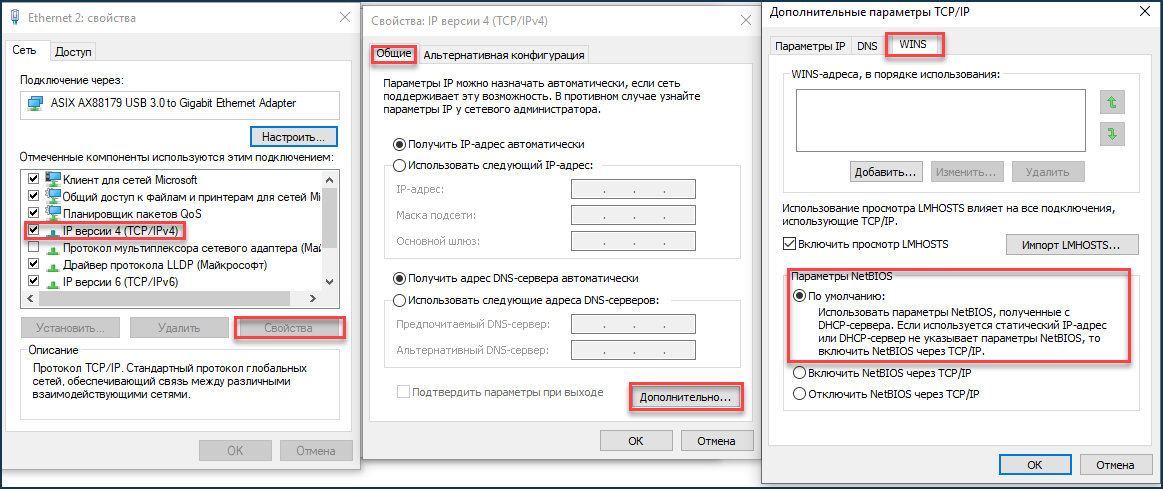

NOTE: Важно! Обязательно проверьте параметры настройки NetBIOS в протоколе IP версии 4 (TCP/IPv4) сетевого адаптера (интерфейса). Откройте «Свойства» протокола «IP версии 4 (TCP/IPv4)», перейдите на вкладку «Общие», нажмите кнопку «Дополнительно

«, откройте вкладку «WINS» и в разделе «Параметры NetBIOS» вы увидите включен ли «NetBIOS через TCP/IP»

Откройте «Свойства» протокола «IP версии 4 (TCP/IPv4)», перейдите на вкладку «Общие», нажмите кнопку «Дополнительно. «, откройте вкладку «WINS» и в разделе «Параметры NetBIOS» вы увидите включен ли «NetBIOS через TCP/IP».

Также статус NetBIOS over TCP/IP сетевого адаптера (интерфейса) можно проверить введя команду в командной строке Windows:

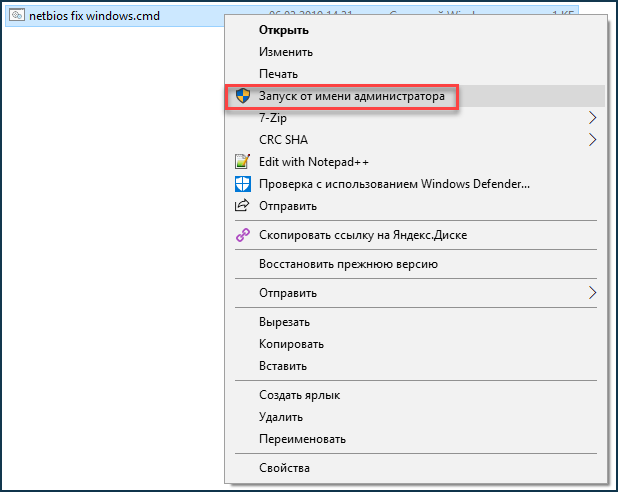

Чтобы исправить работу протокола NetBIOS сетевого адаптера (интерфейса), вам потребуется скачать пакетный файл (bat) netbios_fix_windows.cmd и запустить от имени Администратора. Предварительно извлеките файл из zip-архива.

Будут выполнены команды по удалению (сбросу) разделов системных служб в реестре Windows:

NOTE: Важно! После запуска пакетного файла netbios_fix_windows.cmd потребуется заново подключиться к беспроводной точке доступа. Теперь перейдите к сбросу настроек сети

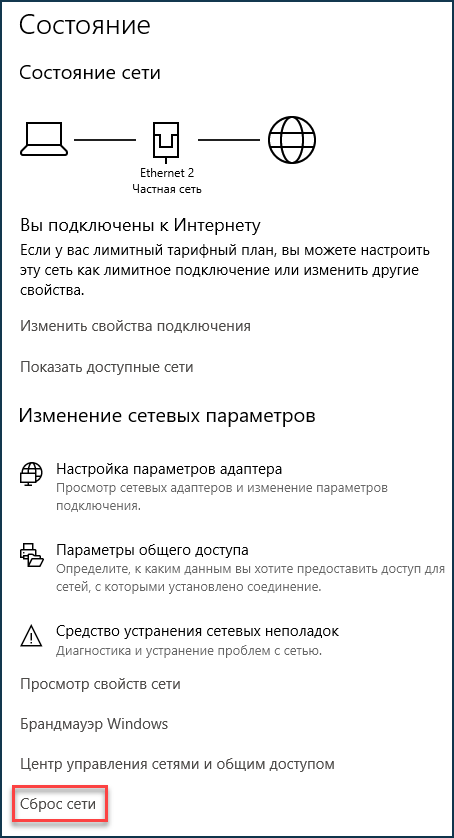

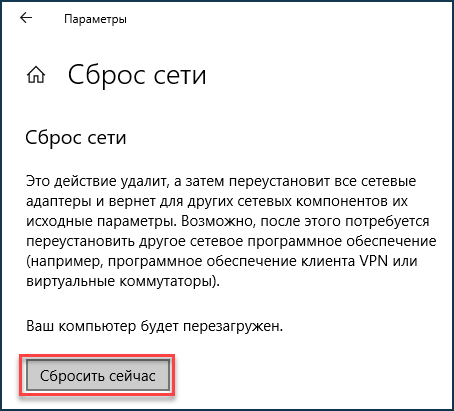

Откройте параметры Windows > Сеть и Интернет > Состояние > Сброс сети и нажмите Сбросить сейчас

Теперь перейдите к сбросу настроек сети. Откройте параметры Windows > Сеть и Интернет > Состояние > Сброс сети и нажмите Сбросить сейчас.

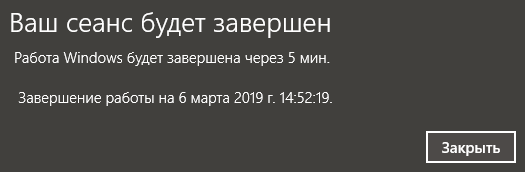

В течение 5 минут ваша система автоматически уйдет в перезагрузку.

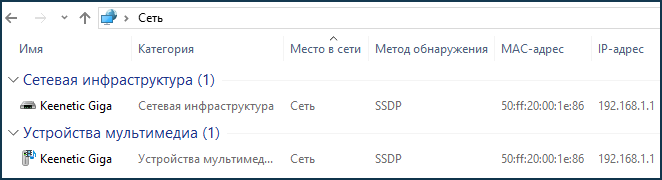

После перезагрузки проверьте отображение имен NetBIOS в Сети (Сетевое окружение) операционной системы Windows.

NOTE: Важно! Роутер и устройства (хосты) должны находиться в одной рабочей группе

Пользователи, считающие этот материал полезным: 18 из 19

Методы разрешения имени NetBIOS

Очевидно, что тут мы будем говорить о том, какими средствами NetBIOS удается найти соответствие имени и IP-адреса ресурса? Какие же методы определения имен доступны интерфейсу NetBIOS? Сразу обращу ваше внимание на то, что не все из перечисленных методов относятся непосредственно к стандарту NetBIOS. Я считаю, что к NetBIOS относятся только лишь: LMHOSTS, WINS, кеш имен NetBIOS, широковещательный запрос в подсети

Такие же понятия как HOSTS и DNS относятся уже к TCP/IP Direct Hosting. Но поскольку понятия «NetBIOS имя станции» и «имя хоста» довольно тесно взаимосвязаны в современных ОС Windows, то resolver (модуль, разрешающий имена) использует все доступные методы для нахождения соответствия, умело комбинируя разнородные методы определения имен.

Как подключиться к сетевой папке в Windows по SMB

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа» и выберите опцию «Включить сетевое обнаружение»:

С недавнего времени, после очередного обновления Windows 10 в некоторых случаях перестали открываться сетевые папки. Дело в том, что теперь вход без ввода пароля нужно настраивать не только на компьютерах, где находится сетевая папка, но и на компьютерах, с которых выполняется подключение. Это довольно странное решение объясняется тем, чтобы вы случайно не подключились к папке злоумышленника и не скачали с неё вредоносное ПО. Вам НЕ НУЖНО делать настройку в gpedit.msc если вы подключаетесь к сетевой шаре по паролю. Если же вы настроили вход в общую папку без пароля, то для исправления ситуации нажмите Win+r (Пуск->Выполнить) и запустите

Далее необходимо перейти по следующему пути «Конфигурация компьютера» → «Административные шаблоны» → «Сеть» → «Рабочая станция Lanmann»:

Теперь выставите параметр «Включить небезопасные гостевые входы» в положение «Включено»:

Описание в документации:

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB.

Если этот параметр политики включён или не настроен, клиент SMB разрешит небезопасные гостевые входы.

Если этот параметр политики отключён, клиент SMB будет отклонять небезопасные гостевые входы.

Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключёнными к сети (NAS), которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы. Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены. В результате этого клиенты, которые разрешают небезопасные гостевые входы, являются уязвимыми к различным атакам с перехватом, которые могут привести к потере данных, повреждению данных и уязвимости к вредоносным программам. Кроме того, какие-либо данные, записанные на файловый сервер с использованием небезопасного гостевого входа, являются потенциально доступными для любого пользователя в сети. Майкрософт рекомендует отключить небезопасные гостевые входы и настроить файловые серверы на требование доступа с проверкой подлинности.”

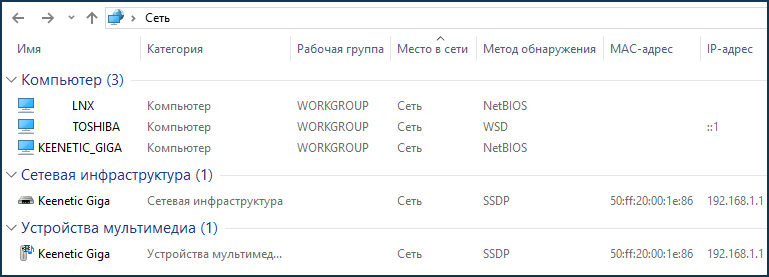

Наконец-то, можно подключиться к общей папке (share) в локальной сети. Для этого откройте проводник и перейдите в раздел «Сеть»:

Обратите внимание на глючность этой службы — в левой части проводника мы видим 4 компьютера, а в главном разделе окна — только два. Примечание для Windows Server: в серверных версиях Windows даже когда разрешено подключаться без пароля, всё равно появляется окно запроса:

Примечание для Windows Server: в серверных версиях Windows даже когда разрешено подключаться без пароля, всё равно появляется окно запроса:

Достаточно ввести произвольные данные и, моём случае, сетевая папка успешно открывалась. При подключении к этой же папке с обычного Windows 10, запрос на ввод пароля не появлялся. Видимо, для сервера настроены какие-то более строгие политики.

При клике на имя компьютера вы увидите доступные сетевые папки. При переходе в папку вы увидите её содержимое:

Вы можете открывать файлы по сети, то есть не нужно предварительно копировать их на свой компьютер. Можете копировать файлы из общей папки, добавлять туда новые или удалять существующие — с сетевой папкой можно работать как с обычной локальной папкой.

В Windows сетевые папки можно сделать доступными в качестве дисков с буквой. Для этого правой кнопкой мыши кликните по слову «Сеть» и выберите пункт «Подключить сетевой диск»:

Выберите букву для диска, введите путь до папки, поставьте галочку «Восстанавливать подключение при входе в систему»:

Теперь вы будете видеть сетевую папку как диск в любом файловом менеджере:

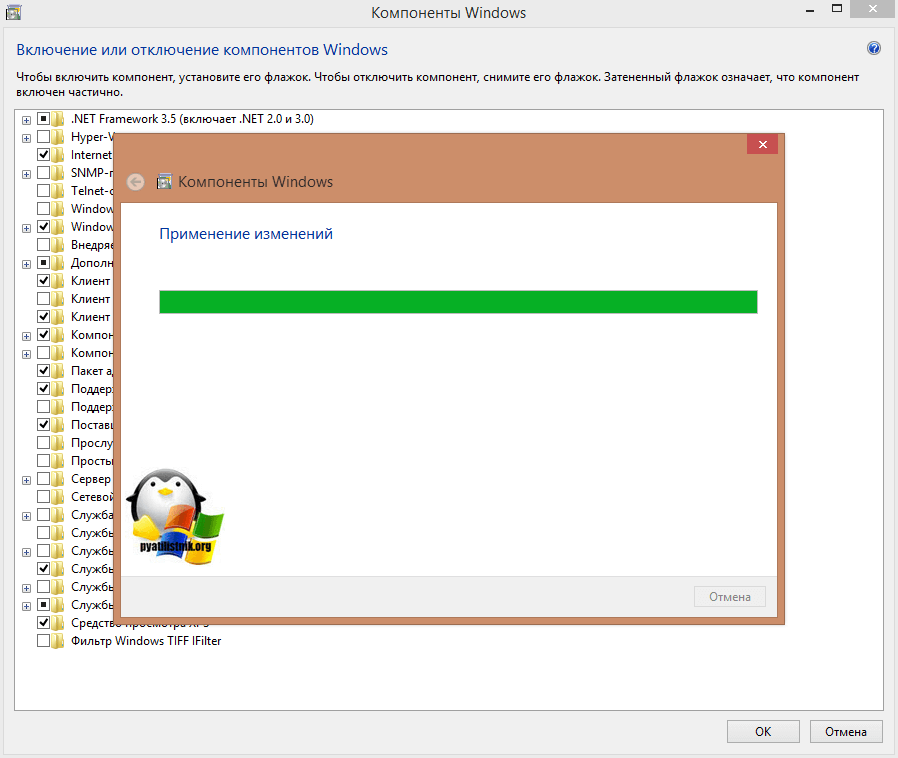

Отключаем smb v1 через компоненты системы

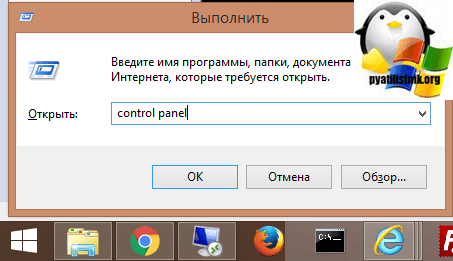

Данный метод подойдет для любой не серверной версии Windows, начиная с Wista и заканчивая Windows 10.Вам необходимо открыть панель управления Windows. Нажимаете одновременно Win+R и в открывшемся окне вводите control panel, это такой универсальный метод, отработает в любой винде.

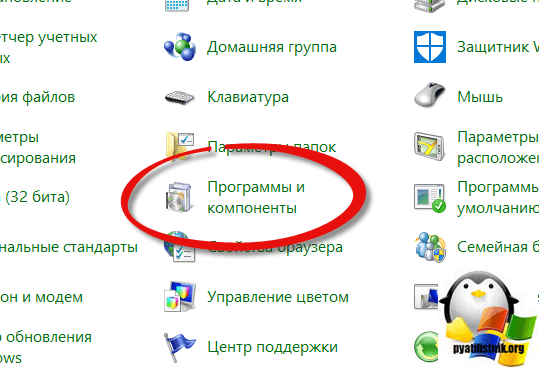

Находим пункт «Программы и компоненты»

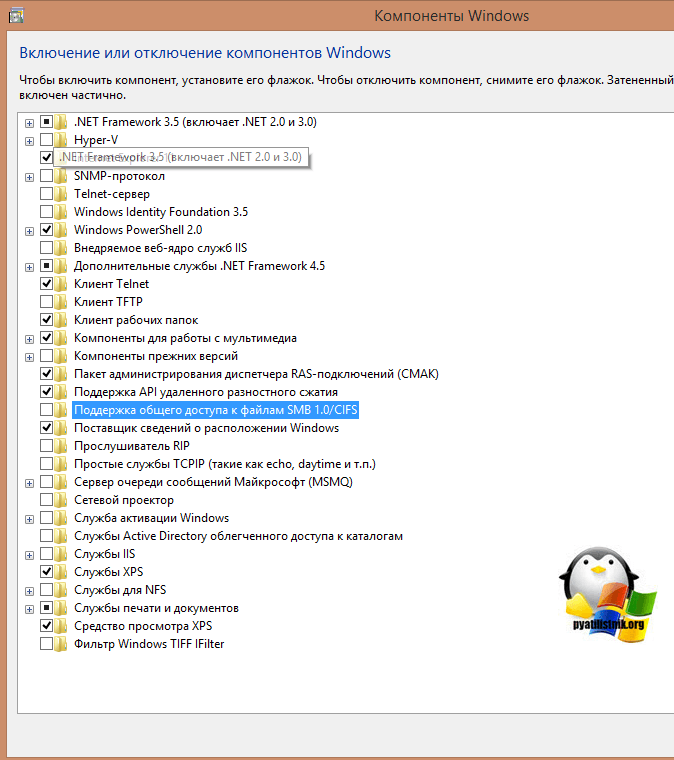

Нажимаем «Включение и отключение компонентов Windows» именно тут, мы уберем доступ для wannacrypt и petya

Снимаем галку «Поддержка общего доступа к файлам SMB 1.0/CIFS»

Начнется удаление компонента.

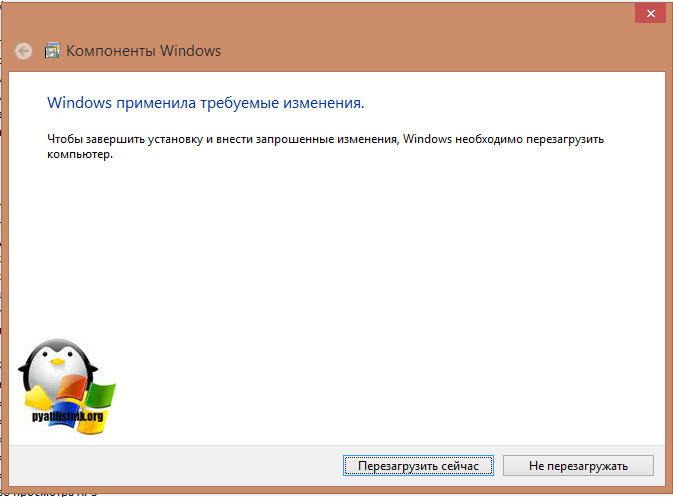

Все, теперь потребуется перезагрузка.

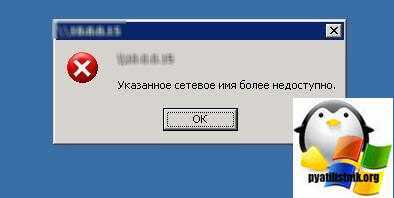

Теперь если со старого компьютера, по типу Windpws XP вы попытаетесь попасть на UNC шару, вы увидите ошибку

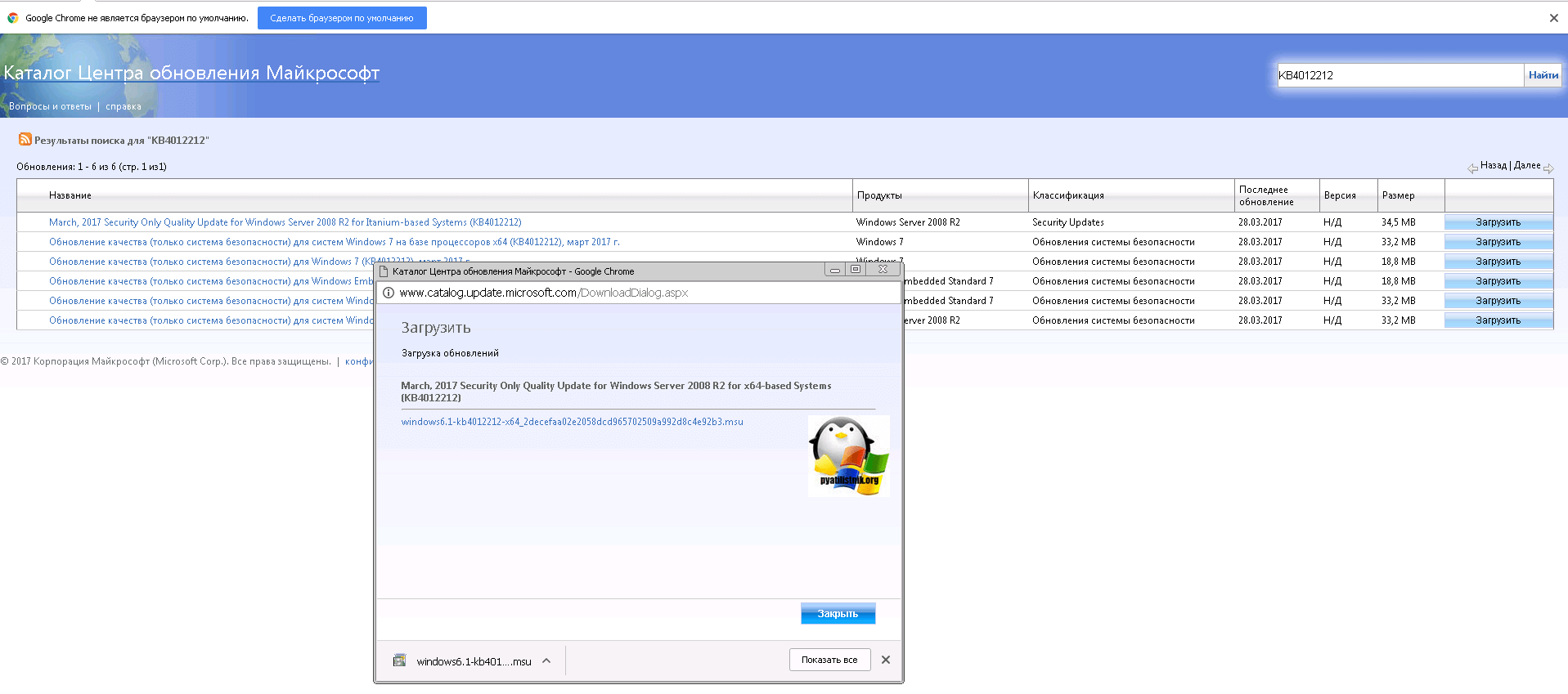

Если же вам необходимо сохранить его функциональность и быть защищенным, то устанавливаем нужные KB.

Установка KB против wannacrypt и petya

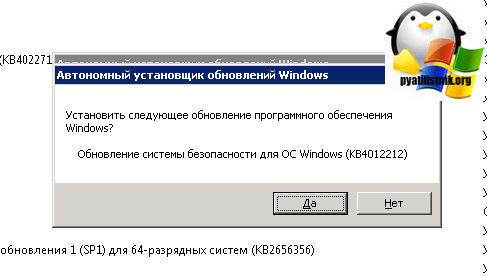

Выше вы найдете список исправлений для протокола smb v1, скачиваете их из центра обновлений.Это будут файлы формата msu.

Производите установку KB.

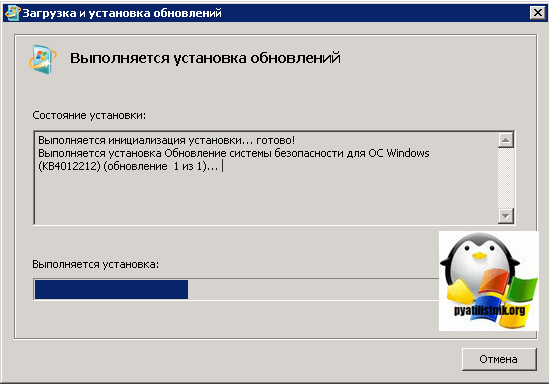

Вот так выглядит процесс установки KB.

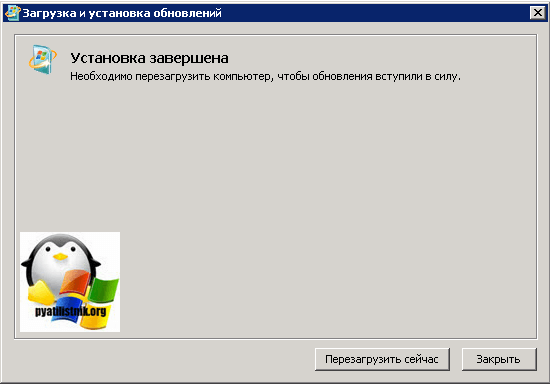

Вам потребуется произвести перезагрузку системы. теперь, когда все обновления у вас установлены вам не страшны вирусы wannacrypt и petya.

Другие способы исправить проблему

Прежде всего, если проблема у вас возникла внезапно (т.е. ранее все работало, а систему вы не переустанавливали), возможно, вам смогут помочь точки восстановления Windows 10.

В остальных же случаях чаще всего причиной проблемы с сетевыми протоколами (если вышеописанные методы не помогли) являются не те драйвера на сетевой адаптер (Ethernet или Wi-Fi). При этом в диспетчере устройств вы все так же будете видеть, что «устройство работает нормально», а драйвер не нуждается в обновлении.

Как правило, помогает либо откат драйвера (в диспетчере устройств — правый клик по устройству — свойства, кнопка «откатить» на вкладке «драйвер», либо принудительная установка «старого» официального драйвера производителя ноутбука или материнской платы компьютера. Подробные шаги описаны в двух руководствах, которые упомянуты в начале этой статьи.

Netbios это протокол используемый в ОС семейства Windows для обнаружения устройств в сетевом окружении. Он очень старый (разработал в 1983 году), и ему на смену приходят другие протоколы (например, WSD и LLMNR). Но существует ещё множество устройств которые поддерживают только Netbios.

И вот у нас есть Windows 10 x64, работает WSD, LLMNR, но почему то не работает Netbios.

Выполнив команду «ipconfig /all»

Мы наблюдаем, что у адаптера «Broadcom NetLink (TM) Gigabit Ethernet» в строке NetBios через TCP/IP» написано «Отключен».

Разрешение Имен

Существует три способа отображения имен NetBIOS в IP-адреса на небольшие сети, которые не выполняют маршрутизацию:

- IP-вещание — Пакет данных с именем компьютера NetBIOS передается, когда связанный адрес не находится в локальном кэше. Хост, у которого есть это имя, возвращает его адрес.

- LMHOSTS file — Это файл, который сопоставляет IP-адреса и имена компьютеров NetBIOS.

- NBNS — сервер имен NetBIOS. Сервер, который сопоставляет имена NetBIOS по IP-адресам. Эта услуга предоставляется nmbd daemon в Linux.

Системные методы определения имен NetBIOS для IP-адресов:

- B-node — узел вещания

- P-node — узел «точка-точка» запрашивает сервер имен NBNS для разрешения адресов.

- M-node — сначала использует широковещательную передачу, а затем возвращает запрос на сервер имен NBNS.

- H-node — система сначала пытается выполнить запрос к серверу имен NBNS, а затем возвращается к широковещательным сообщениям, если сервер имен выходит из строя. В крайнем случае, он будет искать файл lmhosts локально.

Службы имен NetBIOS используют порт 137, а службы сеанса NetBIOS — порт 139. Служба датаграмм NetBIOS использует порт 138.

Чтобы разрешить адреса из имен, компьютер из сети Microsoft будет проверять свой кэш, чтобы увидеть, присутствует ли адрес компьютера, к которому он хочет подключиться, в списке. Если нет, он посылает широковещательную передачу NetBIOS, запрашивая компьютер с именем, чтобы ответить его аппаратным адресом. Когда адрес будет получен, NetBIOS начнет сеанс между компьютерами. В больших сетях, использующих маршрутизаторы, это является проблемой, поскольку маршрутизаторы не пересылают широковещательные передачи, и протокол NetBEUI не является маршрутизируемым. Поэтому Microsoft внедрила другой метод разрешения имен с помощью службы WINS. Для разрешения имен NetBIOS на IP-адреса для разрешения H-узлов в больших сетях с использованием TCP/IP (NBT) выполняются следующие шаги:

- Кэш имен NetBIOS

- WINS-сервер

- Передача по протоколу NetBIOS

- Файл lmhosts

- Файл hosts

- DNS-сервер

Передача учетных данных по сети в открытом виде

Все еще встречается использование сетевых протоколов, в которых в открытом виде передаются учетные данные пользователей, — это HTTP, почтовые протоколы с отсутствием шифрования, LDAP и Telnet

По данным нашего исследования, хранение важной информации в открытом виде на сетевых ресурсах встречается в 44% организаций, в которых мы проводили анализ защищенности. В случае компрометации сети злоумышленник может в пассивном режиме перехватить учетные данные, закрепить свое присутствие в инфраструктуре и повысить свои привилегии

Пример «летающих» учетных данных, выявленных с помощью PT NAD

На видео мы показали, как с помощью системы анализа трафика PT Network Attack Discovery можно проверить, передаются ли по сети учетные данные в открытом виде. Для этого мы отфильтровали в PT NAD сетевые сессии по признаку передачи пароля. Это позволило найти факты передачи учетных данных для веб-приложения, в нашем случае — системы мониторинга Zabbix. Имея привилегированную учетную запись на сервере Zabbix, злоумышленник чаще всего получает возможность удаленного выполнения команд на всех системах, подключенных к мониторингу. Также в демонстрации мы рассмотрели пример анализа трафика на использование отрытых сетевых протоколов (LDAP, FTP, HTTP, POP3, SMTP, Telnet) и извлечение из него учетных записей пользователей.

Подробнее на видео:

Устранить передачу учетных данных в открытом виде можно несколькими способами.

- WEB-серверы: перейти с протокола HTTP на HTTPS. Для перехода на защищенный протокол HTTPS требуется настроить SSL-сертификат и переадресацию с HTTP-адресов на HTTPS. На внутренних ресурсах организации допустимо настроить самоподписанные сертификаты, предварительно настроив внутренний центр сертификации. Для общедоступных ресурсов лучше использовать доверенные сертификаты, выпущенные доверенным удостоверяющим центром.

- Протокол LDAP: настроить клиенты на использование аутентификации через Kerberos или использование защищенной версии протокола. Для настройки аутентификации через Kerberos, необходимо настроить клиентов на использование SASL механизмов аутентификации GSSAPI или GSS-SPNEGO.

- Для настройки аутентификации защищенной TLS, необходимо активировать LDAPS на сервере согласно инструкции. Далее настроить клиентов на использование TLS (LDAPS) при подключении к LDAP серверу.

- Почтовые протоколы: настроить клиенты и серверы на использование TLS. Вместо стандартных POP3, IMAP и SMTP рекомендуем настроить клиенты и серверы организации на использование их защищенных аналогов POP3S, IMAPS и SMTPS согласно инструкции вашего почтового сервера. Стоит отметить, что при принудительном включении TLS письма могут не быть доставлены на серверы, не поддерживающие шифрование.

- Протокол Telnet: перейти на SSH. Следует полностью отказаться от использования протокола Telnet и заменить его на защищенный протокол SSH.

- FTP: перейти на SFTP или FTPS. FTPS — версия FTP с применением протокола SSL, требующая для своей работы SSL-сертификат. SFTP — протокол передачи файлов, чаще всего использующий SSH. Как следствие, требует меньше настроек на серверах, где уже применяется SSH.

Распространенные сообщения об ошибках в Netbios.sys

Большинство ошибок %% knowledgebase_file_name%%, с которыми вам придется столкнуться, связано с ошибками типа «синий экран» (также известными как «BSOD» или «ошибка ОСТАНОВКИ»), которые появляются в Windows XP, Vista, 7, 8 и 10:

- «Была обнаружена проблема, и Windows была выгружена, чтобы предотвратить повреждения компьютера. Очевидно, проблема вызвана следующим файлом: Netbios.sys.»

- «:( Ваш компьютер столкнулся с проблемой и нуждается в перезагрузке. Мы соберем необходимую информацию и осуществим перезагрузку. Если вам нужна дополнительная информация, вы можете позже поискать в Интернете по названию ошибки: netbios.sys.»

- «STOP 0x0000000A: IRQL_NOT_LESS_EQUAL – netbios.sys»

- «STOP 0x0000001E: KMODE_EXCEPTION_NOT_HANDLED – netbios.sys»

- «STOP 0×00000050: PAGE_FAULT_IN_NONPAGED_AREA – netbios.sys»

В большинстве случаев вы сталкиваетесь в ошибками типа «синий экран» netbios.sys после установки нового аппаратного или программного обеспечения. Синие экраны netbios.sys могут появляться при установке программы, если запущена программа, связанная с netbios.sys (например, Windows), когда загружается драйвер Microsoft или во время запуска или завершения работы Windows

Отслеживание момента появления ошибки ОСТАНОВКИ является важной информацией при устранении проблемы

Как избежать популярных ошибок сетевой безопасности +8

- 18.12.19 14:39

•

ptsecurity

•

#480984

•

Хабрахабр

•

•

4800

Информационная безопасность, Блог компании Positive Technologies

В середине сентября стало известно об утечке почти 2Тб данных, в которых содержалась информация о работе системы оперативно-розыскных мероприятий (СОРМ) в сети одного российского оператора связи. Утечка произошла из-за неправильно настроенной утилиты резервного копирования rsync. Подобные ошибки – частая причина проблем крупных компаний. В этой статье мы разберем семь самых популярных ошибок сетевой безопасности: расскажем, как их можно обнаружить и устранить.

Распространенная причина успеха развития атак внутри сети — ошибки конфигурирования каналов связи или систем обработки и хранения данных, а также нарушения регламентов ИБ. Все это снижает эффективность используемых средств защиты и увеличивает шансы злоумышленников на взлом и развитие атаки. Во время проектов по расследованию инцидентов и анализа трафика наша команда PT Expert Security Center регулярно находит типичные ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов ИБ. Давайте посмотрим, что это за ошибки.

Как редактировать политики windows с помощью редактора локальной групповой политики

Чтобы вы могли легко понять процесс, связанный с редактированием политик, мы будем использовать пример. Допустим, вы хотите установить конкретные обои по умолчанию для вашего рабочего стола, которые будут установлены для всех существующих или новых пользователей на вашем компьютере с Windows.

Чтобы перейти к настройкам рабочего стола, вам нужно будет просмотреть категорию «Конфигурация пользователя» на левой панели. Затем перейдите к административным шаблонам, разверните Рабочий стол и выберите параметры внутреннего рабочего стола.

В левой части этой панели также отображается подробная информация о том, что делает конкретный параметр и как он влияет на Windows. Эта информация отображается в левой части панели всякий раз, когда вы выбираете определенную настройку. Например, если вы выберете Обои для рабочего стола, слева вы увидите, что их можно применять к версиям Windows, начиная с Windows 2000, и вы можете прочитать их Описание , которое говорит вам, что вы можете указать «фон рабочего стола отображается на всех рабочих столах пользователей» .

Сетевой адаптер не имеет допустимых параметров настройки IP: что это, как исправить

Пользователи Windows часто сталкиваются с проблемами подключения к интернету. При диагностике сетевого подключения возникает ошибка «Сетевой адаптер не имеет допустимых параметров настройки IP». Как бороться с этой проблемой читайте в рамках этой статьи.

Что это за ошибка?

Упомянутое уведомление появляется после диагностики сетей Windows в том случае, если отвалились или неверно настроены настройки сети.

Сетевые настройки

Для начала посмотрите, какой IP адрес присвоен сетевой карте. Для этого:

- Нажмите ПКМ Пуск и выберите Сетевые подключения.

- Перейдите в «Центр управления сетями и общим доступом» → «Изменение параметров адаптера».

- Нажмите ПКМ по подключенному сетевому подключению и выберите «Состояние».

- Откройте «Сведения».

Обратите внимание на «Адрес IPv4» — это поле не должно быть пустым. Также, доступа к сети может не быть, если оно заполнено адресом, вида 169.254.Y.Y. Посмотрите на такие поля «Шлюз по умолчанию» и «DNS-сервер»

Посмотрите на такие поля «Шлюз по умолчанию» и «DNS-сервер».

Если вы подключены к сети интернет через маршрутизатор — в них также должны быть значения. Если значения не указаны — вероятно случился сбой DHCP-сервера. Чтобы это исправить, введите значения этих полей вручную:

- Нажмите «Свойства», откройте «IP версии 4».

- Пропишите IP-адреса.

При подключении через маршрутизатор, IP его можно посмотреть на наклейке, на самом устройстве (снизу или с обратной стороны). Этот адрес и будет значением «Основного шлюза» и «DNS-адреса». «IP-адрес» укажите точно такой, как и основной шлюз, только с различием в последней цифре (например 10). Маска подсети подтягивается автоматически, ее значение 255.255.255.0.

Если вы подключены напрямую к провайдеру через Ethernet-кабель, есть большая вероятность, что ошибка сетевого адаптера целиком и полностью на стороне оборудования представителя интернет-услуг. Поэтому, обращайтесь в тех. поддержку.

Очистка таблицы маршрутизации, DNS-кэша и WInsock

Если первый способ не помог, попробуйте очистить в Windows всю предыдущую информацию, которая связана с сетевыми подключениями. Для этого нужно очистить таблицу динамической маршрутизации, кэш DNS и сбросить параметры спецификации WinSock.

Для очистки:

- Нажмите правой кнопкой мыши по Пуск и выберите «Командная строка (Администратор)».

- Поочередно выполняйте команды:

- Очистка таблицы маршрутизации: route -f

- Чистка кэша DNS-клиента: ipconfig /flushdns

- Сброс параметров протокола TCP/IP: netsh int ip reset netsh int ipv4 reset netsh int tcp reset

- Сброс параметров Winsock: netsh winsock reset

После этих действий перезагрузите Windows. Совет! Чтобы подробно ознакомится с настройкой домашней сети через Wi-Fi роутер, ознакомьтесь с этой инструкцией.

Переустановка сетевого драйвера

Указанная ошибка может возникнуть после автоматического или ручного обновления драйверов сетевой карты. На сайте производителя сетевой карты (материнской платы) или ноутбука найдите последние актуальные официальные драйвера и установите их. В удалении установленного на данный момент драйвера, поможет «Диспетчер устройств».

Настройка систем безопасности

Антивирусы и брандмауэры — средства защиты системы от несанкционированного доступа. Они хорошо выполняют свою работу, так как с корнями уходят в настройки системы. Некоторые, настолько хорошо выполняют свои функции безопасности, что попросту не дают пользователю выйти в интернет (такие чудеса часто наблюдали пользователи Avast). Чтобы убедится, что антивирус и брандмауэр не являются причиной неработоспособности сети, отключите их на время.

Антивирус можно отключить в самих настройках. Для отключения защиты брандмауэра:

- нажмите Win+R и выполните команду firewall.cpl

- справа нажмите «Включение и отключение брандмауэра Windows»;

переставьте метки на «Отключить брандмауэр Windows» и нажмите ОК.

Проверьте работу сети.

Запуск Windows без элементов автозагрузки

Не только антивирусы могут мешать правильной работе сети. Софт, установленный в Windows, мог внести свои коррективы в сетевые настройки. Чтобы исключить влияние софта, выполните чистую загрузку Windows:

- Нажмите Win+R и выполните команду msconfig

- Во вкладке «Общее» уберите галочку «Загружать элементы автозагрузки».

Перейдите во вкладку «Службы», отметьте «Не отображать службы Microsoft» и нажмите «Отключить Все».

Нажмите «ОК» и перезагрузите ПК.

Если проблема не решилась, возможно проблема на стороне провайдера. Чтобы в этом окончательно убедится, подключите к вашей сети другой компьютер и проверьте настройку сети на наличие ошибок.

Появились вопросы или возникли трудности с устранением ошибки? Оставьте свой вопрос в комментарии, чтобы пользователи сайта помогли Вам.