Введение

Из предыдущих частей данной статьи вы узнали о создании и привязке объектов групповых политик к подразделениям, доменам и сайтам организации при помощи оснастки «Управление групповой политикой». Вкратце было рассмотрено такое понятие, как приоритет объектов групповой политики. В этой статье мы ознакомимся с такими понятиями, как приоритеты, наследование и делегирование групповых политик. При управлении объектами групповых политик в организации, понимание наследования и делегирования групповых политик необходимо, так как именно при помощи данных средств вы можете указывать порядок обработки объектов GPO, и управлять разрешениями для объектов групповых политик, подразделений, пользователей, групп и пр.

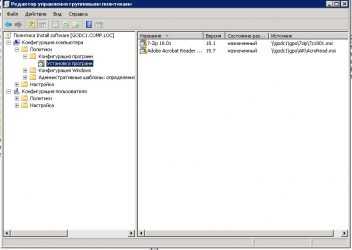

Развертывание Irfan View при помощи сгенерированного ранее ZAP-файла

«Group Policy Management»

- Создается новый объект групповой политики (естественно, при желании вы можете воспользоваться также и любым из существующих объектов GPO), пусть он называется «ZAP Files Publication». Он связывается либо с конкретным подразделением, в которое входят учетные записи пользователей, либо с уровнем всего домена, и из контекстного меню данного объекта следует выбрать соответствующую команду, предназначенную для открытия редактора управления групповыми политиками;

- После этого, уже находясь в оснастке «Group Policy Management Editor», нам необходимо развернуть узел User Configuration\Policies\Software Settings, затем перейти к узлу «Software Installation». Чтобы приложение нормально опубликовалось, следует перейти к настройкам данного узла. Другими словами, из контекстного меню данного узла выбираем команду «Properties»;

- Здесь, как я уже сказал, чтобы мы смогли без проблем опубликовать наше приложение, нам следует в свойствах этого расширения клиентской стороны указать путь к точке распространения, то есть «\\НАШСЕРВЕР\Install». Помимо этого, на вкладке «Advanced» обязательно необходимо установить флажок на опции «Make 32-bit X86 down-level (ZAP) applications available to Win64 machines». Этих настроек для нас достаточно, сохраняем все внесенные изменения;Рис. 2. Настройка расширение CSE GPSI

- Теперь уже можно создавать политику распространения программного обеспечения. Другими словами, из контекстного меню данного узла выбираем команду, предназначенную для создания нового пакета. Теперь в отобразившемся диалоговом окне выбираем из раскрывающегося списка типов файлов тип «ZAW Down-level applications package (*.zap)», а затем переходим к папке с созданным ранее файлом ZAP. Естественно, на данном этапе следует выбрать именно этот файл, как показано на следующей иллюстрации:Рис. 3. Добавление ZAP-файла для развертывания ПО

- В связи с тем, что нам особо и не нужно добавлять какие-то дополнительные опции для этого пакета, в отобразившемся диалоговом окне «Deploy Software» среди всех доступных вариантов останавливаемся на «Published» и создаем инсталляционный пакет.

«Software Installation»Рис. 4. Оснастка Group Policy Management Editor после создания пакетаGpupdate/force /boor /logoff«Programs and Features»«Install a program from the network»Рис. 5. Приложение, доступное для инсталляции

Для чего нужно уметь обновлять групповую политику?

Перед тем, как перейти к практической части я бы хотел описать ряд ситуаций, которые вы можете встретить в своей практике, где вам можете потребоваться ручное обновление GPO. Еще хочу напомнить, что по умолчанию, любая операционная система Windows, являющаяся членом домена AD сама, автоматически производит обновление групповых политик каждые 90-120 минут, это позволяет не генерировать много сетевого трафика и сделать балансировку при обращении к мастеру PDC, но бывают и другие ситуации.

Предположим, что вы внесли важные обновления настроек для ваших серверов, например для авторизации CredSSP, или закрываете какую-то дыру безопасности, логично, что в Active Directory, это делается через групповые политики. Когда у вас 5-10 серверов, то нет проблем чтобы зайти на каждый из них через удаленный рабочий стол и выполнить команду, а когда серверов сотни, тут уже нужна массовость. Еще не нужно сбрасывать со счетов ситуации, когда вы по RDP не можете зайти, через редактор политик обновить не получается, что делать, тут можно сделать все удаленно через PowerShell или командную строку, об этом то же поговорим.

Вы всегда должны уметь и иметь возможность вносить массовые изменения на ваших серверах, и применять их как можно скорее

Установка программ через групповые политики

В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server.

Что такое групповые политики и зачем они нужны?

Групповая политика — это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу.

Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды.

С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью Active Directory GPO можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

Компоненты GPO

Существует два компонента групповых политик — серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент — оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики.

MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее).

Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения — это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка Управление групповыми политиками

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.msc

Нажмите OK.

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

Оснастка выглядит следующим образом:

Создание объектов групповой политики

Для создания объекта групповой политики перейдите во вкладку Forest ->Domains -> ->Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

В открывшемся окне отметьте Enable

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Как добавить редактор локальной групповой политики в Windows 10

Существуют руководства для добавления в “десятку”, предполагающие использование сторонних приложений. Однако, есть возможность избавиться от ошибки “не удается найти ” и поставить редактор групповой локальной политики, используя стандартные инструменты ОС. Для этого выполняем следующие действия:

- Создаем новый текстовый документ в Блокноте, который можно запустить, воспользовавшись строкой поиска.

- Копируем код ниже и вставляем его в только что созданный документ.

@echo off dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum > dir /b C:\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package~3*.mum >> echo Ustanovka for /f %%i in (‘findstr /i . 2^>nul’) do dism /online /norestart /add-package:»C:\Windows\servicing\Packages\%%i» echo Gpedit ustanovlen. pause - Кликаем по меню “Файл”, далее – “Сохранить как…”.

- Выбираем место расположения нового файла, в типе фала выбираем вариант “Все файлы”, задаем ему имя, после которого добавляем .bat. Жмем кнопку “Сохранить”.

- Закрываем блокнот и переходим к сохраненному файлу. Щелчком правой кнопки мыши по нему открываем контекстное меню, в котором выбираем пункт “Запуск от имени администратора”.

- Запустится командная строка, после чего выполнится инсталляция требуемых элементов из собственной базы Windows 10. По готовности щелкаем любую клавишу на клавиатуре, чтобы выйти из командной строки.

- Редактор локальной групповой политики установлен. Чтобы проверить его работоспособность, вызываем нажатием клавиш Win+R окно “Выполнить”, вводим команду и нажимаем Enter.

- Редактор запустился и готов к работе, чего мы и добивались.

Таким образом, выполнив достаточно понятные шаги, описанные выше, можно установить редактор групповой локальной, который иногда просто необходим для внесения определенных изменений в настройки Windows 10.

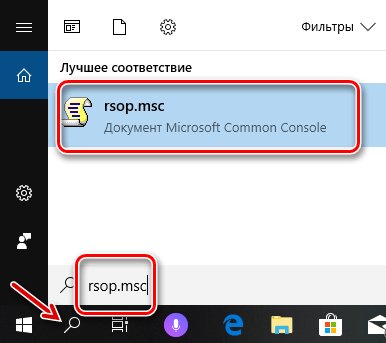

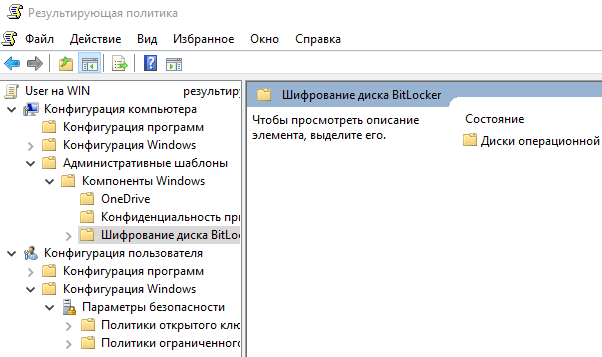

Результирующий набор инструментов политики

Самый простой способ увидеть все параметры групповой политики, которые вы применили к компьютеру или учетной записи пользователя, – использовать инструмент «Результирующий набор политик».

Он не покажет последнюю политику, примененную к вашему компьютеру, – для этого вам нужно будет использовать командную строку, как мы опишем в следующем разделе. Тем не менее, он показывает практически все политики, которые вы настроили для регулярного использования. И предоставляет простой графический интерфейс для просмотра параметров групповой политики, действующих на вашем ПК, независимо от того, входят ли эти параметры в групповую политику или локальную групповую политику.

Чтобы открыть инструмент, нажмите «Поиск», введите «rsop.msc» → нажмите на предложенный вариант.

Инструмент «Результирующий набор политик» начнёт сканирование вашей системы на примененные параметры групповой политики.

После того, как сканирование будет выполнено, инструмент покажет вам консоль управления, которая очень похожа на редактор локальной групповой политики, за исключением того, что она отображает только использованные параметры и несколько неустановленных настроек безопасности.

Это позволяет легко просматривать и видеть, какие политики действуют

Обратите внимание, что вы не можете использовать инструмент «Результирующая политика» для изменения этих параметров. Вы можете дважды щелкнуть параметр, чтобы просмотреть детали, но если вы хотите отключить или внести изменения в параметр, вам придется использовать редактор локальных групповых политик

Удаленная установка программ по сети в домене

Режим удаленной установки позволяет вам устанавливать программы «Лаборатории Касперского» и других производителей одновременно на несколько устройств вашей сети.

Kaspersky Security Center 10 Web Console выполняет удаленную установку программ в фоновом режиме. Во время удаленной установки вы можете пользоваться другими функциями программы, а также просматривать информацию о статусе удаленной установки для каждого из устройств, на которых была запущена удаленная установка.

Чтобы установить программу на устройства вашей сети в режиме удаленной установки, выполните следующие действия:

- Откройте главное окно программы.

- Выберите закладку Управление .

- На закладке Управление выберите раздел Управляемые устройства .

- В разделе Управляемые устройства выберите закладку Устройства .

- В левой части окна нажмите на кнопку Добавить .

Откроется окно мастера установки программы с приветственной надписью.

Нажмите на кнопку Установка на одно и более устройств по сети с помощью инсталляционного пакета .

Откроется окно Выбор инсталляционного пакета .

Выберите из списка инсталляционный пакет программы, которую вы хотите установить, и нажмите на кнопку Далее .

Откроется окно со списком устройств вашей сети, на которые вы можете установить программу.

Установите флажки для тех устройств, на которые вы хотите установить программу. Если вы хотите установить программу на все устройства, перечисленные в списке устройства, установите флажок Имя устройства . Нажмите на кнопку Далее .

Откроется окно Добавление учетных записей (см. рис. ниже).

Мастер установки программы. Добавление учетных записей

Сформируйте список учетных записей, обладающих правами администратора на выбранных для установки устройствах (см. рис. ниже):

- Чтобы добавить учетные записи, для каждой учетной записи выполните следующие действия:

- В поле Учетная запись введите имя учетной записи.

- В поле Пароль введите пароль учетной записи.

- Нажмите на кнопку Добавить .

Добавленная учетная запись отобразится в списке учетных записей в нижней части окна.

Чтобы изменить параметры учетной записи в списке учетных записей, выполните следующие действия:

- Выберите в списке учетных записей учетную запись, параметры которой вы хотите изменить, и нажмите на кнопку Изменить .

- Измените имя учетной записи в поле Учетная запись.

- Измените пароль учетной записи в поле Пароль .

- Нажмите на кнопку Сохранить изменения (см. рис. ниже).

Мастер установки программы. Изменение учетной записи

Новые имя и пароль выбранной учетной записи будут сохранены.

- Чтобы удалить учетную запись из списка учетных записей, выберите учетную запись, которую вы хотите удалить, и нажмите на кнопку Удалить .

- Чтобы изменить порядок, в котором мастер установки программы будет применять учетные записи для доступа к устройствам при запуске на них удаленной установки, выполните следующие действия:

- Чтобы переместить учетную запись вверх по списку учетных записей, выберите учетную запись, которую вы хотите переместить, и нажмите на кнопку Вверх .

- Чтобы переместить учетную запись вниз по списку учетных записей, выберите учетную запись, которую вы хотите переместить, и нажмите на кнопку Вниз .

Запустите процесс удаленной установки программы, нажав на кнопку Запустить .

На выбранных устройствах запустится процесс удаленной установки. Откроется окно Выполняется установка программы , которое содержит список задач установки программы на выбранные устройства вашей сети.

Вы можете просматривать список задач установки, используя следующие элементы интерфейса:

- значок – сортировка списка задач установки по выбранному полю в алфавитном порядке по возрастанию или убыванию;

- значок – раскрытие блока с информацией об устройстве;

- значок – сворачивание блока с информацией об устройстве.

Блок информации о устройстве, на котором была запущена удаленная установка программы, содержит следующую информацию:

- Имя устройства . Имя, под которым устройство зарегистрировано в сети.

- Статус . Статус установки программы. После запуска удаленной установки на устройстве принимает значение Установка выполняется.

- IP-адрес . Сетевой адрес устройства.

- Домен . Имя сетевого домена, в котором зарегистрировано устройство.

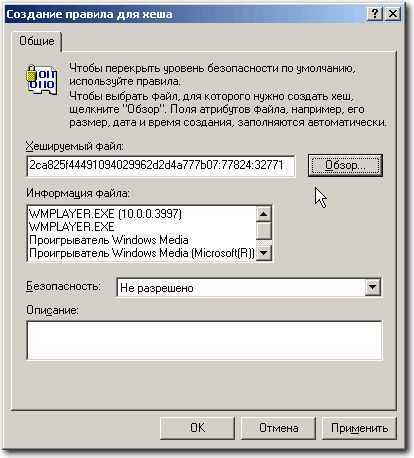

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \\COMP_NAME\C$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение Применение групповой политики в свойствах группы GPO, в состав которой входят администраторы.

Запуск Apache 2.4 с модулем 1С внутри Docker контейнера

Про Apache и про Linux слышали, наверное, все. А вот про Docker пока нет, но он сильно набирает популярность последнее время и не зря. Поделюсь своим опытом и дам пошаговую инструкцию настройки веб-сервера Apache с модулем 1С внутри Docker контейнера на Linux хосте. При этом сам сервер 1С может находиться совсем на другой машине и на другой операционной системе

Это не важно, главное чтобы Apache смог достучаться до сервера 1С по TCP. В статье дам подробное пояснение по каждой используемой команде со ссылками на документацию по Docker, чтобы не создавалось ощущение непонятной магии

Также прилагаю git репозиторий с описанием всей конфигурации, можете попробовать развернуть у себя буквально за 10 минут.

Административные шаблоны

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | – | – |

| Предпочтения политик | Параметр реестра не изменяется |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Публиковать или назначать?

Как вы знаете, функционал политик расширения клиентской стороны групповой политики «Установка программ» предусматривает два варианта развертывания программного обеспечения для пользователей и компьютеров. При создании инсталляционных пакетов, развертываемых при помощи расширения клиентской стороны «Установка программ» групповой политики вопрос, связанный с тем, нужно ли назначать или публиковать приложение возникает чаще всего. Руководствоваться выбором опции развертывания программного обеспечения следует, исходя из следующих соображений:

Как вы знаете, функционал политик расширения клиентской стороны групповой политики «Установка программ» предусматривает два варианта развертывания программного обеспечения для пользователей и компьютеров. При создании инсталляционных пакетов, развертываемых при помощи расширения клиентской стороны «Установка программ» групповой политики вопрос, связанный с тем, нужно ли назначать или публиковать приложение возникает чаще всего. Руководствоваться выбором опции развертывания программного обеспечения следует, исходя из следующих соображений:

- будет ли программой пользоваться один пользователь, независимо от компьютера, на котором он выполняет вход или будут ею пользоваться несколько сотрудников на одной рабочей станции;

- должно ли приложение установиться автоматически или дать возможность пользователю установить эту программу при необходимости;

- должны ли пользователи иметь возможность удалять развернутое приложение;

- есть ли необходимость в создании установочного файла низкоуровневого пакета приложения.

Прежде всего, перед тем как создавать политики распространения программного обеспечения вам нужно определить, будет ли приложение устанавливаться для компьютера или для пользователя, который может выполнить вход в домен с любого компьютера в организации. Например, если определенной программе нужен доступ к системному реестру без повышения пользовательских полномочий, ее целесообразно устанавливать в папку %USERPROFILE%, другими словами, устанавливать для пользователя. Некоторые программы, такие как Microsoft Office устанавливаются для всех пользователей на компьютере, соответственно, такой программный продукт нужно устанавливать для компьютера. На этом этапе можно уже отчасти определиться, какую опцию развертывания программного обеспечение следует выбрать, так как публиковать программы можно только для пользователя, а назначать программы можно как для компьютера, так и для пользователя. Другими словами, опубликованные приложения пользователи могут установить по своему желанию, а назначенные программные продукты считаются обязательными и устанавливаются самостоятельно.

Назначенные программы для компьютера устанавливаются при следующем запуске компьютера, а приложения, назначаемые для пользователей, будут доступны для установки в виде ярлыка на рабочем столе и в меню «Пуск» при следующем выполнении входа пользователя в систему. То есть, при назначении приложения обновляются параметры системного реестра на пользовательском компьютере, а также создаются ярлыки на рабочем столе и в меню «Пуск». К основному преимуществу назначения программного обеспечения для компьютера также можно отнести тот факт, что от пользователя не требуется никаких действий, то есть, пользователь выполнил вход в систему, программа уже установлена и ее можно запустить, воспользовавшись ярлыком на рабочем столе. В случае с публикацией приложения, приложение автоматически не устанавливается и ярлык для данного приложения невозможно будет найти на рабочем столе или в меню «Пуск». Его установку можно настроить при открытии пользователем программы из окна «Программы и компоненты», а также можно указать настройки для установки программного обеспечения при попытке открытия файла с расширением, сопоставленным с устанавливаемой программой.

Также стоит обратить внимание на то, что если вам нужно предоставить возможность пользователю удалить программу из своего компьютера, вам следует или опубликовать такое приложение или назначить его для пользователя. Причем, в случае с опубликованным приложением, пользователь его сможет установить повторно из панели управления, а в случае с назначением, программа, доступная для установки будет отображена на рабочем столе в виде ярлыка, а также в меню «Пуск»

Последний момент, который следует учесть перед выбором опции развертывания приложений – это поддержка форматов установочных файлов. Назначенные приложения поддерживают только формат установщика Windows Installer, то есть, если перед вами встанет необходимость автоматизации установки низкоуровневых пакетов приложений zap, такое программное обеспечение вам придется только опубликовывать.

Продолжение следует.

Сервер 1С:Предприятие на Ubuntu 16.04 и PostgreSQL 9.6, для тех, кто хочет узнать его вкус. Рецепт от Капитана

Если кратко описать мое отношение к Postgres: Использовал до того, как это стало мейнстримом.

Конкретнее: Собирал на нем сервера для компаний среднего размера (до 50 активных пользователей 1С).

На настоящий момент их набирается уже больше, чем пальцев рук пары человек (нормальных, а не фрезеровщиков).

Следуя этой статье вы сможете себе собрать такой же и начать спокойную легальную жизнь, максимально легко сделать первый шаг в мир Linux и Postgres.

А я побороться за 1. Лучший бизнес-кейс (лучший опыт автоматизации предприятия на базе PostgreSQL).

Если, конечно, статья придется вам по вкусу.

Psexec против invoke-gpupdate

Основным недостатком метода PsExec является то, что он относительно медленный. Это может занять от 3 до 4 секунд на компьютер, а для компьютеров, которые не подключены к сети, это может занять еще больше времени. PsExec иногда даже зависал во время моих тестов.

Разрешение входящих подключений через порт 445 является угрозой безопасности. Компьютерные черви могут использовать этот порт, а хакеры могут делать много неприятных вещей с помощью PsExec. Открытие порта планировщика заданий для Invoke-GPUpdate также проблематично, но я думаю, что порт 445 более популярен среди программистов вредоносных программ.

Таким образом, в большинстве сценариев Invoke-GPUpdate является лучшим вариантом. Однако, если вы все равно открыли порт 445 по другим причинам и не хотите открывать порты Invoke-GPUpdate, вы можете предпочесть PsExec для принудительного обновления групповой политики.

Заключение

В данной статье вы узнали о приоритетах, наследовании и делегировании объектов групповой политики. Подробным образом были рассмотрены приоритеты и порядок ссылок объектов групповых политик и их наследование. Вы узнали об управлении разрешениями областью действий объектов групповых политик при помощи секции «Фильтры безопасности» вкладами «Область» объектов групповых политик, а также о делегировании разрешений групповых политик. В последующих статьях вы узнаете о фильтрации WMI, начальных объектах групповых политик, моделировании групповой политики, результирующей политики и о многом другом.