Основы работы с редактором локальной групповой политики в ОС Windows 10

Групповые политики — это параметры, управляющие функционированием системы. Групповая политика упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Изменять групповые политики можно с помощью Редактора локальной групповой политики.

В редакциях операционной системы Windows 7 Starter, Home Basic и Home Premium редактор локальной групповой политики недоступен. Также он недоступен в редакциях Home Windows 8 и 10.

- Политики для настройки встроенного брандмауэра Windows;

- Политики для управления электропитанием;

- Политики для настройки панели управления, панели задач и др.

- Политики для настройки антивирусной защиты;

- Политики для управления подключаемых устройств;

- Политики для настройки штатных средств шифрования

- Политики для настройки штатного браузера;

- Политики для настройки беспроводных сетей и многое многое другое.

Для настройки параметров в операционной системе MS Windows 10 используется оснастка Редактор локальной групповой политики. Данная оснастка служит для просмотра и редактирования объектов групповой политики (Group Policy Object, GPO), в которых хранятся параметры локальных политик для компьютера и пользователей.

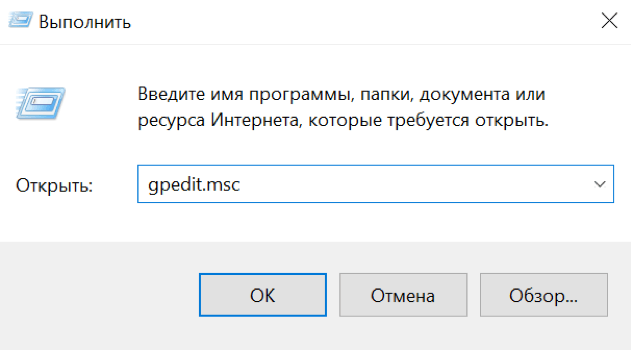

Оснастку Редактор объектов групповой политики можно запустить, например, введя в окне Выполнить, либо в поисковой строке gpedit.msc.

Рис.1 Окно Выполнить

Оснастка Локальная политика безопасности входит в состав оснастки Редактор

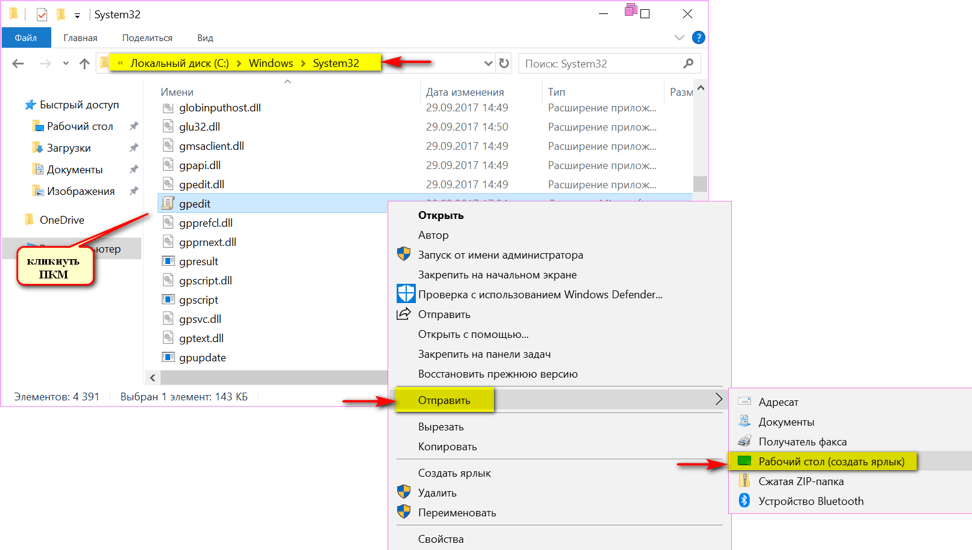

Для удобства можно добавить ярлык оснастки на рабочий стол. Для этого необходимо открыть C:WindowsSystem32 , выбрать правой клавишей мыши gpedit и отправить ярлык на рабочий стол.

Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики

Чтобы работать с объектами локальной групповой политики, необходимо войти в систему с учетной записью администратора.

Добавление локальных пользователей

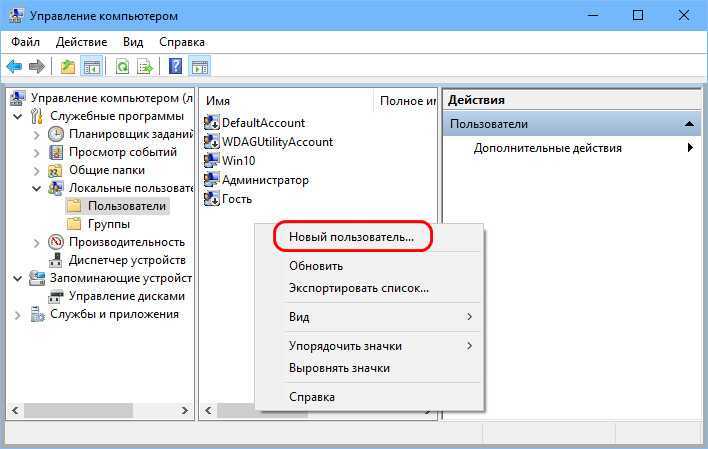

Оснастка lusrmgr.msc примечательна простотой и быстротой создания новых локальных пользователей. Так, в Win8.1 и Win10 новые пользователи создаются только в современных системных параметрах, где этот процесс сопровождается волокитой с отказом от способа входа нового пользователя в систему с подключением к аккаунту Microsoft, если мы хотим создать для него локальную «учётку». Новый пользователь сам может решить, хочет ли он подключать аккаунт Microsoft или нет, и если хочет, то он сам может это сделать в системных настройках, даже если у него будут только права стандартного пользователя. В оснастке же lusrmgr.msc всё делается на раз-два: на пустом месте в разделе «Пользователи» жмём контекстное меню, выбираем «Новый пользователь».

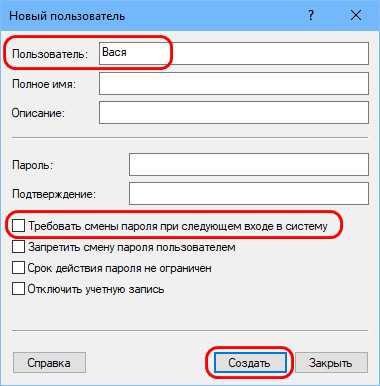

Вписываем имя пользователя. Далее можем установить для него пароль, а можем ничего не устанавливать, активная по умолчанию опция требования смены пароля при первом заходе этого пользователя даст ему возможность самому установить себе пароль. Мы также можем убрать галочку этой опции, тогда новая «учётка» будет незапаролена, и пользователь в любой момент позднее, если посчитает нужным, установит себе пароль в системных настройках.

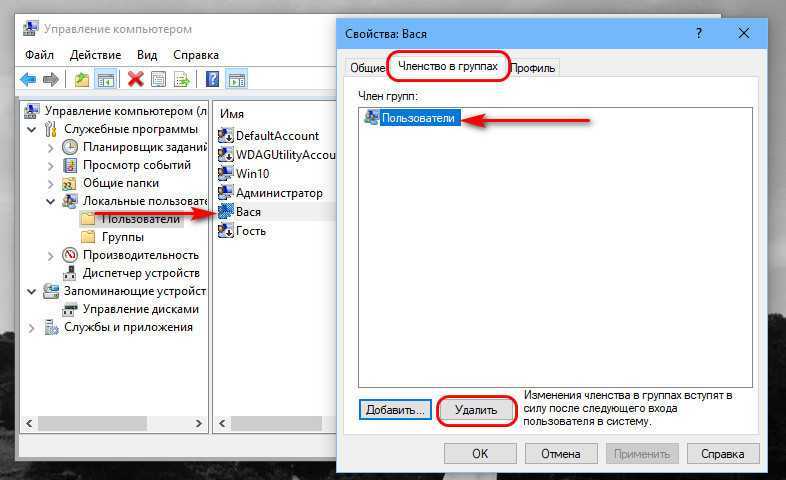

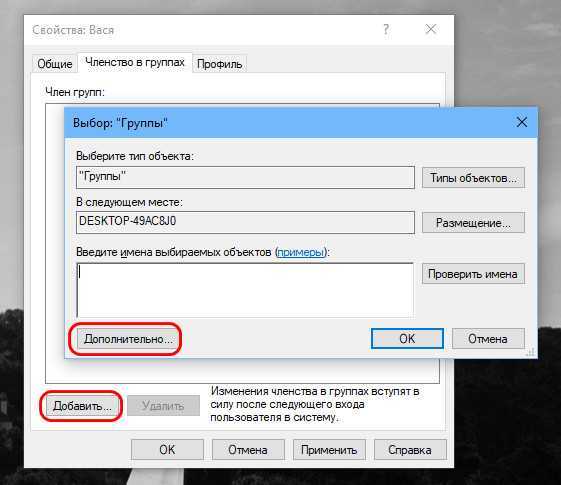

Вот, собственно, и все телодвижения, если нам надо создать локального пользователя со стандартными правами. Если же учётную запись пользователю надо создать с правами администратора, тогда делаем на этом пользователе двойной клик. Откроется окошко свойств пользователя, в нём переходим на вкладку членства в группах. Удаляем группу «Пользователи».

Жмём «Добавить». В появившемся окошке выбора групп нажимаем «Дополнительно».

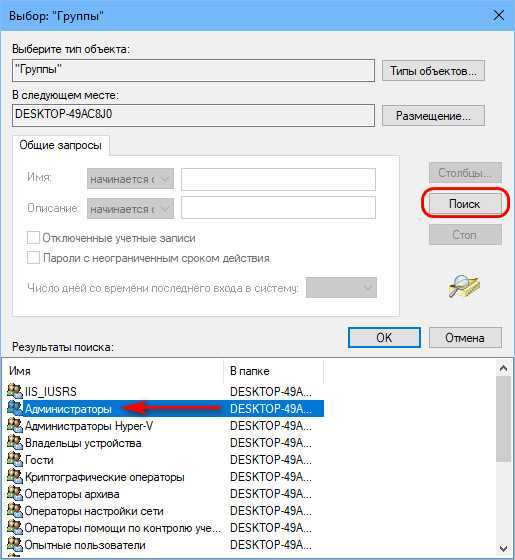

Далее – «Поиск». И кликаем «Администраторы».

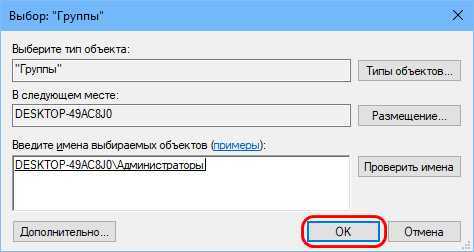

Жмём «Ок».

Всё: у пользователя есть администраторские права. Теперь просто нажимаем «Применить».

Права локального администратора группе доменных пользователей в любой версии Windows (для любого языка): используем SID для локальных групп

Способ очень простой: для локальных групп, членом которых будет наша доменная группа, необходимо указывать SID. Разумеется, Вы не можете указать SID напрямую (это будет воспринято как имя группы), но есть целых 2 способа заставить Windows подставить SID вместо имен локальных групп.

Прежде всего: почему SID? Это будет работать?

Да! Потому что независимо от версии, разрядности, языка(!)

и других параметров Windows, у стандартных групп (таких как «Пользователи» — «Users», «Администраторы» — «Administrators» и так далее) есть заранее зарезервированные (так сказать «широко известные идентификаторы безопасности SID» — «well-known SIDs»). Для группы локальных администраторов SID всегда один и тот же, независимо от языка: S-1-5-32-544.

Способ 1. Выбор локальных групп из AD

Итак, Вы уже добавили в Restricted Groups доменную группу, открыли её свойства, нажали кнопку «Add..» и думаете, как вписать название группы локальных администраторов, чтобы Windows подставила её SID? Всё просто: нажимаете «Browse…» и ищете (в зависимости от языка Вашей AD — именно самой AD!) либо «Administrators», либо «Администраторы» (либо другое название — зависит от языка самой AD!). Эта группа располагается в AD в разделе (это не совсем OU, хотя выглядит так же) под названием «Builtin». При поиске можно также открыть настройки поиска: «Object types…» и оставить отмеченным только пункт «Built-in security principials».

Если Вы выберете локальную группу таким образом (т.е. через поиск в домене, раздел builtin), то хотя после поиска будет отображено только название группы («Administrators», «Администраторы», …), в Windows будет записан SID группы локальных администраторов, независимо от текстового названия группы локальных админов!

Способ 2. Правка конфига групповой политики

Итак, Вы уже добавили в Restricted Groups доменную группу, открыли её свойства, нажали кнопку «Add..» и думаете, как вписать название группы локальных администраторов, чтобы Windows подставила её SID? Всё просто:

- Впишите любое уникальное название: например «testtesttest».

- Теперь откройте свойства групповой политики

(правой кнопкой по имени политики) и скопируйте/запишите/запомните ее «Unique name» (т.е. GUID). - Не забудьте закрыть групповую политику!

- Откройте папку групповой политики.

Для этого откройте шару:

\\domain.local\sysvol\Policies\<unique name групповой политики> - Перейдите в папку:

Machine\Microsoft\Windows NT\SecEdit - Откройте файл:

GptTmpl.inf - В разделе

В одной из строчек Вы увидите Ваше уникальное название, перед которым стоит какой-то длинный текст из букв и цифр:

*S-1-5-21-488169584-1945689841-2750668826-1126__Memberof = testtesttest - Удалите Ваше уникальное название и впишите SID группы локальных администраторов. Звездочка (программисты на С/С++ знают, что это вызов значения по указателю) указывает, что нужно использовать не само название, а содержимое того, что стоит за этим названием, так что пишем:

*S-1-5-21-488169584-1945689841-2750668826-1126__Memberof = *S-1-5-32-544

Итак, алгоритм действий:- Находите в файле GptTmpl.inf строку с уникальным текстом, который Вы вписали в качестве имени локальной группы

- Удаляете в этой строке всё СПРАВА от знака «=» (т.е. Ваш текст)

- Вписываете СПРАВА от знака «=» (не забудьте после «=» поставить пробел!):

… = *S-1-5-32-544 - Сохраняете файл GptTmpl.inf

- Всё.

Обязательно проверьте, как работает эта схема, применив групповую политику к одному или нескольким компьютерам, и проанализировав результат! Ищите добавленную Вами группу доменных пользователей не только в панели управления => учетные записи пользователей, но и в управлении компьютером, просмотрев членов локальной группы администраторов!

При подготовке статьи использовались следующие материалы:

- Well-known security identifiers in Windows operating systems

- restricted groups и event id 1202

- How to Make a Domain User the Local Administrator for all PCs

- How to configure Restricted Groups the right way with different client computer languages

- Working with Group Policy Restricted Groups policies

- Добавляем доменных пользователей в локальную группу безопасности

- Работа с предпочтениями групповой политики: взаимодействие с локальными учетными записями

Статья опубликована: 26.07.2017, обновлена: 16.08.2017

Добавление пользователей в локальную группу администраторов через Group Policy Preferences

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

- Откройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration -> Preferences -> Control Panel Settings -> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New -> Local Group);

- В поле Action выберите Up (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID — S-1-5-32-544;

- Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins)

Если вы хотите удалить из текущей локальной группы на компьютере пользователей и группы, добавленных вручную, отметьте опции «Delete all member users» и «Delete all member groups». В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален.

- Сохраните политику и дождитесь ее применения на клиентах. Для немедленного применения политики выполните команду gpup /force.

- Откройте оснастку lusrmgr.msc на любом компьютере и проверьте членов локальной группы Adminstrators. В группу должна быть добавлена только группа mskWKSAdmins, все остальные пользователи и группы будут удалены. Список локальных админов можно вывести с помощью команды net localgroup Administrators или net localgroup Администраторы — в русской версии Windows.

Если политика не применилась на клиенте, для диагностики воспользуйтесь командой gpresult. Также убедитесь что компьютер находится в OU, на которое нацелена политика, а также проверьте рекомендации из статьи «Почему не применяются политики в домене AD?»

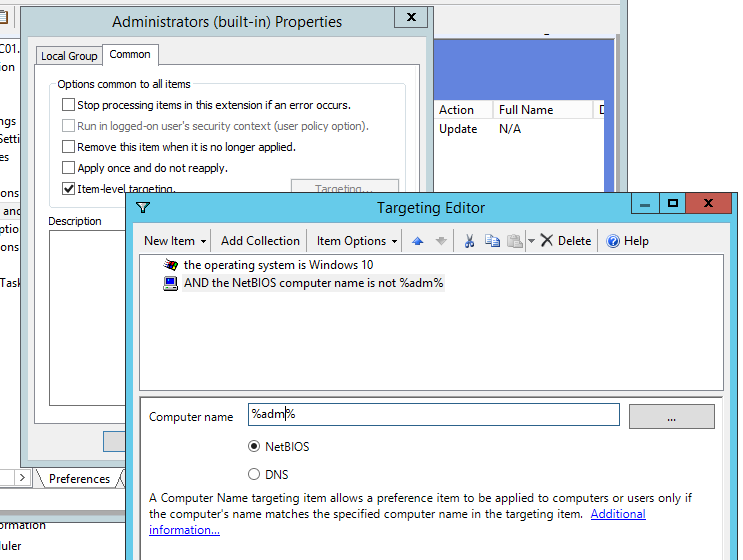

Вы можете настроить дополнительные (гранулярные) условия нацеливания данной политики на конкретные компьютеры с помощью WMI фильтров GPO или Item-level Targeting. Во втором случае перейдите на вкладку Common и отметьте опцию Item-level targeting. Нажмите на кнопку Targeting. Здесь вы можете указать условия, когда данная политика будет применяться. Например, я хочу, чтобы политика добавления группф администраторов применялась только к компьютерам с Windows 10, чьи NetBIOS/DNS имена не содержат adm. Вы можете использовать свои условия фильтрации.

Не рекомендуется добавлять в этой политики индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO),

Настройка групповой политики на Windows Server 2016

Групповые политики являются одним из самых эффективных способов управления компьютерной сетью, построенной на базе Windows-сетей. Групповые политики используют для упрощения администрирования, предоставляя администраторам централизованное управление привилегиями, правами и возможностями как пользователей, так и компьютеров сети.

При помощи политики возможно:

- назначать сценарии пользователя и сценарии компьютера, запускающиеся в конкретно указанное время;

- определять политики параметров пароля учетных записей, блокировку пользователей;

- распространять программное обеспечение на компьютеры сети при помощи публикации или назначения;

- выполнять набор настроек безопасности для удаленных машин;

- ввести контроль над доступом к windows-компонентам, системным ресурсам, сетевым ресурсам, утилитам панели управления, рабочему столу и экрану;

- проводить настройку по распределению прав на доступ к файлам и папкам;

- настраивать перенаправление определенных папок из профиля пользователя.

Групповые политики возможно применять сразу на нескольких доменах, на отдельных доменах, на подгруппах в домене, на отдельных системах.

Политики, применяемые к отдельным системам, называются локальными групповыми политиками. Такие политики хранятся только на локальном компьютере. Остальные групповые политики соединены в объекты и хранятся в хранилище данных Active Directory.

Управление групповых политик имеется только в профессиональных и серверных версиях Windows.

Для каждой новой версии Windows вносились новые изменения в групповую политику. В некоторых случаях старые политики не применяются на новые версии Windows.

Обычно большинство политик прямо совместимы. Это означает, что, как правило, политики, предоставленные в Windows Server 2003, могут использоваться на Windows 7 и более поздних, а также на Windows Server 2008 и более поздних. Однако, политики для Windows 8/10 и Windows Server 2012/2016 обычно не применимы к более ранним версиям Windows. Для того, чтобы узнать какие версии поддерживает политика, можно открыть окно ее свойств – там посмотреть на поле Требование к версии или поддерживается. В нем указаны версии ОС, на которых эта политика будет работать:

Настройка DNS сервера на рабочих станциях

Многие протоколы Active Directory сильно зависят от DNS сервера, поэтому вряд ли получится использовать сторонний DNS сервер (например, BIND). Мы уже настроили в Windows Server роль DNS, то есть фактически запустили DNS сервер. Теперь нужно сделать так, чтобы рабочие станции использовали IP адрес Windows Server в качестве DNS сервера.

Также смотрите: Введение в DNS терминологию, компоненты и концепции

Рассмотрим, как изменить настройки DNS сервера разными способами. Вам нужно выбрать один из подходящих для вас вариантов.

В моей установке Active Directory компьютер с DNS сервером (контроллер домена) имеет IP адрес 192.168.1.60. Следовательно, моя задача установить данный IP адрес в качестве первичного DNS сервера. В качестве вторичного DNS сервера вы можете выбрать любой другой.

Как настроить DNS сервер на Windows 10

Нажмите на иконку «Доступ к Интернету», затем кликните на имени вашего сетевого подключения:

Нажмите на «Настройка параметров адаптера»:

(Другой быстрый способ попасть сюда, это набрать в командной строке «control netconnections» или «control ncpa.cpl»).

Кликните правой кнопкой по адаптеру, настройки которого вы хотите изменить, и в открывшемся контекстном меню выберите «Свойства».

Выберите «IP версии 4 (TCP/IPv4)» и нажмите кнопку «Свойства».

Выберите «Использовать следующие адреса DNS-серверов» и введите IP.

Когда всё будет готово нажмите «ОК» и закройте окна.

Как настроить DNS сервер в Windows Admin Center

Перейдите на вкладку «Сети» и выберите сетевой адаптер, настройки которого вы хотите изменить и нажмите кнопку «Параметры».

Перключите на «Используйте следующие адреса DNS-сервера», введите желаемые настройки DNS адреса и нажмите кнопку «Сохранить».

Как настроить DNS сервер в PowerShell

Если вы хотите указать один DNS сервер, то используйте команду вида:

Set-DnsClientServerAddress -InterfaceIndex 6 -ServerAddresses IP_DNS

Для указания двух DNS серверов используйте синтаксис:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("IP_DNS_1","IP_DNS_2")

Например:

Set-DnsClientServerAddress -InterfaceIndex ИНДЕКС_ИНТЕРФЕЙСА -ServerAddresses ("192.168.1.60","127.0.0.1")

Как проверить настройки DNS в Windows

Чтобы убедиться, что DNS сервер работает и что в качестве DNS используется именно контроллер домена, выполните команду:

nslookup suip.biz

Мы получили IP адрес этого сайта — это означает, что DNS сервер работает. Строка «Address: 192.168.1.60» содержит IP адрес DNS сервера, как мы можем убедиться, это контроллер домена.

Следующая команда выведет IP адрес Домена:

nslookup IP_ДОМЕНА

Например:

nslookup ds.hackware.ru

Строки с Addresses содержат в том числе и локальный IP адрес домена:

Addresses: fd28:62f2:dde3:0:f46c:b244:b1c3:9613

192.168.1.60

Если вы хотите обойтись исключительно средствами PowerShell и не использовать стороннюю утилиту, то проверить настройки DNS сервера, а также узнать IP адрес домена вы можете следующими командами:

Get-DnsClientServerAddress Resolve-DnsName ds.hackware.ru

Как создать группу в Active Directory

- Группа Безопасности – как видно из названия эта группа относиться к безопасности, т.е. она управляет безопасностью. Она может дать права или разрешение на доступ к объектам в AD.

- Группа распространения – отличается от группы безопасности тем, что находящимся в этой группе объектам нельзя дать права, а эта группа чаще всего служит для распространения электронных писем, часто используется при установке Microsoft Exchange Server.

Теперь поговорим об области действий групп. Под областью действий понимается диапазон применения этой группы внутри домена.

Глобальная группа – она глобальна тем, что может предоставить доступ к ресурсам другого домена, т.е. ей можно дать разрешения на ресурс в другом домене. Но в нее можно добавить только те учетные записи, которые были созданы в том же домене что и сама группа. Глобальная группа может входить в другую глобальную группу и в локальную группу тоже. Ее часто называют учетной, так как в нее обычно входят учетные записи пользователей.

Локальная группа – она локальна тем, что предоставляет доступ к ресурсам только того домена, где она была создана, т.е. предоставить доступ к ресурсам другого домена она не может. Но в локальную группу могут входить пользователи другого домена. Локальная группа может входить в другую локальную группу, но не может входить в глобальную. Ее часто называют ресурсной, так как ее часто используют для предоставления доступа к ресурсам.

Универсальная группа – в нее могут входить все, и она может, предоставляет доступ всем.

Другими словами вы учетные записи пользователей добавляете в глобальные группы, а глобальные группы добавляете в локальные группы, а локальным группам предоставляете доступ к ресурсам. Организовать такую стратегию на предприятие позволит вам намного упростить управление правами и разрешениями (удобство, сокращение времени на изменение прав и разрешений). Не зря глобальные группы называют учетными, а локальные ресурсными.

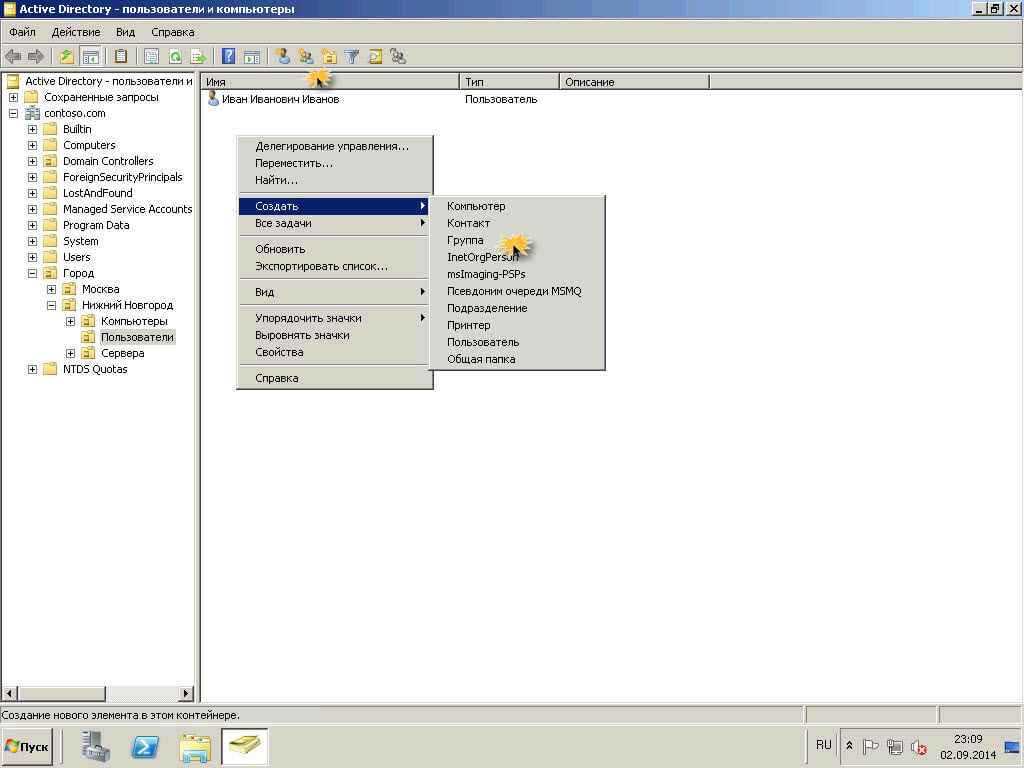

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-02

Теперь, когда вы больше стали понимать, что это такое и с чем это едят, давайте создадим с вами группу безопасности. Для этого щелкаем правым кликов в нужном контейнере тлт OU и выбираем создать > группу или сверху есть значок с человечками.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-03

После чего мы видим область действия и типы группы, пишем название группы, старайтесь максимально подробно и осмысленно выбирать название группы, у вас в компании должны быть разработаны стандарты именования в Active Directory.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-04

После того как группа создалась кликнете по ней двойным щелчком. Откроются свойства группы. Давайте пробежимся по вкладкам. Советую сразу написать Описание, может потом сильно сэкономить время.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-05

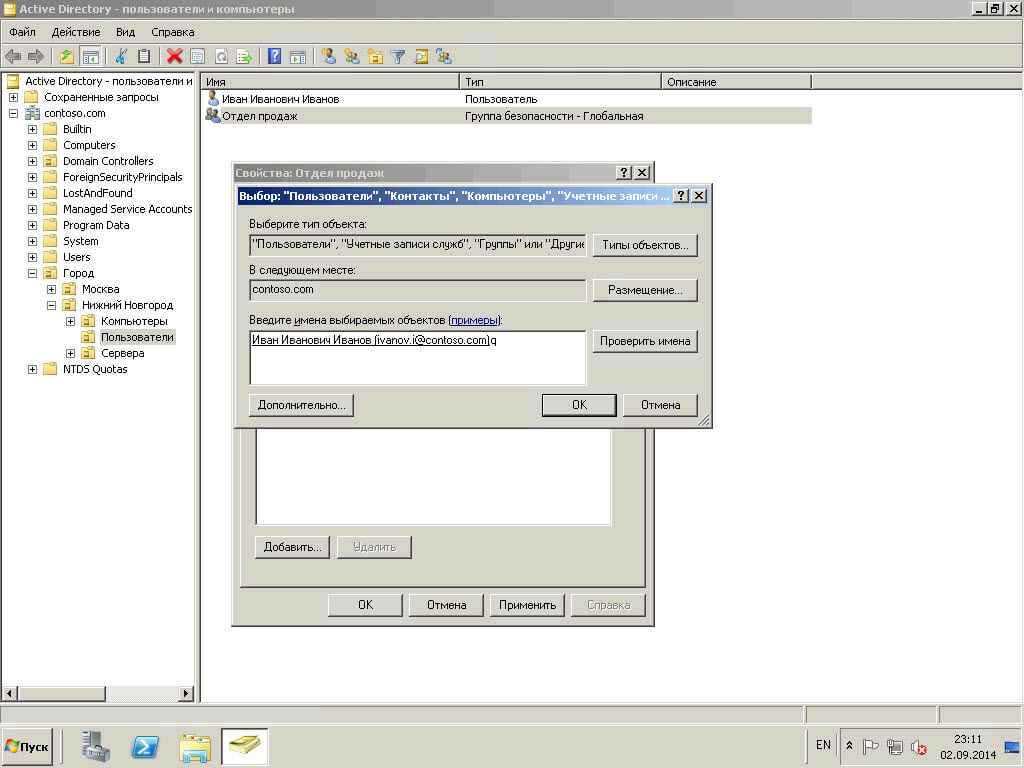

Вкладка Члены группы, показывает группы или пользователей которые являются членами данной группы. Как мы видим пока никого нету, давайте добавим пользователя, для этого щелкаем кнопку добавить и пишем в поисковой строке его параметры имя или

Через поиск находим нужного пользователя.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-07

Все Иванов Иван Иванович, теперь является членом группы.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-08

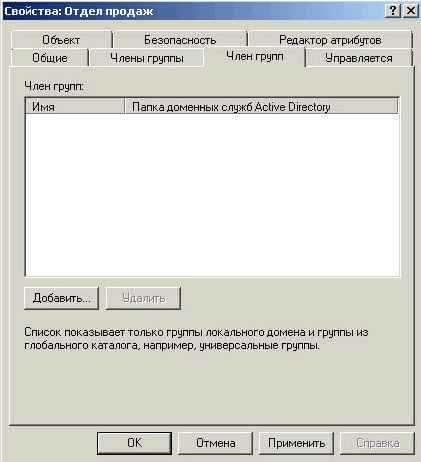

Вкладка Член групп, показывает в какие группы входит данная группа. Может объединяющей группе пользователей давать права для примера, у меня в организации есть программисты, и им нужен сервер VPN, для удаленного подключения, так они состоят в группе разработчики, которая уже является часть группы vpn пользователи.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-09

Вкладка Управляется, нужна для того чтобы делигировать например руководителю менеджеров права на добавление нужных ему людей в его группу, в российских реалиях почти не используется.

Администрирование Active Directory-3 часть. Создание групп при помощи оснастки ADUC.-10

Также еще пользователя можно добавить в группу правым кликом по нему и выбрать пункт добавить в группу, полезно при массовом действии.

Материал сайта Pyatilistnik.org

Структуры в Active Directory

Структуру важно понимать для эффективного администрирования Active Directory, так как правильные методы хранения и организации являются ключом к построению безопасной иерархии. Ниже приведены некоторые основные структурные аспекты управления Active Directory:

Домены. Домен AD — это совокупность объектов, таких как пользователи или устройства, которые совместно используют политики, и базы данных. Домены содержат идентифицирующую информацию об этих объектах и имеют DNS-имя. Групповая политика может применяться ко всему домену или подгруппам, называемым организационными единицами (OU).

Деревья. Несколько доменов AD в одной группе называются деревьями. Они совместно используют конфигурацию сети, схему и глобальный каталог. Существует правило доверия с деревьями — когда новый домен присоединяется к дереву, ему сразу же доверяют другие домены в группе.

Леса. Лес — это группа деревьев, которые совместно используют одну базу данных. Это вершина организационной иерархии в AD. Один лес должен быть использован для каждого отдела

Важно отметить, что администраторы пользователей в одном лесу не могут автоматически получать доступ к другому лесу

Последствия присоединения к Домену Active Directory

В самой первой части уже описаны некоторые из последствий присоединения компьютера к Домену. Остановимся на этом чуть подробнее, чтобы вам в дальнейшем не пришлось переустанавливать ОС на рабочей станции чтобы покинуть домен и чтобы не потерять важные для вас файлы.

1. DNS настройки

Рабочая станция должна использовать Контроллер домена в качестве DNS сервера. Поэтому если вы включаете рабочую станцию когда Контроллер домена недоступен (офлайн), это может привести к проблемам с сетевыми подключениями.

2. Выход из домена

На рабочей станции должна иметься учётная запись локального администратора, при выходе запрашивается логин и пароль пользователя домена, имеющего полномочия на отсоединение от домена!

3. Пользовательские файлы

В зависимости от настроек пользователя, созданные пользователем домена файлы могут храниться как на локальной рабочей станции, так и на сервере.

В общем, если вы настраиваете тестовое окружение Active Directory и подсоединяете к домену свой рабочий компьютер, то прежде чем удалить тестовое окружение, выполните выход из домена, иначе впоследствии вы можете столкнуться с трудностями.

Какие атаки может предотвратить Active Directory?

Как видите, Active Directory — это центральный инструмент для управления рядом функций безопасности бизнеса. Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

- Атака передачи хэша: эта атака существует уже более десяти лет. Несмотря на то, что данный тип один из самых известных, ему все же удалось нанести значительный ущерб. Используя атаку передачи хэша, злоумышленник извлекает хэшированные (более короткие значения фиксированной длины) учетные данные пользователя, чтобы перейти на удаленный сервер. Проще говоря, если злоумышленник добьется успеха с помощью тактики передачи хэша, в вашем процессе аутентификации есть слабость.

- Brute-force: простая, но эффективная атака методом «грубой силы», включает в себя перебор случайных имен пользователей и паролей в быстрой последовательности, чтобы получить доступ к вашей системе. Каковы шансы хакера на успех с помощью этого метода? Больше, чем ты думаешь. Злоумышленники, практикующие грубую силу, используют усовершенствованное программирование для создания триллионов комбинаций за считанные секунды.

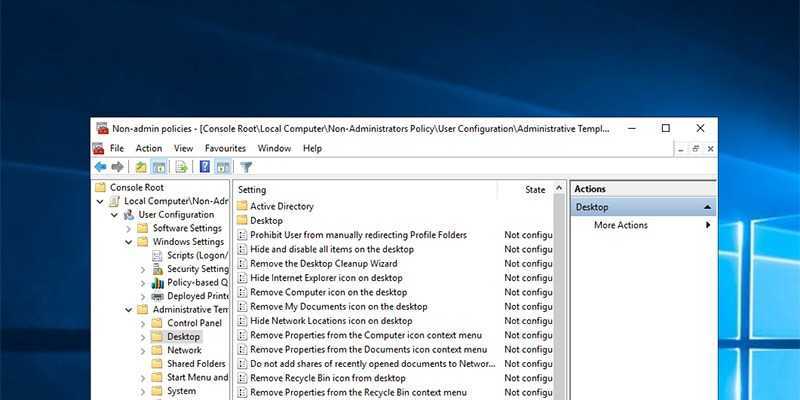

Как применить групповую политику только к не-админам в Windows 10

Групповая политика значительно упрощает настройку нескольких параметров в Windows. При изменении конкретной политики, в зависимости от конфигурации компьютера и конфигурации пользователя, применяются либо к компьютеру независимо от пользователей или пользователей, независимо от того, какого компьютера они используют. Как применить групповую политику только к не-админам в Windows 10 — об этом далее.

Однако, там будет время, когда Вы хотите применить определенные политики, такие как ограничения диска, только для не администраторов. В этих ситуациях вы можете создать собственную оснастку. Следуйте инструкциям ниже

. Примечание:

- Групповая политика доступна только для Windows, Pro и Enterprise пользователей. Если вы используете ОС Windows Home Edition, то это руководство не применимо к вам.

- В этом учебнике следует для Windows 10, но вы можете следовать этой же процедуре в Windows 7 и Windows 8.

Тонкости применения групповой политики

Поскольку редактор регулярных групповой политики оленья кожа позволяют применить политику только не- администраторы, мы должны создать свою собственную политику локальной группы оснастки с помощью MMC (Microsoft Management Console).

1. Чтобы начать, нажмите Win + R, введите mmc и нажмите кнопку ОК, чтобы открыть консоль управления Microsoft. Вы можете также искать для MMC в меню Пуск.

2. В окне консоли управления Microsoft, перейдите в меню Файл появляется на верхней панели навигации и выберите Добавить оснастку параметр / Удалить.

3.Приведенное выше действие откроет окно «Добавить или удалить оснастку». Здесь, найти редактор объектов групповой политики оснастку в левой панели, выберите его и нажмите на кнопку Добавить.

4. Теперь нам нужно выбрать все учетные записи без прав администратора. В групповой политики мастера щелкните на окне просмотра.

5. Здесь, перейдите на вкладку Пользователи, выберите Non-администраторы из списка локальных пользователей и групп и нажмите на кнопку OK.

6. В мастере, нажмите на кнопку Готово, чтобы сохранить изменения. 7. Вы закончили добавление оснастки с пользовательскими настройками. Теперь нам нужно сохранить оснастку, так что мы можем использовать его всякий раз, когда мы хотим. Чтобы сделать это, перейдите в меню Файл и выберите опцию Save As

8. Перейти туда, где вы хотите сохранить оснастку, имя оснастки, убедитесь, что Сохранить как тип. Устанавливается в файлы Microsoft Management Console (* .msc) и нажмите на кнопку Сохранить. В случае, показанном ниже, были сохранить файл MSC в корневом каталоге диска C.

9. С этого момента вы можете использовать вновь созданную оснастку для применения параметров групповой политики. Для всех пользователей, кроме администраторов. Просто идите туда, в место с оснасткой и дважды щелкните на ней.

10. Это действие откроет оснастку внутри MMC. Так же, как с обычным редактором групповой политики, найти политику и дважды щелкните на нем, чтобы изменить параметры политики. Например, мы не хотим, чтобы другие пользователи, не являющиеся администраторами, имели доступ к определенным дискам в системе. Поэтому параметр «Скрыть указанные диски на моем компьютере» был изменен соответствующим образом.

Вы можете выполнить те же самые шаги, применить параметры политики к конкретному пользователю. Вместо выбора группы просто выберите конкретного пользователя на шаге 5.

Прокомментируйте ниже свой комментарий и поделитесь своими мыслями об использовании вышеуказанного метода. Для применения параметров групповой политики к конкретным пользователям или группам.

Создание пользователей на основании шаблонов

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

- Откройте оснастку «Active Directory – пользователи и компьютеры» и создайте стандартную учетную запись пользователя. При создании такой учетной записи желательно чтобы в списке пользователей в подразделении имя данной записи выделялось из общего списка, и всегда было расположено на видном месте. Например, чтобы такая учетная запись всегда находилось первой, задайте для создаваемого шаблона имя с нижними подчеркиваниями, например, _Маркетинг_. Также, на странице ввода пароля установите флажок «Отключить учетную запись». Так как эта запись будет использоваться только в качестве шаблона, она должна быть отключена;

- В области сведений оснастки выберите созданную вами учетную запись (значок объекта данной учетной записи будет содержать стрелку, направленную вниз, что означает, что данная учетная запись отключена), нажмите на ней правой кнопкой мыши и из контекстного меню выберите команду «Свойства»;

Рис. 4. Свойства учетной записи пользователя

- Для того чтобы некоторые атрибуты продублировались в свойствах учетных записей пользователей, которые в последствии будут создаваться на основании вашего шаблона, нужно заполнить необходимые для вас поля в свойствах шаблона учетной записи. Вкладки, которые чаще всего используются при редактировании свойств учетных записей, предоставлены ниже:

- Общие. Данная вкладка предназначена для заполнения индивидуальных пользовательских атрибутов. К этим атрибутам относятся имя пользователя и его фамилия, краткое описания для учетной записи, контактный телефон пользователя, номер комнаты, его электронный ящик, а также веб-сайт. Ввиду того, что данная информация является индивидуальной для каждого отдельного пользователя, данные заполненные на этой вкладке не копируются;

- Адрес. На текущей вкладке вы можете заполнить почтовый ящик, город, область, почтовый индекс и страну, где проживают пользователи, которые будут созданы на основании данного шаблона. Так как у каждого пользователя названия улиц обычно не совпадают, данные из этого поля не подлежат копированию;

- Учетная запись. В этой вкладке вы можете указать точно время входа пользователя, компьютеры, на которые смогут заходить пользователи, такие параметры учетных записей как хранение паролей, типы шифрования и пр., а также срок действия учетной записи;

- Профиль. Текущая вкладка позволяет вам указать путь к профилю, сценарий входа, локальный путь к домашней папке, а также сетевые диски, на которых будет размещена домашняя папка учетной записи;

- Организация. На этой вкладке вы можете указать должность сотрудников, отдел, в котором они работают, название организации, а также имя руководителя отдела;

- Члены групп. Здесь указывается основная группа и членство в группах.

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

На следующем шагу создается учетная запись пользователя, основанная на текущем шаблоне. Для этого нажмите правой кнопкой мыши на шаблоне учетной записи и из контекстного меню выберите команду «Копировать»;

В диалоговом окне «Копировать объект — Пользователь» введите имя, фамилию, а также имя входа пользователя. На следующей странице введите пароль и подтверждение, а также снимите флажок с опции «Отключить учетную запись». Завершите работу мастера;

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

После создания учетной записи перейдите в свойства созданной учетной записи и просмотрите добавляемые вами свойства в шаблон. Отконфигурированные атрибуты будут скопированы в новую учетную запись.