Установка сертификата SSL

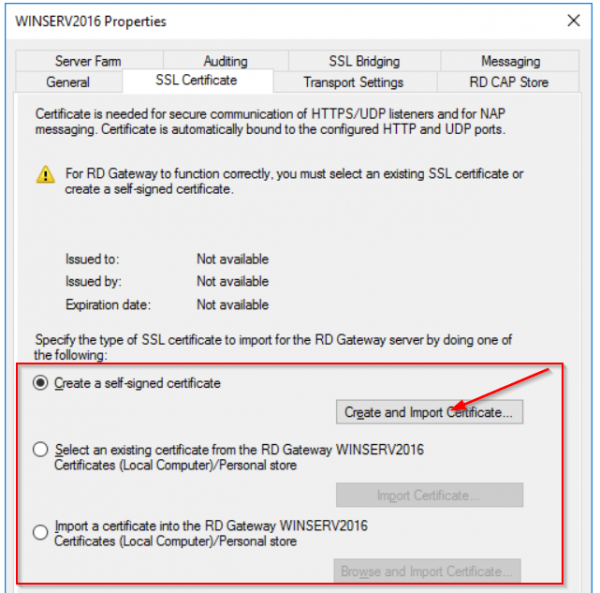

Чтобы доступ через RDG был активен, также необходимо создать сертификат. В рабочем окне RDG Manager переходим к разделу «Имя сервера». Через контекстное меню открываем пункт «Просмотреть или изменить свойства сертификата». В открывшемся окне переключаемся на вкладку SSL. Доступно 3 варианта создания. Выбираем пункт, отмеченный красным на скриншоте:

Скриншот №12. Выбор метода

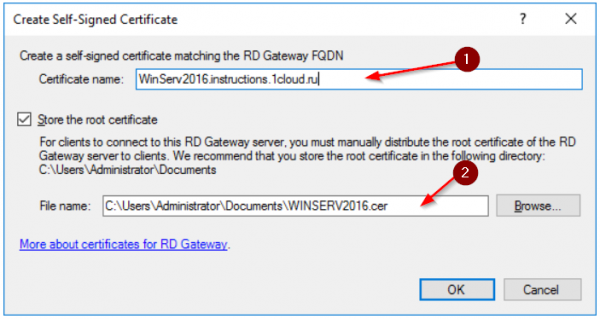

Теперь прописываем имя сертификата и путь, по которому он будет храниться:

Скриншот №13. Импорт

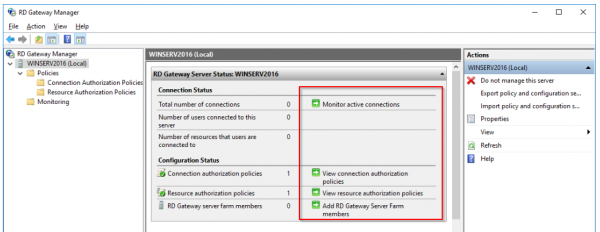

Нажимаем «ОК» для генерации. В итоге рабочая область менеджера выглядит следующим образом:

Скриншот №14. Общая информация

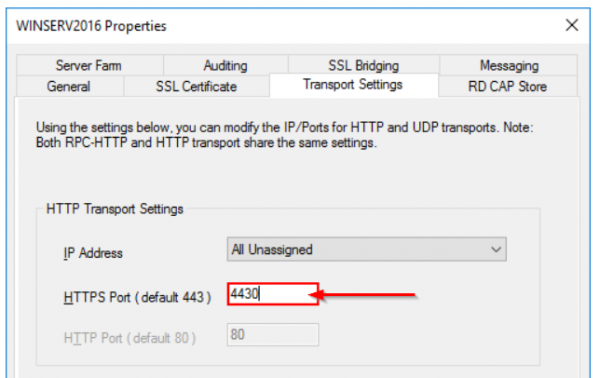

Для повышения уровня безопасности рекомендуется сменить порт по умолчанию для подключения через Remote Desktop Protocol. Открываем в RDG Manager раздел «Действия», пункт «Свойства». Переходим во вкладку «Свойства транспортировки». В поле, отмеченным красным, меняем значение:

Скриншот №15. Смена порта

Подтверждаем изменения, закрываем окно.

Дополнительные роли и возможности (Additional Roles & Features)

Для поддержки новых функций в RDS, необходимо использование некоторых дополнительных ролей и возможностей. К ним относятся:

- Web Server (IIS). Данная роль необходима для доступа к RD Web Access.

- Hyper-V. Эта роль поддерживает виртуализацию удаленных рабочих столов и требуется при установке RD Virtualization.

- Network Policy Server в сочетании со службами RD Gateway используется для обеспечения доступа к клиентским политикам доступа.

- Desktop Experience Pack. Обеспечивает такие возможности как интерфейс Aero и проигрывание видео высокой четности.

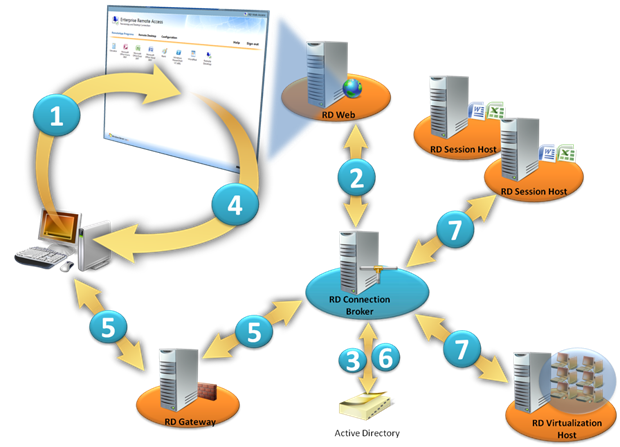

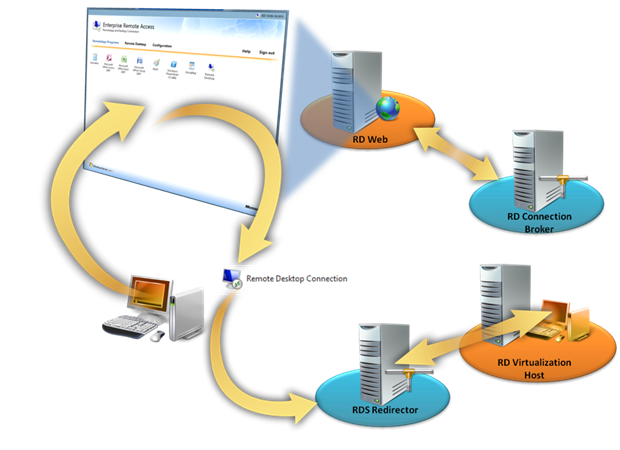

На Рисунке 1 представлена инфраструктура RDS. Ниже описывается последовательность подключения клиента к удаленному рабочему столу или к удаленному приложению.

- Удаленный пользователь подключается к сайту RD Web Access.

- Сервер RD Web запрашивает информацию о приложениях, сессиях и виртуальных рабочих столах у сервера RD Connection Broker.

- RD Connection Broker проверяет состояние ролей RDSH и RDVH, информацию о назначенных пользователю виртуальных рабочих столах в Active Directory Domain Services (AD DS), затем передает эту информацию обратно на сервер RD WEB Access.

- Пользователь получает информацию о доступных удаленных приложениях и виртуальных рабочих столах на сайте RD Web.

- Клиентский компьютер открывает соединение с сервером RD Gateway. Используя процедуру удаленного вызова (RPC) поверх протокола HTTP подключается к серверу RD Connection Broker.

- RD Connection Broker использует AD DS для нахождения разрешений пользователя и информации о персональных виртуальных рабочих столах ассоциированных с данным пользователем.

- RD Connection Broker перенаправляет клиентский компьютер на доступный RDSH или RDVH сервер на котором установлено запрашиваемое приложение или виртуальный рабочий стол.

- RDSH или RDVH сервер отвечают клиенту и предоставляют запрашиваемую сессию или виртуальный рабочий стол.

- Любые RDSH или RDVH сервера требуют доступа к серверу лицензирования (RD Licensing Server). Существует 120 дневный период, в течение которого лицензии не требуются.

Рисунок 1 Инфраструктура RDS

Настройка Active Directory

Сервер удаленного доступа и клиентские компьютеры DirectAccess должны принадлежать домену Active Directory. Клиентские компьютеры DirectAccess должны быть членом домена одного из следующих типов:

-

Домены, принадлежащие к одному лесу с сервером удаленного доступа.

-

Домены, принадлежащие к лесам, имеющим двустороннее доверие с лесом сервера удаленного доступа.

-

Домены, имеющие двустороннее доверие с доменом сервера удаленного доступа.

Присоединение клиентских компьютеров к домену

-

На начальном экране введите explorer.exe и нажмите клавишу ВВОД.

-

Щелкните правой кнопкой значок компьютера и выберите Свойства.

-

На странице Система щелкните Дополнительные параметры системы.

-

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.

-

В поле имя компьютера введите имя компьютера, если вы также изменяете имя компьютера при присоединении сервера к домену. В разделе Член групп выберите Домен и введите имя домена, к которому нужно присоединить сервер, например corp.contoso.com, а затем нажмите ОК.

-

При появлении запроса на ввод имени пользователя и пароля введите имя пользователя и пароль пользователя с разрешениями на присоединение компьютеров к домену, а затем нажмите кнопку ОК.

-

При появлении диалогового окна с приветствием домена нажмите кнопку «OK».

-

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

-

В диалоговом окне Свойства системы нажмите кнопку Закрыть.

-

Щелкните Перезагрузить сейчас, когда появится сообщение о необходимости перезагрузки.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Примечание

При вводе следующей команды необходимо указать учетные данные домена.

О данном руководстве

Данный документ предназначен как технический обзор и набор пошаговых инструкций для отработки различных сценариев использования RD). Для опытных системных администраторов это руководство содержит основные задачи, необходимые для ознакомления с последними нововведениями RDS в среде Windows Server 2008 R2. Для администраторов, впервые знакомящихся с RDS, данное руководство содержит максимальный объем вводной информации, чтобы свести к минимуму необходимость ознакомления с дополнительной документацией. Дополнительную информацию, в том числе пошаговые руководства, можно получить на сайте Microsoft TechNet.

Каждый сценарий основывается на предыдущем. Хотя вопросы лицензирования не рассматриваются в данном руководстве, правильное лицензирование является обязательным требованием использования RDS. Некоторые сценарии могут требовать более детального повторения предыдущих шагов. Если не сказано иное, следующие нюансы относятся ко всем сценариям:

- Лучше вместе с Windows 7! (Better together with Windows 7) Связка Windows Server 2008 R2 и Windows 7 содержит технологии улучшающие работу пользователей. В частности был учтен опыт корпоративных пользователей и мнений IT Pro специалистов для улучшения безопасности и управления взаимодействия систем.

- Сервер удаленного рабочего стола – Удаленный рабочий стол (RD Session Host – Session-based Desktops). Классический удаленный рабочий стол (сервер терминалов) подразумевающий установку роли RD на выделенном сервере и работу пользователей с собственным удаленным рабочим столом. Данная среда открыта для пользователей имеющих доступ к серверу.

- Сервер удаленного рабочего стола – Удаленные приложения (RD Session Host – RemoteApp). Удаленные приложения (RemoteApp) были внедрены в Windows Server 2008. Это программы, удаленный доступ к которым можно получить через Службы удаленного рабочего стола (RDS) и которые работают так, как будто они запущены на локальном компьютере пользователя. Пользователи могут запускать программы RemoteApp вместе со своими локальными программами. Данная функция облегчает работу пользователей, поскольку стирает различие между удаленным и локальным рабочим столом пользователя. В Windows Server 2008 R2 Удаленные приложения (RemoteApp) были доработаны, чтобы обеспечить возможность управления доступом к Удаленным приложениям (RemoteApp) как по отдельным пользователям, так и по группам безопасности.

- Виртуальный сервер удаленного рабочего стола – Персональный рабочий стол и пул рабочих столов (RD Virtualization Host – Personal Desktops and Pooled Desktops). Обновленные RDS позволяют использовать инфраструктуру виртуальных рабочих столов (Virtual Desktop Infrastructure (VDI)) при использовании Hyper-V. Виртуальные рабочие столы могут быть персональными, – индивидуальные для каждого пользователя в отдельности, либо могут быть объединены в единый пул, с общими настройками и приложениями.

- Удаленные приложения и подключение к удаленному рабочему столу (RemoteApp & Desktop Connections). В Windows Server 2008 используются Web Access для создания единой веб-страницы входа, на которой доступны все опубликованные Удаленные приложения. В Windows Server 2008 R2 и Windows 7, пользователи могут подписываться на Удаленные приложения, при этом Удаленные приложения будут автоматически устанавливаться на рабочих станциях пользователей: ярлыки приложений будут автоматически создавать в меню Пуск.

Каждый раздел данного руководства представляет собой описание общей архитектуры и шагов, необходимых для настройки. Описанные в документации сценарии предназначены в первую очередь для тестирования в лабораторной среде и не могут служить руководством по развертыванию в рабочей среде. Для получения дополнительной информации о построении высоконагруженной инфраструктуры следует обратиться к более детальным инструкциям.

Архитектура Служб удаленного рабочего стола (Remote Desktop Services Architecture)

Архитектура RDC призвана обеспечивать масштабируемость и надежность предоставления услуг, позволяя пользователям получать доступ к приложениям, не требуя от них новых знаний. В данном разделе содержится краткий обзор роли RDS. В нем также содержится подробная информация о дополнительных функциях и возможностях, которые использует RDS. Имейте в виду, что для того, чтобы воспользоваться новыми функциями RDS, на клиентском компьютере должна быть установлена последняя версия клиента RDC (Rremote Desktop Client) с поддержкой RDP 7.0.

Доступ к странице TS Web Access

Перед первым обращением к веб-странице TS Web Access, следует отметить, что данный сервис использует технологию JScript (реализация JavaScript от Microsoft). В Internet Explorer версии 7 и старше поддержка JScript отключена по умолчанию, поэтому для нормальной работы необходимо включить Jscript или, что проще, добавить сервер TS Web Access в список надежных сайтов. Чтобы включить поддержку JScript, запустите IE, откройте меню Tools и выберите Internet Options (Свойства обозревателя). В появившемся окне выберите вкладку Security (Безопасность) и нажмите Custom Settings. В пользовательских настройках прокрутите вниз до блока Active Scripting и включите его (Enable). Сохраните изменения и перезагрузите IE.

После того, как JScript включен, доступ к странице TS Web Access можно получить, набрав следующий URL в строке браузера:

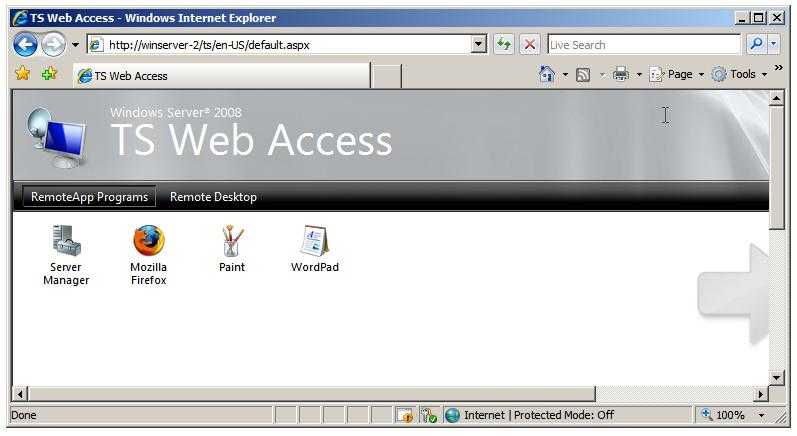

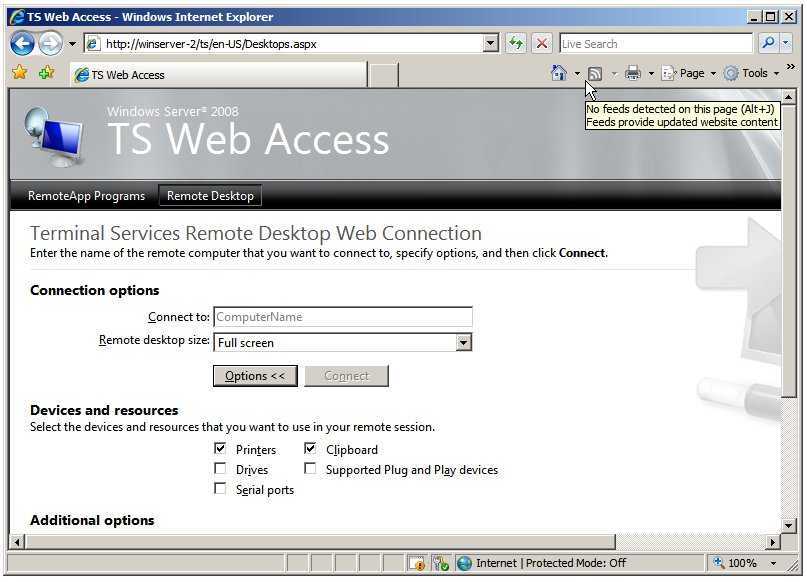

Где Server-2008ts — это имя или IP-адрес вашего сервера, с запущенной службой терминалов. В случае успешного соединения браузер запросит имя пользователя и пароль. После входа в TS Web Access появится страница со списком всех удаленных приложений, доступных для использования данному пользователю (настройка RemoteApps для TS Web Access рассмотрены далее в этой статье, и в отдельном посте):

RemoteDesktop

Доступ к ресурсам

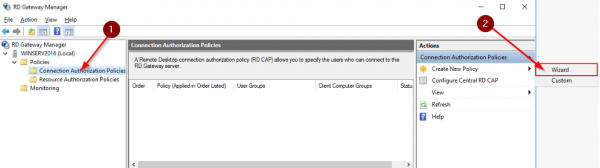

После установки выбранной роли переходим в главное окно «Диспетчера серверов». Выбираем раздел «Инструменты» и переходим к настройке RDG. Откроется новое рабочее окно (RD Gateway Manager). В нем переходим во вкладку с именем сервера, далее выбираем «Политики» и сконфигурируем авторизированные подключения. Нажимаем кнопку «Wizard», чтобы открыть мастер настройки:

Скриншот №6. Создание политики

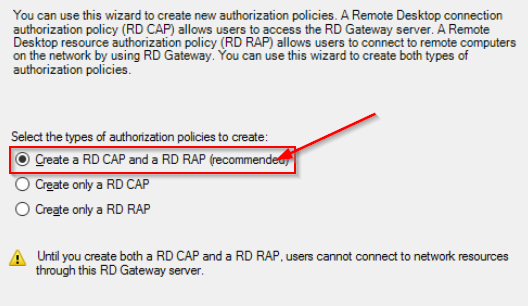

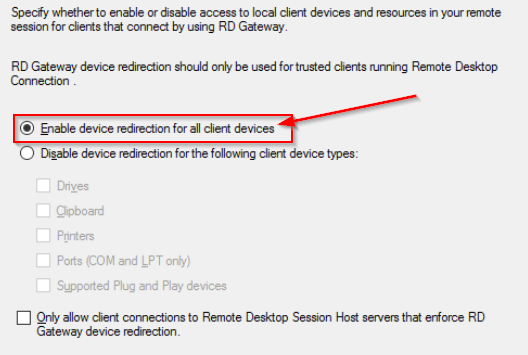

Установщик предложит на выбор 3 пункта. Оставляем активным первую опцию:

Скриншот №7. Выбор конфигурации

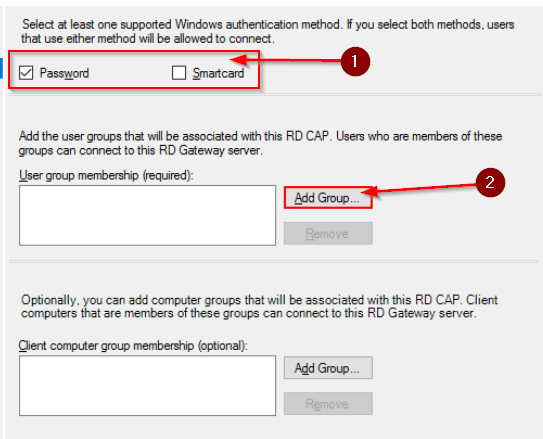

Задаем имя новому шаблону, нажимаем «Next». Следующий этап — выбор метода аутентификации и списка пользователей, которые получат доступ к политике. Авторизация разрешена при помощи пароля либо смарт-карты, либо оба варианта. Оставляем только по паролю. Далее нажимаем кнопку «Добавить группу» и добавляем данные в поле:

Скриншот №8. Выбор авторизации и пользователей

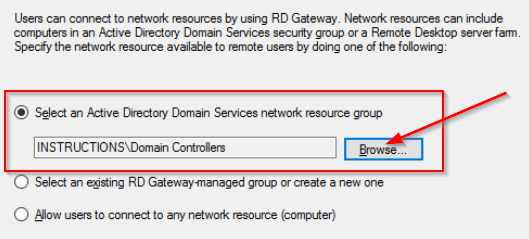

Далее разграничиваем доступ к сетевым ресурсам, к которым пользователи будут подключаться через Remote Desktop Gateway:

Скриншот №9. Выбор ресурсов

Оставим для примера первый пункт. Нажимаем «Next». Теперь необходимо установить значения таймаутов для сетевых ресурсов. Проставляем в зависимости от требований. На экране появится окно с настроенным шаблоном. Если информация верная, переходим к следующему шагу.

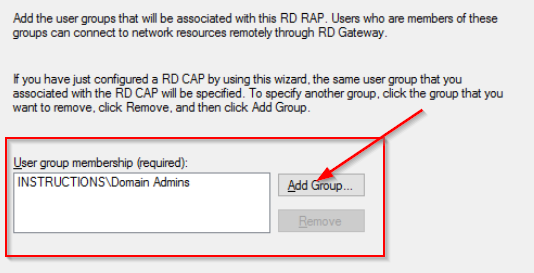

Мастер настройки попросит указать политику авторизации для сетевых ресурсов. Для начала придумываем имя конфигурации. Потом добавляем группы пользователей, которые будут подключаться:

Скриншот №10. Выбор группы

Теперь выбираем группу ресурсов:

Скриншот №11. Выбор группы ресурсов

Мастер настройки попросит указать номер порта для подключения. Если специальных требований нет, оставляем по умолчанию — 3389. После нажатия «Next» на экране появится информация о созданной политики авторизации. Если все верно, завершаем конфигурирование.

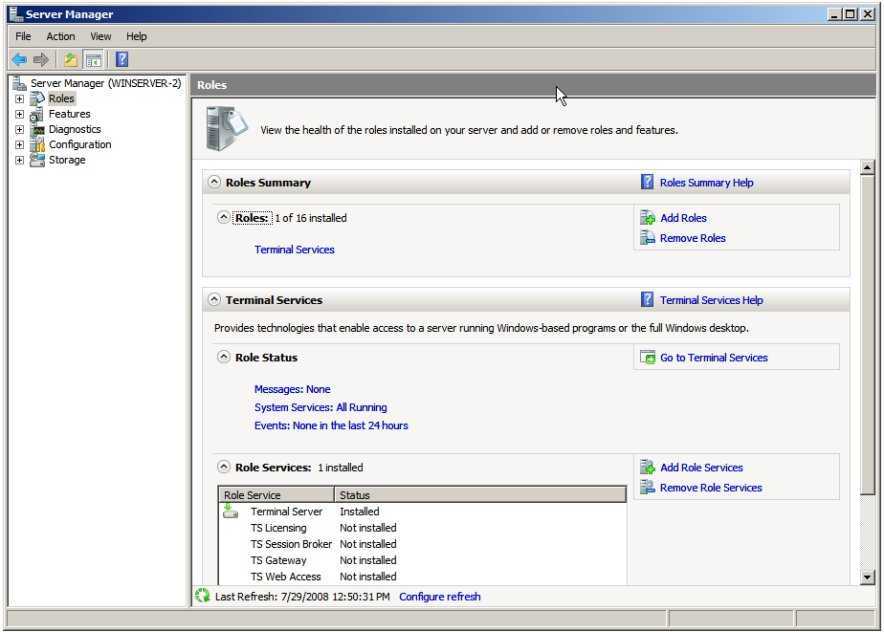

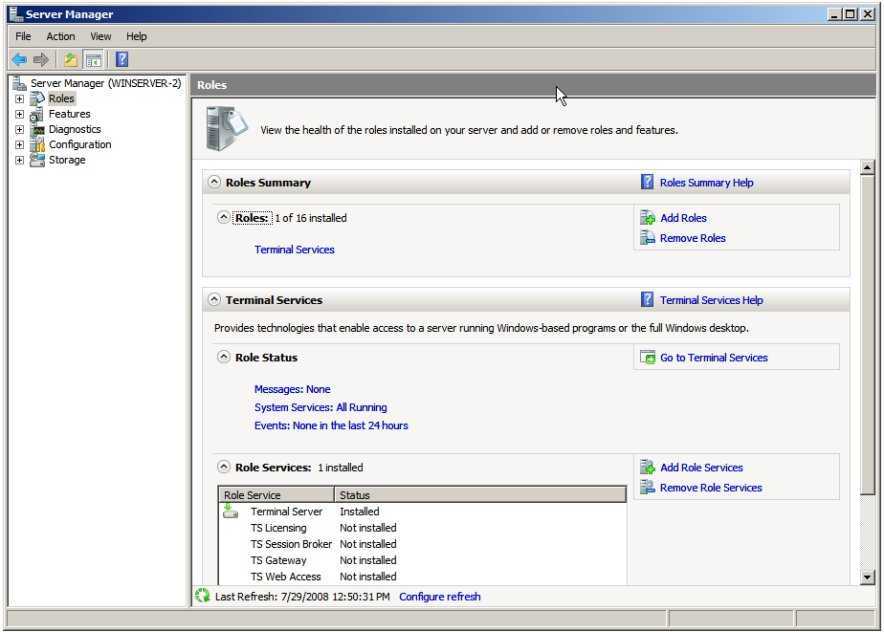

Установка роли TS Web Access

После настройки роли сервера терминалов следующим шагом является добавление в систему роли TS Web Access Service. Эти действия можно выполнить с помощью запуска оснастки System Manager и выбора пункта Roles в правой панели.

Для того чтобы добавить роль TS Web Access нажмите на ссылке Add Role Services и выберите TS Web Access из списка служб. Для своей работы TS Web Access требует ряд дополнительных функций 2008 сервера, в первую очередь необходима роль веб-сервера IIS. Таким образом, во втором диалоговом окне появится список дополнительных служб, которые должны быть установлены для корректной работы TS Web Access. Нажмите на кнопку Add Role Services, и в запустившемся мастере вы увидите, что также будет установлена роль IIS. В процессе установки вам необходимо будет перезагрузить систему и повторно залогиниться под той же самой учетной записью. В результате установки у вам появится роль TS Web Access и все остальные зависимые от нее службы.

Доступ к странице TS Web Access

Перед первым обращением к веб-странице TS Web Access, следует отметить, что данный сервис использует технологию JScript (реализация JavaScript от Microsoft). В Internet Explorer версии 7 и старше поддержка JScript отключена по умолчанию, поэтому для нормальной работы необходимо включить Jscript или, что проще, добавить сервер TS Web Access в список надежных сайтов. Чтобы включить поддержку JScript, запустите IE, откройте меню Tools и выберите Internet Options (Свойства обозревателя). В появившемся окне выберите вкладку Security (Безопасность) и нажмите Custom Settings. В пользовательских настройках прокрутите вниз до блока Active Scripting и включите его (Enable). Сохраните изменения и перезагрузите IE.

После того, как JScript включен, доступ к странице TS Web Access можно получить, набрав следующий URL в строке браузера:

Где Server-2008ts — это имя или IP-адрес вашего сервера, с запущенной службой терминалов. В случае успешного соединения браузер запросит имя пользователя и пароль. После входа в TS Web Access появится страница со списком всех удаленных приложений, доступных для использования данному пользователю (настройка RemoteApps для TS Web Access рассмотрены далее в этой статье, и в отдельном посте):

RemoteDesktop

Установка Terminal Services Manager

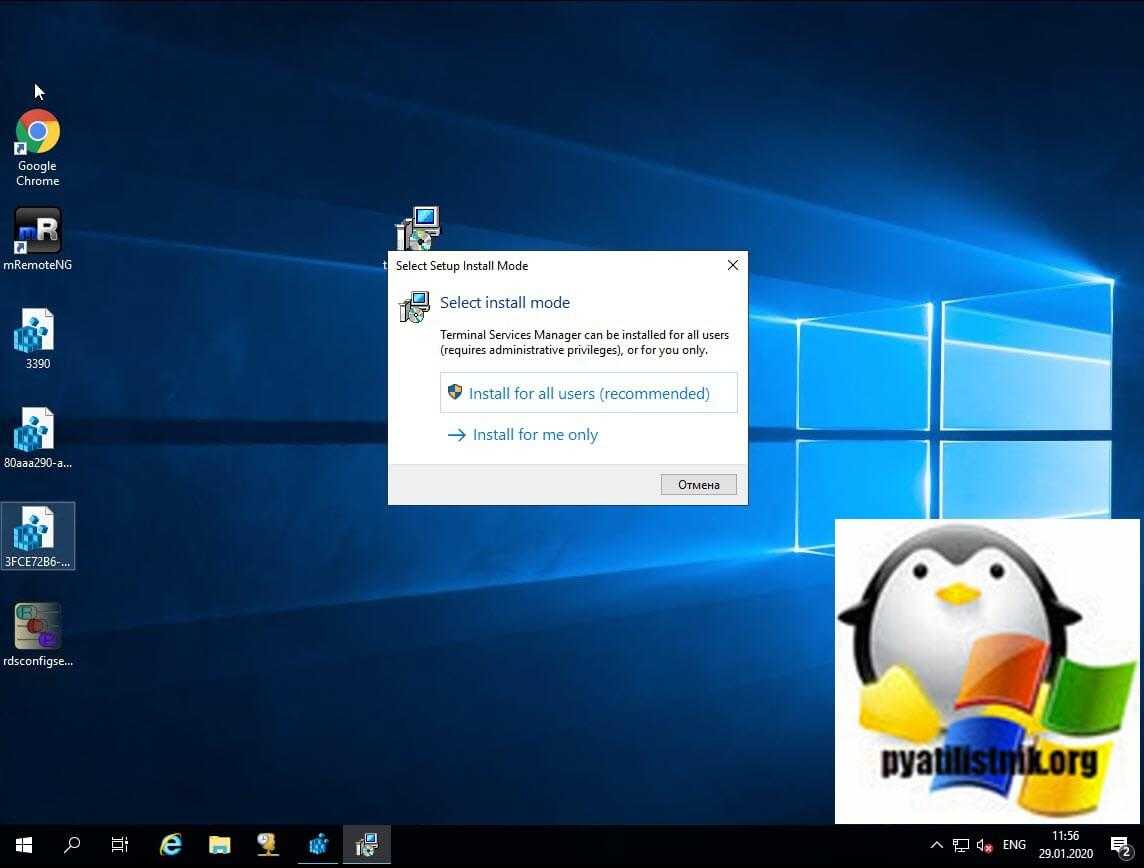

Запускаем исполняемый файл, я это делаю на своей тестовой виртуальной машине с Windows Server 2019. Первое что вас спросят, это в каком режиме вы решили установить утилиту TSM. На выбор будет два варианта:

- Install for all users — Установка для всех пользователей данного компьютера

- Install for me only — Установка Terminal Services Manager исключительно для вас на данном компьютере

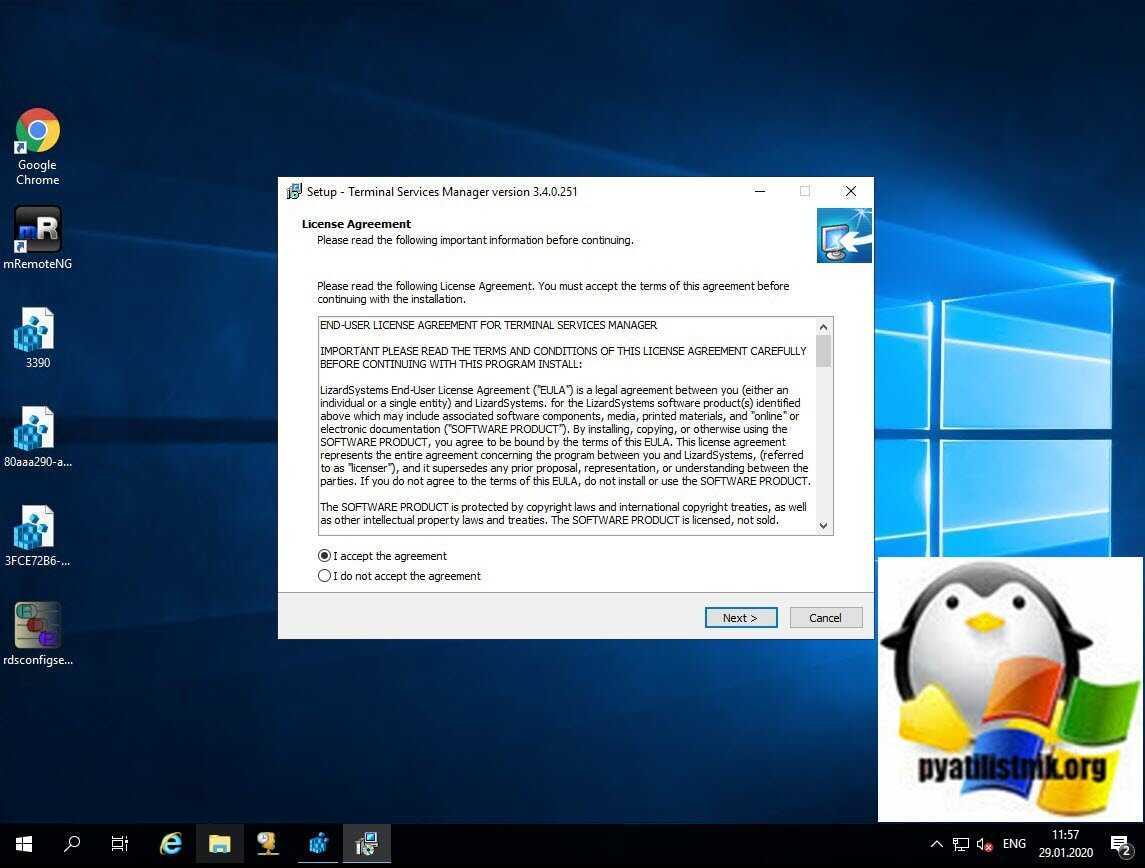

Далее вам нужно принять лицензионное соглашение, выбрав пункт «I accept the agreement» и нажать «next».

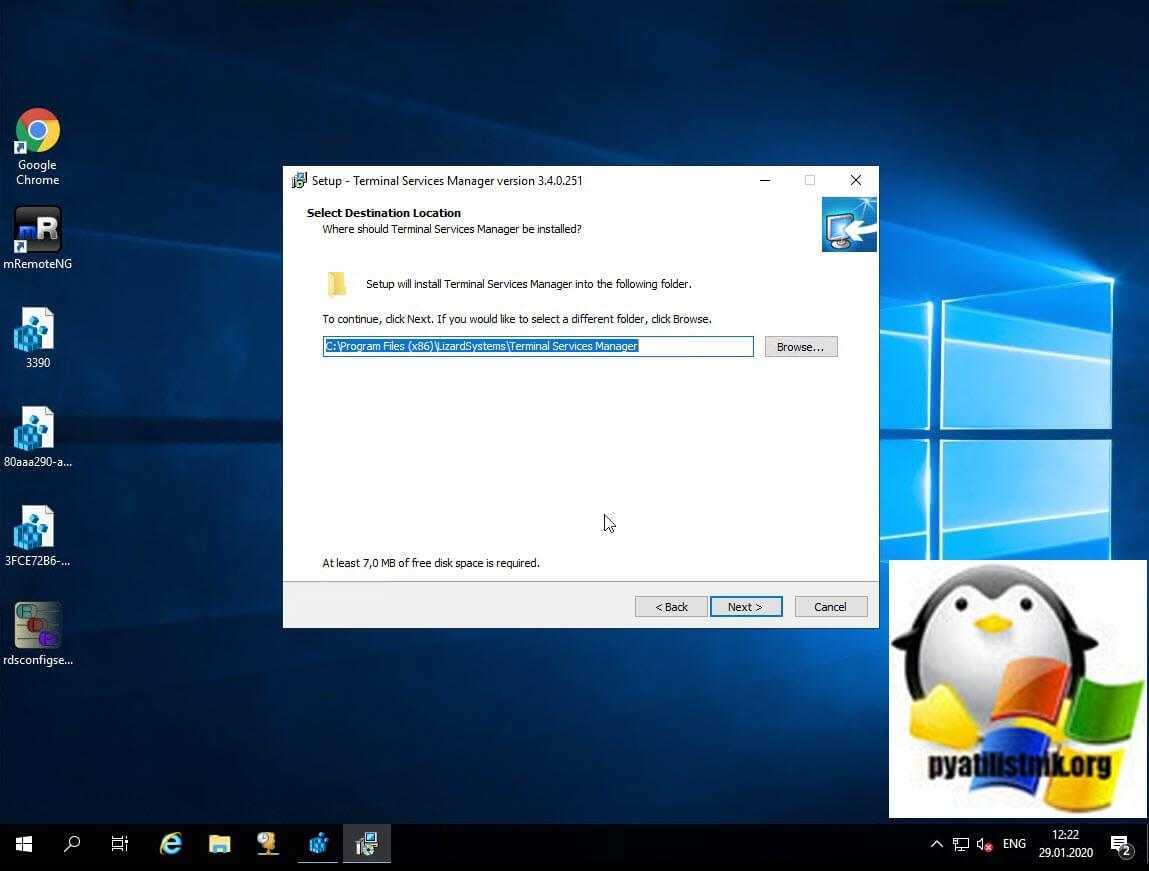

На следующем шаге вы можете изменить каталог установки TSM, я оставлю все по умолчанию.

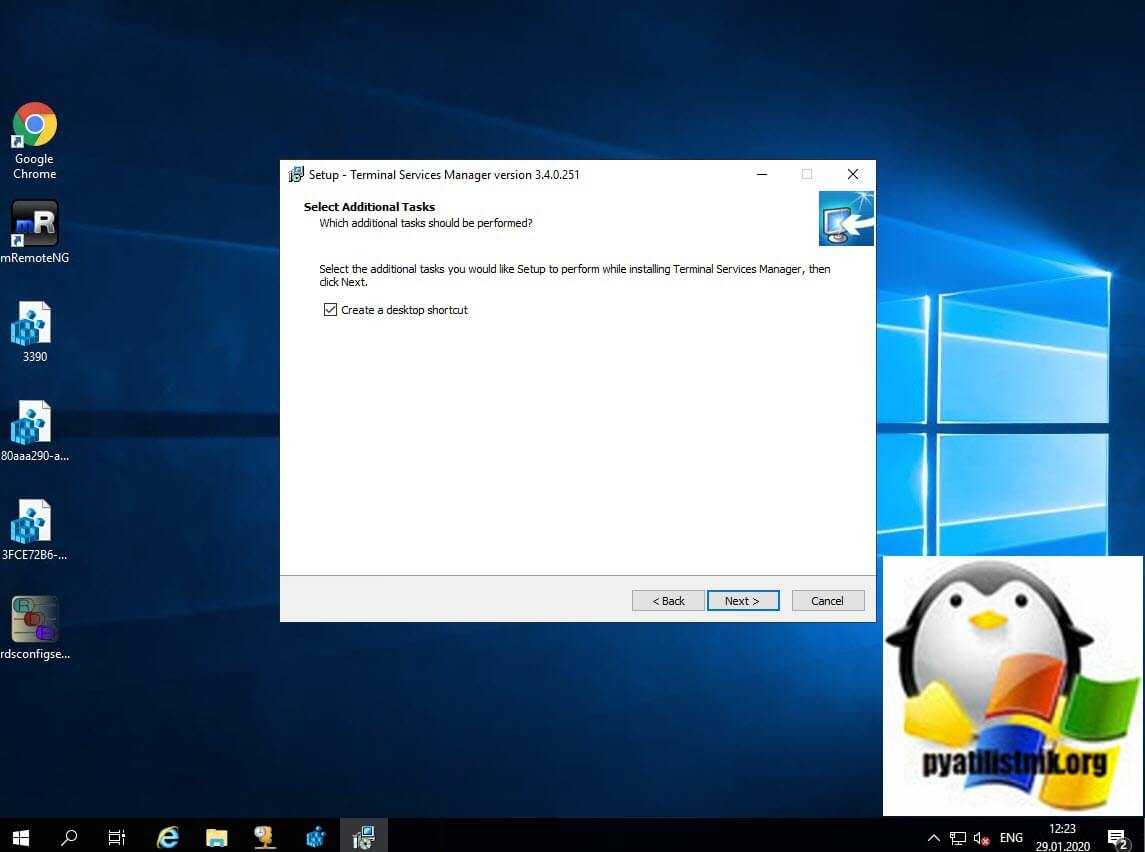

Оставьте галку на пункте «Create a desktop shortcut», чтобы у вас был создан ярлык на рабочем столе.

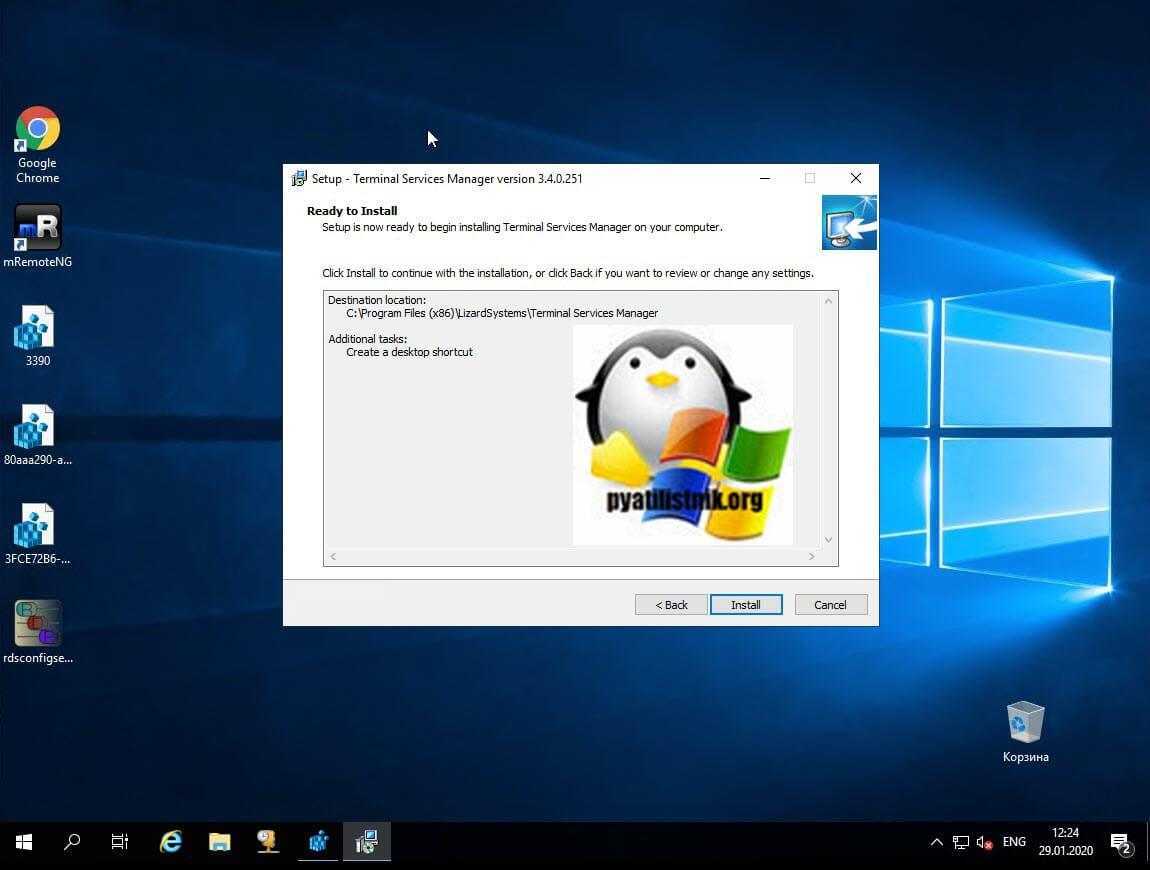

Для завершения инсталляции Terminal Services Manager нажмите кнопку «Install».

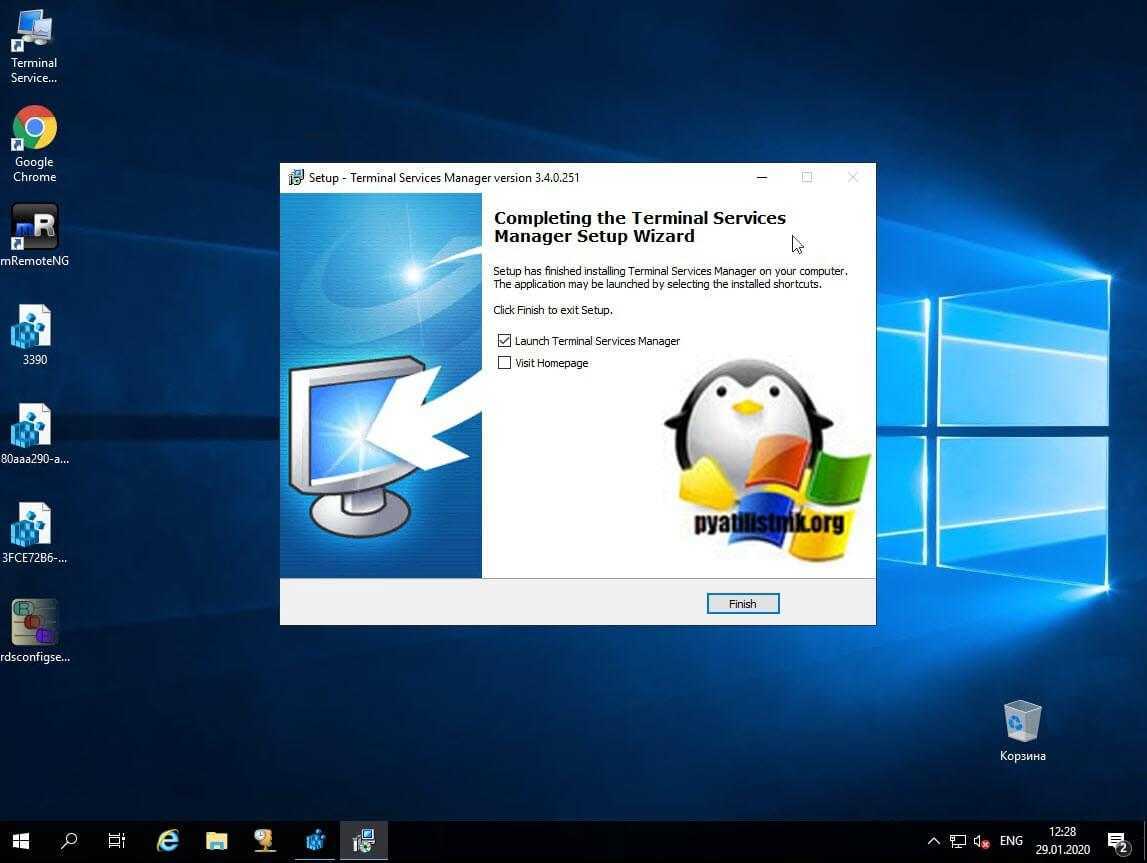

Запускаем Terminal Services Manager.

Ссылки [ править ]

- . Проверено 18 ноября 2010 .

- ^ . Архивировано из на 2003-01-26 . Проверено 23 июля 2007 .

- ^ . Мир ПК . IDG . 17 августа 2011 г.

- ^ . Проверено 23 июля 2007 .

- ^ Рассел, Чарли; Закер, Крейг (2009). . Представляем Windows Server 2008 R2 . Редмонд, ВашингтонMicrosoft Press . Проверено 11 января 2014 .

- . Проверено 18 ноября 2010 .

- . Проверено 23 июля 2007 .

- ^ Руссинович, Марк ; Соломон, Дэвид А .; Ионеску, Алекс (2012). (6-е изд.). Редмонд, ВашингтонMicrosoft Press . стр. -21. ISBN 978-0-7356-4873-9.

- . Поддержка . Microsoft . 15 января 2006 . Проверено 11 января 2014 .

- . Авторизуйтесь 123 .

- . Citrix . 2004-12-21. Архивировано из на 2011-07-05 . Проверено 13 апреля 2012 .

- . Microsoft. 2003-03-28 . Проверено 23 июля 2007 .

- . Поддержка (5,0 изд.). Microsoft . 22 июня 2014 г.

- . Microsoft TechNet . Проверено 10 сентября 2009 .

- . Сеть разработчиков Microsoft (MSDN) . Проверено 10 сентября 2009 .

- Ваггонер, Роб. . blog.mycloudit.com . Проверено 10 мая 2020 .

- . msfreaks . 2018-10-06 . Проверено 10 мая 2020 .

- . www.rdsgurus.com . Проверено 10 мая 2020 .

- Берсон, Фрик (2018-01-12). . Платформа Microsoft . Проверено 10 мая 2020 .

- . Проверено 18 ноября 2010 .

- ^ . Проверено 23 июля 2007 .

- . Проверено 2 октября 2007 .

- . Проверено 18 ноября 2010 .

- ^ . Проверено 11 октября 2007 .

- ^ . Проверено 11 октября 2007 .

- ^ . Проверено 11 октября 2007 .

- . Старая новая вещь . Microsoft . 17 декабря 2013 . Проверено 18 декабря 2013 года .

-

Savill, Джон (1 октября 2008). . Pearson Education. п. 1752. ISBN. 978-0-13-279758-0. Проверено 1 июня 2012 года .

Windows XP, Windows Server 2003, Windows Vista и Windows Server 2008 все содержат инструмент RDC, MSTSC в имени файла означает клиент служб терминалов Microsoft.

- . Удаленная поддержка .

Клиентское программное обеспечение

Подключение к удаленному рабочему столу

|

Клиент подключения к удаленному рабочему столу в Windows 8 |

|

| Разработчики) | Microsoft |

|---|---|

| Операционная система | Майкрософт Виндоус |

| Программное обеспечение для удаленного рабочего стола | |

| Веб-сайт |

Клиент подключения к удаленному рабочему столу в macOS

Подключение к удаленному рабочему столу (RDC, также называемое удаленным рабочим столом , ранее клиент служб терминалов Microsoft , mstsc или tsclient ) — это клиентское приложение для RDS. Это позволяет пользователю удаленно войти в сетевой компьютер, на котором запущен сервер служб терминалов. RDC представляет интерфейс рабочего стола (или графический интерфейс приложения) удаленной системы, как если бы к нему был доступ локально. Помимо обычного имени пользователя и пароля для авторизации для удаленного сеанса, RDC также поддерживает использование смарт-карт для авторизации. В RDC 6.0 разрешение удаленного сеанса может быть установлено независимо от настроек на удаленном компьютере.

В версии 6.0, если компонент Desktop Experience подключен к удаленному серверу, элементы пользовательского интерфейса удаленного приложения (например, границы окон приложений, кнопки «Развернуть», «Свернуть» и «Закрыть» и т. Д.) Будут иметь тот же вид, что и локальные приложения. В этом сценарии удаленные приложения будут использовать тему Aero, если пользователь подключается к серверу с компьютера под управлением Windows Vista, на котором работает Aero. Более поздние версии протокола также поддерживают рендеринг пользовательского интерфейса в полном 32-битном цвете, а также перенаправление ресурсов для принтеров, COM-портов, дисковых накопителей, мышей и клавиатур. Благодаря перенаправлению ресурсов удаленные приложения могут использовать ресурсы локального компьютера. Аудио также перенаправляется, так что любые звуки, генерируемые удаленным приложением, воспроизводятся в клиентской системе. Более того, удаленный сеанс также может охватывать несколько мониторов в клиентской системе, независимо от настроек нескольких мониторов на сервере. RDC также можно использовать для подключения к удаленным сеансам Windows Media Center (WMC); однако, поскольку WMC не передает потоковое видео по протоколу RDP, таким образом можно просматривать только приложения, а не любые носители.

RDC отдает приоритет данным пользовательского интерфейса, а также вводам с клавиатуры и мыши, в отличие от заданий печати или передачи файлов. чтобы сделать приложения более отзывчивыми. Он перенаправляет устройства plug and play, такие как камеры, портативные музыкальные плееры и сканеры, так что ввод с этих устройств может также использоваться удаленными приложениями. RDC также можно использовать для подключения к компьютерам, которые доступны через шлюз RDP Windows Home Server через Интернет . Наконец, несколько удобных быстрых клавиш

- Чтобы добиться эффекта Ctrl+ Alt+ Delна удаленном рабочем столе, вы можете использовать комбинацию клавиш Ctrl+ Alt+ End.

- Чтобы переключаться между полноэкранным и оконным режимами удаленного рабочего стола, вы можете использовать Ctrl+ Alt+ Break( Ctrl+ Fn+ Alt+ ⇧ Shiftна некоторых ноутбуках HP).

Другие клиенты

Microsoft выпускает официальный клиент для множества платформ, отличных от Windows:

- MacOS: удаленный рабочий стол Microsoft для Mac

- Android: удаленный рабочий стол Microsoft

- iOS и iPadOS: удаленный рабочий стол Microsoft

Было множество реализаций клиентов сторонних производителей, которые реализуют подмножества функций Microsoft для ряда платформ. Наиболее распространены:

- rdesktop для Linux / Unix и Microsoft Windows

- Remmina для Linux (на основе FreeRDP)

- CoRD для macOS (производство прекращено в апреле 2020 г.)

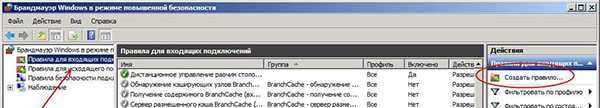

Уделите должное внимание настройке Firewall

Для серверов Windows Server, доступных через интернет и при этом не находящихся за выделенным устройством, выполняющим функцию фаерволла, Брандмауэр Windows является единственным инструментом защиты внешних подключений к серверу. Отключение неиспользуемых разрешающих и добавление запрещающих правил будет означать, что меньше портов на сервере прослушивают внешний входящий трафик, что снижает вероятность атак на эти порты. Например, для работы стандартного веб-сервера достаточно открыть следующие порты:

80 – HTTP

443 – HTTPS

Для портов, доступ к которым должен оставаться открытым, следует ограничить круг источников подключения путем создания «белого списка» IP-адресов, с которых будут приниматься обращения. Сделать это можно в правилах Брандмауэра Windows. Это обеспечит уверенность в том, что у всех, кому требуется доступ к серверу, он есть, но при этом запрещен для тех, кого «не звали».

Ниже представлен список портов, доступ к которым лучше ограничить только кругом клиентов, внесенных в белый список IP:

- 3389 – Стандартный порт RDP

- 990 – FTPS

- 5000-5050 – порты для работы FTP в пассивном режиме

- 1433-1434 – стандартные порты SQL

- 53 – DNS

Установка роли TS Web Access

После настройки роли сервера терминалов следующим шагом является добавление в систему роли TS Web Access Service. Эти действия можно выполнить с помощью запуска оснастки System Manager и выбора пункта Roles в правой панели.

Для того чтобы добавить роль TS Web Access нажмите на ссылке Add Role Services и выберите TS Web Access из списка служб. Для своей работы TS Web Access требует ряд дополнительных функций 2008 сервера, в первую очередь необходима роль веб-сервера IIS. Таким образом, во втором диалоговом окне появится список дополнительных служб, которые должны быть установлены для корректной работы TS Web Access. Нажмите на кнопку Add Role Services, и в запустившемся мастере вы увидите, что также будет установлена роль IIS. В процессе установки вам необходимо будет перезагрузить систему и повторно залогиниться под той же самой учетной записью. В результате установки у вам появится роль TS Web Access и все остальные зависимые от нее службы.

Служба удаленного доступа (RAS) — шлюз RAS

При установке службы роли DirectAccess и VPN развертывается шлюз службы удаленного доступа (шлюз RAS). Вы можете развернуть шлюз RAS для одного клиента: VPN-сервер шлюза RAS, многоклиентский шлюз RAS и сервер DirectAccess.

-

Шлюз RAS — один клиент. С помощью шлюза RAS можно развернуть VPN-подключения, чтобы предоставить конечным пользователям удаленный доступ к сети и ресурсам Организации. если клиенты работают Windows 10, можно развернуть Always On VPN, которая обеспечивает постоянное подключение между клиентами и сетью организации, когда удаленные компьютеры подключены к интернету. С помощью шлюза RAS можно также создать VPN-подключение типа «сеть — сеть» между двумя серверами в разных местах, например между основным офисом и филиалом, и использовать преобразование сетевых адресов (NAT), чтобы пользователи в сети могли получать доступ к внешним ресурсам, таким как Интернет. Кроме того, шлюз RAS поддерживает протокол BGP (BGP), который предоставляет службы динамической маршрутизации, если расположения удаленных офисов также имеют граничные шлюзы, поддерживающие BGP.

-

Шлюз RAS — клиент. Шлюз RAS можно развернуть как многоклиентский, шлюз и маршрутизатор на основе программного обеспечения, если вы используете виртуализацию сети Hyper-V или используете сети виртуальных машин, развернутые с помощью виртуальных локальных сетей (VLAN). С помощью шлюза RAS поставщики облачных служб (CSP) и предприятия могут включить маршрутизацию центрального и облачного трафика между виртуальными и физическими сетями, включая Интернет. С помощью шлюза RAS клиенты могут использовать VPN-подключения типа «точка — сеть» для доступа к сетевым ресурсам виртуальной машины в центре обработки данных откуда угодно. Вы также можете предоставить клиентам VPN-подключения типа «сеть — сеть» между удаленными сайтами и центром обработки данных CSP. Кроме того, можно настроить шлюз RAS с помощью BGP для динамической маршрутизации, а также включить преобразование сетевых адресов (NAT) для предоставления доступа к Интернету для виртуальных машин в сетях виртуальных машин.

Важно!

шлюз RAS с многоклиентским возможностями также доступен в Windows Server 2012 R2.

Always on VPN. Always On VPN позволяет удаленным пользователям безопасно получать доступ к общим ресурсам, веб-узлам интрасети и приложениям во внутренней сети без подключения к VPN.

Дополнительные сведения см. в статье шлюз RAS и протокол BGP (BGP).

Сценарий 3: Личный виртуальный рабочий стол (Personal Virtual Desktops) с использованием RD Virtualization

RD Virtualization позволяет создавать виртуальные столы, которыми можно управлять и задавать доступ через RD Connection Broker. Пользователи могут подсоединяться к персональному рабочему столу или к пулу рабочих столов, которые предполагают общее использование. Состояние сессии пользователя и виртуальной машины запоминается, таким образом, при повторном подключении пользователь будет перенаправлен на тот же сервере, где выполняется его VDI сессия.

Требования для RDS с использованием RD Virtualization:

Сервер с ролью Remote Desktop Virtualization Host (RDVH). Если сервер из Сценария 1 поддерживает Hyper-V, роль RD Virtualization может быть установлена на нем.

Примечание Роли RD Connection Broker и RD Virtualization Host не могут быть установлены на одной и той же машине.

- Сервер с ролью RDS Redirection Server. Специальный RDS сервер необходим для использования перенаправления RDP. Данный сервер работает совместно с сервером RD Connection broker. После того как RDS-сервер будет настроен как перенаправитель, он перестанет принимать регулярные подключения к удаленному рабочему столу. Для удаленного администрирования данного сервера используйте административное подключение “mstsc /admin” из меню «Пуск».

- Установите роль RD Virtualization. При установке нового сервера, так же установите роль Remote Desktop Server.

- Виртуальные рабочие столы виртуальных машин должны быть настроены на использование RDVH. Виртуальные машины должны быть запущены под управлением: Windows 7, Windows Vista или Windows XP.

-

Настройте RDS для перенаправления персональных виртуальных рабочих столов. Если персональные рабочие столы не будут использоваться, пропустите данные шаг и перейдите к разделу “Пул виртуальных рабочих столов”, который будет рассмотрен позднее в этом руководстве.

Для создания виртуального рабочего стола в виртуальной машине выполните следующие шаги (только для Windows 7):

Примечание Имя виртуальной машины в Hyper-V Manager tool должно полностью (FQDN) совпадать с именем гостевой виртуальной машины (например, vmclinet1.contoso.com).

- Присоедините компьютер к домену Active Directory.

- Включите удаленный рабочий стол.

- Настройте группу Пользователи удаленного рабочего стола (Remote Desktop Users group). Все пользователи, которые должны получить доступ к данной виртуальной машине должны быть членами данной группы.

- На сервере RD Virtualization добавьте учетную запись компьютера с виртуальной машиной в локальную группу Администраторов (local Administrators group).

- Установите последнюю версию служб интеграции для Hyper-V. Более подробную информацию можно узнать из Hyper-V Getting Started Guide. Windows 7 включает последнюю версию служб интеграции для Hyper-V.

- Настройте Windows Firewall для разрешения трафика Remote Desktop и Remote Service Management.

- Установите параметр реестра AllowRemoteRPC равный 1. Данный параметр расположен в следующем ключе реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server.

Для настройки перенаправления RDS, выполните следующие шаги:

- На новом сервере, который будет выполнять роль перенаправителя RDS установите службы удаленного рабочего стола (Remote Desktop Services).

- На сервере RD connection broker запустите мастер Configure Virtual Desktops Wizard. (Запустите мастер из панели действий на сервере RDS, из пункта Remote Desktop Connecter Manager в консоли Диспетчер сервера.)

Рисунок 6. Мастер Configure Virtual Desktops Wizard - В пункте “Specify the Remote Desktop Virtual Host” добавьте необходимые сервера RDVS. (На сервере должен работать Hyper-V и виртуальные машины должны быть настроены.)

- В пункте «Configure Redirection Settings» укажите сервер, настроенный на шаге 2.

- В пункте «Specify an RD Web Access Server» укажите сервер, на котором установлен компонент RD Web Access. (Это может быть один и тот же сервер, как указано в Сценарии 2 данного руководства)

Персональный виртуальный удаленный рабочий стол пользователя.

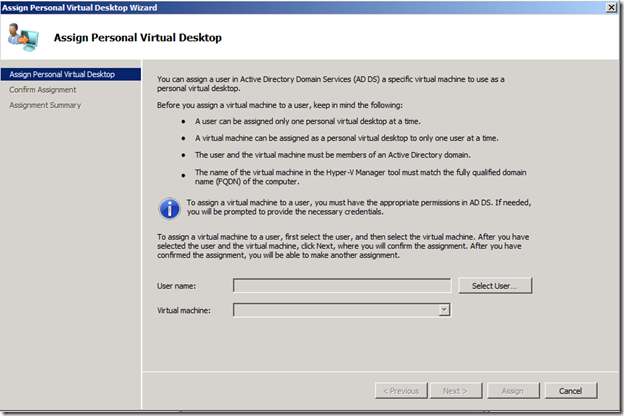

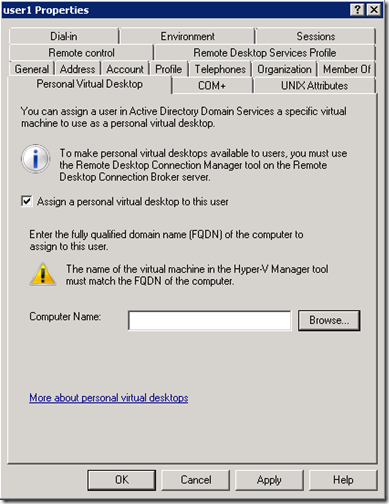

Следующим шагом необходимо назначить пользователю виртуальный рабочий стол. Вы можете сделать это с помощью пункта RD Virtualization host консоли Службы удаленного рабочего стола. Щелкните Assign Personal Virtual Desktop для запуска соответствующего мастера.

Вы так же можете ассоциацию пользователя и его виртуального рабочего стола с помощью консоли “Active Directory Пользователи и компьютеры» с любого сервера Windows Server 2008 R2.

Рисунок 7. Архитектура взаимодействия с персональным рабочим столом

Желания бизнеса и системного администратора

Если вернуться во времени лет на 10 назад, то работу компании или офиса можно представить вот в таком виде:

- Есть помещение в котором работают сотрудники, у каждого свой стационарный компьютер и пользователи зачастую жестко привязаны к своему рабочему месту

- За счет не очень производительной сети и небольших дисковых объемов на серверах, пользователи вынуждены хранить все свои рабочие и персональные данные локально на компьютере

- С выходом из строя рабочей станции сотрудника, он начинает бездельничать и системному администратору нужно вытащить его рабочие данные, если они есть и перенести их на другой компьютер, все это отнимает много времени, а если инженер один, то может и еще дольше, все зависит от приоритетов

- В результате простоя работы пользователя бизнес начинает терять деньги

Исходя из этих тезисов, многие компании по разработке оборудования, программ и операционных систем, продолжали разработку модели при которой бизнес бы смог минимизировать время простоя при аварии и тем самым сделать сервисы лучше, надежнее и минимизировать нагрузку на системного инженера. Одним из таких шагов сделала компания Microsoft, выпустив службу «Удаленных рабочих столов (Служба терминалов, Терминальный стол или Remote Desktop Services)». Данная разработка решала ряд важных вещей:

- Все рабочие процессы. такие как 1С, директум, смета, контур, СРМ системы и многое другое, запускались уже не локально на компьютере сотрудника, а выполнялись на удаленном, мощном сервере, раньше это были исключительно железные сервера, но со временем и развитием гипервизоров, например VMware ESXI 6.5, удаленные столы стали выступать в роли виртуальных машин, которые уже не привязывались к конкретным физических хостам, тем самым еще увеличивая надежность сервиса и уменьшения времени простоя.

- За счет централизованного хранения рабочих профилей на одном или нескольких серверов терминальной фермы, системному администратору стало проще создавать резервные копии данных, особенно если это виртуальные машины, их стало легко восстанавливать, например с помощью Veeam Backup

- Если у пользователя ломался компьютер, то он мог легко пересесть на любое другое рабочее место, подключиться к своей терминальной ферме Windos и продолжить свою работу с того же места. Тоже самое можно отметить, что когда сотрудник уходит домой, он легко может подключиться к терминальному серверу по защищенному VPN и так же продолжить свою работу.

- Появилась возможность профили пользователей делать перемещаемые и хранить их на отдельных выделенных дисках. Или можно подключать ISCSI диски и там хранить профили

- Многие сотрудники могут переходить на удаленку, тем самым экономя свое время на дороге на работу, работать из любой точки мира. За счет этого бизнес может экономить деньги на аренде помещения, арендуя меньшее пространство. Экономится расход электроэнергии. Экономия по канцелярским вещам, на оборудовании и многое другое.

- Удобно, что все эти сервера вы можете заказать в облаке, например все в том же vCloud Director

- Системному администратору проще обслуживать ряд серверов, чем сотни компьютеров. Даже с точки зрения безопасности, проще централизовано на серверах установить все обновления, программ, обновлений безопасности Windows, чем делать это на сотне компьютеров. Там конечно то же нужно делать, но это не первоочередная задача

- Удобно на терминальные фермы подключать любые USB ключи, для этого есть специализированное оборудование по типу SEH или DIGI, а так же программные решения, уже не нужно держать у бухгалтера ключик в ее компьютере и бояться, что если компьютер сломается, то всем несдобровать